Eksekusi Kode Jarak Jauh: Panduan Untuk Pengguna WordPress

Diterbitkan: 2021-04-28Jika Anda serius dengan keamanan situs web Anda, maka inilah saatnya untuk mempelajari tentang bahaya kerentanan eksekusi kode jarak jauh dan bagaimana Anda dapat memeranginya.

Istilah eksekusi kode jarak jauh (RCE) mengacu pada beberapa teknik peretasan dan serangan siber yang berbeda, tetapi semuanya memiliki satu kesamaan utama. RCE, kadang-kadang disebut sebagai injeksi kode, adalah cara yang semakin umum bagi peretas untuk menyusupi semua jenis situs web, termasuk situs yang menjalankan WordPress sebagai sistem manajemen konten mereka.

Dalam panduan ini, kami akan menjelaskan secara rinci seperti apa serangan eksekusi kode jarak jauh, dan langkah-langkah tepat yang perlu Anda ambil untuk menghindarinya. Mari lihat.

Apa itu Serangan Remote Code Execution (RCE)?

Remote Code Execution (RCE) adalah jenis kerentanan yang memberi hacker kemampuan untuk mengakses dan mengubah komputer atau database milik orang lain. Selama serangan RCE, seorang hacker menyalip server atau komputer melalui penggunaan malware (perangkat lunak berbahaya sewenang-wenang).

Serangan eksekusi kode jarak jauh dilakukan tanpa otoritas pemilik perangkat keras, dan tidak masalah di mana pun di dunia data disimpan.

Serangan RCE Dijelaskan

Mungkin berguna untuk memikirkan serangan eksekusi kode jarak jauh seperti infeksi rayap:

- Rayap menggali di bawah rumah.

- Pemilik rumah tidak mengetahuinya dan pasti tidak akan mengundang rayap jika mereka tahu tentang kerusakan yang akan mereka lakukan.

- Rayap memakan pondasi rumah sampai rumah tersebut tidak berdiri lagi.

Meskipun metaforanya tidak persis sama dengan cara kerja serangan RCE, serangan RCE sebenarnya lebih buruk . Berbeda dengan rayap yang harus ada di rumah Anda (atau di dalamnya), seorang hacker bisa masuk ke website Anda dari mana saja.

Faktanya adalah, serangan RCE sangat berbahaya karena peretas dapat mengeksekusi semua jenis kode berbahaya di server yang rentan. Benar-benar tidak ada batasan untuk kerusakan yang dapat dilakukan peretas RCE yang terampil ke situs WordPress Anda jika mereka mendapatkan akses ke sana.

Contoh Eksekusi Kode Jarak Jauh

Pada tahun 2018, Microsoft mengungkapkan kerentanan eksekusi kode jarak jauh yang ditemukan di program perangkat lunak, Excel. Penyerang dapat mengeksploitasi kerentanan untuk menjalankan kode arbitrer dalam konteks pengguna saat ini.

Jika pengguna saat ini masuk dengan hak pengguna administratif, penyerang dapat mengambil alih sistem yang terpengaruh. Penyerang kemudian dapat menginstal program; melihat, mengubah, atau menghapus data; atau buat akun baru dengan hak pengguna penuh. Pengguna yang akunnya dikonfigurasi untuk memiliki lebih sedikit hak pengguna pada sistem dapat terpengaruh lebih sedikit daripada pengguna yang beroperasi dengan hak pengguna administratif.

Apa Berbagai Jenis Eksekusi Kode Jarak Jauh?

Untuk lebih memahami peretasan RCE, Anda perlu mengetahui berbagai jenis eksekusi kode jarak jauh:

Injeksi SQL

Situs web WordPress Anda menggunakan database MySQL untuk beroperasi. Injeksi SQL terjadi ketika penyerang mendapatkan akses ke database WordPress Anda dan ke semua data situs web Anda.

Dengan injeksi SQL, penyerang mungkin dapat membuat akun pengguna tingkat admin baru yang kemudian dapat digunakan untuk masuk dan mendapatkan akses penuh ke situs web WordPress Anda. Injeksi SQL juga dapat digunakan untuk memasukkan data baru ke dalam database Anda, termasuk tautan ke situs web jahat atau spam.

Banyak kerentanan RCE menyerang cara pernyataan SQL WordPress dibuat. Sebagai contoh, jika aplikasi perlu membaca nama pengguna database, pengembang mungkin membuat kesalahan dengan menggunakan kode seperti di bawah ini untuk pencarian nama pengguna:

PILIH * DARI pengguna WHERE name = 'nama pengguna'

Tapi apa masalahnya dengan kueri seperti ini yang terkait dengan RCE? Setiap pengunjung situs WordPress Anda, bahkan peretas dengan niat buruk, dapat memasukkan nama pengguna. Sebagai contoh, peretas mungkin memasukkan '1”1'= –, OR ' yang akan menghasilkan pernyataan SQL seperti ini:

SELECT * FROM users WHERE name = '1'='1' --' OR ''

Dengan asumsi bahwa aplikasi melanjutkan untuk mencari melalui seluruh database untuk nama pengguna situs, kemudian memilih setiap bidang di mana ada nama kosong, ketika 1 sama dengan 1, yang terakhir selalu benar. Apa yang akhirnya terjadi adalah bahwa para peretas diberikan setiap nama pengguna dalam database SQL.

Kebocoran data seperti ini bukan satu-satunya bahaya dengan injeksi SQL. Penyerang juga dapat mengirim banyak perintah ke database SQL, yang dapat menimpa atau menghapus data situs WordPress yang penting.

Pembuatan Skrip Lintas Situs

Skrip lintas situs adalah kerentanan RCE lainnya. Ini berdampak langsung pada pengunjung situs, bukan server Anda. Cross-site scripting (XSS) adalah jenis serangan malware yang dijalankan dengan mengeksploitasi kerentanan lintas situs di situs WordPress mana pun. Faktanya, ini adalah cara paling umum untuk meretas situs WordPress karena ada begitu banyak plugin WordPress yang memiliki kerentanan XSS.

Dalam setiap halaman web, kode dan konten dirender dengan cara yang sama. Namun, browser web dapat membedakan kode dari konten karena selalu dibungkus dengan tag skrip. Artinya, tanpa filter yang tepat, penyerang dapat memasukkan kode berbahaya ke tempat mana pun di halaman web yang memungkinkan teks dimasukkan. Tanpa filter yang tepat, penyerang dapat memasukkan kode berbahaya ke tempat mana pun di halaman web yang memungkinkan teks dimasukkan. Apakah Anda dilindungi?

Ini termasuk bidang yang rentan seperti bilah pencarian (seringkali di setiap halaman situs WordPress Anda), bagian komentar, atau bahkan nama tampilan.

Ketika serangan ini dijalankan, browser yang menjalankan situs web Anda akan menjalankan kode berbahaya.

Skrip lintas situs tidak akan menjadi masalah keamanan yang besar jika hanya dijalankan pada browser penyerang. Namun, ketika kode berbahaya dapat dilihat oleh publik, seperti di bagian komentar dari posting blog Anda, itu juga akan berdampak pada setiap pengunjung yang melihat konten tersebut.

Dengan kemampuan berbahaya untuk mengeksekusi kode apa pun dari jarak jauh, serangan dapat dengan mudah mencuri kata sandi dan berpura-pura menjadi pengguna yang sah.

Mereka juga berpotensi melihat informasi pribadi pengguna tersebut, seperti detail kartu kredit atau info akun PayPal.

Traversal Direktori

Serangan ini tidak ditargetkan pada aplikasi atau pengunjung situs WordPress Anda. Sebaliknya, target utama adalah situs web Anda yang sebenarnya.

Kerentanan RCE mengeksploitasi bagaimana file situs disimpan dalam sistem file server situs web Anda.

Biasanya, data disimpan dalam direktori standar, seperti /home/user/public_html. Skrip dalam direktori mengakses file dengan menggunakan jalur relatif, seperti wp-admin/index.php yang secara langsung merujuk ke /home/user/public_html/wp-admin/index.php.

Ketika skrip dikonfigurasi untuk mengakses file yang berada di luar direktori saat ini, skrip menyelesaikannya hanya dengan menyertakan "../". Ini merujuk ke direktori yang satu langkah di atas direktori saat ini.

Sebagai contoh, pola direktori /home/user/public_html/../ diarahkan ke /home/user/.

Jika skrip diizinkan untuk membaca atau mengunggah dari nama file khusus apa pun, penyerang akan mengarahkan aplikasi ke direktori yang melintasi, dengan nama seperti ../../../../../../../ ../../etc/passwd.

Jika Anda belum menerapkan fitur keamanan penting seperti pemfilteran input, peretas kemudian dapat memperoleh akses langsung ke file inti server Anda, yang merupakan berita buruk bagi keamanan situs Anda.

Apa yang Dapat Anda Lakukan Untuk Mencegah Serangan Remote Code Execution (RCE)?

Informasi terperinci yang diberikan dalam panduan ini tidak dimaksudkan untuk mengintimidasi Anda atau membuat Anda takut. Sebaliknya, ini dimaksudkan untuk menyoroti semakin pentingnya memiliki langkah-langkah keamanan situs WordPress yang paling kuat yang berjalan setiap saat.

Ini juga berfungsi sebagai pengingat untuk terus memperbarui plugin Anda setiap saat untuk memastikan mereka tidak terbuka untuk kerentanan RCE baru.

Sebagian besar serangan RCE dapat dikurangi atau dihentikan sepenuhnya hanya dengan tetap waspada dan bersiap sebelum terjadi. Sebagai pemilik situs WordPress, penting untuk mengantisipasi dan memahami bagaimana server situs kami memproses informasi yang disediakan oleh pengguna kami.

Cara Mencegah Serangan Remote Code Execution (RCE): 5 Langkah

Cara nomor satu untuk memastikan situs Anda aman dari kerentanan RCE adalah dengan menggunakan sistem pertahanan multi-segi. Dengan kata lain, bahkan jika satu garis pertahanan gagal, Anda akan tetap terlindungi dari potensi serangan.

Dengan itu, mari kita lihat beberapa langkah terpenting yang harus Anda ambil untuk mencegah serangan berbahaya dan seringkali berbahaya ini. Beberapa faktor dapat membuat situs WordPress Anda lebih rentan terhadap serangan yang berhasil.

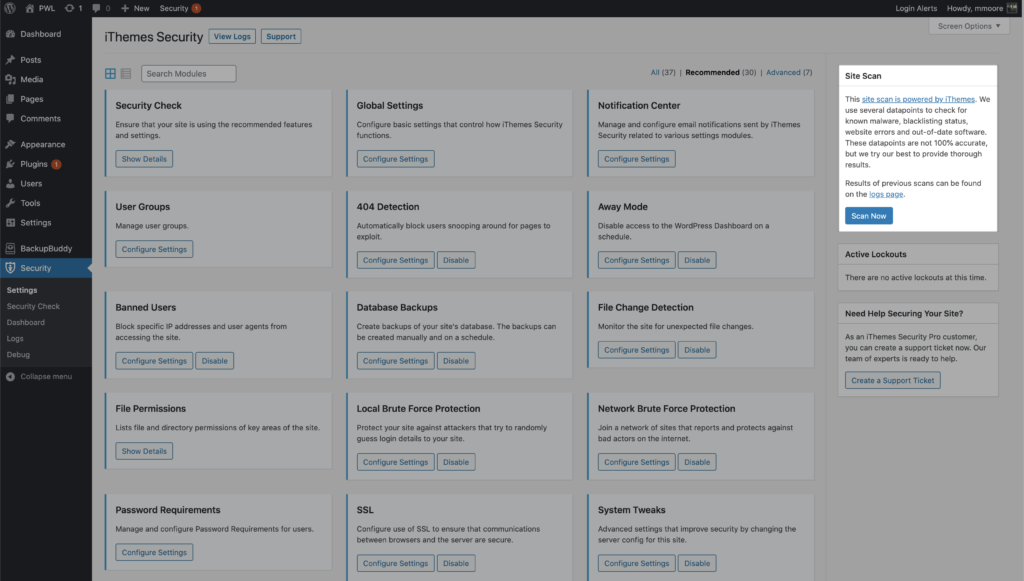

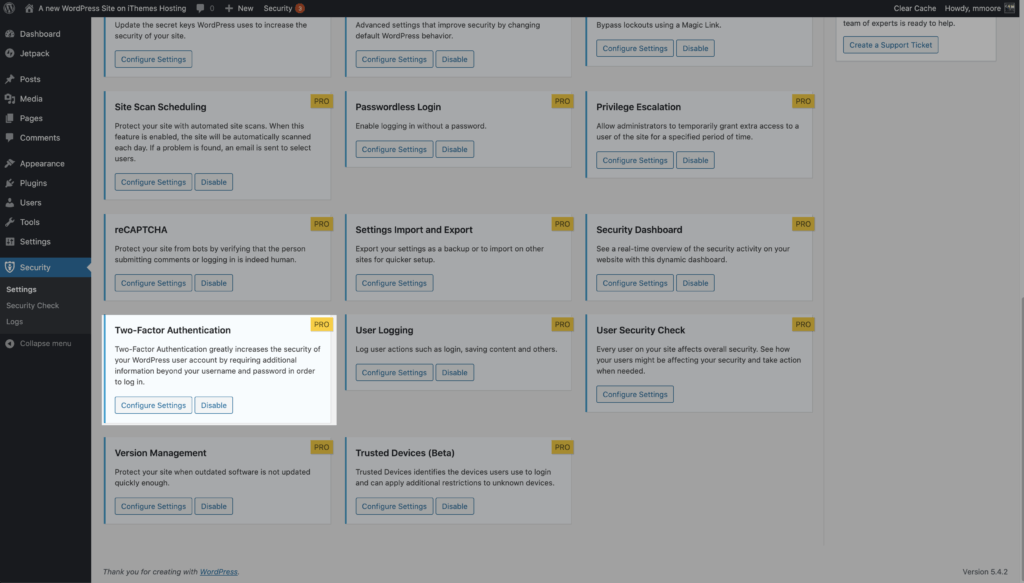

1. Unduh dan Instal Plugin iThemes Security Pro

Untuk mulai mengamankan dan melindungi situs Anda, unduh dan instal plugin iThemes Security Pro.

Dapatkan iThemes Security Pro Sekarang

2. Aktifkan Manajemen Versi untuk Menjaga Inti WordPress, Plugin, dan Tema Diperbarui

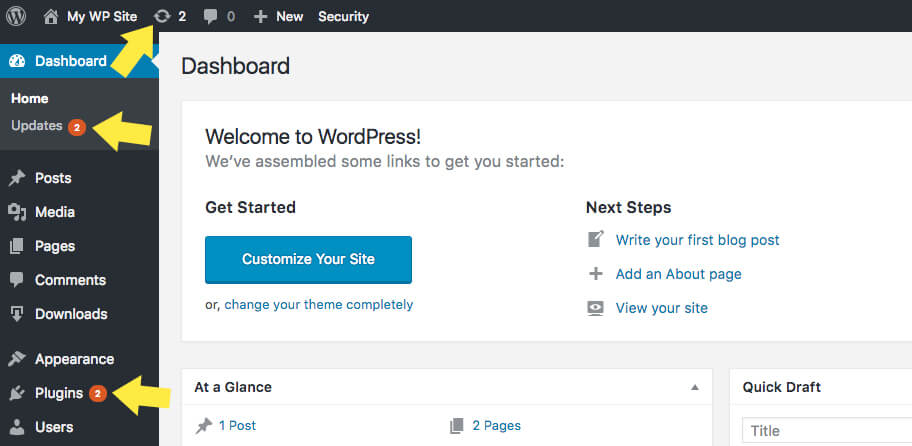

Sederhananya: Anda menempatkan diri Anda pada risiko serangan jika Anda menjalankan versi WordPress, plugin, dan tema yang sudah ketinggalan zaman di situs web Anda. Pembaruan versi sering kali menyertakan tambalan untuk masalah keamanan dalam kode, termasuk kerentanan eksekusi kode jarak jauh (RCE), jadi penting untuk selalu menjalankan versi terbaru dari semua perangkat lunak yang diinstal di situs web WordPress Anda.

Pembaruan akan muncul di dasbor WordPress Anda segera setelah tersedia. Berlatih menjalankan cadangan dan kemudian menjalankan semua pembaruan yang tersedia setiap kali Anda masuk ke situs WordPress Anda. Meskipun tugas menjalankan pembaruan mungkin tampak merepotkan atau melelahkan, ini adalah praktik terbaik keamanan WordPress yang penting.

Sulit untuk melacak setiap kerentanan WordPress yang diungkapkan — kami melacak dan membagikannya di Roundup Kerentanan WordPress kami — dan membandingkan daftar itu dengan versi plugin dan tema yang telah Anda instal di situs web Anda. Namun, ini tidak menghentikan peretas WordPress untuk menargetkan plugin dan tema dengan kerentanan yang diketahui. Memiliki perangkat lunak dengan kerentanan yang diketahui terinstal di situs Anda memberi peretas cetak biru yang mereka butuhkan untuk mengambil alih situs web Anda.

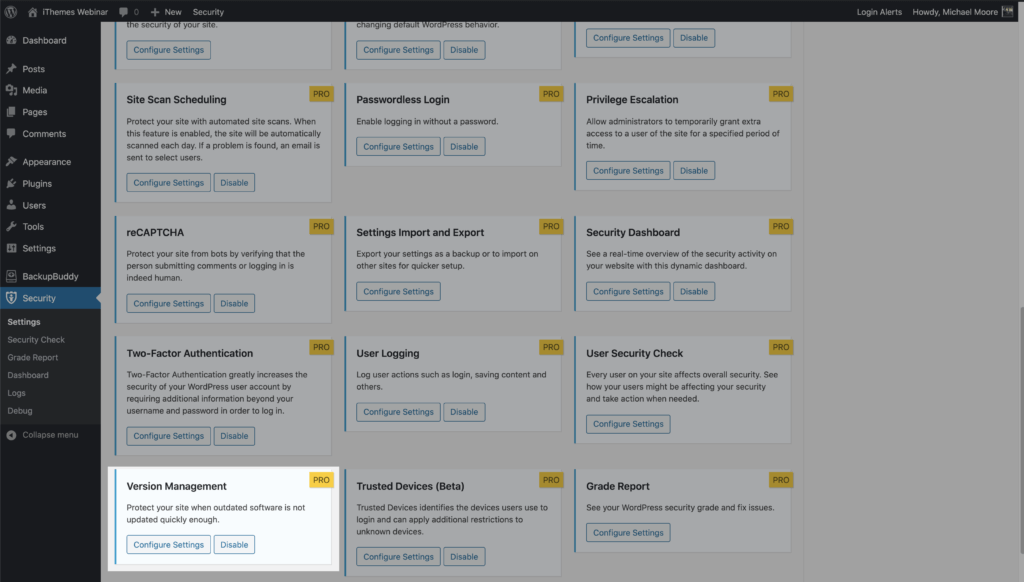

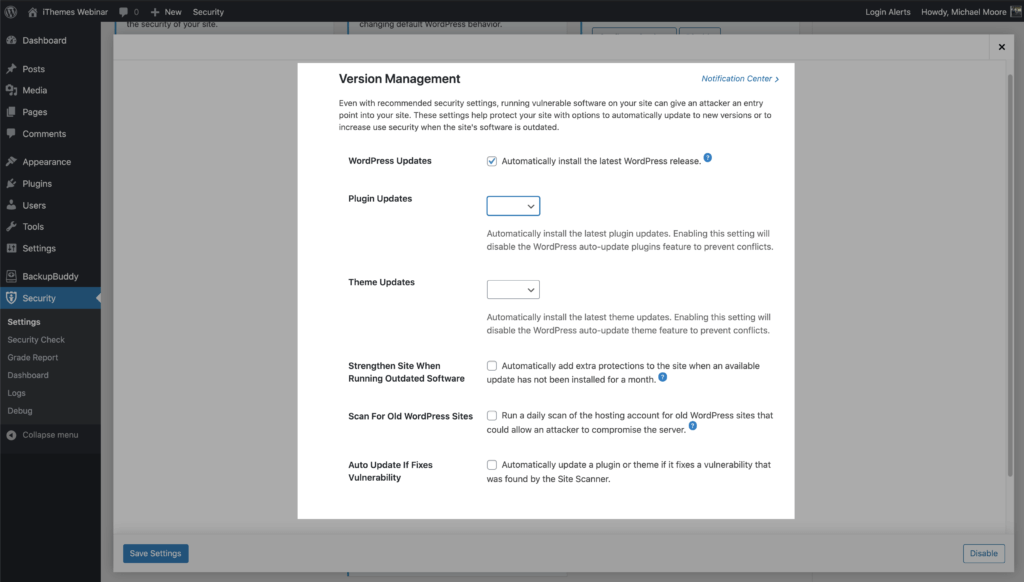

Fitur Manajemen Versi di plugin iThemes Security Pro memungkinkan Anda memperbarui WordPress, plugin, dan tema secara otomatis. Selain itu, Manajemen Versi juga memiliki opsi untuk mengeraskan situs web Anda ketika Anda menjalankan perangkat lunak yang sudah ketinggalan zaman dan memindai situs web lama.

Untuk mulai menggunakan Manajemen Versi, aktifkan modul di halaman utama pengaturan keamanan.

Sekarang klik tombol Konfigurasi Pengaturan untuk melihat lebih dekat pada pengaturan, semua dirancang untuk melindungi situs Anda.

- Pembaruan WordPress – Secara otomatis menginstal rilis WordPress terbaru.

- Pembaruan Plugin – Secara otomatis menginstal pembaruan plugin terbaru. Mengaktifkan pengaturan ini akan menonaktifkan fitur plugin pembaruan otomatis WordPress untuk mencegah konflik.

- Pembaruan Tema – Secara otomatis menginstal pembaruan tema terbaru. Mengaktifkan pengaturan ini akan menonaktifkan fitur tema pembaruan otomatis WordPress untuk mencegah konflik.

- Perkuat Situs Saat Menjalankan Perangkat Lunak Kedaluwarsa – Secara otomatis menambahkan perlindungan ekstra ke situs ketika pembaruan yang tersedia belum diinstal selama sebulan.

- Pindai Situs WordPress Lama – Jalankan pemindaian harian akun hosting untuk situs WordPress lama yang memungkinkan penyerang menyusup ke server. Satu situs WordPress usang dengan kerentanan dapat memungkinkan penyerang untuk berkompromi dengan semua situs lain di akun hosting yang sama.

- Pembaruan Otomatis Jika Memperbaiki Kerentanan – Opsi ini bekerja bersama-sama dengan iThemes Security Pro Site Scan untuk memeriksa situs web Anda untuk mengetahui kerentanan WordPress, plugin, dan tema dan menerapkan tambalan saat tersedia.

Pembaruan Plugin & Tema

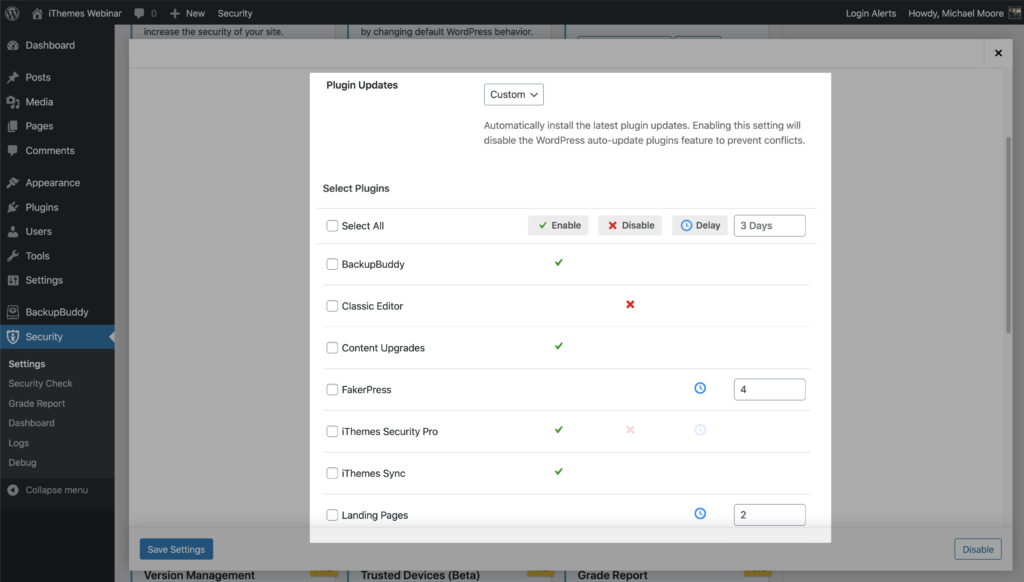

Sekarang mari kita lihat lebih dekat dalam mengonfigurasi pembaruan plugin dan tema. Sebelum kita mulai, hanya pengingat singkat bahwa mengaktifkan pengaturan pembaruan plugin dan tema akan menonaktifkan fitur pembaruan otomatis WordPress untuk mencegah konflik.

Pengaturan Pembaruan Plugin dan Tema memiliki tiga pilihan.

- Kosong/Tidak Ada – Membiarkan pengaturan kosong akan memungkinkan WordPress mengelola pembaruan plugin dan tema.

- Kustom – Opsi Kustom memungkinkan Anda untuk menyesuaikan pembaruan secara tepat sesuai keinginan Anda. Kami akan membahas ini lebih lanjut hanya sedikit.

- Semua – Semua akan memperbarui semua plugin atau tema Anda segera setelah pembaruan tersedia.

Sekarang mari kita lihat lebih dekat opsi Custom .

Memilih opsi Kustom menyediakan tiga pilihan berbeda untuk plugin dan pembaruan tema Anda. Seperti yang dapat kita lihat, pengaturan Pembaruan otomatis khusus menawarkan lebih banyak fleksibilitas daripada opsi pembaruan otomatis aktif atau nonaktif WordPress.

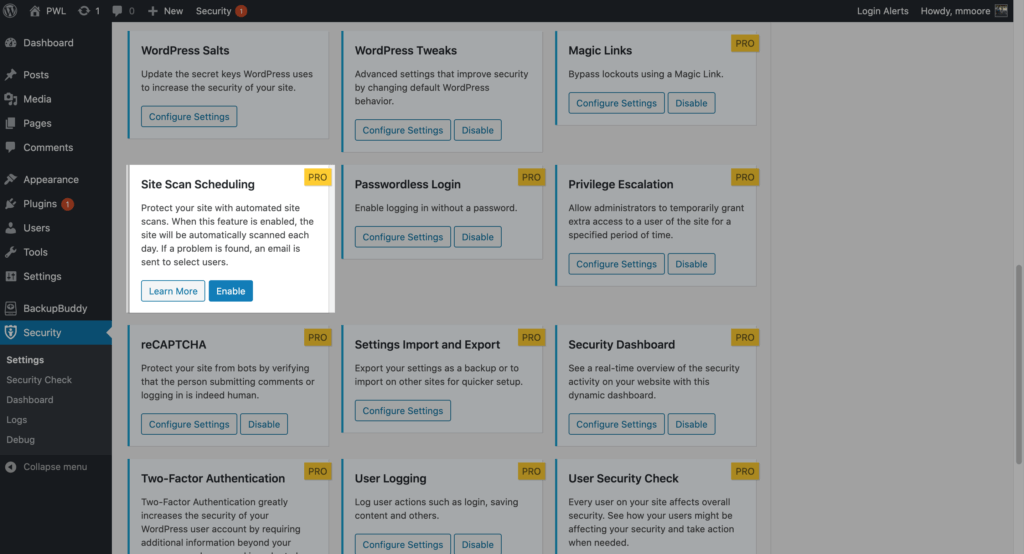

3. Pindai Situs Anda Untuk Plugin dan Tema yang Rentan

iThemes Security Pro Site Scanner adalah cara lain untuk mengamankan dan melindungi situs WordPress Anda dari penyebab nomor satu dari semua peretasan perangkat lunak: plugin dan tema usang dengan kerentanan yang diketahui. Pemindai Situs memeriksa kerentanan yang diketahui di situs Anda dan secara otomatis menerapkan tambalan jika tersedia.

3 Jenis Kerentanan yang Diperiksa

- Kerentanan WordPress

- Kerentanan Plugin

- Kerentanan Tema

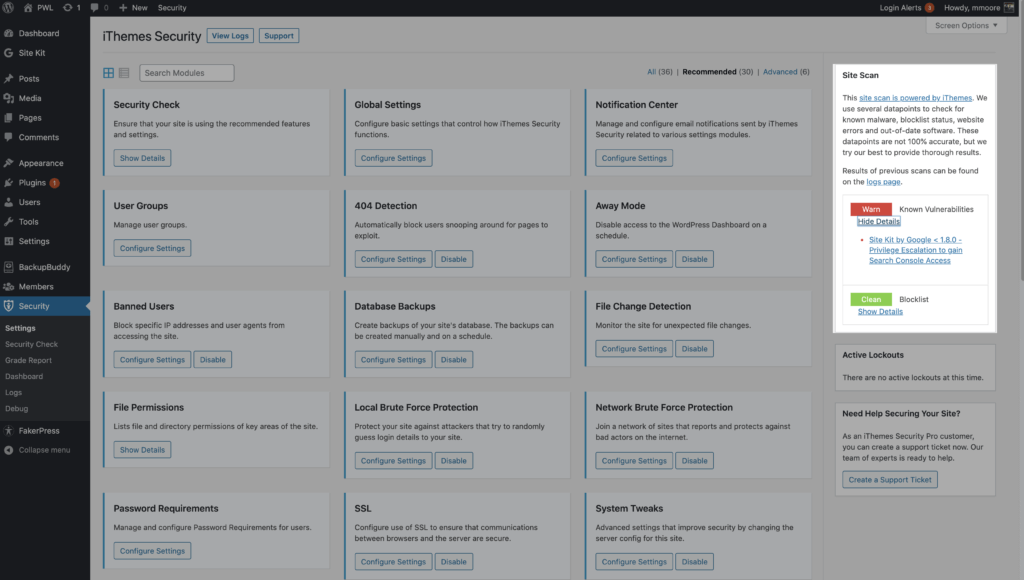

Untuk mengaktifkan Pemindaian Situs pada pemasangan baru, navigasikan ke pengaturan iThemes Security Pro dan klik tombol Aktifkan pada modul pengaturan Pemindaian Situs .

Untuk memicu Pemindaian Situs manual, klik tombol Pindai Sekarang pada Widget Pemindaian Situs yang terletak di bilah sisi kanan pengaturan keamanan.

Hasil Pemindaian Situs akan ditampilkan di widget.

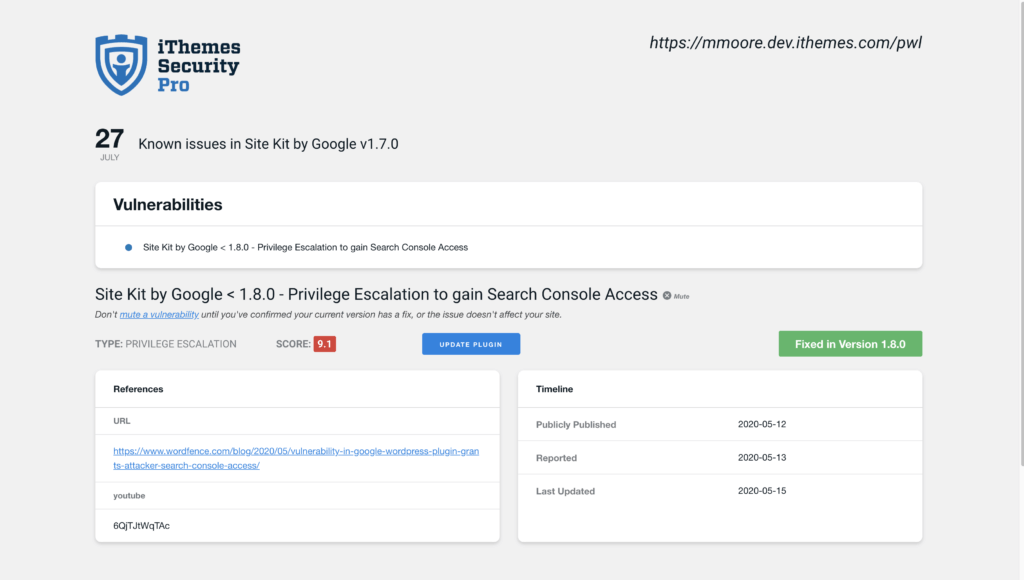

Jika Pemindaian Situs mendeteksi kerentanan, klik tautan kerentanan untuk melihat halaman detail.

Pada halaman kerentanan Pemindaian Situs, Anda akan melihat apakah ada perbaikan yang tersedia untuk kerentanan. Jika ada tambalan yang tersedia, Anda dapat mengklik tombol Perbarui Plugin untuk menerapkan perbaikan di situs web Anda.

Mungkin ada penundaan antara saat tambalan tersedia dan Basis Data Kerentanan Keamanan iThemes diperbarui untuk mencerminkan perbaikan. Dalam hal ini, Anda dapat membisukan notifikasi agar tidak menerima peringatan lagi terkait kerentanan.

4. Mencegah Pembajakan Sesi

Anda harus memiliki perlindungan pembajakan sesi untuk Admin dan Editor Anda di situs WordPress Anda untuk melindungi diri Anda dari kerentanan eksekusi kode jarak jauh.

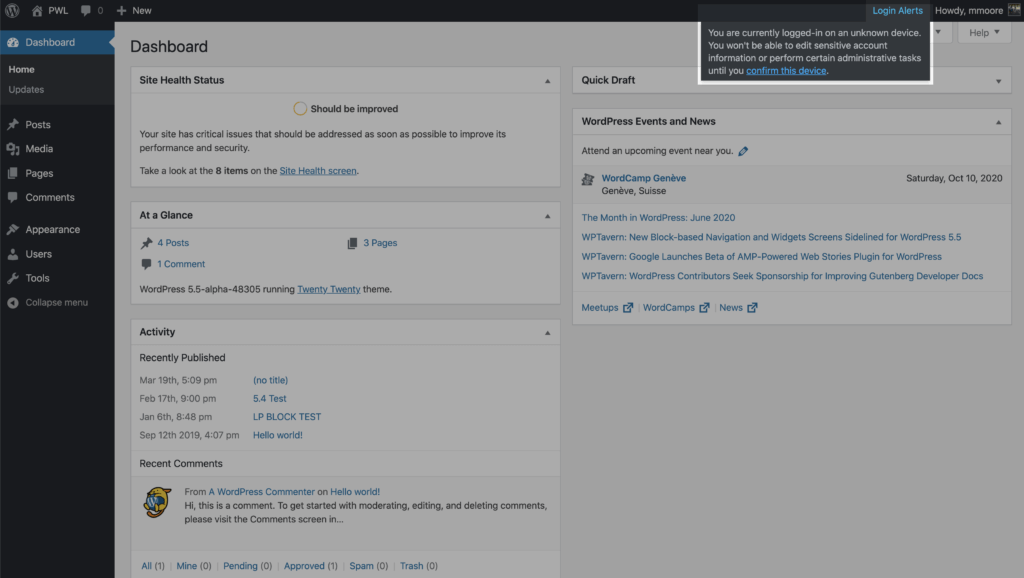

Fitur iThemes Security Pro Trusted Devices membuat Pembajakan Sesi menjadi sesuatu dari masa lalu. Jika perangkat pengguna berubah selama sesi, iThemes Security akan secara otomatis mengeluarkan pengguna untuk mencegah aktivitas tidak sah di akun pengguna, seperti mengubah alamat email pengguna atau mengunggah plugin berbahaya.

Fitur Trusted Devices di iThemes Security Pro berfungsi untuk mengidentifikasi perangkat yang Anda dan pengguna lain gunakan untuk login ke situs WordPress Anda. Setelah perangkat Anda diidentifikasi, kami dapat menghentikan pembajak sesi dan pelaku jahat lainnya dari melakukan kerusakan apa pun di situs web Anda.

Saat pengguna telah masuk ke perangkat yang tidak dikenal, Perangkat Tepercaya dapat membatasi kemampuan tingkat administrator mereka. Ini berarti bahwa jika penyerang dapat membobol backend situs WordPress Anda, mereka tidak akan memiliki kemampuan untuk membuat perubahan berbahaya apa pun pada situs web Anda.

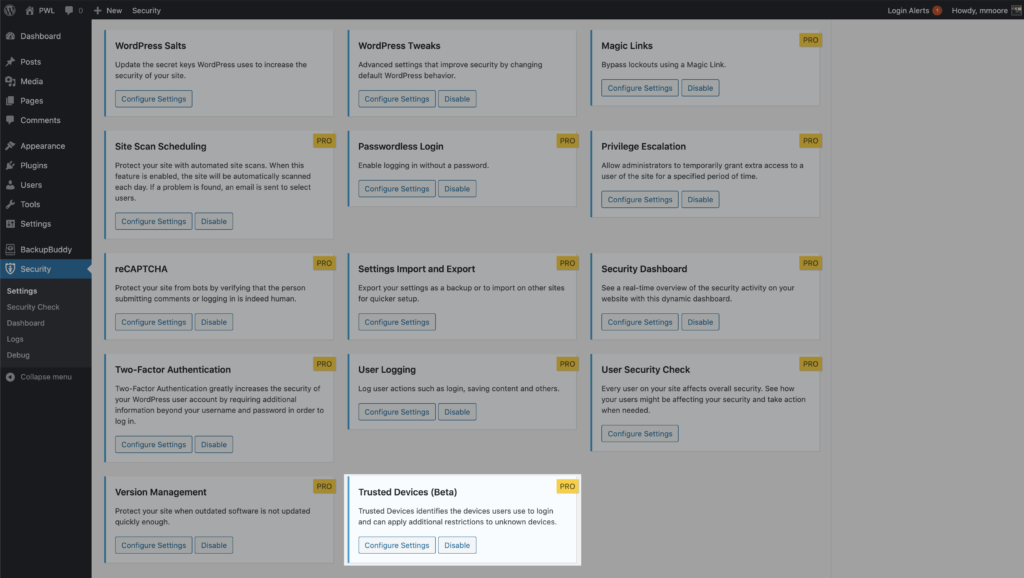

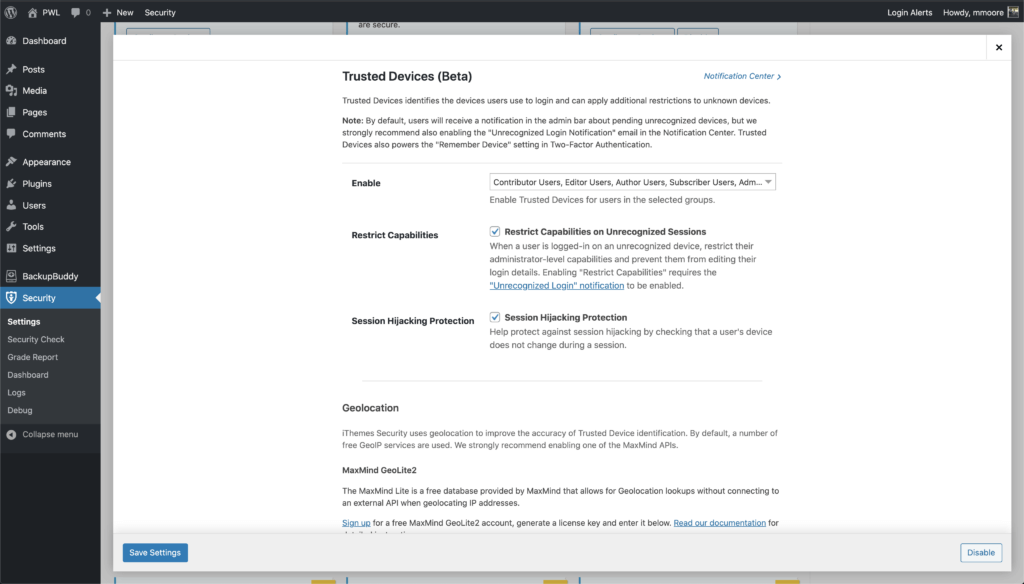

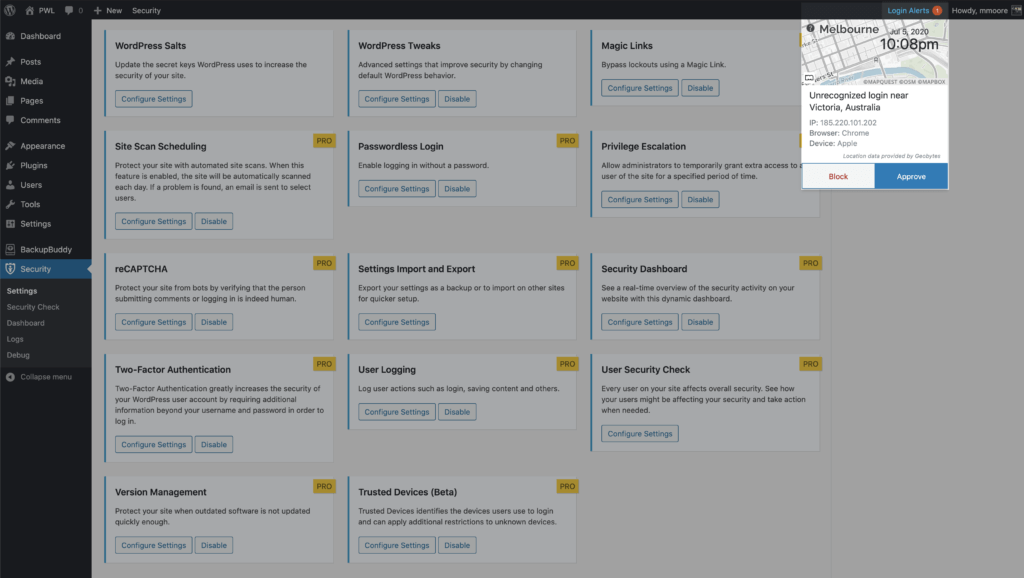

Untuk mulai menggunakan Perangkat Tepercaya, aktifkan di halaman utama pengaturan keamanan, lalu klik tombol Konfigurasi Pengaturan .

Dalam pengaturan Perangkat Tepercaya, putuskan pengguna mana yang ingin Anda gunakan fiturnya, lalu aktifkan fitur Batasi Kemampuan dan Perlindungan Pembajakan Sesi .

Setelah mengaktifkan pengaturan Perangkat Tepercaya yang baru, pengguna akan menerima pemberitahuan di bilah admin WordPress tentang perangkat yang tidak dikenal yang tertunda. Jika perangkat Anda saat ini belum ditambahkan ke daftar perangkat tepercaya, klik tautan Konfirmasi Perangkat Ini untuk mengirim email otorisasi.

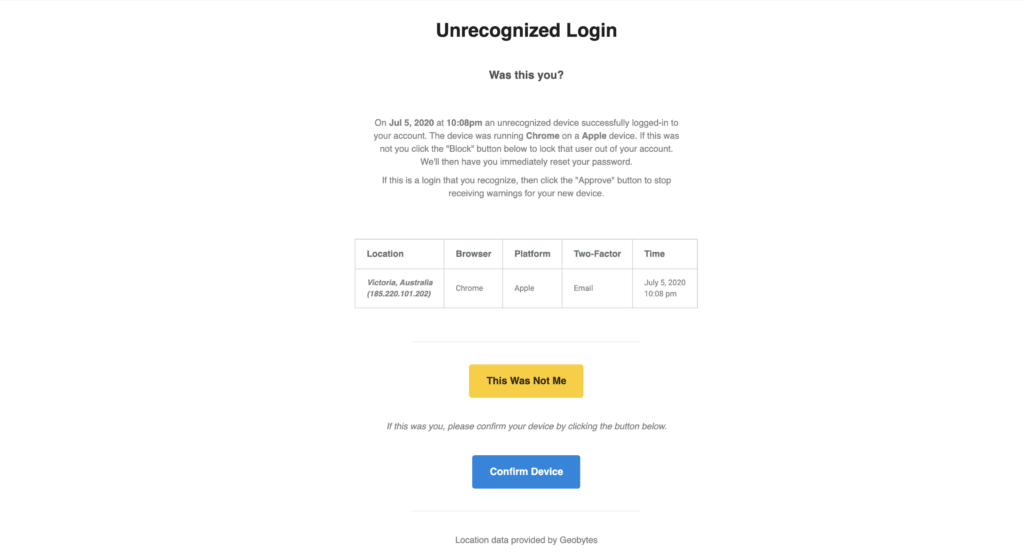

Klik tombol Konfirmasi Perangkat di email Login Tidak Dikenal untuk menambahkan perangkat Anda saat ini ke daftar Perangkat Tepercaya.

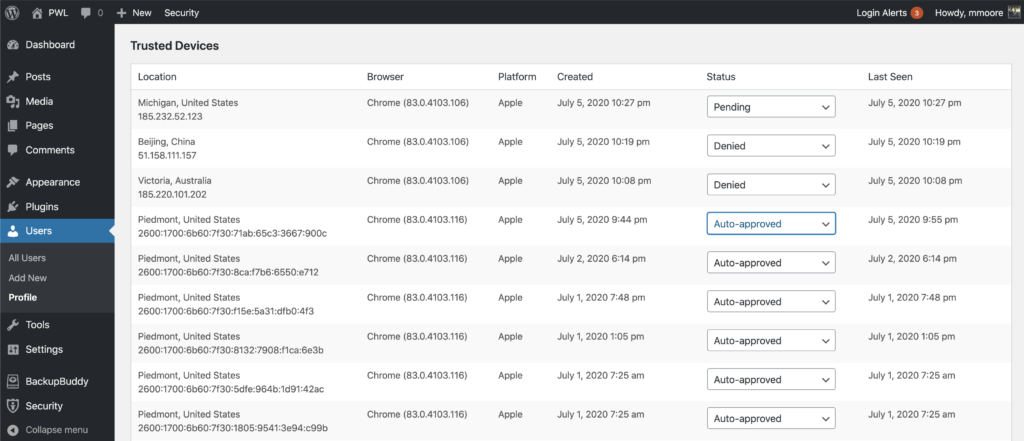

Setelah Perangkat Tepercaya diaktifkan, pengguna dapat mengelola perangkat dari halaman Profil Pengguna WordPress mereka. Dari layar ini, Anda dapat menyetujui atau menolak perangkat dari daftar Perangkat Tepercaya.

Selain itu, Anda memiliki opsi untuk mendaftar ke beberapa API bagian ketiga guna meningkatkan akurasi identifikasi Perangkat Tepercaya dan menggunakan peta gambar statis untuk menampilkan perkiraan lokasi login yang tidak dikenal. Lihat pengaturan Perangkat Tepercaya untuk melihat integrasi apa yang tersedia,

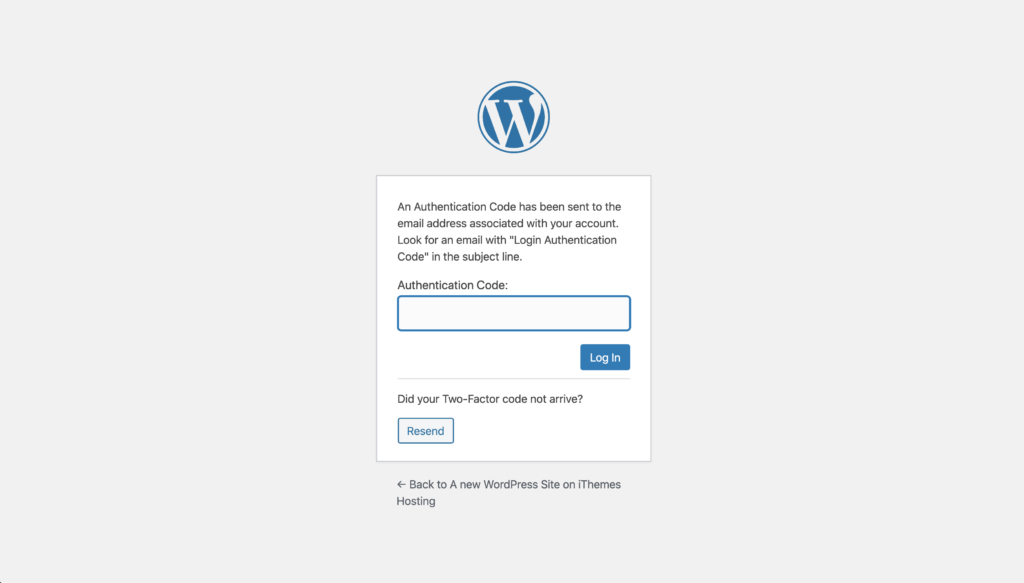

5. Aktifkan Otentikasi Dua Faktor untuk Semua Pengguna Admin

Otentikasi dua faktor adalah proses verifikasi identitas seseorang dengan memerlukan dua metode verifikasi yang terpisah. Google membagikan di blognya bahwa menggunakan otentikasi dua faktor dapat menghentikan 100% serangan bot otomatis. Bukan peluang yang buruk!

Plugin iThemes Security memungkinkan Anda untuk mengaktifkan otentikasi dua faktor untuk situs WordPress Anda sehingga pengguna harus memasukkan kode sekunder untuk masuk.

Tiga metode otentikasi dua faktor yang disediakan oleh iThemes Security Pro meliputi:

- Aplikasi Seluler – Metode aplikasi seluler adalah metode autentikasi dua faktor paling aman yang disediakan oleh iThemes Security Pro. Metode ini mengharuskan Anda menggunakan aplikasi seluler dua faktor gratis seperti Authy atau Google Authenticator.

- Email – Metode email dua faktor akan mengirimkan kode sensitif waktu ke alamat email pengguna Anda.

- Kode Cadangan – Satu set kode sekali pakai yang dapat digunakan untuk masuk jika metode dua faktor utama hilang.

Untuk mulai menggunakan Otentikasi Dua Faktor di situs web Anda, aktifkan fitur di halaman utama pengaturan iThemes Security Pro.

Ikuti langkah-langkah di sini untuk melanjutkan pengaturan otentikasi dua faktor untuk situs WordPress Anda. Jika Anda mengikuti rekomendasi kami dan mengaktifkan persyaratan paksa untuk pengguna yang memiliki hak istimewa, hal berikutnya yang akan Anda lihat adalah tempat untuk memasukkan token dua faktor.

Pencegahan RCE: Tips Tambahan

1. Hanya Gunakan Aplikasi dan Plugin Perangkat Lunak yang Dibuat dengan Baik

Proses "melarikan diri," berfungsi dengan baik sebagai garis pertahanan pertama Anda melawan kerentanan RCE. Namun, ada beberapa cara tambahan agar kode dapat ditafsirkan oleh server dan browser, di luar tag skrip.

Jika tujuan Anda adalah untuk melacak masing-masing dari mereka sendiri, itu akan sangat rumit dan membutuhkan banyak waktu dan sumber daya Anda.

Untungnya, pengembang aplikasi telah banyak memikirkan masalah kerentanan RCE.

Yang terbaik adalah menggunakan CMS (sistem manajemen konten) tepercaya dan bereputasi baik seperti WordPress karena ada solusi yang dibangun langsung ke dalam platform dan tema serta plugin yang Anda jalankan di dalamnya.

Anda harus selalu memperbarui semua aplikasi perangkat lunak dan plugin saat versi baru dirilis. Ketika kerentanan ditemukan, pengembang perangkat lunak akan bekerja sepanjang waktu untuk tetap berada di depan kelemahan yang mereka temukan.

Ini berlaku untuk pembuat plugin dan tema.

Jika Anda menggunakan CMS khusus alih-alih WordPress, Anda dapat menjaga situs Anda tetap aman dari kemungkinan injeksi SQL dengan memanfaatkan kueri berparameter. Jenis kueri ini akan menginformasikan aplikasi, terlebih dahulu, jenis kueri yang tepat yang akan Anda jalankan. Kemudian akan mengenali dan menghapus perintah tambahan yang mungkin coba dimasukkan oleh peretas. Alih-alih penyisipan yang berhasil, itu akan mengirim kueri asli dan mengecualikan string yang ditambahkan.

Dalam contoh di atas, kueri berparameter akan terlihat seperti ini:

$query="SELECT * FROM users WHERE name = ?” $hasil=$query.execute(“ ' ATAU '1'='1' --")

Dalam skenario ini, database Anda menangani ' ATAU '1'='1′ dengan cara yang benar. Itu melihat kueri ini sebagai string teks saja dan memahami bahwa tidak ada pengguna yang terkait dengan nama yang diberikan.

2. Validasi Input Pengguna

Tempat terbaik untuk mulai mencegah kerentanan RCE adalah di mana pengguna situs Anda berinteraksi dengan aplikasi Anda.

Metode paling sederhana adalah menghapus dan menyaring karakter yang tidak diinginkan.

Namun pilihan lain adalah melestarikan konten dengan menghindarinya.

Jika Anda tidak akrab dengan apa artinya melarikan diri, ini adalah proses di mana Anda memerintahkan komputer Anda untuk melihat sesuatu yang tampaknya kode sebagai teks biasa. Misalnya, Anda akan mengganti tag skrip dengan “<script>”.

Dengan melakukan ini, browser web memahami untuk menampilkan simbol kurang dari “< dan lebih besar dari "> di lokasi yang ditentukan. Tapi itu tidak akan memperlakukan seluruh string teks sebagai kode.

Bagi pengguna, hasilnya tidak terlihat.

3. Prinsip Hak Istimewa Terkecil

Mungkin ada kasus langka di mana kerentanan RCE zero-day bisa muncul. Ini berarti bahwa baik Anda maupun CMS dan pengembang aplikasi tidak mengetahui jenis serangan baru yang spesifik.

Bahkan dalam kasus seperti ini, kami masih dapat membatasi kerusakan yang dapat dilakukan penyerang dengan menyiapkan beberapa aturan sederhana tentang apa yang dapat dilakukan aplikasi.

Misalnya, bayangkan Anda sedang merancang aplikasi yang membaca dari database. Sebenarnya tidak perlu memberi aplikasi baru kemampuan atau izin untuk menghapus atau menulis catatan basis data.

Dalam kasus ini, bahkan jika penyerang mencoba mengkompromikan skrip, mereka akan menemukan kesalahan dan gagal dalam upaya mereka.

Prinsip hak istimewa paling rendah juga berguna karena berkaitan dengan fungsi PHP.

Fungsi PHP adalah target standar untuk semua jenis penyerang online. Fungsi kuat yang mungkin tidak diperlukan untuk aplikasi Anda, seperti ini_set() (ini memungkinkan Anda memperbarui setelan PHP dari dalam skrip) atau exec() (yang menjalankan kode yang diteruskan sebagai teks), harus dinonaktifkan.

Ini mencegah peretas dan penyerang menggunakannya untuk tujuan jahat.

Ide khusus ini berlaku untuk mengamankan area yang menghadap publik di situs web Anda, serta kode sisi server.

4. Kebijakan-Keamanan-Konten

Content-Security-Policy adalah header yang digunakan dalam HTTP oleh sebagian besar browser web modern. Ini menentukan jenis konten apa yang seharusnya dimuat oleh browser di situs web Anda. Saat Anda mengirim header dari aplikasi atau server web, Anda akan dapat menentukan jenis skrip yang diizinkan untuk dijalankan, dan ke lokasi mana.

Menggunakan strategi membantu mencegah peretas menyuntikkan skrip berbahaya mereka.

5. Hentikan Script Dari Membaca Cookie

Namun opsi lain adalah mencegah skrip membaca cookie. Ini menghentikan permintaan agar tidak dikirim ke situs lain.

Ini dilakukan dengan menyetelnya dengan atribut SameSite=Strict atau HttpOnly. Bahkan dalam skenario di mana kode peretas dijalankan di situs WordPress Anda, Anda akan mencegah mereka mendapatkan akses ke cookie otentikasi pengguna situs Anda.

Ini akan secara signifikan mengurangi potensi kerusakan selama serangan eksekusi kode jarak jauh WordPress.

Penutup: Eksekusi Kode Jarak Jauh WordPress

Jangan khawatir jika Anda merasa sedikit kewalahan saat menemukan semua potensi ancaman keamanan yang mencari situs WordPress Anda. Sebenarnya ancamannya banyak, tetapi solusinya bisa sederhana.

Kami harap panduan ini membantu Anda memahami risiko serangan RCE di situs WordPress Anda. Dengan menerapkan beberapa praktik terbaik keamanan WordPress, bersama dengan 5 langkah di atas, Anda akan memiliki garis pertahanan yang lebih baik.

Kristen telah menulis tutorial untuk membantu pengguna WordPress sejak 2011. Anda biasanya dapat menemukannya mengerjakan artikel baru untuk blog iThemes atau mengembangkan sumber daya untuk #WPprosper. Di luar pekerjaan, Kristen menikmati jurnal (dia menulis dua buku!), hiking dan berkemah, memasak, dan petualangan sehari-hari bersama keluarganya, berharap untuk menjalani kehidupan yang lebih kekinian.