Executarea codului de la distanță: un ghid pentru utilizatorii WordPress

Publicat: 2021-04-28Dacă sunteți serios cu privire la securitatea site-ului dvs. web, atunci este timpul să aflați despre pericolele vulnerabilităților la executarea codului la distanță și despre cum le puteți combate.

Termenul de executare a codului de la distanță (RCE) se referă la mai multe tehnici de hacking diferite și atacuri cibernetice, dar toate au un lucru major în comun. RCE, uneori denumită injecție de cod, este un mod din ce în ce mai comun pentru hackeri de a compromite site-uri web de tot felul, inclusiv site-uri care rulează WordPress ca sistem de gestionare a conținutului.

În acest ghid, vom explica în detaliu cum arată un atac de execuție de cod la distanță și pașii exacți pe care trebuie să îi faceți pentru a evita unul. Hai să aruncăm o privire.

Ce sunt atacurile de executare la distanță a codului (RCE)?

Executarea codului la distanță (RCE) este un tip de vulnerabilitate care oferă unui hacker posibilitatea de a accesa și schimba un computer sau o bază de date deținută de altcineva. În timpul unui atac RCE, un hacker depășește serverul sau computerul prin utilizarea de programe malware (software rău intenționat arbitrar).

Un atac de execuție de cod la distanță se efectuează fără autorizarea proprietarului hardware-ului și nu contează unde sunt stocate datele din lume.

Atacurile RCE au fost explicate

Poate fi util să vă gândiți la atacuri de execuție de cod la distanță, cum ar fi infecțiile cu termite:

- Un termit sapă sub o casă.

- Proprietarul nu o știe și cu siguranță nu l-ar fi invitat pe termit dacă ar fi știut despre daunele pe care intenționează să le facă.

- Termitul mănâncă fundația casei până când casa nu mai stă.

În timp ce metafora nu este exact aceeași cu modul în care funcționează un atac RCE, un atac RCE este de fapt mai rău . Spre deosebire de termita care trebuie să fie la tine acasă (sau în ea), un hacker poate accesa site-ul tău de oriunde.

Faptul este că atacurile RCE sunt incredibil de periculoase, deoarece hackerii pot executa orice tip de cod rău intenționat pe un server vulnerabil. Nu există nicio limită a pagubelor pe care le poate face un hacker RCE calificat site-ului dvs. WordPress dacă au acces la el.

Exemplu de executare cod la distanță

În 2018, Microsoft a dezvăluit o vulnerabilitate la executarea codului la distanță găsită în programul software, Excel. Un atacator ar putea exploata vulnerabilitatea pentru a rula cod arbitrar în contextul utilizatorului actual.

Dacă utilizatorul actual a fost conectat cu drepturi de utilizator administrative, un atacator ar putea prelua controlul sistemului afectat. Un atacator ar putea apoi să instaleze programe; vizualizați, modificați sau ștergeți date; sau creați conturi noi cu drepturi de utilizator complete. Utilizatorii ale căror conturi au fost configurate pentru a avea mai puține drepturi de utilizator pe sistem ar putea fi mai puțin afectați decât utilizatorii care operează cu drepturi de utilizator administrative.

Care sunt diferitele tipuri de executare a codului la distanță?

Pentru a înțelege mai bine hacks-urile RCE, trebuie să fiți conștienți de diferitele tipuri de execuție de cod la distanță:

Injecții SQL

Site-ul dvs. WordPress folosește o bază de date MySQL pentru a funcționa. Injecțiile SQL apar atunci când un atacator obține acces la baza de date WordPress și la toate datele site-ului dvs. web.

Cu o injecție SQL, un atacator poate fi capabil să creeze un nou cont de utilizator la nivel de administrator, care poate fi apoi utilizat pentru a vă conecta și a obține acces complet la site-ul dvs. WordPress. Injecțiile SQL pot fi, de asemenea, utilizate pentru a insera date noi în baza dvs. de date, inclusiv linkuri către site-uri web rău intenționate sau spam.

Multe vulnerabilități RCE atacă modul în care sunt construite instrucțiunile SQL WordPress. De exemplu, dacă o aplicație trebuie să citească numele de utilizator ale bazei de date, un dezvoltator ar putea face greșeala de a folosi codul, cum ar fi cel de mai jos, pentru o căutare de nume de utilizator:

SELECT * DE LA UTILIZATORI UNDE nume = 'nume de utilizator'

Dar care este problema cu o astfel de interogare în legătură cu RCE? Orice vizitator al site-ului dvs. WordPress, chiar și hackeri cu intenție proastă, poate introduce un nume de utilizator. De exemplu, hackerul ar putea introduce „1” 1 ”= -, SAU”, ceea ce ar duce la o declarație SQL ca aceasta:

SELECT * DE LA UTILIZATORII UNDE nume = '1' = '1' - 'SAU'

Presupunând că aplicația continuă să caute numele de utilizator al site-ului în întreaga bază de date, apoi selectează fiecare câmp în care există un nume necompletat, când 1 este egal cu 1, acesta din urmă este întotdeauna adevărat. Ceea ce se întâmplă este că hackerilor li se oferă fiecare nume de utilizator din baza de date SQL.

O scurgere de date ca aceasta nu este însă singurul pericol cu injecțiile SQL. Un atacator ar putea, de asemenea, să trimită o multitudine de comenzi în baza de date SQL, care ar putea suprascrie sau șterge datele cruciale ale site-ului WordPress.

Scripturi între site-uri

Scripturile între site-uri reprezintă încă o altă vulnerabilitate RCE. Are un impact direct asupra vizitatorilor site-ului, mai degrabă decât asupra serverelor dvs. Cross-site scripting (XSS) este un tip de atac malware care este executat prin exploatarea vulnerabilităților cross-site pe orice site WordPress. De fapt, este cel mai comun mod prin care site-urile WordPress pot fi piratate, deoarece există atât de multe plugin-uri WordPress care au vulnerabilități XSS.

În cadrul fiecărei pagini web, codul și conținutul sunt redate în moduri identice. Cu toate acestea, un browser web este capabil să seteze codul în afară de conținut, deoarece este întotdeauna înfășurat în etichete de script. Ceea ce înseamnă acest lucru este că, fără un filtru adecvat, atacatorii pot introduce coduri rău intenționate în orice loc de pe o pagină web care permite introducerea textului. Fără un filtru adecvat, atacatorii pot introduce coduri rău intenționate în orice loc al unei pagini web care permite introducerea textului. Ești protejat?

Aceasta include câmpuri vulnerabile, cum ar fi bare de căutare (adesea pe fiecare pagină a site-ului dvs. WordPress), secțiuni de comentarii sau chiar nume afișate.

Când acest atac este executat, browserul care rulează site-ul dvs. web va rula codul rău intenționat.

Scripturile între site-uri nu ar fi la fel de mare ca o problemă de securitate dacă ar fi executată doar pe browserul atacatorului. Cu toate acestea, atunci când codul rău intenționat este vizibil publicului, cum ar fi în secțiunile de comentarii ale postărilor de pe blogul dvs., acesta va avea impact și asupra oricărui vizitator care vizualizează conținutul.

Cu această capacitate periculoasă de a executa orice cod de la distanță, un atac poate fura cu ușurință parole și se poate preface că este un utilizator legitim.

De asemenea, pot vizualiza informațiile personale ale utilizatorului respectiv, cum ar fi detaliile cardului de credit sau informațiile despre contul PayPal.

Director Traversal

Acest atac nu este vizat de o aplicație sau de vizitatorii site-ului dvs. WordPress. În schimb, ținta principală este site-ul dvs. real.

Vulnerabilitatea RCE exploatează modul în care sunt stocate fișierele site-ului în sistemul de fișiere al serverului site-ului dvs. web.

În mod normal, datele sunt stocate într-un director standard, cum ar fi / home / user / public_html. Scripturile din directorul accesează fișierele utilizând o cale relativă, cum ar fi wp-admin / index.php care se referă direct la /home/user/public_html/wp-admin/index.php.

Când un script este configurat pentru a accesa un fișier aflat în afara directorului curent, acesta realizează acest lucru prin simpla includere a unui „../”. Aceasta se referă la directorul aflat la un pas deasupra directorului curent.

Ca exemplu, modelul de director /home/user/public_html/../ este direcționat către / home / user /.

Dacă unui script i se permite să citească sau să încarce din orice nume de fișier personalizat, un atacator va direcționa aplicația către directoare care traversează, cu un nume precum ../../../../../../../ ../../etc/passwd.

Dacă nu ați implementat funcții importante de securitate, cum ar fi filtrarea intrărilor, hackerul poate avea acces direct la fișierele de bază ale serverului dvs., ceea ce este o veste proastă pentru securitatea site-ului dvs.

Ce puteți face pentru a preveni atacurile de executare a codului la distanță (RCE)?

Informațiile detaliate furnizate în acest ghid nu sunt menite să vă intimideze sau să vă provoace vreo teamă. Mai degrabă, este menit să evidențieze importanța crescândă a faptului că cele mai robuste măsuri de securitate ale site-ului WordPress rulează în orice moment.

De asemenea, servește ca un memento pentru a vă menține pluginurile actualizate în orice moment, pentru a vă asigura că nu sunt deschise la noi vulnerabilități RCE.

Marea majoritate a atacurilor RCE pot fi atenuate sau oprite complet doar prin a fi conștienți de ele și a fi pregătite înainte ca acestea să se întâmple. În calitate de proprietari de site-uri WordPress, este important să anticipăm și să înțelegem modul în care serverele noastre de site procesează informațiile furnizate de utilizatorii noștri.

Cum să preveniți atacurile de executare a codului la distanță (RCE): 5 pași

Modul numărul unu de a vă asigura că site-ul dvs. este protejat de vulnerabilitățile RCE este de a utiliza un sistem de apărare cu mai multe fațete. Cu alte cuvinte, chiar dacă o linie de apărare nu reușește, veți rămâne în continuare protejați de potențialul atac.

Acestea fiind spuse, să aruncăm o privire asupra câtorva dintre cei mai importanți pași pe care ar trebui să îi faceți pentru a preveni aceste atacuri rău intenționate și adesea periculoase. Mai mulți factori pot face site-ul dvs. WordPress mai vulnerabil la atacuri de succes.

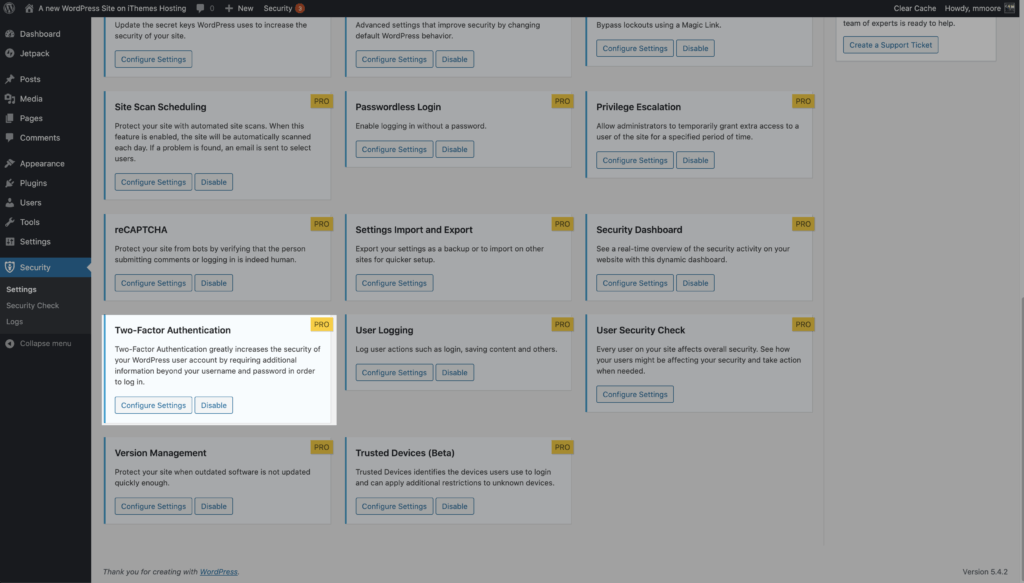

1. Descărcați și instalați pluginul iThemes Security Pro

Pentru a începe securizarea și protejarea site-ului dvs., descărcați și instalați pluginul iThemes Security Pro.

Obțineți iThemes Security Pro acum

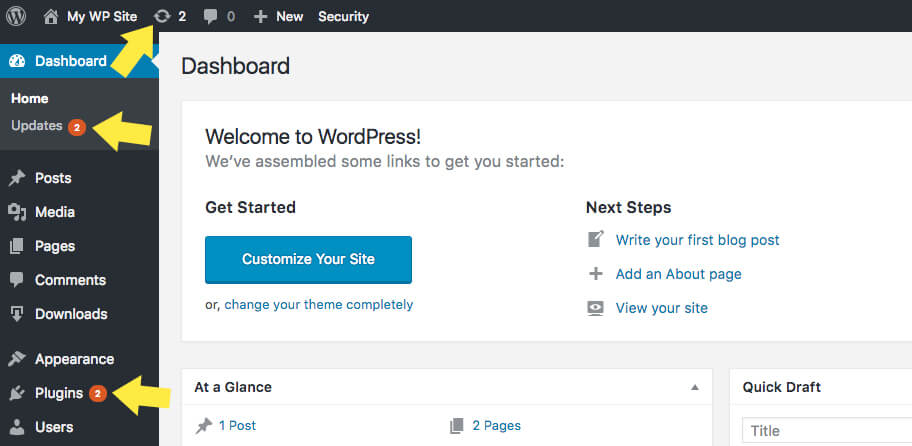

2. Activați gestionarea versiunilor pentru a menține WordPress Core, plugin-uri și teme actualizate

Simplu spus: vă puneți în pericol un atac dacă rulați versiuni învechite de WordPress, pluginuri și teme pe site-ul dvs. web. Actualizările de versiune includ adesea corecții pentru probleme de securitate în cod, inclusiv vulnerabilități la executarea codului la distanță (RCE), deci este important să rulați întotdeauna cea mai recentă versiune a tuturor software-urilor instalate pe site-ul dvs. WordPress.

Actualizările vor apărea în tabloul de bord WordPress imediat ce sunt disponibile. Faceți o practică de a rula o copie de rezervă și apoi de a rula toate actualizările disponibile de fiecare dată când vă conectați la site-ul dvs. WordPress. Deși sarcina de a rula actualizări poate părea incomodă sau obositoare, este o bună practică importantă de securitate WordPress.

Este greu să țineți evidența fiecărei vulnerabilități WordPress dezvăluite - le urmărim și le împărtășim în buletinele noastre de vulnerabilitate WordPress - și comparăm lista respectivă cu versiunile de pluginuri și teme pe care le-ați instalat pe site-ul dvs. web. Cu toate acestea, acest lucru nu împiedică hackerii WordPress să vizeze pluginuri și teme cu vulnerabilități cunoscute. Instalarea software-ului cu vulnerabilități cunoscute pe site-ul dvs. oferă hackerilor planurile de care au nevoie pentru a prelua site-ul dvs. web.

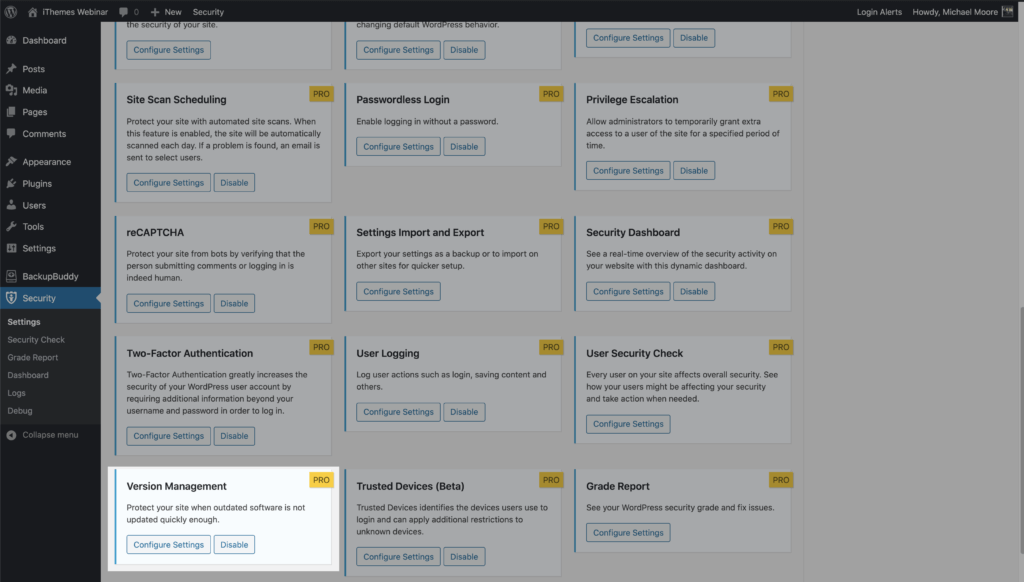

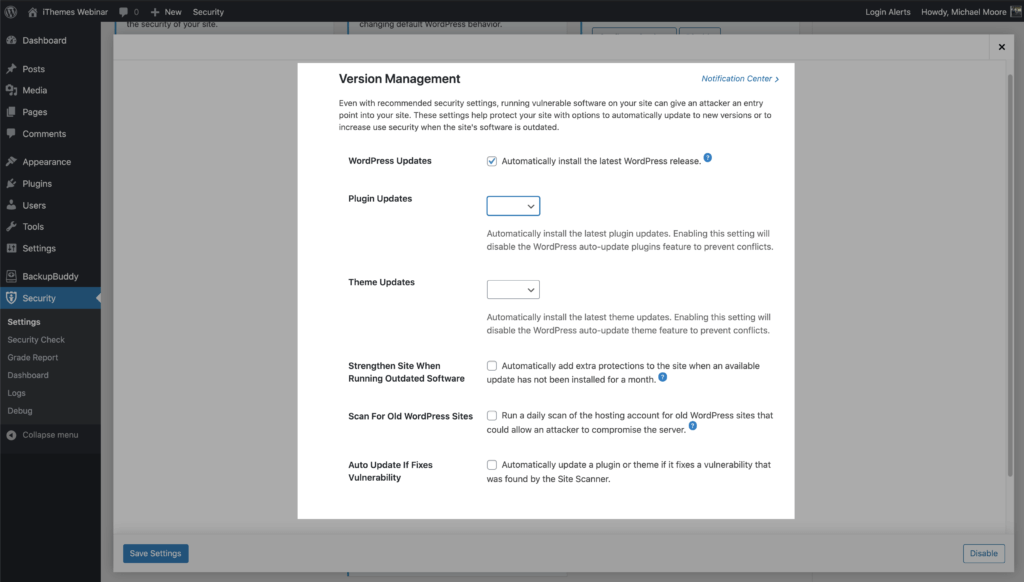

Funcția de gestionare a versiunilor din pluginul iThemes Security Pro vă permite să actualizați automat WordPress, pluginuri și teme. Dincolo de asta, Managementul versiunilor are, de asemenea, opțiuni pentru a vă întări site-ul atunci când rulați software învechit și pentru a scana site-uri vechi.

Pentru a începe să utilizați gestionarea versiunilor, activați modulul în pagina principală a setărilor de securitate.

Acum faceți clic pe butonul Configurare setări pentru a arunca o privire mai atentă asupra setărilor, toate concepute pentru a vă proteja site-ul.

- Actualizări WordPress - Instalați automat cea mai recentă versiune WordPress.

- Actualizări de pluginuri - Instalați automat cele mai recente actualizări de pluginuri. Activarea acestei setări va dezactiva caracteristica pluginurilor de actualizare automată WordPress pentru a preveni conflictele.

- Actualizări teme - Instalați automat cele mai recente actualizări tematice. Activarea acestei setări va dezactiva caracteristica temei de actualizare automată WordPress pentru a preveni conflictele.

- Consolidați site-ul atunci când rulați software depășit - Adăugați automat protecții suplimentare site-ului atunci când nu a fost instalată o actualizare disponibilă de o lună.

- Scanare pentru site-uri WordPress vechi - Rulați o scanare zilnică a contului de găzduire pentru site-uri WordPress vechi care ar putea permite unui atacator să compromită serverul. Un singur site WordPress învechit cu o vulnerabilitate ar putea permite atacatorilor să compromită toate celelalte site-uri de pe același cont de găzduire.

- Actualizare automată dacă remediază vulnerabilitatea - Această opțiune funcționează în tandem cu scanarea site-ului iThemes Security Pro pentru a verifica site-ul web pentru a cunoaște vulnerabilitățile WordPress, plugin și temă cunoscute și pentru a aplica un patch atunci când este disponibil.

Actualizări de pluginuri și teme

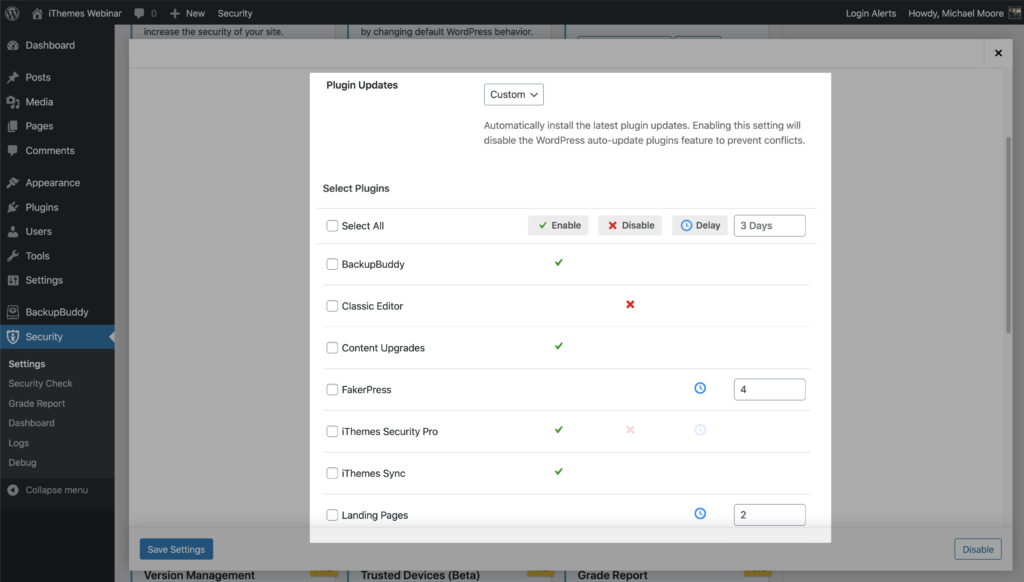

Acum să aruncăm o privire mai atentă la configurarea actualizărilor de pluginuri și teme. Înainte de a începe, trebuie doar să vă reamintim că activarea setărilor de actualizare a pluginului și a temei va dezactiva caracteristica de actualizare automată WordPress pentru a preveni conflictele.

Atât setările de actualizare a pluginului, cât și cele de temă au trei opțiuni.

- Blank / None - Lăsați setarea necompletată va permite WordPress să gestioneze actualizările pluginului și temei.

- Personalizat - Opțiunea Personalizată vă permite să personalizați actualizările cu precizie pe placul dvs. Vom acoperi acest aspect mai mult în doar un pic.

- Toate - Toate vă vor actualiza toate pluginurile sau temele de îndată ce este disponibilă o actualizare.

Acum să aruncăm o privire mai atentă asupra opțiunii Personalizate .

Selectarea opțiunii Personalizate oferă trei opțiuni diferite pentru actualizările de pluginuri și teme. După cum putem vedea, setarea de actualizări automate personalizate oferă mult mai multă flexibilitate decât opțiunea de actualizare automată activată sau dezactivată de WordPress.

3. Scanați site-ul dvs. pentru a găsi pluginuri și teme vulnerabile

IThemes Security Pro Site Scanner este un alt mod de a vă proteja și proteja site-ul WordPress de prima cauză a tuturor hacks-urilor software: plugin-uri învechite și teme cu vulnerabilități cunoscute. Site Scanner verifică site-ul dvs. pentru vulnerabilități cunoscute și aplică automat un patch dacă este disponibil.

Cele 3 tipuri de vulnerabilități verificate

- Vulnerabilități WordPress

- Vulnerabilități ale pluginului

- Vulnerabilități tematice

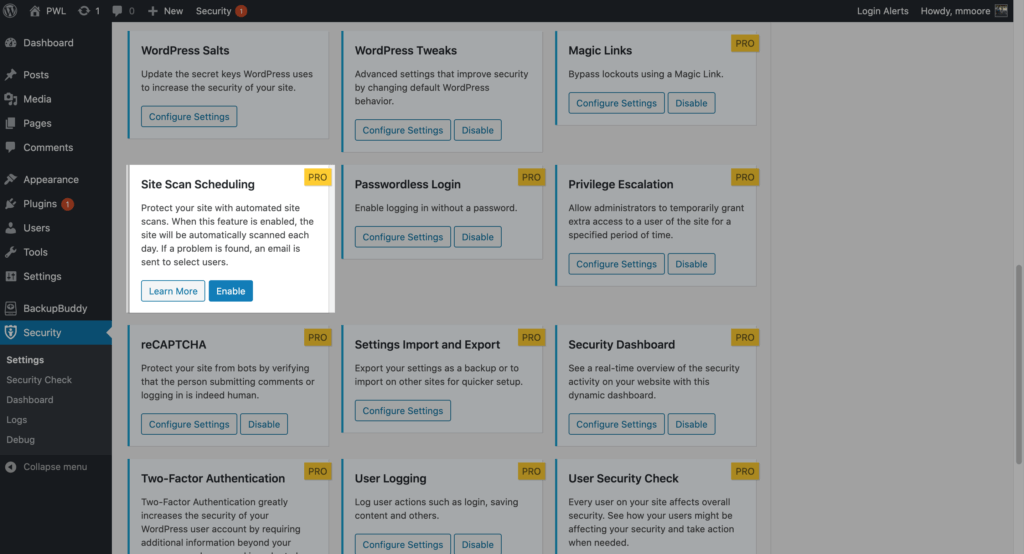

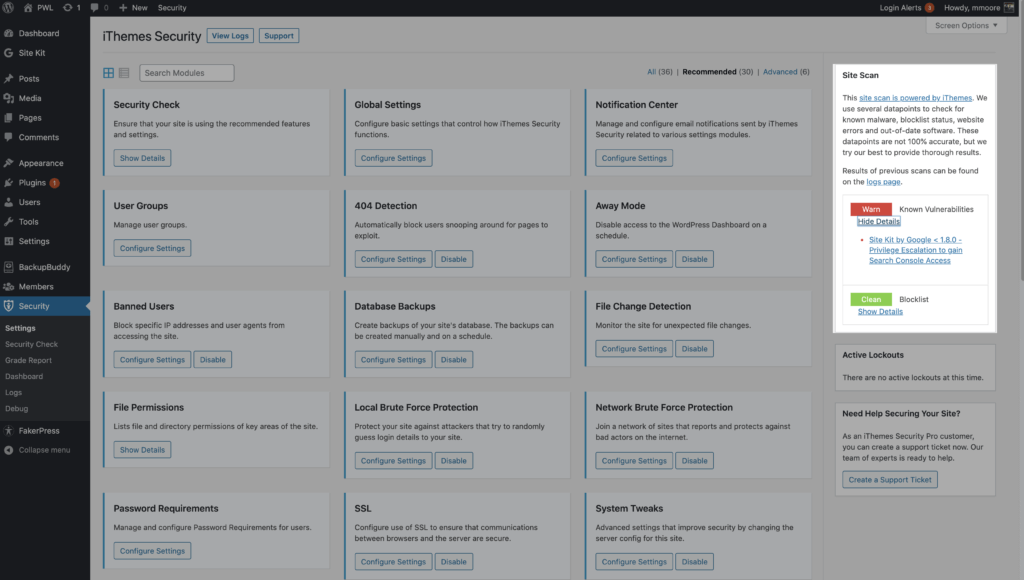

Pentru a activa scanarea site-ului la noile instalări, navigați la setările iThemes Security Pro și faceți clic pe butonul Activare din modulul Setări scanare site .

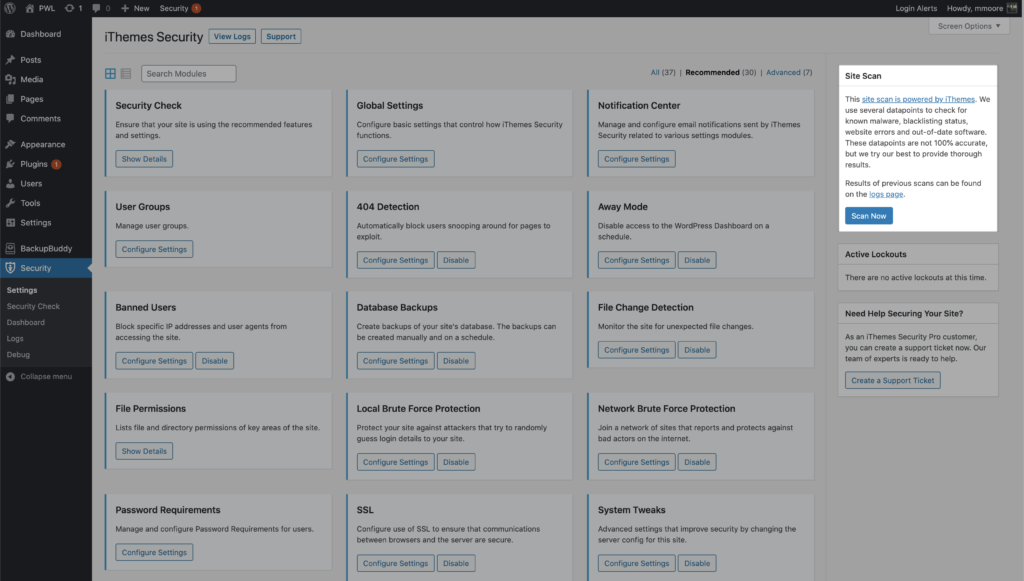

Pentru a declanșa o scanare manuală a site-ului, faceți clic pe butonul Scanare acum de pe widgetul de scanare a site - ului situat în bara laterală dreaptă a setărilor de securitate.

Rezultatele scanării site-ului vor fi afișate în widget.

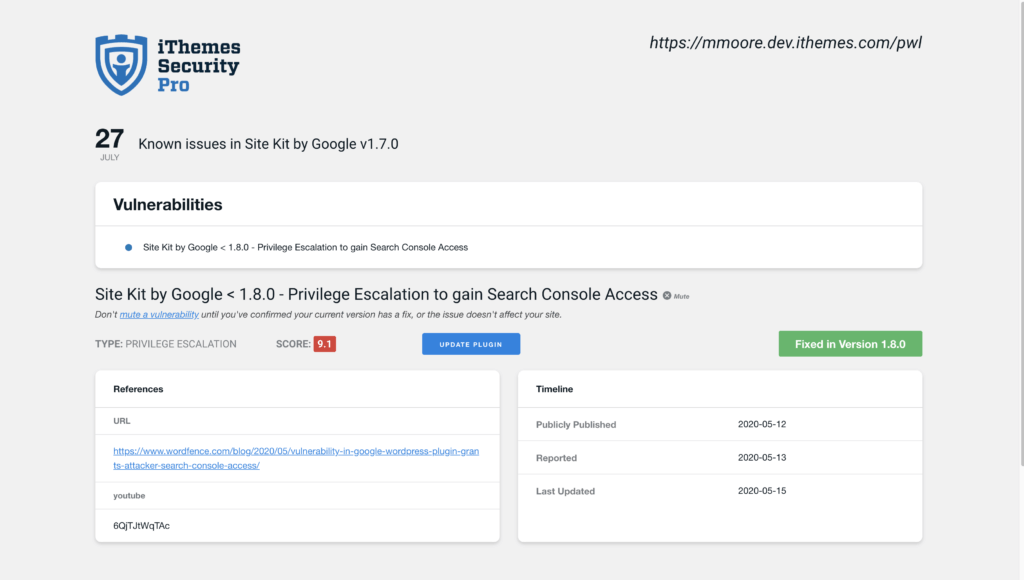

Dacă Scanarea site-ului detectează o vulnerabilitate, faceți clic pe linkul de vulnerabilitate pentru a vizualiza pagina de detalii.

În pagina vulnerabilității Site Scan, veți vedea dacă există o remediere disponibilă pentru vulnerabilitate. Dacă există un patch disponibil, puteți face clic pe butonul Actualizare plugin pentru a aplica remedierea pe site-ul dvs. web.

Poate exista o întârziere între momentul în care un patch este disponibil și Baza de date iThemes Security Vulnerability este actualizată pentru a reflecta remedierea. În acest caz, puteți dezactiva notificarea pentru a nu mai primi alerte legate de vulnerabilitate.

4. Prevenirea deturnării sesiunii

Ar trebui să aveți la dispoziție o protecție împotriva deturnării sesiunilor pentru administratorii și editorii de pe site-ul dvs. WordPress pentru a vă proteja de vulnerabilitățile la executarea codului la distanță.

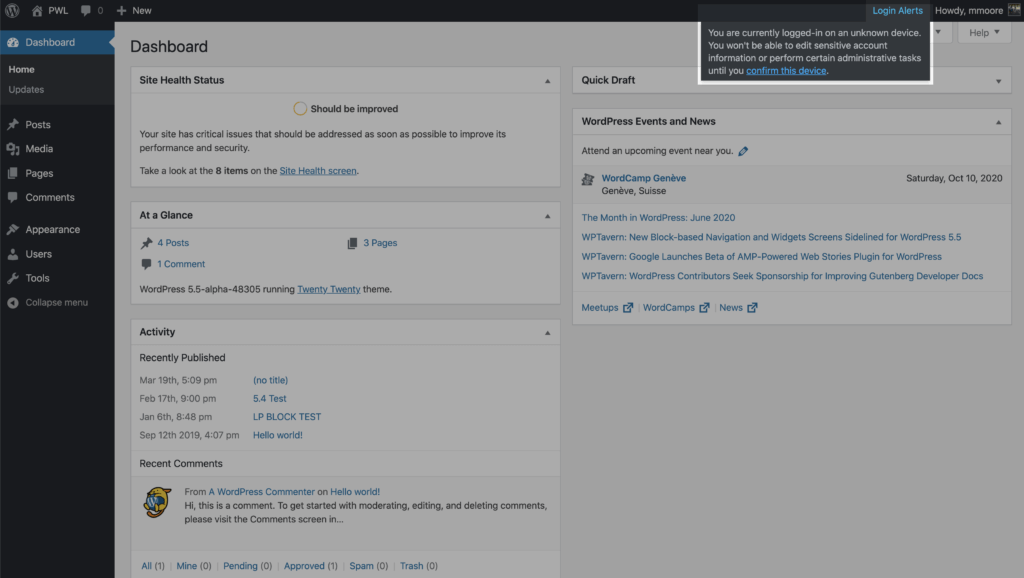

Caracteristica Dispozitive de încredere iThemes Security Pro face din Session Hijacking un lucru din trecut. Dacă dispozitivul unui utilizator se schimbă în timpul unei sesiuni, iThemes Security îl va deconecta automat pentru a preveni orice activitate neautorizată din contul utilizatorului, cum ar fi schimbarea adresei de e-mail a utilizatorului sau încărcarea de pluginuri rău intenționate.

Funcția Trusted Devices din iThemes Security Pro funcționează pentru a identifica dispozitivele pe care dvs. și alți utilizatori le utilizați pentru a vă conecta la site-ul dvs. WordPress. După ce dispozitivele dvs. sunt identificate, putem opri deturnatorii de sesiuni și alți actori răi să nu producă pagube pe site-ul dvs. web.

Când un utilizator s-a conectat pe un dispozitiv nerecunoscut, dispozitivele de încredere își pot restricționa capacitățile la nivel de administrator. Aceasta înseamnă că, dacă un atacator ar putea intra în backend-ul site-ului dvs. WordPress, nu ar avea capacitatea de a face modificări rău intenționate site-ului dvs. web.

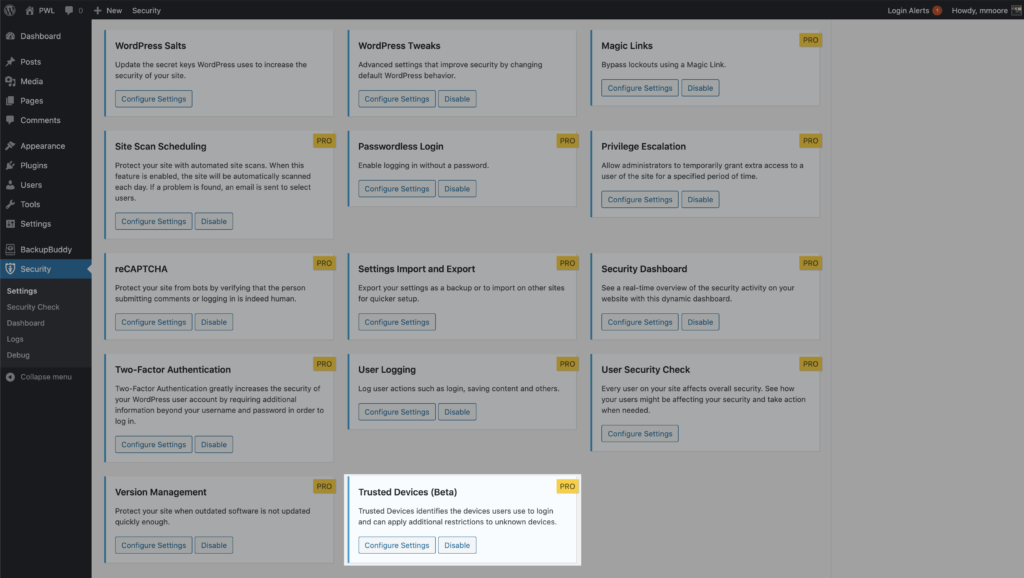

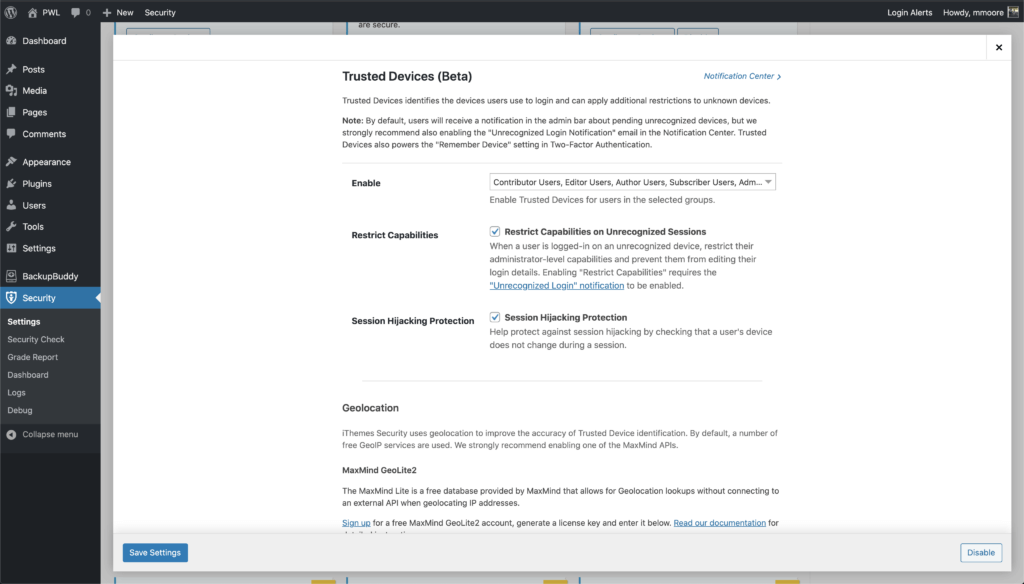

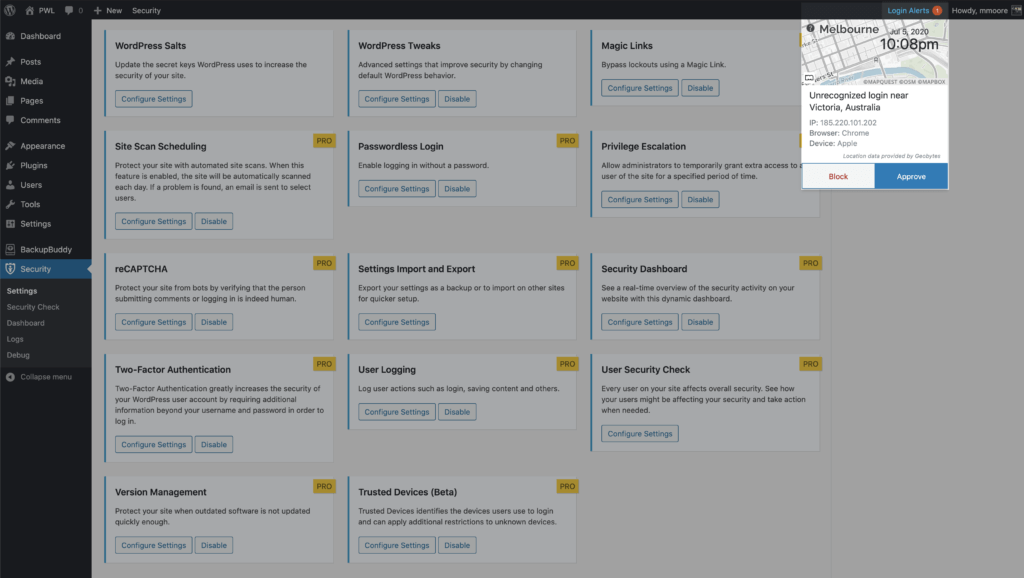

Pentru a începe să utilizați dispozitive de încredere, activați-le în pagina principală a setărilor de securitate, apoi faceți clic pe butonul Configurare setări .

În setările Dispozitive de încredere, decideți ce utilizatori doriți să utilizați caracteristica și activați apoi restricționarea funcționalităților și caracteristicile de protecție împotriva deturnării sesiunii .

După activarea noii setări Dispozitive de încredere, utilizatorii vor primi o notificare în bara de administrare WordPress despre dispozitivele nerecunoscute în așteptare. Dacă dispozitivul dvs. curent nu a fost adăugat la lista de dispozitive de încredere, faceți clic pe linkul Confirmare dispozitiv pentru a trimite e-mailul de autorizare.

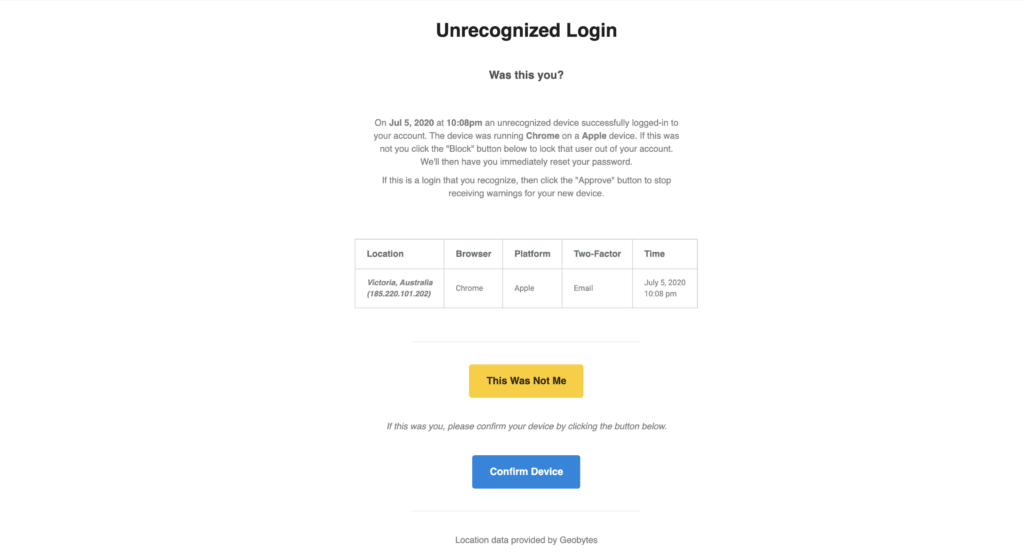

Faceți clic pe butonul Confirmare dispozitiv din e-mailul de autentificare nerecunoscută pentru a adăuga dispozitivele dvs. curente la lista Dispozitive de încredere.

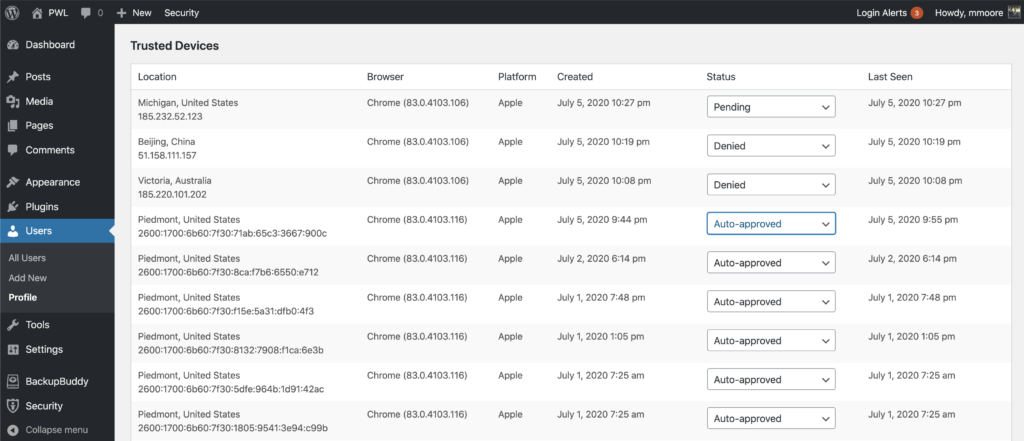

Odată ce dispozitivele de încredere sunt activate, utilizatorii pot gestiona dispozitivele din pagina lor de profil utilizator WordPress. Din acest ecran, puteți aproba sau refuza dispozitivele din lista Dispozitive de încredere.

În plus, aveți opțiunea de a vă înscrie pentru unele API-uri din partea a treia pentru a îmbunătăți acuratețea identificării dispozitivelor de încredere și pentru a utiliza hărți de imagine statice pentru a afișa locația aproximativă a unei date de autentificare nerecunoscute. Consultați setarea Dispozitive de încredere pentru a vedea ce integrări sunt disponibile,

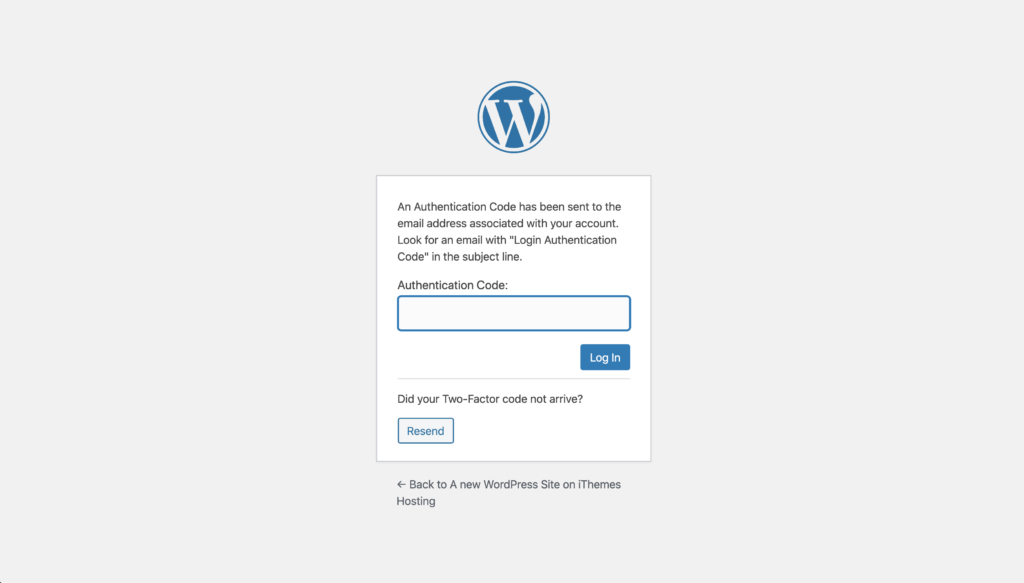

5. Activați autentificarea cu doi factori pentru toți utilizatorii de administratori

Autentificarea cu doi factori este un proces de verificare a identității unei persoane prin necesitatea a două metode separate de verificare. Google a împărtășit pe blogul său că utilizarea autentificării cu doi factori poate opri 100% din atacurile automate de bot. Nu sunt cote rele!

Pluginul iThemes Security vă permite să activați autentificarea în doi factori pentru site-ul dvs. WordPress, astfel încât utilizatorii trebuie să introducă un cod secundar pentru a se conecta.

Cele trei metode de autentificare cu doi factori furnizate de iThemes Security Pro includ:

- Aplicație mobilă - Metoda aplicației mobile este cea mai sigură metodă de autentificare cu doi factori furnizată de iThemes Security Pro. Această metodă necesită utilizarea unei aplicații mobile gratuite cu doi factori, cum ar fi Authy sau Google Authenticator.

- E - mail - Metoda de e-mail cu doi factori va trimite coduri sensibile la timp la adresa de e-mail a utilizatorului dvs.

- Coduri de rezervă - Un set de coduri de utilizare unice care pot fi utilizate pentru a vă conecta în cazul în care metoda primară cu doi factori este pierdută.

Pentru a începe să utilizați autentificarea cu doi factori pe site-ul dvs. web, activați caracteristica de pe pagina principală a setărilor iThemes Security Pro.

Urmați pașii de aici pentru a continua configurarea autentificării cu doi factori pentru site-ul dvs. WordPress. Dacă ați urmat recomandările noastre și ați activat cerințele de forță pentru utilizatorii privilegiați, următorul lucru pe care îl veți vedea este locul în care introduceți simbolul cu doi factori.

Prevenirea RCE: sfaturi suplimentare

1. Utilizați numai aplicații software și plugin-uri bine stabilite

Procesul de „evadare” funcționează excelent ca prima dvs. linie de apărare împotriva vulnerabilităților RCE. Cu toate acestea, există câteva modalități suplimentare prin care codul poate fi interpretat de servere și browsere, dincolo de etichetele de script.

Dacă obiectivul dvs. este să țineți cont de fiecare dintre ele pe cont propriu, ar fi foarte complicat și ar necesita o grămadă de timp și resurse.

Din fericire, dezvoltatorii de aplicații s-au gândit mult la problema vulnerabilităților RCE.

Cel mai bine este să folosiți un CMS (sistem de gestionare a conținutului) de încredere și de încredere, precum WordPress, deoarece există soluții încorporate chiar în platformă și temele și pluginurile pe care le rulați pe ea.

Este întotdeauna esențial să mențineți toate aplicațiile software și pluginurile actualizate la lansarea de noi versiuni. Când sunt descoperite vulnerabilitățile, dezvoltatorii de software vor lucra non-stop pentru a rămâne în fața punctelor slabe pe care le descoperă.

Acest lucru este valabil atât pentru autorii de plugin-uri, cât și pentru teme.

Dacă utilizați un CMS personalizat în loc de WordPress, vă puteți păstra site-ul în siguranță de eventualele injecții SQL utilizând interogări parametrizate. Acest tip de interogare va informa în prealabil o aplicație cu privire la tipul exact de interogare pe care urmează să îl executați. Apoi va recunoaște și elimina comenzile adăugate pe care un hacker ar putea încerca să le introducă. În loc de inserarea cu succes, va trimite interogarea originală și va exclude șirul care a fost adăugat.

În exemplul de mai sus, o interogare parametrizată ar arăta astfel:

$ query = ”SELECT * FROM users WHERE name =?” $ rezultate = $ query.execute („'OR' 1 '=' 1 '-”)

În acest scenariu, baza de date gestionează „OR” 1 ”=„ 1 ′ în mod corect. Se uită la această interogare ca un șir de numai text și înțelege că nu există un utilizator asociat cu numele furnizat.

2. Validați datele introduse de utilizatori

Cel mai bun loc pentru a începe prevenirea vulnerabilităților RCE este locul în care utilizatorii site-ului dvs. interacționează cu aplicația dvs.

Cea mai simplă metodă este de a elimina și filtra orice caractere nedorite.

O altă opțiune este păstrarea conținutului prin evadarea acestuia.

Dacă nu sunteți familiarizați cu ceea ce înseamnă evadarea, acesta este procesul prin care instruiți computerul să privească ceva care pare a fi cod ca text obișnuit. De exemplu, ați înlocui o etichetă de script cu „<script>”.

Procedând astfel, un browser web înțelege să afișeze simbolurile mai mici decât „<și mai mari decât„> în locația specificată. Dar nu va trata întregul șir de text ca cod.

Pentru utilizator, rezultatul este invizibil.

3. Principiul celui mai mic privilegiu

Pot exista cazuri rare în care ar putea apărea o vulnerabilitate RCE de zi zero. Aceasta înseamnă că nici dumneavoastră, nici CMS și dezvoltatorii de aplicații nu sunteți conștienți de un nou tip specific de atac.

Chiar și într-un caz ca acesta, putem în continuare să limităm daunele pe care le poate face un atacator prin stabilirea unor reguli simple despre ceea ce poate face o aplicație.

De exemplu, imaginați-vă că proiectați o aplicație care citește dintr-o bază de date. Într-adevăr nu ar fi necesar să acordați noii aplicații capacitatea sau permisiunea de a șterge sau scrie înregistrări ale bazei de date.

În acest caz, chiar dacă atacatorii încearcă să compromită scriptul, vor întâmpina o eroare și vor eșua la încercarea lor.

Principiul minimului privilegiu este, de asemenea, util, deoarece se referă la funcțiile PHP.

Funcțiile PHP sunt o țintă standard pentru atacatorii online de tot felul. Funcțiile robuste care ar putea să nu fie necesare pentru aplicația dvs., cum ar fi ini_set () (acest lucru vă permite să actualizați setările PHP din script) sau exec () (care rulează codul transmis ca text), ar trebui să fie dezactivate.

Acest lucru împiedică hackerii și atacatorii să le folosească în scopuri rău intenționate.

Această idee specială se aplică securizării zonelor publice ale site-ului dvs. web, precum și codului de pe server.

4. Politica de securitate a conținutului

Content-Security-Policy este un antet utilizat în HTTP de majoritatea browserelor web moderne. Determină ce tipuri de conținut browserul ar trebui să încarce pe site-ul dvs. web. Când trimiteți anteturi de pe aplicația sau serverul dvs. web, veți putea specifica tipurile de script care au permis să ruleze și în ce locații.

Utilizarea strategiei ajută la prevenirea hackerilor de a-și injecta scripturile rău intenționate.

5. Opriți scriptul de la citirea cookie-urilor

O altă opțiune este de a împiedica scripturile să citească cookie-urile. Acest lucru împiedică trimiterea solicitărilor către alte site-uri.

Acest lucru se face setându-le cu atributele SameSite = Strict sau HttpOnly. Chiar și într-un scenariu în care codul unui hacker se execută pe site-ul dvs. WordPress, îi veți împiedica să aibă acces la cookie-urile de autentificare ale utilizatorului site-ului dvs.

Acest lucru va reduce semnificativ daunele potențiale în timpul unui atac de executare a codului de la distanță WordPress.

Încheierea: Executarea codului de la distanță WordPress

Nu vă faceți griji dacă vă simțiți un pic copleșiți când descoperiți toate potențialele amenințări la adresa securității care caută site-ul dvs. WordPress. Adevărul este că amenințările sunt multe, dar soluțiile pot fi simple.

Sperăm că acest ghid te-a ajutat să înțelegi riscul atacurilor RCE pe site-ul tău WordPress. Implementând câteva bune practici de securitate WordPress, împreună cu cei 5 pași de mai sus, veți avea o linie de apărare mai bună.

Kristen a scris tutoriale pentru a ajuta utilizatorii WordPress din 2011. De obicei, o puteți găsi lucrând la articole noi pentru blogul iThemes sau dezvoltând resurse pentru #WPprosper. În afara muncii, Kristen se bucură de jurnal (a scris două cărți!), Drumeții și camping, gătit și aventuri zilnice cu familia ei, sperând să ducă o viață mai prezentă.