การดำเนินการโค้ดจากระยะไกล: คำแนะนำสำหรับผู้ใช้ WordPress

เผยแพร่แล้ว: 2021-04-28หากคุณจริงจังกับความปลอดภัยของเว็บไซต์ของคุณ ก็ถึงเวลาเรียนรู้เกี่ยวกับอันตรายของช่องโหว่ในการเรียกใช้โค้ดจากระยะไกลและวิธีจัดการกับช่องโหว่เหล่านี้

คำว่าการเรียกใช้โค้ดจากระยะไกล (RCE) หมายถึงเทคนิคการแฮ็กและการโจมตีทางอินเทอร์เน็ตที่แตกต่างกันหลายอย่าง แต่สิ่งเหล่านี้ล้วนมีสิ่งหนึ่งที่สำคัญเหมือนกัน RCE ซึ่งบางครั้งเรียกว่าการแทรกโค้ด เป็นวิธีที่พบได้บ่อยมากขึ้นสำหรับแฮกเกอร์ในการประนีประนอมเว็บไซต์ทุกประเภท รวมถึงไซต์ที่ใช้ WordPress เป็นระบบจัดการเนื้อหา

ในคู่มือนี้ เราจะอธิบายโดยละเอียดว่าการโจมตีการเรียกใช้โค้ดจากระยะไกลเป็นอย่างไร และขั้นตอนที่แน่นอนที่คุณต้องดำเนินการเพื่อหลีกเลี่ยงการโจมตี ลองมาดูกัน

การโจมตีด้วย Remote Code Execution (RCE) คืออะไร?

Remote Code Execution (RCE) เป็นช่องโหว่ประเภทหนึ่งที่ทำให้แฮกเกอร์สามารถเข้าถึงและเปลี่ยนแปลงคอมพิวเตอร์หรือฐานข้อมูลที่เป็นของผู้อื่นได้ ระหว่างการโจมตี RCE แฮ็กเกอร์จะแซงเซิร์ฟเวอร์หรือคอมพิวเตอร์ผ่านการใช้มัลแวร์ (ซอฟต์แวร์ที่เป็นอันตรายโดยพลการ)

การโจมตีการเรียกใช้โค้ดจากระยะไกลจะดำเนินการโดยไม่ได้รับอนุญาตจากเจ้าของฮาร์ดแวร์ และไม่สำคัญว่าจะจัดเก็บข้อมูลไว้ที่ใดในโลก

อธิบายการโจมตี RCE

อาจเป็นประโยชน์หากนึกถึงการโจมตีด้วยการใช้โค้ดจากระยะไกล เช่น การติดปลวก:

- ปลวกมามุดใต้บ้าน

- เจ้าของบ้านไม่รู้และคงไม่เชิญปลวกเข้ามาแน่ๆ ถ้ารู้ถึงความเสียหายที่ตั้งใจจะทำ

- ปลวกกินรากฐานของบ้านจนบ้านไม่ยืน

แม้ว่าคำอุปมาจะไม่เหมือนกับการโจมตี RCE ทุกประการ แต่การโจมตี RCE นั้น แย่กว่า จริง แตกต่างจากปลวกที่ต้องอยู่ที่บ้านของคุณ (หรือในบ้าน) แฮ็กเกอร์สามารถเข้าถึงเว็บไซต์ของคุณได้จากทุกที่

ความจริงก็คือ การโจมตี RCE นั้นอันตรายอย่างไม่น่าเชื่อเพราะแฮกเกอร์สามารถรันโค้ดที่เป็นอันตรายประเภทใดก็ได้บนเซิร์ฟเวอร์ที่มีช่องโหว่ ไม่มีการจำกัดความเสียหายที่แฮ็กเกอร์ RCE ที่มีทักษะสามารถทำได้กับไซต์ WordPress ของคุณหากพวกเขาเข้าถึงได้

ตัวอย่างการดำเนินการโค้ดจากระยะไกล

ในปี 2018 Microsoft ได้เปิดเผยช่องโหว่ในการเรียกใช้โค้ดจากระยะไกลที่พบในโปรแกรมซอฟต์แวร์ Excel ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่นี้เพื่อเรียกใช้โค้ดโดยอำเภอใจในบริบทของผู้ใช้ปัจจุบัน

หากผู้ใช้ปัจจุบันเข้าสู่ระบบด้วยสิทธิ์ผู้ดูแลระบบ ผู้โจมตีจะเข้าควบคุมระบบที่ได้รับผลกระทบได้ ผู้โจมตีสามารถติดตั้งโปรแกรมได้ ดู เปลี่ยนแปลง หรือลบข้อมูล หรือสร้างบัญชีใหม่พร้อมสิทธิ์ผู้ใช้เต็มรูปแบบ ผู้ใช้ที่บัญชีได้รับการกำหนดค่าให้มีสิทธิ์ผู้ใช้น้อยกว่าในระบบอาจได้รับผลกระทบน้อยกว่าผู้ใช้ที่ดำเนินการด้วยสิทธิ์ผู้ใช้ระดับผู้ดูแลระบบ

การดำเนินการรหัสระยะไกลประเภทต่าง ๆ มีอะไรบ้าง

เพื่อให้เข้าใจการแฮ็ก RCE ได้ดีขึ้น คุณต้องตระหนักถึงการเรียกใช้โค้ดจากระยะไกลประเภทต่างๆ:

การฉีด SQL

เว็บไซต์ WordPress ของคุณใช้ฐานข้อมูล MySQL เพื่อดำเนินการ การฉีด SQL เกิดขึ้นเมื่อผู้โจมตีเข้าถึงฐานข้อมูล WordPress และข้อมูลเว็บไซต์ของคุณทั้งหมด

ด้วยการฉีด SQL ผู้โจมตีอาจสามารถสร้างบัญชีผู้ใช้ระดับผู้ดูแลระบบใหม่ ซึ่งสามารถใช้เพื่อเข้าสู่ระบบและเข้าถึงเว็บไซต์ WordPress ของคุณได้อย่างสมบูรณ์ การฉีด SQL ยังสามารถใช้เพื่อแทรกข้อมูลใหม่ลงในฐานข้อมูลของคุณ รวมถึงลิงก์ไปยังเว็บไซต์ที่เป็นอันตรายหรือสแปม

ช่องโหว่ RCE จำนวนมากโจมตีวิธีการสร้างคำสั่ง SQL ของ WordPress ตัวอย่างเช่น หากแอปพลิเคชันต้องการอ่านชื่อผู้ใช้ฐานข้อมูล นักพัฒนาซอฟต์แวร์อาจทำผิดพลาดในการใช้รหัสเช่นด้านล่างสำหรับการค้นหาชื่อผู้ใช้:

เลือก * จากผู้ใช้โดยที่ชื่อ = 'ชื่อผู้ใช้'

แต่อะไรคือปัญหาของแบบสอบถามเช่นนี้ที่เกี่ยวข้องกับ RCE? ผู้เยี่ยมชมไซต์ WordPress ของคุณ แม้แต่แฮกเกอร์ที่มีเจตนาไม่ดีก็สามารถป้อนชื่อผู้ใช้ได้ ตัวอย่างเช่น แฮ็กเกอร์อาจป้อน '1”1'= –, OR ' ซึ่งจะส่งผลให้มีคำสั่ง SQL ดังนี้:

เลือก * จากผู้ใช้โดยที่ชื่อ = '1'='1' --' หรือ ''

สมมติว่าแอปพลิเคชันดำเนินการค้นหาชื่อผู้ใช้ของไซต์ในฐานข้อมูลทั้งหมด จากนั้นจึงเลือกแต่ละฟิลด์ที่มีชื่อว่าง เมื่อ 1 เท่ากับ 1 ชื่อหลังจะเป็นจริงเสมอ สิ่งที่เกิดขึ้นคือแฮกเกอร์จะได้รับชื่อผู้ใช้ทุกรายในฐานข้อมูล SQL

การรั่วไหลของข้อมูลเช่นนี้ไม่ได้เป็นอันตรายเพียงอย่างเดียวกับการฉีด SQL ผู้โจมตีสามารถส่งคำสั่งจำนวนมากไปยังฐานข้อมูล SQL ซึ่งสามารถเขียนทับหรือลบข้อมูลไซต์ WordPress ที่สำคัญได้

การเขียนสคริปต์ข้ามไซต์

การเขียนสคริปต์ข้ามไซต์เป็นอีกหนึ่งช่องโหว่ของ RCE มันส่งผลกระทบโดยตรงต่อผู้เยี่ยมชมไซต์มากกว่าเซิร์ฟเวอร์ของคุณ Cross-site scripting (XSS) เป็นประเภทของการโจมตีของมัลแวร์ที่ดำเนินการโดยใช้ประโยชน์จากช่องโหว่ข้ามไซต์บนไซต์ WordPress ใดๆ อันที่จริง เป็นวิธีที่พบได้บ่อยที่สุดสำหรับไซต์ WordPress ที่จะถูกแฮ็ก เนื่องจากมีปลั๊กอิน WordPress จำนวนมากที่มีช่องโหว่ XSS

ภายในหน้าเว็บแต่ละหน้า โค้ดและเนื้อหาจะแสดงในลักษณะเดียวกัน อย่างไรก็ตาม เว็บเบราว์เซอร์สามารถตั้งค่าโค้ดให้แตกต่างจากเนื้อหาได้ เนื่องจากโค้ดนั้นถูกห่อด้วยแท็กสคริปต์เสมอ สิ่งนี้หมายความว่าหากไม่มีตัวกรองที่เหมาะสม ผู้โจมตีสามารถยัดเยียดรหัสที่เป็นอันตรายลงในที่ใดก็ได้บนหน้าเว็บที่อนุญาตให้ป้อนข้อความได้ หากไม่มีตัวกรองที่เหมาะสม ผู้โจมตีสามารถยัดเยียดรหัสที่เป็นอันตรายลงในที่ใดก็ได้บนหน้าเว็บที่อนุญาตให้ป้อนข้อความได้ คุณได้รับการคุ้มครองหรือไม่?

ซึ่งรวมถึงฟิลด์ที่มีช่องโหว่ เช่น แถบค้นหา (มักอยู่ในทุกหน้าของไซต์ WordPress ของคุณ) ส่วนความคิดเห็น หรือแม้แต่ชื่อที่แสดง

เมื่อการโจมตีนี้เกิดขึ้น เบราว์เซอร์ที่ใช้งานเว็บไซต์ของคุณจะเรียกใช้โค้ดที่เป็นอันตราย

การเขียนสคริปต์ข้ามไซต์จะไม่เป็นปัญหาด้านความปลอดภัยมากนัก หากดำเนินการบนเบราว์เซอร์ของผู้โจมตีเท่านั้น อย่างไรก็ตาม เมื่อโค้ดที่เป็นอันตรายปรากฏต่อสาธารณะ เช่น ในส่วนความคิดเห็นของโพสต์ในบล็อก จะส่งผลต่อผู้เยี่ยมชมที่ดูเนื้อหาด้วย

ด้วยความสามารถที่เป็นอันตรายนี้ในการรันโค้ดจากระยะไกล การโจมตีสามารถขโมยรหัสผ่านและแสร้งทำเป็นเป็นผู้ใช้ที่ถูกต้องได้อย่างง่ายดาย

พวกเขายังอาจดูข้อมูลส่วนบุคคลของผู้ใช้นั้นได้ เช่น รายละเอียดบัตรเครดิตหรือข้อมูลบัญชี PayPal

ไดเร็กทอรี Traversal

การโจมตีนี้ไม่ได้กำหนดเป้าหมายไปที่แอปพลิเคชันหรือผู้เยี่ยมชมไซต์ WordPress ของคุณ เป้าหมายหลักคือเว็บไซต์จริงของคุณแทน

ช่องโหว่ RCE ใช้ประโยชน์จากวิธีการเก็บไฟล์ของไซต์ในระบบไฟล์ของเซิร์ฟเวอร์เว็บไซต์ของคุณ

โดยปกติ ข้อมูลจะถูกเก็บไว้ในไดเร็กทอรีมาตรฐาน เช่น /home/user/public_html สคริปต์ภายในไดเร็กทอรีเข้าถึงไฟล์โดยใช้พาธสัมพัทธ์ เช่น wp-admin/index.php ที่อ้างอิงถึง /home/user/public_html/wp-admin/index.php โดยตรง

เมื่อสคริปต์ได้รับการกำหนดค่าให้เข้าถึงไฟล์ที่อยู่นอกไดเร็กทอรีปัจจุบัน สคริปต์ทำได้โดยการใส่ "../" หมายถึงไดเร็กทอรีที่อยู่เหนือไดเร็กทอรีปัจจุบันหนึ่งขั้น

ตัวอย่างเช่น รูปแบบไดเร็กทอรี /home/user/public_html/../ ถูกนำไปยัง /home/user/

หากสคริปต์ได้รับอนุญาตให้อ่านหรืออัปโหลดจากชื่อไฟล์ที่กำหนดเอง ผู้โจมตีจะนำแอปพลิเคชันไปยังไดเรกทอรีที่ข้ามผ่าน โดยใช้ชื่อ เช่น ../../../../../../../ ../../etc/passwd.

หากคุณไม่ได้ใช้คุณลักษณะด้านความปลอดภัยที่สำคัญ เช่น การกรองอินพุต แฮ็กเกอร์จะสามารถเข้าถึงไฟล์หลักของเซิร์ฟเวอร์ได้โดยตรง ซึ่งเป็นข่าวร้ายสำหรับความปลอดภัยของไซต์ของคุณ

คุณสามารถทำอะไรเพื่อป้องกันการโจมตีด้วย Remote Code Execution (RCE)?

ข้อมูลโดยละเอียดในคู่มือนี้ไม่ได้มีวัตถุประสงค์เพื่อข่มขู่คุณหรือทำให้คุณกลัว แต่มีจุดมุ่งหมายเพื่อเน้นย้ำถึงความสำคัญที่เพิ่มขึ้นของการมีมาตรการรักษาความปลอดภัยไซต์ WordPress ที่แข็งแกร่งที่สุดที่ทำงานอยู่ตลอดเวลา

นอกจากนี้ยังทำหน้าที่เป็นตัวเตือนให้อัปเดตปลั๊กอินของคุณตลอดเวลาเพื่อให้แน่ใจว่าจะไม่เปิดช่องโหว่ RCE ใหม่

การโจมตี RCE ส่วนใหญ่สามารถบรรเทาหรือหยุดได้อย่างสมบูรณ์เพียงแค่คอยระวังและเตรียมพร้อมก่อนที่จะเกิดขึ้น ในฐานะเจ้าของไซต์ WordPress สิ่งสำคัญคือต้องคาดการณ์และทำความเข้าใจวิธีที่เซิร์ฟเวอร์ไซต์ของเราประมวลผลข้อมูลที่ผู้ใช้ของเราให้มา

วิธีป้องกันการโจมตีด้วย Remote Code Execution (RCE): 5 ขั้นตอน

วิธีแรกในการตรวจสอบให้แน่ใจว่าไซต์ของคุณปลอดภัยจากช่องโหว่ RCE คือการใช้ระบบการป้องกันแบบหลายแง่มุม กล่าวอีกนัยหนึ่ง แม้ว่าการป้องกันแนวใดจะล้มเหลว แต่คุณจะยังคงได้รับการปกป้องจากการโจมตีที่อาจเกิดขึ้น

จากที่กล่าวมา มาดูขั้นตอนที่สำคัญที่สุดบางอย่างที่คุณควรดำเนินการเพื่อป้องกันการโจมตีที่เป็นอันตรายและมักเป็นอันตรายเหล่านี้ มีหลายปัจจัยที่ทำให้ไซต์ WordPress ของคุณเสี่ยงต่อการโจมตีที่ประสบความสำเร็จ

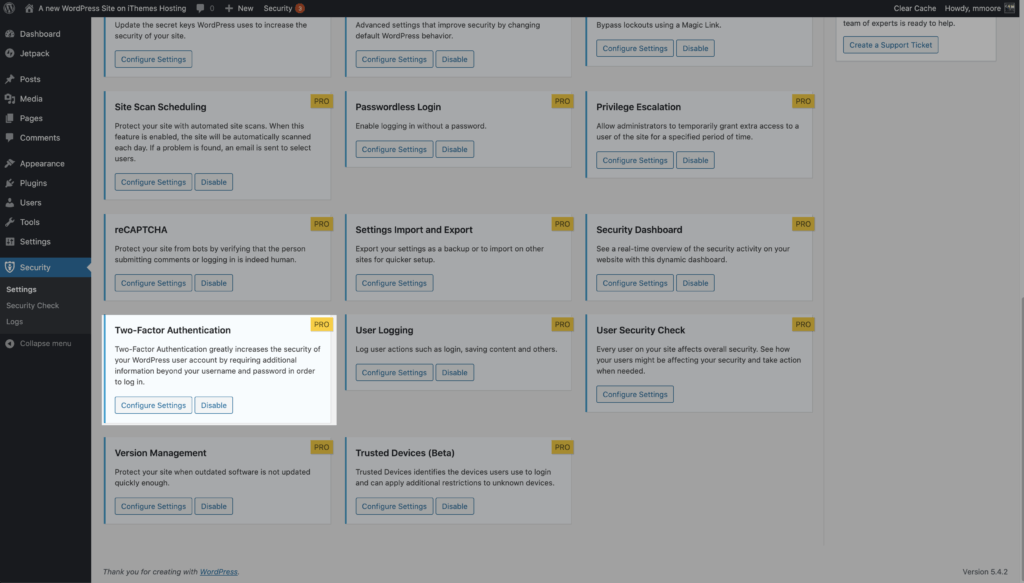

1. ดาวน์โหลดและติดตั้ง iThemes Security Pro Plugin

ในการเริ่มต้นรักษาความปลอดภัยและปกป้องเว็บไซต์ของคุณ ให้ดาวน์โหลดและติดตั้งปลั๊กอิน iThemes Security Pro

รับ iThemes Security Pro ทันที

2. เปิดใช้งานการจัดการเวอร์ชันเพื่อให้ WordPress Core, Plugins และ Themes อัปเดตอยู่เสมอ

พูดง่ายๆ ก็คือ คุณกำลังเสี่ยงที่จะถูกโจมตีหากคุณใช้งาน WordPress, ปลั๊กอิน และธีมที่ล้าสมัยบนเว็บไซต์ของคุณ การอัปเดตเวอร์ชันมักมีแพตช์สำหรับปัญหาด้านความปลอดภัยในโค้ด รวมถึงช่องโหว่การเรียกใช้โค้ดจากระยะไกล (RCE) ดังนั้นจึงควรเรียกใช้ซอฟต์แวร์เวอร์ชันล่าสุดทั้งหมดที่ติดตั้งบนเว็บไซต์ WordPress ของคุณเสมอ

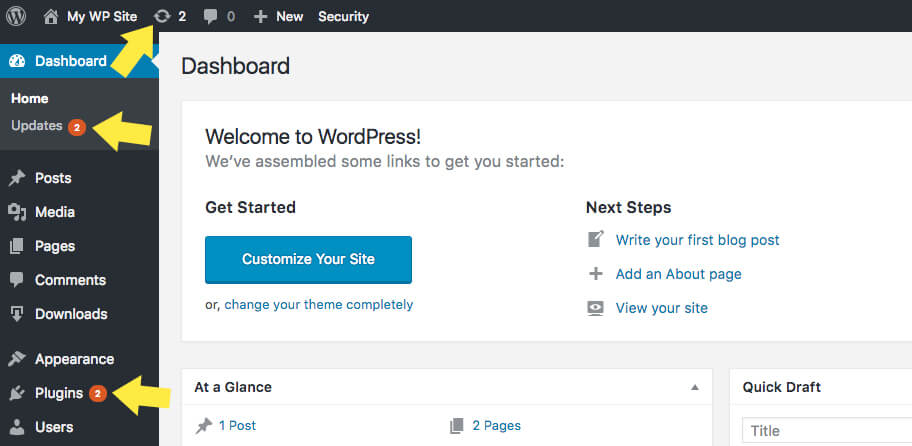

การอัปเดตจะปรากฏในแดชบอร์ด WordPress ของคุณทันทีที่พร้อมใช้งาน ฝึกใช้การสำรองข้อมูลแล้วเรียกใช้การอัปเดตที่มีอยู่ทั้งหมดทุกครั้งที่คุณลงชื่อเข้าใช้ไซต์ WordPress ของคุณ แม้ว่างานในการรันการอัปเดตอาจดูไม่สะดวกหรือน่าเบื่อหน่าย แต่ก็เป็นแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของ WordPress ที่สำคัญ

เป็นการยากที่จะติดตามทุกช่องโหว่ของ WordPress ที่เปิดเผย—เราติดตามและแชร์ใน WordPress Vulnerability Roundups—และเปรียบเทียบรายการนั้นกับเวอร์ชันของปลั๊กอินและธีมที่คุณติดตั้งบนเว็บไซต์ของคุณ อย่างไรก็ตาม สิ่งนี้ไม่ได้หยุดแฮกเกอร์ WordPress จากการกำหนดเป้าหมายปลั๊กอินและธีมที่มีช่องโหว่ที่ทราบ การติดตั้งซอฟต์แวร์ที่มีช่องโหว่ที่ทราบบนไซต์ของคุณจะช่วยให้แฮ็กเกอร์มีพิมพ์เขียวที่จำเป็นในการเข้าถึงเว็บไซต์ของคุณ

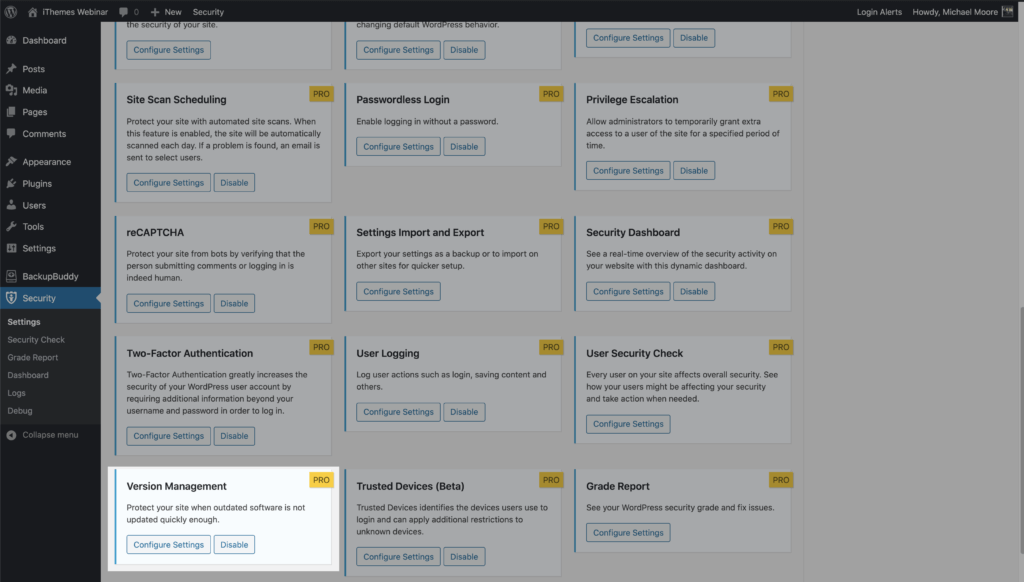

คุณลักษณะการจัดการเวอร์ชันในปลั๊กอิน iThemes Security Pro ช่วยให้คุณสามารถอัปเดต WordPress ปลั๊กอินและธีมได้โดยอัตโนมัติ นอกจากนั้น การจัดการเวอร์ชันยังมีตัวเลือกในการทำให้เว็บไซต์ของคุณแข็งแกร่งขึ้นเมื่อคุณใช้งานซอฟต์แวร์ที่ล้าสมัยและสแกนหาเว็บไซต์เก่า

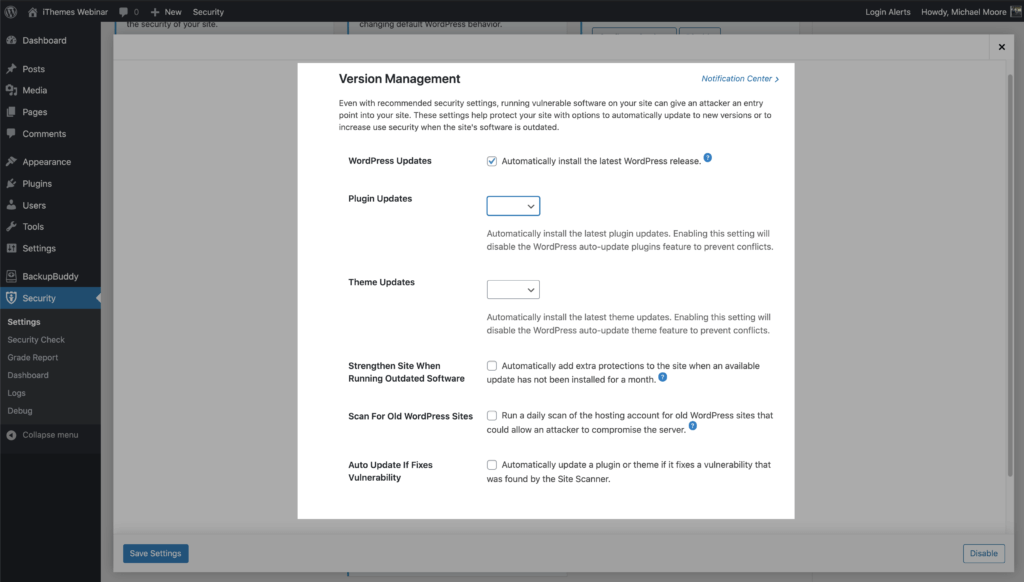

ในการเริ่มต้นใช้งานการจัดการเวอร์ชัน ให้เปิดใช้งานโมดูลในหน้าหลักของการตั้งค่าความปลอดภัย

ตอนนี้ให้คลิกปุ่ม กำหนดค่าการตั้งค่า เพื่อดูการตั้งค่าอย่างละเอียดยิ่งขึ้น ซึ่งทั้งหมดนี้ออกแบบมาเพื่อปกป้องไซต์ของคุณ

- อัปเดต WordPress – ติดตั้ง WordPress รุ่นล่าสุดโดยอัตโนมัติ

- การอัปเดตปลั๊กอิน – ติดตั้งการอัปเดตปลั๊กอินล่าสุดโดยอัตโนมัติ การเปิดใช้งานการตั้งค่านี้จะปิดใช้งานคุณลักษณะปลั๊กอินอัปเดตอัตโนมัติของ WordPress เพื่อป้องกันความขัดแย้ง

- การอัปเดตธีม – ติดตั้งการอัปเดตธีมล่าสุดโดยอัตโนมัติ การเปิดใช้งานการตั้งค่านี้จะปิดใช้งานคุณลักษณะธีมอัปเดตอัตโนมัติของ WordPress เพื่อป้องกันความขัดแย้ง

- เสริมความแข็งแกร่งให้กับไซต์เมื่อใช้งานซอฟต์แวร์ที่ล้าสมัย – เพิ่มการป้องกันเพิ่มเติมให้กับไซต์โดยอัตโนมัติเมื่อไม่ได้ติดตั้งการอัปเดตที่พร้อมใช้งานเป็นเวลาหนึ่งเดือน

- สแกนหาไซต์ WordPress เก่า - เรียกใช้การสแกนบัญชีโฮสติ้งทุกวันสำหรับไซต์ WordPress เก่าที่อาจทำให้ผู้โจมตีบุกรุกเซิร์ฟเวอร์ได้ ไซต์ WordPress ที่ล้าสมัยเพียงไซต์เดียวที่มีช่องโหว่อาจทำให้ผู้โจมตีสามารถประนีประนอมกับไซต์อื่น ๆ ทั้งหมดในบัญชีโฮสติ้งเดียวกันได้

- อัปเดตอัตโนมัติหากแก้ไขช่องโหว่ – ตัวเลือกนี้ทำงานควบคู่กับ iThemes Security Pro Site Scan เพื่อตรวจสอบเว็บไซต์ของคุณสำหรับช่องโหว่ WordPress ปลั๊กอินและธีมที่รู้จัก และใช้โปรแกรมแก้ไขเมื่อมีช่องโหว่

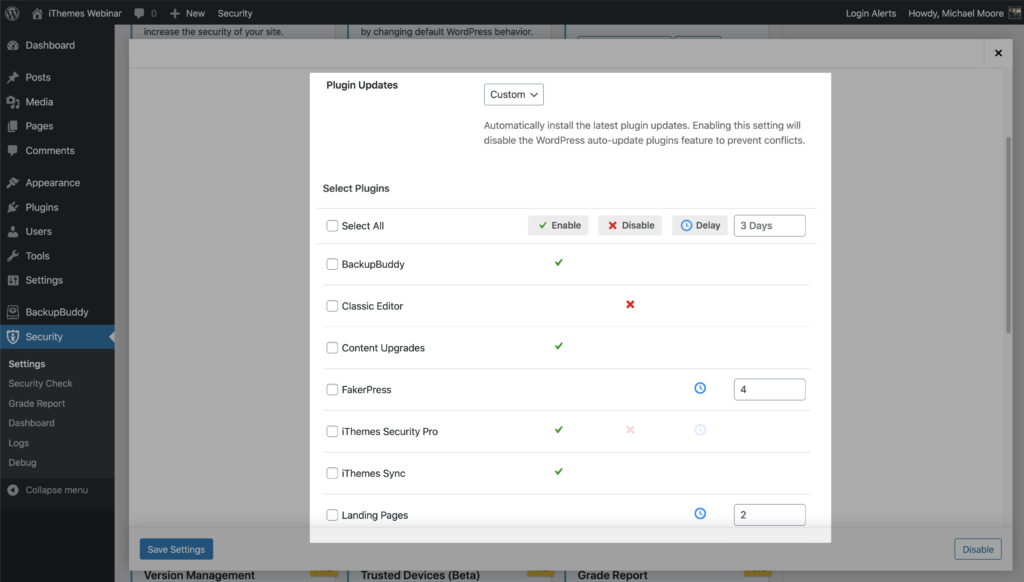

การอัปเดตปลั๊กอินและธีม

ตอนนี้ มาดูการกำหนดค่าปลั๊กอินและการอัปเดตธีมกันดีกว่า ก่อนที่เราจะเริ่มต้น เพียงแค่เตือนสั้นๆ ว่าการเปิดใช้งานการตั้งค่าปลั๊กอินและการอัปเดตธีมจะปิดใช้งานคุณลักษณะการอัปเดตอัตโนมัติของ WordPress เพื่อป้องกันความขัดแย้ง

ทั้งการตั้งค่าปลั๊กอินและการอัปเดตธีมมีสามตัวเลือก

- ว่าง/ไม่มี – การปล่อยให้การตั้งค่าว่างไว้จะทำให้ WordPress สามารถจัดการการอัปเดตปลั๊กอินและธีมได้

- กำหนดเอง – ตัวเลือกกำหนดเองช่วยให้คุณปรับแต่งการอัปเดตได้อย่างแม่นยำตามที่คุณต้องการ เราจะอธิบายเพิ่มเติมในอีกสักครู่

- ทั้งหมด – ทั้งหมดจะอัปเดตปลั๊กอินหรือธีมทั้งหมดของคุณทันทีที่มีการอัปเดต

ตอนนี้ มาดูตัวเลือก แบบกำหนดเอง กันดีกว่า

การเลือกตัวเลือกกำหนดเองจะมีตัวเลือกสามแบบสำหรับการอัปเดตปลั๊กอินและธีมของคุณ อย่างที่เราเห็น การตั้งค่าการอัปเดตอัตโนมัติแบบกำหนดเองนั้นมีความยืดหยุ่นมากกว่าตัวเลือกเปิดหรือปิดการอัปเดตอัตโนมัติของ WordPress

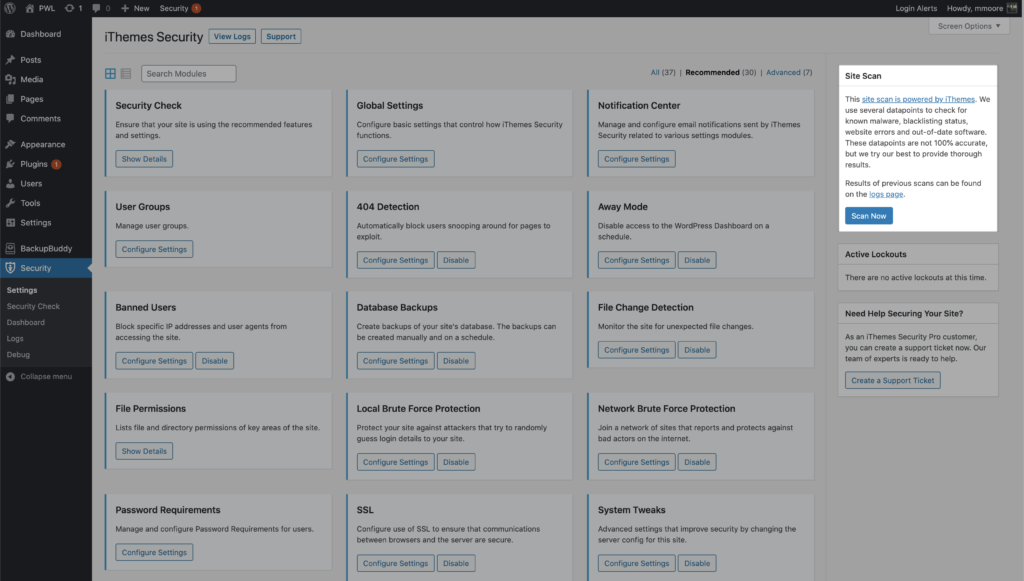

3. สแกนไซต์ของคุณเพื่อหาปลั๊กอินและธีมที่มีช่องโหว่

iThemes Security Pro Site Scanner เป็นอีกวิธีหนึ่งในการรักษาความปลอดภัยและปกป้องเว็บไซต์ WordPress ของคุณจากสาเหตุอันดับหนึ่งของการแฮ็กซอฟต์แวร์ทั้งหมด: ปลั๊กอินและธีมที่ล้าสมัยพร้อมช่องโหว่ที่ทราบ Site Scanner จะตรวจสอบไซต์ของคุณเพื่อหาช่องโหว่ที่ทราบ และใช้โปรแกรมแก้ไขโดยอัตโนมัติหากมี

ตรวจสอบช่องโหว่ 3 ประเภท

- ช่องโหว่ของ WordPress

- ช่องโหว่ของปลั๊กอิน

- ช่องโหว่ของธีม

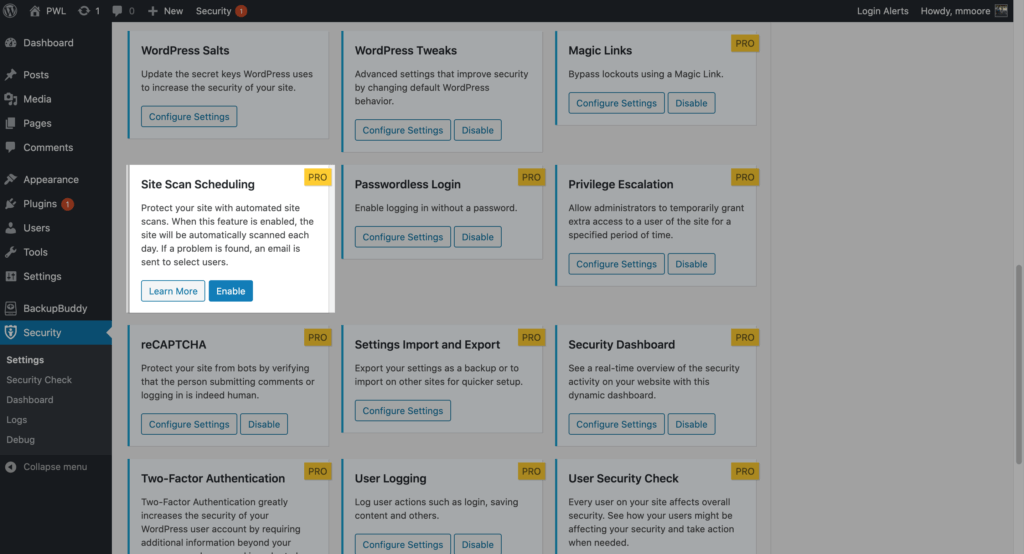

ในการเปิดใช้งาน Site Scan ในการติดตั้งใหม่ ให้ไปที่การตั้งค่า iThemes Security Pro แล้วคลิกปุ่ม Enable บนโมดูลการตั้งค่า Site Scan

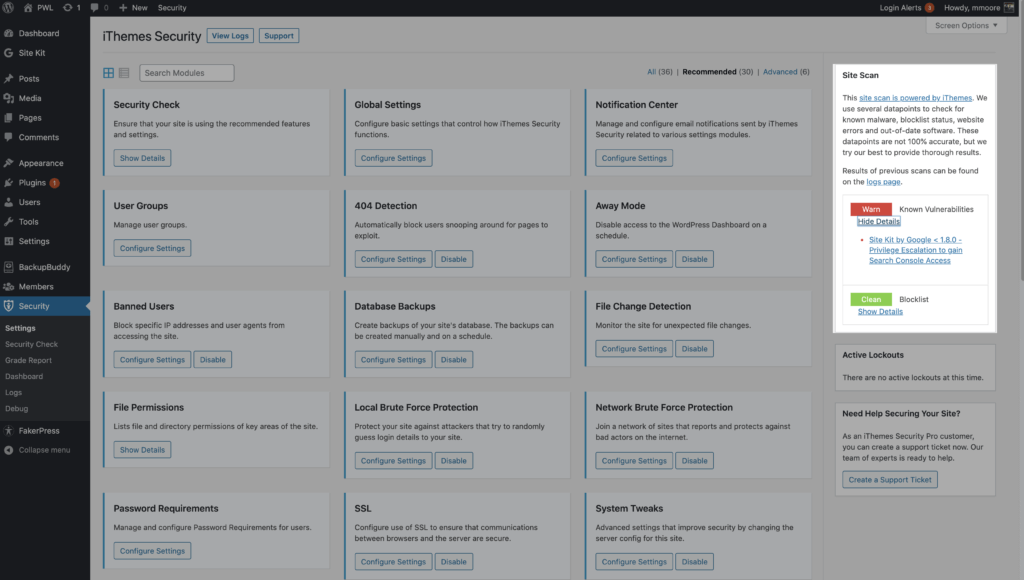

หากต้องการเรียกใช้การสแกนไซต์ด้วยตนเอง ให้คลิกปุ่ม สแกนทันที บน วิดเจ็ตการสแกนไซต์ที่ แถบด้านขวาของการตั้งค่าความปลอดภัย

ผลการสแกนไซต์จะแสดงในวิดเจ็ต

หาก Site Scan ตรวจพบช่องโหว่ ให้คลิกลิงก์ช่องโหว่เพื่อดูหน้ารายละเอียด

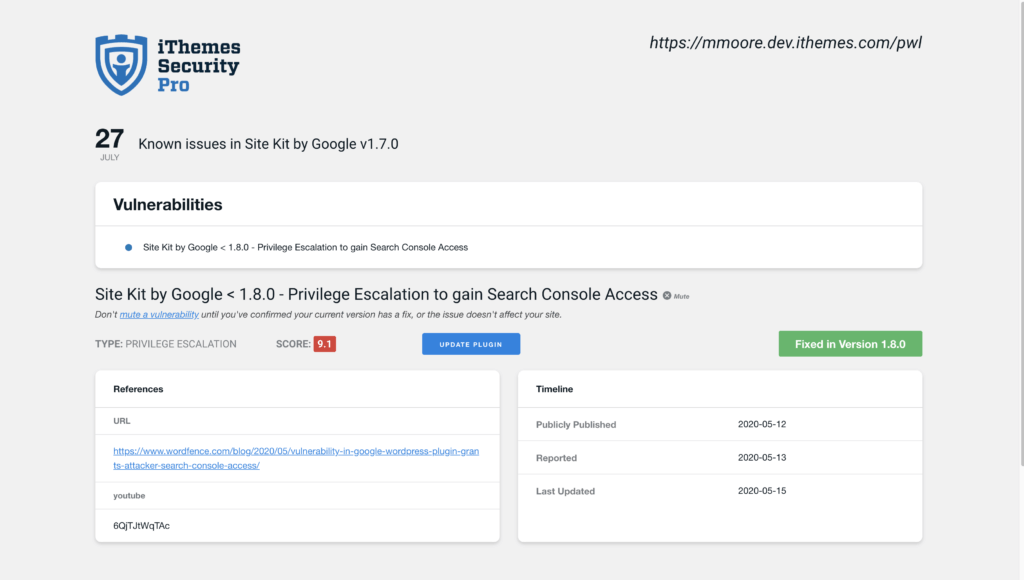

ในหน้าช่องโหว่ของ Site Scan คุณจะเห็นว่ามีการแก้ไขสำหรับช่องโหว่หรือไม่ หากมีโปรแกรมแก้ไข คุณสามารถคลิกปุ่ม อัปเดตปลั๊กอิน เพื่อใช้การแก้ไขในเว็บไซต์ของคุณ

อาจมีความล่าช้าระหว่างเวลาที่แพทช์พร้อมใช้งานและฐานข้อมูลช่องโหว่ด้านความปลอดภัยของ iThemes ได้รับการอัปเดตเพื่อสะท้อนถึงการแก้ไข ในกรณีนี้ คุณสามารถปิดเสียงการแจ้งเตือนเพื่อไม่ให้ได้รับการแจ้งเตือนที่เกี่ยวข้องกับช่องโหว่อีกต่อไป

4. ป้องกันการไฮแจ็กเซสชัน

คุณควรมีการป้องกันการจี้เซสชันสำหรับผู้ดูแลระบบและบรรณาธิการของคุณบนเว็บไซต์ WordPress ของคุณ เพื่อป้องกันตัวเองจากช่องโหว่ในการเรียกใช้โค้ดจากระยะไกล

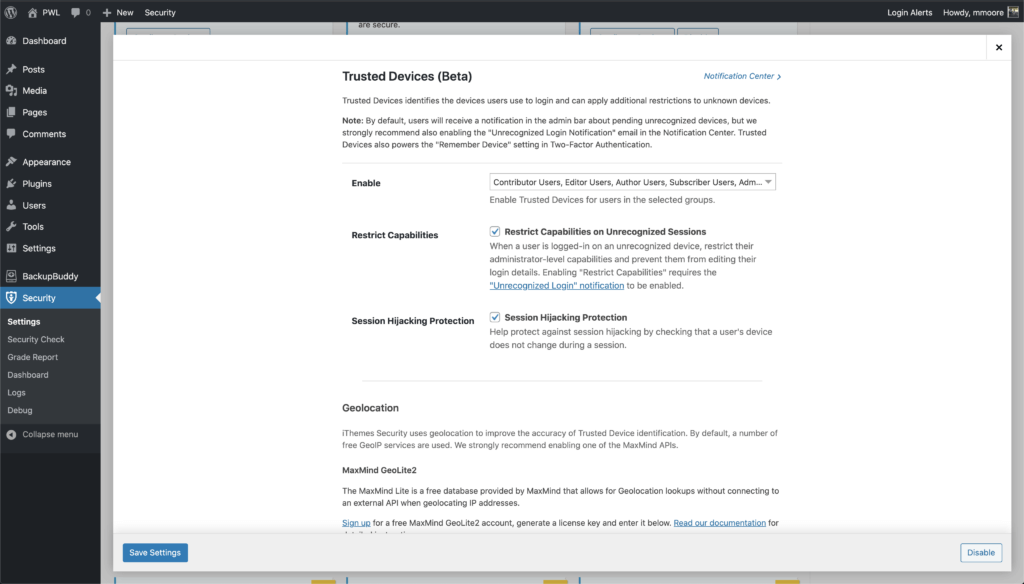

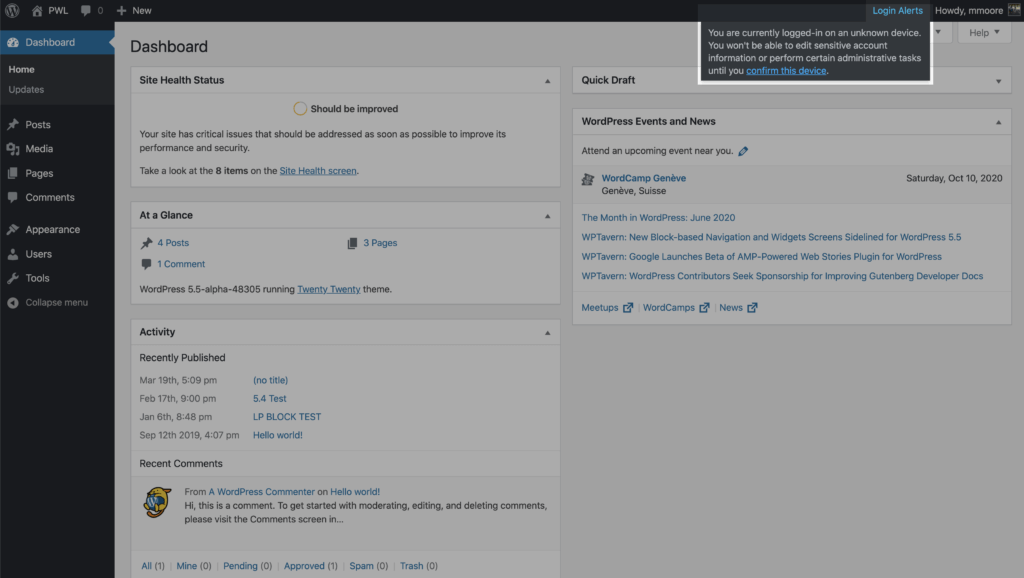

ฟีเจอร์ iThemes Security Pro Trusted Devices ทำให้ Session Hijacking กลายเป็นอดีตไปแล้ว หากอุปกรณ์ของผู้ใช้เปลี่ยนแปลงระหว่างเซสชัน iThemes Security จะล็อกผู้ใช้ออกโดยอัตโนมัติ เพื่อป้องกันกิจกรรมที่ไม่ได้รับอนุญาตในบัญชีของผู้ใช้ เช่น การเปลี่ยนที่อยู่อีเมลของผู้ใช้หรือการอัปโหลดปลั๊กอินที่เป็นอันตราย

คุณลักษณะอุปกรณ์ที่เชื่อถือได้ใน iThemes Security Pro ทำงานเพื่อระบุอุปกรณ์ที่คุณและผู้ใช้รายอื่นใช้เพื่อลงชื่อเข้าใช้ไซต์ WordPress ของคุณ หลังจากที่ระบุอุปกรณ์ของคุณแล้ว เราสามารถหยุดผู้ลักลอบใช้บัญชีและผู้ไม่หวังดีรายอื่นๆ ไม่ให้สร้างความเสียหายบนเว็บไซต์ของคุณได้

เมื่อผู้ใช้เข้าสู่ระบบในอุปกรณ์ที่ไม่รู้จัก อุปกรณ์ที่เชื่อถือได้สามารถจำกัดความสามารถระดับผู้ดูแลระบบได้ ซึ่งหมายความว่าหากผู้โจมตีสามารถเจาะเข้าไปในส่วนแบ็คเอนด์ของไซต์ WordPress ของคุณได้ พวกเขาจะไม่สามารถทำการเปลี่ยนแปลงที่เป็นอันตรายใดๆ กับเว็บไซต์ของคุณได้

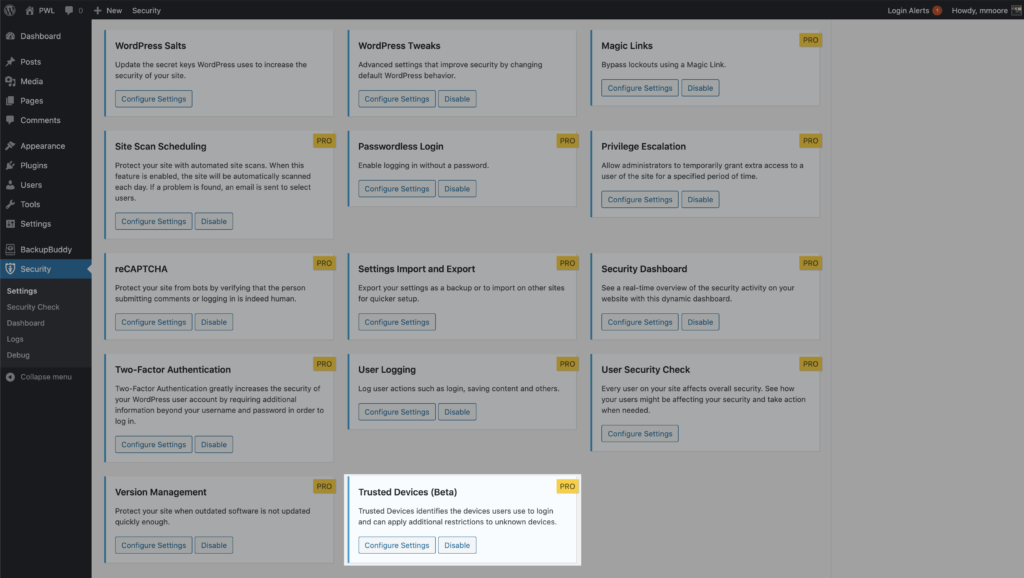

ที่จะเริ่มใช้อุปกรณ์ที่เชื่อถือได้ช่วยให้พวกเขาบนหน้าหลักของการตั้งค่าความปลอดภัยและจากนั้นคลิกปุ่มตั้งค่า

ในการตั้งค่าอุปกรณ์ที่เชื่อถือได้ ให้ตัดสินใจว่าผู้ใช้รายใดที่คุณต้องการใช้คุณลักษณะนี้ จากนั้นเปิดใช้งานคุณลักษณะ จำกัดความสามารถ และ การป้องกันการลักลอบใช้เซสชัน

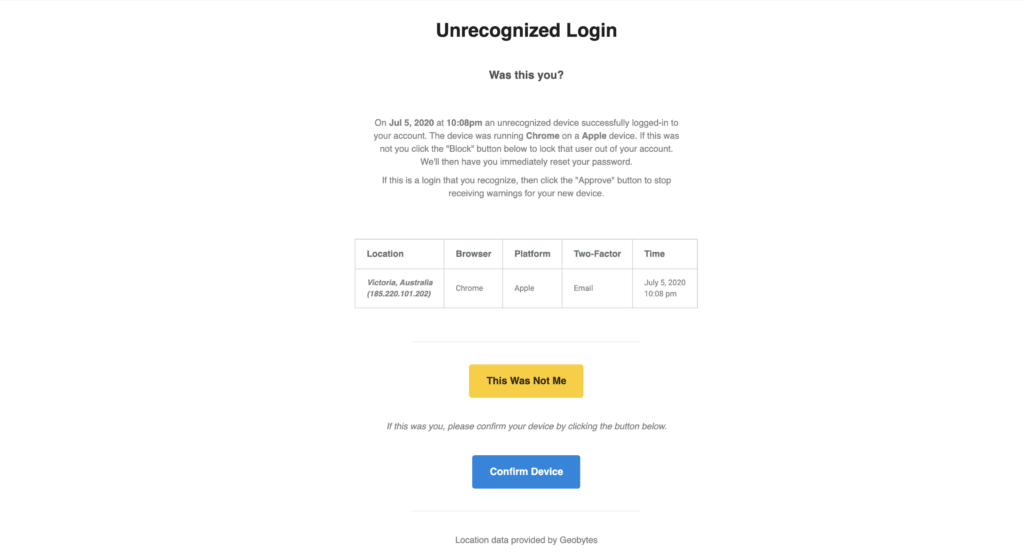

หลังจากเปิดใช้งานการตั้งค่าอุปกรณ์ที่เชื่อถือได้ใหม่ ผู้ใช้จะได้รับการแจ้งเตือนในแถบผู้ดูแลระบบ WordPress เกี่ยวกับอุปกรณ์ที่ไม่รู้จักที่รอดำเนินการ หากอุปกรณ์ปัจจุบันของคุณไม่ได้ถูกเพิ่มลงในรายการอุปกรณ์ที่เชื่อถือได้ ให้คลิกลิงก์ ยืนยันอุปกรณ์นี้ เพื่อส่งอีเมลการอนุญาต

คลิกปุ่ม ยืนยันอุปกรณ์ ในอีเมลเข้าสู่ระบบที่ไม่รู้จักเพื่อเพิ่มอุปกรณ์ปัจจุบันของคุณในรายการอุปกรณ์ที่เชื่อถือได้

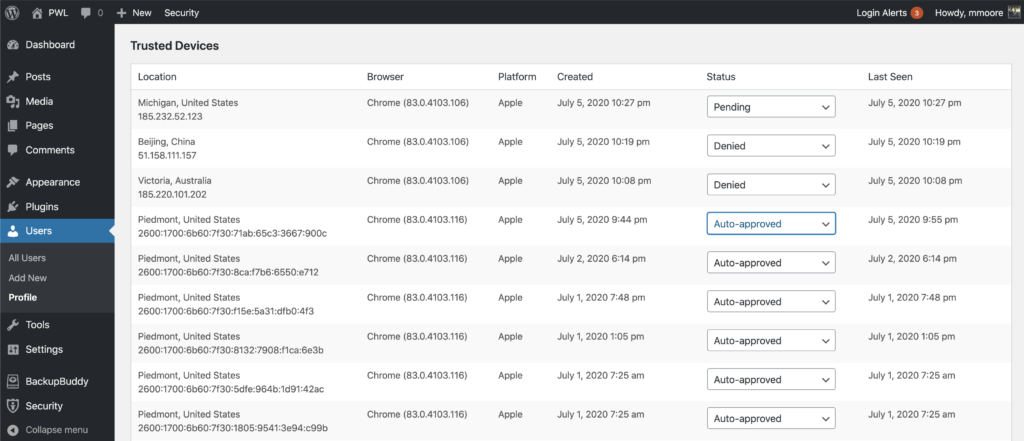

เมื่อเปิดใช้งานอุปกรณ์ที่เชื่อถือได้ ผู้ใช้สามารถจัดการอุปกรณ์ได้จากหน้าโปรไฟล์ผู้ใช้ WordPress จากหน้าจอนี้ คุณสามารถอนุมัติหรือปฏิเสธอุปกรณ์จากรายการอุปกรณ์ที่เชื่อถือได้

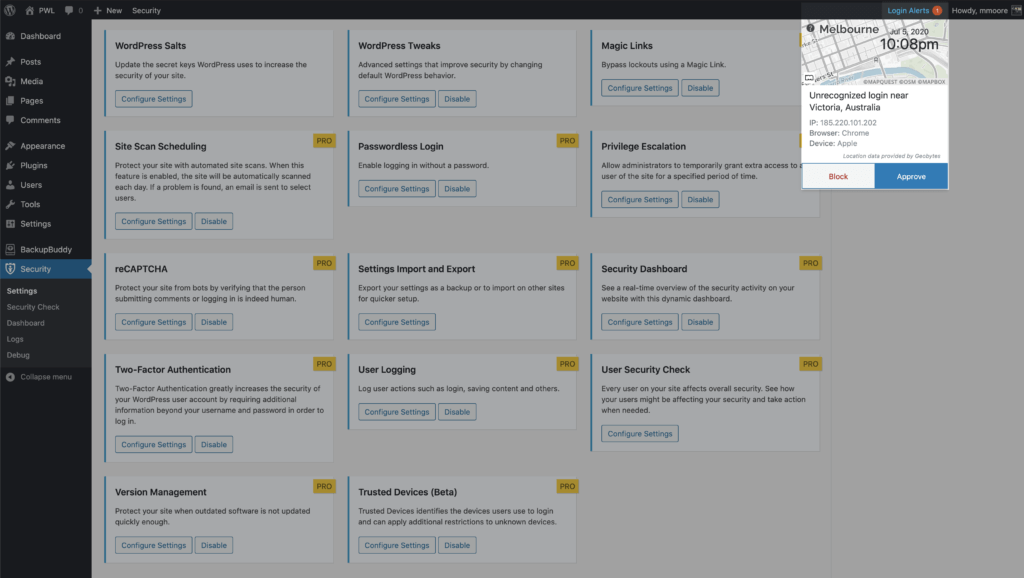

นอกจากนี้ คุณยังมีตัวเลือกในการสมัครใช้งาน API ของบุคคลที่สามบางตัว เพื่อปรับปรุงความถูกต้องของการระบุอุปกรณ์ที่เชื่อถือได้ และใช้แผนที่ภาพนิ่งเพื่อแสดงตำแหน่งโดยประมาณของการเข้าสู่ระบบที่ไม่รู้จัก ตรวจสอบการตั้งค่าอุปกรณ์ที่เชื่อถือได้เพื่อดูว่ามีการรวมระบบใดบ้าง

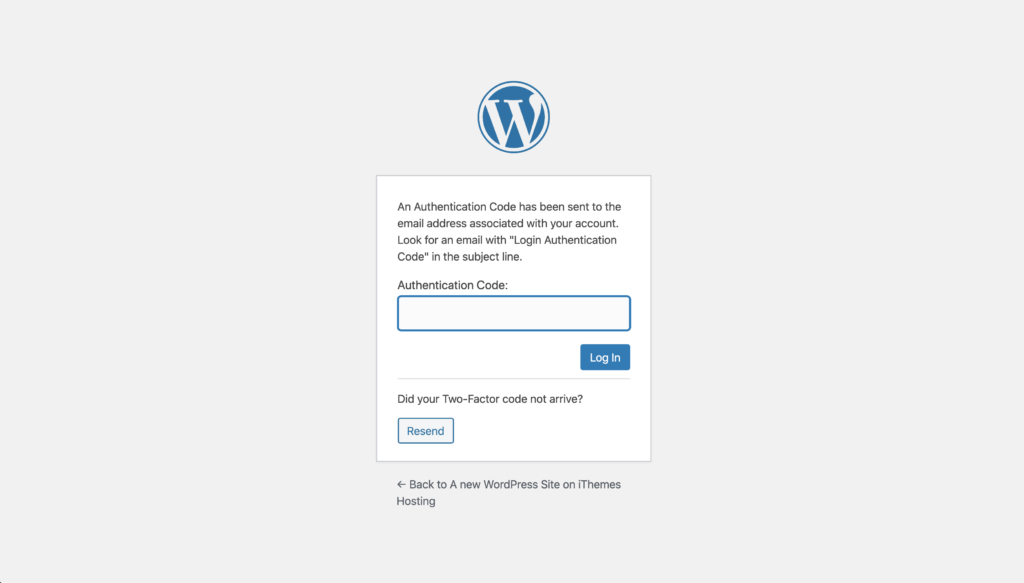

5. เปิดการตรวจสอบสิทธิ์สองปัจจัยสำหรับผู้ใช้ที่เป็นผู้ดูแลระบบทั้งหมด

การรับรองความถูกต้องด้วยสองปัจจัยเป็นกระบวนการในการยืนยันตัวตนของบุคคลโดยกำหนดให้มีการตรวจสอบสองวิธีแยกกัน Google แบ่งปันในบล็อกว่าการใช้การรับรองความถูกต้องด้วยสองปัจจัยสามารถหยุดการโจมตีบอทอัตโนมัติได้ 100% อัตราต่อรองไม่เลว!

ปลั๊กอิน iThemes Security ช่วยให้คุณสามารถเปิดใช้งานการรับรองความถูกต้องด้วยสองปัจจัยสำหรับไซต์ WordPress ของคุณ ดังนั้นผู้ใช้ต้องป้อนรหัสรองเพื่อเข้าสู่ระบบ

วิธีการตรวจสอบสิทธิ์แบบสองปัจจัยสามวิธีที่ให้บริการโดย iThemes Security Pro ได้แก่:

- แอพมือถือ - วิธีแอพมือถือเป็นวิธีที่ปลอดภัยที่สุดของการรับรองความถูกต้องด้วยสองปัจจัยที่จัดทำโดย iThemes Security Pro วิธีนี้กำหนดให้คุณต้องใช้แอปมือถือสองปัจจัยฟรี เช่น Authy หรือ Google Authenticator

- อีเมล – วิธีการอีเมลแบบสองปัจจัยจะส่งรหัสที่คำนึงถึงเวลาไปยังที่อยู่อีเมลของผู้ใช้ของคุณ

- รหัสสำรอง – ชุดรหัสแบบใช้ครั้งเดียวที่สามารถใช้เพื่อเข้าสู่ระบบในกรณีที่วิธีการหลักสองปัจจัยหายไป

ในการเริ่มใช้การตรวจสอบสิทธิ์สองปัจจัยบนเว็บไซต์ของคุณ ให้เปิดใช้งานคุณสมบัติในหน้าหลักของการตั้งค่า iThemes Security Pro

ทำตามขั้นตอนที่นี่เพื่อตั้งค่าการตรวจสอบสิทธิ์แบบสองปัจจัยสำหรับไซต์ WordPress ของคุณต่อไป หากคุณทำตามคำแนะนำของเราและเปิดใช้งานข้อกำหนดการบังคับสำหรับผู้ใช้ที่มีสิทธิพิเศษ สิ่งต่อไปที่คุณจะเห็นคือที่สำหรับป้อนโทเค็นสองปัจจัย

การป้องกัน RCE: คำแนะนำเพิ่มเติม

1. ใช้เฉพาะแอปพลิเคชันซอฟต์แวร์และปลั๊กอินที่เป็นที่ยอมรับเท่านั้น

กระบวนการ "หลบหนี" ทำงานได้ดีเป็นแนวป้องกันแรกของคุณจากช่องโหว่ RCE อย่างไรก็ตาม มีบางวิธีเพิ่มเติมที่เซิร์ฟเวอร์และเบราว์เซอร์สามารถตีความโค้ดได้ นอกเหนือจากแท็กสคริปต์

หากเป้าหมายของคุณคือการติดตามแต่ละรายการด้วยตัวเอง มันจะซับซ้อนมากและต้องใช้เวลาและทรัพยากรของคุณเป็นจำนวนมาก

โชคดีที่นักพัฒนาแอปพลิเคชันได้ให้ความสำคัญกับประเด็นช่องโหว่ของ RCE เป็นอย่างมาก

วิธีที่ดีที่สุดคือใช้ CMS (ระบบจัดการเนื้อหา) ที่เชื่อถือได้และมีชื่อเสียง เช่น WordPress เนื่องจากมีโซลูชันที่สร้างขึ้นในแพลตฟอร์ม รวมถึงธีมและปลั๊กอินที่คุณใช้งานอยู่

จำเป็นเสมอที่คุณต้องอัปเดตแอปพลิเคชันซอฟต์แวร์และปลั๊กอินทั้งหมดเมื่อมีเวอร์ชันใหม่ออกมา เมื่อช่องโหว่ถูกเปิดเผย นักพัฒนาซอฟต์แวร์จะทำงานตลอดเวลาเพื่อนำหน้าจุดอ่อนที่พวกเขาค้นพบ

สิ่งนี้เป็นจริงสำหรับทั้งผู้เขียนปลั๊กอินและธีม

หากคุณใช้ CMS แบบกำหนดเองแทน WordPress คุณสามารถทำให้ไซต์ของคุณปลอดภัยจากการแทรก SQL ที่อาจเกิดขึ้นได้โดยใช้การสืบค้นแบบกำหนดพารามิเตอร์ ประเภทการสืบค้นนี้จะแจ้งให้แอปพลิเคชันทราบล่วงหน้าถึงประเภทของการสืบค้นที่คุณจะเรียกใช้ จากนั้นจะรับรู้และลบคำสั่งเพิ่มเติมที่แฮ็กเกอร์อาจพยายามแทรก แทนที่จะแทรกสำเร็จ ระบบจะส่งแบบสอบถามต้นฉบับและไม่รวมสตริงที่เพิ่มเข้ามา

ในตัวอย่างข้างต้น เคียวรีแบบกำหนดพารามิเตอร์จะมีลักษณะดังนี้:

$query=”SELECT * จากผู้ใช้ WHERE ชื่อ = ?” $results=$query.execute(“ ' OR '1'='1' --”)

ในสถานการณ์สมมตินี้ ฐานข้อมูลของคุณกำลังจัดการ ' OR '1'='1′ ในลักษณะที่ถูกต้อง โดยจะพิจารณาข้อความค้นหานี้เป็นสตริงของข้อความเท่านั้น และเข้าใจว่าไม่มีผู้ใช้ที่เกี่ยวข้องกับชื่อที่ระบุ

2. ตรวจสอบการป้อนข้อมูลของผู้ใช้

จุดเริ่มต้นที่ดีที่สุดในการป้องกันช่องโหว่ RCE คือจุดที่ผู้ใช้ไซต์ของคุณโต้ตอบกับแอปพลิเคชันของคุณ

วิธีที่ง่ายที่สุดคือการลบและกรองอักขระที่ไม่ต้องการออก

อีกทางเลือกหนึ่งคือการรักษาเนื้อหาโดยการหลบหนี

หากคุณไม่คุ้นเคยกับความหมายของการหลบหนี นั่นคือกระบวนการที่คุณสั่งให้คอมพิวเตอร์ของคุณดูบางสิ่งที่ดูเหมือนโค้ดเป็นข้อความปกติ ตัวอย่างเช่น คุณจะต้องแทนที่แท็กสคริปต์ด้วย “<script>”

การทำเช่นนี้ เว็บเบราว์เซอร์เข้าใจในการแสดงสัญลักษณ์น้อยกว่า “< และมากกว่า “> ที่ตำแหน่งที่ระบุ แต่จะไม่ถือว่าทั้งสตริงข้อความเป็นโค้ด

สำหรับผู้ใช้ ผลลัพธ์จะไม่ปรากฏให้เห็น

3. หลักการสิทธิพิเศษน้อยที่สุด

อาจมีบางกรณีที่ไม่ค่อยพบช่องโหว่ RCE แบบ zero-day อาจเกิดขึ้นได้ ซึ่งหมายความว่าทั้งคุณและ CMS และนักพัฒนาแอปพลิเคชันต่างไม่ทราบถึงการโจมตีรูปแบบใหม่ที่เฉพาะเจาะจง

แม้แต่ในกรณีเช่นนี้ เรายังสามารถจำกัดความเสียหายที่ผู้โจมตีสามารถทำได้โดยตั้งกฎง่ายๆ เกี่ยวกับสิ่งที่แอปพลิเคชันสามารถทำได้

ตัวอย่างเช่น สมมติว่าคุณกำลังออกแบบแอปพลิเคชันที่อ่านจากฐานข้อมูล ไม่จำเป็นจริง ๆ ที่จะให้แอปพลิเคชันใหม่มีความสามารถหรืออนุญาตให้ลบหรือเขียนบันทึกฐานข้อมูล

ในกรณีนี้ แม้ว่าผู้โจมตีจะพยายามประนีประนอมสคริปต์ พวกเขาจะพบข้อผิดพลาดและล้มเหลวในความพยายามของพวกเขา

หลักการของสิทธิพิเศษน้อยที่สุดก็มีประโยชน์เช่นกันเนื่องจากเกี่ยวข้องกับฟังก์ชัน PHP

ฟังก์ชัน PHP เป็นเป้าหมายมาตรฐานสำหรับผู้โจมตีออนไลน์ทุกประเภท ฟังก์ชันที่มีประสิทธิภาพซึ่งอาจไม่จำเป็นสำหรับแอปของคุณ เช่น ini_set() (ซึ่งช่วยให้คุณอัปเดตการตั้งค่า PHP จากภายในสคริปต์) หรือ exec() (ซึ่งเรียกใช้โค้ดที่ส่งผ่านเป็นข้อความ) ควรปิดใช้งาน

สิ่งนี้จะป้องกันแฮ็กเกอร์และผู้โจมตีไม่ให้ใช้เพื่อจุดประสงค์ที่เป็นอันตราย

แนวคิดเฉพาะนี้ใช้กับการรักษาความปลอดภัยพื้นที่สาธารณะในเว็บไซต์ของคุณ เช่นเดียวกับรหัสฝั่งเซิร์ฟเวอร์

4. เนื้อหา-ความปลอดภัย-นโยบาย

Content-Security-Policy เป็นส่วนหัวที่ใช้ใน HTTP โดยเว็บเบราว์เซอร์ที่ทันสมัยส่วนใหญ่ เป็นตัวกำหนดประเภทของเนื้อหาที่เบราว์เซอร์ควรจะโหลดบนเว็บไซต์ของคุณ เมื่อคุณส่งส่วนหัวจากแอปพลิเคชันหรือเว็บเซิร์ฟเวอร์ คุณจะสามารถระบุประเภทของสคริปต์ที่อนุญาตให้เรียกใช้ได้ และตำแหน่งใด

การใช้กลยุทธ์นี้ช่วยป้องกันไม่ให้แฮกเกอร์ฉีดสคริปต์ที่เป็นอันตราย

5. หยุดสคริปต์จากการอ่านคุกกี้

อีกทางเลือกหนึ่งคือการป้องกันไม่ให้สคริปต์อ่านคุกกี้ การดำเนินการนี้จะหยุดส่งคำขอไปยังไซต์อื่น

ซึ่งทำได้โดยการตั้งค่าด้วยแอตทริบิวต์ SameSite=Strict หรือ HttpOnly แม้ในสถานการณ์ที่มีการเรียกใช้โค้ดของแฮ็กเกอร์บนไซต์ WordPress ของคุณ คุณจะป้องกันไม่ให้พวกเขาเข้าถึงคุกกี้การตรวจสอบสิทธิ์ของผู้ใช้ไซต์ของคุณ

ซึ่งจะช่วยลดความเสียหายที่อาจเกิดขึ้นได้อย่างมากระหว่างการโจมตีด้วยโค้ดจากระยะไกลของ WordPress

สรุป: การดำเนินการโค้ดจากระยะไกลของ WordPress

อย่ากังวลหากคุณรู้สึกหนักใจเล็กน้อยเมื่อค้นพบภัยคุกคามด้านความปลอดภัยที่อาจเกิดขึ้นทั้งหมดที่กำลังมองหาไซต์ WordPress ของคุณ ความจริงก็คือภัยคุกคามนั้นมีมากมาย แต่วิธีแก้ไขนั้นทำได้ง่าย

เราหวังว่าคู่มือนี้จะช่วยให้คุณเข้าใจถึงความเสี่ยงของการโจมตี RCE บนไซต์ WordPress ของคุณ การนำแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของ WordPress ไปใช้พร้อมกับ 5 ขั้นตอนข้างต้น คุณจะมีแนวป้องกันที่ดีขึ้น

Kristen ได้เขียนบทช่วยสอนเพื่อช่วยเหลือผู้ใช้ WordPress มาตั้งแต่ปี 2011 โดยปกติแล้ว คุณจะพบว่าเธอทำงานเกี่ยวกับบทความใหม่ๆ สำหรับบล็อก iThemes หรือการพัฒนาทรัพยากรสำหรับ #WPprosper นอกเวลางาน คริสเตนชอบจดบันทึก (เธอเขียนหนังสือสองเล่ม!) เดินป่าและตั้งแคมป์ ทำอาหาร และผจญภัยทุกวันกับครอบครัวของเธอ โดยหวังว่าจะมีชีวิตที่เป็นปัจจุบันมากขึ้น