Siteler Arası Komut Dosyası Çalıştırma: WordPress Kullanıcıları İçin Bir Kılavuz

Yayınlanan: 2021-04-21Siteler arası komut dosyası oluşturma ve bunun WordPress web sitenizi nasıl etkilediği konusunda endişeleriniz varsa, kesinlikle paranoyak değilsiniz. Siteler arası komut dosyası çalıştırmanın (XSS olarak da bilinir) güvenlik açığı WordPress site sahiplerine özel olmasa da, WordPress siteleri üzerindeki potansiyel olumsuz etkilerini anlamak inanılmaz derecede önemlidir.

Bu kılavuzda, göz önünde bulundurmanız gereken siteler arası komut dosyası çalıştırma (XSS) güvenlik açıklarını inceleyeceğiz. Bunların bazıları biraz teknik olacak, ancak kılavuzun sonunda, siteler arası komut dosyası oluşturma ile ilgili olarak genel WordPress site güvenliğiniz hakkında bilinçli bir karar verebileceksiniz. Ayrıca, bir saldırıdan kaçınmak için tam olarak ne yapacağınızı bileceksiniz.

Şimdi, içeri girelim.

Siteler Arası Komut Dosyası Çalıştırma (XSS) nedir?

Siteler arası komut dosyası çalıştırma (XSS), herhangi bir WordPress sitesinde siteler arası güvenlik açıklarından yararlanarak yürütülen bir tür kötü amaçlı yazılım saldırısıdır. Aslında, XSS güvenlik açıklarına sahip çok sayıda WordPress eklentisi olduğundan, WordPress sitelerinin saldırıya uğramasının en yaygın yolu budur.Siteler Arası Komut Dosyası Açıklaması

Daha da teknik terimlerle siteler arası komut dosyası oluşturma nedir?

Siteler arası komut dosyası çalıştırma güvenlik açıkları, bir web sitesinde yabancı JavaScript kodunun yürütülmesine izin verir. Bu, WordPress site sahiplerinin yakalaması çok zor olabilir çünkü güvenlik açığından yararlanan saldırılar bir dizi farklı türde olabilir.

Bu, birlikte çalışan çok sayıda eklentiye sahip çok büyük veya karmaşık bir WordPress sitesi çalıştırıyorsanız daha da doğrudur.

Birçok farklı XSS saldırısı türü iki farklı kategoride özetlenebilir:

- İstemci tarafında tarayıcıda yürütülen kötü amaçlı komut dosyası

- Sunucunuzda depolanan ve yürütülen, ardından bir tarayıcı tarafından sunulan kötü amaçlı komut dosyası

Bu durumlardan herhangi birinde, saldırı sitenizin çalışma şeklini değiştirmek ve hatta kritik site verilerini çalmak için siteler arası komut dosyası çalıştırma saldırısı kullanır.

XSS Saldırılarını WordPress Web Siteleri İçin Ortak Yapan Nedir?

Bir WordPress kullanıcısı olarak, bazı WordPress eklentilerinin ne kadar karmaşık olduğunu zaten biliyor olabilirsiniz. Aslında, kullandığınız bazı eklentiler WordPress çekirdeğinden bile daha karmaşıktır.

Ne yazık ki, WordPress eklentisi ne kadar karmaşıksa, güvenlik sorunlarıyla karşılaşma olasılığınız o kadar yüksek olur. Eklenti yazarları, XSS saldırılarına karşı korumanın ne kadar zor olduğunu bilir ve bu, işlerini gerçekten oldukça zorlaştırır.

Facebook, Apple ve Google gibi en saygın teknoloji devlerinden bazıları geçmişte XSS saldırılarından zarar gördü. Aslında, bu saldırıların risklerini en aza indirmek için tüm özel güvenlik ekipleri kullanıyorlar.

Bu, teknoloji devlerinin sahip olduğundan çok daha az güvenlik kaynağıyla bir saldırının bir WordPress eklentisine ne kadar kolay gizlice girebileceğine dair daha fazla perspektife koymaya yardımcı olacaktır.

Muhtemelen sitenizin siteler arası komut dosyası çalıştırma saldırılarına karşı ne kadar savunmasız olduğunu merak ediyorsunuzdur.

İlk olarak, tüm temalarınızı ve eklentilerinizi tamamen güncel tutuyorsanız, riskinizi zaten önemli ölçüde azalttığınızı belirtmek önemlidir. Ancak, bir XSS saldırısına karşı tam koruma sağlamanın garantili bir yolu yoktur.

Çoğu WordPress sitesinde, herkese açık olmayan ve bilgisayar korsanlarının yararlanabileceği güvenlik açıkları bulunur. Bu nedenle, sitenizin düzenli olarak taranması hayati derecede önemlidir. Daha sonra.

Bilgisayar korsanlarının siteler arası komut dosyası çalıştırma saldırısıyla yapabilecekleri zarar, nihai hedeflerinin kesin ayrıntılarına bağlı olsa da, en kötü durumlarda tüm siteniz ele geçirilebilir.

Diğer durumlarda, bilgisayar korsanları bir web sitesinde küçük değişiklikler yapar, hatta bir siteyi kurdukları kötü amaçlı bir siteye yönlendirir.

Başka bir deyişle, WordPress siteler arası komut dosyası çalıştırma güvenlik açıklarından yararlanan bilgisayar korsanları şunları yapmayı bilir:

- Oturum Kimliklerini tespit ederek kullanıcılarınızın oturumlarını ele geçirin

- Yetki vermediğiniz yönlendirmeleri ve açılır pencereleri yerleştirin

- Öncü kötü niyetli kimlik avı saldırıları

- Keylogger'lar kurarak kurbanlarının her tuş vuruşunu kaydedin

- Finansal bilgilerinizi veya bir site kullanıcısının finansal bilgilerini çalmak

Siteler Arası Komut Dosyası Türleri Nelerdir?

Tüm XSS saldırıları eşit derecede tehlikeli değildir. Aslında, bazıları diğerlerinden çok daha tehlikelidir.

Bazı saldırılarda, bilgisayar korsanları WordPress sitenize tam erişime sahip olacaktır. Bu noktada, temelde onunla istedikleri her şeyi yapabilirler.Diğer durumlarda, saldırı, bir bilgisayar korsanının sitenizin bir bölümünü değiştirmesine izin verecektir. Tam site XSS saldırısı kadar tehlikeli olmasa da, tüm ziyaretçilerinize kötü amaçlı yazılım sunacağı için bu çok tehlikeli olabilir.

Farklı siteler arası komut dosyası çalıştırma saldırıları, bir bilgisayar korsanının katkıda bulunan bir site üyesi olmasını gerektirir. Bu gibi durumlarda, ortaya çıkan tehlike önemli ölçüde daha düşüktür.

Siteler Arası Komut Dosyası Nasıl Çalışır?

Deneyimli bilgisayar korsanları, otomatik araçlar kullanarak site güvenlik açıklarını bulur. Güvenlik açıklarını keşfettikten sonra, istenen hack'i yürütmek basit bir mesele haline gelir.

Ne yazık ki, tüm bilgisayar korsanlığı işlemi botlar tarafından gerçekleştirilebilir.

Bilgisayar korsanlarının hedeflerini gerçekleştirmek için XSS'yi kullanmalarının beş farklı yolu vardır.

1. Bir Kullanıcı Oturumunu Ele Geçirin

Bir XSS saldırısı, bilgisayar korsanlarının çerezlere erişmesine yardımcı olabilir. Bunun en tehlikeli yanı, bu tür bir saldırının bir kullanıcının oturum kimliğini ortaya çıkarmasıdır.

Web sitelerinin çoğu, benzersiz bir tanımlayıcı belirlemek için her site kullanıcısı için oturumları kullanır. Oturumlar daha sonra bir komut dosyası kullanılarak oturum tanımlama bilgileri içinde saklanır.

Bilgisayar korsanları, belirli bir siteye bir oturum tanımlama bilgisi gönderebilir, örneğin, http://198.178.260.468/ ve istek, sunucunun access.log dosyasına kaydedilir.

Bilgisayar korsanı oturum bilgilerini kullandığında, oturum açtığınız herhangi bir hesapta parolaya gerek duymadan oturum açabilir.

2. Yetkisiz Faaliyet Yürütme

Bazı durumlarda bilgisayar korsanları, istenen çerezi çalmak için JavaScript'i kullanamaz. Bu durumlarda, yetkilendirilmemiş etkinlikleri yürütmek için XSS saldırılarını kullanmaya çalışırlar.

Örneğin, yorum bölümünüzde bir mesajın görünmesine ve tekrar tekrar yayınlanmaya devam etmesine neden olan bir komut dosyası kullanabilirler.

Bu tür çapraz komut dosyası saldırısı, genellikle kullanıcılarınıza bir virüs gibi yayılan kötü amaçlı bir komut dosyası biçimini alır. Sitenizi tahrif etmek için de kullanılabilir.

3. Kimlik Avı Saldırıları

Çoğu zaman, WordPress siteler arası komut dosyası güvenlik açıkları, bilgisayar korsanlarını basit bir XSS saldırısından çok daha büyük bir şemaya yönlendirir.

Siteler arası komut dosyaları, sitenizde kimlik avı saldırılarına yol açabilir.

Tipik olarak, kötü niyetli bir komut dosyası, WordPress sitenize kullanıcıları son derece hassas bilgiler sağlamaları için kandıracak bir kimlik avı dolandırıcılığı göndermeye başlar.

Bu çok tehlikeli bir saldırıdır.

4. Keylogger Kurulumu

Bu tür bir saldırı, güvenlik açığı bulunan bir WordPress sitesine bir keylogger yükleyecek bir komut dosyası uygulayan bir bilgisayar korsanını içerir.

Kullanıcınız her bir şey yazdığında, bu keylogger bilgileri depolar ve bilgisayar korsanına iletir. Kredi kartı bilgilerini, şifreleri, tıbbi bilgileri ve çok daha fazlasını çalmanın hızlı ve kolay bir yolu.

5. Hassas Bilgilerin Hırsızlığı

Çerezleri ve nasıl çalındıklarını tartıştık. Ancak bu özel saldırı, bu prensibi farklı bir düzeye taşıyor.

Kredi birliğinizin “internet bankacılığı” sayfasının bir XSS saldırısı altında olduğu bir senaryo hayal edin. Bir bilgisayar korsanı belirli bir komut dosyası kullanırsa, bir bilgisayar korsanı doğrulama yapmadan doğrudan çek hesabınıza giriş yapabilir.

Bu yeni bir kavram olmasa da, bilgisayar korsanlarının oturum tanımlama bilgilerini kullanarak yapabileceklerinin bir uzantısıdır.

WordPress Sitemi Siteler Arası Komut Dosyası Saldırılarından Nasıl Korurum?

Asıl sorun, profesyonel bilgisayar korsanlarının artık en iyi siteler arası komut dosyası çalıştırma engellemesini bile atlayabilen daha akıllıca kötü amaçlı metin varyasyonları bulmaya devam etmesidir.

Gerçekten de bir tür kedi fare oyunu.

XSS saldırılarını tespit etmenin en iyi yolu, iThemes Security Pro gibi bir eklenti kullanmaktır iThemes Security Pro, siteler arası komut dosyası çalıştırma saldırılarına karşı ön cephe savunmanızı oluşturmak için çeşitli web sitesi güvenlik özelliklerine sahiptir. (birazdan daha fazlası).

Ayrıca, en kötüsü olması durumunda sitenizin geçmişinde daha önceki bir noktayı geri yükleyebilen BackupBudy gibi bir WordPress yedekleme eklentisi ile savunmanızı birleştirmek inanılmaz derecede önemlidir.

Açıkçası, mükemmel bir dünyada, bunun gibi hack'ler asla olmazdı. Ancak XSS saldırılarına karşı korunmak inanılmaz derecede zordur, bu da sertleştirilmiş WordPress güvenliğini en yüksek önceliğiniz haline getirir.

XSS Saldırıları Nasıl Çalışır?

Bir saldırının çalışma şekli, bilgisayar korsanı tarafından başlatılan saldırının türüne bağlıdır. Siteler arası komut dosyası çalıştırmanın birkaç türü olsa da bunların tümü kötü amaçlı kötü amaçlı yazılımları yaymak için JavaScript'i kullanır.JavaScript'e aşina değilseniz, web sitenizin HTML kodu arasında kalan bir dildir. Sağlam hesaplamalar yapan belirli değişkenler oluşturma yeteneğine sahiptir.

Gerçekte, bir geliştirici, akla gelebilecek hemen hemen her işlevi gerçekleştirmek için JavaScript'i kullanabilir.

Örneğin, ödemeleri alan ve bunları bir veritabanında saklayan bir WooCommerce sitesi, giriş bilgilerini ve ödeme ayrıntılarını farklı bir kişiye göndermek için JavaScript'i kullanabilir.

Bilgisayar korsanları JavaScript'i çalıştırmak için site kodunuzdaki bu güvenlik açığından yararlandığında, bu tam kapsamlı bir XSS saldırısıdır. Bu güvenlik açığı türü, genellikle web sitenizde, kullanıcıların aşağıdakiler dahil olmak üzere veri girdiği hemen hemen her yerde ortaya çıkar:

- Açılır pencereler

- Bilgi formları

- Arama çubukları

- URL'ler

Veri giriş alanının mutlaka görsel olması gerekmediğini unutmayın. Bazı durumlarda, bir veritabanından veya başka bir dosyadan temizlenmemiş verileri çağıran site kodunuzdaki hatalı bir değişken olabilir.

Kalıcı veya Depolanmış XSS Saldırıları

Bir an için sitenizin açık yorumlar bölümü olan bir blog olduğunu varsayın. Kullanıcılarınızdan biri sizin için bir yorum bırakırsa, bu veriler veritabanına gönderilir ve saklanır.

Sitenizin, veritabanınızda depolanmadan önce bu verileri sterilize edecek şekilde yapılandırılması önemlidir. Başka bir deyişle, kullanıcının meşru bir yorum girip girmediğini veya kötü amaçlı bir komut dosyası olup olmadığını kontrol etmelidir.

Bu kontrol yapılmadan, WordPress'te bir XSS kusuru açabilir.

Bu nasıl çalışır:

1. Hacker Güvenlik Açığını Buluyor ve Sömürüyor

Bilgisayar korsanları, internette arama yapan ve siteler arası komut dosyası çalıştırma saldırılarına karşı güvenlik açıkları olan siteleri bulan tarayıcılar kullanır. Bir site bulunduğunda, sitenin yorumlar bölümüne kötü amaçlı komut dosyaları yerleştirilir.

Siteniz herhangi bir kontrol yapılmadan kötü amaçlı komut dosyasını alır ve veritabanına gönderir.

2. Ziyaretçiler Etkilenen Sayfanızı Görüntüler

Ortalama bir site ziyaretçisi için bir bilgisayar korsanının verileri standart bir yorum gibi görünür. Bu ziyaretçinin bilmediği şey, basit bir yorumun çerezleri çalacak yürütülebilir bir kod olduğudur.

Sayfayı ziyaret eden herkes olumsuz etkilenecektir.

3. Tarayıcı Çerez Hırsızlığı

Çoğu kullanıcının tarayıcılarında genellikle sosyal medya, e-posta, Amazon, YouTube ve işverenlerinin web sitesi gibi şeyler için her zaman açık olan birkaç sekme bulunur.

Bir kullanıcı virüslü bir siteyi ziyaret ettiğinde ve bir bilgisayar korsanının yorumunu içeren sayfayı görüntülediğinde, kod hemen çalıştırılır ve bir bilgisayar korsanının tarayıcı çerezlerini çalmasını sağlar.

Saldırıya siteler arası saldırı denir, çünkü herhangi bir sekmede açık olan her web sitesinden çerezleri çalabilirler.

4. Çalınan Çerezleri Kullanmak

Bir bilgisayar korsanı, çalınan tanımlama bilgilerini kullanarak, örneğin, yasa dışı satın alma işlemleri yapmak için alışveriş sitelerinde kimliği doğrulanmış bir site kullanıcısı gibi davranır.

Saldırganlar ayrıca parolalar ve kullanıcı adları gibi hesap bilgilerini çalabilir ve tüm bir kişi listesine kimlik avı e-postaları göndermek için e-postaları hackleyebilir.

Kötü niyetli olasılıklar görünüşte sonsuzdur.

Kalıcı Olmayan veya Yansıtıcı XSS Saldırıları

Bu site ziyaretçilerine yönelik bir saldırı değil, web sitesine yapılan bir saldırıdır.

Bir WordPress sitesi sahibiyseniz, muhtemelen çok sayıda açık tarayıcı sekmeniz vardır.

Çoğu zaman, WordPress yönetici panosu, rutin olarak açık bıraktığınız birçok farklı sekmeden yalnızca biridir. Ve bu tam olarak yansıtıcı XSS saldırılarını mümkün kılan şeydir.

İşte böyle oluyor:

1. Site Sahibi Kötü Amaçlı Bir Bağlantıya Çekildi

Bazı durumlarda, bir bilgisayar korsanı, küçük numaralarına kanacağınızı umarak e-postanıza kötü amaçlı bir bağlantı gönderir.

Diğer durumlarda, bilgisayar korsanları diğer sitelere kötü amaçlı bağlantılar yerleştirir.

Bu bağlantılardan birine tıklarsanız, harici bir siteden WordPress sitenize bir komut dosyası yüklenir.

2. Oturum Çerezlerini Yakalamak

Kötü amaçlı bağlantıya tıkladığınızda, kullandıkları kodu yürütürsünüz. Bu, bilgisayar korsanının çerezlerinizi çalmasını ve WordPress web sitenizin yönetici hesabına erişmesini sağlayacaktır.

Siteye tam yönetici erişimi kazandıktan sonra, hassas verileri ve oturum açma kimlik bilgilerini kolayca çalabilirler. Hatta sizi sitenizden kilitleyebilir veya herhangi bir sayıda farklı hack'i çalıştırmak için kullanabilirler.

Korkunç olan, senin adına yapılacak olmaları.

Düzgün yürütülen bir XSS saldırısı, işletmeniz ve web siteniz için önemli sonuçlar doğurur ve güvenilirliğinize onarılamaz şekilde zarar verebilir. Bu saldırılardan kurtulmak, değerli zamanınızın çoğunu ve zor kazanılan paranızı alabilir.

Bu yüzden buna karşı mümkün olan her türlü önlemi almak çok önemlidir.

WordPress Siteler Arası Komut Dosyası Önleme: 5 Adım

Bunu söylemenin kolay bir yolu yok, ancak siber suçları önlemek için kusursuz bir plan mevcut değil. Yapılacak en iyi şey, rutin WordPress güvenlik denetimleri için sağlam bir plana sahip olmaktır. XSS saldırılarından kaçınmanın ilk adımı, bu adımlarla hemen şimdi hazırlanmaya başlamaktır.

1. iThemes Security Pro Eklentisini İndirin ve Yükleyin

Sitenizi korumaya ve korumaya başlamak için iThemes Security Pro eklentisini indirip yükleyin.

iThemes Security Pro'yu Şimdi Edinin

2. Kullanıcılarınızı Oturum Ele Geçirmeye Karşı Koruyun

Basitçe söylemek gerekirse: WordPress web sitenizde Yöneticileriniz ve Editörleriniz için oturum ele geçirme korumasına sahip olmalısınız.Niye ya? Daha önce de belirttiğimiz gibi ordPress, web sitenize her giriş yaptığınızda bir oturum çerezi oluşturur. Diyelim ki geliştirici tarafından terk edilen ve artık güvenlik güncellemeleri yayınlamayan bir tarayıcı uzantınız var. Ne yazık ki sizin için ihmal edilen tarayıcı uzantısında bir güvenlik açığı var. Güvenlik açığı, daha önce bahsedilen WordPress oturum çerezi de dahil olmak üzere kötü niyetli kişilerin tarayıcı çerezlerinizi ele geçirmesine olanak tanır. Yine bu tür bir hack, Session Hijacking olarak bilinir. Böylece, bir saldırgan, oturum açma bilgilerinizi geri almak ve WordPress kullanıcınızla kötü niyetli değişiklikler yapmaya başlamak için uzantı güvenlik açığından yararlanabilir.

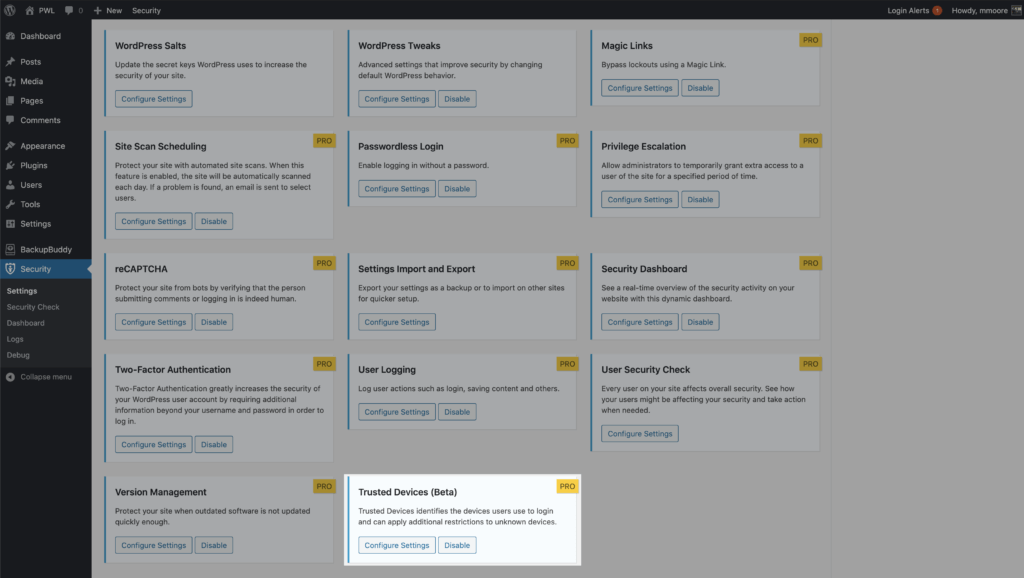

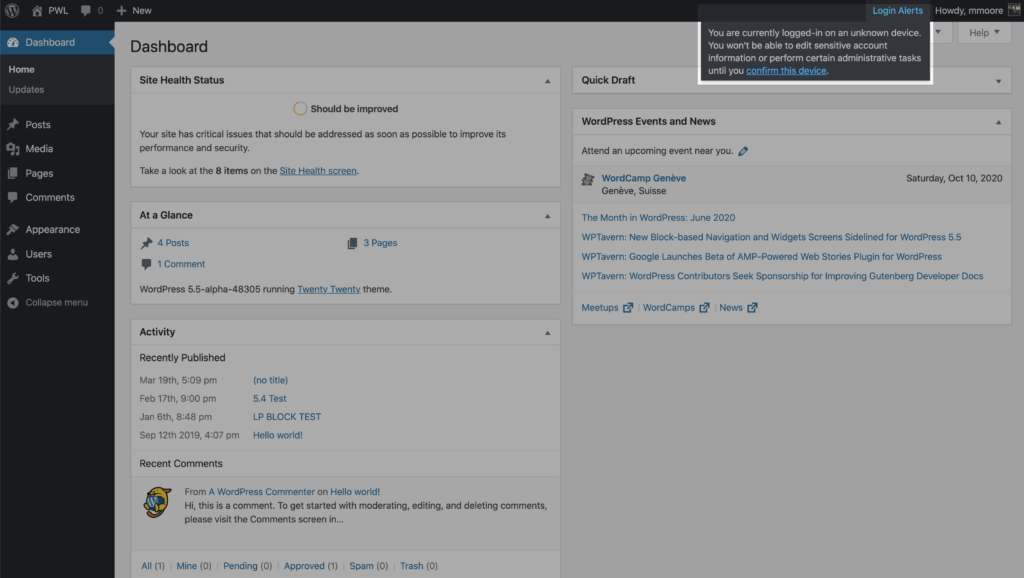

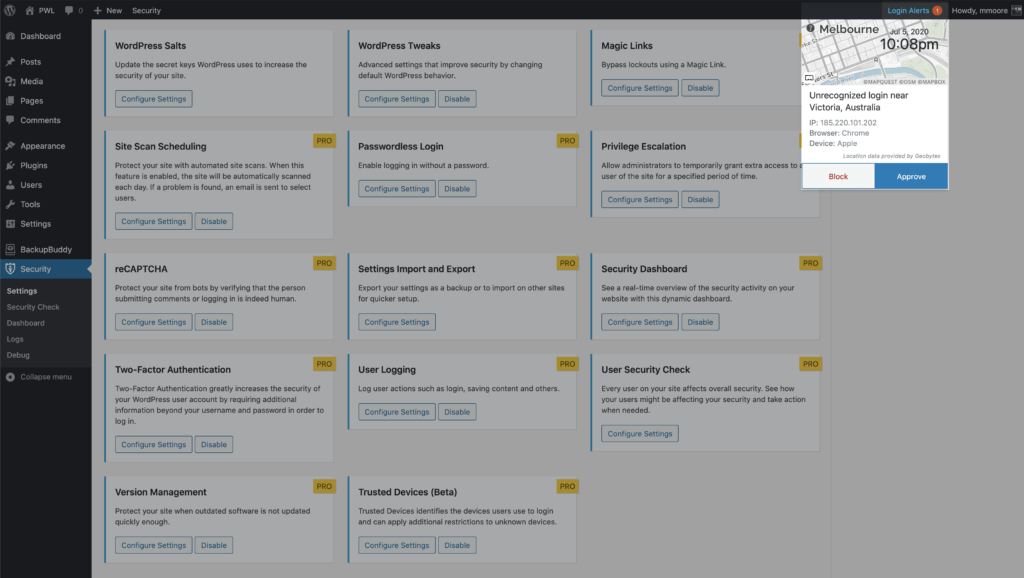

iThemes Security Pro Güvenilir Cihazlar özelliği, Oturum Ele Geçirme işlemini geçmişte bırakıyor . Bir oturum sırasında bir kullanıcının cihazı değişirse, iThemes Security, kullanıcının e-posta adresini değiştirmek veya kötü amaçlı eklentiler yüklemek gibi kullanıcının hesabında herhangi bir yetkisiz etkinliği önlemek için kullanıcının oturumunu otomatik olarak kapatır.

iThemes Security Pro'daki Güvenilir Cihazlar özelliği, sizin ve diğer kullanıcıların WordPress sitenize giriş yapmak için kullandığı cihazları tanımlamaya çalışır. Cihazlarınız tanımlandıktan sonra, oturum korsanlarının ve diğer kötü niyetli kişilerin web sitenize zarar vermesini durdurabiliriz.

Bir kullanıcı tanınmayan bir cihazda oturum açtığında, Güvenilir Cihazlar yönetici düzeyindeki yeteneklerini kısıtlayabilir. Bu, eğer bir saldırgan WordPress sitenizin arka ucuna girebilseydi, web sitenizde herhangi bir kötü niyetli değişiklik yapma becerisine sahip olmayacaktı.

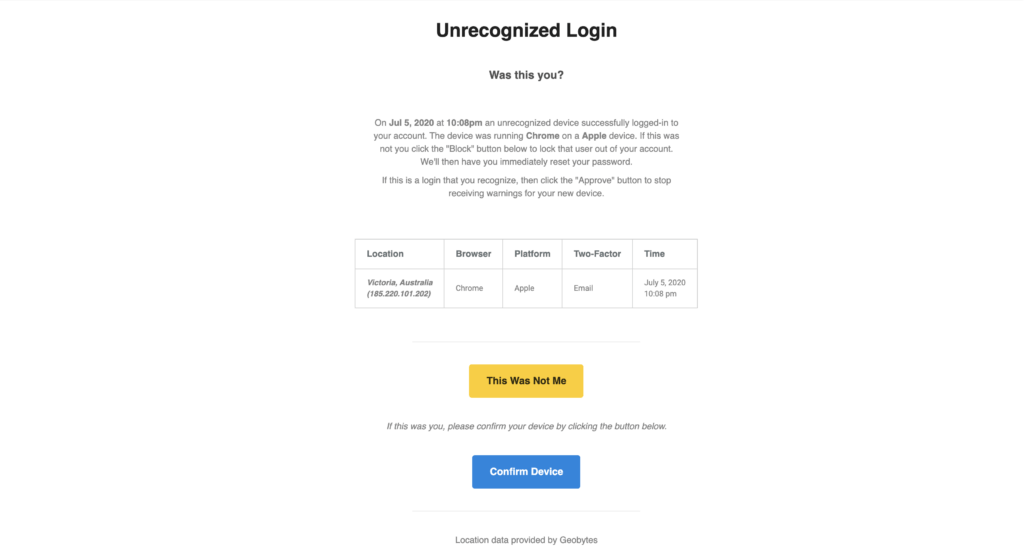

Bu senaryoda, birisinin tanınmayan bir cihazdan sitenize giriş yaptığını bildiren bir e-posta alacaksınız. E-posta, bilgisayar korsanının cihazını engelleme seçeneği içerir. O zaman kötü bir adamın gününü mahvettiğini bilerek gülüp gülebilirsin.

Güvenilir Cihazların bir başka yararı da, Oturum Ele Geçirme olayını geçmişte bırakmasıdır. Bir oturum sırasında bir kullanıcının cihazı değişirse, iThemes Security, kullanıcının e-posta adresini değiştirmek veya kötü amaçlı eklentiler yüklemek gibi kullanıcının hesabında herhangi bir yetkisiz etkinliği önlemek için kullanıcının oturumunu otomatik olarak kapatır.

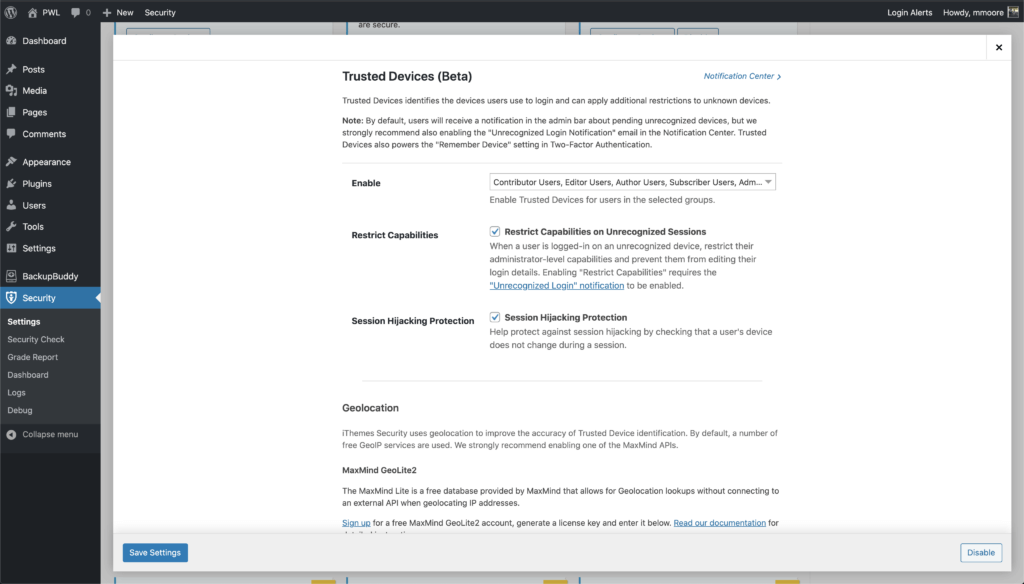

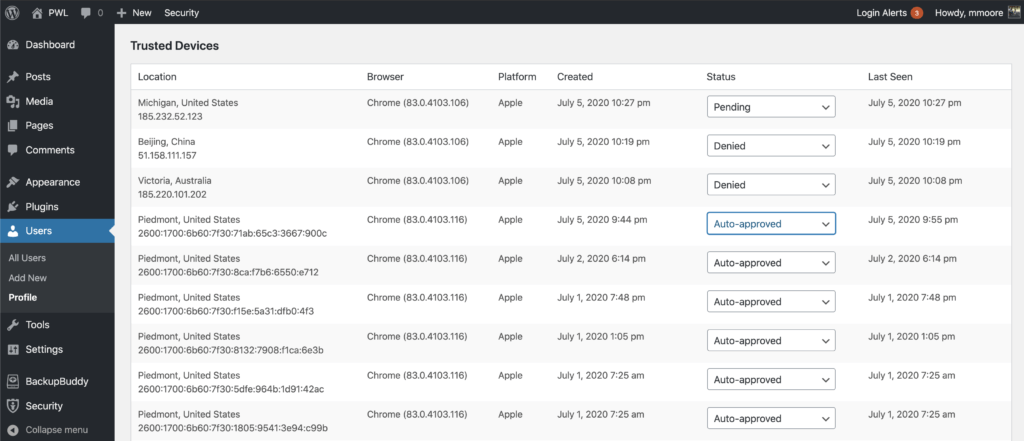

Güvenilir Cihazları kullanmaya başlamak için, bunları güvenlik ayarlarının ana sayfasında etkinleştirin ve ardından Ayarları Yapılandır düğmesine tıklayın.

Güvenilir Cihazlar ayarlarında, özelliği kullanmak istediğiniz kullanıcılara karar verin ve ardından Yetenekleri Kısıtla ve Oturum Ele Geçirme Koruması özelliklerini etkinleştirin.

Yeni Güvenilir Cihazlar ayarını etkinleştirdikten sonra, kullanıcılar, tanınmayan cihazlar hakkında WordPress yönetici çubuğunda bir bildirim alacaklardır. Mevcut cihazınız güvenilir cihazlar listesine eklenmemişse, yetkilendirme e-postasını göndermek için Bu Cihazı Onayla bağlantısını tıklayın.

Mevcut cihazlarınızı Güvenilir Cihazlar listesine eklemek için Tanınmayan Oturum Açma e-postasındaki Cihazı Onayla düğmesini tıklayın.

Güvenilir Cihazlar etkinleştirildiğinde, kullanıcılar cihazları WordPress Kullanıcı Profili sayfasından yönetebilir. Bu ekrandan, Güvenilir Cihazlar listesindeki cihazları onaylayabilir veya reddedebilirsiniz.

Ek olarak, Güvenilir Cihaz tanımlamasının doğruluğunu iyileştirmek için bazı üçüncü kısım API'lerine kaydolma ve tanınmayan bir oturum açma işleminin yaklaşık konumunu görüntülemek için statik görüntü haritaları kullanma seçeneğiniz vardır. Hangi entegrasyonların mevcut olduğunu görmek için Güvenilir Cihazlar ayarına bakın,

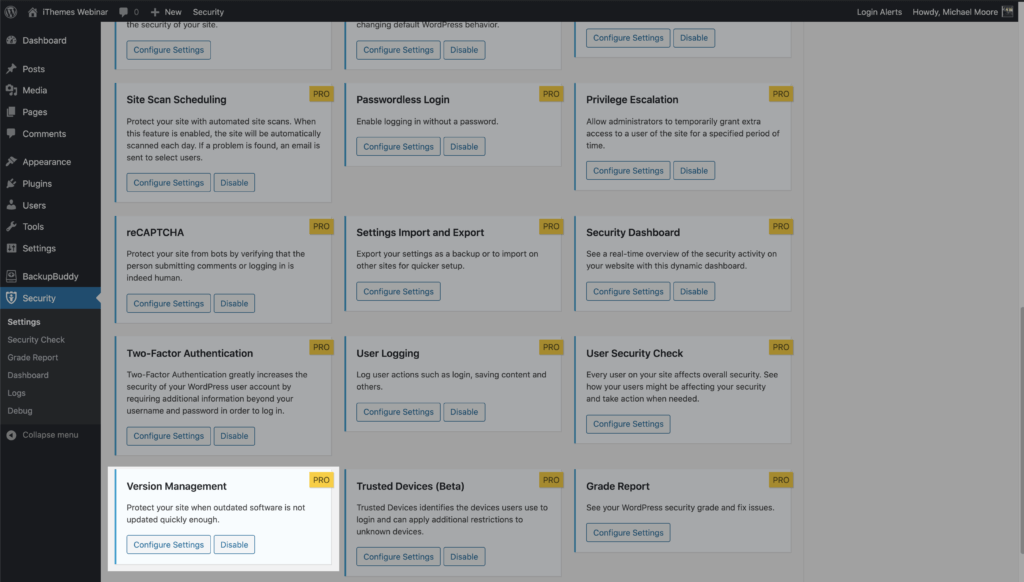

3. Temalarınızı ve Eklentilerinizi Güncel Tutmak için Sürüm Yönetimini Etkinleştirin

Açıklanan her WordPress güvenlik açığını takip etmek zordur—bunları WordPress Güvenlik Açığı Özetlerimizde izliyor ve paylaşıyoruz—ve bu listeyi web sitenize yüklediğiniz eklentilerin ve temaların sürümleriyle karşılaştırıyoruz. Ancak bu, WordPress korsanlarının bilinen güvenlik açıklarına sahip eklentileri ve temaları hedeflemesini engellemez. Sitenizde bilinen güvenlik açıklarına sahip yazılımlara sahip olmak, bilgisayar korsanlarına web sitenizi ele geçirmek için ihtiyaç duydukları planları verir.

iThemes Security Pro'daki Sürüm Yönetimi özelliği, WordPress'i, eklentileri ve temaları otomatik olarak güncellemenize olanak tanır. Bunun ötesinde, Sürüm Yönetimi, eski yazılımları çalıştırırken web sitenizi sağlamlaştırma ve eski web sitelerini tarama seçeneklerine de sahiptir.

Sürüm Yönetimini kullanmaya başlamak için, güvenlik ayarlarının ana sayfasında modülü etkinleştirin.

Şimdi ayarlara daha yakından bakmak için Ayarları Yapılandır düğmesine tıklayın.

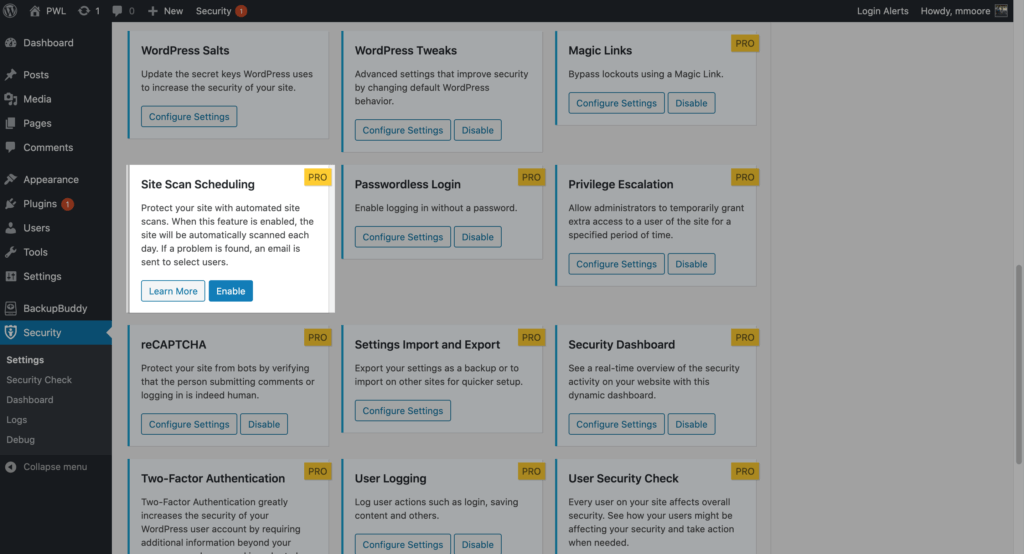

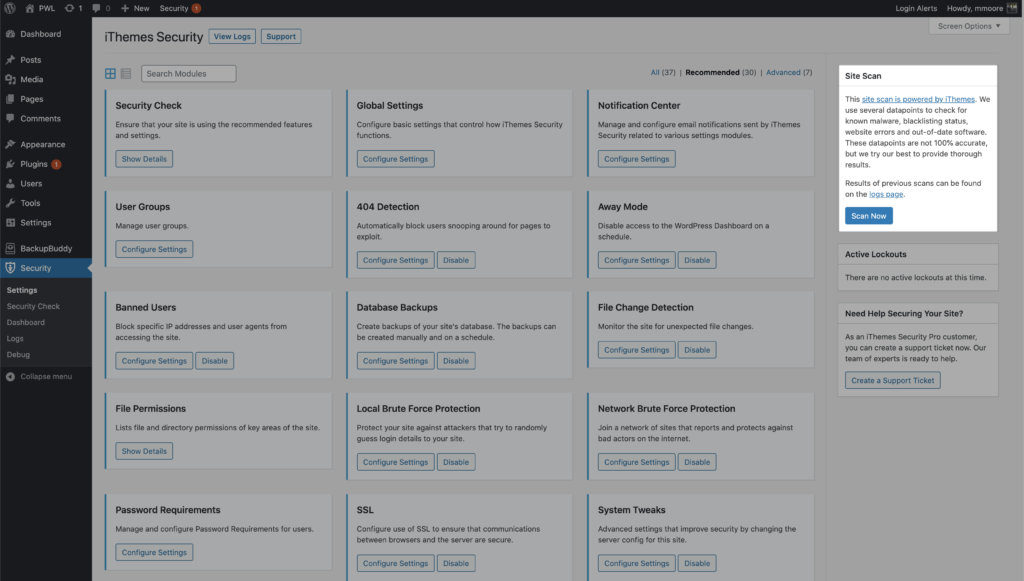

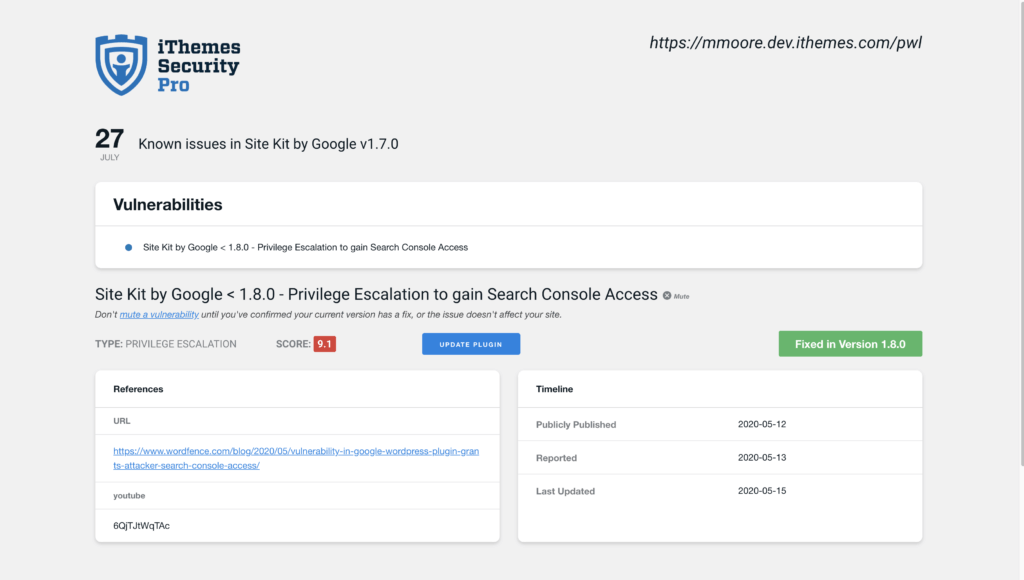

4. iThemes Güvenlik Site Taramasını açın

iThemes Security Pro Site Taraması, web sitenizde bilinen WordPress, eklenti ve tema güvenlik açıklarını kontrol eder ve mevcut olduğunda bir yama uygular.

Yeni yüklemelerde Site Taramasını etkinleştirmek için iThemes Security Pro ayarlarına gidin ve Site Tarama ayarları modülündeki Etkinleştir düğmesine tıklayın.

Manuel Site Taramasını tetiklemek için, güvenlik ayarlarının sağ kenar çubuğunda bulunan Site Tarama Widget'ında Şimdi Tara düğmesini tıklayın.

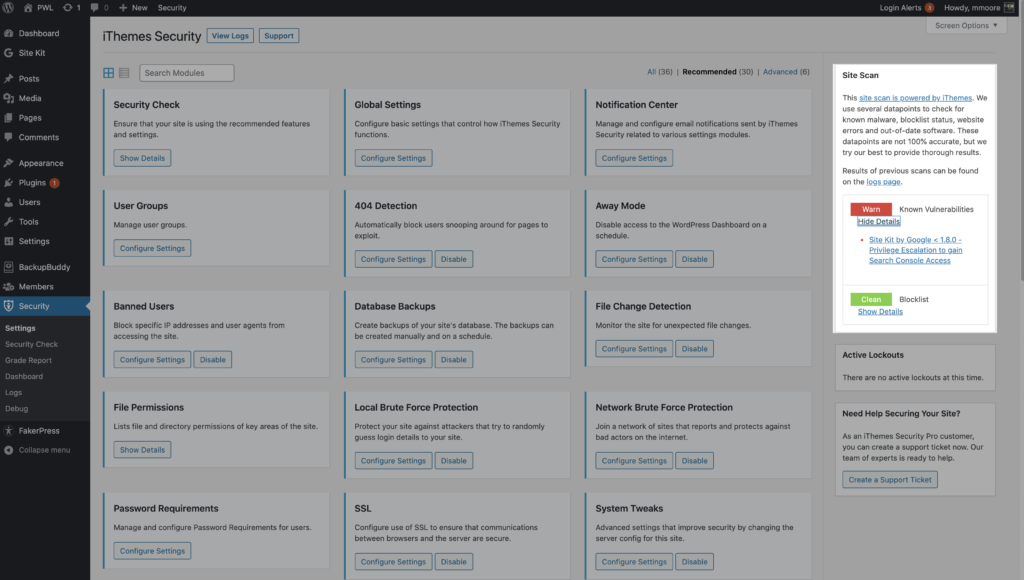

Site Tarama sonuçları pencere öğesinde görüntülenecektir.

Site Taraması bir güvenlik açığı tespit ederse, ayrıntılar sayfasını görüntülemek için güvenlik açığı bağlantısını tıklayın.

Site Tarama güvenlik açığı sayfasında, güvenlik açığı için bir düzeltme olup olmadığını göreceksiniz. Kullanılabilir bir yama varsa, düzeltmeyi web sitenize uygulamak için Eklentiyi Güncelle düğmesini tıklayabilirsiniz.

Bir yamanın mevcut olması ile iThemes Güvenlik Açığı Veritabanının düzeltmeyi yansıtacak şekilde güncellenmesi arasında bir gecikme olabilir. Bu durumda, güvenlik açığıyla ilgili daha fazla uyarı almamak için bildirimi sessize alabilirsiniz.

Önemli: Mevcut sürümünüzün bir güvenlik düzeltmesi içerdiğini veya güvenlik açığının sitenizi etkilemediğini onaylayana kadar bir güvenlik açığı bildirimini sessize almamalısınız.

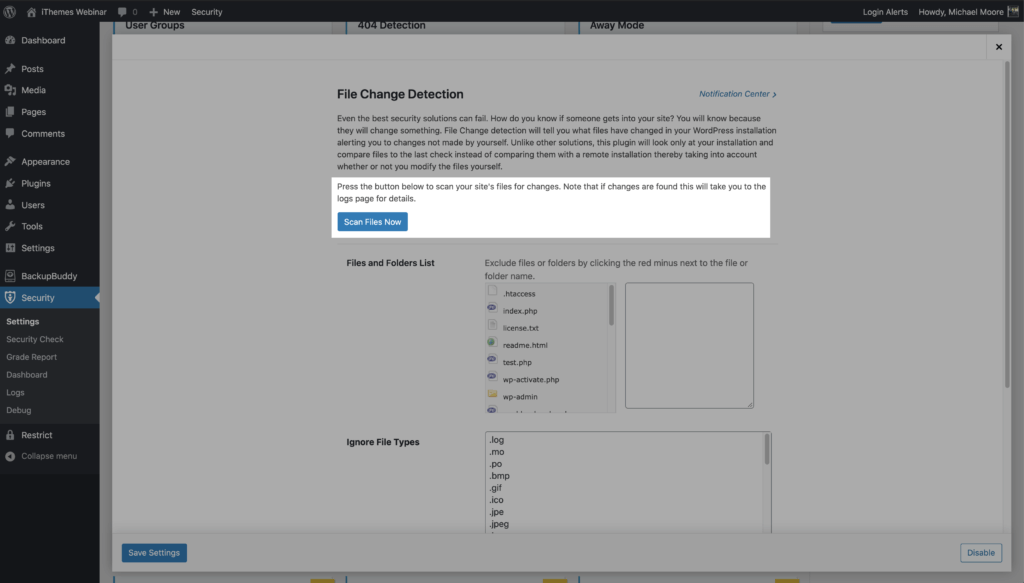

5. Dosya Değişikliği Algılamayı Açın

Dosya değişikliklerini izlemeye başlamak için, güvenlik ayarlarının ana sayfasında Dosya Değişikliği Algılama'yı etkinleştirin.

Dosya Değişikliği Algılama etkinleştirildiğinde, iThemes Security Pro, web sitenizin tüm dosyalarını parçalar halinde taramaya başlayacaktır. Dosyalarınızı parçalar halinde taramak, dosya değişikliklerini izlemek için gereken kaynakları azaltmaya yardımcı olacaktır.

İlk dosya değişikliği taraması, web sitenizin dosyalarının ve dosya karmalarının bir dizinini oluşturacaktır. Dosya karması, dosya içeriğinin kısaltılmış, insan tarafından okunamayan bir sürümüdür.

İlk tarama tamamlandıktan sonra iThemes Security Pro, dosyanızı parçalar halinde taramaya devam edecektir. Sonraki taramalardan birinde bir dosya karması değişirse, bu, dosyanın içeriğinin değiştiği anlamına gelir.

Dosya Değişikliği Algılama ayarlarında Dosyaları Şimdi Tara düğmesini tıklatarak da manuel dosya değişikliği çalıştırabilirsiniz.

Özet: Siteler Arası Komut Dosyası Çalıştırma ve WordPress Sitenizi Koruma

Bu kılavuzun, WordPress sitenizde siteler arası komut dosyası çalıştırma riskini anlamanıza yardımcı olduğunu umuyoruz. Yukarıdaki 5 adımla birlikte birkaç WordPress güvenlik en iyi uygulamasını uygulayarak daha iyi bir savunma hattına sahip olacaksınız.

Kristen, 2011'den beri WordPress kullanıcılarına yardımcı olmak için eğitimler yazıyor. Onu genellikle iThemes blogu için yeni makaleler üzerinde çalışırken veya #WPprosper için kaynaklar geliştirirken bulabilirsiniz. Kristen iş dışında günlük tutmaktan (iki kitap yazdı!), doğa yürüyüşü yapmaktan ve kamp yapmaktan, yemek pişirmekten ve daha güncel bir hayat yaşamayı umarak ailesiyle günlük maceralardan hoşlanıyor.