การเขียนสคริปต์ข้ามไซต์: คู่มือสำหรับผู้ใช้ WordPress

เผยแพร่แล้ว: 2021-04-21หากคุณกังวลเกี่ยวกับการเขียนสคริปต์ข้ามไซต์และผลกระทบที่มีต่อเว็บไซต์ WordPress ของคุณ คุณจะไม่หวาดระแวงอย่างแน่นอน แม้ว่าช่องโหว่ของการเขียนสคริปต์ข้ามไซต์ (หรือที่เรียกว่า XSS) ไม่ได้เกิดขึ้นเฉพาะกับเจ้าของไซต์ WordPress เท่านั้น แต่ผลกระทบด้านลบที่อาจเกิดขึ้นกับไซต์ WordPress นั้นมีความสำคัญอย่างยิ่งที่จะต้องทำความเข้าใจ

ในคู่มือนี้ เราจะอธิบายช่องโหว่ของ cross-site scripting (XSS) ที่คุณต้องจับตาดู บางส่วนอาจใช้เทคนิคเล็กน้อย แต่ในตอนท้ายของคู่มือ คุณจะสามารถตัดสินใจอย่างมีข้อมูลเกี่ยวกับความปลอดภัยของไซต์ WordPress โดยรวมที่เกี่ยวข้องกับการเขียนสคริปต์ข้ามไซต์ นอกจากนี้ คุณจะรู้ว่าต้องทำอย่างไรเพื่อหลีกเลี่ยงการโจมตี

เอาล่ะ มาดำน้ำกัน

Cross-Site Scripting (XSS) คืออะไร?

Cross-site scripting (XSS) เป็นประเภทของการโจมตีของมัลแวร์ที่ดำเนินการโดยใช้ประโยชน์จากช่องโหว่ข้ามไซต์บนไซต์ WordPress ใดๆ อันที่จริง เป็นวิธีที่พบได้บ่อยที่สุดสำหรับไซต์ WordPress ที่จะถูกแฮ็ก เนื่องจากมีปลั๊กอิน WordPress จำนวนมากที่มีช่องโหว่ XSSคำอธิบายสคริปต์ข้ามไซต์

การเขียนสคริปต์ข้ามไซต์ในข้อกำหนดทางเทคนิคเพิ่มเติมคืออะไร

ช่องโหว่ของ Cross-site scripting ทำให้โค้ด JavaScript ต่างประเทศสามารถดำเนินการบนเว็บไซต์ได้ สิ่งนี้อาจเป็นเรื่องยากมากสำหรับเจ้าของไซต์ WordPress ที่จะจับได้ เนื่องจากการโจมตีที่ใช้ประโยชน์จากช่องโหว่นั้นมีหลายประเภท

สิ่งนี้จะยิ่งเป็นจริงมากขึ้นหากคุณใช้งานไซต์ WordPress ขนาดใหญ่หรือซับซ้อนซึ่งมีปลั๊กอินจำนวนมากที่ทำงานพร้อมกัน

การโจมตี XSS ประเภทต่างๆ สามารถสรุปได้เป็นสองประเภทที่แตกต่างกัน:

- สคริปต์ที่เป็นอันตรายที่ทำงานในเบราว์เซอร์ทางฝั่งไคลเอ็นต์

- สคริปต์ที่เป็นอันตรายที่จัดเก็บและดำเนินการบนเซิร์ฟเวอร์ของคุณ จากนั้นเบราว์เซอร์จะให้บริการ

ไม่ว่าในกรณีใด การแฮ็กจะใช้การโจมตีแบบแฝงสคริปต์เพื่อจัดการกับวิธีการทำงานของไซต์ของคุณ หรือแม้แต่ขโมยข้อมูลไซต์ที่สำคัญ

อะไรทำให้การโจมตี XSS เป็นเรื่องธรรมดาสำหรับเว็บไซต์ WordPress?

ในฐานะผู้ใช้ WordPress คุณอาจทราบแล้วว่าปลั๊กอิน WordPress บางตัวซับซ้อนเพียงใด อันที่จริง ปลั๊กอินบางตัวที่คุณใช้อยู่นั้นซับซ้อนกว่าตัวหลักของ WordPress เสียอีก

น่าเสียดายที่ปลั๊กอิน WordPress ซับซ้อนมากขึ้น โอกาสที่คุณจะประสบปัญหาด้านความปลอดภัยก็จะสูงขึ้น ผู้เขียนปลั๊กอินรู้ว่าการป้องกันการโจมตี XSS นั้นยากเพียงใด และทำให้งานของพวกเขาค่อนข้างท้าทาย

ยักษ์ใหญ่ด้านเทคโนโลยีที่ได้รับการยกย่องมากที่สุด เช่น Facebook, Apple และ Google ได้รับความทุกข์ทรมานจากการโจมตี XSS ในอดีต อันที่จริง พวกเขาจ้างทีมรักษาความปลอดภัยเฉพาะทั้งหมดเพื่อลดความเสี่ยงของการโจมตีเหล่านี้

สิ่งนี้น่าจะช่วยให้เข้าใจมากขึ้นว่าการโจมตีสามารถแอบเข้าไปในปลั๊กอิน WordPress ได้ง่ายเพียงใด โดยมีทรัพยากรด้านความปลอดภัยน้อยกว่าที่ยักษ์ใหญ่ด้านเทคโนโลยีมีมาก

คุณอาจสงสัยว่าไซต์ของคุณมีช่องโหว่เพียงใดในการโจมตีแบบสคริปต์ข้ามไซต์

อันดับแรก สิ่งสำคัญที่ควรทราบคือ หากคุณอัปเดตธีมและปลั๊กอินทั้งหมดของคุณอย่างเต็มรูปแบบ แสดงว่าคุณได้ลดความเสี่ยงลงอย่างมากแล้ว อย่างไรก็ตาม ไม่มีวิธีใดที่รับประกันได้ว่าจะสามารถป้องกันการโจมตี XSS ได้อย่างเต็มที่

ไซต์ WordPress ส่วนใหญ่มีช่องโหว่ที่ไม่เปิดเผยต่อสาธารณะและแฮกเกอร์สามารถใช้ประโยชน์ได้ ด้วยเหตุนี้ การสแกนไซต์ของคุณเป็นประจำจึงมีความสำคัญอย่างยิ่ง เพิ่มเติมในภายหลัง

แม้ว่าความเสียหายที่แฮ็กเกอร์สามารถทำได้จากการโจมตีแบบแฝงสคริปต์จะขึ้นอยู่กับรายละเอียดที่แน่นอนของเป้าหมายสุดท้ายของพวกเขา แต่ในกรณีที่เลวร้ายที่สุด ไซต์ของคุณทั้งหมดอาจถูกยึดครองได้

ในกรณีอื่นๆ แฮกเกอร์จะทำการเปลี่ยนแปลงเล็กน้อยในเว็บไซต์ หรือแม้แต่เปลี่ยนเส้นทางเว็บไซต์ไปยังเว็บไซต์อันตรายที่พวกเขาตั้งค่าไว้

กล่าวอีกนัยหนึ่ง แฮกเกอร์ที่ใช้ประโยชน์จากช่องโหว่ของสคริปต์ข้ามไซต์ของ WordPress รู้วิธี:

- จี้เซสชันผู้ใช้ของคุณโดยการตรวจจับ Session ID's

- วางการเปลี่ยนเส้นทางและป๊อปอัปที่คุณไม่ได้อนุญาต

- หัวหอกการโจมตีฟิชชิ่งที่เป็นอันตราย

- บันทึกทุกการกดแป้นพิมพ์ของเหยื่อด้วยการติดตั้งคีย์ล็อกเกอร์

- ขโมยข้อมูลทางการเงินของคุณหรือข้อมูลทางการเงินของผู้ใช้ไซต์

Cross-site Scripting ประเภทใดบ้าง?

ไม่ใช่การโจมตี XSS ทั้งหมดที่มีอันตรายเท่ากัน อันที่จริง บางชนิดมีอันตรายมากกว่าตัวอื่นๆ มาก

ในการโจมตีบางประเภท แฮกเกอร์จะสามารถเข้าถึงไซต์ WordPress ของคุณได้อย่างเต็มที่ เมื่อถึงจุดนั้น พวกเขาสามารถทำทุกอย่างที่ต้องการกับมันได้ในกรณีอื่นๆ การโจมตีจะทำให้แฮ็กเกอร์สามารถแก้ไขบางส่วนของไซต์ของคุณได้ แม้ว่าจะไม่อันตรายเท่าการแฮ็ก XSS แบบเต็มไซต์ แต่ก็อาจเป็นอันตรายได้มากเพราะจะให้บริการมัลแวร์แก่ผู้เยี่ยมชมของคุณทุกคน

การโจมตีแบบสคริปต์ข้ามไซต์ที่แตกต่างกันนั้นต้องการแฮ็กเกอร์เพื่อเป็นสมาชิกไซต์ที่มีส่วนร่วม ในกรณีเช่นนี้ อันตรายจะลดลงอย่างมาก

การเขียนสคริปต์ข้ามไซต์ทำงานอย่างไร

แฮกเกอร์ที่ช่ำชองค้นหาช่องโหว่ของไซต์โดยใช้เครื่องมืออัตโนมัติ หลังจากที่พวกเขาค้นพบช่องโหว่แล้ว การดำเนินการแฮ็คที่ต้องการจะกลายเป็นเรื่องง่ายๆ

ขออภัย กระบวนการแฮ็คทั้งหมดสามารถทำได้โดยบอท

มีห้าวิธีที่แฮ็กเกอร์ใช้ XSS เพื่อบรรลุเป้าหมาย

1. จี้เซสชันผู้ใช้

การโจมตี XSS สามารถช่วยให้แฮกเกอร์เข้าถึงคุกกี้ได้ แง่มุมที่อันตรายที่สุดคือการโจมตีประเภทนี้เปิดเผย ID เซสชันของผู้ใช้

เว็บไซต์ส่วนใหญ่ใช้เซสชันสำหรับผู้ใช้แต่ละไซต์เพื่อตั้งค่าตัวระบุที่ไม่ซ้ำกัน จากนั้นเซสชันจะถูกเก็บไว้ในคุกกี้ของเซสชันโดยใช้สคริปต์

แฮกเกอร์สามารถส่งคุกกี้เซสชันไปยังไซต์เฉพาะได้ ตัวอย่างเช่น http://198.178.260.468/ และคำขอจะถูกบันทึกไว้ในไฟล์ access.log ของเซิร์ฟเวอร์

เมื่อแฮ็กเกอร์ใช้ข้อมูลเซสชัน พวกเขาสามารถเข้าสู่บัญชีใดๆ ที่คุณลงชื่อเข้าใช้โดยไม่ต้องใช้รหัสผ่าน

2. การดำเนินกิจกรรมโดยไม่ได้รับอนุญาต

ในบางกรณี แฮกเกอร์ไม่สามารถใช้ JavaScript เพื่อขโมยคุกกี้ที่ต้องการได้ ในกรณีเหล่านี้ พวกเขาจะพยายามใช้การโจมตี XSS เพื่อดำเนินกิจกรรมที่ไม่ได้รับอนุญาต

ตัวอย่างเช่น พวกเขาอาจมีส่วนร่วมกับสคริปต์ที่ทำให้ข้อความปรากฏขึ้นในส่วนความคิดเห็นของคุณ และยังคงโพสต์ซ้ำๆ

การโจมตีแบบ cross scripting ประเภทนี้มักจะอยู่ในรูปของสคริปต์ที่เป็นอันตรายซึ่งแพร่กระจายไปยังผู้ใช้ของคุณเหมือนกับไวรัส นอกจากนี้ยังสามารถใช้เพื่อทำให้ไซต์ของคุณเสียหายได้

3. การโจมตีแบบฟิชชิ่ง

บ่อยครั้ง ช่องโหว่ในการเขียนสคริปต์ข้ามไซต์ของ WordPress นำแฮ็กเกอร์ไปสู่รูปแบบที่ใหญ่กว่าการโจมตี XSS ทั่วไป

สคริปต์ข้ามไซต์สามารถนำไปสู่การโจมตีแบบฟิชชิงในไซต์ของคุณได้

โดยปกติ สคริปต์ที่เป็นอันตรายจะเริ่มผลักดันการหลอกลวงแบบฟิชชิ่งบนไซต์ WordPress ของคุณ ซึ่งจะหลอกให้ผู้ใช้ให้ข้อมูลที่มีความละเอียดอ่อนสูง

นี่เป็นการโจมตีที่อันตรายมาก

4. การติดตั้ง Keylogger

การโจมตีประเภทนี้เกี่ยวข้องกับแฮ็กเกอร์ที่ใช้สคริปต์ที่จะติดตั้งคีย์ล็อกเกอร์บนไซต์ WordPress ที่มีช่องโหว่

ทุกครั้งที่ผู้ใช้ของคุณพิมพ์บางอย่าง คีย์ล็อกเกอร์นี้จะเก็บข้อมูลและส่งไปยังแฮ็กเกอร์ เป็นวิธีที่ง่ายและรวดเร็วในการขโมยข้อมูลบัตรเครดิต รหัสผ่าน ข้อมูลทางการแพทย์ และอื่นๆ อีกมากมาย

5. การขโมยข้อมูลที่มีความละเอียดอ่อน

เราได้หารือเกี่ยวกับคุกกี้และวิธีที่พวกเขาถูกขโมย แต่การโจมตีครั้งนี้นำหลักการนี้ไปสู่อีกระดับหนึ่ง

ลองนึกภาพสถานการณ์ที่หน้า "ธนาคารทางอินเทอร์เน็ต" ของเครดิตยูเนี่ยนของคุณอยู่ภายใต้การโจมตี XSS หากแฮ็กเกอร์ใช้สคริปต์เฉพาะ แฮ็กเกอร์สามารถเข้าสู่ระบบบัญชีตรวจสอบของคุณได้โดยตรงโดยไม่ต้องตรวจสอบความถูกต้อง

แม้ว่านี่ไม่ใช่แนวคิดใหม่ แต่เป็นส่วนขยายของสิ่งที่แฮ็กเกอร์สามารถทำได้โดยใช้คุกกี้เซสชัน

ฉันจะปกป้องไซต์ WordPress ของฉันจากการโจมตีแบบ Cross-Site Scripting ได้อย่างไร

ปัญหาที่แท้จริงคือแฮ็กเกอร์มืออาชีพยังคงสร้างข้อความที่เป็นอันตรายในรูปแบบต่างๆ ที่ชาญฉลาดยิ่งขึ้น ซึ่งขณะนี้สามารถหลีกเลี่ยงแม้กระทั่งการป้องกันสคริปต์ข้ามไซต์ที่ดีที่สุด

มันเป็นเกมประเภทแมวและเมาส์จริงๆ

วิธีที่ดีที่สุดในการตรวจจับการโจมตี XSS คือการใช้ปลั๊กอินเช่น iThemes Security Pro iThemes Security Pro มีคุณสมบัติด้านความปลอดภัยเว็บไซต์หลายอย่างเพื่อสร้างแนวหน้าในการป้องกันการโจมตีแบบแฝงสคริปต์ (เพิ่มเติมเกี่ยวกับที่ในบิต).

นอกจากนี้ยังเป็นสิ่งสำคัญอย่างเหลือเชื่อในการป้องกันของคุณด้วยปลั๊กอินสำรองของ WordPress เช่น BackupBudy ที่สามารถกู้คืนจุดก่อนหน้าในประวัติเว็บไซต์ของคุณได้หากสิ่งที่เลวร้ายที่สุดควรเกิดขึ้น

แน่นอน ในโลกที่สมบูรณ์แบบ การแฮ็กแบบนี้จะไม่เกิดขึ้น แต่การโจมตี XSS นั้นป้องกันได้ยากอย่างไม่น่าเชื่อ ซึ่งทำให้การรักษาความปลอดภัยของ WordPress แข็งแกร่งขึ้นเป็นลำดับความสำคัญสูงสุดของคุณ

การโจมตี XSS ทำงานอย่างไร

วิธีการทำงานของการโจมตีขึ้นอยู่กับประเภทของการโจมตีที่แฮ็กเกอร์เปิดขึ้น และในขณะที่มีการเขียนสคริปต์ข้ามไซต์หลายประเภท พวกเขาทั้งหมดใช้ JavaScript เพื่อแพร่กระจายมัลแวร์ที่เป็นอันตรายหากคุณไม่คุ้นเคยกับ JavaScript มันเป็นภาษาที่วางอยู่ระหว่างโค้ด HTML ของเว็บไซต์ของคุณ สามารถสร้างตัวแปรเฉพาะที่ทำการคำนวณที่แข็งแกร่งได้

จริงๆ แล้ว นักพัฒนาสามารถใช้ JavaScript เพื่อทำงานเกือบทุกอย่างที่คิดได้

ตัวอย่างเช่น ไซต์ WooCommerce ที่รับชำระเงินและเก็บไว้ในฐานข้อมูลสามารถใช้ JavaScript เพื่อส่งข้อมูลการเข้าสู่ระบบและรายละเอียดการชำระเงินไปยังบุคคลอื่น

เมื่อแฮกเกอร์ใช้ประโยชน์จากช่องโหว่นี้ในโค้ดของไซต์ของคุณเพื่อเรียกใช้ JavaScript จะเป็นการโจมตี XSS แบบเบ็ดเสร็จ ช่องโหว่ประเภทนี้มักจะเกิดขึ้นเกือบทุกที่บนเว็บไซต์ของคุณที่ผู้ใช้ป้อนข้อมูล รวมถึงในรูปแบบ:

- ป๊อปอัพ

- แบบฟอร์มข้อมูล

- แถบค้นหา

- URL

โปรดทราบว่าฟิลด์ป้อนข้อมูลไม่จำเป็นต้องเป็นภาพเสมอไป ในบางกรณี อาจเป็นตัวแปรที่ผิดพลาดภายในโค้ดของไซต์ของคุณที่เรียกข้อมูลที่ไม่ถูกสุขอนามัยจากฐานข้อมูลหรือไฟล์อื่นๆ

การโจมตี XSS แบบถาวรหรือเก็บไว้

สมมติว่าไซต์ของคุณเป็นบล็อกที่มีส่วนความคิดเห็นที่เปิดอยู่ หากผู้ใช้รายหนึ่งของคุณแสดงความคิดเห็นให้คุณ ข้อมูลดังกล่าวจะถูกส่งไปยังฐานข้อมูลและจัดเก็บไว้

ไซต์ของคุณต้องได้รับการกำหนดค่าให้ล้างข้อมูลนั้นก่อนที่จะจัดเก็บไว้ในฐานข้อมูลของคุณ กล่าวคือ ควรตรวจสอบเพื่อดูว่าผู้ใช้ป้อนความคิดเห็นว่าถูกต้องหรือไม่ หรือเป็นสคริปต์ที่เป็นอันตราย

หากไม่มีการเช็คอิน ก็สามารถเปิดข้อบกพร่อง XSS ใน WordPress ได้

นี่คือวิธีการทำงาน:

1. แฮ็กเกอร์ค้นหาและใช้ประโยชน์จากช่องโหว่

แฮกเกอร์ใช้เครื่องสแกนที่ค้นหาอินเทอร์เน็ตและค้นหาไซต์ที่มีช่องโหว่ในการโจมตีสคริปต์ข้ามไซต์ เมื่อพบไซต์แล้ว สคริปต์ที่เป็นอันตรายจะถูกฝังไว้ในส่วนความคิดเห็นของไซต์

หากไม่มีการตรวจสอบใดๆ ไซต์ของคุณจะนำสคริปต์ที่เป็นอันตรายและส่งไปยังฐานข้อมูล

2. ผู้เยี่ยมชมดูเพจที่ติดไวรัสของคุณ

สำหรับผู้เยี่ยมชมไซต์โดยเฉลี่ย ข้อมูลของแฮ็กเกอร์ดูเหมือนเป็นความคิดเห็นมาตรฐาน สิ่งที่ผู้เยี่ยมชมรายนี้ไม่ทราบก็คือความคิดเห็นง่ายๆ คือโค้ดที่ปฏิบัติการได้ซึ่งจะขโมยคุกกี้

ทุกคนที่เข้าชมเพจจะได้รับผลกระทบในทางลบ

3. การขโมยคุกกี้ของเบราว์เซอร์

ผู้ใช้ส่วนใหญ่มักจะมีแท็บหลายแท็บเปิดอยู่บนเบราว์เซอร์ตลอดเวลา สำหรับสิ่งต่างๆ เช่น โซเชียลมีเดีย อีเมล Amazon, YouTube และเว็บไซต์ของนายจ้าง

เมื่อผู้ใช้เข้าชมไซต์ที่ติดไวรัสและดูหน้าที่มีความคิดเห็นของแฮ็กเกอร์ โค้ดจะถูกดำเนินการทันทีและทำให้แฮ็กเกอร์สามารถขโมยคุกกี้ของเบราว์เซอร์ได้

การโจมตีนี้เรียกว่าการโจมตีข้ามไซต์ เนื่องจากสามารถขโมยคุกกี้จากทุกเว็บไซต์ที่เปิดอยู่ในแท็บใดก็ได้

4. ใช้ประโยชน์จากคุกกี้ที่ถูกขโมย

การใช้คุกกี้ที่ขโมยมา แฮ็กเกอร์จะปลอมแปลงเป็นผู้ใช้ไซต์ที่ได้รับการตรวจสอบสิทธิ์ เช่น ไซต์ช็อปปิ้งเพื่อซื้อสินค้าที่ผิดกฎหมาย

ผู้โจมตียังสามารถขโมยข้อมูลบัญชี เช่น รหัสผ่านและชื่อผู้ใช้ และแฮ็คเข้าสู่อีเมลเพื่อส่งอีเมลฟิชชิ่งไปยังรายชื่อผู้ติดต่อทั้งหมด

ความเป็นไปได้ที่เป็นอันตรายดูเหมือนจะไม่มีที่สิ้นสุด

การโจมตี XSS ที่ไม่ต่อเนื่องหรือสะท้อนกลับ

นี่ไม่ใช่การโจมตีผู้เข้าชมเว็บไซต์ แต่เป็นการโจมตีเว็บไซต์

หากคุณเป็นเจ้าของไซต์ WordPress คุณอาจมีแท็บเบราว์เซอร์มากมายที่เปิดอยู่

บ่อยครั้ง แดชบอร์ดผู้ดูแลระบบ WordPress เป็นเพียงหนึ่งในแท็บต่างๆ มากมายที่คุณเปิดทิ้งไว้เป็นประจำ และนี่คือสิ่งที่ทำให้การโจมตี XSS สะท้อนแสงเป็นไปได้

นี่คือสิ่งที่เกิดขึ้น:

1. เจ้าของเว็บไซต์ถูกดึงดูดไปยังลิงก์ที่เป็นอันตราย

ในบางกรณี แฮ็กเกอร์จะส่งลิงก์ที่เป็นอันตรายไปยังอีเมลของคุณโดยหวังว่าคุณจะหลงกลอุบายเล็กๆ น้อยๆ ของพวกเขา

ในกรณีอื่นๆ แฮกเกอร์จะวางลิงก์ที่เป็นอันตรายบนไซต์อื่น

หากคุณคลิกลิงก์ใดลิงก์หนึ่ง สคริปต์จะโหลดจากไซต์ภายนอกมายังไซต์ WordPress

2. การจับคุกกี้เซสชั่น

เมื่อคุณคลิกลิงก์ที่เป็นอันตราย คุณจะรันโค้ดที่พวกเขาใช้ วิธีนี้จะช่วยให้แฮ็กเกอร์สามารถขโมยคุกกี้ของคุณและเข้าถึงบัญชีผู้ดูแลระบบของเว็บไซต์ WordPress ของคุณได้

หลังจากที่พวกเขาได้รับสิทธิ์การเข้าถึงระดับผู้ดูแลระบบอย่างเต็มรูปแบบในไซต์ พวกเขาสามารถขโมยข้อมูลที่ละเอียดอ่อนและข้อมูลรับรองการเข้าสู่ระบบได้อย่างง่ายดาย พวกเขาสามารถล็อคคุณออกจากไซต์ของคุณหรือใช้เพื่อเรียกใช้การแฮ็กต่างๆ จำนวนเท่าใดก็ได้

สิ่งที่น่ากลัวคือพวกเขาจะทำในนามของคุณ

การโจมตี XSS ที่ดำเนินการอย่างเหมาะสมจะมีผลกระทบสำคัญต่อธุรกิจและเว็บไซต์ของคุณ และอาจทำให้ความน่าเชื่อถือของคุณเสียหายอย่างไม่สามารถแก้ไขได้ การกู้คืนจากการโจมตีเหล่านี้อาจต้องใช้เวลาอันมีค่าและเงินที่หามาอย่างยากลำบาก

นั่นเป็นเหตุผลว่าทำไมจึงเป็นเรื่องสำคัญมากที่จะต้องระมัดระวังในทุกวิถีทาง

การป้องกันการเขียนสคริปต์ข้ามไซต์ของ WordPress: 5 ขั้นตอน

ไม่มีวิธีง่าย ๆ ที่จะพูดแบบนี้ แต่ไม่มีแผนที่จะเข้าใจผิดได้ในการหลีกเลี่ยงอาชญากรรมทางอินเทอร์เน็ต สิ่งที่ดีที่สุดที่ควรทำคือการมีแผนที่มั่นคงสำหรับการตรวจสอบความปลอดภัยของ WordPress เป็นประจำ ขั้นตอนแรกของคุณในการหลีกเลี่ยงการโจมตี XSS คือการเริ่มเตรียมการทันทีด้วยขั้นตอนเหล่านี้

1. ดาวน์โหลดและติดตั้ง iThemes Security Pro Plugin

ในการเริ่มต้นรักษาความปลอดภัยและปกป้องเว็บไซต์ของคุณ ให้ดาวน์โหลดและติดตั้งปลั๊กอิน iThemes Security Pro

รับ iThemes Security Pro ทันที

2. ปกป้องผู้ใช้ของคุณจากการจี้เซสชัน

พูดง่ายๆ ก็คือ คุณควรมีระบบป้องกันการไฮแจ็กเซสชันสำหรับผู้ดูแลระบบและบรรณาธิการบนเว็บไซต์ WordPress ของคุณทำไม? ดังที่เราได้กล่าวไว้ก่อนหน้านี้ ordPress จะสร้างคุกกี้เซสชันทุกครั้งที่คุณลงชื่อเข้าใช้เว็บไซต์ของคุณ และสมมติว่าคุณมีส่วนขยายเบราว์เซอร์ที่นักพัฒนาละทิ้งและไม่ได้เผยแพร่การอัปเดตความปลอดภัยอีกต่อไป น่าเสียดายสำหรับคุณ ส่วนขยายเบราว์เซอร์ที่ถูกละเลยมีช่องโหว่ ช่องโหว่นี้ทำให้ผู้ไม่หวังดีสามารถจี้คุกกี้เบราว์เซอร์ของคุณ รวมถึงคุกกี้เซสชัน WordPress ที่กล่าวถึงก่อนหน้านี้ อีกครั้ง แฮ็คประเภทนี้เรียกว่า Session Hijacking ดังนั้น ผู้โจมตีสามารถใช้ช่องโหว่ของส่วนขยายเพื่อดึงข้อมูลการเข้าสู่ระบบของคุณออกและเริ่มทำการเปลี่ยนแปลงที่เป็นอันตรายกับผู้ใช้ WordPress ของคุณ

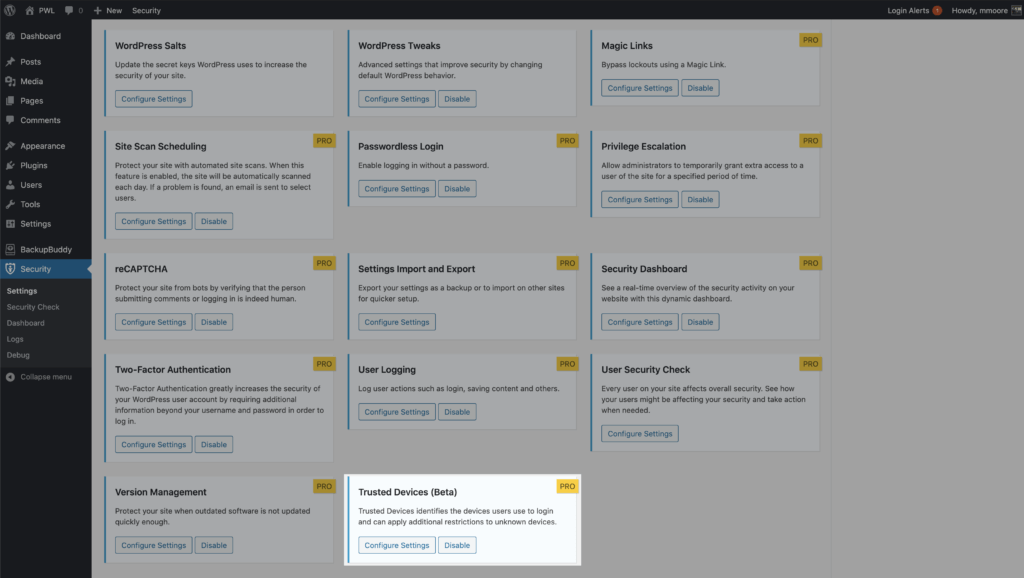

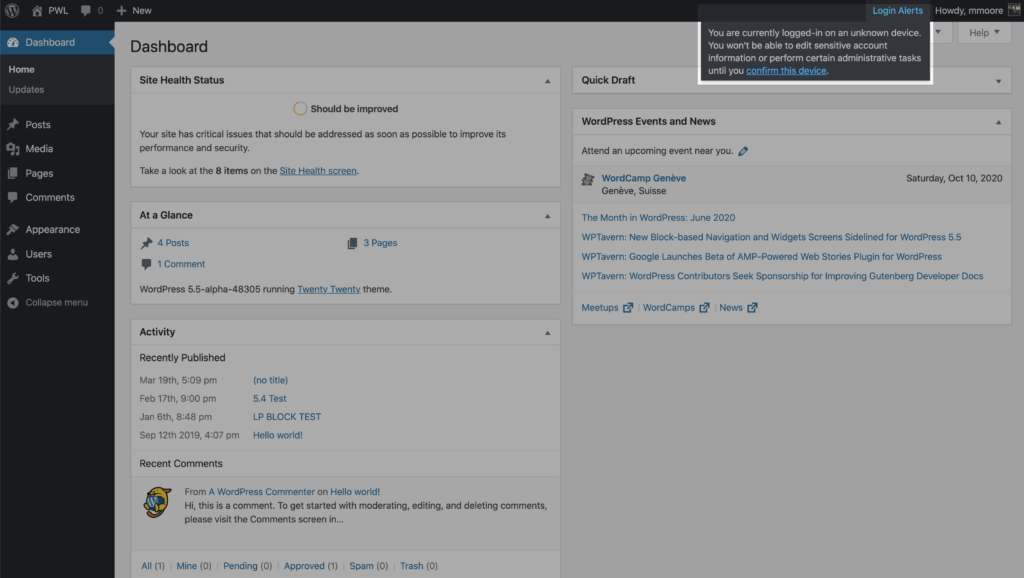

ฟีเจอร์ iThemes Security Pro Trusted Devices ทำให้ Session Hijacking กลายเป็นอดีตไปแล้ว หากอุปกรณ์ของผู้ใช้เปลี่ยนแปลงระหว่างเซสชัน iThemes Security จะล็อกผู้ใช้ออกโดยอัตโนมัติ เพื่อป้องกันกิจกรรมที่ไม่ได้รับอนุญาตในบัญชีของผู้ใช้ เช่น การเปลี่ยนที่อยู่อีเมลของผู้ใช้หรือการอัปโหลดปลั๊กอินที่เป็นอันตราย

คุณลักษณะอุปกรณ์ที่เชื่อถือได้ใน iThemes Security Pro ทำงานเพื่อระบุอุปกรณ์ที่คุณและผู้ใช้รายอื่นใช้เพื่อลงชื่อเข้าใช้ไซต์ WordPress ของคุณ หลังจากที่ระบุอุปกรณ์ของคุณแล้ว เราสามารถหยุดผู้ลักลอบใช้บัญชีและผู้ไม่หวังดีรายอื่นๆ ไม่ให้สร้างความเสียหายบนเว็บไซต์ของคุณได้

เมื่อผู้ใช้เข้าสู่ระบบในอุปกรณ์ที่ไม่รู้จัก อุปกรณ์ที่เชื่อถือได้สามารถจำกัดความสามารถระดับผู้ดูแลระบบได้ ซึ่งหมายความว่าหากผู้โจมตีสามารถเจาะเข้าไปในส่วนแบ็คเอนด์ของไซต์ WordPress ของคุณได้ พวกเขาจะไม่สามารถทำการเปลี่ยนแปลงที่เป็นอันตรายใดๆ กับเว็บไซต์ของคุณได้

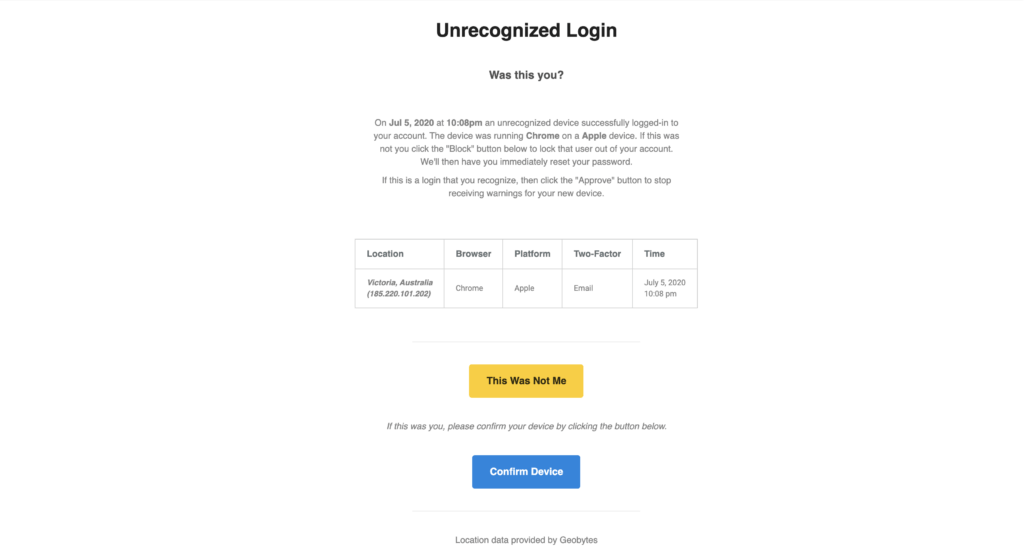

ในสถานการณ์นี้ คุณจะได้รับอีเมลที่แจ้งให้คุณทราบว่ามีผู้ลงชื่อเข้าใช้ไซต์ของคุณจากอุปกรณ์ที่ไม่รู้จัก อีเมลมีตัวเลือกในการบล็อกอุปกรณ์ของแฮ็กเกอร์ จากนั้นคุณก็สามารถหัวเราะและหัวเราะโดยรู้ว่าคุณทำลายวันของคนเลว

ข้อดีอีกประการหนึ่งของ Trusted Devices คือทำให้ Session Hijacking กลายเป็นอดีตไปแล้ว หากอุปกรณ์ของผู้ใช้เปลี่ยนแปลงระหว่างเซสชัน iThemes Security จะล็อกผู้ใช้ออกโดยอัตโนมัติ เพื่อป้องกันกิจกรรมที่ไม่ได้รับอนุญาตในบัญชีของผู้ใช้ เช่น การเปลี่ยนที่อยู่อีเมลของผู้ใช้หรือการอัปโหลดปลั๊กอินที่เป็นอันตราย

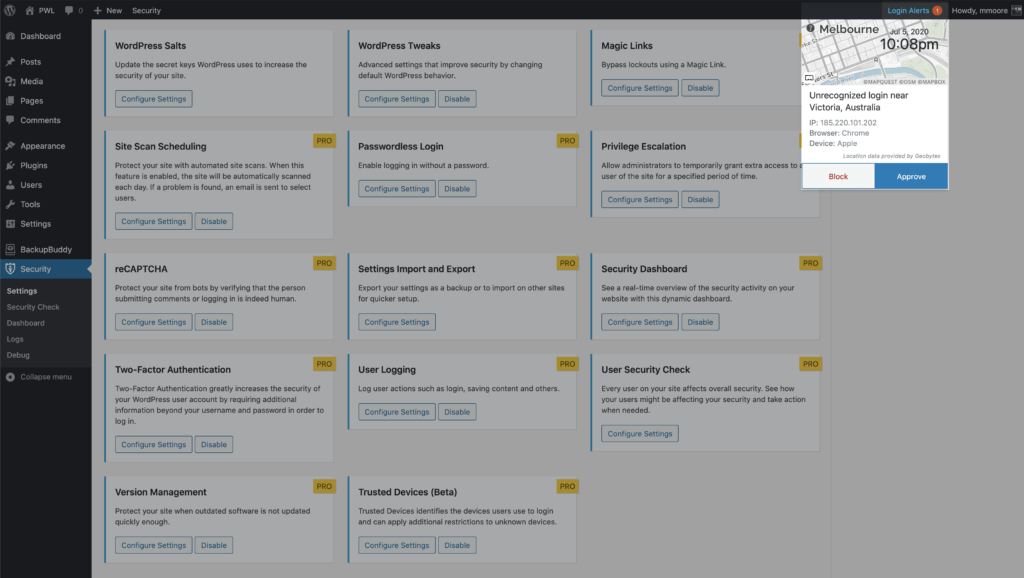

ที่จะเริ่มใช้อุปกรณ์ที่เชื่อถือได้ช่วยให้พวกเขาบนหน้าหลักของการตั้งค่าความปลอดภัยและจากนั้นคลิกปุ่มตั้งค่า

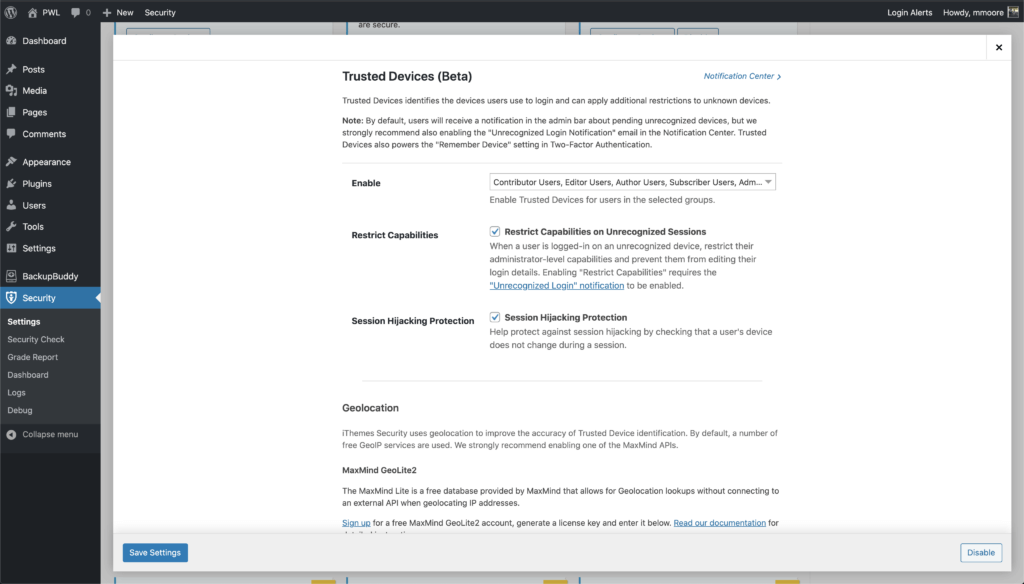

ในการตั้งค่าอุปกรณ์ที่เชื่อถือได้ ให้ตัดสินใจว่าผู้ใช้รายใดที่คุณต้องการใช้คุณลักษณะนี้ จากนั้นเปิดใช้งานคุณลักษณะ จำกัดความสามารถ และ การป้องกันการลักลอบใช้เซสชัน

หลังจากเปิดใช้งานการตั้งค่าอุปกรณ์ที่เชื่อถือได้ใหม่ ผู้ใช้จะได้รับการแจ้งเตือนในแถบผู้ดูแลระบบ WordPress เกี่ยวกับอุปกรณ์ที่ไม่รู้จักที่รอดำเนินการ หากอุปกรณ์ปัจจุบันของคุณไม่ได้ถูกเพิ่มลงในรายการอุปกรณ์ที่เชื่อถือได้ ให้คลิกลิงก์ ยืนยันอุปกรณ์นี้ เพื่อส่งอีเมลการอนุญาต

คลิกปุ่ม ยืนยันอุปกรณ์ ในอีเมลเข้าสู่ระบบที่ไม่รู้จักเพื่อเพิ่มอุปกรณ์ปัจจุบันของคุณในรายการอุปกรณ์ที่เชื่อถือได้

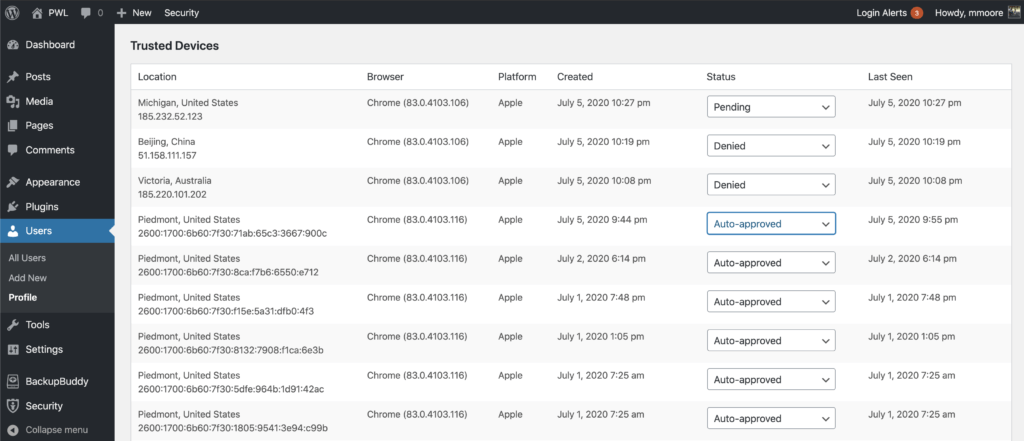

เมื่อเปิดใช้งานอุปกรณ์ที่เชื่อถือได้ ผู้ใช้สามารถจัดการอุปกรณ์ได้จากหน้าโปรไฟล์ผู้ใช้ WordPress จากหน้าจอนี้ คุณสามารถอนุมัติหรือปฏิเสธอุปกรณ์จากรายการอุปกรณ์ที่เชื่อถือได้

นอกจากนี้ คุณยังมีตัวเลือกในการสมัครใช้งาน API ของบุคคลที่สามบางตัว เพื่อปรับปรุงความถูกต้องของการระบุอุปกรณ์ที่เชื่อถือได้ และใช้แผนที่ภาพนิ่งเพื่อแสดงตำแหน่งโดยประมาณของการเข้าสู่ระบบที่ไม่รู้จัก ตรวจสอบการตั้งค่าอุปกรณ์ที่เชื่อถือได้เพื่อดูว่ามีการรวมระบบใดบ้าง

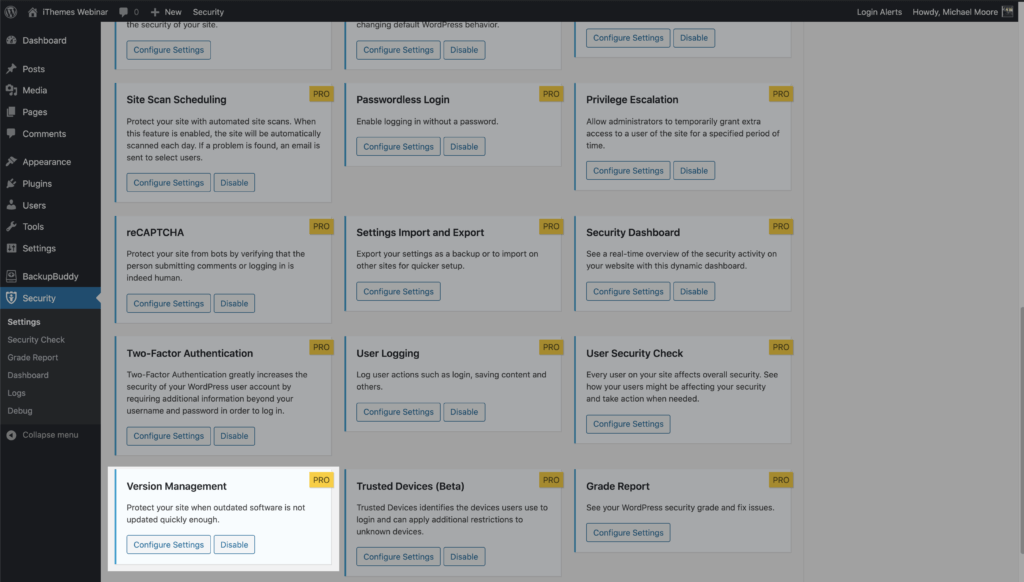

3. เปิดใช้งานการจัดการเวอร์ชันเพื่อให้ธีมและปลั๊กอินของคุณอัปเดตอยู่เสมอ

เป็นการยากที่จะติดตามทุกช่องโหว่ของ WordPress ที่เปิดเผย—เราติดตามและแชร์ใน WordPress Vulnerability Roundups—และเปรียบเทียบรายการนั้นกับเวอร์ชันของปลั๊กอินและธีมที่คุณติดตั้งบนเว็บไซต์ของคุณ อย่างไรก็ตาม สิ่งนี้ไม่ได้หยุดแฮกเกอร์ WordPress จากการกำหนดเป้าหมายปลั๊กอินและธีมที่มีช่องโหว่ที่ทราบ การติดตั้งซอฟต์แวร์ที่มีช่องโหว่ที่ทราบบนไซต์ของคุณจะช่วยให้แฮ็กเกอร์มีพิมพ์เขียวที่จำเป็นในการเข้าถึงเว็บไซต์ของคุณ

คุณลักษณะการจัดการเวอร์ชันใน iThemes Security Pro ช่วยให้คุณสามารถอัปเดต WordPress ปลั๊กอินและธีมได้โดยอัตโนมัติ นอกจากนั้น การจัดการเวอร์ชันยังมีตัวเลือกในการทำให้เว็บไซต์ของคุณแข็งแกร่งขึ้นเมื่อคุณใช้งานซอฟต์แวร์ที่ล้าสมัยและสแกนหาเว็บไซต์เก่า

ในการเริ่มต้นใช้งานการจัดการเวอร์ชัน ให้เปิดใช้งานโมดูลในหน้าหลักของการตั้งค่าความปลอดภัย

ตอนนี้ให้คลิกปุ่ม กำหนดค่าการตั้งค่า เพื่อดูการตั้งค่าอย่างละเอียด

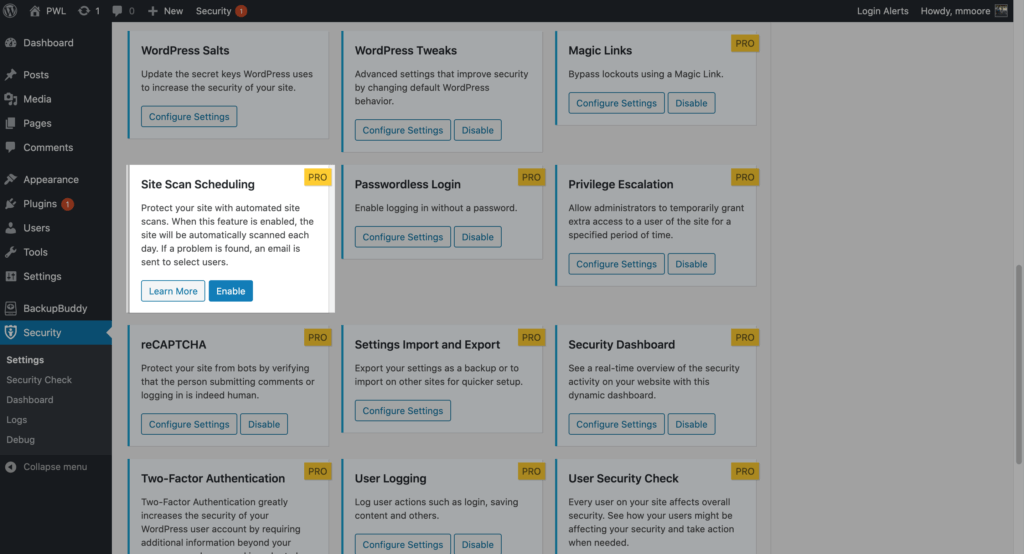

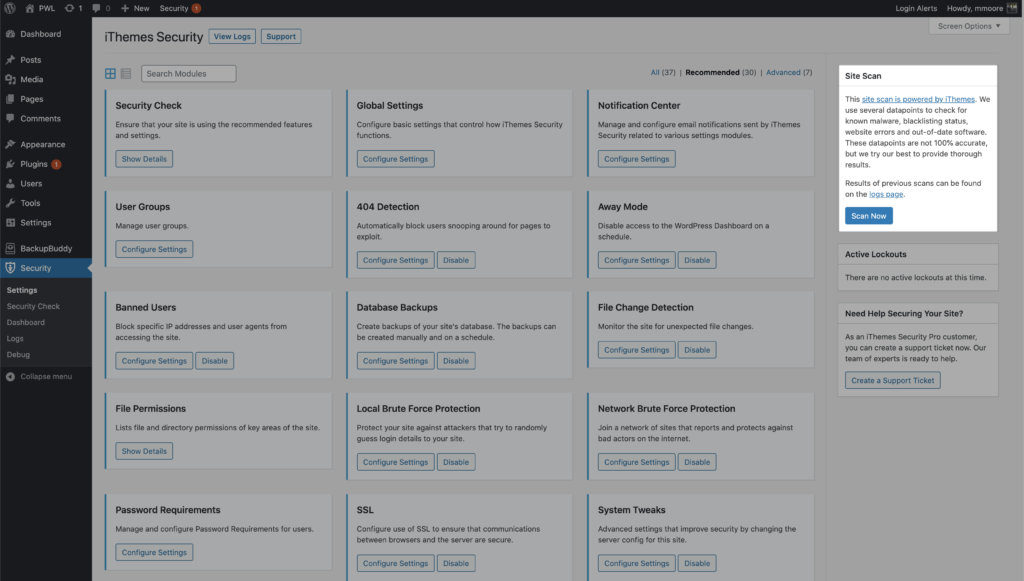

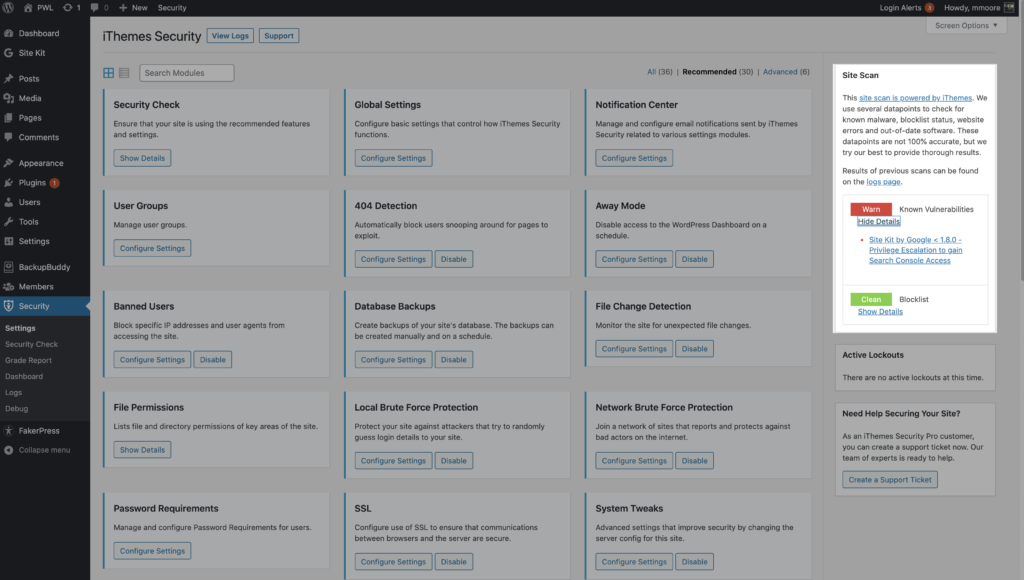

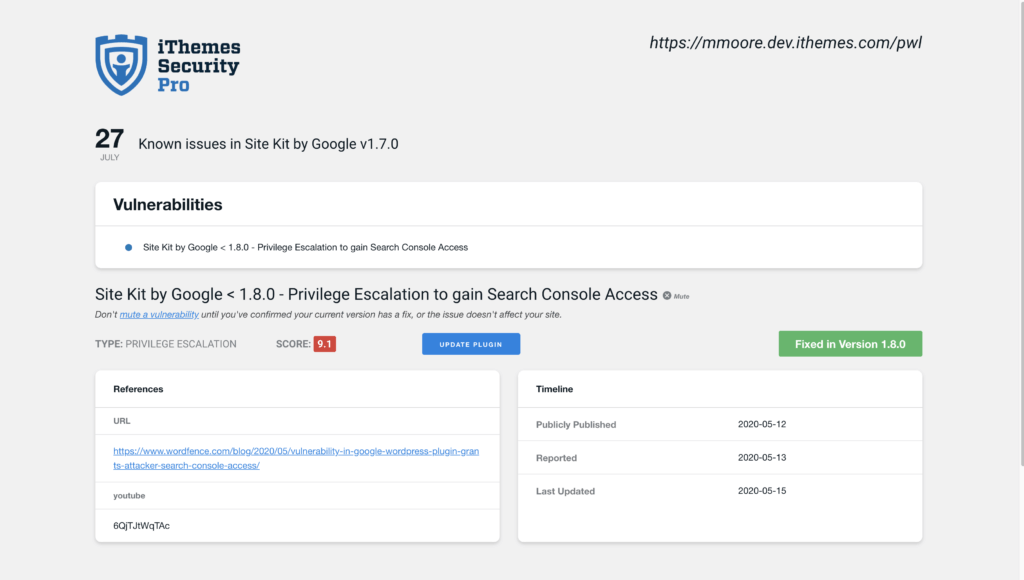

4. เปิด iThemes Security Site Scan

การสแกนไซต์ iThemes Security Pro จะตรวจสอบเว็บไซต์ของคุณเพื่อหาช่องโหว่ของ WordPress ปลั๊กอินและธีมที่รู้จัก และใช้โปรแกรมแก้ไขเมื่อมีให้ใช้งาน

ในการเปิดใช้งาน Site Scan ในการติดตั้งใหม่ ให้ไปที่การตั้งค่า iThemes Security Pro แล้วคลิกปุ่ม Enable บนโมดูลการตั้งค่า Site Scan

หากต้องการเรียกใช้การสแกนไซต์ด้วยตนเอง ให้คลิกปุ่ม สแกนทันที บน วิดเจ็ตการสแกนไซต์ที่ แถบด้านขวาของการตั้งค่าความปลอดภัย

ผลการสแกนไซต์จะแสดงในวิดเจ็ต

หาก Site Scan ตรวจพบช่องโหว่ ให้คลิกลิงก์ช่องโหว่เพื่อดูหน้ารายละเอียด

ในหน้าช่องโหว่ของ Site Scan คุณจะเห็นว่ามีการแก้ไขสำหรับช่องโหว่หรือไม่ หากมีโปรแกรมแก้ไข คุณสามารถคลิกปุ่ม อัปเดตปลั๊กอิน เพื่อใช้การแก้ไขในเว็บไซต์ของคุณ

อาจมีความล่าช้าระหว่างเวลาที่แพทช์พร้อมใช้งานและฐานข้อมูลช่องโหว่ด้านความปลอดภัยของ iThemes ได้รับการอัปเดตเพื่อสะท้อนถึงการแก้ไข ในกรณีนี้ คุณสามารถปิดเสียงการแจ้งเตือนเพื่อไม่ให้ได้รับการแจ้งเตือนที่เกี่ยวข้องกับช่องโหว่อีกต่อไป

สำคัญ: คุณไม่ควรปิดเสียงการแจ้งเตือนช่องโหว่จนกว่าคุณจะยืนยันว่าเวอร์ชันปัจจุบันของคุณมีการแก้ไขด้านความปลอดภัย มิฉะนั้นช่องโหว่นี้จะไม่ส่งผลต่อไซต์ของคุณ

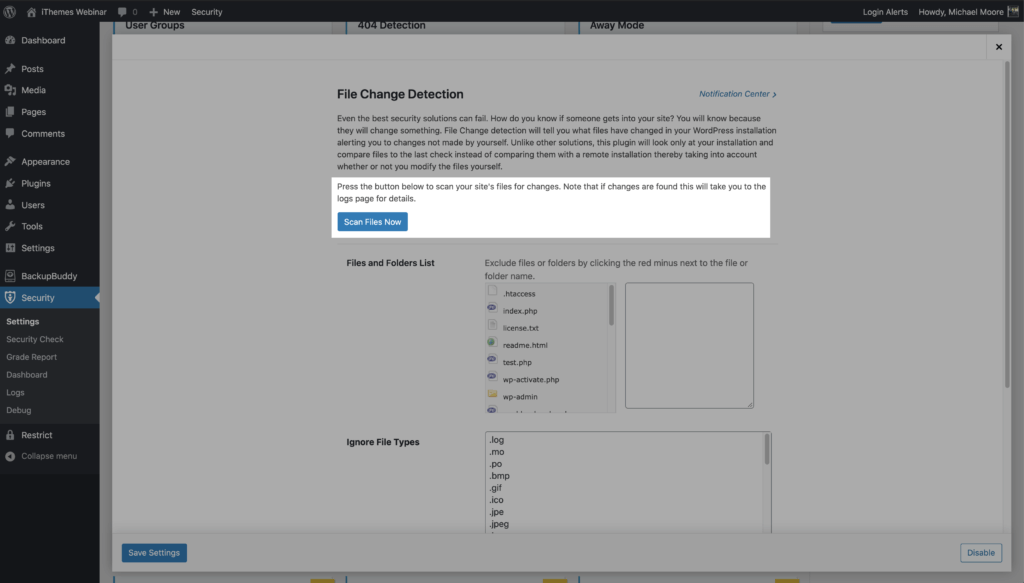

5. เปิดการตรวจจับการเปลี่ยนแปลงไฟล์

ในการเริ่มตรวจสอบการเปลี่ยนแปลงไฟล์ ให้เปิดใช้งาน File Change Detection บนหน้าหลักของการตั้งค่าความปลอดภัย

เมื่อเปิดใช้งานการตรวจหาการเปลี่ยนแปลงไฟล์ iThemes Security Pro จะเริ่มสแกนไฟล์ทั้งหมดของเว็บไซต์ของคุณเป็น ชิ้น ๆ การสแกนไฟล์เป็นชิ้นๆ จะช่วยลดทรัพยากรที่จำเป็นในการตรวจสอบการเปลี่ยนแปลงของไฟล์

การสแกนการเปลี่ยนแปลงไฟล์เริ่มต้นจะสร้างดัชนีของไฟล์ในเว็บไซต์ของคุณและแฮชของไฟล์ แฮชของไฟล์เป็นเวอร์ชันที่สั้นกว่าและไม่สามารถอ่านได้ของเนื้อหาของไฟล์

หลังจากการสแกนครั้งแรกเสร็จสิ้น iThemes Security Pro จะสแกนไฟล์ของคุณเป็นชิ้นๆ ต่อไป หากแฮชของไฟล์เปลี่ยนแปลงในการสแกนครั้งต่อๆ ไป แสดงว่าเนื้อหาของไฟล์เปลี่ยนไป

คุณยังสามารถเรียกใช้การเปลี่ยนแปลงไฟล์ด้วยตนเองได้โดยคลิกที่ปุ่ม Scan Files Now ในการตั้งค่า File Change Detection

สรุป: การเขียนสคริปต์ข้ามไซต์และการปกป้องไซต์ WordPress ของคุณ

เราหวังว่าคู่มือนี้จะช่วยให้คุณเข้าใจถึงความเสี่ยงของการเขียนสคริปต์ข้ามไซต์บนไซต์ WordPress ของคุณ การนำแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของ WordPress ไปใช้พร้อมกับ 5 ขั้นตอนข้างต้น คุณจะมีแนวป้องกันที่ดีขึ้น

Kristen ได้เขียนบทช่วยสอนเพื่อช่วยเหลือผู้ใช้ WordPress มาตั้งแต่ปี 2011 โดยปกติแล้ว คุณจะพบว่าเธอทำงานเกี่ยวกับบทความใหม่ๆ สำหรับบล็อก iThemes หรือการพัฒนาทรัพยากรสำหรับ #WPprosper นอกเวลางาน คริสเตนชอบจดบันทึก (เธอเขียนหนังสือสองเล่ม!) เดินป่าและตั้งแคมป์ ทำอาหาร และผจญภัยทุกวันกับครอบครัวของเธอ โดยหวังว่าจะมีชีวิตที่เป็นปัจจุบันมากขึ้น