Top 10 błędów bezpieczeństwa WordPress i jak ich uniknąć

Opublikowany: 2020-10-23Błędy bezpieczeństwa WordPressa są łatwe do zrobienia. Najczęstsze błędy w zabezpieczeniach WordPress mogą być oparte na nieaktualnych informacjach, powszechnych mitach dotyczących bezpieczeństwa WordPress lub po prostu nieznajomości najlepszych praktyk bezpieczeństwa WordPress.

Chociaż sam WordPress jest bezpieczny, unikanie błędów bezpieczeństwa WordPressa wymaga trochę wysiłku ze strony właścicieli witryn. W tym poście omówimy 10 najczęstszych błędów bezpieczeństwa WordPressa wraz ze wskazówkami, jak ich uniknąć.

Zanurzmy się w szczegóły. Omówimy wszystko, od jakości hosta WordPress, przez login administratora WordPress, po motywy i wtyczki, których używasz.

1. Wybór złego hostingu

Nie wszystkie hosty internetowe są sobie równe, a wybór jednego wyłącznie na podstawie ceny może na dłuższą metę kosztować znacznie więcej z powodu błędów bezpieczeństwa WordPress.

Większość współdzielonych środowisk hostingowych jest bezpieczna, ale niektóre nie rozdzielają właściwie kont użytkowników. Jeśli konta użytkowników nie są odpowiednio rozdzielone, jedno zhakowane konto może spowodować wyłączenie każdej witryny na tym współdzielonym serwerze.

Twój host powinien być czujny, jeśli chodzi o stosowanie najnowszych poprawek bezpieczeństwa i przestrzeganie innych ważnych najlepszych praktyk dotyczących bezpieczeństwa hostingu związanych z bezpieczeństwem serwera i plików.

Jak uniknąć wyboru złego hostingu?

Wybierz renomowanego hosta dla swojej witryny z solidnym rekordem bezpieczeństwa.

2. Brak planu tworzenia kopii zapasowych WordPress

Kopie zapasowe i zabezpieczenia nie brzmią tak, jakby były ze sobą powiązane. Ale zaufaj nam, posiadanie kopii zapasowej witryny WordPress po ataku ransomware może naprawdę uratować twoją boczek.

Posiadanie kopii zapasowej po ataku ransomware może naprawdę uratować twoją bacon.

Atak ransomware ma miejsce, gdy haker szyfruje pliki Twojej witryny, uniemożliwiając dostęp do nich i Twojej witryny. Aby odzyskać dostęp do swojej witryny, potrzebujesz klucza do odszyfrowania plików. Za sporą opłatą haker z przyjemnością dostarczy ci klucz.

Posiadanie kopii zapasowej witryny WordPress umożliwia przywrócenie witryny do stanu sprzed przetrzymania witryny dla okupu. Odzyskujesz dostęp do swojej witryny bez konieczności płacenia żądanego okupu. #bekonocalony

Jak uniknąć braku kopii zapasowej witryny?

Stwórz harmonogram regularnego tworzenia kopii zapasowych swojej witryny.

3. Niebezpieczne logowanie

Login WordPress jest najbardziej atakowaną i potencjalnie najbardziej wrażliwą częścią dowolnej witryny WordPress. Domyślnie w WordPress nie ma nic wbudowanego, aby ograniczyć liczbę nieudanych prób logowania, które ktoś może wykonać. Bez ograniczenia liczby nieudanych prób logowania, jakie może wykonać osoba atakująca, mogą próbować nieskończonej liczby nazw użytkowników i haseł, aż do skutku.

Twój login WordPress jest bardzo podobny do drzwi wejściowych twojego domu. Bez zamka w drzwiach wejściowych każdy mógłby łatwo wejść do domu, zacząć przenosić meble, rozbijać rzeczy i kraść telewizor. Dodanie zamka do drzwi wejściowych ma sens tylko, aby utrudnić potencjalnemu złodziejowi włamanie się do domu.

Jak uniknąć niepewnego logowania?

Użyj wtyczki zabezpieczającej WordPress, aby ograniczyć nieprawidłowe próby logowania.

4. Brak ochrony przed zautomatyzowanymi atakami botów

Bot to oprogramowanie zaprogramowane do wykonywania określonej listy zadań. Deweloperzy tworzą zestaw instrukcji, które bot będzie wykonywał automatycznie, bez konieczności proszenia ich przez programistę o rozpoczęcie pracy. Boty będą wykonywać powtarzalne i przyziemne zadania znacznie szybciej niż my.

Niektóre z tych botów są zaprogramowane z nikczemnych motywów, takich jak:

Brute Force Bots przeczesują internet w poszukiwaniu loginów do WordPressa, aby zaatakować.

Boty do usuwania treści są zaprogramowane do pobierania zawartości Twojej witryny bez Twojej zgody. Bot może powielać zawartość, aby wykorzystać ją na stronie atakującego, aby poprawić SEO i ukraść ruch w witrynie.

Spamboty zaśmiecają Twoje komentarze obietnicami zostania milionerem podczas pracy w domu w nadziei, że skierują odwiedzających na złośliwe strony internetowe.

Jak uniknąć zautomatyzowanych ataków botów

Uniknij tego błędu bezpieczeństwa WordPress, używając w swojej witrynie automatycznej ochrony przed botami, takiej jak Google reCAPTCHA.

5. Korzystanie z podatnych na ataki wersji wtyczek, motywów lub rdzenia WordPress

Podatne wtyczki lub motywy WordPress to największy błąd w zabezpieczeniach WordPressa, jaki możesz popełnić. Aktualizowanie oprogramowania jest istotną częścią każdej strategii bezpieczeństwa, w tym rdzenia WordPress oraz motywów i wtyczek. Aktualizacje wersji to nie tylko poprawki błędów i nowe funkcje. Aktualizacje mogą również zawierać krytyczne poprawki bezpieczeństwa. Narażasz swój telefon, komputer, serwer, router lub witrynę na atak bez tej poprawki.

Hakerzy atakują załatane luki w zabezpieczeniach, ponieważ wiedzą, że ludzie nie aktualizują (w tym wtyczek i motywów w Twojej witrynie). Standardem branżowym jest publiczne ujawnianie luk w zabezpieczeniach w dniu, w którym zostaną one załatane. Po publicznym ujawnieniu luki staje się ona „znaną luką” dla przestarzałych i niezałatanych wersji oprogramowania. Oprogramowanie ze znanymi lukami w zabezpieczeniach jest łatwym celem dla hakerów.

Hakerzy lubią łatwe cele. Posiadanie przestarzałego oprogramowania ze znanymi lukami w zabezpieczeniach jest jak przekazanie hakerowi instrukcji krok po kroku, jak włamać się do witryny WordPress.

Posiadanie podatnej wtyczki lub motywu, dla których dostępna jest poprawka, ale nie została zastosowana, jest głównym winowajcą zhakowanych witryn WordPress.

Posiadanie podatnej wtyczki lub motywu, dla których dostępna jest poprawka, ale nie została zastosowana, jest głównym winowajcą zhakowanych witryn WordPress.

Jak uniknąć korzystania z podatnych na ataki wtyczek i motywów?

Aktualizuj wszystkie wtyczki i motywy, aby uniknąć błędu bezpieczeństwa WordPress związanego z podatnym oprogramowaniem.

6. Słabe bezpieczeństwo użytkownika

Słabe bezpieczeństwo użytkownika jest głównym błędem bezpieczeństwa WordPressa. Mówiąc najprościej: pojedynczy administrator WordPress ze słabym hasłem może podważyć wszystkie inne środki bezpieczeństwa witryny, które wdrożyłeś. Dlatego bezpieczeństwo użytkowników jest istotną częścią każdej strategii bezpieczeństwa WordPress.

Według raportu Verizon Data Breach Investigations, ponad 70% pracowników ponownie używa haseł w pracy. Jednak najważniejszą statystyką raportu jest to, że „81% naruszeń związanych z hakowaniem wykorzystywało skradzione lub słabe hasła”.

Na liście skompilowanej przez Splash Data najpopularniejszym hasłem zawartym we wszystkich zrzutach danych było 123456. Zrzut danych to zhakowana baza danych wypełniona hasłami użytkowników zrzuconymi gdzieś w Internecie. Czy możesz sobie wyobrazić, ile osób w Twojej witrynie używa słabego hasła, jeśli 123456 jest najczęstszym hasłem w zrzutach danych?

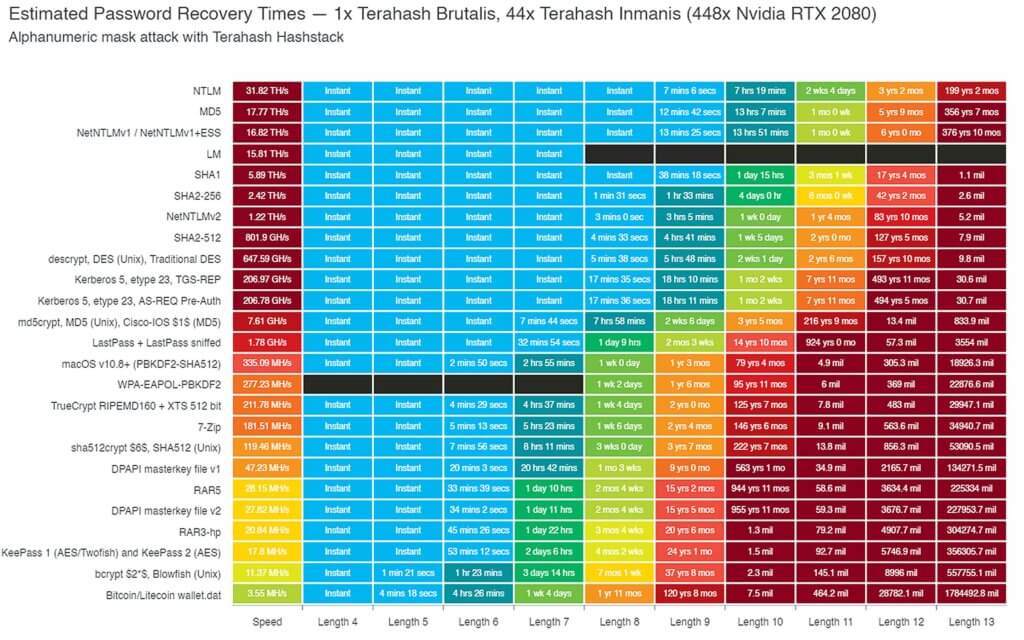

Narzędzia hakerskie stają się coraz lepsze i potrafią omijać hasła szybciej niż kiedykolwiek wcześniej. Na przykład spójrzmy na wykres stworzony przez Terahash, firmę zajmującą się łamaniem haseł o wysokiej wydajności. Ich wykres pokazuje czas potrzebny do złamania hasła przy użyciu klastra hashstack składającego się z 448x RTX 2080s.

Domyślnie WordPress używa MD5 do haszowania haseł użytkowników przechowywanych w bazie danych WP. Tak więc, zgodnie z tym wykresem, Terahash mógł złamać 8-znakowe hasło… prawie natychmiast. To nie tylko imponujące, ale także naprawdę przerażające.

Co gorsza, mimo że 91% ludzi wie, że ponowne używanie haseł jest kiepską praktyką, 59% ludzi nadal używa swoich haseł wszędzie! Wiele z tych osób nadal używa haseł, o których wiedzą, że pojawiły się w zrzucie bazy danych.

Hakerzy używają formy ataku brutalnej siły zwanej atakiem słownikowym. Atak słownikowy to metoda włamania się do witryny WordPress z powszechnie używanymi hasłami, które pojawiły się w zrzutach bazy danych. „Kolekcja nr 1? Data Breach hostowana na serwerze MEGA obejmowała 1 160 253 228 unikalnych kombinacji adresów e-mail i haseł. To jest miliard z b. Taki wynik naprawdę pomoże atakowi słownikowemu zawęzić najczęściej używane hasła WordPress.

Jak uniknąć słabego bezpieczeństwa użytkownika

Najlepszym sposobem na uniknięcie błędu bezpieczeństwa WordPress polegającego na słabym bezpieczeństwie użytkownika jest stworzenie silnej polityki haseł i użycie uwierzytelniania dwuskładnikowego.

Uwierzytelnianie dwuskładnikowe to proces weryfikacji tożsamości osoby, wymagający dwóch oddzielnych metod weryfikacji. Google udostępnił na swoim blogu, że korzystanie z uwierzytelniania dwuskładnikowego może powstrzymać 100% automatycznych ataków botów.

7. Komunikacja nieszyfrowana (bez SSL)

Brak szyfrowania komunikacji w Twojej witrynie jest poważnym błędem bezpieczeństwa WordPress. Za każdym razem, gdy dokonujemy zakupu online, następuje komunikacja między Twoją przeglądarką a sklepem internetowym. Na przykład, gdy wprowadzimy numer naszej karty kredytowej do naszej przeglądarki, nasza przeglądarka udostępni ten numer sklepowi internetowemu. Po otrzymaniu płatności sklep informuje przeglądarkę, że zakup się powiódł.

Jedną z rzeczy, o których należy pamiętać w przypadku informacji udostępnianych między naszą przeglądarką a serwerem sklepu, jest to, że informacje te zatrzymują się kilkakrotnie. Jeśli komunikacja jest niezaszyfrowana, haker może ukraść naszą kartę kredytową, zanim dotrze ona do miejsca docelowego serwera sklepu.

Aby lepiej zrozumieć, jak działa szyfrowanie, zastanów się, jak dostarczane są nasze zakupy. Jeśli kiedykolwiek śledziłeś stan dostawy zakupu online, zauważyłeś, że Twoje zamówienie zostało zatrzymane kilka razy przed dotarciem do domu. Jeśli sprzedawca nie zapakował prawidłowo Twojego zakupu, ludzie mogliby łatwo zobaczyć, co kupiłeś.

Jak uniknąć nieszyfrowanej komunikacji

Do szyfrowania komunikacji w Twojej witrynie potrzebny będzie certyfikat SSL. Jeśli Twoja witryna WordPress nie ma SSL, pierwszą rzeczą, którą powinieneś zrobić, to poprosić dostawcę usług hostingowych o sprawdzenie, czy udostępnia bezpłatny certyfikat SSL i konfigurację.

Cloudflare oferuje bezpłatny udostępniony certyfikat SSL dla witryn WordPress. Jeśli nie chcesz mieć współdzielonego certyfikatu SSL i nie masz nic przeciwko korzystaniu z wiersza poleceń, CertBot to doskonała opcja. Certbot nie tylko utworzy dla Ciebie bezpłatny certyfikat SSL za pomocą Let's Encrypt, ale również automatycznie zarządza odnowieniem certyfikatu za Ciebie.

8. Niewystarczające rejestrowanie i monitorowanie bezpieczeństwa

Niewystarczające logowanie w Twojej witrynie jest wystarczająco dużym błędem bezpieczeństwa WordPressa, który wylądował na liście 10 największych zagrożeń bezpieczeństwa aplikacji internetowych OWASP. Rejestrowanie jest istotną częścią Twojej strategii bezpieczeństwa WordPress. Monitorowanie właściwego zachowania pomoże Ci zidentyfikować i powstrzymać ataki, wykryć naruszenie oraz uzyskać dostęp i naprawić szkody wyrządzone Twojej witrynie po udanym ataku.

Niewystarczające rejestrowanie i monitorowanie może prowadzić do opóźnienia w wykryciu naruszenia bezpieczeństwa. Większość badań nad naruszeniami pokazuje, że czas na wykrycie naruszenia wynosi ponad 200 dni! Taka ilość czasu pozwala atakującemu na włamanie się do innych systemów, modyfikację, kradzież lub zniszczenie większej ilości danych.

Niewystarczające rejestrowanie i monitorowanie może prowadzić do opóźnienia w wykryciu naruszenia bezpieczeństwa. Większość badań nad naruszeniami pokazuje, że czas na wykrycie naruszenia wynosi ponad 200 dni!

Jak uniknąć niewystarczającego rejestrowania?

Dodaj logowanie bezpieczeństwa do swojej witryny, aby uniknąć tego błędu bezpieczeństwa WordPress. Możesz użyć niektórych funkcji programistycznych i filtrów zapewnianych przez WordPress, aby stworzyć system rejestrowania, ale najłatwiejszym sposobem na uruchomienie dziennika bezpieczeństwa jest zainstalowanie wtyczki zabezpieczającej WordPress

9. Nieużywane wtyczki i motywy

Posiadanie nieużywanych lub nieaktywnych wtyczek i motywów w Twojej witrynie jest poważnym błędem bezpieczeństwa WordPress. Każdy fragment kodu w Twojej witrynie to potencjalny punkt wejścia dla hakera.

Powszechną praktyką dla programistów jest używanie kodu innych firm, takich jak biblioteki JS, w swoich wtyczkach i motywach. Niestety, jeśli biblioteki nie są odpowiednio utrzymywane, mogą tworzyć luki, które atakujący mogą wykorzystać do zhakowania Twojej witryny.

Jak unikać wtyczek i motywów

Odinstaluj i całkowicie usuń niepotrzebne wtyczki i motywy ze swojej witryny WordPress, aby ograniczyć liczbę punktów dostępu i kodu wykonywalnego w swojej witrynie.

Odinstaluj i całkowicie usuń niepotrzebne wtyczki i motywy ze swojej witryny WordPress, aby ograniczyć liczbę punktów dostępu i kodu wykonywalnego w swojej witrynie.

Ponadto unikaj używania porzuconych wtyczek WordPress. Jeśli jakakolwiek wtyczka zainstalowana w Twojej witrynie WordPress nie otrzymała aktualizacji od sześciu miesięcy lub dłużej.

10. Instalowanie oprogramowania z niezaufanych źródeł

Instalowanie oprogramowania z niezaufanych źródeł jest jednym z najszybszych sposobów na stworzenie błędu bezpieczeństwa WordPress. Powinieneś uważać na „pustą” wersję komercyjnych wtyczek. Często te bezpłatne lub mocno przecenione wersje wtyczek pro zawierają złośliwy kod.

Powinieneś uważać na „pustą” wersję komercyjnych wtyczek. Często te bezpłatne lub mocno przecenione wersje wtyczek pro zawierają złośliwy kod.

Nie ma znaczenia, w jaki sposób zablokujesz swoją witrynę WordPress, jeśli to ty instalujesz złośliwe oprogramowanie.

Jak unikać oprogramowania z niezaufanych źródeł

Powinieneś instalować tylko oprogramowanie, które otrzymujesz z WordPress.org, dobrze znanych repozytoriów komercyjnych lub bezpośrednio od renomowanych programistów.

Powinieneś instalować tylko oprogramowanie, które otrzymujesz z WordPress.org, dobrze znanych repozytoriów komercyjnych lub bezpośrednio od renomowanych programistów.

Jeśli wtyczka lub motyw WordPress nie są rozpowszechniane na stronie dewelopera, przed pobraniem wtyczki należy przeprowadzić należytą staranność. Skontaktuj się z programistami, aby sprawdzić, czy są oni w jakikolwiek sposób powiązani z witryną, która oferuje ich produkt za darmo lub po obniżonej cenie.

Podsumowanie: wyjaśniono 10 najważniejszych błędów bezpieczeństwa WordPress

Jak widać, istnieje wiele potencjalnych błędów bezpieczeństwa WordPressa. Na szczęście wszystkie błędy bezpieczeństwa można łatwo uniknąć przy odrobinie wysiłku z naszej strony.

Prosta lista kontrolna bezpieczeństwa WordPress

Większość luk w zabezpieczeniach WordPressa można złagodzić, stosując proaktywne podejście do bezpieczeństwa WordPressa. Podsumowując, oto prosta lista kontrolna bezpieczeństwa WordPress do naśladowania:

- 1. Wybierz hosting wysokiej jakości.

- 2. Utwórz harmonogram tworzenia kopii zapasowych.

- 3. Ogranicz nieprawidłowe próby logowania

- 4. Dodaj automatyczną ochronę przed botami.

- 5. Unikaj używania podatnego oprogramowania.

- 6. Używaj silnych haseł i 2fa.

- 7. Szyfruj komunikację za pomocą SSL.

- 8. Dodaj rejestrowanie bezpieczeństwa WordPress.

- 9. Usuń nieużywane wtyczki i motywy.

- 10. Instaluj oprogramowanie tylko z zaufanych źródeł.

Uzyskaj iThemes Security Pro

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.