トップ10のWordPressセキュリティの間違いとそれらを回避する方法

公開: 2020-10-23WordPressのセキュリティミスは簡単に起こります。 WordPressセキュリティで最も一般的な間違いは、古い情報、一般的なWordPressセキュリティの神話、またはWordPressセキュリティのベストプラクティスを知らないことに基づいている可能性があります。

WordPress自体は安全ですが、WordPressのセキュリティミスを回避するには、サイト所有者の少しの努力が必要です。 この投稿では、WordPressのセキュリティミスのトップ10を、それらを回避するためのヒントとともに取り上げます。

飛び込みましょう。WordPressホストの品質から、使用するテーマやプラグインへのWordPress管理者ログインまでのすべてをカバーします。

1.貧弱なホスティングの選択

すべてのウェブホストが同じように作成されているわけではなく、価格だけで1つを選択すると、長期的にはWordPressのセキュリティミスにより、はるかに多くの費用がかかる可能性があります。

ほとんどの共有ホスティング環境は安全ですが、ユーザーアカウントを適切に分離していないものもあります。 ユーザーアカウントが適切に分離されていない場合、1つの侵害されたアカウントが、その共有サーバー上のすべてのWebサイトを停止させる可能性があります。

ホストは、最新のセキュリティパッチを適用し、サーバーとファイルのセキュリティに関連する他の重要なホスティングセキュリティのベストプラクティスに従うことに注意する必要があります。

貧弱なホスティングの選択を回避する方法

確かなセキュリティ記録を持つあなたのウェブサイトのための評判の良いホストを選択してください。

2.WordPressバックアッププランがない

バックアップとセキュリティは、実際には関連しているようには聞こえません。 しかし、私たちを信頼してください。ランサムウェア攻撃の後にWordPress Webサイトのバックアップをとることで、ベーコンを本当に節約できます。

ランサムウェア攻撃の後にバックアップをとることで、ベーコンを本当に節約できます。

ランサムウェア攻撃とは、ハッカーがWebサイトのファイルを暗号化して、それらのファイルとWebサイトにアクセスできないようにすることです。 Webサイトへのアクセスを回復するには、ファイルを復号化するためのキーが必要です。 高額な料金で、ハッカーは喜んであなたに鍵を提供します。

WordPress Webサイトのバックアップを作成すると、Webサイトが身代金を要求される前の状態にロールバックできます。 あなたは要求された身代金を支払う必要なしにあなたのウェブサイトへのアクセスを取り戻します。 #baconsaved

ウェブサイトのバックアップがないことを回避する方法

Webサイトを定期的にバックアップするスケジュールを作成します。

3.安全でないログイン

WordPressログインは、WordPressサイトの中で最も攻撃され、潜在的に最も脆弱な部分です。 デフォルトでは、WordPressには、誰かが失敗したログイン試行の回数を制限するものは何も組み込まれていません。 攻撃者が試行できるログイン試行の失敗回数に制限がない場合、攻撃者は成功するまで、無限の数のユーザー名とパスワードを試行し続けることができます。

WordPressのログインは、家の正面玄関によく似ています。 玄関のドアに鍵がかかっていなければ、誰でも簡単に家に足を踏み入れ、家具を動かしたり、物を壊したり、テレビを盗んだりすることができます。 泥棒になりそうな人が家に侵入しにくくするために、玄関のドアに錠を追加するのは理にかなっています。

安全でないログインを回避する方法

WordPressセキュリティプラグインを使用して、無効なログイン属性を制限します。

4.自動ボット攻撃に対する保護はありません

ボットは、特定のタスクリストを実行するようにプログラムされたソフトウェアです。 開発者は、ボットが開始するように指示しなくてもボットが自動的に従う一連の指示を作成します。 ボットは、反復的でありふれたタスクを私たちよりもはるかに速く実行します。

これらのボットのいくつかは、次のような悪質な動機でプログラムされています。

ブルートフォースボットは、攻撃するWordPressログインを探してインターネットを精査します。

コンテンツスクレイピングボットは、あなたの許可なしにあなたのウェブサイトのコンテンツをダウンロードするようにプログラムされています。 ボットは、攻撃者のWebサイトで使用するコンテンツを複製して、SEOを改善し、サイトのトラフィックを盗むことができます。

スパムロボットは、訪問者を悪意のあるWebサイトに誘導することを期待して、自宅で仕事をしながら億万長者になることを約束して、コメントを台無しにします。

自動ボット攻撃を回避する方法

ウェブサイトでGooglereCAPTCHAなどの自動ボット保護を使用して、このWordPressのセキュリティミスを回避してください。

5.脆弱なバージョンのプラグイン、テーマ、またはWordPressCoreの使用

脆弱なWordPressプラグインまたはテーマは、WordPressのセキュリティ上の最大の間違いです。 ソフトウェアを最新の状態に保つことは、セキュリティ戦略の重要な部分であり、これにはWordPressコアとテーマおよびプラグインが含まれます。 バージョンの更新は、バグ修正や新機能のためだけのものではありません。 アップデートには、重要なセキュリティパッチを含めることもできます。 そのパッチがないと、電話、コンピューター、サーバー、ルーター、またはWebサイトが攻撃に対して脆弱なままになります。

ハッカーは、人々が更新しないことを知っているため、パッチが適用された脆弱性を標的にします(Webサイトのプラグインやテーマを含む)。 パッチが適用された日に脆弱性を公開することは業界標準です。 脆弱性が公開された後、その脆弱性は、ソフトウェアの古いバージョンとパッチが適用されていないバージョンの「既知の脆弱性」になります。 既知の脆弱性を持つソフトウェアは、ハッカーにとって簡単な標的です。

ハッカーは簡単な標的が好きです。 既知の脆弱性を持つ古いソフトウェアを持っていることは、ハッカーにWordPressWebサイトに侵入するためのステップバイステップの指示を渡すようなものです。

パッチが利用可能であるが適用されていない脆弱なプラグインまたはテーマを持っていることは、ハッキングされたWordPressWebサイトの最大の原因です。

パッチが利用可能であるが適用されていない脆弱なプラグインまたはテーマを持っていることは、ハッキングされたWordPressWebサイトの最大の原因です。

脆弱なプラグインとテーマの使用を回避する方法

脆弱なソフトウェアのWordPressセキュリティミスを回避するために、すべてのプラグインとテーマを最新の状態に保ちます。

6.弱いユーザーセキュリティ

弱いユーザーセキュリティは、WordPressのセキュリティ上の大きな間違いです。 簡単に言えば、弱いパスワードを持つ1人のWordPress管理ユーザーは、あなたが実施した他のすべてのWebサイトのセキュリティ対策を損なう可能性があります。 そのため、ユーザーセキュリティはWordPressのセキュリティ戦略に欠かせない要素です。

Verizonのデータ漏えい調査レポートによると、従業員の70%以上が職場でパスワードを再利用しています。 しかし、レポートの最も重要な統計は、「ハッキング関連の侵害の81%が、盗まれたパスワードまたは弱いパスワードのいずれかを利用した」というものです。

Splash Dataによって編集されたリストでは、すべてのデータダンプに含まれる最も一般的なパスワードは123456でした。データダンプは、インターネット上のどこかにダンプされたユーザーパスワードで満たされたハッキングされたデータベースです。 123456がデータダンプで最も一般的なパスワードである場合、Webサイトで弱いパスワードを使用している人の数を想像できますか?

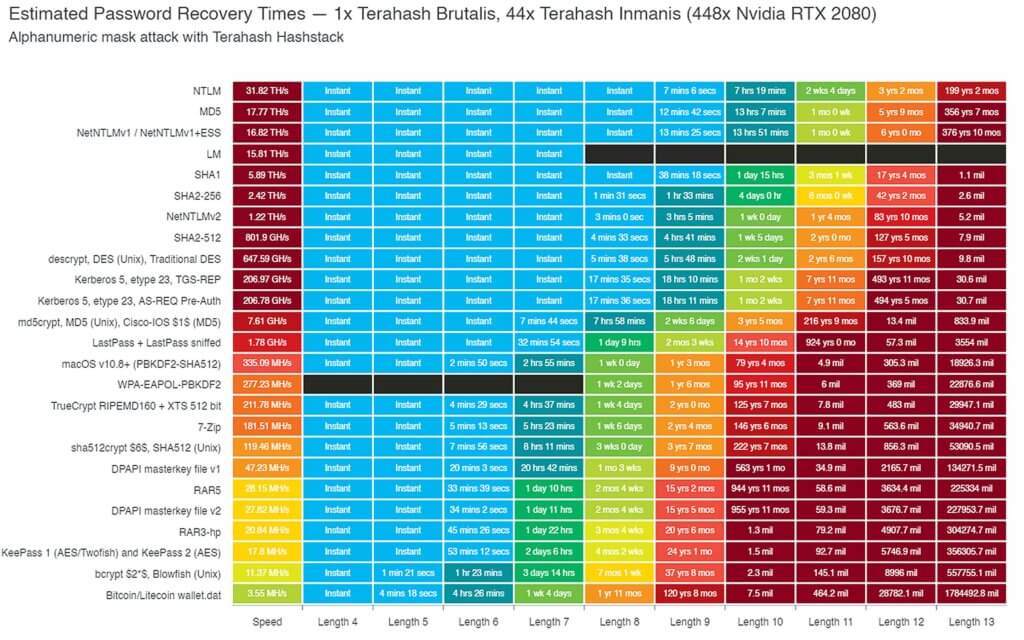

ハッカーのツールは改善されており、これまでになく高速にパスワードをバイパスできます。 たとえば、高性能のパスワードクラッキング会社であるTerahashによって作成されたグラフを見てみましょう。 彼らのチャートは、448x RTX2080のハッシュスタッククラスターを使用してパスワードを解読するのにかかる時間を示しています。

デフォルトでは、WordPressはMD5を使用してWPデータベースに保存されているユーザーパスワードをハッシュします。 したがって、このチャートによると、Terahashは8文字のパスワードを解読する可能性があります…ほぼ瞬時に。 それはとても印象的であるだけでなく、本当に怖いです。

さらに悪いことに、91%の人がパスワードの再利用は悪い習慣だと知っていますが、59%の人は今でもどこでもパスワードを再利用しています。 これらの人々の多くは、データベースダンプに表示されていることがわかっているパスワードをまだ使用しています。

ハッカーは、辞書攻撃と呼ばれるブルートフォース攻撃の形式を使用します。 辞書攻撃は、データベースダンプに表示される一般的に使用されるパスワードを使用してWordPressWebサイトに侵入する方法です。 「コレクション#1? MEGAホストでホストされたデータ侵害には、電子メールアドレスとパスワードの1,160,253,228の一意の組み合わせが含まれていました。 それはbで10億です。 この種のスコアは、辞書攻撃が最も一般的に使用されるWordPressパスワードを絞り込むのに本当に役立ちます。

弱いユーザーセキュリティを回避する方法

弱いユーザーセキュリティというWordPressのセキュリティミスを回避する最善の方法は、強力なパスワードポリシーを作成し、2要素認証を使用することです。

二要素認証は、2つの別個の検証方法を要求することにより、個人のIDを検証するプロセスです。 Googleはブログで、2要素認証を使用すると自動ボット攻撃を100%阻止できることを共有しました。

7.暗号化されていない通信(SSLなし)

ウェブサイトの通信を暗号化しないことは、WordPressの重大なセキュリティミスです。 私たちがオンラインで購入するときはいつでも、あなたのブラウザとオンラインショップの間でコミュニケーションが起こります。 たとえば、ブラウザにクレジットカード番号を入力すると、ブラウザはその番号をオンラインストアと共有します。 ストアは支払いを受け取ると、購入が成功したことを通知するようにブラウザに通知します。

ブラウザとストアのサーバー間で共有される情報について覚えておくべきことの1つは、情報が転送中に数回停止することです。 通信が暗号化されていない場合、ハッカーはストアのサーバーの最終宛先に到達する前にクレジットカードを盗む可能性があります。

暗号化がどのように機能するかをよりよく理解するには、購入品がどのように配信されるかを考えてください。 オンライン購入の配送状況を追跡したことがある場合は、ご自宅に到着する前に注文が数回停止したことをご存知でしょう。 売り手があなたの購入品を適切に包装しなかった場合、人々はあなたが購入したものを簡単に見ることができます。

暗号化されていない通信を回避する方法

Webサイトでの通信を暗号化するには、SSL証明書が必要です。 WordPress WebサイトにSSLがない場合、最初にすべきことは、ホスティングプロバイダーに無料のSSL証明書と構成を提供しているかどうかを確認することです。

Cloudflareは、WordPressWebサイト用の無料の共有SSL証明書を提供します。 共有SSL証明書を使用したくない場合で、コマンドラインに慣れている場合は、CertBotが優れたオプションです。 Certbotは、Let's Encryptを使用して無料のSSL証明書を作成するだけでなく、証明書の更新を自動的に管理します。

8.不十分なセキュリティログと監視

あなたのウェブサイトへの不十分なロギングは、それがウェブアプリケーションのセキュリティリスクのOWASPトップ10に上陸したほど大きなWordPressのセキュリティミスです。 ロギングは、WordPressのセキュリティ戦略の重要な部分です。 適切な動作を監視することで、攻撃を特定して阻止し、違反を検出し、攻撃が成功した後にWebサイトに加えられた損傷にアクセスして修復することができます。

ロギングとモニタリングが不十分な場合、セキュリティ違反の検出が遅れる可能性があります。 ほとんどの違反調査によると、違反を検出するまでの時間は200日を超えています。 その時間の長さにより、攻撃者は他のシステムを侵害したり、より多くのデータを変更、盗んだり、破壊したりすることができます。

ロギングとモニタリングが不十分な場合、セキュリティ違反の検出が遅れる可能性があります。 ほとんどの違反調査によると、違反を検出するまでの時間は200日を超えています。

不十分なロギングを回避する方法

このWordPressのセキュリティミスを回避するために、Webサイトにセキュリティログを追加してください。 WordPressが提供する開発者機能とフィルターの一部を使用してログシステムを作成できますが、セキュリティログを開始する最も簡単な方法は、WordPressセキュリティプラグインをインストールすることです。

9.未使用のプラグインとテーマ

未使用または非アクティブなプラグインとテーマがWebサイトにあることは、WordPressのセキュリティ上の大きな間違いです。 Webサイト上のすべてのコードは、ハッカーの潜在的なエントリポイントです。

開発者は、プラグインやテーマでJSライブラリなどのサードパーティコードを使用するのが一般的です。 残念ながら、ライブラリが適切に維持されていないと、攻撃者がWebサイトをハッキングするために利用できる脆弱性が作成される可能性があります。

プラグインとテーマを回避する方法

WordPressサイトの不要なプラグインとテーマをアンインストールして完全に削除し、Webサイト上のアクセスポイントと実行可能コードの数を制限します。

WordPressサイトの不要なプラグインとテーマをアンインストールして完全に削除し、Webサイト上のアクセスポイントと実行可能コードの数を制限します。

さらに、放棄されたWordPressプラグインの使用は避けてください。 WordPressサイトにインストールされているプラグインが6か月以上更新されていない場合。

10.信頼できないソースからのソフトウェアのインストール

信頼できないソースからソフトウェアをインストールすることは、WordPressのセキュリティミスを引き起こすための迅速な方法の1つです。 商用プラグインの「ヌル」バージョンには注意する必要があります。 多くの場合、これらの無料または大幅に割引されたバージョンのプロプラグインには、悪意のあるコードが含まれています。

商用プラグインの「ヌル」バージョンには注意する必要があります。 多くの場合、これらの無料または大幅に割引されたバージョンのプロプラグインには、悪意のあるコードが含まれています。

マルウェアをインストールしているのであれば、WordPressサイトをどのようにロックダウンするかは問題ではありません。

信頼できないソースからのソフトウェアを回避する方法

WordPress.org、有名な商用リポジトリ、または評判の良い開発者から直接入手したソフトウェアのみをインストールする必要があります。

WordPress.org、有名な商用リポジトリ、または評判の良い開発者から直接入手したソフトウェアのみをインストールする必要があります。

WordPressプラグインまたはテーマが開発者のウェブサイトで配布されていない場合は、プラグインをダウンロードする前にデューデリジェンスを行う必要があります。 開発者に連絡して、製品を無料または割引価格で提供しているWebサイトと何らかの形で提携しているかどうかを確認してください。

まとめ:WordPressのセキュリティの間違いトップ10の説明

ご覧のとおり、WordPressのセキュリティミスの可能性がたくさんあります。 幸いなことに、セキュリティ上の間違いはすべて、私たちのほんの少しの努力で簡単に回避できます。

シンプルなWordPressセキュリティチェックリスト

WordPressのセキュリティの脆弱性のほとんどは、WordPressのセキュリティにプロアクティブなアプローチをとることで軽減できます。 要約すると、従うべき簡単なWordPressセキュリティチェックリストは次のとおりです。

- 1.高品質のホスティングを選択します。

- 2.バックアップスケジュールを作成します。

- 3.無効なログイン試行を制限します

- 4.自動ボット保護を追加します。

- 5.脆弱なソフトウェアの使用は避けてください。

- 6.強力なパスワードと2faを使用します。

- 7.SSLを使用して通信を暗号化します。

- 8.WordPressセキュリティログを追加します。

- 9.未使用のプラグインとテーマを削除します。

- 10.信頼できるソースからのソフトウェアのみをインストールします。

iThemes SecurityProを入手する

Michaelは毎週、WordPressの脆弱性レポートをまとめて、サイトを安全に保つのに役立てています。 iThemesのプロダクトマネージャーとして、彼は私たちがiThemes製品ラインナップを改善し続けるのを手伝ってくれます。 彼は巨大なオタクであり、新旧のすべての技術について学ぶのが大好きです。 マイケルが妻と娘と一緒に遊んだり、仕事をしていないときに音楽を読んだり聞いたりしているのを見つけることができます。