أهم 10 أخطاء أمنية في WordPress وكيفية تجنبها

نشرت: 2020-10-23من السهل ارتكاب أخطاء أمان WordPress. يمكن أن تستند الأخطاء الأكثر شيوعًا في أمان WordPress الخاص بك إلى معلومات قديمة أو خرافات أمان WordPress الشائعة أو عدم معرفة أفضل ممارسات أمان WordPress.

في حين أن WordPress نفسه آمن ، فإن تجنب أخطاء أمان WordPress يتطلب القليل من الجهد من مالكي المواقع. في هذا المنشور ، سنغطي أهم 10 أخطاء أمنية في WordPress مع نصائح حول كيفية تجنبها.

دعنا نتعمق. سنغطي كل شيء بدءًا من جودة مضيف WordPress الخاص بك إلى تسجيل دخول مسؤول WordPress إلى السمات والإضافات التي تستخدمها.

1. اختيار استضافة سيئة

لا يتم إنشاء جميع مضيفي الويب على قدم المساواة ، واختيار واحد فقط على السعر يمكن أن ينتهي بك الأمر إلى تكلفتك أكثر على المدى الطويل مع أخطاء أمان WordPress.

معظم بيئات الاستضافة المشتركة آمنة ، لكن بعضها لا يفصل بين حسابات المستخدمين بشكل صحيح. إذا لم يتم فصل حسابات المستخدمين بشكل صحيح ، يمكن لحساب واحد تم اختراقه إزالة كل موقع ويب على هذا الخادم المشترك.

يجب أن يكون مضيفك يقظًا بشأن تطبيق أحدث تصحيحات الأمان واتباع أفضل ممارسات أمان الاستضافة المهمة الأخرى المتعلقة بأمان الخادم والملفات.

كيفية تجنب اختيار استضافة سيئة

اختر مضيفًا حسن السمعة لموقع الويب الخاص بك مع سجل أمان قوي.

2. عدم وجود خطة نسخ احتياطي لـ WordPress

لا يبدو أن النسخ الاحتياطية والأمان مرتبطان حقًا. لكن ثق بنا ، فامتلاك نسخة احتياطية من موقع WordPress الخاص بك بعد هجوم فدية يمكن أن يوفر حقًا لحم الخنزير المقدد.

يمكن أن يؤدي الاحتفاظ بنسخة احتياطية بعد هجوم رانسوم وير إلى توفير لحم الخنزير المقدد حقًا.

هجوم برامج الفدية هو عندما يقوم أحد المتطفلين بتشفير ملفات موقع الويب الخاص بك ، مما يجعل الوصول إليها وموقع الويب الخاص بك غير ممكن الوصول إليه. لاستعادة الوصول إلى موقع الويب الخاص بك ، تحتاج إلى مفتاح لفك تشفير الملفات. مقابل رسوم باهظة ، سيكون المخترق أكثر من سعيد لتقديم المفتاح لك.

يتيح لك الحصول على نسخة احتياطية من موقع WordPress الخاص بك استعادة موقع الويب الخاص بك إلى حالة قبل حجز موقع الويب الخاص بك للحصول على فدية. يمكنك استعادة الوصول إلى موقع الويب الخاص بك دون الحاجة إلى دفع الفدية المطلوبة. # حرير

كيفية تجنب عدم وجود نسخة احتياطية من موقع الويب

قم بإنشاء جدول زمني لإجراء نسخ احتياطي لموقع الويب الخاص بك بانتظام.

3. عمليات تسجيل الدخول غير الآمنة

يعد تسجيل الدخول إلى WordPress هو الجزء الأكثر هجومًا والأكثر ضعفًا في أي موقع WordPress. بشكل افتراضي ، لا يوجد أي شيء مضمّن في WordPress للحد من عدد محاولات تسجيل الدخول الفاشلة التي يمكن لشخص ما القيام بها. بدون حد لعدد محاولات تسجيل الدخول الفاشلة التي يمكن للمهاجم القيام بها ، يمكنهم الاستمرار في تجربة عدد لا نهائي من أسماء المستخدمين وكلمات المرور حتى تنجح.

تسجيل الدخول إلى WordPress يشبه إلى حد كبير الباب الأمامي لمنزلك. بدون قفل على بابك الأمامي ، سيكون من السهل على أي شخص السير مباشرة إلى منزلك ، والبدء في تحريك أثاثك ، وتحطيم أغراضك ، وسرقة تلفزيونك. من المنطقي فقط إضافة قفل إلى الباب الأمامي الخاص بك لجعل من الصعب على اللص المحتمل اقتحام منزلك.

كيفية تجنب تسجيل دخول غير آمن

استخدم مكونًا إضافيًا للأمان في WordPress للحد من محاولات تسجيل الدخول غير الصالحة.

4. لا توجد حماية ضد هجمات الروبوت الآلية

الروبوت هو جزء من البرنامج تمت برمجته لأداء قائمة محددة من المهام. ينشئ المطورون مجموعة من الإرشادات التي سيتبعها الروبوت تلقائيًا دون أن يحتاج المطور إلى إخبارهم للبدء. ستؤدي الروبوتات مهامًا متكررة ودنيوية بطريقة أسرع مما نستطيع.

تمت برمجة بعض هذه الروبوتات بدوافع شائنة مثل:

تجوب روبوتات القوة الغاشمة الإنترنت بحثًا عن عمليات تسجيل دخول إلى WordPress لمهاجمتها.

تمت برمجة برامج اقتطاف المحتوى لتنزيل محتويات موقع الويب الخاص بك دون إذنك. يمكن أن يكرر الروبوت المحتوى لاستخدامه على موقع المهاجم لتحسين مُحسّنات محرّكات البحث الخاصة به وسرقة حركة المرور على موقعك.

يفسد السبامس تعليقاتك بوعود بأن تصبح مليونيراً أثناء العمل من المنزل على أمل إرسال زوار موقعك إلى مواقع ويب ضارة.

كيفية تجنب هجمات الروبوت الآلية

تجنب هذا الخطأ الأمني في WordPress باستخدام الحماية الآلية للروبوت مثل Google reCAPTCHA على موقع الويب الخاص بك.

5. استخدام الإصدارات الضعيفة من المكونات الإضافية أو السمات أو WordPress Core

تعد إضافات أو سمات WordPress الضعيفة أكبر خطأ أمني في WordPress يمكنك القيام به. يعد الحفاظ على تحديث البرامج جزءًا أساسيًا من أي استراتيجية أمان ، وهذا يشمل نواة WordPress وموضوعاتك ومكوناتك الإضافية. تحديثات الإصدار ليست فقط لإصلاحات الأخطاء والميزات الجديدة. يمكن أن تتضمن التحديثات أيضًا تصحيحات أمان مهمة. أنت تترك هاتفك أو جهاز الكمبيوتر أو الخادم أو جهاز التوجيه أو موقع الويب عرضة للهجوم بدون هذا التصحيح.

يستهدف المتسللون نقاط الضعف المصححة لأنهم يعرفون أن الأشخاص لا يقومون بالتحديث (بما في ذلك المكونات الإضافية والسمات على موقع الويب الخاص بك). يعد الكشف علنًا عن نقاط الضعف في يوم تصحيحها معيارًا صناعيًا. بعد الكشف العلني عن الثغرة الأمنية ، تصبح الثغرة "ثغرة أمنية معروفة" للإصدارات القديمة وغير المصححة من البرنامج. البرامج ذات الثغرات الأمنية المعروفة هي هدف سهل للقراصنة.

يحب المتسللون الأهداف السهلة. إن امتلاك برنامج قديم به نقاط ضعف معروفة يشبه إعطاء المتسلل إرشادات خطوة بخطوة لاقتحام موقع WordPress الخاص بك.

يعد وجود مكون إضافي أو سمة ضعيفة يتوفر لها التصحيح ولكن لم يتم تطبيقها هو الجاني الأول لمواقع WordPress التي تم اختراقها.

يعد وجود مكون إضافي أو سمة ضعيفة يتوفر لها التصحيح ولكن لم يتم تطبيقها هو الجاني الأول لمواقع WordPress التي تم اختراقها.

كيفية تجنب استخدام المكونات الإضافية والسمات المعرضة للخطر

حافظ على تحديث جميع المكونات الإضافية والسمات الخاصة بك لتجنب خطأ أمان WordPress للبرامج الضعيفة.

6. ضعف أمن المستخدم

يعد أمان المستخدم الضعيف خطأ أمان رئيسيًا في WordPress. ببساطة: يمكن لمستخدم مسؤول واحد في WordPress بكلمة مرور ضعيفة أن يقوض جميع تدابير أمان مواقع الويب الأخرى التي وضعتها. هذا هو السبب في أن أمان المستخدم هو جزء أساسي من أي استراتيجية أمان في WordPress.

وفقًا لتقرير تحقيقات خرق بيانات Verizon ، يعيد أكثر من 70٪ من الموظفين استخدام كلمات المرور في العمل. لكن الإحصائيات الأكثر أهمية من التقرير هي أن "81٪ من الانتهاكات المتعلقة بالقرصنة استفادت من كلمات المرور المسروقة أو الضعيفة".

في قائمة تم تجميعها بواسطة Splash Data ، كانت كلمة المرور الأكثر شيوعًا المضمنة في جميع عمليات تفريغ البيانات هي 123456. تفريغ البيانات عبارة عن قاعدة بيانات مخترقة مليئة بكلمات مرور المستخدم الملقاة في مكان ما على الإنترنت. هل يمكنك تخيل عدد الأشخاص على موقع الويب الخاص بك الذين يستخدمون كلمة مرور ضعيفة إذا كانت 123456 هي كلمة المرور الأكثر شيوعًا في عمليات تفريغ البيانات؟

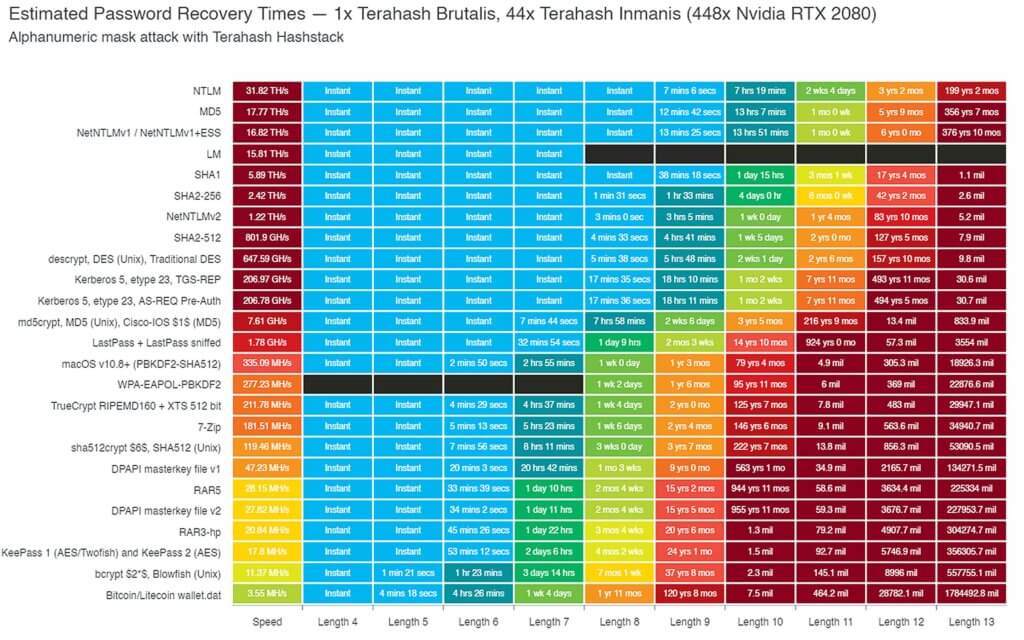

تتحسن أدوات الهاكر ، ويمكنها تجاوز كلمات المرور بشكل أسرع من أي وقت مضى. على سبيل المثال ، دعنا نلقي نظرة على مخطط أنشأته شركة Terahash ، وهي شركة عالية الأداء لاختراق كلمات المرور. يوضح الرسم البياني الخاص بهم الوقت الذي يستغرقه اختراق كلمة المرور باستخدام مجموعة تجزئة تبلغ 448x RTX 2080s.

بشكل افتراضي ، يستخدم WordPress MD5 لتجزئة كلمات مرور المستخدم المخزنة في قاعدة بيانات WP. لذلك ، وفقًا لهذا الرسم البياني ، يمكن لـ Terahash كسر كلمة مرور مكونة من 8 أحرف… على الفور تقريبًا. هذا ليس مثيرًا للإعجاب فحسب ، بل إنه مخيف حقًا أيضًا.

ومما زاد الطين بلة ، على الرغم من أن 91٪ من الأشخاص يعرفون أن إعادة استخدام كلمات المرور ممارسة سيئة ، إلا أن 59٪ من الأشخاص لا يزالون يعيدون استخدام كلمات المرور الخاصة بهم في كل مكان! لا يزال العديد من هؤلاء الأشخاص يستخدمون كلمات مرور يعرفون أنها ظهرت في ملف تفريغ قاعدة البيانات.

يستخدم المتسللون شكلاً من أشكال القوة الغاشمة المهاجمة يسمى هجوم القاموس. هجوم القاموس هو طريقة لاقتحام موقع WordPress باستخدام كلمات مرور شائعة الاستخدام ظهرت في مقالب قاعدة البيانات. "المجموعة رقم 1؟ تضمنت عملية اختراق البيانات التي تمت استضافتها على MEGA 1160253228 مجموعة فريدة من عناوين البريد الإلكتروني وكلمات المرور. هذا هو مليار مع أ ب. سيساعد هذا النوع من النقاط حقًا هجوم القاموس على تضييق كلمات مرور WordPress الأكثر استخدامًا.

كيفية تجنب ضعف أمان المستخدم

أفضل طريقة لتجنب خطأ أمان WordPress لأمان المستخدم الضعيف هي إنشاء سياسة كلمة مرور قوية واستخدام المصادقة الثنائية.

المصادقة الثنائية هي عملية التحقق من هوية الشخص من خلال طلب طريقتين منفصلتين للتحقق. شاركت Google على مدونتها أن استخدام المصادقة الثنائية يمكن أن يوقف 100٪ من هجمات الروبوت الآلية.

7. الاتصالات غير المشفرة (بدون SSL)

يعد عدم تشفير الاتصالات على موقع الويب الخاص بك خطأ أمنيًا خطيرًا في WordPress. في أي وقت نقوم بعملية شراء عبر الإنترنت ، يحدث الاتصال بين متصفحك والمتجر عبر الإنترنت. على سبيل المثال ، عندما ندخل رقم بطاقة الائتمان الخاصة بنا في متصفحنا ، سيقوم متصفحنا بمشاركة الرقم مع المتجر عبر الإنترنت. بعد أن يتلقى المتجر الدفعة ، فإنه يخبر متصفحك لإعلامك بنجاح عملية الشراء.

هناك شيء واحد يجب مراعاته بشأن المعلومات التي تتم مشاركتها بين متصفحنا وخادم المتجر وهو أن المعلومات تتوقف عدة مرات أثناء النقل. إذا كان الاتصال غير مشفر ، يمكن للمتسلل سرقة بطاقة الائتمان الخاصة بنا قبل أن تصل إلى الوجهة النهائية لخادم المتجر.

لفهم كيفية عمل التشفير بشكل أفضل ، فكر في كيفية تسليم مشترياتنا. إذا سبق لك أن تتبعت حالة التسليم لعملية شراء عبر الإنترنت ، فستلاحظ أن طلبك توقف عدة مرات قبل وصوله إلى منزلك. إذا لم يقم البائع بتغليف مشترياتك بشكل صحيح ، فسيكون من السهل على الأشخاص رؤية ما اشتريته.

كيفية تجنب الاتصال غير المشفر

ستحتاج إلى شهادة SSL لتشفير الاتصال على موقع الويب الخاص بك. إذا كان موقع WordPress الخاص بك يفتقر إلى SSL ، فإن أول شيء يجب عليك فعله هو أن تطلب من مزود الاستضافة معرفة ما إذا كان يوفر شهادة وتكوين SSL مجانيين.

تقدم Cloudflare شهادة SSL مشتركة مجانية لمواقع WordPress. إذا كنت تفضل عدم الحصول على شهادة SSL مشتركة وكنت مرتاحًا لسطر الأوامر ، فإن CertBot يعد خيارًا ممتازًا. لا يُنشئ Certbot شهادة SSL مجانية فقط باستخدام Let's Encrypt نيابة عنك ، ولكنه سيدير أيضًا تجديد الشهادة تلقائيًا نيابةً عنك.

8. التسجيل الأمني غير كاف والمراقبة

يعد تسجيل الدخول غير الكافي إلى موقع الويب الخاص بك خطأ أمنيًا كبيرًا بما يكفي في WordPress لدرجة أنه هبط على قائمة OWASP العشرة الأولى من مخاطر أمان تطبيقات الويب. يعد التسجيل جزءًا أساسيًا من استراتيجية أمان WordPress الخاصة بك. ستساعدك مراقبة السلوك الصحيح في تحديد الهجمات وإيقافها ، واكتشاف الاختراق ، والوصول إلى الضرر الذي لحق بموقعك على الويب وإصلاحه بعد هجوم ناجح.

يمكن أن يؤدي عدم كفاية التسجيل والمراقبة إلى تأخير في اكتشاف خرق أمني. تظهر معظم دراسات الاختراق أن الوقت اللازم لاكتشاف الاختراق يزيد عن 200 يوم! يسمح هذا المقدار من الوقت للمهاجم باختراق أنظمة أخرى أو تعديل أو سرقة أو إتلاف المزيد من البيانات.

يمكن أن يؤدي عدم كفاية التسجيل والمراقبة إلى تأخير في اكتشاف خرق أمني. تظهر معظم دراسات الاختراق أن الوقت اللازم لاكتشاف الاختراق يزيد عن 200 يوم!

كيفية تجنب التسجيل غير الكافي

أضف تسجيل الأمان إلى موقع الويب الخاص بك لتجنب هذا الخطأ الأمني في WordPress. يمكنك استخدام بعض وظائف المطور وعوامل التصفية التي يوفرها WordPress لإنشاء نظام تسجيل ، ولكن أسهل طريقة لبدء سجل الأمان هي تثبيت مكون إضافي للأمان في WordPress

9. الإضافات والسمات غير المستخدمة

يعد وجود مكونات إضافية وموضوعات غير مستخدمة أو غير نشطة على موقع الويب الخاص بك خطأ أمانًا كبيرًا في WordPress. كل جزء من الكود على موقع الويب الخاص بك هو نقطة دخول محتملة للمتسلل.

من الشائع للمطورين استخدام كود الطرف الثالث - مثل مكتبات JS - في المكونات الإضافية والسمات الخاصة بهم. لسوء الحظ ، إذا لم تتم صيانة المكتبات بشكل صحيح ، فيمكنها إنشاء نقاط ضعف يمكن للمهاجمين الاستفادة منها لاختراق موقع الويب الخاص بك.

كيفية تجنب المكونات الإضافية والسمات

قم بإلغاء تثبيت وحذف أي مكونات إضافية وموضوعات غير ضرورية على موقع WordPress الخاص بك للحد من عدد نقاط الوصول والرمز القابل للتنفيذ على موقع الويب الخاص بك.

قم بإلغاء تثبيت وحذف أي مكونات إضافية وموضوعات غير ضرورية على موقع WordPress الخاص بك للحد من عدد نقاط الوصول والرمز القابل للتنفيذ على موقع الويب الخاص بك.

بالإضافة إلى ذلك ، تجنب استخدام مكونات WordPress الإضافية المهجورة. إذا لم يتلق أي مكون إضافي مثبت على موقع WordPress الخاص بك تحديثًا خلال ستة أشهر أو أكثر.

10. تثبيت البرامج من مصادر غير موثوق بها

يعد تثبيت البرامج من مصادر غير موثوق بها إحدى الطرق السريعة لإنشاء خطأ أمان في WordPress. يجب أن تكون حذرًا من إصدار "ملغي" من المكونات الإضافية التجارية. غالبًا ما تحتوي هذه الإصدارات المجانية أو المخفضة للغاية من المكونات الإضافية للمحترفين على تعليمات برمجية ضارة.

يجب أن تكون حذرًا من إصدار "ملغي" من المكونات الإضافية التجارية. غالبًا ما تحتوي هذه الإصدارات المجانية أو المخفضة للغاية من المكونات الإضافية للمحترفين على تعليمات برمجية ضارة.

لا يهم كيف تقوم بإغلاق موقع WordPress الخاص بك إذا كنت من يقوم بتثبيت البرامج الضارة.

كيفية تجنب البرامج من مصادر غير موثوق بها

يجب عليك فقط تثبيت البرامج التي تحصل عليها من WordPress.org ، أو المستودعات التجارية المعروفة ، أو مباشرة من المطورين ذوي السمعة الطيبة.

يجب عليك فقط تثبيت البرامج التي تحصل عليها من WordPress.org ، أو المستودعات التجارية المعروفة ، أو مباشرة من المطورين ذوي السمعة الطيبة.

إذا لم يتم توزيع مكون WordPress الإضافي أو القالب على موقع المطور ، فستحتاج إلى بذل العناية الواجبة قبل تنزيل المكون الإضافي. تواصل مع المطورين لمعرفة ما إذا كانوا ينتمون بأي شكل من الأشكال إلى موقع الويب الذي يقدم منتجاتهم بسعر مجاني أو مخفض.

الخلاصة: شرح أهم 10 أخطاء أمنية في WordPress

كما نرى ، هناك الكثير من الأخطاء الأمنية المحتملة في WordPress. لحسن الحظ ، يمكن بسهولة تجنب جميع الأخطاء الأمنية بجهد بسيط منا.

قائمة تدقيق بسيطة لأمان WordPress

يمكن التخفيف من معظم الثغرات الأمنية في WordPress من خلال اتباع نهج استباقي لأمن WordPress. للتلخيص ، إليك قائمة تدقيق أمان بسيطة في WordPress يجب اتباعها:

- 1. اختر استضافة عالية الجودة.

- 2. إنشاء جدول النسخ الاحتياطي.

- 3. الحد من محاولات تسجيل الدخول غير الصالحة

- 4. أضف حماية آلية من الروبوتات.

- 5. تجنب استخدام البرامج الضعيفة.

- 6. استخدم كلمات مرور قوية و 2fa.

- 7. تشفير الاتصال مع SSL.

- 8. إضافة تسجيل أمان WordPress.

- 9. إزالة الإضافات والموضوعات غير المستخدمة.

- 10. قم بتثبيت البرامج من مصادر موثوقة فقط.

احصل على iThemes Security Pro

كل أسبوع ، يضع مايكل تقرير WordPress Vulnerability Report معًا للمساعدة في الحفاظ على أمان مواقعك. بصفته مدير المنتجات في iThemes ، فهو يساعدنا في مواصلة تحسين مجموعة منتجات iThemes. إنه الطالب الذي يذاكر كثيرا عملاقًا ويحب التعرف على كل ما يتعلق بالتكنولوجيا ، القديم والجديد. يمكنك أن تجد مايكل يتسكع مع زوجته وابنته ، يقرأ أو يستمع إلى الموسيقى عندما لا يعمل.