Skrip Lintas Situs: Panduan untuk Pengguna WordPress

Diterbitkan: 2021-04-21Jika Anda khawatir tentang skrip lintas situs dan bagaimana pengaruhnya terhadap situs WordPress Anda, Anda pasti tidak paranoid. Meskipun kerentanan skrip lintas situs (juga dikenal sebagai XSS), tidak eksklusif untuk pemilik situs WordPress, potensi dampak negatifnya pada situs WordPress sangat penting untuk dipahami.

Dalam panduan ini, kami akan memecah kerentanan skrip lintas situs (XSS) yang perlu Anda perhatikan. Beberapa di antaranya akan menjadi sedikit teknis, tetapi di akhir panduan ini, Anda akan dapat membuat keputusan berdasarkan informasi tentang keamanan situs WordPress Anda secara keseluruhan yang berkaitan dengan skrip lintas situs. Selain itu, Anda akan tahu persis apa yang harus dilakukan untuk menghindari serangan.

Sekarang, mari selami.

Apa itu Cross-Site Scripting (XSS)?

Cross-site scripting (XSS) adalah jenis serangan malware yang dijalankan dengan mengeksploitasi kerentanan lintas situs di situs WordPress mana pun. Faktanya, ini adalah cara paling umum untuk meretas situs WordPress karena ada begitu banyak plugin WordPress yang memiliki kerentanan XSS.Scripting Lintas Situs Dijelaskan

Apa itu skrip lintas situs dalam istilah yang lebih teknis?

Kerentanan skrip lintas situs memungkinkan kode JavaScript asing dilakukan di situs web. Ini bisa sangat sulit ditangkap oleh pemilik situs WordPress karena serangan yang mengeksploitasi kerentanan dapat berupa berbagai jenis.

Ini bahkan lebih benar jika Anda menjalankan situs WordPress yang sangat besar atau kompleks dengan banyak plugin yang bekerja secara bersamaan.

Berbagai jenis serangan XSS dapat diringkas menjadi dua kategori berbeda:

- Skrip berbahaya yang dijalankan di browser di sisi klien

- Skrip berbahaya yang disimpan dan dijalankan di server Anda, lalu disajikan oleh browser

Dalam salah satu kasus ini, peretasan menggunakan serangan skrip lintas situs untuk memanipulasi cara kerja situs Anda, atau bahkan mencuri data situs penting.

Apa yang Membuat Serangan XSS Umum Untuk Situs WordPress?

Sebagai pengguna WordPress, Anda mungkin sudah tahu betapa rumitnya beberapa plugin WordPress. Faktanya, beberapa plugin yang Anda gunakan bahkan lebih kompleks daripada inti WordPress itu sendiri.

Sayangnya, semakin kompleks plugin WordPress, semakin tinggi kemungkinan Anda akan menghadapi masalah keamanan. Penulis plugin tahu betapa sulitnya melindungi dari serangan XSS, dan itu benar-benar membuat pekerjaan mereka cukup menantang.

Beberapa raksasa teknologi yang paling dihormati, seperti Facebook, Apple dan Google telah menderita serangan XSS di masa lalu. Bahkan, mereka mempekerjakan seluruh tim keamanan khusus untuk meminimalkan risiko serangan ini.

Itu akan membantu menempatkan segala sesuatunya lebih dalam perspektif tentang seberapa mudah serangan dapat menyelinap ke plugin WordPress, dengan sumber daya keamanan yang jauh lebih sedikit daripada yang dimiliki raksasa teknologi.

Anda mungkin bertanya-tanya seberapa rentan situs Anda terhadap serangan skrip lintas situs.

Pertama, penting untuk dicatat bahwa jika Anda terus memperbarui semua tema dan plugin Anda, Anda telah menurunkan risiko secara signifikan. Namun, tidak ada satu cara yang dijamin untuk sepenuhnya melindungi dari serangan XSS.

Sebagian besar situs WordPress memiliki kerentanan yang bersifat non-publik dan dapat dieksploitasi oleh peretas. Karena itu, pemindaian rutin situs Anda sangat penting. Lebih lanjut tentang itu nanti.

Sementara kerusakan yang dapat dilakukan peretas dengan serangan skrip lintas situs bergantung pada detail yang tepat dari tujuan akhir mereka, dalam kasus terburuk, seluruh situs Anda dapat diambil alih.

Dalam kasus lain, peretas akan membuat perubahan kecil pada situs web, atau bahkan mengarahkan ulang situs ke situs berbahaya yang telah mereka siapkan.

Dengan kata lain, peretas yang mengeksploitasi kerentanan skrip lintas situs WordPress tahu cara:

- Membajak sesi pengguna Anda dengan mendeteksi ID Sesi

- Tempatkan pengalihan dan munculan yang tidak Anda izinkan

- Ujung tombak serangan phishing berbahaya

- Rekam setiap keystroke korban mereka dengan menginstal keyloggers

- Curi informasi keuangan Anda, atau informasi keuangan pengguna situs

Apa Jenis-Jenis Cross-Site Scripting?

Tidak semua serangan XSS sama berbahayanya. Bahkan, beberapa jauh lebih berbahaya daripada yang lain.

Dalam beberapa serangan, peretas akan memiliki akses penuh ke situs WordPress Anda. Pada titik itu, mereka pada dasarnya dapat melakukan apa pun yang mereka inginkan dengannya.Dalam kasus lain, serangan akan memungkinkan peretas untuk memodifikasi sebagian situs Anda. Meskipun tidak berbahaya seperti peretasan XSS situs lengkap, ini juga bisa sangat berbahaya karena akan menyajikan malware ke semua pengunjung Anda.

Serangan skrip lintas situs yang berbeda memerlukan peretas untuk menjadi anggota situs yang berkontribusi. Dalam kasus seperti ini, bahaya yang ditimbulkan jauh lebih rendah.

Bagaimana Cara Kerja Cross Site Scripting?

Peretas berpengalaman menemukan kerentanan situs dengan menggunakan alat otomatis. Setelah mereka menemukan kerentanan, itu menjadi masalah sederhana untuk mengeksekusi peretasan yang diinginkan.

Sayangnya, seluruh proses peretasan dapat dilakukan oleh bot.

Ada lima cara berbeda yang digunakan peretas untuk menggunakan XSS untuk mencapai tujuannya.

1. Membajak Sesi Pengguna

Serangan XSS dapat membantu peretas mendapatkan akses ke cookie. Aspek paling berbahaya dari ini adalah bahwa jenis serangan ini mengungkapkan ID sesi pengguna.

Sebagian besar situs web menggunakan sesi untuk setiap pengguna situs untuk menetapkan pengenal unik. Sesi kemudian disimpan dalam cookie sesi dengan menggunakan skrip.

Peretas dapat mengirim cookie sesi ke situs tertentu, misalnya, http://198.178.260.468/ dan permintaan tersebut masuk ke file access.log server.

Saat peretas menggunakan informasi sesi, mereka dapat masuk ke akun mana pun yang Anda masuki tanpa memerlukan kata sandi.

2. Eksekusi Aktivitas Tidak Sah

Dalam beberapa kasus, peretas tidak dapat menggunakan JavaScript untuk mencuri cookie yang diinginkan. Dalam kasus ini, mereka akan mencoba memanfaatkan serangan XSS untuk menjalankan aktivitas yang tidak diotorisasi.

Misalnya, mereka mungkin menggunakan skrip yang menyebabkan pesan muncul di bagian komentar Anda, dan terus diposting berulang kali.

Jenis serangan skrip silang ini biasanya berbentuk skrip berbahaya yang menyebar seperti virus ke pengguna Anda. Itu juga dapat digunakan untuk merusak situs Anda.

3. Serangan Phishing

Seringkali, kerentanan skrip lintas situs WordPress mengarahkan peretas ke skema yang jauh lebih besar daripada serangan XSS sederhana.

Skrip lintas situs dapat menyebabkan serangan phishing di situs Anda.

Biasanya, skrip berbahaya mulai mendorong penipuan phishing di situs WordPress Anda yang akan mengelabui pengguna agar memberikan informasi yang sangat sensitif.

Ini adalah serangan yang sangat berbahaya.

4. Instalasi Keylogger

Jenis serangan ini melibatkan peretas yang mengimplementasikan skrip yang akan memasang keylogger ke situs WordPress yang rentan.

Setiap kali pengguna Anda mengetik sesuatu, keylogger ini menyimpan informasi dan mengirimkannya ke peretas. Ini adalah cara cepat dan mudah untuk mencuri info kartu kredit, kata sandi, informasi medis, dan banyak lagi.

5. Pencurian Informasi Sensitif

Kami telah membahas cookie dan bagaimana cookie itu dicuri. Tetapi serangan khusus ini membawa prinsip ini ke tingkat yang berbeda.

Bayangkan sebuah skenario di mana halaman "internet banking" credit union Anda berada di bawah serangan XSS. Jika peretas menggunakan skrip tertentu, peretas dapat langsung masuk ke rekening giro Anda tanpa validasi.

Meskipun ini bukan konsep baru, ini merupakan perluasan dari apa yang mampu dilakukan peretas dengan menggunakan cookie sesi.

Bagaimana Saya Melindungi Situs WordPress Saya Dari Serangan Cross-Site Scripting?

Masalah sebenarnya adalah bahwa peretas profesional terus menghasilkan variasi teks berbahaya yang lebih bijaksana yang sekarang dapat melewati pencegahan skrip lintas situs terbaik sekalipun.

Ini benar-benar semacam permainan kucing dan tikus.

Cara terbaik untuk mendeteksi serangan XSS adalah dengan menggunakan plugin seperti iThemes Security Pro iThemes Security Pro memiliki beberapa fitur keamanan situs web untuk membangun garis depan pertahanan Anda terhadap serangan skrip lintas situs. (lebih lanjut tentang itu sebentar lagi).

Ini juga sangat penting memasangkan pertahanan Anda dengan plugin cadangan WordPress seperti BackupBudy yang dapat memulihkan titik sebelumnya dalam riwayat situs Anda, jika yang terburuk terjadi.

Jelas, di dunia yang sempurna, peretasan seperti ini tidak akan pernah terjadi. Tetapi serangan XSS sangat sulit untuk dilindungi, yang menjadikan keamanan WordPress yang diperkeras sebagai prioritas utama Anda.

Bagaimana Serangan XSS Bekerja

Cara kerja serangan tergantung pada jenis serangan yang dilakukan oleh peretas. Dan meskipun ada beberapa jenis skrip lintas situs, semuanya menggunakan JavaScript untuk menyebarkan malware berbahaya.Jika Anda tidak terbiasa dengan JavaScript, itu adalah bahasa yang berada di antara kode HTML situs web Anda. Itu mampu membuat variabel tertentu yang melakukan perhitungan yang kuat.

Sejujurnya, pengembang dapat menggunakan JavaScript untuk melakukan hampir semua fungsi yang dapat dibayangkan.

Misalnya, situs WooCommerce yang menerima pembayaran dan menyimpannya dalam database dapat menggunakan JavaScript untuk mengirim info masuk dan detail pembayaran ke orang lain.

Saat peretas mengeksploitasi kerentanan ini dalam kode situs Anda untuk menjalankan JavaScript, ini adalah serangan XSS habis-habisan. Jenis kerentanan ini biasanya akan terjadi hampir di mana saja di situs web Anda tempat pengguna memasukkan data, termasuk dalam bentuk:

- Muncul tiba-tiba

- Formulir informasi

- Cari bar

- URL

Ingatlah bahwa bidang entri data tidak harus berupa visual. Dalam beberapa kasus, ini bisa menjadi variabel yang salah dalam kode situs Anda yang memanggil data yang tidak bersih dari database atau file lainnya.

Serangan XSS yang Persisten Atau Tersimpan

Asumsikan sejenak bahwa situs Anda adalah blog yang memiliki bagian komentar terbuka. Jika salah satu pengguna Anda meninggalkan komentar untuk Anda, data tersebut dikirim ke database dan disimpan.

Sangat penting bahwa situs Anda dikonfigurasi untuk membersihkan data tersebut sebelum disimpan di database Anda. Dengan kata lain, itu harus memeriksa untuk melihat apakah pengguna memasukkan komentar yang sah atau apakah itu skrip berbahaya.

Tanpa pemeriksaan ini, ini dapat membuka cacat XSS di WordPress.

Begini Cara kerjanya:

1. Peretas Menemukan dan Mengeksploitasi Kerentanan

Peretas menggunakan pemindai yang mencari di internet dan menemukan situs yang memiliki kerentanan terhadap serangan skrip lintas situs. Setelah situs ditemukan, skrip berbahaya ditanam di bagian komentar situs.

Tanpa pemeriksaan apa pun, situs Anda mengambil skrip berbahaya dan mengirimkannya ke database.

2. Pengunjung Melihat Halaman Anda yang Terinfeksi

Untuk rata-rata pengunjung situs, data peretas terlihat seperti komentar standar. Apa yang tidak diketahui pengunjung ini adalah bahwa komentar sederhana adalah kode yang dapat dieksekusi yang akan mencuri cookie.

Siapa pun yang mengunjungi halaman akan terkena dampak negatif.

3. Pencurian Cookie Peramban

Sebagian besar pengguna biasanya membuka beberapa tab di browser mereka setiap saat, untuk hal-hal seperti media sosial, email, Amazon, YouTube, dan situs web perusahaan mereka.

Saat pengguna mengunjungi situs yang terinfeksi dan melihat halaman yang berisi komentar peretas, kode akan segera dieksekusi dan memungkinkan peretas mencuri cookie browser.

Serangan ini disebut serangan lintas situs karena mereka dapat mencuri cookie dari setiap situs web yang terbuka di tab mana pun.

4. Mengeksploitasi Cookie yang Dicuri

Dengan menggunakan cookie yang dicuri, seorang peretas berpura-pura sebagai pengguna situs yang diautentikasi, misalnya, situs belanja untuk melakukan pembelian ilegal.

Penyerang juga dapat mencuri informasi akun, seperti kata sandi dan nama pengguna, dan meretas email untuk mengirim email phishing ke seluruh daftar kontak.

Kemungkinan jahat tampaknya tidak terbatas.

Serangan XSS Non-Persistent Atau Reflektif

Ini bukan serangan terhadap pengunjung situs, tetapi serangan terhadap website.

Jika Anda adalah pemilik situs WordPress, Anda mungkin memiliki banyak tab browser yang terbuka.

Seringkali, dasbor admin WordPress hanyalah salah satu dari banyak tab berbeda yang secara rutin Anda biarkan terbuka. Dan inilah tepatnya yang memungkinkan serangan XSS reflektif.

Begini caranya:

1. Pemilik Situs Tertarik ke Tautan Berbahaya

Dalam beberapa kasus, seorang peretas akan mengirim tautan berbahaya ke email Anda dengan harapan Anda akan tertipu oleh tipuan kecil mereka.

Dalam kasus lain, peretas akan menempatkan tautan berbahaya di situs lain.

Jika Anda mengklik salah satu tautan ini, sebuah skrip dimuat ke situs WordPress Anda dari situs eksternal.

2. Meraih Cookie Sesi

Saat Anda mengklik tautan berbahaya, Anda menjalankan kode yang mereka gunakan. Ini akan memungkinkan peretas untuk mencuri cookie Anda dan mendapatkan akses ke akun administrator situs web WordPress Anda.

Setelah mereka mendapatkan akses administratif penuh ke situs, mereka dapat dengan mudah mencuri data sensitif dan kredensial login. Mereka bahkan dapat mengunci Anda dari situs Anda atau menggunakannya untuk menjalankan sejumlah peretasan yang berbeda.

Yang menakutkan adalah bahwa mereka akan dilakukan atas nama Anda.

Serangan XSS yang dijalankan dengan benar akan memiliki konsekuensi besar bagi bisnis dan situs web Anda, dan dapat merusak kredibilitas Anda secara permanen. Memulihkan diri dari serangan ini dapat menghabiskan banyak waktu berharga dan uang hasil jerih payah Anda.

Itulah mengapa sangat penting untuk mengambil setiap tindakan pencegahan yang mungkin terhadapnya.

Pencegahan Scripting Lintas Situs WordPress: 5 Langkah

Tidak ada cara mudah untuk mengatakan ini, tetapi rencana yang sangat mudah untuk menghindari kejahatan dunia maya tidak ada. Hal terbaik yang harus dilakukan adalah memiliki rencana yang solid untuk audit keamanan WordPress rutin. Langkah pertama Anda untuk menghindari serangan XSS adalah mulai bersiap sekarang dengan langkah-langkah ini.

1. Unduh dan Instal Plugin iThemes Security Pro

Untuk mulai mengamankan dan melindungi situs Anda, unduh dan instal plugin iThemes Security Pro.

Dapatkan iThemes Security Pro Sekarang

2. Amankan Pengguna Anda dari Pembajakan Sesi

Sederhananya: Anda harus memiliki perlindungan pembajakan sesi untuk Admin dan Editor Anda di situs web WordPress Anda.Mengapa? Seperti yang kami sebutkan sebelumnya, ordPress menghasilkan cookie sesi setiap kali Anda masuk ke situs web Anda. Dan katakanlah Anda memiliki ekstensi browser yang telah ditinggalkan oleh pengembang dan tidak lagi merilis pembaruan keamanan. Sayangnya untuk Anda, ekstensi browser yang diabaikan memiliki kerentanan. Kerentanan memungkinkan aktor jahat untuk membajak cookie browser Anda, termasuk cookie sesi WordPress yang disebutkan sebelumnya. Sekali lagi, jenis peretasan ini dikenal sebagai Pembajakan Sesi . Jadi, penyerang dapat mengeksploitasi kerentanan ekstensi untuk mendukung login Anda dan mulai membuat perubahan berbahaya dengan pengguna WordPress Anda.

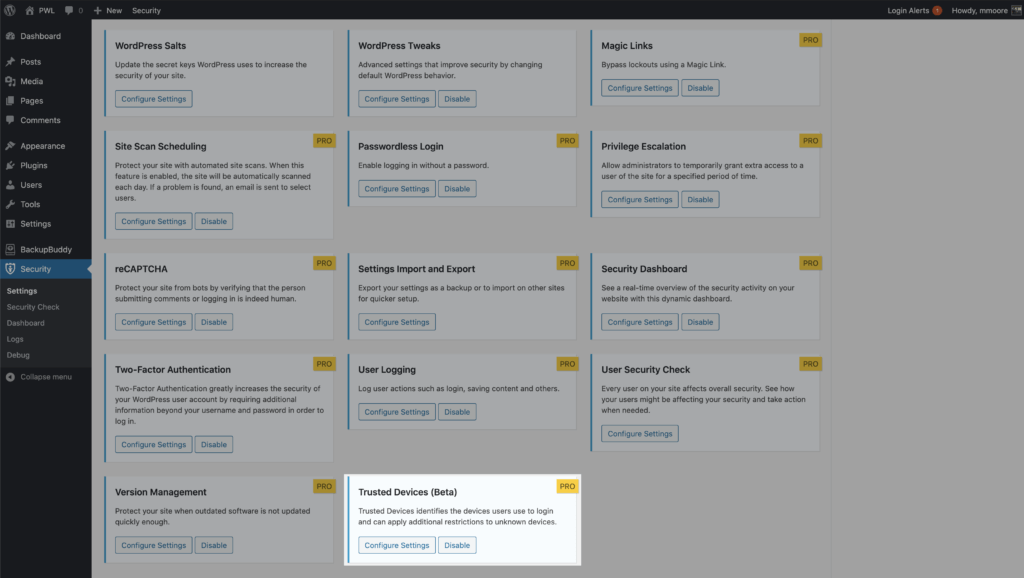

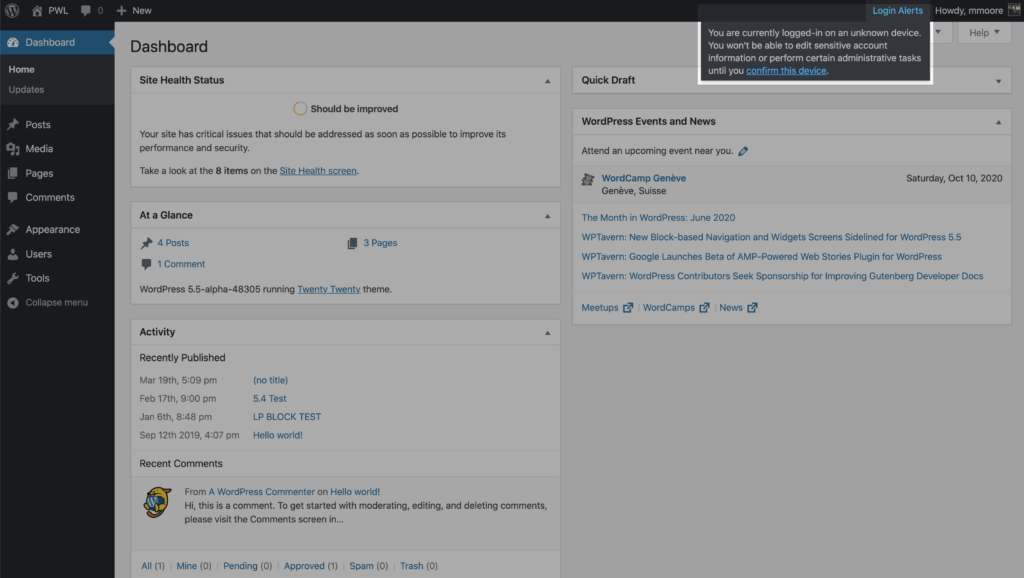

Fitur iThemes Security Pro Trusted Devices membuat Pembajakan Sesi menjadi sesuatu dari masa lalu. Jika perangkat pengguna berubah selama sesi, iThemes Security akan secara otomatis mengeluarkan pengguna untuk mencegah aktivitas tidak sah di akun pengguna, seperti mengubah alamat email pengguna atau mengunggah plugin berbahaya.

Fitur Trusted Devices di iThemes Security Pro berfungsi untuk mengidentifikasi perangkat yang Anda dan pengguna lain gunakan untuk login ke situs WordPress Anda. Setelah perangkat Anda diidentifikasi, kami dapat menghentikan pembajak sesi dan pelaku jahat lainnya dari melakukan kerusakan apa pun di situs web Anda.

Saat pengguna telah masuk ke perangkat yang tidak dikenal, Perangkat Tepercaya dapat membatasi kemampuan tingkat administrator mereka. Ini berarti bahwa jika penyerang dapat membobol backend situs WordPress Anda, mereka tidak akan memiliki kemampuan untuk membuat perubahan berbahaya apa pun pada situs web Anda.

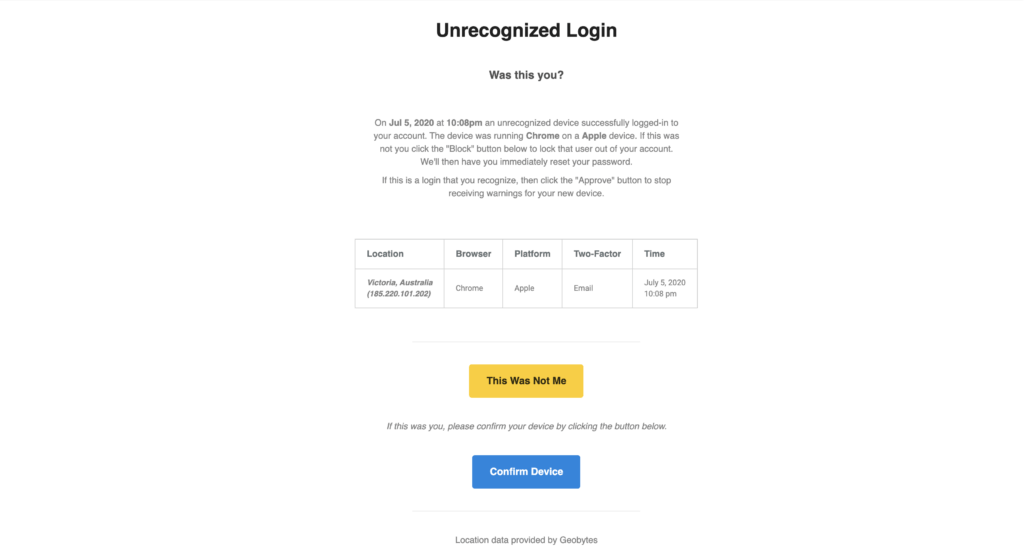

Dalam skenario ini, Anda akan menerima email yang memberi tahu Anda bahwa seseorang masuk ke situs Anda dari perangkat yang tidak dikenal. Email tersebut menyertakan opsi untuk memblokir perangkat peretas. Kemudian Anda hanya bisa tertawa dan tertawa, mengetahui bahwa Anda merusak hari orang jahat.

Manfaat lain dari Perangkat Tepercaya adalah membuat Pembajakan Sesi menjadi sesuatu dari masa lalu. Jika perangkat pengguna berubah selama sesi, iThemes Security akan secara otomatis mengeluarkan pengguna untuk mencegah aktivitas tidak sah di akun pengguna, seperti mengubah alamat email pengguna atau mengunggah plugin berbahaya.

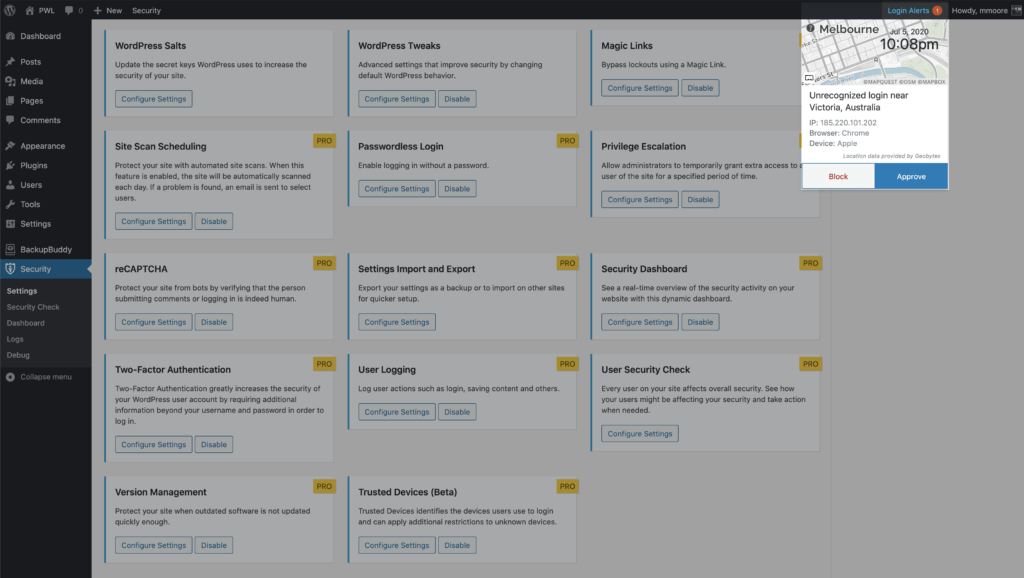

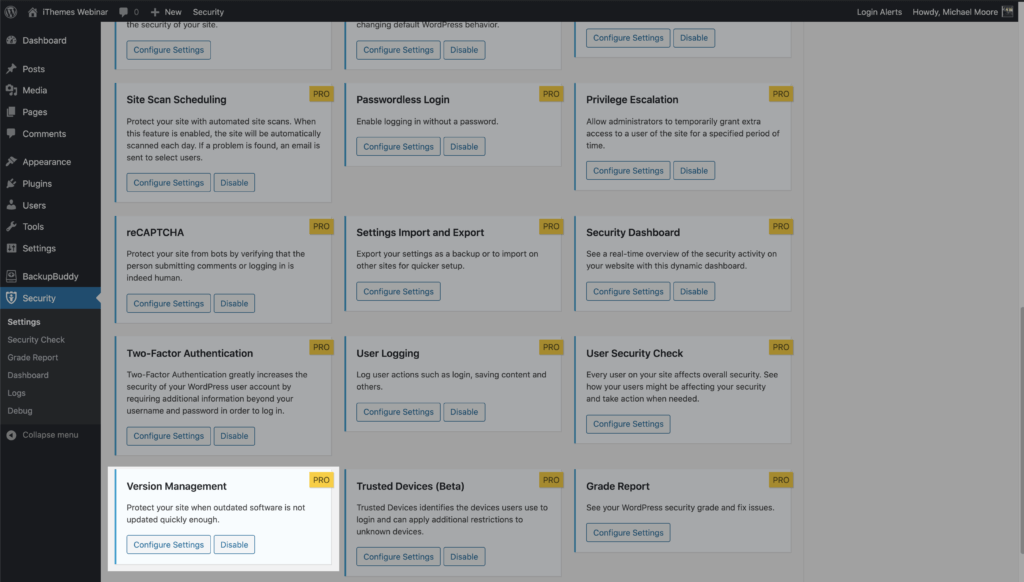

Untuk mulai menggunakan Perangkat Tepercaya, aktifkan di halaman utama pengaturan keamanan, lalu klik tombol Konfigurasi Pengaturan .

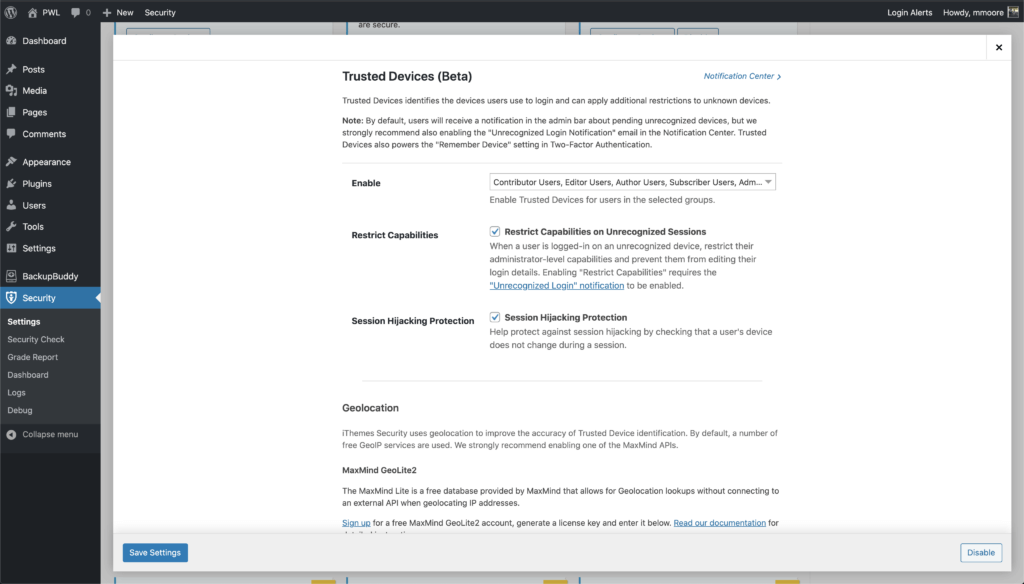

Dalam pengaturan Perangkat Tepercaya, putuskan pengguna mana yang ingin Anda gunakan fiturnya, lalu aktifkan fitur Batasi Kemampuan dan Perlindungan Pembajakan Sesi .

Setelah mengaktifkan pengaturan Perangkat Tepercaya yang baru, pengguna akan menerima pemberitahuan di bilah admin WordPress tentang perangkat yang tidak dikenal yang tertunda. Jika perangkat Anda saat ini belum ditambahkan ke daftar perangkat tepercaya, klik tautan Konfirmasi Perangkat Ini untuk mengirim email otorisasi.

Klik tombol Konfirmasi Perangkat di email Login Tidak Dikenal untuk menambahkan perangkat Anda saat ini ke daftar Perangkat Tepercaya.

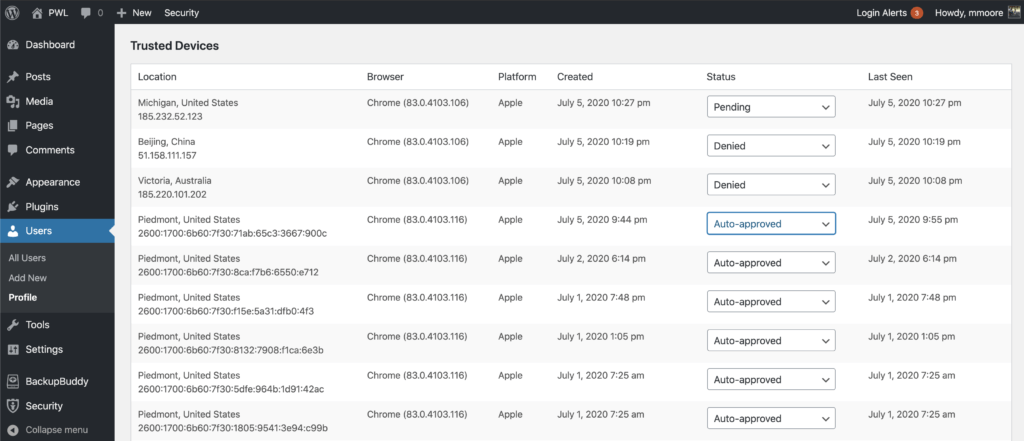

Setelah Perangkat Tepercaya diaktifkan, pengguna dapat mengelola perangkat dari halaman Profil Pengguna WordPress mereka. Dari layar ini, Anda dapat menyetujui atau menolak perangkat dari daftar Perangkat Tepercaya.

Selain itu, Anda memiliki opsi untuk mendaftar ke beberapa API bagian ketiga guna meningkatkan akurasi identifikasi Perangkat Tepercaya dan menggunakan peta gambar statis untuk menampilkan perkiraan lokasi login yang tidak dikenal. Lihat pengaturan Perangkat Tepercaya untuk melihat integrasi apa yang tersedia,

3. Aktifkan Manajemen Versi untuk Menjaga Tema dan Plugin Anda Diperbarui

Sulit untuk melacak setiap kerentanan WordPress yang diungkapkan — kami melacak dan membagikannya di Roundup Kerentanan WordPress kami — dan membandingkan daftar itu dengan versi plugin dan tema yang telah Anda instal di situs web Anda. Namun, ini tidak menghentikan peretas WordPress untuk menargetkan plugin dan tema dengan kerentanan yang diketahui. Memiliki perangkat lunak dengan kerentanan yang diketahui terinstal di situs Anda memberi peretas cetak biru yang mereka butuhkan untuk mengambil alih situs web Anda.

Fitur Manajemen Versi di iThemes Security Pro memungkinkan Anda memperbarui WordPress, plugin, dan tema secara otomatis. Selain itu, Manajemen Versi juga memiliki opsi untuk mengeraskan situs web Anda ketika Anda menjalankan perangkat lunak yang sudah ketinggalan zaman dan memindai situs web lama.

Untuk mulai menggunakan Manajemen Versi, aktifkan modul di halaman utama pengaturan keamanan.

Sekarang klik tombol Configure Settings untuk melihat lebih dekat pada pengaturan.

4. Nyalakan Pemindaian Situs Keamanan iThemes

Pemindaian Situs Pro Keamanan iThemes memeriksa situs web Anda untuk mengetahui kerentanan WordPress, plugin, dan tema dan menerapkan tambalan jika tersedia.

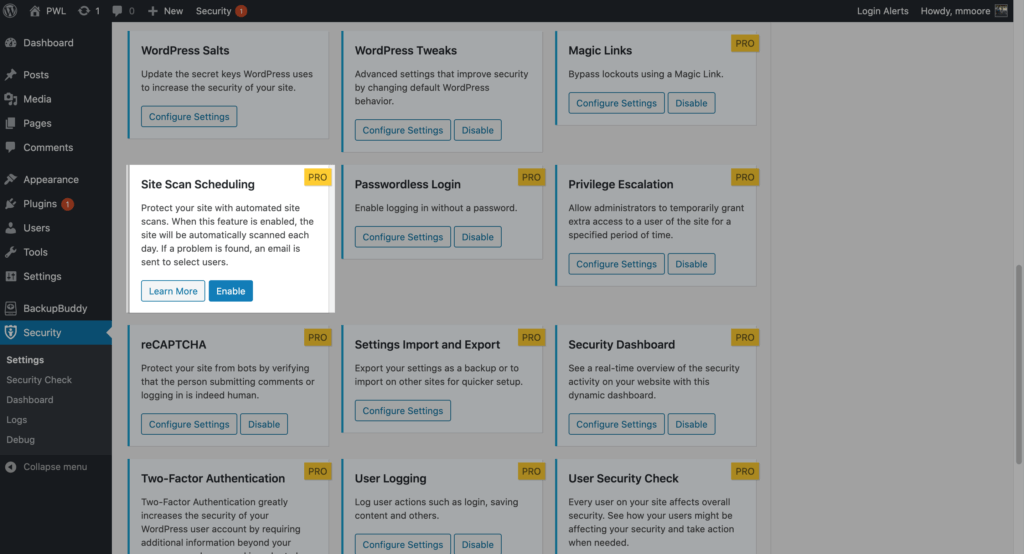

Untuk mengaktifkan Pemindaian Situs pada pemasangan baru, navigasikan ke pengaturan iThemes Security Pro dan klik tombol Aktifkan pada modul pengaturan Pemindaian Situs .

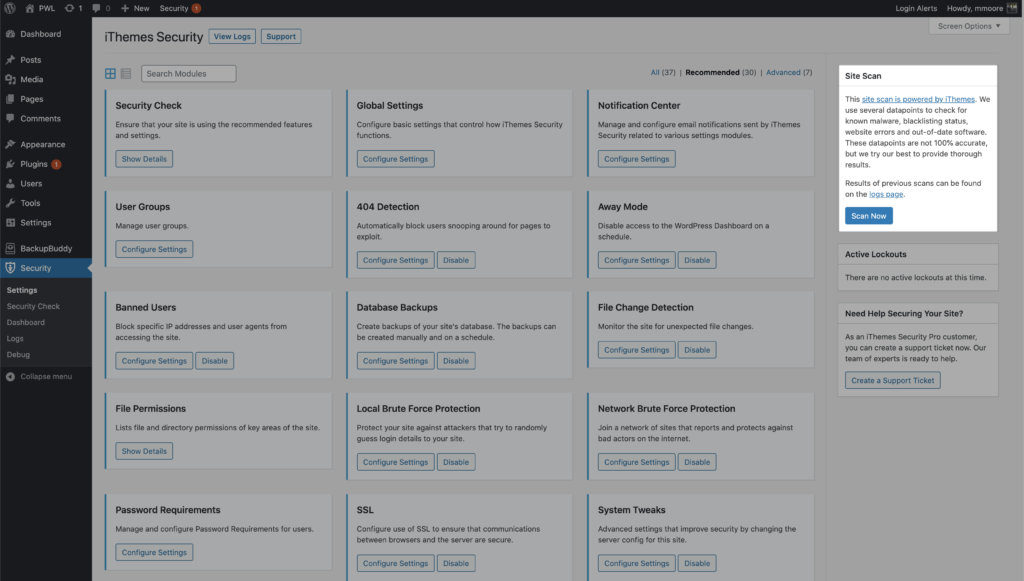

Untuk memicu Pemindaian Situs manual, klik tombol Pindai Sekarang pada Widget Pemindaian Situs yang terletak di bilah sisi kanan pengaturan keamanan.

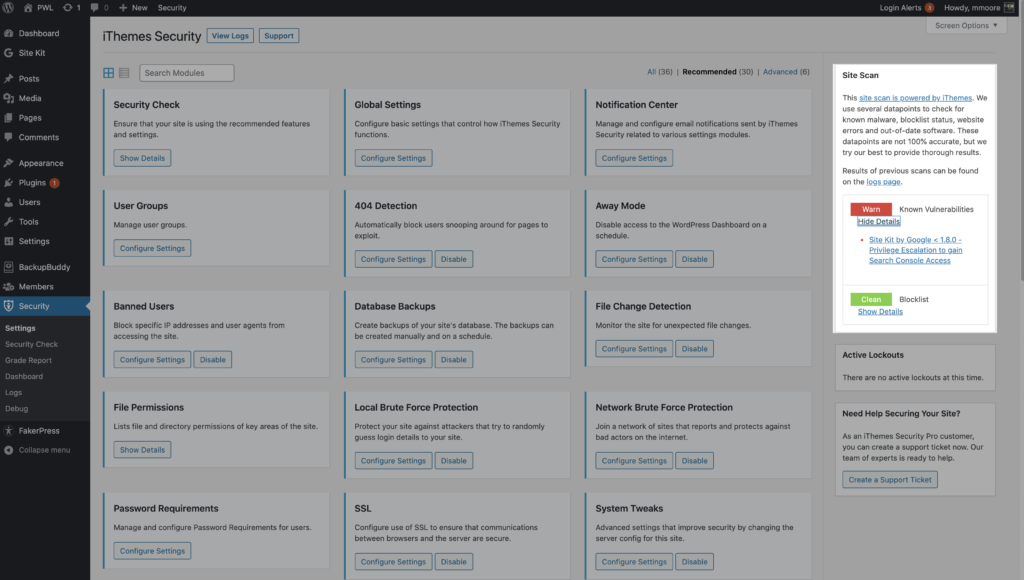

Hasil Pemindaian Situs akan ditampilkan di widget.

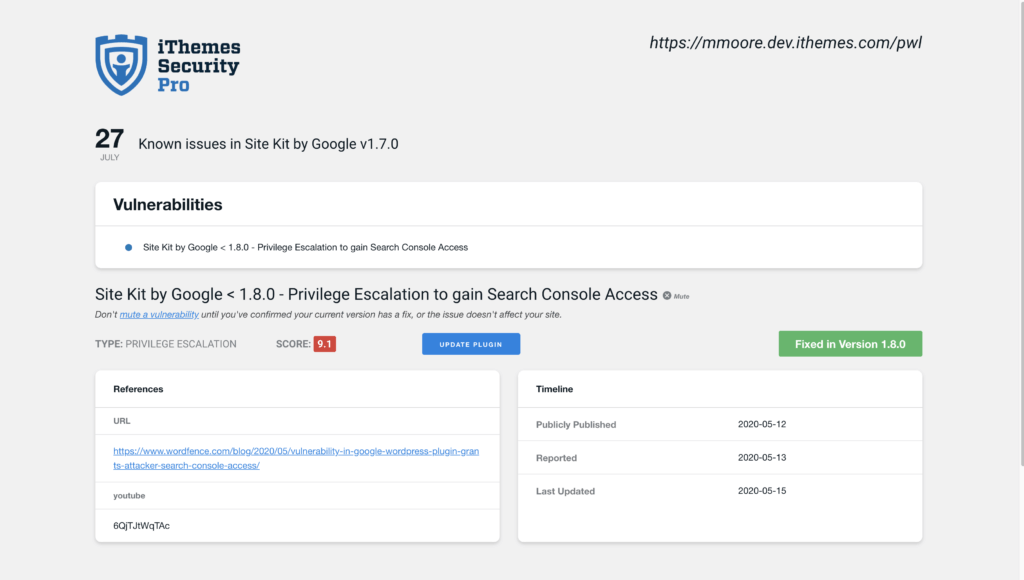

Jika Pemindaian Situs mendeteksi kerentanan, klik tautan kerentanan untuk melihat halaman detail.

Pada halaman kerentanan Pemindaian Situs, Anda akan melihat apakah ada perbaikan yang tersedia untuk kerentanan. Jika ada tambalan yang tersedia, Anda dapat mengklik tombol Perbarui Plugin untuk menerapkan perbaikan di situs web Anda.

Mungkin ada penundaan antara saat tambalan tersedia dan Basis Data Kerentanan Keamanan iThemes diperbarui untuk mencerminkan perbaikan. Dalam hal ini, Anda dapat membisukan notifikasi agar tidak menerima peringatan lagi terkait kerentanan.

Penting: Anda tidak boleh membisukan pemberitahuan kerentanan hingga Anda mengonfirmasi bahwa versi saat ini menyertakan perbaikan keamanan, atau kerentanan tidak memengaruhi situs Anda.

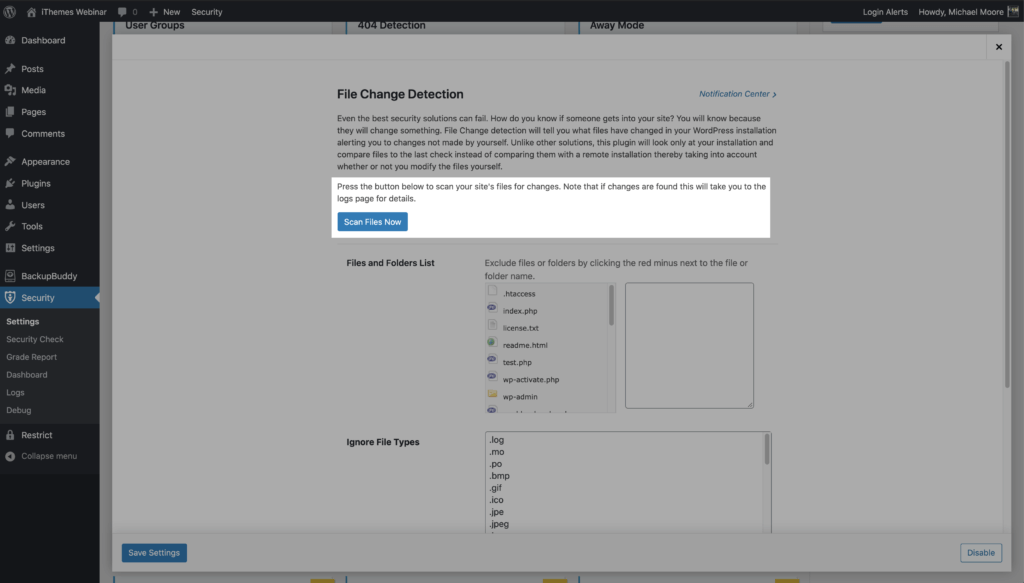

5. Aktifkan Deteksi Perubahan File

Untuk mulai memantau perubahan file, aktifkan Deteksi Perubahan File di halaman utama pengaturan keamanan.

Setelah Deteksi Perubahan File diaktifkan, iThemes Security Pro akan mulai memindai semua file situs web Anda dalam potongan-potongan . Memindai file Anda dalam potongan akan membantu mengurangi sumber daya yang diperlukan untuk memantau perubahan file.

Pemindaian perubahan file awal akan membuat indeks file situs web Anda dan hash filenya. File hash adalah versi singkat dari konten file yang tidak dapat dibaca manusia.

Setelah pemindaian awal selesai, iThemes Security Pro akan terus memindai file Anda dalam potongan-potongan. Jika hash file berubah pada salah satu pemindaian berikutnya, itu berarti konten file telah berubah.

Anda juga dapat menjalankan perubahan file manual dengan mengklik tombol Pindai File Sekarang di pengaturan Deteksi Perubahan File

Penutup: Pembuatan Skrip Lintas Situs dan Melindungi Situs WordPress Anda

Kami harap panduan ini membantu Anda memahami risiko skrip lintas situs di situs WordPress Anda. Dengan menerapkan beberapa praktik terbaik keamanan WordPress, bersama dengan 5 langkah di atas, Anda akan memiliki garis pertahanan yang lebih baik.

Kristen telah menulis tutorial untuk membantu pengguna WordPress sejak 2011. Anda biasanya dapat menemukannya mengerjakan artikel baru untuk blog iThemes atau mengembangkan sumber daya untuk #WPprosper. Di luar pekerjaan, Kristen menikmati jurnal (dia menulis dua buku!), hiking dan berkemah, memasak, dan petualangan sehari-hari bersama keluarganya, berharap untuk menjalani kehidupan yang lebih kekinian.