البرمجة النصية عبر المواقع: دليل لمستخدمي WordPress

نشرت: 2021-04-21إذا كنت قلقًا بشأن البرمجة النصية عبر المواقع وكيف تؤثر على موقع WordPress الخاص بك ، فأنت بالتأكيد لست بجنون العظمة. في حين أن ضعف البرمجة النصية عبر المواقع (المعروفة أيضًا باسم XSS) ، ليست حصرية لمالكي مواقع WordPress ، فإن الآثار السلبية المحتملة على مواقع WordPress مهمة للغاية لفهمها.

في هذا الدليل ، سنقوم بتفكيك نقاط الضعف في البرمجة النصية عبر المواقع (XSS) التي تحتاج إلى مراقبتها. سيصبح بعض هذا تقنيًا بعض الشيء ، ولكن في نهاية الدليل ، ستتمكن من اتخاذ قرار مستنير بشأن أمان موقع WordPress العام الخاص بك من حيث صلته بالبرمجة النصية عبر المواقع. بالإضافة إلى ذلك ، ستعرف بالضبط ما يجب فعله لتجنب الهجوم.

الآن ، دعنا نتعمق.

ما هي البرمجة النصية عبر المواقع (XSS)؟

البرمجة النصية عبر المواقع (XSS) هي نوع من هجمات البرامج الضارة التي يتم تنفيذها من خلال استغلال الثغرات الأمنية عبر المواقع على أي موقع WordPress. في الواقع ، إنها الطريقة الأكثر شيوعًا لاختراق مواقع WordPress نظرًا لوجود العديد من مكونات WordPress الإضافية التي تحتوي على ثغرات XSS.شرح البرمجة عبر المواقع

ما هي البرمجة النصية عبر المواقع بمصطلحات تقنية أكثر؟

تسمح نقاط الضعف في البرمجة النصية عبر المواقع بتنفيذ تعليمات JavaScript البرمجية الأجنبية على أحد مواقع الويب. قد يكون من الصعب جدًا على مالكي مواقع WordPress اكتشاف ذلك لأن الهجمات التي تستغل الثغرة الأمنية يمكن أن تكون عدة أنواع مختلفة.

هذا صحيح أكثر إذا كنت تدير موقع WordPress كبير جدًا أو معقدًا به الكثير من المكونات الإضافية التي تعمل في انسجام تام.

يمكن تلخيص الأنواع العديدة المختلفة لهجمات XSS إلى فئتين مختلفتين:

- نص برمجي ضار يتم تنفيذه في المتصفح من جانب العميل

- نص برمجي ضار يتم تخزينه وتنفيذه على الخادم الخاص بك ، ثم يتم تقديمه بواسطة المستعرض

في أي من هاتين الحالتين ، يستخدم الاختراق هجوم البرمجة النصية عبر المواقع للتلاعب بالطريقة التي يعمل بها موقعك ، أو حتى لسرقة بيانات الموقع الهامة.

ما الذي يجعل هجمات XSS شائعة لمواقع WordPress؟

بصفتك مستخدم WordPress ، قد تعرف بالفعل مدى تعقيد بعض مكونات WordPress الإضافية. في الواقع ، تعد بعض المكونات الإضافية التي تستخدمها أكثر تعقيدًا من نواة WordPress نفسها.

لسوء الحظ ، كلما كان مكون WordPress الإضافي أكثر تعقيدًا ، زادت احتمالية مواجهة مشكلات الأمان. يعرف مؤلفو البرنامج المساعد مدى صعوبة الحماية من هجمات XSS ، وهذا يجعل عملهم يمثل تحديًا كبيرًا.

عانى بعض عمالقة التكنولوجيا الأكثر شهرة ، مثل Facebook و Apple و Google من هجمات XSS في الماضي. في الواقع ، يستخدمون فرق أمنية مخصصة بالكامل لتقليل مخاطر هذه الهجمات.

من المفترض أن يساعد ذلك في وضع الأمور في منظور أكثر سهولة فيما يتعلق بمدى سهولة تسلل هجوم إلى مكون إضافي لبرنامج WordPress ، مع موارد أمان أقل بكثير مما يمتلكه عمالقة التكنولوجيا.

ربما تتساءل عن مدى ضعف موقعك في هجمات البرمجة النصية للمواقع.

أولاً ، من المهم ملاحظة أنه إذا كنت تحتفظ بجميع السمات والمكونات الإضافية محدثة بالكامل ، فقد قللت بالفعل من المخاطر بشكل كبير. ومع ذلك ، لا توجد طريقة واحدة مضمونة للحماية الكاملة من هجوم XSS.

تحتوي معظم مواقع WordPress على ثغرات غير عامة ويمكن للمتسللين استغلالها. لهذا السبب ، فإن عمليات الفحص المنتظمة لموقعك مهمة للغاية. المزيد عن ذلك لاحقًا.

في حين أن الضرر الذي يمكن أن يحدثه المتسللون بهجوم البرمجة النصية عبر المواقع يعتمد على التفاصيل الدقيقة لهدفهم النهائي ، في أسوأ الحالات يمكن الاستيلاء على موقعك بالكامل.

في حالات أخرى ، يقوم المتسللون بإجراء تغييرات طفيفة على موقع ويب ، أو حتى إعادة توجيه موقع إلى موقع ضار قاموا بإنشائه.

بعبارة أخرى ، يعرف المتسللون الذين يستغلون ثغرات البرمجة النصية عبر المواقع في WordPress كيفية:

- اختطف جلسات المستخدمين من خلال اكتشاف معرِّفات الجلسة

- ضع عمليات إعادة التوجيه والنوافذ المنبثقة التي لم تسمح بها

- هجمات التصيد الاحتيالي الخبيثة

- سجل كل ضغطة على ضحيتهم عن طريق تثبيت راصدات لوحة المفاتيح

- سرقة معلوماتك المالية ، أو المعلومات المالية لمستخدم الموقع

ما هي أنواع البرمجة النصية عبر المواقع؟

ليست كل هجمات XSS بنفس الخطورة. في الواقع ، بعضها أكثر خطورة من البعض الآخر.

في بعض الهجمات ، سيتمكن المتسللون من الوصول الكامل إلى موقع WordPress الخاص بك. في هذه المرحلة ، يمكنهم في الأساس فعل أي شيء يريدون به.في حالات أخرى ، سيسمح الهجوم للمتسلل بتعديل جزء من موقعك. على الرغم من أنه ليس خطيرًا مثل اختراق XSS للموقع الكامل ، إلا أنه قد يكون أيضًا خطيرًا للغاية لأنه سيقدم برامج ضارة لجميع زوارك.

تتطلب هجمات البرمجة النصية عبر المواقع المختلفة أن يكون المتسلل عضوًا مساهمًا في الموقع. في مثل هذه الحالات ، يكون الخطر أقل بكثير.

كيف تعمل البرمجة النصية عبر الموقع؟

يجد المخترقون المتمرسون ثغرات في الموقع باستخدام أدوات آلية. بعد اكتشاف الثغرات الأمنية ، يصبح الأمر بسيطًا لتنفيذ الاختراق المطلوب.

لسوء الحظ ، يمكن تنفيذ عملية القرصنة بالكامل بواسطة الروبوتات.

هناك خمس طرق مختلفة يستخدمها المتسللون لـ XSS لتحقيق أهدافهم.

1. اختطاف جلسة مستخدم

يمكن أن يساعد هجوم XSS المتسللين في الوصول إلى ملفات تعريف الارتباط. أخطر جانب في هذا هو أن هذا النوع من الهجوم كشف معرف جلسة المستخدم.

تستخدم غالبية مواقع الويب جلسات لكل مستخدم موقع لتعيين معرف فريد. ثم يتم تخزين الجلسات داخل ملفات تعريف الارتباط للجلسة باستخدام برنامج نصي.

يستطيع المتسللون إرسال ملف تعريف ارتباط للجلسة إلى موقع معين ، على سبيل المثال ، http://198.178.260.468/ ويتم تسجيل الطلب في ملف access.log الخاص بالخادم.

عندما يستخدم المخترق معلومات الجلسة ، يمكنه تسجيل الدخول إلى أي من الحسابات التي قمت بتسجيل الدخول إليها دون الحاجة إلى كلمة مرور.

2. تنفيذ النشاط غير المصرح به

في بعض الحالات ، لا يتمكن المتسللون من استخدام JavaScript لسرقة ملف تعريف الارتباط المطلوب. في هذه الحالات ، سيحاولون استخدام هجمات XSS لتنفيذ أنشطة غير مصرح بها.

على سبيل المثال ، قد يشتركون في برنامج نصي يتسبب في ظهور رسالة في قسم التعليقات الخاص بك ، ويستمر نشرها بشكل متكرر.

عادةً ما يتخذ هذا النوع من هجوم البرمجة النصية شكل نص برمجي ضار ينتشر مثل الفيروس للمستخدمين. يمكن استخدامه أيضًا لتشويه موقعك.

3. هجمات التصيد

في كثير من الأحيان ، تقود ثغرات البرمجة النصية عبر المواقع في WordPress المتسللين إلى مخطط أكبر بكثير من هجوم XSS البسيط.

يمكن أن تؤدي البرامج النصية عبر المواقع إلى هجمات تصيد على موقعك.

عادةً ما يبدأ البرنامج النصي الخبيث في دفع عملية احتيال على موقع WordPress الخاص بك والتي ستخدع المستخدمين لتقديم معلومات حساسة للغاية.

هذا هجوم خطير للغاية.

4. تثبيت Keylogger

يتضمن هذا النوع من الهجوم متسللًا يقوم بتنفيذ برنامج نصي يقوم بتثبيت أداة تسجيل لوحة مفاتيح على موقع WordPress ضعيف.

في كل مرة يكتب فيها المستخدم شيئًا ما ، يقوم برنامج keylogger هذا بتخزين المعلومات ونقلها إلى المتسلل. إنها طريقة سريعة وسهلة لسرقة معلومات بطاقة الائتمان وكلمات المرور والمعلومات الطبية وغير ذلك الكثير.

5. سرقة المعلومات الحساسة

لقد ناقشنا ملفات تعريف الارتباط وكيف تمت سرقتها. لكن هذا الهجوم بالذات يأخذ هذا المبدأ إلى مستوى مختلف.

تخيل سيناريو تتعرض فيه صفحة "الخدمات المصرفية عبر الإنترنت" لاتحادك الائتماني لهجوم XSS. إذا استخدم المتسلل نصًا برمجيًا معينًا ، فيمكن للمتسلل تسجيل الدخول مباشرة إلى حسابك الجاري دون التحقق من صحته.

على الرغم من أن هذا ليس مفهومًا جديدًا ، إلا أنه امتداد لما يمكن للقراصنة القيام به باستخدام ملفات تعريف الارتباط للجلسة.

كيف يمكنني حماية موقع WordPress الخاص بي من هجمات البرمجة النصية عبر المواقع؟

تكمن المشكلة الحقيقية في أن المتسللين المحترفين يواصلون ابتكار أشكال أكثر حكمة من النصوص الضارة التي يمكنها الآن تجاوز أفضل منع للبرمجة عبر المواقع.

إنها حقًا نوع من لعبة القط والفأر.

أفضل طريقة لاكتشاف هجمات XSS هي استخدام مكون إضافي مثل iThemes Security Pro يحتوي iThemes Security Pro على العديد من ميزات أمان مواقع الويب لبناء خط الدفاع الأمامي الخاص بك ضد هجمات البرامج النصية عبر المواقع. (المزيد عن ذلك بعد قليل).

من المهم أيضًا أن تزاوج دفاعك مع مكون إضافي للنسخ الاحتياطي في WordPress مثل BackupBudy والذي يمكنه استعادة نقطة سابقة في سجل موقعك ، إذا حدث الأسوأ.

من الواضح ، في عالم مثالي ، أن مثل هذه الاختراقات لن تحدث أبدًا. لكن من الصعب للغاية الحماية من هجمات XSS ، مما يجعل أمان WordPress المتشدد أولويتك القصوى.

كيف تعمل هجمات XSS

تعتمد طريقة عمل الهجوم على نوع الهجوم الذي يشنه المخترق. وعلى الرغم من وجود عدة أنواع من البرمجة النصية عبر المواقع ، إلا أنها تستخدم جميعًا JavaScript لنشر البرامج الضارة.إذا لم تكن معتادًا على JavaScript ، فهي لغة تقع بين كود HTML لموقعك على الويب. إنه قادر على إنشاء متغيرات محددة تؤدي عمليات حسابية قوية.

بصدق ، يمكن للمطور استخدام JavaScript لأداء أي وظيفة يمكن تخيلها تقريبًا.

على سبيل المثال ، يمكن لموقع WooCommerce الذي يأخذ المدفوعات ويخزنها في قاعدة بيانات استخدام JavaScript لإرسال معلومات تسجيل الدخول وتفاصيل الدفع إلى شخص مختلف.

عندما يستغل المخترقون هذه الثغرة الأمنية في كود موقعك لتشغيل JavaScript ، فهذا هجوم XSS شامل. عادةً ما يحدث نوع الثغرة الأمنية هذا في أي مكان تقريبًا على موقع الويب الخاص بك حيث يقوم المستخدمون بإدخال البيانات ، بما في ذلك في شكل:

- تظهر ظهور مفاجئ

- نماذج المعلومات

- أشرطة البحث

- عناوين URL

ضع في اعتبارك أن حقل إدخال البيانات ليس بالضرورة أن يكون مرئيًا. في بعض الحالات ، يمكن أن يكون متغيرًا خاطئًا في كود موقعك الذي يستدعي البيانات غير المصححة من قاعدة بيانات أو أي ملف آخر.

هجمات XSS المستمرة أو المخزنة

افترض للحظة أن موقعك عبارة عن مدونة بها قسم مفتوح للتعليقات. إذا ترك أحد المستخدمين تعليقًا لك ، فسيتم شحن هذه البيانات إلى قاعدة البيانات وتخزينها.

من المهم أن يتم تكوين موقعك لتعقيم تلك البيانات قبل تخزينها في قاعدة البيانات الخاصة بك. بمعنى آخر ، يجب أن يتحقق لمعرفة ما إذا كان المستخدم قد أدخل تعليقًا شرعيًا أم أنه نص برمجي ضار.

بدون هذا التحقق في مكانه ، يمكنه فتح خطأ XSS في WordPress.

هذه هي الطريقة التي يعمل بها:

1. يحدد الهاكر الثغرة الأمنية ويستغلها

يستخدم المتسللون الماسحات الضوئية التي تبحث في الإنترنت وتحدد المواقع التي بها نقاط ضعف لاجتياز هجمات البرمجة النصية للمواقع. بمجرد العثور على الموقع ، يتم زرع البرامج النصية الضارة في قسم التعليقات بالموقع.

بدون أي عمليات تدقيق ، يأخذ موقعك البرنامج النصي الضار ويشحنه إلى قاعدة البيانات.

2. الزائرون يشاهدون صفحتك المصابة

بالنسبة لزائر الموقع العادي ، تبدو بيانات المخترق كتعليق قياسي. ما لا يعرفه هذا الزائر هو أن التعليق البسيط هو رمز قابل للتنفيذ سيسرق ملفات تعريف الارتباط.

أي شخص يزور الصفحة سيتأثر سلبًا.

3. سرقة ملفات تعريف الارتباط للمتصفح

عادةً ما يكون لدى معظم المستخدمين العديد من علامات التبويب المفتوحة على متصفحاتهم في جميع الأوقات ، لأشياء مثل الوسائط الاجتماعية والبريد الإلكتروني و Amazon و YouTube وموقع الويب الخاص بصاحب العمل.

عندما يزور أحد المستخدمين موقعًا مصابًا ويعرض الصفحة التي تحتوي على تعليق أحد المتسللين ، يتم تنفيذ الشفرة على الفور وتمكن المتسلل من سرقة ملفات تعريف الارتباط الخاصة بالمتصفح.

يُطلق على الهجوم هجوم عبر المواقع لأنهم قادرون على سرقة ملفات تعريف الارتباط من كل موقع ويب مفتوح في أي علامة تبويب.

4. استغلال ملفات تعريف الارتباط المسروقة

باستخدام ملفات تعريف الارتباط المسروقة ، يتظاهر المتسلل بأنه مستخدم موقع مصادق عليه ، على سبيل المثال ، مواقع التسوق لإجراء عمليات شراء غير قانونية.

يستطيع المهاجمون أيضًا سرقة معلومات الحساب ، مثل كلمات المرور وأسماء المستخدمين ، واختراق رسائل البريد الإلكتروني لإرسال رسائل بريد إلكتروني تصيدية إلى قائمة جهات اتصال كاملة.

يبدو أن الاحتمالات الخبيثة لا حصر لها.

هجمات XSS غير المستمرة أو العاكسة

هذا ليس هجومًا على زوار الموقع ، ولكنه هجوم على الموقع.

إذا كنت مالك موقع WordPress ، فمن المحتمل أن يكون لديك العديد من علامات تبويب المتصفح المفتوحة بنفسك.

غالبًا ما تكون لوحة تحكم مسؤول WordPress مجرد واحدة من العديد من علامات التبويب المختلفة التي تتركها مفتوحة بشكل روتيني. وهذا بالضبط ما يجعل هجمات XSS العاكسة ممكنة.

إليك كيف يحدث ذلك:

1. مالك الموقع ينجذب إلى رابط ضار

في بعض الحالات ، سيرسل المخترق رابطًا ضارًا إلى بريدك الإلكتروني على أمل أن تقع في خدعتهم الصغيرة.

في حالات أخرى ، يضع المتسللون روابط ضارة على مواقع أخرى.

إذا قمت بالنقر فوق أحد هذه الروابط ، فسيتم تحميل نص برمجي على موقع WordPress الخاص بك من موقع خارجي.

2. الاستيلاء على ملفات تعريف الارتباط للجلسة

عندما تنقر على الرابط الخبيث ، فإنك تقوم بتنفيذ الكود الذي وظفوه. سيمكن هذا المتسلل من سرقة ملفات تعريف الارتباط الخاصة بك والوصول إلى حساب المسؤول على موقع WordPress الخاص بك.

بعد حصولهم على حق الوصول الإداري الكامل إلى الموقع ، يمكنهم بسهولة سرقة البيانات الحساسة وبيانات اعتماد تسجيل الدخول. يمكنهم حتى منعك من الخروج من موقعك أو استخدامه لتشغيل أي عدد من الاختراقات المختلفة.

الأمر المخيف هو أنها ستتم باسمك.

سيكون لهجوم XSS الذي يتم تنفيذه بشكل صحيح عواقب وخيمة على عملك وموقعك على الويب ، ويمكن أن يضر بمصداقيتك بشكل لا يمكن إصلاحه. يمكن أن يستغرق التعافي من هذه الهجمات الكثير من وقتك الثمين والمال الذي كسبته بشق الأنفس.

لهذا السبب من المهم للغاية اتخاذ كل الاحتياطات الممكنة ضدها.

منع البرمجة النصية عبر المواقع في WordPress: 5 خطوات

لا توجد طريقة سهلة لقول هذا ، ولكن لا توجد خطة مضمونة لتجنب الجرائم الإلكترونية. أفضل ما يمكنك فعله هو أن يكون لديك خطة قوية لإجراء عمليات تدقيق الأمان الروتينية في WordPress. خطوتك الأولى لتجنب هجمات XSS هي البدء في الاستعداد الآن بهذه الخطوات.

1. قم بتنزيل وتثبيت البرنامج المساعد iThemes Security Pro

لبدء تأمين موقعك وحمايته ، قم بتنزيل وتثبيت المكون الإضافي iThemes Security Pro.

احصل على iThemes Security Pro الآن

2. حماية المستخدمين من سرقة الجلسة

ببساطة: يجب أن يكون لديك حماية من اختطاف الجلسات للمسؤولين والمحررين على موقع WordPress الخاص بك.لماذا ا؟ كما ذكرنا من قبل ، يقوم ordPress بإنشاء ملف تعريف ارتباط للجلسة في كل مرة تقوم فيها بتسجيل الدخول إلى موقع الويب الخاص بك. ودعنا نقول أن لديك امتداد متصفح تخلى عنه المطور ولم يعد يصدر تحديثات أمنية. لسوء الحظ ، فإن امتداد المتصفح المهمل به ثغرة أمنية. تسمح الثغرة الأمنية للممثلين السيئين باختطاف ملفات تعريف الارتباط في متصفحك ، بما في ذلك ملف تعريف ارتباط جلسة WordPress المذكور سابقًا. مرة أخرى ، يُعرف هذا النوع من الاختراق باسم Session Hijacking . لذلك ، يمكن للمهاجم استغلال ضعف الامتداد لإلغاء تسجيل الدخول الخاص بك والبدء في إجراء تغييرات ضارة مع مستخدم WordPress الخاص بك.

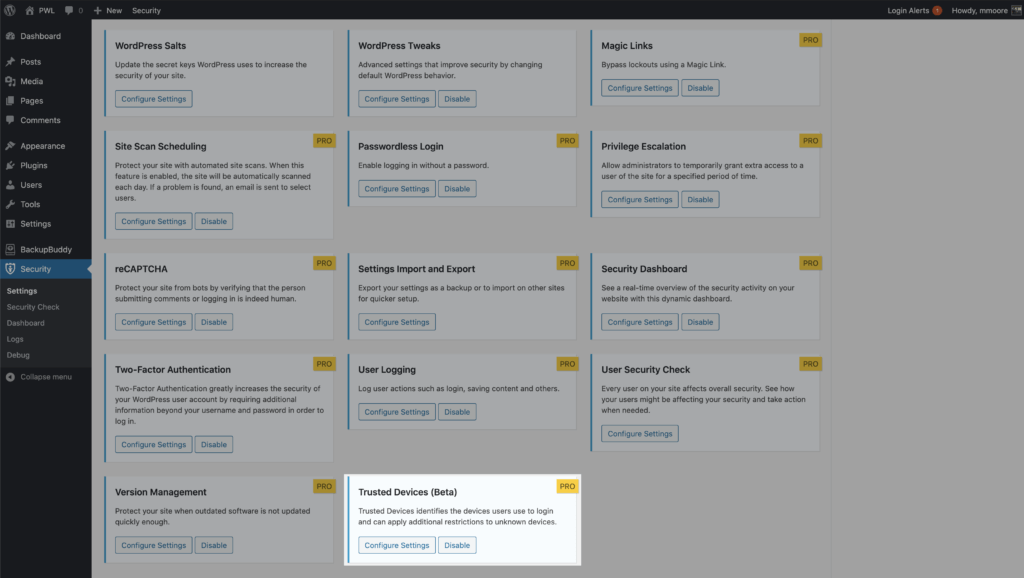

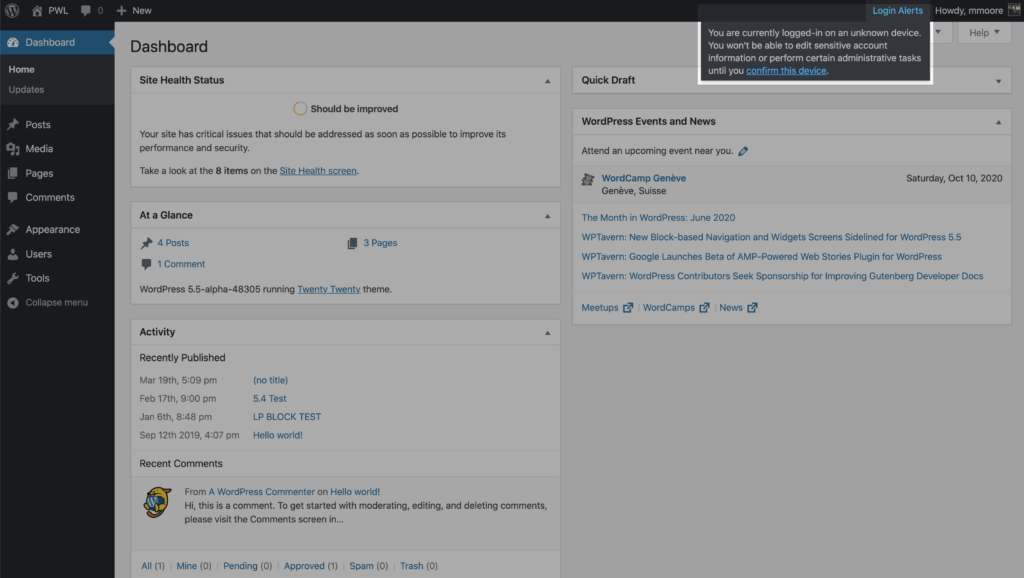

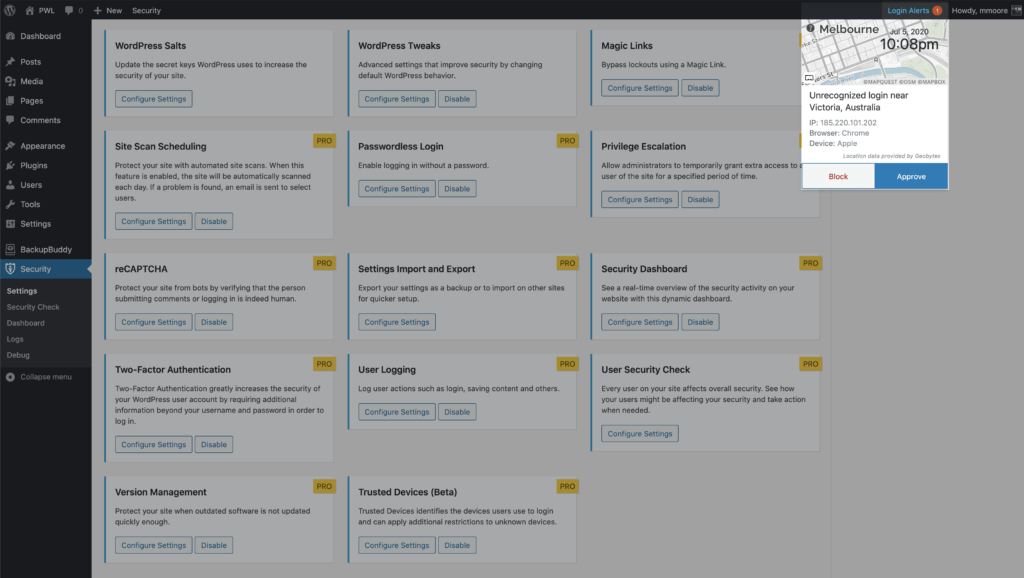

تجعل ميزة iThemes Security Pro Trusted Devices من اختطاف الجلسة شيئًا من الماضي. إذا تغير جهاز المستخدم أثناء الجلسة ، فسيقوم iThemes Security بتسجيل خروج المستخدم تلقائيًا لمنع أي نشاط غير مصرح به على حساب المستخدم ، مثل تغيير عنوان البريد الإلكتروني للمستخدم أو تحميل المكونات الإضافية الضارة.

تعمل ميزة Trusted Devices في iThemes Security Pro على تحديد الأجهزة التي تستخدمها أنت والمستخدمون الآخرون لتسجيل الدخول إلى موقع WordPress الخاص بك. بعد التعرف على أجهزتك ، يمكننا إيقاف متسللي الجلسات وغيرهم من الجهات الفاعلة السيئة من التسبب في أي ضرر على موقع الويب الخاص بك.

عندما يقوم المستخدم بتسجيل الدخول على جهاز غير معروف ، يمكن للأجهزة الموثوقة تقييد إمكانياتها على مستوى المسؤول. هذا يعني أنه إذا تمكن المهاجم من اختراق الواجهة الخلفية لموقع WordPress الخاص بك ، فلن يكون لديه القدرة على إجراء أي تغييرات ضارة على موقع الويب الخاص بك.

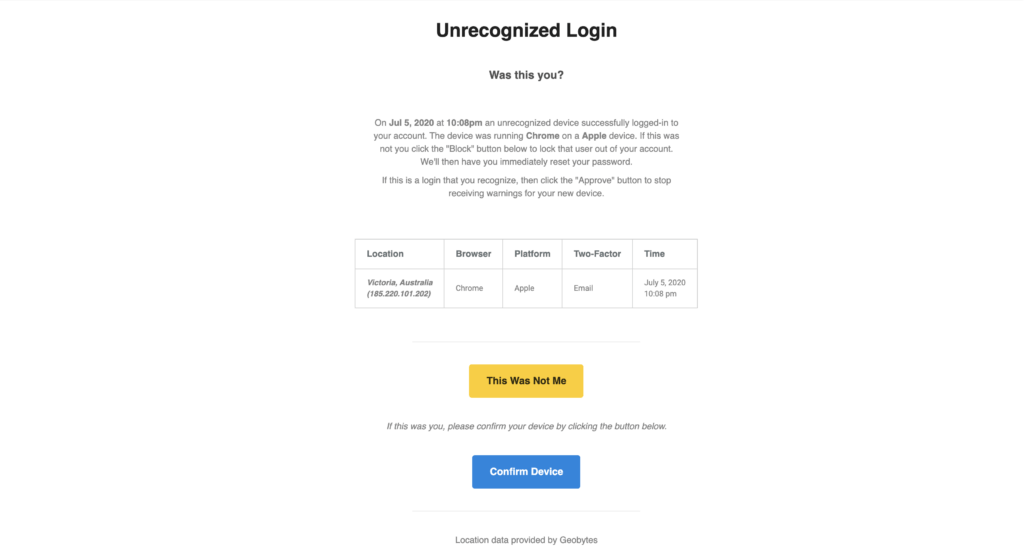

في هذا السيناريو ، ستتلقى رسالة بريد إلكتروني تتيح لك معرفة أن شخصًا ما قام بتسجيل الدخول إلى موقعك من جهاز غير معروف. يتضمن البريد الإلكتروني خيارًا لحظر جهاز المتسلل. ثم يمكنك فقط الضحك والضحك ، مع العلم أنك أفسدت يوم الرجل السيئ.

فائدة أخرى للأجهزة الموثوقة هي أنها تجعل اختطاف الجلسة شيئًا من الماضي. إذا تغير جهاز المستخدم أثناء الجلسة ، فسيقوم iThemes Security بتسجيل خروج المستخدم تلقائيًا لمنع أي نشاط غير مصرح به على حساب المستخدم ، مثل تغيير عنوان البريد الإلكتروني للمستخدم أو تحميل المكونات الإضافية الضارة.

لبدء استخدام الأجهزة الموثوقة ، قم بتمكينها في الصفحة الرئيسية لإعدادات الأمان ، ثم انقر فوق الزر تكوين الإعدادات .

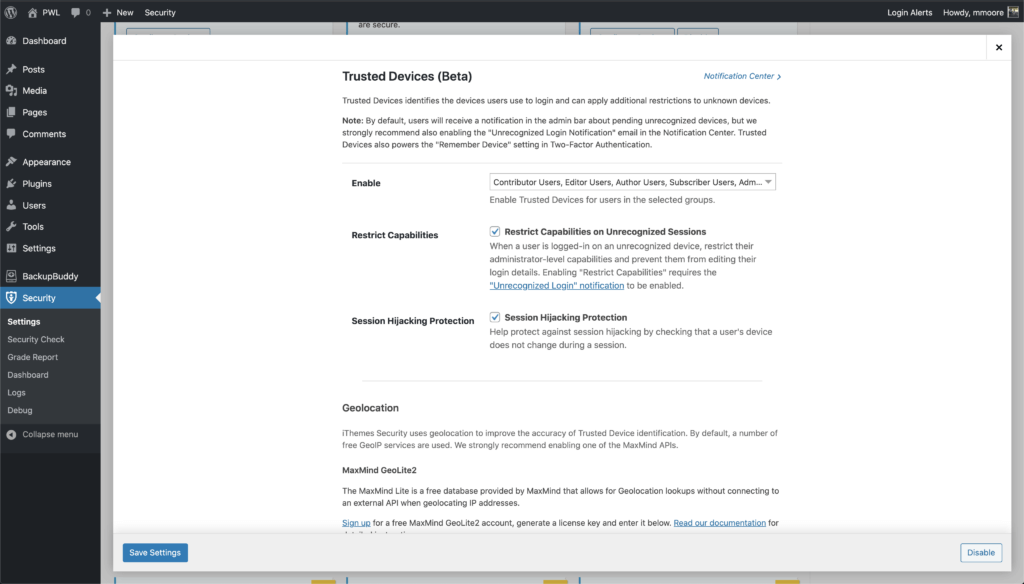

في إعدادات الأجهزة الموثوقة ، حدد المستخدمين الذين تريد استخدام الميزة ، ثم قم بتمكين ميزات تقييد القدرات والحماية من اختطاف الجلسات .

بعد تمكين إعداد الأجهزة الموثوقة الجديد ، سيتلقى المستخدمون إشعارًا في شريط مسؤول WordPress حول الأجهزة المعلقة غير المعروفة. إذا لم تتم إضافة جهازك الحالي إلى قائمة الأجهزة الموثوقة ، فانقر فوق رابط تأكيد هذا الجهاز لإرسال بريد إلكتروني للترخيص.

انقر فوق زر تأكيد الجهاز في البريد الإلكتروني لتسجيل الدخول غير معروف لإضافة أجهزتك الحالية إلى قائمة الأجهزة الموثوقة.

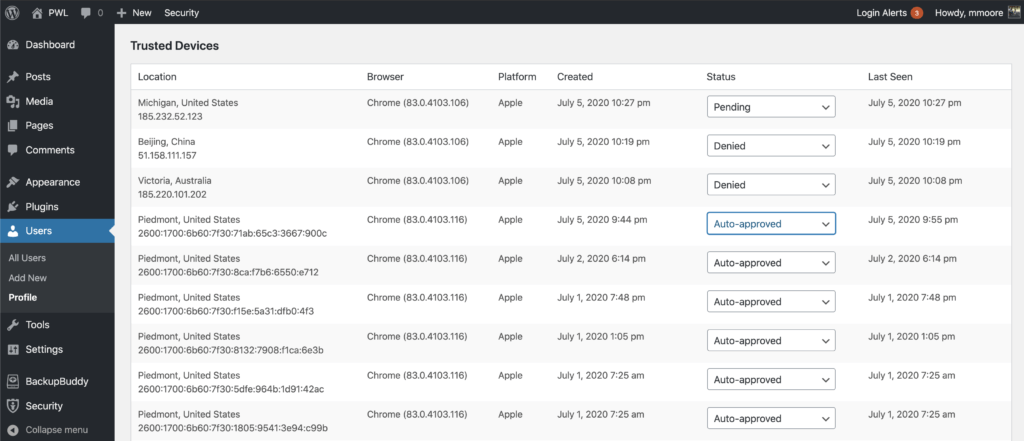

بمجرد تمكين الأجهزة الموثوقة ، يمكن للمستخدمين إدارة الأجهزة من صفحة ملف تعريف مستخدم WordPress الخاصة بهم. من هذه الشاشة ، يمكنك الموافقة على الأجهزة أو رفضها من قائمة الأجهزة الموثوقة.

بالإضافة إلى ذلك ، لديك خيار التسجيل في بعض واجهات برمجة التطبيقات للجزء الثالث لتحسين دقة تعريف الأجهزة الموثوقة واستخدام خرائط الصور الثابتة لعرض الموقع التقريبي لتسجيل الدخول غير المعروف. تحقق من إعداد Trusted Devices لمعرفة عمليات الدمج المتاحة ،

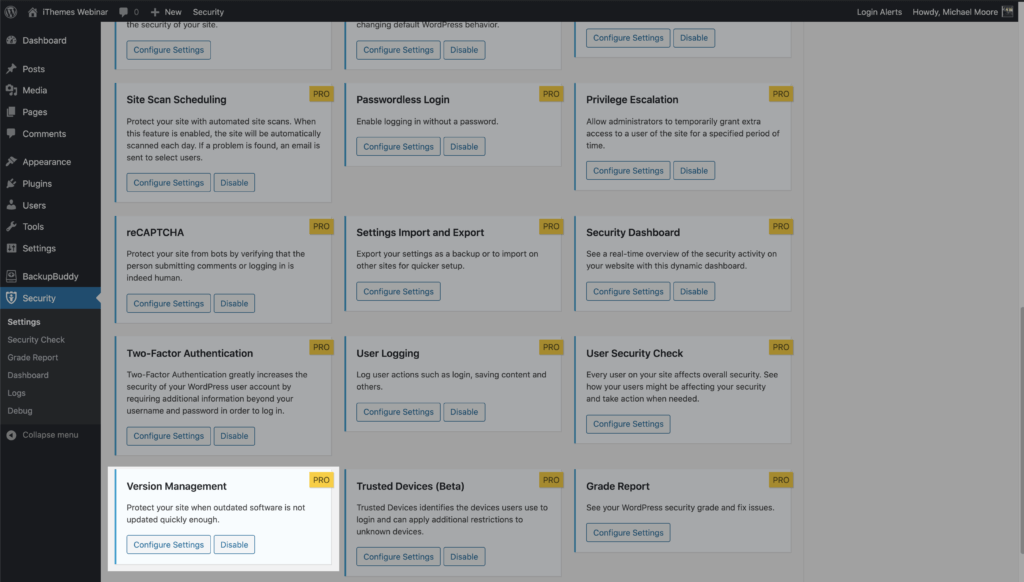

3. قم بتنشيط إدارة الإصدار لتحديث السمات والإضافات

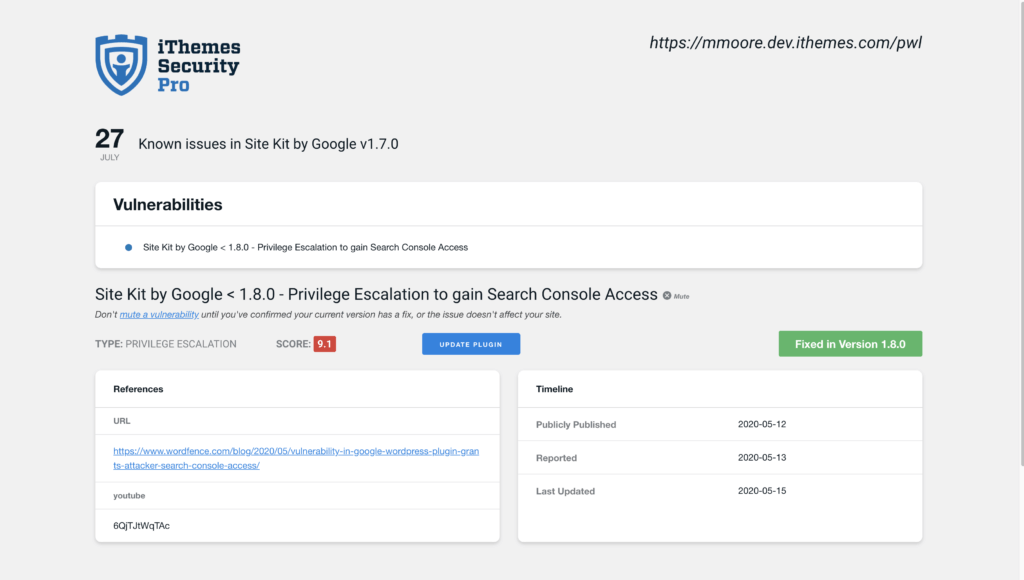

من الصعب تتبع كل ثغرة تم الكشف عنها في WordPress - نحن نتتبعها ونشاركها في WordPress Vulnerability Roundups - ونقارن هذه القائمة بإصدارات المكونات الإضافية والسمات التي قمت بتثبيتها على موقع الويب الخاص بك. ومع ذلك ، فإن هذا لا يمنع قراصنة WordPress من استهداف المكونات الإضافية والسمات ذات الثغرات المعروفة. إن تثبيت برنامج به ثغرات أمنية معروفة على موقعك يمنح المتسللين المخططات التي يحتاجونها للسيطرة على موقع الويب الخاص بك.

تتيح لك ميزة إدارة الإصدار في iThemes Security Pro التحديث التلقائي لـ WordPress والمكونات الإضافية والسمات. علاوة على ذلك ، فإن إدارة الإصدارات لديها أيضًا خيارات لتقوية موقع الويب الخاص بك عند تشغيل برامج قديمة والبحث عن مواقع الويب القديمة.

لبدء استخدام إدارة الإصدار ، قم بتمكين الوحدة النمطية في الصفحة الرئيسية لإعدادات الأمان.

انقر الآن على زر تكوين الإعدادات لإلقاء نظرة فاحصة على الإعدادات.

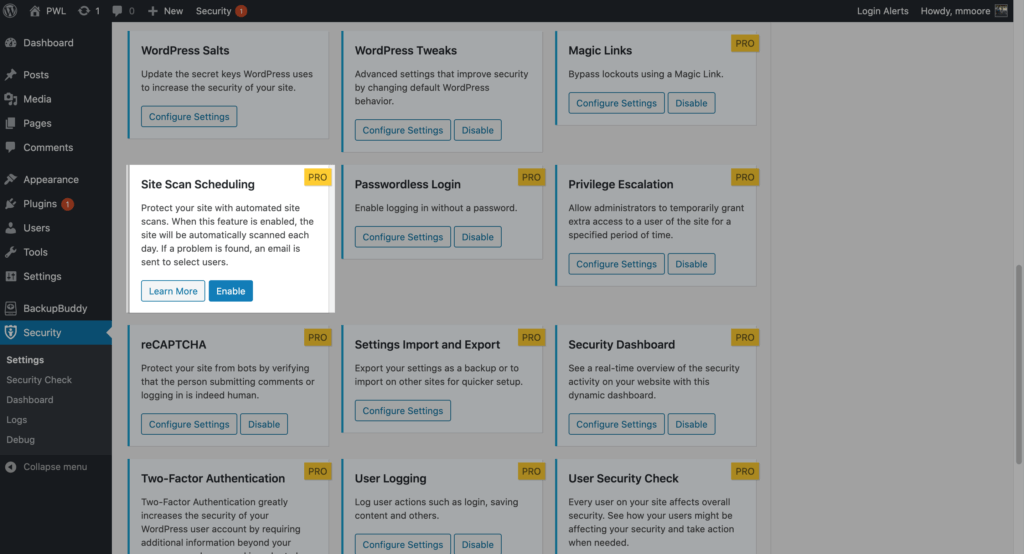

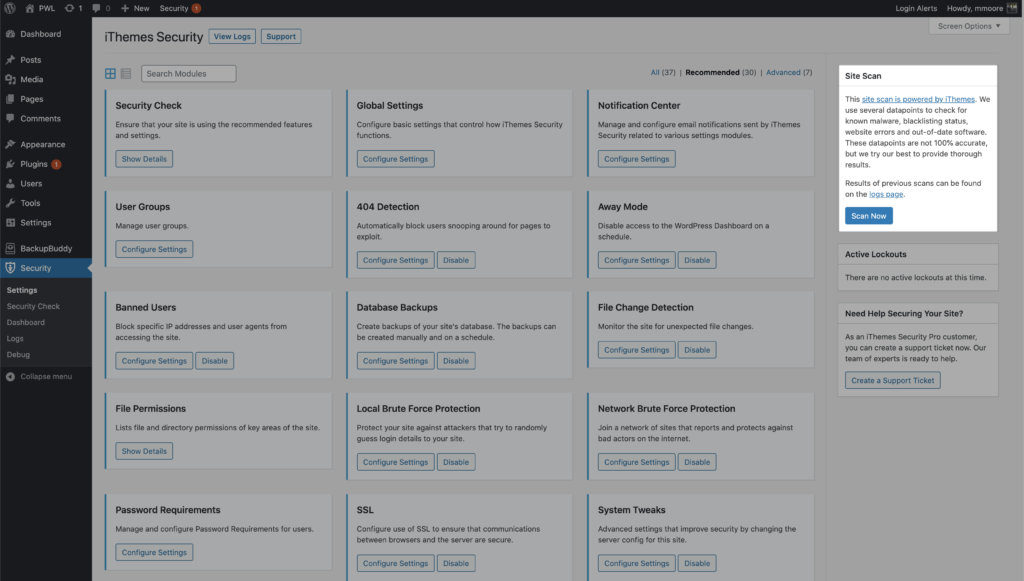

4. قم بتشغيل فحص موقع أمان iThemes

يقوم iThemes Security Pro Site Scan بفحص موقع الويب الخاص بك بحثًا عن ثغرات WordPress المعروفة والمكوِّن الإضافي والثغرات الأمنية ويطبق تصحيحًا عند توفره.

لتمكين Site Scan في عمليات التثبيت الجديدة ، انتقل إلى إعدادات iThemes Security Pro وانقر فوق الزر Enable في وحدة إعدادات Site Scan .

لتشغيل Site Scan يدويًا ، انقر فوق الزر Scan Now الموجود على Site Scan Widget الموجود على الشريط الجانبي الأيمن لإعدادات الأمان.

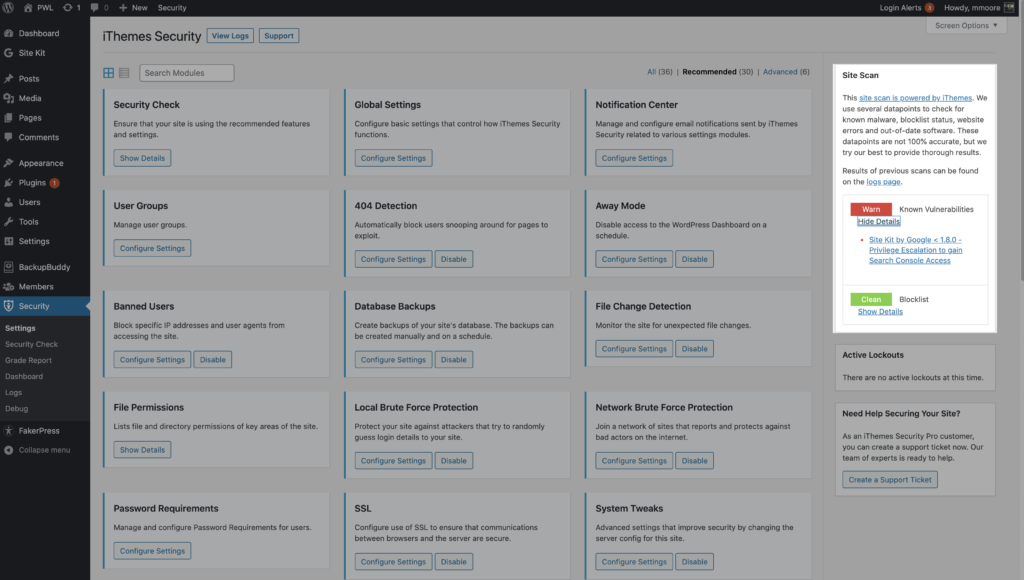

سيتم عرض نتائج Site Scan في الأداة.

إذا اكتشف Site Scan وجود ثغرة أمنية ، فانقر فوق ارتباط الثغرة الأمنية لعرض صفحة التفاصيل.

في صفحة ثغرة Site Scan ، سترى ما إذا كان هناك إصلاح متاح للثغرة الأمنية. إذا كان هناك تصحيح متاح ، فيمكنك النقر فوق الزر تحديث البرنامج المساعد لتطبيق الإصلاح على موقع الويب الخاص بك.

يمكن أن يكون هناك تأخير بين وقت توفر التصحيح وتحديث قاعدة بيانات ثغرات أمان iThemes لتعكس الإصلاح. في هذه الحالة ، يمكنك كتم صوت الإشعار لعدم تلقي المزيد من التنبيهات المتعلقة بالثغرة الأمنية.

هام: لا يجب كتم صوت إشعار الثغرة الأمنية حتى تؤكد أن إصدارك الحالي يتضمن إصلاحًا أمنيًا ، أو لا تؤثر الثغرة الأمنية على موقعك.

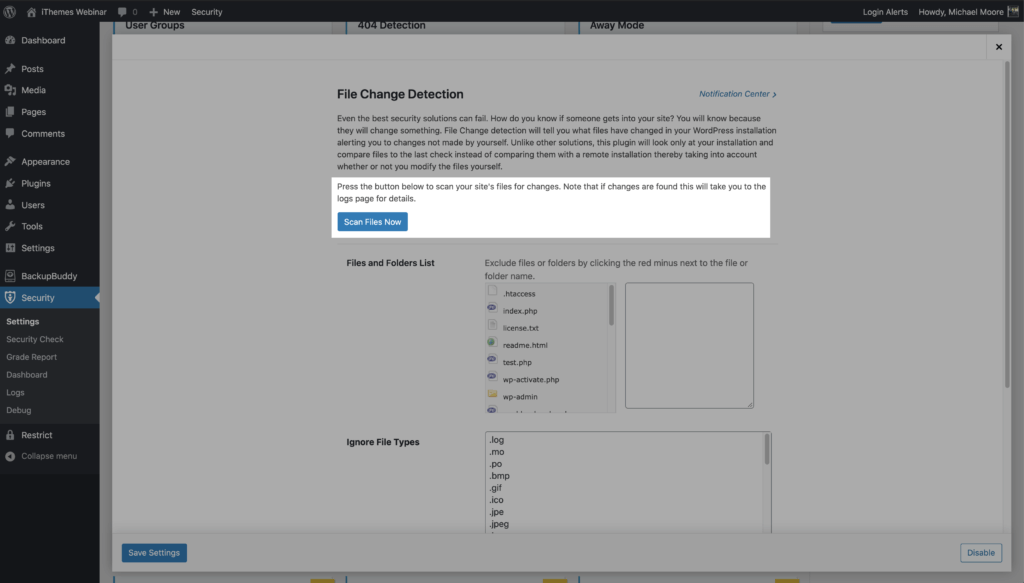

5. قم بتشغيل كشف تغيير الملف

لبدء مراقبة تغييرات الملفات ، قم بتمكين File Change Detection في الصفحة الرئيسية لإعدادات الأمان.

بمجرد تمكين File Change Detection ، سيبدأ iThemes Security Pro في فحص جميع ملفات موقع الويب الخاص بك في أجزاء . سيساعد فحص ملفاتك في مجموعات على تقليل الموارد المطلوبة لمراقبة تغييرات الملفات.

سيؤدي الفحص الأولي لتغيير الملف إلى إنشاء فهرس لملفات موقع الويب الخاص بك وتجزئة ملفاتها. تجزئة الملف هي نسخة مختصرة وغير بشرية من محتوى الملف.

بعد اكتمال الفحص الأولي ، سيستمر iThemes Security Pro في فحص ملفك على أجزاء. إذا تغيرت تجزئة الملف في إحدى عمليات الفحص اللاحقة ، فهذا يعني أن محتويات الملف قد تغيرت.

يمكنك أيضًا تشغيل تغيير يدوي للملف بالنقر فوق الزر Scan Files Now في إعدادات File Change Detection

الختام: البرمجة النصية عبر المواقع وحماية موقع WordPress الخاص بك

نأمل أن يساعدك هذا الدليل في فهم مخاطر البرمجة النصية عبر المواقع على موقع WordPress الخاص بك. من خلال تنفيذ بعض أفضل ممارسات الأمان في WordPress ، إلى جانب الخطوات الخمس المذكورة أعلاه ، سيكون لديك خط دفاع أفضل.

تكتب كريستين دروسًا تعليمية لمساعدة مستخدمي WordPress منذ 2011. يمكنك عادةً العثور عليها وهي تعمل على مقالات جديدة لمدونة iThemes أو تطور موارد لـ #WPprosper. خارج العمل ، تستمتع كريستين بكتابة اليوميات (كتبت كتابين!) ، والمشي لمسافات طويلة والتخييم ، والطهي ، والمغامرات اليومية مع عائلتها ، على أمل أن تعيش حياة أكثر حاضرًا.