การฉีด SQL: คู่มือสำหรับผู้ใช้ WordPress

เผยแพร่แล้ว: 2021-05-26หากคุณจริงจังกับความปลอดภัยของเว็บไซต์ของคุณ ก็ถึงเวลาเรียนรู้เกี่ยวกับอันตรายของการฉีด SQL และวิธีจัดการกับสิ่งเหล่านี้

คำว่า SQL injection (เรียกอีกอย่างว่า SQLi) หมายถึงประเภทของเทคนิคการโจมตีทางอินเทอร์เน็ตซึ่งเป็นวิธีทั่วไปสำหรับแฮกเกอร์ในการประนีประนอมเว็บไซต์ทุกประเภท รวมถึงไซต์ที่ใช้ WordPress เป็นระบบจัดการเนื้อหา

ในคู่มือนี้ เราจะอธิบายโดยละเอียดว่าการโจมตีด้วยการฉีด SQL เป็นอย่างไร และขั้นตอนที่แน่นอนที่คุณต้องดำเนินการเพื่อหลีกเลี่ยงการโจมตี ลองมาดูกัน คุณจะได้เรียนรู้ทุกอย่างเกี่ยวกับวิธีการทำงานของการโจมตี เหตุใดการป้องกันจึงสำคัญ และตัวอย่างช่องโหว่เหล่านี้ในโลกแห่งความเป็นจริง มาดำน้ำกันเถอะ!

บทนำ: การทำความเข้าใจSQL

S tructured Q uery L anguage หรือ “SQL” (ออกเสียงเหมือนคำว่า “sequel”) เป็นระบบจัดการฐานข้อมูลเชิงสัมพันธ์ คิดค้นขึ้นในปี 1974 เป็นวิธีที่ง่ายวิธีแรกในการจัดเก็บและเรียกข้อมูลหลายประเภทในระบบคอมพิวเตอร์

ตั้งแต่นั้นมา ภาษาก็ได้รับความนิยมอย่างรวดเร็วและยังคงใช้ในระบบจัดการเนื้อหา (CMS) เช่น WordPress ในปัจจุบัน ไม่นานหลังจากที่ภาษาได้รับความนิยมในชุมชนการวิจัยทางวิทยาศาสตร์ ปัญหาของการฉีด SQL ที่น่าอับอายก็เกิดขึ้น

ในระบบเช่น WordPress การดำเนินการหลายอย่างใช้การสืบค้น SQL เพื่อดึงและจัดเก็บข้อมูล คิวรี SQL เหล่านี้เขียนขึ้นโดยนักพัฒนาและไม่ได้ออกแบบให้สามารถปรับเปลี่ยนได้

น่าเสียดาย ตั้งแต่เริ่มใช้ SQL การโจมตีด้วยการฉีด SQL เป็นปัญหาที่เกิดขึ้นอย่างต่อเนื่องสำหรับระบบที่ใช้ฐานข้อมูลประเภทนี้ เช่น ฐานข้อมูล WordPress การใช้ปลั๊กอินความปลอดภัย WordPress ที่มีคุณภาพสามารถช่วยลดความเสี่ยงที่จะถูกโจมตีหรือการละเมิดร้ายแรงได้อย่างแน่นอน อย่างไรก็ตาม อย่างที่ GI Joe พูดไว้ว่า "การรู้มีชัยไปกว่าครึ่ง" เมื่อพูดถึงการโจมตีทางไซเบอร์ทุกรูปแบบ

การฉีด SQL (SQLi) คืออะไร?

โดยสรุป การฉีด SQL (SQLi) เป็นการโจมตีที่ช่วยให้แฮ็กเกอร์ใช้ประโยชน์จากการสืบค้น SQL ที่มีช่องโหว่เพื่อเรียกใช้คิวรีของตนเอง การฉีด SQL เกิดขึ้นเมื่อผู้โจมตีสามารถเรียกใช้ SQL ของตนเองบนเซิร์ฟเวอร์ได้คุณจะสังเกตเห็นว่าการฉีด SQL มักถูกเรียกว่า “SQLI” หรือ “SQLi” ในสิ่งพิมพ์ทางเทคนิค โปรดจำไว้ว่า การโจมตีเหล่านี้สามารถเกิดขึ้นได้กับระบบใดๆ ก็ตามที่ใช้ SQL หรืออนุพันธ์ของ SQL เพื่อจัดการข้อมูล โดยเฉพาะอย่างยิ่งการฉีด SQL ของ WordPress นั้นได้รับการวิจัยและจัดทำเอกสารมาอย่างดี เนื่องจากมีไซต์จำนวนมากที่ทำงานบนแพลตฟอร์ม WordPress

มาดูค่าใช้จ่ายทางเทคนิคเพิ่มเติมเกี่ยวกับการโจมตีเหล่านี้กัน

คำจำกัดความของการฉีด SQL

ตามคำจำกัดความ เจตนาของการฉีด SQL นั้นเป็นอันตรายเสมอ และโดยทั่วไปแล้วมีเป้าหมายเพื่อให้บรรลุเป้าหมายอย่างน้อยหนึ่งข้อจากสามข้อนี้:

- การดึงข้อมูลโดยไม่ได้รับอนุญาต - ใน SQL คำสั่ง SELECT ใช้เพื่อดึงข้อมูล หากผู้โจมตีสามารถจัดการการสืบค้นข้อมูลแบบ SELECT ได้สำเร็จ พวกเขาจะสามารถ "ดัมพ์" เนื้อหาของฐานข้อมูลได้ ด้วยเหตุนี้จึงจำเป็นอย่างยิ่งที่จะต้องเข้ารหัสฐานข้อมูลทั้งหมดด้วยข้อมูลที่ไม่ควรเปิดเผยต่อสาธารณะ

- การปรับเปลี่ยนข้อมูล – ในกรณีอื่นๆ เป้าหมายของการฉีด WordPress SQL อาจเป็นการเปลี่ยนรายการในฐานข้อมูล ซึ่งเป็นเรื่องปกติในการกำหนดบัญชีเฉพาะหรือชุดของสิทธิ์ของบัญชีที่พวกเขาไม่มีตามปกติ

- การปฏิเสธบริการ (DoS) – การโจมตี DoS คือเมื่อผู้ใช้ที่ประสงค์ร้ายทำให้ผู้ใช้ที่ถูกกฎหมายเข้าถึงไซต์หรือบริการของคุณได้ยากขึ้น คำสั่งทั่วไปใน SQL เพื่อลบข้อมูลเป็นเพียง DELETE ผู้โจมตีมักจะลบเนื้อหาของฐานข้อมูลจำนวนมากเพื่อทำให้ไซต์เป้าหมายไม่สามารถเข้าถึงได้หรือใช้งานไม่ได้

เคล็ดลับด่วน: สำรองข้อมูลเว็บไซต์ของคุณเป็นประจำ!

นักพัฒนามากประสบการณ์หลายคนเก็บสำเนา SQL ทั้งหมดที่พวกเขาเขียนไว้สำหรับไซต์ WordPress ไว้นอกเซิร์ฟเวอร์ ในรูปแบบของไฟล์ .sql สิ่งเหล่านี้สามารถใช้ร่วมกับปลั๊กอินสำรองของ WordPress เพื่อให้แน่ใจว่าแม้ว่าผู้โจมตีจะขัดขวางความปลอดภัยของคุณ คุณก็กู้คืนได้ในเวลาอันสั้น ปลั๊กอินสำรองของ WordPress เช่น BackupBuddy จะสำรองฐานข้อมูล WordPress ทั้งหมดของคุณและไฟล์อื่นๆ ในการติดตั้ง WordPress ของคุณ

อธิบายประเภทการโจมตีของ SQL Injection

ตอนนี้เราได้สำรวจความเสียหายบางส่วนที่การโจมตีแบบ SQL-based อาจเกิดขึ้นได้ ก็ถึงเวลาสำรวจด้านเทคนิคเพิ่มเติมของการฉีด มีชุดย่อยที่สำคัญสองสามประเภทที่คุณควรรู้

การฉีด SQL แบบคลาสสิก (SQLi)

การฉีดแบบธรรมดาที่สุด รุ่นคลาสสิกคือเมื่อผู้โจมตีรู้รหัส SQL ล่วงหน้า นอกจากนี้ยังเป็นประเภทของการฉีดที่ใช้บ่อยที่สุดบน WordPress; เนื่องจาก WordPress เป็นโอเพ่นซอร์ส บุคคลทั่วไปจึงสามารถเข้าถึงส่วนประกอบทั้งหมดได้ รวมถึงการสืบค้น SQL

เราจะพูดถึงตัวอย่างจริงในภายหลัง แต่ด้วยรูปแบบการฉีดนี้ ผู้โจมตีมักจะจัดการกับข้อความค้นหาเพื่อ "ยกเลิก" ส่วนแรกของส่วนนี้ จากนั้นพวกเขาสามารถแทรกคิวรีแบบกำหนดเองที่เซิร์ฟเวอร์จะทำงานราวกับว่าผู้พัฒนาดั้งเดิมเขียนไว้

การฉีด SQL แบบตาบอด (SQLi)

ไม่เหมือนกับเวอร์ชันคลาสสิก การฉีด SQL แบบตาบอดเกิดขึ้นเมื่อผู้โจมตีไม่มีสิทธิ์เข้าถึงโค้ด SQL และเพียงแค่ต้องเดาอย่างมีการศึกษาเท่านั้น นอกจากนี้ ประเภทนี้ต้องใช้ทักษะมากกว่า SQLi แบบเดิมมาก เนื่องจากผลของการโจมตีที่ประสบความสำเร็จจะ ไม่ แสดงต่อผู้โจมตี

ดังที่กล่าวไปแล้ว มีหลายโปรแกรมที่ช่วยเหลือผู้ใช้ที่ประสงค์ร้ายในการคว้าผลลัพธ์ทีละบิตโดยอัตโนมัติ

การฉีด SLQ แบบผสม (SQLi)

รูปแบบการโจมตีนี้คือเมื่อ มีการ รวม การโจมตีแยกต่างหาก กับ SQLi เพื่อให้ได้ผลลัพธ์ที่ต้องการ กลุ่มย่อยที่ซับซ้อนที่สุดในสามกลุ่มย่อย ผู้โจมตีต้องดำเนินการหาช่องโหว่ที่อนุญาตให้เรียกใช้ SQLi ที่ไม่สามารถทำงานได้ด้วยตัวเอง ช่องโหว่ที่มักเกิดขึ้นกับ SQLi ในการโจมตีประเภทนี้ ได้แก่ การละเมิดการตรวจสอบสิทธิ์ การโจมตีแบบปฏิเสธการให้บริการแบบกระจาย (DDoS) การจี้ DNS และการโจมตีแบบสคริปต์ข้ามไซต์

เหตุใดเว็บไซต์ WordPress จึงเสี่ยงต่อการฉีด SQL

WordPress มีความเสี่ยงต่อการฉีด SQL บางอย่างเนื่องจากมีการใช้กันอย่างแพร่หลาย (ขณะนี้มี 40% ของเว็บไซต์ทั้งหมด!) และมีมาระยะหนึ่งแล้ว (ตั้งแต่ปี 2546) WordPress ใช้ PHP ซึ่งเป็นภาษาการเขียนโปรแกรมฝั่งเซิร์ฟเวอร์ที่ออกแบบมาเพื่อผสานรวมกับ MySQL ได้อย่างง่ายดาย

WordPress ใช้ฐานข้อมูล SQL เพื่อจัดเก็บเกือบทุกอย่าง ตั้งแต่ความคิดเห็น โพสต์ บัญชี ไปจนถึงข้อมูลอีคอมเมิร์ซ ความพยายามในการฉีด WordPress SQL ส่วนใหญ่อยู่ในรูปแบบที่ส่งข้อมูลไปยังสคริปต์ PHP ที่มีแบบสอบถาม SQL ที่ผู้โจมตีต้องการใช้ประโยชน์

นี่ไม่ใช่ข้อบกพร่องในการออกแบบ แต่เป็นผลข้างเคียงของการออกแบบ WordPress โปรดจำไว้ว่า เกือบทุกอย่างที่เริ่มต้นก่อนและจนถึง "ยุคดอทคอม" ไม่ได้ออกแบบมาโดยคำนึงถึงความปลอดภัย ตามจริงแล้ว นิตยสารเว็บ Phrack ที่ เลิกผลิตไปแล้วในขณะนี้เป็นแหล่งข้อมูลสาธารณะแห่งแรกที่พูดคุยเกี่ยวกับ SQLi ในฉบับเดือนธันวาคม 2541

แม้ว่า SQLi เริ่มต้นจะใช้ประโยชน์แทบไม่ได้กับ CMS สมัยใหม่เช่น WordPress แต่ผู้โจมตีกลับมีเล่ห์เหลี่ยมตลอดหลายปีที่ผ่านมา เราจะมาดูตัวอย่างง่ายๆ ว่า SQLi อาจมีลักษณะอย่างไรในเว็บไซต์ที่ไม่มีการป้องกันโดยสิ้นเชิง จากนั้น เราจะแสดงวิธีดูวิธีหาช่องโหว่ที่มีอยู่สำหรับ WordPress เวอร์ชันต่างๆ

คำเตือนที่สำคัญเกี่ยวกับการฉีด SQL

ก่อนที่เราจะดำเนินการต่อ มีหมายเหตุสำคัญอีกประการหนึ่งที่เราต้องการชี้แจงอย่างชัดเจนเพื่อช่วยให้คุณติดตาม WordPress และเส้นทางการรักษาความปลอดภัยทางไซเบอร์ร่วมกัน!

การอัปเดต WordPress เวอร์ชันของคุณ อยู่เสมอเป็นหนึ่งในการป้องกันการโจมตีของ SQLi ที่ดีที่สุด แม้ว่าจะหมายถึงการทำลายปลั๊กอินบางตัวชั่วคราว แต่ก็คุ้มค่าสำหรับการรักษาความปลอดภัยไซต์ของคุณตัวอย่างการฉีด SQL

ตอนนี้เราได้ขจัดข้อจำกัดความรับผิดชอบเหล่านั้นแล้ว มาดูตัวอย่าง SQLi เพื่อให้เข้าใจสิ่งเหล่านี้ คุณจะต้องรู้ศัพท์แสง SQL เล็กน้อย SQL ใช้คำสั่งเช่น SELECT เพื่อดึงข้อมูล DROP TABLE เพื่อทำลายตารางภายในฐานข้อมูลโดยสมบูรณ์ DELETE เพื่อลบแถวออกจากตาราง และอื่นๆ นอกจากนี้ อักขระ '*' หมายถึง "ทั้งหมด" ใน SQL

แบบสอบถามพื้นฐานที่สุดใน SQL คือ: SELECT * FROM TABLE_NAME สิ่งนี้บอกว่าให้พิมพ์ข้อมูลทั้งหมดจากตารางชื่อ “TABLE_NAME” เป็นหลัก เมื่อคุณส่งข้อมูลลงในแบบฟอร์มการเข้าสู่ระบบ จะเรียกใช้สคริปต์ PHP ที่ตรงกับข้อมูลประจำตัวของคุณกับตารางผู้ใช้ ในตัวอย่างของเรา เราจะถือว่าเราไม่เก่งเรื่องความปลอดภัยในโลกไซเบอร์ และมีตารางข้อความที่ไม่เข้ารหัสอย่างสมบูรณ์พร้อมคอลัมน์ที่เรียกว่า USER และ PASS

การเตรียมแบบสอบถาม

ในฐานข้อมูลที่มีการรักษาความปลอดภัยที่แย่มาก ตารางของเราที่มีชื่อผู้ใช้และรหัสผ่านเรียกว่า BADLY_DONE_TABLE แบบสอบถามเพื่อตรวจสอบสิทธิ์การเข้าสู่ระบบของผู้ใช้นั้นง่าย ๆ : SELECT * FROM BADLY_DONE_TABLE WHERE USER = '[ชื่อผู้ใช้จากแบบฟอร์ม]' และ PASS = '[รหัสผ่านจากแบบฟอร์ม]'

อย่างที่คุณเห็น เรากำลังบอกให้คว้า "รายชื่อ" ของผู้ใช้ ซึ่งควรเป็นรายการเดียวเท่านั้น หากชื่อผู้ใช้และรหัสผ่านที่ป้อนลงในแบบฟอร์มตรงกัน SQL ยังอนุญาตให้ใช้คีย์เวิร์ด OR ในคำสั่งแบบมีเงื่อนไข เช่น AND ที่คุณเห็นในเคียวรีของเรา

ตอนนี้ได้เวลาสร้างช่องโหว่ของเราแล้ว

การใช้ประโยชน์จากการสืบค้น SQL ที่ไม่มีการป้องกันของเรา

แบบสอบถามของเราได้รับการตั้งค่าให้ส่งคืนผู้ใช้หากชื่อผู้ใช้และรหัสผ่านของเราตรงกัน โปรดทราบว่าเครื่องหมายคำพูดเดียวจะลงท้ายสตริง เราสามารถพิมพ์ “Blahblahblah” เป็นชื่อผู้ใช้ของเราแล้วตามด้วย ' OR '1'='1

เรากำลังใช้ประโยชน์จากข้อเท็จจริงที่ว่าการสืบค้นของเรามีรูปแบบแบบไดนามิกและการป้อนข้อมูลไม่ถูก "ฆ่าเชื้อ" ก่อนดำเนินการ โดยพื้นฐานแล้ว เรากำลังบอกว่าถ้าตัวเลข '1' เท่ากับตัวเลข '1' (มันน่าประหลาดใจ!) ให้ทิ้ง ทุกอย่าง ออกจากตาราง ไม่ว่าข้อมูลประจำตัวที่เราป้อนนั้นถูกต้องหรือไม่

ในปี 1998 สิ่งนี้น่าจะได้ผล ในปัจจุบัน โดยทั่วไปต้องใช้ทักษะมากกว่ามากทั้งในด้าน SQL และ SQLi เพื่อสร้างการหาประโยชน์จากการทำงานสำหรับ WordPress

การฉีด SQL และเว็บไซต์ WordPress

ตัวอย่างก่อนหน้าของเราจะใช้งานไม่ได้กับไซต์ WordPress สมัยใหม่ เว้นแต่ผู้ดูแลระบบไซต์จะพยายามปิดการใช้งานมาตรการรักษาความปลอดภัยทั้งหมด อย่างไรก็ตาม โดยใช้หลักการเดียวกันนี้ แฮ็กเกอร์ยังคงสร้างและขายการหาประโยชน์จาก SQLi ให้กับผู้ใช้ที่ประสงค์ร้ายรายอื่น

เนื่องจาก WordPress เป็นโอเพ่นซอร์สและมีชุมชนการพัฒนาขนาดใหญ่อยู่เบื้องหลัง นักวิจัยด้านความปลอดภัยจำนวนมากจึงมักพบช่องโหว่เหล่านี้ก่อนที่แฮ็กเกอร์จะทำ จากนั้นพวกเขารายงานให้ทีม WordPress และช่องโหว่ได้รับการแก้ไข ในบางกรณีที่โชคร้าย แฮ็กเกอร์ค้นหาช่องโหว่ก่อน ทำให้ "อยู่ในป่า" บังคับให้ทีม WordPress ทำการแก้ไขอย่างรวดเร็วโดยเร็วที่สุดและปล่อยเป็นการอัปเดต

หากคุณสนใจที่จะเห็นการเจาะช่องโหว่ในปัจจุบันและก่อนหน้าสำหรับ WordPress คุณสามารถตรวจสอบฐานข้อมูล CVE ประกอบด้วยดัชนีภัยคุกคามความปลอดภัยที่มีชื่อผลิตภัณฑ์ เวอร์ชันที่ได้รับผลกระทบ และคำอธิบายทั่วไปเกี่ยวกับวิธีการทำงานของช่องโหว่ การหาประโยชน์ทั้งหมดที่คุณพบในรายการเช่นนี้ได้รับการแก้ไขแล้ว แต่เหมาะที่จะใช้เป็นสื่อการเรียนรู้

การป้องกันการฉีด SQL

หลังจากอ่านข้อความนี้ คุณอาจสงสัยว่าจะทำให้แน่ใจว่าไซต์ WordPress ของคุณไม่ตกเป็นเหยื่อรายต่อไปของการโจมตี SQLi ได้อย่างไร ข่าวดีก็คือคุณไม่จำเป็นต้องเป็นผู้เชี่ยวชาญด้านความปลอดภัยเพื่อป้องกันตัวเองจากการโจมตีของ SQLi!

- โปรดใช้ความระมัดระวังเกี่ยวกับไฟล์ PHP ที่คุณเขียนหรือได้รับจากเว็บไซต์อื่นและติดตั้ง (โดยเฉพาะ ปลั๊กอิน WordPress) สิ่งที่ต้องทำคือสคริปต์ PHP ที่สร้างมาอย่างอ่อนแอซึ่งจะไม่ล้างข้อมูลของผู้ใช้เพื่อทำลายไซต์ WordPress ของคุณ

- ใช้ปลั๊กอินการตรวจสอบความปลอดภัยที่รู้จักกันดี เช่น iThemes Security Pro เพื่อแจ้งเตือนคุณในกรณีที่มีคนพยายามโจมตีไซต์ของคุณ คุณจึงสามารถบล็อกไว้ก่อนได้

- ที่สำคัญที่สุด คุณควรอัปเดตไซต์ WordPress เป็นเวอร์ชันล่าสุดอยู่เสมอ เจ้าของเว็บไซต์จำนวนมากหยุดการอัปเดตด้วยเหตุผลใดก็ตาม และนี่คือสาเหตุของการละเมิดข้อมูลส่วนใหญ่

- อัปเดตปลั๊กอินและธีม WordPress ของคุณอยู่เสมอ เราไม่สามารถพูดได้เพียงพอ ธีมและปลั๊กอินที่มีช่องโหว่เป็นสาเหตุอันดับ 1 ที่ทำให้ไซต์ WordPress ถูกแฮ็ก

5 ขั้นตอนในการป้องกัน WordPress SQL Injections

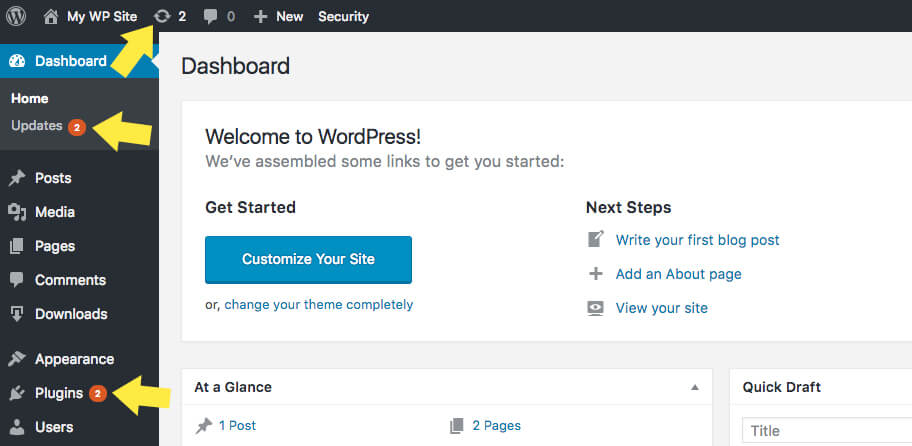

1. ดาวน์โหลดและติดตั้ง iThemes Security Pro Plugin

ในการเริ่มต้นรักษาความปลอดภัยและปกป้องเว็บไซต์ของคุณ ให้ดาวน์โหลดและติดตั้งปลั๊กอิน iThemes Security Pro

รับ iThemes Security Pro ทันที

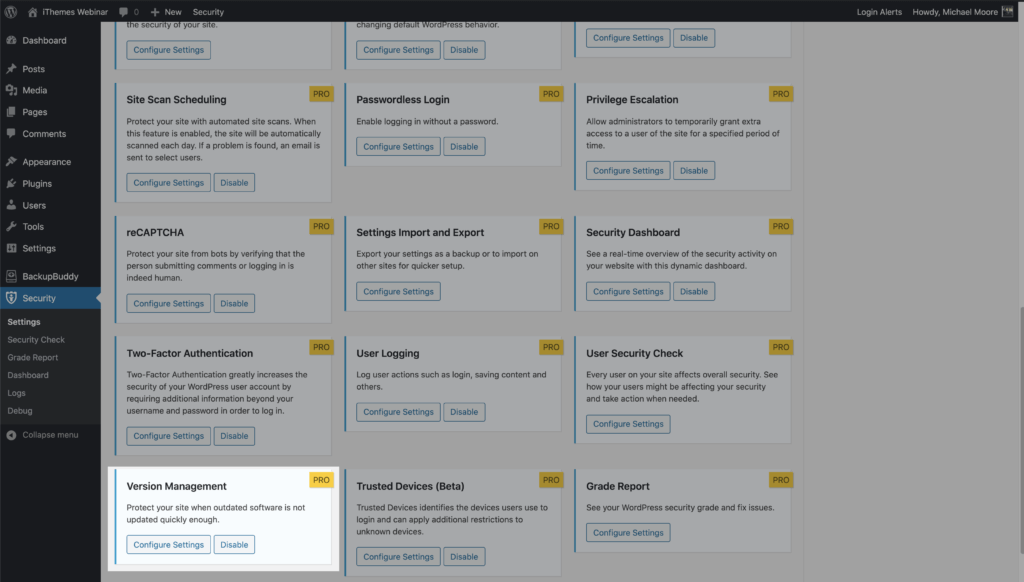

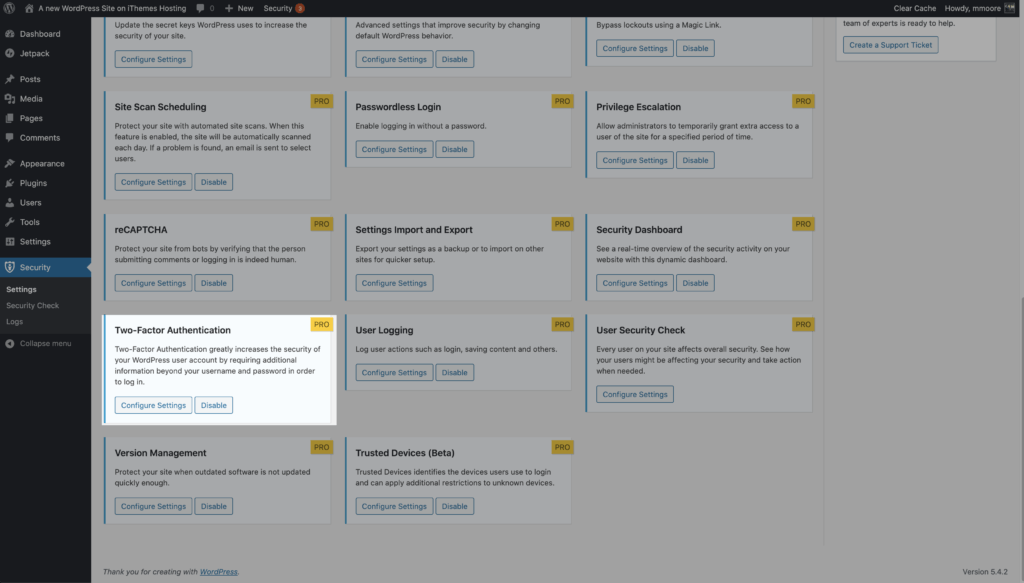

2. เปิดใช้งานการจัดการเวอร์ชันเพื่อให้ WordPress Core, Plugins และ Themes อัปเดตอยู่เสมอ

พูดง่ายๆ ก็คือ คุณกำลังเสี่ยงที่จะถูกโจมตีหากคุณใช้งาน WordPress, ปลั๊กอิน และธีมที่ล้าสมัยบนเว็บไซต์ของคุณ การอัปเดตเวอร์ชันมักมีแพตช์สำหรับปัญหาด้านความปลอดภัยในโค้ด รวมถึงการแทรก SQL และช่องโหว่การเรียกใช้โค้ดจากระยะไกล (RCE) ดังนั้นจึงเป็นเรื่องสำคัญที่ต้องเรียกใช้ซอฟต์แวร์เวอร์ชันล่าสุดทั้งหมดที่ติดตั้งบนเว็บไซต์ WordPress ของคุณ

การอัปเดตจะปรากฏในแดชบอร์ด WordPress ของคุณทันทีที่พร้อมใช้งาน ฝึกใช้การสำรองข้อมูลแล้วเรียกใช้การอัปเดตที่มีอยู่ทั้งหมดทุกครั้งที่คุณลงชื่อเข้าใช้ไซต์ WordPress ของคุณ แม้ว่างานในการรันการอัปเดตอาจดูไม่สะดวกหรือน่าเบื่อหน่าย แต่ก็เป็นแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของ WordPress ที่สำคัญ

เป็นการยากที่จะติดตามทุกช่องโหว่ของ WordPress ที่เปิดเผย—เราติดตามและแชร์ใน WordPress Vulnerability Roundups—และเปรียบเทียบรายการนั้นกับเวอร์ชันของปลั๊กอินและธีมที่คุณติดตั้งบนเว็บไซต์ของคุณ อย่างไรก็ตาม สิ่งนี้ไม่ได้หยุดแฮกเกอร์ WordPress จากการกำหนดเป้าหมายปลั๊กอินและธีมที่มีช่องโหว่ที่ทราบ การติดตั้งซอฟต์แวร์ที่มีช่องโหว่ที่ทราบบนไซต์ของคุณจะช่วยให้แฮ็กเกอร์มีพิมพ์เขียวที่จำเป็นในการเข้าถึงเว็บไซต์ของคุณ

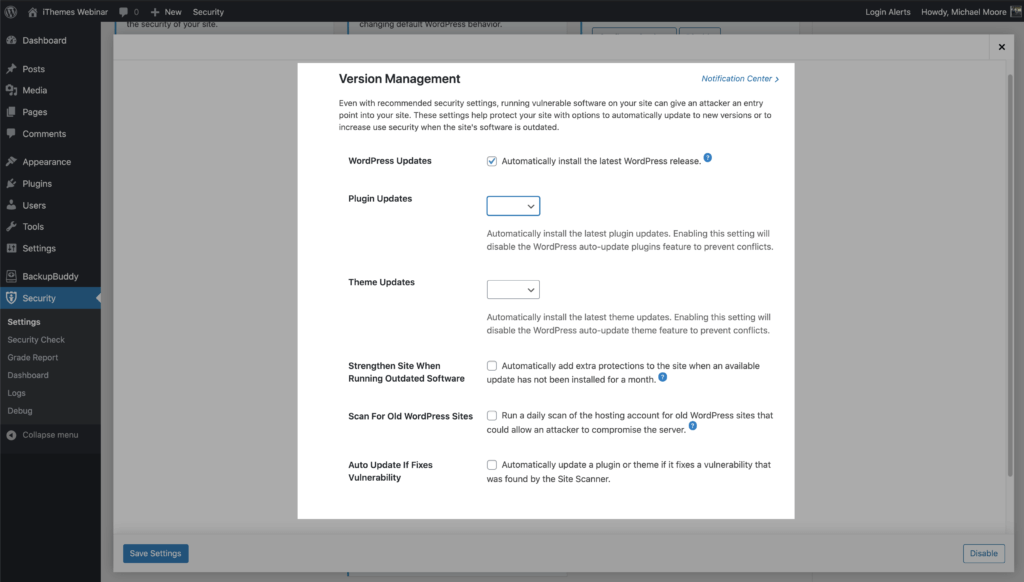

คุณลักษณะการจัดการเวอร์ชันในปลั๊กอิน iThemes Security Pro ช่วยให้คุณสามารถอัปเดต WordPress ปลั๊กอินและธีมได้โดยอัตโนมัติ นอกจากนั้น การจัดการเวอร์ชันยังมีตัวเลือกในการทำให้เว็บไซต์ของคุณแข็งแกร่งขึ้นเมื่อคุณใช้งานซอฟต์แวร์ที่ล้าสมัยและสแกนหาเว็บไซต์เก่า

ในการเริ่มต้นใช้งานการจัดการเวอร์ชัน ให้เปิดใช้งานโมดูลในหน้าหลักของการตั้งค่าความปลอดภัย

ตอนนี้ให้คลิกปุ่ม กำหนดค่าการตั้งค่า เพื่อดูการตั้งค่าอย่างละเอียดยิ่งขึ้น ซึ่งทั้งหมดนี้ออกแบบมาเพื่อปกป้องไซต์ของคุณ

- อัปเดต WordPress – ติดตั้ง WordPress รุ่นล่าสุดโดยอัตโนมัติ

- การอัปเดตปลั๊กอิน – ติดตั้งการอัปเดตปลั๊กอินล่าสุดโดยอัตโนมัติ การเปิดใช้งานการตั้งค่านี้จะปิดใช้งานคุณลักษณะปลั๊กอินอัปเดตอัตโนมัติของ WordPress เพื่อป้องกันความขัดแย้ง

- การอัปเดตธีม – ติดตั้งการอัปเดตธีมล่าสุดโดยอัตโนมัติ การเปิดใช้งานการตั้งค่านี้จะปิดใช้งานคุณลักษณะธีมอัปเดตอัตโนมัติของ WordPress เพื่อป้องกันความขัดแย้ง

- เสริมความแข็งแกร่งให้กับไซต์เมื่อใช้งานซอฟต์แวร์ที่ล้าสมัย – เพิ่มการป้องกันเพิ่มเติมให้กับไซต์โดยอัตโนมัติเมื่อไม่ได้ติดตั้งการอัปเดตที่พร้อมใช้งานเป็นเวลาหนึ่งเดือน

- สแกนหาไซต์ WordPress เก่า - เรียกใช้การสแกนบัญชีโฮสติ้งทุกวันสำหรับไซต์ WordPress เก่าที่อาจทำให้ผู้โจมตีบุกรุกเซิร์ฟเวอร์ได้ ไซต์ WordPress ที่ล้าสมัยเพียงไซต์เดียวที่มีช่องโหว่อาจทำให้ผู้โจมตีสามารถประนีประนอมกับไซต์อื่น ๆ ทั้งหมดในบัญชีโฮสติ้งเดียวกันได้

- อัปเดตอัตโนมัติหากแก้ไขช่องโหว่ – ตัวเลือกนี้ทำงานควบคู่กับ iThemes Security Pro Site Scan เพื่อตรวจสอบเว็บไซต์ของคุณสำหรับช่องโหว่ WordPress ปลั๊กอินและธีมที่รู้จัก และใช้โปรแกรมแก้ไขเมื่อมีช่องโหว่

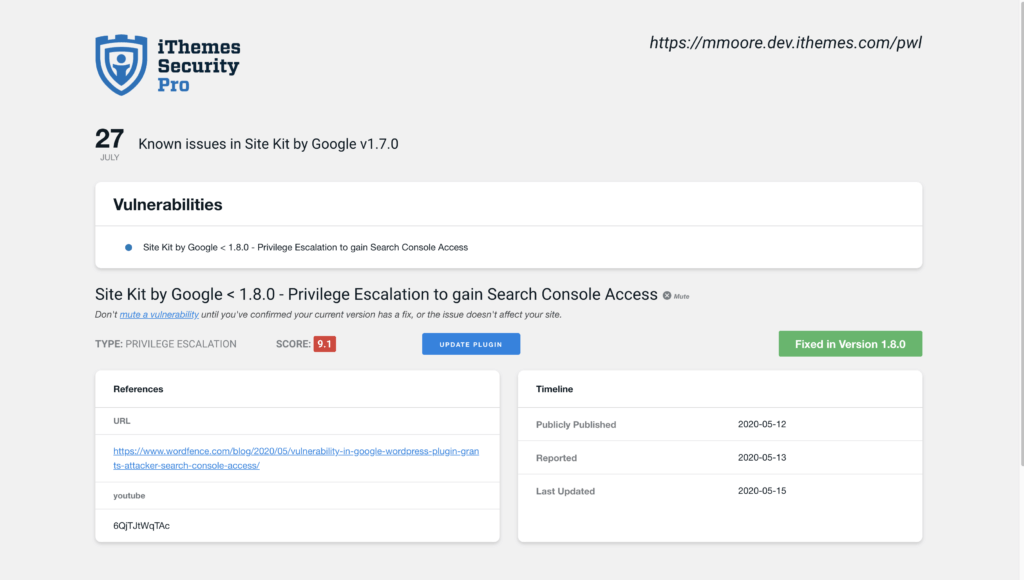

3. สแกนไซต์ของคุณเพื่อหาปลั๊กอินและธีมที่มีช่องโหว่

iThemes Security Pro Site Scanner เป็นอีกวิธีหนึ่งในการรักษาความปลอดภัยและปกป้องเว็บไซต์ WordPress ของคุณจากสาเหตุอันดับหนึ่งของการแฮ็กซอฟต์แวร์ทั้งหมด: ปลั๊กอินและธีมที่ล้าสมัยพร้อมช่องโหว่ที่ทราบ Site Scanner จะตรวจสอบไซต์ของคุณเพื่อหาช่องโหว่ที่ทราบ และใช้โปรแกรมแก้ไขโดยอัตโนมัติหากมี

ตรวจสอบช่องโหว่ของ WordPress 3 ประเภท

- ช่องโหว่ของ WordPress

- ช่องโหว่ของปลั๊กอิน

- ช่องโหว่ของธีม

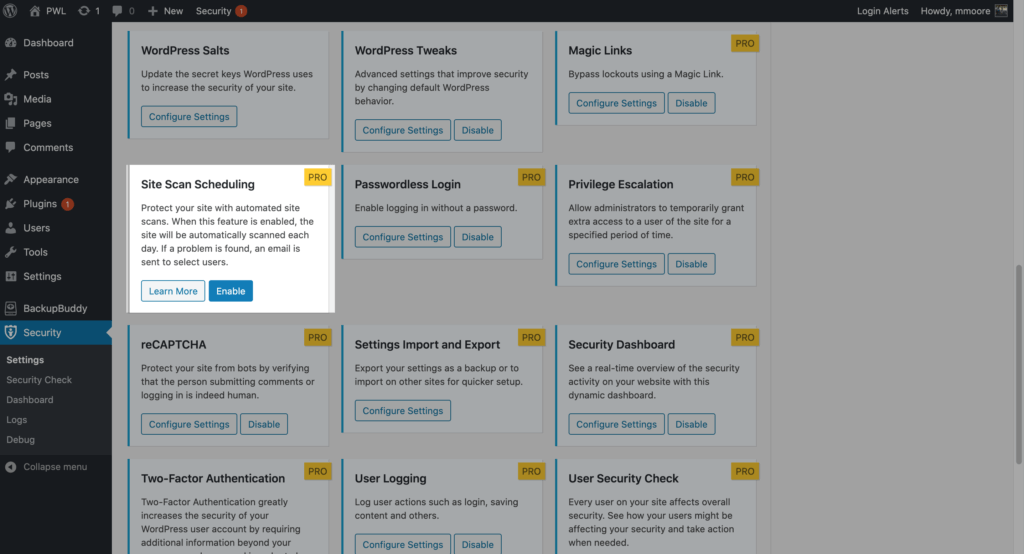

ในการเปิดใช้งาน Site Scan ในการติดตั้งใหม่ ให้ไปที่การตั้งค่า iThemes Security Pro แล้วคลิกปุ่ม Enable บนโมดูลการตั้งค่า Site Scan

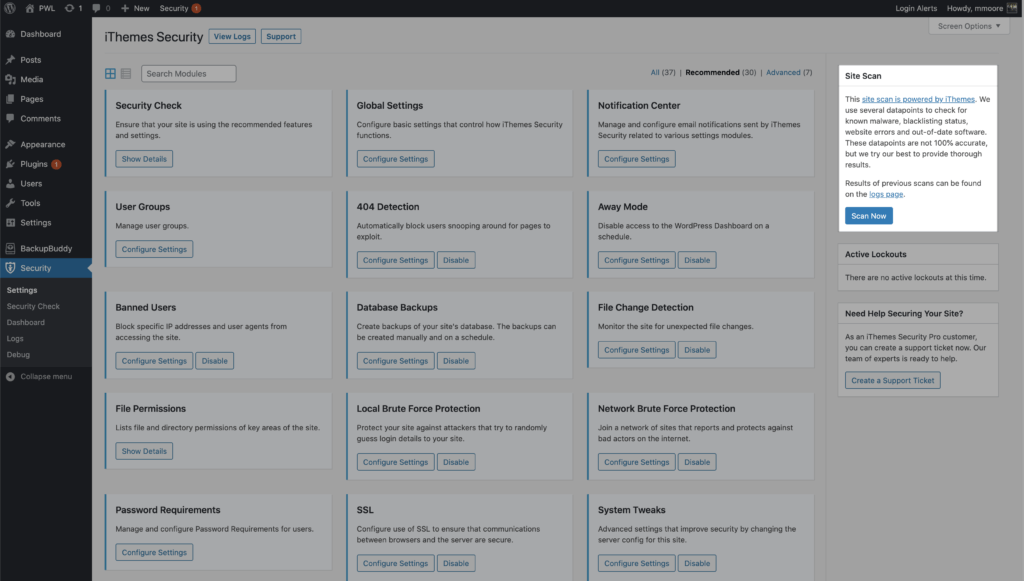

หากต้องการเรียกใช้การสแกนไซต์ด้วยตนเอง ให้คลิกปุ่ม สแกนทันที บน วิดเจ็ตการสแกนไซต์ที่ แถบด้านขวาของการตั้งค่าความปลอดภัย

ผลการสแกนไซต์จะแสดงในวิดเจ็ต

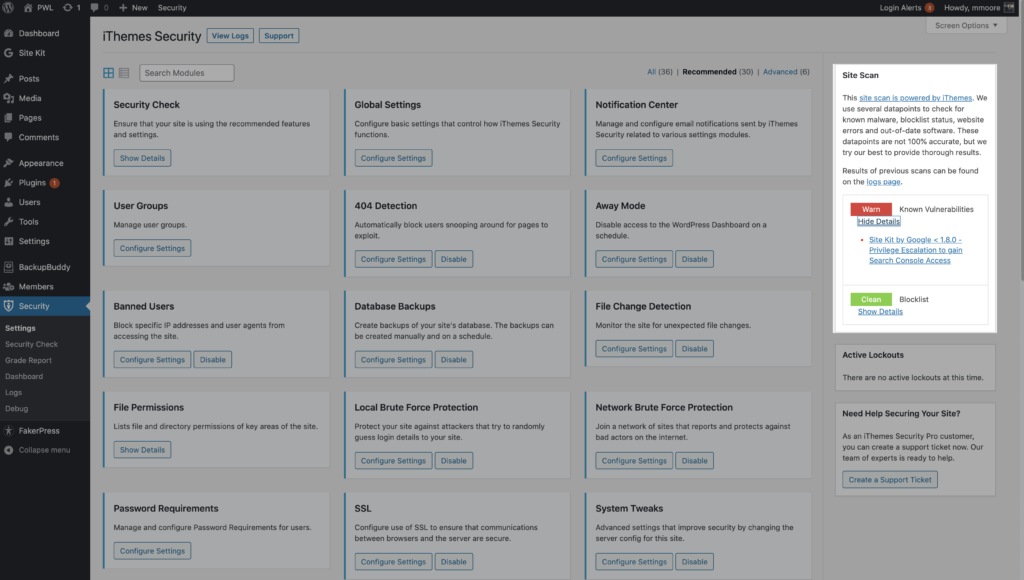

หาก Site Scan ตรวจพบช่องโหว่ ให้คลิกลิงก์ช่องโหว่เพื่อดูหน้ารายละเอียด

ในหน้าช่องโหว่ของ Site Scan คุณจะเห็นว่ามีการแก้ไขสำหรับช่องโหว่หรือไม่ หากมีโปรแกรมแก้ไข คุณสามารถคลิกปุ่ม อัปเดตปลั๊กอิน เพื่อใช้การแก้ไขในเว็บไซต์ของคุณ

อาจมีความล่าช้าระหว่างเวลาที่แพทช์พร้อมใช้งานและฐานข้อมูลช่องโหว่ด้านความปลอดภัยของ iThemes ได้รับการอัปเดตเพื่อสะท้อนถึงการแก้ไข ในกรณีนี้ คุณสามารถปิดเสียงการแจ้งเตือนเพื่อไม่ให้ได้รับการแจ้งเตือนที่เกี่ยวข้องกับช่องโหว่อีกต่อไป

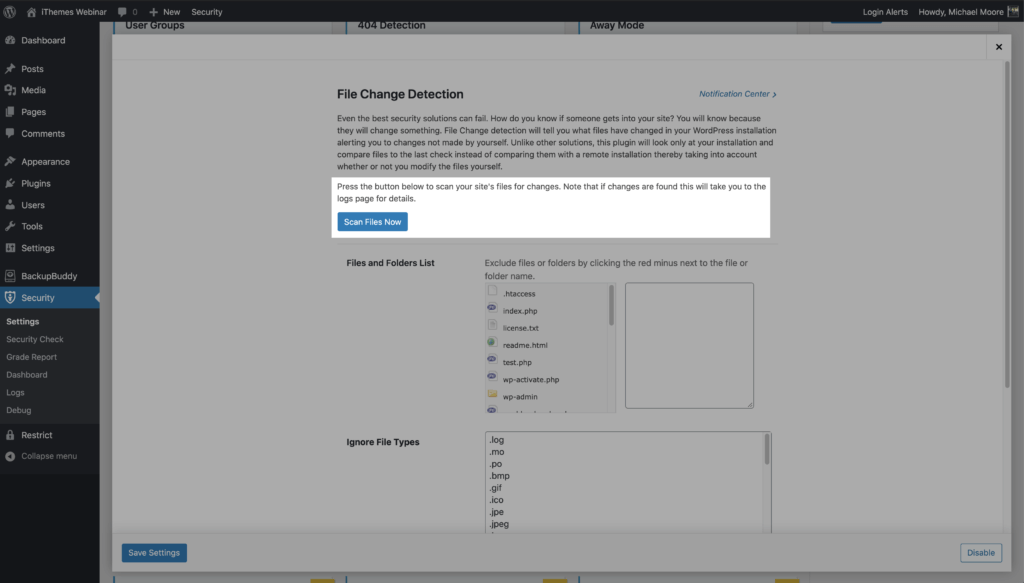

4. เปิดใช้งานการตรวจจับการเปลี่ยนแปลงไฟล์

กุญแจสำคัญในการระบุการละเมิดความปลอดภัยอย่างรวดเร็วคือการตรวจสอบการเปลี่ยนแปลงไฟล์ในเว็บไซต์ของคุณ ฟีเจอร์การตรวจจับการเปลี่ยนแปลงไฟล์ใน iThemes Security Pro จะสแกนไฟล์ในเว็บไซต์ของคุณและแจ้งเตือนคุณเมื่อมีการเปลี่ยนแปลงบนเว็บไซต์ของคุณ

มีเหตุผลหลายประการที่คุณเห็นกิจกรรมการเปลี่ยนแปลงไฟล์ใหม่ในบันทึกของคุณ แต่ถ้าการเปลี่ยนแปลงเกิดขึ้นโดยไม่คาดคิด คุณควรใช้เวลาเพื่อให้แน่ใจว่าการเปลี่ยนแปลงนั้นไม่เป็นอันตราย ตัวอย่างเช่น หากคุณเห็นการเปลี่ยนแปลงที่ทำกับปลั๊กอินในวันและเวลาเดียวกันกับที่คุณอัปเดตปลั๊กอิน จะไม่มีเหตุผลที่จะต้องตรวจสอบ

ในการเริ่มตรวจสอบการเปลี่ยนแปลงไฟล์ ให้เปิดใช้งาน File Change Detection บนหน้าหลักของการตั้งค่าความปลอดภัย

เมื่อเปิดใช้งานการตรวจหาการเปลี่ยนแปลงไฟล์ iThemes Security Pro จะเริ่มสแกนไฟล์ทั้งหมดของเว็บไซต์ของคุณเป็น ชิ้น ๆ การสแกนไฟล์เป็นชิ้นๆ จะช่วยลดทรัพยากรที่จำเป็นในการตรวจสอบการเปลี่ยนแปลงของไฟล์

การสแกนการเปลี่ยนแปลงไฟล์เริ่มต้นจะสร้างดัชนีของไฟล์ในเว็บไซต์ของคุณและแฮชของไฟล์ แฮชของไฟล์เป็นเวอร์ชันที่สั้นกว่าและไม่สามารถอ่านได้ของเนื้อหาของไฟล์

หลังจากการสแกนครั้งแรกเสร็จสิ้น iThemes Security Pro จะสแกนไฟล์ของคุณเป็นชิ้นๆ ต่อไป หากแฮชของไฟล์เปลี่ยนแปลงในการสแกนครั้งต่อๆ ไป แสดงว่าเนื้อหาของไฟล์เปลี่ยนไป

คุณยังสามารถเรียกใช้การเปลี่ยนแปลงไฟล์ด้วยตนเองได้โดยคลิกที่ปุ่ม Scan Files Now ในการตั้งค่า File Change Detection

การเปลี่ยนแปลงไฟล์เกิดขึ้นตลอดเวลา และการรับการแจ้งเตือนทางอีเมลสำหรับการเปลี่ยนแปลงทุกครั้งจะกลายเป็นเรื่องล้นหลามอย่างรวดเร็ว และก่อนที่คุณจะรู้ตัว มันก็กลายเป็นเด็กผู้ชายคนหนึ่งที่ร้องไห้ให้กับสถานการณ์หมาป่า และคุณเริ่มละเลยการแจ้งเตือนการเปลี่ยนแปลงไฟล์ทั้งหมด

ข่าวดีก็คือ iThemes Security Pro ระบุการเปลี่ยนแปลงที่ถูกต้องอย่างชาญฉลาดเพื่อลดการแจ้งเตือนและวิธีปิดเสียงการแจ้งเตือนสำหรับไฟล์ที่คาดว่าจะอัปเดตบ่อยๆ คุณสามารถจัดการการแจ้งเตือน iThemes Security ทั้งหมดได้จาก ศูนย์การแจ้งเตือน ภายในปลั๊กอิน iThemes Security จากแดชบอร์ดผู้ดูแลระบบ WordPress ของคุณ ไปที่ ความปลอดภัย > การตั้งค่า และค้นหาโมดูล ศูนย์การแจ้งเตือน

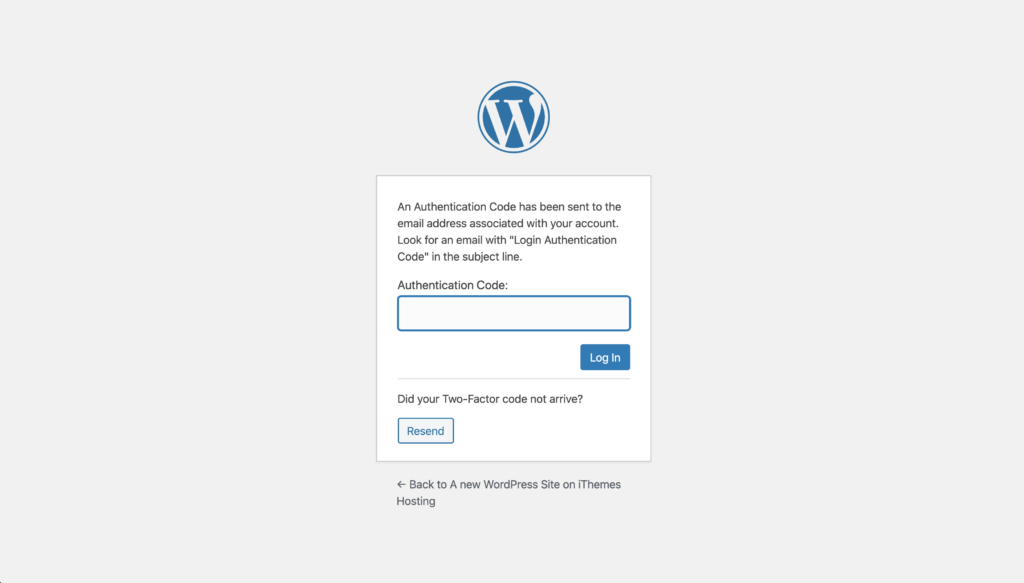

5. เปิดการตรวจสอบสิทธิ์สองปัจจัยสำหรับผู้ใช้ที่ทำการเปลี่ยนแปลงเว็บไซต์

การรับรองความถูกต้องด้วยสองปัจจัยเป็นกระบวนการในการยืนยันตัวตนของบุคคลโดยกำหนดให้มีการตรวจสอบสองวิธีแยกกัน Google แบ่งปันในบล็อกว่าการใช้การรับรองความถูกต้องด้วยสองปัจจัยสามารถหยุดการโจมตีบอทอัตโนมัติได้ 100% อัตราต่อรองไม่เลว!

ปลั๊กอิน iThemes Security ช่วยให้คุณสามารถเปิดใช้งานการรับรองความถูกต้องด้วยสองปัจจัยสำหรับไซต์ WordPress ของคุณ ดังนั้นผู้ใช้ต้องป้อนรหัสรองเพื่อเข้าสู่ระบบ

วิธีการตรวจสอบสิทธิ์แบบสองปัจจัยสามวิธีที่ให้บริการโดย iThemes Security Pro ได้แก่:

- แอพมือถือ - วิธีแอพมือถือเป็นวิธีที่ปลอดภัยที่สุดของการรับรองความถูกต้องด้วยสองปัจจัยที่จัดทำโดย iThemes Security Pro วิธีนี้กำหนดให้คุณต้องใช้แอปมือถือสองปัจจัยฟรี เช่น Authy หรือ Google Authenticator

- อีเมล – วิธีการอีเมลแบบสองปัจจัยจะส่งรหัสที่คำนึงถึงเวลาไปยังที่อยู่อีเมลของผู้ใช้ของคุณ

- รหัสสำรอง – ชุดรหัสแบบใช้ครั้งเดียวที่สามารถใช้เพื่อเข้าสู่ระบบในกรณีที่วิธีการหลักสองปัจจัยหายไป

ในการเริ่มใช้การตรวจสอบสิทธิ์สองปัจจัยบนเว็บไซต์ของคุณ ให้เปิดใช้งานคุณสมบัติในหน้าหลักของการตั้งค่า iThemes Security Pro

ทำตามขั้นตอนที่นี่เพื่อตั้งค่าการตรวจสอบสิทธิ์แบบสองปัจจัยสำหรับไซต์ WordPress ของคุณต่อไป หากคุณทำตามคำแนะนำของเราและเปิดใช้งานข้อกำหนดการบังคับสำหรับผู้ใช้ที่มีสิทธิพิเศษ สิ่งต่อไปที่คุณจะเห็นคือที่สำหรับป้อนโทเค็นสองปัจจัย

บทสรุป: สู่เว็บที่ปลอดภัยยิ่งขึ้น ไปด้วยกัน

อย่ากังวลหากคุณรู้สึกหนักใจเล็กน้อยเมื่อค้นพบภัยคุกคามด้านความปลอดภัยที่อาจเกิดขึ้นทั้งหมดที่กำลังมองหาไซต์ WordPress ของคุณ ความจริงก็คือภัยคุกคามนั้นมีมากมาย แต่วิธีแก้ไขนั้นทำได้ง่าย

เราหวังว่าคู่มือนี้จะช่วยให้คุณเข้าใจความเสี่ยงของการโจมตีด้วยการฉีด SQL บนไซต์ WordPress ของคุณ การนำแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของ WordPress ไปใช้พร้อมกับ 5 ขั้นตอนข้างต้น คุณจะมีแนวป้องกันที่ดีขึ้น

Kristen ได้เขียนบทช่วยสอนเพื่อช่วยเหลือผู้ใช้ WordPress มาตั้งแต่ปี 2011 โดยปกติแล้ว คุณจะพบว่าเธอทำงานเกี่ยวกับบทความใหม่ๆ สำหรับบล็อก iThemes หรือการพัฒนาทรัพยากรสำหรับ #WPprosper นอกเวลางาน คริสเตนชอบจดบันทึก (เธอเขียนหนังสือสองเล่ม!) เดินป่าและตั้งแคมป์ ทำอาหาร และผจญภัยทุกวันกับครอบครัวของเธอ โดยหวังว่าจะมีชีวิตที่เป็นปัจจุบันมากขึ้น