SQL Injection: Panduan untuk Pengguna WordPress

Diterbitkan: 2021-05-26Jika Anda serius dengan keamanan situs web Anda, maka inilah saatnya untuk mempelajari tentang bahaya injeksi SQL dan bagaimana Anda dapat memeranginya.

Istilah injeksi SQL (juga disebut SQLi) mengacu pada jenis teknik serangan siber yang merupakan cara umum bagi peretas untuk menyusupi semua jenis situs web, termasuk situs yang menjalankan WordPress sebagai sistem manajemen konten mereka.

Dalam panduan ini, kami akan menjelaskan secara rinci seperti apa serangan injeksi SQL, dan langkah-langkah tepat yang perlu Anda ambil untuk menghindarinya. Mari lihat. Anda akan mempelajari semua tentang cara kerja serangan ini, mengapa mereka sangat penting untuk dipertahankan, dan contoh nyata dari kerentanan ini. Mari selami!

Pendahuluan: Memahami SQL

S tructured Q uery L anguage, atau “SQL” (diucapkan seperti kata “sekuel”) adalah Relational Database Management System. Diciptakan pada tahun 1974, ini adalah cara mudah pertama untuk menyimpan dan mengambil banyak jenis data pada sistem komputer.

Sejak itu, bahasa tersebut meroket dalam popularitas dan masih digunakan di banyak sistem manajemen konten (CMS) seperti WordPress saat ini. Tak lama setelah bahasa tersebut menjadi populer di komunitas penelitian ilmiah, masalah injeksi SQL yang sekarang terkenal muncul.

Dalam sistem seperti WordPress, banyak operasi menggunakan kueri SQL untuk mengambil dan menyimpan data. Kueri SQL ini ditulis oleh pengembang dan tidak dirancang untuk dapat ditempa.

Sayangnya, sejak lahirnya SQL, serangan injeksi SQL telah menjadi masalah terus-menerus untuk sistem yang menggunakan jenis database ini, seperti database WordPress. Menggunakan plugin keamanan WordPress yang berkualitas tentu dapat membantu mengurangi risiko serangan atau pelanggaran yang menghancurkan. Namun, seperti yang akan dikatakan GI Joe, "mengetahui adalah setengah dari pertempuran" dalam hal segala bentuk serangan dunia maya.

Apa itu Injeksi SQL (SQLi)?

Singkatnya, injeksi SQL (SQLi) adalah serangan yang memungkinkan peretas memanfaatkan kueri SQL yang rentan untuk menjalankan kueri mereka sendiri. Injeksi SQL terjadi ketika penyerang dapat menjalankan SQL mereka sendiri di server.Anda akan melihat bahwa injeksi SQL sering disebut sebagai "SQLI" atau "SQLi" dalam publikasi teknis. Ingat, serangan ini dapat terjadi pada sistem apa pun yang menggunakan SQL atau turunan dari SQL untuk mengelola data. Injeksi SQL WordPress khususnya diteliti dan didokumentasikan dengan baik karena banyaknya situs yang berjalan di platform WordPress.

Mari kita lihat pengeluaran yang lebih teknis dari serangan-serangan ini.

Definisi Injeksi SQL

Menurut definisi, maksud dari injeksi SQL selalu berbahaya, dan biasanya bertujuan untuk mencapai satu atau lebih dari tiga tujuan berikut:

- Pengambilan Data Tidak Sah – Dalam SQL, perintah SELECT digunakan untuk mengambil data. Jika penyerang berhasil memanipulasi kueri berbasis SELECT, mereka akan dapat "membuang" konten database. Inilah mengapa sangat penting untuk mengenkripsi semua database dengan informasi yang tidak boleh diketahui publik.

- Modifikasi Data – Dalam kasus lain, tujuan injeksi SQL WordPress mungkin untuk mengubah entri dalam database. Ini biasanya untuk menetapkan akun tertentu atau serangkaian izin akun yang biasanya tidak mereka miliki.

- Denial of Service (DoS) – Serangan DoS adalah ketika pengguna jahat mempersulit pengguna yang sah untuk mengakses situs atau layanan Anda. Perintah umum dalam SQL untuk menghapus data hanyalah DELETE. Penyerang sering kali menghapus konten basis data secara massal untuk membuat situs target tidak dapat dijangkau atau tidak dapat digunakan.

Tip Singkat: Back Up Website Anda Secara Teratur!

Banyak pengembang berpengalaman menyimpan salinan di luar server dari semua SQL yang telah mereka tulis untuk situs WordPress mereka. Dalam bentuk file .sql, ini dapat digunakan bersama dengan plugin cadangan WordPress untuk memastikan bahwa meskipun penyerang dapat menggagalkan keamanan Anda, Anda dapat memulihkannya dalam waktu yang sangat singkat. Plugin cadangan WordPress seperti BackupBuddy mencadangkan seluruh database WordPress Anda dan file lainnya di instalasi WordPress Anda.

Jenis Serangan Injeksi SQL Dijelaskan

Sekarang kita telah menjelajahi beberapa kerusakan yang dapat disebabkan oleh serangan berbasis SQL, saatnya untuk menjelajahi sisi yang lebih teknis dari injeksi. Ada beberapa bagian penting dari jenis injeksi yang harus Anda ketahui.

Injeksi SQL Klasik (SQLi)

Jenis injeksi yang paling umum, versi klasik adalah ketika penyerang mengetahui kode SQL terlebih dahulu. Ini juga merupakan jenis injeksi yang paling banyak digunakan di WordPress; karena WordPress adalah open source, masyarakat umum memiliki akses ke semua komponennya, termasuk kueri SQL-nya.

Kami akan beralih ke contoh sebenarnya nanti, tetapi dengan bentuk injeksi ini, penyerang sering memanipulasi kueri untuk "membatalkan" bagian pertama. Mereka kemudian dapat memasukkan kueri khusus yang akan dijalankan server seolah-olah pengembang asli yang menulisnya.

Injeksi SQL Buta (SQLi)

Berbeda dengan versi klasik, injeksi SQL buta terjadi ketika penyerang tidak memiliki akses ke kode SQL dan hanya harus membuat tebakan. Selain itu, jenis ini membutuhkan keterampilan yang jauh lebih banyak daripada SQLi tradisional, karena hasil serangan yang berhasil tidak ditampilkan kepada penyerang.

Karena itu, ada banyak program yang tersedia yang membantu pengguna jahat mengambil hasil mereka sedikit demi sedikit secara otomatis.

Injeksi SLQ majemuk (SQLi)

Bentuk serangan ini adalah ketika serangan terpisah digabungkan dengan SQLi untuk mendapatkan hasil yang diinginkan. Yang paling canggih dari tiga subkelompok, penyerang harus mengeksekusi eksploit yang memungkinkan mereka untuk mengeksekusi SQLi yang tidak akan bekerja sendiri. Eksploitasi yang paling sering menyertai SQLi dalam genre serangan ini adalah pelanggaran otentikasi, serangan Distributed Denial of Service (DDoS), pembajakan DNS, dan serangan skrip lintas situs.

Mengapa Situs Web WordPress Rentan terhadap Injeksi SQL?

WordPress rentan terhadap injeksi SQL tertentu karena digunakan secara luas (sekarang mendukung 40% dari semua situs web!) dan telah ada selama beberapa waktu (sejak 2003). WordPress didasarkan pada PHP, bahasa pemrograman sisi server yang dirancang untuk diintegrasikan dengan mudah dengan MySQL.

WordPress menggunakan database SQL untuk menyimpan hampir semua hal, mulai dari komentar, posting, akun, hingga informasi e-niaga. Sebagian besar upaya injeksi SQL WordPress dilakukan pada formulir yang mengirimkan data ke skrip PHP yang berisi kueri SQL yang ingin dieksploitasi oleh penyerang.

Ini bukan cacat desain, melainkan efek samping dari cara WordPress dirancang. Ingat, hampir semua hal yang dimulai sebelum dan hingga "era dot com" tidak dirancang dengan mempertimbangkan keamanan. Faktanya, majalah web Phrack yang sekarang dihentikan adalah sumber publik pertama yang membahas SQLi dalam edisi Desember 1998.

Meskipun eksploitasi SQLi awal hampir tidak pernah bekerja pada CMS modern seperti WordPress, penyerang menjadi licik selama bertahun-tahun. Kita akan melihat contoh sederhana tentang tampilan SQLi di situs web yang sama sekali tidak terlindungi. Kemudian, kami akan menunjukkan cara melihat exploit yang ada untuk berbagai versi WordPress.

Peringatan Penting Mengenai Injeksi SQL

Sebelum melanjutkan, ada satu catatan penting lagi yang ingin kami jelaskan untuk membantu Anda tetap berada di jalur yang benar dengan WordPress bersama dan perjalanan keamanan siber Anda!

Menjaga versi WordPress Anda tetap diperbarui adalah salah satu pertahanan terbaik terhadap eksploitasi SQLi. Bahkan jika itu berarti merusak beberapa plugin untuk sementara, itu sepadan dengan keamanan situs Anda.Contoh Injeksi SQL

Sekarang setelah kita menyingkirkan penafian tersebut, mari kita lihat contoh SQLi. Untuk memahami ini, Anda harus mengetahui sedikit jargon SQL. SQL menggunakan perintah seperti SELECT untuk mengambil data, DROP TABLE untuk sepenuhnya menghancurkan tabel dalam database, DELETE untuk menghapus baris dari tabel, dan banyak lagi. Selain itu, karakter '*' berarti "semua" dalam SQL.

Query paling dasar dalam SQL adalah: SELECT * FROM TABLE_NAME. Ini mengatakan pada dasarnya mencetak semua data dari tabel bernama "TABLE_NAME". Saat Anda mengirimkan data ke formulir login, itu dijalankan melalui skrip PHP yang cocok dengan kredensial Anda dengan tabel pengguna. Dalam contoh kami, kami akan menganggap bahwa kami sangat buruk dalam keamanan cyber dan memiliki tabel teks yang jelas dan tidak terenkripsi dengan kolom yang disebut USER dan PASS.

Mempersiapkan Kueri

Dalam database kami yang sangat aman, tabel kami dengan nama pengguna dan kata sandi disebut BADLY_DONE_TABLE. Kueri untuk mengautentikasi pengguna yang masuk hanyalah: SELECT * FROM BADLY_DONE_TABLE WHERE USER = '[nama pengguna dari formulir]' AND PASS = '[kata sandi dari formulir]'.

Seperti yang Anda lihat, kami mengatakan untuk mengambil "daftar" pengguna, yang seharusnya hanya satu, jika nama pengguna dan kata sandi yang dimasukkan ke dalam formulir cocok. SQL juga mengizinkan kata kunci OR untuk digunakan dalam pernyataan bersyarat, seperti AND yang Anda lihat dalam kueri kami.

Sekarang, saatnya untuk membuat eksploitasi kita.

Mengeksploitasi Kueri SQL Kami yang Tidak Terlindungi

Permintaan kami diatur untuk mengembalikan pengguna jika nama pengguna dan kata sandi kami cocok. Perlu diingat bahwa satu kutipan akan mengakhiri sebuah string, kita dapat mengetikkan “Blahblahblah” sebagai nama pengguna kita dan kemudian ' OR '1'='1.

Kami mengambil keuntungan dari fakta bahwa kueri kami dibentuk secara dinamis dan input tidak "dibersihkan" sebelum dieksekusi. Pada dasarnya, kami mengatakan bahwa jika angka '1' sama dengan angka '1' (mengejutkan, memang demikian!), maka buang semuanya dari tabel, terlepas dari apakah kredensial yang kami masukkan benar.

Pada tahun 1998, ini akan berhasil. Sekarang, biasanya dibutuhkan jauh lebih banyak keterampilan dalam SQL dan SQLi untuk membuat eksploitasi kerja untuk WordPress.

Injeksi SQL dan Situs WordPress

Contoh kami sebelumnya tidak akan berfungsi di situs WordPress modern kecuali jika administrator situs berusaha keras untuk menonaktifkan setiap dan semua tindakan keamanan. Namun, dengan menggunakan prinsip yang sama, peretas masih membuat dan menjual eksploit SQLi kepada pengguna jahat lainnya.

Karena WordPress adalah open source dan memiliki komunitas pengembangan besar di belakangnya, banyak peneliti keamanan sering menemukan eksploitasi ini sebelum peretas melakukannya. Mereka kemudian melaporkannya ke tim WordPress, dan eksploitasinya ditambal. Dalam beberapa kasus yang tidak menguntungkan, seorang peretas menemukan eksploit terlebih dahulu, membuatnya "di alam liar", memaksa tim WordPress untuk melakukan perbaikan cepat sesegera mungkin dan merilisnya sebagai pembaruan.

Jika Anda tertarik untuk melihat eksploitasi injeksi saat ini dan sebelumnya untuk WordPress, Anda dapat melihat database CVE. Ini berisi indeks ancaman keamanan dengan nama produk, versi yang terpengaruh, dan deskripsi umum tentang cara kerja eksploitasi. Hampir semua eksploit yang akan Anda temukan di daftar seperti ini sudah ditambal, tetapi sangat bagus untuk digunakan sebagai bahan pembelajaran.

Pencegahan Injeksi SQL

Setelah membaca ini, Anda mungkin bertanya-tanya bagaimana cara memastikan bahwa situs WordPress Anda tidak menjadi korban serangan SQLi berikutnya. Kabar baiknya adalah Anda tidak perlu menjadi profesional keamanan untuk melindungi diri Anda dari serangan SQLi!

- Berhati-hatilah dengan file PHP apa pun yang Anda tulis atau dapatkan dari situs lain dan instal (khususnya, plugin WordPress). Yang diperlukan hanyalah skrip PHP yang dibuat dengan lemah yang tidak membersihkan input pengguna untuk merusak situs WordPress Anda.

- Gunakan plugin pemantauan keamanan terkenal seperti iThemes Security Pro untuk memperingatkan Anda jika seseorang mencoba melakukan serangan ini terhadap situs Anda sehingga Anda dapat memblokirnya terlebih dahulu.

- Yang terpenting, Anda harus selalu memperbarui situs WordPress Anda ke versi terbaru. Banyak pemilik situs menunda pembaruan karena satu dan lain alasan, dan inilah alasan sebagian besar pelanggaran data.

- Tetap perbarui plugin dan tema WordPress Anda. Kami tidak bisa mengatakannya cukup. Tema dan plugin yang rentan adalah alasan #1 mengapa situs WordPress diretas.

5 Langkah untuk Mencegah Injeksi SQL WordPress

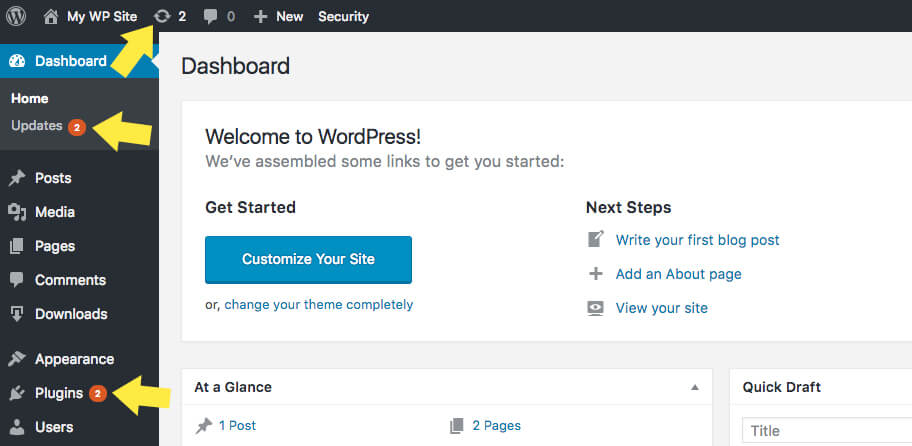

1. Unduh dan Instal Plugin iThemes Security Pro

Untuk mulai mengamankan dan melindungi situs Anda, unduh dan instal plugin iThemes Security Pro.

Dapatkan iThemes Security Pro Sekarang

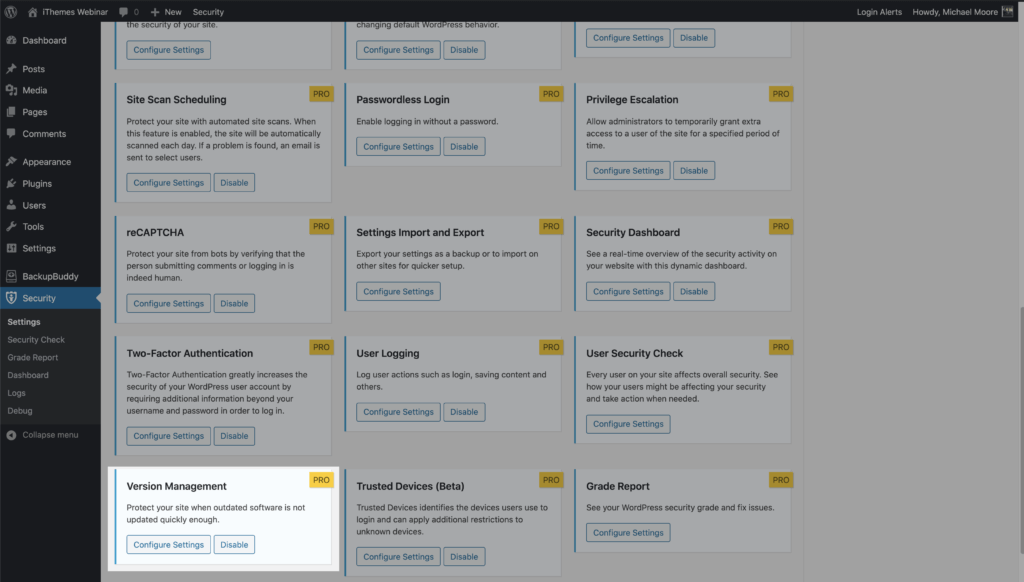

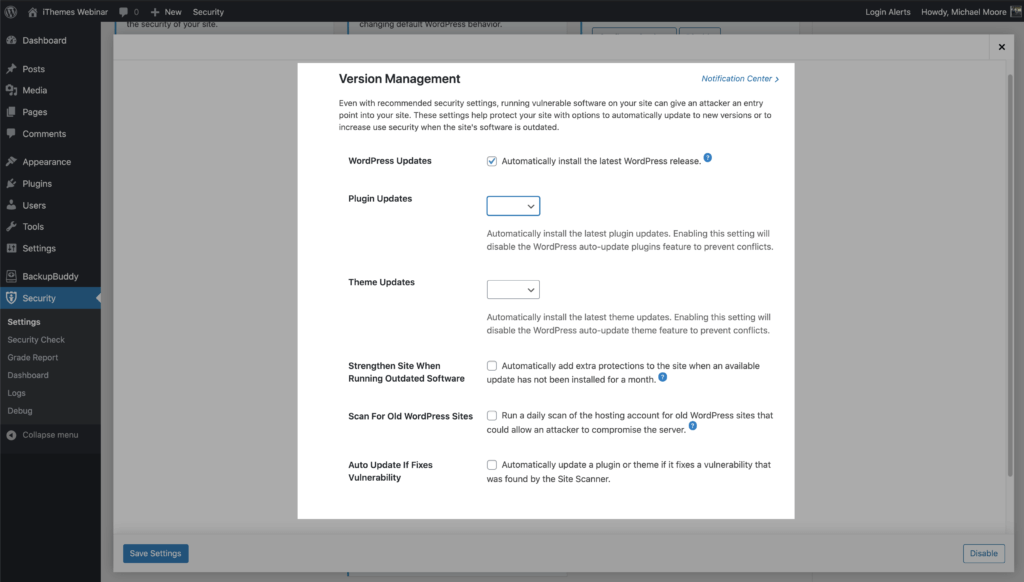

2. Aktifkan Manajemen Versi untuk Menjaga Inti WordPress, Plugin, dan Tema Diperbarui

Sederhananya: Anda menempatkan diri Anda pada risiko serangan jika Anda menjalankan versi WordPress, plugin, dan tema yang sudah ketinggalan zaman di situs web Anda. Pembaruan versi sering kali menyertakan tambalan untuk masalah keamanan dalam kode, termasuk injeksi SQL dan kerentanan eksekusi kode jarak jauh (RCE), jadi penting untuk selalu menjalankan versi terbaru dari semua perangkat lunak yang diinstal di situs web WordPress Anda.

Pembaruan akan muncul di dasbor WordPress Anda segera setelah tersedia. Berlatih menjalankan cadangan dan kemudian menjalankan semua pembaruan yang tersedia setiap kali Anda masuk ke situs WordPress Anda. Meskipun tugas menjalankan pembaruan mungkin tampak merepotkan atau melelahkan, ini adalah praktik terbaik keamanan WordPress yang penting.

Sulit untuk melacak setiap kerentanan WordPress yang diungkapkan — kami melacak dan membagikannya di Roundup Kerentanan WordPress kami — dan membandingkan daftar itu dengan versi plugin dan tema yang telah Anda instal di situs web Anda. Namun, ini tidak menghentikan peretas WordPress untuk menargetkan plugin dan tema dengan kerentanan yang diketahui. Memiliki perangkat lunak dengan kerentanan yang diketahui terinstal di situs Anda memberi peretas cetak biru yang mereka butuhkan untuk mengambil alih situs web Anda.

Fitur Manajemen Versi di plugin iThemes Security Pro memungkinkan Anda memperbarui WordPress, plugin, dan tema secara otomatis. Selain itu, Manajemen Versi juga memiliki opsi untuk mengeraskan situs web Anda ketika Anda menjalankan perangkat lunak yang sudah ketinggalan zaman dan memindai situs web lama.

Untuk mulai menggunakan Manajemen Versi, aktifkan modul di halaman utama pengaturan keamanan.

Sekarang klik tombol Konfigurasi Pengaturan untuk melihat lebih dekat pada pengaturan, semua dirancang untuk melindungi situs Anda.

- Pembaruan WordPress – Secara otomatis menginstal rilis WordPress terbaru.

- Pembaruan Plugin – Secara otomatis menginstal pembaruan plugin terbaru. Mengaktifkan pengaturan ini akan menonaktifkan fitur plugin pembaruan otomatis WordPress untuk mencegah konflik.

- Pembaruan Tema – Secara otomatis menginstal pembaruan tema terbaru. Mengaktifkan pengaturan ini akan menonaktifkan fitur tema pembaruan otomatis WordPress untuk mencegah konflik.

- Perkuat Situs Saat Menjalankan Perangkat Lunak Kedaluwarsa – Secara otomatis menambahkan perlindungan ekstra ke situs ketika pembaruan yang tersedia belum diinstal selama sebulan.

- Pindai Situs WordPress Lama – Jalankan pemindaian harian akun hosting untuk situs WordPress lama yang memungkinkan penyerang menyusup ke server. Satu situs WordPress usang dengan kerentanan dapat memungkinkan penyerang untuk berkompromi dengan semua situs lain di akun hosting yang sama.

- Pembaruan Otomatis Jika Memperbaiki Kerentanan – Opsi ini bekerja bersama-sama dengan iThemes Security Pro Site Scan untuk memeriksa situs web Anda untuk mengetahui kerentanan WordPress, plugin, dan tema dan menerapkan tambalan saat tersedia.

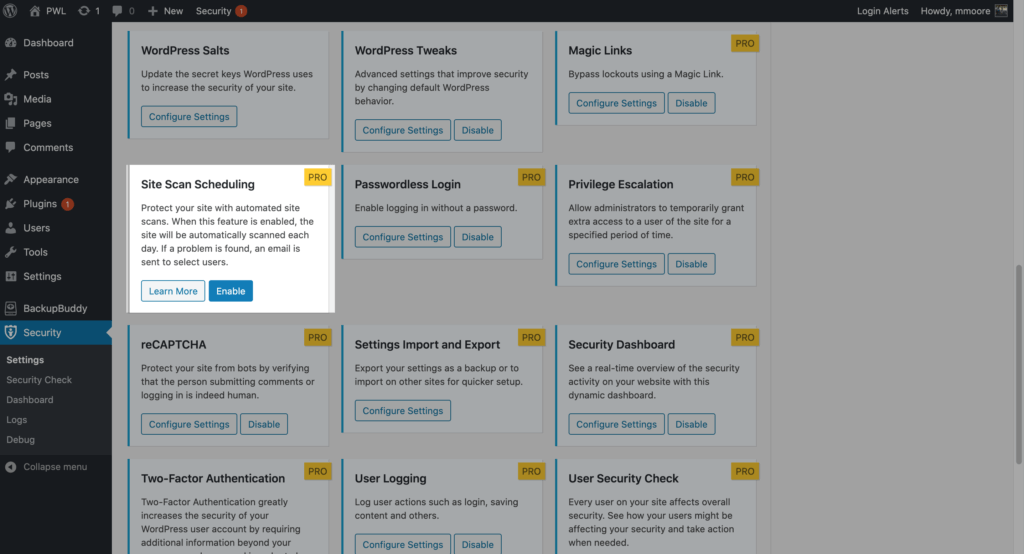

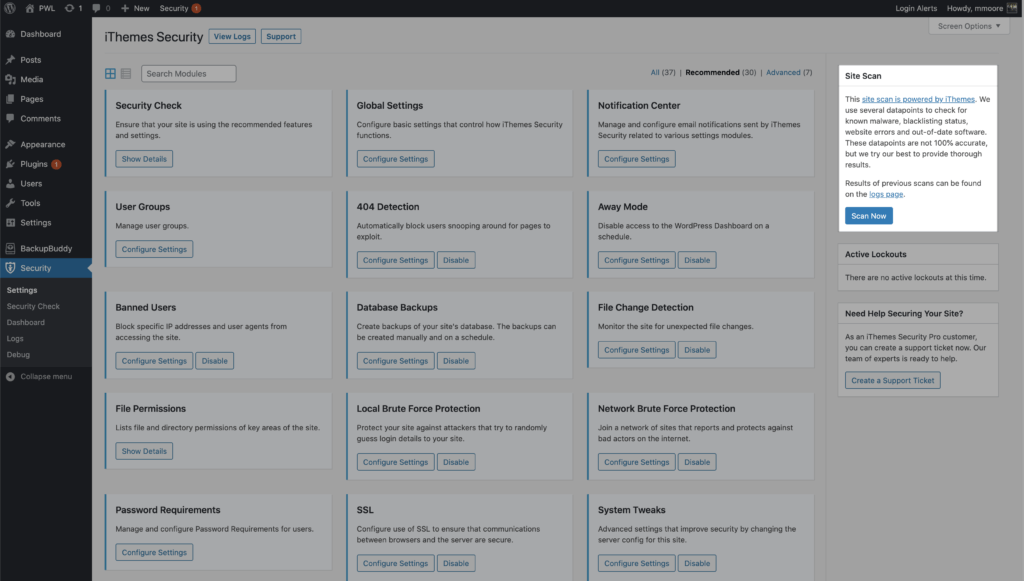

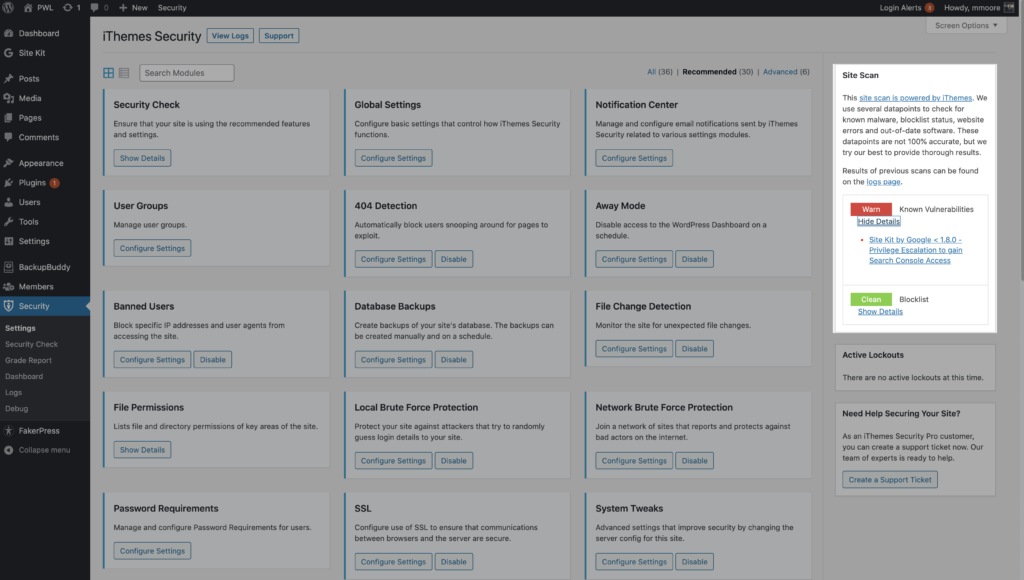

3. Pindai Situs Anda Untuk Plugin dan Tema yang Rentan

iThemes Security Pro Site Scanner adalah cara lain untuk mengamankan dan melindungi situs WordPress Anda dari penyebab nomor satu dari semua peretasan perangkat lunak: plugin dan tema usang dengan kerentanan yang diketahui. Pemindai Situs memeriksa kerentanan yang diketahui di situs Anda dan secara otomatis menerapkan tambalan jika tersedia.

3 Jenis Kerentanan WordPress Diperiksa

- Kerentanan WordPress

- Kerentanan Plugin

- Kerentanan Tema

Untuk mengaktifkan Pemindaian Situs pada pemasangan baru, navigasikan ke pengaturan iThemes Security Pro dan klik tombol Aktifkan pada modul pengaturan Pemindaian Situs .

Untuk memicu Pemindaian Situs manual, klik tombol Pindai Sekarang pada Widget Pemindaian Situs yang terletak di bilah sisi kanan pengaturan keamanan.

Hasil Pemindaian Situs akan ditampilkan di widget.

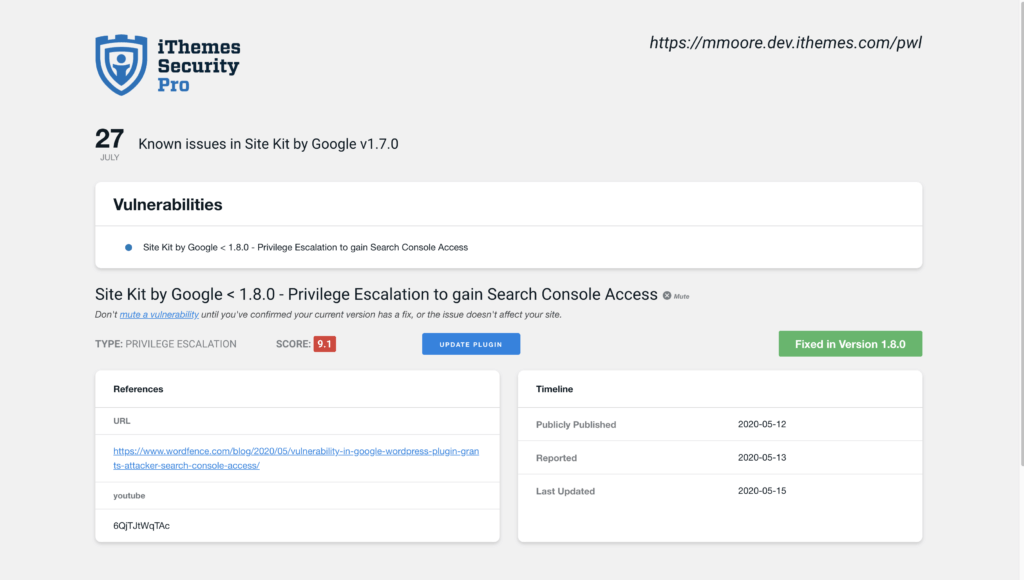

Jika Pemindaian Situs mendeteksi kerentanan, klik tautan kerentanan untuk melihat halaman detail.

Pada halaman kerentanan Pemindaian Situs, Anda akan melihat apakah ada perbaikan yang tersedia untuk kerentanan. Jika ada tambalan yang tersedia, Anda dapat mengklik tombol Perbarui Plugin untuk menerapkan perbaikan di situs web Anda.

Mungkin ada penundaan antara saat tambalan tersedia dan Basis Data Kerentanan Keamanan iThemes diperbarui untuk mencerminkan perbaikan. Dalam hal ini, Anda dapat membisukan notifikasi agar tidak menerima peringatan lagi terkait kerentanan.

4. Aktifkan Deteksi Perubahan File

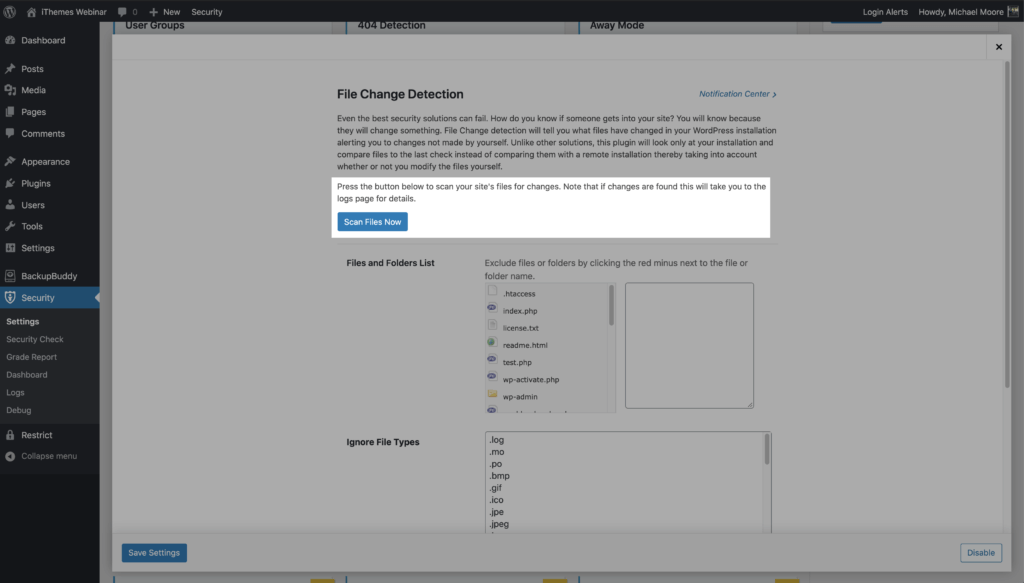

Kunci untuk menemukan pelanggaran keamanan dengan cepat adalah memantau perubahan file di situs web Anda. Fitur Deteksi Perubahan File di iThemes Security Pro akan memindai file situs web Anda dan memberi tahu Anda saat terjadi perubahan di situs web Anda.

Ada beberapa alasan sah Anda melihat aktivitas perubahan file baru di log Anda, tetapi jika perubahan yang dibuat tidak terduga, Anda harus meluangkan waktu untuk memastikan perubahan itu tidak berbahaya. Misalnya, jika Anda melihat perubahan yang dibuat pada plugin pada tanggal dan waktu yang sama saat Anda memperbarui plugin, tidak ada alasan untuk menyelidiki

Untuk mulai memantau perubahan file, aktifkan Deteksi Perubahan File di halaman utama pengaturan keamanan.

Setelah Deteksi Perubahan File diaktifkan, iThemes Security Pro akan mulai memindai semua file situs web Anda dalam potongan-potongan . Memindai file Anda dalam potongan akan membantu mengurangi sumber daya yang diperlukan untuk memantau perubahan file.

Pemindaian perubahan file awal akan membuat indeks file situs web Anda dan hash filenya. File hash adalah versi singkat dari konten file yang tidak dapat dibaca manusia.

Setelah pemindaian awal selesai, iThemes Security Pro akan terus memindai file Anda dalam potongan-potongan. Jika hash file berubah pada salah satu pemindaian berikutnya, itu berarti konten file telah berubah.

Anda juga dapat menjalankan perubahan file manual dengan mengklik tombol Pindai File Sekarang di pengaturan Deteksi Perubahan File

Perubahan file terjadi setiap saat, dan mendapatkan peringatan email untuk setiap perubahan akan dengan cepat menjadi luar biasa. Dan sebelum Anda menyadarinya, itu menjadi anak laki-laki yang menangis situasi serigala, dan Anda mulai mengabaikan peringatan perubahan file sama sekali.

Kabar baiknya adalah iThemes Security Pro secara cerdas mengidentifikasi perubahan yang sah untuk mengurangi notifikasi dan bagaimana Anda dapat menonaktifkan notifikasi untuk file yang diharapkan sering diperbarui. Anda dapat mengelola semua pemberitahuan Keamanan iThemes Anda dari Pusat Pemberitahuan di dalam plugin Keamanan iThemes. Dari dasbor admin WordPress Anda, kunjungi Keamanan> Pengaturan dan temukan modul Pusat Pemberitahuan .

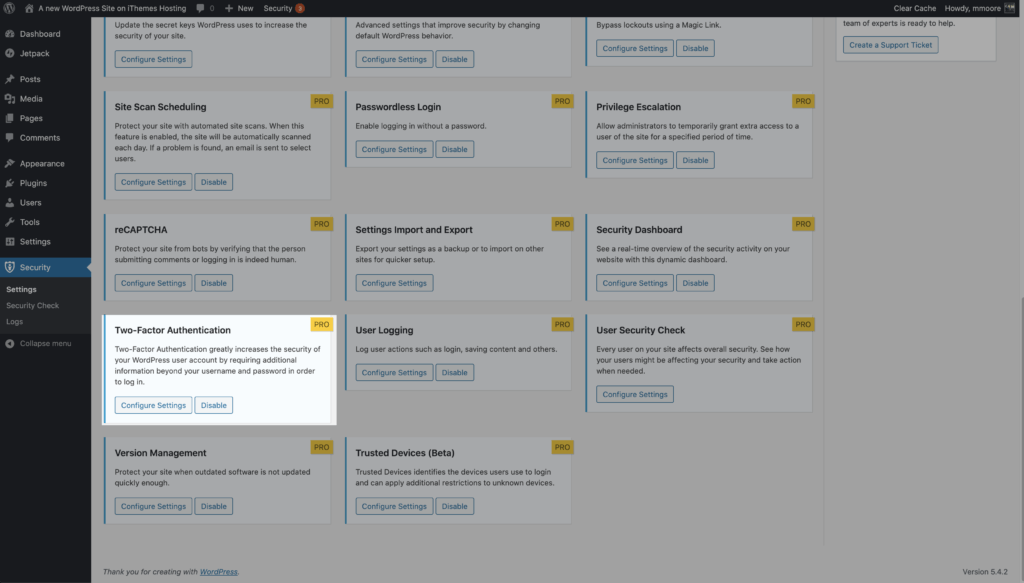

5. Aktifkan Otentikasi Dua Faktor untuk Pengguna yang Melakukan Perubahan pada Situs Web

Otentikasi dua faktor adalah proses verifikasi identitas seseorang dengan memerlukan dua metode verifikasi yang terpisah. Google membagikan di blognya bahwa menggunakan otentikasi dua faktor dapat menghentikan 100% serangan bot otomatis. Bukan peluang yang buruk!

Plugin iThemes Security memungkinkan Anda untuk mengaktifkan otentikasi dua faktor untuk situs WordPress Anda sehingga pengguna harus memasukkan kode sekunder untuk masuk.

Tiga metode otentikasi dua faktor yang disediakan oleh iThemes Security Pro meliputi:

- Aplikasi Seluler – Metode aplikasi seluler adalah metode autentikasi dua faktor paling aman yang disediakan oleh iThemes Security Pro. Metode ini mengharuskan Anda menggunakan aplikasi seluler dua faktor gratis seperti Authy atau Google Authenticator.

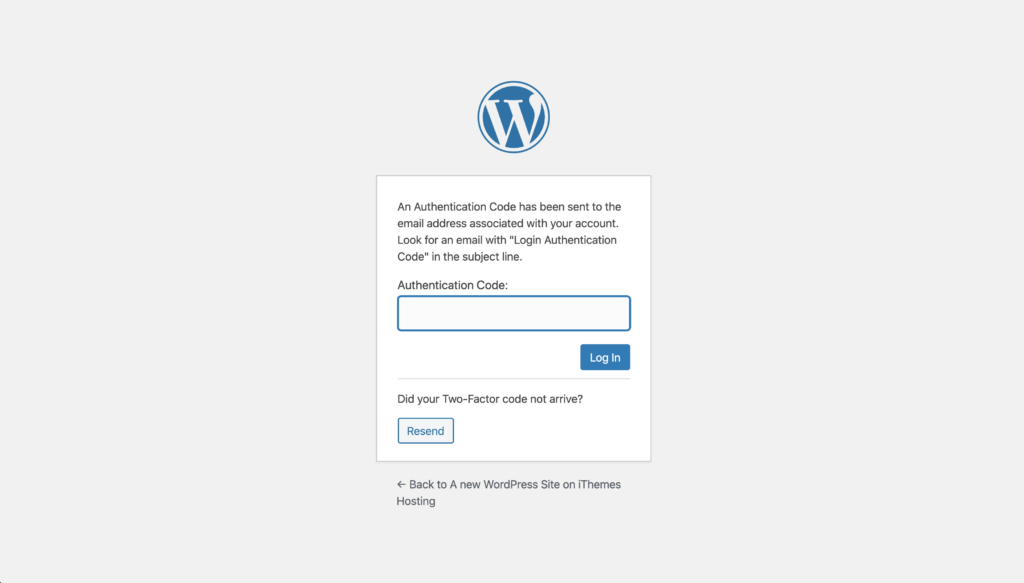

- Email – Metode email dua faktor akan mengirimkan kode sensitif waktu ke alamat email pengguna Anda.

- Kode Cadangan – Satu set kode sekali pakai yang dapat digunakan untuk masuk jika metode dua faktor utama hilang.

Untuk mulai menggunakan Otentikasi Dua Faktor di situs web Anda, aktifkan fitur di halaman utama pengaturan iThemes Security Pro.

Ikuti langkah-langkah di sini untuk melanjutkan pengaturan otentikasi dua faktor untuk situs WordPress Anda. Jika Anda mengikuti rekomendasi kami dan mengaktifkan persyaratan paksa untuk pengguna yang memiliki hak istimewa, hal berikutnya yang akan Anda lihat adalah tempat untuk memasukkan token dua faktor.

Penutup: Menuju Web yang Lebih Aman, Bersama

Jangan khawatir jika Anda merasa sedikit kewalahan saat menemukan semua potensi ancaman keamanan yang mencari situs WordPress Anda. Sebenarnya ancamannya banyak, tetapi solusinya bisa sederhana.

Kami harap panduan ini membantu Anda memahami risiko serangan injeksi SQL di situs WordPress Anda. Dengan menerapkan beberapa praktik terbaik keamanan WordPress, bersama dengan 5 langkah di atas, Anda akan memiliki garis pertahanan yang lebih baik.

Kristen telah menulis tutorial untuk membantu pengguna WordPress sejak 2011. Anda biasanya dapat menemukannya mengerjakan artikel baru untuk blog iThemes atau mengembangkan sumber daya untuk #WPprosper. Di luar pekerjaan, Kristen menikmati jurnal (dia menulis dua buku!), hiking dan berkemah, memasak, dan petualangan sehari-hari bersama keluarganya, berharap untuk menjalani kehidupan yang lebih kekinian.