حقن SQL: دليل لمستخدمي WordPress

نشرت: 2021-05-26إذا كنت جادًا بشأن أمان موقع الويب الخاص بك ، فقد حان الوقت للتعرف على مخاطر حقن SQL وكيف يمكنك مكافحتها.

يشير مصطلح حقن SQL (يُسمى أيضًا SQLi) إلى نوع من تقنيات الهجوم الإلكتروني التي تُعد طريقة شائعة للمتسللين لخرق مواقع الويب بجميع أنواعها ، بما في ذلك المواقع التي تشغل WordPress كنظام إدارة المحتوى الخاص بهم.

في هذا الدليل ، سنشرح بالتفصيل كيف يبدو هجوم حقن SQL ، والخطوات الدقيقة التي تحتاج إلى اتخاذها لتجنبها. لنلقي نظرة. سوف تتعلم كل شيء عن كيفية عمل هذه الهجمات ، ولماذا تكون مهمة جدًا للدفاع ضدها ، وأمثلة من العالم الواقعي لهذه الثغرات الأمنية. دعنا نتعمق!

مقدمة: فهم SQL

S tructured Q uery L anguage ، أو "SQL" (تُنطق مثل كلمة "تكملة") هو نظام إدارة قواعد البيانات العلائقية. اخترع في عام 1974 ، وكان أول طريقة سهلة لتخزين واسترجاع العديد من أنواع البيانات على أنظمة الكمبيوتر.

منذ ذلك الحين ، ارتفعت شعبية اللغة بشكل كبير ولا تزال مستخدمة في العديد من أنظمة إدارة المحتوى (CMS) مثل WordPress اليوم. بعد فترة وجيزة أصبحت اللغة شائعة في مجتمع البحث العلمي ، ظهرت مشكلة حقن SQL سيئة السمعة الآن.

في أنظمة مثل WordPress ، تستخدم العديد من العمليات استعلامات SQL لاسترداد البيانات وتخزينها. تمت كتابة استعلامات SQL هذه بواسطة مطورين ولم يتم تصميمها لتكون مرنة.

لسوء الحظ ، منذ بداية SQL ، كانت هجمات حقن SQL مشكلة مستمرة للأنظمة التي تستخدم هذا النوع من قواعد البيانات ، مثل قاعدة بيانات WordPress. يمكن أن يساعد استخدام مكون أمان WordPress عالي الجودة بالتأكيد في التخفيف من مخاطر التعرض لهجوم أو خرق مدمر. ومع ذلك ، كما يقول GI Joe ، "المعرفة هي نصف المعركة" عندما يتعلق الأمر بأي شكل من أشكال الهجمات الإلكترونية.

ما هو حقن SQL (SQLi)؟

باختصار ، حقن SQL (SQLi) هو هجوم يسمح للمتسلل بالاستفادة من استعلام SQL ضعيف لتشغيل استعلامه الخاص. تحدث عمليات حقن SQL عندما يكون المهاجم قادرًا على تشغيل SQL الخاص به على الخادم.ستلاحظ أن عمليات حقن SQL يُشار إليها غالبًا باسم "SQLI" أو "SQLi" في المنشورات التقنية. تذكر أن هذه الهجمات يمكن أن تحدث على أي نظام يستخدم SQL أو أحد مشتقات SQL لإدارة البيانات. إن حقن WordPress SQL على وجه الخصوص مدروسة وموثقة جيدًا بسبب الحجم الهائل للمواقع التي تعمل على نظام WordPress الأساسي.

دعنا نلقي نظرة على النفقات التقنية لما تتكون منه هذه الهجمات.

تعريف حقن SQL

بحكم التعريف ، فإن القصد من حقن SQL دائمًا ما يكون ضارًا ، ويهدف عادةً إلى تحقيق هدف أو أكثر من هذه الأهداف الثلاثة:

- استرجاع البيانات غير المصرح به - في SQL ، يتم استخدام الأمر SELECT للحصول على البيانات. إذا تمكن المهاجم من معالجة استعلام يستند إلى SELECT بنجاح ، فسيكون قادرًا على "تفريغ" محتويات قاعدة البيانات. هذا هو السبب في أنه من الأهمية بمكان تشفير جميع قواعد البيانات بمعلومات لا ينبغي نشرها للجمهور.

- تعديل البيانات - في حالات أخرى ، قد يكون الهدف من حقن WordPress SQL هو تغيير الإدخالات في قواعد البيانات. هذا عادةً لتعيين حساب معين أو مجموعة من أذونات الحسابات التي لا يمتلكونها عادةً.

- رفض الخدمة (DoS) - يحدث هجوم DoS عندما يجعل مستخدم ضارًا من الصعب على المستخدمين الشرعيين الوصول إلى موقعك أو خدماتك. الأمر الشائع في SQL لحذف البيانات هو ببساطة DELETE. غالبًا ما يقوم المهاجمون بحذف محتويات قواعد البيانات بشكل جماعي لجعل المواقع المستهدفة غير قابلة للوصول أو غير قابلة للاستخدام.

نصيحة سريعة: قم بعمل نسخة احتياطية من موقع الويب الخاص بك بانتظام!

يحتفظ العديد من المطورين المخضرمين بنسخ خارج الخادم من جميع SQL التي قاموا بكتابتها لمواقع WordPress الخاصة بهم. في شكل ملفات .sql ، يمكن استخدامها جنبًا إلى جنب مع مكون إضافي للنسخ الاحتياطي في WordPress للتأكد من أنه حتى إذا تمكن المهاجم من إحباط أمانك ، يمكنك الاسترداد في وقت قصير جدًا. يقوم مكون إضافي للنسخ الاحتياطي في WordPress مثل BackupBuddy بعمل نسخة احتياطية من قاعدة بيانات WordPress بالكامل وأي ملفات أخرى في تثبيت WordPress الخاص بك.

شرح أنواع هجوم حقن SQL

الآن وقد اكتشفنا بعض الأضرار التي يمكن أن تسببها الهجمات المستندة إلى SQL ، فقد حان الوقت لاستكشاف الجانب التقني للحقن. هناك عدد قليل من المجموعات الفرعية المهمة لأنواع الحقن التي يجب أن تعرفها.

حقن SQL الكلاسيكي (SQLi)

أكثر أنواع الحقن شيوعًا ، الإصدار الكلاسيكي هو عندما يعرف المهاجم كود SQL مسبقًا. يحدث هذا أيضًا ليكون نوع الحقن الأكثر استخدامًا في WordPress ؛ نظرًا لأن WordPress مفتوح المصدر ، يمكن لعامة الناس الوصول إلى جميع مكوناته ، بما في ذلك استعلامات SQL الخاصة به.

سننتقل إلى الأمثلة الفعلية لاحقًا ، ولكن باستخدام هذا النوع من الحقن ، غالبًا ما يتلاعب المهاجمون بطلبات البحث "لإلغاء" الجزء الأول من أحدها. يمكنهم بعد ذلك إدراج استعلام مخصص سيتم تشغيله على الخادم كما لو أن المطور الأصلي كتبه.

حقن SQL عمياء (SQLi)

على عكس الإصدار الكلاسيكي ، تحدث عمليات حقن SQL العمياء عندما لا يتمكن المهاجم من الوصول إلى كود SQL وعليه ببساطة أن يقوم بتخمين متعلم. بالإضافة إلى ذلك ، يتطلب هذا النوع مهارة أكثر بكثير من SQLi التقليدية ، حيث لا يتم عرض نتائج الهجوم الناجح على المهاجم.

ومع ذلك ، هناك العديد من البرامج المتاحة التي تساعد المستخدمين الخبثاء في الحصول على نتائجهم شيئًا فشيئًا تلقائيًا.

حقن SLQ المركب (SQLi)

يحدث هذا النوع من الهجوم عندما يتم دمج هجوم منفصل مع SQLi للحصول على النتيجة المرجوة. الأكثر تعقيدًا من بين المجموعات الفرعية الثلاثة ، يجب على المهاجم تنفيذ استغلال يسمح له بتنفيذ SQLi الذي لا يعمل بمفرده. الثغرات التي تصاحب SQLi بشكل شائع في هذا النوع من الهجوم هي خرق المصادقة وهجمات رفض الخدمة الموزعة (DDoS) واختطاف DNS وهجمات البرمجة عبر المواقع.

لماذا مواقع WordPress الإلكترونية عرضة لحقن SQL؟

يعد WordPress عرضة لبعض عمليات حقن SQL نظرًا لاستخدامه على نطاق واسع (الآن يوفر 40 ٪ من جميع مواقع الويب!) وكان موجودًا منذ فترة (منذ عام 2003). يعتمد WordPress على PHP ، وهي لغة برمجة من جانب الخادم مصممة للتكامل بسهولة مع MySQL.

يستخدم WordPress قواعد بيانات SQL لتخزين كل شيء تقريبًا ، من التعليقات إلى المنشورات إلى الحسابات إلى معلومات التجارة الإلكترونية. الغالبية العظمى من محاولات حقن WordPress SQL على النماذج التي ترسل البيانات إلى نص PHP يحتوي على استعلام SQL الذي يرغب المهاجم في استغلاله.

هذا ليس عيبًا في التصميم ، بل هو أحد الآثار الجانبية للطريقة التي تم تصميم WordPress بها. تذكر أن كل شيء بدأ قبل وحتى "عصر الإنترنت" لم يتم تصميمه مع وضع الأمان في الاعتبار. في واقع الأمر ، كانت مجلة Phrack على الويب التي تم إيقافها الآن أول مصدر عام لمناقشة SQLi في عددها الصادر في ديسمبر 1998.

على الرغم من أن عمليات استغلال SQLi الأولية لا تعمل أبدًا على نظام CMS حديث مثل WordPress ، فقد أصبح المهاجمون ماكرون على مر السنين. سنلقي نظرة على مثال بسيط لما يمكن أن يبدو عليه SQLi على موقع ويب غير محمي تمامًا. بعد ذلك ، سنوضح لك كيفية النظر إلى الثغرات الحالية للإصدارات المختلفة من WordPress.

تحذيرات مهمة بخصوص حقن SQL

قبل أن نواصل ، هناك ملاحظة مهمة أخرى نريد أن نوضحها تمامًا لمساعدتك على البقاء على المسار الصحيح في رحلة WordPress المشتركة والأمن السيبراني!

يعد الحفاظ على إصدار WordPress محدثًا أحد أفضل الدفاعات ضد مآثر SQLi. حتى لو كان ذلك يعني كسر بعض المكونات الإضافية مؤقتًا ، فإن الأمر يستحق ذلك لحماية موقعك.مثال حقن SQL

الآن بعد أن أزلنا إخلاء المسؤولية ، فلنلقِ نظرة على أمثلة SQLi. لفهم هذه ، ستحتاج إلى معرفة القليل من لغة SQL. يستخدم SQL أوامر مثل SELECT للحصول على البيانات ، و DROP TABLE لتدمير جدول بالكامل داخل قاعدة البيانات ، و DELETE لإزالة الصفوف من الجدول ، والمزيد. بالإضافة إلى ذلك ، فإن الحرف "*" يعني "الكل" في SQL.

أبسط استعلام في SQL هو: SELECT * FROM TABLE_NAME. يشير هذا إلى ضرورة طباعة جميع البيانات من جدول يسمى "TABLE_NAME". عند إرسال البيانات في نموذج تسجيل الدخول ، يتم تشغيل ذلك من خلال برنامج نصي PHP يطابق بيانات الاعتماد الخاصة بك مع جدول المستخدمين. في مثالنا ، سنفترض أننا سيئون جدًا في مجال الأمن السيبراني ولدينا جدول نص واضح وغير مشفر تمامًا به أعمدة تسمى USER و PASS.

تحضير الاستعلام

في قاعدة البيانات الخاصة بنا شديدة الأمان ، يُطلق على جدولنا الذي يحتوي على أسماء المستخدمين وكلمات المرور اسم BADLY_DONE_TABLE. الاستعلام لمصادقة مستخدم يقوم بتسجيل الدخول هو ببساطة: SELECT * FROM BADLY_DONE_TABLE WHERE USER = '[username from form]' AND PASS = '[password from form]'.

كما ترى ، فإننا نقول للاستيلاء على "قائمة" المستخدمين ، والتي يجب أن تكون واحدة فقط ، إذا كان اسم المستخدم وكلمة المرور اللذين تم إدخالهما في النموذج متطابقين. يسمح SQL أيضًا باستخدام الكلمة الأساسية OR في العبارات الشرطية ، مثل AND التي تراها في استعلامنا.

الآن ، حان الوقت لصياغة استغلالنا.

استغلال استعلام SQL غير المحمي

تم إعداد الاستعلام الخاص بنا لإرجاع المستخدم إذا كان اسم المستخدم وكلمة المرور متطابقين. مع الأخذ في الاعتبار أن اقتباسًا منفردًا سينهي سلسلة نصية ، يمكننا كتابة "Blahblahblah" كاسم مستخدم لدينا ثم "OR '1' = '1.

نحن نستفيد من حقيقة أن استعلامنا يتم تكوينه ديناميكيًا وأن الإدخال لم يتم "تطهيره" قبل تنفيذه. بشكل أساسي ، نقول إنه إذا كان الرقم "1" يساوي الرقم "1" (من المدهش أنه كذلك!) ، فقم بإلقاء كل شيء من الجدول ، بغض النظر عما إذا كانت بيانات الاعتماد التي أدخلناها صحيحة.

في عام 1998 ، كان هذا سينجح. الآن ، يتطلب الأمر عمومًا مزيدًا من المهارة في كل من SQL و SQLi لصياغة مآثر العمل في WordPress.

حقن SQL ومواقع WordPress

لن يعمل مثالنا السابق على مواقع WordPress الحديثة ما لم يخرج مسؤول الموقع عن طريقه لتعطيل أي وجميع إجراءات الأمان. ومع ذلك ، باستخدام نفس المبادئ ، لا يزال المتسللون يصنعون ويبيعون ثغرات SQLi لمستخدمين ضارين آخرين.

نظرًا لأن WordPress مفتوح المصدر ولديه مجتمع تطوير كبير وراءه ، غالبًا ما يجد العديد من الباحثين الأمنيين هذه الثغرات قبل أن يفعلها المتسلل. ثم يقومون بإبلاغ فريق WordPress بها ، ويتم تصحيح الثغرة. في بعض الحالات المؤسفة ، يحدد المتسلل موقع الثغرة أولاً ، مما يجعله "في البرية" ، مما يجبر فريق WordPress على إجراء إصلاح سريع في أسرع وقت ممكن وإصداره كتحديث.

إذا كنت مهتمًا برؤية مآثر الحقن الحالية والسابقة لـ WordPress ، يمكنك التحقق من قاعدة بيانات CVE. يحتوي هذا على فهرس لتهديدات الأمان مع اسم المنتج والإصدارات المتأثرة ووصف عام لكيفية عمل الاستغلال. تم تصحيح جميع عمليات الاستغلال التي ستجدها في قوائم مثل هذه بالفعل ، ولكن من الرائع استخدامها كمواد تعليمية.

منع حقن SQL

بعد قراءة هذا ، ربما تتساءل عن كيفية التأكد من أن موقع WordPress الخاص بك لا يصبح الضحية التالية لهجوم SQLi. الخبر السار هو أنك لست بحاجة إلى أن تكون محترفًا في مجال الأمان لحماية نفسك من هجمات SQLi!

- كن حذرًا جدًا بشأن أي ملفات PHP تكتبها أو تحصل عليها من مواقع أخرى وتثبيتها (على وجه التحديد ، مكونات WordPress الإضافية). كل ما يتطلبه الأمر هو برنامج نصي PHP ضعيف الصنع لا يقوم بتعقيم مدخلات المستخدم لتدمير موقع WordPress الخاص بك.

- استخدم مكونًا إضافيًا معروفًا لمراقبة الأمان مثل iThemes Security Pro لتنبيهك في حالة محاولة شخص ما ارتكاب هذا الهجوم على موقعك حتى تتمكن من حظره مسبقًا.

- الأهم من ذلك ، يجب عليك دائمًا تحديث موقع WordPress الخاص بك إلى أحدث إصدار. يتأخر العديد من مالكي المواقع عن التحديث لسبب أو لآخر ، وهذا هو سبب الغالبية العظمى من انتهاكات البيانات.

- حافظ على تحديث الإضافات والسمات في WordPress. لا يمكننا أن نقول ذلك بما فيه الكفاية. تعد السمات والإضافات المعرضة للخطر السبب الأول وراء اختراق مواقع WordPress.

5 خطوات لمنع حقن WordPress SQL

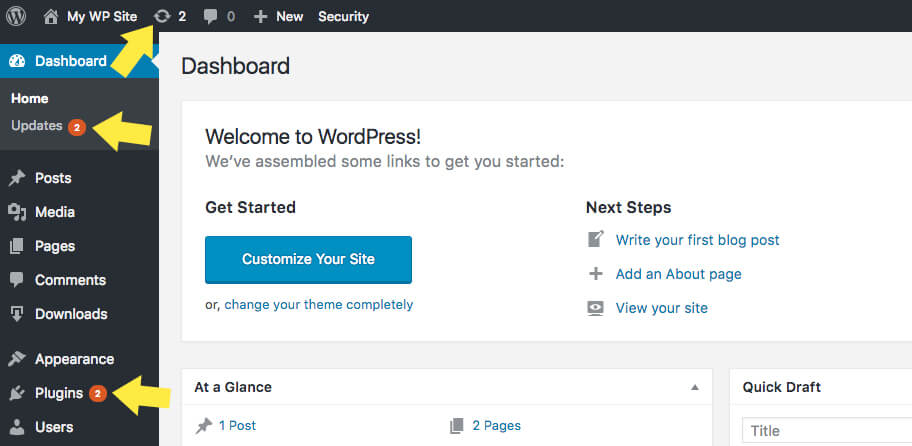

1. قم بتنزيل وتثبيت البرنامج المساعد iThemes Security Pro

لبدء تأمين موقعك وحمايته ، قم بتنزيل وتثبيت المكون الإضافي iThemes Security Pro.

احصل على iThemes Security Pro الآن

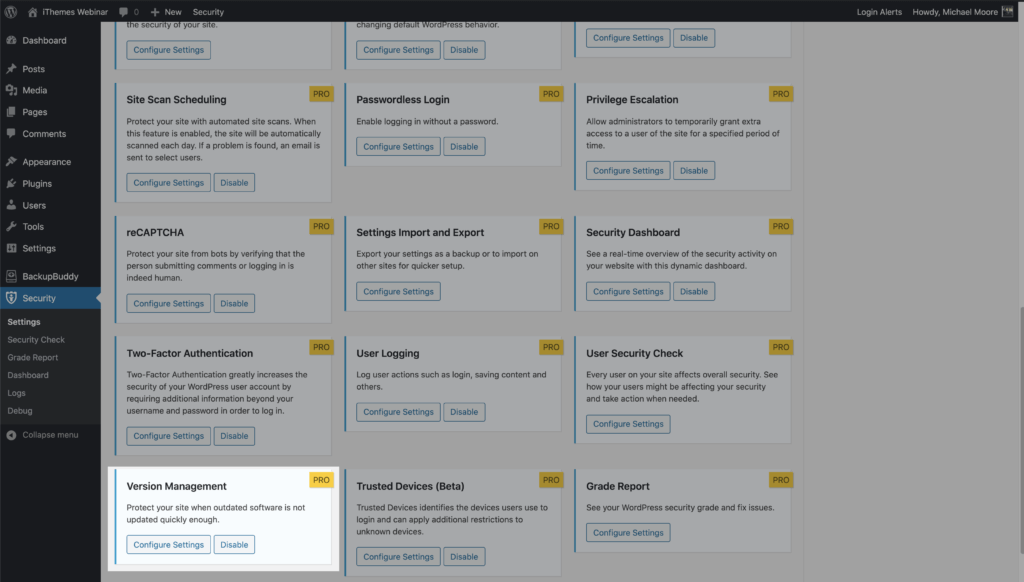

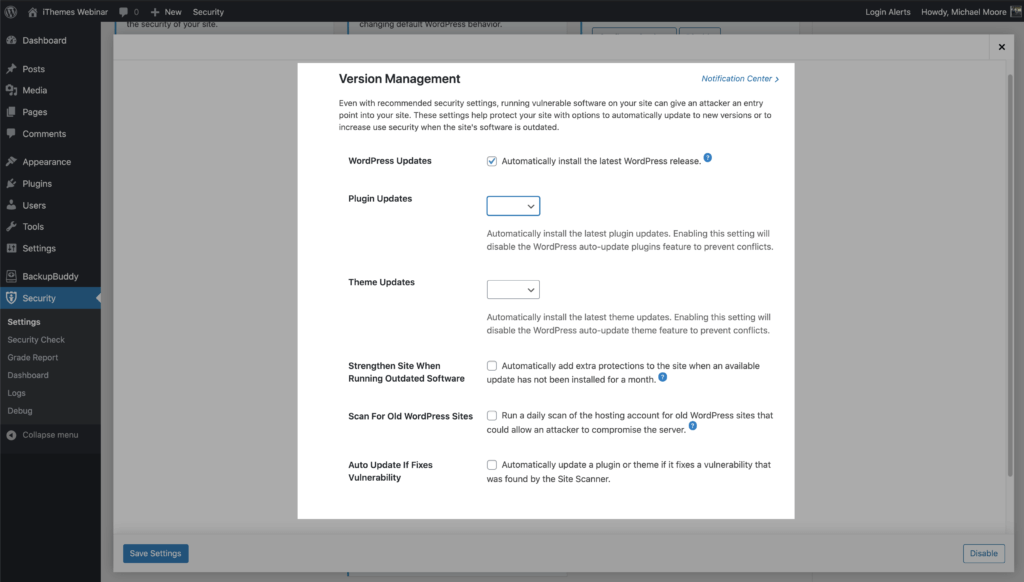

2. قم بتنشيط إدارة الإصدار للحفاظ على WordPress Core والإضافات والسمات محدثة

ببساطة: أنت تعرض نفسك لخطر الهجوم إذا كنت تقوم بتشغيل إصدارات قديمة من WordPress والمكونات الإضافية والسمات على موقع الويب الخاص بك. غالبًا ما تتضمن تحديثات الإصدار تصحيحات لمشاكل الأمان في الكود ، بما في ذلك حقن SQL ونقاط الضعف في تنفيذ التعليمات البرمجية عن بُعد (RCE) ، لذلك من المهم دائمًا تشغيل أحدث إصدار من جميع البرامج المثبتة على موقع WordPress الخاص بك.

ستظهر التحديثات في لوحة معلومات WordPress الخاصة بك بمجرد توفرها. قم بممارسة تشغيل نسخة احتياطية ثم تشغيل جميع التحديثات المتاحة في كل مرة تقوم فيها بتسجيل الدخول إلى موقع WordPress الخاص بك. على الرغم من أن مهمة تشغيل التحديثات قد تبدو غير مريحة أو متعبة ، إلا أنها من أفضل الممارسات الأمنية الهامة في WordPress.

من الصعب تتبع كل ثغرة تم الكشف عنها في WordPress - نحن نتتبعها ونشاركها في WordPress Vulnerability Roundups - ونقارن هذه القائمة بإصدارات المكونات الإضافية والسمات التي قمت بتثبيتها على موقع الويب الخاص بك. ومع ذلك ، فإن هذا لا يمنع قراصنة WordPress من استهداف المكونات الإضافية والسمات ذات الثغرات المعروفة. إن تثبيت برنامج به ثغرات أمنية معروفة على موقعك يمنح المتسللين المخططات التي يحتاجونها للسيطرة على موقع الويب الخاص بك.

تتيح لك ميزة إدارة الإصدار في المكون الإضافي iThemes Security Pro تحديث WordPress والإضافات والسمات تلقائيًا. علاوة على ذلك ، فإن إدارة الإصدارات لديها أيضًا خيارات لتقوية موقع الويب الخاص بك عند تشغيل برامج قديمة والبحث عن مواقع الويب القديمة.

لبدء استخدام إدارة الإصدار ، قم بتمكين الوحدة النمطية في الصفحة الرئيسية لإعدادات الأمان.

انقر الآن على زر تكوين الإعدادات لإلقاء نظرة فاحصة على الإعدادات ، وكلها مصممة لحماية موقعك.

- تحديثات WordPress - قم تلقائيًا بتثبيت أحدث إصدار من WordPress.

- تحديثات البرنامج المساعد - قم بتثبيت آخر تحديثات البرنامج المساعد تلقائيًا. سيؤدي تمكين هذا الإعداد إلى تعطيل ميزة المكونات الإضافية للتحديث التلقائي لـ WordPress لمنع التعارضات.

- تحديثات السمة - قم بتثبيت آخر تحديثات السمة تلقائيًا. سيؤدي تمكين هذا الإعداد إلى تعطيل ميزة سمة التحديث التلقائي لـ WordPress لمنع التعارضات.

- تقوية الموقع عند تشغيل برنامج قديم - أضف تلقائيًا وسائل حماية إضافية إلى الموقع عندما لا يتم تثبيت تحديث متوفر لمدة شهر.

- المسح بحثًا عن مواقع WordPress القديمة - قم بإجراء فحص يومي لحساب الاستضافة لمواقع WordPress القديمة التي قد تسمح للمهاجمين بخرق الخادم. قد يسمح موقع WordPress واحد قديم به ثغرة أمنية للمهاجمين بخرق جميع المواقع الأخرى على نفس حساب الاستضافة.

- التحديث التلقائي إذا كان يعمل على إصلاح الثغرة الأمنية - يعمل هذا الخيار جنبًا إلى جنب مع iThemes Security Pro Site Scan للتحقق من موقع الويب الخاص بك بحثًا عن ثغرات أمنية معروفة في WordPress والمكوِّن الإضافي والسمات وتطبيق التصحيح عند توفرها.

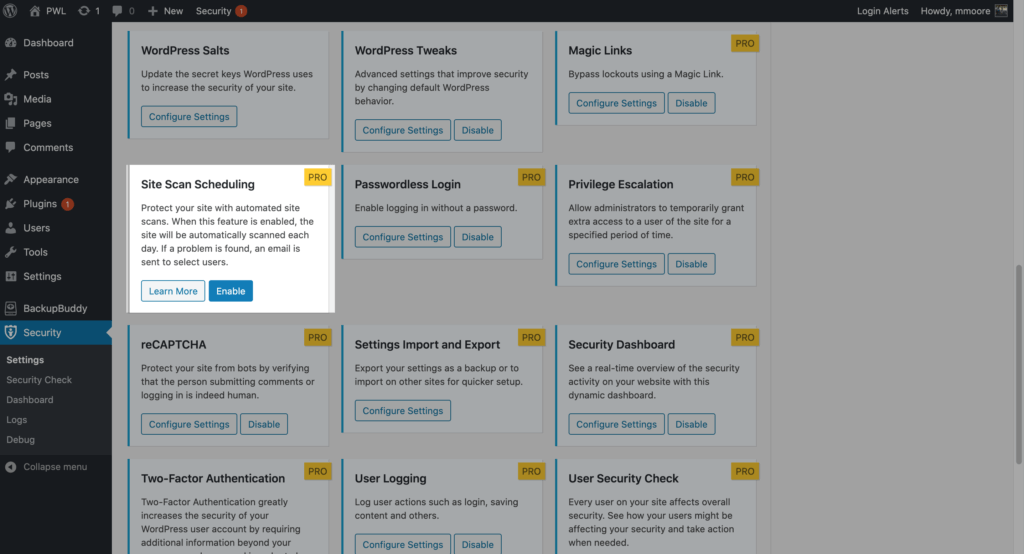

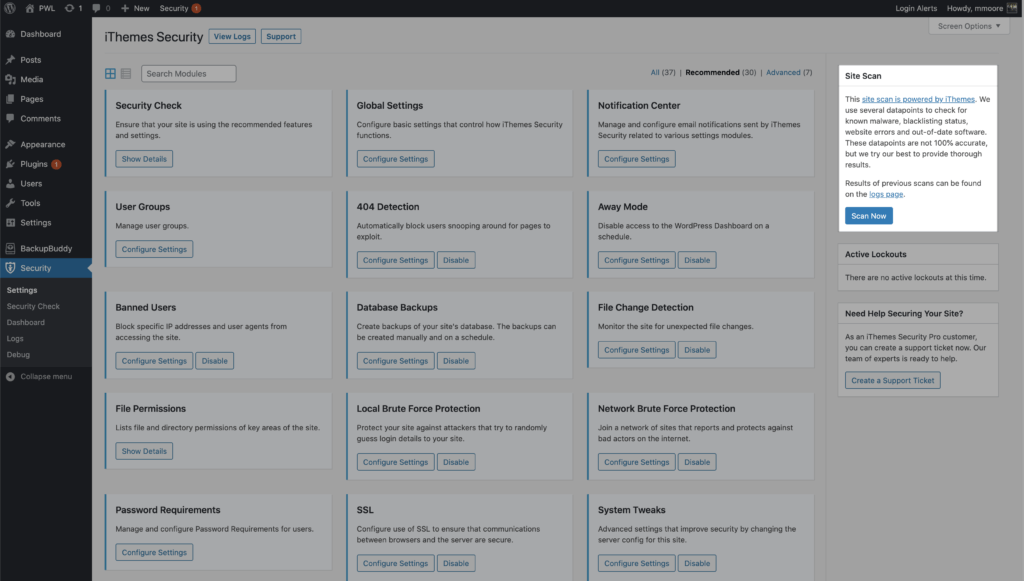

3. افحص موقعك بحثًا عن المكونات الإضافية والسمات المعرضة للخطر

يعد برنامج iThemes Security Pro Site Scanner طريقة أخرى لتأمين موقع WordPress الخاص بك وحمايته من السبب الأول لجميع عمليات اختراق البرامج: المكونات الإضافية والسمات القديمة ذات الثغرات الأمنية المعروفة. يقوم Site Scanner بفحص موقعك بحثًا عن نقاط الضعف المعروفة ويقوم تلقائيًا بتطبيق تصحيح إذا كان متاحًا.

تم فحص الأنواع الثلاثة من نقاط الضعف في WordPress

- ثغرات WordPress

- ثغرات البرنامج المساعد

- ثغرات الموضوع

لتمكين Site Scan في عمليات التثبيت الجديدة ، انتقل إلى إعدادات iThemes Security Pro وانقر فوق الزر Enable في وحدة إعدادات Site Scan .

لتشغيل Site Scan يدويًا ، انقر فوق الزر Scan Now الموجود على Site Scan Widget الموجود على الشريط الجانبي الأيمن لإعدادات الأمان.

سيتم عرض نتائج Site Scan في الأداة.

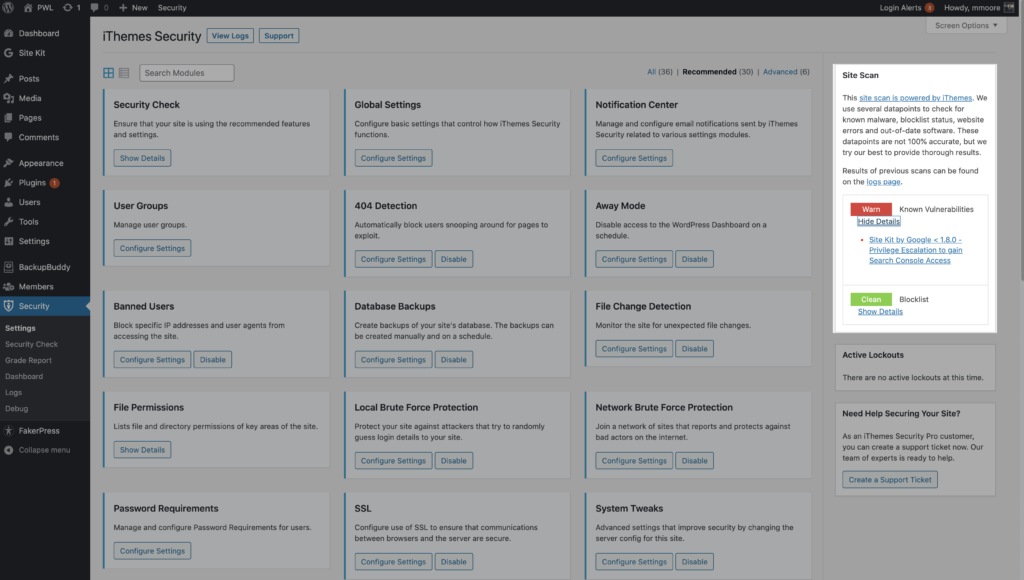

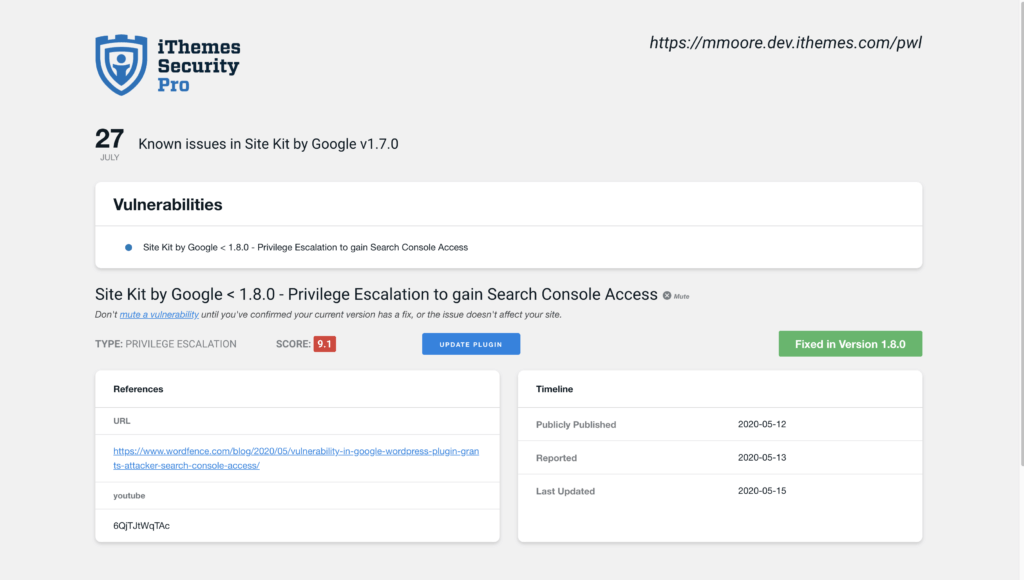

إذا اكتشف Site Scan وجود ثغرة أمنية ، فانقر فوق ارتباط الثغرة الأمنية لعرض صفحة التفاصيل.

في صفحة ثغرة Site Scan ، سترى ما إذا كان هناك إصلاح متاح للثغرة الأمنية. إذا كان هناك تصحيح متاح ، فيمكنك النقر فوق الزر تحديث البرنامج المساعد لتطبيق الإصلاح على موقع الويب الخاص بك.

يمكن أن يكون هناك تأخير بين وقت توفر التصحيح وتحديث قاعدة بيانات ثغرات أمان iThemes لتعكس الإصلاح. في هذه الحالة ، يمكنك كتم صوت الإشعار لعدم تلقي المزيد من التنبيهات المتعلقة بالثغرة الأمنية.

4. قم بتنشيط كشف تغيير الملف

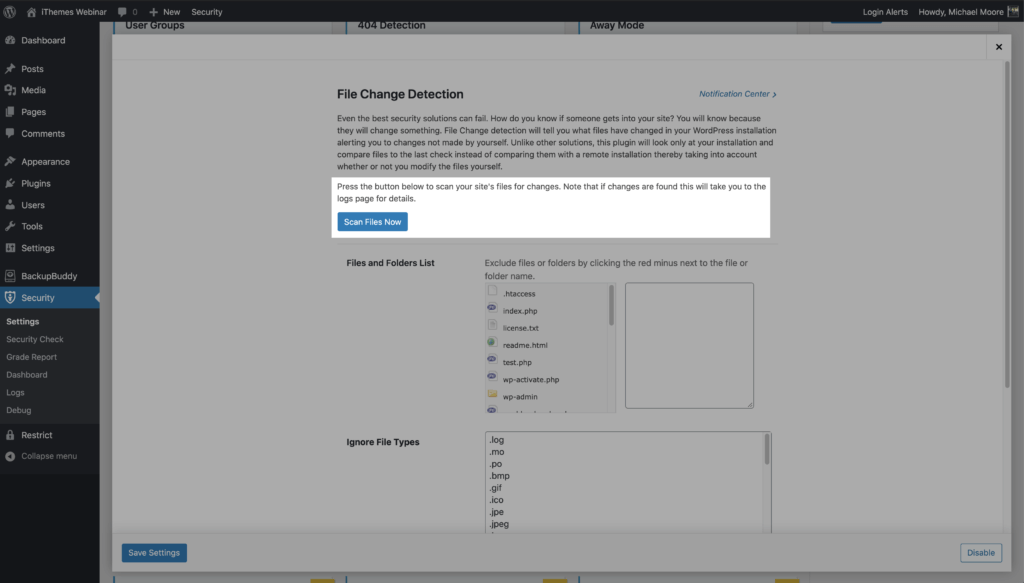

مفتاح اكتشاف الخرق الأمني بسرعة هو مراقبة تغييرات الملفات على موقع الويب الخاص بك. ستعمل ميزة اكتشاف تغيير الملف في iThemes Security Pro على فحص ملفات موقع الويب الخاص بك وتنبيهك عند حدوث تغييرات على موقع الويب الخاص بك.

هناك العديد من الأسباب المشروعة التي قد تجعلك ترى نشاطًا جديدًا لتغيير الملف في سجلاتك ، ولكن إذا كانت التغييرات التي تم إجراؤها غير متوقعة ، فيجب أن تأخذ الوقت الكافي للتأكد من أن التغييرات لم تكن ضارة. على سبيل المثال ، إذا رأيت تغييرًا تم إجراؤه على مكون إضافي في نفس التاريخ والوقت الذي قمت فيه بتحديث المكون الإضافي ، فلن يكون هناك سبب للتحقيق

لبدء مراقبة تغييرات الملفات ، قم بتمكين File Change Detection في الصفحة الرئيسية لإعدادات الأمان.

بمجرد تمكين File Change Detection ، سيبدأ iThemes Security Pro في فحص جميع ملفات موقع الويب الخاص بك في أجزاء . سيساعد فحص ملفاتك في مجموعات على تقليل الموارد المطلوبة لمراقبة تغييرات الملفات.

سيؤدي الفحص الأولي لتغيير الملف إلى إنشاء فهرس لملفات موقع الويب الخاص بك وتجزئة ملفاتها. تجزئة الملف هي نسخة مختصرة وغير بشرية من محتوى الملف.

بعد اكتمال الفحص الأولي ، سيستمر iThemes Security Pro في فحص ملفك على أجزاء. إذا تغيرت تجزئة الملف في إحدى عمليات الفحص اللاحقة ، فهذا يعني أن محتويات الملف قد تغيرت.

يمكنك أيضًا تشغيل تغيير يدوي للملف بالنقر فوق الزر Scan Files Now في إعدادات File Change Detection

تحدث تغييرات الملف طوال الوقت ، وسرعان ما يصبح الحصول على تنبيه عبر البريد الإلكتروني لكل تغيير أمرًا مربكًا. وقبل أن تعرفه ، يصبح الفتى الذي يبكي حالة الذئب ، وتبدأ في تجاهل تنبيهات تغيير الملف تمامًا.

والخبر السار هو أن iThemes Security Pro يحدد بذكاء التغييرات المشروعة لتقليل الإشعارات وكيف يمكنك كتم الإشعارات للملفات التي يُتوقع تحديثها بشكل متكرر. يمكنك إدارة جميع إشعارات أمان iThemes من مركز الإشعارات داخل المكون الإضافي iThemes Security. من لوحة تحكم مسؤول WordPress الخاصة بك ، قم بزيارة الأمان> الإعدادات وحدد موقع وحدة مركز الإشعارات .

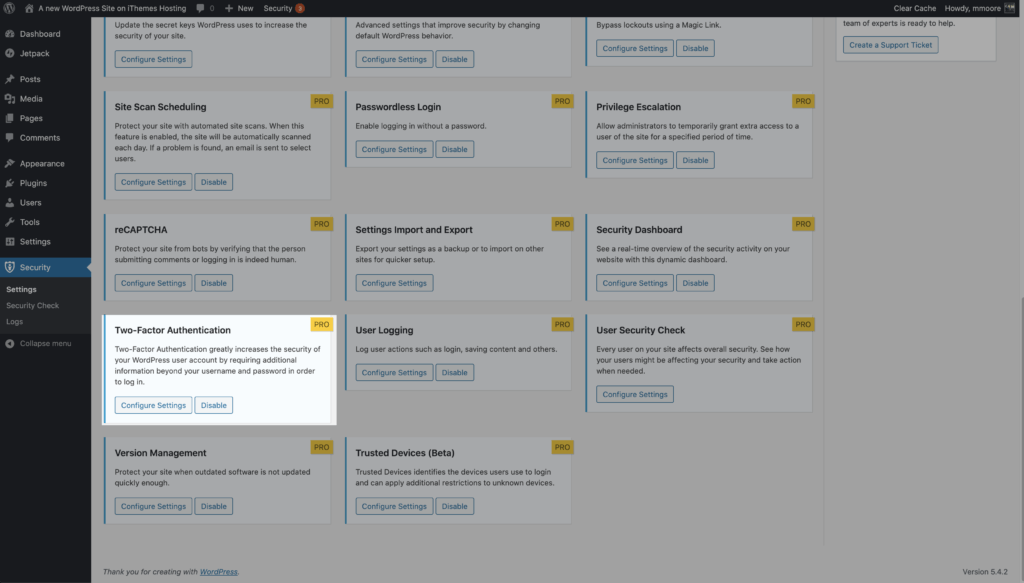

5. قم بتشغيل المصادقة الثنائية للمستخدمين الذين يقومون بإجراء تغييرات على موقع الويب

المصادقة الثنائية هي عملية التحقق من هوية الشخص من خلال طلب طريقتين منفصلتين للتحقق. شاركت Google على مدونتها أن استخدام المصادقة الثنائية يمكن أن يوقف 100٪ من هجمات الروبوت الآلية. ليست احتمالات سيئة!

يسمح لك المكون الإضافي iThemes Security بتنشيط المصادقة الثنائية لموقع WordPress الخاص بك بحيث يجب على المستخدمين إدخال رمز ثانوي لتسجيل الدخول.

تتضمن طرق المصادقة الثنائية الثلاث التي يوفرها iThemes Security Pro ما يلي:

- تطبيق الهاتف المحمول - طريقة تطبيق الهاتف المحمول هي الطريقة الأكثر أمانًا للمصادقة الثنائية التي يوفرها iThemes Security Pro. تتطلب هذه الطريقة استخدام تطبيق جوال مجاني ثنائي العوامل مثل Authy أو Google Authenticator.

- البريد الإلكتروني - طريقة البريد الإلكتروني ذات العاملين سترسل رموزًا حساسة للوقت إلى عنوان البريد الإلكتروني للمستخدم.

- رموز النسخ الاحتياطي - مجموعة من أكواد الاستخدام لمرة واحدة والتي يمكن استخدامها لتسجيل الدخول في حالة فقد الطريقة الأساسية ثنائية العاملين.

لبدء استخدام المصادقة الثنائية على موقع الويب الخاص بك ، قم بتمكين الميزة في الصفحة الرئيسية لإعدادات iThemes Security Pro.

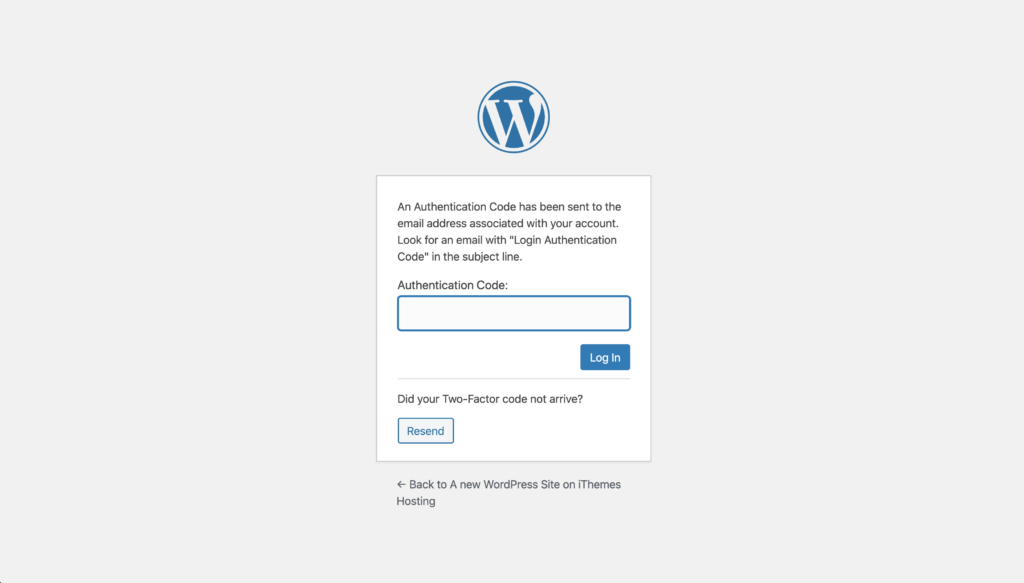

اتبع الخطوات هنا لمواصلة إعداد المصادقة الثنائية لموقع WordPress الخاص بك. إذا اتبعت توصياتنا وقمت بتمكين متطلبات القوة للمستخدمين المتميزين ، فإن الشيء التالي الذي ستراه هو مكان إدخال الرمز المميز ذي العاملين.

الختام: إلى شبكة ويب أكثر أمانًا معًا

لا تقلق إذا شعرت بالإرهاق قليلاً عندما تكتشف كل التهديدات الأمنية المحتملة التي تبحث عن موقع WordPress الخاص بك. الحقيقة أن التهديدات كثيرة ، لكن الحلول يمكن أن تكون بسيطة.

نأمل أن يساعدك هذا الدليل في فهم مخاطر هجمات حقن SQL على موقع WordPress الخاص بك. من خلال تنفيذ بعض أفضل ممارسات الأمان في WordPress ، إلى جانب الخطوات الخمس المذكورة أعلاه ، سيكون لديك خط دفاع أفضل.

تكتب كريستين دروسًا تعليمية لمساعدة مستخدمي WordPress منذ 2011. يمكنك عادةً العثور عليها وهي تعمل على مقالات جديدة لمدونة iThemes أو تطور موارد لـ #WPprosper. خارج العمل ، تستمتع كريستين بكتابة اليوميات (كتبت كتابين!) ، والمشي لمسافات طويلة والتخييم ، والطهي ، والمغامرات اليومية مع عائلتها ، على أمل أن تعيش حياة أكثر حاضرًا.