SQL Injection: przewodnik dla użytkowników WordPress

Opublikowany: 2021-05-26Jeśli poważnie myślisz o bezpieczeństwie swojej witryny, to najwyższy czas dowiedzieć się o zagrożeniach związanych z wstrzykiwaniem SQL i o tym, jak możesz je zwalczać.

Termin SQL injection (zwany także SQLi) odnosi się do rodzaju techniki cyberataku, która jest częstym sposobem hakerów na włamywanie się do wszelkiego rodzaju witryn internetowych, w tym witryn, w których WordPress jest systemem zarządzania treścią.

W tym przewodniku wyjaśnimy szczegółowo, jak wygląda atak typu SQL injection i dokładnie wyjaśnimy, jakie kroki należy podjąć, aby go uniknąć. Spójrzmy. Dowiesz się wszystkiego o tym, jak działają te ataki, dlaczego tak ważna jest ich obrona, a także poznasz rzeczywiste przykłady tych luk w zabezpieczeniach. Zanurzmy się!

Wprowadzenie: Zrozumienie SQL

S tructured Q uery L anguage lub „SQL” (czyt jak słowo „kontynuacji”) jest relacyjnej bazy danych systemu zarządzania. Wynaleziony w 1974 roku, był pierwszym łatwym sposobem przechowywania i pobierania wielu typów danych w systemach komputerowych.

Od tego czasu popularność tego języka gwałtownie wzrosła i nadal jest używany w wielu systemach zarządzania treścią (CMS), takich jak WordPress. Wkrótce po tym, jak język stał się popularny w środowisku naukowo-badawczym, pojawiła się kwestia niesławnego już wstrzykiwania SQL.

W systemach takich jak WordPress wiele operacji wykorzystuje zapytania SQL do pobierania i przechowywania danych. Te zapytania SQL są pisane przez programistów i nie są zaprojektowane jako elastyczne.

Niestety, od początku istnienia SQL ataki typu SQL injection były stałym problemem dla systemów korzystających z tego typu baz danych, takich jak baza danych WordPress. Korzystanie z wysokiej jakości wtyczki zabezpieczającej WordPress może z pewnością pomóc zmniejszyć ryzyko wystąpienia niszczycielskiego ataku lub naruszenia. Jednak, jak powiedziałby GI Joe, „wiedza to połowa sukcesu”, jeśli chodzi o jakąkolwiek formę cyberataku.

Co to jest wstrzyknięcie SQL (SQLi)?

Krótko mówiąc, wstrzyknięcie SQL (SQLi) to atak, który umożliwia hakerowi wykorzystanie podatnego zapytania SQL w celu uruchomienia własnego zapytania. Wstrzyknięcia SQL występują, gdy atakujący jest w stanie uruchomić własny SQL na serwerze.Zauważysz, że wstrzyknięcia SQL są często określane jako „SQLI” lub „SQLi” w publikacjach technicznych. Pamiętaj, że takie ataki mogą mieć miejsce na dowolnym systemie, który do zarządzania danymi używa języka SQL lub jego pochodnej. W szczególności wstrzyknięcia SQL SQL są tak dobrze zbadane i udokumentowane ze względu na ogromną liczbę witryn działających na platformie WordPress.

Przyjrzyjmy się bardziej technicznym nakładom, z których składają się te ataki.

Definicja wstrzykiwania SQL

Z definicji intencja wstrzyknięcia SQL jest zawsze złośliwa i zazwyczaj ma na celu osiągnięcie jednego lub więcej z tych trzech celów:

- Nieautoryzowane pobieranie danych — w SQL polecenie SELECT służy do pobierania danych. Jeśli atakujący z powodzeniem manipuluje zapytaniem opartym na SELECT, będzie mógł „zrzucić” zawartość bazy danych. Dlatego tak ważne jest szyfrowanie wszystkich baz danych informacjami, które nie powinny być podawane do publicznej wiadomości.

- Modyfikacja danych – w innych przypadkach celem wstrzyknięcia WordPress SQL może być zmiana wpisów w bazach danych. Zwykle ma to na celu przypisanie konkretnego konta lub zestawu kont uprawnień, których normalnie nie mieliby.

- Odmowa usługi (DoS) — atak DoS ma miejsce, gdy złośliwy użytkownik utrudnia legalnym użytkownikom dostęp do Twojej witryny lub usług. Powszechnym poleceniem w SQL do usuwania danych jest po prostu DELETE. Atakujący często masowo usuwają zawartość baz danych, aby docelowe witryny były niedostępne lub bezużyteczne.

Szybka wskazówka: regularnie twórz kopie zapasowe swojej witryny!

Wielu doświadczonych programistów przechowuje pozaserwerowe kopie całego kodu SQL, który napisali dla swoich witryn WordPress. W postaci plików .sql można ich używać w połączeniu z wtyczką do tworzenia kopii zapasowych WordPress, aby zapewnić, że nawet jeśli atakujący może złamać Twoje bezpieczeństwo, możesz odzyskać dane w bardzo krótkim czasie. Wtyczka do tworzenia kopii zapasowych WordPress, taka jak BackupBuddy, tworzy kopię zapasową całej bazy danych WordPress i wszelkich innych plików w instalacji WordPress.

Wyjaśnienie typów ataków typu SQL Injection

Teraz, gdy zbadaliśmy niektóre szkody, jakie mogą spowodować ataki oparte na SQL, nadszedł czas, aby zbadać bardziej techniczną stronę wstrzyknięć. Jest kilka ważnych podzbiorów typów wtrysku, które powinieneś znać.

Klasyczne wstrzykiwanie SQL (SQLi)

Najpopularniejszy rodzaj iniekcji, wersja klasyczna, to taka, w której atakujący zna wcześniej kod SQL. Jest to również typ wstrzykiwania najczęściej używany w WordPress; Ponieważ WordPress jest oprogramowaniem typu open source, ogół społeczeństwa ma dostęp do wszystkich jego komponentów, w tym zapytań SQL.

Nieco później przejdziemy do rzeczywistych przykładów, ale przy tej formie wstrzykiwania atakujący często manipulują zapytaniami, aby „anulować” pierwszą część jednego z nich. Następnie mogą wstawić niestandardowe zapytanie, które serwer uruchomi tak, jakby napisał je oryginalny programista.

Ślepe wstrzykiwanie SQL (SQLi)

W przeciwieństwie do klasycznej wersji, ślepe wstrzyknięcia SQL mają miejsce, gdy atakujący nie ma dostępu do kodu SQL i po prostu musi zgadywać. Dodatkowo ten typ wymaga znacznie większych umiejętności niż tradycyjne SQLi, ponieważ wyniki udanego ataku nie są wyświetlane atakującemu.

Biorąc to pod uwagę, dostępnych jest wiele programów, które pomagają szkodliwym użytkownikom w automatycznym pobieraniu ich wyników krok po kroku.

Złożone wstrzykiwanie SLQ (SQLi)

Ta forma ataku ma miejsce, gdy oddzielny atak jest połączony z SQLi w celu uzyskania pożądanego rezultatu. Najbardziej wyrafinowana z trzech podgrup, atakujący musi wykonać exploita, który pozwoli mu na wykonanie SQLi, które nie działałoby samoistnie. Exploity, które najczęściej towarzyszą SQLi w tego rodzaju atakach, to naruszenia uwierzytelniania, ataki typu Distributed Denial of Service (DDoS), przejęcie kontroli nad DNS i ataki typu cross-site scripting.

Dlaczego witryny WordPress są podatne na iniekcje SQL?

WordPress jest podatny na pewne wstrzyknięcia SQL, ponieważ jest tak szeroko stosowany (obecnie obsługuje 40% wszystkich witryn!) i istnieje od jakiegoś czasu (od 2003). WordPress jest oparty na PHP, języku programowania po stronie serwera, który został zaprojektowany do łatwej integracji z MySQL.

WordPress używa baz danych SQL do przechowywania prawie wszystkiego, od komentarzy, postów, kont, po informacje e-commerce. Zdecydowana większość prób iniekcji SQL WordPress dotyczy formularzy, które przesyłają dane do skryptu PHP zawierającego zapytanie SQL, które atakujący chce wykorzystać.

Nie jest to wada projektowa, a raczej efekt uboczny sposobu, w jaki zaprojektowano WordPress. Pamiętaj, że prawie wszystko, co zaczęło się przed erą „kropek com”, nie zostało zaprojektowane z myślą o bezpieczeństwie. W rzeczywistości, teraz-przerwać magazyn Phrack internetowa była pierwszym źródłem publicznego w celu omówienia SQLi w grudniu 1998 wystawienia.

Chociaż początkowe exploity SQLi prawie nigdy nie działają w nowoczesnym systemie CMS, takim jak WordPress, napastnicy przez lata stali się sprytni. Przyjrzymy się prostemu przykładowi tego, jak SQLi może wyglądać na całkowicie niechronionej stronie internetowej. Następnie pokażemy, jak spojrzeć na istniejące exploity dla różnych wersji WordPressa.

Ważne ostrzeżenia dotyczące wstrzyknięć SQL

Zanim przejdziemy dalej, jest jeszcze jedna ważna uwaga, którą chcemy wyjaśnić, aby pomóc Ci pozostać na dobrej drodze do wspólnej podróży z WordPressem i cyberbezpieczeństwem!

Aktualizowanie swojej wersji WordPressa jest jedną z najlepszych zabezpieczeń przed exploitami SQLi. Nawet jeśli oznacza to tymczasowe zerwanie kilku wtyczek, warto ze względu na bezpieczeństwo Twojej witryny.Przykład wstrzykiwania SQL

Teraz, gdy usunęliśmy te zastrzeżenia, spójrzmy na przykłady SQLi. Aby je zrozumieć, musisz znać trochę żargonu SQL. SQL używa poleceń, takich jak SELECT do pobierania danych, DROP TABLE do całkowitego zniszczenia tabeli w bazie danych, DELETE do usuwania wierszy z tabeli i innych. Dodatkowo znak „*” oznacza „wszystkie” w SQL.

Najbardziej podstawowe zapytanie w SQL to: SELECT * FROM TABLE_NAME. Oznacza to, że należy zasadniczo wydrukować wszystkie dane z tabeli o nazwie „NAZWA_TABELI”. Gdy przesyłasz dane do formularza logowania, jest to uruchamiane przez skrypt PHP, który dopasowuje Twoje dane uwierzytelniające do tabeli użytkowników. W naszym przykładzie założymy, że jesteśmy bardzo słabi w cyberbezpieczeństwie i mamy całkowicie niezaszyfrowaną tabelę z czystym tekstem z kolumnami o nazwach USER i PASS.

Przygotowanie zapytania

W naszej bardzo źle zabezpieczonej bazie danych nasza tabela z nazwami użytkowników i hasłami nazywa się BADLY_DONE_TABLE. Zapytanie uwierzytelniające logującego się użytkownika to po prostu: SELECT * FROM BADLY_DONE_TABLE WHERE USER = '[nazwa użytkownika z formularza]' AND PASS = '[hasło z formularza]'.

Jak widać, mówimy, aby pobrać „listę” użytkowników, która powinna być tylko jedna, jeśli nazwa użytkownika i hasło wprowadzone w formularzu są zgodne. SQL pozwala również na użycie słowa kluczowego OR w instrukcjach warunkowych, takich jak AND, które widać w naszym zapytaniu.

Teraz nadszedł czas na stworzenie naszego wyczynu.

Wykorzystanie naszego niezabezpieczonego zapytania SQL

Nasze zapytanie jest skonfigurowane tak, aby zwrócić użytkownika, jeśli nasza nazwa użytkownika i hasło są zgodne. Pamiętając, że pojedynczy cudzysłów kończy łańcuch, możemy wpisać „Blahblahblah” jako naszą nazwę użytkownika, a następnie ' OR '1'='1.

Korzystamy z faktu, że nasze zapytanie jest tworzone dynamicznie, a dane wejściowe nie są „oczyszczane” przed wykonaniem. Zasadniczo mówimy, że jeśli liczba „1” jest równa liczbie „1” (o dziwo, tak!), zrzuć wszystko z tabeli, niezależnie od tego, czy wprowadzone dane uwierzytelniające są poprawne.

W 1998 roku to by zadziałało. Teraz, aby stworzyć działające exploity dla WordPressa, potrzeba o wiele więcej umiejętności zarówno w zakresie SQL, jak i SQLi.

Wstrzykiwanie SQL i strony internetowe WordPress

Nasz poprzedni przykład nie działałby na nowoczesnych witrynach WordPress, chyba że administrator witryny zrobiłby wszystko, aby wyłączyć wszelkie środki bezpieczeństwa. Jednak stosując te same zasady, hakerzy nadal tworzą i sprzedają exploity SQLi innym szkodliwym użytkownikom.

Ponieważ WordPress jest oprogramowaniem typu open source i ma za nim dużą społeczność programistów, wielu badaczy bezpieczeństwa często znajduje te exploity, zanim zrobi to haker. Następnie zgłaszają je zespołowi WordPress, a exploit zostaje załatany. W niektórych niefortunnych przypadkach haker najpierw lokalizuje exploita, czyniąc go „na wolności”, zmuszając zespół WordPressa do jak najszybszej naprawy i wydania go jako aktualizacji.

Jeśli chcesz zobaczyć obecne i poprzednie exploity wstrzykiwania dla WordPressa, możesz sprawdzić bazę danych CVE. Zawiera indeks zagrożeń bezpieczeństwa z nazwą produktu, wersjami, których dotyczy problem, oraz ogólnym opisem działania exploita. Prawie wszystkie exploity, które znajdziesz na takich listach, są już załatane, ale świetnie nadają się do wykorzystania jako materiały do nauki.

Zapobieganie wstrzykiwaniu SQL

Po przeczytaniu tego prawdopodobnie zastanawiasz się, jak zapewnić, że Twoja witryna WordPress nie stanie się kolejną ofiarą ataku SQLi. Dobrą wiadomością jest to, że nie musisz być specjalistą ds. bezpieczeństwa, aby chronić się przed atakami SQLi!

- Uważaj na wszelkie pliki PHP, które piszesz lub otrzymujesz z innych witryn i instalujesz (w szczególności wtyczki WordPress). Wystarczy słabo wykonany skrypt PHP, który nie oczyszcza danych wejściowych użytkownika, aby zrujnować witrynę WordPress.

- Użyj dobrze znanej wtyczki do monitorowania bezpieczeństwa, takiej jak iThemes Security Pro, aby ostrzec Cię, jeśli ktoś próbuje przeprowadzić ten atak na Twoją witrynę, aby móc go wcześniej zablokować.

- Co najważniejsze, zawsze powinieneś aktualizować swoją witrynę WordPress do najnowszej wersji. Wielu właścicieli witryn wstrzymuje się z aktualizacją z tego czy innego powodu i jest to powód zdecydowanej większości naruszeń danych.

- Aktualizuj wtyczki i motywy WordPress. Nie możemy tego wystarczająco powiedzieć. Podatne motywy i wtyczki są głównym powodem ataków na witryny WordPress.

5 kroków, aby zapobiec wstrzykiwaniu SQL do WordPressa

1. Pobierz i zainstaluj wtyczkę iThemes Security Pro

Aby rozpocząć zabezpieczanie i ochronę swojej witryny, pobierz i zainstaluj wtyczkę iThemes Security Pro.

Pobierz teraz iThemes Security Pro

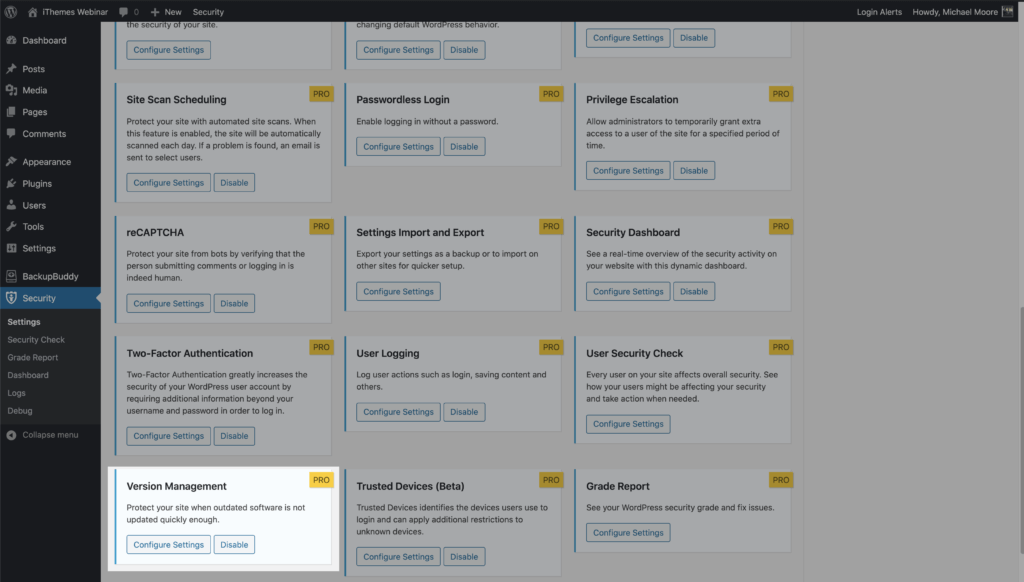

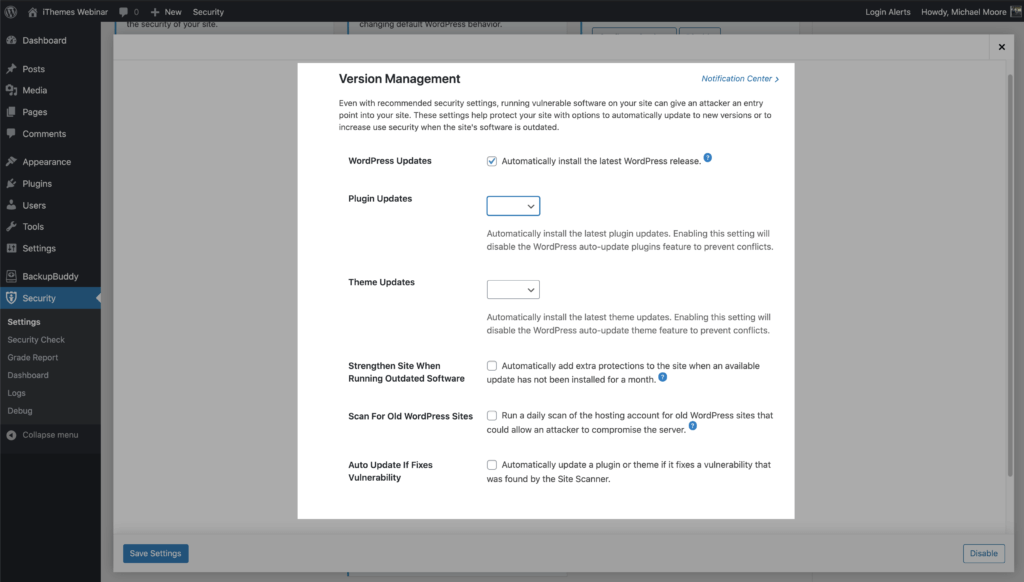

2. Aktywuj zarządzanie wersjami, aby aktualizować rdzeń, wtyczki i motywy WordPress

Mówiąc najprościej: narażasz się na atak, jeśli używasz przestarzałych wersji WordPressa, wtyczek i motywów w swojej witrynie. Aktualizacje wersji często zawierają poprawki dotyczące problemów z zabezpieczeniami w kodzie, w tym wstrzyknięć SQL i luk w zabezpieczeniach zdalnego wykonania kodu (RCE), dlatego ważne jest, aby zawsze uruchamiać najnowszą wersję całego oprogramowania zainstalowanego w witrynie WordPress.

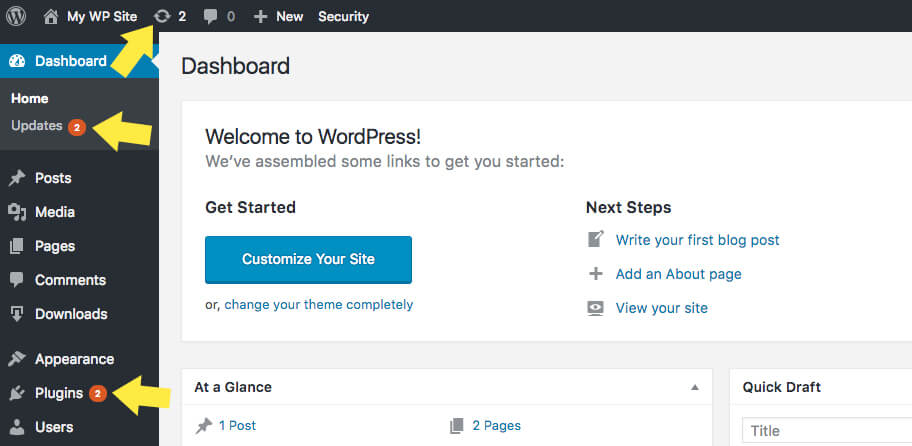

Aktualizacje pojawią się na pulpicie WordPress, gdy tylko będą dostępne. Przećwicz tworzenie kopii zapasowej, a następnie uruchamianie wszystkich dostępnych aktualizacji za każdym razem, gdy logujesz się do witryny WordPress. Chociaż zadanie uruchamiania aktualizacji może wydawać się niewygodne lub męczące, jest to ważna najlepsza praktyka bezpieczeństwa WordPress.

Trudno jest śledzić każdą ujawnioną lukę w zabezpieczeniach WordPress — śledzimy je i udostępniamy w naszych podsumowaniach luk w zabezpieczeniach WordPress — i porównujemy tę listę z wersjami wtyczek i motywów, które zainstalowałeś w swojej witrynie. Nie powstrzymuje to jednak hakerów WordPress przed atakowaniem wtyczek i motywów ze znanymi lukami. Posiadanie w witrynie zainstalowanego oprogramowania ze znanymi lukami daje hakerom plany, których potrzebują, aby przejąć witrynę.

Funkcja zarządzania wersjami we wtyczce iThemes Security Pro umożliwia automatyczną aktualizację WordPress, wtyczek i motywów. Poza tym zarządzanie wersjami oferuje również opcje utwardzania witryny, gdy używasz przestarzałego oprogramowania i skanujesz w poszukiwaniu starych witryn.

Aby rozpocząć korzystanie z zarządzania wersjami, włącz moduł na stronie głównej ustawień zabezpieczeń.

Teraz kliknij przycisk Konfiguruj ustawienia , aby przyjrzeć się bliżej ustawieniom, zaprojektowanym w celu ochrony Twojej witryny.

- Aktualizacje WordPress — Automatycznie zainstaluj najnowszą wersję WordPress.

- Aktualizacje wtyczek — Automatycznie instaluj najnowsze aktualizacje wtyczek. Włączenie tego ustawienia spowoduje wyłączenie funkcji wtyczek automatycznej aktualizacji WordPress, aby zapobiec konfliktom.

- Aktualizacje motywów — Automatycznie instaluj najnowsze aktualizacje motywów. Włączenie tego ustawienia spowoduje wyłączenie funkcji automatycznej aktualizacji motywu WordPress, aby zapobiec konfliktom.

- Wzmocnij witrynę, gdy działa przestarzałe oprogramowanie — Automatycznie dodaj dodatkowe zabezpieczenia do witryny, gdy dostępna aktualizacja nie została zainstalowana przez miesiąc.

- Skanuj w poszukiwaniu starych witryn WordPress – Uruchom codzienne skanowanie konta hostingowego w poszukiwaniu starych witryn WordPress, które mogą umożliwić atakującemu złamanie zabezpieczeń serwera. Pojedyncza nieaktualna witryna WordPress z luką może umożliwić atakującym złamanie zabezpieczeń wszystkich innych witryn na tym samym koncie hostingowym.

- Automatyczna aktualizacja, jeśli naprawi usterkę — ta opcja działa w połączeniu z skanowaniem witryny iThemes Security Pro, aby sprawdzić witrynę pod kątem znanych luk w zabezpieczeniach WordPress, wtyczek i motywów oraz zastosować łatkę, gdy jest dostępna.

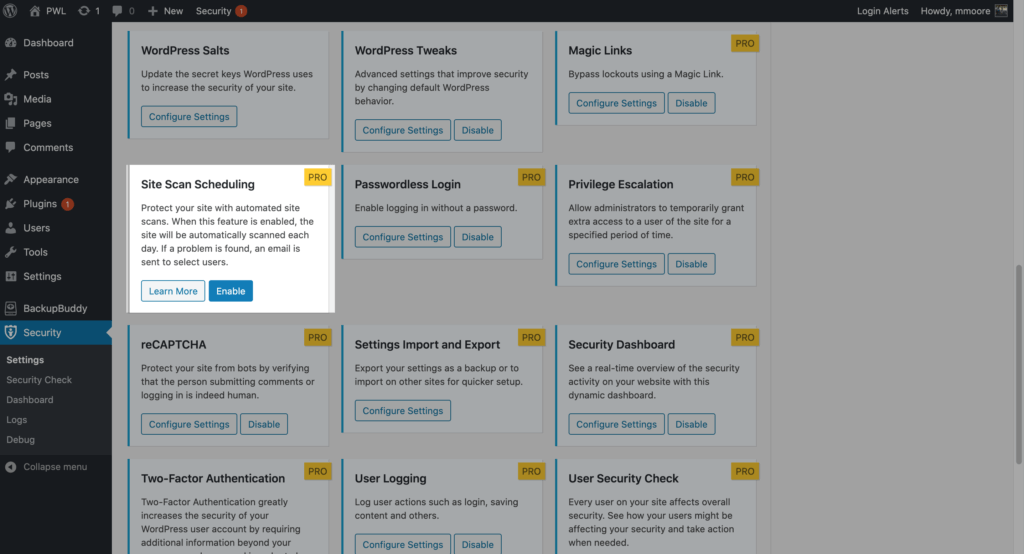

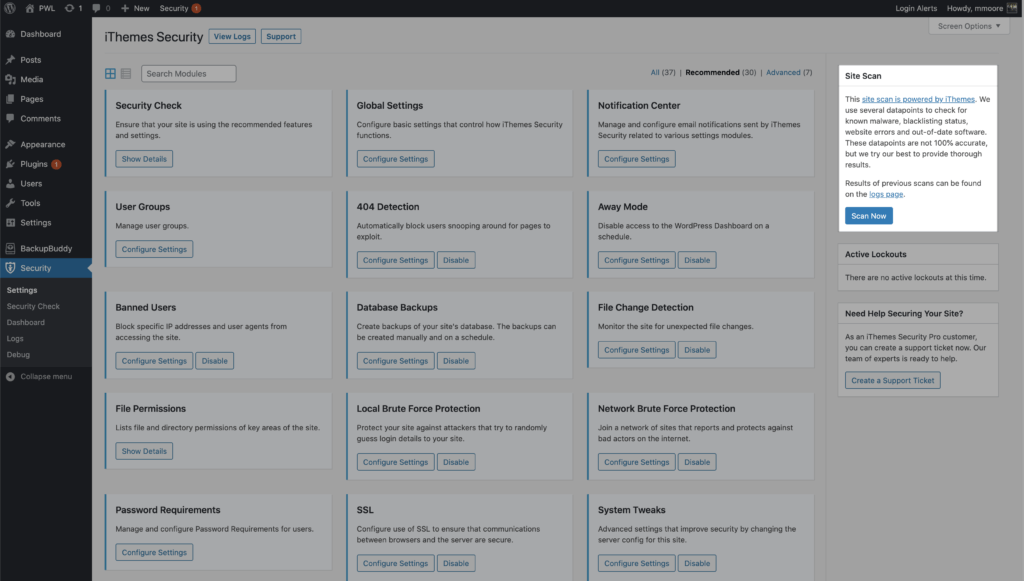

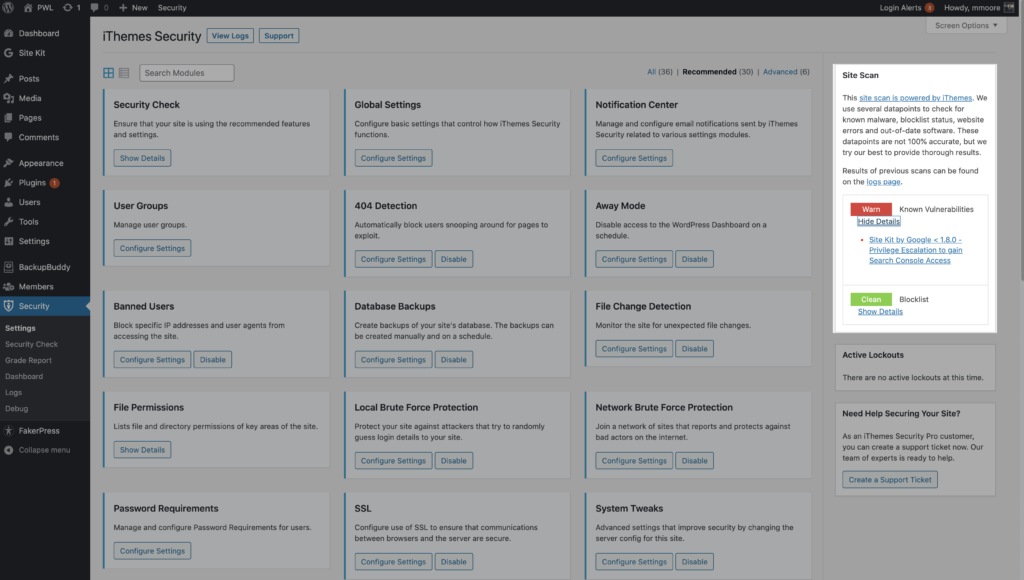

3. Przeskanuj swoją witrynę w poszukiwaniu podatnych na ataki wtyczek i motywów

Skaner witryn iThemes Security Pro to kolejny sposób na zabezpieczenie i ochronę witryny WordPress przed główną przyczyną wszystkich włamań do oprogramowania: przestarzałymi wtyczkami i motywami ze znanymi lukami. Skaner witryn sprawdza witrynę pod kątem znanych luk w zabezpieczeniach i automatycznie instaluje łatę, jeśli jest dostępna.

Sprawdzono 3 rodzaje luk w WordPressie

- Luki w WordPressie

- Luki w zabezpieczeniach wtyczek

- Luki motywu

Aby włączyć Skanowanie Witryny w nowych instalacjach, przejdź do ustawień iThemes Security Pro i kliknij przycisk Włącz w module ustawień Skanowania Witryny .

Aby uruchomić ręczne skanowanie witryny, kliknij przycisk Skanuj teraz na widżecie skanowania witryny znajdującym się po prawej stronie ustawień zabezpieczeń.

Wyniki skanowania witryny zostaną wyświetlone w widgecie.

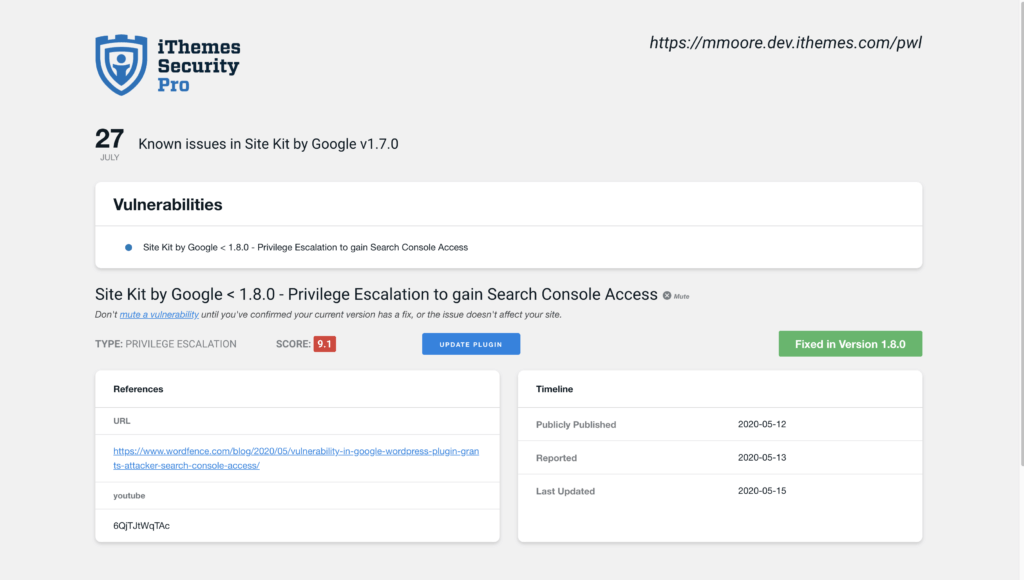

Jeśli Skanowanie Witryny wykryje lukę w zabezpieczeniach, kliknij łącze dotyczące luki, aby wyświetlić stronę szczegółów.

Na stronie podatności Site Scan zobaczysz, czy jest dostępna poprawka dla tej luki. Jeśli dostępna jest poprawka, możesz kliknąć przycisk Aktualizuj wtyczkę , aby zastosować poprawkę na swojej stronie internetowej.

Może wystąpić opóźnienie między udostępnieniem poprawki a aktualizacją bazy danych luk w zabezpieczeniach iThemes w celu odzwierciedlenia poprawki. W takim przypadku możesz wyciszyć powiadomienie, aby nie otrzymywać więcej alertów związanych z usterką.

4. Aktywuj wykrywanie zmian plików

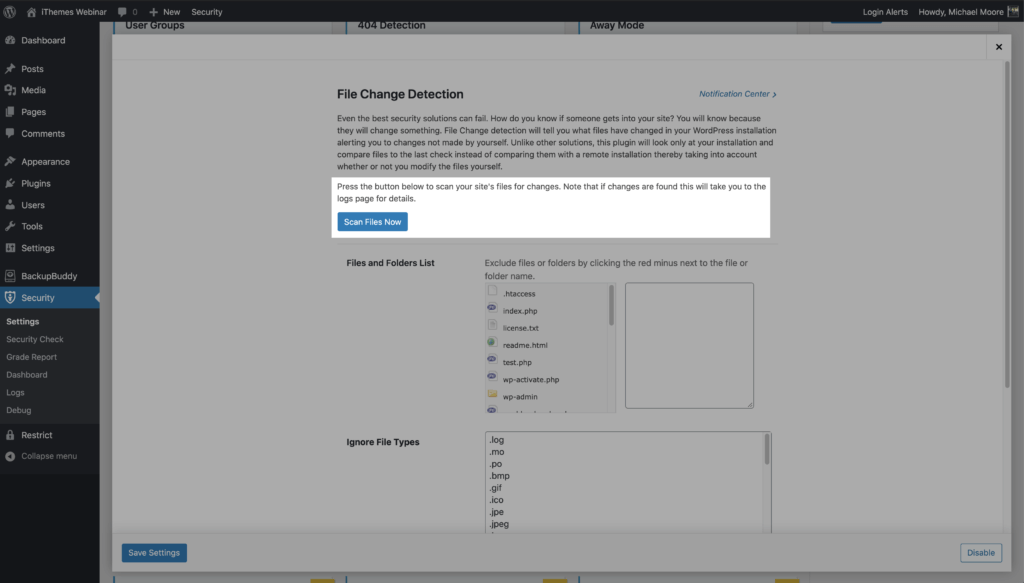

Kluczem do szybkiego wykrycia naruszenia bezpieczeństwa jest monitorowanie zmian w plikach w Twojej witrynie. Funkcja wykrywania zmian plików w iThemes Security Pro przeskanuje pliki Twojej witryny i powiadomi Cię, gdy nastąpią zmiany w Twojej witrynie.

Istnieje kilka uzasadnionych powodów, dla których w dziennikach mogą pojawić się nowe zmiany plików, ale jeśli wprowadzone zmiany były nieoczekiwane, należy poświęcić trochę czasu, aby upewnić się, że zmiany nie są złośliwe. Na przykład, jeśli zauważysz zmianę wprowadzoną we wtyczce w tym samym dniu io tej samej godzinie, w której ją zaktualizowałeś, nie ma powodu, aby badać

Aby rozpocząć monitorowanie zmian plików, włącz Wykrywanie zmian plików na głównej stronie ustawień zabezpieczeń.

Po włączeniu wykrywania zmian plików iThemes Security Pro rozpocznie skanowanie wszystkich plików witryny w kawałkach . Skanowanie plików porcjami pomoże zmniejszyć zasoby wymagane do monitorowania zmian w plikach.

Początkowe skanowanie zmian plików utworzy indeks plików witryny i ich skrótów. Hash pliku to skrócona, nieczytelna dla człowieka wersja zawartości pliku.

Po zakończeniu wstępnego skanowania iThemes Security Pro będzie kontynuował skanowanie pliku porcjami. Jeśli skrót pliku zmieni się podczas jednego z kolejnych skanowań, oznacza to, że zawartość pliku uległa zmianie.

Możesz także uruchomić ręczną zmianę pliku, klikając przycisk Skanuj pliki teraz w ustawieniach wykrywania zmian plików

Zmiany w plikach zdarzają się cały czas, a otrzymanie powiadomienia e-mail o każdej zmianie szybko stałoby się przytłaczające. I zanim się zorientujesz, staje się chłopcem, który wypłakał sytuację wilka i zaczynasz całkowicie ignorować alerty o zmianie pliku.

Dobrą wiadomością jest to, że iThemes Security Pro inteligentnie identyfikuje uzasadnione zmiany w celu zmniejszenia liczby powiadomień i sposobu wyciszania powiadomień dla plików, które mają być często aktualizowane. Możesz zarządzać wszystkimi powiadomieniami bezpieczeństwa iThemes z Centrum powiadomień we wtyczce iThemes Security. W panelu administratora WordPress przejdź do sekcji Bezpieczeństwo > Ustawienia i znajdź moduł Centrum powiadomień .

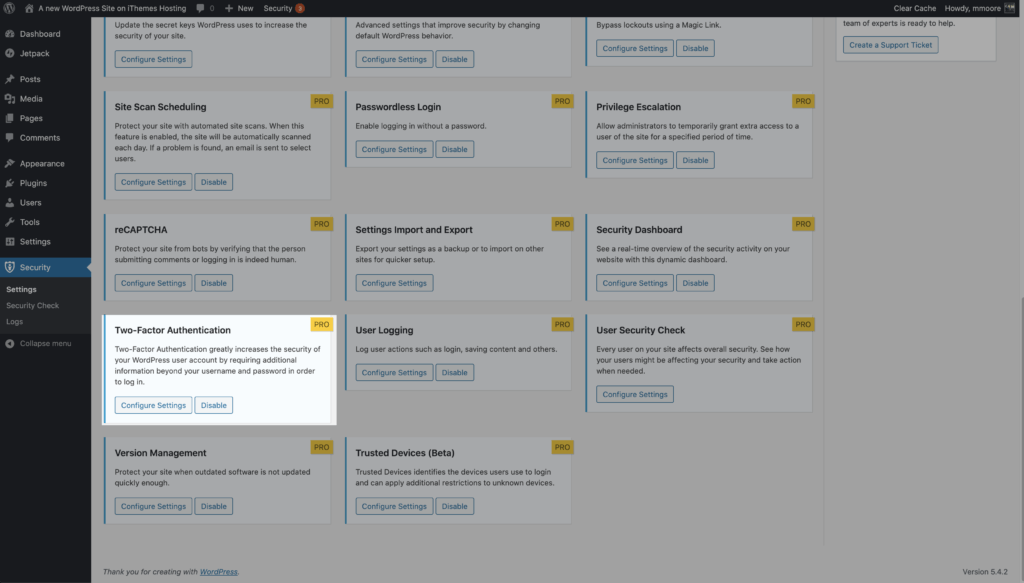

5. Włącz uwierzytelnianie dwuskładnikowe dla użytkowników, którzy wprowadzają zmiany w witrynie

Uwierzytelnianie dwuskładnikowe to proces weryfikacji tożsamości osoby, wymagający dwóch oddzielnych metod weryfikacji. Google udostępnił na swoim blogu, że korzystanie z uwierzytelniania dwuskładnikowego może powstrzymać 100% automatycznych ataków botów. Niezłe szanse!

Wtyczka iThemes Security umożliwia aktywację uwierzytelniania dwuskładnikowego dla witryny WordPress, więc użytkownicy muszą wprowadzić dodatkowy kod, aby się zalogować.

Trzy metody uwierzytelniania dwuskładnikowego dostarczane przez iThemes Security Pro obejmują:

- Aplikacja mobilna — metoda aplikacji mobilnej jest najbezpieczniejszą metodą uwierzytelniania dwuskładnikowego zapewnianą przez iThemes Security Pro. Ta metoda wymaga korzystania z bezpłatnej dwuskładnikowej aplikacji mobilnej, takiej jak Authy lub Google Authenticator.

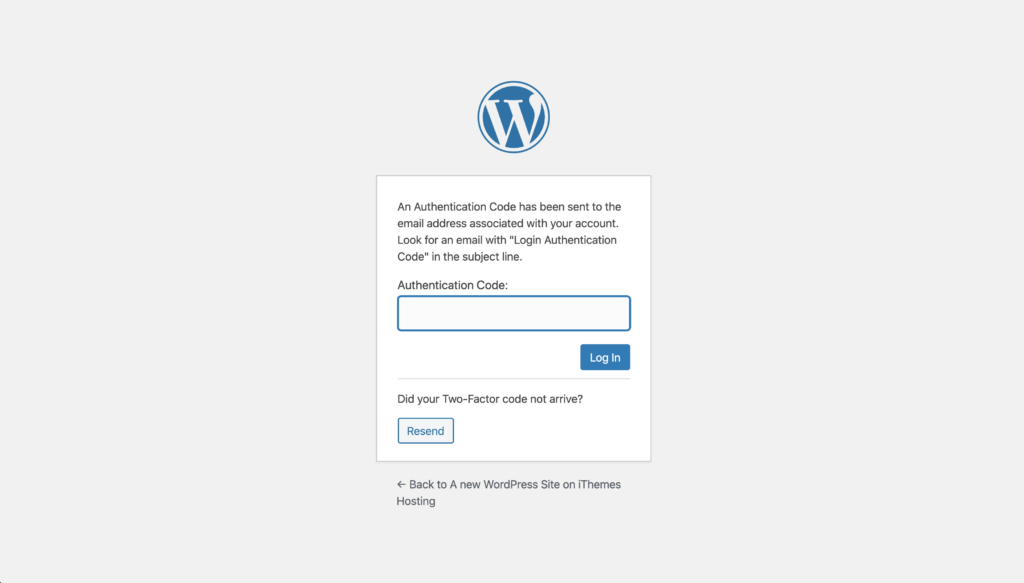

- E - mail — dwuskładnikowa metoda e-mail wyśle kody wrażliwe na czas na adres e-mail użytkownika.

- Kody zapasowe — zestaw kodów jednorazowych, których można użyć do logowania w przypadku utraty podstawowej metody dwuskładnikowej.

Aby rozpocząć korzystanie z uwierzytelniania dwuskładnikowego w swojej witrynie, włącz funkcję na stronie głównej ustawień iThemes Security Pro.

Wykonaj poniższe czynności, aby kontynuować konfigurowanie uwierzytelniania dwuskładnikowego dla swojej witryny WordPress. Jeśli zastosowałeś się do naszych zaleceń i włączyłeś wymuszanie wymagań dla uprzywilejowanych użytkowników, następną rzeczą, którą zobaczysz, jest miejsce, w którym należy wprowadzić token dwuskładnikowy.

Podsumowanie: do bezpieczniejszej sieci, razem

Nie martw się, jeśli czujesz się trochę przytłoczony, gdy odkryjesz wszystkie potencjalne zagrożenia bezpieczeństwa, które wyszukują Twoją witrynę WordPress. Prawda jest taka, że zagrożeń jest wiele, ale rozwiązania mogą być proste.

Mamy nadzieję, że ten przewodnik pomógł Ci zrozumieć ryzyko ataków typu SQL injection na Twoją witrynę WordPress. Wdrażając kilka najlepszych praktyk bezpieczeństwa WordPress, wraz z 5 powyższymi krokami, uzyskasz lepszą linię obrony.

Kristen pisze samouczki, które pomagają użytkownikom WordPressa od 2011 roku. Zwykle można ją znaleźć, gdy pracuje nad nowymi artykułami na blogu iThemes lub opracowuje zasoby dla #WPprosper. Poza pracą Kristen lubi prowadzić dzienniki (napisała dwie książki!), wędrować i biwakować, gotować i codzienne przygody z rodziną, mając nadzieję na bardziej obecne życie.