Обзор уязвимостей WordPress: октябрь 2019 г., часть 1

Опубликовано: 2019-10-26В первой половине октября было обнаружено несколько новых уязвимостей плагинов и тем WordPress, поэтому мы хотим держать вас в курсе. В этом посте мы расскажем о недавних уязвимостях плагинов и тем WordPress, а также о том, что делать, если вы используете один из уязвимых плагинов или тем на своем веб-сайте.

Мы делим обзор уязвимостей WordPress на четыре разные категории:

- 1. Ядро WordPress

- 2. Плагины WordPress

- 3. Темы WordPress

- 4. Взломы из Интернета.

* Мы включаем нарушения со всего Интернета, потому что важно также знать об уязвимостях за пределами экосистемы WordPress. Эксплойты к серверному программному обеспечению могут раскрыть конфиденциальные данные. Взлом базы данных может раскрыть учетные данные пользователей на вашем сайте, открывая дверь для злоумышленников, чтобы получить доступ к вашему сайту.

Обновление безопасности WordPress Core

WordPress 5.2.3 и ниже имеет несколько уязвимостей:

- Межсайтовый скриптинг

- Неаутентифицированные сообщения

- Межсайтовый скриптинг, ведущий к инъекции Javascript

- Отравление кеша JSON

- Подделка запросов на стороне сервера

- Проверка реферера в админке.

Что ты должен делать

Уязвимости плагина WordPress

В октябре этого года было обнаружено несколько новых уязвимостей плагина WordPress. Обязательно следуйте предлагаемым ниже действиям, чтобы обновить плагин или полностью удалить его.

1. Все в одном WP Безопасность и брандмауэр

All In One WP Security & Firewall версии 4.4.1 и ниже имеет открытое перенаправление, открывающее «скрытую» страницу входа.

Если вы все еще полагаетесь на «скрытый» логин для защиты вашего входа в WordPress, пришло время обновить ваши методы. Ознакомьтесь с нашими 5 простыми правилами безопасности входа в WordPress.

Что ты должен делать

2. Конструктор всплывающих окон

Popup Maker версии 1.8.12 и ниже имеет уязвимость сломанной аутентификации.

Что ты должен делать

3. Синхронизация iThemes

iThemes Sync версии 2.0.17 и ниже имеет уязвимость, связанную с недостаточной проверкой безопасного ключа. Уязвимость может привести к полной компрометации сайта WordPress, поэтому убедитесь, что на вашем сайте установлена версия 2.0.18.

Что ты должен делать

4. Загрузите плагины и темы из панели управления.

Загрузка подключаемых модулей и тем из Dashboard версии 1.5.0 и ниже уязвима для атаки XSS без аутентификации.

Что ты должен делать

5. wpDataTables

wpDataTables версии 2.0.7 и ниже уязвим для атак межсайтового скриптинга и SQL-инъекции.

Что ты должен делать

6. Google Analytics Лары

Google Analytics 2.0.4 и ниже Лары уязвимы для атаки с использованием аутентифицированных хранимых межсайтовых сценариев.

Что ты должен делать

7. Экспорт пользователей в CSV

Экспорт пользователей в CSV версии 1.3 и ниже имеет уязвимость несанкционированного доступа CSV.

Что ты должен делать

8. Плагин SoundPress

Плагин SoundPress версии 2.2.0 и ниже уязвим для атаки межсайтового скриптинга.

Что ты должен делать

WordPress темы

Как быть активным в отношении уязвимостей тем и плагинов WordPress

Использование устаревшего программного обеспечения - это причина номер один взлома сайтов WordPress. Для безопасности вашего сайта WordPress крайне важно, чтобы у вас была процедура обновления. Вы должны входить на свои сайты не реже одного раза в неделю, чтобы выполнять обновления.

Автоматические обновления могут помочь

Автоматические обновления - отличный выбор для веб-сайтов WordPress, которые не меняются очень часто. Из-за недостатка внимания эти сайты часто остаются без внимания и уязвимы для атак. Даже при рекомендуемых настройках безопасности запуск уязвимого программного обеспечения на вашем сайте может дать злоумышленнику точку входа на ваш сайт.

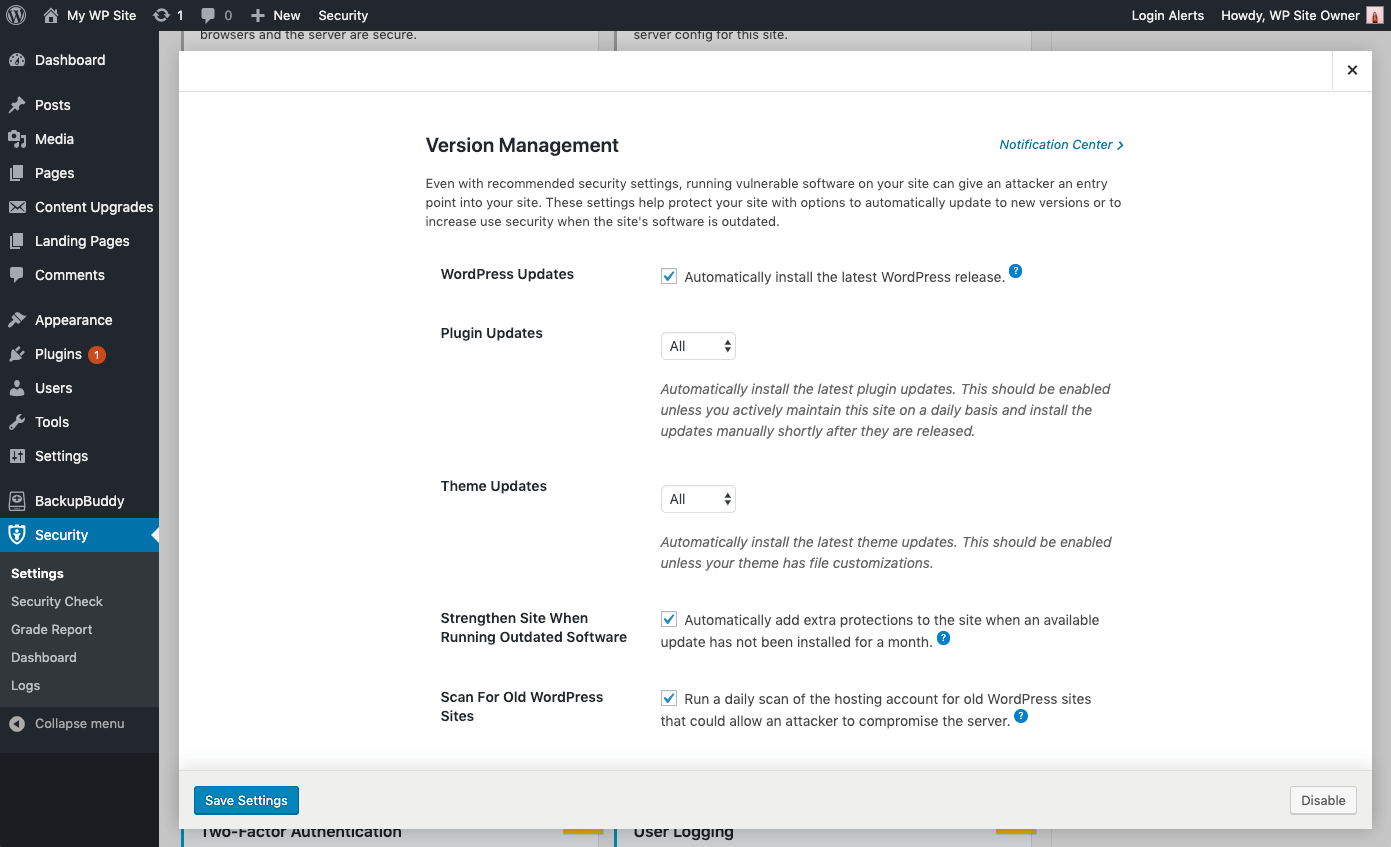

Использование Pro плагин функции управления версиями iThemes Security, вы можете включить автоматическое обновление WordPress , чтобы убедиться , что вы получаете последние обновления безопасности. Эти настройки помогают защитить ваш сайт с помощью опций для автоматического обновления до новых версий или повышения безопасности пользователей, когда программное обеспечение сайта устарело.

Параметры обновления управления версиями

- Обновления WordPress - автоматическая установка последней версии WordPress.

- Автоматические обновления плагинов - автоматическая установка последних обновлений плагинов. Это должно быть включено, если вы активно не поддерживаете этот сайт на ежедневной основе и не устанавливаете обновления вручную вскоре после их выпуска.

- Автоматические обновления тем - автоматическая установка последних обновлений тем. Это должно быть включено, если ваша тема не имеет настроек файла.

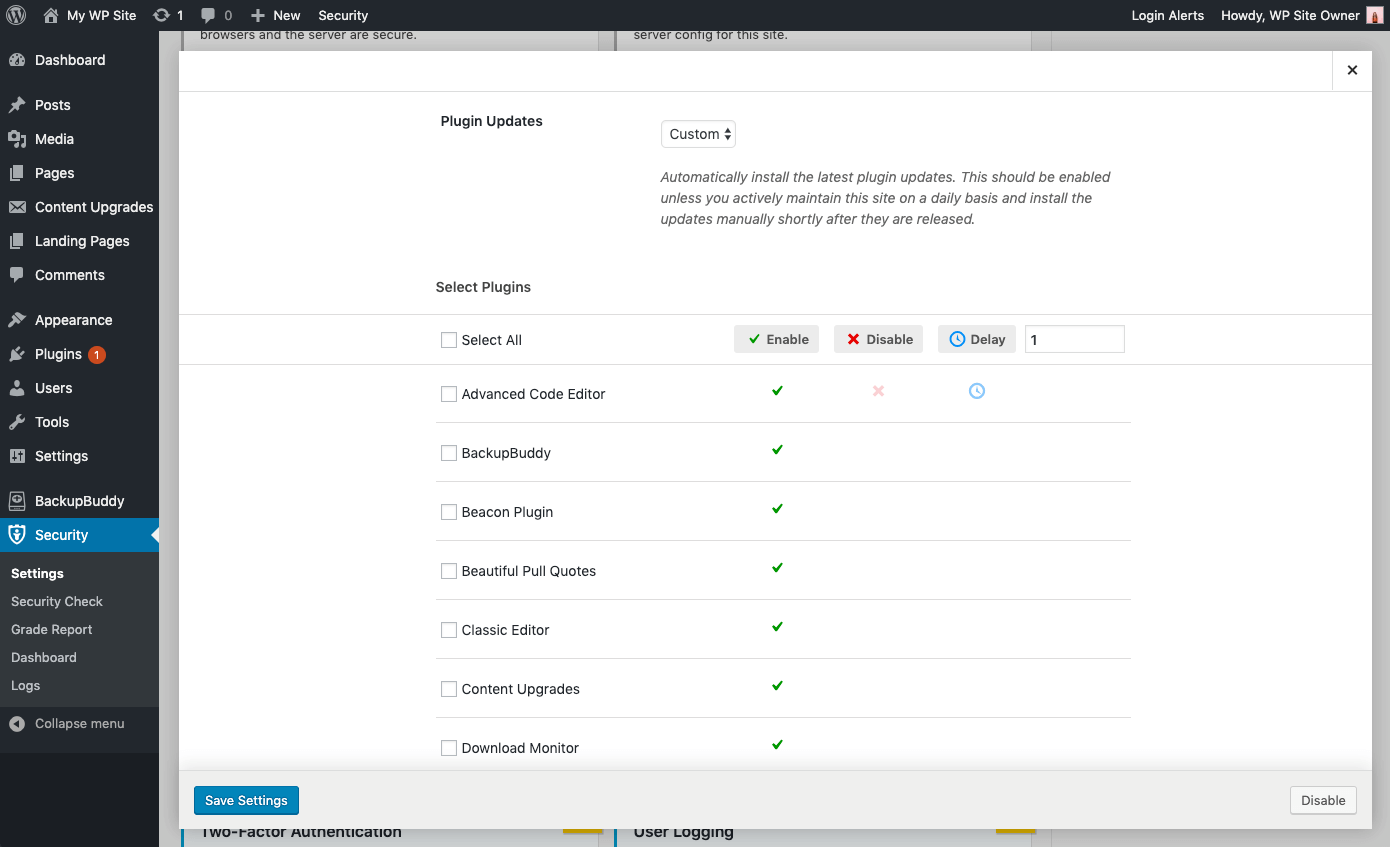

- Детальный контроль над обновлениями плагинов и тем - у вас могут быть плагины / темы, которые вы хотите обновить вручную или отложить обновление до тех пор, пока выпуск не станет стабильным. Вы можете выбрать « Пользовательский» для возможности назначить каждому плагину или теме немедленное обновление ( Включить ), не обновлять автоматически ( Отключить ) или обновлять с задержкой в указанное количество дней ( Задержка ).

Усиление и предупреждение о критических проблемах

- Усиление сайта при использовании устаревшего программного обеспечения - автоматическое добавление дополнительных средств защиты для сайта, если доступное обновление не было установлено в течение месяца. Плагин iThemes Security автоматически включит более строгую безопасность, если обновление не было установлено в течение месяца. Во-первых, он заставит всех пользователей, у которых не включен двухфакторный режим, предоставить код входа, отправленный на их адрес электронной почты, перед повторным входом в систему. Во-вторых, он отключит редактор файлов WP (чтобы заблокировать людей от редактирования кода плагина или темы) , Пингбэки XML-RPC и блокировка нескольких попыток аутентификации для каждого запроса XML-RPC (оба из которых сделают XML-RPC более устойчивым к атакам, не отключая его полностью).

- Сканировать другие старые сайты WordPress - это проверит наличие других устаревших установок WordPress в вашей учетной записи хостинга. Один устаревший сайт WordPress с уязвимостью может позволить злоумышленникам взломать все другие сайты в той же учетной записи хостинга.

- Отправлять уведомления по электронной почте - для проблем, требующих вмешательства, электронное письмо отправляется пользователям с правами администратора.

Нарушения со всего Интернета

1. Хакеры, использующие гифки для атак на Drupal

Компания Akami, занимающаяся исследованиями в области безопасности, заметила рост числа атак, встраивающих вредоносные коды в файлы .gif. Хорошая новость заключается в том, что Drupal исправил эту уязвимость более года назад. Плохая новость в том, что плохо обслуживаемые сайты до сих пор не обновлялись.

Причина номер один успешности злонамеренных атак - устаревшее программное обеспечение. Не будьте тем парнем / девушкой, чей сайт скомпрометирован обновлением годичной давности. Обновите свой сайт

2. Уязвимость сигнала позволяет хакерам прослушивать микрофоны Android.

Google Project Zero недавно обнаружил уязвимость в приложении для обмена сообщениями Signal. Уязвимость может быть использована при звонке на чей-то телефон с помощью приложения Signal. Во время телефонного звонка хакеру нужно будет нажать кнопку отключения звука, пока телефон жертвы звонит. Нажатие кнопки отключения звука заставит целевое устройство ответить на вызов, позволяя злоумышленнику подслушать их метку.

Получив уведомление об ошибке от Google Project Zero, Signal быстро выпустил патч. Эксплойт требовал, чтобы злоумышленник удалил и изменил код в приложении. К счастью, из-за сложности сообщений об использовании эксплойта в дикой природе нет.

Октябрь 2019 г., часть 1 Обзор уязвимостей WordPress

- Межсайтовый скриптинг

- Неаутентифицированные сообщения

- Межсайтовый скриптинг, ведущий к инъекции Javascript

- Отравление кеша JSON

- Подделка запросов на стороне сервера

- Проверка реферера в админке.

All In One WP Security & Firewall версии 4.4.1 и ниже имеет открытое перенаправление, открывающее «скрытую» страницу входа.

Popup Maker версии 1.8.12 и ниже имеет уязвимость сломанной аутентификации.

iThemes Sync версии 2.0.17 и ниже имеет уязвимость, связанную с недостаточной проверкой безопасного ключа. Уязвимость может привести к полной компрометации сайта WordPress, поэтому убедитесь, что на вашем сайте установлена версия 2.0.18.

Загрузка подключаемых модулей и тем из Dashboard версии 1.5.0 и ниже уязвима для атаки XSS без аутентификации.

wpDataTables версии 2.0.7 и ниже уязвим для атак межсайтового скриптинга и SQL-инъекции.

Google Analytics 2.0.4 и ниже Лары уязвимы для атаки с использованием аутентифицированных хранимых межсайтовых сценариев.

Экспорт пользователей в CSV версии 1.3 и ниже имеет уязвимость несанкционированного доступа CSV.

Плагин безопасности WordPress может помочь защитить ваш сайт

iThemes Security Pro, наш плагин безопасности WordPress, предлагает более 30 способов защиты и защиты вашего сайта от распространенных уязвимостей безопасности WordPress. С помощью WordPress, двухфакторной аутентификации, защиты от перебора паролей, надежного применения пароля и многого другого вы можете добавить дополнительный уровень безопасности на свой веб-сайт.

Получите iThemes Security

Каждую неделю Майкл составляет отчет об уязвимостях WordPress, чтобы обеспечить безопасность ваших сайтов. Как менеджер по продукту в iThemes, он помогает нам продолжать улучшать линейку продуктов iThemes. Он большой ботаник и любит узнавать обо всем, что есть в технологиях, старом и новом. Вы можете увидеть, как Майкл гуляет с женой и дочерью, читает или слушает музыку, когда не работает.