Resumen de vulnerabilidades de WordPress: octubre de 2019, parte 1

Publicado: 2019-10-26Durante la primera quincena de octubre se revelaron varias vulnerabilidades nuevas de plugins y temas de WordPress, por lo que queremos mantenerlos al tanto. En esta publicación, cubrimos las vulnerabilidades recientes de los complementos y temas de WordPress y qué hacer si está ejecutando uno de los complementos o temas vulnerables en su sitio web.

Dividimos el Resumen de vulnerabilidades de WordPress en cuatro categorías diferentes:

- 1. núcleo de WordPress

- 2. Complementos de WordPress

- 3. Temas de WordPress

- 4. Infracciones de toda la Web

* Incluimos brechas de toda la web porque es esencial también estar al tanto de las vulnerabilidades fuera del ecosistema de WordPress. Los ataques al software del servidor pueden exponer datos confidenciales. Las violaciones de la base de datos pueden exponer las credenciales de los usuarios en su sitio, abriendo la puerta para que los atacantes accedan a su sitio.

Actualización de seguridad principal de WordPress

WordPress 5.2.3 y versiones anteriores tiene varias vulnerabilidades:

- Secuencias de comandos entre sitios

- Publicaciones no autenticadas

- Secuencias de comandos entre sitios que conducen a una inyección de JavaScript

- Envenenamiento de caché JSON

- Falsificación de solicitudes del lado del servidor

- Validación de referente en el archivo admin.

Lo que debes hacer

Vulnerabilidades de los complementos de WordPress

En octubre de este año se han descubierto varias vulnerabilidades nuevas en los complementos de WordPress. Asegúrese de seguir la acción sugerida a continuación para actualizar el complemento o desinstalarlo por completo.

1. Todo en uno WP Security & Firewall

All In One WP Security & Firewall versión 4.4.1 y anteriores tiene un redireccionamiento abierto que expone la página de inicio de sesión "oculta".

Si todavía confía en un inicio de sesión "oculto" para asegurar su inicio de sesión de WordPress, es hora de actualizar sus métodos. Consulte nuestras 5 reglas simples para la seguridad de inicio de sesión de WordPress.

Lo que debes hacer

2. Creador de ventanas emergentes

Popup Maker versión 1.8.12 y anteriores tiene una vulnerabilidad de autenticación rota.

Lo que debes hacer

3. iThemes Sync

iThemes Sync versión 2.0.17 y anteriores tiene una vulnerabilidad de validación de clave segura insuficiente. La vulnerabilidad podría llevar a un compromiso total de un sitio de WordPress, así que confirme que su sitio esté ejecutando la versión 2.0.18

Lo que debes hacer

4. Descargar complementos y temas desde el panel

Descargar complementos y temas de Dashboard versión 1.5.0 y anteriores es vulnerable a un ataque XSS almacenado no autenticado.

Lo que debes hacer

5. wpDataTables

wpDataTables versión 2.0.7 y anteriores es vulnerable a un ataque Cross-Site Scripting e Inyección SQL.

Lo que debes hacer

6. Google Analytics de Lara

Google Analytics 2.0.4 de Lara y versiones anteriores son vulnerables a un ataque de secuencias de comandos de sitios cruzados almacenadas y autenticadas.

Lo que debes hacer

7. Exportar usuarios a CSV

Exportar usuarios a CSV versión 1.3 e inferior tiene una vulnerabilidad de acceso a CSV no autorizado.

Lo que debes hacer

8. Complemento SoundPress

SoundPress Plugin versión 2.2.0 y anteriores es vulnerable a un ataque Cross-Site Scripting.

Lo que debes hacer

Temas de WordPress

Cómo ser proactivo con respecto a las vulnerabilidades de los complementos y temas de WordPress

La ejecución de software obsoleto es la razón número uno por la que los sitios de WordPress son pirateados. Es crucial para la seguridad de su sitio de WordPress que tenga una rutina de actualización. Debe iniciar sesión en sus sitios al menos una vez a la semana para realizar actualizaciones.

Las actualizaciones automáticas pueden ayudar

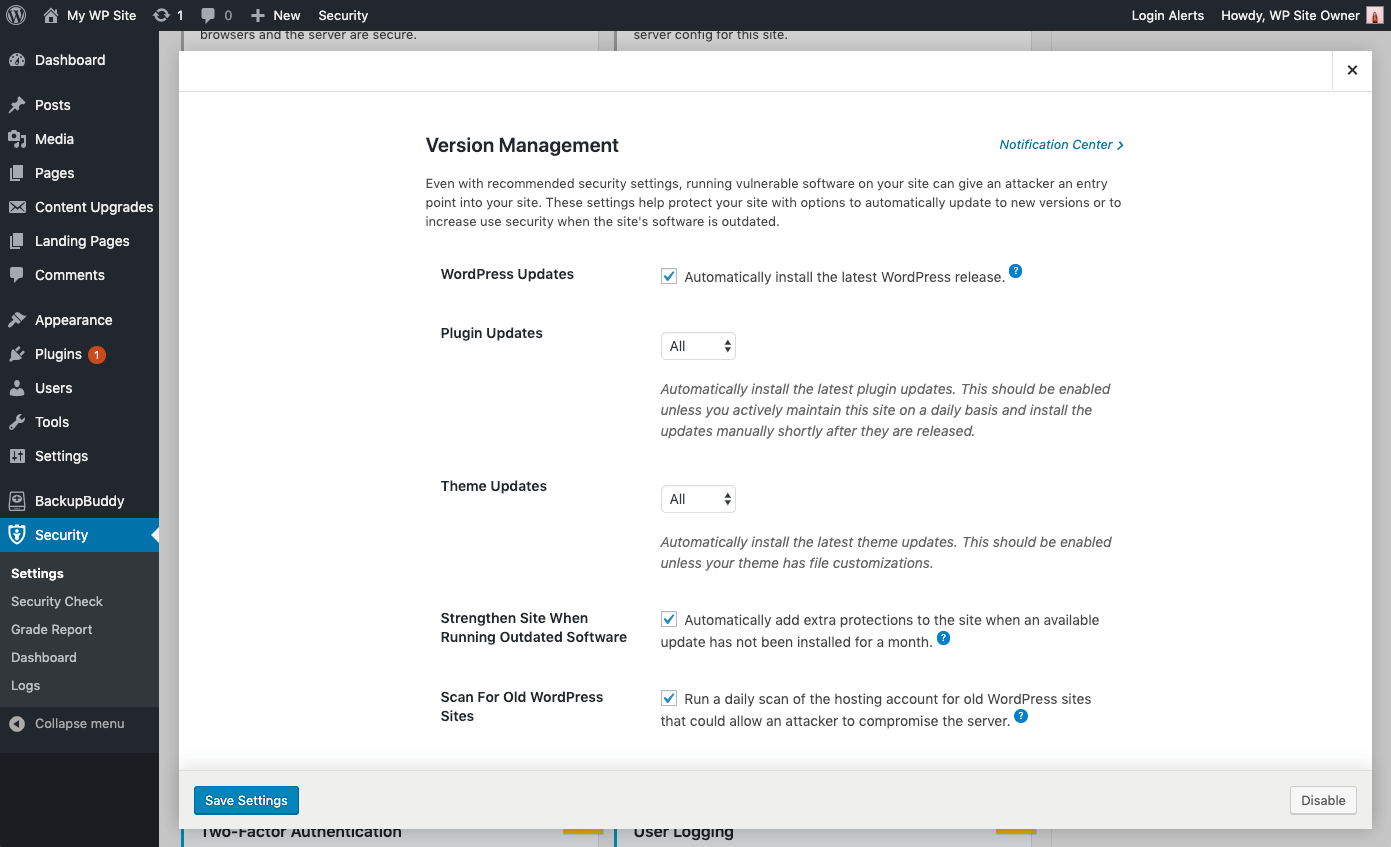

Las actualizaciones automáticas son una excelente opción para los sitios web de WordPress que no cambian con mucha frecuencia. La falta de atención a menudo deja estos sitios desatendidos y vulnerables a los ataques. Incluso con la configuración de seguridad recomendada, la ejecución de software vulnerable en su sitio puede brindarle a un atacante un punto de entrada a su sitio.

Con la función de administración de versiones del complemento iThemes Security Pro, puede habilitar las actualizaciones automáticas de WordPress para asegurarse de obtener los últimos parches de seguridad. Estas configuraciones ayudan a proteger su sitio con opciones para actualizar automáticamente a nuevas versiones o para aumentar la seguridad del usuario cuando el software del sitio está desactualizado.

Opciones de actualización de la gestión de versiones

- Actualizaciones de WordPress: instale automáticamente la última versión de WordPress.

- Actualizaciones automáticas de complementos : instale automáticamente las últimas actualizaciones de complementos. Esto debe estar habilitado a menos que mantenga activamente este sitio a diario e instale las actualizaciones manualmente poco después de su lanzamiento.

- Actualizaciones automáticas de temas : instale automáticamente las últimas actualizaciones de temas. Esto debe estar habilitado a menos que su tema tenga personalizaciones de archivos.

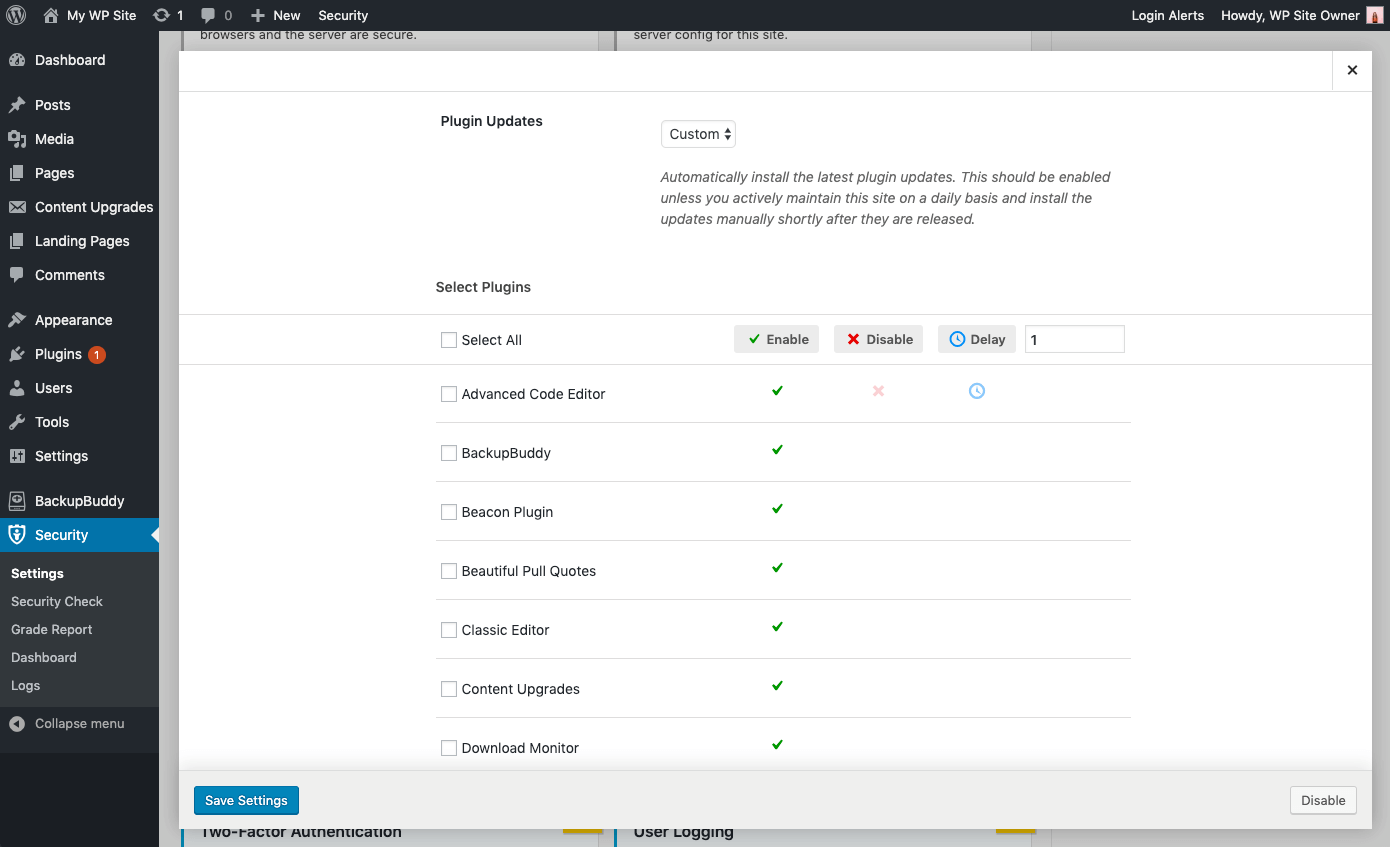

- Control granular sobre las actualizaciones de complementos y temas : es posible que tenga complementos / temas que le gustaría actualizar manualmente o retrasar la actualización hasta que el lanzamiento haya tenido tiempo de probarse estable. Puede elegir Personalizado para tener la oportunidad de asignar cada complemento o tema para que se actualice inmediatamente ( Activar ), no se actualice automáticamente ( Desactivar ) o se actualice con un retraso de una cantidad específica de días ( Retraso ).

Fortalecimiento y alerta ante problemas críticos

- Fortalezca el sitio cuando se ejecute software desactualizado : agregue automáticamente protecciones adicionales al sitio cuando no se haya instalado una actualización disponible durante un mes. El complemento iThemes Security habilitará automáticamente una seguridad más estricta cuando no se haya instalado una actualización durante un mes. En primer lugar, obligará a todos los usuarios que no tengan habilitado el factor doble a proporcionar un código de inicio de sesión enviado a su dirección de correo electrónico antes de volver a iniciar sesión. En segundo lugar, deshabilitará el Editor de archivos WP (para impedir que las personas editen el plugin o el código del tema) , Pingbacks XML-RPC y bloquean múltiples intentos de autenticación por solicitud XML-RPC (los cuales harán que XML-RPC sea más fuerte contra ataques sin tener que desactivarlo por completo).

- Buscar otros sitios antiguos de WordPress : esto buscará otras instalaciones de WordPress desactualizadas en su cuenta de alojamiento. Un solo sitio de WordPress desactualizado con una vulnerabilidad podría permitir a los atacantes comprometer todos los demás sitios en la misma cuenta de alojamiento.

- Enviar notificaciones por correo electrónico : para problemas que requieren intervención, se envía un correo electrónico a los usuarios de nivel de administrador.

Infracciones de la Web

1. Hackers que usan GIF para atacar Drupal

Akami, una empresa de investigación de seguridad, ha notado un aumento en los ataques que incorporan códigos maliciosos dentro de archivos .gif. La buena noticia es que Drupal parcheó esta vulnerabilidad hace más de un año. La mala noticia es que los sitios mal mantenidos aún no se han actualizado.

La razón número uno por la que los ataques maliciosos tienen éxito se debe al software desactualizado. No seas el chico / chica cuyo sitio se ve comprometido por una actualización de un año. Actualiza tu sitio

2. La vulnerabilidad de la señal permite a los piratas informáticos escuchar micrófonos de Android

Google Project Zero reveló recientemente una vulnerabilidad en la aplicación de mensajería Signal. La vulnerabilidad se puede usar al llamar al teléfono de alguien usando la aplicación Signal. Durante la llamada telefónica, el pirata informático deberá presionar el botón de silencio mientras suena el teléfono del objetivo. Al presionar el botón de silencio forzará al dispositivo del objetivo a responder la llamada, permitiendo que el atacante espíe su marca.

Después de ser notificado del error por Google Project Zero, Signal lanzó rápidamente un parche. El exploit requería que el atacante eliminara y modificara el código de la aplicación. Afortunadamente, debido a la dificultad, no hay informes de que el exploit se use en la naturaleza.

Octubre de 2019, Parte 1 Resumen de vulnerabilidades de WordPress

- Secuencias de comandos entre sitios

- Publicaciones no autenticadas

- Secuencias de comandos entre sitios que conducen a una inyección de JavaScript

- Envenenamiento de caché JSON

- Falsificación de solicitudes del lado del servidor

- Validación de referente en el archivo admin.

All In One WP Security & Firewall versión 4.4.1 y anteriores tiene un redireccionamiento abierto que expone la página de inicio de sesión "oculta".

Popup Maker versión 1.8.12 y anteriores tiene una vulnerabilidad de autenticación rota.

iThemes Sync versión 2.0.17 y anteriores tiene una vulnerabilidad de validación de clave segura insuficiente. La vulnerabilidad podría llevar a un compromiso total de un sitio de WordPress, así que confirme que su sitio esté ejecutando la versión 2.0.18

Descargar complementos y temas de Dashboard versión 1.5.0 y anteriores es vulnerable a un ataque XSS almacenado no autenticado.

wpDataTables versión 2.0.7 y anteriores es vulnerable a un ataque de Inyección SQL y Cross-Site Scripting.

Google Analytics 2.0.4 de Lara y versiones inferiores son vulnerables a un ataque de secuencias de comandos de sitios cruzados almacenadas y autenticadas.

Exportar usuarios a CSV versión 1.3 y anteriores tiene una vulnerabilidad de acceso a CSV no autorizado.

Un complemento de seguridad de WordPress puede ayudar a proteger su sitio web

iThemes Security Pro, nuestro complemento de seguridad de WordPress, ofrece más de 30 formas de asegurar y proteger su sitio web de las vulnerabilidades de seguridad comunes de WordPress. Con WordPress, autenticación de dos factores, protección de fuerza bruta, aplicación de contraseña sólida y más, puede agregar una capa adicional de seguridad a su sitio web.

Obtener iThemes Security

Cada semana, Michael elabora el Informe de vulnerabilidad de WordPress para ayudar a mantener sus sitios seguros. Como Product Manager en iThemes, nos ayuda a seguir mejorando la línea de productos de iThemes. Es un nerd gigante y le encanta aprender sobre tecnología, tanto antigua como nueva. Puede encontrar a Michael pasando el rato con su esposa e hija, leyendo o escuchando música cuando no está trabajando.