Podsumowanie luk w zabezpieczeniach WordPressa: październik 2019 r., część 1

Opublikowany: 2019-10-26W pierwszej połowie października ujawniono kilka nowych luk w wtyczkach i motywach WordPressa, więc chcemy Cię poinformować. W tym poście omówimy najnowsze luki w zabezpieczeniach wtyczek i motywów WordPress oraz co zrobić, jeśli używasz jednej z wrażliwych wtyczek lub motywów w swojej witrynie.

Podsumowanie luk w zabezpieczeniach WordPress dzielimy na cztery różne kategorie:

- 1. Rdzeń WordPress

- 2. Wtyczki WordPress

- 3. Motywy WordPress

- 4. Wykroczenia z całej sieci

* Uwzględniamy naruszenia z całej sieci, ponieważ ważne jest, aby mieć świadomość luk poza ekosystemem WordPress. Exploity oprogramowania serwerowego mogą ujawnić poufne dane. Naruszenia bazy danych mogą ujawnić dane uwierzytelniające użytkowników w Twojej witrynie, otwierając drzwi dla atakujących w celu uzyskania dostępu do Twojej witryny.

Podstawowa aktualizacja zabezpieczeń WordPress

WordPress 5.2.3 i poniżej ma kilka luk:

- Skrypty między witrynami

- Nieuwierzytelnione posty

- Cross-Site Scripting prowadzące do wstrzyknięcia JavaScript

- Zatrucie pamięci podręcznej JSON

- Fałszerstwo żądania po stronie serwera

- Walidacja polecającego w admin.

Co powinieneś zrobić

Luki w zabezpieczeniach wtyczki WordPress

W październiku wykryto kilka nowych luk w zabezpieczeniach wtyczki WordPress. Postępuj zgodnie z sugerowaną czynnością poniżej, aby zaktualizować wtyczkę lub całkowicie ją odinstalować.

1. Wszystko w jednym WP Security & Firewall

All In One WP Security & Firewall w wersji 4.4.1 i poniżej ma otwarte przekierowanie, które ujawnia „ukrytą” stronę logowania.

Jeśli nadal polegasz na „ukrytym” loginie, aby zabezpieczyć swój login WordPress, nadszedł czas, aby zaktualizować swoje metody. Sprawdź nasze 5 prostych zasad bezpieczeństwa logowania WordPress.

Co powinieneś zrobić

2. Kreator wyskakujących okienek

Popup Maker w wersji 1.8.12 i starszych zawiera lukę w zabezpieczeniach Broken Authentication.

Co powinieneś zrobić

3. Synchronizacja iThemes

iThemes Sync w wersji 2.0.17 i starszych ma lukę w zabezpieczeniach walidacji klucza, która jest niewystarczająca. Luka może doprowadzić do pełnego naruszenia bezpieczeństwa witryny WordPress, więc upewnij się, że Twoja witryna działa w wersji 2.0.18

Co powinieneś zrobić

4. Pobierz wtyczki i motywy z pulpitu nawigacyjnego

Pobierz wtyczki i motywy z aplikacji Dashboard w wersji 1.5.0 i niższej jest podatne na atak XSS z wykorzystaniem nieuwierzytelnionego przechowywania.

Co powinieneś zrobić

5. wpDataTables

wpDataTables w wersji 2.0.7 i starszych jest podatne na ataki Cross-Site Scripting i SQL Injection.

Co powinieneś zrobić

6. Google Analytics Lary

Oprogramowanie Lara Google Analytics 2.0.4 i starsze są podatne na atak Authenticated Stored Cross-Site Scripting.

Co powinieneś zrobić

7. Eksportuj użytkowników do CSV

Opcja Eksportuj użytkowników do pliku CSV w wersji 1.3 lub niższej zawiera lukę w zabezpieczeniach nieautoryzowanego dostępu do pliku CSV.

Co powinieneś zrobić

8. Wtyczka SoundPress

SoundPress Plugin w wersji 2.2.0 i starszej jest podatny na atak Cross-Site Scripting.

Co powinieneś zrobić

Motywy WordPress

Jak być proaktywnym w kwestii luk w motywach i wtyczkach WordPress

Uruchamianie przestarzałego oprogramowania jest głównym powodem ataków na witryny WordPress. Dla bezpieczeństwa Twojej witryny WordPress ma kluczowe znaczenie, jeśli masz rutynę aktualizacji. Powinieneś logować się do swoich witryn co najmniej raz w tygodniu, aby przeprowadzić aktualizacje.

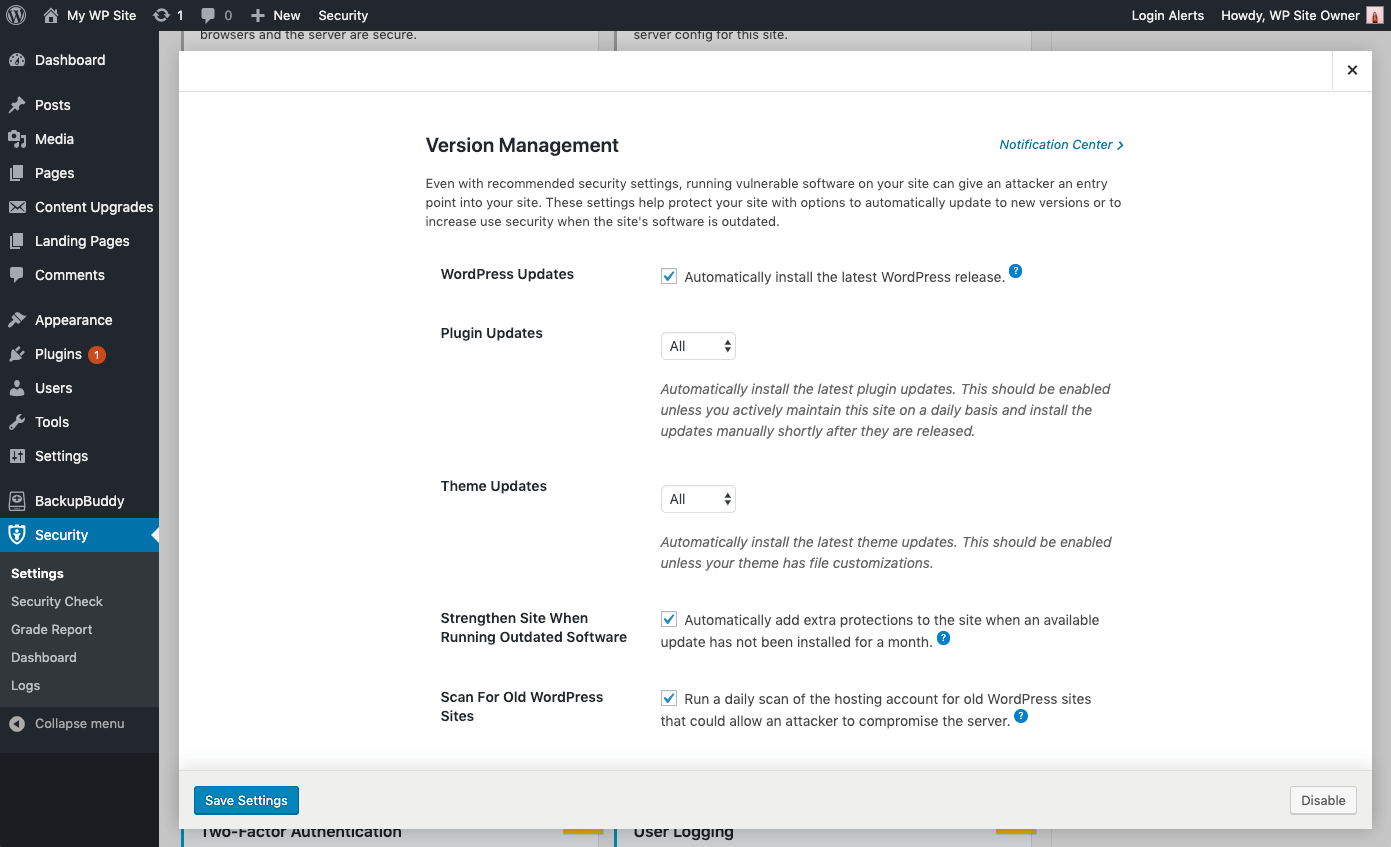

Automatyczne aktualizacje mogą pomóc

Automatyczne aktualizacje to doskonały wybór dla witryn WordPress, które nie zmieniają się zbyt często. Brak uwagi często powoduje, że te strony są zaniedbane i podatne na ataki. Nawet przy zalecanych ustawieniach zabezpieczeń uruchomienie w witrynie podatnego na ataki oprogramowania może dać atakującemu punkt wejścia do witryny.

Korzystając z funkcji zarządzania wersjami wtyczki iThemes Security Pro, możesz włączyć automatyczne aktualizacje WordPress, aby mieć pewność, że otrzymujesz najnowsze poprawki zabezpieczeń. Te ustawienia pomagają chronić witrynę dzięki opcjom automatycznej aktualizacji do nowych wersji lub zwiększania bezpieczeństwa użytkowników, gdy oprogramowanie witryny jest nieaktualne.

Opcje aktualizacji zarządzania wersjami

- Aktualizacje WordPress – Automatycznie zainstaluj najnowszą wersję WordPress.

- Automatyczne aktualizacje wtyczek — Automatycznie instaluj najnowsze aktualizacje wtyczek. Powinno to być włączone, chyba że codziennie aktywnie utrzymujesz tę witrynę i instalujesz aktualizacje ręcznie wkrótce po ich wydaniu.

- Automatyczne aktualizacje motywu — automatycznie instaluj najnowsze aktualizacje motywu. Powinno to być włączone, chyba że Twój motyw ma dostosowania plików.

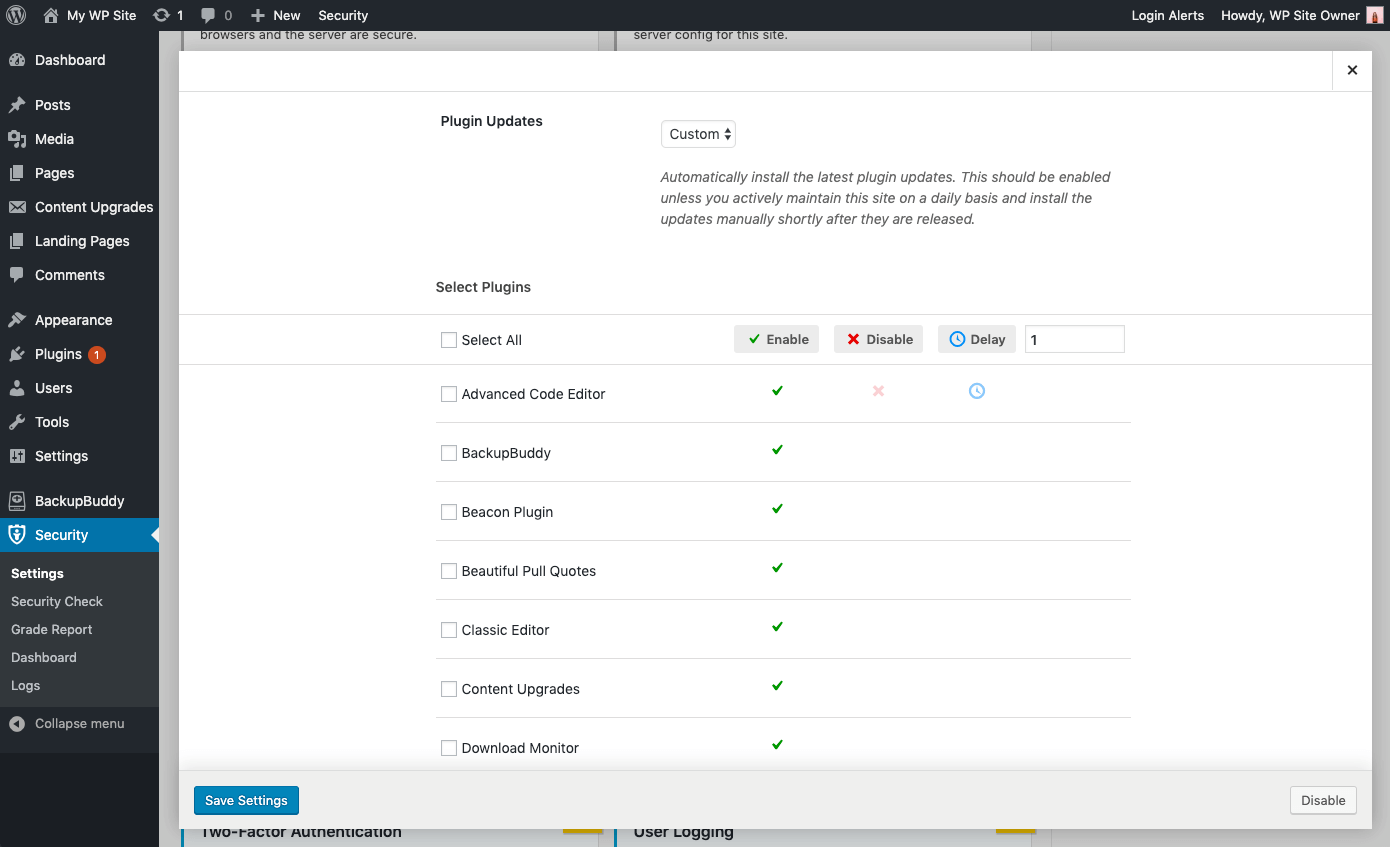

- Szczegółowa kontrola nad aktualizacjami wtyczek i motywów — możesz mieć wtyczki/motywy, które chcesz zaktualizować ręcznie lub opóźnić aktualizację do czasu, gdy wersja będzie stabilna. Możesz wybrać opcję Niestandardowa, aby umożliwić przypisanie każdej wtyczce lub motywowi aktualizacji natychmiastowej ( Włącz ), nie aktualizującej się wcale ( Wyłącz ) lub aktualizacji z opóźnieniem o określoną liczbę dni ( Opóźnienie ).

Wzmacnianie i ostrzeganie o krytycznych problemach

- Wzmocnij witrynę, gdy działa przestarzałe oprogramowanie — Automatycznie dodaj dodatkowe zabezpieczenia do witryny, gdy dostępna aktualizacja nie została zainstalowana przez miesiąc. Wtyczka iThemes Security automatycznie włączy bardziej rygorystyczne zabezpieczenia, gdy aktualizacja nie zostanie zainstalowana przez miesiąc. Po pierwsze, zmusi wszystkich użytkowników, którzy nie mają włączonej funkcji dwuskładnikowej, do podania kodu logowania wysłanego na ich adres e-mail przed ponownym zalogowaniem. Po drugie, wyłączy Edytor plików WP (aby zablokować osobom możliwość edycji kodu wtyczki lub motywu) , pingbacki XML-RPC i blokowanie wielu prób uwierzytelnienia na każde żądanie XML-RPC (obie te działania wzmocnią XML-RPC przed atakami bez konieczności całkowitego wyłączenia).

- Skanuj w poszukiwaniu innych starych witryn WordPress — sprawdzi to, czy na Twoim koncie hostingowym nie ma innych nieaktualnych instalacji WordPress. Pojedyncza nieaktualna witryna WordPress z luką może umożliwić atakującym złamanie zabezpieczeń wszystkich innych witryn na tym samym koncie hostingowym.

- Wysyłaj powiadomienia e-mail — w przypadku problemów wymagających interwencji wysyłana jest wiadomość e-mail do użytkowników na poziomie administratora.

Wykroczenia z całej sieci

1. Hakerzy używający gifów do ataku na Drupala

Akami – firma zajmująca się badaniem bezpieczeństwa – zauważyła wzrost ataków osadzających złośliwe kody w plikach .gif. Dobrą wiadomością jest to, że Drupal załatał tę lukę ponad rok temu. Zła wiadomość jest taka, że źle utrzymane witryny nadal nie zostały zaktualizowane.

Najważniejszym powodem powodzenia złośliwych ataków jest przestarzałe oprogramowanie. Nie bądź facetem/dziewczyną, którego witryna została skompromitowana przez roczną aktualizację. Zaktualizuj swoją witrynę

2. Luka w sygnale umożliwia hakerom słuchanie mikrofonów z systemem Android

Google Project Zero niedawno ujawnił lukę w komunikatorze Signal. Luka może zostać wykorzystana podczas dzwonienia na czyjś telefon za pomocą aplikacji Signal. Podczas rozmowy telefonicznej haker będzie musiał nacisnąć przycisk wyciszenia, gdy dzwoni telefon celu. Naciśnięcie przycisku wyciszenia zmusi urządzenie celu do odebrania połączenia, umożliwiając atakującemu podsłuchiwanie swojego znaku.

Po otrzymaniu powiadomienia o błędzie przez Google Project Zero Signal szybko opublikował łatkę. Exploit wymagał od atakującego usunięcia i zmodyfikowania kodu w aplikacji. Na szczęście, ze względu na trudności, nie ma doniesień o wykorzystaniu exploita na wolności.

Październik 2019, część 1 Podsumowanie luk w zabezpieczeniach WordPress

- Skrypty między witrynami

- Nieuwierzytelnione posty

- Cross-Site Scripting prowadzące do wstrzyknięcia JavaScript

- Zatrucie pamięci podręcznej JSON

- Fałszerstwo żądania po stronie serwera

- Walidacja polecającego w admin.

All In One WP Security & Firewall w wersji 4.4.1 i poniżej ma otwarte przekierowanie, które ujawnia „ukrytą” stronę logowania.

Popup Maker w wersji 1.8.12 i starszych zawiera lukę w zabezpieczeniach Broken Authentication.

iThemes Sync w wersji 2.0.17 i starszych ma lukę w zabezpieczeniach walidacji klucza, która jest niewystarczająca. Luka może doprowadzić do pełnego naruszenia bezpieczeństwa witryny WordPress, więc upewnij się, że Twoja witryna działa w wersji 2.0.18

Pobierz wtyczki i motywy z aplikacji Dashboard w wersji 1.5.0 i niższej jest podatne na atak XSS z wykorzystaniem nieuwierzytelnionego przechowywania.

wpDataTables w wersji 2.0.7 i starszych jest podatne na ataki Cross-Site Scripting i SQL Injection.

Oprogramowanie Lara Google Analytics 2.0.4 i starsze są podatne na atak Authenticated Stored Cross-Site Scripting.

Opcja Eksportuj użytkowników do pliku CSV w wersji 1.3 lub niższej zawiera lukę w zabezpieczeniach nieautoryzowanego dostępu do pliku CSV.

Wtyczka bezpieczeństwa WordPress może pomóc w zabezpieczeniu Twojej witryny

iThemes Security Pro, nasza wtyczka bezpieczeństwa WordPress, oferuje ponad 30 sposobów zabezpieczenia i ochrony Twojej witryny przed typowymi lukami w zabezpieczeniach WordPress. Dzięki WordPress, uwierzytelnianiu dwuskładnikowemu, ochronie przed brutalną siłą, silnemu egzekwowaniu haseł i nie tylko, możesz dodać dodatkową warstwę bezpieczeństwa do swojej witryny.

Uzyskaj zabezpieczenia iThemes

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.