Raccolta delle vulnerabilità di WordPress: ottobre 2019, parte 1

Pubblicato: 2019-10-26Durante la prima metà di ottobre sono stati divulgati diversi nuovi plugin di WordPress e vulnerabilità dei temi, quindi vogliamo tenerti informato. In questo post, trattiamo le vulnerabilità recenti di plugin e temi di WordPress e cosa fare se stai eseguendo uno dei plugin o temi vulnerabili sul tuo sito web.

Dividiamo il riepilogo delle vulnerabilità di WordPress in quattro diverse categorie:

- 1. Nucleo di WordPress

- 2. Plugin di WordPress

- 3. Temi WordPress

- 4. Violazioni da tutto il web

*Includiamo violazioni da tutto il Web perché è essenziale essere consapevoli anche delle vulnerabilità al di fuori dell'ecosistema di WordPress. Gli exploit del software del server possono esporre dati sensibili. Le violazioni del database possono esporre le credenziali degli utenti sul tuo sito, aprendo la porta agli aggressori per accedere al tuo sito.

Aggiornamento della sicurezza di base di WordPress

WordPress 5.2.3 e versioni precedenti presentano diverse vulnerabilità:

- Cross Site Scripting

- Post non autenticati

- Scripting tra siti che porta a un'iniezione di Javascript

- Avvelenamento da cache JSON

- Falsificazione della richiesta lato server

- Convalida referrer nell'amministratore.

Cosa dovresti fare

Vulnerabilità del plugin WordPress

Diverse nuove vulnerabilità dei plugin di WordPress sono state scoperte questo ottobre. Assicurati di seguire l'azione suggerita di seguito per aggiornare il plug-in o disinstallarlo completamente.

1. Sicurezza e firewall All In One WP

All In One WP Security & Firewall versione 4.4.1 e precedenti ha un reindirizzamento aperto che espone la pagina di accesso "nascosta".

Se stai ancora facendo affidamento su un accesso "nascosto" per proteggere il tuo accesso a WordPress, è tempo di aggiornare i tuoi metodi. Dai un'occhiata alle nostre 5 semplici regole per la sicurezza dell'accesso a WordPress.

Cosa dovresti fare

2. Creatore di popup

Popup Maker versione 1.8.12 e precedenti presenta una vulnerabilità di autenticazione interrotta.

Cosa dovresti fare

3. Sincronizzazione iThemes

iThemes Sync versione 2.0.17 e precedenti presenta una vulnerabilità di convalida della chiave di sicurezza insufficiente. La vulnerabilità potrebbe portare a una completa compromissione di un sito WordPress, quindi verifica che il tuo sito abbia la versione 2.0.18

Cosa dovresti fare

4. Scarica plugin e temi da Dashboard

Scaricare plugin e temi dalla versione 1.5.0 di Dashboard e precedenti è vulnerabile a un attacco XSS memorizzato non autenticato.

Cosa dovresti fare

5. wpDataTables

wpDataTables versione 2.0.7 e precedenti è vulnerabile a un attacco Cross-Site Scripting e SQL Injection.

Cosa dovresti fare

6. Google Analytics di Lara

Google Analytics 2.0.4 e versioni precedenti di Lara è vulnerabile a un attacco Authenticated Stored Cross-Site Scripting.

Cosa dovresti fare

7. Esporta utenti in CSV

Esporta utenti in CSV versione 1.3 e precedenti presenta una vulnerabilità di accesso CSV non autorizzato.

Cosa dovresti fare

8. Plugin SoundPress

SoundPress Plugin versione 2.2.0 e precedenti è vulnerabile a un attacco Cross-Site Scripting.

Cosa dovresti fare

Temi WordPress

Come essere proattivi riguardo alle vulnerabilità dei temi e dei plugin di WordPress

L'esecuzione di software obsoleto è il motivo principale per cui i siti WordPress vengono violati. È fondamentale per la sicurezza del tuo sito WordPress che tu abbia una routine di aggiornamento. Dovresti accedere ai tuoi siti almeno una volta alla settimana per eseguire gli aggiornamenti.

Gli aggiornamenti automatici possono aiutare

Gli aggiornamenti automatici sono un'ottima scelta per i siti Web WordPress che non cambiano molto spesso. La mancanza di attenzione spesso lascia questi siti trascurati e vulnerabili agli attacchi. Anche con le impostazioni di sicurezza consigliate, l'esecuzione di software vulnerabile sul tuo sito può fornire a un utente malintenzionato un punto di accesso al tuo sito.

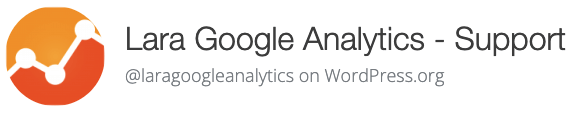

Utilizzando la funzione di gestione della versione del plug-in iThemes Security Pro, puoi abilitare gli aggiornamenti automatici di WordPress per assicurarti di ricevere le ultime patch di sicurezza. Queste impostazioni aiutano a proteggere il tuo sito con opzioni per l'aggiornamento automatico alle nuove versioni o per aumentare la sicurezza dell'utente quando il software del sito non è aggiornato.

Opzioni di aggiornamento per la gestione delle versioni

- Aggiornamenti WordPress: installa automaticamente l'ultima versione di WordPress.

- Aggiornamenti automatici del plug-in: installa automaticamente gli ultimi aggiornamenti del plug-in. Questo dovrebbe essere abilitato a meno che tu non mantenga attivamente questo sito su base giornaliera e installi gli aggiornamenti manualmente poco dopo il loro rilascio.

- Aggiornamenti automatici del tema: installa automaticamente gli ultimi aggiornamenti del tema. Questo dovrebbe essere abilitato a meno che il tuo tema non abbia personalizzazioni di file.

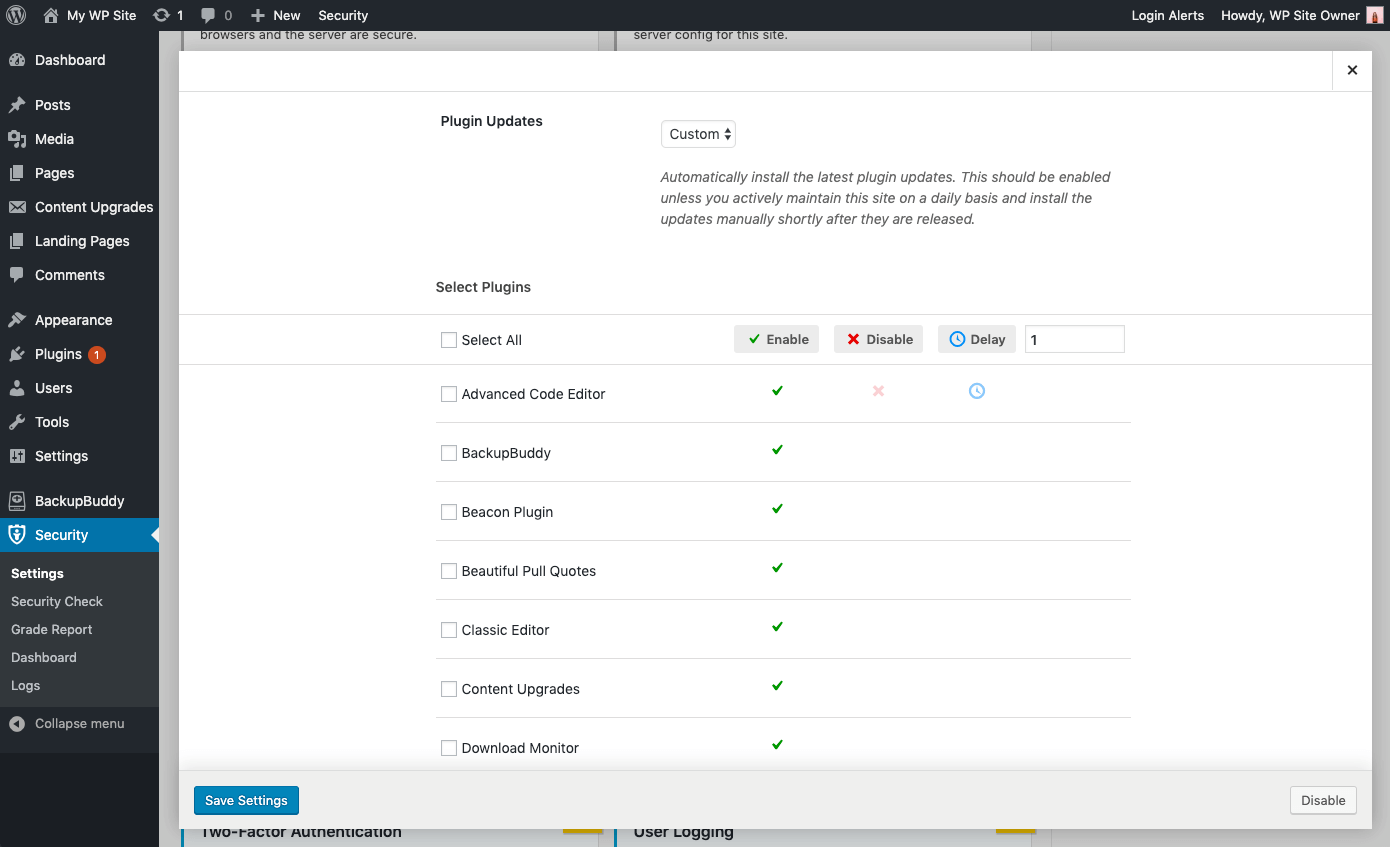

- Controllo granulare sugli aggiornamenti di plug-in e temi : potresti avere plug-in/temi che desideri aggiornare manualmente o ritardare l'aggiornamento fino a quando la versione non ha avuto il tempo di dimostrarsi stabile. Puoi scegliere Personalizzato per l'opportunità di assegnare a ciascun plug-in o tema l'aggiornamento immediato ( Abilita ), non aggiornarlo automaticamente ( Disabilita ) o aggiorna con un ritardo di un determinato numero di giorni ( Ritardo ).

Rafforzamento e allerta per problemi critici

- Rafforza il sito durante l'esecuzione di software obsoleto : aggiungi automaticamente protezioni extra al sito quando un aggiornamento disponibile non è stato installato per un mese. Il plug-in iThemes Security abiliterà automaticamente una sicurezza più rigorosa quando un aggiornamento non è stato installato per un mese. Innanzitutto, costringerà tutti gli utenti che non hanno abilitato il doppio fattore a fornire un codice di accesso inviato al proprio indirizzo e-mail prima di accedere nuovamente. In secondo luogo, disattiverà l'editor di file WP (per impedire alle persone di modificare il plug-in o il codice del tema) , XML-RPC pingback e bloccano più tentativi di autenticazione per richiesta XML-RPC (entrambi renderanno XML-RPC più forte contro gli attacchi senza doverlo disattivare completamente).

- Cerca altri vecchi siti WordPress : questo controllerà la presenza di altre installazioni di WordPress obsolete sul tuo account di hosting. Un singolo sito WordPress obsoleto con una vulnerabilità potrebbe consentire agli aggressori di compromettere tutti gli altri siti sullo stesso account di hosting.

- Invia notifiche e-mail : per problemi che richiedono un intervento, viene inviata un'e-mail agli utenti a livello di amministratore.

Violazioni da tutto il Web

1. Gli hacker usano le gif per attaccare Drupal

Akami, una società di ricerca sulla sicurezza, ha notato un aumento degli attacchi che incorporano codici dannosi all'interno di file .gif. La buona notizia è che Drupal ha corretto questa vulnerabilità più di un anno fa. La cattiva notizia è che i siti mal gestiti non sono ancora stati aggiornati.

Il motivo principale per cui gli attacchi dannosi hanno successo è dovuto al software obsoleto. Non essere il ragazzo/ragazza il cui sito è compromesso da un aggiornamento vecchio di un anno. Aggiorna il tuo sito

2. La vulnerabilità del segnale consente agli hacker di ascoltare i microfoni Android

Google Project Zero ha recentemente rivelato una vulnerabilità nell'app di messaggistica Signal. La vulnerabilità può essere utilizzata quando si chiama il telefono di qualcuno utilizzando l'app Signal. Durante la telefonata, l'hacker dovrà premere il pulsante di disattivazione dell'audio mentre il telefono del bersaglio squilla. Premendo il pulsante di disattivazione dell'audio costringerà il dispositivo del bersaglio a rispondere alla chiamata, consentendo all'attaccante di origliare il bersaglio.

Dopo essere stato informato del bug da Google Project Zero, Signal ha rilasciato rapidamente una patch. L'exploit ha richiesto all'attaccante di rimuovere e modificare il codice nell'app. Per fortuna, a causa della difficoltà, non ci sono segnalazioni sull'utilizzo dell'exploit in natura.

Ottobre 2019, parte 1 Riepilogo delle vulnerabilità di WordPress

- Cross Site Scripting

- Post non autenticati

- Scripting tra siti che porta a un'iniezione di Javascript

- Avvelenamento da cache JSON

- Falsificazione della richiesta lato server

- Convalida referrer nell'amministratore.

All In One WP Security & Firewall versione 4.4.1 e precedenti ha un reindirizzamento aperto che espone la pagina di accesso "nascosta".

Popup Maker versione 1.8.12 e precedenti presenta una vulnerabilità di autenticazione interrotta.

iThemes Sync versione 2.0.17 e precedenti presenta una vulnerabilità di convalida della chiave di sicurezza insufficiente. La vulnerabilità potrebbe portare a una completa compromissione di un sito WordPress, quindi verifica che il tuo sito abbia la versione 2.0.18

Scaricare plugin e temi dalla versione 1.5.0 e precedenti di Dashboard è vulnerabile a un attacco XSS memorizzato non autenticato.

wpDataTables versione 2.0.7 e precedenti è vulnerabile a un attacco Cross-Site Scripting e SQL Injection.

Google Analytics 2.0.4 e versioni precedenti di Lara è vulnerabile a un attacco Authenticated Stored Cross-Site Scripting.

Esporta utenti in CSV versione 1.3 e precedenti presenta una vulnerabilità di accesso CSV non autorizzato.

Un plugin di sicurezza per WordPress può aiutarti a proteggere il tuo sito web

iThemes Security Pro, il nostro plug-in di sicurezza per WordPress, offre oltre 30 modi per proteggere e proteggere il tuo sito Web dalle vulnerabilità di sicurezza comuni di WordPress. Con WordPress, l'autenticazione a due fattori, la protezione dalla forza bruta, l'imposizione di password complesse e altro ancora, puoi aggiungere un ulteriore livello di sicurezza al tuo sito web.

Ottieni iThemes Security

Ogni settimana, Michael mette insieme il Rapporto sulla vulnerabilità di WordPress per aiutare a mantenere i tuoi siti al sicuro. In qualità di Product Manager di iThemes, ci aiuta a continuare a migliorare la gamma di prodotti iThemes. È un nerd gigante e ama imparare tutto ciò che è tecnologico, vecchio e nuovo. Puoi trovare Michael che esce con sua moglie e sua figlia, leggendo o ascoltando musica quando non lavora.