Jak: chronić swój login WordPress przed hakerami

Opublikowany: 2015-04-03Hakerzy opanowali już świat.

Jest wystarczająco dużo danych statystycznych o bezpieczeństwie informacji, że żaden system nie jest bezpieczny.

Hakerzy ewoluują, a w Internecie dostępnych jest wystarczająco dużo narzędzi i technik, które mogą łatwo nauczyć każdego, jak zostać hackerem.

Żaden system nie jest całkowicie bezpieczny , wszystko można zhakować. Powód jest prosty; kreatywność nie ma granic i trudno jest sprawić, by jakikolwiek system stanął na drodze ludzkiego umysłu. Ale tak naprawdę nie możemy opuścić witryny WordPress tylko z powodu przekonania, że zostanie zhakowana tego czy innego dnia.

Najsłabszą częścią WordPressa jest strona logowania. Wszyscy znają jego ograniczenia, a hakerzy szczególnie chcieliby brutalnie zmusić stronę logowania, aby uzyskać dostęp do pulpitu WordPress. Gdy hakerzy dotrą do pulpitu nawigacyjnego, mają nieskończoną moc i mogą łatwo spowodować spustoszenie w witrynie.

Właściwe użycie wtyczek bezpieczeństwa, praktyk i jednorazowa zmiana platformy WordPress może zmniejszyć ryzyko zhakowania przez hakera. Istnieje mnóstwo wtyczek, samouczków i innych rzeczy, które mogą Ci w tym pomóc, a dzisiaj omówimy sposoby ochrony logowania do WordPressa przed hakerami.

1. Użyj limitu prób logowania

Ataki BurteForce są powszechne — hakerzy wypróbują każdą możliwą kombinację i wymyślą kombinację, która działa. Więc jak byś to powstrzymał? Ograniczyć liczbę prób logowania? Tak, masz rację.

Aby osiągnąć pożądany efekt, najlepiej użyć wtyczki Limit prób logowania. Wtyczka ma ponad milion instalacji i działa doskonale z najnowszą wersją 4.1.1.

Wtyczka może być użyta do ograniczenia liczby ponownych prób, które ktokolwiek musi wykonać w komunikacie logowania. W przypadku naruszenia blokuje adres IP i udaremnia wszelkie próby brutalnego wymuszenia strony logowania WordPress.

Próby logowania z limitem pobierania tutaj.

2. Ogranicz logowanie administratora WordPress według adresu IP

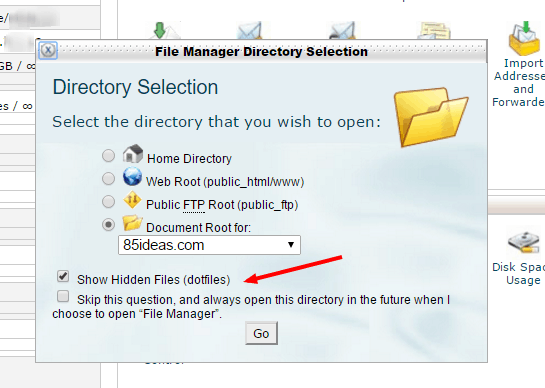

Jeśli tylko Ty potrzebujesz dostępu do swojego obszaru administracyjnego, dodaj ten kod do pliku .htaccess znajdującego się w dokumencie głównym Twojej domeny, upewniając się, że masz zaznaczoną opcję „pokaż ukryte pliki”.

3. W przypadku dostępu do pojedynczego adresu IP:

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteCond %{REQUEST_URI} ^(.*)?wp-login\.php(.*)$ [OR]

RewriteCond %{REQUEST_URI} ^(.*)?wp-admin$

RewriteCond %{REMOTE_ADDR} !^<strong>123\.123\.123\.123</strong>$

RewriteRule ^(.*)$ - [R=403,L]

</IfModule>W przypadku korzystania z wielu adresów IP:

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteCond %{REQUEST_URI} ^(.*)?wp-login\.php(.*)$ [OR]

RewriteCond %{REQUEST_URI} ^(.*)?wp-admin$

RewriteCond %{REMOTE_ADDR} !^<strong>123\.123\.123\.121</strong>$

RewriteCond %{REMOTE_ADDR} !^<strong>123\.123\.123\.122</strong>$

RewriteCond %{REMOTE_ADDR} !^<strong>123\.123\.123\.123</strong>$

RewriteRule ^(.*)$ - [R=403,L]

</IfModule> Pamiętaj, że musisz zastąpić 123\.123\.123\.121 własnym adresem IP. Jeśli go nie znasz, odwiedź: whatismyipaddress.com

4. Zmień domyślną nazwę użytkownika z admin na inną.

Korzystam z WordPressa od sześciu miesięcy i znalazłem setki klientów WordPressa, którymi się operuję, a których łączy jedna rzecz. Nazwa użytkownika bloga, tak, jego „admin”.

Z całkiem oczywistych powodów dobrą praktyką jest utworzenie kolejnego superużytkownika i usunięcie nazwy użytkownika administratora. Kontynuuj tę praktykę dla każdej witryny WordPress, którą kiedykolwiek stworzyłeś w swoim życiu. To może zaoszczędzić ci cennego bloga.

Powód jest prosty; hakerzy wypróbują domyślne ustawienia, które pojawiają się na blogu WordPress z Twojego hostingu. I nie mogę też naciskać na potrzebę zmiany hasła. Domyślne hasło jest również zabójcze dla bezpieczeństwa Twojej strony logowania.

Omówmy to w następnym punkcie.

5. Użyj kreatywnego długiego hasła

Hasła są niezbędne do ochrony. Wszyscy kochamy krótkie i słodkie hasła, ponieważ są łatwe do zapamiętania i używania. Ale mają swoją cenę. Słabe hasła, takie jak 123456, name123, schooname123 itp., są tak powszechne, że hakerzy używają ich do brute force na stronie logowania. Słownik brute force zawiera domyślnie wszystkie te hasła i może łatwo złamać stronę logowania w ciągu kilku minut.

Co zatem stanowi dobre hasło?

Każde hasło alfanumeryczne zawierające litery, znaki specjalne i cyfry to najlepsze dostępne hasła. Ale jest pewien haczyk, użytkownicy mogą również utworzyć bardzo proste hasło. Na przykład name123#, kombinacja jest łatwa do złamania za pomocą ataków brute force.

Jak przezwyciężyć błąd człowieka w tworzeniu haseł?

Odpowiedzią jest użycie automatycznego generatora haseł. Najbardziej znanym jest generator haseł Random.org. Generator haseł generuje hasła o dużej sile.

6. Użyj Google Captcha

Uwielbiam Google Captcha. Zapewnia podstawową ochronę logowania do strony WordPress. Na moim blogu WordPress używam zarówno limitu logowania, jak i Google Captcha. Mimo że można działać dobrze, spierałbym się z tym, ponieważ zapewnia ochronę przed zautomatyzowanymi atakami typu brute force, znacznie lepiej niż wtyczka limitów logowania.

W WordPressie znajdziesz mnóstwo wtyczek Google Captcha, ale Google Captcha by BestWebSoft Plugin to najlepszy wybór. Jego czysta implementacja Google Captcha na stronie logowania. Ponadto możesz używać wtyczki z innymi formularzami na swoim blogu WordPress, zwiększając zakres wykorzystania Google Captcha na blogu WordPress.

7. Zmień domyślny adres URL strony logowania

Wspomniałem już, w jaki sposób hakerzy wykorzystują domyślne ustawienia, które są ustawiane podczas instalacji witryny WordPress. Innym aspektem, który jest bardzo podatny na ataki, jest adres URL strony logowania.

Domyślna strona URL logowania do WordPressa to www.websitename.com/wp-admin

Więc jaki jest tu haczyk? Najlepszym podejściem jest całkowita zmiana strony logowania do witryny WordPress. W ten sposób większość hakerów odejdzie za pierwszym razem, gdy nie znajdzie strony logowania.

Strona logowania do zmiany jest świetna dla organizacji, która pracuje na stronie WordPress i ma wielu użytkowników, którzy stale logują się i wylogowują z systemu.

Jest świetny artykuł na temat zmiany domyślnego adresu URL strony logowania w zarządzaniu wp. Zalecam przejrzenie linku i zmianę domyślnego adresu URL logowania na coś innego.

Zakończyć

Strona logowania jest punktem wejścia do najpotężniejszego miejsca w dowolnej witrynie, tj. kokpitu WordPress. Z pulpitu nawigacyjnego (z odpowiednimi uprawnieniami) można łatwo zmieniać wszystkie różne aspekty Witryny. Pulpit nawigacyjny może być również wykorzystany do opanowania całej witryny i wykradania ważnych informacji o wtyczkach, ustawieniach i zawartości.

Aby zabezpieczyć swoją witrynę przed hakerami, dobrą praktyką jest regularne tworzenie kopii zapasowych witryny. Ogólnie rzecz biorąc, dostawcy usług hostingowych tworzą kopie zapasowe Twojej witryny, ale istnieje ogólna zasada, aby samodzielnie tworzyć kopie zapasowe.

WordPress to niesamowita platforma, ale brak dbałości o podstawowe ustawienia bezpieczeństwa może łatwo zachęcić hakerów do włamania się do systemu. Przeszedłem przez problem niezabezpieczenia strony logowania i moja historia logowania zawsze pokazuje, że ktoś próbuje się zalogować. Dzięki użyciu próby limitu logowania i Google Captcha, fałszywe próby logowania zostały całkowicie zminimalizowane.

Czy masz coś do dodania do historii? Skomentuj poniżej i daj nam znać.