Comment : protéger votre connexion WordPress contre les pirates

Publié: 2015-04-03Les pirates ont déjà conquis le monde.

Il existe suffisamment de données statistiques sur la sécurité de l'information pour qu'aucun système ne soit sécurisé.

Les pirates informatiques évoluent et il existe suffisamment d'outils et de techniques disponibles en ligne, qui peuvent facilement apprendre à n'importe qui à devenir un pirate informatique.

Aucun système n'est totalement sécurisé , tout est piratable. La raison est simple; la créativité n'a pas de limites et il est difficile de faire en sorte qu'un système se dresse sur le chemin de l'esprit humain. Mais, on ne peut pas vraiment quitter le site WordPress juste pour croire qu'il sera piraté un jour ou l'autre.

La partie la plus faible de WordPress est sa page de connexion. Tout le monde connaît ses limites et les pirates aimeraient particulièrement forcer brutalement la page de connexion pour accéder au tableau de bord WordPress. Une fois que les pirates atteignent le tableau de bord, ils ont un pouvoir infini et peuvent facilement causer des ravages sur le site Web.

L'utilisation correcte des plugins de sécurité, des pratiques et des modifications ponctuelles de la plate-forme WordPress peut réduire les risques de piratage par le pirate. Il existe des tonnes de plugins, de tutoriels et d'autres éléments qui peuvent vous aider à y parvenir et aujourd'hui, nous allons passer en revue les moyens de protéger la connexion WordPress contre les pirates.

1. Limitez les tentatives de connexion

Les attaques BurteForce sont courantes - les pirates essaieront toutes les combinaisons possibles et trouveront une combinaison qui fonctionne. Alors, comment l'arrêteriez-vous ? Limiter le nombre de tentatives de connexion ? Ouais, tu as raison.

Et pour obtenir le résultat souhaité, il est préférable d'utiliser le plugin Limit Login Atempts. Le plugin a plus d'un million d'installations et fonctionne parfaitement avec la dernière version 4.1.1.

Le plug-in peut être utilisé pour limiter le nombre de tentatives d'accès à l'invite de connexion. En cas de violation, il bloque l'IP et déjoue toute tentative de force brute sur la page de connexion de WordPress.

Téléchargez Limiter les tentatives de connexion ici.

2. Limitez les connexions d'administrateur WordPress par adresse IP

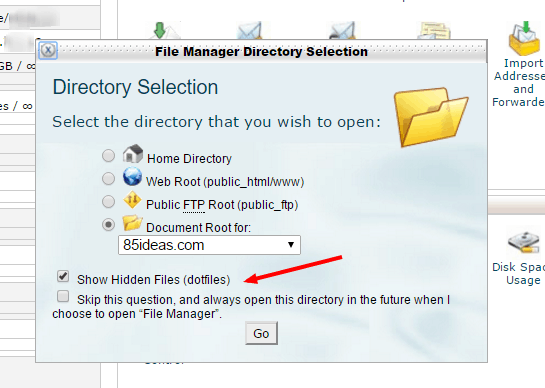

Si c'est juste vous qui avez besoin d'avoir accès à votre zone d'administration, ajoutez ce code à votre fichier .htaccess situé dans le document racine de votre domaine en vous assurant d'avoir coché « afficher les fichiers cachés ».

3. Pour l'accès à une adresse IP unique, utilisez :

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteCond %{REQUEST_URI} ^(.*)?wp-login\.php(.*)$ [OR]

RewriteCond %{REQUEST_URI} ^(.*)?wp-admin$

RewriteCond %{REMOTE_ADDR} !^<strong>123\.123\.123\.123</strong>$

RewriteRule ^(.*)$ - [R=403,L]

</IfModule>Pour une utilisation en accès IP multiple :

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteCond %{REQUEST_URI} ^(.*)?wp-login\.php(.*)$ [OR]

RewriteCond %{REQUEST_URI} ^(.*)?wp-admin$

RewriteCond %{REMOTE_ADDR} !^<strong>123\.123\.123\.121</strong>$

RewriteCond %{REMOTE_ADDR} !^<strong>123\.123\.123\.122</strong>$

RewriteCond %{REMOTE_ADDR} !^<strong>123\.123\.123\.123</strong>$

RewriteRule ^(.*)$ - [R=403,L]

</IfModule> Veuillez noter que vous devez remplacer 123\.123\.123\.121 par votre propre adresse IP. Si vous ne le connaissez pas, visitez: whatismyipaddress.com

4. Changez le nom d'utilisateur par défaut d'admin en autre chose.

J'utilise WordPress depuis six mois et j'ai créé des centaines de clients WordPress que je gère, qui ont une chose en commun. Le nom d'utilisateur du blog, yup, son "admin".

Pour des raisons assez évidentes, il est recommandé de créer un autre superutilisateur et de supprimer le nom d'utilisateur de l'administrateur. Continuez cette pratique pour chaque site Web WordPress que vous créez dans votre vie. Cela peut vous faire économiser votre précieux blog.

La raison est simple; les pirates essaient les paramètres par défaut qui accompagnent le blog WordPress à partir de votre hébergement. Et, je ne peux pas non plus insister sur la nécessité de changer le mot de passe. Le mot de passe par défaut est également un tueur pour la sécurité de votre page de connexion.

Discutons-en au point suivant.

5. Utilisez un long mot de passe créatif

Les mots de passe sont nécessaires pour la protection. Nous aimons tous les mots de passe courts et faciles à retenir et à utiliser. Mais, ils viennent avec un coût. Les mots de passe faibles tels que 123456, name123, schooname123, etc. sont si courants que les pirates l'utilisent pour forcer brutalement la page de connexion. Le dictionnaire de force brute contient tous ces mots de passe par défaut et peut facilement casser la page de connexion en quelques minutes.

Alors, qu'est-ce qui constitue un bon mot de passe ?

Tout mot de passe alphanumérique contenant des alphabets, des caractères spéciaux et des chiffres est le meilleur mot de passe qui soit. Mais il y a un hic, les utilisateurs peuvent également créer un mot de passe très simple. Par exemple name123#, la combinaison est facile à casser en utilisant les attaques par force brute.

Comment surmonter l'erreur humaine dans la création de mots de passe ?

La réponse est d'utiliser un générateur de mot de passe automatisé. Le plus célèbre est le générateur de mots de passe Random.org. Le générateur de mots de passe génère des mots de passe à haute résistance.

6. Utilisez Google Captcha

J'adore GoogleCaptcha. Il fournit la protection de connexion de base à la page WordPress. J'utilise à la fois la limite de connexion et Google Captcha sur mon blog WordPress. Même si on peut bien fonctionner, je m'y opposerais car il offre une protection contre les attaques automatisées par force brute, bien meilleure que le plugin de limites de connexion.

Vous trouverez des tonnes de plugins Google Captcha sur WordPress, mais Google Captcha de BestWebSoft Plugin est le meilleur choix. Son implémentation propre du Google Captcha sur la page de connexion. De plus, vous pouvez utiliser le plugin avec d'autres formulaires sur votre blog WordPress, augmentant ainsi la portée de l'utilisation de Google Captcha dans le blog WordPress.

7. Modifier l'URL par défaut de la page de connexion

J'ai déjà mentionné comment les pirates exploitent les paramètres par défaut définis lors de l'installation du site Web WordPress. Un autre aspect très vulnérable est l'URL de la page de connexion.

La page URL par défaut de la connexion WordPress est www.websitename.com/wp-admin

Alors, quel est le problème ici ? La meilleure approche consiste à modifier complètement la page Web de connexion du site Web WordPress. De cette façon, la plupart des pirates partiront à la toute première instance s'ils ne trouvent pas la page de connexion.

La page de changement de connexion est idéale pour l'organisation qui travaille sur le site Web WordPress et compte de nombreux utilisateurs qui se connectent et se déconnectent constamment du système.

Il existe un excellent article sur la modification de l'URL par défaut de la page de connexion sur manage wp. Je vous recommande de passer par le lien et de changer l'URL de connexion par défaut en quelque chose de différent.

Emballer

La page de connexion est le point d'entrée vers l'endroit le plus puissant de n'importe quel site Web, c'est-à-dire le tableau de bord WordPress. Depuis le tableau de bord (avec le bon privilège), vous pouvez facilement modifier tous les différents aspects du site Web. Le tableau de bord peut également être utilisé pour conquérir l'ensemble du site Web et voler des informations importantes sur les plugins, les paramètres et le contenu.

Pour protéger votre site Web contre les pirates, il est recommandé de sauvegarder régulièrement votre site Web. Généralement, les fournisseurs d'hébergement Web sauvegardent votre site Web, mais il existe une règle générale pour créer des sauvegardes par vous-même.

WordPress est une plate-forme incroyable, mais ne pas prendre soin des paramètres de sécurité de base peut facilement inciter les pirates à pénétrer dans le système. J'ai rencontré le problème de ne pas sécuriser la page de connexion et mon historique de connexion montre toujours que quelqu'un tente de se connecter. Avec l'utilisation de la tentative de limite de connexion et de Google Captcha, les fausses tentatives de connexion ont été complètement minimisées.

Avez-vous quelque chose à ajouter à l'histoire? Commentez ci-dessous et faites-le nous savoir.