方法:ハッカーからWordPressログインを保護する

公開: 2015-04-03ハッカーはすでに世界を乗っ取っています。

情報セキュリティに関する十分な統計データがあるため、システムは安全ではありません。

ハッカーは進化しており、オンラインで利用できる十分なツールとテクニックがあり、誰でも簡単にハッカーになることを教えることができます。

完全に安全なシステムはなく、すべてがハッキング可能です。 理由は簡単です。 創造性には限界がなく、システムを人間の心の道に立たせるのは困難です。 しかし、WordPressのWebサイトは、いつかハッキングされると信じているだけでは、実際に離れることはできません。

WordPressの最も弱い部分は、ログインページです。 誰もがその制限を知っており、ハッカーは特にログインページにWordPressダッシュボードへのアクセスをブルートフォース攻撃したいと考えています。 ハッカーがダッシュボードに到達すると、彼らは無限の力を持ち、ウェブサイトに簡単に大混乱を引き起こす可能性があります。

セキュリティプラグインの適切な使用、慣行、およびWordPressプラットフォームへの一時的な変更により、ハッカーによってハッキングされる可能性を減らすことができます。 これを達成するのに役立つプラグイン、チュートリアル、その他のものがたくさんあります。今日は、WordPressログインをハッカーから保護する方法を紹介します。

1.制限ログイン試行を使用します

BurteForce攻撃は一般的です—ハッカーは可能なすべての組み合わせを試し、機能する組み合わせを考え出します。 それで、どうやってそれを止めますか? ログイン試行回数を制限しますか? うん、あなたは正しい。

そして、望ましい結果を達成するには、LimitLoginAttemptsプラグインを使用するのが最善です。 プラグインには100万を超えるインストールがあり、最新の4.1.1ビルドで完全に機能します。

プラグインを使用して、ログインプロンプトに対する再試行の回数を制限できます。 違反が発生した場合、IPをブロックし、WordPressのログインページをブルートフォース攻撃しようとする試みを阻止します。

ここからログイン試行回数の制限をダウンロードしてください。

2.WordPress管理者のログインをIPアドレスで制限します

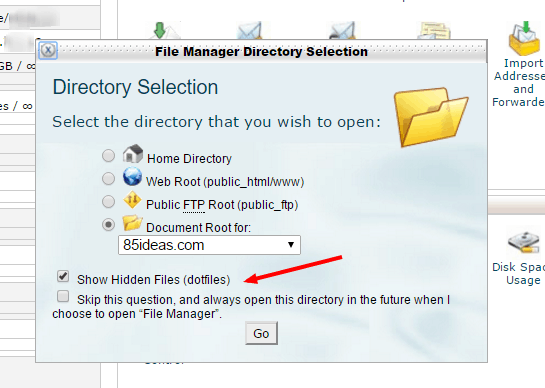

管理領域にアクセスする必要があるのがあなただけの場合は、ドメインのルートドキュメントにある.htaccessファイルにこのコードを追加して、[隠しファイルを表示する]にチェックマークが付いていることを確認します。

3.単一のIPアドレスアクセスを使用する場合:

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteCond %{REQUEST_URI} ^(.*)?wp-login\.php(.*)$ [OR]

RewriteCond %{REQUEST_URI} ^(.*)?wp-admin$

RewriteCond %{REMOTE_ADDR} !^<strong>123\.123\.123\.123</strong>$

RewriteRule ^(.*)$ - [R=403,L]

</IfModule>複数のIPアクセスを使用する場合:

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteCond %{REQUEST_URI} ^(.*)?wp-login\.php(.*)$ [OR]

RewriteCond %{REQUEST_URI} ^(.*)?wp-admin$

RewriteCond %{REMOTE_ADDR} !^<strong>123\.123\.123\.121</strong>$

RewriteCond %{REMOTE_ADDR} !^<strong>123\.123\.123\.122</strong>$

RewriteCond %{REMOTE_ADDR} !^<strong>123\.123\.123\.123</strong>$

RewriteRule ^(.*)$ - [R=403,L]

</IfModule> 123 \ .123 \ .123\.121を自分のIPアドレスに置き換える必要があることに注意してください。 わからない場合は、whatismyipaddress.comにアクセスしてください。

4.デフォルトのユーザー名をadminから別のユーザー名に変更します。

私は過去6か月間WordPressを使用していて、私が扱う何百ものWordPressクライアントを思いついたが、それらには1つの共通点がある。 ブログのユーザー名、うん、その「管理者」。

明らかな理由から、別のスーパーユーザーを作成して管理者ユーザー名を削除することをお勧めします。 あなたがこれまでにあなたの人生で作るすべてのWordPressウェブサイトのためにこの練習を続けてください。 これはあなたの貴重なブログを救うことができます。

理由は簡単です。 ハッカーは、ホスティングからWordPressブログを思い付くデフォルト設定を試します。 また、パスワード変更の必要性も押し付けられません。 デフォルトのパスワードは、ログインページのセキュリティにとってもキラーです。

次のポイントでそれについて議論しましょう。

5.クリエイティブな長いパスワードを使用する

保護にはパスワードが必要です。 覚えやすく使いやすいので、短くて甘いパスワードが大好きです。 ただし、コストがかかります。 123456、name123、schooname123などの弱いパスワードは非常に一般的であるため、ハッカーはこれを使用してログインページをブルートフォース攻撃します。 ブルートフォースディクショナリには、デフォルトでこれらすべてのパスワードが含まれており、ログインページを数分で簡単に解読できます。

では、何が良いパスワードを構成するのでしょうか?

アルファベット、特殊文字、数字を含む英数字のパスワードは、世の中で最高のパスワードです。 ただし、落とし穴があります。ユーザーは非常に単純なパスワードを作成することもできます。 たとえば、name123#の場合、ブルートフォース攻撃を使用すると、この組み合わせを簡単に解読できます。

パスワードを作成する際の人為的エラーを克服するにはどうすればよいですか?

答えは、自動パスワードジェネレータを使用することです。 最も有名なのはRandom.orgパスワードジェネレーターです。 パスワードジェネレータは、強力なパスワードを生成します。

6.GoogleCaptchaを使用する

Googleキャプチャが大好きです。 WordPressページへの基本的なログイン保護を提供します。 WordPressブログでログイン制限とGoogleキャプチャの両方を使用しています。 うまく機能することはできますが、ログイン制限プラグインよりもはるかに優れた、自動化されたブルートフォース攻撃に対する保護を提供するため、私はこれに反対します。

WordPressにはたくさんのGoogleCaptchaプラグインがありますが、BestWebSoftPluginによるGoogleCaptchaが最良の選択です。 ログインページでのGoogleキャプチャのクリーンな実装。 さらに、WordPressブログの他のフォームでプラグインを使用できるため、WordPressブログでのGoogleキャプチャの使用範囲が広がります。

7.ログインページのデフォルトURLを変更します

ハッカーがWordPressWebサイトのインストール中に設定されたデフォルト設定をどのように悪用するかについてはすでに説明しました。 非常に脆弱なもう1つの側面は、ログインページのURLです。

WordPressログインのデフォルトのURLページはwww.websitename.com/wp-adminです。

それで、ここでのキャッチは何ですか? 最善のアプローチは、WordPressWebサイトのログインWebページを完全に変更することです。 このように、ほとんどのハッカーは、ログインページを見つけられない最初のインスタンスを離れます。

ログインの変更ページは、WordPress Webサイトで作業していて、システムに常にログインおよびログアウトする多くのユーザーがいる組織に最適です。

managewpのログインページのデフォルトURLの変更に関するすばらしい記事があります。 リンクをたどって、デフォルトのログインURLを別のものに変更することをお勧めします。

要約

ログインページは、WordPressダッシュボードなど、あらゆるWebサイトで最も強力な場所へのエントリポイントです。 ダッシュボードから(適切な権限で)、Webサイトのさまざまな側面をすべて簡単に変更できます。 ダッシュボードを使用して、Webサイト全体を征服し、プラグイン、設定、およびコンテンツに関する重要な情報を盗むこともできます。

Webサイトをハッカーから保護するには、Webサイトを定期的にバックアップすることをお勧めします。 通常、ウェブホスティングプロバイダーはあなたのウェブサイトをバックアップしますが、あなた自身でバックアップを作成する一般的なルールがあります。

WordPressは素晴らしいプラットフォームですが、基本的なセキュリティ設定に注意を払わないと、ハッカーがシステムに侵入するインセンティブを簡単に与える可能性があります。 ログインページが保護されないという問題が発生しました。ログイン履歴には、誰かがログインしようとしていることが常に表示されます。ログイン制限の試行とGoogle Captchaを使用することで、誤ったログインの試行が完全に最小限に抑えられます。

ストーリーに追加するものはありますか? 以下にコメントしてお知らせください。