Résumé des vulnérabilités WordPress : octobre 2020, partie 2

Publié: 2021-03-10Un certain nombre de nouvelles vulnérabilités de plugins WordPress ont été divulguées au cours de la seconde quinzaine d'octobre. Dans cet article, nous couvrons les récentes vulnérabilités des plugins, thèmes et principaux WordPress et ce qu'il faut faire si vous exécutez l'un des plugins ou thèmes vulnérables sur votre site Web.

Le résumé des vulnérabilités WordPress est divisé en trois catégories différentes : le noyau WordPress, les plugins WordPress et les thèmes WordPress.

Vulnérabilités principales de WordPress

WordPress 5.5.2 a été publié le 29 octobre et comprenait 10 correctifs de sécurité de base WordPress.

Voici la liste des correctifs de sécurité mentionnés dans la publication de la version WordPress 5.5.2.

- Demandes de désérialisation renforcées.

- Correction pour désactiver les intégrations de spam des sites désactivés sur un réseau multisite .

- Correction d'un problème de sécurité qui pouvait conduire à un XSS à partir de variables globales.

- Correction d'un problème d'élévation des privilèges dans XML-RPC.

- Correction d'un problème d'élévation des privilèges autour des commentaires de publication via XML-RPC.

- Correction d'un problème de sécurité où une attaque DoS pouvait conduire à un RCE.

- Suppression d'une méthode pour stocker XSS dans des post-slugs.

- Suppression de la méthode pour contourner la méta protégée qui pourrait entraîner la suppression arbitraire de fichiers.

- Suppression d'une méthode pouvant conduire à CSRF.

Vulnérabilités du plugin WordPress

1. Chat en direct – Assistance en direct

Chat en direct – Les versions de support en direct inférieures à 3.2.0 présentent une vulnérabilité de contrefaçon de requête intersites.

2. Chat rapide

Toutes les versions de Quick Chat présentent une vulnérabilité de script intersites stocké non authentifié.

3. Créateur de thème enfant par Orbisius

Les versions inférieures à 1.5.2 de Child Theme Creator by Orbisius ont une vulnérabilité CSRF vers la modification/création de fichiers arbitraires.

4. Réal

Toutes les versions de Realia ont un IDOR non authentifié conduisant à une vulnérabilité de post-suppression arbitraire.

5. Commenter Appuyez sur

Les versions de Comment Press inférieures à 2.7.2 ont une vulnérabilité de script inter-frame non authentifié.

6. Super Store Finder pour WordPress

Les versions de Super Store Finder pour WordPress inférieures à 6.2 présentent une vulnérabilité de téléchargement de fichiers arbitraires non authentifiés.

7. Cartes super interactives pour WordPress

Les cartes super interactives pour les versions de WordPress inférieures à 2.0 ont une vulnérabilité de téléchargement de fichiers arbitraires non authentifiés.

8. Vitrine de super logos pour WordPress

Super Logos Showcase pour les versions WordPress inférieures à 2.3 ont une vulnérabilité de téléchargement de fichier arbitraire non authentifié.

9. Moniteur de téléchargement simple

Les versions de Simple Download Monitor inférieures à 3.8.9 ont des vulnérabilités de script intersites non authentifié et d'injection SQL.

10. Connexion

Les versions de Loginizer inférieures à 1.6.4 ont une vulnérabilité d'injection SQL non authentifiée.

11. Curseur du logo de la marque Helios Solutions

Toutes les versions du curseur de logo de marque Helios Solutions ont une vulnérabilité de téléchargement de fichier arbitraire authentifié.

12. Gestionnaire de téléchargement CM

Les versions de CM Download Manager inférieures à 2.8.0 présentent une vulnérabilité de script intersite authentifié.

13. Calendrier de réservation avancé

Les versions du calendrier de réservation avancé inférieures à 1.6.2 présentent une vulnérabilité d'injection SQL non authentifiée.

Vulnérabilités du thème WordPress

Aucune vulnérabilité de thème WordPress n'a été signalée dans la seconde moitié d'octobre.

Conseil de sécurité d'octobre : pourquoi devriez-vous enregistrer l'activité de sécurité du site Web

La journalisation de la sécurité devrait être un élément essentiel de votre stratégie de sécurité WordPress. Pourquoi?

Une journalisation et une surveillance insuffisantes peuvent entraîner un retard dans la détection d'une faille de sécurité. La plupart des études sur les violations montrent que le temps de détection d'une violation est de plus de 200 jours !Ce laps de temps permet à un attaquant de violer d'autres systèmes, de modifier, de voler ou de détruire davantage de données. Pour cette raison, la « journalisation insuffisante » a atterri dans le top 10 OWASP des risques de sécurité des applications Web.

Les journaux de sécurité WordPress présentent plusieurs avantages dans votre stratégie de sécurité globale, vous aidant à :

- Identité et arrêt des comportements malveillants.

- Repérez l'activité qui peut vous alerter d'une violation.

- Évaluez combien de dégâts ont été causés.

- Aide à la réparation d'un site piraté.

Si votre site est piraté, vous voudrez disposer des meilleures informations pour faciliter une enquête et une récupération rapides.

La bonne nouvelle est qu'iThemes Security Pro peut vous aider à mettre en œuvre la journalisation des sites Web. Les journaux de sécurité WordPress d'iThemes Security Pro suivent toutes ces activités sur le site Web pour vous :

- Attaques par force brute WordPress

- Modifications de fichiers

- Analyses de logiciels malveillants

- Activité de l'utilisateur

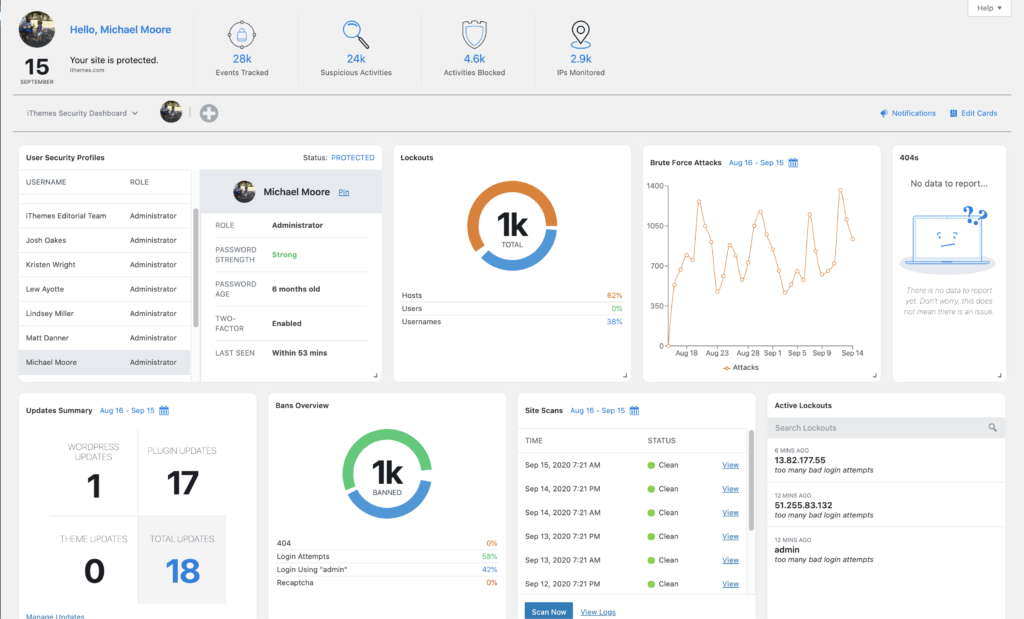

Les statistiques de vos journaux sont ensuite affichées dans un tableau de bord de sécurité WordPress en temps réel que vous pouvez consulter à partir de votre tableau de bord d'administration WordPress.

Consultez cet article sur les fonctionnalités où nous décompressons toutes les étapes d'ajout de journaux de sécurité WordPress à votre site Web à l'aide d'iThemes Security Pro.

Regarde comment ça marche

Un plugin de sécurité WordPress peut aider à sécuriser votre site Web

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 50 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec WordPress, l'authentification à deux facteurs, la protection contre la force brute, l'application stricte des mots de passe et plus encore, vous pouvez ajouter une couche de sécurité supplémentaire à votre site Web.

Obtenez iThemes Security Pro

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.