สรุปช่องโหว่ของ WordPress: ตุลาคม 2020 ตอนที่ 2

เผยแพร่แล้ว: 2021-03-10ช่องโหว่ของปลั๊กอิน WordPress ใหม่บางส่วนถูกเปิดเผยในช่วงครึ่งหลังของเดือนตุลาคม ในบทความนี้ เราจะพูดถึงปลั๊กอิน ธีม และช่องโหว่หลักของ WordPress และสิ่งที่ควรทำหากคุณใช้งานปลั๊กอินหรือธีมที่มีช่องโหว่บนเว็บไซต์ของคุณ

สรุปช่องโหว่ของ WordPress แบ่งออกเป็นสามประเภท: แกนหลักของ WordPress, ปลั๊กอิน WordPress และธีม WordPress

ช่องโหว่หลักของ WordPress

WordPress 5.5.2 เปิดตัวเมื่อวันที่ 29 ตุลาคม และรวมการแก้ไขความปลอดภัยหลัก 10 ประการของ WordPress

นี่คือรายการของการแก้ไขความปลอดภัยที่กล่าวถึงในโพสต์เผยแพร่ WordPress 5.5.2

- คำขอดีซีเรียลไลเซชันแบบแข็ง

- แก้ไขเพื่อปิดใช้งานการฝังสแปมจากไซต์ที่ถูกปิดใช้งานบนเครือข่ายหลายไซต์

- แก้ไขปัญหาด้านความปลอดภัยที่อาจนำไปสู่ XSS จากตัวแปรส่วนกลาง

- แก้ไขปัญหาการยกระดับสิทธิ์ใน XML-RPC

- แก้ไขปัญหาเกี่ยวกับการยกระดับสิทธิ์ในการแสดงความคิดเห็นผ่าน XML-RPC

- แก้ไขปัญหาด้านความปลอดภัยที่การโจมตี DoS อาจนำไปสู่ RCE

- ลบวิธีการเก็บ XSS ในโพสต์ทาก

- ลบวิธีการเพื่อเลี่ยงผ่านเมตาที่ได้รับการป้องกันที่อาจนำไปสู่การลบไฟล์โดยพลการ

- ลบวิธีการที่อาจนำไปสู่ CSRF

ช่องโหว่ของปลั๊กอิน WordPress

1. แชทสด - การสนับสนุนสด

แชทสด – เวอร์ชันการสนับสนุนสดที่ต่ำกว่า 3.2.0 มีช่องโหว่การปลอมแปลงคำขอข้ามไซต์

2. แชทด่วน

Quick Chat ทุกเวอร์ชันมีช่องโหว่ Cross-Site Scripting ที่จัดเก็บไว้โดยไม่ได้รับอนุญาต

3. ผู้สร้างธีมลูกโดย Orbisius

Child Theme Creator โดย Orbisius เวอร์ชันต่ำกว่า 1.5.2 มีช่องโหว่ CSRF to Arbitrary File Modification/Creation

4. Realia

Realia ทุกเวอร์ชันมี IDOR ที่ไม่ได้รับการพิสูจน์ตัวตนซึ่งนำไปสู่ช่องโหว่ Arbitrary Post Deletion

5. แสดงความคิดเห็น กด

ความคิดเห็นของ Press เวอร์ชันที่ต่ำกว่า 2.7.2 มีช่องโหว่ Cross-Frame Scripting ที่ไม่ผ่านการตรวจสอบสิทธิ์

6. Super Store Finder สำหรับ WordPress

Super Store Finder สำหรับ WordPress เวอร์ชันต่ำกว่า 6.2 มีช่องโหว่ Unauthenticated Arbitrary File Upload

7. Super Interactive Maps สำหรับ WordPress

Super Interactive Maps สำหรับ WordPress เวอร์ชันต่ำกว่า 2.0 มีช่องโหว่ Unauthenticated Arbitrary File Upload

8. Super Logos Showcase สำหรับ WordPress

Super Logos Showcase สำหรับ WordPress เวอร์ชันต่ำกว่า 2.3 มีช่องโหว่ Unauthenticated Arbitrary File Upload

9. การตรวจสอบการดาวน์โหลดอย่างง่าย

Simple Download Monitor เวอร์ชันต่ำกว่า 3.8.9 มีช่องโหว่ Unauthenticated Cross-Site Scripting และ SQL Injection

10. ตัวเข้าสู่ระบบ

Loginizer เวอร์ชันที่ต่ำกว่า 1.6.4 มีช่องโหว่ Unauthenticated SQL Injection

11. ตัวเลื่อนโลโก้แบรนด์ Helios Solutions

ตัวเลื่อนโลโก้แบรนด์ Helios Solutions ทุกรุ่นมีช่องโหว่ในการอัปโหลดไฟล์โดยพลการที่ตรวจสอบสิทธิ์แล้ว

12. CM Download Manager

CM Download Manager เวอร์ชันที่ต่ำกว่า 2.8.0 มีช่องโหว่ของ Authenticated Cross-Site Scripting

13. ปฏิทินการจองขั้นสูง

ปฏิทินการจองขั้นสูงเวอร์ชันต่ำกว่า 1.6.2 มีช่องโหว่ SQL Injection ที่ไม่ได้รับการพิสูจน์ตัวตน

ช่องโหว่ของธีม WordPress

ไม่มีรายงานช่องโหว่ของธีม WordPress ในช่วงครึ่งหลังของเดือนตุลาคม

เคล็ดลับความปลอดภัยเดือนตุลาคม: ทำไมคุณควรบันทึกกิจกรรมการรักษาความปลอดภัยของเว็บไซต์

การบันทึกความปลอดภัยควรเป็นส่วนสำคัญของกลยุทธ์ความปลอดภัย WordPress ของคุณ ทำไม?

การบันทึกและการตรวจสอบไม่เพียงพออาจนำไปสู่ความล่าช้าในการตรวจจับการละเมิดความปลอดภัย การศึกษาการละเมิดส่วนใหญ่แสดงให้เห็นว่าเวลาในการตรวจจับการละเมิดนั้นเกิน 200 วัน!ระยะเวลาดังกล่าวทำให้ผู้โจมตีสามารถละเมิดระบบอื่น แก้ไข ขโมย หรือทำลายข้อมูลได้มากขึ้น ด้วยเหตุนี้ “การบันทึกที่ไม่เพียงพอ” จึงเป็นความเสี่ยงด้านความปลอดภัยของเว็บแอปพลิเคชัน 10 อันดับแรกของ OWASP

บันทึกการรักษาความปลอดภัยของ WordPress มีประโยชน์หลายประการในกลยุทธ์ความปลอดภัยโดยรวมของคุณ ช่วยให้คุณ:

- ระบุตัวตนและหยุดพฤติกรรมที่เป็นอันตราย

- ระบุกิจกรรมที่สามารถเตือนคุณถึงการละเมิด

- ประเมินความเสียหายที่เกิดขึ้น

- ความช่วยเหลือในการซ่อมแซมไซต์ที่ถูกแฮ็ก

หากไซต์ของคุณถูกแฮ็ก คุณจะต้องมีข้อมูลที่ดีที่สุดเพื่อช่วยในการตรวจสอบและกู้คืนอย่างรวดเร็ว

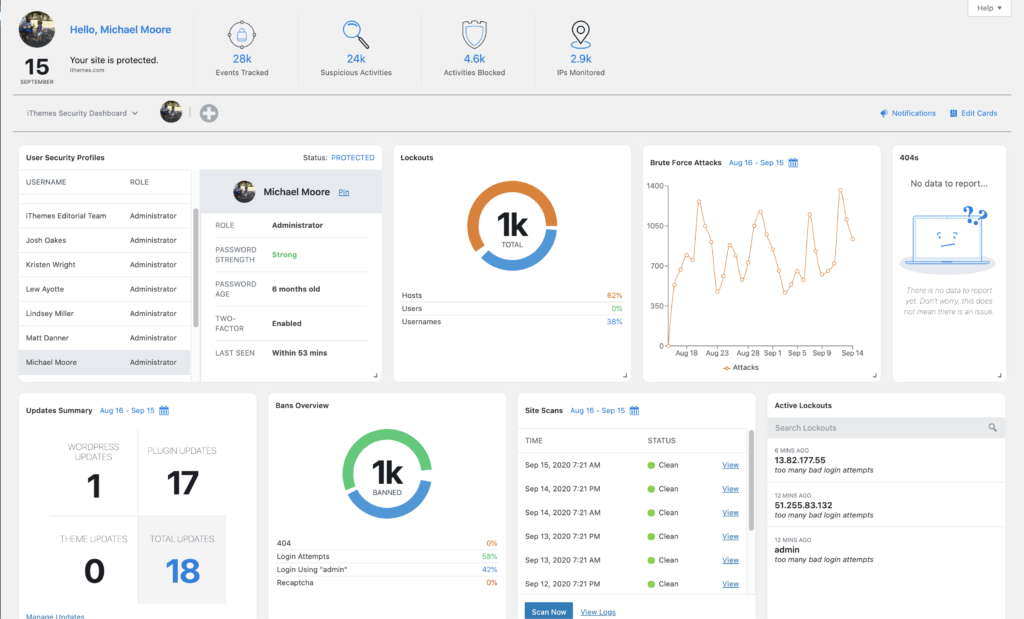

ข่าวดีก็คือ iThemes Security Pro สามารถช่วยคุณใช้งานการบันทึกเว็บไซต์ได้ บันทึกการรักษาความปลอดภัยของ WordPress ของ iThemes Security Pro ติดตามกิจกรรมเว็บไซต์เหล่านี้ทั้งหมดสำหรับคุณ:

- WordPress Brute Force Attacks

- การเปลี่ยนแปลงไฟล์

- การสแกนมัลแวร์

- กิจกรรมของผู้ใช้

สถิติจากบันทึกของคุณจะแสดงในแดชบอร์ดความปลอดภัย WordPress แบบเรียลไทม์ ซึ่งคุณสามารถดูได้จากแดชบอร์ดผู้ดูแลระบบ WordPress ของคุณ

ตรวจสอบโพสต์เด่นของฟีเจอร์นี้ที่เราแกะขั้นตอนทั้งหมดในการเพิ่มบันทึกการรักษาความปลอดภัยของ WordPress ไปยังเว็บไซต์ของคุณโดยใช้ iThemes Security Pro

ดูวิธีการทำงาน

ปลั๊กอินความปลอดภัย WordPress สามารถช่วยให้เว็บไซต์ของคุณปลอดภัย

iThemes Security Pro ปลั๊กอินความปลอดภัย WordPress ของเรามีมากกว่า 50 วิธีในการรักษาความปลอดภัยและปกป้องเว็บไซต์ของคุณจากช่องโหว่ด้านความปลอดภัยทั่วไปของ WordPress ด้วย WordPress การตรวจสอบสิทธิ์แบบสองปัจจัย การป้องกันแบบเดรัจฉาน การบังคับใช้รหัสผ่านที่รัดกุม และอื่นๆ คุณสามารถเพิ่มระดับการรักษาความปลอดภัยเพิ่มเติมให้กับเว็บไซต์ของคุณได้

รับ iThemes Security Pro

ในแต่ละสัปดาห์ Michael จะรวบรวมรายงานช่องโหว่ของ WordPress เพื่อช่วยให้เว็บไซต์ของคุณปลอดภัย ในฐานะผู้จัดการผลิตภัณฑ์ที่ iThemes เขาช่วยเราปรับปรุงรายการผลิตภัณฑ์ iThemes ต่อไป เขาเป็นคนเนิร์ดยักษ์และชอบเรียนรู้เกี่ยวกับเทคโนโลยีทุกอย่าง ทั้งเก่าและใหม่ คุณสามารถหาไมเคิลไปเที่ยวกับภรรยาและลูกสาว อ่านหนังสือหรือฟังเพลงเมื่อไม่ได้ทำงาน