Resumen de vulnerabilidades de WordPress: octubre de 2020, parte 2

Publicado: 2021-03-10Durante la segunda quincena de octubre se revelaron bastantes nuevas vulnerabilidades de plugins de WordPress. En esta publicación, cubrimos los complementos, temas y vulnerabilidades centrales recientes de WordPress y qué hacer si está ejecutando uno de los complementos o temas vulnerables en su sitio web.

El resumen de vulnerabilidades de WordPress se divide en tres categorías diferentes: núcleo de WordPress, complementos de WordPress y temas de WordPress.

Vulnerabilidades del núcleo de WordPress

WordPress 5.5.2 se lanzó el 29 de octubre e incluyó 10 correcciones de seguridad centrales de WordPress.

Aquí está la lista de correcciones de seguridad mencionadas en la publicación de lanzamiento de WordPress 5.5.2.

- Solicitudes de deserialización reforzadas.

- Corrección para deshabilitar las incrustaciones de spam de sitios deshabilitados en una red de varios sitios .

- Se solucionó un problema de seguridad que podía generar un XSS a partir de variables globales.

- Se corrigió un problema de escalada de privilegios en XML-RPC.

- Se solucionó un problema relacionado con la escalada de privilegios en torno a los comentarios de publicaciones a través de XML-RPC.

- Se corrigió un problema de seguridad en el que un ataque DoS podría conducir a RCE.

- Se eliminó un método para almacenar XSS en post slugs.

- Se eliminó el método para omitir metadatos protegidos que podrían llevar a la eliminación arbitraria de archivos.

- Se eliminó un método que podría conducir a CSRF.

Vulnerabilidades de los complementos de WordPress

1. Chat en vivo: soporte en vivo

Chat en vivo: las versiones de soporte en vivo por debajo de 3.2.0 tienen una vulnerabilidad de falsificación de solicitud entre sitios.

2. Chat rápido

Todas las versiones de Quick Chat tienen una vulnerabilidad de secuencias de comandos entre sitios almacenadas no autenticadas.

3. Creador de temas para niños de Orbisius

Las versiones de Child Theme Creator de Orbisius anteriores a la 1.5.2 tienen una vulnerabilidad de CSRF a modificación / creación arbitraria de archivos.

4. Realia

Todas las versiones de Realia tienen un IDOR no autenticado que conduce a una vulnerabilidad de eliminación de publicaciones arbitrarias.

5. Comentar Presione

Las versiones de Comment Press anteriores a la 2.7.2 tienen una vulnerabilidad de secuencias de comandos de fotogramas cruzados no autenticadas.

6. Super Store Finder para WordPress

Las versiones de Super Store Finder para WordPress inferiores a 6.2 tienen una vulnerabilidad de carga de archivos arbitrarios no autenticados.

7. Mapas súper interactivos para WordPress

Los mapas super interactivos para las versiones de WordPress anteriores a la 2.0 tienen una vulnerabilidad de carga de archivos arbitrarios no autenticados.

8. Escaparate de Super Logos para WordPress

Super Logos Showcase para las versiones de WordPress anteriores a la 2.3 tiene una vulnerabilidad de carga de archivos arbitraria no autenticada.

9. Monitor de descarga simple

Las versiones de Simple Download Monitor inferiores a 3.8.9 tienen vulnerabilidades de Cross-Site Scripting no autenticado y de inyección SQL.

10. Loginizer

Las versiones de Loginizer inferiores a 1.6.4 tienen una vulnerabilidad de inyección de SQL no autenticado.

11. Control deslizante del logotipo de la marca Helios Solutions

Todas las versiones de Helios Solutions Brand Logo Slider tienen una vulnerabilidad de carga de archivos arbitraria autenticada.

12. Administrador de descargas de CM

Las versiones de CM Download Manager anteriores a 2.8.0 tienen una vulnerabilidad de secuencias de comandos entre sitios autenticadas.

13. Calendario de reservas avanzado

Las versiones de Advanced Booking Calendar por debajo de la 1.6.2 tienen una vulnerabilidad de inyección SQL no autenticada.

Vulnerabilidades del tema de WordPress

No se han reportado vulnerabilidades en el tema de WordPress en la segunda quincena de octubre.

Consejo de seguridad de octubre: por qué debería registrar la actividad de seguridad del sitio web

El registro de seguridad debe ser una parte esencial de su estrategia de seguridad de WordPress. ¿Por qué?

Un registro y una supervisión insuficientes pueden provocar un retraso en la detección de una infracción de seguridad. La mayoría de los estudios de infracciones muestran que el tiempo para detectar una infracción es de más de 200 días.Esa cantidad de tiempo le permite a un atacante violar otros sistemas, modificar, robar o destruir más datos. Por esta razón, "registro insuficiente" aterrizó en el top 10 de OWASP de riesgos de seguridad de aplicaciones web.

Los registros de seguridad de WordPress tienen varios beneficios en su estrategia de seguridad general, y lo ayudan a:

- Identificar y detener comportamientos maliciosos.

- Detecte actividad que pueda alertarle de una infracción.

- Evalúe cuánto daño se hizo.

- Ayuda en la reparación de un sitio pirateado.

Si su sitio es pirateado, querrá tener la mejor información para ayudar en una investigación y recuperación rápidas.

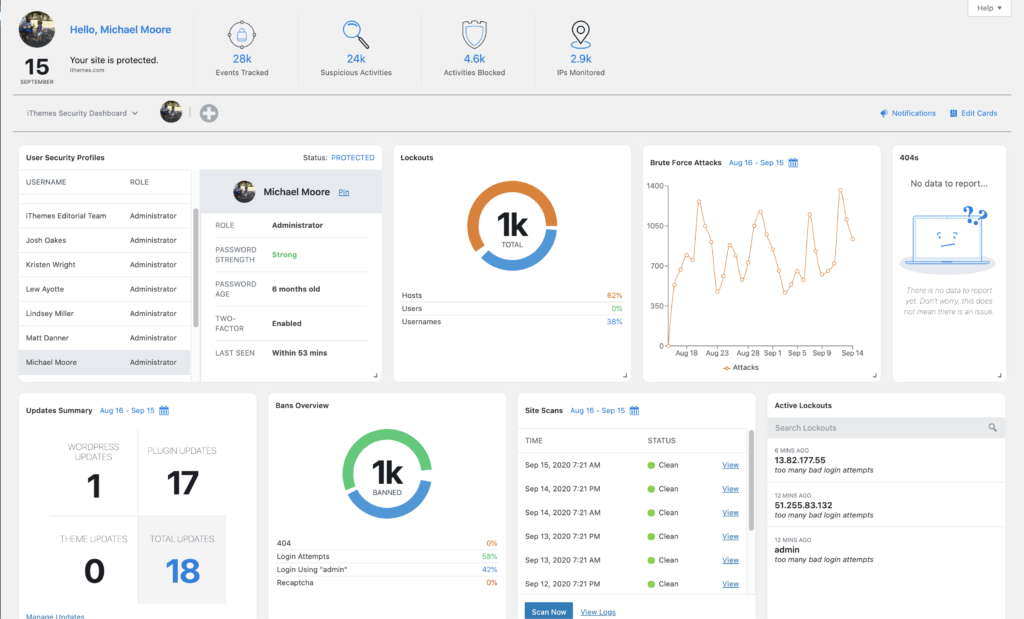

La buena noticia es que iThemes Security Pro puede ayudarlo a implementar el registro de sitios web. Los registros de seguridad de WordPress de iThemes Security Pro rastrean todas estas actividades del sitio web por usted:

- Ataques de fuerza bruta de WordPress

- Cambios de archivo

- Escaneos de malware

- Actividad del usuario

Las estadísticas de sus registros se muestran en un panel de seguridad de WordPress en tiempo real que puede ver desde su panel de administración de WordPress.

Eche un vistazo a esta publicación destacada de características donde desglosamos todos los pasos para agregar registros de seguridad de WordPress a su sitio web utilizando iThemes Security Pro.

Mira como funciona

Un complemento de seguridad de WordPress puede ayudar a proteger su sitio web

iThemes Security Pro, nuestro complemento de seguridad de WordPress, ofrece más de 50 formas de asegurar y proteger su sitio web de las vulnerabilidades de seguridad comunes de WordPress. Con WordPress, autenticación de dos factores, protección de fuerza bruta, aplicación de contraseña sólida y más, puede agregar una capa adicional de seguridad a su sitio web.

Obtén iThemes Security Pro

Cada semana, Michael elabora el Informe de vulnerabilidad de WordPress para ayudar a mantener sus sitios seguros. Como Product Manager en iThemes, nos ayuda a seguir mejorando la línea de productos de iThemes. Es un nerd gigante y le encanta aprender sobre tecnología, tanto antigua como nueva. Puede encontrar a Michael pasando el rato con su esposa e hija, leyendo o escuchando música cuando no está trabajando.