Raccolta delle vulnerabilità di WordPress: ottobre 2020, parte 2

Pubblicato: 2021-03-10Durante la seconda metà di ottobre sono state rivelate alcune nuove vulnerabilità dei plugin di WordPress. In questo post, trattiamo i recenti plug-in, temi e vulnerabilità principali di WordPress e cosa fare se stai eseguendo uno dei plug-in o temi vulnerabili sul tuo sito web.

Il riepilogo delle vulnerabilità di WordPress è diviso in tre diverse categorie: core di WordPress, plugin di WordPress e temi di WordPress.

Vulnerabilità principali di WordPress

WordPress 5.5.2 è stato rilasciato il 29 ottobre e includeva 10 correzioni di sicurezza di base di WordPress.

Ecco l'elenco delle correzioni di sicurezza menzionate nel post di rilascio di WordPress 5.5.2.

- Richieste di deserializzazione rafforzate.

- Risolto il problema con la disabilitazione degli incorporamenti di spam da siti disabilitati su una rete multisito .

- Risolto un problema di sicurezza che poteva portare a un XSS dalle variabili globali.

- Risolto un problema di escalation dei privilegi in XML-RPC.

- Risolto un problema relativo all'escalation dei privilegi relativi ai commenti dei post tramite XML-RPC.

- Risolto un problema di sicurezza per cui un attacco DoS poteva portare a RCE.

- Rimosso un metodo per memorizzare XSS in post slug.

- Rimosso il metodo per bypassare i meta protetti che potrebbero portare alla cancellazione arbitraria dei file.

- Rimosso un metodo che potrebbe portare a CSRF.

Vulnerabilità del plugin WordPress

1. Chat dal vivo – Supporto dal vivo

Live Chat – Le versioni con supporto live inferiori alla 3.2.0 presentano una vulnerabilità Cross-Site Request Forgery.

2. Chat veloce

Tutte le versioni di Quick Chat presentano una vulnerabilità di scripting cross-site archiviato non autenticato.

3. Creatore di temi per bambini di Orbisius

Le versioni di Child Theme Creator di Orbisius inferiori alla 1.5.2 presentano una vulnerabilità da CSRF a modifica/creazione arbitraria di file.

4. Realia

Tutte le versioni di Realia hanno un IDOR non autenticato che porta alla vulnerabilità di cancellazione arbitraria.

5. Commento Premere

Commento Le versioni di stampa inferiori alla 2.7.2 presentano una vulnerabilità di scripting cross-frame non autenticato.

6. Super Store Finder per WordPress

Super Store Finder per le versioni di WordPress inferiori alla 6.2 presentano una vulnerabilità di caricamento file arbitrario non autenticato.

7. Mappe super interattive per WordPress

Le mappe super interattive per le versioni di WordPress inferiori alla 2.0 presentano una vulnerabilità di caricamento file arbitrario non autenticato.

8. Vetrina Super Logos per WordPress

Super Logos Showcase per le versioni di WordPress inferiori alla 2.3 presentano una vulnerabilità di caricamento file arbitrario non autenticato.

9. Monitor di download semplice

Le versioni di Simple Download Monitor inferiori alla 3.8.9 presentano un Cross-Site Scripting non autenticato e vulnerabilità SQL Injection.

10. Login

Le versioni del Loginizer precedenti alla 1.6.4 presentano una vulnerabilità SQL Injection non autenticata.

11. Dispositivo di scorrimento del logo del marchio Helios Solutions

Tutte le versioni di Helios Solutions Brand Logo Slider presentano una vulnerabilità Authenticated Arbitrary File Upload.

12. Gestione download CM

Le versioni di CM Download Manager inferiori alla 2.8.0 presentano una vulnerabilità Authenticated Cross-Site Scripting.

13. Calendario delle prenotazioni anticipate

Le versioni di Advanced Booking Calendar precedenti alla 1.6.2 presentano una vulnerabilità di iniezione SQL non autenticata.

Vulnerabilità dei temi WordPress

Non sono state segnalate vulnerabilità del tema WordPress nella seconda metà di ottobre.

Suggerimento per la sicurezza di ottobre: perché dovresti registrare l'attività di sicurezza del sito web?

La registrazione della sicurezza dovrebbe essere una parte essenziale della tua strategia di sicurezza di WordPress. Come mai?

La registrazione e il monitoraggio insufficienti possono portare a un ritardo nel rilevamento di una violazione della sicurezza. La maggior parte degli studi sulle violazioni mostra che il tempo per rilevare una violazione è di oltre 200 giorni!Tale lasso di tempo consente a un utente malintenzionato di violare altri sistemi, modificare, rubare o distruggere più dati. Per questo motivo, la "registrazione insufficiente" è arrivata nella top 10 di OWASP dei rischi per la sicurezza delle applicazioni web.

I log di sicurezza di WordPress hanno diversi vantaggi nella tua strategia di sicurezza complessiva, aiutandoti a:

- Identità e fermare il comportamento dannoso.

- Individua l'attività che può avvisarti di una violazione.

- Valuta quanto danno è stato fatto.

- Aiuto nella riparazione di un sito violato.

Se il tuo sito viene violato, vorrai avere le migliori informazioni per aiutarti in un'indagine e un ripristino rapidi.

La buona notizia è che iThemes Security Pro può aiutarti a implementare la registrazione del sito web. I registri di sicurezza di WordPress di iThemes Security Pro tengono traccia di tutte queste attività del sito Web per te:

- Attacchi di forza bruta di WordPress

- Modifiche ai file

- Scansioni malware

- Attività dell'utente

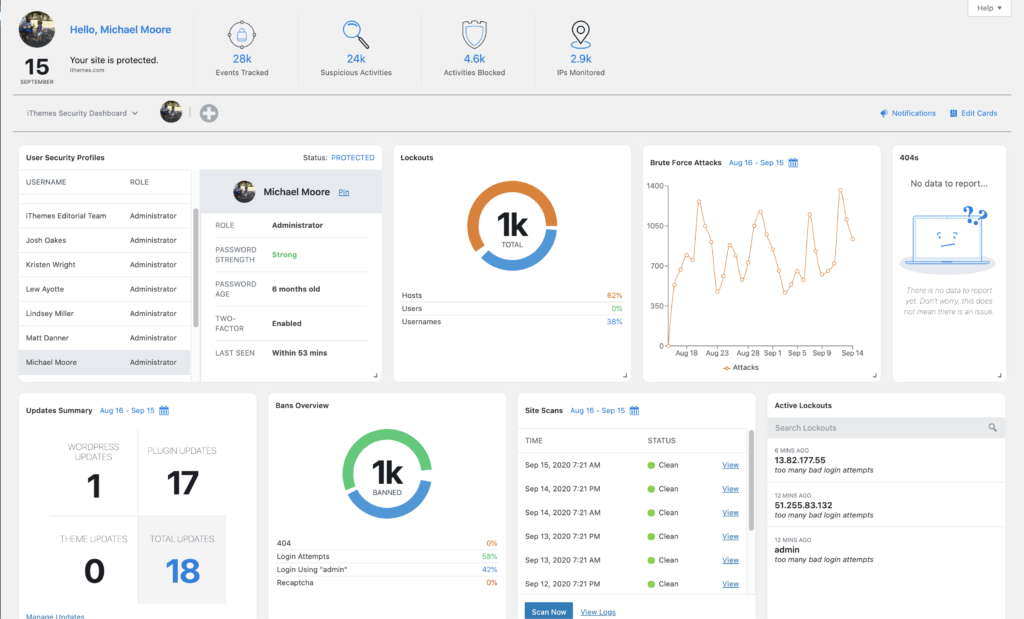

Le statistiche dei tuoi log vengono quindi visualizzate in una dashboard di sicurezza di WordPress in tempo reale che puoi visualizzare dalla dashboard di amministrazione di WordPress.

Dai un'occhiata a questo post in evidenza sulle funzionalità in cui decomprimiamo tutti i passaggi per aggiungere i registri di sicurezza di WordPress al tuo sito Web utilizzando iThemes Security Pro.

Vedere come funziona

Un plugin di sicurezza per WordPress può aiutarti a proteggere il tuo sito web

iThemes Security Pro, il nostro plug-in di sicurezza per WordPress, offre oltre 50 modi per proteggere e proteggere il tuo sito Web dalle vulnerabilità di sicurezza comuni di WordPress. Con WordPress, l'autenticazione a due fattori, la protezione dalla forza bruta, l'imposizione di password complesse e altro ancora, puoi aggiungere un ulteriore livello di sicurezza al tuo sito web.

Ottieni iThemes Security Pro

Ogni settimana, Michael mette insieme il Rapporto sulla vulnerabilità di WordPress per aiutare a mantenere i tuoi siti al sicuro. In qualità di Product Manager di iThemes, ci aiuta a continuare a migliorare la gamma di prodotti iThemes. È un nerd gigante e ama imparare tutto ciò che è tecnologico, vecchio e nuovo. Puoi trovare Michael che esce con sua moglie e sua figlia, leggendo o ascoltando musica quando non lavora.