iThemes Security Pro Feature Spotlight – WordPress-Sicherheitsprotokolle

Veröffentlicht: 2021-06-23In den Feature-Spotlight-Beiträgen werden wir eine Funktion des iThemes Security Pro-Plugins hervorheben und ein wenig darüber erzählen, warum wir die Funktion entwickelt haben, für wen die Funktion gedacht ist und wie die Funktion verwendet wird.

Heute werden wir die WordPress-Sicherheitsprotokolle von iThemes Security Pro behandeln, eine großartige Möglichkeit, Sicherheitsereignisse auf Ihrer Website zu verfolgen.

Warum wir die WordPress-Sicherheitsprotokolle entwickelt haben

Die Protokollierung ist ein wesentlicher Bestandteil Ihrer WordPress-Sicherheitsstrategie. Eine unzureichende Protokollierung und Überwachung kann zu einer Verzögerung bei der Erkennung einer Sicherheitsverletzung führen. Die meisten Studien zu Sicherheitsverletzungen zeigen, dass die Zeit zur Erkennung einer Sicherheitsverletzung über 200 Tage beträgt! Diese Zeitspanne ermöglicht es einem Angreifer, in andere Systeme einzudringen, weitere Daten zu modifizieren, zu stehlen oder zu zerstören. Aus diesen Gründen landete Insufficient Logging in den OWASP Top 10 der Sicherheitsrisiken für Webanwendungen.

WordPress-Sicherheitsprotokolle haben mehrere Vorteile in Ihrer gesamten Sicherheitsstrategie.

- Identifizieren und böswilliges Verhalten stoppen.

- Erkennen Sie Aktivitäten, die Sie auf eine Sicherheitsverletzung aufmerksam machen können.

- Bewerten Sie, wie viel Schaden angerichtet wurde.

- Hilfe bei der Reparatur einer gehackten Website.

Wenn Ihre Website gehackt wird, möchten Sie die besten Informationen haben, um eine schnelle Untersuchung und Wiederherstellung zu unterstützen.

Was sind WordPress-Sicherheitsprotokolle?

WordPress-Sicherheitsprotokolle in iThemes Security Pro verfolgen wichtige Sicherheitsereignisse, die auf Ihrer Website auftreten. Diese Ereignisse müssen unbedingt überwacht werden, um anzuzeigen, ob oder wann eine Sicherheitsverletzung auftritt.

Die Sicherheitsprotokolle Ihrer Website sind ein wesentlicher Bestandteil jeder Sicherheitsstrategie. Die in diesen Aufzeichnungen enthaltenen Informationen können verwendet werden, um böswillige Akteure auszusperren, eine unerwünschte Änderung auf der Website hervorzuheben und den Eintrittspunkt eines erfolgreichen Angriffs zu identifizieren und zu beheben.

Von iThemes Security verfolgte und protokollierte Sicherheitsereignisse

Hier ist ein Blick auf die Sicherheitsereignisse, die vom iThemes Security Pro-Plugin verfolgt werden.

1. WordPress Brute-Force-Angriffe

Brute-Force-Angriffe beziehen sich auf die Trial-and-Error-Methode, mit der Benutzernamen und Passwörter entdeckt werden, um sich in eine Website zu hacken. WordPress verfolgt keine Anmeldeaktivitäten von Benutzern, daher ist in WordPress nichts eingebaut, um Sie vor einem Brute-Force-Angriff zu schützen. Es liegt an Ihnen, Ihre Anmeldesicherheit zu überwachen, um Ihre WordPress-Site zu schützen.

Glücklicherweise ist ein Brute-Force-Angriff nicht sehr ausgefeilt und in Ihren Protokollen ziemlich einfach zu identifizieren. Sie müssen den Benutzernamen und die IP-Adresse aufzeichnen, mit der versucht wird, sich anzumelden und ob die Anmeldung erfolgreich war. Wenn Sie feststellen, dass ein einzelner Benutzername oder eine einzelne IP-Adresse aufeinanderfolgende fehlgeschlagene Anmeldeversuche hat, sind Sie wahrscheinlich einem Brute-Force-Angriff ausgesetzt.

Die lokale Brute-Force-Schutzfunktion von iThemes Security Pro verfolgt ungültige Anmeldeversuche durch eine Host-/IP-Adresse oder einen Benutzernamen. Sobald eine IP oder ein Benutzername zu viele aufeinanderfolgende fehlgeschlagene Anmeldeversuche unternommen hat, werden sie gesperrt und können für einen bestimmten Zeitraum keine weiteren Versuche unternehmen.

Beachten Sie, dass es keine Möglichkeit gibt, einen Angriff auf Ihre Website zu verhindern. Durch die Überwachung ungültiger Anmeldeversuche können Sie jedoch verhindern, dass diese Angriffe erfolgreich sind.

iThemes Security Pro ist großartig darin, Bösewichte auszusperren. Wenn jedoch ein Bösewicht den Benutzernamen Bob bei einem Brute-Force-Angriff verwendet und Bob ein tatsächlicher Benutzer der Site ist, würde Bob leider zusammen mit dem Angreifer ausgesperrt.

Auch wenn es sich gut anfühlt, Bösewichte davon abzuhalten, in eine Website einzudringen, mögen wir es nicht, wenn die Sicherheit die Erfahrung echter Benutzer beeinträchtigt. Wir haben Magic Links erstellt, um es legitimen Benutzern zu ermöglichen, die Sperrung des Benutzernamens zu umgehen, während der Brute-Force-Angreifer gesperrt bleibt.

2. Dateiänderungen

Selbst wenn Sie die Best Practices für WordPress-Sicherheit befolgen, besteht immer noch die Möglichkeit, dass Ihre Website kompromittiert wird. Eine Kompromittierung bedeutet, dass ein Hacker Ihre Website verletzt und mit Malware infiziert hat.

Eine Sicherheitsverletzung liegt vor, wenn sich ein Cyberkrimineller unbefugten Zugriff auf Ihre Website oder Ihren Server verschaffen kann. Sicherheitsverletzungen können auf viele verschiedene Arten passieren, da Hacker einige der häufigsten WordPress-Sicherheitsprobleme ausnutzen. Von der Ausführung veralteter Versionen von Plugins und Themes bis hin zu komplizierteren SQL-Injections kann selbst den wachsamsten Site-Besitzern eine Sicherheitsverletzung passieren.

Die Zeit zum Erkennen einer Sicherheitsverletzung ist ein kritischer Faktor bei der Säuberung einer infizierten Website. Leider kann ein Hacker Ihrer Website, Ihren Kunden und Ihnen umso mehr Schaden zufügen, je länger Sie brauchen, um einen Verstoß zu bemerken. Eine Malware kann in 200 Tagen einen unglaublichen Schaden anrichten. Aus diesem Grund ist es so wichtig, die Zeit zu verkürzen, die benötigt wird, um eine Sicherheitsverletzung zu erkennen.

Während die Art des Schadens, den Malware auf Ihrer Website anrichtet, sehr unterschiedlich ist, kann ihre Wirkung auf eines oder eine Kombination der folgenden drei Dinge reduziert werden.

- Dateien hinzufügen – Malware in Form von Spyware kann eine schädliche Datei hinzufügen, die die Tastatureingaben Ihrer Kunden aufzeichnet, während sie ihre Kreditkarteninformationen eingeben.

- Dateien entfernen – Einige Malware entfernt eine legitime Datei und ersetzt sie durch eine schädliche Datei mit demselben Namen.

- Dateien ändern – Malware versucht, ihren bösartigen Code zu verbergen, indem sie ihn in einer vorhandenen Datei versteckt, die sie ändert.

Der Schlüssel zum schnellen Erkennen einer Sicherheitsverletzung ist die Überwachung von Dateiänderungen auf Ihrer Website. Die Funktion zur Erkennung von Dateiänderungen in iThemes Security Pro scannt die Dateien Ihrer Website und warnt Sie, wenn Änderungen auf Ihrer Website auftreten.

3. Malware-Scans

Sie sollten nicht nur Malware-Scans durchführen, sondern auch die Ergebnisse jedes Malware-Scans in Ihren WordPress-Sicherheitsprotokollen aufzeichnen. Einige Sicherheitsprotokolle zeichnen nur Scanergebnisse auf, die Malware gefunden haben, aber das reicht nicht aus. Es ist wichtig, so schnell wie möglich über einen Verstoß gegen Ihre Website informiert zu werden. Je länger es dauert, bis Sie von einem Hack erfahren, desto mehr Schaden wird er anrichten.

Es fühlt sich zwar gut an, dass sich die Geschichte eines proaktiven Sicherheitsansatzes auszahlt, aber das ist nur ein Bonus und nicht der Grund, jeden Malware-Scan aufzuzeichnen. Wenn Sie Ihre geplanten Scans nicht dokumentieren, können Sie nicht feststellen, ob Scanfehler aufgetreten sind. Wenn Sie fehlgeschlagene Scans nicht aufzeichnen, könnten Sie denken, dass Ihre Website täglich auf Malware überprüft wird, aber in Wirklichkeit wird der Scan nicht abgeschlossen.

4. Benutzeraktivität

Die Aufzeichnung der Benutzeraktivität in Ihren WordPress-Sicherheitsprotokollen kann nach einem erfolgreichen Angriff Ihre Rettung sein.

Wenn Sie die richtige Benutzeraktivität überwachen, kann es Sie durch die Zeitleiste eines Hacks führen und alles anzeigen, was der Hacker geändert hat, vom Hinzufügen neuer Benutzer bis zum Hinzufügen unerwünschter Pharmawerbung auf Ihrer Website.

iThemes Security Pro überwacht 5 Arten von Benutzeraktivitäten:

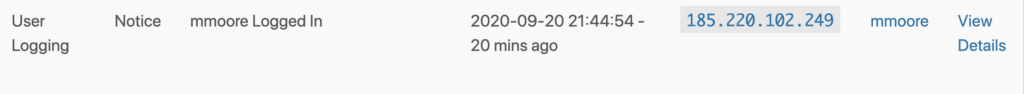

1. Anmelden / Abmelden

Die erste Art der protokollierten Benutzeraktivität ist, wenn sich Benutzer bei Ihrer Website an- und abmelden und von wo aus. Die Überwachung von Zeit und Ort der Benutzeranmeldungen kann Ihnen helfen, einen kompromittierten Benutzer zu erkennen. Hat sich dieser Benutzer zu einem ungewöhnlichen Zeitpunkt oder von einem neuen Ort aus angemeldet? Wenn ja, können Sie Ihre Untersuchung mit ihnen beginnen.

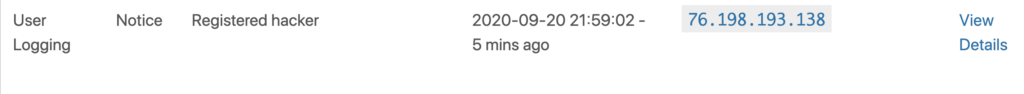

2. Benutzererstellung / Registrierung

Die nächste Aktivität, die Sie protokollieren sollten, ist die Erstellung von Benutzern, insbesondere die Erstellung von Administratorbenutzern. Wenn ein Hacker einen legitimen Benutzer kompromittieren kann, kann er seinen eigenen Admin-Benutzer erstellen, um zu versuchen, verdeckt zu werden. Es ist leicht für Sie, etwas Seltsames mit Ihrem Konto zu bemerken, aber es ist viel schwieriger, bösartige Aktivitäten bei einem anderen Benutzer zu identifizieren.

Die Überwachung der Benutzerregistrierung ist ebenfalls unerlässlich. Einige Schwachstellen ermöglichen es Hackern, die standardmäßige neue Benutzerrolle von einem Abonnenten in einen Administrator zu ändern.

Wenn Sie die Benutzerprotokollierung nur so eingestellt haben, dass sie die Aktivität von Administratorbenutzern überwacht, wird nur die Registrierung neuer Admin-Benutzer in den Sicherheitsprotokollen aufgezeichnet. Wenn Sie also jemals einen neu registrierten Benutzer in Ihren Sicherheitsprotokollen sehen, ist etwas schief gelaufen.

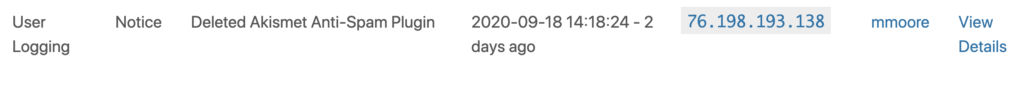

3. Hinzufügen und Entfernen von Plugins

Es ist wichtig, festzuhalten, wer Plugins hinzufügt und entfernt. Sobald Ihre Website gehackt wurde, kann der Angreifer leicht sein benutzerdefiniertes Plugin hinzufügen, um bösartigen Code in die Website einzuschleusen.

Auch wenn ein Hacker keinen Zugriff auf Ihren Server oder Ihre Datenbank hat, kann er möglicherweise dennoch Änderungen über Ihr WordPress-Dashboard vornehmen. Mit einem Plugin können sie Weiterleitungen zu Ihrer Website hinzufügen, um sie in ihrer nächsten Spamvertize-Kampagne zu verwenden, oder Malware in Ihre Datenbank einschleusen. Nachdem ihr bösartiger Code ausgeführt wurde, können sie das Plugin löschen, um Beweise für ihr Verbrechen zu entfernen. Zum Glück werden wir nichts davon verpassen, da alles in unseren WordPress-Sicherheitsprotokollen dokumentiert wurde.

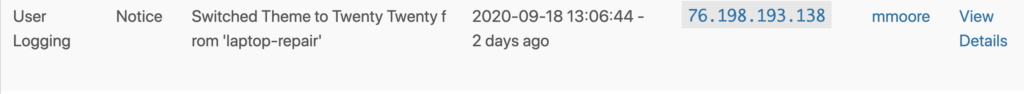

4. Themen wechseln

Eine weitere Benutzeraktivität, die von der Benutzerprotokollierung von iThemes Security Pro überwacht wird, besteht darin, dass jemand das Thema der Website wechselt. Wenn Sie jemals feststellen, dass sich Ihr Theme unerwartet geändert hat, können Sie in Ihren WordPress-Sicherheitsprotokollen nachsehen, wer die Änderung vorgenommen hat.

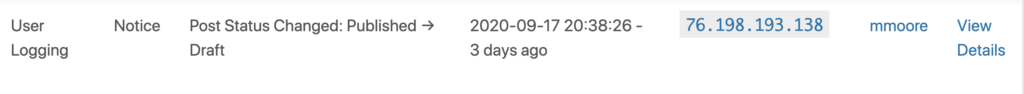

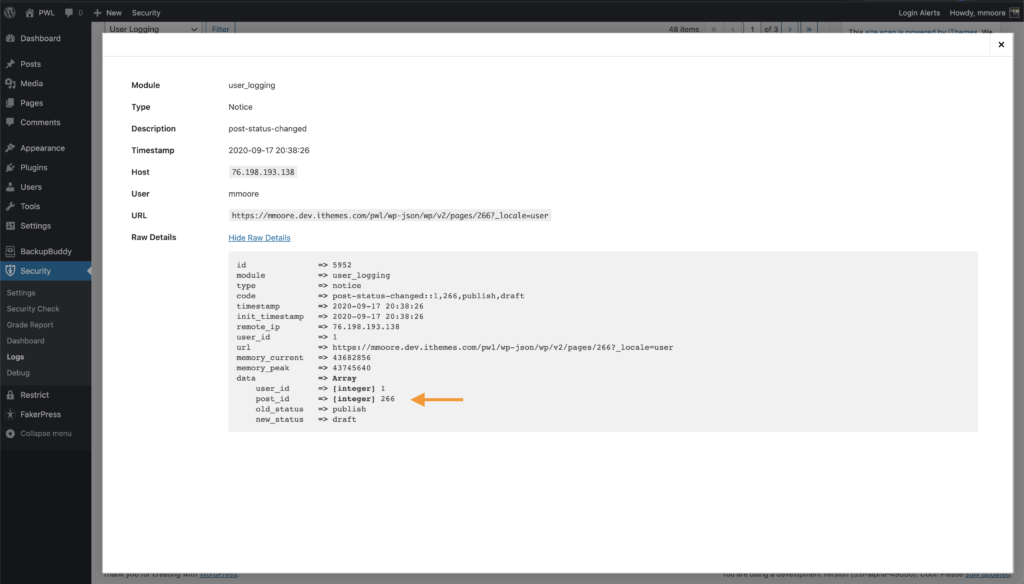

5. Änderungen an Beiträgen und Seiten

Schließlich möchten Sie alle Änderungen an Ihrem Beitrag und Ihren Seiten überwachen. Wurden Links hinzugefügt, um Ihren Datenverkehr an andere Websites weiterzuleiten? Die Überwachung von Beiträgen und Seiten kann Ihnen dabei helfen, peinliche Seiten oder bösartige Links zu finden, die Ihrer Website nach einer Sicherheitsverletzung hinzugefügt wurden.

Um herauszufinden, welcher Beitrag geändert wurde, klicken Sie auf die Links „ Details anzeigen“, um die Beitrags-ID zu finden.

So verwenden Sie WordPress-Sicherheitsprotokolle

Aktivieren Sie die folgenden Funktionen in iThemes Security Pro, um Ihre Sicherheitsprotokolle optimal zu nutzen:

- Lokaler Brute-Force-Schutz

- Gesperrte Benutzer

- Datenbanksicherungen

- Erkennung von Dateiänderungen

- Planung von Malware-Scans

- Benutzerprotokollierung

- Versionsverwaltung

- reCaptcha

- Vertrauenswürdige Geräte

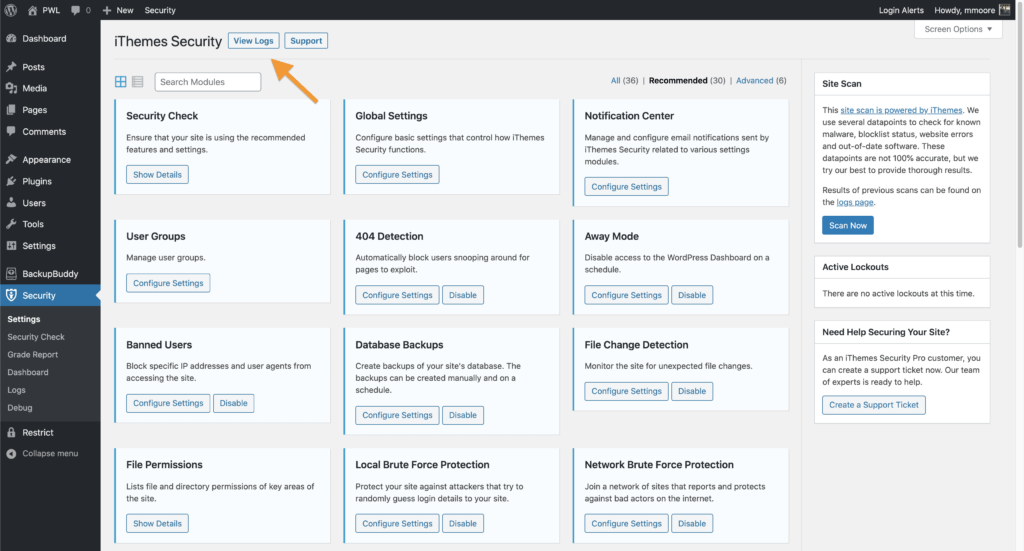

Um Ihre WordPress-Sicherheitsprotokolle anzuzeigen, klicken Sie oben in Ihren Sicherheitseinstellungen auf die Schaltfläche Protokolle anzeigen.

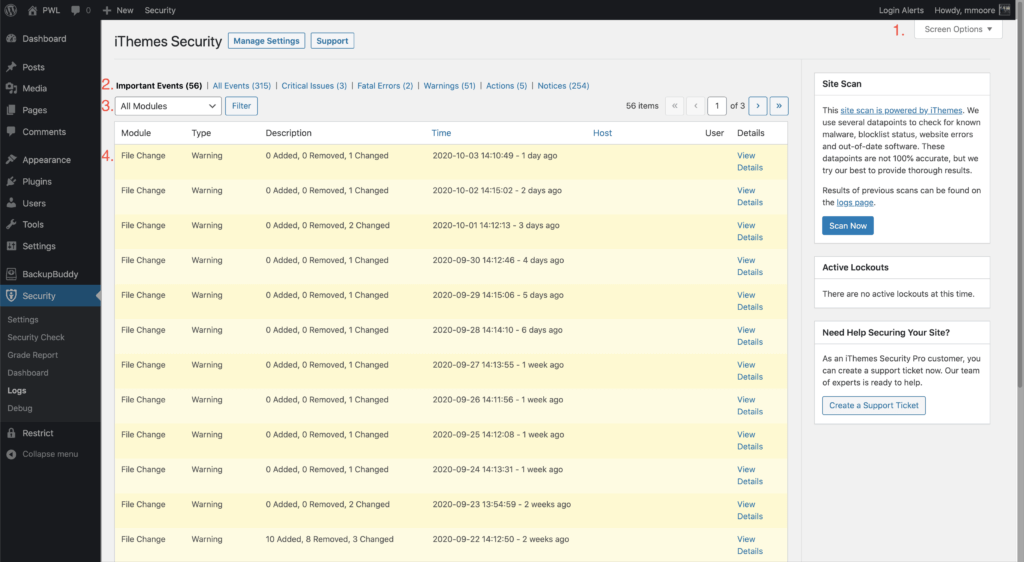

Schauen wir uns nun die Protokollseite von iThemes Security Pro genauer an.

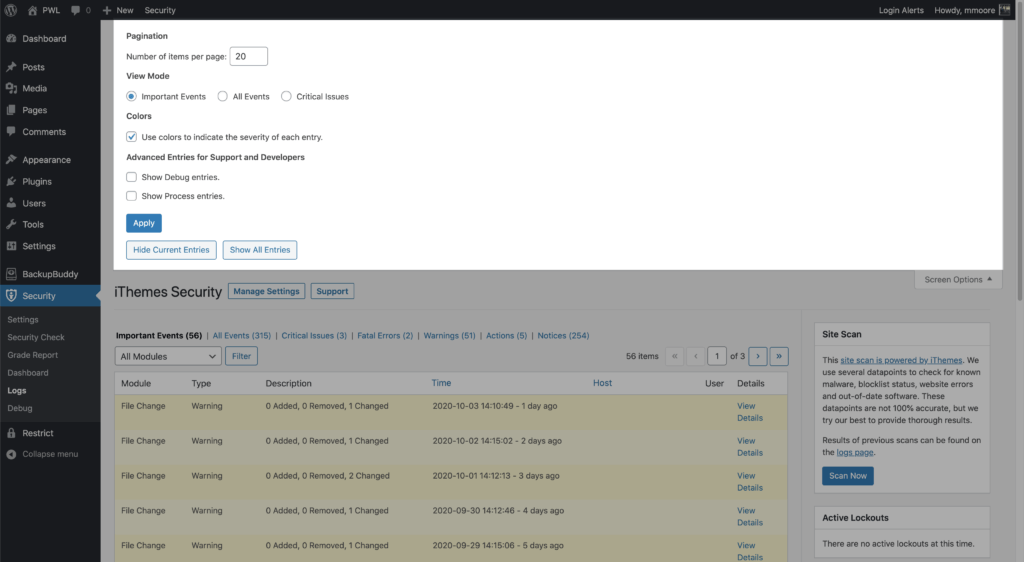

1. Bildschirmoptionen

Wenn Sie auf die Schaltfläche Bildschirmoptionen klicken, werden Optionen angezeigt, mit denen Sie Ihre WordPress-Sicherheitsprotokolle anpassen können.

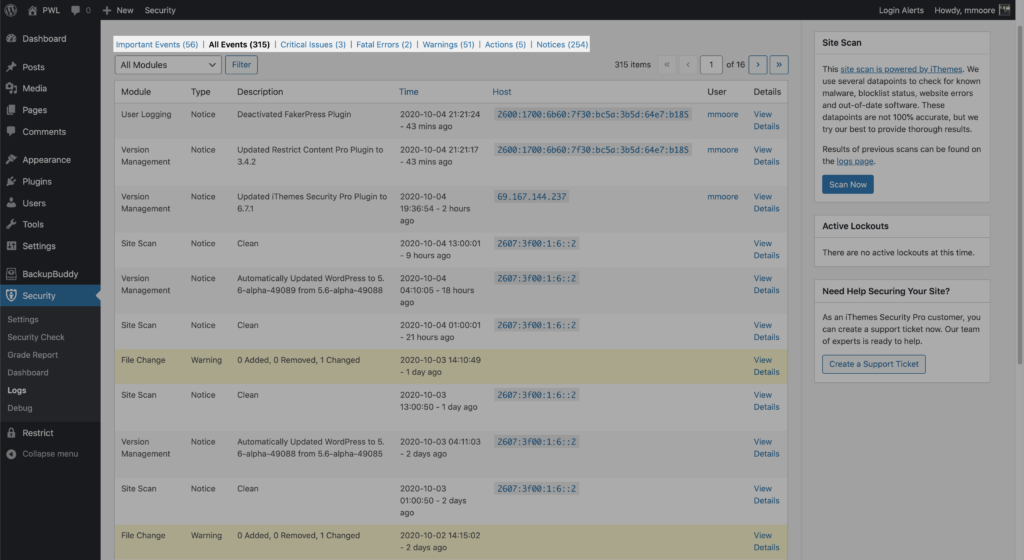

2. Log-Links

Wenn Sie auf einen Protokolllink klicken, werden Ereignisse angezeigt, die mit dem Protokolltyp des Links verbunden sind. Wenn Sie beispielsweise auf den Link Alle Ereignisse klicken, werden alle aufgezeichneten Sicherheitsereignisse angezeigt.

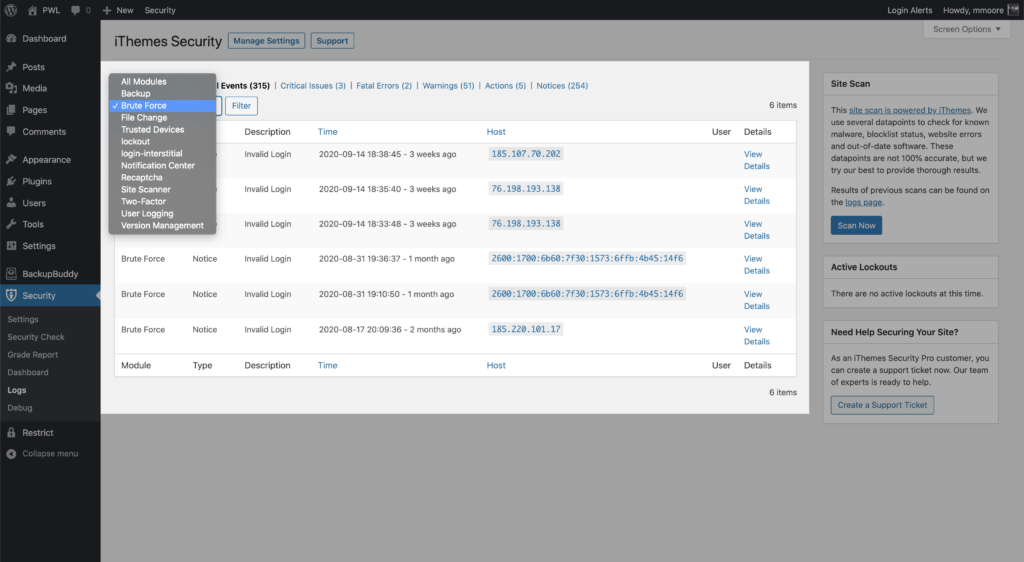

3. Modulfilter

Mit dem Modulfilter können Sie Ereignisse anzeigen, die von einem bestimmten Sicherheitsmodul aufgezeichnet wurden. Wenn Sie beispielsweise Brute Force aus dem Dropdown-Menü auswählen und auf die Schaltfläche Filter klicken, werden nur aufgezeichnete Brute-Force-Ereignisse angezeigt.

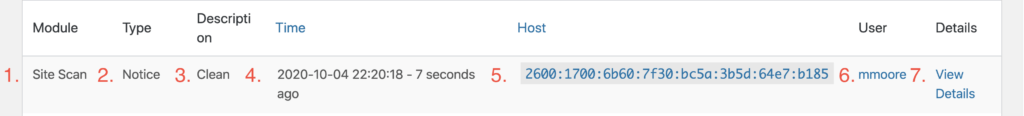

4. Log-Eintrag

Ein Protokolleintrag zeigt wichtige Informationen zu einem aufgezeichneten Ereignis an.

- Modul – Die Sicherheitseinstellung, die den Protokolleintrag aufgezeichnet hat.

- Typ – Der Ereignistyp, der dem Protokolleintrag zugeordnet ist.

- Beschreibung – Eine einfache Beschreibung des Protokolleintrags.

- Zeit – Wenn die Sicherheitsprotokolle das Ereignis aufgezeichnet haben.

- Host – Die IP, die das Ereignis ausgelöst hat.

- Benutzer – Der Benutzer, der das Ereignis ausgelöst hat.

- Details – Klicken Sie auf den Link Details anzeigen, um zusätzliche Protokolldetails anzuzeigen.

Sehen Sie sich Ihre Sicherheitsprotokolle visuell an: Das WordPress-Sicherheits-Dashboard

Wenn Sie zu den Leuten gehören, die beim Versuch, in Sicherheitsprotokollen gespeicherte Daten zu analysieren, ein wenig überfordert sind, sind Sie nicht allein. Wir haben von so vielen von Ihnen gehört, die dachten, das Durchsuchen Ihrer Sicherheitsprotokolle sei zeitaufwändig und manchmal kann es schwierig sein, die in den Protokollen gespeicherten Informationen zu verstehen.

Vor diesem Hintergrund wollten wir Benutzern von iThemes Security Pro eine einfache und schnelle Möglichkeit bieten, die Sicherheitsaktivitäten und den Zustand ihrer WordPress-Website zu sehen, ohne ihre Protokolle durchsuchen zu müssen.

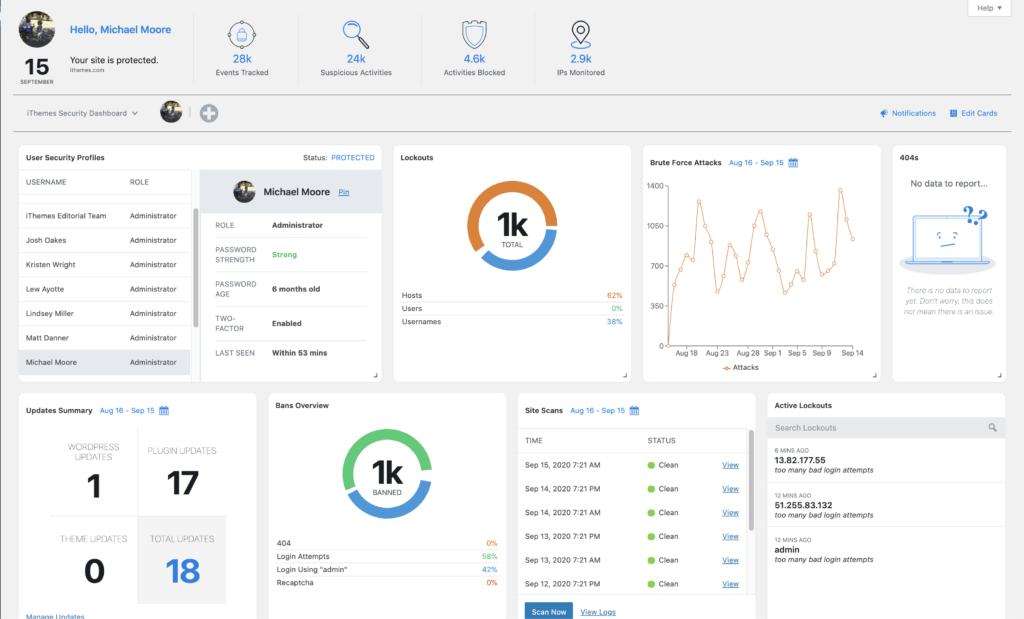

iThemes Security Pro enthält auch ein WordPress-Sicherheits-Dashboard in Echtzeit, mit dem Sie die Daten aus Ihren Sicherheitsprotokollen direkt aus Ihrem WordPress-Admin-Dashboard in Grafiken und Diagramme ziehen können.

Das iThemes Security Dashboard ist ein dynamisches Dashboard mit allen Sicherheitsaktivitätsstatistiken Ihrer WordPress-Website an einem Ort. Das Ziel des Sicherheits-Dashboards ist es, Ihnen die gewünschten Informationen auf eine für Sie sinnvolle Weise bereitzustellen. Sie können mit einer leeren Leinwand beginnen und nur die Karten hinzufügen, die für Sie wichtig sind.

Um das Sicherheits-Dashboard zu verwenden, stellen Sie sicher, dass es auf der Hauptseite der Sicherheitseinstellungen aktiviert ist. Nach der Aktivierung können Sie Ihr erstes Sicherheits-Dashboard sowohl über das Admin-Dashboard-Menü als auch über die Sicherheitseinstellungen in Ihrem WordPress-Admin-Menü erstellen.

Einpacken

Unzureichende Protokollierung ist eines der Top-10-Sicherheitsrisiken für Webanwendungen von OWASP. Die Überwachung des richtigen Verhaltens hilft Ihnen, Angriffe zu erkennen und zu stoppen, eine Sicherheitsverletzung zu erkennen und nach einem erfolgreichen Angriff auf den Schaden zuzugreifen und ihn zu reparieren, der Ihrer Website zugefügt wurde.

iThemes Security Pro macht die WordPress-Sicherheitsprotokollierung einfach, indem es Brute-Force-Angriffe, Benutzeraktivitäten, Malware-Scans, Dateiänderungen und vieles mehr automatisch überwacht und aufzeichnet.

Holen Sie sich iThemes Security Pro

Jede Woche erstellt Michael den WordPress-Schwachstellenbericht, um die Sicherheit Ihrer Websites zu gewährleisten. Als Produktmanager bei iThemes hilft er uns, die Produktpalette von iThemes weiter zu verbessern. Er ist ein riesiger Nerd und liebt es, alles über Technik zu lernen, alt und neu. Sie können Michael mit seiner Frau und seiner Tochter treffen, lesen oder Musik hören, wenn er nicht arbeitet.