WordPress 漏洞綜述:2020 年 12 月,第 2 部分

已發表: 2020-12-2312 月下半月披露了新的 WordPress 插件和主題漏洞。 這篇文章涵蓋了最近的 WordPress 插件、主題和核心漏洞,以及如果您在網站上運行易受攻擊的插件或主題之一時該怎麼做。

WordPress 漏洞綜述分為三個不同的類別:WordPress 核心、WordPress 插件和 WordPress 主題。

WordPress 核心漏洞

WordPress 核心的最新版本目前是 5.6。 作為 WordPress 安全最佳實踐,請確保您運行的是最新版本的 WordPress 核心。

WordPress 插件漏洞

1.潛水書

低於 1.1.4 的 DiveBook 版本具有不正確的授權檢查、未經身份驗證的 SQL 注入和未經身份驗證的反射 XSS 漏洞。

2. 頁面層

低於 1.3.5 的 Pagelayer 版本具有多個反射跨站點腳本漏洞。

3.終極類別排除器

低於 1.2 的 Ultimate Category Excluder 版本具有跨站點請求偽造漏洞。

4. 目錄專業版

低於 1.3.46 的 Directories Pro 版本具有 Authenticated Reflected Cross-Site Scripting 漏洞。

5. 總保養費

低於 1.14.10 的 Total Upkeep 版本具有敏感數據洩露和未經身份驗證的備份下載漏洞。

6. Redux 框架

4.1.21 以下的 Redux Framework 版本存在 CSRF Nonce Validation Bypass 漏洞。

7. 聯繫表格 7

低於 5.3.2 的 Contact Form 7 版本存在無限製文件上傳漏洞。

8. 簡單的社交媒體分享按鈕

低於 3.2.1 的簡單社交媒體共享按鈕版本具有未經身份驗證的反射跨站點腳本漏洞。

9. Envira Gallery Lite

低於 1.8.3.3 的 Envira Gallery Lite 版本有一個 Authenticated Stored Cross-Site Scripting 漏洞。

10. 限制重新加載的登錄嘗試

限制登錄嘗試 低於 2.16.0 的重新加載版本有一個 Authenticated Reflected Cross-Site Scripting & Login Rate Limiting Bypass 漏洞。

WordPress 主題漏洞

1.ListingPro

低於 2.6.1 的 ListingPro 版本具有未經身份驗證的任意插件安裝/激活/停用和未經身份驗證的敏感數據洩露漏洞。

十二月安全提示:為什麼需要通用用戶支持

每當您在網站上創建新用戶時,您都在添加黑客可以利用的另一個入口點。 但有時您可能需要為您的網站提供一些外部幫助,例如當您尋求支持或僱用獨立承包商後。 您需要一種安全可靠的方式來為您的網站添加臨時管理員訪問權限。

授予外部訪問您的網站:您典型的錯誤選擇

通常,您有兩種選擇來提供對您網站的外部訪問...... 兩者都不是很好。

1. 共享您的管理員用戶的憑據

您的第一個也是最糟糕的選擇是共享您的 WordPress 管理員用戶的用戶名和密碼。

為什麼共享您的管理員憑據是一個糟糕的主意

- 降低安全性– 如果您共享用戶的憑據,則必須禁用雙因素身份驗證以允許使用您的憑據的人登錄。 谷歌在其博客上分享說,使用兩步驗證或兩步驗證可以阻止 100% 的自動機器人攻擊。 禁用雙因素身份驗證,即使是很短的時間,也會大大降低您網站的安全性。

- 不方便– 共享您的憑據需要您更改密碼。 如果您忘記更改密碼,則有一個或多個人可以隨時訪問您的網站。

2. 為支持技術創建一個單獨的用戶

雖然為支持專家創建一個全新的管理員用戶比共享您的管理員憑據更好,但它仍然不是很好。

為什麼為支持技術創建用戶是可怕的

- 增加的漏洞——創建一個新的管理員用戶會增加另一個可以被利用的入口點。 如果您沒有適當的密碼策略,支持技術人員可能會選擇弱密碼,使您的 WordPress 登錄更容易受到攻擊。

- 不方便– 在需要外部幫助的任何時候完成設置新用戶的過程非常耗時。 您必須創建新用戶,然後記住在用戶不再需要訪問您的網站時將其刪除。 從您的網站中刪除任何未使用的用戶是 WordPress 安全最佳實踐。

授予外部訪問您網站的權限:更好的方法

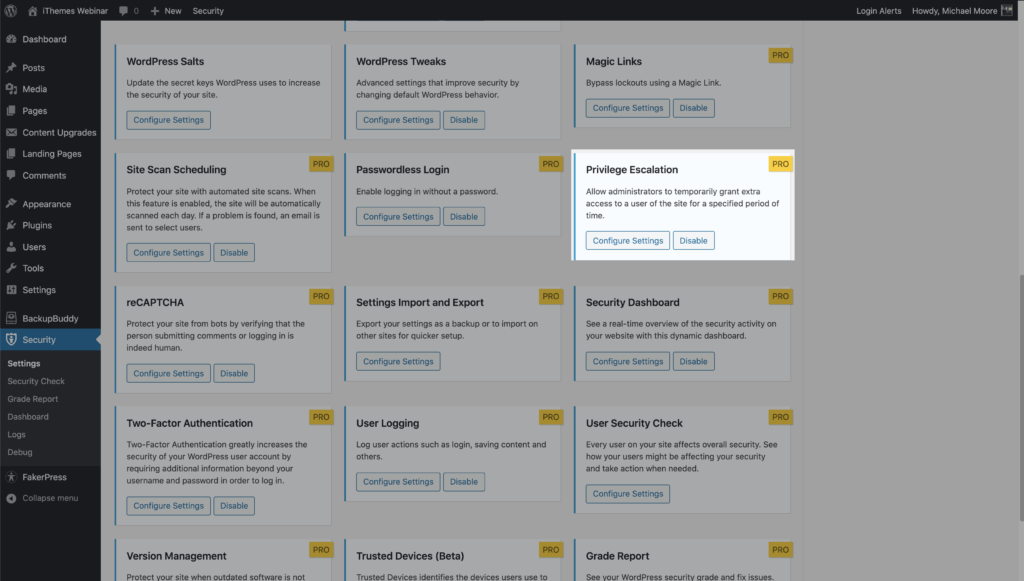

iThemes Security Pro 權限提升功能允許您臨時授予用戶額外的權限。

權限提升使創建通用用戶變得容易且安全,您可以將其提供給需要臨時訪問您網站的任何外部開發人員或支持技術人員。

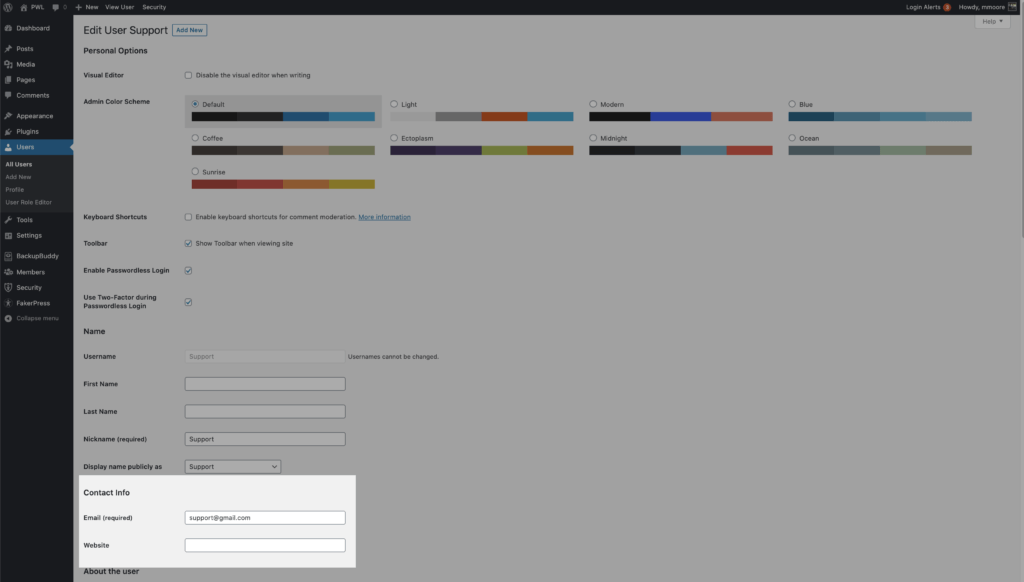

使用權限提升,您可以創建一個新用戶並將其命名為 Support 並為其授予訂閱者用戶角色。 下次您需要提供對網站的臨時訪問權限時,您可以將支持用戶從訂閱者提升為管理員。 我們將在後面的文章中介紹如何執行此操作,但首先,讓我們談談為什麼權限提升是授予對您網站的訪問權限的更好方法。

為什麼提權更好

- 簡單– 您無需在每次需要授予網站訪問權限時都創建新用戶。

- 自動– 權限提升僅持續 24 小時。 24 小時後,用戶將自動失去所有附加權限。 您不必記得刪除用戶或更改任何密碼。

- 不犧牲安全性– 您仍然可以要求此通用支持用戶使用雙因素電子郵件方法登錄,這意味著您擁有與其他管理員用戶相同的安全級別。 由於實際用戶角色是訂閱者,因此將其留在網站上不會帶來任何實際風險。

如何在 iThemes Security Pro 中使用權限提升

首先,在安全設置的主頁上啟用權限提升。

您可以創建一個新用戶並將其命名為 Support 並為其授予訂閱者用戶角色。 下次您需要臨時訪問您的網站時,請導航到您的支持用戶的個人資料頁面。

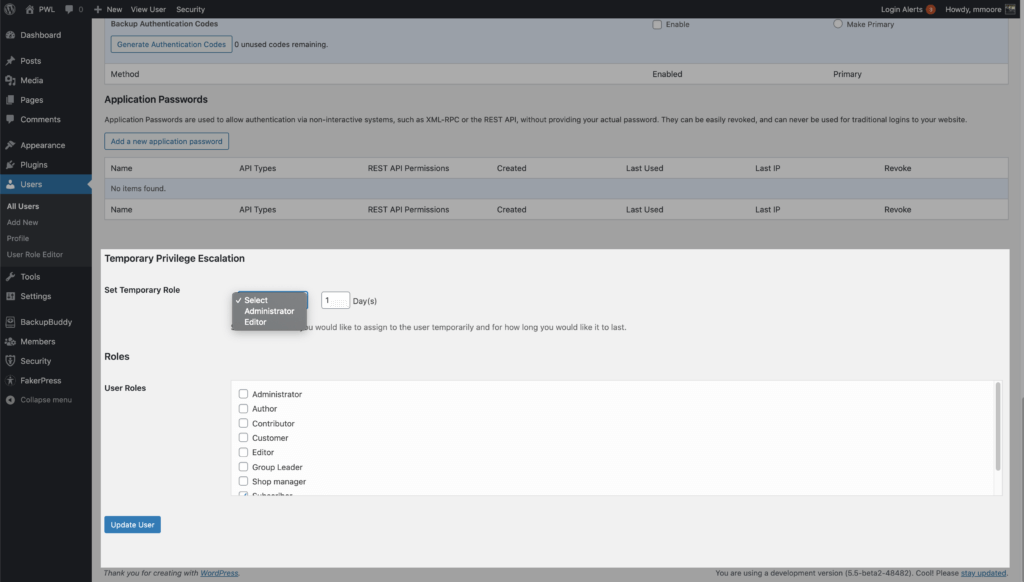

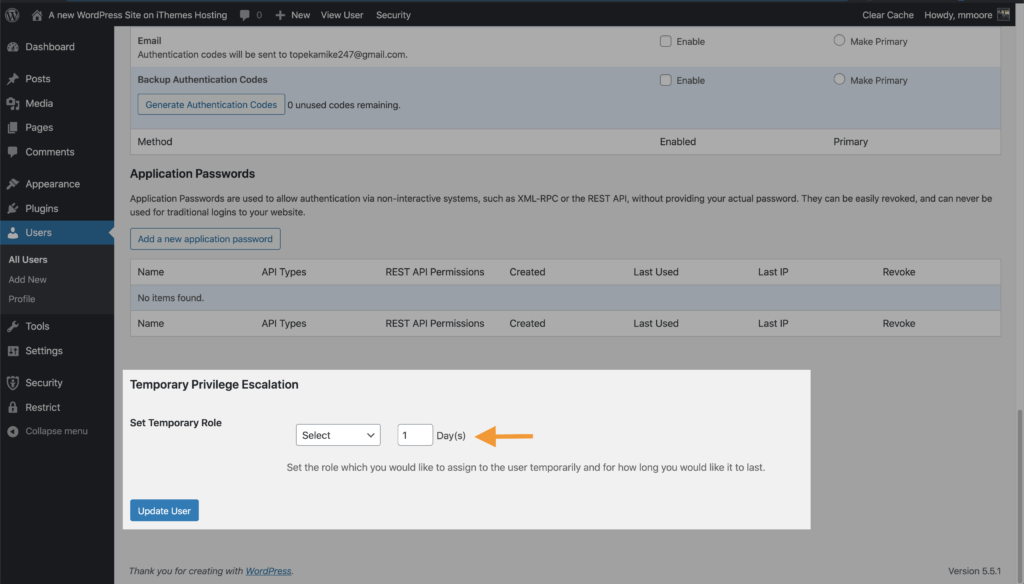

更新電子郵件地址以允許外部支持人員請求新密碼。 然後向下滾動,直到看到臨時權限提升設置。 單擊設置臨時角色切換按鈕,然後選擇管理員。 用戶現在將在接下來的 24 小時內擁有管理員訪問權限。

如果他們不需要完整的 24 小時,您可以從用戶配置文件頁面撤銷權限提升。 如果您需要超過 24 小時,您可以在天數字段中設置您需要的確切天數。

看看它怎麼運作

WordPress 安全插件可以幫助保護您的網站

iThemes Security Pro 是我們的 WordPress 安全插件,提供 50 多種方法來保護您的網站免受常見 WordPress 安全漏洞的侵害。 借助 WordPress、雙因素身份驗證、強力保護、強密碼強制執行等,您可以為您的網站增加一層額外的安全性。

獲取 iThemes 安全專業版

每週,Michael 都會匯總 WordPress 漏洞報告,以幫助確保您的網站安全。 作為 iThemes 的產品經理,他幫助我們繼續改進 iThemes 產品陣容。 他是一個巨大的書呆子,喜歡學習所有新舊技術。 你可以找到邁克爾和他的妻子和女兒一起出去玩,在不工作的時候閱讀或聽音樂。