WordPress 漏洞综述:2020 年 12 月,第 2 部分

已发表: 2020-12-2312 月下半月披露了新的 WordPress 插件和主题漏洞。 这篇文章涵盖了最近的 WordPress 插件、主题和核心漏洞,以及如果您在网站上运行易受攻击的插件或主题之一时该怎么做。

WordPress 漏洞综述分为三个不同的类别:WordPress 核心、WordPress 插件和 WordPress 主题。

WordPress 核心漏洞

WordPress 核心的最新版本目前是 5.6。 作为 WordPress 安全最佳实践,请确保您运行的是最新版本的 WordPress 核心。

WordPress 插件漏洞

1.潜水书

低于 1.1.4 的 DiveBook 版本具有不正确的授权检查、未经身份验证的 SQL 注入和未经身份验证的反射 XSS 漏洞。

2. 页面层

低于 1.3.5 的 Pagelayer 版本具有多个反射跨站点脚本漏洞。

3. 终极类别排除器

低于 1.2 的 Ultimate Category Excluder 版本具有跨站点请求伪造漏洞。

4. 目录专业版

低于 1.3.46 的 Directories Pro 版本具有 Authenticated Reflected Cross-Site Scripting 漏洞。

5. 总保养费

低于 1.14.10 的 Total Upkeep 版本具有敏感数据泄露和未经身份验证的备份下载漏洞。

6. Redux 框架

4.1.21 以下的 Redux Framework 版本存在 CSRF Nonce Validation Bypass 漏洞。

7. 联系表格 7

5.3.2 以下的 Contact Form 7 版本存在无限制文件上传漏洞。

8. 简单的社交媒体分享按钮

低于 3.2.1 的简单社交媒体共享按钮版本具有未经身份验证的反射跨站点脚本漏洞。

9. Envira Gallery Lite

低于 1.8.3.3 的 Envira Gallery Lite 版本有一个 Authenticated Stored Cross-Site Scripting 漏洞。

10. 限制重新加载的登录尝试

限制登录尝试 低于 2.16.0 的重新加载版本有一个 Authenticated Reflected Cross-Site Scripting & Login Rate Limiting Bypass 漏洞。

WordPress 主题漏洞

1.ListingPro

低于 2.6.1 的 ListingPro 版本具有未经身份验证的任意插件安装/激活/停用和未经身份验证的敏感数据泄露漏洞。

十二月安全提示:为什么需要通用用户支持

每当您在网站上创建新用户时,您都在添加黑客可以利用的另一个入口点。 但有时您可能需要为您的网站提供一些外部帮助,例如当您寻求支持或雇用独立承包商后。 您需要一种安全可靠的方式来为您的网站添加临时管理员访问权限。

授予外部访问您的网站:您典型的错误选择

通常,您有两种选择来提供对您网站的外部访问...... 两者都不是很好。

1. 共享您的管理员用户的凭据

您的第一个也是最糟糕的选择是共享您的 WordPress 管理员用户的用户名和密码。

为什么共享您的管理员凭据是一个糟糕的主意

- 降低安全性– 如果您共享用户的凭据,则必须禁用双因素身份验证以允许使用您的凭据的人登录。 谷歌在其博客上分享说,使用两步验证或两步验证可以阻止 100% 的自动机器人攻击。 禁用双因素身份验证,即使是很短的时间,也会大大降低您网站的安全性。

- 不方便– 共享您的凭据需要您更改密码。 如果您忘记更改密码,则有一个或多个人可以随时访问您的网站。

2. 为支持技术创建一个单独的用户

虽然为支持专家创建一个全新的管理员用户比共享您的管理员凭据更好,但它仍然不是很好。

为什么为支持技术创建用户是可怕的

- 增加的漏洞——创建一个新的管理员用户会增加另一个可以被利用的入口点。 如果您没有适当的密码策略,支持技术人员可能会选择弱密码,使您的 WordPress 登录更容易受到攻击。

- 不方便– 在需要外部帮助的任何时候完成设置新用户的过程非常耗时。 您必须创建新用户,然后记住在用户不再需要访问您的网站时将其删除。 从您的网站中删除任何未使用的用户是 WordPress 安全最佳实践。

授予外部访问您网站的权限:更好的方法

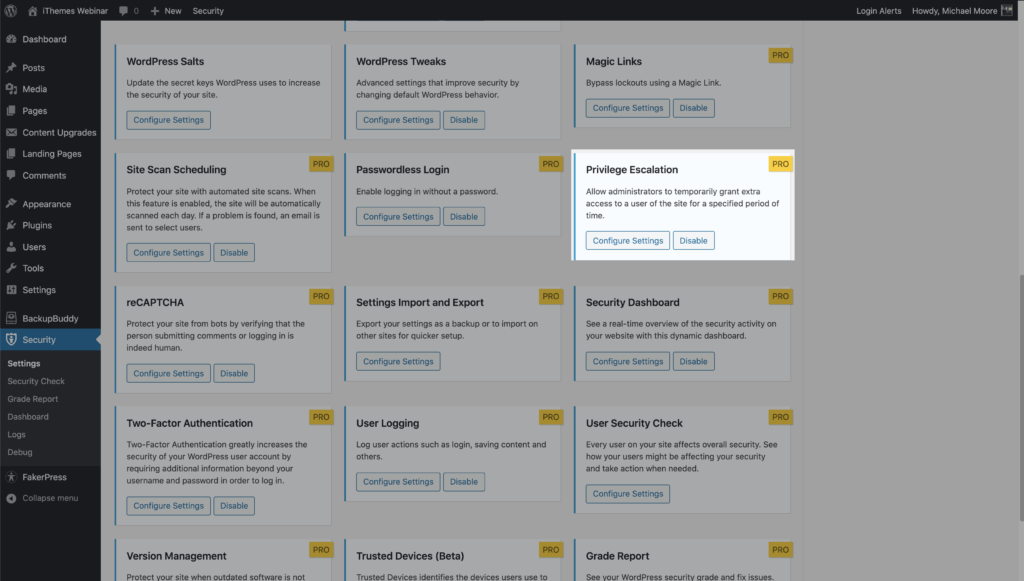

iThemes Security Pro 权限提升功能允许您临时授予用户额外的权限。

权限提升使创建通用用户变得容易且安全,您可以将其提供给需要临时访问您网站的任何外部开发人员或支持技术人员。

使用权限提升,您可以创建一个新用户并将其命名为 Support 并为其授予订阅者用户角色。 下次您需要提供对网站的临时访问权限时,您可以将支持用户从订阅者提升为管理员。 我们将在后面的文章中介绍如何执行此操作,但首先,让我们谈谈为什么权限提升是授予对您网站的访问权限的更好方法。

为什么提权更好

- 简单– 您无需在每次需要授予网站访问权限时都创建新用户。

- 自动– 权限提升仅持续 24 小时。 24 小时后,用户将自动失去所有附加权限。 您不必记得删除用户或更改任何密码。

- 不牺牲安全性– 您仍然可以要求此通用支持用户使用双因素电子邮件方法登录,这意味着您拥有与其他管理员用户相同的安全级别。 由于实际用户角色是订阅者,因此将其留在网站上不会带来任何实际风险。

如何在 iThemes Security Pro 中使用权限提升

首先,在安全设置的主页上启用权限提升。

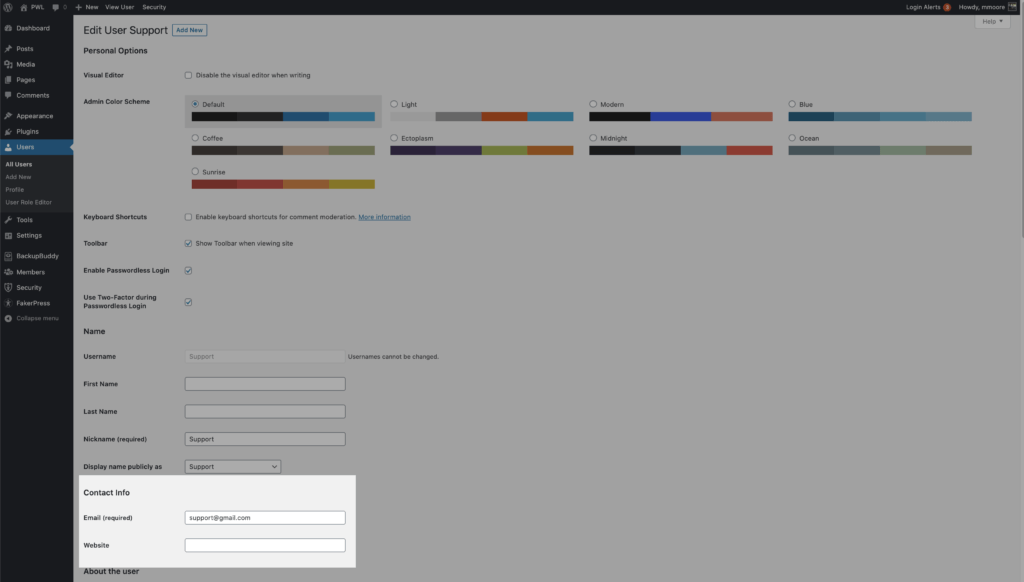

您可以创建一个新用户并将其命名为 Support 并为其授予订阅者用户角色。 下次您需要临时访问您的网站时,请导航到您的支持用户的个人资料页面。

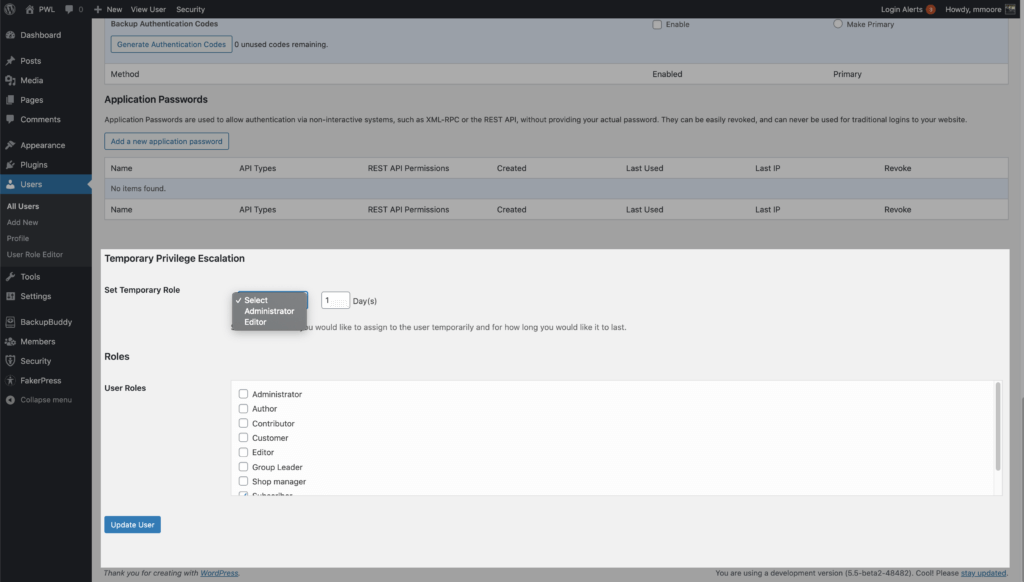

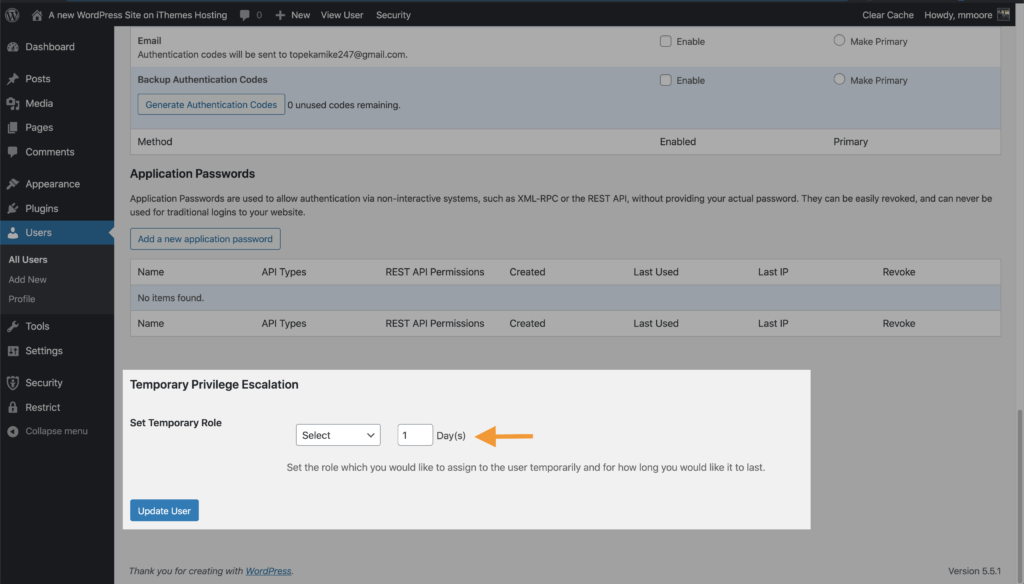

更新电子邮件地址以允许外部支持人员请求新密码。 然后向下滚动,直到看到临时权限提升设置。 单击设置临时角色切换按钮,然后选择管理员。 用户现在将在接下来的 24 小时内拥有管理员访问权限。

如果他们不需要完整的 24 小时,您可以从用户配置文件页面撤销权限提升。 如果您需要超过 24 小时,您可以在天数字段中设置您需要的确切天数。

看看它怎么运作

WordPress 安全插件可以帮助保护您的网站

iThemes Security Pro 是我们的 WordPress 安全插件,提供 50 多种方法来保护您的网站免受常见 WordPress 安全漏洞的侵害。 借助 WordPress、双因素身份验证、强力保护、强密码强制执行等,您可以为您的网站增加一层额外的安全性。

获取 iThemes 安全专业版

每周,Michael 都会汇总 WordPress 漏洞报告,以帮助确保您的网站安全。 作为 iThemes 的产品经理,他帮助我们继续改进 iThemes 产品阵容。 他是一个巨大的书呆子,喜欢学习所有新旧技术。 你可以找到迈克尔和他的妻子和女儿一起出去玩,在不工作的时候阅读或听音乐。