Resumen de vulnerabilidades de WordPress: diciembre de 2020, parte 2

Publicado: 2020-12-23Las nuevas vulnerabilidades de plugins y temas de WordPress se revelaron durante la segunda quincena de diciembre. Esta publicación cubre el complemento, el tema y las vulnerabilidades principales de WordPress recientes y qué hacer si ejecuta uno de los complementos o temas vulnerables en su sitio web.

El resumen de vulnerabilidades de WordPress se divide en tres categorías diferentes: núcleo de WordPress, complementos de WordPress y temas de WordPress.

Vulnerabilidades del núcleo de WordPress

La última versión del núcleo de WordPress es actualmente 5.6. Como práctica recomendada de seguridad de WordPress, asegúrese de estar ejecutando la última versión del núcleo de WordPress.

Vulnerabilidades de los complementos de WordPress

1. DiveBook

Las versiones de DiveBook anteriores a la 1.1.4 tienen una verificación de autorización incorrecta, una inyección de SQL no autenticado y vulnerabilidades XSS reflejadas no autenticadas.

2. Capa de página

Las versiones de Pagelayer inferiores a 1.3.5 tienen varias vulnerabilidades de secuencias de comandos entre sitios reflejadas.

3. Exclusión de categoría final

Las versiones de Ultimate Category Excluder inferiores a 1.2 tienen una vulnerabilidad de falsificación de solicitudes entre sitios.

4. Directorios Pro

Las versiones de Directories Pro anteriores a la 1.3.46 tienen una vulnerabilidad de secuencias de comandos entre sitios reflejados autenticadas.

5. Mantenimiento total

Las versiones de Total Upkeep inferiores a 1.14.10 tienen vulnerabilidades de divulgación de datos confidenciales y descarga de copia de seguridad no autenticada.

6. Marco de Redux

Las versiones de Redux Framework por debajo de 4.1.21 tienen la vulnerabilidad CSRF Nonce Validation Bypass.

7. Formulario de contacto 7

Las versiones del Formulario de contacto 7 anteriores a la 5.3.2 tienen una vulnerabilidad de carga de archivos sin restricciones.

8. Botones sencillos para compartir en las redes sociales

Las versiones de Simple Social Media Share Buttons anteriores a la 3.2.1 tienen una vulnerabilidad de secuencias de comandos entre sitios reflejados no autenticadas.

9. Envira Gallery Lite

Las versiones de Envira Gallery Lite anteriores a 1.8.3.3 tienen una vulnerabilidad de secuencias de comandos entre sitios almacenadas y autenticadas.

10. Limite los intentos de inicio de sesión recargados

Limitar intentos de inicio de sesión Las versiones recargadas inferiores a 2.16.0 tienen vulnerabilidades de omisión de limitación de velocidad de inicio de sesión y secuencias de comandos entre sitios reflejados autenticadas.

Vulnerabilidades del tema de WordPress

1. ListingPro

Las versiones de ListingPro inferiores a 2.6.1 tienen vulnerabilidades de instalación / activación / desactivación de complementos arbitrarios no autenticados y divulgación de datos confidenciales no autenticados.

Consejo de seguridad de diciembre: Por qué necesita un usuario universal para recibir soporte

Cada vez que crea un nuevo usuario en su sitio web, está agregando otro punto de entrada que un pirata informático podría explotar. Pero es probable que en ocasiones necesite ayuda externa para su sitio web, como cuando busca ayuda o después de contratar a un contratista independiente. Necesita una forma segura de agregar acceso de administrador temporal a su sitio web.

Otorgar acceso externo a su sitio web: sus típicas malas opciones

Normalmente, tiene dos opciones para proporcionar acceso externo a su sitio web…. y tampoco son geniales .

1. Comparta las credenciales de su usuario administrador

Su primera y peor opción es compartir el nombre de usuario y la contraseña de su usuario administrador de WordPress.

Por qué compartir sus credenciales de administrador es una idea terrible

- Seguridad reducida : si comparte las credenciales de su usuario, tendrá que deshabilitar la autenticación de dos factores para permitir que la persona que usa sus credenciales inicie sesión. Google compartió en su blog que el uso de la autenticación de dos factores o la verificación de dos pasos puede detener el 100% de los ataques de bots automatizados. Deshabilitar la autenticación de dos factores, incluso por un período corto de tiempo, reduce drásticamente la seguridad de su sitio web.

- Inconveniente : compartir sus credenciales requiere que cambie su contraseña. Si olvida cambiar su contraseña, hay una o más personas que tienen acceso de administrador a su sitio web cuando lo deseen.

2. Cree un usuario independiente para el técnico de soporte

Si bien crear un nuevo usuario administrador para el especialista en soporte es mejor que compartir sus credenciales de administrador, todavía no es genial.

Por qué es terrible crear un usuario para la tecnología de soporte

- Mayor vulnerabilidad : la creación de un nuevo usuario administrador agrega otro punto de entrada que podría explotarse. Si no tiene una política de contraseñas, el técnico de soporte podría elegir una contraseña débil, haciendo que su inicio de sesión de WordPress sea más vulnerable a los ataques.

- Inconveniente : pasar por el proceso de configuración de un nuevo usuario cada vez que necesite ayuda externa requiere mucho tiempo. Debe crear el nuevo usuario y luego recordar eliminar al usuario cuando ya no necesite acceder a su sitio web. Una de las mejores prácticas de seguridad de WordPress es eliminar a cualquier usuario no utilizado de su sitio web.

Otorgar acceso externo a su sitio web: la mejor manera

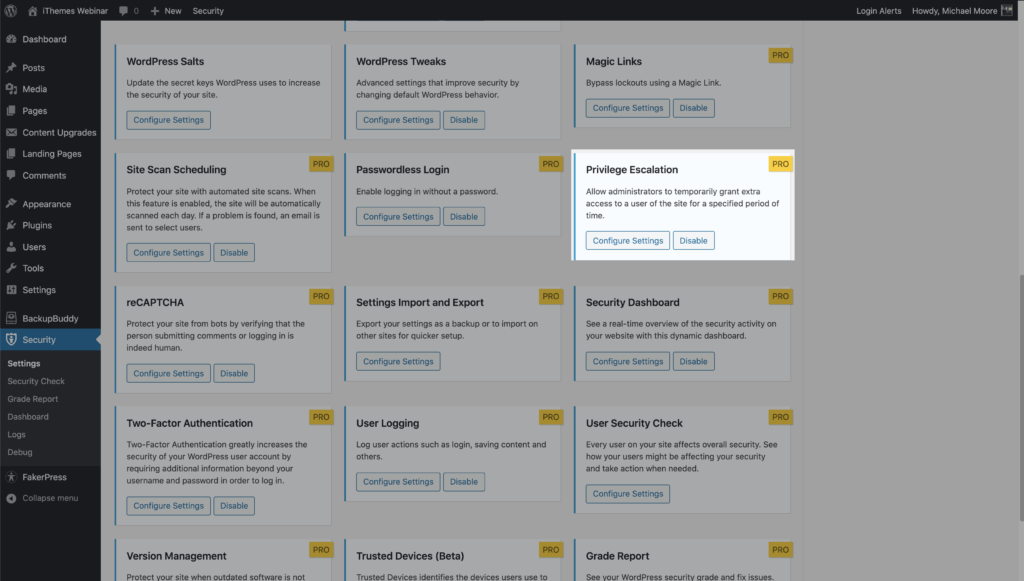

La función de escalamiento de privilegios de iThemes Security Pro le permite otorgar a un usuario capacidades adicionales temporalmente.

Privilege Escalation hace que sea fácil y seguro crear un usuario universal que puede brindar a cualquier desarrollador externo o técnico de soporte que necesite acceso temporal a su sitio web.

Con Privilege Escalation, puede crear un nuevo usuario y nombrarlo Soporte y darle el rol de usuario Suscriptor. La próxima vez que necesite proporcionar acceso temporal a su sitio web, puede pasar al usuario de Soporte de un suscriptor a un administrador. Veremos cómo hacer esto más adelante en la publicación, pero primero, hablemos de por qué Privilege Escalation es una mejor manera de otorgar acceso a su sitio web.

Por qué la ampliación de privilegios es mejor

- Fácil : no tiene que crear un nuevo usuario cada vez que necesite otorgar acceso a su sitio web.

- Automático : la escalada de privilegios solo dura 24 horas. Una vez transcurridas las 24 horas, el usuario pierde automáticamente todos los privilegios adicionales. No es necesario que recuerde eliminar usuarios o cambiar las contraseñas.

- Sin sacrificios en seguridad : aún puede requerir que este usuario de soporte universal use el método de correo electrónico de dos factores para iniciar sesión, lo que significa que tiene el mismo nivel de seguridad que tiene con sus otros usuarios administradores. Debido a que el rol de usuario real es un suscriptor, no corre ningún riesgo real de dejarlo en su sitio web.

Cómo utilizar la ampliación de privilegios en iThemes Security Pro

Para comenzar, habilite Privilege Escalation en la página principal de la configuración de seguridad.

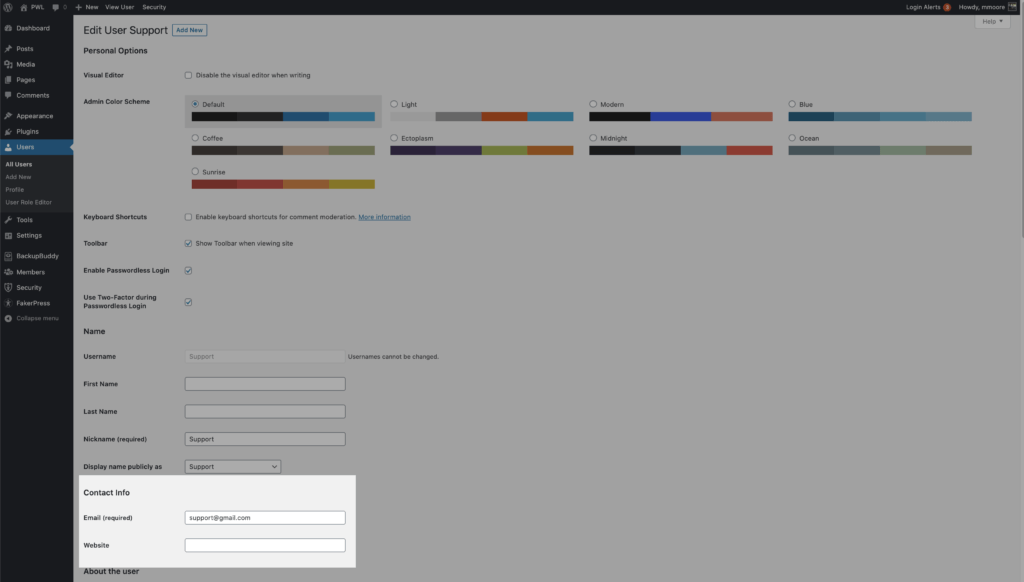

Puede crear un nuevo usuario y nombrarlo Soporte y darle el rol de usuario Suscriptor. La próxima vez que necesite proporcionar acceso temporal a su sitio web, navegue a la página de perfil de su usuario de Soporte.

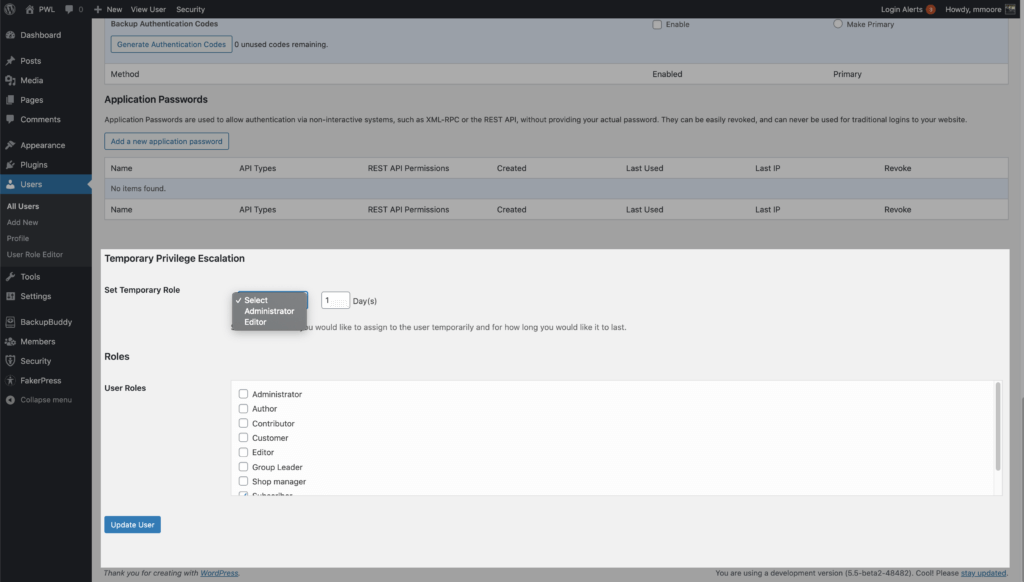

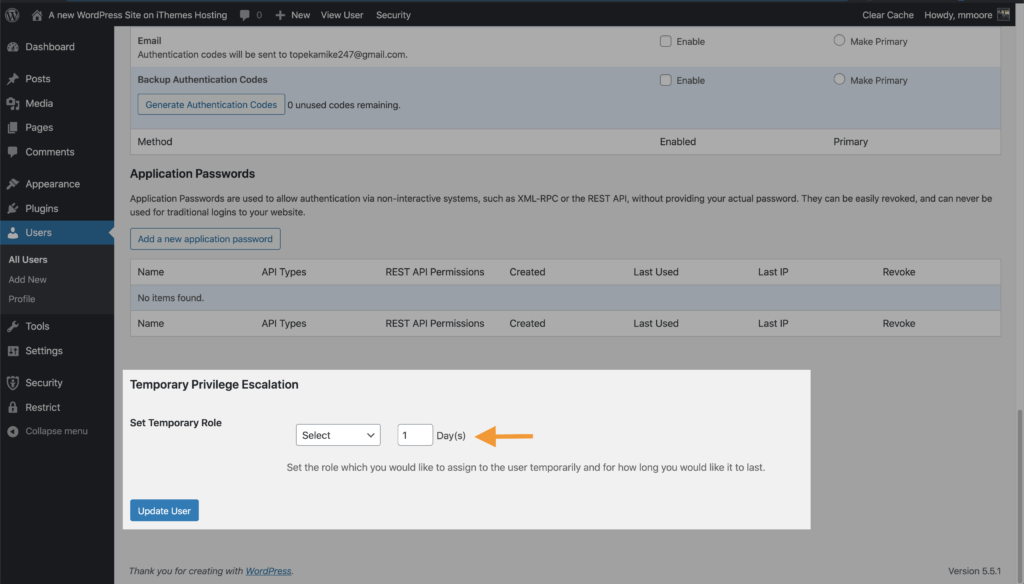

Actualice la dirección de correo electrónico para permitir que la persona de soporte externa solicite una nueva contraseña. Luego, desplácese hacia abajo hasta que vea la configuración de Escalada temporal de privilegios. Haga clic en la palanca Establecer función temporal y seleccione Administrador. El usuario ahora tendrá acceso de administrador durante las próximas 24 horas.

Si no necesitan las 24 horas completas, puede revocar la escalada de privilegios desde la página de perfil de usuario. Si necesita más de 24 horas, puede establecer el número exacto de días que necesita en el campo Días .

Mira como funciona

Un complemento de seguridad de WordPress puede ayudar a proteger su sitio web

iThemes Security Pro, nuestro complemento de seguridad de WordPress, ofrece más de 50 formas de asegurar y proteger su sitio web de las vulnerabilidades de seguridad comunes de WordPress. Con WordPress, autenticación de dos factores, protección de fuerza bruta, aplicación de contraseña sólida y más, puede agregar una capa adicional de seguridad a su sitio web.

Obtén iThemes Security Pro

Cada semana, Michael elabora el Informe de vulnerabilidad de WordPress para ayudar a mantener sus sitios seguros. Como Product Manager en iThemes, nos ayuda a seguir mejorando la línea de productos de iThemes. Es un nerd gigante y le encanta aprender sobre tecnología, tanto antigua como nueva. Puede encontrar a Michael pasando el rato con su esposa e hija, leyendo o escuchando música cuando no está trabajando.