Zusammenfassung der WordPress-Sicherheitslücke: Dezember 2020, Teil 2

Veröffentlicht: 2020-12-23In der zweiten Dezemberhälfte wurden neue Sicherheitslücken in WordPress-Plugins und Themes bekannt. Dieser Beitrag behandelt die neuesten WordPress-Plugin-, Theme- und Core-Schwachstellen und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Themes auf Ihrer Website ausführen.

Das WordPress Vulnerability Roundup ist in drei verschiedene Kategorien unterteilt: WordPress-Kern, WordPress-Plugins und WordPress-Themes.

WordPress Core-Schwachstellen

Die neueste Version des WordPress-Kerns ist derzeit 5.6. Stellen Sie als bewährte WordPress-Sicherheitsmethode sicher, dass Sie die neueste Version des WordPress-Kerns ausführen.

Schwachstellen im WordPress-Plugin

1. Tauchbuch

DiveBook-Versionen unter 1.1.4 haben eine Unsachgemäße Autorisierungsprüfung, eine nicht authentifizierte SQL-Injektion und eine nicht authentifizierte reflektierte XSS-Sicherheitslücke.

2. Pagelayer

Pagelayer-Versionen unter 1.3.5 weisen Multiple Reflected Cross-Site Scripting-Schwachstellen auf.

3. Ultimativer Kategorieausschluss

Ultimate Category Excluder-Versionen unter 1.2 weisen eine Cross-Site Request Forgery-Schwachstelle auf.

4. Verzeichnisse Pro

Directories Pro-Versionen unter 1.3.46 weisen eine Sicherheitsanfälligkeit für Authenticated Reflected Cross-Site Scripting auf.

5. Gesamter Unterhalt

Total Upkeep-Versionen unter 1.14.10 weisen Sicherheitslücken bezüglich der Offenlegung vertraulicher Daten und des nicht authentifizierten Backup-Downloads auf.

6. Redux-Framework

Redux Framework-Versionen unter 4.1.21 weisen eine CSRF-Nonce-Validierungsumgehungs-Schwachstelle auf.

7. Kontaktformular 7

Die Versionen von Contact Form 7 unter 5.3.2 weisen eine Sicherheitslücke beim uneingeschränkten Datei-Upload auf.

8. Einfache Social-Media-Share-Buttons

Einfache Social-Media-Share-Buttons-Versionen unter 3.2.1 weisen eine Sicherheitsanfälligkeit bezüglich nicht authentifizierter Reflected Cross-Site Scripting auf.

9. Envira Gallery Lite

Envira Gallery Lite-Versionen unter 1.8.3.3 weisen eine Sicherheitsanfälligkeit bezüglich Authenticated Stored Cross-Site Scripting auf.

10. Beschränken Sie die erneut geladenen Anmeldeversuche

Anmeldeversuche begrenzen Neu geladene Versionen unter 2.16.0 weisen eine authentifizierte reflektierte Cross-Site Scripting & Login Rate Limiting Bypass-Sicherheitsanfälligkeit auf.

Schwachstellen im WordPress-Theme

1. ListingPro

ListingPro-Versionen unter 2.6.1 haben eine nicht authentifizierte willkürliche Plugin-Installation/Aktivierung/Deaktivierung und eine nicht authentifizierte Offenlegung sensibler Daten.

Sicherheitstipp für Dezember: Warum Sie einen universellen Benutzer für den Support benötigen

Jedes Mal, wenn Sie einen neuen Benutzer auf Ihrer Website erstellen, fügen Sie einen weiteren Einstiegspunkt hinzu, den ein Hacker ausnutzen könnte. Es kann jedoch vorkommen, dass Sie für Ihre Website externe Hilfe benötigen, z. B. wenn Sie Unterstützung suchen oder einen unabhängigen Auftragnehmer eingestellt haben. Sie benötigen eine sichere Methode, um Ihrer Website temporären Administratorzugriff hinzuzufügen.

Zugriff von außen auf Ihre Website gewähren: Ihre typischen schlechten Optionen

In der Regel haben Sie zwei Möglichkeiten , externen Zugriff auf Ihre Website bereitzustellen…. und beide sind nicht großartig .

1. Geben Sie die Anmeldeinformationen Ihres Admin-Benutzers frei

Ihre erste und schlechteste Option besteht darin, den Benutzernamen und das Passwort Ihres WordPress-Admin-Benutzers zu teilen.

Warum das Teilen Ihrer Administrator-Anmeldeinformationen eine schreckliche Idee ist

- Reduzierte Sicherheit – Wenn Sie die Anmeldeinformationen Ihres Benutzers teilen, müssen Sie die Zwei-Faktor-Authentifizierung deaktivieren, damit sich die Person, die Ihre Anmeldeinformationen verwendet, anmelden kann. Google teilte in seinem Blog mit, dass die Verwendung der Zwei-Faktor-Authentifizierung oder der Bestätigung in zwei Schritten 100% der automatisierten Bot-Angriffe stoppen kann. Das Deaktivieren der Zwei-Faktor-Authentifizierung, auch nur für kurze Zeit, verringert die Sicherheit Ihrer Website drastisch.

- Unbequem – Wenn Sie Ihre Zugangsdaten teilen, müssen Sie Ihr Passwort ändern. Wenn Sie vergessen, Ihr Passwort zu ändern, gibt es eine oder mehrere Personen, die jederzeit Administratorzugriff auf Ihre Website haben.

2. Erstellen Sie einen separaten Benutzer für den Support-Techniker

Obwohl es besser ist, einen brandneuen Administratorbenutzer für den Supportspezialisten zu erstellen, als Ihre Administratoranmeldeinformationen zu teilen, ist es immer noch nicht großartig.

Warum es schrecklich ist, einen Benutzer für die Support-Technik zu erstellen

- Erhöhte Anfälligkeit – Das Erstellen eines neuen Administratorbenutzers fügt einen weiteren Einstiegspunkt hinzu, der ausgenutzt werden könnte. Wenn Sie keine Passwortrichtlinie haben, könnte der Support-Techniker ein schwaches Passwort wählen, wodurch Ihr WordPress-Login anfälliger für Angriffe wird.

- Unbequem – Das Einrichten eines neuen Benutzers jedes Mal, wenn Sie Hilfe von außen benötigen, ist zeitaufwändig. Sie müssen den neuen Benutzer erstellen und dann daran denken, den Benutzer zu löschen, wenn er keinen Zugriff mehr auf Ihre Website benötigt. Es ist eine bewährte WordPress-Sicherheitsmethode, alle ungenutzten Benutzer von Ihrer Website zu entfernen.

Zugriff von außen auf Ihre Website gewähren: Der bessere Weg

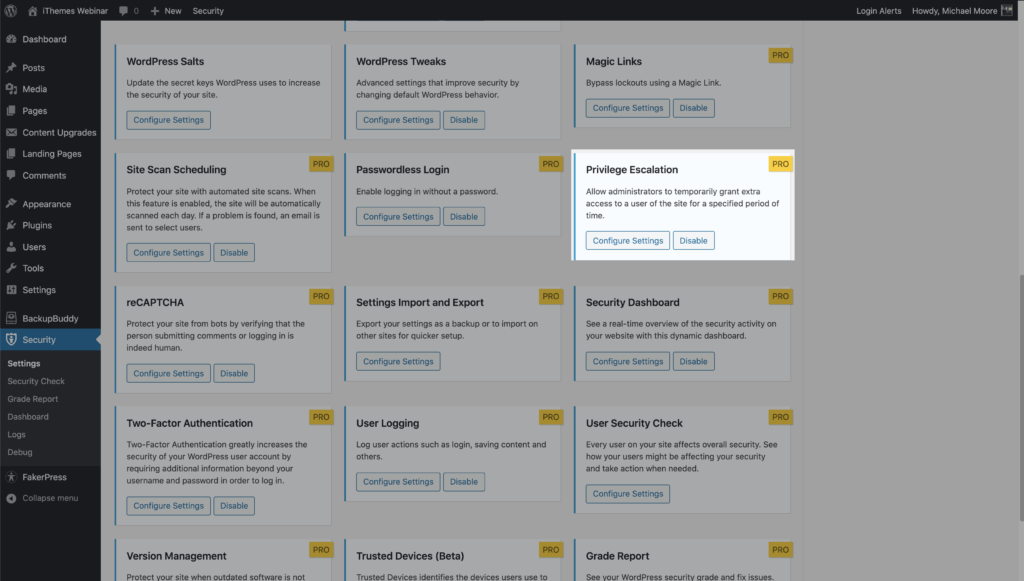

Mit der Funktion zur Rechteausweitung von iThemes Security Pro können Sie einem Benutzer vorübergehend zusätzliche Funktionen gewähren.

Privilege Escalation macht es einfach und sicher, einen universellen Benutzer zu erstellen, den Sie externen Entwicklern oder Support-Technikern geben können, die vorübergehenden Zugriff auf Ihre Website benötigen.

Mit Privilege Escalation können Sie einen neuen Benutzer erstellen und ihn Support nennen und ihm die Benutzerrolle Abonnent zuweisen. Wenn Sie das nächste Mal vorübergehenden Zugriff auf Ihre Website gewähren müssen, können Sie den Support-Benutzer von einem Abonnenten zu einem Administrator umwandeln. Wir werden später in diesem Beitrag erläutern, wie Sie dies tun können. Lassen Sie uns jedoch zuerst darüber sprechen, warum Privilege Escalation eine bessere Möglichkeit ist, Zugriff auf Ihre Website zu gewähren.

Warum Privilege Escalation besser ist

- Einfach – Sie müssen nicht jedes Mal einen neuen Benutzer erstellen, wenn Sie Zugriff auf Ihre Website gewähren müssen.

- Automatisch – Die Rechteeskalation dauert nur 24 Stunden. Nach Ablauf von 24 Stunden verliert der Benutzer automatisch alle zusätzlichen Berechtigungen. Sie müssen nicht daran denken, Benutzer zu entfernen oder Passwörter zu ändern.

- Keine Abstriche bei der Sicherheit – Sie können weiterhin verlangen, dass dieser universelle Support-Benutzer die E-Mail-Methode der Zwei-Faktor-Anmeldung verwendet, was bedeutet, dass Sie die gleiche Sicherheit wie bei Ihren anderen Admin-Benutzern haben. Da die eigentliche Benutzerrolle ein Abonnent ist, gehen Sie kein wirkliches Risiko ein, sie auf Ihrer Website zu belassen.

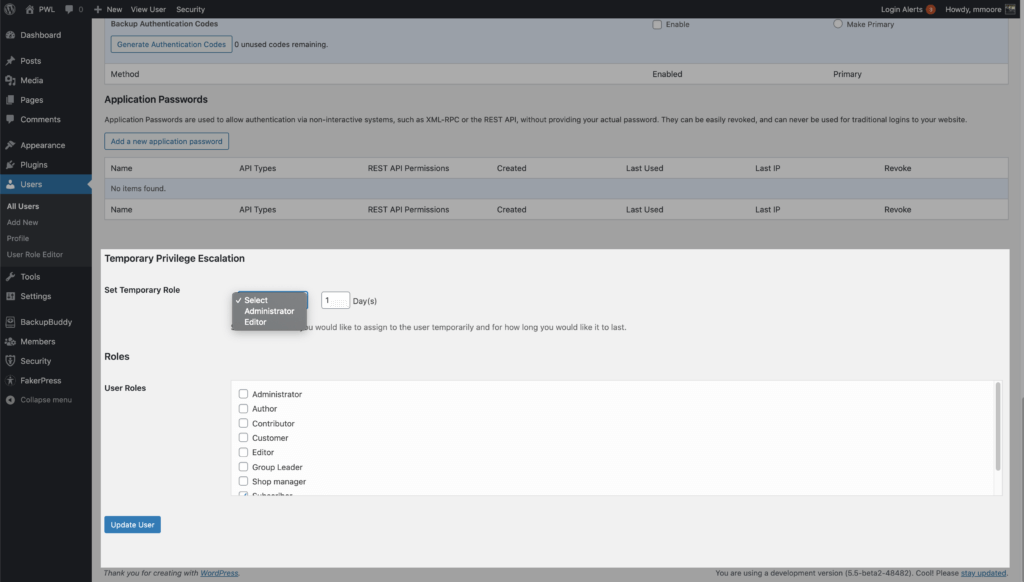

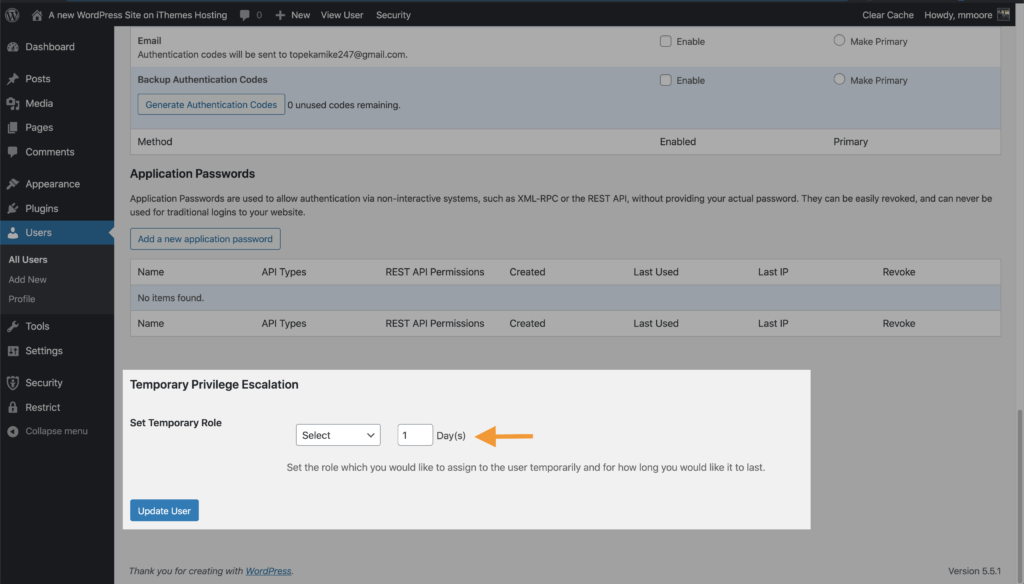

So verwenden Sie die Rechteeskalation in iThemes Security Pro

Um zu beginnen, aktivieren Sie die Privilege Escalation auf der Hauptseite der Sicherheitseinstellungen.

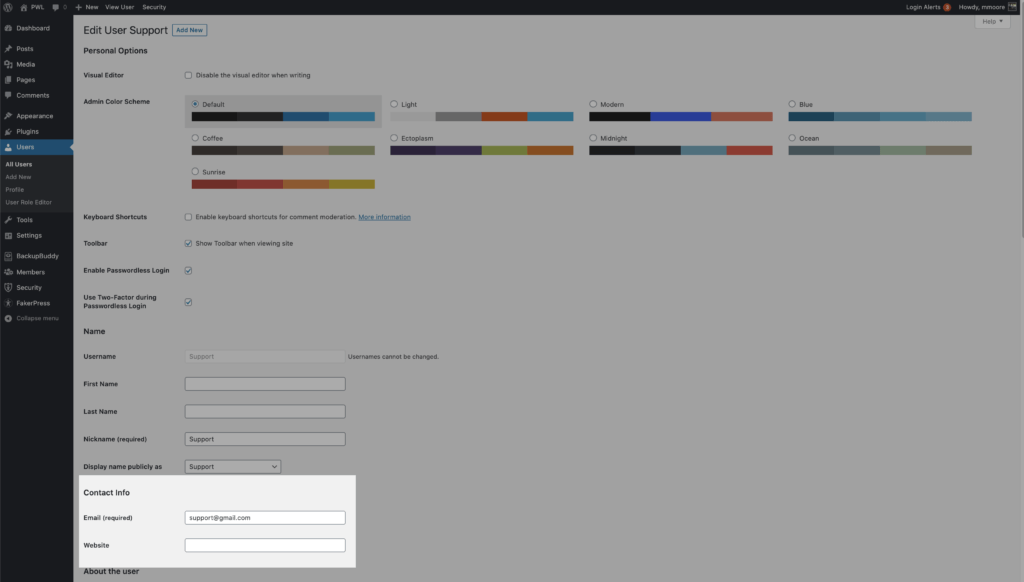

Sie können einen neuen Benutzer erstellen und ihn Support nennen und ihm die Benutzerrolle Abonnent zuweisen. Wenn Sie das nächste Mal vorübergehenden Zugriff auf Ihre Website gewähren müssen, navigieren Sie zur Profilseite Ihres Support-Benutzers.

Aktualisieren Sie die E-Mail-Adresse, damit der externe Support-Mitarbeiter ein neues Passwort anfordern kann. Scrollen Sie dann nach unten, bis Sie die Einstellungen für die temporäre Rechteausweitung sehen. Klicken Sie auf den Schalter Temporäre Rolle festlegen und wählen Sie Admin. Der Benutzer hat nun für die nächsten 24 Stunden Administratorzugriff.

Wenn sie nicht die vollen 24 Stunden benötigen, können Sie die Berechtigungseskalation auf der Benutzerprofilseite widerrufen. Wenn Sie mehr als 24 Stunden benötigen, können Sie die genaue Anzahl der Tage , die Sie in dem Feld Tag benötigen.

Sehen, wie es funktioniert

Ein WordPress-Sicherheits-Plugin kann helfen, Ihre Website zu schützen

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet über 50 Möglichkeiten, Ihre Website zu sichern und vor gängigen WordPress-Sicherheitslücken zu schützen. Mit WordPress, Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website eine zusätzliche Sicherheitsebene hinzufügen.

Holen Sie sich iThemes Security Pro

Jede Woche erstellt Michael den WordPress-Schwachstellenbericht, um die Sicherheit Ihrer Websites zu gewährleisten. Als Produktmanager bei iThemes hilft er uns, die Produktpalette von iThemes weiter zu verbessern. Er ist ein riesiger Nerd und liebt es, alles über Technik zu lernen, alt und neu. Sie können Michael mit seiner Frau und seiner Tochter treffen, lesen oder Musik hören, wenn er nicht arbeitet.