Raccolta delle vulnerabilità di WordPress: dicembre 2020, parte 2

Pubblicato: 2020-12-23Nella seconda metà di dicembre sono state divulgate nuove vulnerabilità relative a plugin e temi di WordPress. Questo post copre il recente plug-in, il tema e le vulnerabilità principali di WordPress e cosa fare se si esegue uno dei plug-in o temi vulnerabili sul tuo sito web.

Il riepilogo delle vulnerabilità di WordPress è diviso in tre diverse categorie: core di WordPress, plugin di WordPress e temi di WordPress.

Vulnerabilità principali di WordPress

L'ultima versione del core di WordPress è attualmente la 5.6. Come best practice per la sicurezza di WordPress, assicurati di eseguire l'ultima versione del core di WordPress.

Vulnerabilità del plugin WordPress

1. DiveBook

Le versioni di DiveBook precedenti alla 1.1.4 hanno un controllo di autorizzazione improprio, una iniezione SQL non autenticata e vulnerabilità XSS riflesse non autenticate.

2. Livello di pagina

Le versioni di Pagelayer precedenti alla 1.3.5 presentano vulnerabilità multiple di Reflected Cross-Site Scripting.

3. Esclusivo di categoria definitivo

Le versioni di Ultimate Category Excluder inferiori alla 1.2 presentano una vulnerabilità Cross-Site Request Forgery.

4. Directory professionali

Le versioni di Directory Pro precedenti alla 1.3.46 presentano vulnerabilità Authenticated Reflected Cross-Site Scripting.

5. Manutenzione totale

Le versioni Total Upkeep precedenti alla 1.14.10 presentano vulnerabilità di divulgazione di dati sensibili e download di backup non autenticati.

6. Redux Framework

Le versioni di Redux Framework precedenti alla 4.1.21 presentano la vulnerabilità CSRF Nonce Validation Bypass.

7. Modulo di contatto 7

Le versioni Contact Form 7 inferiori alla 5.3.2 presentano una vulnerabilità di caricamento file senza restrizioni.

8. Semplici pulsanti di condivisione sui social media

Le versioni dei pulsanti di condivisione dei social media semplici inferiori alla 3.2.1 presentano una vulnerabilità di Reflected Cross-Site Scripting non autenticato.

9. Envira Gallery Lite

Le versioni di Envira Gallery Lite precedenti alla 1.8.3.3 presentano una vulnerabilità Authenticated Stored Cross-Site Scripting.

10. Limita i tentativi di accesso ricaricati

Limita i tentativi di accesso Le versioni ricaricate precedenti alla 2.16.0 presentano una vulnerabilità Authenticated Reflected Cross-Site Scripting & Login Rate Limiting Bypass.

Vulnerabilità dei temi WordPress

1. ListingPro

Le versioni di ListingPro sotto la 2.6.1 hanno un'installazione/attivazione/disattivazione del plug-in arbitrario non autenticato e vulnerabilità di divulgazione di dati sensibili non autenticati.

Suggerimento per la sicurezza di dicembre: perché hai bisogno di un utente universale per il supporto

Ogni volta che crei un nuovo utente sul tuo sito web, aggiungi un altro punto di ingresso che un hacker potrebbe sfruttare. Ma ci saranno probabilmente momenti in cui potresti aver bisogno di un aiuto esterno per il tuo sito web, come quando cerchi supporto o dopo aver assunto un appaltatore indipendente. Hai bisogno di un modo sicuro e protetto per aggiungere l'accesso amministrativo temporaneo al tuo sito web.

Concedere l'accesso esterno al tuo sito web: le tue tipiche cattive opzioni

In genere, hai due opzioni per fornire l'accesso esterno al tuo sito web…. e nessuno dei due è fantastico .

1. Condividi le credenziali dell'utente amministratore

La tua prima e peggiore opzione è condividere il nome utente e la password del tuo utente amministratore di WordPress.

Perché condividere le tue credenziali di amministratore è un'idea terribile

- Sicurezza ridotta : se condividi le credenziali dell'utente, dovrai disabilitare l'autenticazione a due fattori per consentire alla persona che utilizza le tue credenziali di accedere. Google ha condiviso sul suo blog che l'utilizzo dell'autenticazione a due fattori o della verifica in due passaggi può bloccare il 100% degli attacchi bot automatizzati. Disabilitare l'autenticazione a due fattori, anche per un breve periodo di tempo, riduce drasticamente la sicurezza del tuo sito web.

- Scomodo : la condivisione delle credenziali richiede la modifica della password. Se dimentichi di cambiare la password, ci sono una o più persone che hanno accesso come amministratore al tuo sito web ogni volta che lo desiderano.

2. Crea un utente separato per il supporto tecnico

Anche se creare un nuovo utente amministratore per lo specialista dell'assistenza è meglio che condividere le tue credenziali di amministratore, non è comunque eccezionale.

Perché creare un utente per la tecnologia di supporto è terribile?

- Maggiore vulnerabilità : la creazione di un nuovo utente amministratore aggiunge un altro punto di ingresso che potrebbe essere sfruttato. Se non disponi di una politica per la password, il tecnico di supporto potrebbe scegliere una password debole, rendendo il tuo accesso a WordPress più vulnerabile agli attacchi.

- Sconveniente : eseguire il processo di configurazione di un nuovo utente ogni volta che è necessario un aiuto esterno richiede molto tempo. Devi creare il nuovo utente e poi ricordarti di eliminare l'utente quando non avrà più bisogno di accedere al tuo sito web. È una best practice per la sicurezza di WordPress rimuovere tutti gli utenti inutilizzati dal tuo sito web.

Concedere l'accesso esterno al tuo sito web: il modo migliore

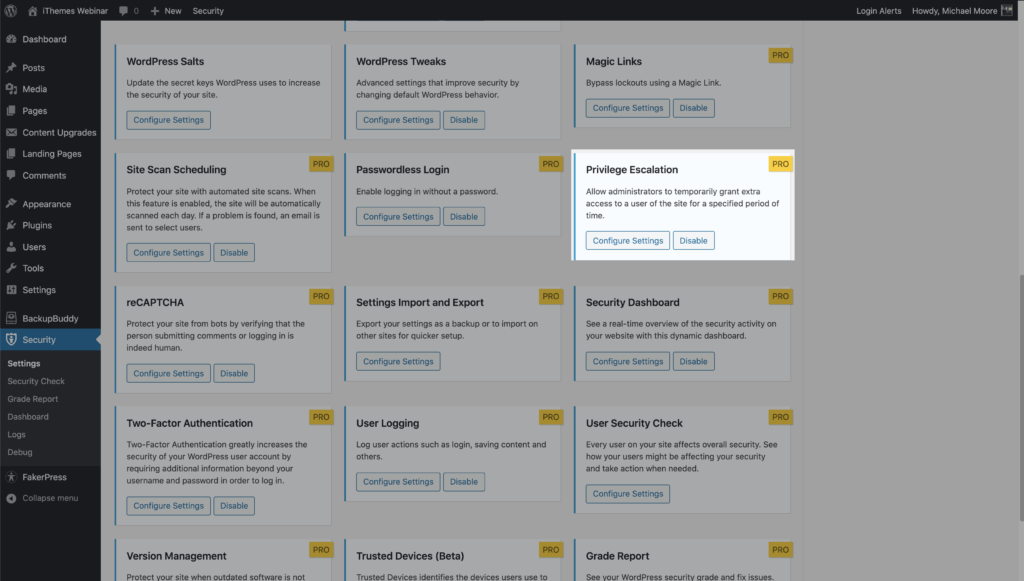

La funzione di escalation privilegi di iThemes Security Pro ti consente di concedere temporaneamente a un utente funzionalità extra.

L'escalation dei privilegi rende facile e sicuro creare un utente universale che puoi dare a qualsiasi sviluppatore esterno o tecnico di supporto che necessita di un accesso temporaneo al tuo sito web.

Con Privilege Escalation, è possibile creare un nuovo utente e denominarlo Supporto e assegnargli il ruolo utente Abbonato. La prossima volta che devi fornire un accesso temporaneo al tuo sito web, puoi spostare l'utente del supporto da un abbonato a un amministratore. Vedremo come eseguire questa operazione più avanti nel post, ma prima parliamo del motivo per cui l'escalation dei privilegi è un modo migliore per concedere l'accesso al tuo sito web.

Perché l'escalation dei privilegi è migliore?

- Facile : non devi creare un nuovo utente ogni volta che devi concedere l'accesso al tuo sito web.

- Automatico : l'escalation dei privilegi dura solo 24 ore. Dopo 24 ore, l'utente perde automaticamente tutti i privilegi aggiuntivi. Non devi ricordarti di rimuovere gli utenti o modificare le password.

- Nessun sacrificio nella sicurezza : puoi comunque richiedere a questo utente di supporto universale di utilizzare il metodo e-mail a due fattori per accedere, il che significa che hai lo stesso livello di sicurezza degli altri utenti amministratori. Poiché il ruolo effettivo dell'utente è un abbonato, non corri alcun rischio reale di lasciarlo sul tuo sito web.

Come utilizzare l'escalation dei privilegi in iThemes Security Pro

Per iniziare, abilita l' escalation privilegi nella pagina principale delle impostazioni di sicurezza.

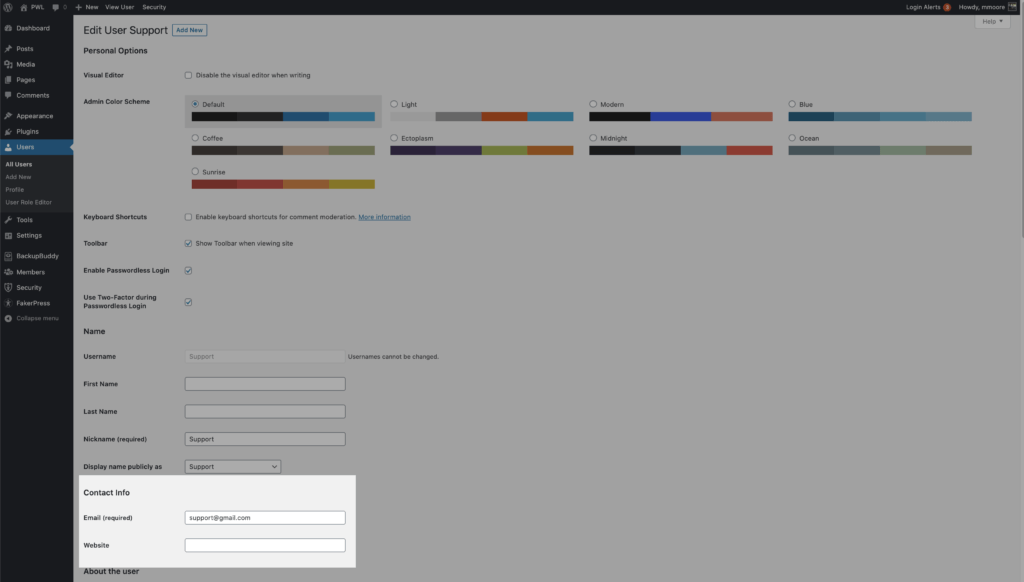

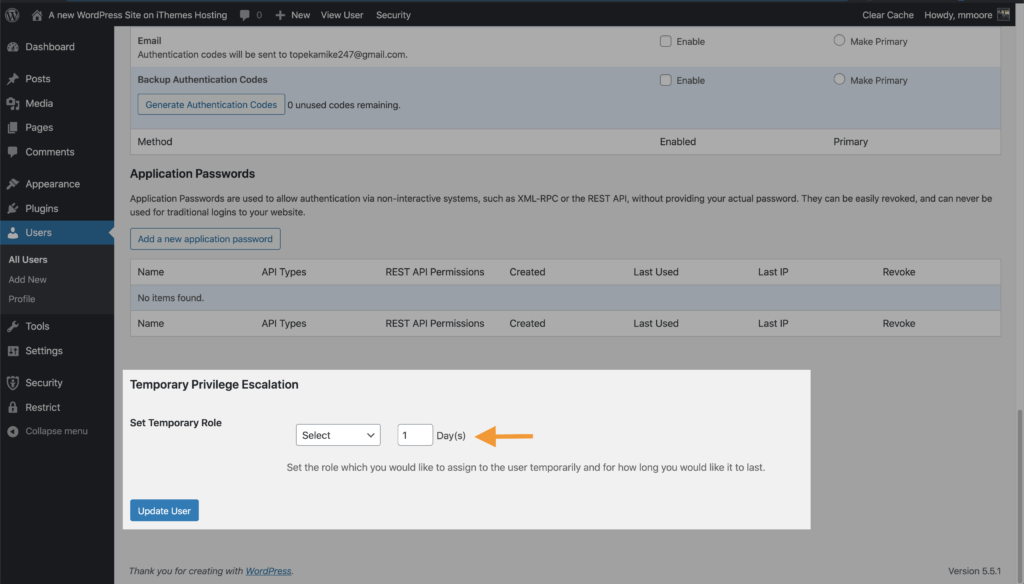

È possibile creare un nuovo utente e denominarlo Supporto e assegnargli il ruolo utente Abbonato. La prossima volta che devi fornire un accesso temporaneo al tuo sito web, vai alla pagina del profilo dell'utente dell'assistenza .

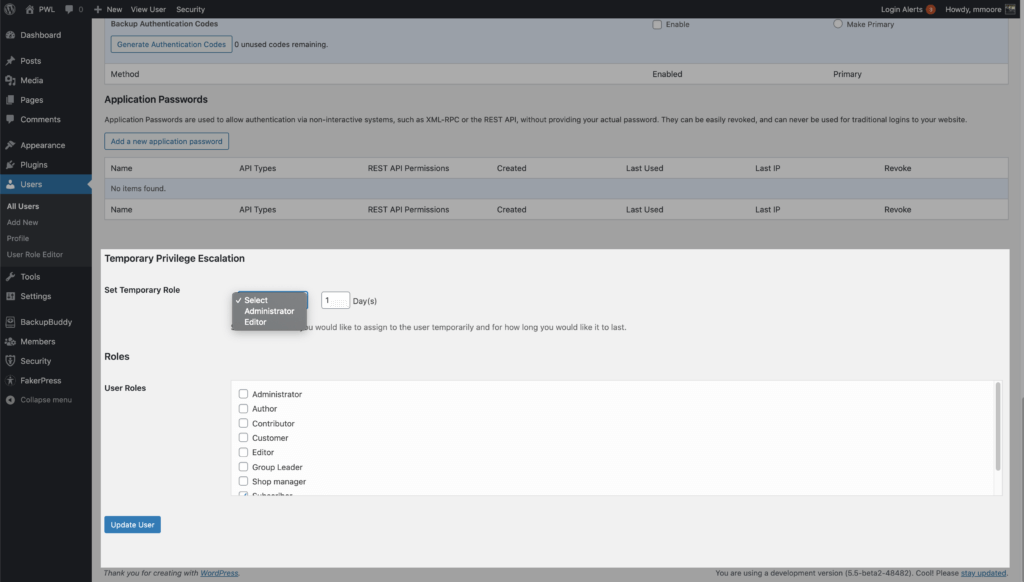

Aggiorna l'indirizzo e-mail per consentire alla persona di supporto esterno di richiedere una nuova password. Quindi scorrere verso il basso fino a visualizzare le impostazioni di escalation privilegi temporanei. Fare clic sull'interruttore Imposta ruolo temporaneo e selezionare Amministratore. L'utente avrà ora accesso come amministratore per le prossime 24 ore.

Se non hanno bisogno di tutte le 24 ore, puoi revocare l'escalation dei privilegi dalla pagina del profilo utente. Se hai bisogno di più di 24 ore, puoi impostare il numero esatto di giorni di cui hai bisogno nel campo Giorni .

Vedere come funziona

Un plugin di sicurezza per WordPress può aiutarti a proteggere il tuo sito web

iThemes Security Pro, il nostro plug-in di sicurezza per WordPress, offre oltre 50 modi per proteggere e proteggere il tuo sito Web dalle vulnerabilità di sicurezza comuni di WordPress. Con WordPress, l'autenticazione a due fattori, la protezione dalla forza bruta, l'imposizione di password complesse e altro ancora, puoi aggiungere un ulteriore livello di sicurezza al tuo sito web.

Ottieni iThemes Security Pro

Ogni settimana, Michael mette insieme il Rapporto sulla vulnerabilità di WordPress per aiutare a mantenere i tuoi siti al sicuro. In qualità di Product Manager di iThemes, ci aiuta a continuare a migliorare la gamma di prodotti iThemes. È un nerd gigante e ama imparare tutto ciò che è tecnologico, vecchio e nuovo. Puoi trovare Michael che esce con sua moglie e sua figlia, leggendo o ascoltando musica quando non lavora.