Podsumowanie luk w zabezpieczeniach WordPressa: grudzień 2020 r., część 2

Opublikowany: 2020-12-23W drugiej połowie grudnia ujawniono nowe luki w zabezpieczeniach wtyczki i motywu WordPress. Ten post dotyczy ostatniej wtyczki WordPress, motywu i podstawowych luk w zabezpieczeniach oraz tego, co zrobić, jeśli uruchomisz jedną z wrażliwych wtyczek lub motywów w swojej witrynie.

Podsumowanie luk w zabezpieczeniach WordPress jest podzielone na trzy różne kategorie: rdzeń WordPress, wtyczki WordPress i motywy WordPress.

Główne luki w WordPressie

Najnowsza wersja rdzenia WordPressa to obecnie 5.6. W ramach najlepszych praktyk dotyczących bezpieczeństwa WordPress upewnij się, że korzystasz z najnowszej wersji rdzenia WordPress.

Luki w zabezpieczeniach wtyczki WordPress

1. Książka nurkowa

Wersje DiveBook poniżej 1.1.4 mają podatności na nieprawidłowe sprawdzenie autoryzacji, nieuwierzytelniony wstrzyknięcie SQL i nieuwierzytelnione odbicie XSS.

2. Warstwa stron

Wersje Pagelayer poniżej 1.3.5 mają luki w zabezpieczeniach Multiple Reflected Cross-Site Scripting.

3. Ostateczny wykluczenie kategorii

Wersje Ultimate Category Excluder poniżej 1.2 mają lukę Cross-Site Request Forgery.

4. Katalogi Pro

Wersje Directory Pro poniżej 1.3.46 mają lukę Authenticated Reflected Cross-Site Scripting.

5. Całkowite utrzymanie

Wersje programu Total Upkeep poniżej 1.14.10 mają luki w zabezpieczeniach związane z ujawnianiem wrażliwych danych i pobieraniem nieuwierzytelnionych kopii zapasowych.

6. Ramy Redux

Wersje Redux Framework poniżej 4.1.21 mają podatność CSRF Nonce Validation Bypass.

7. Formularz kontaktowy 7

Wersje formularza kontaktowego 7 poniżej 5.3.2 mają lukę w zakresie nieograniczonego przesyłania plików.

8. Proste przyciski udostępniania w mediach społecznościowych

Wersje prostych przycisków udostępniania w mediach społecznościowych poniżej 3.2.1 mają usterkę dotyczącą nieuwierzytelnionych odbitych skryptów krzyżowych.

9. Galeria Envira Lite

Wersje Envira Gallery Lite poniżej 1.8.3.3 mają usterkę Authenticated Stored Cross-Site Scripting.

10. Ponowne ładowanie limitu prób logowania

Ograniczenie prób logowania Wersje ponownie załadowane poniżej 2.16.0 mają luki w zabezpieczeniach uwierzytelnionego odbitego skryptu między witrynami i obejścia ograniczenia szybkości logowania.

Luki w motywie WordPress

1. ListingPro

Wersje ListingPro poniżej 2.6.1 mają podatności na nieuwierzytelnioną arbitralną instalację/aktywację/dezaktywację oraz nieuwierzytelnione podatności na ujawnianie wrażliwych danych.

Grudniowa wskazówka dotycząca bezpieczeństwa: dlaczego potrzebujesz uniwersalnego użytkownika do wsparcia

Za każdym razem, gdy tworzysz nowego użytkownika w swojej witrynie, dodajesz kolejny punkt wejścia, który może wykorzystać haker. Ale prawdopodobnie będą chwile, gdy będziesz potrzebować pomocy z zewnątrz dla swojej witryny, na przykład gdy szukasz wsparcia lub po zatrudnieniu niezależnego wykonawcy. Potrzebujesz bezpiecznego sposobu na dodanie tymczasowego dostępu administratora do swojej witryny.

Przyznawanie dostępu do Twojej witryny z zewnątrz: Twoje typowe złe opcje

Zazwyczaj masz dwie możliwości zapewnienia zewnętrznego dostępu do swojej witryny…. i nie są świetne .

1. Udostępnij poświadczenia administratora

Pierwszą i najgorszą opcją jest udostępnienie nazwy użytkownika i hasła administratora WordPress.

Dlaczego udostępnianie poświadczeń administratora jest okropnym pomysłem

- Zmniejszone bezpieczeństwo — jeśli udostępnisz poświadczenia użytkownika, będziesz musiał wyłączyć uwierzytelnianie dwuskładnikowe, aby umożliwić osobie korzystającej z tych poświadczeń zalogowanie się. Google udostępnił na swoim blogu, że korzystanie z uwierzytelniania dwuskładnikowego lub weryfikacji dwuetapowej może powstrzymać 100% automatycznych ataków botów. Wyłączenie uwierzytelniania dwuskładnikowego, nawet na krótki czas, drastycznie zmniejsza bezpieczeństwo Twojej witryny.

- Niewygodne — udostępnianie poświadczeń wymaga zmiany hasła. Jeśli zapomnisz zmienić hasło, co najmniej jedna osoba ma dostęp administratora do Twojej witryny, kiedy tylko tego zechce.

2. Utwórz oddzielnego użytkownika dla technika wsparcia

Chociaż utworzenie zupełnie nowego użytkownika administratora dla specjalisty pomocy technicznej jest lepsze niż udostępnianie poświadczeń administratora, nadal nie jest to świetne.

Dlaczego tworzenie użytkownika do pomocy technicznej jest okropne

- Zwiększona podatność — utworzenie nowego użytkownika administratora dodaje kolejny punkt wejścia, który może zostać wykorzystany. Jeśli nie masz polityki dotyczącej haseł, dział pomocy technicznej może wybrać słabe hasło, przez co Twój login WordPress będzie bardziej podatny na ataki.

- Niewygodne – Przechodzenie przez proces konfigurowania nowego użytkownika za każdym razem, gdy potrzebujesz pomocy z zewnątrz, jest czasochłonne. Musisz utworzyć nowego użytkownika, a następnie pamiętać, aby usunąć użytkownika, gdy nie potrzebuje już dostępu do Twojej witryny. Jest to najlepsza praktyka bezpieczeństwa WordPress, aby usunąć wszystkich nieużywanych użytkowników z Twojej witryny.

Przyznawanie dostępu z zewnątrz do Twojej witryny: lepszy sposób

Funkcja eskalacji uprawnień iThemes Security Pro Privilege umożliwia tymczasowe przyznanie użytkownikowi dodatkowych możliwości.

Eskalacja uprawnień umożliwia łatwe i bezpieczne utworzenie uniwersalnego użytkownika, którego możesz udostępnić dowolnym zewnętrznym programistom lub technikom pomocy technicznej, którzy potrzebują tymczasowego dostępu do Twojej witryny.

Dzięki eskalacji uprawnień możesz utworzyć nowego użytkownika i nazwać go Support oraz nadać mu rolę subskrybenta. Następnym razem, gdy będziesz musiał zapewnić tymczasowy dostęp do swojej witryny, możesz zmienić użytkownika Wsparcia z subskrybenta na administratora. W dalszej części posta omówimy, jak to zrobić, ale najpierw porozmawiajmy o tym, dlaczego eskalacja uprawnień jest lepszym sposobem przyznawania dostępu do Twojej witryny.

Dlaczego eskalacja uprawnień jest lepsza

- Łatwy – nie musisz tworzyć nowego użytkownika za każdym razem, gdy chcesz przyznać dostęp do swojej witryny.

- Automatycznie — eskalacja uprawnień trwa tylko 24 godziny. Po upływie 24 godzin użytkownik automatycznie traci wszystkie dodatkowe uprawnienia. Nie musisz pamiętać o usuwaniu użytkowników lub zmianie haseł.

- Bez poświęcenia w zakresie bezpieczeństwa – nadal możesz wymagać od tego uniwersalnego użytkownika wsparcia, aby używał dwuskładnikowej metody e-mail do logowania, co oznacza, że masz ten sam poziom bezpieczeństwa, co inni administratorzy. Ponieważ rzeczywista rola użytkownika to subskrybent, nie ryzykujesz pozostawienia jej na swojej stronie internetowej.

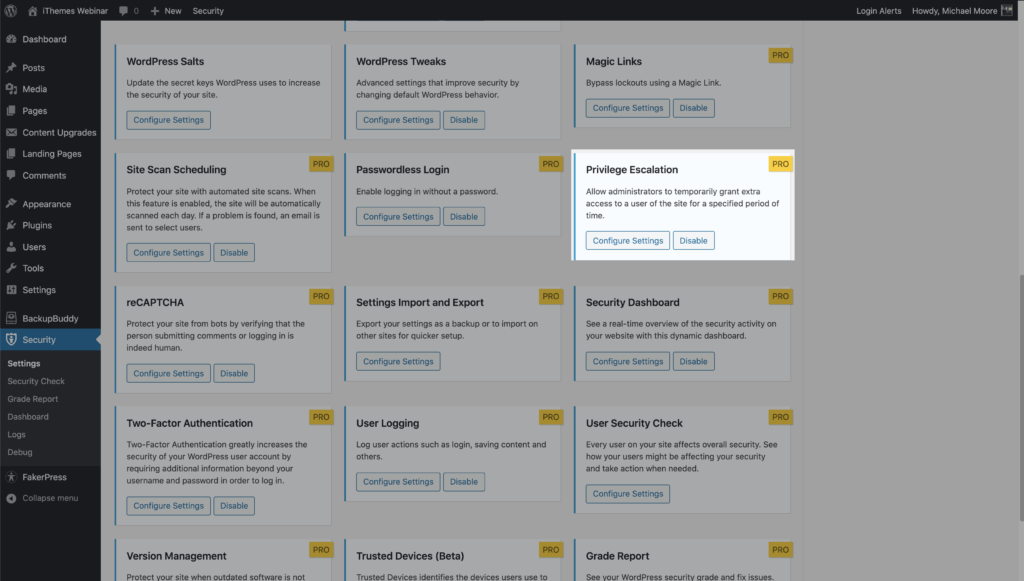

Jak korzystać z eskalacji uprawnień w iThemes Security Pro

Aby rozpocząć, włącz Eskalację uprawnień na głównej stronie ustawień zabezpieczeń.

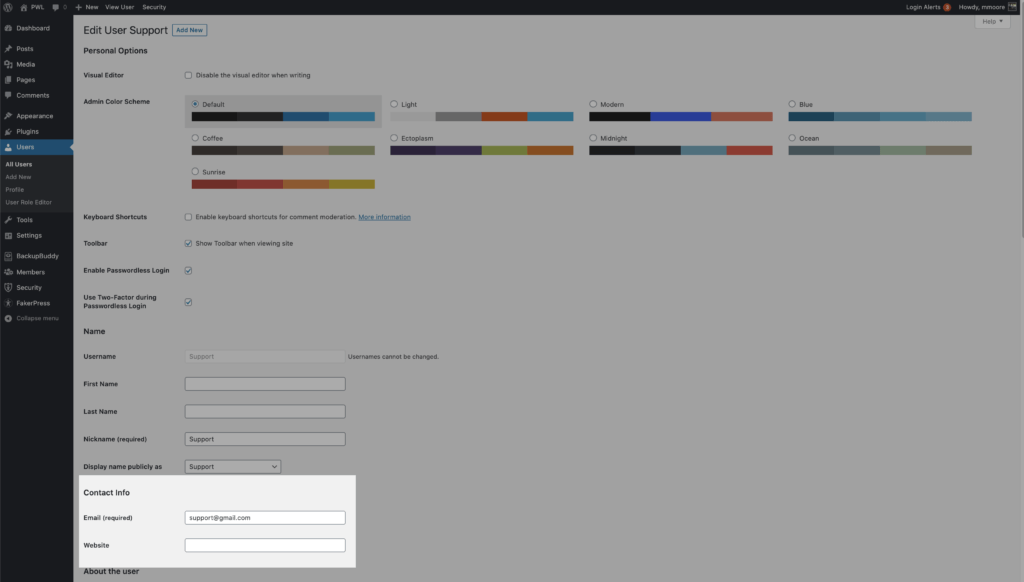

Możesz utworzyć nowego użytkownika i nazwać go Support oraz nadać mu rolę użytkownika Subskrybent. Następnym razem, gdy będziesz musiał zapewnić tymczasowy dostęp do swojej witryny, przejdź do strony profilu użytkownika pomocy technicznej.

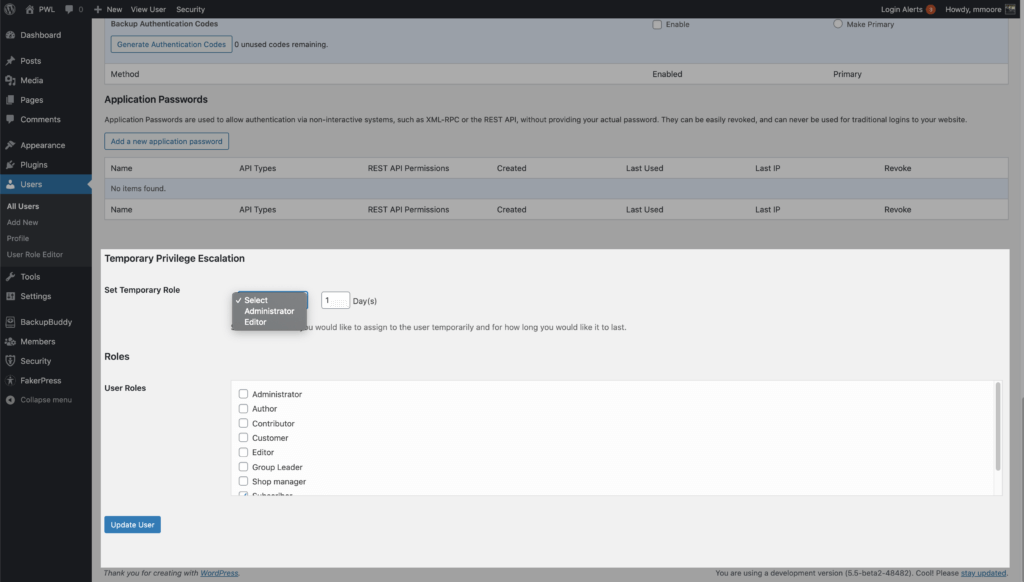

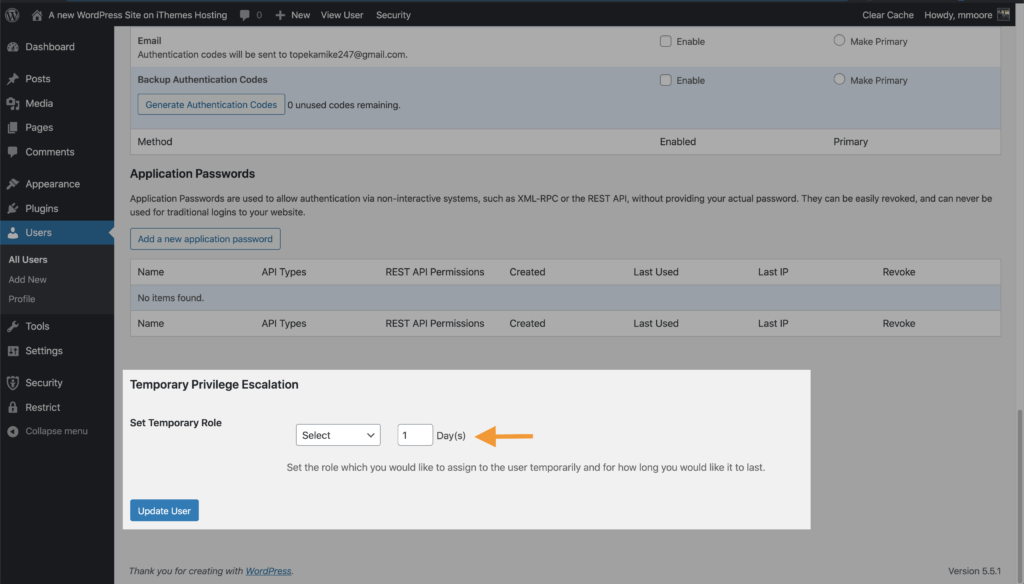

Zaktualizuj adres e-mail, aby osoba z zewnątrz mogła poprosić o nowe hasło. Następnie przewiń w dół, aż zobaczysz ustawienia Tymczasowej eskalacji uprawnień. Kliknij przełącznik Ustaw rolę tymczasową i wybierz opcję Administrator. Użytkownik będzie miał teraz dostęp administracyjny przez następne 24 godziny.

Jeśli nie potrzebują pełnych 24 godzin, możesz odwołać eskalację uprawnień na stronie profilu użytkownika. Jeśli potrzebujesz więcej niż 24 godziny, możesz ustawić dokładną liczbę dni, których potrzebujesz w polu Dni .

Zobacz jak to działa

Wtyczka bezpieczeństwa WordPress może pomóc w zabezpieczeniu Twojej witryny

iThemes Security Pro, nasza wtyczka bezpieczeństwa WordPress, oferuje ponad 50 sposobów zabezpieczenia i ochrony Twojej witryny przed typowymi lukami w zabezpieczeniach WordPress. Dzięki WordPress, uwierzytelnianiu dwuskładnikowemu, ochronie przed brutalną siłą, silnemu egzekwowaniu haseł i nie tylko, możesz dodać dodatkową warstwę bezpieczeństwa do swojej witryny.

Uzyskaj iThemes Security Pro

Co tydzień Michael opracowuje raport na temat luk w zabezpieczeniach WordPressa, aby pomóc chronić Twoje witryny. Jako Product Manager w iThemes pomaga nam w dalszym ulepszaniu linii produktów iThemes. Jest wielkim kujonem i uwielbia uczyć się wszystkich rzeczy technicznych, starych i nowych. Możesz znaleźć Michaela spędzającego czas z żoną i córką, czytającego lub słuchającego muzyki, gdy nie pracuje.