WordPress 漏洞综述:2019 年 9 月,第 1 部分

已发表: 2019-09-189 月上半月披露了几个新的 WordPress 插件和主题漏洞,因此我们希望让您了解。 在这篇文章中,我们介绍了最近的 WordPress 插件和主题漏洞,以及如果您在您的网站上运行易受攻击的插件或主题之一该怎么办。

我们将 WordPress 漏洞综述分为四个不同的类别:

- 1. WordPress 核心

- 2. WordPress 插件

- 3. WordPress 主题

- 4. 来自网络的漏洞

* 我们将网络上的漏洞包括在内,因为了解 WordPress 生态系统之外的漏洞也很重要。 对服务器软件的利用可能会暴露敏感数据。 数据库泄露可能会暴露您站点上用户的凭据,从而为攻击者访问您的站点打开大门。

WordPress 核心漏洞

WordPress 5.2.3 中的安全修复

- 向 RIPS 技术公司的 Simon Scannell 提供道具,用于发现和披露两个问题。 第一个是贡献者在帖子预览中发现的跨站点脚本 (XSS) 漏洞。 第二个是存储评论中的跨站点脚本漏洞。

- 支持 Tim Coen 披露了一个问题,即 URL 的验证和清理可能导致开放重定向。

- Anshul Jain 在媒体上传期间披露反映的跨站点脚本的道具。

- Fortinet 的 FortiGuard 实验室的 Zhouyuan Yang 的道具,他在短代码预览中披露了一个跨站点脚本(XSS)漏洞。

- 核心安全团队的 Ian Dunn 发现并披露了一个案例,其中可以在仪表板中找到反映的跨站点脚本。

- 来自 NCC Group 的 Soroush Dalili (@irsdl) 的道具,用于披露可能导致跨站点脚本 (XSS) 攻击的 URL 清理问题。

- 除了上述更改之外,我们还在旧版本的 WordPress 上更新了 jQuery。 此更改是在 5.2.1 中添加的,现在正在引入旧版本。

WordPress 插件漏洞

9 月份发现了几个新的 WordPress 插件漏洞。 请确保按照以下建议的操作更新插件或完全卸载它。

1. 10Web 图片库

Photo Gallery by 10Web 1.5.34 及以下版本的插件容易受到 SQL 注入和跨站点脚本攻击。

你应该做什么

2. 高级访问管理器

Advanced Acess Manager 5.9.8.1 及以下版本包含一个任意文件访问和下载漏洞。

你应该做什么

3.活动门票

Event Tickets 4.10.7.1 及以下版本易受 CSV 注入攻击。

你应该做什么

4. 搜索排除

搜索排除版本 1.2.2 及以下版本容易受到任意设置更改的影响。

你应该做什么

5. 升降机LMS

LifterLMS 3.34.5 及以下版本容易受到未经身份验证的选项导入漏洞的影响。

你应该做什么

6. 内容升级

Content Upgrades 2.0.4 及以下版本容易受到跨站点脚本漏洞的攻击。

你应该做什么

7. Qwizcards

Qwizcards 3.36 及以下版本容易受到未经身份验证的反射跨站点脚本攻击。

你应该做什么

8. 清单

Checklist 1.1.5 及以下版本容易受到未经身份验证的反射跨站点脚本攻击。

你应该做什么

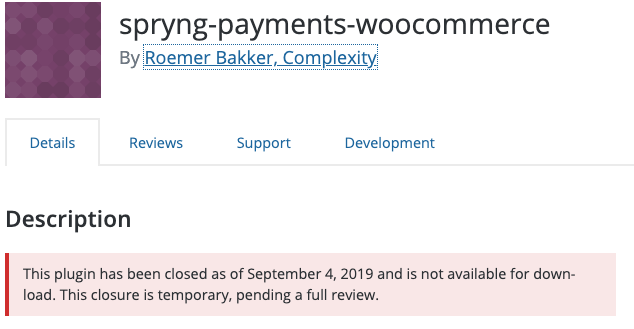

9. WooCommerce 的 Spryng 支付

WooCommerce 1.6.7 及以下版本的 Spryng Payments 容易受到跨站点脚本攻击。

你应该做什么

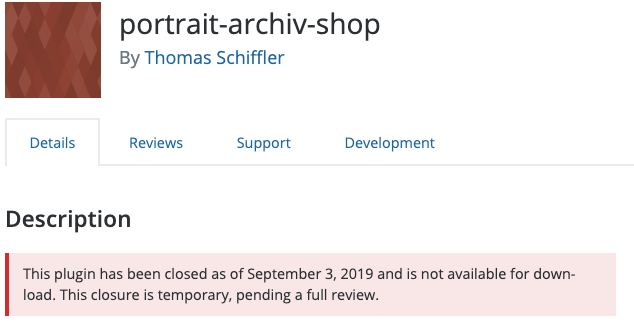

10. Portrait-Archiv.com Photostore

Portrait-Archiv.com Photostore 5.0.4 及以下版本容易受到跨站点脚本攻击。

你应该做什么

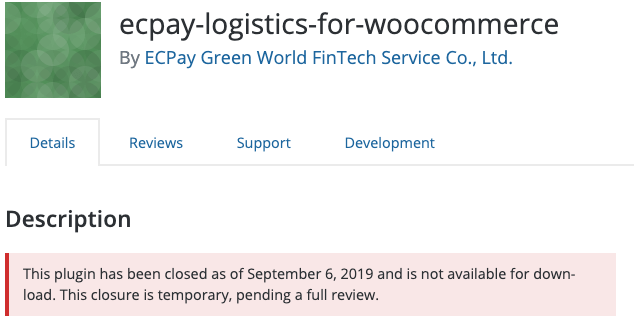

11. WooCommerce 的 ECPay 物流

WooCommerce 版本 1.2.181030 及以下版本的 ECPay Logistics 容易受到跨站点脚本攻击。

你应该做什么

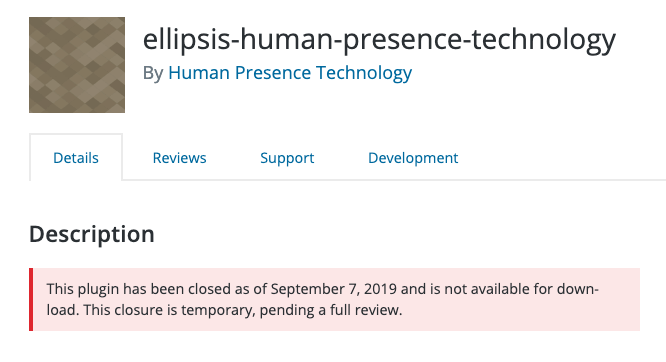

12. Ellipsis Human Presence 技术

Ellipsis Human Presence Technology 2.0.8 及以下版本容易受到未经身份验证的反射跨站点脚本攻击。

你应该做什么

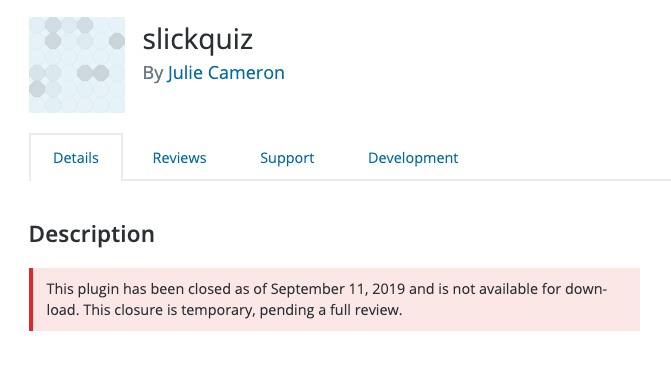

13. SlickQuiz

SlickQuiz 1.6.7 及以下版本容易受到跨站点脚本和 SQL 注入攻击。

你应该做什么

WordPress 主题

如何积极应对 WordPress 主题和插件漏洞

运行过时的软件是 WordPress 网站被黑的第一大原因。 拥有更新程序对于 WordPress 网站的安全性至关重要。 您应该每周至少登录一次您的站点以执行更新。

自动更新可以提供帮助

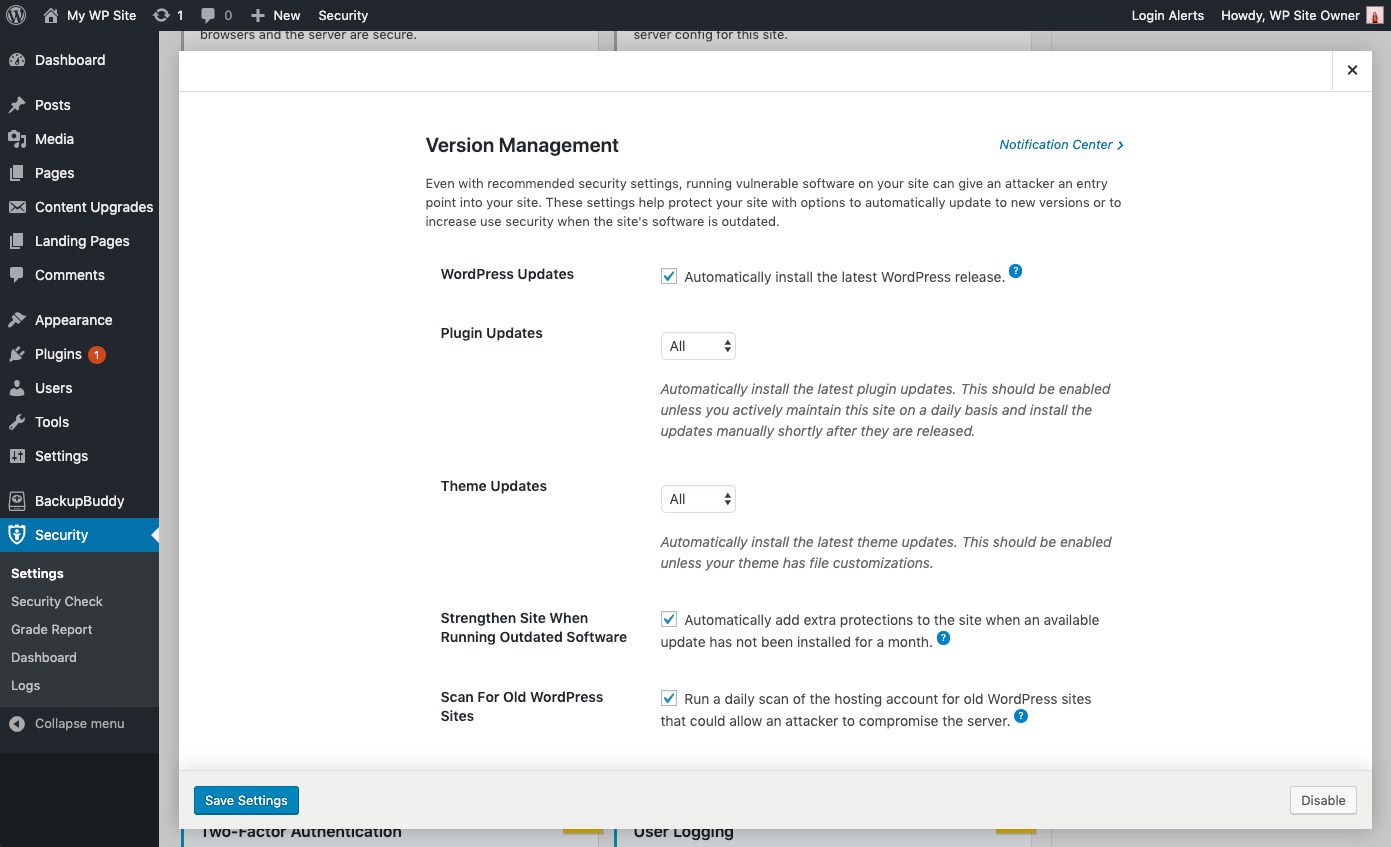

对于不经常更改的 WordPress 网站,自动更新是一个不错的选择。 缺乏关注往往会使这些网站被忽视并容易受到攻击。 即使采用推荐的安全设置,在您的站点上运行易受攻击的软件也会为攻击者提供进入您站点的入口点。

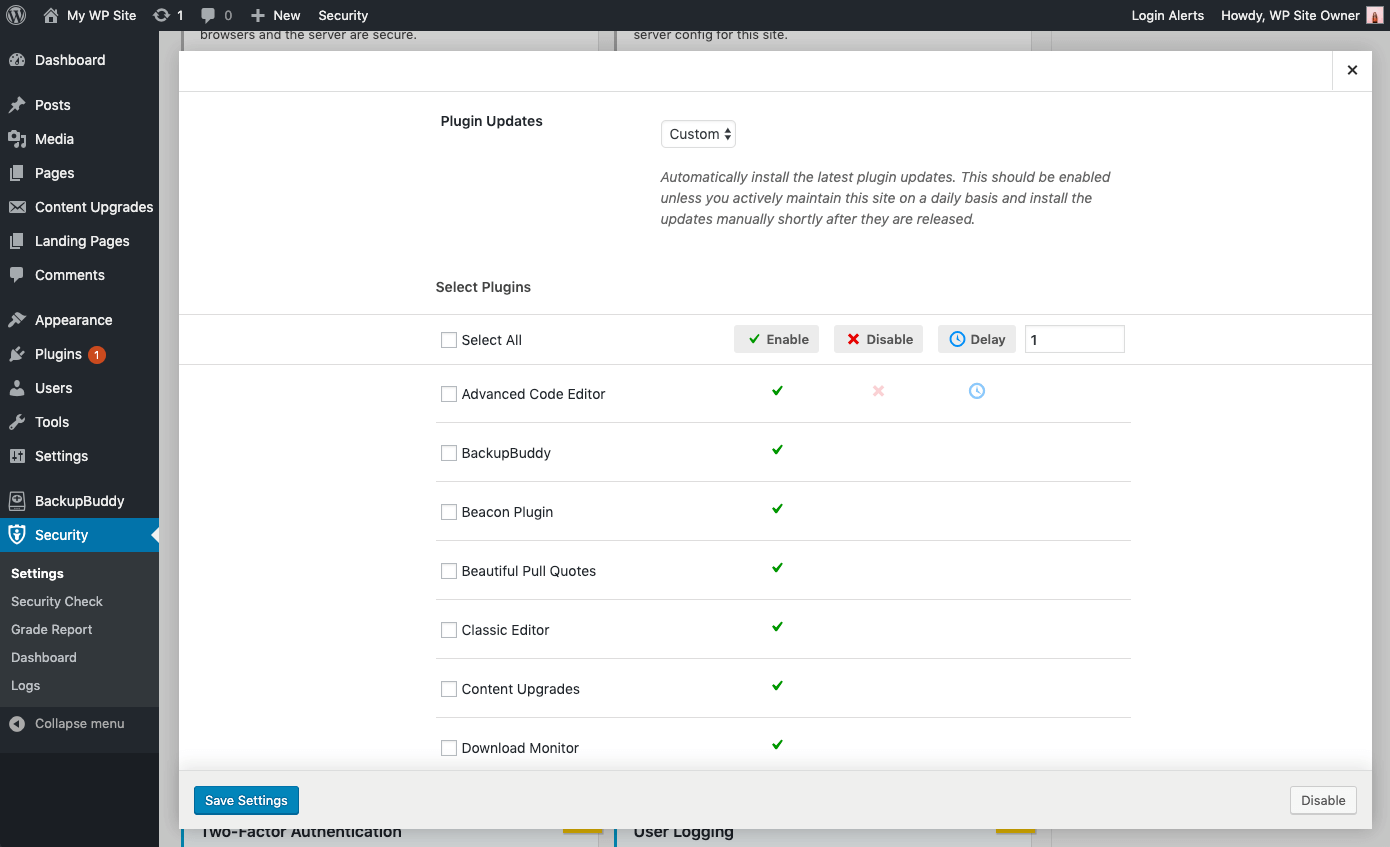

使用 iThemes Security Pro 插件的版本管理功能,您可以启用自动 WordPress 更新以确保您获得最新的安全补丁。 这些设置可以通过选项自动更新到新版本或在站点软件过时时提高用户安全性,从而帮助保护您的站点。

版本管理更新选项

- WordPress 更新– 自动安装最新的 WordPress 版本。

- 插件自动更新- 自动安装最新的插件更新。 除非您每天积极维护此站点并在更新发布后不久手动安装更新,否则应启用此功能。

- 主题自动更新- 自动安装最新的主题更新。 除非您的主题具有文件自定义,否则应启用此功能。

- 对插件和主题更新的精细控制——您可能有想要手动更新的插件/主题,或者延迟更新直到版本有时间证明稳定。 您可以选择自定义,以便将每个插件或主题分配为立即更新 ( Enable )、根本不自动更新 ( Disable ) 或延迟指定天数 ( Delay ) 进行更新。

加强和提醒关键问题

- 运行过时软件时加强站点 - 当一个月未安装可用更新时,自动为站点添加额外保护。 当一个月未安装更新时,iThemes Security 插件将自动启用更严格的安全性。 首先,它将强制所有未启用双因素的用户在重新登录之前提供发送到其电子邮件地址的登录代码。其次,它将禁用 WP 文件编辑器(以阻止人们编辑插件或主题代码) , XML-RPC pingbacks 并阻止每个 XML-RPC 请求的多次身份验证尝试(这两者都将使 XML-RPC 更强大地抵御攻击,而不必完全关闭它)。

- 扫描其他旧的 WordPress 站点- 这将检查您的主机帐户上是否有其他过时的 WordPress 安装。 一个存在漏洞的过时 WordPress 站点可能允许攻击者破坏同一托管帐户上的所有其他站点。

- 发送电子邮件通知– 对于需要干预的问题,会向管理员级别用户发送电子邮件。

来自网络的漏洞

1. Jack Dorsey 的 Twitter 账户被黑

Twitter 首席执行官 Jack Dorsey 是 SIM 交换攻击的受害者。 SIM 交换是指攻击者与您的手机提供商合作,将您的手机移植到其他手机上。 接管您的电话号码后,恶意行为者就可以接收您的 SMS 两步验证码。

在Chuckling Squad黑客组织控制了 Dorsey 的手机号码后,他们能够使用 Cloudhopper 发送推文。 Cloudhopper 是一家之前被 Twitter 收购的公司,目的是让人们更容易通过短信发送推文。

2.phpMyAdmin漏洞

PHP 4.9.0.1 版容易受到新的跨站请求伪造攻击,并且是零日攻击。 该漏洞将允许攻击者对删除设置页面中的任何服务器的 phpMyAdmin 用户触发 CSRF 攻击。

请务必在安全补丁发布后更新 phpMyAdmin。

WordPress 安全插件可以帮助保护您的网站

iThemes Security Pro 是我们的 WordPress 安全插件,提供 30 多种方法来保护您的网站免受常见 WordPress 安全漏洞的侵害。 借助 WordPress 两因素身份验证、强力保护、强密码强制执行等,您可以为您的网站增加一层额外的安全性。

获取 iThemes 安全专业版

每周,Michael 都会汇总 WordPress 漏洞报告,以帮助确保您的网站安全。 作为 iThemes 的产品经理,他帮助我们继续改进 iThemes 产品阵容。 他是一个巨大的书呆子,喜欢学习所有新旧技术。 你可以找到迈克尔和他的妻子和女儿一起出去玩,在不工作的时候阅读或听音乐。