Zusammenfassung der WordPress-Sicherheitslücke: September 2019, Teil 1

Veröffentlicht: 2019-09-18In der ersten Septemberhälfte wurden mehrere neue WordPress-Plugin- und Theme-Schwachstellen bekannt, daher möchten wir Sie auf dem Laufenden halten. In diesem Beitrag behandeln wir die neuesten Schwachstellen von WordPress-Plugins und Themes und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Themes auf Ihrer Website ausführen.

Wir unterteilen das WordPress Vulnerability Roundup in vier verschiedene Kategorien:

- 1. WordPress-Kern

- 2. WordPress-Plugins

- 3. WordPress-Themes

- 4. Verstöße aus dem gesamten Web

* Wir schließen Verstöße aus dem gesamten Web ein, da es wichtig ist, auch Schwachstellen außerhalb des WordPress-Ökosystems zu kennen. Exploits von Serversoftware können sensible Daten preisgeben. Datenbankverletzungen können die Anmeldeinformationen für die Benutzer auf Ihrer Site preisgeben und Angreifern die Tür zum Zugriff auf Ihre Site öffnen.

WordPress Core-Schwachstellen

Sicherheitskorrekturen in WordPress 5.2.3

- Requisiten an Simon Scannell von RIPS Technologies für das Finden und Offenlegen von zwei Problemen. Die erste, eine Cross-Site-Scripting (XSS)-Schwachstelle, die in Beitragsvorschauen von Mitwirkenden gefunden wurde. Die zweite war eine Cross-Site-Scripting-Schwachstelle in gespeicherten Kommentaren.

- Requisiten an Tim Coen für die Offenlegung eines Problems, bei dem die Validierung und Bereinigung einer URL zu einer offenen Weiterleitung führen könnte.

- Requisiten an Anshul Jain für die Offenlegung von reflektiertem Cross-Site-Scripting während Medien-Uploads.

- Props an Zhouyuan Yang von Fortinets FortiGuard Labs, der eine Schwachstelle für Cross-Site-Scripting (XSS) in Shortcode-Vorschauen aufgedeckt hat.

- Requisiten an Ian Dunn vom Core Security Team für das Finden und Aufdecken eines Falls, bei dem reflektiertes Cross-Site-Scripting im Dashboard gefunden werden konnte.

- Requisiten an Soroush Dalili (@irsdl) von der NCC Group für die Offenlegung eines Problems mit der URL-Bereinigung, das zu Cross-Site-Scripting (XSS)-Angriffen führen kann.

- Zusätzlich zu den oben genannten Änderungen aktualisieren wir jQuery auch auf älteren Versionen von WordPress. Diese Änderung wurde in 5.2.1 hinzugefügt und wird nun auf ältere Versionen übertragen.

Schwachstellen im WordPress-Plugin

Im September wurden mehrere neue Schwachstellen im WordPress-Plugin entdeckt. Befolgen Sie die unten vorgeschlagene Aktion, um das Plugin zu aktualisieren oder vollständig zu deinstallieren.

1. Fotogalerie von 10Web

Photo Gallery von 10Web Version 1.5.34 und niedriger des Plugins ist anfällig für SQL-Injection- und Cross-Site-Scripting-Angriffe.

Was du machen solltest

2. Advanced Access Manager

Advanced Access Manager Version 5.9.8.1 und niedriger enthält eine Sicherheitsanfälligkeit für willkürlichen Dateizugriff und Download.

Was du machen solltest

3. Veranstaltungstickets

Event Tickets Version 4.10.7.1 und niedriger ist anfällig für eine CSV-Injection.

Was du machen solltest

4. Suche ausschließen

Search Exclude Version 1.2.2 und niedriger ist anfällig für eine willkürliche Änderung der Einstellungen.

Was du machen solltest

5. LifterLMS

LifterLMS Version 3.34.5 und niedriger ist anfällig für eine Schwachstelle beim Import von nicht authentifizierten Optionen.

Was du machen solltest

6. Inhalts-Upgrades

Inhalts-Upgrades Version 2.0.4 und niedriger sind anfällig für eine Cross-Site-Scripting-Schwachstelle.

Was du machen solltest

7. Qwizcards

Qwizcards Version 3.36 und niedriger ist anfällig für einen nicht authentifizierten Reflected Cross-Site Scripting-Angriff.

Was du machen solltest

8. Checkliste

Checkliste Version 1.1.5 und niedriger ist anfällig für einen nicht authentifizierten Reflected Cross-Site Scripting-Angriff.

Was du machen solltest

9. Spryng-Zahlungen für WooCommerce

Spryng Payments für WooCommerce Version 1.6.7 und niedriger ist anfällig für einen Cross-Site-Scripting-Angriff.

Was du machen solltest

10. Portrait-Archiv.com Photostore

Portrait-Archiv.com Photostore Version 5.0.4 und niedriger ist anfällig für einen Cross-Site-Scripting-Angriff.

Was du machen solltest

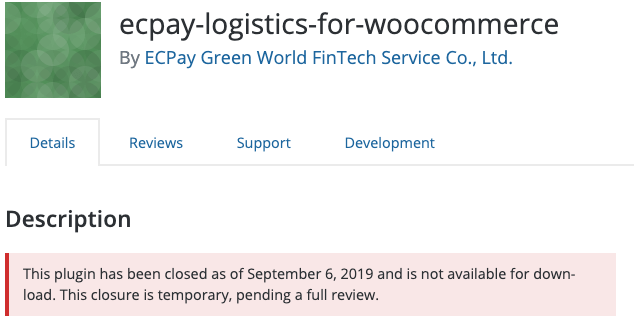

11. ECPay Logistics für WooCommerce

ECPay Logistics for WooCommerce Version 1.2.181030 und niedriger ist anfällig für einen Cross-Site-Scripting-Angriff.

Was du machen solltest

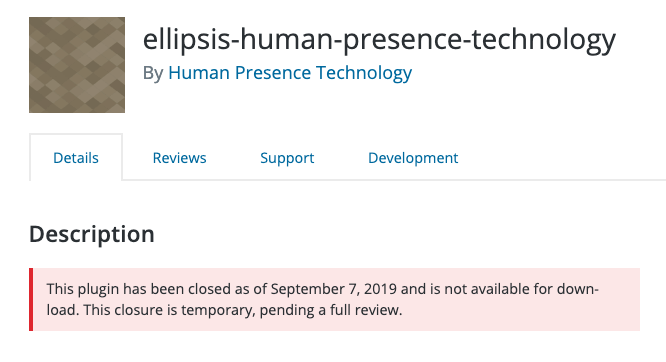

12. Ellipsis Human Presence Technologie

Die Ellipsis Human Presence Technology Version 2.0.8 und niedriger ist anfällig für einen nicht authentifizierten Reflected Cross-Site Scripting-Angriff.

Was du machen solltest

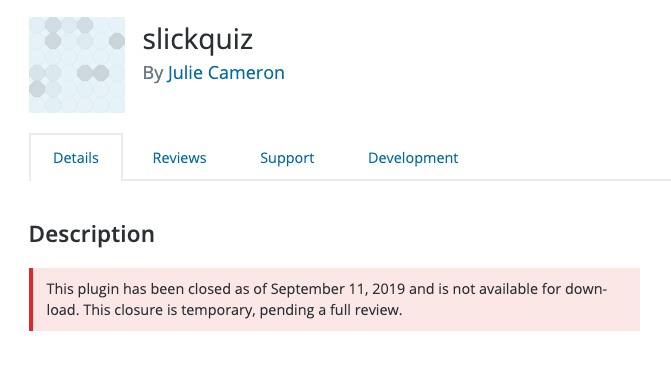

13. SlickQuiz

SlickQuiz Version 1.6.7 und niedriger ist anfällig für Cross-Site-Scripting- und SQL-Injection-Angriffe.

Was du machen solltest

WordPress-Themes

So gehen Sie proaktiv bei WordPress-Theme- und Plugin-Schwachstellen vor

Das Ausführen veralteter Software ist der Hauptgrund dafür, dass WordPress-Sites gehackt werden. Es ist entscheidend für die Sicherheit Ihrer WordPress-Site, dass Sie eine Update-Routine haben. Sie sollten sich mindestens einmal pro Woche bei Ihren Websites anmelden, um Aktualisierungen durchzuführen.

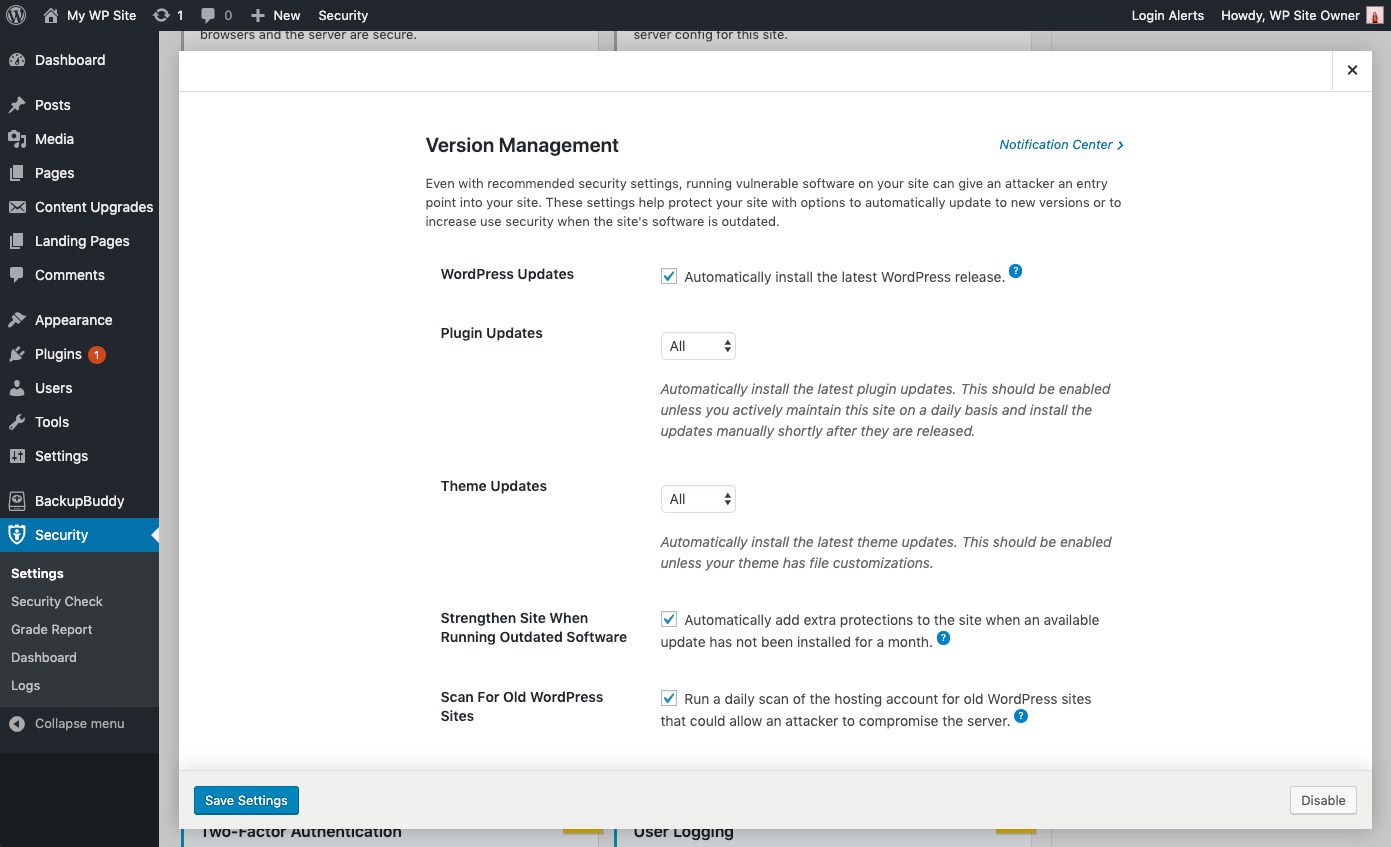

Automatische Updates können helfen

Automatische Updates sind eine gute Wahl für WordPress-Websites, die sich nicht sehr oft ändern. Durch mangelnde Aufmerksamkeit werden diese Websites oft vernachlässigt und anfällig für Angriffe. Selbst mit den empfohlenen Sicherheitseinstellungen kann das Ausführen anfälliger Software auf Ihrer Site einem Angreifer einen Einstiegspunkt in Ihre Site bieten.

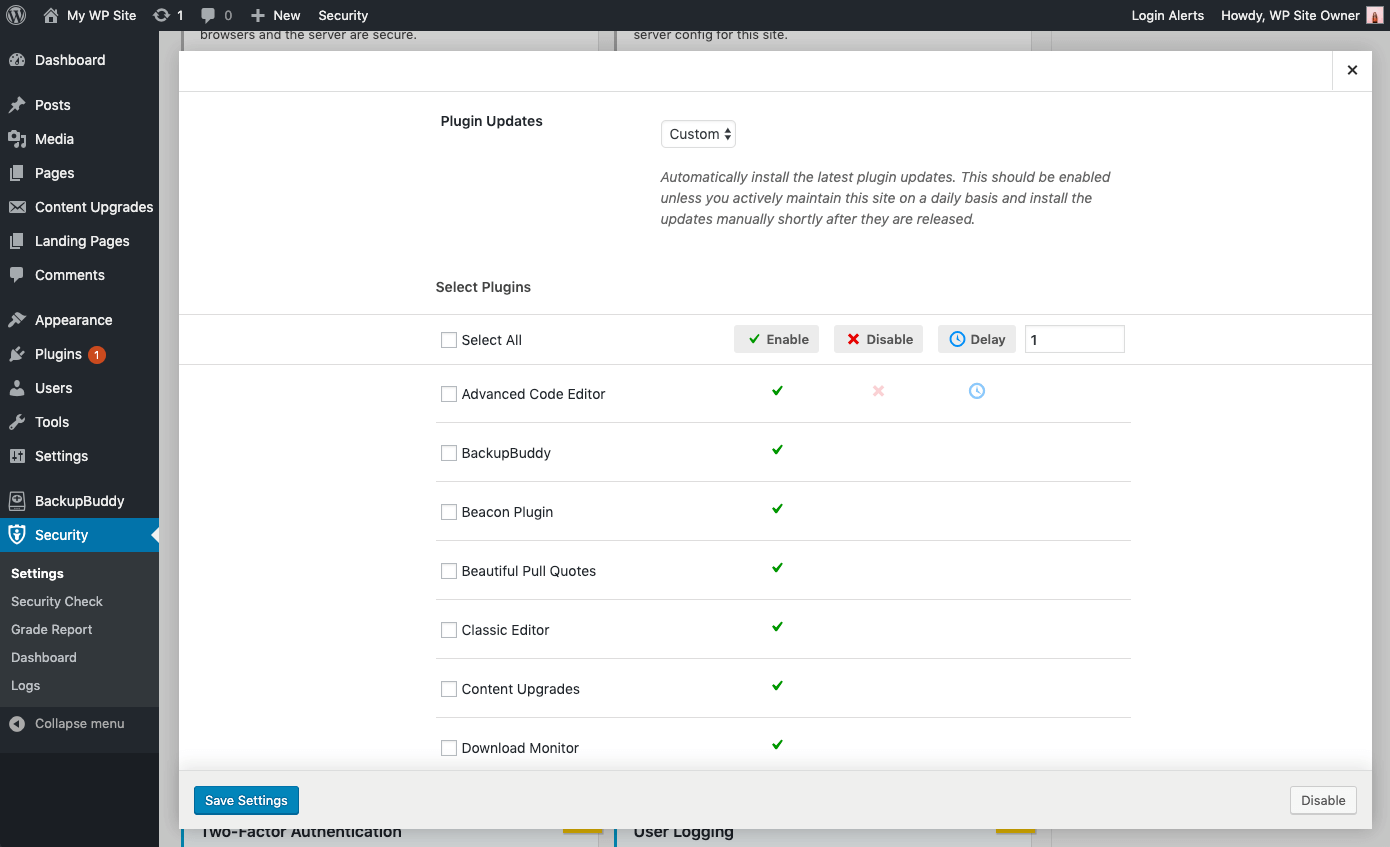

Mit Hilfe des iThemes Security Pro Plugins Features Versionsverwaltung können Sie die automatische Wordpress - Updates aktivieren , um sicherzustellen , dass Sie den neuesten Sicherheits - Patches zu bekommen. Diese Einstellungen tragen zum Schutz Ihrer Site mit Optionen zum automatischen Aktualisieren auf neue Versionen oder zur Erhöhung der Benutzersicherheit bei veralteter Site-Software bei.

Update-Optionen für die Versionsverwaltung

- WordPress-Updates – Installieren Sie automatisch die neueste WordPress-Version.

- Automatische Plugin-Updates – Installieren Sie automatisch die neuesten Plugin-Updates. Dies sollte aktiviert werden, es sei denn, Sie pflegen diese Site täglich aktiv und installieren die Updates kurz nach der Veröffentlichung manuell.

- Automatische Theme-Updates – Installieren Sie automatisch die neuesten Theme-Updates. Dies sollte aktiviert sein, es sei denn, Ihr Design verfügt über Dateianpassungen.

- Granulare Kontrolle über Plugin- und Theme-Updates – Möglicherweise haben Sie Plugins/Themes, die Sie entweder manuell aktualisieren oder die Aktualisierung verzögern möchten, bis die Veröffentlichung Zeit hatte, sich als stabil zu erweisen. Sie können Benutzerdefiniert auswählen, um jedem Plugin oder Design die Möglichkeit zu geben, entweder sofort zu aktualisieren ( Aktivieren ), überhaupt nicht automatisch zu aktualisieren ( Deaktivieren ) oder mit einer Verzögerung von einer bestimmten Anzahl von Tagen ( Verzögerung ) zu aktualisieren.

Stärkung und Warnung bei kritischen Problemen

- Site stärken, wenn veraltete Software ausgeführt wird – Fügen Sie der Site automatisch zusätzlichen Schutz hinzu, wenn ein verfügbares Update einen Monat lang nicht installiert wurde. Das iThemes Security-Plugin aktiviert automatisch strengere Sicherheit, wenn ein Update einen Monat lang nicht installiert wurde. Erstens werden alle Benutzer, für die die Zwei-Faktor-Funktion nicht aktiviert ist, gezwungen, einen Login-Code anzugeben, der an ihre E-Mail-Adresse gesendet wird, bevor sie sich wieder anmelden. Zweitens wird der WP-Dateieditor deaktiviert (um Personen daran zu hindern, Plugin- oder Theme-Code zu bearbeiten). , XML-RPC-Pingbacks und blockieren mehrere Authentifizierungsversuche pro XML-RPC-Anfrage (beides macht XML-RPC stärker gegen Angriffe, ohne es vollständig ausschalten zu müssen).

- Nach anderen alten WordPress-Sites suchen – Dies wird nach anderen veralteten WordPress-Installationen in Ihrem Hosting-Konto suchen. Eine einzelne veraltete WordPress-Site mit einer Schwachstelle könnte es Angreifern ermöglichen, alle anderen Sites auf demselben Hosting-Konto zu kompromittieren.

- E-Mail-Benachrichtigungen senden – Bei Problemen, die ein Eingreifen erfordern, wird eine E-Mail an Benutzer auf Administratorebene gesendet.

Verstöße aus dem gesamten Web

1. Jack Dorseys Twitter-Account wurde gehackt

Jack Dorsey, CEO von Twitter, wurde Opfer eines SIM-Swap-Angriffs. Bei einem SIM-Swap arbeitet ein Angreifer mit Ihrem Mobilfunkanbieter zusammen, um Ihr Telefon auf ein anderes Telefon zu portieren. Nach der Übernahme Ihrer Telefonnummer kann der böswillige Akteur dann Ihre SMS-Zwei-Faktor-Codes erhalten.

Nachdem die Hackergruppe Chuckling Squad die Kontrolle über Dorseys Handynummer übernommen hatte, konnten sie Cloudhopper verwenden, um die Tweets zu senden. Cloudhopper ist ein Unternehmen, das zuvor von Twitter übernommen wurde, um Nutzern das Twittern per SMS zu erleichtern.

2. phpMyAdmin-Sicherheitslücke

PHP-Version 4.9.0.1 ist anfällig für einen neuen Cross-Site Request Forgery-Angriff und es handelt sich um einen Zero-Day. Die Sicherheitsanfälligkeit ermöglicht es einem Angreifer, einen CSRF-Angriff gegen einen phpMyAdmin-Benutzer auszulösen, indem er einen beliebigen Server auf der Setup-Seite löscht.

Stellen Sie sicher, dass Sie phpMyAdmin aktualisieren, nachdem ein Sicherheitspatch veröffentlicht wurde.

Ein WordPress-Sicherheits-Plugin kann helfen, Ihre Website zu schützen

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet über 30 Möglichkeiten, Ihre Website zu sichern und vor gängigen WordPress-Sicherheitslücken zu schützen. Mit WordPress-Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website eine zusätzliche Sicherheitsebene hinzufügen.

Holen Sie sich iThemes Security Pro

Jede Woche erstellt Michael den WordPress-Schwachstellenbericht, um die Sicherheit Ihrer Websites zu gewährleisten. Als Produktmanager bei iThemes hilft er uns, die Produktpalette von iThemes weiter zu verbessern. Er ist ein riesiger Nerd und liebt es, alles über Technik zu lernen, alt und neu. Sie können Michael mit seiner Frau und seiner Tochter treffen, lesen oder Musik hören, wenn er nicht arbeitet.