WordPress Vulnerability Roundup: septembrie 2019, partea 1

Publicat: 2019-09-18În prima jumătate a lunii septembrie au fost dezvăluite mai multe vulnerabilități noi pentru pluginuri și teme WordPress, așa că dorim să vă informăm. În această postare, acoperim vulnerabilitățile recente ale pluginurilor și temelor WordPress și ce trebuie să faceți dacă rulați unul dintre pluginurile sau temele vulnerabile de pe site-ul dvs. web.

Împărțim Roundup-ul Vulnerabilității WordPress în patru categorii diferite:

- 1. Nucleul WordPress

- 2. Plugin-uri WordPress

- 3. Teme WordPress

- 4. Încălcări din jurul internetului

* Includem încălcări din jurul web, deoarece este esențial să conștientizăm și vulnerabilitățile din afara ecosistemului WordPress. Exploatările către software-ul serverului pot expune date sensibile. Încălcările bazei de date pot expune acreditările utilizatorilor de pe site-ul dvs., deschizând ușa atacatorilor pentru a vă accesa site-ul.

Vulnerabilități de bază WordPress

Corecții de securitate în WordPress 5.2.3

- Propuneri lui Simon Scannell de la RIPS Technologies pentru găsirea și dezvăluirea a două probleme. Prima, o vulnerabilitate de tip cross-site scripting (XSS) găsită în previzualizările posturilor de către colaboratori. Al doilea a fost o vulnerabilitate de scripting între site-uri în comentariile stocate.

- Propuneri lui Tim Coen pentru dezvăluirea unei probleme în care validarea și igienizarea unei adrese URL ar putea duce la o redirecționare deschisă.

- Accesorii lui Anshul Jain pentru dezvăluirea scripturilor reflectate pe site-uri în timpul încărcărilor media.

- Propuneri pentru Zhouyuan Yang de la Fortinet's FortiGuard Labs, care a dezvăluit o vulnerabilitate care pentru cross-site scripting (XSS) în previzualizările shortcode.

- Propuneri lui Ian Dunn din echipa de securitate principală pentru că a găsit și a dezvăluit un caz în care scripturile de pe site-uri reflectate ar putea fi găsite în tabloul de bord.

- Propuneri lui Soroush Dalili (@irsdl) de la NCC Group pentru dezvăluirea unei probleme cu igienizarea URL care poate duce la atacuri de tip cross-site scripting (XSS).

- În plus față de modificările de mai sus, actualizăm și jQuery pe versiunile mai vechi de WordPress. Această modificare a fost adăugată în 5.2.1 și este acum adusă la versiunile mai vechi.

Vulnerabilități ale pluginului WordPress

Mai multe vulnerabilități noi pentru plugin-ul WordPress au fost descoperite în septembrie. Asigurați-vă că urmați acțiunea sugerată de mai jos pentru a actualiza pluginul sau pentru a-l dezinstala complet.

1. Galerie foto de 10Web

Galeria foto de 10Web versiunea 1.5.34 și mai jos a pluginului este vulnerabilă la un atac SQL Injection și Cross-Site Scripting.

Ce ar trebui sa faci

2. Advanced Access Manager

Advanced Acess Manager versiunea 5.9.8.1 și mai jos include o vulnerabilitate de acces la fișier și descărcare arbitrară.

Ce ar trebui sa faci

3. Bilete pentru evenimente

Versiunea de bilete la eveniment 4.10.7.1 și mai jos este vulnerabilă la o injecție CSV.

Ce ar trebui sa faci

4. Căutare Exclude

Căutare Exclude versiunea 1.2.2 și mai jos este vulnerabilă la o modificare a setărilor arbitrare.

Ce ar trebui sa faci

5. LifterLMS

LifterLMS versiunea 3.34.5 și mai jos este vulnerabilă la o vulnerabilitate de importare a opțiunilor neautentificate.

Ce ar trebui sa faci

6. Actualizări de conținut

Actualizările de conținut versiunea 2.0.4 și versiunile ulterioare sunt vulnerabile la o vulnerabilitate de tip Cross-Site Scripting.

Ce ar trebui sa faci

7. Qwizcards

Qwizcards versiunea 3.36 și mai jos este vulnerabilă la un atac reflectat neautentificat Cross-Site Scripting.

Ce ar trebui sa faci

8. Lista de verificare

Lista de verificare versiunea 1.1.5 și mai jos este vulnerabilă la un atac neautentificat reflectat pe site-uri.

Ce ar trebui sa faci

9. Spryng Plăți pentru WooCommerce

Spryng Payments pentru WooCommerce versiunea 1.6.7 și mai jos este vulnerabil la un atac Cross-Site Scripting.

Ce ar trebui sa faci

10. Portrait-Archiv.com Photostore

Portrait-Archiv.com Photostore versiunea 5.0.4 și mai jos este vulnerabilă la un atac Cross-Site Scripting.

Ce ar trebui sa faci

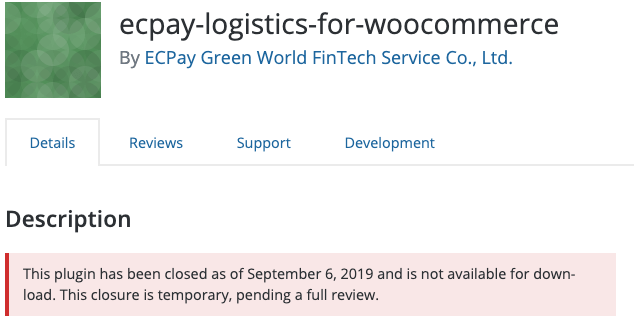

11. Logistică ECPay pentru WooCommerce

ECPay Logistics pentru WooCommerce versiunea 1.2.181030 și mai jos este vulnerabil la un atac Cross-Site Scripting.

Ce ar trebui sa faci

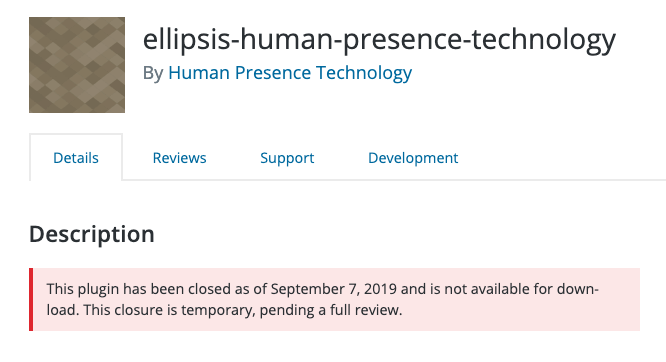

12. Elipsă Tehnologia prezenței umane

Ellipsis Human Presence Technology versiunea 2.0.8 și mai jos este vulnerabilă la un atac reflectat neautentificat Cross-Site Scripting.

Ce ar trebui sa faci

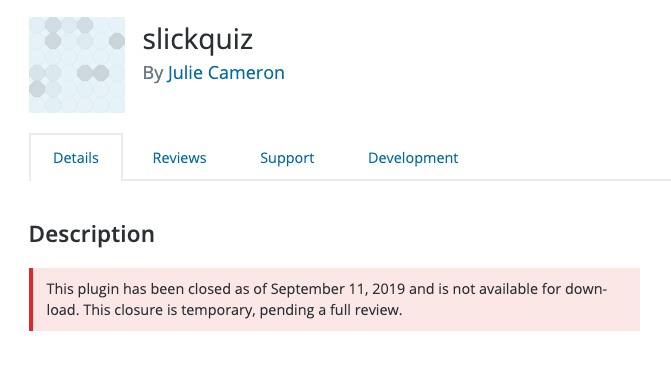

13. SlickQuiz

SlickQuiz versiunea 1.6.7 și mai jos este vulnerabilă la un atac Cross-Site Scripting și SQL Injection.

Ce ar trebui sa faci

Teme WordPress

Cum să fii proactiv în legătură cu vulnerabilitățile temei și pluginurilor WordPress

Rularea software-ului învechit este motivul pentru care site-urile WordPress sunt piratate. Este crucial pentru securitatea site-ului dvs. WordPress să aveți o rutină de actualizare. Ar trebui să vă conectați la site-urile dvs. cel puțin o dată pe săptămână pentru a efectua actualizări.

Actualizările automate vă pot ajuta

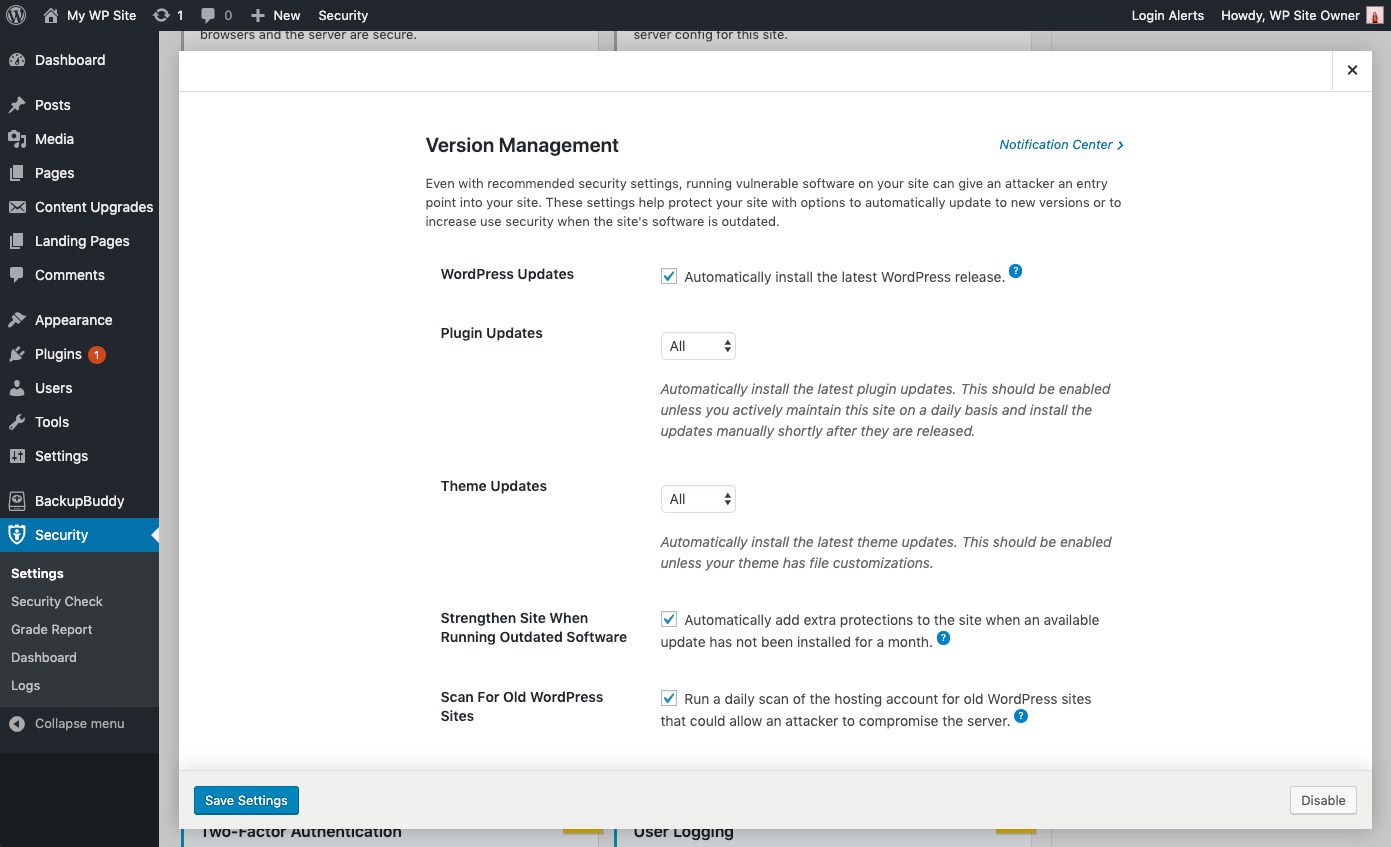

Actualizările automate sunt o alegere excelentă pentru site-urile web WordPress care nu se schimbă foarte des. Lipsa de atenție lasă adesea aceste site-uri neglijate și vulnerabile la atacuri. Chiar și cu setările de securitate recomandate, rularea unui software vulnerabil pe site-ul dvs. poate oferi atacatorului un punct de intrare pe site-ul dvs.

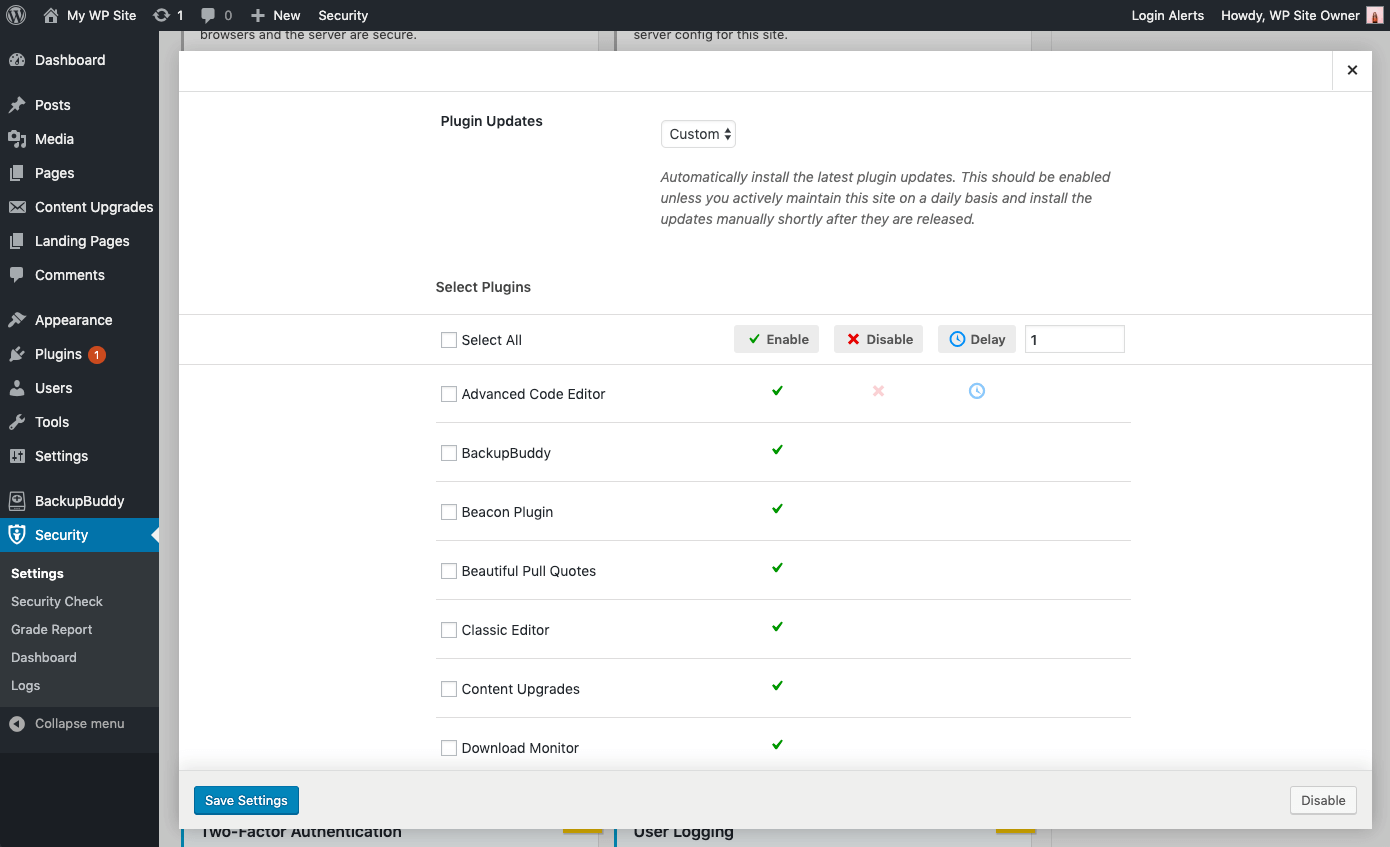

Folosind funcția de gestionare a versiunilor pluginului iThemes Security Pro, puteți activa actualizările automate WordPress pentru a vă asigura că primiți cele mai recente patch-uri de securitate. Aceste setări vă ajută să vă protejați site-ul cu opțiuni de actualizare automată la versiuni noi sau pentru a spori securitatea utilizatorului atunci când software-ul site-ului este depășit.

Opțiuni de actualizare a gestionării versiunilor

- Actualizări WordPress - Instalați automat cea mai recentă versiune WordPress.

- Actualizări automate pentru pluginuri - Instalați automat cele mai recente actualizări pentru pluginuri. Acest lucru ar trebui să fie activat, cu excepția cazului în care întrețineți activ acest site zilnic și instalați manual actualizările la scurt timp după lansare.

- Actualizări automate ale temei - Instalați automat cele mai recente actualizări ale temei. Acest lucru ar trebui să fie activat cu excepția cazului în care tema dvs. are personalizări de fișiere.

- Control granular asupra actualizărilor de pluginuri și teme - Este posibil să aveți pluginuri / teme pe care doriți să le actualizați manual sau să întârziați actualizarea până când versiunea a avut timp să se dovedească stabilă. Puteți alege Personalizat pentru posibilitatea de a atribui fiecărui plugin sau temă fie actualizarea imediată ( Activare ), nu actualizarea automată deloc ( Dezactivare ), fie actualizarea cu o întârziere de o anumită cantitate de zile ( Întârziere ).

Consolidarea și alertarea asupra problemelor critice

- Consolidați site-ul atunci când rulați software depășit - Adăugați automat protecții suplimentare site-ului atunci când nu a fost instalată o actualizare disponibilă de o lună. Pluginul iThemes Security va activa automat o securitate mai strictă atunci când nu a fost instalată o actualizare de o lună. În primul rând, va forța toți utilizatorii care nu au doi factori activi să furnizeze un cod de autentificare trimis la adresa lor de e-mail înainte de a vă conecta din nou. , Pingback-uri XML-RPC și blochează mai multe încercări de autentificare pentru fiecare solicitare XML-RPC (ambele vor face XML-RPC mai puternic împotriva atacurilor fără a fi nevoie să-l opriți complet).

- Căutați alte site-uri WordPress vechi - Aceasta va verifica dacă există alte instalări WordPress învechite pe contul dvs. de găzduire. Un singur site WordPress învechit cu o vulnerabilitate ar putea permite atacatorilor să compromită toate celelalte site-uri de pe același cont de găzduire.

- Trimiteți notificări prin e-mail - Pentru problemele care necesită intervenție, un e-mail este trimis utilizatorilor la nivel de administrator.

Încălcări din jurul internetului

1. Contul Twitter al lui Jack Dorsey a fost piratat

Jack Dorsey, CEO Twitter, a fost victima unui atac de tip swap SIM. Un SIM Swap este atunci când un atacator lucrează cu furnizorul dvs. de telefonie mobilă pentru a vă transporta telefonul pe un alt telefon. După preluarea numărului dvs. de telefon, actorul rău intenționat vă poate primi codurile SMS cu doi factori.

După ce grupul de hackeri Chuckling Squad a preluat controlul asupra numărului de telefon mobil al lui Dorsey, au putut folosi Cloudhopper pentru a trimite tweet-urile. Cloudhopper este o companie care a fost achiziționată anterior de Twitter pentru a facilita accesul tweet-urilor prin mesaje text.

2. Vulnerabilitate phpMyAdmin

Versiunea PHP 4.9.0.1 este vulnerabilă la un nou atac Cross-Site Request Forgery și este Zero-day. Vulnerabilitatea va permite unui atacator să declanșeze atac CSRF împotriva unui utilizator phpMyAdmin care șterge orice server din pagina Setup.

Asigurați-vă că actualizați phpMyAdmin după lansarea unui patch de securitate.

Un plugin de securitate WordPress vă poate ajuta să vă protejați site-ul web

iThemes Security Pro, pluginul nostru de securitate WordPress, oferă peste 30 de moduri de a vă proteja și proteja site-ul împotriva vulnerabilităților comune de securitate WordPress. Cu autentificarea cu doi factori WordPress, protecția forței brute, aplicarea puternică a parolei și multe altele, puteți adăuga un strat suplimentar de securitate site-ului dvs. web.

Obțineți iThemes Security Pro

În fiecare săptămână, Michael realizează Raportul de vulnerabilitate WordPress pentru a vă menține site-urile în siguranță. În calitate de manager de produs la iThemes, el ne ajută să continuăm să îmbunătățim gama de produse iThemes. Este un tocilar uriaș și iubește să învețe despre toate lucrurile tehnice, vechi și noi. Îl poți găsi pe Michael stând cu soția și fiica sa, citind sau ascultând muzică atunci când nu funcționează.