Résumé des vulnérabilités WordPress : septembre 2019, partie 1

Publié: 2019-09-18Plusieurs nouvelles vulnérabilités de plugins et de thèmes WordPress ont été divulguées au cours de la première quinzaine de septembre, nous souhaitons donc vous tenir au courant. Dans cet article, nous couvrons les récentes vulnérabilités des plugins et des thèmes WordPress et ce qu'il faut faire si vous exécutez l'un des plugins ou thèmes vulnérables sur votre site Web.

Nous divisons le WordPress Vulnerability Roundup en quatre catégories différentes :

- 1. Noyau WordPress

- 2. Plugins WordPress

- 3. Thèmes WordPress

- 4. Infractions sur le Web

* Nous incluons les violations du Web car il est essentiel d'être également conscient des vulnérabilités en dehors de l'écosystème WordPress. Les exploits du logiciel serveur peuvent exposer des données sensibles. Les violations de bases de données peuvent exposer les informations d'identification des utilisateurs de votre site, ouvrant la porte aux attaquants pour accéder à votre site.

Vulnérabilités principales de WordPress

Correctifs de sécurité dans WordPress 5.2.3

- Accessoires à Simon Scannell de RIPS Technologies pour avoir trouvé et divulgué deux problèmes. La première, une vulnérabilité de script intersite (XSS) trouvée dans les prévisualisations des articles par les contributeurs. La seconde était une vulnérabilité de script inter-sites dans les commentaires stockés.

- Accessoires à Tim Coen pour avoir divulgué un problème où la validation et la désinfection d'une URL pourraient conduire à une redirection ouverte.

- Accessoires à Anshul Jain pour avoir divulgué les scripts intersites reflétés lors des téléchargements de médias.

- Props à Zhouyuan Yang des FortiGuard Labs de Fortinet qui a révélé une vulnérabilité pour les scripts intersites (XSS) dans les aperçus de shortcode.

- Accessoires à Ian Dunn de l'équipe de sécurité principale pour avoir trouvé et divulgué un cas où des scripts intersites reflétés pouvaient être trouvés dans le tableau de bord.

- Props à Soroush Dalili (@irsdl) de NCC Group pour avoir divulgué un problème avec la désinfection des URL qui peut conduire à des attaques de scripts intersites (XSS).

- En plus des changements ci-dessus, nous mettons également à jour jQuery sur les anciennes versions de WordPress. Ce changement a été ajouté dans la 5.2.1 et est maintenant appliqué aux anciennes versions.

Vulnérabilités du plugin WordPress

Plusieurs nouvelles vulnérabilités de plugin WordPress ont été découvertes en septembre. Assurez-vous de suivre l'action suggérée ci-dessous pour mettre à jour le plugin ou le désinstaller complètement.

1. Galerie de photos par 10Web

La galerie de photos de 10Web version1.5.34 et inférieure du plugin est vulnérable à une attaque par injection SQL et par script intersites.

Ce que tu devrais faire

2. Gestionnaire d'accès avancé

Advanced Acess Manager version 5.9.8.1 et inférieure inclut une vulnérabilité d'accès et de téléchargement de fichiers arbitraires.

Ce que tu devrais faire

3. Billets d'événement

Event Tickets version 4.10.7.1 et inférieure est vulnérable à une injection CSV.

Ce que tu devrais faire

4. Rechercher Exclure

Search Exclude version 1.2.2 et inférieure est vulnérable à une modification arbitraire des paramètres.

Ce que tu devrais faire

5. LifterLMS

LifterLMS version 3.34.5 et inférieure est vulnérable à une vulnérabilité d'importation d'options non authentifiées.

Ce que tu devrais faire

6. Mises à niveau du contenu

Les mises à niveau de contenu version 2.0.4 et antérieures sont vulnérables à une vulnérabilité de type Cross-Site Scripting.

Ce que tu devrais faire

7. Qwizcards

Qwizcards version 3.36 et inférieure est vulnérable à une attaque de script inter-sites réfléchi non authentifié.

Ce que tu devrais faire

8. Liste de contrôle

La liste de contrôle version 1.1.5 et inférieure est vulnérable à une attaque de script croisé non authentifié.

Ce que tu devrais faire

9. Paiements Spryng pour WooCommerce

Spryng Payments pour WooCommerce version 1.6.7 et inférieure est vulnérable à une attaque de script inter-sites.

Ce que tu devrais faire

10. Photostore Portrait-Archiv.com

Portrait-Archiv.com Photostore version 5.0.4 et inférieure est vulnérable à une attaque de type "Cross-Site Scripting".

Ce que tu devrais faire

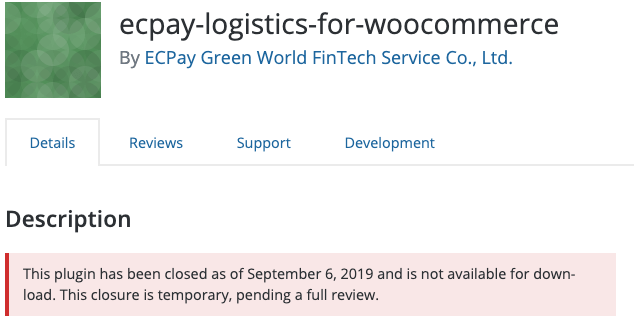

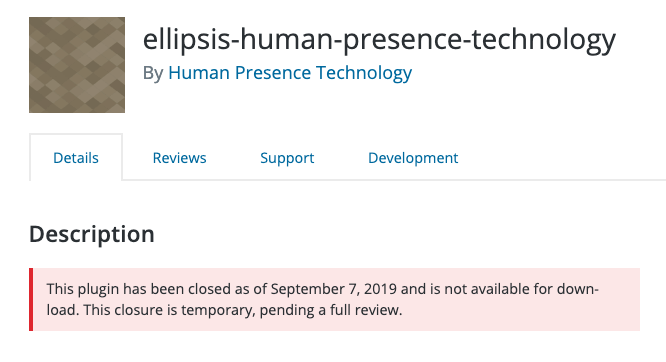

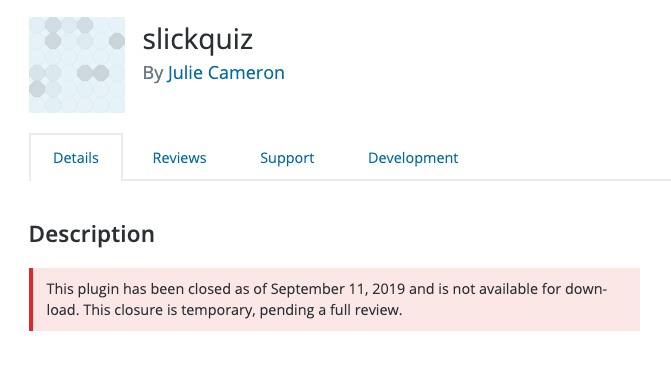

11. Logistique ECPay pour WooCommerce

ECPay Logistics pour WooCommerce version 1.2.181030 et inférieure est vulnérable à une attaque de type "Cross-Site Scripting".

Ce que tu devrais faire

12. Technologie de présence humaine Ellipsis

La technologie Ellipsis Human Presence Technology version 2.0.8 et inférieure est vulnérable à une attaque de type Cross-Site Scripting non authentifié.

Ce que tu devrais faire

13. SlickQuiz

SlickQuiz version 1.6.7 et inférieure est vulnérable à une attaque de type Cross-Site Scripting et SQL Injection.

Ce que tu devrais faire

Thèmes WordPress

Comment être proactif sur les vulnérabilités des thèmes et plugins WordPress

L'exécution de logiciels obsolètes est la principale raison pour laquelle les sites WordPress sont piratés. Il est crucial pour la sécurité de votre site WordPress que vous ayez une routine de mise à jour. Vous devez vous connecter à vos sites au moins une fois par semaine pour effectuer des mises à jour.

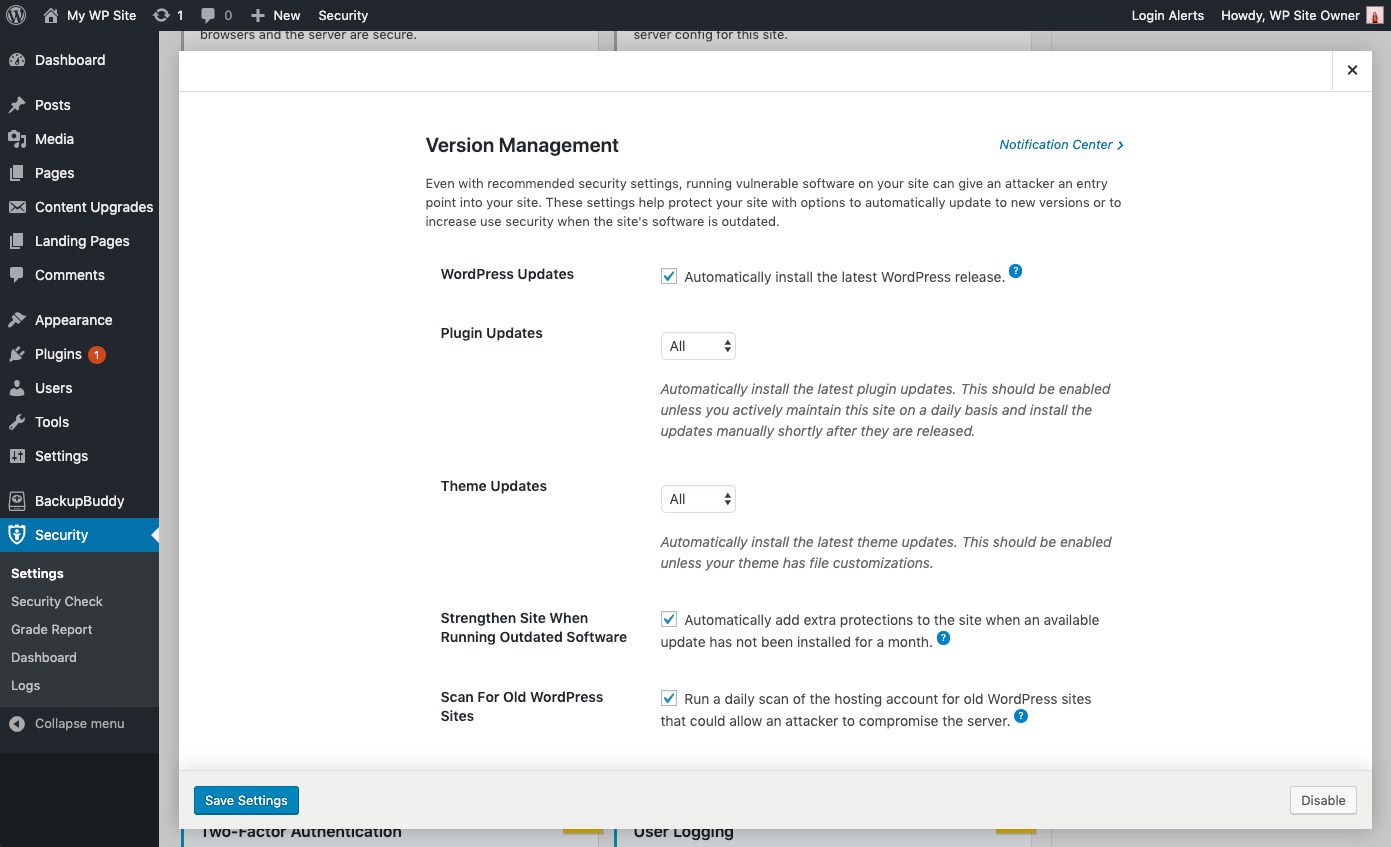

Les mises à jour automatiques peuvent aider

Les mises à jour automatiques sont un excellent choix pour les sites Web WordPress qui ne changent pas très souvent. Le manque d'attention laisse souvent ces sites négligés et vulnérables aux attaques. Même avec les paramètres de sécurité recommandés, l'exécution de logiciels vulnérables sur votre site peut donner à un attaquant un point d'entrée sur votre site.

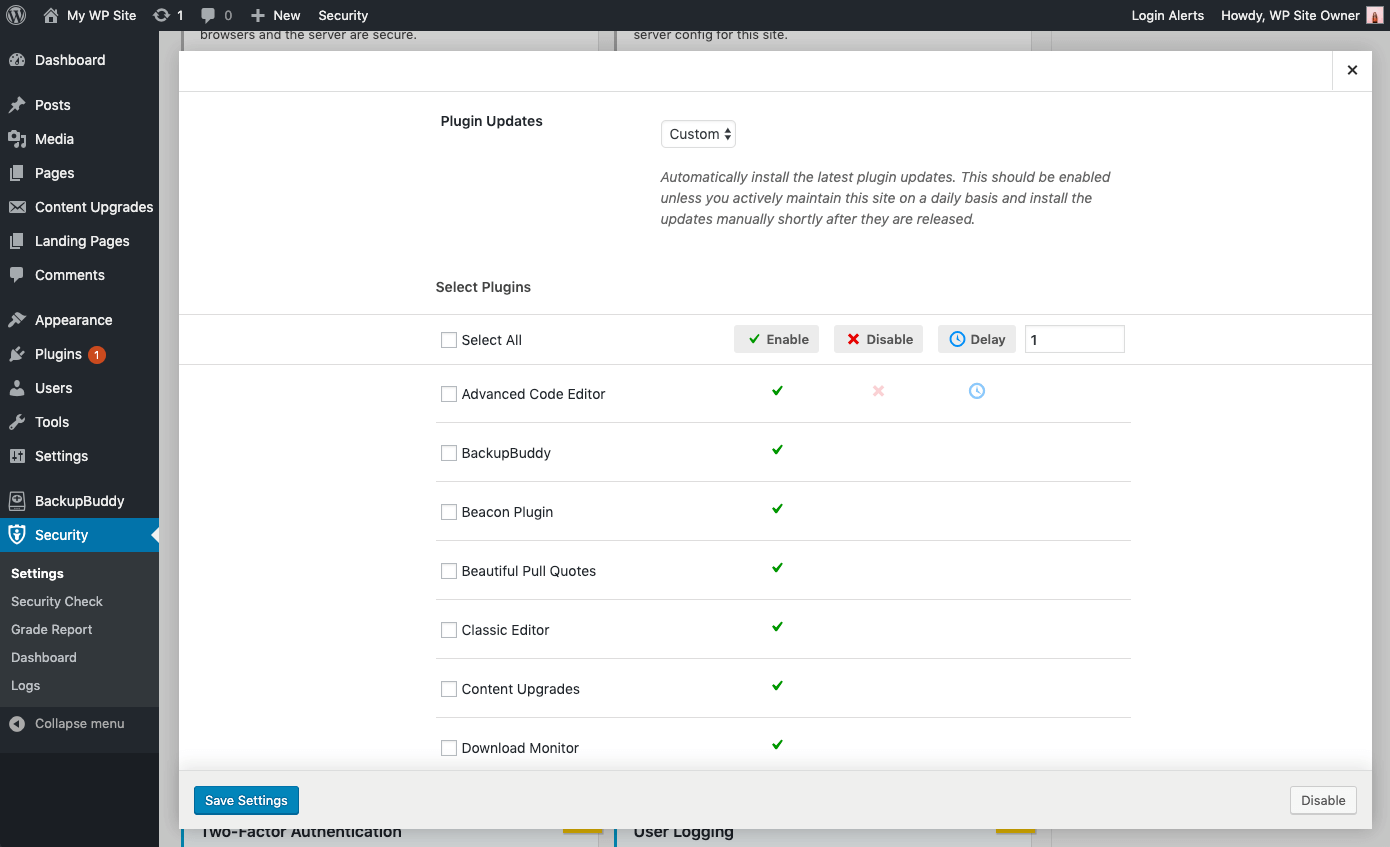

À l'aide de la fonction de gestion des versions du plug-in iThemes Security Pro, vous pouvez activer les mises à jour automatiques de WordPress pour vous assurer d'obtenir les derniers correctifs de sécurité. Ces paramètres aident à protéger votre site avec des options pour mettre à jour automatiquement vers de nouvelles versions ou pour augmenter la sécurité des utilisateurs lorsque le logiciel du site est obsolète.

Options de mise à jour de la gestion des versions

- Mises à jour WordPress – Installez automatiquement la dernière version de WordPress.

- Mises à jour automatiques des plugins – Installez automatiquement les dernières mises à jour des plugins. Cela devrait être activé, sauf si vous maintenez activement ce site quotidiennement et installez les mises à jour manuellement peu de temps après leur publication.

- Mises à jour automatiques du thème – Installez automatiquement les dernières mises à jour du thème. Cela devrait être activé sauf si votre thème a des personnalisations de fichiers.

- Contrôle granulaire des mises à jour de plugins et de thèmes – Vous pouvez avoir des plugins/thèmes que vous souhaitez soit mettre à jour manuellement, soit retarder la mise à jour jusqu'à ce que la version ait eu le temps de s'avérer stable. Vous pouvez choisir Personnalisé pour avoir la possibilité d'attribuer à chaque plugin ou thème une mise à jour immédiate ( Activer ), ne pas mettre à jour automatiquement ( Désactiver ) ou une mise à jour avec un délai d'un nombre de jours spécifié ( Délai ).

Renforcement et alerte aux problèmes critiques

- Renforcez le site lors de l'exécution d'un logiciel obsolète - Ajoutez automatiquement des protections supplémentaires au site lorsqu'une mise à jour disponible n'a pas été installée depuis un mois. Le plugin iThemes Security activera automatiquement une sécurité plus stricte lorsqu'une mise à jour n'a pas été installée depuis un mois. Premièrement, cela forcera tous les utilisateurs qui n'ont pas activé le double facteur à fournir un code de connexion envoyé à leur adresse e-mail avant de se reconnecter. Deuxièmement, cela désactivera l'éditeur de fichiers WP (pour empêcher les gens d'éditer le plugin ou le code de thème) , les pingbacks XML-RPC et bloquent plusieurs tentatives d'authentification par requête XML-RPC (les deux rendant XML-RPC plus fort contre les attaques sans avoir à le désactiver complètement).

- Rechercher d'autres anciens sites WordPress - Cela vérifiera les autres installations WordPress obsolètes sur votre compte d'hébergement. Un seul site WordPress obsolète avec une vulnérabilité pourrait permettre aux attaquants de compromettre tous les autres sites sur le même compte d'hébergement.

- Envoyer des notifications par e-mail – Pour les problèmes nécessitant une intervention, un e-mail est envoyé aux utilisateurs de niveau administrateur.

Violations du Web

1. Le compte Twitter de Jack Dorsey a été piraté

Jack Dorsey, PDG de Twitter, a été victime d'une attaque d'échange de carte SIM. Un échange de carte SIM se produit lorsqu'un attaquant travaille avec votre fournisseur de téléphonie mobile pour transférer votre téléphone vers un autre téléphone. Après avoir récupéré votre numéro de téléphone, l'acteur malveillant peut alors recevoir vos codes SMS à deux facteurs.

Après que le groupe de hackers Chuckling Squad ait pris le contrôle du numéro de téléphone portable de Dorsey, ils ont pu utiliser Cloudhopper pour envoyer les tweets. Cloudhopper est une société qui a été précédemment rachetée par Twitter pour permettre aux gens de tweeter plus facilement par SMS.

2. Vulnérabilité phpMyAdmin

La version 4.9.0.1 de PHP est vulnérable à une nouvelle attaque de contrefaçon de requêtes croisées, et il s'agit d'un Zero-day. La vulnérabilité permettra à un attaquant de déclencher une attaque CSRF contre un utilisateur de phpMyAdmin en supprimant n'importe quel serveur de la page de configuration.

Assurez-vous de mettre à jour phpMyAdmin après la publication d'un correctif de sécurité.

Un plugin de sécurité WordPress peut aider à sécuriser votre site Web

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 30 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec l'authentification à deux facteurs WordPress, la protection contre la force brute, l'application de mots de passe forts, et plus encore, vous pouvez ajouter une couche de sécurité supplémentaire à votre site Web.

Obtenez iThemes Security Pro

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.