WordPress 취약점 정리: 2019년 9월, 1부

게시 됨: 2019-09-189월 상반기에 몇 가지 새로운 WordPress 플러그인 및 테마 취약점이 공개되었으므로 계속 알려드리고자 합니다. 이 게시물에서는 최근 WordPress 플러그인 및 테마 취약성과 웹사이트에서 취약한 플러그인 또는 테마 중 하나를 실행하는 경우 수행할 작업을 다룹니다.

WordPress 취약점 정리를 네 가지 범주로 나눕니다.

- 1. 워드프레스 코어

- 2. 워드프레스 플러그인

- 3. 워드프레스 테마

- 4. 웹을 통한 침해

* WordPress 생태계 외부의 취약점도 인식하는 것이 필수적이기 때문에 웹 전체에서 발생한 침해를 포함합니다. 서버 소프트웨어에 대한 악용은 민감한 데이터를 노출할 수 있습니다. 데이터베이스 침해는 사이트의 사용자에 대한 자격 증명을 노출하여 공격자가 사이트에 액세스할 수 있는 기회를 제공할 수 있습니다.

WordPress 핵심 취약점

WordPress 5.2.3의 보안 수정

- RIPS Technologies의 Simon Scannell에게 두 가지 문제를 찾아 공개했습니다. 첫 번째는 기여자의 게시물 미리 보기에서 발견된 XSS(교차 사이트 스크립팅) 취약점입니다. 두 번째는 저장된 주석의 교차 사이트 스크립팅 취약점이었습니다.

- URL의 유효성 검사 및 삭제가 열린 리디렉션으로 이어질 수 있는 문제를 공개한 Tim Coen에게 제안합니다.

- 미디어 업로드 중 반영된 교차 사이트 스크립팅을 공개하기 위해 Anshul Jain에게 제안합니다.

- Shortcode 미리보기에서 XSS(교차 사이트 스크립팅)에 대한 취약점을 공개한 Fortinet FortiGuard Labs의 Zhouyuan Yang에게 제안합니다.

- 대시보드에서 반영된 교차 사이트 스크립팅을 찾을 수 있는 사례를 찾아 공개한 Core Security Team의 Ian Dunn에게 제안합니다.

- NCC Group의 Soroush Dalili(@irsdl)에게 XSS(교차 사이트 스크립팅) 공격으로 이어질 수 있는 URL 삭제 문제를 공개했습니다.

- 위의 변경 사항 외에도 이전 버전의 WordPress에서 jQuery도 업데이트하고 있습니다. 이 변경 사항은 5.2.1에 추가되었으며 이제 이전 버전으로 제공됩니다.

WordPress 플러그인 취약점

9월에 몇 가지 새로운 WordPress 플러그인 취약점이 발견되었습니다. 플러그인을 업데이트하거나 완전히 제거하려면 아래 제안된 조치를 따르십시오.

1. 10Web의 사진 갤러리

10Web의 Photo Gallery 버전 1.5.34 이하 플러그인은 SQL Injection 및 Cross-Site Scripting 공격에 취약하다.

해야 할 일

2. 고급 액세스 관리자

Advanced Acess Manager 버전 5.9.8.1 이하에는 임의 파일 액세스 및 다운로드 취약점이 포함되어 있습니다.

해야 할 일

3. 이벤트 티켓

이벤트 티켓 버전 4.10.7.1 이하는 CSV 주입에 취약합니다.

해야 할 일

4. 제외 검색

Search Exclude 버전 1.2.2 이하 버전은 임의 설정 변경에 취약합니다.

해야 할 일

5. 리프터LMS

LifterLMS 3.34.5 이하 버전은 Unauthenticated Options Import 취약점에 취약하다.

해야 할 일

6. 콘텐츠 업그레이드

Content Upgrades 버전 2.0.4 이하 버전은 Cross-Site Scripting 취약점에 취약하다.

해야 할 일

7. 퀴즈 카드

Qwizcards 버전 3.36 이하는 Unauthenticated Reflected Cross-Site Scripting 공격에 취약합니다.

해야 할 일

8. 체크리스트

체크리스트 버전 1.1.5 이하는 Unauthenticated Reflected Cross-Site Scripting 공격에 취약하다.

해야 할 일

9. WooCommerce를 위한 Spring 결제

WooCommerce 버전 1.6.7 이하의 Spryng Payments는 Cross-Site Scripting 공격에 취약합니다.

해야 할 일

10. Portrait-Archiv.com Photostore

Portrait-Archiv.com Photostore 버전 5.0.4 이하 버전은 Cross-Site Scripting 공격에 취약합니다.

해야 할 일

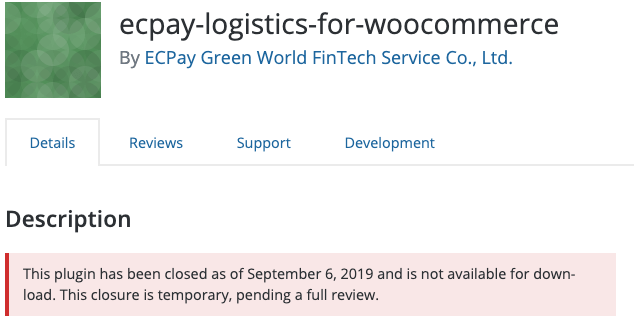

11. WooCommerce를 위한 ECPay 물류

WooCommerce 버전 1.2.181030 이하용 ECPay Logistics는 Cross-Site Scripting 공격에 취약하다.

해야 할 일

12. Ellipsis 인간 존재 기술

Ellipsis Human Presence Technology 버전 2.0.8 이하는 Unauthenticated Reflected Cross-Site Scripting 공격에 취약하다.

해야 할 일

13. 슬릭퀴즈

SlickQuiz 버전 1.6.7 이하는 Cross-Site Scripting 및 SQL Injection 공격에 취약하다.

해야 할 일

워드프레스 테마

WordPress 테마 및 플러그인 취약점에 대해 사전에 대처하는 방법

오래된 소프트웨어를 실행하는 것이 WordPress 사이트가 해킹되는 가장 큰 이유입니다. 업데이트 루틴이 있는 것은 WordPress 사이트의 보안에 매우 중요합니다. 업데이트를 수행하려면 일주일에 한 번 이상 사이트에 로그인해야 합니다.

자동 업데이트가 도움이 될 수 있습니다

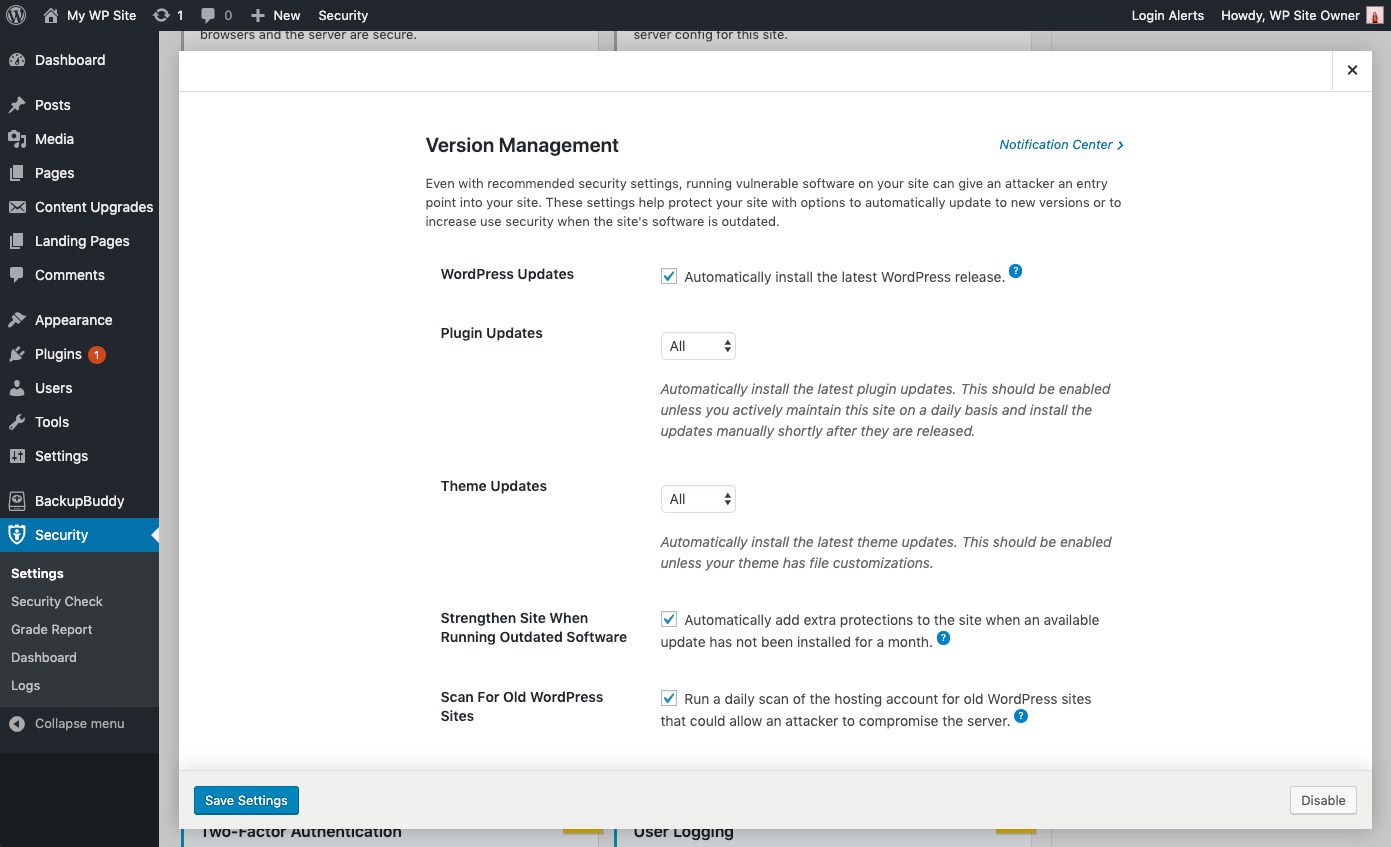

자동 업데이트는 자주 변경되지 않는 WordPress 웹사이트에 적합한 선택입니다. 주의 부족은 종종 이러한 사이트를 방치하고 공격에 취약하게 만듭니다. 권장되는 보안 설정을 사용하더라도 사이트에서 취약한 소프트웨어를 실행하면 공격자가 사이트에 진입할 수 있습니다.

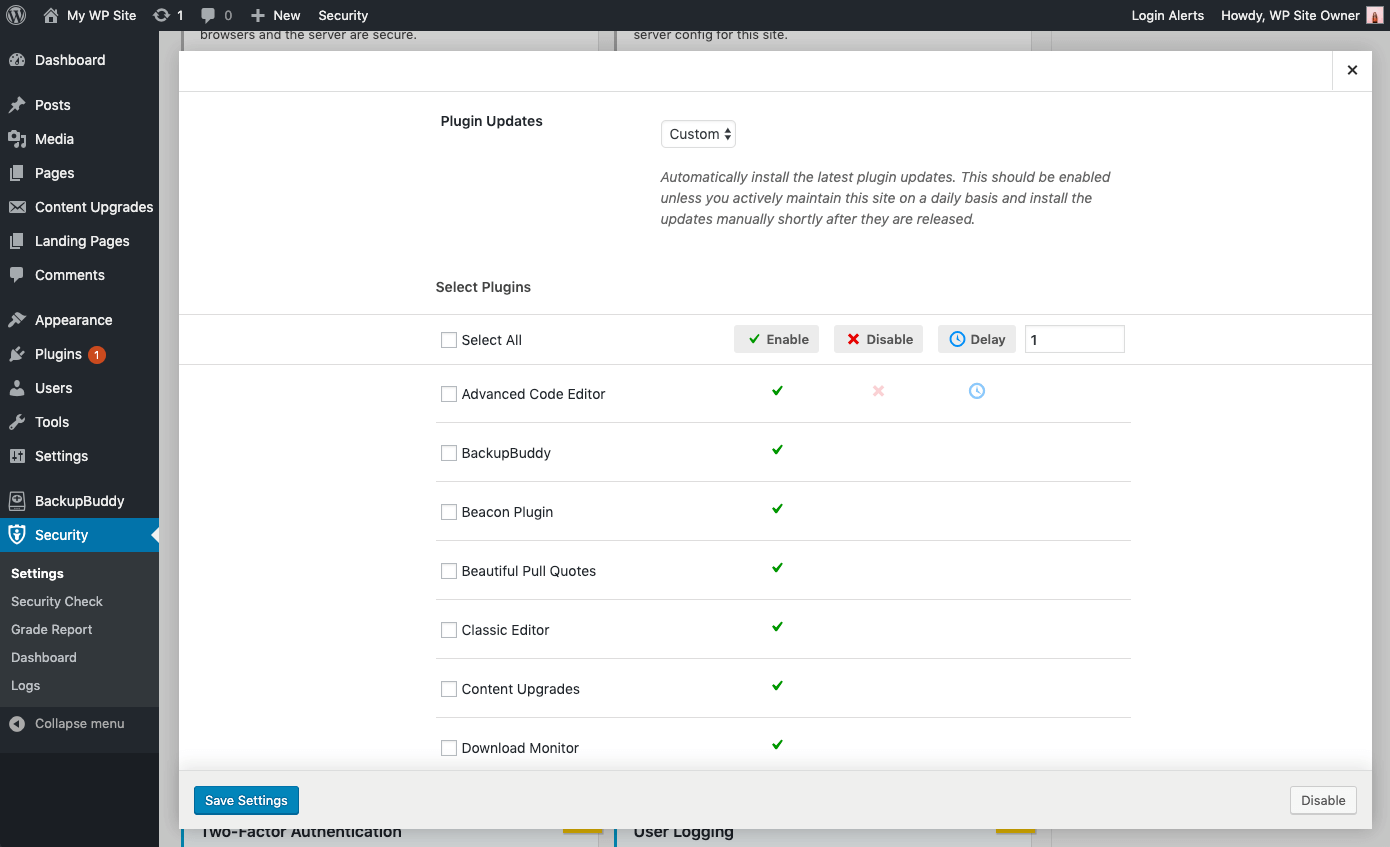

iThemes Security Pro 플러그인의 버전 관리 기능 을 사용하면 자동 WordPress 업데이트를 활성화하여 최신 보안 패치를 받을 수 있습니다. 이러한 설정은 자동으로 새 버전으로 업데이트하거나 사이트 소프트웨어가 오래된 경우 사용자 보안을 강화하는 옵션으로 사이트를 보호하는 데 도움이 됩니다.

버전 관리 업데이트 옵션

- WordPress 업데이트 – 최신 WordPress 릴리스를 자동으로 설치합니다.

- 플러그인 자동 업데이트 – 최신 플러그인 업데이트를 자동으로 설치합니다. 이 사이트를 매일 적극적으로 유지 관리하고 업데이트가 릴리스된 직후 업데이트를 수동으로 설치하지 않는 한 이 기능을 활성화해야 합니다.

- 테마 자동 업데이트 – 최신 테마 업데이트를 자동으로 설치합니다. 테마에 파일 사용자 정의가 없는 경우 활성화해야 합니다.

- 플러그인 및 테마 업데이트에 대한 세분화된 제어 – 수동으로 업데이트하거나 릴리스가 안정적인 것으로 입증될 때까지 업데이트를 지연하려는 플러그인/테마가 있을 수 있습니다. 사용자 지정 을 선택하여 각 플러그인 또는 테마를 즉시 업데이트( 활성화 )하거나 자동으로 전혀 업데이트하지 않거나( 비활성화 ) 지정된 일 수만큼 지연된 업데이트( 지연 )를 할당할 수 있습니다.

중요한 문제에 대한 강화 및 경고

- 오래된 소프트웨어 실행 시 사이트 강화 – 사용 가능한 업데이트가 한 달 동안 설치되지 않은 경우 사이트에 추가 보호 기능을 자동으로 추가합니다. iThemes 보안 플러그인은 한 달 동안 업데이트가 설치되지 않은 경우 더 엄격한 보안을 자동으로 활성화합니다. 첫째, 이중 요소가 활성화되지 않은 모든 사용자가 다시 로그인하기 전에 이메일 주소로 로그인 코드를 보내도록 강제합니다. 둘째, WP 파일 편집기를 비활성화합니다(플러그인 또는 테마 코드를 편집하지 못하도록 차단). , XML-RPC 핑백 및 XML-RPC 요청당 여러 인증 시도 차단(둘 모두 완전히 끄지 않고도 공격에 대해 XML-RPC를 더 강력하게 만듭니다).

- 다른 오래된 WordPress 사이트 검색 – 호스팅 계정에 다른 오래된 WordPress 설치가 있는지 확인합니다. 취약점이 있는 오래된 WordPress 사이트 하나는 공격자가 동일한 호스팅 계정의 다른 모든 사이트를 손상시킬 수 있습니다.

- 이메일 알림 보내기 – 개입이 필요한 문제의 경우 관리자 수준 사용자에게 이메일이 전송됩니다.

웹에서 침해

1. Jack Dorsey의 트위터 계정이 해킹당했습니다.

트위터 CEO인 Jack Dorsey는 SIM 스왑 공격의 희생자였습니다. SIM 스왑은 공격자가 휴대전화 공급자와 협력하여 휴대전화를 다른 휴대전화로 이식하는 것입니다. 전화 번호를 탈취한 후 악의적인 행위자는 SMS 이중 요소 코드를 수신할 수 있습니다.

Chuckling Squad 해커 그룹이 Dorsey의 휴대폰 번호를 제어한 후 Cloudhopper를 사용하여 트윗을 보낼 수 있었습니다. Cloudhopper는 사람들이 문자 메시지를 통해 더 쉽게 트윗할 수 있도록 하기 위해 이전에 Twitter에 인수된 회사입니다.

2. phpMyAdmin 취약점

PHP 버전 4.9.0.1은 새로운 Cross-Site Request Forgery 공격에 취약하며 Zero-day입니다. 이 취약점으로 인해 공격자는 설정 페이지에서 모든 서버를 삭제하는 phpMyAdmin 사용자에 대해 CSRF 공격을 트리거할 수 있습니다.

보안 패치가 릴리스된 후 phpMyAdmin을 업데이트해야 합니다.

WordPress 보안 플러그인으로 웹사이트 보호

WordPress 보안 플러그인인 iThemes Security Pro는 일반적인 WordPress 보안 취약성으로부터 웹사이트를 보호하고 보호하는 30가지 이상의 방법을 제공합니다. WordPress 2단계 인증, 무차별 대입 방지, 강력한 암호 적용 등을 사용하여 웹 사이트에 보안 계층을 추가할 수 있습니다.

iThemes 보안 프로 받기

Michael은 매주 WordPress 취약점 보고서를 작성하여 사이트를 안전하게 보호합니다. iThemes의 제품 관리자로서 그는 iThemes 제품 라인업을 지속적으로 개선하는 데 도움을 줍니다. 그는 거대한 괴짜이며 기술, 오래된 및 새로운 모든 것에 대해 배우는 것을 좋아합니다. 마이클이 아내와 딸과 어울리고, 일하지 않을 때는 책을 읽거나 음악을 듣는 것을 볼 수 있습니다.