Cross-Site Scripting: Ein Leitfaden für WordPress-Benutzer

Veröffentlicht: 2021-04-21Wenn Sie sich Sorgen um Cross-Site-Scripting machen und wie es sich auf Ihre WordPress-Website auswirkt, sind Sie definitiv nicht paranoid. Obwohl die Anfälligkeit von Cross-Site-Scripting (auch als XSS bekannt) nicht nur den Besitzern von WordPress-Sites vorbehalten ist, ist es unglaublich wichtig, die möglichen negativen Auswirkungen auf WordPress-Sites zu verstehen.

In diesem Handbuch werden die Schwachstellen beim Cross-Site-Scripting (XSS) aufgeschlüsselt, die Sie im Auge behalten müssen. Einiges davon wird etwas technisch, aber am Ende des Leitfadens können Sie eine fundierte Entscheidung über die allgemeine Sicherheit Ihrer WordPress-Site in Bezug auf Cross-Site-Scripting treffen. Außerdem wissen Sie genau, was Sie tun müssen, um einen Angriff zu vermeiden.

Jetzt tauchen wir ein.

Was ist Cross-Site-Scripting (XSS)?

Cross-Site-Scripting (XSS) ist eine Art von Malware-Angriff, der durch die Ausnutzung von Cross-Site-Schwachstellen auf jeder WordPress-Site ausgeführt wird. Tatsächlich ist dies die häufigste Methode, mit der WordPress-Sites gehackt werden, da es so viele WordPress-Plugins mit XSS-Schwachstellen gibt.Cross-Site-Scripting erklärt

Was ist Cross-Site-Scripting in noch technischerer Hinsicht?

Cross-Site-Scripting-Schwachstellen ermöglichen es, fremden JavaScript-Code auf einer Website auszuführen. Dies kann für Besitzer von WordPress-Sites sehr schwierig sein, da die Angriffe, die die Sicherheitsanfälligkeit ausnutzen, eine Reihe verschiedener Arten sein können.

Dies gilt umso mehr, wenn Sie eine sehr große oder komplexe WordPress-Site mit vielen Plugins betreiben, die gleichzeitig funktionieren.

Die vielen verschiedenen Arten von XSS-Angriffen lassen sich in zwei verschiedene Kategorien zusammenfassen:

- Schädliches Skript, das im Browser auf Client-Seite ausgeführt wird

- Schädliches Skript, das auf Ihrem Server gespeichert und ausgeführt wird und dann von einem Browser bereitgestellt wird

In beiden Fällen verwendet der Hack einen Cross-Site-Scripting-Angriff, um die Funktionsweise Ihrer Site zu manipulieren oder sogar kritische Site-Daten zu stehlen.

Was macht XSS-Angriffe für WordPress-Websites üblich?

Als WordPress-Benutzer wissen Sie vielleicht bereits, wie komplex einige WordPress-Plugins sind. Tatsächlich sind einige Plugins, die Sie verwenden, sogar noch komplexer als der WordPress-Kern selbst.

Je komplexer das WordPress-Plugin ist, desto höher ist leider die Wahrscheinlichkeit, dass Sie auf Sicherheitsprobleme stoßen. Plugin-Autoren wissen, wie schwierig es ist, sich vor XSS-Angriffen zu schützen, und das macht ihre Arbeit wirklich zu einer echten Herausforderung.

Einige der angesehensten Technologiegiganten wie Facebook, Apple und Google haben in der Vergangenheit unter XSS-Angriffen gelitten. Tatsächlich beschäftigen sie ganze dedizierte Sicherheitsteams, um die Risiken dieser Angriffe zu minimieren.

Das sollte dazu beitragen, die Dinge in eine bessere Perspektive zu rücken, wie leicht sich ein Angriff in ein WordPress-Plugin einschleichen kann, mit weitaus weniger Sicherheitsressourcen als die Technologiegiganten.

Sie fragen sich wahrscheinlich, wie anfällig Ihre Website für Cross-Site-Scripting-Angriffe ist.

Zunächst ist es wichtig zu beachten, dass Sie Ihr Risiko bereits erheblich gesenkt haben, wenn Sie alle Ihre Themes und Plugins auf dem neuesten Stand halten. Es gibt jedoch keine garantierte Möglichkeit, sich vollständig vor einem XSS-Angriff zu schützen.

Die meisten WordPress-Sites haben Sicherheitslücken, die nicht öffentlich sind und von Hackern ausgenutzt werden können. Aus diesem Grund sind regelmäßige Scans Ihrer Website von entscheidender Bedeutung. Dazu später mehr.

Während der Schaden, den Hacker mit einem Cross-Site-Scripting-Angriff anrichten können, von den genauen Details ihres Endziels abhängt, kann im schlimmsten Fall Ihre gesamte Site übernommen werden.

In anderen Fällen nehmen Hacker geringfügige Änderungen an einer Website vor oder leiten eine Website sogar auf eine von ihnen eingerichtete bösartige Website um.

Anders ausgedrückt: Hacker, die die Cross-Site-Scripting-Schwachstellen von WordPress ausnutzen, wissen, wie sie:

- Hijacken Sie die Sitzungen Ihrer Benutzer, indem Sie Sitzungs-IDs erkennen

- Platzieren Sie Weiterleitungen und Popups, die Sie nicht autorisiert haben

- Führen Sie bösartige Phishing-Angriffe an

- Zeichnen Sie jeden Tastenanschlag ihres Opfers auf, indem Sie Keylogger installieren

- Stehlen Sie Ihre Finanzinformationen oder die Finanzinformationen eines Website-Benutzers

Welche Arten von Cross-Site-Scripting gibt es?

Nicht alle XSS-Angriffe sind gleich gefährlich. Tatsächlich sind einige viel gefährlicher als andere.

Bei einigen Angriffen haben die Hacker vollen Zugriff auf Ihre WordPress-Site. An diesem Punkt können sie im Grunde damit machen, was sie wollen.In anderen Fällen ermöglicht der Angriff einem Hacker, einen Teil Ihrer Website zu ändern. Dies ist zwar nicht so gefährlich wie ein Full-Site-XSS-Hack, kann aber auch sehr gefährlich sein, da er allen Ihren Besuchern Malware bereitstellt.

Für verschiedene Cross-Site-Scripting-Angriffe muss ein Hacker Mitglied der Site sein. In solchen Fällen ist die Gefahr deutlich geringer.

Wie funktioniert Cross-Site-Scripting?

Erfahrene Hacker finden Schwachstellen auf Websites mithilfe automatisierter Tools. Nachdem sie die Schwachstellen entdeckt haben, ist es einfach, den gewünschten Hack auszuführen.

Leider kann der gesamte Hacking-Prozess von Bots durchgeführt werden.

Es gibt fünf verschiedene Möglichkeiten, wie Hacker XSS verwenden, um ihre Ziele zu erreichen.

1. Hijacken Sie eine Benutzersitzung

Ein XSS-Angriff kann Hackern helfen, Zugriff auf Cookies zu erhalten. Der gefährlichste Aspekt dabei ist, dass diese Art von Angriff die Sitzungs-ID eines Benutzers enthüllt.

Die meisten Websites verwenden Sitzungen für jeden Website-Benutzer, um eine eindeutige Kennung festzulegen. Sitzungen werden dann mithilfe eines Skripts in Sitzungscookies gespeichert.

Hacker können ein Session-Cookie an die jeweilige Site senden, zum Beispiel http://198.178.260.468/ und die Anfrage wird in der Datei access.log des Servers protokolliert.

Wenn der Hacker die Sitzungsinformationen verwendet, kann er sich bei jedem der Konten anmelden, bei denen Sie sich angemeldet haben, ohne dass ein Kennwort erforderlich ist.

2. Ausführung von nicht autorisierten Aktivitäten

In einigen Fällen können Hacker JavaScript nicht verwenden, um das gewünschte Cookie zu stehlen. In diesen Fällen versuchen sie, XSS-Angriffe zu nutzen, um nicht autorisierte Aktivitäten auszuführen.

Sie können beispielsweise ein Skript aktivieren, das dazu führt, dass eine Nachricht in Ihrem Kommentarbereich angezeigt wird und weiterhin wiederholt gepostet wird.

Diese Art von Cross-Scripting-Angriff erfolgt normalerweise in Form eines bösartigen Skripts, das sich wie ein Virus auf Ihre Benutzer ausbreitet. Es kann auch verwendet werden, um Ihre Website zu verunstalten.

3. Phishing-Angriffe

Häufig führen Cross-Site-Scripting-Schwachstellen in WordPress Hacker in ein viel größeres Schema als einen einfachen XSS-Angriff.

Cross-Site-Scripts können zu Phishing-Angriffen auf Ihre Site führen.

Normalerweise beginnt ein bösartiges Skript, einen Phishing-Betrug auf Ihrer WordPress-Site zu verbreiten, der Benutzer dazu verleitet, hochsensible Informationen bereitzustellen.

Dies ist ein sehr gefährlicher Angriff.

4. Keylogger-Installation

Bei dieser Art von Angriff implementiert ein Hacker ein Skript, das einen Keylogger auf einer anfälligen WordPress-Site installiert.

Jedes Mal, wenn Ihr Benutzer etwas eingibt, speichert dieser Keylogger die Informationen und überträgt sie an den Hacker. Es ist eine schnelle und einfache Möglichkeit, Kreditkarteninformationen, Passwörter, medizinische Informationen und vieles mehr zu stehlen.

5. Diebstahl sensibler Informationen

Wir haben über Cookies gesprochen und wie sie gestohlen werden. Aber dieser spezielle Angriff hebt dieses Prinzip auf eine andere Ebene.

Stellen Sie sich ein Szenario vor, in dem die „Internetbanking“-Seite Ihrer Kreditgenossenschaft einem XSS-Angriff ausgesetzt ist. Wenn ein Hacker ein bestimmtes Skript verwendet, könnte sich ein Hacker ohne Validierung direkt in Ihr Girokonto einloggen.

Obwohl dies kein neues Konzept ist, ist es eine Erweiterung dessen, was Hacker mithilfe von Sitzungscookies ausführen können.

Wie schütze ich meine WordPress-Site vor Cross-Site-Scripting-Angriffen?

Das eigentliche Problem besteht darin, dass professionelle Hacker immer noch klügere Variationen von bösartigem Text entwickeln, die jetzt selbst die besten Cross-Site-Scripting-Präventionen umgehen können.

Es ist wirklich eine Art Katz-und-Maus-Spiel.

Der beste Weg, um XSS-Angriffe zu erkennen, ist die Verwendung eines Plugins wie iThemes Security Pro iThemes Security Pro verfügt über mehrere Website-Sicherheitsfunktionen, um Ihre vorderste Verteidigungslinie gegen Cross-Site-Scripting-Angriffe aufzubauen. (dazu gleich mehr).

Es ist auch unglaublich wichtig, Ihre Verteidigung mit einem WordPress-Backup-Plugin wie BackupBudy zu verbinden, das einen früheren Punkt im Verlauf Ihrer Website wiederherstellen kann, falls das Schlimmste passieren sollte.

In einer perfekten Welt würden solche Hacks natürlich niemals passieren. Aber XSS-Angriffe sind unglaublich schwer zu schützen, was gehärtete WordPress-Sicherheit zu Ihrer höchsten Priorität macht.

So funktionieren XSS-Angriffe

Die Art und Weise, wie ein Angriff funktioniert, hängt von der Art des Angriffs ab, den der Hacker startet. Und obwohl es verschiedene Arten von Cross-Site-Scripting gibt, verwenden sie alle JavaScript, um bösartige Malware zu verbreiten.Wenn Sie mit JavaScript nicht vertraut sind, handelt es sich um eine Sprache, die sich zwischen dem HTML-Code Ihrer Website befindet. Es ist in der Lage, spezifische Variablen zu erstellen, die robuste Berechnungen durchführen.

Ehrlich gesagt kann ein Entwickler JavaScript verwenden, um fast jede erdenkliche Funktion auszuführen.

Beispielsweise kann eine WooCommerce-Site, die Zahlungen entgegennimmt und in einer Datenbank speichert, JavaScript verwenden, um Anmeldeinformationen und Zahlungsdetails an eine andere Person zu senden.

Wenn Hacker diese Sicherheitsanfälligkeit in Ihrem Site-Code ausnutzen, um JavaScript auszuführen, handelt es sich um einen umfassenden XSS-Angriff. Diese Art von Sicherheitslücke tritt normalerweise fast überall auf Ihrer Website auf, wo Benutzer Daten eingeben, einschließlich in Form von:

- Popups

- Informationsformulare

- Suchleisten

- URLs

Beachten Sie, dass das Dateneingabefeld nicht unbedingt visuell sein muss. In einigen Fällen kann es sich um eine fehlerhafte Variable in Ihrem Site-Code handeln, die nicht bereinigte Daten aus einer Datenbank oder einer anderen Datei aufruft.

Persistente oder gespeicherte XSS-Angriffe

Nehmen Sie für einen Moment an, dass Ihre Website ein Blog mit einem offenen Kommentarbereich ist. Wenn einer Ihrer Benutzer einen Kommentar für Sie hinterlässt, werden diese Daten an die Datenbank gesendet und gespeichert.

Es ist wichtig, dass Ihre Site so konfiguriert ist, dass diese Daten bereinigt werden, bevor sie in Ihrer Datenbank gespeichert werden. Mit anderen Worten, es sollte überprüfen, ob der Benutzer einen legitimen Kommentar eingegeben hat oder ob es sich um ein bösartiges Skript handelt.

Ohne diese Überprüfung kann es einen XSS-Fehler in WordPress öffnen.

So funktioniert es:

1. Hacker findet die Schwachstelle und nutzt sie aus

Hacker verwenden Scanner, die das Internet durchsuchen und Websites finden, die Schwachstellen für Cross-Site-Scripting-Angriffe aufweisen. Sobald eine Site gefunden wird, werden bösartige Skripte in den Kommentarbereich der Site eingefügt.

Ohne Überprüfungen nimmt Ihre Site das bösartige Skript und sendet es an die Datenbank.

2. Besucher sehen Ihre infizierte Seite

Für einen durchschnittlichen Website-Besucher sehen die Daten eines Hackers wie ein Standardkommentar aus. Was dieser Besucher nicht weiß, ist, dass ein einfacher Kommentar ein ausführbarer Code ist, der Cookies stiehlt.

Jeder, der die Seite besucht, wird negativ beeinflusst.

3. Diebstahl von Browser-Cookies

Die meisten Benutzer haben normalerweise immer mehrere Registerkarten in ihren Browsern geöffnet, für Dinge wie soziale Medien, E-Mail, Amazon, YouTube und die Website ihres Arbeitgebers.

Wenn ein Benutzer eine infizierte Site besucht und die Seite mit dem Kommentar eines Hackers anzeigt, wird der Code sofort ausgeführt und ermöglicht es einem Hacker, Browser-Cookies zu stehlen.

Der Angriff wird als Cross-Site-Angriff bezeichnet, da sie die Cookies von jeder Website stehlen können, die auf einem beliebigen Tab geöffnet ist.

4. Die gestohlenen Cookies ausnutzen

Unter Verwendung der gestohlenen Cookies gibt sich ein Hacker als authentifizierter Website-Benutzer beispielsweise auf Einkaufsseiten aus, um illegale Einkäufe zu tätigen.

Angreifer können auch Kontoinformationen wie Passwörter und Benutzernamen stehlen und sich in E-Mails hacken, um Phishing-E-Mails an eine ganze Kontaktliste zu senden.

Die böswilligen Möglichkeiten sind scheinbar endlos.

Nicht persistente oder reflektierende XSS-Angriffe

Dies ist kein Angriff auf Seitenbesucher, sondern ein Angriff auf die Website.

Wenn Sie ein WordPress-Site-Besitzer sind, haben Sie wahrscheinlich selbst viele Browser-Tabs geöffnet.

Oft ist das WordPress-Admin-Dashboard nur eine von vielen verschiedenen Registerkarten, die du routinemäßig offen lässt. Und genau das macht reflektierende XSS-Angriffe möglich.

So passiert es:

1. Websitebesitzer wird von einem bösartigen Link angezogen

In einigen Fällen sendet ein Hacker einen bösartigen Link an Ihre E-Mail, in der Hoffnung, dass Sie auf seinen kleinen Trick hereinfallen.

In anderen Fällen platzieren Hacker bösartige Links auf anderen Websites.

Wenn Sie auf einen dieser Links klicken, wird ein Skript von einer externen Site auf Ihre WordPress-Site geladen.

2. Erfassen von Sitzungscookies

Wenn Sie auf den schädlichen Link klicken, führen Sie den verwendeten Code aus. Dadurch kann der Hacker Ihre Cookies stehlen und Zugriff auf das Administratorkonto Ihrer WordPress-Website erhalten.

Nachdem sie vollen administrativen Zugriff auf die Site erhalten haben, können sie leicht sensible Daten und Anmeldeinformationen stehlen. Sie könnten Sie sogar von Ihrer Website aussperren oder sie verwenden, um eine Reihe verschiedener Hacks auszuführen.

Das Beängstigende ist, dass sie in deinem Namen gemacht werden.

Ein richtig ausgeführter XSS-Angriff hat schwerwiegende Folgen für Ihr Unternehmen und Ihre Website und kann Ihre Glaubwürdigkeit irreparabel schädigen. Die Erholung von diesen Angriffen kann viel Ihrer kostbaren Zeit und Ihres hart verdienten Geldes in Anspruch nehmen.

Deshalb ist es so wichtig, alle möglichen Vorkehrungen dagegen zu treffen.

WordPress Cross-Site-Scripting-Prävention - Gunook

Es gibt keine einfache Möglichkeit, dies zu sagen, aber es gibt keinen narrensicheren Plan zur Vermeidung von Cyberkriminalität. Am besten haben Sie einen soliden Plan für routinemäßige WordPress-Sicherheitsaudits. Ihr erster Schritt zur Vermeidung von XSS-Angriffen besteht darin, sich jetzt mit diesen Schritten vorzubereiten.

1. Laden Sie das iThemes Security Pro-Plugin herunter und installieren Sie es

Um mit dem Sichern und Schützen Ihrer Website zu beginnen, laden Sie das iThemes Security Pro-Plugin herunter und installieren Sie es.

Holen Sie sich jetzt iThemes Security Pro

2. Schützen Sie Ihre Benutzer vor Session Hijacking

Einfach ausgedrückt: Sie sollten auf Ihrer WordPress-Website einen Schutz vor Session-Hijacking für Ihre Admins und Redakteure haben.Wieso den? Wie bereits erwähnt, generiert ordPress jedes Mal, wenn Sie sich auf Ihrer Website anmelden, ein Sitzungscookie. Angenommen, Sie haben eine Browsererweiterung, die vom Entwickler aufgegeben wurde und keine Sicherheitsupdates mehr veröffentlicht. Leider hat die vernachlässigte Browsererweiterung eine Schwachstelle. Die Schwachstelle ermöglicht es böswilligen Akteuren, Ihre Browser-Cookies zu entführen, einschließlich des zuvor erwähnten WordPress-Sitzungscookies. Auch diese Art von Hack wird als Session Hijacking bezeichnet . Ein Angreifer kann also die Sicherheitslücke in der Erweiterung ausnutzen, um Ihre Anmeldung zu übertragen und böswillige Änderungen mit Ihrem WordPress-Benutzer vorzunehmen.

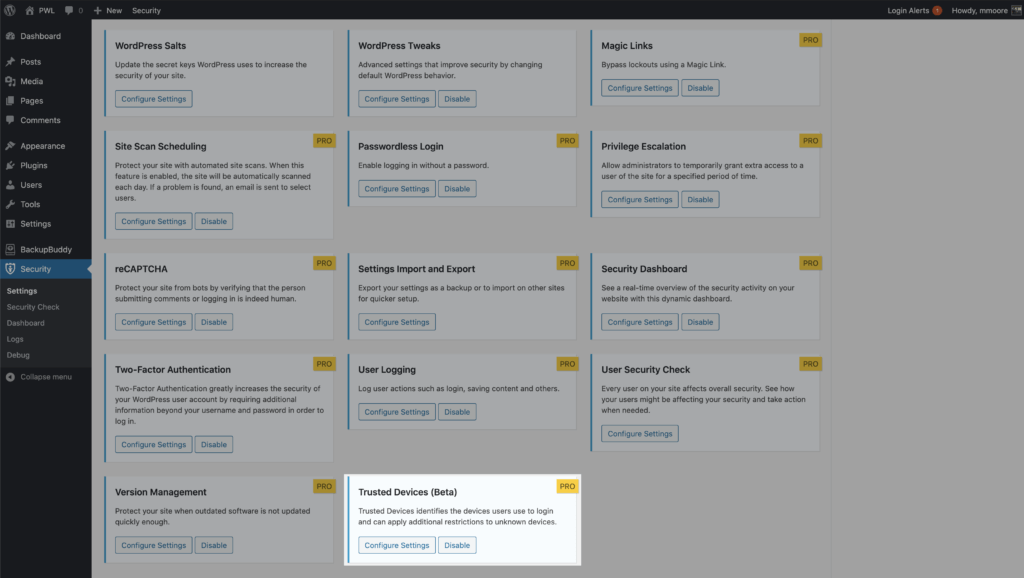

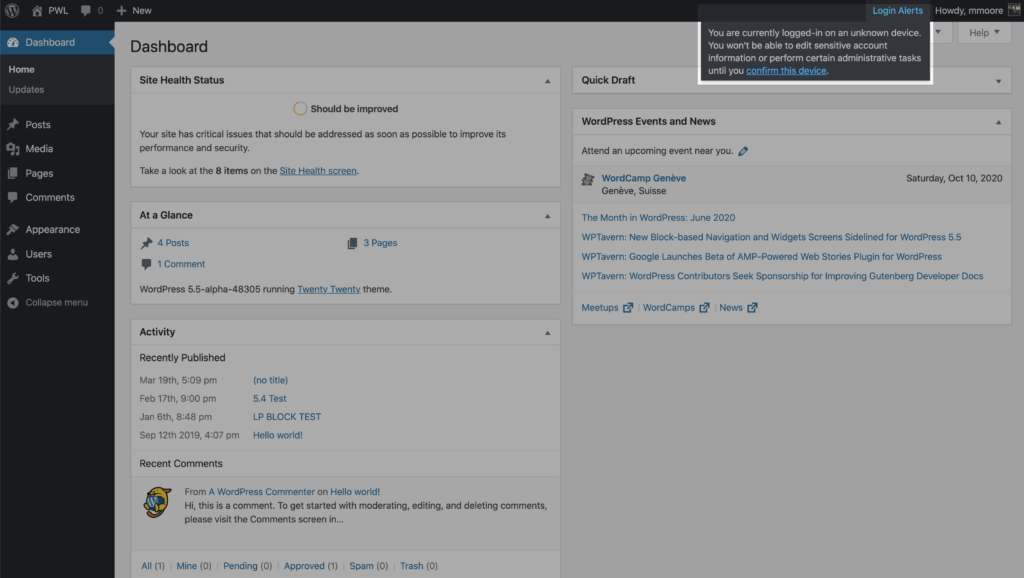

Mit der Trusted Devices- Funktion von iThemes Security Pro gehört Session Hijacking der Vergangenheit an. Wenn sich das Gerät eines Benutzers während einer Sitzung ändert, meldet iThemes Security den Benutzer automatisch ab, um unbefugte Aktivitäten auf dem Konto des Benutzers zu verhindern, wie z. B. das Ändern der E-Mail-Adresse des Benutzers oder das Hochladen schädlicher Plugins.

Die Funktion Vertrauenswürdige Geräte in iThemes Security Pro identifiziert die Geräte, die Sie und andere Benutzer verwenden, um sich bei Ihrer WordPress-Site anzumelden. Nachdem Ihre Geräte identifiziert wurden, können wir Session-Hijacker und andere bösartige Akteure daran hindern, Ihrer Website Schaden zuzufügen.

Wenn sich ein Benutzer auf einem unbekannten Gerät angemeldet hat, können Vertrauenswürdige Geräte seine Administratorrechte einschränken. Dies bedeutet, dass ein Angreifer, wenn er in das Backend Ihrer WordPress-Site eindringen könnte, keine böswilligen Änderungen an Ihrer Website vornehmen kann.

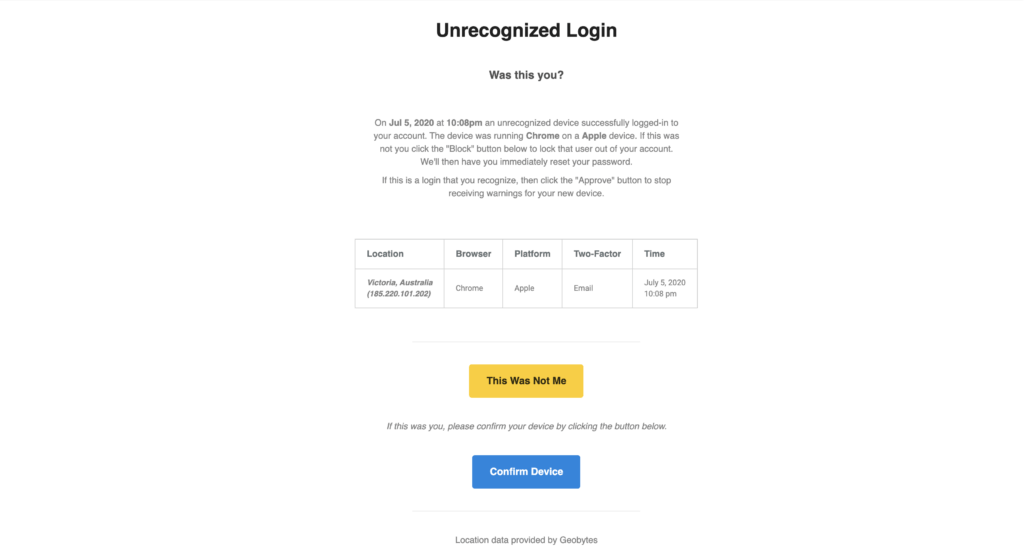

In diesem Szenario erhalten Sie eine E-Mail, die Sie darüber informiert, dass sich jemand von einem unbekannten Gerät aus bei Ihrer Site angemeldet hat. Die E-Mail enthält eine Option zum Blockieren des Geräts des Hackers. Dann kannst du einfach lachen und lachen, wissend, dass du den Tag eines Bösewichts ruiniert hast.

Ein weiterer Vorteil von Trusted Devices ist, dass Session Hijacking damit der Vergangenheit angehört. Wenn sich das Gerät eines Benutzers während einer Sitzung ändert, meldet iThemes Security den Benutzer automatisch ab, um unbefugte Aktivitäten auf dem Konto des Benutzers zu verhindern, wie z. B. das Ändern der E-Mail-Adresse des Benutzers oder das Hochladen schädlicher Plugins.

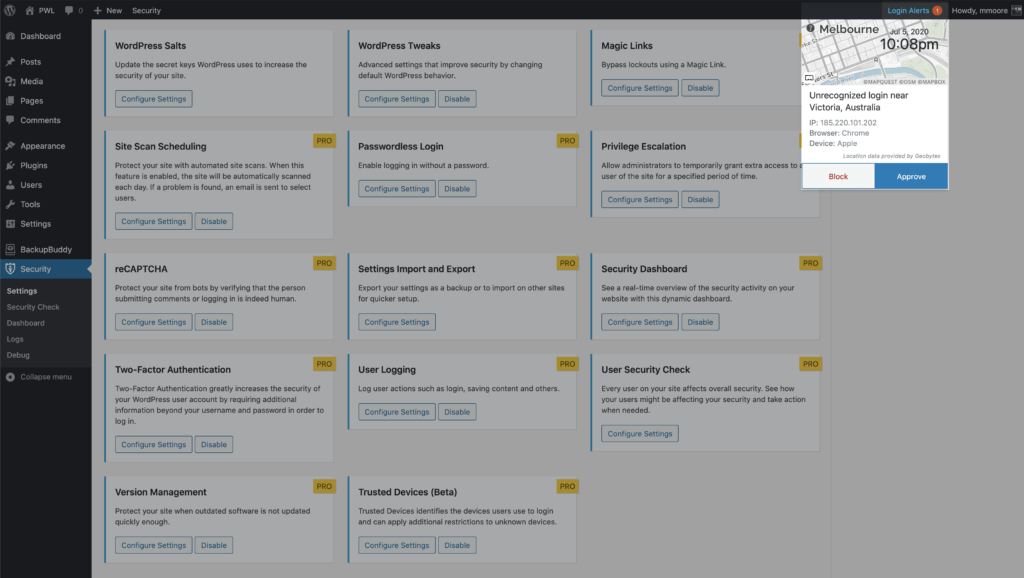

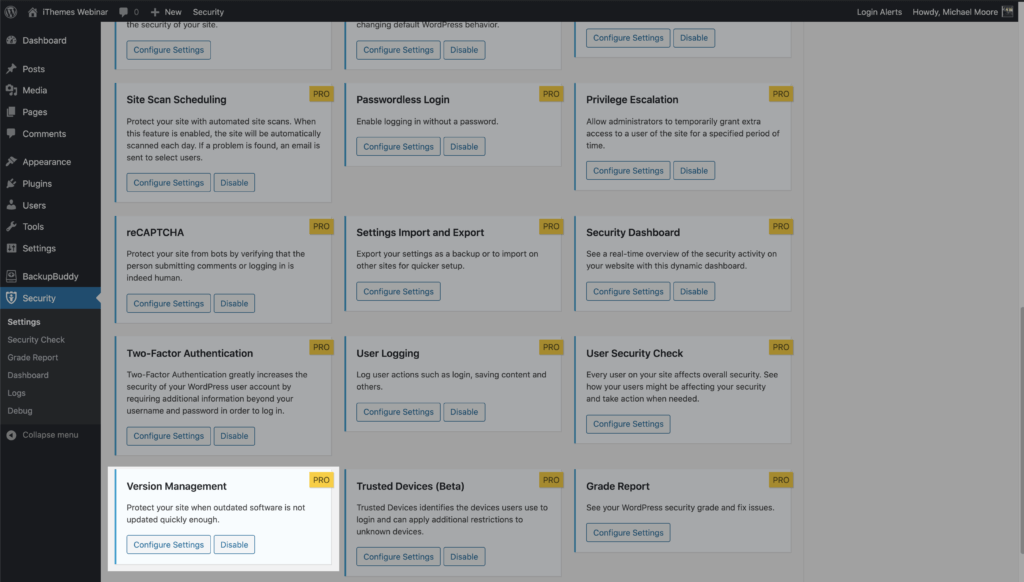

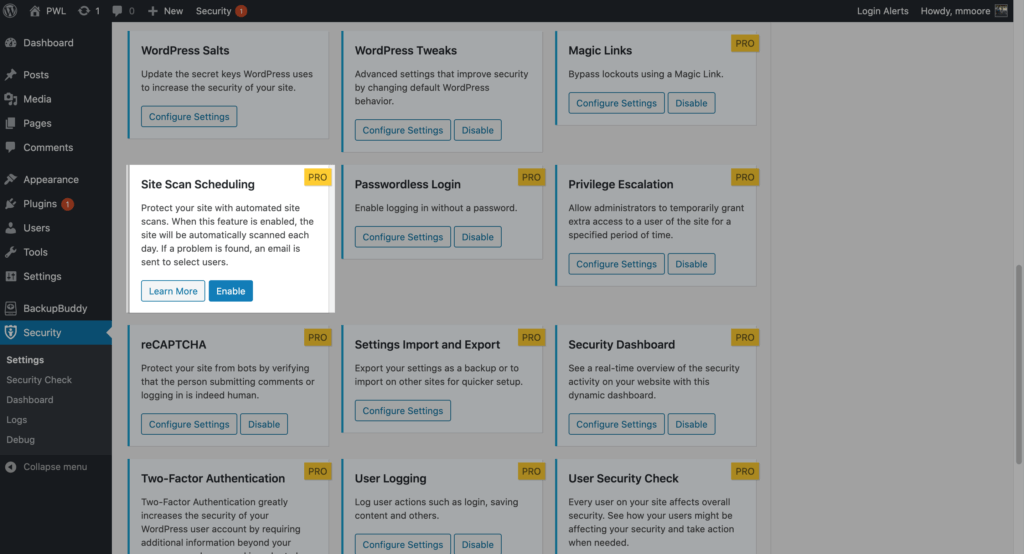

Um vertrauenswürdige Geräte zu verwenden, aktivieren Sie sie auf der Hauptseite der Sicherheitseinstellungen und klicken Sie dann auf die Schaltfläche Einstellungen konfigurieren .

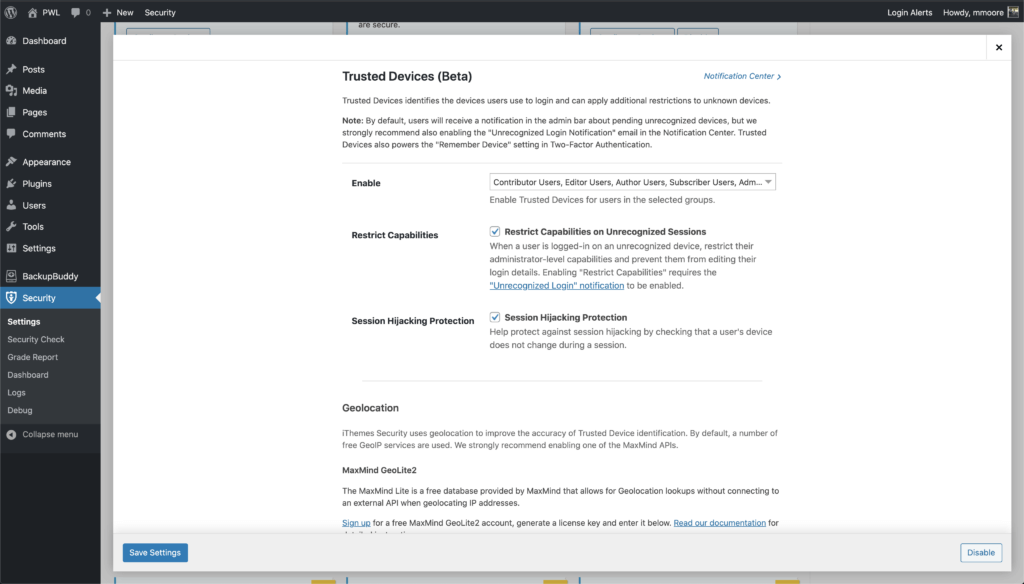

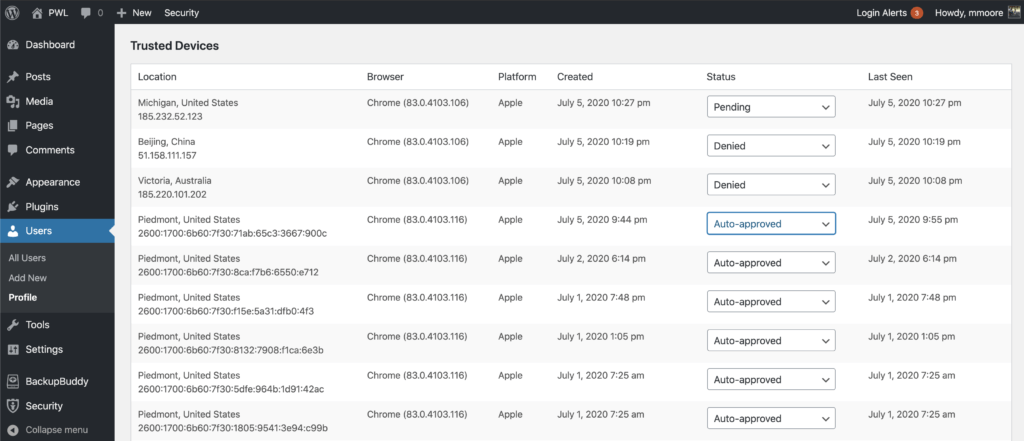

Entscheiden Sie in den Einstellungen für vertrauenswürdige Geräte, welche Benutzer Sie die Funktion verwenden möchten, und aktivieren Sie dann die Funktionen Funktionen einschränken und Session-Hijacking-Schutz .

Nach dem Aktivieren der neuen Einstellung Vertrauenswürdige Geräte erhalten Benutzer eine Benachrichtigung in der WordPress-Administrationsleiste über ausstehende nicht erkannte Geräte. Wenn Ihr aktuelles Gerät nicht zur Liste der vertrauenswürdigen Geräte hinzugefügt wurde, klicken Sie auf den Link Dieses Gerät bestätigen , um die Autorisierungs-E-Mail zu senden.

Klicken Sie in der E-Mail für die nicht erkannte Anmeldung auf die Schaltfläche Gerät bestätigen , um Ihre aktuellen Geräte zur Liste der vertrauenswürdigen Geräte hinzuzufügen.

Sobald Vertrauenswürdige Geräte aktiviert ist, können Benutzer Geräte über ihre WordPress-Benutzerprofilseite verwalten. Auf diesem Bildschirm können Sie Geräte aus der Liste Vertrauenswürdige Geräte genehmigen oder ablehnen.

Darüber hinaus haben Sie die Möglichkeit, sich für einige Drittanbieter-APIs anzumelden, um die Genauigkeit der Identifizierung vertrauenswürdiger Geräte zu verbessern und statische Imagemaps zu verwenden, um den ungefähren Standort einer nicht erkannten Anmeldung anzuzeigen. Sehen Sie sich die Einstellung Vertrauenswürdige Geräte an, um zu sehen, welche Integrationen verfügbar sind.

3. Aktivieren Sie die Versionsverwaltung, um Ihre Themes und Plugins auf dem neuesten Stand zu halten

Es ist schwierig, jede offengelegte WordPress-Sicherheitslücke im Auge zu behalten – wir verfolgen und teilen sie in unseren WordPress Vulnerability Roundups – und vergleichen diese Liste mit den Versionen von Plugins und Themes, die Sie auf Ihrer Website installiert haben. Dies hält WordPress-Hacker jedoch nicht davon ab, auf Plugins und Themes mit bekannten Schwachstellen abzuzielen. Die Installation von Software mit bekannten Schwachstellen auf Ihrer Website gibt Hackern die Blaupausen, die sie benötigen, um Ihre Website zu übernehmen.

Mit der Versionsverwaltungsfunktion in iThemes Security Pro können Sie WordPress, Plugins und Designs automatisch aktualisieren. Darüber hinaus bietet die Versionsverwaltung auch Optionen, um Ihre Website zu härten, wenn Sie veraltete Software verwenden und nach alten Websites zu suchen.

Um mit der Versionsverwaltung zu beginnen, aktivieren Sie das Modul auf der Hauptseite der Sicherheitseinstellungen.

Klicken Sie nun auf die Schaltfläche Einstellungen konfigurieren , um sich die Einstellungen genauer anzusehen.

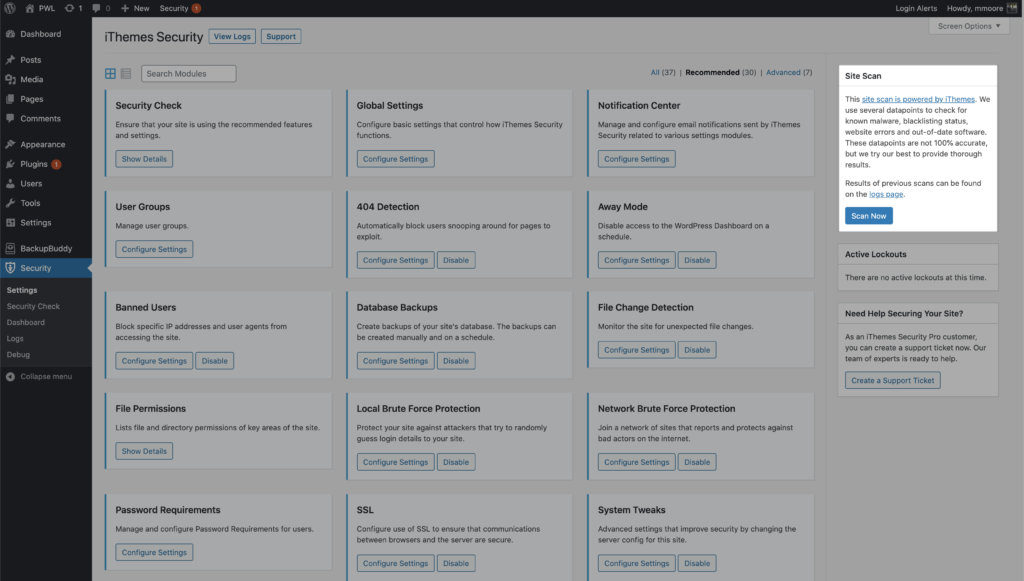

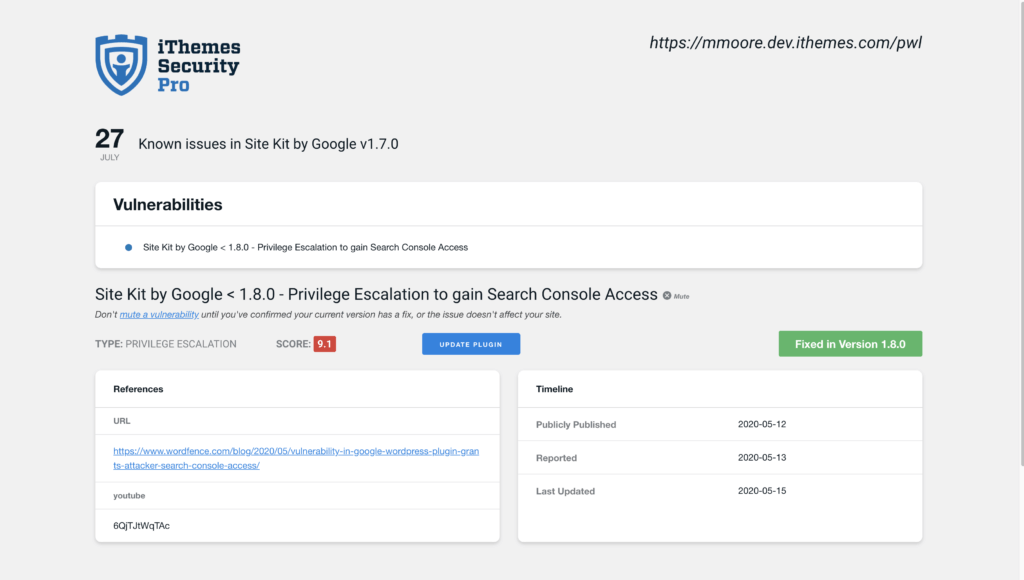

4. Aktivieren Sie den iThemes Security Site Scan

Der iThemes Security Pro Site Scan überprüft Ihre Website auf bekannte WordPress-, Plugin- und Theme-Schwachstellen und wendet einen Patch an, wenn einer verfügbar ist.

Um die Site - Scan auf Neuinstallationen, navigieren Sie zu dem iThemes Security Pro Einstellungen zu aktivieren und klicken Sie auf die Schaltfläche Aktivieren auf der Site Scan - Einstellungen Modul.

Um einen manuellen Site-Scan auszulösen, klicken Sie im Site-Scan-Widget in der rechten Seitenleiste der Sicherheitseinstellungen auf die Schaltfläche Jetzt scannen .

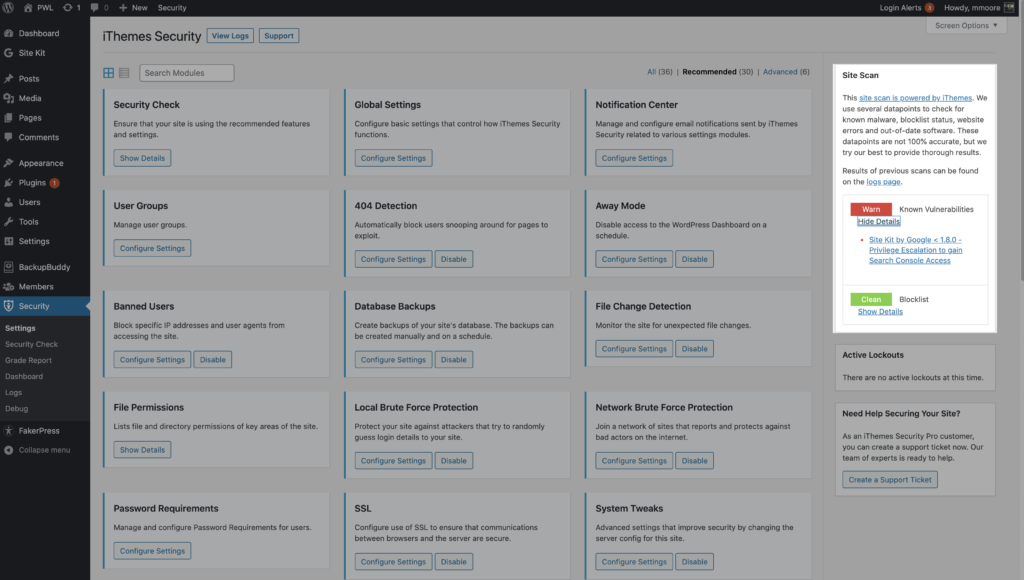

Die Site-Scan-Ergebnisse werden im Widget angezeigt.

Wenn der Site Scan eine Schwachstelle erkennt, klicken Sie auf den Link zur Schwachstelle, um die Detailseite anzuzeigen.

Auf der Seite Site Scan-Schwachstelle sehen Sie, ob ein Fix für die Schwachstelle verfügbar ist. Wenn ein Patch verfügbar ist, können Sie auf die Schaltfläche Update Plugin klicken, um den Fix auf Ihrer Website anzuwenden.

Es kann eine Verzögerung zwischen der Verfügbarkeit eines Patches und der Aktualisierung der iThemes-Sicherheitslückendatenbank geben, um den Fix widerzuspiegeln. In diesem Fall können Sie die Benachrichtigung stummschalten, um keine weiteren Warnungen im Zusammenhang mit der Sicherheitsanfälligkeit zu erhalten.

Wichtig: Sie sollten eine Sicherheitslückenbenachrichtigung nicht stummschalten, bis Sie bestätigt haben, dass Ihre aktuelle Version einen Sicherheitsfix enthält oder die Sicherheitsanfälligkeit keine Auswirkungen auf Ihre Site hat.

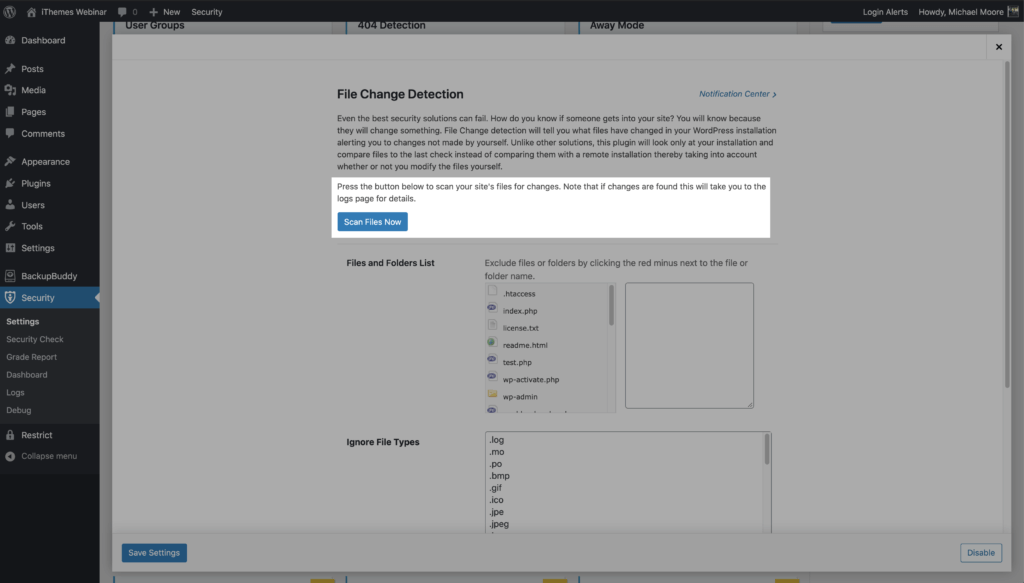

5. Aktivieren Sie die Dateiänderungserkennung

So starten Sie Dateiänderungen überwachen, Dateiänderungserkennung auf der Hauptseite der Sicherheitseinstellungen ermöglichen.

Sobald der Dateiänderungserkennung aktiviert ist, Pro iThemes Security scannen alle Ihre Website - Dateien in Blöcken starten. Wenn Sie Ihre Dateien in Blöcken scannen, können Sie die Ressourcen reduzieren, die für die Überwachung von Dateiänderungen erforderlich sind.

Der anfängliche Dateiänderungsscan erstellt einen Index der Dateien Ihrer Website und ihrer Datei-Hashes. Ein Datei-Hash ist eine verkürzte, nicht von Menschen lesbare Version des Inhalts der Datei.

Nachdem der erste Scan abgeschlossen ist, scannt iThemes Security Pro Ihre Datei weiterhin in Stücken. Wenn sich der Hash einer Datei bei einem der folgenden Scans ändert, bedeutet dies, dass sich der Inhalt der Datei geändert hat.

Sie können auch eine manuelle Dateiänderung durchführen, indem Sie in den Einstellungen für die Erkennung von Dateiänderungen auf die Schaltfläche Dateien jetzt scannen klicken

Zusammenfassung: Cross-Site-Scripting und Schutz Ihrer WordPress-Site

Wir hoffen, dass dieser Leitfaden Ihnen geholfen hat, das Risiko von Cross-Site-Scripting auf Ihrer WordPress-Site zu verstehen. Durch die Implementierung einiger bewährter WordPress-Sicherheitspraktiken zusammen mit den obigen 5 Schritten haben Sie eine bessere Verteidigungslinie.

Kristen schreibt seit 2011 Tutorials, um WordPress-Benutzern zu helfen. Normalerweise arbeitet sie an neuen Artikeln für den iThemes-Blog oder entwickelt Ressourcen für #WPprosper. Außerhalb der Arbeit schreibt Kristen gerne Tagebuch (sie hat zwei Bücher geschrieben!), wandert und zeltet, kocht und erlebt tägliche Abenteuer mit ihrer Familie, in der Hoffnung, ein präsenteres Leben zu führen.