WordPressの脆弱性レポート:2021年5月、パート2

公開: 2021-05-14脆弱なプラグインとテーマは、WordPressWebサイトがハッキングされる最大の理由です。 WPScanを利用した毎週のWordPress脆弱性レポートでは、最近のWordPressプラグイン、テーマ、コアの脆弱性、および脆弱なプラグインまたはテーマの1つをWebサイトで実行した場合の対処方法について説明しています。

各脆弱性には、低、中、高、または重大の重大度評価が含まれます。 脆弱性の責任ある開示と報告は、WordPressコミュニティを安全に保つための不可欠な部分です。 この投稿を友達と共有して、WordPressをより安全に伝えてください!

WordPressのコアの脆弱性

WordPressプラグインの脆弱性

1.簡単な管理言語の変更

プラグイン:簡単な管理言語の変更

脆弱性:任意のユーザーロケールの変更

バージョンでパッチが適用されました:2.0.2

重大度スコア: 4.3中

2.Ecourierに発送

プラグイン: eCourierに発送

脆弱性:CSRFを介したプラグインの設定の更新

バージョンでパッチが適用されました:1.0.2

重大度スコア: 5.4中

3.パーセルトラッカーeCourier

プラグイン: Parcel Tracker eCourier

脆弱性:CSRFを介したプラグインの設定の更新

バージョンでパッチが適用されました:1.0.2

重大度スコア: 5.4中

4.WooCommerce用のPickPlugins製品スライダー

プラグイン: WooCommerce用のPickPlugins製品スライダー

脆弱性:反映されたクロスサイトスクリプティング

バージョンでパッチが適用されました:1.13.22

重大度スコア: 7.1高

5.ハナFlvプレーヤー

プラグイン: Hana Flv Player

脆弱性:認証済みの保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア: 3.8低

6. Hotjar Connecticator

プラグイン: Hotjar Connecticator

脆弱性:認証済みの保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:既知の修正はありません–プラグインは閉じられました

重大度スコア: 3.8低

7. GA Google Analytics

プラグイン: GA Google Analytics

脆弱性:認証済みの保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:既知の修正はありません

重大度スコア: 5.9中

8.最初のプラグインをターゲットにする

プラグイン:ターゲットファーストプラグイン

脆弱性:ライセンスキーを介した認証されていない保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:1.0

重大度スコア: 7.2高

9.リード-5050ビジターインサイト

プラグイン: Leads-5050ビジターインサイト

脆弱性:許可されていないライセンスの変更

バージョンでパッチが適用されました:1.1.0

重大度スコア: 7.1高

10.WP用のDSGVOオールインワン

プラグイン: WP用のDSGVOオールインワン

脆弱性:認証されていない保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:4.0

重大度スコア: 8.3高

11. UltimateWoo

プラグイン: UltimateWoo

脆弱性:PHPオブジェクトの注入

バージョンでパッチが適用されました:既知の修正はありません–プラグインは閉じられました

重大度スコア: 5.6中

12.アルティメットメンバー

プラグイン: Ultimate Member

脆弱性:認証されたリフレクトクロスサイトスクリプティング

バージョンでパッチが適用されました:2.1.20

重大度スコア: 4.4中

13.最適化

プラグイン: Autoptimize

脆弱性:認証済みの保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:2.8.4

重大度スコア: 6.6中

14. Zlick Paywall

プラグイン: Zlick Paywall

脆弱性:CSRFバイパス

バージョンでパッチが適用されました:2.2.2

重大度スコア: 3.1低

15. ThemeHighWooCommerceウィッシュリストと比較

プラグイン: ThemeHighWooCommerceウィッシュリストと比較

脆弱性:不正なAJAX呼び出し

バージョンでパッチが適用されました:1.0.5

重大度スコア: 7.2高

16.簡単な景品

プラグイン:シンプルな景品

脆弱性:認証されていないリフレクトクロスサイトスクリプティング

バージョンでパッチが適用されました:2.36.2

重大度スコア: 7.1高

17.ReDiレストランの予約

プラグイン: ReDiレストランの予約

脆弱性:認証されていない保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:21.0426

重大度スコア: 7.1高

18.オールインワンSEOパック

プラグイン:オールインワンSEOパック

脆弱性:リモートでコードが実行される

バージョンでパッチが適用されました:4.1.0.2

重大度スコア: 6.6中

19.LifterLMS

プラグイン: LifterLMS

脆弱性:編集プロファイルでの認証済みの保存されたクロスサイトスクリプティング

バージョンでパッチが適用されました:4.21.1

重大度スコア: 7.4高

脆弱性:チェックアウト時のクーポンコードを介したクロスサイトスクリプティングの反映

バージョンでパッチが適用されました:4.21.1

SeverityScore : 6.1中

WordPressテーマの脆弱性

責任ある開示に関する注記

ハッカーに攻撃のエクスプロイトを与える場合、なぜ脆弱性が開示されるのか疑問に思われるかもしれません。 そうですね、セキュリティ研究者が脆弱性を見つけて、公開する前にソフトウェア開発者に非公開で報告することは非常に一般的です。

責任ある開示により、研究者の最初のレポートは、ソフトウェアを所有する会社の開発者に非公開で作成されますが、パッチが利用可能になったら完全な詳細が公開されることに同意します。 重大なセキュリティの脆弱性については、より多くの人にパッチを適用する時間を与えるために、脆弱性の開示がわずかに遅れる場合があります。

セキュリティ研究者は、ソフトウェア開発者がレポートに応答するか、パッチを提供する期限を提供する場合があります。 この期限に間に合わない場合、研究者は、パッチを発行するように開発者に圧力をかける脆弱性を公開する可能性があります。

脆弱性を公開し、ゼロデイ脆弱性(パッチがなく、実際に悪用されているタイプの脆弱性)を導入しているように見えると、逆効果に見える可能性があります。 しかし、それは、研究者が開発者に脆弱性にパッチを当てるように圧力をかけなければならない唯一の手段です。

ハッカーが脆弱性を発見した場合、彼らはエクスプロイトを静かに使用してエンドユーザー(これはあなたです)に損害を与える可能性がありますが、ソフトウェア開発者は脆弱性にパッチを適用しないままにしておくことに満足しています。 GoogleのProjectZeroには、脆弱性の開示に関して同様のガイドラインがあります。 脆弱性にパッチが適用されているかどうかに関係なく、90日後に脆弱性の完全な詳細を公開します。

脆弱なプラグインやテーマからWordPressウェブサイトを保護する方法

脆弱なテーマやプラグインからWebサイトを自動的に保護するには、次の3つの優れた方法があります。

- プラグインとテーマの自動更新を有効にする

- iThemes SecurityProプラグインのサイトスキャナー

- iThemesセキュリティのバージョン管理

1.プラグインとテーマの自動更新を有効にする

WordPress 5.5以降、プラグインとテーマの自動更新を有効にできます。 自動更新がWordPressコアに組み込まれるのはなぜですか? 古いプラグインとテーマは、WordPressサイトがハッキングされる最大の理由です。 バージョンリリースには、脆弱性を閉じるための重要なセキュリティパッチが含まれていることがよくあります(WordPressの脆弱性のまとめで、テーマとプラグインに関するセキュリティの問題が毎月いくつ公開されているかを確認してください)。 そのため、サイトにインストールしたプラグインまたはテーマの最新バージョンを常に実行することがセキュリティのベストプラクティスです。

これで、WordPressコアを使用して、WordPress管理者>プラグイン>インストール済みプラグインと外観>テーマページから自動的に更新されるプラグインとテーマを設定できるようになります。 このようにして、サイトが利用可能な最新のコードを実行していることを常に知ることができます。

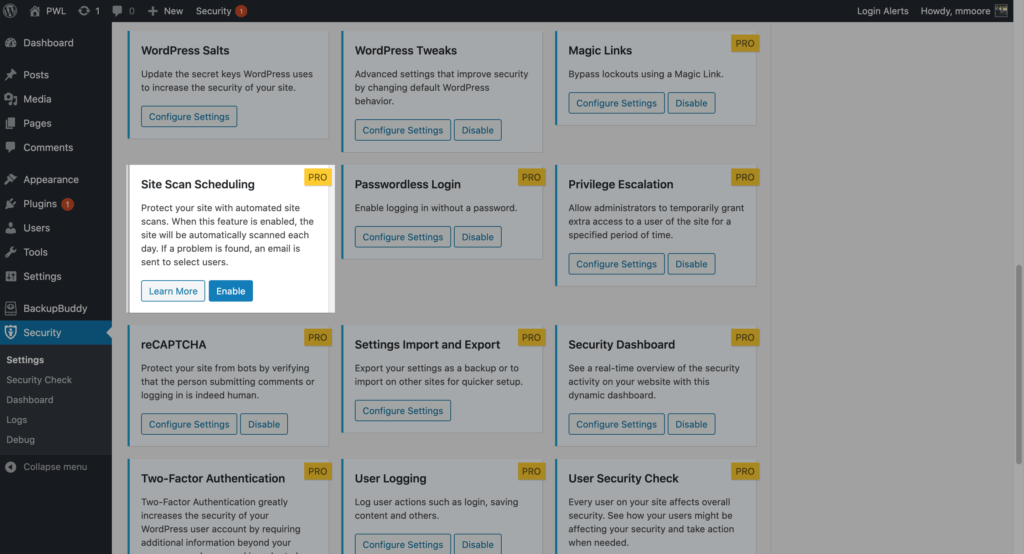

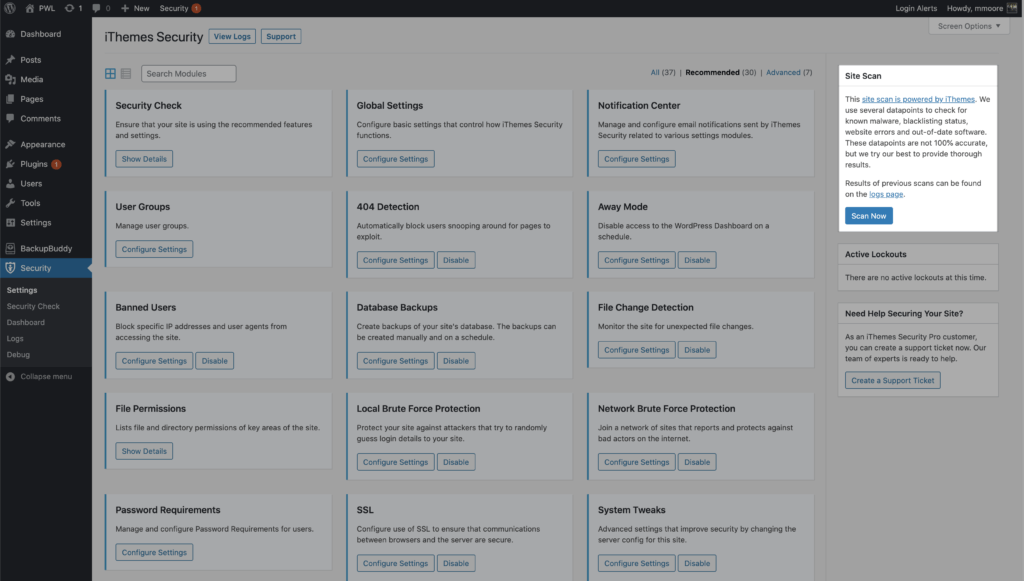

2. iThemes SecurityProプラグインのサイトスキャナーをアクティブ化します

iThemes SecurityProプラグインのSiteScannerは、WordPress Webサイトを、すべてのソフトウェアハッキングの最大の原因である既知の脆弱性を持つ古いプラグインやテーマから保護および保護するもう1つの方法です。 サイトスキャナーは、既知の脆弱性についてサイトをチェックし、パッチが利用可能な場合は自動的に適用します。

iThemes Security Proサイトスキャナーによってチェックされた3種類のWordPressの脆弱性:

- WordPressのコアの脆弱性

- プラグインの脆弱性

- テーマの脆弱性

サイトでサイトスキャンを有効にするには、iThemes Security Pro設定に移動し、サイトスキャン設定モジュールの[有効にする]ボタンをクリックします。

手動のサイトスキャンをトリガーするには、セキュリティ設定の右側のサイドバーにあるサイトスキャンウィジェットの[今すぐスキャン]ボタンをクリックします。

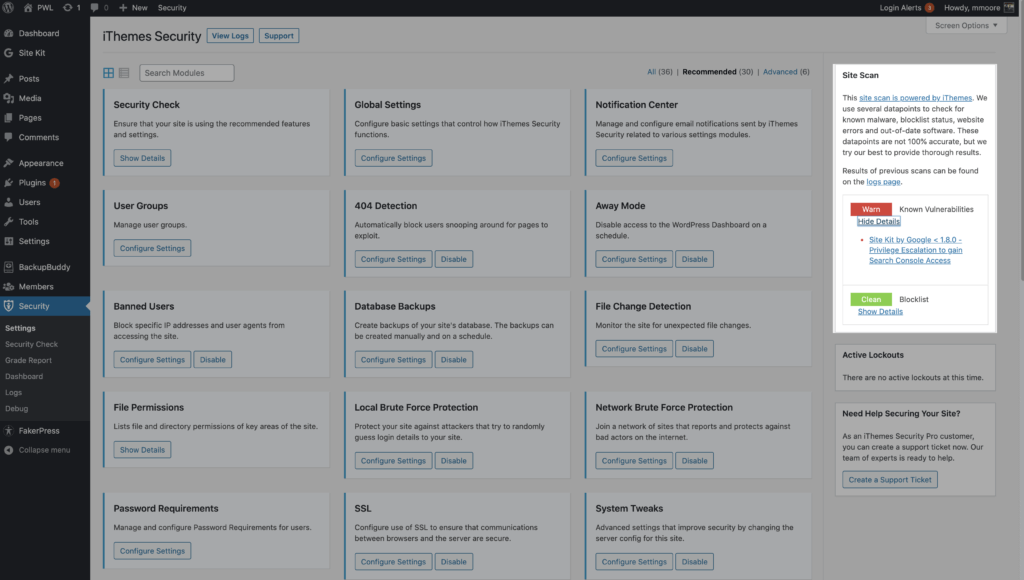

サイトスキャンの結果がウィジェットに表示されます。

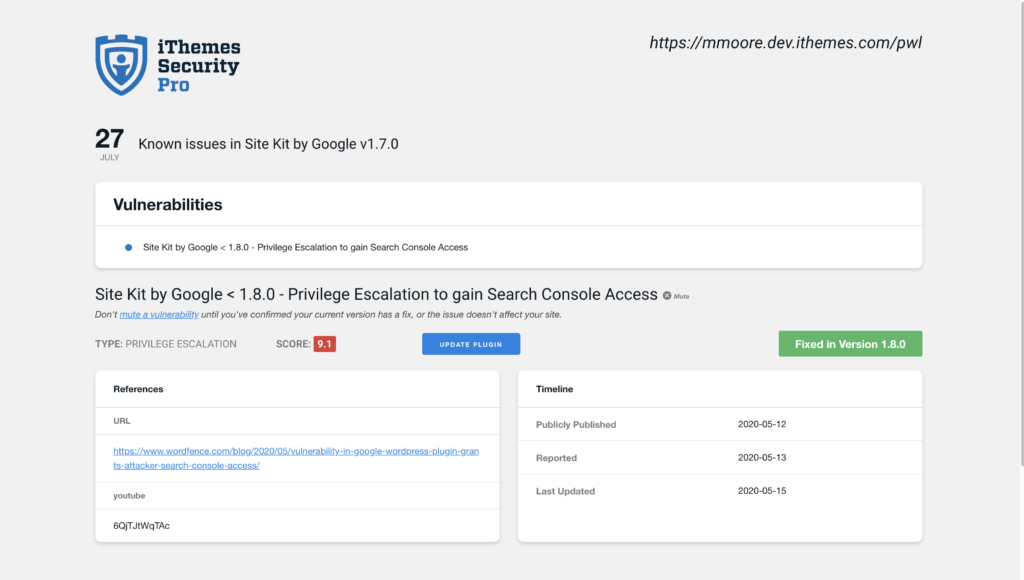

サイトスキャンで脆弱性が検出された場合は、脆弱性のリンクをクリックして詳細ページを表示します。

サイトスキャンの脆弱性ページで、脆弱性に対して利用可能な修正があるかどうかを確認します。 利用可能なパッチがある場合は、[プラグインの更新]ボタンをクリックして、Webサイトに修正を適用できます。

パッチが利用可能になってから、修正を反映するようにiThemes Security VulnerabilityDatabaseが更新されるまでに遅延が生じる可能性があります。 この場合、通知をミュートして、脆弱性に関連するアラートをこれ以上受信しないようにすることができます。

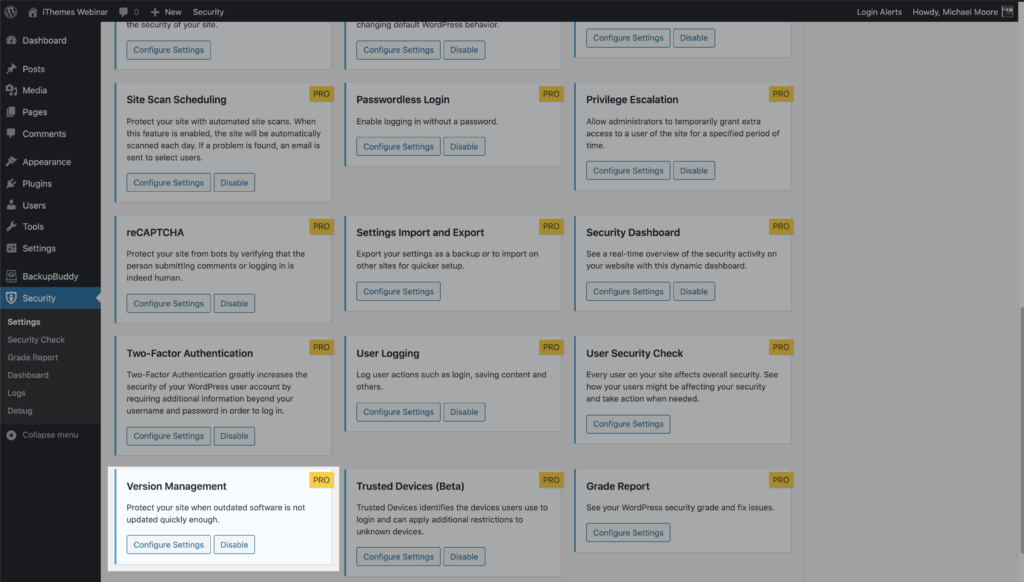

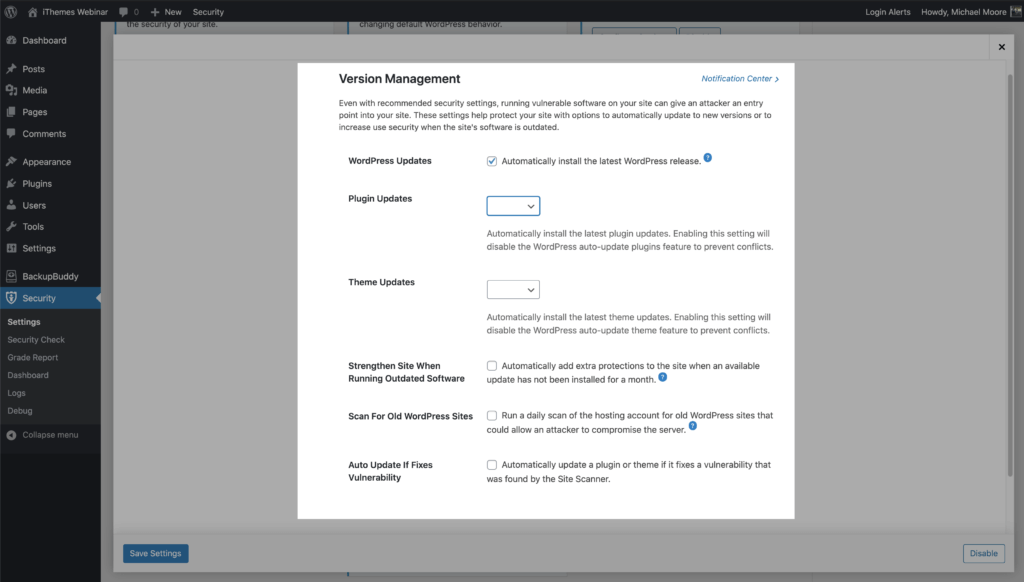

3. iThemes SecurityProでバージョン管理を有効にします

iThemes Security Proのバージョン管理機能を使用すると、WordPress、プラグイン、およびテーマの自動更新をもう少し制御できます。

iThemes SecurityProバージョン管理がデフォルトのWordPress自動更新と比較してより高い柔軟性を提供する3つの方法は次のとおりです。

- 合理化されたプラグインとテーマの管理–バージョン管理設定からすべてのプラグインとテーマの更新を管理します。

- プラグインとテーマの更新にカスタム遅延期間を追加する– WordPressの自動更新では、更新をすぐに適用するオプションのみが提供されます。 更新スケジューラを使用すると、カスタム遅延を作成できます。 遅延は、メジャーリリース後に問題を修正するためにいくつかのフォローアップリリースが必要になる傾向があるプラグインまたはテーマに適したオプションです。

- 既知の脆弱性を修正する更新のみを適用する–既知の脆弱性を修正する更新のみを適用します。 このオプションは、すべての更新を手動で実行したいが、セキュリティパッチをすぐに受け取りたい場合に最適です。

さらに、バージョン管理には、古いソフトウェアを実行しているときにWebサイトを強化し、古いWebサイトをスキャンするオプションもあります。

バージョン管理の使用を開始するには、セキュリティ設定のメインページでモジュールを有効にします。

次に、[設定の構成]ボタンをクリックして、設定を詳しく確認します。

- WordPressアップデート–最新のWordPressリリースを自動的にインストールします。

- プラグインの更新–最新のプラグインの更新を自動的にインストールします。 この設定を有効にすると、WordPressの自動更新プラグイン機能が無効になり、競合が防止されます。

- テーマの更新–最新のテーマの更新を自動的にインストールします。 この設定を有効にすると、WordPressの自動更新テーマ機能が無効になり、競合が防止されます。

- 古いソフトウェアを実行しているときにサイトを強化する–利用可能なアップデートが1か月間インストールされていない場合、サイトに保護を自動的に追加します。

- 2要素が有効になっていないすべてのユーザーに、再度ログインする前に自分の電子メールアドレスに送信されるログインコードを提供するように強制します。

- WPファイルエディタを無効にします(プラグインまたはテーマコードの編集をブロックします)。

- XML-RPC pingbackを無効にし、XML-RPC要求ごとに複数の認証試行をブロックします(どちらも、XML-RPCを完全にオフにすることなく、攻撃に対してより強力にします)。

- 古いWordPressサイトのスキャン–攻撃者がサーバーを危険にさらす可能性のある古いWordPressサイトのホスティングアカウントのスキャンを毎日実行します。 脆弱性のある単一の古いWordPressサイトでは、攻撃者が同じホスティングアカウント上の他のすべてのサイトを侵害する可能性があります。

- 脆弱性が修正された場合の自動更新–このオプションは、iThemes Security Proサイトスキャンと連携して機能し、既知のWordPress、プラグイン、およびテーマの脆弱性についてWebサイトをチェックし、利用可能な場合はパッチを適用します。

次に、プラグインとテーマの更新の構成について詳しく見ていきましょう。 始める前に、プラグインとテーマの更新設定を有効にすると、競合を防ぐためにWordPressの自動更新機能が無効になることを簡単に思い出してください。

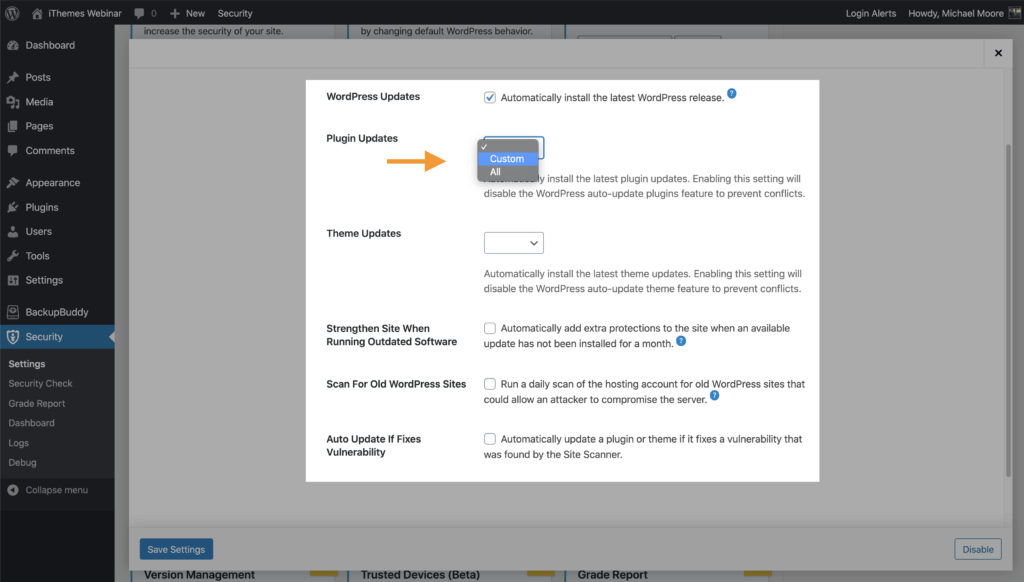

プラグインとテーマの更新設定には、3つの選択肢があります。

- 空白/なし–設定を空白のままにすると、WordPressでプラグインとテーマの更新を管理できるようになります。

- カスタム–カスタムオプションを使用すると、好みに合わせて更新を正確にカスタマイズできます。 これについては、もう少し詳しく説明します。

- すべて–更新が利用可能になるとすぐに、すべてがすべてのプラグインまたはテーマを更新します。

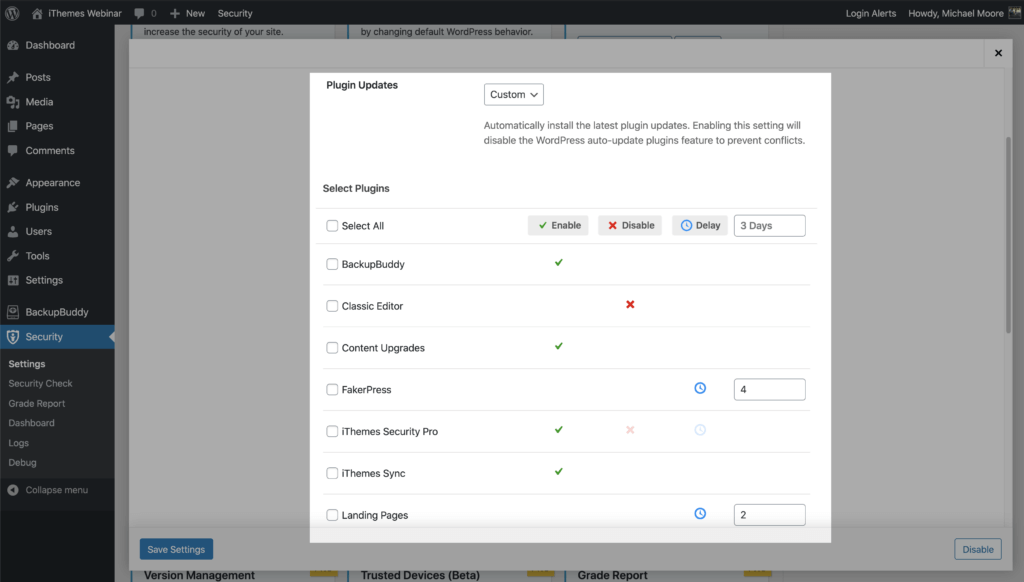

次に、カスタムオプションを詳しく見てみましょう。

[カスタム]オプションを選択すると、プラグインとテーマの更新に3つの異なる選択肢が提供されます。

- 有効化–新しいリリースの直後に更新するプラグインを選択します。

- 無効–手動で更新するプラグインにはこのオプションを使用します。

- 遅延–遅延オプションを使用すると、リリースの更新を遅延させる日数を設定できます。 これは、メジャーリリース後に問題を修正するためにフォローアップリリースが必要になる傾向がある開発者にとっては良いオプションです。

今すぐiThemesSecurityProを入手

WordPressセキュリティプラグインであるiThemesSecurity Proは、一般的なWordPressセキュリティの脆弱性からWebサイトを保護および保護するための50以上の方法を提供します。 WordPress、2要素認証、ブルートフォース保護、強力なパスワードエンフォースメントなどを使用すると、Webサイトにセキュリティの層を追加できます。

iThemes SecurityProを入手する

Michaelは毎週、WordPressの脆弱性レポートをまとめて、サイトを安全に保つのに役立てています。 iThemesのプロダクトマネージャーとして、彼は私たちがiThemes製品ラインナップを改善し続けるのを手伝ってくれます。 彼は巨大なオタクであり、新旧のすべての技術について学ぶのが大好きです。 マイケルが妻と娘と一緒に遊んだり、仕事をしていないときに音楽を読んだり聞いたりしているのを見つけることができます。