Informe de vulnerabilidad de WordPress: mayo de 2021, parte 2

Publicado: 2021-05-14Los complementos y temas vulnerables son la razón número 1 por la que los sitios web de WordPress son pirateados. El Informe de vulnerabilidad de WordPress semanal impulsado por WPScan cubre las vulnerabilidades principales, el tema y el complemento de WordPress reciente, y qué hacer si ejecuta uno de los complementos o temas vulnerables en su sitio web.

Cada vulnerabilidad incluye una clasificación de gravedad de Baja , Media , Alta o Crítica . La divulgación responsable y la notificación de vulnerabilidades es una parte integral para mantener segura la comunidad de WordPress. ¡Comparta esta publicación con sus amigos para ayudar a correr la voz y hacer que WordPress sea más seguro para todos!

Vulnerabilidades del núcleo de WordPress

Vulnerabilidades de los complementos de WordPress

1. Cambio de idioma de administrador simple

Complemento: Cambio de idioma de administrador simple

Vulnerabilidad : cambio de configuración regional de usuario arbitrario

Parcheado en la versión : 2.0.2

Puntuación de gravedad : 4,3 media

2. Enviar a correo electrónico

Complemento : Enviar a eCourier

Vulnerabilidad : Actualización de la configuración del complemento a través de CSRF

Parcheado en la versión : 1.0.2

Puntuación de gravedad : 5,4 media

3. Correo electrónico del rastreador de paquetes

Complemento : correo electrónico de seguimiento de paquetes

Vulnerabilidad : Actualización de la configuración del complemento a través de CSRF

Parcheado en la versión : 1.0.2

Puntuación de gravedad : 5,4 media

4. Control deslizante de productos PickPlugins para WooCommerce

Complemento : Control deslizante de productos PickPlugins para WooCommerce

Vulnerabilidad : secuencias de comandos entre sitios reflejadas

Parcheado en la versión : 1.13.22

Puntuación de gravedad : 7,1 alto

5. Hana Flv Player

Complemento: Hana Flv Player

Vulnerabilidad : secuencias de comandos entre sitios almacenadas y autenticadas

Parcheado en la versión : Sin solución conocida

Puntuación de gravedad : 3,8 bajo

6. Conectador Hotjar

Complemento : Hotjar Connecticator

Vulnerabilidad : secuencias de comandos entre sitios almacenadas y autenticadas

Parcheado en la versión : No se conoce una solución - complemento cerrado

Puntuación de gravedad : 3,8 bajo

7. GA Google Analytics

Complemento: GA Google Analytics

Vulnerabilidad : secuencias de comandos entre sitios almacenadas y autenticadas

Parcheado en la versión : Sin solución conocida

Puntuación de gravedad : 5,9 media

8. Complemento de Target First

Complemento: Complemento de Target First

Vulnerabilidad : secuencias de comandos entre sitios almacenadas no autenticadas a través de la clave de licencia

Parcheado en la versión : 1.0

Puntuación de gravedad : 7,2 alto

9. Leads-5050 Visitor Insights

Complemento: Leads-5050 Visitor Insights

Vulnerabilidad : cambio de licencia no autorizado

Parcheado en la versión : 1.1.0

Puntuación de gravedad : 7,1 alto

10. DSGVO Todo en uno para WP

Complemento : DSGVO Todo en uno para WP

Vulnerabilidad : secuencias de comandos entre sitios almacenadas no autenticadas

Parcheado en la versión : 4.0

Puntuación de gravedad : 8,3 alto

11. UltimateWoo

Complemento: UltimateWoo

Vulnerabilidad : inyección de objetos PHP

Parcheado en la versión : No se conoce una solución - complemento cerrado

Puntuación de gravedad : 5,6 media

12. Último miembro

Complemento: Ultimate Member

Vulnerabilidad : secuencias de comandos entre sitios reflejadas y autenticadas

Parcheado en la versión : 2.1.20

Puntuación de gravedad : 4,4 media

13. Autoptimizar

Complemento : Optimización automática

Vulnerabilidad : secuencias de comandos entre sitios almacenadas y autenticadas

Parcheado en la versión : 2.8.4

Puntuación de gravedad : 6,6 media

14. Zlick Paywall

Complemento : Zlick Paywall

Vulnerabilidad : omisiones de CSRF

Parcheado en la versión : 2.2.2

Puntuación de gravedad : 3,1 bajo

15. Lista de deseos y comparación de ThemeHigh WooCommerce

Complemento : Lista de deseos y comparación de ThemeHigh WooCommerce

Vulnerabilidad : llamada AJAX no autorizada

Parcheado en la versión : 1.0.5

Puntuación de gravedad : 7,2 alto

16. Sorteos sencillos

Complemento: Sorteos simples

Vulnerabilidad : secuencias de comandos entre sitios reflejadas no autenticadas

Parcheado en la versión : 2.36.2

Puntuación de gravedad : 7,1 alto

17. Reservas en el restaurante ReDi

Complemento : Reservas de restaurantes ReDi

Vulnerabilidad : secuencias de comandos entre sitios almacenadas no autenticadas

Parcheado en la versión : 21.0426

Puntuación de gravedad : 7,1 alto

18. Paquete de SEO todo en uno

Complemento: paquete de SEO todo en uno

Vulnerabilidad : ejecución remota de código

Parcheado en la versión : 4.1.0.2

Puntuación de gravedad : 6,6 media

19. LifterLMS

Complemento : LifterLMS

Vulnerabilidad : secuencias de comandos entre sitios almacenadas y autenticadas en el perfil de edición

Parcheado en la versión : 4.21.1

Puntuación de gravedad : 7,4 alto

Vulnerabilidad : secuencia de comandos entre sitios reflejada a través del código de cupón en el proceso de pago

Parcheado en la versión : 4.21.1

SeverityScore : 6.1 Medio

Vulnerabilidades del tema de WordPress

Una nota sobre divulgación responsable

Quizás se pregunte por qué se revelaría una vulnerabilidad si les da a los piratas informáticos un exploit para atacar. Bueno, es muy común que un investigador de seguridad encuentre e informe de forma privada la vulnerabilidad al desarrollador de software antes de que se haga pública.

Con la divulgación responsable , el informe inicial del investigador se realiza de forma privada a los desarrolladores de la empresa propietaria del software, pero con el acuerdo de que los detalles completos se publicarán una vez que se haya puesto a disposición un parche. En el caso de vulnerabilidades de seguridad importantes, puede haber un ligero retraso en la divulgación de la vulnerabilidad para que más personas tengan tiempo de parchear.

El investigador de seguridad puede proporcionar una fecha límite para que el desarrollador de software responda al informe o proporcione un parche. Si no se cumple este plazo, el investigador puede revelar públicamente la vulnerabilidad para presionar al desarrollador para que emita un parche.

Revelar públicamente una vulnerabilidad y aparentemente introducir una vulnerabilidad de día cero, un tipo de vulnerabilidad que no tiene parche y está siendo explotada en la naturaleza, puede parecer contraproducente. Pero es la única ventaja que tiene un investigador para presionar al desarrollador para que parchee la vulnerabilidad.

Si un pirata informático descubriera la vulnerabilidad, podría usar el Exploit silenciosamente y causar daño al usuario final (este es usted), mientras que el desarrollador de software sigue contento con dejar la vulnerabilidad sin parchear. Project Zero de Google tiene pautas similares cuando se trata de revelar vulnerabilidades. Publican los detalles completos de la vulnerabilidad después de 90 días, independientemente de que se haya parcheado o no.

Cómo proteger su sitio web de WordPress de complementos y temas vulnerables

Hay tres formas excelentes de proteger automáticamente sus sitios web de temas y complementos vulnerables:

- Habilitación de actualizaciones automáticas para complementos y temas

- El escáner de sitios del complemento iThemes Security Pro

- Gestión de versiones en iThemes Security

1. Habilite las actualizaciones automáticas para complementos y temas

A partir de WordPress 5.5, puede habilitar las actualizaciones automáticas para complementos y temas. ¿Por qué se incluirían las actualizaciones automáticas en el núcleo de WordPress? Los complementos y temas obsoletos siguen siendo la razón número 1 por la que los sitios de WordPress son pirateados. Los lanzamientos de versiones a menudo incluyen parches de seguridad importantes para cerrar vulnerabilidades (solo vea cuántos problemas de seguridad con temas y complementos se revelan de mes a mes en nuestro resumen de vulnerabilidades de WordPress). Es por eso que siempre ejecutar la última versión de cualquier complemento o tema que haya instalado en su sitio es una práctica recomendada de seguridad.

Ahora el núcleo de WordPress le permitirá configurar complementos y temas para que se actualicen automáticamente desde su administrador de WordPress> Complementos> Complementos instalados y Apariencia> Páginas de temas. De esta manera, siempre puede saber que su sitio está ejecutando el último código disponible.

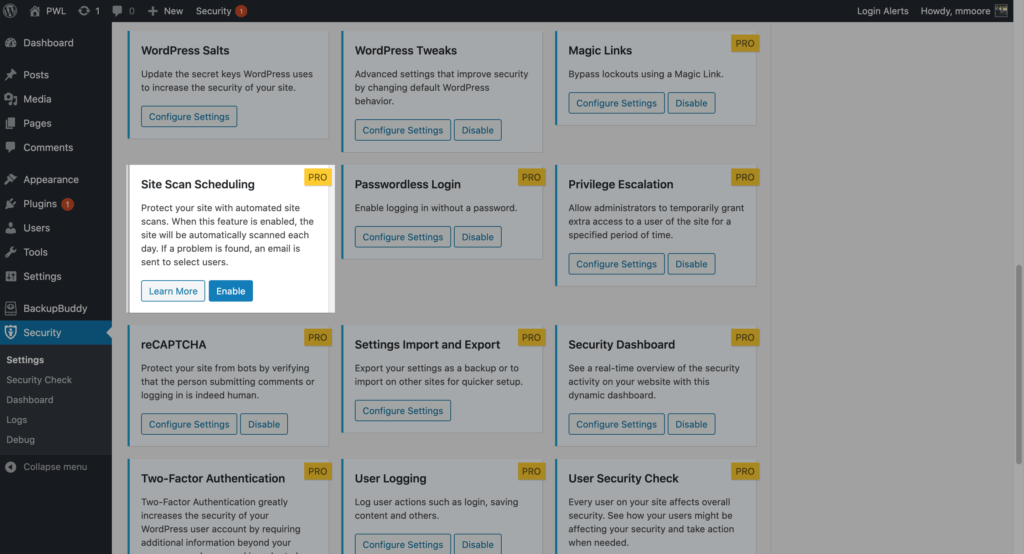

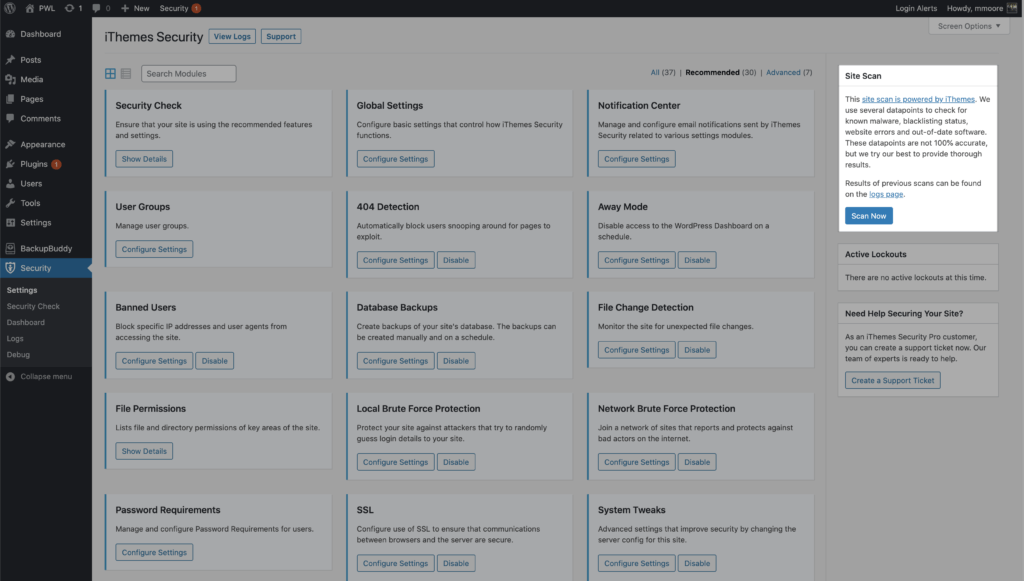

2. Active el escáner de sitios del complemento iThemes Security Pro.

El escáner de sitios del complemento iThemes Security Pro es otra forma de asegurar y proteger su sitio web de WordPress de la causa número uno de todos los hackeos de software: complementos y temas obsoletos con vulnerabilidades conocidas. Site Scanner comprueba su sitio en busca de vulnerabilidades conocidas y aplica automáticamente un parche si hay alguno disponible.

Los 3 tipos de vulnerabilidades de WordPress controladas por iThemes Security Pro Site Scanner:

- Vulnerabilidades del núcleo de WordPress

- Vulnerabilidades de complementos

- Vulnerabilidades del tema

Para habilitar la exploración del sitio en su sitio, vaya a la configuración de iThemes Security Pro y haga clic en el botón Habilitar en el módulo de configuración de la exploración del sitio .

Para activar un escaneo del sitio manual, haga clic en el botón Escanear ahora en el widget de escaneo del sitio ubicado en la barra lateral derecha de la configuración de seguridad.

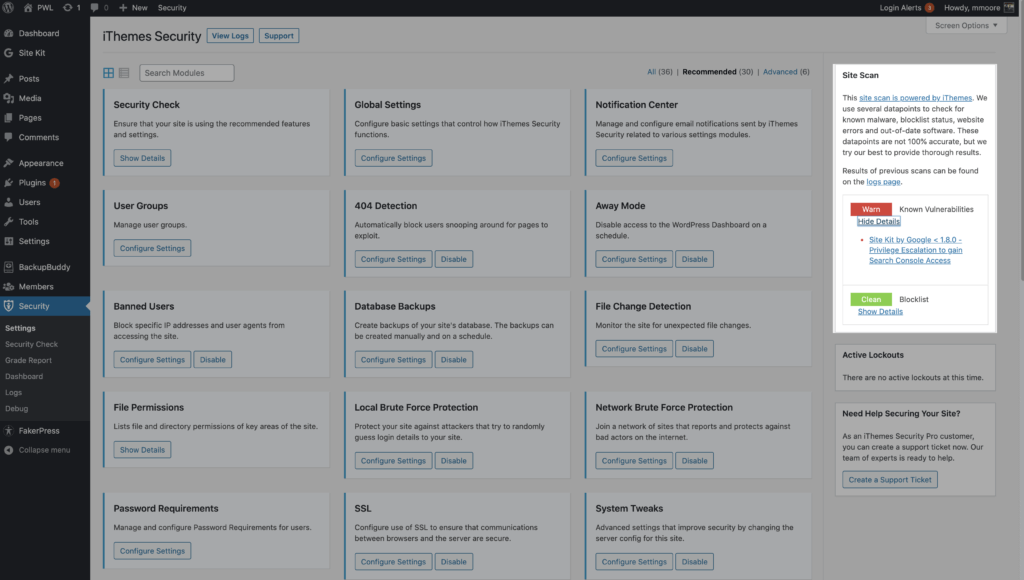

Los resultados de Site Scan se mostrarán en el widget.

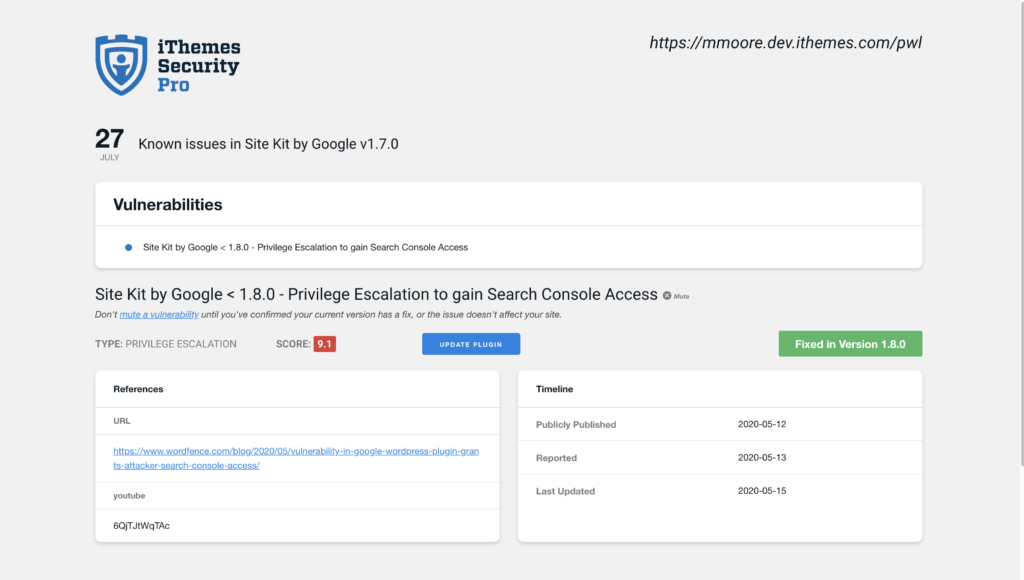

Si Site Scan detecta una vulnerabilidad, haga clic en el enlace de la vulnerabilidad para ver la página de detalles.

En la página de vulnerabilidades de Site Scan, verá si hay una solución disponible para la vulnerabilidad. Si hay un parche disponible, puede hacer clic en el botón Actualizar complemento para aplicar la corrección en su sitio web.

Puede haber una demora entre la disponibilidad de un parche y la actualización de la base de datos de vulnerabilidades de seguridad de iThemes para reflejar la solución. En este caso, puede silenciar la notificación para no recibir más alertas relacionadas con la vulnerabilidad.

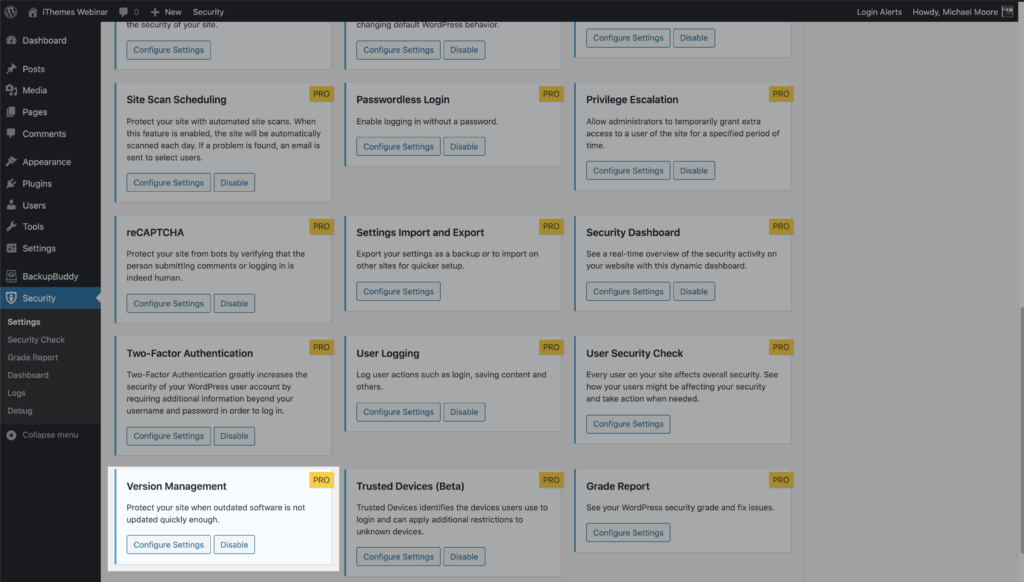

3. Habilite la administración de versiones en iThemes Security Pro

La función de administración de versiones de iThemes Security Pro le permite tener un poco más de control sobre las actualizaciones automáticas para WordPress, complementos y temas.

Estas son las tres formas en que iThemes Security Pro Version Management ofrece más flexibilidad en comparación con las actualizaciones automáticas predeterminadas de WordPress.

- Gestión simplificada de complementos y temas : gestione todas las actualizaciones de complementos y temas desde la configuración de administración de versiones.

- Agregue períodos de retraso personalizados para las actualizaciones de complementos y temas: las actualizaciones automáticas de WordPress solo ofrecen la opción de aplicar actualizaciones de inmediato. El programador de actualizaciones le permite crear un retraso personalizado. Retrasar puede ser una buena opción para complementos o temas que tienden a necesitar algunas versiones de seguimiento para solucionar problemas después de una versión importante.

- Aplicar solo actualizaciones que corrijan vulnerabilidades conocidas : solo aplique actualizaciones que corrijan vulnerabilidades conocidas. Esta opción es perfecta si desea ejecutar manualmente todas sus actualizaciones pero desea recibir parches de seguridad de inmediato.

Más allá de eso, Version Management también tiene opciones para fortalecer su sitio web cuando está ejecutando software obsoleto y busca sitios web antiguos.

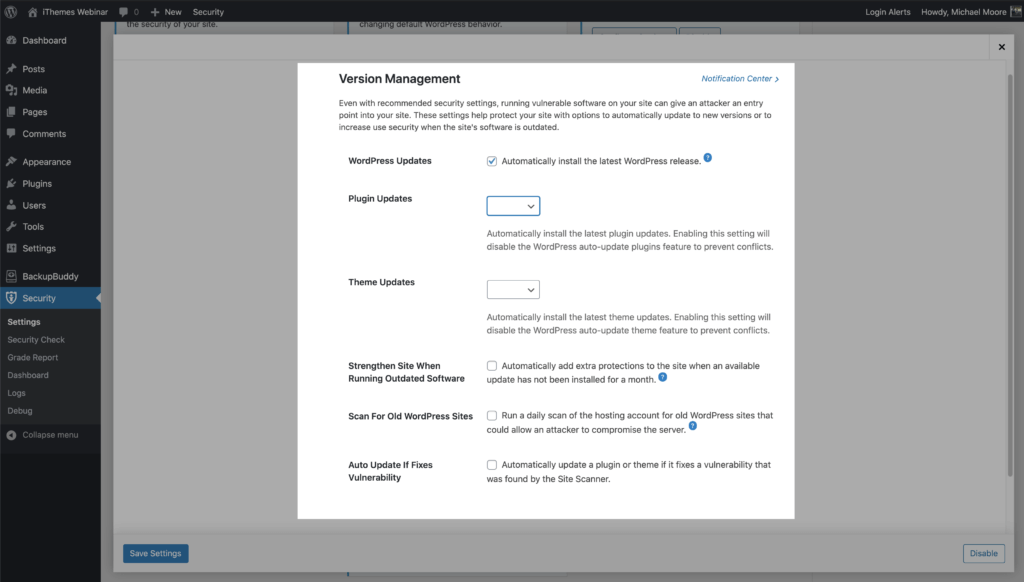

Para comenzar a usar la Administración de versiones, habilite el módulo en la página principal de la configuración de seguridad.

Ahora haga clic en el botón Configurar configuración para ver más de cerca la configuración.

- Actualizaciones de WordPress : instale automáticamente la última versión de WordPress.

- Actualizaciones de complementos : instale automáticamente las últimas actualizaciones de complementos. Habilitar esta configuración deshabilitará la función de complementos de actualización automática de WordPress para evitar conflictos.

- Actualizaciones de temas : instale automáticamente las últimas actualizaciones de temas. Habilitar esta configuración deshabilitará la función de tema de actualización automática de WordPress para evitar conflictos.

- Fortalezca el sitio cuando se ejecute software desactualizado : agregue automáticamente protecciones adicionales al sitio cuando no se haya instalado una actualización disponible durante un mes.

- Obligue a todos los usuarios que no tienen dos factores habilitados a proporcionar un código de inicio de sesión enviado a su dirección de correo electrónico antes de volver a iniciar sesión.

- Deshabilite el editor de archivos WP (que impide que las personas editen el código del complemento o del tema).

- Deshabilite los pingbacks XML-RPC y bloquee múltiples intentos de autenticación por solicitud XML-RPC (ambos harán que XML-RPC sea más fuerte contra ataques sin tener que apagarlo por completo).

- Buscar sitios antiguos de WordPress : ejecute un análisis diario de la cuenta de alojamiento en busca de sitios antiguos de WordPress que podrían permitir que un atacante comprometa el servidor. Un solo sitio de WordPress desactualizado con una vulnerabilidad podría permitir a los atacantes comprometer todos los demás sitios en la misma cuenta de alojamiento.

- Actualización automática si soluciona la vulnerabilidad : esta opción funciona en conjunto con iThemes Security Pro Site Scan para verificar si su sitio web tiene vulnerabilidades conocidas de WordPress, complementos y temas, y aplicar un parche cuando haya uno disponible.

Ahora echemos un vistazo más de cerca a la configuración de complementos y actualizaciones de temas. Antes de comenzar, quería recordarle rápidamente que habilitar la configuración de actualización del complemento y el tema deshabilitará la función de actualización automática de WordPress para evitar conflictos.

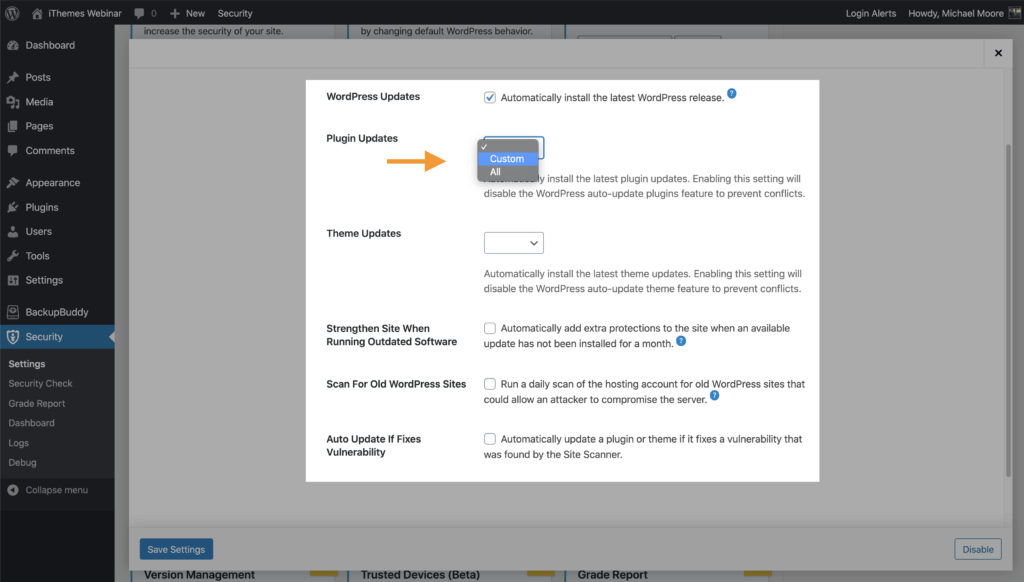

Tanto la configuración de actualización del complemento como la del tema tienen tres opciones.

- En blanco / Ninguno : dejar la configuración en blanco permitirá que WordPress administre las actualizaciones de complementos y temas.

- Personalizado : la opción Personalizado le permite personalizar las actualizaciones precisamente a su gusto. Cubriremos esto más en un momento.

- Todos : todos actualizarán todos sus complementos o temas tan pronto como haya una actualización disponible.

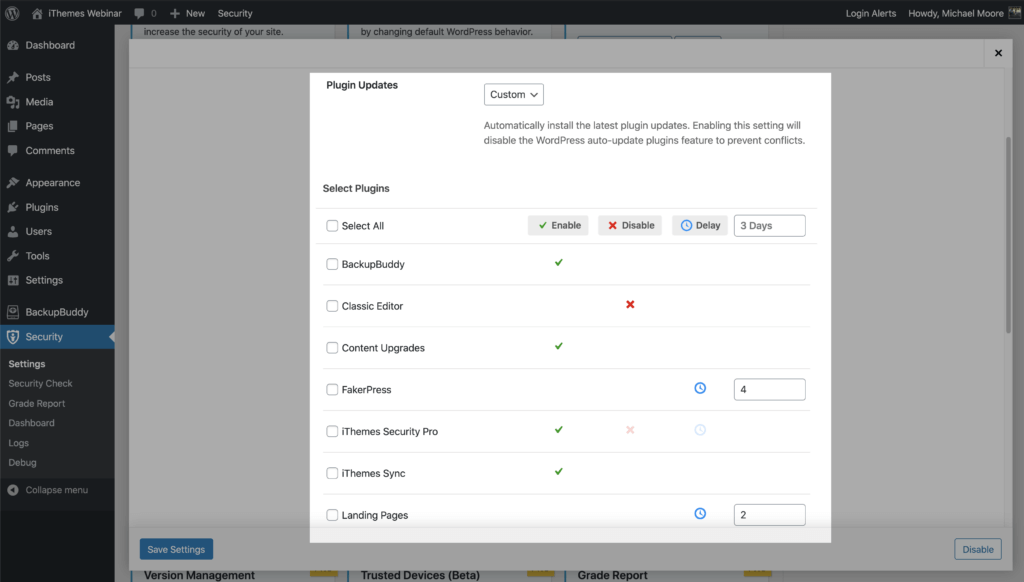

Ahora echemos un vistazo más de cerca a la opción Personalizada .

Al seleccionar la opción Personalizado, se ofrecen tres opciones diferentes para las actualizaciones de su complemento y tema.

- Habilitar : elija qué complementos desea actualizar inmediatamente después de una nueva versión.

- Desactivar : use esta opción para los complementos que desee actualizar manualmente.

- Retraso : la opción de retraso le permite establecer la cantidad de días que desea retrasar la actualización de una versión. Esta puede ser una buena opción para los desarrolladores que tienden a necesitar algunas versiones de seguimiento para solucionar problemas después de una versión importante.

Obtenga iThemes Security Pro hoy

iThemes Security Pro, nuestro complemento de seguridad de WordPress, ofrece más de 50 formas de asegurar y proteger su sitio web de las vulnerabilidades de seguridad comunes de WordPress. Con WordPress, autenticación de dos factores, protección de fuerza bruta, aplicación de contraseña sólida y más, puede agregar una capa adicional de seguridad a su sitio web.

Obtén iThemes Security Pro

Cada semana, Michael elabora el Informe de vulnerabilidad de WordPress para ayudar a mantener sus sitios seguros. Como Product Manager en iThemes, nos ayuda a seguir mejorando la línea de productos de iThemes. Es un nerd gigante y le encanta aprender sobre tecnología, tanto antigua como nueva. Puede encontrar a Michael pasando el rato con su esposa e hija, leyendo o escuchando música cuando no está trabajando.