Rapport de vulnérabilité WordPress : mai 2021, partie 2

Publié: 2021-05-14Les plugins et thèmes vulnérables sont la principale raison pour laquelle les sites Web WordPress sont piratés. Le rapport hebdomadaire sur les vulnérabilités WordPress fourni par WPScan couvre les vulnérabilités récentes des plugins, thèmes et noyaux WordPress, et ce qu'il faut faire si vous exécutez l'un des plugins ou thèmes vulnérables sur votre site Web.

Chaque vulnérabilité comprend un indice de gravité faible , moyen , élevé ou critique . La divulgation et le signalement responsables des vulnérabilités font partie intégrante de la sécurité de la communauté WordPress. Veuillez partager ce message avec vos amis pour aider à faire passer le mot et rendre WordPress plus sûr pour tout le monde !

Vulnérabilités principales de WordPress

Vulnérabilités du plugin WordPress

1. Changement de langue d'administration simple

Plugin : Changement de langue d'administration simple

Vulnérabilité : Arbitrary User Locale Change

Patché dans la version : 2.0.2

Score de gravité : 4,3 Moyen

2. Expédier à Courrier

Plugin : Expédier à eCourier

Vulnérabilité : Mise à jour des paramètres du plugin via CSRF

Patché dans la version : 1.0.2

Score de gravité : 5,4 Moyen

3. Colis Tracker eCourier

Plugin : Colis Tracker eCourier

Vulnérabilité : Mise à jour des paramètres du plugin via CSRF

Patché dans la version : 1.0.2

Score de gravité : 5,4 Moyen

4. Curseur de produit PickPlugins pour WooCommerce

Plugin : curseur de produit PickPlugins pour WooCommerce

Vulnérabilité : Reflected Cross-Site Scripting

Patché dans la version : 1.13.22

Score de gravité : 7,1 Élevé

5. Hana Flv Player

Plugin : Hana Flv Player

Vulnérabilité : Script intersites stocké authentifié

Patché dans la version : aucun correctif connu

Score de gravité : 3,8 Faible

6. Connecteur Hotjar

Plugin : Connecticateur Hotjar

Vulnérabilité : Script intersites stocké authentifié

Patched in Version : Pas de correctif connu – plugin fermé

Score de gravité : 3,8 Faible

7. GA Google Analytics

Plugin : GA Google Analytics

Vulnérabilité : Script intersites stocké authentifié

Patché dans la version : aucun correctif connu

Score de gravité : 5,9 Moyen

8. Cibler le premier plugin

Plugin : premier plug- in cible

Vulnérabilité : Script cross-site stocké non authentifié via la clé de licence

Patché dans la version : 1.0

Score de gravité : 7,2 Élevé

9. Leads-5050 informations sur les visiteurs

Plugin : Leads-5050 Visitor Insights

Vulnérabilité : Modification de licence non autorisée

Patché dans la version : 1.1.0

Score de gravité : 7,1 Élevé

10. DSGVO Tout en un pour WP

Plugin : DSGVO Tout en un pour WP

Vulnérabilité : Script cross-site stocké non authentifié

Patché dans la version : 4.0

Score de gravité : 8,3 Élevé

11. UltimateWoo

Plugin : UltimateWoo

Vulnérabilité : PHP Object Injection

Patched in Version : Aucun correctif connu – plugin fermé

Score de gravité : 5,6 Moyen

12. Membre ultime

Plugin : membre ultime

Vulnérabilité : Authenticated Reflected Cross-Site Scripting

Patché dans la version : 2.1.20

Score de gravité : 4,4 Moyen

13. Optimisation automatique

Plugin : optimisation automatique

Vulnérabilité : Script intersites stocké authentifié

Patché dans la version : 2.8.4

Score de gravité : 6,6 Moyen

14. Zlick Paywall

Plugin : Zlick Paywall

Vulnérabilité : CSRF Bypass

Patché dans la version : 2.2.2

Score de gravité : 3.1 Faible

15. Liste de souhaits et comparaison ThemeHigh WooCommerce

Plugin : liste de souhaits et comparaison ThemeHigh WooCommerce

Vulnérabilité : Appel AJAX non autorisé

Patché dans la version : 1.0.5

Score de gravité : 7,2 Élevé

16. Cadeaux simples

Plugin : Cadeaux simples

Vulnérabilité : Script Cross-Site reflété non authentifié

Patché dans la version : 2.36.2

Score de gravité : 7,1 Élevé

17. Réservations de restaurants ReDi

Plugin : Réservations de restaurants ReDi

Vulnérabilité : Script cross-site stocké non authentifié

Patché dans la version : 21.0426

Score de gravité : 7,1 Élevé

18. Pack de référencement tout en un

Plugin : Pack de référencement tout en un

Vulnérabilité : Exécution de code à distance

Patché dans la version : 4.1.0.2

Score de gravité : 6,6 Moyen

19. LifterLMS

Plugin : LifterLMS

Vulnérabilité : Script inter-sites stocké authentifié dans Modifier le profil

Patché dans la version : 4.21.1

Score de gravité : 7,4 Élevé

Vulnérabilité : Script inter-sites reflété via le code de coupon lors du paiement

Patché dans la version : 4.21.1

Score de gravité : 6.1 Moyen

Vulnérabilités du thème WordPress

Une note sur la divulgation responsable

Vous vous demandez peut-être pourquoi une vulnérabilité serait divulguée si elle donne aux pirates un exploit à attaquer. Eh bien, il est très courant qu'un chercheur en sécurité trouve et signale en privé la vulnérabilité au développeur du logiciel avant qu'elle ne soit rendue publique.

Avec la divulgation responsable , le rapport initial du chercheur est remis en privé aux développeurs de la société propriétaire du logiciel, mais avec un accord selon lequel tous les détails seront publiés une fois qu'un correctif sera disponible. Pour les vulnérabilités de sécurité importantes, il peut y avoir un léger retard dans la divulgation de la vulnérabilité pour donner à plus de personnes le temps de corriger.

Le chercheur en sécurité peut fournir une date limite au développeur du logiciel pour répondre au rapport ou pour fournir un correctif. Si ce délai n'est pas respecté, le chercheur peut divulguer publiquement la vulnérabilité pour faire pression sur le développeur pour qu'il publie un correctif.

Divulguer publiquement une vulnérabilité et introduire apparemment une vulnérabilité Zero-Day - un type de vulnérabilité qui n'a pas de correctif et qui est exploitée à l'état sauvage - peut sembler contre-productif. Mais c'est le seul levier dont dispose un chercheur pour faire pression sur le développeur pour qu'il corrige la vulnérabilité.

Si un pirate informatique découvrait la vulnérabilité, il pourrait utiliser discrètement l'exploit et causer des dommages à l'utilisateur final (c'est vous), tandis que le développeur du logiciel reste satisfait de laisser la vulnérabilité non corrigée. Le Project Zero de Google a des directives similaires en ce qui concerne la divulgation des vulnérabilités. Ils publient tous les détails de la vulnérabilité après 90 jours, que la vulnérabilité ait été corrigée ou non.

Comment protéger votre site WordPress contre les plugins et thèmes vulnérables

Il existe trois excellentes façons de protéger automatiquement vos sites Web contre les thèmes et les plugins vulnérables :

- Activation des mises à jour automatiques pour les plugins et les thèmes

- Scanner de site du plugin iThemes Security Pro

- Gestion des versions dans iThemes Security

1. Activer les mises à jour automatiques pour les plugins et les thèmes

À partir de WordPress 5.5, vous pouvez activer les mises à jour automatiques pour les plugins et les thèmes. Pourquoi les mises à jour automatiques seraient-elles intégrées au cœur de WordPress ? Les plugins et thèmes obsolètes sont toujours la principale raison pour laquelle les sites WordPress sont piratés. Les versions de versions incluent souvent des correctifs de sécurité importants pour fermer les vulnérabilités (vérifiez simplement combien de problèmes de sécurité avec les thèmes et les plugins sont divulgués de mois en mois dans notre résumé des vulnérabilités WordPress). C'est pourquoi toujours exécuter la dernière version de tout plugin ou thème que vous avez installé sur votre site est une bonne pratique de sécurité.

Désormais, le noyau WordPress vous permettra de définir des plugins et des thèmes à mettre à jour automatiquement à partir de vos pages admin WordPress > Plugins > Plugins installés et apparence > Thèmes. De cette façon, vous pouvez toujours savoir que votre site exécute le dernier code disponible.

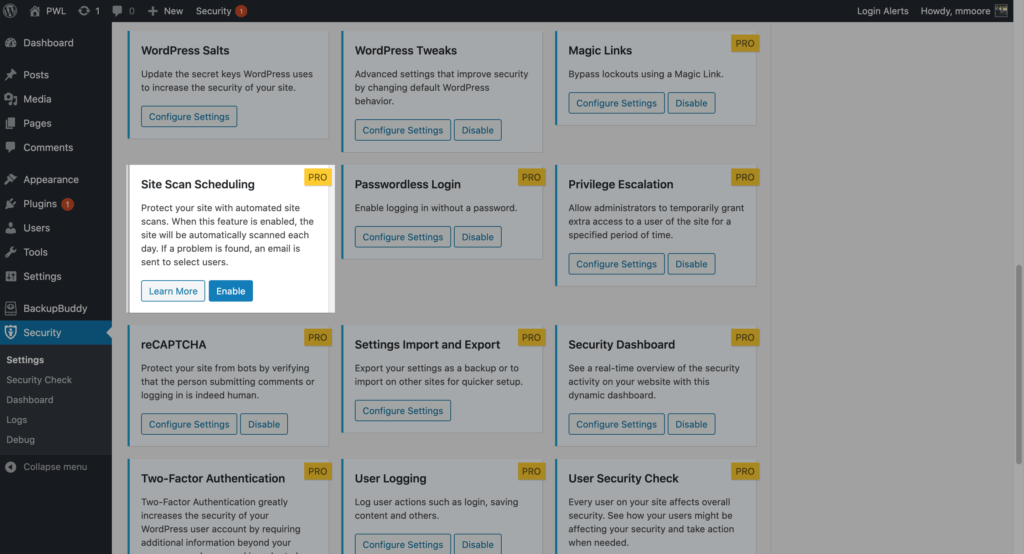

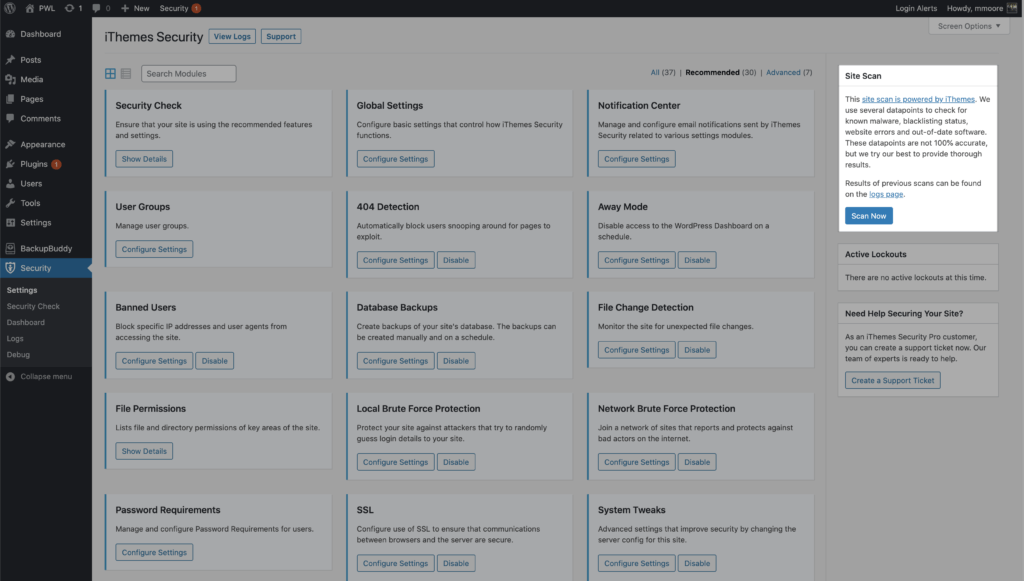

2. Activez le scanner de site du plugin iThemes Security Pro

Le scanner de site du plugin iThemes Security Pro est un autre moyen de sécuriser et de protéger votre site Web WordPress contre la principale cause de tous les piratages logiciels : les plugins obsolètes et les thèmes présentant des vulnérabilités connues. Le scanner de site recherche sur votre site les vulnérabilités connues et applique automatiquement un correctif s'il en existe un.

Les 3 types de vulnérabilités WordPress vérifiés par le scanner de site iThemes Security Pro :

- Vulnérabilités principales de WordPress

- Vulnérabilités des plugins

- Vulnérabilités du thème

Pour activer l'analyse de site sur votre site, accédez aux paramètres d'iThemes Security Pro et cliquez sur le bouton Activer dans le module de paramètres d' analyse de site .

Pour déclencher une analyse de site manuelle, cliquez sur le bouton Analyser maintenant sur le widget d'analyse de site situé dans la barre latérale droite des paramètres de sécurité.

Les résultats de l'analyse du site s'afficheront dans le widget.

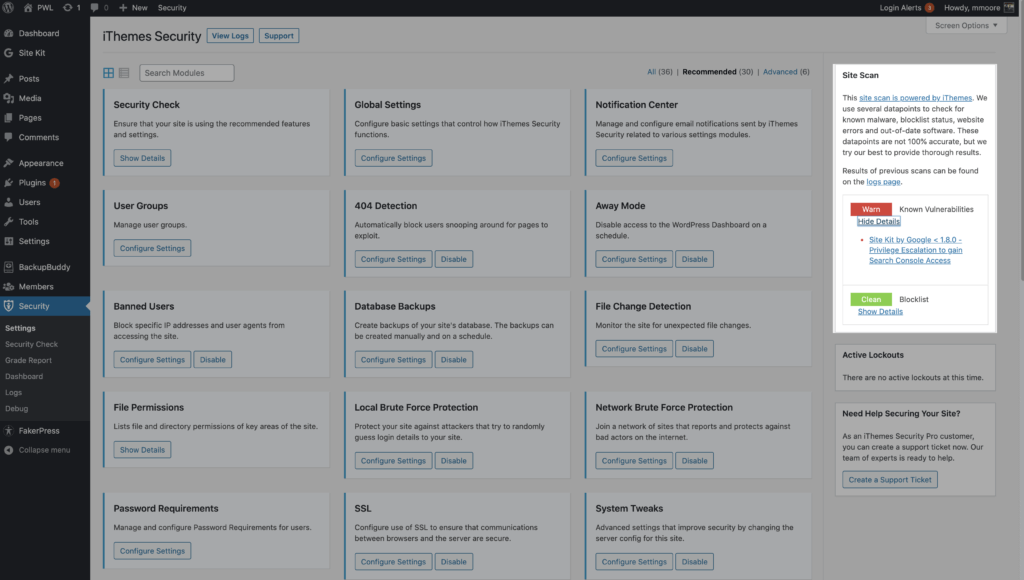

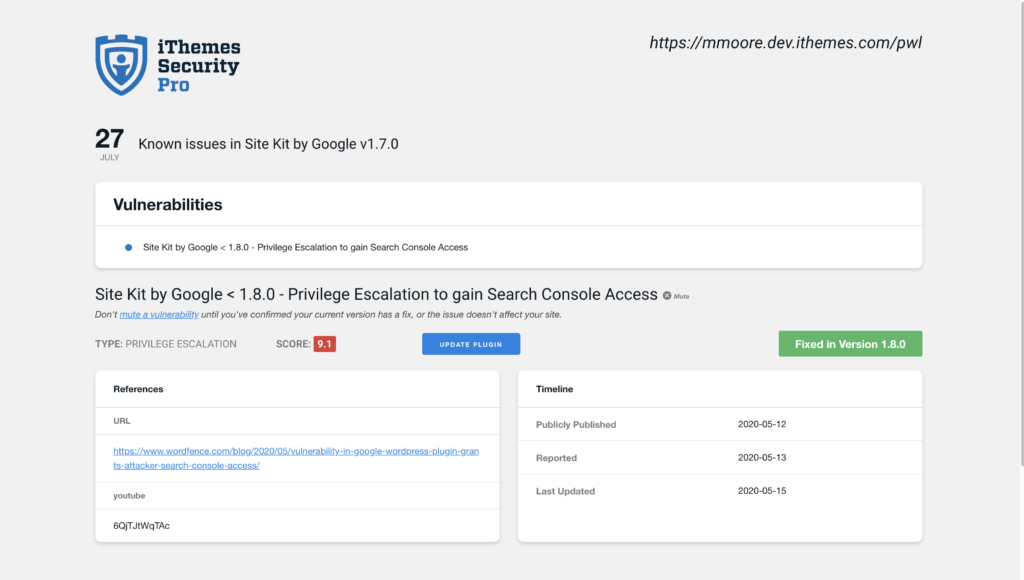

Si l'analyse du site détecte une vulnérabilité, cliquez sur le lien de vulnérabilité pour afficher la page de détails.

Sur la page de vulnérabilité de l'analyse du site, vous verrez s'il existe un correctif disponible pour la vulnérabilité. Si un correctif est disponible, vous pouvez cliquer sur le bouton Mettre à jour le plug- in pour appliquer le correctif sur votre site Web.

Il peut y avoir un délai entre le moment où un correctif est disponible et la mise à jour de la base de données des vulnérabilités de sécurité iThemes pour refléter le correctif. Dans ce cas, vous pouvez désactiver la notification pour ne plus recevoir d'alertes liées à la vulnérabilité.

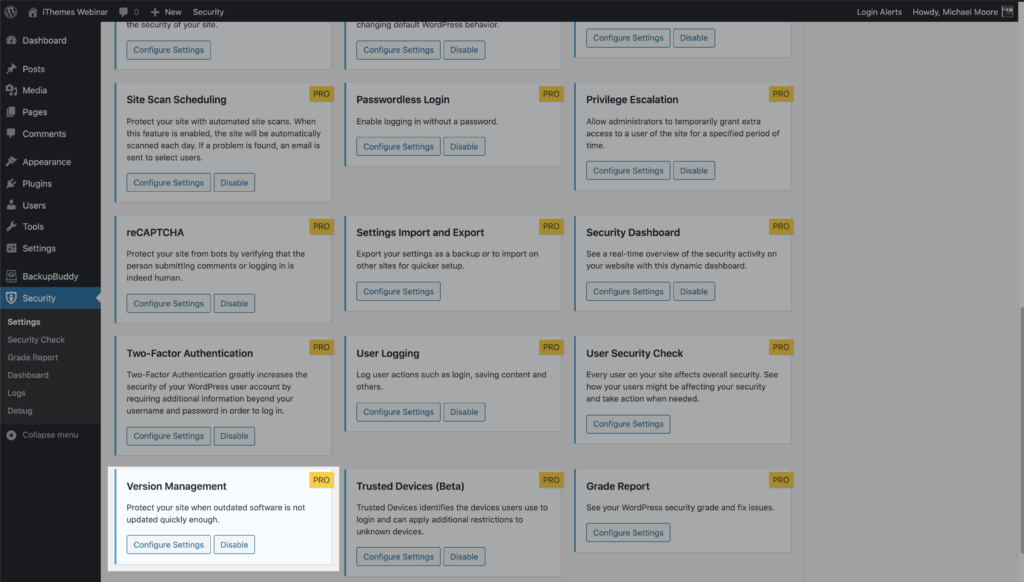

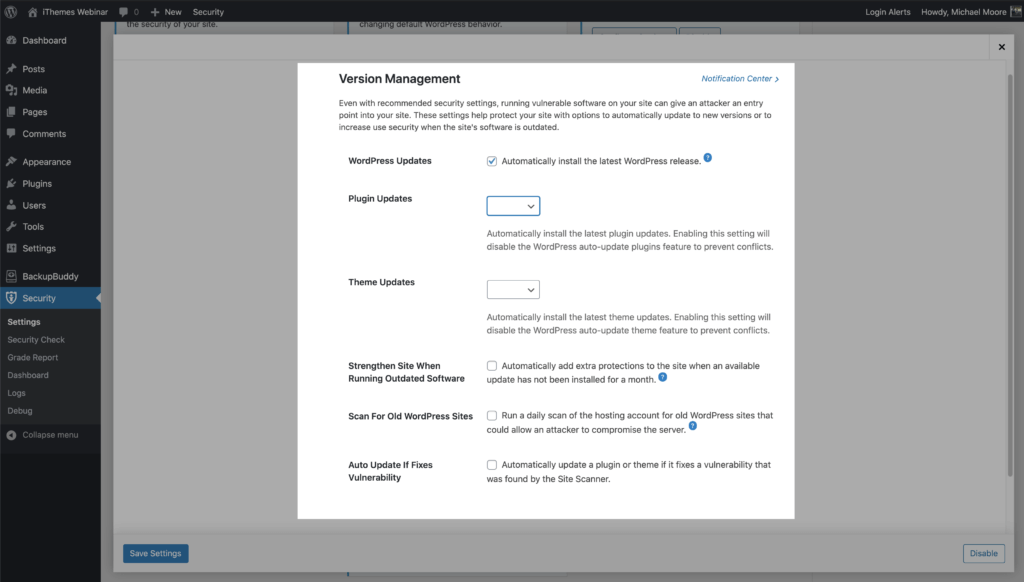

3. Activer la gestion des versions dans iThemes Security Pro

La fonction de gestion des versions d'iThemes Security Pro vous permet d'avoir un peu plus de contrôle sur les mises à jour automatiques pour WordPress, les plugins et les thèmes.

Voici les trois façons dont iThemes Security Pro Version Management offre plus de flexibilité par rapport aux mises à jour automatiques par défaut de WordPress.

- Gestion simplifiée des plugins et des thèmes - gérez toutes vos mises à jour de plugins et de thèmes à partir des paramètres de gestion de version.

- Ajoutez des délais personnalisés pour les mises à jour des plugins et des thèmes – Les mises à jour automatiques de WordPress offrent uniquement la possibilité d'appliquer les mises à jour immédiatement. Le planificateur de mise à jour vous permet de créer un délai personnalisé. Retarder peut être une bonne option pour les plugins ou les thèmes qui ont tendance à nécessiter des versions de suivi pour résoudre les problèmes après une version majeure.

- Appliquer uniquement les mises à jour qui corrigent les vulnérabilités connues – appliquez uniquement les mises à jour qui corrigent les vulnérabilités connues. Cette option est parfaite si vous souhaitez exécuter manuellement toutes vos mises à jour mais que vous souhaitez recevoir immédiatement les correctifs de sécurité.

Au-delà de cela, Version Management propose également des options pour renforcer votre site Web lorsque vous exécutez un logiciel obsolète et rechercher d'anciens sites Web.

Pour commencer à utiliser la gestion des versions, activez le module sur la page principale des paramètres de sécurité.

Cliquez maintenant sur le bouton Configurer les paramètres pour examiner de plus près les paramètres.

- Mises à jour WordPress – Installez automatiquement la dernière version de WordPress.

- Mises à jour des plugins – Installez automatiquement les dernières mises à jour des plugins. L'activation de ce paramètre désactivera la fonctionnalité des plugins de mise à jour automatique de WordPress pour éviter les conflits.

- Mises à jour de thème – Installez automatiquement les dernières mises à jour de thème. L'activation de ce paramètre désactivera la fonctionnalité de mise à jour automatique du thème WordPress pour éviter les conflits.

- Renforcez le site lors de l'exécution d'un logiciel obsolète - Ajoutez automatiquement des protections supplémentaires au site lorsqu'une mise à jour disponible n'a pas été installée depuis un mois.

- Forcez tous les utilisateurs qui n'ont pas activé le double facteur à fournir un code de connexion envoyé à leur adresse e-mail avant de se reconnecter.

- Désactivez l'éditeur de fichiers WP (qui empêche les utilisateurs de modifier le code du plugin ou du thème).

- Désactivez les pingbacks XML-RPC et bloquez plusieurs tentatives d'authentification par requête XML-RPC (les deux rendant XML-RPC plus fort contre les attaques sans avoir à le désactiver complètement).

- Analyser les anciens sites WordPress – Exécutez une analyse quotidienne du compte d'hébergement pour les anciens sites WordPress qui pourraient permettre à un attaquant de compromettre le serveur. Un seul site WordPress obsolète avec une vulnérabilité pourrait permettre aux attaquants de compromettre tous les autres sites sur le même compte d'hébergement.

- Mise à jour automatique si la vulnérabilité corrige - Cette option fonctionne en tandem avec l'analyse du site iThemes Security Pro pour rechercher sur votre site Web les vulnérabilités connues de WordPress, des plugins et des thèmes et appliquer un correctif lorsqu'il est disponible.

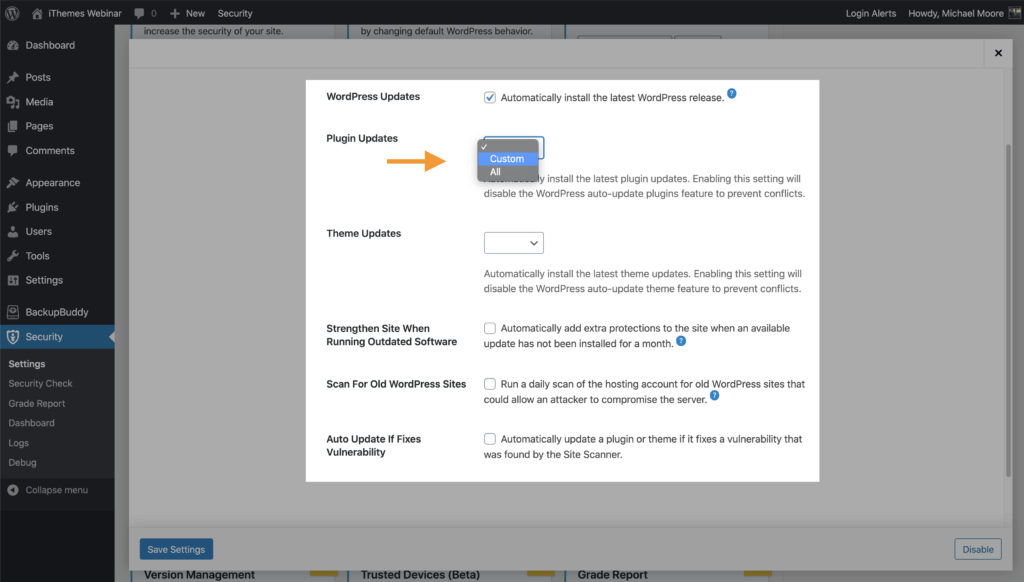

Examinons maintenant de plus près la configuration des mises à jour des plugins et des thèmes. Avant de commencer, je voulais rappeler rapidement que l'activation des paramètres de mise à jour du plugin et du thème désactivera la fonction de mise à jour automatique de WordPress pour éviter les conflits.

Les paramètres de mise à jour du plugin et du thème ont trois choix.

- Vide/Aucun – Laisser le paramètre vide permettra à WordPress de gérer les mises à jour du plugin et du thème.

- Personnalisé – L'option Personnalisé vous permet de personnaliser les mises à jour précisément à votre guise. Nous allons couvrir cela plus dans un peu.

- Tout – Tout mettra à jour tous vos plugins ou thèmes dès qu'une mise à jour sera disponible.

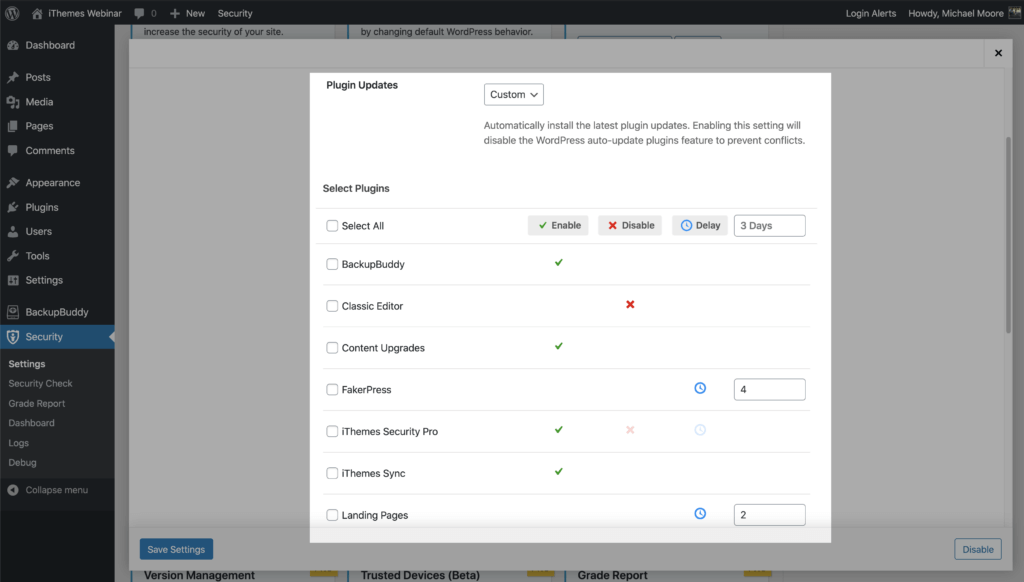

Examinons maintenant de plus près l'option Personnalisé .

La sélection de l'option Personnalisé offre trois choix différents pour les mises à jour de votre plugin et de votre thème.

- Activer – Choisissez les plugins que vous souhaitez mettre à jour immédiatement après une nouvelle version.

- Désactiver – Utilisez cette option pour les plugins que vous souhaitez mettre à jour manuellement.

- Retard – L'option de retard vous permet de définir le nombre de jours pendant lesquels vous souhaitez retarder une mise à jour d'une version. Cela peut être une bonne option pour les développeurs qui ont tendance à avoir besoin de versions de suivi pour résoudre les problèmes après une version majeure.

Obtenez iThemes Security Pro aujourd'hui

iThemes Security Pro, notre plugin de sécurité WordPress, offre plus de 50 façons de sécuriser et de protéger votre site Web contre les vulnérabilités de sécurité WordPress courantes. Avec WordPress, l'authentification à deux facteurs, la protection contre la force brute, l'application stricte des mots de passe et plus encore, vous pouvez ajouter une couche de sécurité supplémentaire à votre site Web.

Obtenez iThemes Security Pro

Chaque semaine, Michael rédige le rapport de vulnérabilité WordPress pour vous aider à protéger vos sites. En tant que chef de produit chez iThemes, il nous aide à continuer à améliorer la gamme de produits iThemes. C'est un nerd géant et il adore apprendre tout ce qui touche à la technologie, ancienne et nouvelle. Vous pouvez trouver Michael traîner avec sa femme et sa fille, lire ou écouter de la musique lorsqu'il ne travaille pas.