WordPress-Schwachstellenbericht: Mai 2021, Teil 2

Veröffentlicht: 2021-05-14Anfällige Plugins und Themes sind der Hauptgrund, warum WordPress-Websites gehackt werden. Der wöchentliche WordPress Vulnerability Report powered by WPScan behandelt aktuelle WordPress-Plugins, Themes und Kern-Schwachstellen und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Themes auf Ihrer Website ausführen.

Jede Schwachstelle enthält eine Schweregradbewertung von Niedrig , Mittel , Hoch oder Kritisch . Die verantwortungsvolle Offenlegung und Meldung von Schwachstellen ist ein wesentlicher Bestandteil der Sicherheit der WordPress-Community. Bitte teile diesen Beitrag mit deinen Freunden, um die Nachricht zu verbreiten und WordPress für alle sicherer zu machen!

WordPress Core-Schwachstellen

Schwachstellen im WordPress-Plugin

1. Einfache Änderung der Admin-Sprache

Plugin: Einfache Änderung der Admin-Sprache

Sicherheitslücke : Willkürliche Änderung des Benutzergebietsschemas

Gepatcht in Version : 2.0.2

Severity Score: 4,3 Medium

2. An Ecokurier versenden

Plugin: Versand an eKurier

Sicherheitslücke : Update der Plugin-Einstellungen über CSRF

Gepatcht in Version : 1.0.2

Severity Score: 5,4 Medium

3. Paketverfolgungs-eKurier

Plugin: Parcel Tracker eKurier

Sicherheitslücke : Update der Plugin-Einstellungen über CSRF

Gepatcht in Version : 1.0.2

Severity Score: 5,4 Medium

4. PickPlugins-Produktschieberegler für WooCommerce

Plugin: PickPlugins Product Slider für WooCommerce

Sicherheitslücke : Reflektiertes Cross-Site-Scripting

Gepatcht in Version : 1.13.22

Severity Score: 7.1 Hoch

5. Hana Flv-Spieler

Plugin: Hana FLV-Player

Sicherheitslücke : Authentifiziertes gespeichertes Cross-Site-Scripting

In Version gepatcht : Kein Fix bekannt

Severity Score: 3.8 Low

6. Hotjar-Connecticator

Plugin: Hotjar-Connecticator

Sicherheitslücke : Authentifiziertes gespeichertes Cross-Site-Scripting

In Version gepatcht : Kein Fix bekannt – Plugin geschlossen

Severity Score: 3.8 Low

7. GA Google Analytics

Plugin: GA Google Analytics

Sicherheitslücke : Authentifiziertes gespeichertes Cross-Site-Scripting

In Version gepatcht : Kein Fix bekannt

Severity Score: 5,9 Medium

8. Target First Plugin

Plugin: Target First Plugin

Sicherheitslücke : Nicht authentifiziertes gespeichertes Cross-Site-Scripting über Lizenzschlüssel

Gepatcht in Version : 1.0

Severity Score: 7.2 Hoch

9. Leads-5050-Besuchereinblicke

Plugin: Leads-5050 Visitor Insights

Sicherheitslücke : Unbefugte Lizenzänderung

Gepatcht in Version : 1.1.0

Severity Score: 7.1 Hoch

10. DSGVO Alles in einem für WP

Plugin: DSGVO Alles in einem für WP

Sicherheitslücke : Nicht authentifiziertes gespeichertes Cross-Site-Scripting

Gepatcht in Version : 4.0

Severity Score: 8.3 Hoch

11. UltimateWoo

Plugin: UltimateWoo

Sicherheitslücke : PHP Object Injection

In Version gepatcht : Kein Fix bekannt – Plugin geschlossen

Severity Score: 5.6 Medium

12. Ultimatives Mitglied

Plugin: Ultimatives Mitglied

Sicherheitslücke : Authentifiziertes Reflected Cross-Site Scripting

Gepatcht in Version : 2.1.20

Severity Score: 4,4 Medium

13. Autooptimieren

Plugin: Autoptimize

Sicherheitslücke : Authentifiziertes gespeichertes Cross-Site-Scripting

Gepatcht in Version : 2.8.4

Severity Score: 6,6 Medium

14. Zlick-Paywall

Plugin: Zlick Paywall

Sicherheitslücke : CSRF-Umgehungen

Gepatcht in Version : 2.2.2

Severity Score: 3.1 Low

15. ThemeHigh WooCommerce Wunschliste und Vergleich

Plugin: ThemeHigh WooCommerce Wunschliste und Vergleich

Sicherheitslücke : Unautorisierter AJAX-Aufruf

Gepatcht in Version : 1.0.5

Severity Score: 7.2 Hoch

16. Einfache Werbegeschenke

Plugin: Einfache Werbegeschenke

Sicherheitslücke : Nicht authentifiziertes Reflected Cross-Site Scripting

Gepatcht in Version : 2.36.2

Severity Score: 7.1 Hoch

17. ReDi Restaurantreservierungen

Plugin: ReDi Restaurantreservierungen

Sicherheitslücke : Nicht authentifiziertes gespeichertes Cross-Site-Scripting

Gepatcht in Version : 21.0426

Severity Score: 7.1 Hoch

18. Alles in einem SEO-Paket

Plugin: Alles in einem SEO-Paket

Sicherheitslücke : Remote Code Execution

Gepatcht in Version : 4.1.0.2

Severity Score: 6,6 Medium

19. LifterLMS

Plugin: LifterLMS

Sicherheitslücke : Authentifiziertes gespeichertes Cross-Site-Scripting in Profil bearbeiten

Gepatcht in Version : 4.21.1

Severity Score: 7.4 Hoch

Sicherheitslücke : Reflektiertes Cross-Site-Scripting über Gutscheincode im Checkout

Gepatcht in Version : 4.21.1

Schweregrad : 6.1 Mittel

Schwachstellen im WordPress-Theme

Ein Hinweis zur verantwortungsvollen Offenlegung

Sie fragen sich vielleicht, warum eine Schwachstelle offengelegt wird, wenn sie Hackern einen Exploit zum Angriff bietet. Nun, es ist sehr üblich, dass ein Sicherheitsforscher die Schwachstelle findet und dem Softwareentwickler privat meldet, bevor sie an die Öffentlichkeit geht.

Bei verantwortungsvoller Offenlegung erfolgt der erste Bericht des Forschers privat an die Entwickler des Unternehmens, dem die Software gehört, jedoch mit der Vereinbarung, dass die vollständigen Details veröffentlicht werden, sobald ein Patch verfügbar ist. Bei erheblichen Sicherheitslücken kann es zu einer leichten Verzögerung bei der Offenlegung der Sicherheitslücke kommen, damit mehr Personen Zeit für das Patchen haben.

Der Sicherheitsforscher kann dem Softwareentwickler eine Frist setzen, um auf den Bericht zu antworten oder einen Patch bereitzustellen. Wird diese Frist nicht eingehalten, kann der Forscher die Schwachstelle öffentlich offenlegen, um Druck auf den Entwickler auszuüben, einen Patch herauszugeben.

Die öffentliche Offenlegung einer Sicherheitslücke und die scheinbare Einführung einer Zero-Day-Sicherheitslücke – eine Art von Sicherheitslücke, die keinen Patch hat und in freier Wildbahn ausgenutzt wird – mag kontraproduktiv erscheinen. Dies ist jedoch der einzige Hebel, mit dem ein Forscher den Entwickler unter Druck setzen kann, die Schwachstelle zu schließen.

Wenn ein Hacker die Schwachstelle entdeckt, könnte er den Exploit stillschweigend nutzen und dem Endbenutzer (das sind Sie) Schaden zufügen, während der Softwareentwickler damit zufrieden ist, die Schwachstelle ungepatcht zu lassen. Googles Project Zero hat ähnliche Richtlinien, wenn es um die Offenlegung von Sicherheitslücken geht. Sie veröffentlichen die vollständigen Details der Schwachstelle nach 90 Tagen, unabhängig davon, ob die Schwachstelle gepatcht wurde oder nicht.

So schützen Sie Ihre WordPress-Website vor anfälligen Plugins und Themes

Es gibt drei großartige Möglichkeiten, Ihre Websites automatisch vor anfälligen Themes und Plugins zu schützen:

- Aktivieren von automatischen Updates für Plugins und Themes

- Der Site-Scanner des iThemes Security Pro-Plugins

- Versionsverwaltung in iThemes Security

1. Aktivieren Sie Auto-Updates für Plugins und Themes

Ab WordPress 5.5 kannst du automatische Updates für Plugins und Themes aktivieren . Warum sollten automatische Updates in den WordPress-Kern eingerollt werden? Veraltete Plugins und Themes sind immer noch der Hauptgrund, warum WordPress-Sites gehackt werden. Versions-Releases enthalten oft wichtige Sicherheitspatches, um Schwachstellen zu schließen (prüfen Sie einfach in unserer WordPress-Schwachstellenzusammenfassung, wie viele Sicherheitsprobleme mit Themes und Plugins von Monat zu Monat offengelegt werden). Aus diesem Grund ist es eine bewährte Sicherheitsmethode, immer die neueste Version aller Plugins oder Designs auszuführen, die Sie auf Ihrer Website installiert haben.

Jetzt können Sie mit WordPress Core Plugins und Themes so einstellen, dass sie automatisch von Ihrem WordPress-Administrator > Plugins > Installierte Plugins und Darstellung > Themes-Seiten aktualisiert werden. Auf diese Weise können Sie immer wissen, dass auf Ihrer Website der neueste verfügbare Code ausgeführt wird.

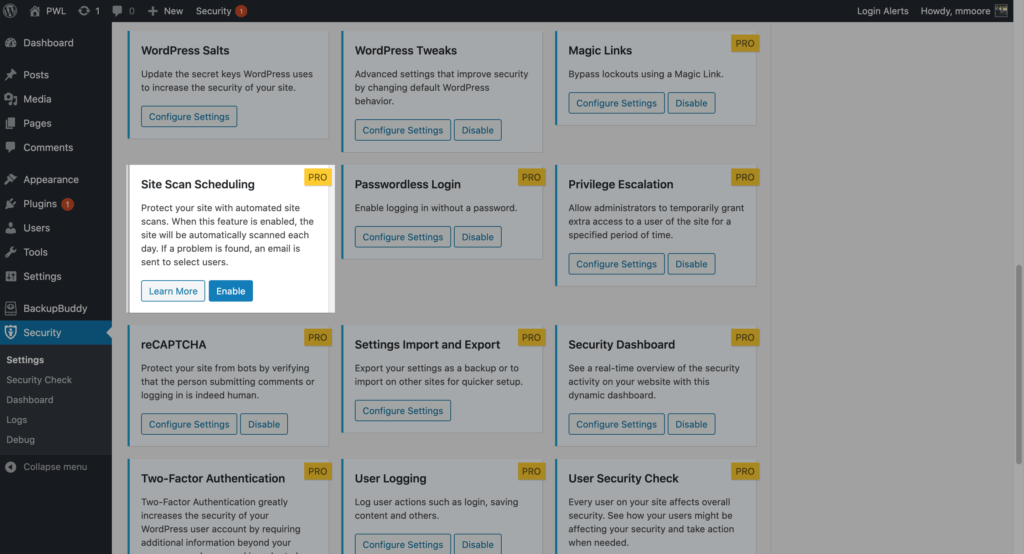

2. Aktivieren Sie den Site Scanner des iThemes Security Pro Plugins

Der Site Scanner des iThemes Security Pro-Plugins ist eine weitere Möglichkeit, Ihre WordPress-Website vor der Hauptursache aller Software-Hacks zu schützen und zu schützen: veraltete Plugins und Themes mit bekannten Schwachstellen. Der Site Scanner überprüft Ihre Site auf bekannte Schwachstellen und wendet automatisch einen Patch an, falls einer verfügbar ist.

Die 3 Arten von WordPress-Schwachstellen, die vom iThemes Security Pro Site Scanner überprüft werden:

- WordPress Core-Schwachstellen

- Plugin-Sicherheitslücken

- Thema Schwachstellen

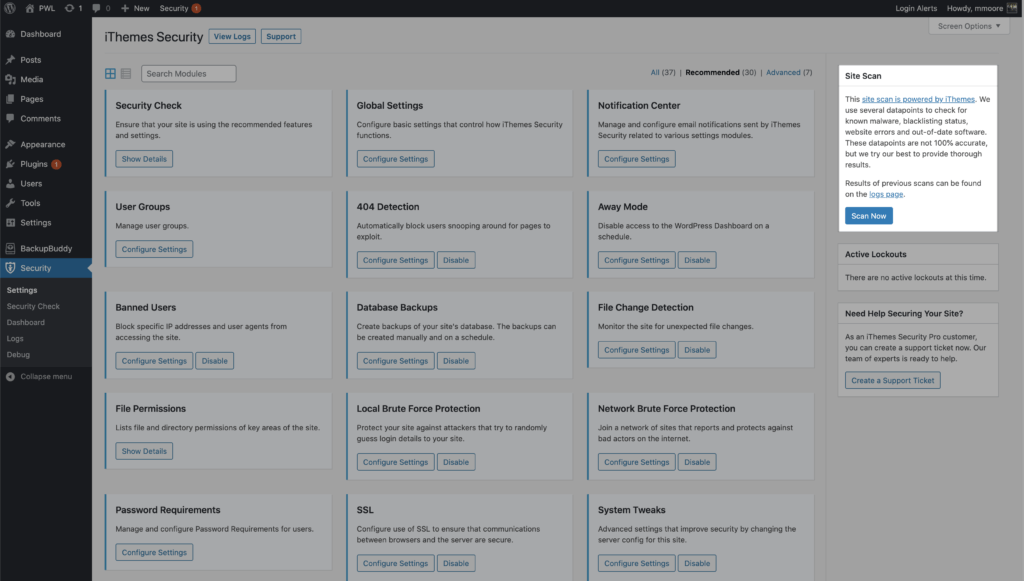

Um die Site - Scan auf Ihrer Website navigieren Sie zu den iThemes Security Pro Einstellungen zu aktivieren und klicken Sie auf die Schaltfläche Aktivieren auf der Site Scan - Einstellungen Modul.

Um einen manuellen Site-Scan auszulösen, klicken Sie im Site-Scan-Widget in der rechten Seitenleiste der Sicherheitseinstellungen auf die Schaltfläche Jetzt scannen .

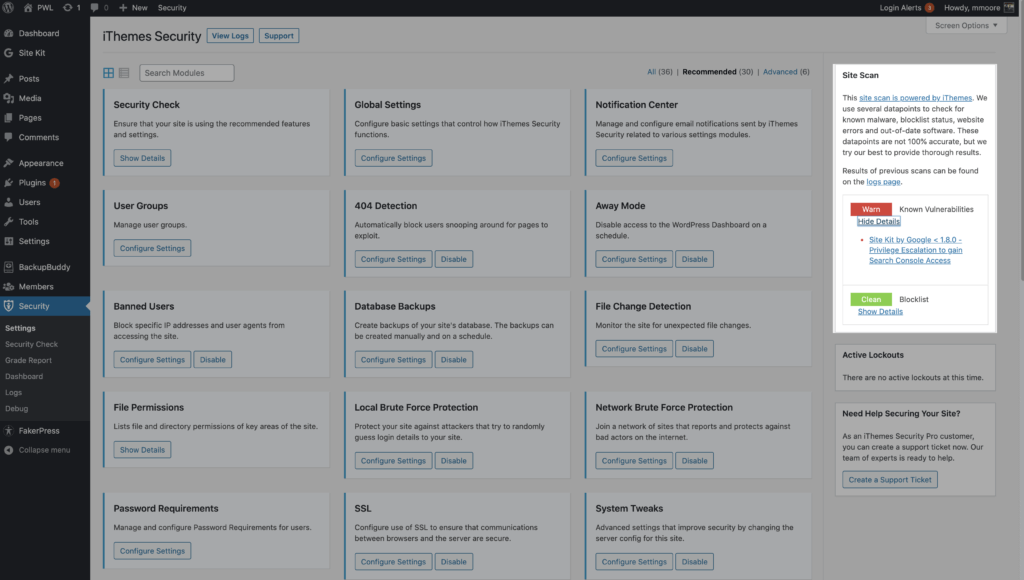

Die Site-Scan-Ergebnisse werden im Widget angezeigt.

Wenn der Site Scan eine Schwachstelle erkennt, klicken Sie auf den Link zur Schwachstelle, um die Detailseite anzuzeigen.

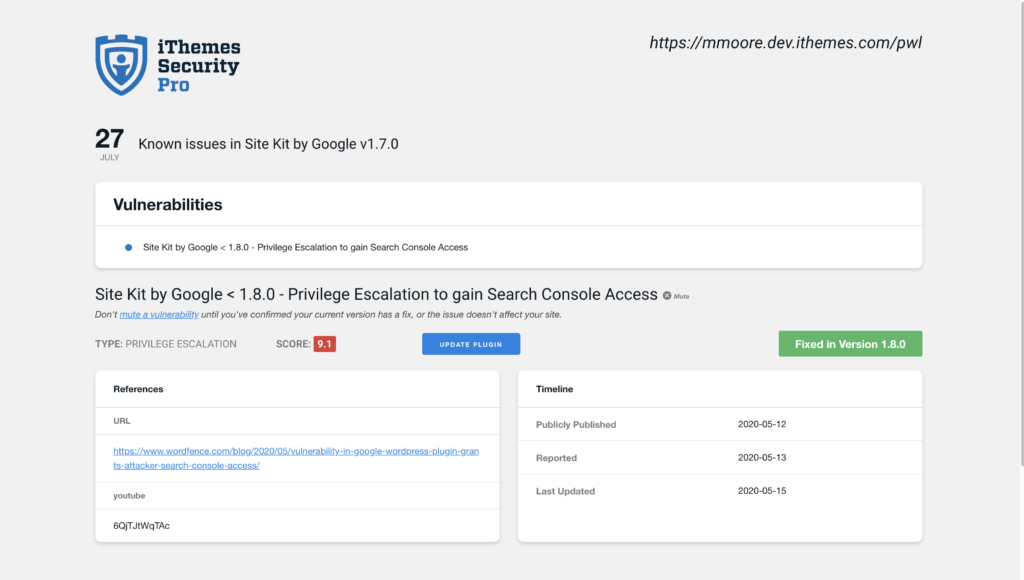

Auf der Seite Site Scan-Schwachstelle sehen Sie, ob ein Fix für die Schwachstelle verfügbar ist. Wenn ein Patch verfügbar ist, können Sie auf die Schaltfläche Update Plugin klicken, um den Fix auf Ihrer Website anzuwenden.

Es kann eine Verzögerung zwischen der Verfügbarkeit eines Patches und der Aktualisierung der iThemes-Sicherheitslückendatenbank geben, um den Fix widerzuspiegeln. In diesem Fall können Sie die Benachrichtigung stummschalten, um keine weiteren Warnungen im Zusammenhang mit der Sicherheitsanfälligkeit zu erhalten.

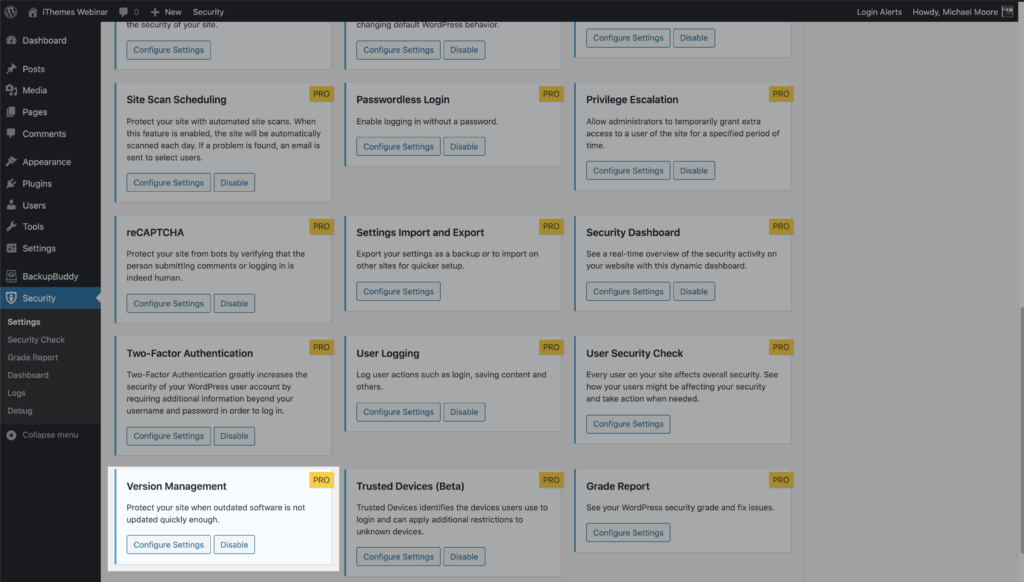

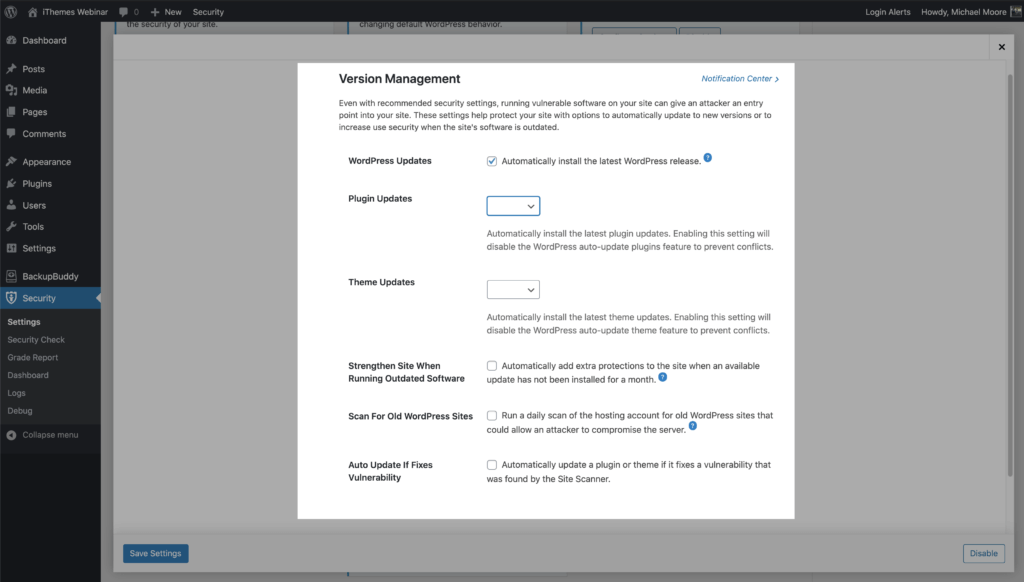

3. Aktivieren Sie die Versionsverwaltung in iThemes Security Pro

Mit der Versionsverwaltungsfunktion von iThemes Security Pro haben Sie etwas mehr Kontrolle über automatische Updates für WordPress, Plugins und Themes.

Hier sind die drei Möglichkeiten, wie iThemes Security Pro Versionsverwaltung im Vergleich zu den standardmäßigen automatischen WordPress-Updates mehr Flexibilität bietet.

- Optimierte Plugin- und Theme-Verwaltung – verwalten Sie alle Ihre Plugin- und Theme-Updates über die Versionsverwaltungseinstellungen.

- Fügen Sie benutzerdefinierte Verzögerungszeiten für Plugin- und Theme-Updates hinzu – WordPress Auto-Updates bieten nur die Möglichkeit, Updates sofort anzuwenden. Mit dem Update-Planer können Sie eine benutzerdefinierte Verzögerung erstellen. Das Verzögern kann eine gute Option für Plugins oder Themes sein, die dazu neigen, einige Folgeversionen zu benötigen, um Probleme nach einer Hauptversion zu beheben.

- Nur Updates anwenden, die bekannte Sicherheitslücken beheben – Wenden Sie nur Updates an, die bekannte Sicherheitslücken beheben. Diese Option ist perfekt, wenn Sie alle Ihre Updates manuell ausführen möchten, aber sofort Sicherheitspatches erhalten möchten.

Darüber hinaus bietet die Versionsverwaltung auch Optionen, um Ihre Website zu härten, wenn Sie veraltete Software verwenden und nach alten Websites zu suchen.

Um mit der Versionsverwaltung zu beginnen, aktivieren Sie das Modul auf der Hauptseite der Sicherheitseinstellungen.

Klicken Sie nun auf die Schaltfläche Einstellungen konfigurieren , um sich die Einstellungen genauer anzusehen.

- WordPress-Updates – Installieren Sie automatisch die neueste WordPress-Version.

- Plugin-Updates – Installieren Sie automatisch die neuesten Plugin-Updates. Wenn Sie diese Einstellung aktivieren, wird die Funktion für automatische WordPress-Plugins deaktiviert, um Konflikte zu vermeiden.

- Theme-Updates – Installieren Sie automatisch die neuesten Theme-Updates. Wenn Sie diese Einstellung aktivieren, wird die automatische Theme-Update-Funktion von WordPress deaktiviert, um Konflikte zu vermeiden.

- Site stärken, wenn veraltete Software ausgeführt wird – Fügen Sie der Site automatisch zusätzlichen Schutz hinzu, wenn ein verfügbares Update einen Monat lang nicht installiert wurde.

- Zwingen Sie alle Benutzer, für die die Zwei-Faktor-Funktion nicht aktiviert ist, einen Anmeldecode anzugeben, der an ihre E-Mail-Adresse gesendet wird, bevor sie sich wieder anmelden.

- Deaktivieren Sie den WP-Dateieditor (der Benutzer daran hindert, Plugin- oder Themencode zu bearbeiten).

- Deaktivieren Sie XML-RPC-Pingbacks und blockieren Sie mehrere Authentifizierungsversuche pro XML-RPC-Anfrage (beides macht XML-RPC stärker gegen Angriffe, ohne es vollständig deaktivieren zu müssen).

- Nach alten WordPress-Sites scannen – Führen Sie einen täglichen Scan des Hosting-Kontos nach alten WordPress-Sites durch, die es einem Angreifer ermöglichen könnten, den Server zu kompromittieren. Eine einzelne veraltete WordPress-Site mit einer Schwachstelle könnte es Angreifern ermöglichen, alle anderen Sites auf demselben Hosting-Konto zu kompromittieren.

- Automatisches Update, wenn Schwachstelle behebt – Diese Option arbeitet zusammen mit dem iThemes Security Pro Site Scan, um Ihre Website auf bekannte WordPress-, Plugin- und Theme-Schwachstellen zu überprüfen und einen Patch anzuwenden, wenn einer verfügbar ist.

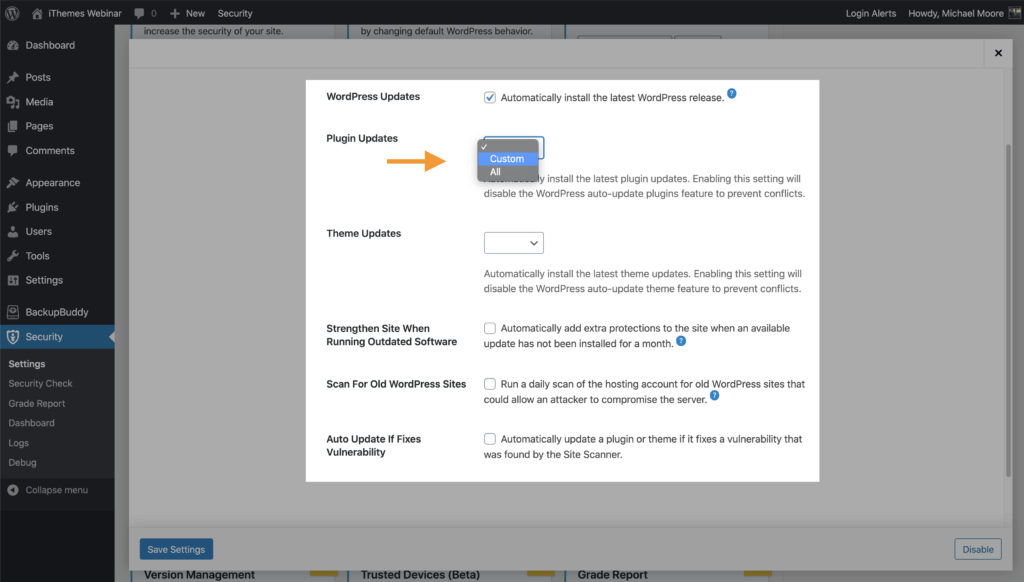

Werfen wir nun einen genaueren Blick auf die Konfiguration von Plugin- und Theme-Updates. Bevor wir beginnen, möchte ich kurz daran erinnern, dass das Aktivieren der Plugin- und Theme-Update-Einstellungen die automatische WordPress-Update-Funktion deaktiviert, um Konflikte zu vermeiden.

Sowohl die Plugin- als auch die Theme-Update-Einstellungen haben drei Möglichkeiten.

- Leer/Keine – Wenn Sie die Einstellung leer lassen, kann WordPress die Plugin- und Theme-Updates verwalten.

- Benutzerdefiniert – Mit der Option Benutzerdefiniert können Sie die Updates genau nach Ihren Wünschen anpassen. Wir werden dies in Kürze mehr behandeln.

- All – All aktualisiert alle Ihre Plugins oder Themes, sobald ein Update verfügbar ist.

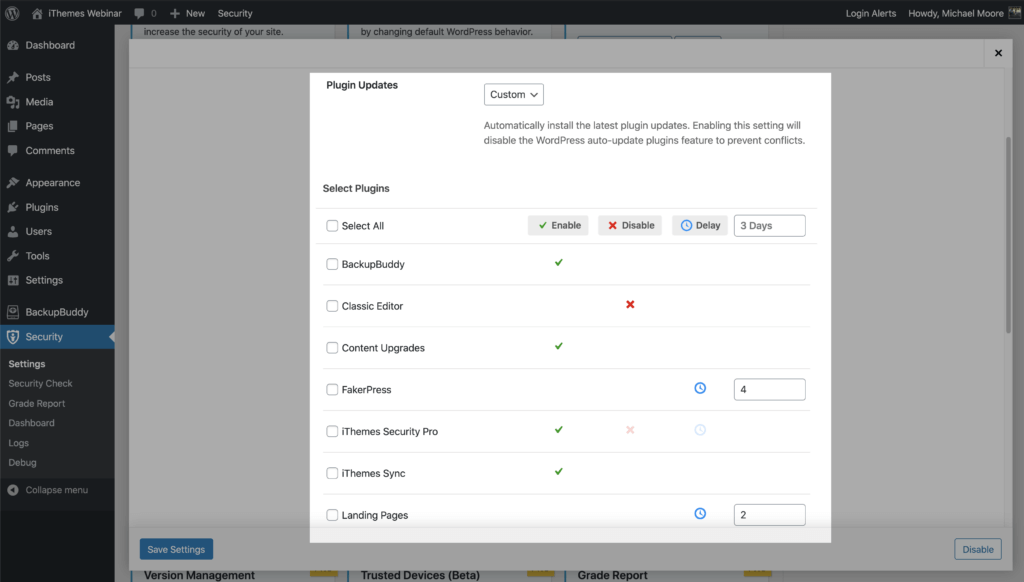

Sehen wir uns nun die Option Benutzerdefiniert genauer an.

Die Auswahl der Option Benutzerdefiniert bietet drei verschiedene Möglichkeiten für Ihre Plugin- und Theme-Updates.

- Aktivieren – Wählen Sie aus, welche Plugins Sie sofort nach einer neuen Version aktualisieren möchten.

- Deaktivieren – Verwenden Sie diese Option für Plugins, die Sie manuell aktualisieren möchten.

- Verzögerung – Mit der Verzögerungsoption können Sie die Anzahl der Tage festlegen, um die ein Update einer Veröffentlichung verzögert werden soll. Dies kann eine gute Option für Entwickler sein, die dazu neigen, einige Folgeversionen zu benötigen, um Probleme nach einer Hauptversion zu beheben.

Holen Sie sich noch heute iThemes Security Pro

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet über 50 Möglichkeiten, Ihre Website zu sichern und vor gängigen WordPress-Sicherheitslücken zu schützen. Mit WordPress, Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website eine zusätzliche Sicherheitsebene hinzufügen.

Holen Sie sich iThemes Security Pro

Jede Woche erstellt Michael den WordPress-Schwachstellenbericht, um die Sicherheit Ihrer Websites zu gewährleisten. Als Produktmanager bei iThemes hilft er uns, die Produktpalette von iThemes weiter zu verbessern. Er ist ein riesiger Nerd und liebt es, alles über Technik zu lernen, alt und neu. Sie können Michael mit seiner Frau und seiner Tochter treffen, lesen oder Musik hören, wenn er nicht arbeitet.