Zusammenfassung der WordPress-Sicherheitslücke: September 2019, Teil 2

Veröffentlicht: 2019-11-13*Aktualisiert am 13. November 2019, um die Übernahme und den Patch von Rich Reviews durch Starfish Reviews widerzuspiegeln. Ein großes Dankeschön an Starfish Reviews für die Rettung des Rich Reviews-Plugins!

In der letzten Septemberhälfte wurden mehrere neue WordPress-Plugin- und Theme-Schwachstellen bekannt, daher möchten wir Sie auf dem Laufenden halten. In diesem Beitrag behandeln wir die neuesten Schwachstellen von WordPress-Plugins und Themes und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Themes auf Ihrer Website ausführen.

Wir unterteilen das WordPress Vulnerability Roundup in vier verschiedene Kategorien:

- 1. WordPress-Kern

- 2. WordPress-Plugins

- 3. WordPress-Themes

- 4. Verstöße aus dem gesamten Web

*Wir schließen Verstöße aus dem gesamten Web ein, da es wichtig ist, auch Schwachstellen außerhalb des WordPress-Ökosystems zu kennen. Exploits von Serversoftware können sensible Daten preisgeben. Datenbankverletzungen können die Anmeldeinformationen für die Benutzer auf Ihrer Site preisgeben und Angreifern die Tür zum Zugriff auf Ihre Site öffnen.

WordPress Core-Schwachstellen

Schwachstellen im WordPress-Plugin

Im August wurden mehrere neue Sicherheitslücken in WordPress-Plugins entdeckt. Befolgen Sie die unten vorgeschlagene Aktion, um das Plugin zu aktualisieren oder vollständig zu deinstallieren.

1. Woody-Anzeigen-Snippets

Woody Ad Snippets Version 2.2.8 und niedriger ist anfällig für einen Cross-Site-Scripting-Angriff.

Was du machen solltest

2. Einfache FancyBox

Easy FancyBox Version 1.8.17 und niedriger ist anfällig für einen Cross-Site-Scripting-Angriff.

Was du machen solltest

3. Erweiterte AJAX-Produktfilter

Advanced AJAX Product Filters Version 1.3.6 und niedriger ist anfällig für ein Update der nicht authentifizierten Einstellungen. Die Sicherheitsanfälligkeit würde es einem Angreifer ermöglichen, den Datenverkehr auf eine bösartige Website umzuleiten.

Was du machen solltest

4. Gib

Geben Sie Version 2.5.4 und niedriger anfällig für einen Authentifizierungs-Bypass-Angriff.

Was du machen solltest

5. Motors Autohändler & Kleinanzeigen

Motors Car Dealer & Classified Ads Version 1.4.0 und niedriger weist mehrere Schwachstellen auf, darunter ein Import und Export von nicht authentifizierten Einstellungen, der zu einem Stored Cross-Site Scripting-Angriff führt. Die Sicherheitsanfälligkeit würde es einem Angreifer ermöglichen, den Datenverkehr auf eine bösartige Website umzuleiten.

Was du machen solltest

6. Ultimative FAQ

Ultimate FAQ Version 1.8.24 und niedriger ist anfällig für einen Angriff für den Import und Export von nicht authentifizierten Einstellungen.

Was du machen solltest

7. DELUCKS SEO

DELUCKS SEO Version 2.1.7 und niedriger weist eine Schwachstelle für nicht authentifizierte Optionsaktualisierungen auf.

Was du machen solltest

8. Reichhaltige Bewertungen

Rich Reviews Version 1.7.4 und niedriger weist eine Schwachstelle beim Update von nicht authentifizierten Plugin-Optionen auf.

Was du machen solltest

WordPress-Themes

9. Selio – Immobilienverzeichnis

Selio – Real Estate Directory Version 1.1 und niedriger weist eine Sicherheitsanfälligkeit bezüglich SQL Injection und Persistent Cross-Site Scripting auf.

Was du machen solltest

10. Nexos – Immobilien

Nexos – Real Estate Version 1.1 und niedriger weist eine Sicherheitsanfälligkeit bezüglich SQL Injection und Persistent Cross-Site Scripting auf.

Was du machen solltest

So gehen Sie proaktiv bei WordPress-Theme- und Plugin-Schwachstellen vor

Das Ausführen veralteter Software ist der Hauptgrund dafür, dass WordPress-Sites gehackt werden. Es ist entscheidend für die Sicherheit Ihrer WordPress-Site, dass Sie eine Update-Routine haben. Sie sollten sich mindestens einmal pro Woche bei Ihren Websites anmelden, um Aktualisierungen durchzuführen.

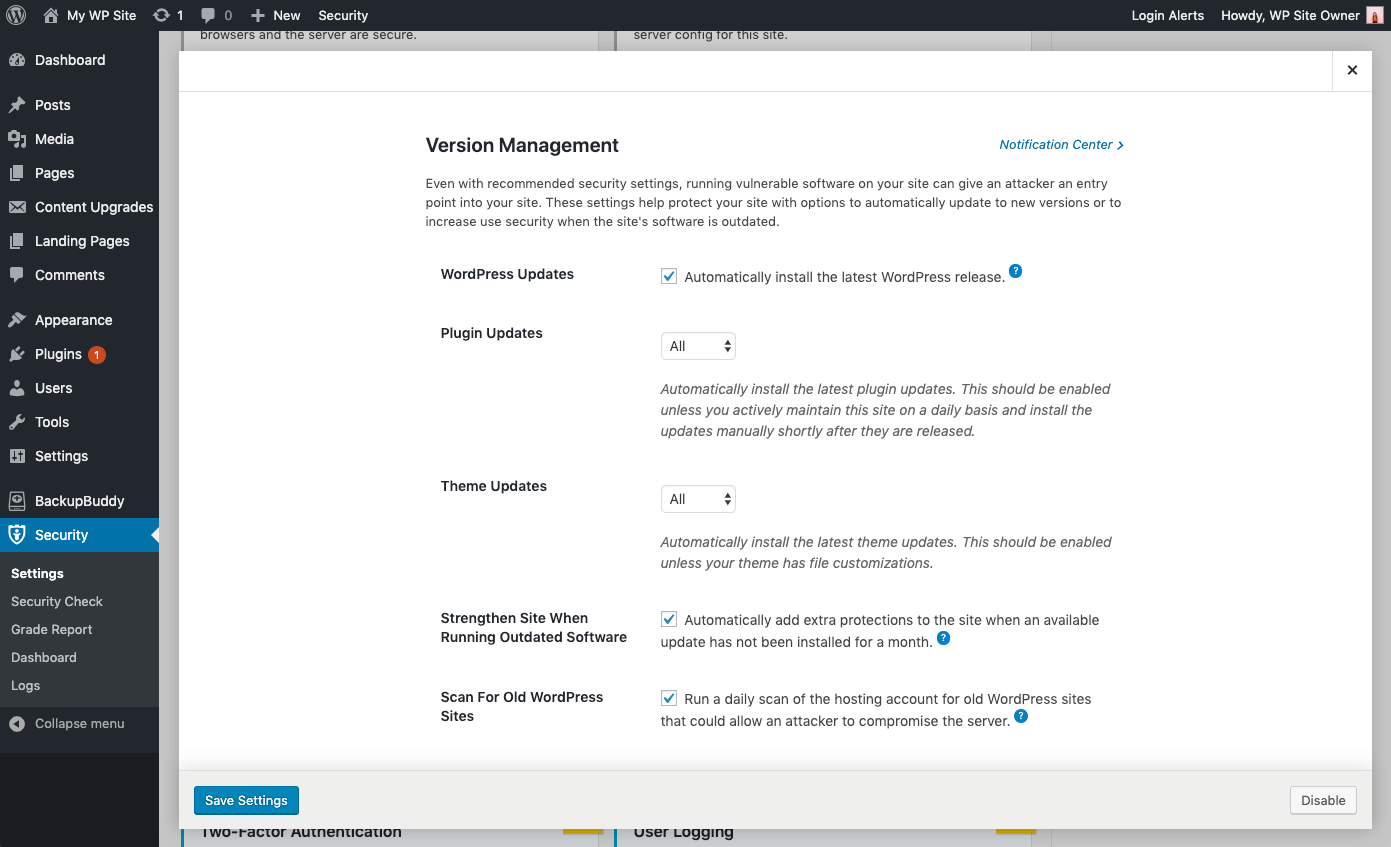

Automatische Updates können helfen

Automatische Updates sind eine gute Wahl für WordPress-Websites, die sich nicht sehr oft ändern. Durch mangelnde Aufmerksamkeit werden diese Websites oft vernachlässigt und anfällig für Angriffe. Selbst mit den empfohlenen Sicherheitseinstellungen kann das Ausführen anfälliger Software auf Ihrer Site einem Angreifer einen Einstiegspunkt in Ihre Site bieten.

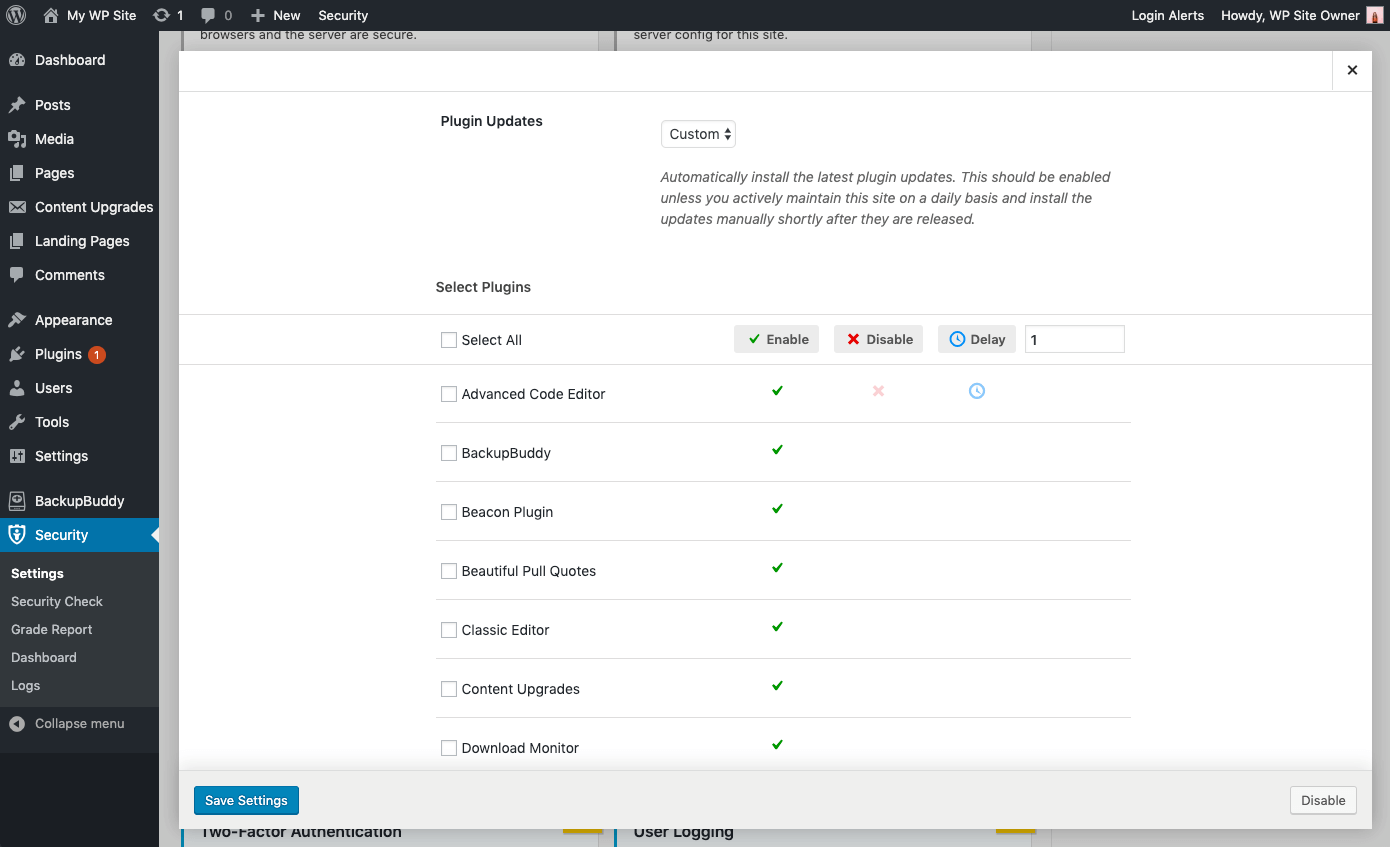

Mit Hilfe des iThemes Security Pro Plugins Features Versionsverwaltung können Sie die automatische Wordpress - Updates aktivieren , um sicherzustellen , dass Sie den neuesten Sicherheits - Patches zu bekommen. Diese Einstellungen tragen zum Schutz Ihrer Site mit Optionen zum automatischen Aktualisieren auf neue Versionen oder zur Erhöhung der Benutzersicherheit bei veralteter Site-Software bei.

Update-Optionen für die Versionsverwaltung

- WordPress-Updates – Installieren Sie automatisch die neueste WordPress-Version.

- Automatische Plugin-Updates – Installieren Sie automatisch die neuesten Plugin-Updates. Dies sollte aktiviert werden, es sei denn, Sie pflegen diese Site täglich aktiv und installieren die Updates kurz nach der Veröffentlichung manuell.

- Automatische Theme-Updates – Installieren Sie automatisch die neuesten Theme-Updates. Dies sollte aktiviert sein, es sei denn, Ihr Design verfügt über Dateianpassungen.

- Granulare Kontrolle über Plugin- und Theme-Updates – Möglicherweise haben Sie Plugins/Themes, die Sie entweder manuell aktualisieren oder die Aktualisierung verzögern möchten, bis die Veröffentlichung Zeit hatte, sich als stabil zu erweisen. Sie können Benutzerdefiniert auswählen, um jedem Plugin oder Design die Möglichkeit zu geben, entweder sofort zu aktualisieren ( Aktivieren ), überhaupt nicht automatisch zu aktualisieren ( Deaktivieren ) oder mit einer Verzögerung von einer bestimmten Anzahl von Tagen ( Verzögerung ) zu aktualisieren.

Stärkung und Warnung bei kritischen Problemen

- Site stärken, wenn veraltete Software ausgeführt wird – Fügen Sie der Site automatisch zusätzlichen Schutz hinzu, wenn ein verfügbares Update einen Monat lang nicht installiert wurde. Das iThemes Security-Plugin aktiviert automatisch strengere Sicherheit, wenn ein Update einen Monat lang nicht installiert wurde. Erstens werden alle Benutzer, für die die Zwei-Faktor-Funktion nicht aktiviert ist, gezwungen, einen Login-Code anzugeben, der an ihre E-Mail-Adresse gesendet wird, bevor sie sich wieder anmelden. Zweitens wird der WP-Dateieditor deaktiviert (um Personen daran zu hindern, Plugin- oder Theme-Code zu bearbeiten). , XML-RPC-Pingbacks und blockieren mehrere Authentifizierungsversuche pro XML-RPC-Anfrage (beides macht XML-RPC stärker gegen Angriffe, ohne es vollständig ausschalten zu müssen).

- Nach anderen alten WordPress-Sites suchen – Dies wird nach anderen veralteten WordPress-Installationen in Ihrem Hosting-Konto suchen. Eine einzelne veraltete WordPress-Site mit einer Schwachstelle könnte es Angreifern ermöglichen, alle anderen Sites auf demselben Hosting-Konto zu kompromittieren.

- E-Mail-Benachrichtigungen senden – Bei Problemen, die ein Eingreifen erfordern, wird eine E-Mail an Benutzer auf Administratorebene gesendet.

Verstöße aus dem gesamten Web

1. TürDash

DoorDash gab in einem Blogbeitrag bekannt, dass 4,9 Millionen Kunden-, Händler- und Mitarbeiterdaten während einer Sicherheitsverletzung am 4. Mai 2019 kompromittiert wurden.

Der Verstoß umfasste Namen, E-Mail-Adressen, physische Adressen, Telefonnummern und gehashte Passwörter. Zum Glück haben sie die Passwörter nicht im Klartext gespeichert, so dass es für den Angreifer sehr schwierig sein wird, die Passwörter zu entschlüsseln und zu verwenden.

Die letzten 4 Ziffern einiger Kreditkarten wurden kompromittiert, aber es wurden keine vollständigen Kreditkartennummern oder CVV-Nummern abgerufen.

Leider waren einige der Führerscheinnummern der Mitarbeiter in die Verletzung eingeschlossen.

Wenn Sie ein DoorDash-Kunde sind, können Sie ihn im dedizierten Callcenter kontaktieren, um den Support unter 855-646-4683 zu erhalten

2. LastPass

Chrome Project Zero hat eine Schwachstelle in der LastPass-Erweiterung für Chrome und Opera entdeckt und offengelegt. Die Sicherheitslücke würde es einer bösartigen Website ermöglichen, ein Popup zu generieren und do_popupregister() zu umgehen, um die Anmeldeinformationen des zuletzt mit LastPass angemeldeten Kontos zu erhalten.

Es gibt keine Hinweise darauf, dass diese Schwachstelle jemals in freier Wildbahn ausgenutzt wurde und LastPass hat einen Patch für die Chrome- und Opera-Versionen ihrer Erweiterung veröffentlicht.

Die Schwachstelle unterstreicht die Bedeutung der Zwei-Faktor-Authentifizierung und macht mich immer mehr begeistert von der passwortlosen Zukunft.

Ein WordPress-Sicherheits-Plugin kann helfen, Ihre Website zu schützen

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet über 30 Möglichkeiten, Ihre Website zu sichern und vor gängigen WordPress-Sicherheitslücken zu schützen. Mit WordPress-Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website eine zusätzliche Sicherheitsebene hinzufügen.

Holen Sie sich iThemes-Sicherheit

Jede Woche erstellt Michael den WordPress-Schwachstellenbericht, um die Sicherheit Ihrer Websites zu gewährleisten. Als Produktmanager bei iThemes hilft er uns, die Produktpalette von iThemes weiter zu verbessern. Er ist ein riesiger Nerd und liebt es, alles über Technik zu lernen, alt und neu. Sie können Michael mit seiner Frau und seiner Tochter treffen, lesen oder Musik hören, wenn er nicht arbeitet.