Обзор уязвимостей WordPress: сентябрь 2019 г., часть 2

Опубликовано: 2019-11-13* Обновлено 13 ноября 2019 г., чтобы отразить принятие и обновление Rich Reviews от Starfish Reviews. Большое спасибо Starfish Reviews за спасение плагина Rich Reviews!

Во второй половине сентября было обнаружено несколько новых уязвимостей плагинов и тем WordPress, поэтому мы хотим держать вас в курсе. В этом посте мы расскажем о недавних уязвимостях плагинов и тем WordPress, а также о том, что делать, если вы используете один из уязвимых плагинов или тем на своем веб-сайте.

Мы делим обзор уязвимостей WordPress на четыре разные категории:

- 1. Ядро WordPress

- 2. Плагины WordPress

- 3. Темы WordPress

- 4. Нарушения из Интернета

* Мы включаем нарушения со всего Интернета, потому что важно также знать об уязвимостях за пределами экосистемы WordPress. Эксплойты к серверному программному обеспечению могут раскрыть конфиденциальные данные. Взлом базы данных может раскрыть учетные данные пользователей на вашем сайте, открывая дверь для злоумышленников, чтобы получить доступ к вашему сайту.

Уязвимости ядра WordPress

Уязвимости плагина WordPress

В августе этого года было обнаружено несколько новых уязвимостей плагина WordPress. Обязательно следуйте предлагаемым ниже действиям, чтобы обновить плагин или полностью удалить его.

1. Рекламные фрагменты Woody

Woody Ad Snippets версии 2.2.8 и ниже уязвимы для атаки межсайтового скриптинга.

Что ты должен делать

2. Easy FancyBox

Easy FancyBox версии 1.8.17 и ниже уязвим для атаки межсайтового скриптинга.

Что ты должен делать

3. Расширенные фильтры продуктов AJAX

Расширенные фильтры продуктов AJAX версии 1.3.6 и ниже уязвимы для обновления параметров без проверки подлинности. Уязвимость позволит злоумышленнику перенаправить трафик на вредоносный сайт.

Что ты должен делать

4. Дайте

Версия 2.5.4 и ниже уязвима для атаки с обходом аутентификации.

Что ты должен делать

5. Дилеры автомобилей Motors и доска объявлений

Motors Car Dealer & Доска объявлений версии 1.4.0 и ниже имеет несколько уязвимостей, в том числе импорт и экспорт параметров без проверки подлинности, ведущие к атаке с сохранением межсайтовых сценариев. Уязвимость позволит злоумышленнику перенаправить трафик на вредоносный сайт.

Что ты должен делать

6. Полный FAQ

Ultimate FAQ версии 1.8.24 и ниже уязвимы для атаки на импорт и экспорт параметров без проверки подлинности.

Что ты должен делать

7. УДАЛЯЕТ SEO

DELUCKS SEO версии 2.1.7 и ниже имеют уязвимость при обновлении параметров без проверки подлинности.

Что ты должен делать

8. Богатые обзоры

Rich Reviews версии 1.7.4 и ниже содержит уязвимость обновления параметров подключаемого модуля без проверки подлинности.

Что ты должен делать

WordPress темы

9. Селио - Каталог недвижимости

В Selio - Real Estate Directory версии 1.1 и ниже есть уязвимость, связанная с внедрением SQL-кода и постоянным межсайтовым скриптингом.

Что ты должен делать

10. Nexos - Недвижимость

Nexos - Real Estate версии 1.1 и ниже имеет уязвимость SQL-инъекции и постоянного межсайтового скриптинга.

Что ты должен делать

Как быть активным в отношении уязвимостей тем и плагинов WordPress

Использование устаревшего программного обеспечения - это причина номер один взлома сайтов WordPress. Для безопасности вашего сайта WordPress крайне важно, чтобы у вас была процедура обновления. Вы должны входить на свои сайты не реже одного раза в неделю, чтобы выполнять обновления.

Автоматические обновления могут помочь

Автоматические обновления - отличный выбор для веб-сайтов WordPress, которые не меняются очень часто. Из-за недостатка внимания эти сайты часто остаются без внимания и уязвимы для атак. Даже при рекомендуемых настройках безопасности запуск уязвимого программного обеспечения на вашем сайте может дать злоумышленнику точку входа на ваш сайт.

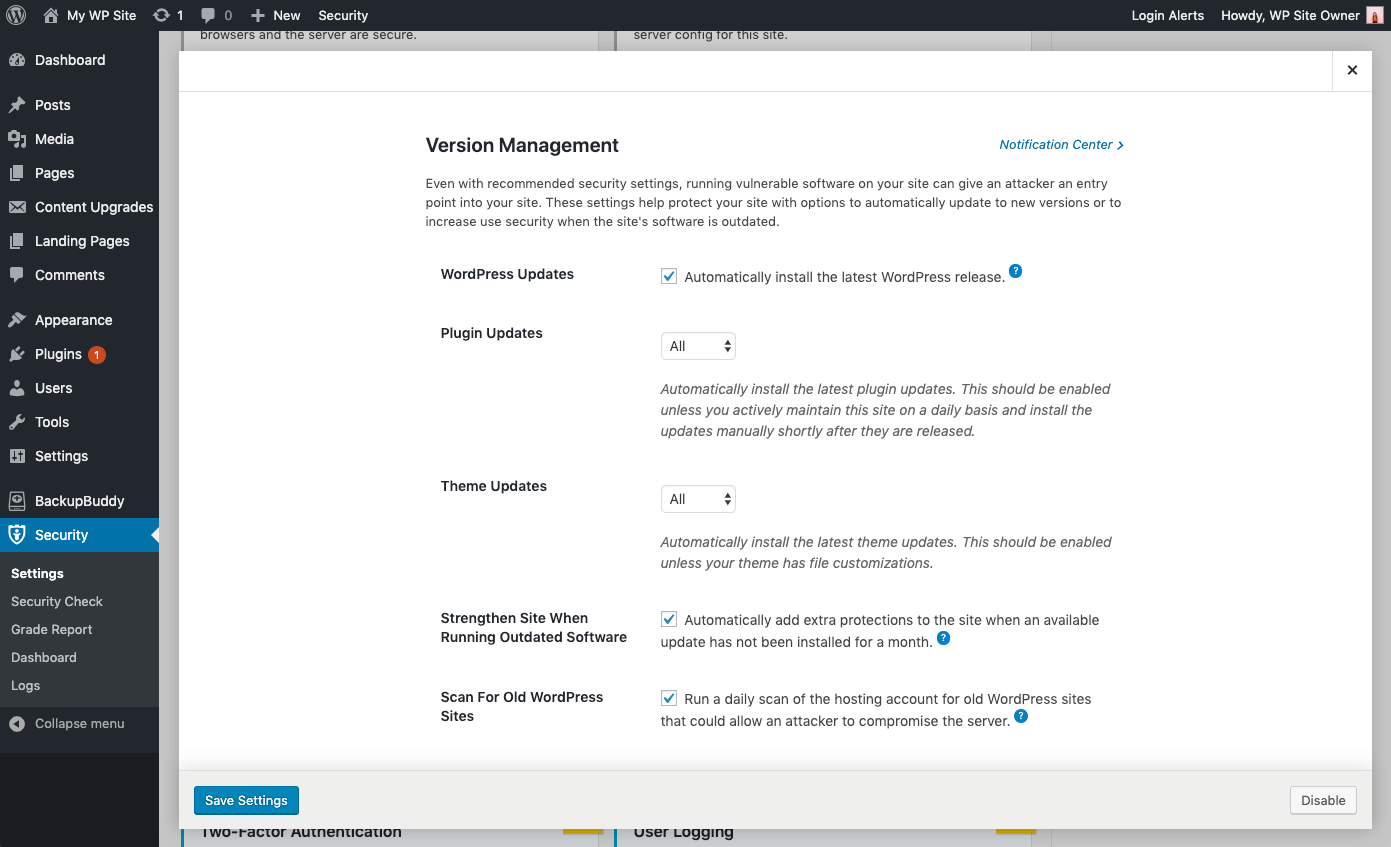

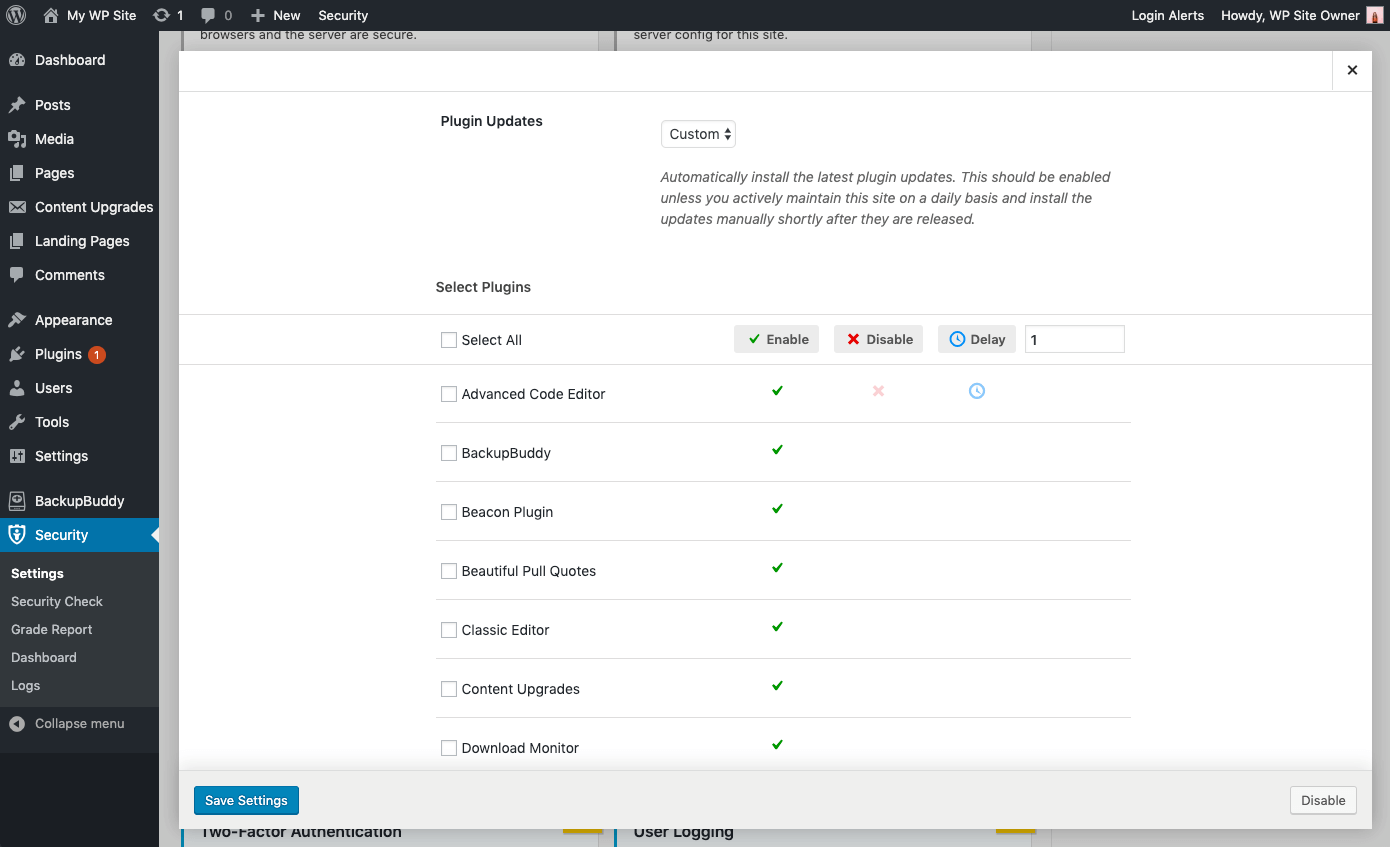

Использование Pro плагин функции управления версиями iThemes Security, вы можете включить автоматическое обновление WordPress , чтобы убедиться , что вы получаете последние обновления безопасности. Эти настройки помогают защитить ваш сайт с помощью опций для автоматического обновления до новых версий или повышения безопасности пользователей, когда программное обеспечение сайта устарело.

Параметры обновления управления версиями

- Обновления WordPress - автоматическая установка последней версии WordPress.

- Автоматические обновления плагинов - автоматическая установка последних обновлений плагинов. Это должно быть включено, если вы активно не поддерживаете этот сайт на ежедневной основе и не устанавливаете обновления вручную вскоре после их выпуска.

- Автоматические обновления тем - автоматическая установка последних обновлений тем. Это должно быть включено, если ваша тема не имеет настроек файла.

- Детальный контроль над обновлениями плагинов и тем - у вас могут быть плагины / темы, которые вы хотите обновить вручную или отложить обновление до тех пор, пока выпуск не станет стабильным. Вы можете выбрать « Пользовательский» для возможности назначить каждому плагину или теме немедленное обновление ( Включить ), не обновлять автоматически ( Отключить ) или обновлять с задержкой в указанное количество дней ( Задержка ).

Усиление и предупреждение о критических проблемах

- Усиление сайта при использовании устаревшего программного обеспечения - автоматическое добавление дополнительных средств защиты для сайта, если доступное обновление не было установлено в течение месяца. Плагин iThemes Security автоматически включит более строгую безопасность, если обновление не было установлено в течение месяца. Во-первых, он заставит всех пользователей, у которых не включен двухфакторный режим, предоставить код входа, отправленный на их адрес электронной почты, перед повторным входом в систему. Во-вторых, он отключит редактор файлов WP (чтобы заблокировать людей от редактирования кода плагина или темы) , Пингбэки XML-RPC и блокировка нескольких попыток аутентификации для каждого запроса XML-RPC (оба из которых сделают XML-RPC более устойчивым к атакам, не отключая его полностью).

- Сканировать другие старые сайты WordPress - это проверит наличие других устаревших установок WordPress в вашей учетной записи хостинга. Один устаревший сайт WordPress с уязвимостью может позволить злоумышленникам взломать все другие сайты в той же учетной записи хостинга.

- Отправлять уведомления по электронной почте - для проблем, требующих вмешательства, электронное письмо отправляется пользователям с правами администратора.

Нарушения со всего Интернета

1. DoorDash

DoorDash сообщил в своем блоге, что данные 4,9 миллиона клиентов, продавцов и сотрудников были скомпрометированы во время взлома, произошедшего 4 мая 2019 года.

Взлом включал имена, адреса электронной почты, физические адреса, номера телефонов и хешированные пароли. К счастью, они не хранили пароли в виде обычного текста, поэтому злоумышленнику будет очень сложно расшифровать и использовать пароли.

Последние 4 цифры некоторых кредитных карт были скомпрометированы, но не были доступны полные номера кредитных карт или номера CVV.

К сожалению, некоторые из номеров водительских прав сотрудников были включены в нарушение.

Если вы являетесь клиентом DoorDash, вы можете связаться с ними в специальном центре обработки вызовов, чтобы получить поддержку по телефону 855–646–4683.

2. LastPass

Chrome Project Zero обнаружил и раскрыл уязвимость в расширении LastPass для Chrome и Opera. Уязвимость позволяет вредоносному веб-сайту генерировать всплывающее окно и обходить do_popupregister (), чтобы получить учетные данные последней учетной записи, вошедшей в систему с помощью LastPass.

Нет никаких доказательств того, что эта уязвимость когда-либо использовалась в дикой природе, и LastPass выпустил патч для версий своего расширения Chrome и Opera.

Уязвимость подчеркивает важность использования двухфакторной аутентификации и заставляет меня еще больше волноваться о будущем без пароля.

Плагин безопасности WordPress может помочь защитить ваш сайт

iThemes Security Pro, наш плагин безопасности WordPress, предлагает более 30 способов защиты и защиты вашего сайта от распространенных уязвимостей безопасности WordPress. С двухфакторной аутентификацией WordPress, защитой от перебора, надежным паролем и многим другим вы можете добавить дополнительный уровень безопасности на свой веб-сайт.

Получите iThemes Security

Каждую неделю Майкл составляет отчет об уязвимостях WordPress, чтобы обеспечить безопасность ваших сайтов. Как менеджер по продукту в iThemes, он помогает нам продолжать улучшать линейку продуктов iThemes. Он большой ботаник и любит узнавать обо всем, что есть в технологиях, старом и новом. Вы можете увидеть, как Майкл гуляет с женой и дочерью, читает или слушает музыку, когда не работает.